Eltex MES2324B представляет собой коммутатор доступа – это устройство, предназначенное для подключения конечных пользователей, а именно ПК и серверов к ЛВС.

Теоретически данный материал может быть использован для настройки любого коммутатора доступа серии MES, но проверялся только на коммутаторах MES2324B и MES2348B.

MES2324B коммутатор 3 уровня, а это значит, что он поддерживает (выдержка с сайта производителя):

- Статические IP-маршруты

- Протоколы динамической маршрутизации RIPv2, OSPFv2, OSPFv3, BGP3

- Поддержка протокола BFD

- Address Resolution Protocol (ARP)

- Поддержка Proxy ARP

- Поддержка маршрутизации на основе политик — Policy-Based Routing (IPv4)

- Поддержка протокола VRRP

- Протоколы динамической маршрутизации мультикаста PIM SM, PIM DM, IGMP Proxy, MSDP

- Поддержка функции IP Unnumbered

- Балансировка нагрузки ECMP

Так же он поддерживает фильтрацию пакетов на основе ACL списков управления доступом – механизм по некоторому функционалу напоминающий файрвол.

В данном материале мы рассмотрим первоначальную настройку устройства.

Перед началом нужно сбросить конфигурацию коммутатора до заводской. Как это сделать написано здесь.

Далее все операции будут проводиться над устройством сброшенным до заводскими настройками.

Зайдем на устройство логин и пароль по умолчанию:

admin / adminUser Name:admin

Password:*****После сброса устройства до заводских настроек, в конфиге устройства должно быть пусто:

console#show running-config

Empty configuration

console#

Режимы работы консоли

Так же хочу обратить ваше внимание на режимы работы консоли.

Есть три режима работы, далее выдержка из инструкции к серии MES:

Командный режим (EXEC), данный режим доступен сразу после успешной загрузки коммутатора и ввода имени пользователя и пароля (для непривилегированного пользователя). Приглашение системы в этом режиме состоит из имени устройства (host name) и символа “>”.

console>

Привилегированный командный режим (privileged EXEC), данный режим доступен сразу после успешной загрузки коммутатора, ввода имени пользователя и пароля. Приглашение системы в этом режиме состоит из имени устройства (host name) и символа “#”.

console#

Режим глобальной конфигурации (global configuration), данный режим предназначен для задания общих настроек коммутатора. Команды режима глобальной конфигурации доступны из любого подрежима конфигурации. Вход в режим осуществляется командой configure.

console# configure

console(config)#

Некоторые команды доступные в привилегированном режиме недоступны в режиме конфигурирования. Например, чтобы сохранить конфигурацию устройства, используется команда

console#write

Overwrite file [startup-config].... (Y/N)[N] ?YОбратите внимание, если вы попробуете выполнить команду из режима config#, вы не сможете этого сделать:

console(config)#write

% Unrecognized commandОна в этом режиме недоступна

Для того чтобы выполнить в режиме config# команду из привилегированного режима, просто добавьте перед ней фразу do, например:

console(config)#do write

Overwrite file [startup-config].... (Y/N)[N] ?Y

18-Dec-2019 21:18:24 %COPY-I-FILECPY: Files Copy - source URL running-config destination URL flash://system/configuration/startup-config

18-Dec-2019 21:18:26 %COPY-N-TRAP: The copy operation was completed successfully

Copy succeededНастройка сети

MES2324B предоставляет возможность настройки с использованием админ-панели управления. Для того, чтобы получить доступ к этой админ панели, мы должны прописать на устройстве IP-адрес.

Это делается очень просто

configure

interface vlan 1

ip address 192.168.1.200 /24

exit

exit

write memОбратите внимание, все настройки, после проверки их корректности, нужно сохранять в конфигурацию командой

write memИначе при перезагрузке или отключении питания, все ваши настройки пропадут.

Если мы сейчас проверим конфигурацию устройства, то увидим следующее:

console#show running-config

interface vlan 1

ip address 192.168.1.200 255.255.255.0

no ip address dhcp

exit

!

!

EndТеперь проверим наличие доступа к роутеру, пробуем со своего ПК

ping 192.168.1.200

Обмен пакетами с 192.168.1.200 по с 32 байтами данных:

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=2мс TTL=64

Ответ от 192.168.1.200: число байт=32 время=1мс TTL=64

Статистика Ping для 192.168.1.200:

Пакетов: отправлено = 4, получено = 4, потеряно = 0 (0% потерь)

Приблизительное время приема-передачи в мс:

Минимальное = 1мсек, Максимальное = 2 мсек, Среднее = 1 мсек

Настройка удаленного доступа

Устройство доступно по сети. Попробуем зайти на него через Telnet:

Telnet устаревший и небезопасный протокол, мы будем использовать ssh.

Для этого сначала отключим telnet

configure

no ip telnet server

Теперь включим ssh

ip ssh serverПробуем подключиться по ssh

Не забываем записать конфигурацию

write memПри попытке присоединиться по telnet мы получим сообщение

telnet 192.168.1.200

Trying 192.168.1.200...

telnet: Unable to connect to remote host: Connection refused Установка пароля администратора

Зададим пароль администратора, для примера возьмем “Qwerty”

username admin password Qwerty privilege 15Сохраним изменения и перезаймём в консоль.

Если мы попробуем использовать пароль

admin

нас ждет неудача

Access deniedДоступ теперь возможен только по новому паролю.

Теперь вы можете получить доступ к админ-панели по адресу:

http://192.168.1.200

Проверка конфигурации

Проверим конфигурацию нашего устройства:

console#show running-config

username admin password encrypted 36810ed90aa5de17cbc1b471b999ec6b53b7c602 privilege 15

!

ip ssh server

!

no ip telnet server

!

interface vlan 1

ip address 192.168.1.200 255.255.255.0

no ip address dhcp

exit

!

!

endКак вы видите в конфиге появились строки:

- установки пароля для пользователя admin

- включения ssh сервера

- отключение telnet сервера

- настройки ip адреса доступа

Вот и всё. Базовая настройка проведена и устройство может быть использовано.

Заключение

Мы рассмотрели базовую настройку коммутатора, задали ему ip адрес. Отключили telnet и включили более безопасный ssh, а также поменяли пароль администратора.

В общем устройство готово к работе как обычный коммутатор. Конечно, еще нужно поменять сетевое имя, установить синхронизацию с серверами времени, и провести еще множество настроек, но об этом будет рассказано в будущих материалах.

Время на прочтение

8 мин

Количество просмотров 33K

Добрый день, коллеги! В этой статье я попытался создать шаблон базовой настройки коммутаторов Eltex MES 23XX для использования в корпоративных сетях, имеющих вспомогательные сервисы администрирования и мониторинга. Разумеется, невозможно описать весь функционал коммутатора или рассмотреть все системы, применяющиеся для обслуживания сетей передачи данных. Но базовые настройки мы разберем.

Итак, всё начинается с имени устройства. Имя можно назначить любое, но оно должно нести информацию, помогающую администратору ориентироваться в своей сети. Такие имена, как switch1, sg1231fa или qwerty, неинформативны. Подробные, например ekb-malisheva51-floor.13-serv3-shkaf5-unit27, неудобны в работе. Лучше краткий вариант имени с указанием местоположения, например ekb-tower-lan1, поскольку остальные сведения можно указать в схемах сетей, системах мониторинга и баннерах.

hostname ekb-tower-lan1

Теперь займемся локальной учетной записью с полными правами (на учетной записи admin обязательно нужно изменить пароль) и паролем к привилегированному режиму:

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

Включаем SSH, протокол удаленного управления с шифрованием:

ip ssh server

Затем – баннеры. Их применяют при получении удаленного доступа:

-

предупреждающий баннер при попытке входа. Он используется для уведомления того, кто осуществляет попытку подключения, о том, что несанкционированные подключения незаконны и расцениваются как попытка взлома;

-

приветственный баннер после успешной аутентификации. В нем можно разместить любую информацию от сведений о местоположении и назначении устройства до картинки из символов.

Особенность настройки баннера: необходимо выбрать разделительный символ, с которого баннер начнется, и которым закончится. При этом выбранный символ не должен использоваться в самом баннере:

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

Далее нам потребуется сервер AAA. В небольших сетях такие решения не применяются (и для доступа на оборудование используется локальная учетная запись), но в крупных корпоративных или провайдерских сетях они незаменимы для создания гибких и масштабируемых политик доступа (часто с привлечением доменных политик Active Directory). ААА (Authentication, Authorization, Accounting) – три независимых друг от друга процесса, которые выполняются при предоставлении доступа пользователю к устройству:

-

Authentication – определение наличия пользователя и проверка правильности введенного пароля, аутентификация по логину и паролю;

-

Authorization – определение уровня прав пользователя, какие команды ему позволено выполнять и на каких устройствах;

-

Accounting – логирование всех действий пользователя на AAA-сервере.

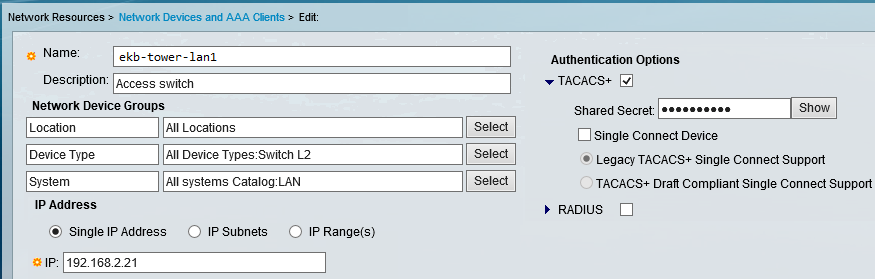

Самые распространенные протоколы ААА – TACACS+ и Radius, причем TACACS+ считается более надежным. На сервере ААА создается объект для каждого узла в сети:

На узле сети задается соответствующая конфигурация: назначаются основной и резервный серверы ААА. Также указывается порядок проверок учетных записей: сначала c помощью сервера ААА, а если он недоступен, то через локальную базу в конфигурации устройства:

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

Осталось настроить интерфейс SVI для удаленного доступа. Разумеется, в корпоративных сетях для сегментации сетей используются VLAN. Пусть в нашем примере VLAN для управления сетевым оборудованием будет 15:

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

После успешного входа мы получаем оба баннера:

Теперь нужно регламентировать все внешние подключения к коммутатору, настроив доступ к так называемой плоскости управления. В своем варианте я разрешаю узкому кругу хостов и подсетей удаленный доступ по SSH и мониторинг по SNMP. В результате возможность подключения по Telnet и HTTP будет заблокирована:

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

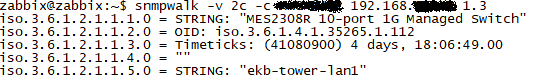

Кстати об SNMP. Используем самый простой вариант с SNMPv2c, без шифрования:

snmp-server server

snmp-server community ******** ro

И можем сразу переходить к мониторингу. Zabbix отлично подходит для этой задачи:

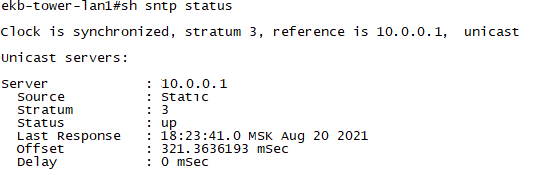

Следующий шаг – настройка точного времени и отправка логов на Syslog-сервер. Для анализа событий в сети необходимо иметь единую точку отсчета времени, поэтому на всех узлах сети нужно настроить синхронизацию времени по протоколу NTP:

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

Осталось сформировать удобочитаемые логи:

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

Разумеется, система анализа логов в крупной сети – сложный, комплексный продукт. В примере же я использую простую демонстрацию:

2021-08-27T10:04:26+03:00 ekb-tower-lan1 COPY - TRAP - The copy operation was completed successfully 192.168.2.21 27/08 14:04:26.726

2021-08-27T10:04:26+03:00 ekb-tower-lan1 GCLI - CMD-EXEC - source:10.0.0.2 destination:192.168.2.21 user:eltex_user cmd:wr 192.168.2.21 27/08 14:04:26.788

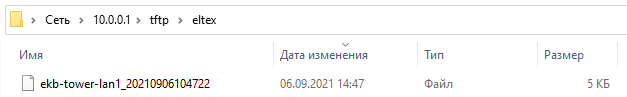

Еще один важный элемент конфигурации — её автоматическое сохранение на стороннем ресурсе. Есть различные подходы к этой задаче — использование готовых коммерческих или свободно распространяемых решений, например NOC, автоматизированная выгрузка конфигураций и их размещение, например, на GitHub, использование встроенных инструментов для использования FTP/TFTP-хранилищ. Мы рассмотрим автоматическую выгрузку конфигурации после ее сохранения на TFTP-сервер, размещенный в корпоративной сети (Eltex позволяет такжеиспользовать SCP). Для этого необходимо в конфигурации указать адрес TFTP-сервера, действие для выгрузки, и путь на сервере (я так же добавляю имя устройства, а коммутатор при формировании файла добавит в название временную метку):

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

В результате, после сохранения файла, мы получим отчет в логе устройства, и новый файл на TFTP-сервере:

Пора настроить порты. Начнем с порта доступа. Не углубляясь в параметры безопасности, зададим принадлежность VLAN, защиту от BPDU при появлении постороннего коммутатора, быстрый переход порта в состояние передачи и выключим LLDP (пользователям необязательно знать, какое именно оборудование мы используем в своей сети):

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

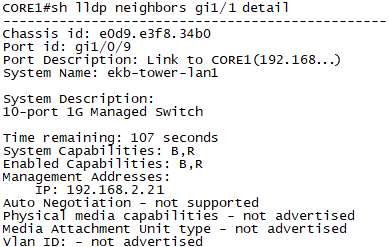

Порт для соединения с другими сетевыми устройствами (uplink) настраивается в режиме trunk с запретом на прохождение native vlan и формированием полноценной выдачи информации по протоколу LLDP:

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Теперь соседнее устройство будет знать о нашем коммутаторе чуть больше:

Соберем нашу конфигурацию в один шаблон, который можно легко адаптировать под простую архитектуру локальной сети:

hostname ekb-tower-lan1

username admin password ****** privilege 15

username not_admin password ****** privilege 15

enable password level 15 ******

ip ssh server

banner login $

-----------------------------------------

----UNAUTHORIZED ACCESS IS PROHIBITED----

-----------------------------------------

$

banner exec $

--------------------------------------------------------------------

@@_____@@__________@@@@@@@__@@_____@@@@@@@_@@@@@@@_@@@___@@__@__@__@

@@__@__@@__________@@_______@@________@@___@@_______@@@_@@___@__@__@

@@_@@@____@@@@@@___@@_______@@________@@___@@_________@@@____@__@__@

@@__@_____@@@@_____@@@@@@@__@@________@@___@@@@@@@____@@@____@__@__@

@@__@_________@@___@@_______@@________@@___@@_______@@@_@@__________

@@__@@.____@@@@@___@@@@@@@__@@@@@@____@@___@@@@@@@_@@@___@@__@__@__@

--------------------------------------------------------------------

----------Switch is located in the Ekaterinburg, Malisheva 51-------

------------------------Server room on floor 13---------------------

------------------------------Daisy, Daisy--------------------------

----------------------------You are welcome!------------------------

--------------------------------------------------------------------

$

tacacs-server host 192.168.50.1 key ************

tacacs-server host 192.168.50.2 key ************ priority 1

aaa authentication enable default tacacs enable

aaa authentication login default tacacs local

aaa authentication login authorization default tacacs local

aaa accounting commands stop-only default tacacs

vlan database

vlan 10,15,99

interface vlan 15

description Management SVI

ip address 192.168.2.21 255.255.255.0

ip default-gateway 192.168.2.254

management access-list remote-access

permit ip-source 192.168.33.1 service ssh

permit ip-source 172.16.0.0 mask 255.255.255.240 service ssh

permit ip-source 10.0.0.1 service snmp

exit

management access-class remote-access

snmp-server server

snmp-server community ******** ro

clock timezone MSK +3

clock source sntp

sntp unicast client enable

sntp server 10.0.0.1

logging on

logging host 192.168.2.22

logging cli-commands

logging origin-id hostname

logging buffered informational

backup server tftp://10.0.0.1

backup path eltex/ekb-tower-lan1

backup write-memory

interface gigabitethernet1/0/1

description "Simple PC access"

switchport mode access

switchport access vlan 10

spanning-tree portfast

spanning-tree bpduguard enable

no lldp transmit

no lldp receive

interface gigabitethernet1/0/9

description "Link to CORE1 (192.168...)"

switchport mode trunk

switchport trunk allowed vlan add 10,15

switchport trunk native vlan 99

lldp optional-tlv port-desc sys-name sys-desc sys-cap

lldp management-address automatic

Пример базовой конфигурации для MES 23XX (я формировал ее на примере MES2308), использующей распространенные сервисы по обслуживанию сетей передачи данных, готов. Спасибо за внимание!

Для примера настрою коммутатор Eltex MES2324B, консольный кабель я использовал стандартный с распиновкой аналогичной как у кабеля для коммутаторов D-Link, Huawei. Скорость подключения 115200.

При первом подключении я проверил текущую конфигурацию, она была пуста. Кстати сбросить пароль и конфигурацию можно нажав и держа 10 секунд кнопку F на передней панели коммутатора.

Потом переключился в режим конфигурирования:

Добавил администратора:

username admin password ixnfo_com

Пример добавления оператора:

username operator password pass privilege 1

Настроил telnet и пароль:

aaa authentication login default line aaa authentication enable default line ip telnet server line telnet login authentication default enable authentication default password ixnfo_com

Добавил необходимые Vlan (например 209 для управления и 229 для пользователей):

vlan database vlan 209,229 exit

Я использовал vlan 229 для подключения multicast тюнеров и коммутатор потом буду настраивать в ядре сети как igmp querier.

Добавим vlan интерфейс с IP адресом и шлюз, чтобы коммутатором можно было управлять из других сетей:

interface vlan 209 ip address 10.0.22.63 255.255.255.0 exit ip default-gateway 10.0.22.1 exit show ip interface vlan 209 configure terminal

Пример удаления vlan интерфейса:

Настроил SNMP:

snmp-server server snmp-server community public ro 192.168.55.55 exit show snmp configure terminal

Настроил SNTP и время:

clock source sntp sntp server 192.168.55.55 poll sntp client poll timer 10800 sntp unicast client enable clock timezone zone +3 exit show sntp configuration show sntp status show clock show clock detail clock set 09:03:00 08 may 2021 configure terminal

Включим защиту от петель глобально и на всех пользовательский портах:

loopback-detection enable interface range gigabitethernet 0/1-24 loopback-detection enable errdisable recovery cause all errdisable recovery interval 30 no shutdown exit exit show loopback-detection configure terminal

Настроим входящий UPLINK порт:

interface range TengigabitEthernet 1/0/1 no shutdown switchport mode trunk switchport trunk allowed vlan add 209

Настроим порты пользователей:

interface range gigabitethernet 0/1-24 no shutdown switchport mode access switchport access vlan 229 exit

Пример других параметров для портов:

interface range gigabitethernet 0/1-24

duplex full

negotiation 1000f

flowcontrol off

bridge multicast unregistered {forwarding | filtering}

switchport mode (access, trunk,

general, customer)

switchport trunk native vlan

229

switchport general pvid 229

exit

show interfaces

show interfaces status

show interfaces configuration

show interfaces advertise

show interfaces description

show interfaces counters

show interfaces utilization

show interfaces mtu

show ports jumbo-frame

show errdisable recovery

show errdisable interfaces

show green-ethernet detailed

configure terminal

show vlan show vlan tag 229 show vlan internal usage show vlan multicast-tv vlan 230

Контроль широковещательного «шторма»:

storm-control multicast [registered | unregistered] {level level | kbps kbps} [trap] [shutdown]

no storm-control multicast

storm-control unicast {level level | kbps kbps} [trap] [shutdown]

no storm-control unicast

storm-control broadcast {level level | kbps kbps} [trap] [shutdown]

no storm-control broadcast

show storm-control interface ...

interface TengigabitEthernet 1/0/2

storm-control broadcast kbps 5000 shutdown

storm-control multicast level 30 trap

storm-control unicast level 70 trap

Настроил IGMP Snooping:

ip igmp snooping ip igmp snooping vlan 229 interface vlan 229 ip address 192.168.2.99 255.255.255.0 ip igmp snooping vlan 229 querier ip igmp snooping vlan 229 querier version 2 ip igmp snooping vlan 229 querier address 192.168.2.99 bridge multicast filtering ip igmp snooping vlan 229 mrouter learn pim-dvmrp

ip igmp snooping vlan 229 mrouter interface gigabitethernet ... ip igmp snooping vlan 229 forbidden mrouter interface gigabitethernet ... show ip igmp snooping mrouter [interface vlan_id] show ip igmp snooping interface 229 show bridge multicast address-table format ip

Настроим логи:

logging on logging host 192.168.5.5 severity warnings logging console [level] logging buffered [severity_level] logging buffered size size logging file [level] no logging file aaa logging login management logging deny show logging show syslog-servers show logging file clear logging clear logging file

Ограничим доступ к управлению коммутатором:

management access-list ixnfo_com permit ip-source 192.168.5.5 mask /32 service telnet permit ip-source 192.168.5.5 mask /32 service snmp management access-class ixnfo_com end show management access-list ixnfo_com show management access-class

Пример диагностика кабеля и оптического трансивера:

test cable-diagnostics tdr interface gigabitethernet 1/0/1 show fiber-ports optical-transceiver interface TengigabitEthernet1/0/1

Настройка резервного копирования конфигурации на TFTP сервер:

backup server server tftp://XXX.XXX.XXX.XXX backup path path ... backup time-period timer (1..35791394)/720 мин show backup show backup history

Сохраним конфигурацию:

Или:

exit copy running-config startup-config

Пример копирования текущей конфигурации на TFTP сервер:

copy running-config tftp://192.168.5.5/ixnfo.com

Пример обновления прошивки:

show version boot system tftp://192.168.5.5/file.ros show bootvar reload

Смотрите также мои статьи:

Настройка Multicast на Eltex MES2324B

Скрипт бекапа Eltex MES2324

Руководство Eltex MES53xx, MES33xx, MES35xx, MES23xx