Время на прочтение

7 мин

Количество просмотров 24K

«Игорь, у него ДВА сердца!!!»

Анна Попова, руководитель Блока DLP ГК Инфосекьюрити, продолжает делиться своими впечатлениями от использования разных DLP-систем. В прошлой статье она рассказала о плюсах и минусах решения КИБ SearchInform. Сегодня, как и было обещано, поговорим про линейку продуктов InfoWatch. Только давайте сразу определимся, что на объективное сравнение мы не претендуем.

Вообще сложно понять, что такое объективное мнение о системе. Объективные характеристики – это соответствие DLP-системы техническим требованиям заказчика, требованиям ФСТЭК и т.п., а также соотнесение их с необходимыми мощностями. Все прочее – субъективно, ибо реальность такова, что функциональность, которая у одного клиента «взлетела», у другого упадет. И уж тем более не приходится говорить об объективном превосходстве одной системы над другой, если речь идет о её эксплуатации аналитиками. Кому-то нравится один интерфейс, кому-то другой, кому-то не нравится выгрузка событий, кому-то она не важна.

Про продукт DLP от компании InfoWatch сказано много; много копий сломано вокруг него. Мнения встречаются самые разнообразные – от самых полярных до нейтральных. С течением времени и компании, и продукту довелось пройти долгий и тернистый путь развития, отрастить не одну полезную функцию и даже попасть в «магический квадрант» Gartner. Так попробуем же разобраться, чего удалось достигнуть продукту, так ли он хорош (или плох), как о нём говорят.

Архитектура (who is who)

Прежде всего нужно понять, с чем мы работаем. Программный комплекс InfoWatch Traffic Monitor состоит из следующих компонентов:

InfoWatch Traffic Monitor – основной компонент, отвечающий за сетевой перехват и анализ перехваченных данных (собранных по сети и с агентов). Работает на RHEL/CentOS 6. Также отвечает за отрисовку веб-интерфейса, который является основной точкой входа для офицера ИБ при работе с системой.

InfoWatch Device Monitor – этот компонент отвечает за управление агентами (в том числе за агентские политики). Работает на Windows Server. Имеет отдельную консоль управления, которую можно инсталлировать на любую машину с Windows – главное, чтобы был открыт сетевой доступ до сервера Device Monitor.

InfoWatch Crawler – модуль, дающий возможность сканирования указанных пользовательских каталогов и сетевых директорий. Работает на Windows Server (может быть установлен на машину с сервером Device Monitor), но интерфейсно интегрируется в веб-консоль Traffic Monitor и управляется оттуда же.

InfoWatch Vision – опциональный компонент, позволяющий существенно упростить процесс расследования инцидентов ИБ за счёт визуализации. Представляет события из Traffic Monitor в виде автоматически перестраиваемых интерактивных графиков. Работает на Windows Server и базируется на платформе QlikSense.

InfoWatch Person Monitor – также опциональный модуль, предоставляющий функционал контроля рабочего времени. Работает на Win Server, берёт свои корни от легендарной, в некотором роде, системы «Стахановец».

Функционал блокировки

Так как система носит гордый статус DLP (что, напомним, означает Data Leakage Prevention – предотвращение утечки данных), в первую очередь рассмотрим «классический» функционал для таких систем – предотвращение. Что же может предложить нам рассматриваемый программный комплекс?

Даже в минимальной инсталляции (Traffic Monitor, Device Monitor) функционал достаточно богат: возможна блокировка почты, предотвращение записи на съёмные носители по результатам контентного анализа или по белым спискам носителей, запрет запуска приложений, запрет использования FTP. С подключением модуля Person Monitor функционал несколько расширяется: добавляется возможность очистки буфера обмена, запрет загрузки файлов в интернет.

Неподготовленному пользователю будет сперва непросто разобраться во всём многообразии различных консолей управления: так, одной из особенностей при работе с системой является необходимость «включения» некоторых каналов перехвата в Device Monitor.

В целом, функционал предотвращения не вызывает вопросов, здесь есть, где разгуляться; хотя самым требовательным клиентам, наверное, всё же придётся обратиться к более гибким конкурирующим продуктам. Что касается функционала учета рабочего времени, то в IWTM он реализован оригинальным, но достаточно удобным способом.

Функционал контроля рабочего времени

Рынок DLP, особенно в странах СНГ, сегодня не ограничивается исключительно функционалом предотвращения. Системы DLP мало-помалу вбирают в себя функционал другого класса продуктов – систем мониторинга рабочей деятельности сотрудников.

Рассматриваемый продукт не стал исключением и тоже вобрал кое-что. Насколько качественно?

Контролировать сотрудников можно при помощи модуля Person Monitor – начиная с кейлогера и заканчивая видео с рабочего стола, а также контролем веб-камеры и звука с микрофона. Однако не всё так радужно. Выше упомянуто, что данный модуль является интерпретацией нашумевшего «Стахановца». Отсюда и минусы – например, абсолютное отсутствие интеграции с остальными модулями комплекса и гарантированное покрытие «полным контролем» лишь пятидесяти машин. Особое умиление доставила защита БД – шифрование не нужно, данные в базе хранятся всего лишь в изменённой кодировке. «Чтобы никто не догадался!..»

Кстати, касательно умилений: при первом открытии веб-интерфейса Person Monitor предупреждает, что соединение не зашифровано (обычный http, то бишь) и предлагает ссылку на мануал, по которому каждый может сам себе настроить https. Почему этого было не сделать «из коробки» – неясно.

Ещё есть очень интересная функция распознавания голоса в текст. Реализовано это через API Google, что для многих заказчиков будет проблемой: во-первых, требуется подключение сервера к интернету, а во-вторых, не каждый согласится передавать свою конфиденциальную информацию третьей стороне.

При проведении расследований по собранной Person Monitor’ом информации мы испытывали дискомфорт, потому что привыкли работать со всей доступной информацией со всех доступных каналов и по всем сотрудникам. К тому же местный поиск по насниффанным кейлогером данным обладает лишь самым базовым функционалом – например, есть морфология, но интересные и сложные правила текстового поиска построить не удастся. Тем не менее, на небольших объёмах трафика и в малых компаниях с этим всем вполне можно жить.

С технической точки зрения Person Monitor состоит из агента, собирающего данные с рабочей станции пользователя, сервера с БД (MSSQL), где эти данные потом хранятся, и Apache для Windows, отрисовывающего веб-интерфейс системы. По запросу пользователя составляется SQL-запрос, и его результат предстаёт перед юзером в виде html-страницы отчёта.

Говоря о малых и больших компаниях, плавно переходим к ещё одному модулю – Vision. Он был словно создан по нашему заказу – позволяет упорядочить перехваченные Traffic Monitor’ом данные для наглядного представления и помимо этого даёт возможность на лету перестраивать запросы. Всё это возможно не в последнюю очередь благодаря платформе QlikSense, оперирующей вытянутыми из Traffic Monitor событиями в оперативной памяти сервера Vision.

События нужно подгружать раз в определённый промежуток времени – например, каждую ночь, поскольку выгрузка больших объёмов данных занимает продолжительное время.

Общее впечатление

Рассматриваемая система, как и любая другая, не лишена недостатков. К сожалению, до сих пор остаются некоторые «детские болячки», тянущиеся с ранних версий (например, перечисленные проблемы Person Monitor’а); некоторые решения выглядят спорно – не всегда понятно, баг это или фича (разобщённость консолей и использование разных БД для хранения событий). Если вам необходим упор на какой-то конкретный функционал, а не комплексное решение, рекомендуется продолжить изучение рынка DLP.

Когда-то мы начали изучение рынка DLP именно с InfoWatch Traffic Monitor, поэтому минусы сразу бросились в глаза:

- даже при минимальной инсталляции требуется два сервера — Traffic Monitor, Device Monitor — на системах разных семейств;

- при максимальной инсталляции требуется установка двух агентов на рабочую станцию сотрудника;

- пользователь системы вынужден применять в работе не одну консоль, а от двух до пяти (Traffic Monitor, Device Monitor, Person Monitor, консоль настроек Person Monitor, Vision);

- при всём вышеизложенном интеграции Person Monitor с остальным комплексом просто нет – ощущение, что работаешь в отдельной системе.

Однако, продолжив изучать рынок дальше, обнаружили множество плюсов (воистину, всё познаётся в сравнении):

- стабильность работы;

- простота и быстрота раскатки. В наличии имеется kickstart-образ Traffic Monitor’а, а Windows компоненты устанавливаются по паттерну «Далее – Далее – Готово»;

- гибкость системы. Освоившись с интерфейсом всех консолей, можно накручивать достаточно сложные правила срабатывания, которые будут применены сразу же при поступлении трафика;

- скорость проведения расследования. Несмотря на то, что Vision ещё молод и не оброс достаточным для нас количеством функций, его скорость и наглядность это компенсируют. При работе с прошлыми крупными заказчиками он бы нам очень пригодился в составе боевой системы.

При подготовке статьи мы опросили своих коллег – практикующих аналитиков, какое впечатление на них произвела система DLP от InfoWatch. Суммируя все сказанное, выделим несколько плюсов и минусов.

Минусы:

- несвязность консолей;

- нефункциональное разграничение доступа (вроде есть, но не всегда можно настроить, как хочется — например, дашборд);

- один из модулей вообще собирает информацию, которую ядро анализировать не может;

- используется аж два агента, некоторые функции включены в оба;

- данные нужно перегонять между базами;

- в один сервер полный функционал поместить невозможно даже в самом минимальном внедрении;

- логика работы PM (оперирование не событиями, а отчетами) не позволяет комфортно использовать его для всей зоны покрытия, а исключительно «точечно».

Плюсы:

- готовность реализовывать функционал, если нужно;

- простота в установке (кикстарт);

- масштабируемость;

- много видит, много понимает – большой выбор каналов, работа с мобильным трафиком, большой выбор методов детектирования конфиденциальных данных;

- относительно быстрый поиск и удобный предпросмотрщик с подсветом различных объектов разными цветами;

- подробное описание технологий и объектов защиты;

- автоматическое определение критичности, разгрузка офицера и т.п.;

- много внимания уделяется визуализации собранной информации. Одно из лучших решений на рынке.

Из минусов – да, увы, это многоконсольность и не всегда логичное разделение функционала между ними. Это не только неудобно, но и совсем неэффективно, когда нужно собрать доказательную базу для расследования, а данные в разных базах, и привести их к одному виду средствами самой системы никак нельзя. Много лишней ручной работы аналитика или безопасника.

Нас порадовало стремление вендора реализовывать доработки для потенциальных клиентов, т.е. без наличия обязывающих договорных отношений. Это абсолютно реальный пример: через полгода после обсуждения кучи доработок, заявленных нами на пилоте в одном из клиентов, мы увидели их в реализованном функционале, что было крайне приятно.

Причем, IW один из немногих вендоров, который внимательно относится к обсуждению таких проблем, не отфутболивает по тегу – а зачем это нужно, вы первые, кто спрашивает об этом и т.п. (Саша Клевцов, передаем тебе отдельный привет и самые лучшие пожелания :)).

В сухом остатке имеем достаточно сбалансированную систему, закрывающую большинство требований самых занудных заказчиков и не обладающую завышенными системными требованиями. InfoWatch последовательно «прокачивает» свой комплекс, добавляя новые крутые функции. Остаётся только аккуратно сшить их между собой :).

Анна Попова, руководитель Блока DLP, ГК Инфосекьюрити

Никита Шевченко, руководитель группы инженерного сопровождения Блока DLP, ГК Инфосекьюрити

- Введение

- Функциональные возможности InfoWatch Vision 1.1

- 2.1. Новые возможности InfoWatch Vision

- Сценарии использования InfoWatch Vision 1.1

- 3.1. Анализ аномальной активности сотрудников: выявление неправомерной передачи конкурсной документации

- 3.2. Анализ «серой зоны» информационных потоков компании

- 3.3. Выявление связанных инцидентов (развитие инцидента в «серой зоне»)

- 3.4. Контроль сотрудников под подозрением

- 3.5. Формирование досье на сотрудника

- 3.6. Вовлечение бизнеса в мониторинг ИБ: создание листа мониторинга для руководителя

- Архитектура InfoWatch Vision 1.1

- Системные требования

- Выводы

Введение

Сегодня при мониторинге событий, которые проходят через DLP-систему, компании оперируют огромными массивами информации. Из этих потоков в сжатые сроки требуется выделить фрагменты данных и факты, которые помогут пройти весь цикл проведения расследований инцидентов — от обнаружения косвенных признаков нарушений до выявления круга причастных лиц и нарушителей. В своей повседневной работе офицерам информационной безопасности необходим инструмент, который максимально автоматизирует весь процесс проведения расследований, делая его понятным и удобным. А руководителям бизнес-подразделений и топ-менеджменту зачастую требуются сводные данные по нарушениям в компании («взгляд с высоты птичьего полета») либо, наоборот, детализированный отчет по конкретному сотруднику (досье), находящемуся под подозрением. Сценарии применения InfoWatch Vision позволяют удовлетворить запросы одновременно двух групп пользователей — офицеров ИБ и представителей бизнеса. В данном обзоре будут рассмотрены сценарии применения продукта в разрезе этих целевых групп пользователей.

InfoWatch Vision 1.1 интегрируется с DLP-системой InfoWatch Traffic Monitor и учитывает логику ее работы. Загружая данные из DLP-системы InfoWatch Traffic Monitor, InfoWatch Vision в режиме реального времени выстраивает информационно-аналитические выкладки: карта коммуникаций того или иного объекта, отчетность и визуализация по различным срезам данных. Имея в своем арсенале такой мощный тандем решений, офицер безопасности при проведении расследований может конструировать различные модели, смотреть на комбинации данных под тем или иным углом.

Продукт InfoWatch Vision 1.1 ориентирован на анализ подозрительных активностей и связей сотрудников, которые могут оставаться за пределами политик использования DLP-системы (не подпадают ни под одну принятую в компании политику). Таким образом, InfoWatch Vision обеспечивает контроль за «серыми зонами» информационных потоков компании, выявляя аномальные события и фиксируя нетипичное поведение сотрудников. Продукт позволяет не только оперативно визуализировать данные по конкретному запросу, но и представить дополнительную информацию, которая поможет в расследовании инцидентов.

Вывод InfoWatch Vision на рынок состоялся в ноябре 2016 г. Таким образом, менее чем через год компания InfoWatch представляет обновленный релиз, в котором разработаны дополнительные средства аналитики и визуализации информационных потоков.

Функциональные возможности InfoWatch Vision 1.1

InfoWatch Vision 1.1 — инструмент визуальной аналитики информационных потоков в режиме реального времени. Работая в связке с InfoWatch Traffic Monitor, он обеспечивает:

- Создание интерактивного графа связей, построение карты внешних коммуникаций;

- Выявление контактов между несвязанными подразделениями;

- Определение нестандартных схем движения конфиденциальных данных;

- Управление потоками информации в филиалах, контроль действий региональных администраторов системы;

- Мгновенный доступ к деталям любой подозрительной активности;

- Гибкую отчетность в режиме реального времени, по различным параметрам;

- Управление филиальной структурой — возможность контроля расследования инцидентов ИБ на местах.

InfoWatch Vision 1.1 состоит из шести функциональных блоков (листов):

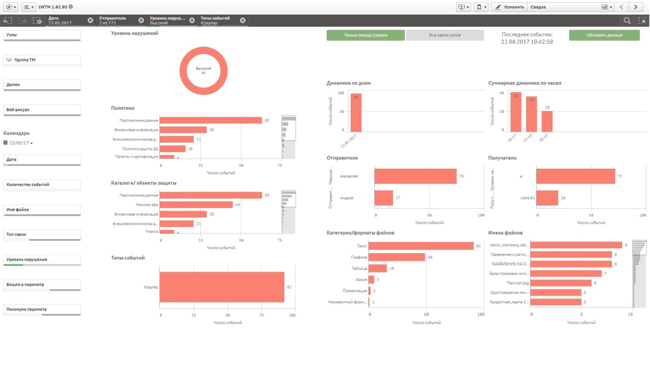

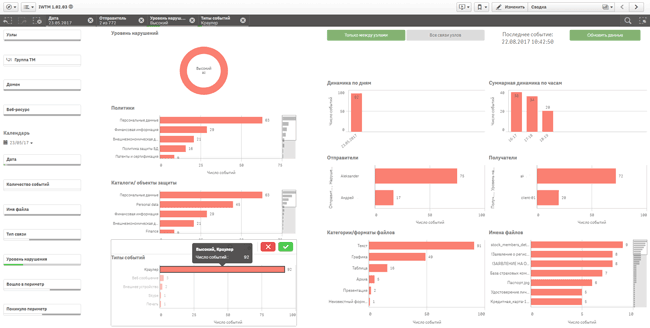

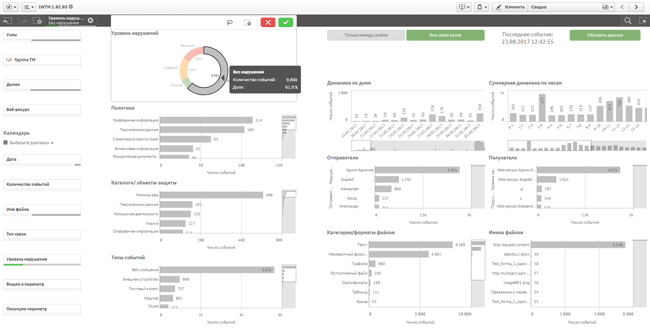

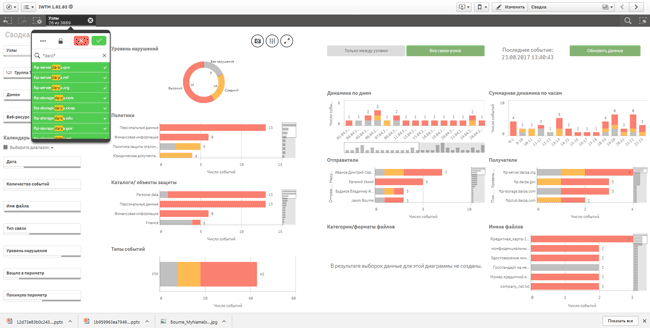

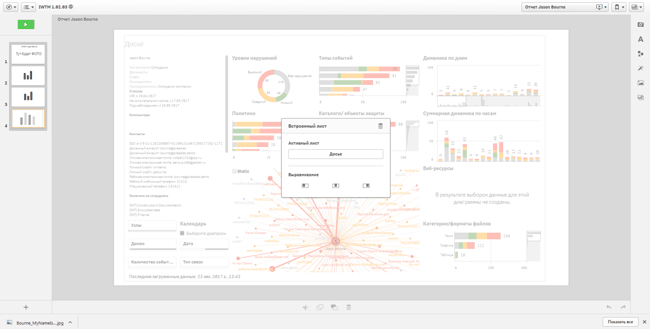

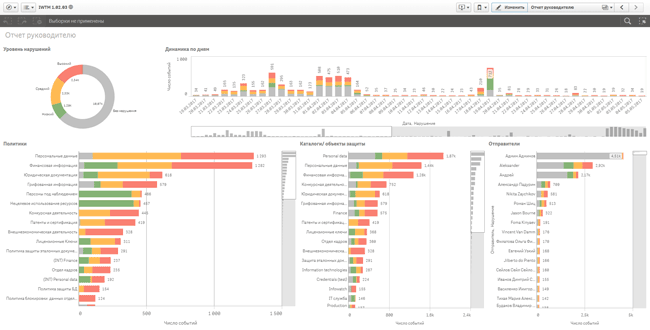

Сводка — удобный инструмент для бизнес-пользователей системы, позволяет вести ежедневный мониторинг ситуации в компании, служит для расследования инцидентов при отсутствии прямых входящих данных, таких как инцидент, дата, сотрудник и т. д.

Рисунок 1. Функциональный блок «Сводка» в InfoWatch Vision 1.1

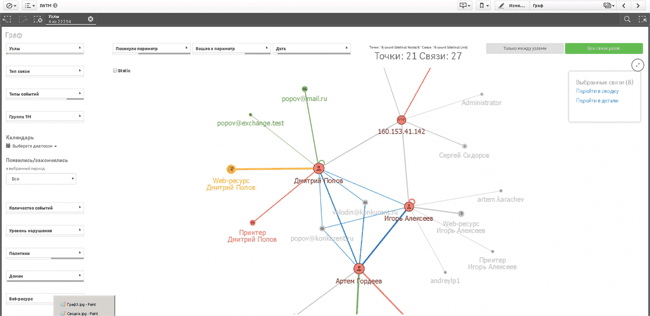

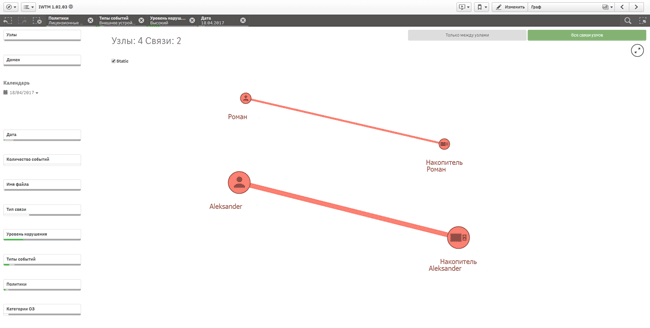

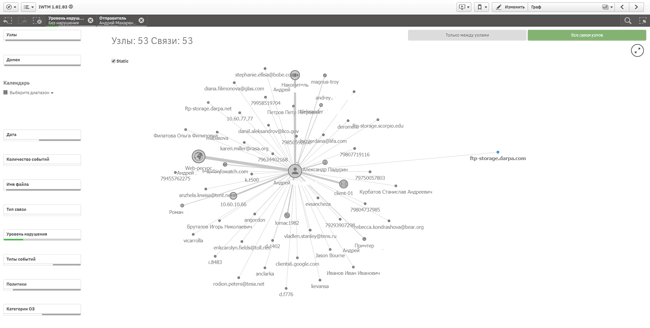

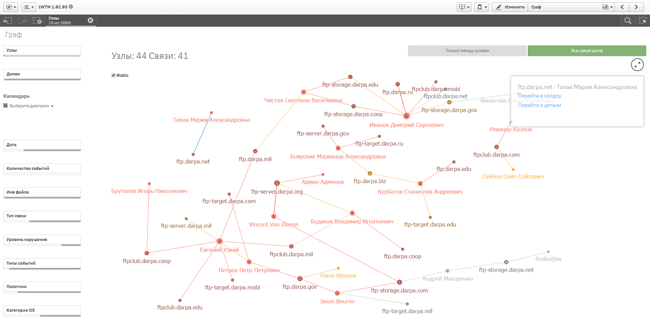

Граф связей — инструмент визуального анализа связей сотрудников, внешних контактов и перемещения информации на веб-ресурсы, печатающие устройства и USB-накопители. Граф может мгновенно перестраиваться в зависимости от выбранных параметров: сотрудники, период времени, политики безопасности, пересылаемые файлы, объекты защиты и пр. Узлы и связи на выстроенном графе кликабельны — можно просмотреть события любой связи. Граф позволяет быстро выявить нетипичные связи в информационных потоках.

Рисунок 2. Функциональный лист «Граф связей» в InfoWatch Vision 1.1

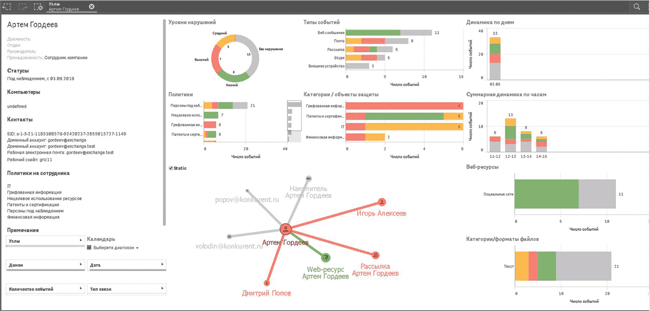

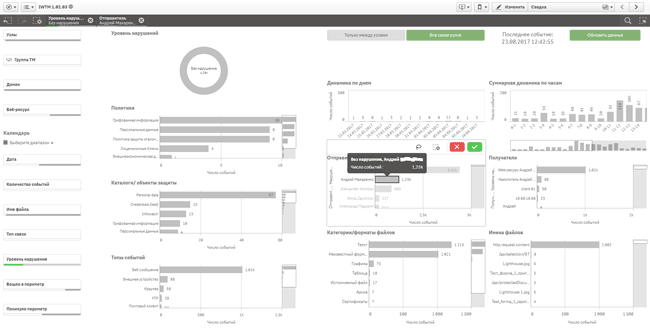

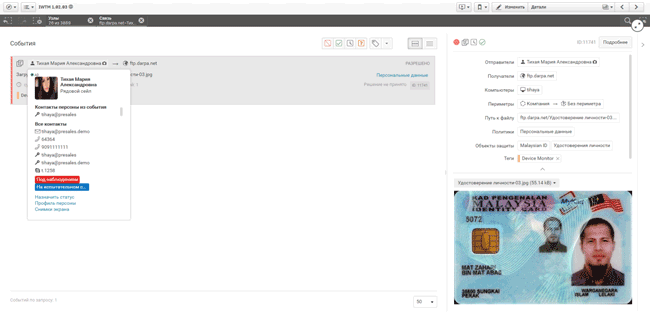

Досье — консолидированная база информации по активностям сотрудников и внешним контактам. Используя досье, можно оценить связи сотрудника, проконтролировать назначенные политики, определить характер полученных и отправленных файлов. Досье на внешний контакт формируется автоматически.

Рисунок 3. Досье сотрудника в InfoWatch Vision 1.1

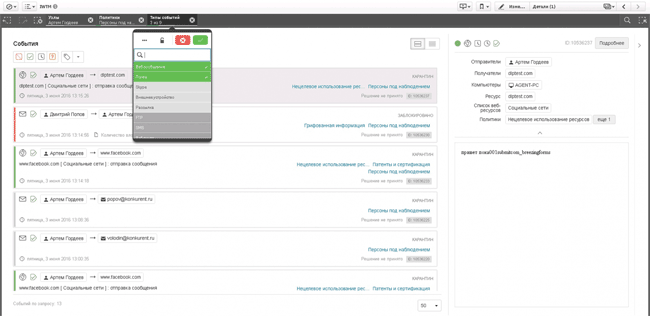

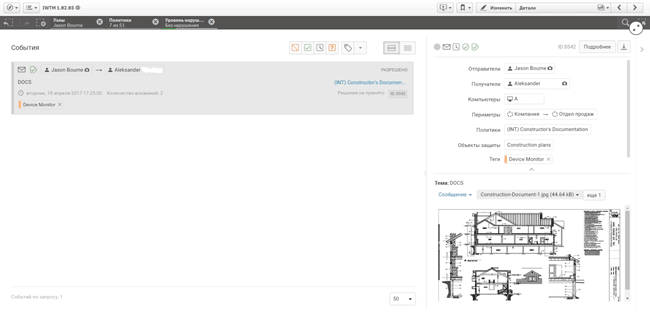

Детали — функциональность для изучения событий. Позволяет «провалиться» в конкретное событие, просмотреть сообщения, выгрузить вложения и представить список событий по выборке.

Рисунок 4. Детализированное представление события в InfoWatch Vision 1.1

Филиальная структура — приложение для мониторинга событий и инцидентов по всем филиалам компании. В консоли InfoWatch Vision офицер безопасности головной организации получает обобщенные данные о событиях InfoWatch Traffic Monitor, инцидентах и расследованиях в филиалах. Статистика сгруппирована по политикам, объектам защиты и вердиктам. Приложение содержит лишь агрегированную информацию, что снижает нагрузку на сеть и повышает скорость обработки запросов.

Карточка филиала — средство удобной визуализации данных по каждому филиалу. Отображаются события, сгруппированные по политикам, тегам и объектам защиты: история работы региональных администраторов с событиями, объем обработанных событий, назначенные вердикты. «Карточка филиала» — эффективный инструмент контроля действий офицеров безопасности на местах.

В структуре продукта InfoWatch Vision 1.1 есть удобный конструктор отчетов. Он обеспечивает формирование отчетности по инцидентам информационной безопасности, в том числе по специфическим разрезам статистики и графики в одном окне, с возможностью добавлять комментарии и изображения, выгружать результаты в PDF и PPTX.

В основе решения — ассоциативная модель данных, которая связывает все загруженные данные и представляет их в виде единой таблицы. При этом сквозная фильтрация данных затрагивает все связанные метрики. В результате система подсказывает каждый следующий шаг при проведении расследований инцидентов — для офицера ИБ этот процесс становится интуитивно понятным.

Новые возможности InfoWatch Vision

В InfoWatch Vision 1.1 реализовано несколько важных нововведений.

- Поддержка управления инцидентами информационной безопасности в крупных территориально распределенных компаниях благодаря приложению «Филиальная структура». Таким образом, используя InfoWatch Vision 1.1, компания с сетью филиалов может создать своеобразный ситуационный центр для централизованного мониторинга внутренних угроз.

Вся статистика по филиалам сгруппирована по политикам, объектам защиты и вердиктам.

Офицер информационной безопасности может просматривать данные о филиалах в удобной графической форме — все филиалы отображаются на карте с привязкой к GPS-координатам.

Являясь отдельным приложением, «Филиальная структура» содержит лишь агрегированную информацию о пользователях. Все данные передаются через приложение, что снижает нагрузку на сеть и повышает скорость обработки запросов. Контроль действий администраторов системы на местах обеспечивает функциональность «Карточка филиала». В карточке филиала отображаются данные о событиях в филиале, сгруппированные по политикам, тегам и объектам защиты:

- история взаимодействия офицеров ИБ с событиями;

- объем обработанных событий;

- назначенные событиям вердикты.

- Поддержка английского языка. Вся система адаптирована для зарубежных заказчиков.

- Оптимизация процесса загрузки событий из InfoWatch Traffic Monitor: появилась возможность загружать данные «скользящим окном», например, за последний месяц.

Сценарии использования InfoWatch Vision 1.1

Все интерактивные листы InfoWatch Vision 1.1 связаны между собой и отображают единый срез данных. Информационные потоки визуализируются с графом связей. Система позволяет фильтровать любые метрики из InfoWatch Traffic Monitor, внешние и внутренние связи, количество событий в каждой связи.

Анализ аномальной активности сотрудников: выявление неправомерной передачи конкурсной документации

Офицер ИБ обнаруживает аномальный рост активности, приходящийся на определенную дату (в данном примере — 23 мая).

Рисунок 5. Просмотр событий в конкретный день

Выбрав дату, на которую приходится пиковая активность, можно просмотреть все события за этот день/период: по уровню нарушений, по политикам, объектам защиты, нарушителям и т. д. Сводка показывает, что за рассматриваемый период наиболее активно информацию рассылали только два сотрудника компании.

Рисунок 6. Выявление нарушителей политики

Следующим шагом, выбрав высокий уровень нарушений, офицер безопасности обнаруживает, что произошел слив информации в локальное хранилище. Перейдя во вкладку «Детали», можно просмотреть список событий, соответствующих инциденту. Офицер безопасности обладает информацией, что в этот день компания участвовала в крупном конкурсе, поэтому его интересуют события, связанные с передачей финансовой информации. При выборе соответствующих событий ситуация проясняется: сотрудник А передавал данные, относящиеся к условиям конкурса, хотя по характеру своей деятельности и должности он не должен иметь доступа к условиям конкурса.

Проведение такого интуитивного расследования позволило офицеру не просто выявить нарушителя, но и найти «узкие» места в распределении прав доступа к информационным активам компании.

Рисунок 7. Детали нарушения, совершенного сотрудником

Анализ нарушений настроенных политик безопасности: слив лицензионных ключей

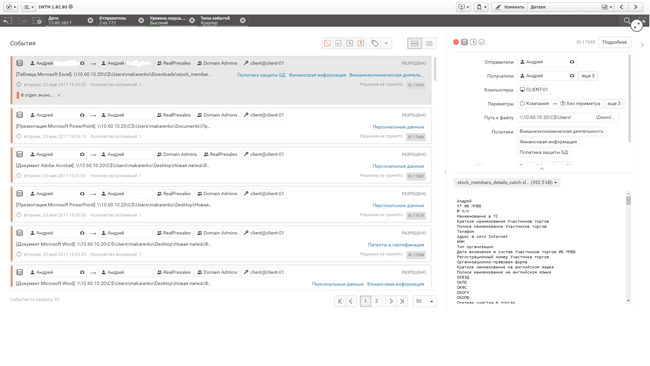

Офицер безопасности проводит ежедневный мониторинг нарушений ряда политик, в числе которых политика «Лицензионные ключи». Все нарушения по настроенным политикам отображаются в листе «Сводка».

Рисунок 8. Определение подозрительного всплеска событий по интересующей политике

Из общей сводки офицер безопасности может перейти в «Детали» и посмотреть, в каких событиях было зафиксировано нарушение. Оказалось, что лицензионные ключи активно сливались на внешнее устройство. Далее одним кликом мыши определяются нарушители политики и дата инцидента: нарушителями оказались два сотрудника, дата инцидента — 18.04.2017.

Рисунок 9. Определение нарушителей политики и даты инцидента

Офицер безопасности определяет сотрудника, который сливал лицензионные ключи на внешний носитель. Также его интересует, с кем коммуницирует нарушитель, поэтому офицер переходит на вкладку «Граф связей». Граф показывает, что два сотрудника параллельно скидывали лицензионные ключи на свои внешние накопители. Для изучения временного разреза инцидента офицер безопасности переходит во вкладку «Сводка» и определяет, кто был инициатором нарушения политики.

Рисунок 10. Выявление связей в рамках инцидента

В ходе расследования инцидента выяснилось, что инициатор нарушения выгрузил лицензионные ключи без умысла. Однако этим воспользовался второй сотрудник и растиражировал информацию с корыстной целью, умышленно нарушая политики безопасности компании.

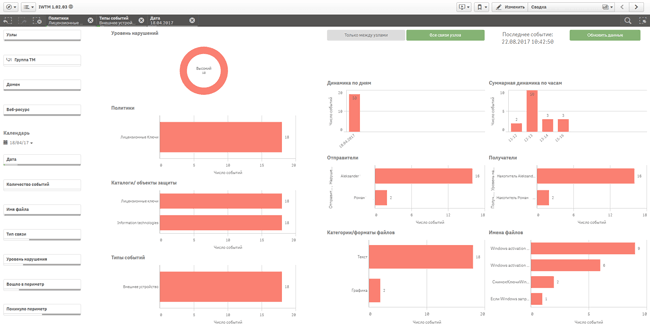

Анализ «серой зоны» информационных потоков компании

В этом сценарии демонстрируется исследование «серой зоны» информационных потоков, то есть тех данных, которые остаются за пределами корпоративных политик безопасности. Для этого в листе «Сводка» необходимо выбрать уровень нарушений: «без нарушений».

Рисунок 11. Изучение событий в «серой зоне»

В общей сводке «серых» событий можно выявить наиболее активных нарушителей.

Рисунок 12. Выявление топа нарушителей в событиях «серой зоны»

Двигаясь в логике продукта, можно построить граф связей самого активного нарушителя. На графе в числе прочих отразилась связь сотрудника с подозрительным источником — FTP DARPA.

Рисунок 13. Подозрительный источник (DARPA) на графе связей

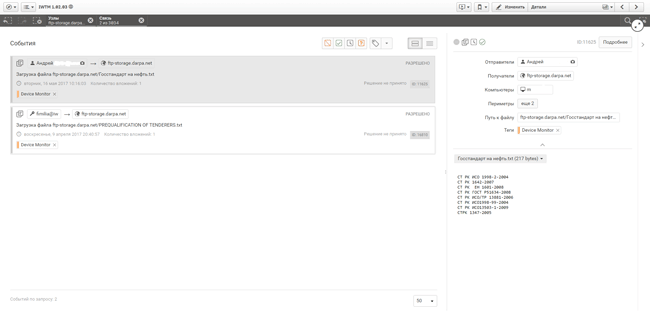

Кликнув по этой подозрительной связи, офицер безопасности получает возможность просмотреть детали. В «Деталях» видно, что сотрудник обменивался с этим ресурсом документами — стандартами и другой официальной документацией.

Рисунок 14. Детали взаимодействия сотрудника с подозрительным ресурсом

Выявление связанных инцидентов (развитие инцидента в «серой зоне»)

После выявления инцидента, связанного с передачей файлов на FTP DARPA, можно изучить случаи обращения к данному хранилищу других сотрудников. Для этого необходимо в фильтре «Узлы» задать поисковую маску *darpa*. Система по запросу выдает все события, связанные с объектом DARPA.

Рисунок 15. Выдача системой событий по конкретному запросу

На графе связей отобразилось несколько параллельных коммуникаций по данному запросу. Предположим, офицер безопасности хочет углубиться в детали этих коммуникаций и начать исследование активностей одного из сотрудников (в данном примере — Марии Тихой). Для этого достаточно кликнуть мышью по связи на графе.

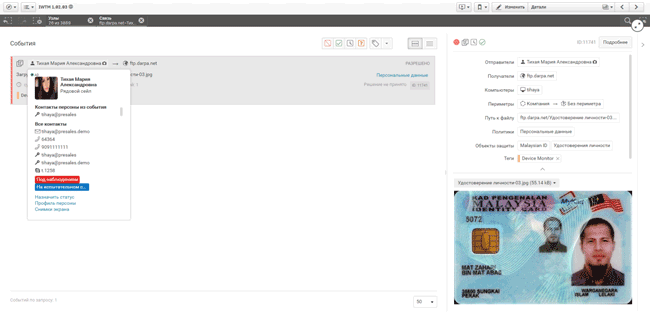

В «Деталях» видно, что Мария Тихая передавала персональные данные на FTP DARPA, а именно — ID малайского гражданина (Malaysia ID).

Рисунок 16. Детали события: передача ID

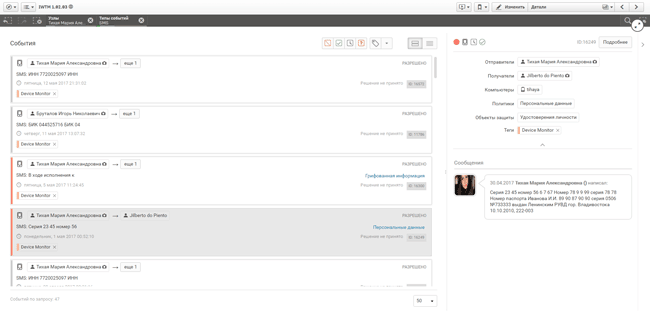

Развивая расследование, можно изучить досье подозреваемого сотрудника. Из досье становится очевидным, что этот сотрудник отправлял какие-то данные на неизвестные мобильные номера. Перейдя в «Детали», офицер безопасности обнаруживает, что помимо персональных данных гражданина Малайзии сотрудник отправлял по SMS паспортные данные других сотрудников компании.

Рисунок 17. Детали события: передача персональных данных по SMS

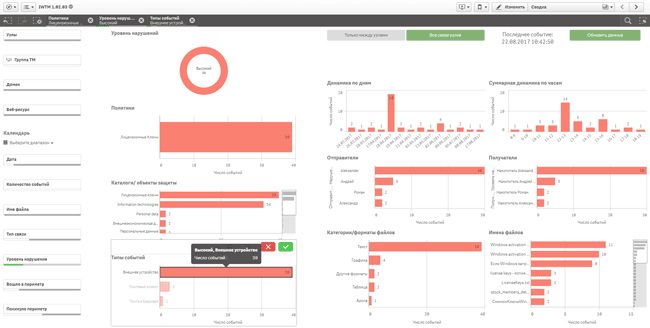

Контроль сотрудников под подозрением

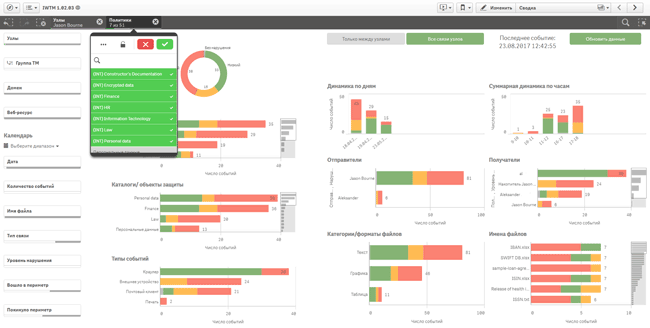

Рассмотрим ситуацию, когда в компании работает иностранный сотрудник (экспат), который находится у службы ИБ под подозрением — Джейсон Борн (Jason Bourne).

Рисунок 18. Досье на сотрудника

Для постоянного контроля такого сотрудника прежде всего необходимо сформировать на него подробное досье. Во вкладке «Досье» можно просмотреть политики, которые нарушает такой сотрудник. Предположим, офицера безопасности интересуют случаи нарушения международных политик (в консоли они отображаются с приставкой INT — international).

По выборке видно, что наиболее часто Джейсон Борн нарушает политики, связанные с финансовой информацией и персональными данными.

Рисунок 19. Нарушаемые политики и связанные с ними объекты защиты

Кому передавал нарушитель эти данные? Диаграмма показывает, кто из сотрудников чаще всех получал информацию и копировал ее на накопитель.

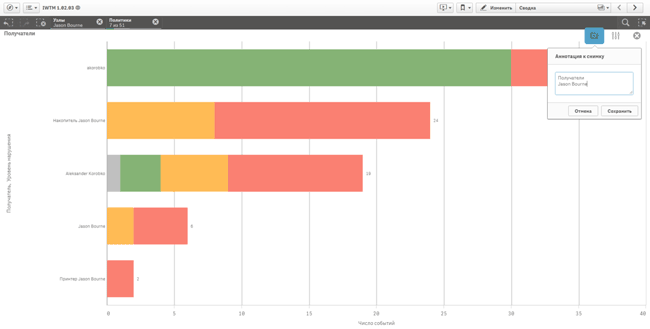

Рисунок 20. Получатели конфиденциальных данных от нарушителя

Продвигаясь в расследовании дальше, офицер безопасности анализирует события «серой зоны». В «серой зоне» отобразилась коммуникация с единственным сотрудником, что вызывает подозрение. После перехода в «Детали» выясняется, что сотрудник под подозрением передавал своему подельнику конструкторскую документацию.

Рисунок 21. Случай передачи конструкторской документации

Формирование досье на сотрудника

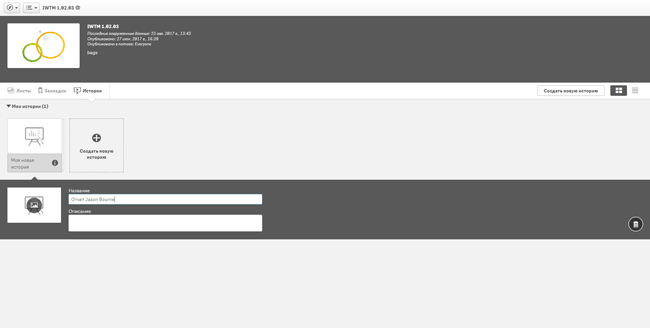

Очень часто офицерам безопасности необходимо регулярно предоставлять отчеты по сотрудникам в особой группе риска их непосредственным руководителям или даже топ-менеджменту. В InfoWatch Vision эту рутинную задачу можно автоматизировать. Для этого на начальном экране консоли IW Vision необходимо создать новую историю.

Рисунок 22. Создание досье на персону для руководителя

К отчету можно прикрепить фотографию пользователя, а само досье наполнять контентом по принципу подготовки презентации в Power Point — вставлять необходимые диаграммы и срезы данных в виде слайдов презентации. Отчет сохраняется в формате PPTX для отправки по электронной почте, а при просмотре через консоль продукта все данные обновляются в автоматическом режиме.

Рисунок 23. Пример возможной структуры досье

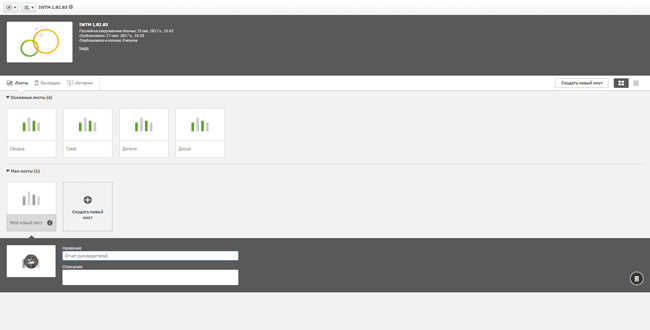

Вовлечение бизнеса в мониторинг ИБ: создание листа мониторинга для руководителя

В InfoWatch Vision 1.1 можно создать специальный лист, который будет служить «окном» мониторинга для топ-менеджмента.

Рисунок 24. Создание нового листа мониторинга для топ-менеджера

Для этого в консоли InfoWatch Vision создается новый лист (Мои листы — Создать новый лист). На изначально пустой лист по принципу виджетов добавляются нужные графики и метрики. Лист будет всегда отражать актуальную информацию, потому что он динамически обновляется.

Рисунок 25. Аналитический отчет

Отметим, что данный инструмент мониторинга доступен руководителю не только с ПК, но и с мобильного устройства.

Рисунок 26. Мобильность: ИБ-аналитика в любом месте и в любое время

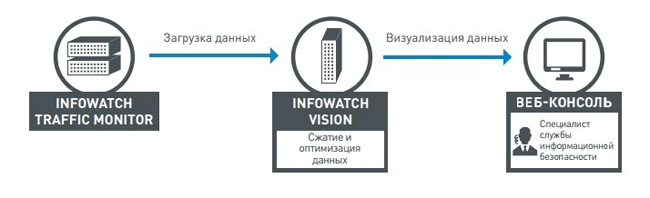

Архитектура InfoWatch Vision 1.1

Продукт InfoWatch Vision обогащает функциональность DLP-системы необходимыми средствами анализа и визуализации. При установке InfoWatch Vision происходит автоматическая загрузка информации из базы данных InfoWatch Traffic Monitor. Загруженная информация находится в оперативной памяти InfoWatch Vision. Использование принципа in-memory позволяет значительно ускорить вычисления и подготовку отчетов. Поэтому любой срез информации в InfoWatch Vision доступен буквально по одному клику мыши.

Рисунок 27. Архитектура InfoWatch Vision 1.1

Архитектура решения также включает веб-консоль, которая служит рабочим инструментом для регулярной работы с событиями и проведения расследований. При таком подходе использование веб-консоли InfoWatch Traffic Monitor необходимо лишь для корректировки и обновления политик безопасности.

Системные требования

При подборе аппаратной основы для работы InfoWatch Vision самым важным параметром является объем оперативной памяти, так как именно в ней производятся все действия с данными. Для расчета необходимых параметров памяти заказчику необходимо учитывать следующие параметры:

- Количество рабочих станций под управлением системы InfoWatch Traffic Monitor.

- Период времени для анализа событий: то есть, за какой временной отрезок требуется загружать информацию из InfoWatch Traffic Monitor в InfoWatch Vision. Можно ограничиться 1 месяцем, а можно выбрать более длительный исторический период, предшествующий загрузке, — даже все время хранения данных в базе InfoWatch Traffic Monitor. Компания InfoWatch рекомендует ограничиваться следующим горизонтом постоянного контроля: при регулярной работе офицеру безопасности вполне может быть достаточно статистики за 1—2 месяца.

- Количество событий в базе данных за требуемый период анализа (например, за 3 последних месяца в компании произошло 3,4 млн событий).

Таблица 1. Объемы оперативной памяти (в ГБ), необходимые для разных исторических отрезков при определенном количестве рабочих станций под контролем DLP-системы InfoWatch Traffic Monitor

| Рабочие станции InfoWatch Traffic Monitor | 100 | 200 | 300 | 400 | 500 | 600 | 700 | 800 | 900 | 100 | 1500 | 2000 | 2500 | 3000 | 3500 | 4000 |

| 1 мес. | 8 | 8 | 8 | 8 | 8 | 16 | 16 | 16 | 16 | 16 | 24 | 32 | 40 | 48 | 56 | 64 |

| 3 мес. | 8 | 16 | 16 | 24 | 24 | 32 | 40 | 40 | 48 | 48 | 72 | 96 | 120 | 144 | 168 | 192 |

| 6 мес. | 16 | 24 | 32 | 40 | 48 | 64 | 72 | 80 | 96 | 96 | 144 | 192 | 240 | 288 | 336 | 384 |

| 12 мес. | 24 | 40 | 64 | 80 | 96 | 115 | 134 | 154 | 173 | 192 | 288 | 384 | 480 | 576 | 672 | 768 |

Объем оперативной памяти для анализа информации в компаниях с количеством рабочих станций от 4500 рассчитывается индивидуально.

Опционально для заказчиков InfoWatch Vision 1.1 доступна функция загрузки данных по периодам. Это позволяет решить проблему высоких технических требований.

Процессор: для сервера 8—16 ядер — 2800—3500 Гц.

Жесткий диск: 500 Гб — 1 Тб.

Операционная система: Windows Server 2008/2012/2016

Выводы

В данном обзоре изложена информация о новой версии решения для визуальной аналитики корпоративных информационных потоков и проведения расследований — InfoWatch Vision 1.1. Сочетание мощных средств мониторинга, анализа, отчетности и визуализации данных позволяет руководителям бизнеса и офицерам безопасности держать руку на пульсе событий в компании, оперативно реагируя на нештатные ситуации. В поле зрения системы даже «серые зоны», которые обычно остаются за пределами досягаемости DLP-решений.

В InfoWatch Vision все необходимые данные всегда под рукой — операции происходят в оперативной памяти и для уточнения информации не нужно делать новый запрос. На фильтрацию миллионов событий требуются считанные секунды. Конструктор отчетов позволяет представлять данные в различных разрезах. Правда, разработчики по-прежнему предлагают весьма небольшой пакет шаблонов для формирования отчетности.

В InfoWatch 1.1. реализована поддержка филиальной структуры — теперь у заказчиков появилась возможность создать единый центр статистики и управления инцидентами в удаленных офисах.

Кроме того, компания InfoWatch адаптировала новую версию продукта для использования зарубежными заказчиками, реализовав английскую локализацию.

Стоит отметить, что продукт предназначен для использования в крупных компаниях, включая территориально распределенные. При этом продукт весьма требователен к объему серверной оперативной памяти, поскольку все вычисления ведутся в режиме in-memory. Для небольших предприятий использование Vision 1.1 может быть нецелесообразным.

Достоинства:

- легкое управление, интуитивно понятное не только специалистам по ИБ, но и бизнес-подразделениям;

- отличные средства визуализации потоков данных и анализа активностей благодаря интерактивному веб-интерфейсу;

- поддержка филиальной структуры с возможностями контроля офицеров ИБ на местах;

- удобный конструктор отчетов.

Недостатки:

- высокие требования к аппаратному обеспечению (требуется мощный сервер);

- решение заточено на работу в крупных компаниях, не подходит для малого и среднего бизнеса;

- ограниченный выбор шаблонов для формирования отчетов.

Перейти к содержанию

На чтение 2 мин Просмотров 22 Опубликовано 02.11.2016

Группа компаний InfoWatch выпустила решение InfoWatchVision 1.0, предназначенное для проведения расследований в области информационной безопасности организаций. ПО предоставляет ИБ-специалисту инструменты для визуального анализа информационных потоков компании и направлено на выявление инцидентов в области ИБ, в том числе не являющихся нарушениями с точки зрения политик безопасности в организации. Решение также призвано помогать ИБ-специалисту в принятии решений в ходе расследований, предоставляя на основе всей хранимой информации о событиях ИБ дополнительные релевантные данные по предложенным запросам.

InfoWatchVision состоит из четырех функциональных модулей: сводки, графа связей, досье и конструктора отчетов, позволяют анализировать информационные потоки компании по единому срезу данных с помощью встроенных визуализаций данных и элементов фильтрации. При применении к выбранному блоку одного или нескольких фильтров решение автоматически перестраивает все остальные модули.

Сводка безопасности позволяет осуществлять ретроспективный анализ для выявления аномалий в информационных потоках и может служить стартовой точкой для проведения расследований. Граф связей предназначен для анализа информационных потоков, возникающих внутри организации и при взаимодействии с внешними контрагентами. Решение позволяет в режиме реального времени визуально представить информационные потоки, генерируемые сотрудниками, в различных аспектах ИБ. Интерактивное досье содержит консолидированные данные по каждому сотруднику или внешнему контакту организации с возможностью гибкой фильтрации данных по различным критериям, а также позволяет перейти в другое досье из встроенного в карточку досье графа связей. Конструктор отчетов позволяет структурировать и подготовить в виде единого документа полученную в ходе расследования информацию.

Первая версия InfoWatchVision интегрируется с DLP-решением InfoWatch Traffic Monitor и учитывает логику работы исходного источника данных.

Содержание

- Infowatch как обнаружить на компьютере

- InfoWatch Traffic Monitor. По лезвию багов и фич

- Архитектура (who is who)

- Функционал блокировки

- Функционал контроля рабочего времени

- Общее впечатление

- Обходим DLP систему или как обмануть безопасников, которые читают почту на работе

Infowatch как обнаружить на компьютере

Недавно главный инфобезопасник конторы проболтался, что на офисные компьютеры некоторых избранных сотрудников нашей конторы (3 категории: особо отличившиеся, работающие с очень закрытой информацией и те, которых «готовят на выход») негласно устанавливается ПО infowatch, которое отслеживает всю их переписку, их походы в интернет, что они печатают и что они записывают на съемные носители. Слово «негласно» несколько напугало и в связи с подслушанным стало очень интересно, это ПО действительно может быть установлено так, что «жертва» ничего не заметит? Как можно обнаружить присутствие этого ПО на собственном ПК? Нужны ли админские права для выявления этих «троянцев»? Наконец, как можно их обезвредить, желательно так же негласно.

Нет, конечно всю «левую» (ту, которой у меня на компе не должно быть по моей работе, банальный пример — анкеты на визу) и закрытую (которую, по идее, я не должен забирать с работы но ведь иногда бывает необходимо что-то срочно сделать к следующему утру) информацию я пишу на носители, перезагрузившись с Hiren’s boot CD (да, эту лазейку пока не перекрыли), но не хочется из-за каждой мелочи перезагружать комп.

Что скажет уважаемое сообщество?

| |

От: | wildwind |

| Дата: | 17.02.17 21:23 | |

| Оценка: | +2 |

Здравствуйте, teapot2, Вы писали:

T>это ПО действительно может быть установлено так, что «жертва» ничего не заметит?

Иначе оно не стоило бы своих денег, не так ли?

T>Как можно обнаружить присутствие этого ПО на собственном ПК?

Если это не твой профиль, то скорее всего никак.

T>Нет, конечно всю «левую» (ту, которой у меня на компе не должно быть по моей работе, банальный пример — анкеты на визу) и закрытую (которую, по идее, я не должен забирать с работы но ведь иногда бывает необходимо что-то срочно сделать к следующему утру) информацию я пишу на носители, перезагрузившись с Hiren’s boot CD (да, эту лазейку пока не перекрыли), но не хочется из-за каждой мелочи перезагружать комп.

А почему лазейку не прикрыли, не задавался вопросом? Видимо, для того, чтобы отслеживать, кто ей пользуется. Вообще держать что-то левое на компе в конторе с такими порядками это главная ошибка. Наверное, ты уже либо в первой, либо в третьей категории.

Работал я в такой конторе. Очень неприятно. Свалил с радостью.

| |

От: | teapot2 |

| Дата: | 23.02.17 18:00 | |

| Оценка: |

| |

От: | Michael7 |

| Дата: | 23.02.17 23:10 | |

| Оценка: |

Здравствуйте, teapot2, Вы писали:

T>Я загрузил древнюю XP-шку с сидюка, сеть в этой конфигурации не настроена, никакие проги с жесткого диска не запускаются и драйверы не грузятся. Не могу себе представить, что в этих обстоятельствах кто-то может контролировать инфообен компа с его периферийными устройствами типа USB-портов. В «подземные стуки» я не верю.

Я не знаю как устроена эта софтина и что она может, но в принципе предположение, что никакие проги не запускаются до загрузки с CD-ROM неверное. Это возможно, BIOS вполне может что-то такое запускать. В UEFI это даже почти штатная возможность.

T> Собственно, почему и написал сюда.

Если качествено сделано хрен простыми способами обнаружишь. Но для начала можно взять прогу вроде Process Explorer и изучить весь список запущенных процессов (и автостартуемых) после старта системы. Кто что чего и откуда. Отдельно не грех проверить процесс svchost — настоящий ли он, кем запущен.

| |

От: | wildwind |

| Дата: | 24.02.17 12:42 | |

| Оценка: |

Здравствуйте, teapot2, Вы писали:

T>Здравствуй, wildwind, спасибо за ответ, но хотелось бы понять, ты ответил со знанием дела (то бишь обсуждаемого продукта) или исходя из общих соображений, которые показались тебе разумными во время составления ответа?

Из общих соображений и личного опыта. С данным продуктом знаком только по описаниям.

T>каковы признаки присутствия этого софта? Он ставится как сервис или как-то еще? По какому протоколу он общается со своим шпионским центром?

Как правило, это драйвер или несколько, сервис и GUI процессы для информирования и управления. драйвера могут быть скрыты с использованием rootkit техник.

T>Я загрузил древнюю XP-шку с сидюка, сеть в этой конфигурации не настроена, никакие проги с жесткого диска не запускаются и драйверы не грузятся. Не могу себе представить, что в этих обстоятельствах кто-то может контролировать инфообен компа с его периферийными устройствами типа USB-портов. В «подземные стуки» я не верю.

| |

От: | Vasiliy2 |

| Дата: | 27.02.17 09:03 | |

| Оценка: |

Здравствуйте, teapot2, Вы писали:

T>. отслеживает всю их переписку, их походы в интернет, что они печатают и что они записывают на съемные носители.

Конкретно с этой системой не знаком, но, зачастую, они, помимо прочего, делают снимки экрана и отсылают на базу. При недоступности сети они их складывают в укромное местечко, чтобы потом, при появлении возможности, скинуть их куда надо. Соответственно, отключив на некоторое время сеть (возможно на несколько дней), можно получить на диске скопление определенных файлов. Затем утилитой от sysinternals (не помню как она называется, возможно FileMonitor) можно пробежаться по диску и найти области файлов. Нужные будут лежать большой заметной однотипной кучкой, утилита покажет где они находятся. Глянув эти кучки можно определить точно там скриншоты или что-то безобидное. Точной информации метод может не дать, но как один из вариантов расследования может применяться.

| |

От: | ShaggyOwl | http://www.rsdn.org |

| Дата: | 07.03.17 19:35 | ||

| Оценка: | +4 |

Здравствуйте, teapot2, Вы писали:

T>Недавно главный инфобезопасник конторы проболтался, что на офисные компьютеры некоторых избранных сотрудников нашей конторы (3 категории: особо отличившиеся, работающие с очень закрытой информацией и те, которых «готовят на выход») негласно устанавливается ПО infowatch, которое отслеживает всю их переписку, их походы в интернет, что они печатают и что они записывают на съемные носители. Слово «негласно» несколько напугало и в связи с подслушанным стало очень интересно, это ПО действительно может быть установлено так, что «жертва» ничего не заметит? Как можно обнаружить присутствие этого ПО на собственном ПК? Нужны ли админские права для выявления этих «троянцев»? Наконец, как можно их обезвредить, желательно так же негласно.

T>Нет, конечно всю «левую» (ту, которой у меня на компе не должно быть по моей работе, банальный пример — анкеты на визу) и закрытую (которую, по идее, я не должен забирать с работы но ведь иногда бывает необходимо что-то срочно сделать к следующему утру) информацию я пишу на носители, перезагрузившись с Hiren’s boot CD (да, эту лазейку пока не перекрыли), но не хочется из-за каждой мелочи перезагружать комп.

T>Что скажет уважаемое сообщество?

* Весомая часть софта в корпоративной среде разворачивается прозрачно для пользователя, через групповые политики.

* Класс систем о которых ты говоришь называются DLP (data leak prevention). infowatch является производителем одной из (https://www.infowatch.ru/dlp).

* Великого смысла в проверке установлен ли у тебя агент dlp на компьютере не вижу. Если есть сомнения, считай, что установлен.

* Бороться и обходить их не надо, во избежание прямого конфликта с безопасниками. (Обоснование — взять документы домой, поработать, при разборе полётов будет выглядеть наивно.)

Upd. Необходимо понимать, что с точки зрения безопасника ситуации отключаются радикально:

* вынос документов

* вынос документов с предварительной попыткой отключения/обхода инструментов обеспечения безопасности

| |

От: | Somescout |

| Дата: | 10.03.17 19:44 | |

| Оценка: |

Здравствуйте, Michael7, Вы писали:

M>Если качествено сделано хрен простыми способами обнаружишь. Но для начала можно взять прогу вроде Process Explorer и изучить весь список запущенных процессов (и автостартуемых) после старта системы.

Это если есть права админа. И если они есть, то у их безопасников реально странные представления о безопасности (хотя, конечно, возможность загрузки не с системного диска на «защищённом» ПК — это уже facepalm).

Источник

InfoWatch Traffic Monitor. По лезвию багов и фич

«Игорь, у него ДВА сердца. »

Анна Попова, руководитель Блока DLP ГК Инфосекьюрити, продолжает делиться своими впечатлениями от использования разных DLP-систем. В прошлой статье она рассказала о плюсах и минусах решения КИБ SearchInform. Сегодня, как и было обещано, поговорим про линейку продуктов InfoWatch. Только давайте сразу определимся, что на объективное сравнение мы не претендуем.

Вообще сложно понять, что такое объективное мнение о системе. Объективные характеристики – это соответствие DLP-системы техническим требованиям заказчика, требованиям ФСТЭК и т.п., а также соотнесение их с необходимыми мощностями. Все прочее – субъективно, ибо реальность такова, что функциональность, которая у одного клиента «взлетела», у другого упадет. И уж тем более не приходится говорить об объективном превосходстве одной системы над другой, если речь идет о её эксплуатации аналитиками. Кому-то нравится один интерфейс, кому-то другой, кому-то не нравится выгрузка событий, кому-то она не важна.

Про продукт DLP от компании InfoWatch сказано много; много копий сломано вокруг него. Мнения встречаются самые разнообразные – от самых полярных до нейтральных. С течением времени и компании, и продукту довелось пройти долгий и тернистый путь развития, отрастить не одну полезную функцию и даже попасть в «магический квадрант» Gartner. Так попробуем же разобраться, чего удалось достигнуть продукту, так ли он хорош (или плох), как о нём говорят.

Архитектура (who is who)

Прежде всего нужно понять, с чем мы работаем. Программный комплекс InfoWatch Traffic Monitor состоит из следующих компонентов:

InfoWatch Traffic Monitor – основной компонент, отвечающий за сетевой перехват и анализ перехваченных данных (собранных по сети и с агентов). Работает на RHEL/CentOS 6. Также отвечает за отрисовку веб-интерфейса, который является основной точкой входа для офицера ИБ при работе с системой.

InfoWatch Device Monitor – этот компонент отвечает за управление агентами (в том числе за агентские политики). Работает на Windows Server. Имеет отдельную консоль управления, которую можно инсталлировать на любую машину с Windows – главное, чтобы был открыт сетевой доступ до сервера Device Monitor.

InfoWatch Crawler – модуль, дающий возможность сканирования указанных пользовательских каталогов и сетевых директорий. Работает на Windows Server (может быть установлен на машину с сервером Device Monitor), но интерфейсно интегрируется в веб-консоль Traffic Monitor и управляется оттуда же.

InfoWatch Vision – опциональный компонент, позволяющий существенно упростить процесс расследования инцидентов ИБ за счёт визуализации. Представляет события из Traffic Monitor в виде автоматически перестраиваемых интерактивных графиков. Работает на Windows Server и базируется на платформе QlikSense.

InfoWatch Person Monitor – также опциональный модуль, предоставляющий функционал контроля рабочего времени. Работает на Win Server, берёт свои корни от легендарной, в некотором роде, системы «Стахановец».

Функционал блокировки

Так как система носит гордый статус DLP (что, напомним, означает Data Leakage Prevention – предотвращение утечки данных), в первую очередь рассмотрим «классический» функционал для таких систем – предотвращение. Что же может предложить нам рассматриваемый программный комплекс?

Даже в минимальной инсталляции (Traffic Monitor, Device Monitor) функционал достаточно богат: возможна блокировка почты, предотвращение записи на съёмные носители по результатам контентного анализа или по белым спискам носителей, запрет запуска приложений, запрет использования FTP. С подключением модуля Person Monitor функционал несколько расширяется: добавляется возможность очистки буфера обмена, запрет загрузки файлов в интернет.

Неподготовленному пользователю будет сперва непросто разобраться во всём многообразии различных консолей управления: так, одной из особенностей при работе с системой является необходимость «включения» некоторых каналов перехвата в Device Monitor.

В целом, функционал предотвращения не вызывает вопросов, здесь есть, где разгуляться; хотя самым требовательным клиентам, наверное, всё же придётся обратиться к более гибким конкурирующим продуктам. Что касается функционала учета рабочего времени, то в IWTM он реализован оригинальным, но достаточно удобным способом.

Функционал контроля рабочего времени

Рынок DLP, особенно в странах СНГ, сегодня не ограничивается исключительно функционалом предотвращения. Системы DLP мало-помалу вбирают в себя функционал другого класса продуктов – систем мониторинга рабочей деятельности сотрудников.

Рассматриваемый продукт не стал исключением и тоже вобрал кое-что. Насколько качественно?

Контролировать сотрудников можно при помощи модуля Person Monitor – начиная с кейлогера и заканчивая видео с рабочего стола, а также контролем веб-камеры и звука с микрофона. Однако не всё так радужно. Выше упомянуто, что данный модуль является интерпретацией нашумевшего «Стахановца». Отсюда и минусы – например, абсолютное отсутствие интеграции с остальными модулями комплекса и гарантированное покрытие «полным контролем» лишь пятидесяти машин. Особое умиление доставила защита БД – шифрование не нужно, данные в базе хранятся всего лишь в изменённой кодировке. «Чтобы никто не догадался. »

Кстати, касательно умилений: при первом открытии веб-интерфейса Person Monitor предупреждает, что соединение не зашифровано (обычный http, то бишь) и предлагает ссылку на мануал, по которому каждый может сам себе настроить https. Почему этого было не сделать «из коробки» – неясно.

Ещё есть очень интересная функция распознавания голоса в текст. Реализовано это через API Google, что для многих заказчиков будет проблемой: во-первых, требуется подключение сервера к интернету, а во-вторых, не каждый согласится передавать свою конфиденциальную информацию третьей стороне.

При проведении расследований по собранной Person Monitor’ом информации мы испытывали дискомфорт, потому что привыкли работать со всей доступной информацией со всех доступных каналов и по всем сотрудникам. К тому же местный поиск по насниффанным кейлогером данным обладает лишь самым базовым функционалом – например, есть морфология, но интересные и сложные правила текстового поиска построить не удастся. Тем не менее, на небольших объёмах трафика и в малых компаниях с этим всем вполне можно жить.

С технической точки зрения Person Monitor состоит из агента, собирающего данные с рабочей станции пользователя, сервера с БД (MSSQL), где эти данные потом хранятся, и Apache для Windows, отрисовывающего веб-интерфейс системы. По запросу пользователя составляется SQL-запрос, и его результат предстаёт перед юзером в виде html-страницы отчёта.

Говоря о малых и больших компаниях, плавно переходим к ещё одному модулю – Vision. Он был словно создан по нашему заказу – позволяет упорядочить перехваченные Traffic Monitor’ом данные для наглядного представления и помимо этого даёт возможность на лету перестраивать запросы. Всё это возможно не в последнюю очередь благодаря платформе QlikSense, оперирующей вытянутыми из Traffic Monitor событиями в оперативной памяти сервера Vision.

События нужно подгружать раз в определённый промежуток времени – например, каждую ночь, поскольку выгрузка больших объёмов данных занимает продолжительное время.

Общее впечатление

Рассматриваемая система, как и любая другая, не лишена недостатков. К сожалению, до сих пор остаются некоторые «детские болячки», тянущиеся с ранних версий (например, перечисленные проблемы Person Monitor’а); некоторые решения выглядят спорно – не всегда понятно, баг это или фича (разобщённость консолей и использование разных БД для хранения событий). Если вам необходим упор на какой-то конкретный функционал, а не комплексное решение, рекомендуется продолжить изучение рынка DLP.

Когда-то мы начали изучение рынка DLP именно с InfoWatch Traffic Monitor, поэтому минусы сразу бросились в глаза:

Нас порадовало стремление вендора реализовывать доработки для потенциальных клиентов, т.е. без наличия обязывающих договорных отношений. Это абсолютно реальный пример: через полгода после обсуждения кучи доработок, заявленных нами на пилоте в одном из клиентов, мы увидели их в реализованном функционале, что было крайне приятно.

Причем, IW один из немногих вендоров, который внимательно относится к обсуждению таких проблем, не отфутболивает по тегу – а зачем это нужно, вы первые, кто спрашивает об этом и т.п. (Саша Клевцов, передаем тебе отдельный привет и самые лучшие пожелания :)).

В сухом остатке имеем достаточно сбалансированную систему, закрывающую большинство требований самых занудных заказчиков и не обладающую завышенными системными требованиями. InfoWatch последовательно «прокачивает» свой комплекс, добавляя новые крутые функции. Остаётся только аккуратно сшить их между собой :).

Анна Попова, руководитель Блока DLP, ГК Инфосекьюрити

Никита Шевченко, руководитель группы инженерного сопровождения Блока DLP, ГК Инфосекьюрити

Источник

Обходим DLP систему или как обмануть безопасников, которые читают почту на работе

Самым популярным способом обмена корпоративной информацией на сегодняшний день остается электронная почта. Именно там работники отправляют скан-копии документов, проекты на согласования, приглашают на встречи, информируют о событиях и т.д. Иногда переписку по электронной почте приравнивают к официальной переписке между организациями на уровне писем от первых лиц. Поэтому этот канал передачи информации является объектом пристального внимания со стороны представителей отделов/служб ИБ (они следят за утечкой конфиденциальной информации) и экономического блока безопасности (они следят за перепиской, ищут откаты, сговоры, поиски новой работы, подделку документов и т.д.)

Немного о теории. Вы наверняка замечали что ваша почта не доходит сразу до контрагентов и/или же злые дяди из службы безобразности интересуются той или иной вашей отправкой спустя какое-то время, особенно если вы отправляете какие либо персональные данные без использования принятых мер защиты. Эти обстоятельства говорят о том, что в вашей организации установлена какая либо так называемая DLP-система. Не вдаваясь в технические подробности приведу информацию из вики :

Система предотвращение утечек (англ. Data Leak Prevention, DLP ) — технологии предотвращения утечек конфиденциальной информации из информационной системы вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется или проходит но оставляет метку.

Давайте посмотрим как можно определить установлена ли одна из таких систем у Вас в организации. Для того чтобы узнать установлена ли у Вас в организации такая система слежения в первую очередь можно посмотреть заключенные договора на покупку или сопровождение таких систем. Среди них ищем самые популярные компании разработчики:

и менее популярные:

Если же и эти способы не помогают, то понять что за вами следят можно уточнив у получателя по телефону – долго ли к ним поступают письма (только в случае блокировки письма до отправки), а можно спросить у друзей-айтишников установлена ли система контроля почтовых сообщений в организации. Можно еще конечно попытаться найти запущенные процессы на вашем компьютере, т.к. агенты системы (компоненты системы) слежения устанавливаются персонально на все АРМ’ы работников, но дело в том, что эти процессы умело скрываются под стандартные процессы MS Windows и без должного уровня знаний определить процесс запущенный агентом будет довольно сложно.

Теперь давайте рассмотрим каким образом, мы сможем обойти эту систему. Помните, что реализация приемов из статьи зависит от конкретных настроек DLP и возможна к реализации только путем проб и ошибок. Так что на своей страх и риск.

Самое главное не пытайтесь обойти системы, попытавшись сделать шрифт документа белым или пытаясь скрыть листы и сроки в документах MS Exel, все это сразу увидят товарищи чекисты!

1. Отправка после окончания рабочего дня.

Самое простое и банальное, что может получится это просто отправить Ваше письмо на нужный адрес электронной почты после окончания рабочего дня. Данный метод успешен в случае, если система настроена на перехват почтовых сообщений, например, с 9-00 до 18-00 по рабочим дням и их блокировку в указанное время. Это связано с тем, что товарищи безопасники, которые смогут в случае чего разблокировать застрявшее письмо также как и Вы работают по трудовому договору те же часы, что и Вы, поэтому после окончания рабочего дня они отключают систему или она останавливается автоматически. Вы можете проверить актуальна ли эта настройка отправив пару безобидных сообщений после 18-00 и посмотреть дойдут ли сразу сообщения, которые например не доходили сразу втечении рабочего дня. Сразу скажу не самый лучший вариант, т.к. в независимости от результата отправки в системе останется след того, что Вы отправили, и в случае грамотного мониторинга системы безопасниками они увидят Вашу отправку.

2. Удаление слов маячков

3. Архив с паролем.

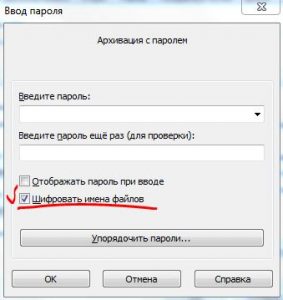

Данный метод заключается в шифровании документа в стандартном *.rar архиве и направлении на электронную почту. Сразу отмечу, что архив под паролем сразу вызывает подозрения и во многих системах блокируется, и даже расшифровывается. Чтобы максимально обезопасить себя необходимо:

а) При установке пароля на архив поставить галочку на значении “шифровать имена файлов”. Это необходимо для того чтобы имена файлов в архиве были не видны до открытия архива паролем.

Таких виртуальных клавиатур полно в интернете. Стоит отметить что Вы можете как угодно экспериментировать – набирать неправильный пароль, стирать, перемещать символы, при этом в системе слежения будет отображаться полная каша.В поле отображать пароль при вводе галку лучше не ставить – так как в системе может быть установлен модуль фотографирования вашего монитора.

3. Кодируем онлайн

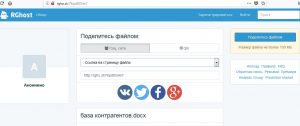

Для передачи документа проще всего использовать онлайн-сервисы обмена файлами, для примера мы рассмотрим www.rgho.st

Заливаем наш файл “База контрагентов.docx” туда и получаем ссылку:

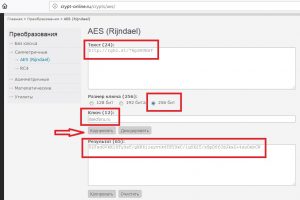

Теперь нам необходимо зашифровать ссылку и передать ее письмом. Для примера шифрования используем онлайн-сервис http://crypt-online.ru/crypts/aes/ с симметричным антигоритом AES. В поле текста вставляем адрес нашей ссылки, выбираем размер ключа шифрования 128-256 бит. Вводим пароль, в данном случае “itsecforu.ru”, нажимаем кодировать и получаем шифрованный текст:

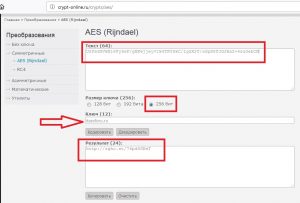

Копируем полученный результат и отправляем в электронном сообщении, сообщив пароль и длину ключа по альтернативному каналу связи (телефону). Получатель проделывает обратное преобразование, вводит шифрованный текст и пароль и получает ссылку:

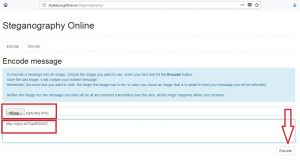

4. Cтеганография онлайн

Для того чтобы не отправлять подозрительный зашифрованный текст мы также можем использовать стеганографию онлайн. Подумайте какие документы Вы чаще всего отправляете контрагентам (акты сверок, счета и т.д.) и вставляйте в тело этих файлов код. Для примера мы будем использовать карточку предприятия и онлайн сервис http://stylesuxx.github.io/steganography/. Карточка предприятия в формате обычной картинки, где указаны реквизиты организации. Загружаем карточку (файл karto4ka.png), вставляем текст, который хотим зашифровать (все та же наша ссылка) и жмем “Encode”

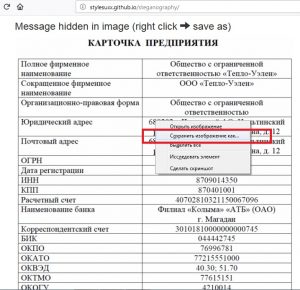

Далее идем вниз страницы и сохраняем полученный файл, отправляем контрагенту электронным письмом.

Получатель проделывает обратное действие. Загружает файл “karto4ka2.png” и нажимает “Decode” и получает желанную ссылку.

Вдобавок можно использовать portable утилиты стеганографии, рассмотрим их в следующих статьях

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

Источник