Время на прочтение

7 мин

Количество просмотров 252K

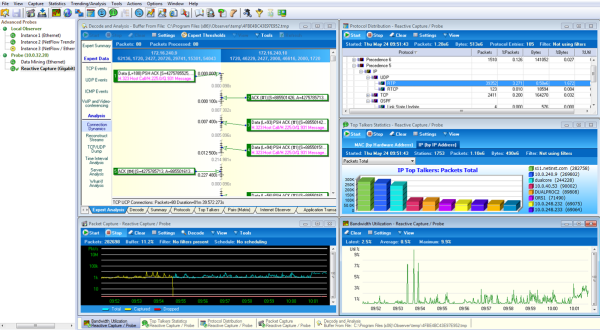

Устранение неполадок сетевого подключения

- Визуальное отображение потери пакетов

- Анализ ретрансляции TCP

- График по пакетам с большой задержкой ответа

Исследование сессий прикладного уровня (даже при шифровании с помощью SSL/TLS, см. ниже)

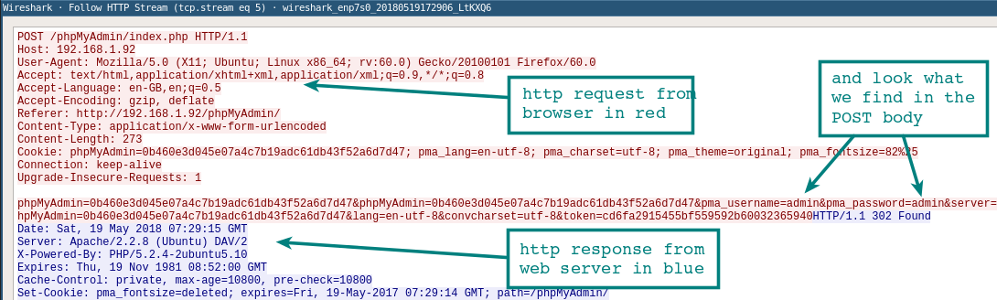

- Полный просмотр HTTP-сессий, включая все заголовки и данные для запросов и ответов

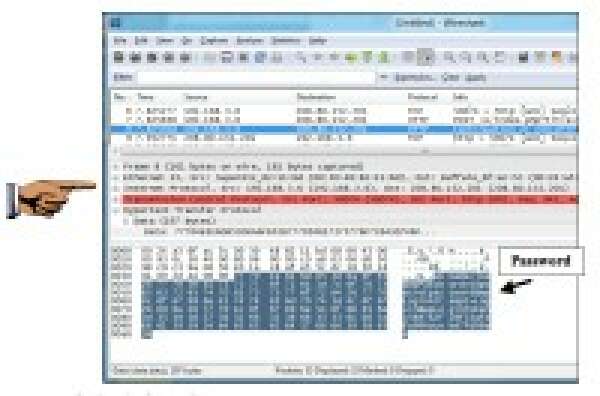

- Просмотр сеансов Telnet, просмотр паролей, введённых команд и ответов

- Просмотр трафика SMTP и POP3, чтение писем

Устранение неполадок DHCP с данными на уровне пакетов

- Изучение трансляций широковещательного DHCP

- Второй шаг обмена DHCP (DHCP Offer) с адресом и параметрами

- Клиентский запрос по предложенному адресу

- Ack от сервера, подтверждающего запрос

Извлечение файлов из сессий HTTP

- Экспорт объектов из HTTP, таких как JavaScript, изображения или даже исполняемые файлы

Извлечение файлов из сессий SMB

- Аналогично опции экспорта HTTP, но извлечение файлов, передаваемых по SMB, протоколу общего доступа к файлам в Windows

Обнаружение и проверка вредоносных программ

- Обнаружение аномального поведения, которое может указывать на вредоносное ПО

- Поиск необычных доменов или конечных IP

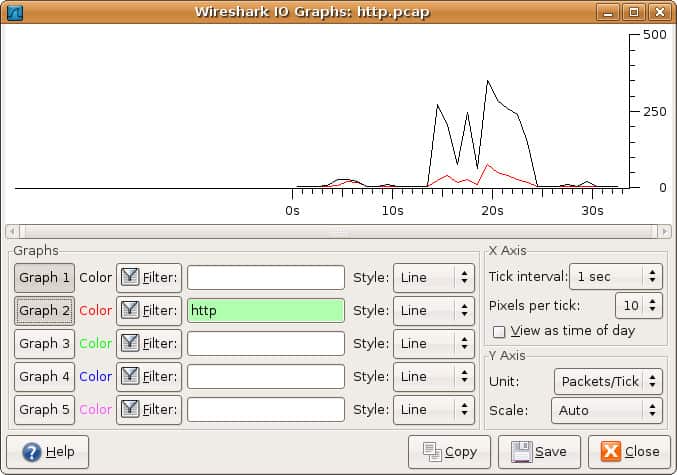

- Графики ввода-вывода для обнаружения постоянных соединений (маячков) с управляющими серверами

- Отфильтровка «нормальных» данных и выявление необычных

- Извлечение больших DNS-ответов и прочих аномалий, которые могут указывать на вредоносное ПО

Проверка сканирования портов и других типов сканирования на уязвимости

- Понимание, какой сетевой трафик поступает от сканеров

- Анализ процедур по проверке уязвимостей, чтобы различать ложноположительные и ложноотрицательные срабатывания

Эти примеры — только вершина айсберга. В руководстве мы расскажем, как использовать столь мощный инструмент.

Установка Wireshark

Wireshark работает на различных операционных системах и его несложно установить. Упомянем только Ubuntu Linux, Centos и Windows.

Установка на Ubuntu или Debian

#apt-get update

#apt-get install wireshark tsharkУстановка на Fedora или CentOS

#yum install wireshark-gnomeУстановка на Windows

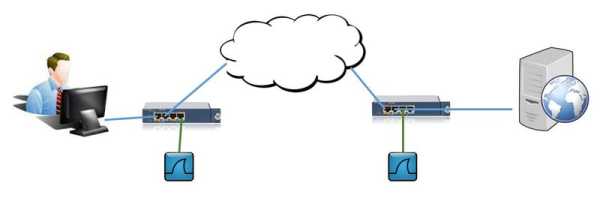

На странице загрузки лежит исполняемый файл для установки. Довольно просто ставится и драйвер захвата пакетов, с помощью которого сетевая карта переходит в «неразборчивый» режим (promiscuous mode позволяет принимать все пакеты независимо от того, кому они адресованы).

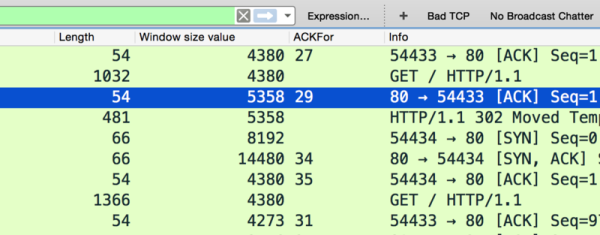

Начало работы с фильтрами

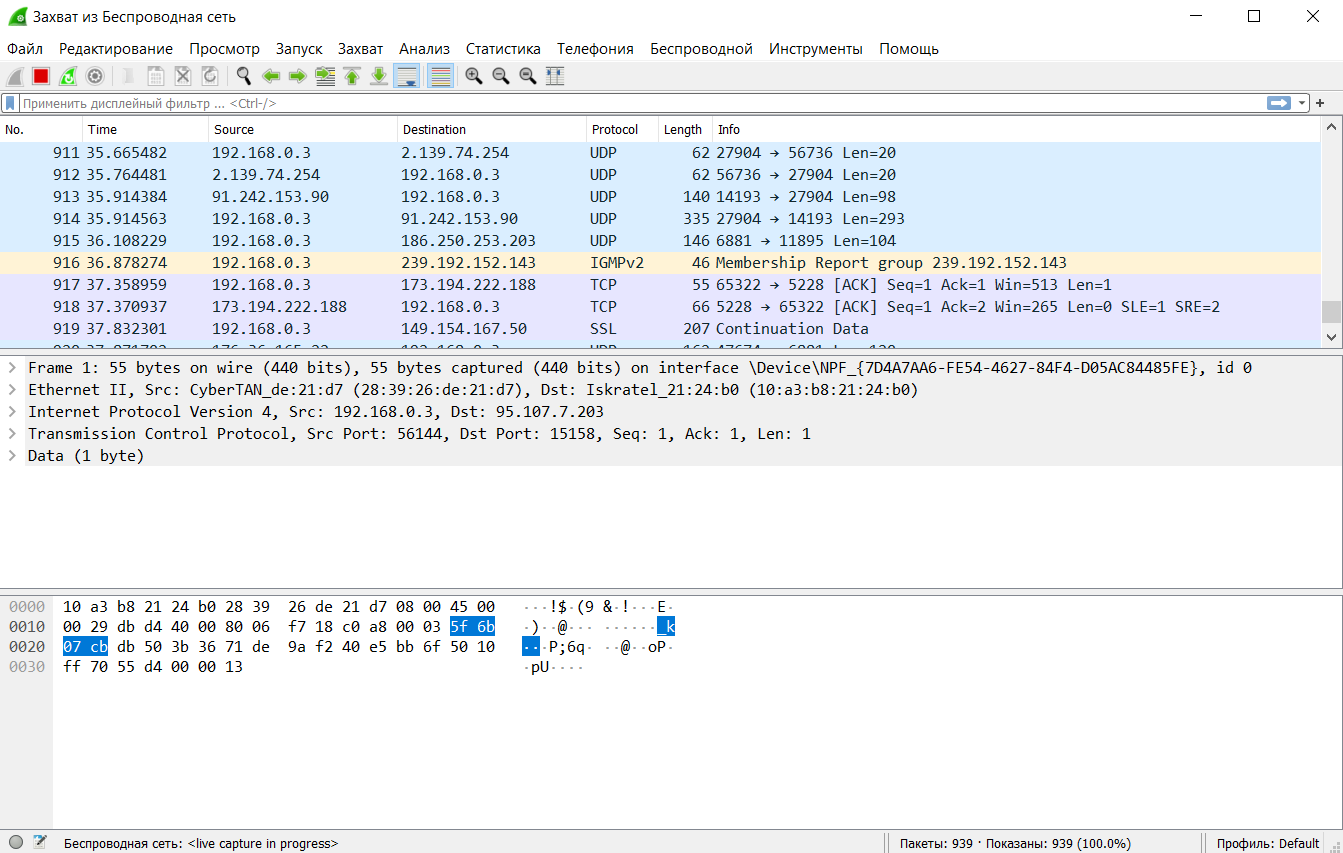

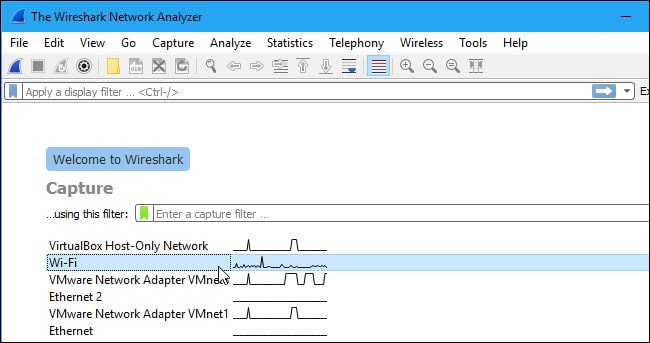

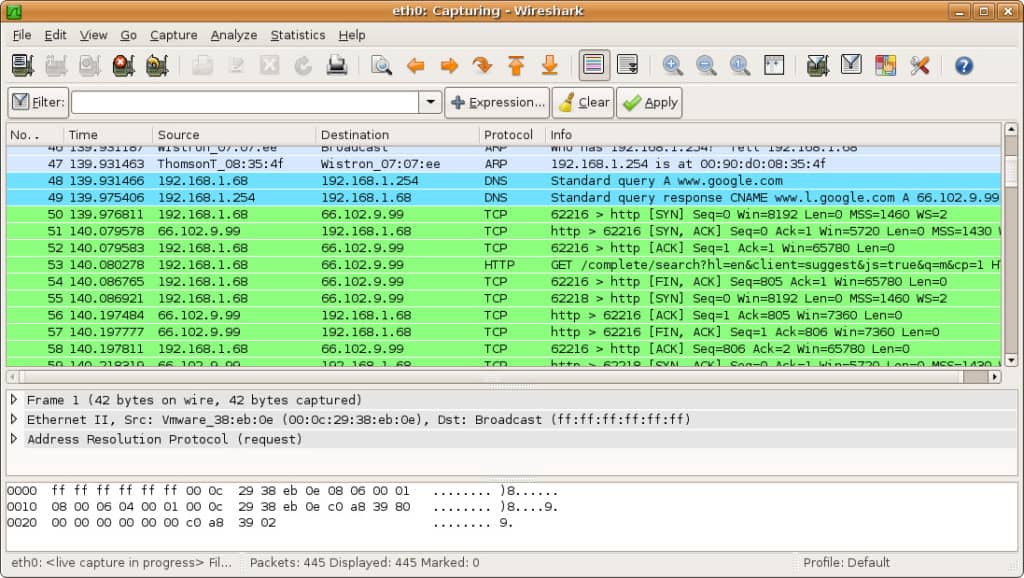

С первым перехватом вы увидите в интерфейсе Wireshark стандартный шаблон и подробности о пакете.

Как только захватили сессию HTTP, остановите запись и поиграйте с основными фильтрами и настройками Analyze | Follow | HTTP Stream.

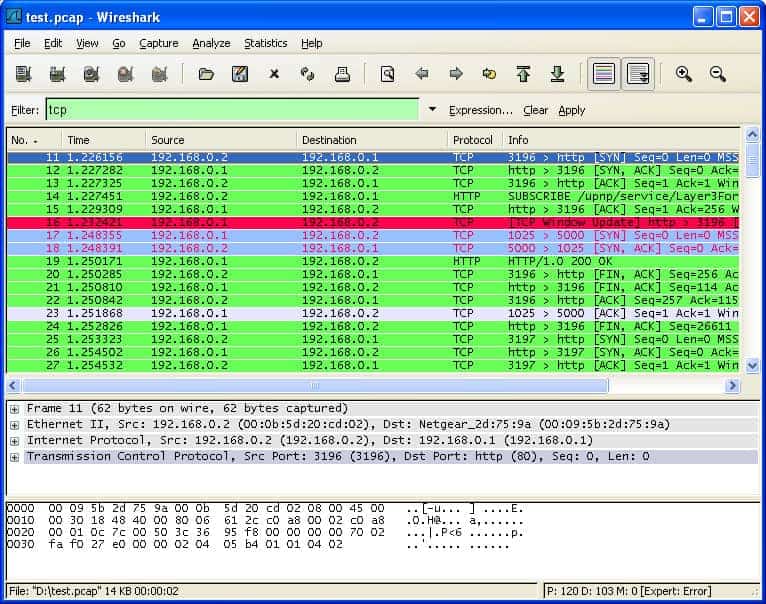

Названия фильтров говорят сами за себя. Просто вводите соответствующие выражения в строку фильтра (или в командную строку, если используете tshark). Основное преимущество фильтров — в удалении шума (трафик, который нам не интерестен). Можно фильтровать трафик по MAC-адресу, IP-адресу, подсети или протоколу. Самый простой фильтр — ввести http, так что будет отображаться только трафик HTTP (порт tcp 80).

Примеры фильтров по IP-адресам

ip.addr == 192.168.0.5

!(ip.addr == 192.168.0.0/24)Примеры фильтров по протоколу

tcp

udp

tcp.port == 80 || udp.port == 80

http

not arp and not (udp.port == 53)Попробуйте сделать комбинацию фильтров, которая показывает весь исходящий трафик, кроме HTTP и HTTPS, который направляется за пределы локальной сети. Это хороший способ обнаружить программное обеспечение (даже вредоносное), которое взаимодействует с интернетом по необычным протоколам.

Следуйте за потоком

Как только вы захватили несколько HTTP-пакетов, можно применить на одном из них пункт меню Analyze | Follow | HTTP Stream. Он покажет целиком сессию HTTP. В этом новом окне вы увидите HTTP-запрос от браузера и HTTP-ответ от сервера.

Резолвинг DNS в Wireshark

По умолчанию Wireshark не резолвит сетевые адреса в консоли. Это можно изменить в настройках.

Edit | Preferences | Name Resolution | Enable Network Name Resolution

Как и в случае tcpdump, процедура резолвинга замедлит отображение пакетов. Также важно понимать, что при оперативном захвате пакетов DNS-запросы с вашего хоста станут дополнительным трафиком, который могут перехватить.

Tshark для командной строки

Если вы ещё не баловались с tshark, взгляните на наше руководство с примерами фильтров. Эту программу часто игнорируют, хотя она отлично подходит для захвата сессий на удалённой системе. В отличие от tcpdump, она позволяет на лету захватывать и просматривать сессии прикладного уровня: декодеры протоколов Wireshark также доступны для tshark.

Составление правил для файрвола

Вот быстрый способ создания правил из командной строки, чтобы не искать в интернете конкретный синтаксис. Выберите подходящее правило — и перейдите в Tools | Firewall ACL Rules. Поддерживаются различные файрволы, такие как Cisco IOS, ipfilter, ipfw, iptables, pf и даже файрвол Windows через netsh.

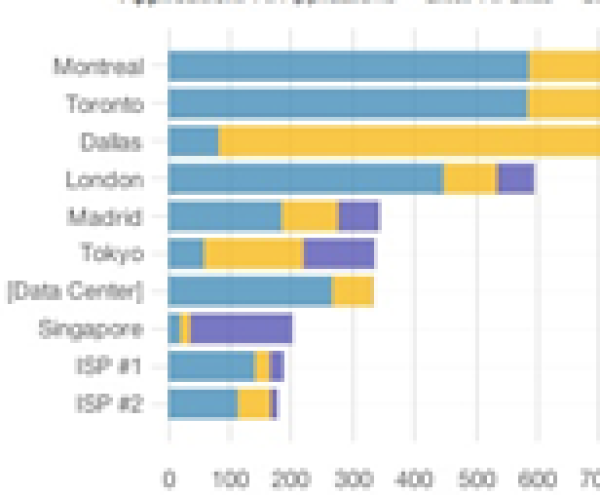

Работа с географической базой GeoIP

Если Wireshark скомпилирован с поддержкой GeoIP и у вас есть бесплатные базы Maxmind, то программа может определять местоположение компьютеров по их IP-адресам. Проверьте в About | Wireshark, что программа скомпилирована с той версией, какая у вас в наличии. Если GeoIP присутствует в списке, то проверьте наличие на диске баз GeoLite City, Country и ASNum. Укажите расположение баз в меню Edit | Preferences | Name Resolution.

Проверьте систему на дампе трафика, выбрав опцию Statistics | Endpoints | IPv4. В колонках справа должна появиться информация о местоположении и ASN для IP-адреса.

Другая функция GeoIP — фильтрация трафика по местоположению с помощью фильтра ip.geoip. Например, так можно исключить трафик из конкретной ASN. Нижеуказанная команда исключает пакеты от сетевого блока ASN 63949 (Linode).

ip and not ip.geoip.asnum == 63949Конечно, тот же фильтр можно применить к отдельным городам и странам. Удалите шум и оставьте только действительно интересный трафик.

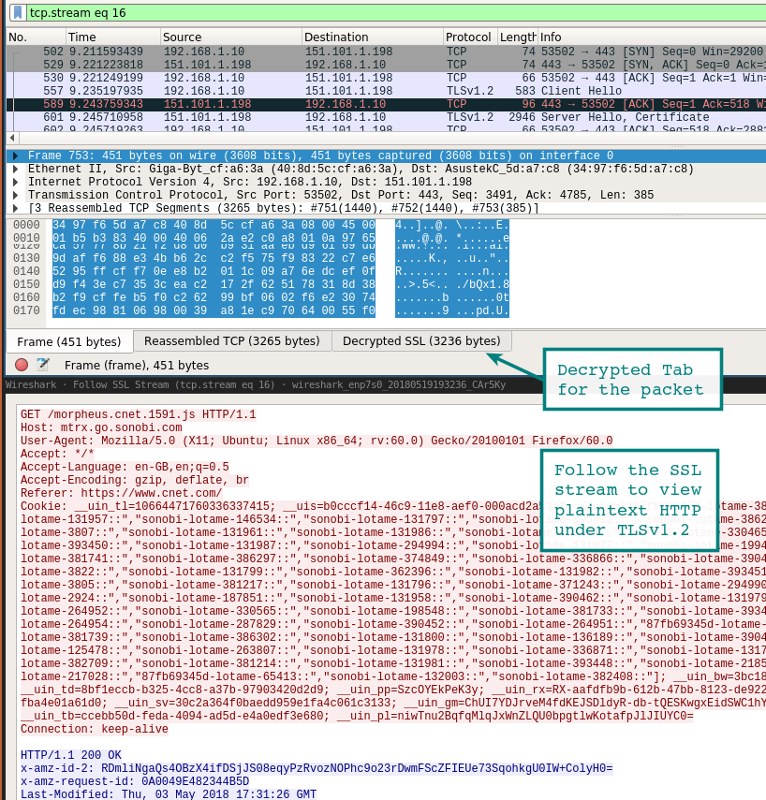

Расшифровка сессий SSL/TLS

Один из способов расшифровки сессий SSL/TLS — использовать закрытый ключ с сервера, к которому подключен клиент.

Конечно, у вас не всегда есть доступ к приватному ключу. Но есть другой вариант простого просмотра трафика SSL/TLS на локальной системе. Если Firefox или Chrome загружаются с помощью специальной переменной среды, то симметричные ключи отдельных сеансов SSL/TLS записаны в файл, который Wireshark может прочитать. С помощью этих ключей Wireshark покажет полностью расшифрованную сессию!

1. Настройка переменной среды

Linux / Mac

export SSLKEYLOGFILE=~/sslkeylogfile.logWindows

На вкладке System Properties | Advanced нажмите кнопку Environment Variables и добавьте имя переменной (SSLKEYLOGFILE), а в качестве значения — путь к файлу.

2. Настройка Wireshark

Из выпадающего меню выберите Edit | Preferences | Protocols | SSL | (Pre)-Master-Secret Log Filename — Browse, указав файл, который вы указали в переменную среды.

Начинайте захват трафика в локальной системе.

3. Перезапуск Firefox или Chrome

После перехода на сайт HTTPS лог-файл начнёт увеличиваться в размере, поскольку записывает симметричные ключи сессии.

Взгляните на ранее запущенную сессию Wireshark. Вы должны увидеть что-то похожее на скриншот внизу с расшифрованными сессиями. Расшифрованные пакеты — на вкладке в нижней панели.

Другой способ просмотра сеанса — через выпадающее меню Analysis | Follow | Stream | SSL. Если сеанс успешно расшифрован, вы увидите опцию для SSL.

Разумеется, будьте осторожны при записи этих ключей и пакетов. Если посторонний получит доступ к лог-файлу, то легко найдёт там ваши пароли и куки аутентификации.

Ещё один вариант выхода на базовый HTTP-трафика — использовать инструмент Burp Suite с загруженным сертификатом CA в браузере. В этом случае прокси расшифровывает соединение на стороне клиента, а затем устанавливает новый сеанс SSL/TLS на сервере. Есть много способов проведения такой MiTM-атаки на себя, это два самых простых.

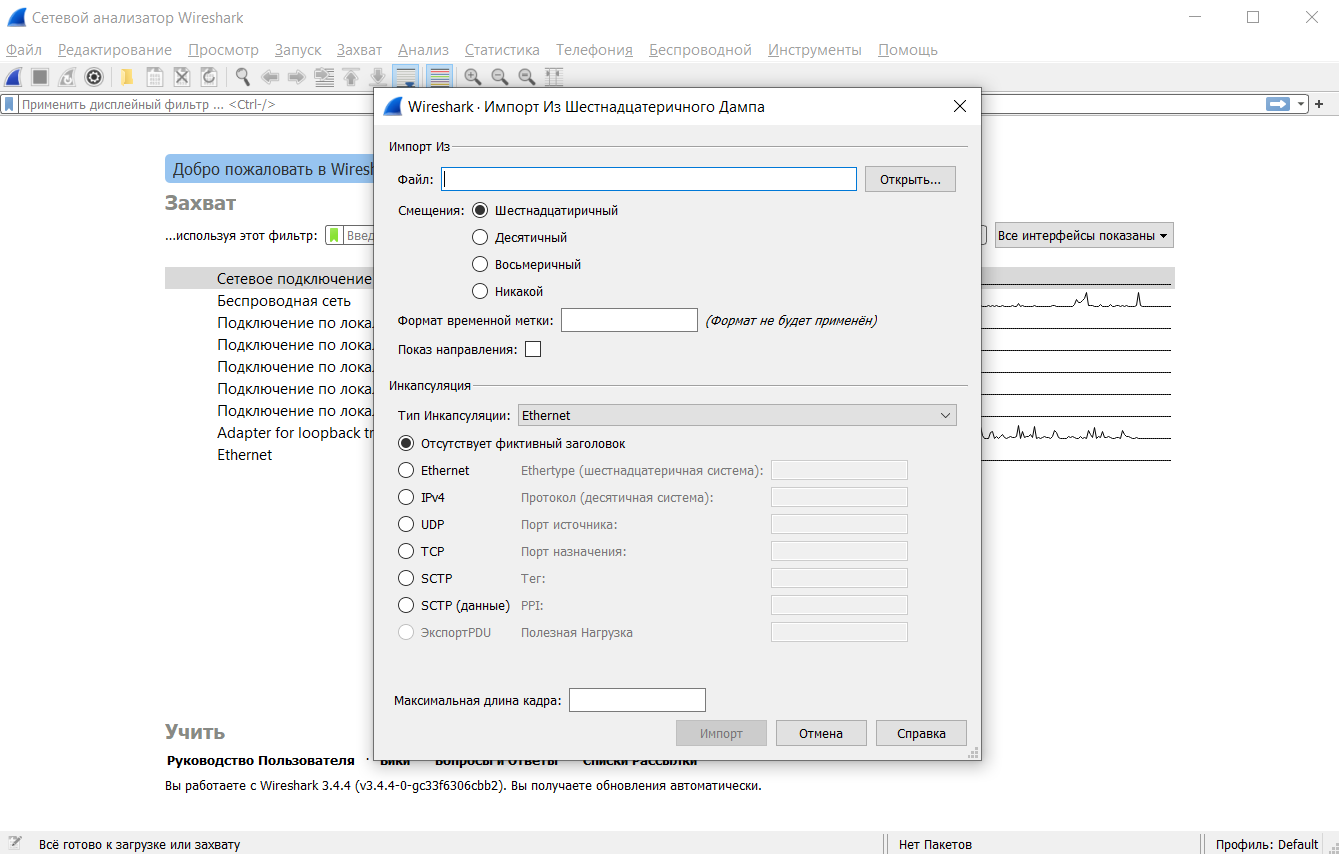

Извлечение файлов из пакетов с помощью функции экспорта (HTTP или SMB)

Файлы легко извлекаются через меню экспорта.

File | Export Objects | HTTP

Все найденные файлы отобразятся в новом окне. Отсюда же можно сохранить отдельные файлы или сразу все. Аналогичный метод применяется для извлечения файлов из сессий SMB. Как мы уже упоминали, это протокол Microsoft Server Message Block, который используется для общего доступа к файлам под Windows.

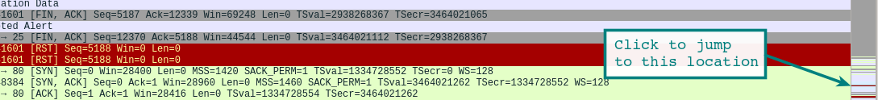

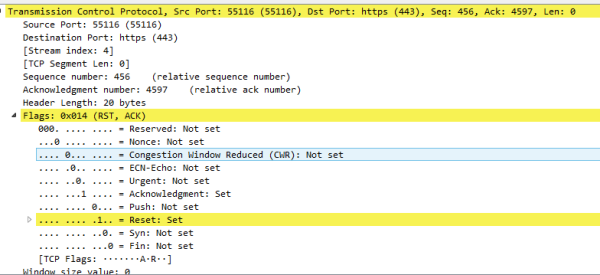

Строка состояния

Строка состояния в правой части окна позволяет быстро перейти в нужное место сетевого дампа, щёлкнув по цветовому индикатору. Например, красным цветом в строке состояния помечены пакеты с ошибками.

Образец PCAP

Когда только начинаете работу с Wireshark, хочется посмотреть на какие-нибудь интересные дампы с пакетами. Их можно найти на странице Wireshark Samples. Примеров с разными протоколами там хватит вам на несколько месяцев анализа, есть даже образцы трафика червей и эксплоитов.

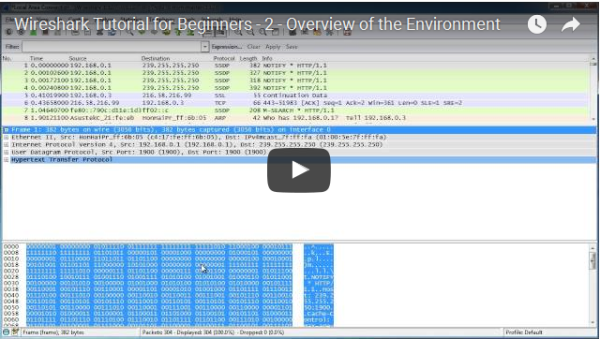

Настройка окружения

Внешний вид консоли по умолчанию всячески настраивается. Можно добавлять или удалять столбцы, добавляя даже такие простые вещи как столбец времени UTC, что сразу повышает информативность логов, если анализировать историю пакетов.

Столбцы настраиваются в меню Edit | Preferences | Appearance | Columns. Там же изменяется общий шаблон, шрифт и цвета.

На видео — полезные советы по настройке окружения, в том числе выявление неполадок по порядковым номерам последовательности TCP.

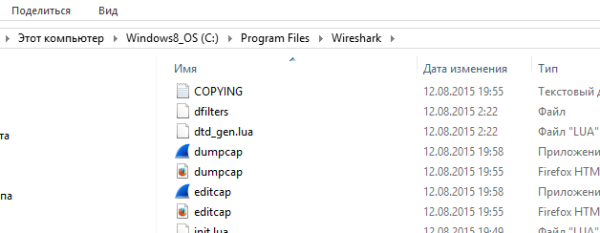

capinfos

В комплекте с Wireshark поставляется удобный инструмент командной строки capinfos. Эта утилита генерирует статистику пакетного дампа, с временем начала/окончания записи и другими подробностями. С опцией -T она выдаёт текст с табуляцией — он подходит для импорта в электронные таблицы или анализа в консоли.

test@ubuntu:~$ capinfos test.pcap

File name: test.pcap

File type: Wireshark/tcpdump/... - pcap

File encapsulation: Ethernet

File timestamp precision: microseconds (6)

Packet size limit: file hdr: 262144 bytes

Number of packets: 341 k

File size: 449 MB

Data size: 444 MB

Capture duration: 3673.413779 seconds

First packet time: 2018-12-01 11:26:53.521929

Last packet time: 2018-12-01 12:28:06.935708

Data byte rate: 120 kBps

Data bit rate: 967 kbps

Average packet size: 1300.72 bytes

Average packet rate: 93 packets/s

SHA256: 989388128d676c329ccdbdec4ed221ab8ecffad81910a16f473ec2c2f54c5d6e

RIPEMD160: 0742b6bbc79735e57904008d6064cce7eb95abc9

SHA1: d725b389bea044d6520470c8dab0de1598b01d89

Strict time order: True

Number of interfaces in file: 1Заключение

Эта статья изначально была опубликована в 2011 году, затем серьёзно обновилась. Если у вас есть какие-либо комментарии, улучшения или советы для шпаргалки, пишите мне. Wireshark — один из тех незаменимых инструментов, который многие используют, но мало кто владеет в совершенстве. Тут можно углубляться всё дальше и дальше.

Как пользоваться Wireshark: инструкции по работе, настройка

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

Анализ дампов TCP с помощью Wireshark

Анализ TCP-пакетов в сети — лучший способ найти и устранить общие проблемы с сетью. Этот навык рано или поздно пригодится каждому инженеру программного обеспечения, не зависимо от специфики задач, которые перед ним стоят. В этом материале мы познакомим вас с инструментарием, который понадобится вам для этой работы, включая Wireshark и другие программные средства!

Как проанализировать производительность DNS сервера с помощью WireShark?

На прошлой неделе я находился во Владивостоке и сервера DNS, который мне в отеле выдавались точкой доступа Wi-Fi, работали из рук вон плохо. Часть необходимых мне ресурсов были не доступны, другая часть открывалась медленно. Впервые ощутил насколько важный элемент сервер DNS и как с медленно и некорректно работающим сервером плохо жить и работать.

Как настроить Wireshark для поиска сложной непостоянной проблемы?

Довольно часто проблема в работе приложения или сервиса возникает не постоянно и не в одно и то же время. Но она есть, и мы знаем о ней. Пока мы выдвигаемся на место и начинаем захват и анализ трафика – проблема пропала. Спрашиваем пользователя – «Что делал?» В ответ — «Ничего – все как обычно, но ничего не работает» и так далее. Знакомая ситуация?

Обучение WireShark бесплатно

В серии вебинаров «Wireshark Week» вы узнаете о лучших практиках и стратегиях использования анализатора протоколов WireShark для решения наиболее актуальных проблем в работе сети и приложений. Это отличная возможность пройти обучение по WireShark бесплатно!

Перехват паролей с помощью Wireshark

Если сайт, на котором вы пытаетесь авторизоваться, использует HTTP протокол, то очень просто выполнить захват этого трафика, проанализировать его с помощью Wireshark и далее с помощью специальных фильтров и программ найти и расшифровать пароль.

Dumpcap: как правильно настроить?

При анализе сложных проблем, а особенно анализе кратковременных и эпизодически появляющихся проблем, необходимо выполнять захват трафика в течение длительного периода времени.

Хотите узнать о появлении новых материалов? Подпишитесь на наши рассылки!

What to Know

- Wireshark is an open-source application that captures and displays data traveling back and forth on a network.

- Because it can drill down and read the contents of each packet, it’s used to troubleshoot network problems and test software.

Instructions in this article apply to Wireshark 3.0.3 for Windows and Mac.

What Is Wireshark?

Originally known as Ethereal, Wireshark displays data from hundreds of different protocols on all major network types. Data packets can be viewed in real-time or analyzed offline. Wireshark supports dozens of capture/trace file formats, including CAP and ERF. Integrated decryption tools display the encrypted packets for several common protocols, including WEP and WPA/WPA2.

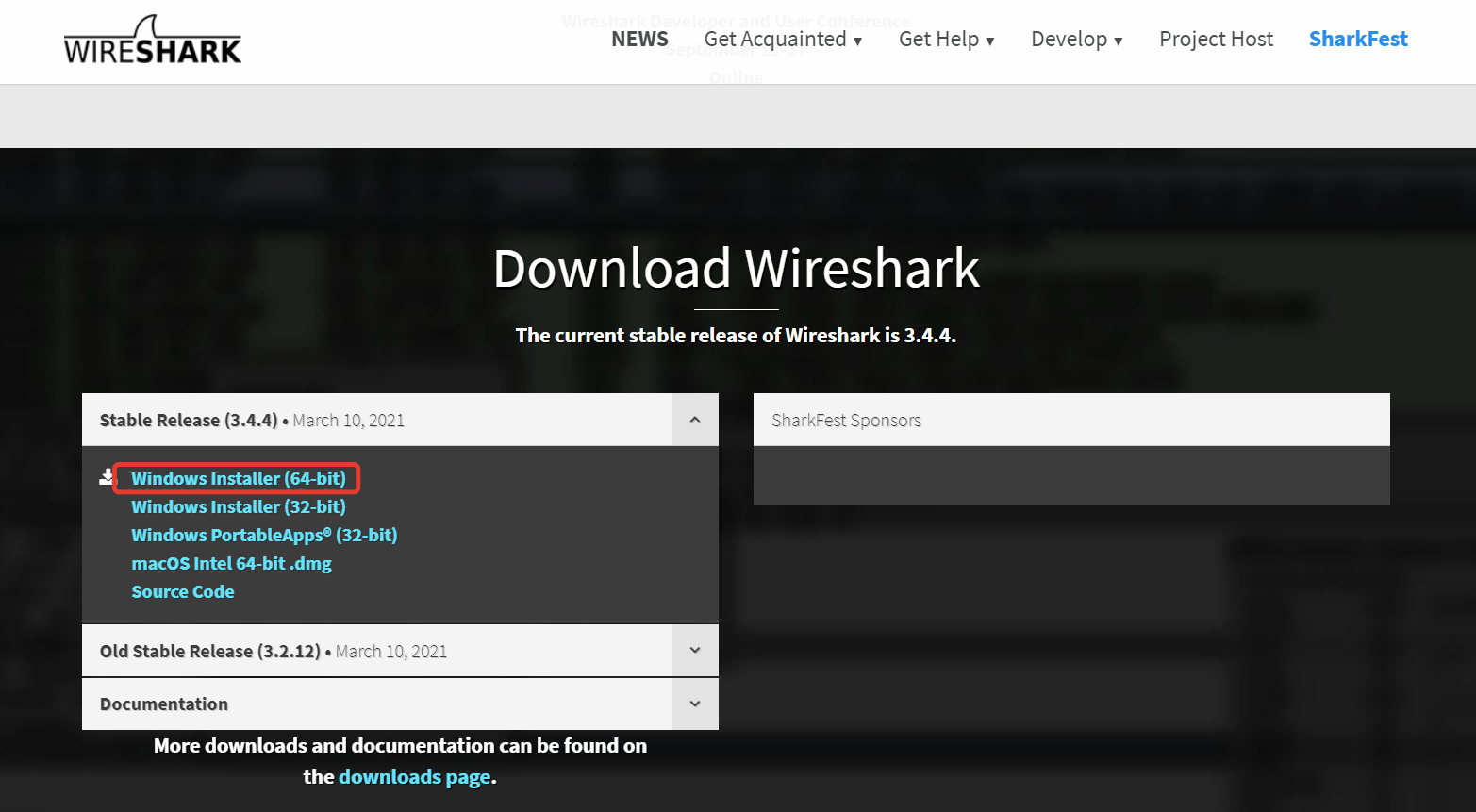

How to Download and Install Wireshark

Wireshark can be downloaded at no cost from the Wireshark Foundation website for both macOS and Windows. You’ll see the latest stable release and the current developmental release. Unless you’re an advanced user, download the stable version.

During the Windows setup process, choose to install WinPcap or Npcap if prompted as these include libraries required for live data capture.

You must be logged in to the device as an administrator to use Wireshark. In Windows 10, search for Wireshark and select Run as administrator. In macOS, right-click the app icon and select Get Info. In the Sharing & Permissions settings, give the admin Read & Write privileges.

The application is also available for Linux and other UNIX-like platforms including Red Hat, Solaris, and FreeBSD. The binaries required for these operating systems can be found toward the bottom of the Wireshark download page under the Third-Party Packages section. You can also download Wireshark’s source code from this page.

How to Capture Data Packets With Wireshark

When you launch Wireshark, a welcome screen lists the available network connections on your current device. Displayed to the right of each is an EKG-style line graph that represents live traffic on that network.

To begin capturing packets with Wireshark:

-

Select one or more of networks, go to the menu bar, then select Capture.

To select multiple networks, hold the Shift key as you make your selection.

-

In the Wireshark Capture Interfaces window, select Start.

There are other ways to initiate packet capturing. Select the shark fin on the left side of the Wireshark toolbar, press Ctrl+E, or double-click the network.

-

Select File > Save As or choose an Export option to record the capture.

-

To stop capturing, press Ctrl+E. Or, go to the Wireshark toolbar and select the red Stop button that’s located next to the shark fin.

How to View and Analyze Packet Contents

The captured data interface contains three main sections:

- The packet list pane (the top section)

- The packet details pane (the middle section)

- The packet bytes pane (the bottom section)

Packet List

The packet list pane, located at the top of the window, shows all packets found in the active capture file. Each packet has its own row and corresponding number assigned to it, along with each of these data points:

- No: This field indicates which packets are part of the same conversation. It remains blank until you select a packet.

- Time: The timestamp of when the packet was captured is displayed in this column. The default format is the number of seconds or partial seconds since this specific capture file was first created.

- Source: This column contains the address (IP or other) where the packet originated.

- Destination: This column contains the address that the packet is being sent to.

- Protocol: The packet’s protocol name, such as TCP, can be found in this column.

- Length: The packet length, in bytes, is displayed in this column.

- Info: Additional details about the packet are presented here. The contents of this column can vary greatly depending on packet contents.

To change the time format to something more useful (such as the actual time of day), select View > Time Display Format.

When a packet is selected in the top pane, you may notice one or more symbols appear in the No. column. Open or closed brackets and a straight horizontal line indicate whether a packet or group of packets are part of the same back-and-forth conversation on the network. A broken horizontal line signifies that a packet is not part of the conversation.

Packet Details

The details pane, found in the middle, presents the protocols and protocol fields of the selected packet in a collapsible format. In addition to expanding each selection, you can apply individual Wireshark filters based on specific details and follow streams of data based on protocol type by right-clicking the desired item.

Packet Bytes

At the bottom is the packet bytes pane, which displays the raw data of the selected packet in a hexadecimal view. This hex dump contains 16 hexadecimal bytes and 16 ASCII bytes alongside the data offset.

Selecting a specific portion of this data automatically highlights its corresponding section in the packet details pane and vice versa. Any bytes that cannot be printed are represented by a period.

To display this data in bit format as opposed to hexadecimal, right-click anywhere within the pane and select as bits.

How to Use Wireshark Filters

Capture filters instruct Wireshark to only record packets that meet specified criteria. Filters can also be applied to a capture file that has been created so that only certain packets are shown. These are referred to as display filters.

Wireshark provides a large number of predefined filters by default. To use one of these existing filters, enter its name in the Apply a display filter entry field located below the Wireshark toolbar or in the Enter a capture filter field located in the center of the welcome screen.

For example, if you want to display TCP packets, type tcp. The Wireshark autocomplete feature shows suggested names as you begin typing, making it easier to find the correct moniker for the filter you’re seeking.

Another way to choose a filter is to select the bookmark on the left side of the entry field. Choose Manage Filter Expressions or Manage Display Filters to add, remove, or edit filters.

You can also access previously used filters by selecting the down arrow on the right side of the entry field to display a history drop-down list.

Capture filters are applied as soon as you begin recording network traffic. To apply a display filter, select the right arrow on the right side of the entry field.

Wireshark Color Rules

While Wireshark’s capture and display filters limit which packets are recorded or shown on the screen, its colorization function takes things a step further: It can distinguish between different packet types based on their individual hue. This quickly locates certain packets within a saved set by their row color in the packet list pane.

Wireshark comes with about 20 default coloring rules, each can be edited, disabled, or deleted. Select View > Coloring Rules for an overview of what each color means. You can also add your own color-based filters.

Select View > Colorize Packet List to toggle packet colorization on and off.

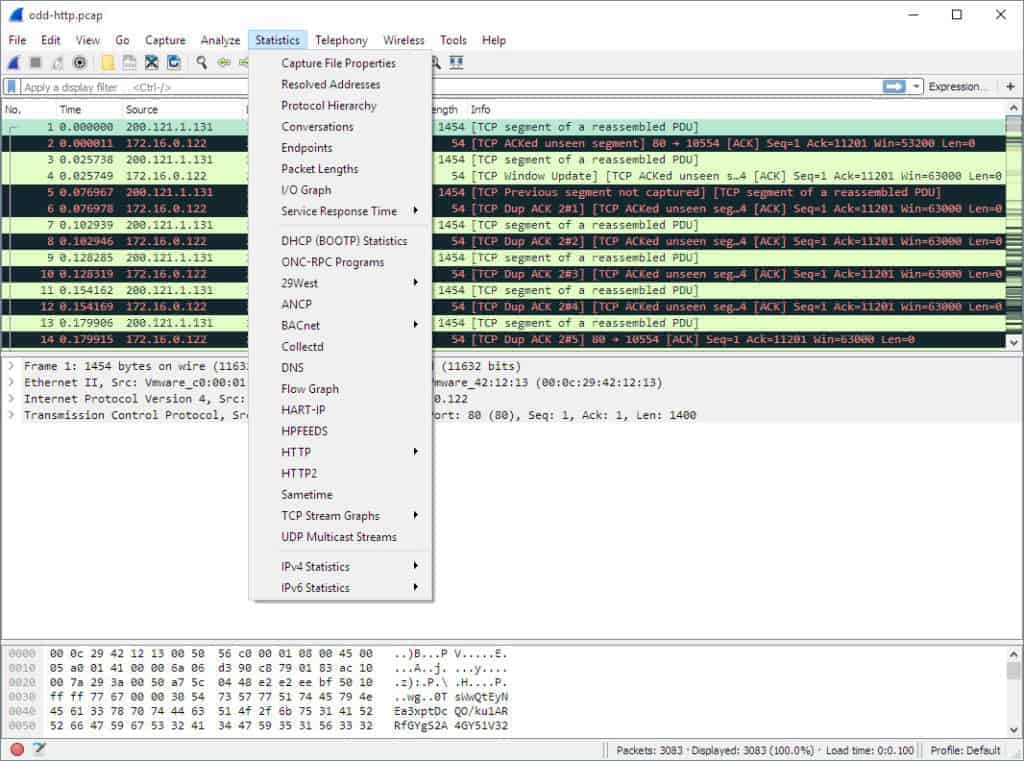

Statistics in Wireshark

Other useful metrics are available through the Statistics drop-down menu. These include size and timing information about the capture file, along with dozens of charts and graphs ranging in topic from packet conversation breakdowns to load distribution of HTTP requests.

Display filters can be applied to many of these statistics via their interfaces, and the results can be exported to common file formats, including CSV, XML, and TXT.

Wireshark Advanced Features

Wireshark also supports advanced features, including the ability to write protocol dissectors in the Lua programming language.

Thanks for letting us know!

Get the Latest Tech News Delivered Every Day

Subscribe

Системные администраторы используют массу программ для анализа трафика и поиска причин сбоев. Одной из самых популярных утилит для анализа сетевого трафика является Wireshark. Возможности программы безграничны – от захвата пакетов, передаваемых в сети, до извлечения отдельных файлов для их изучения и проверки.

Поговорим об этой программе подробнее.

Назначение программы Wireshark

Программный продукт Wireshark перехватывает входящие и исходящие TCP-пакеты. И благодаря встроенным функциям мониторит содержимое, ищет ошибки. Заметно упрощает использование программы система фильтров, а также простой и логичный графический интерфейс на фреймворке GTK+ с поддержкой открытого API (внешне окна похожи на Windows).

Особенности программы:

- Кроссплатформенность – выпускаются версии под Linux, Windows, macOS.

- Бесплатность – распространяется под лицензией GNU GPL v2.

- Простота – инсталляция заключается в нескольких нажатиях кнопки «Next».

Изначально разработчики назвали проект Ethereal, и предназначался он исключительно для Ethernet-сетей. В 2006 году из-за проблем с торговой маркой произошло переименование. По функционалу программа схожа с tcpdump, но получила большую популярность за счет интерфейса и богатых возможностей сортировки и фильтрации.

Комьюнити теперь в Телеграм

Подпишитесь и будьте в курсе последних IT-новостей

Подписаться

Основные возможности Wireshark

Сетевой трафик преобразуется буквально «на лету». В программу «заложена» структура различных протоколов, поэтому пользователь работает с перехватываемым информационным потоком. Единственное ограничение заключается в списке поддерживаемых стандартов – он ограничивается возможностями библиотеки pcap. Правда, функционал легко расширяется скриптами на языке Lua.

Востребованные функции сетевого анализатора Wireshark:

- Захват пакетов в реальном времени или при чтении из файла.

- Поддержка проводного интерфейса Ethernet, беспроводных IEEE 802.11, PPP и локальных виртуальных интерфейсов.

- Отсеивание сетевых пакетов по большому количеству установленных фильтров, включая расшифровку только VoIP-звонков, HTTPS-трафика.

- Подсвечивание разных протоколов при смешанном трафике, выделение TCP, HTTP, FTP, DNS, ICMP и т.д.

- Расшифровка WEP-, WPA-трафика беспроводных сетей при наличии ключа безопасности и Handshake.

Параллельно программа фиксирует нагрузку на сеть, сохраняет статистику, отображает в реальном времени отправку и получение пакетов, но это уже второстепенные функции. Основной остается перехват трафика. Здесь нужно уточнить, что использование приложения должно согласовываться с владельцем подсети, иначе это вполне сойдет за «хакерскую атаку» с вытекающими последствиями для специалиста.

Интерфейс программы

Еще одно преимущество Wireshark – русскоязычный интерфейс. Правда, встроенная справка идет только на английском, поэтому самостоятельно разбираться в программе без знания языка придется при помощи переводчика. Или ориентироваться на наименования пунктов меню, которые также переведены на русский. Главное, понимать принцип работы программы и не бояться огромного массива данных, поступающего при сниффинге трафика.

Пункты меню:

- Файл – содержит команды для открытия, сохранения, импорта/экспорта дампов данных.

- Редактирование – изменение общих параметров программы, включая интерфейс.

- Просмотр – настройка отображения отдельных блоков, масштаб, цветовое выделение.

- Запуск – подсказка по управлению работой программы при помощи клавиш.

- Захват – старт, остановка, перезапуск сниффинга трафика указанной сети.

- Анализ – система фильтров протоколов, декодирование, проверка содержимого.

- Статистика – отчеты по перехваченному трафику, детально по каждому протоколу.

- Телефония – отдельный блок функциональных модулей для расшифровки IP-телефонии.

Также выделены опции для работы с сетями Wi-Fi и Bluetooth (пункт «Беспроводные»). Если для анализа сетевого трафика понадобилось подключение дополнительных скриптов, поддержка Lua активируется в разделе «Инструменты». Тестовый запуск перехватчика затруднений не вызывает, достаточно выбрать нужную сеть и нажать «Запуск». Процесс будет идти непрерывно до ручного закрытия программы или нажатия «Стоп».

Как пользоваться Wireshark

В большинстве случаев анализ перехваченного трафика происходит в офлайн-режиме. Сначала его сохраняют в файл (дамп) и только потом проводят исследование. Такой подход позволяет снизить риск ошибок, приводящих к потере важной информации (например, когда неправильно настроили в Wireshark встроенные фильтры или была неверно поставлена задача по перехвату). Сохраненный файл доступен для повторного анализа без ограничений.

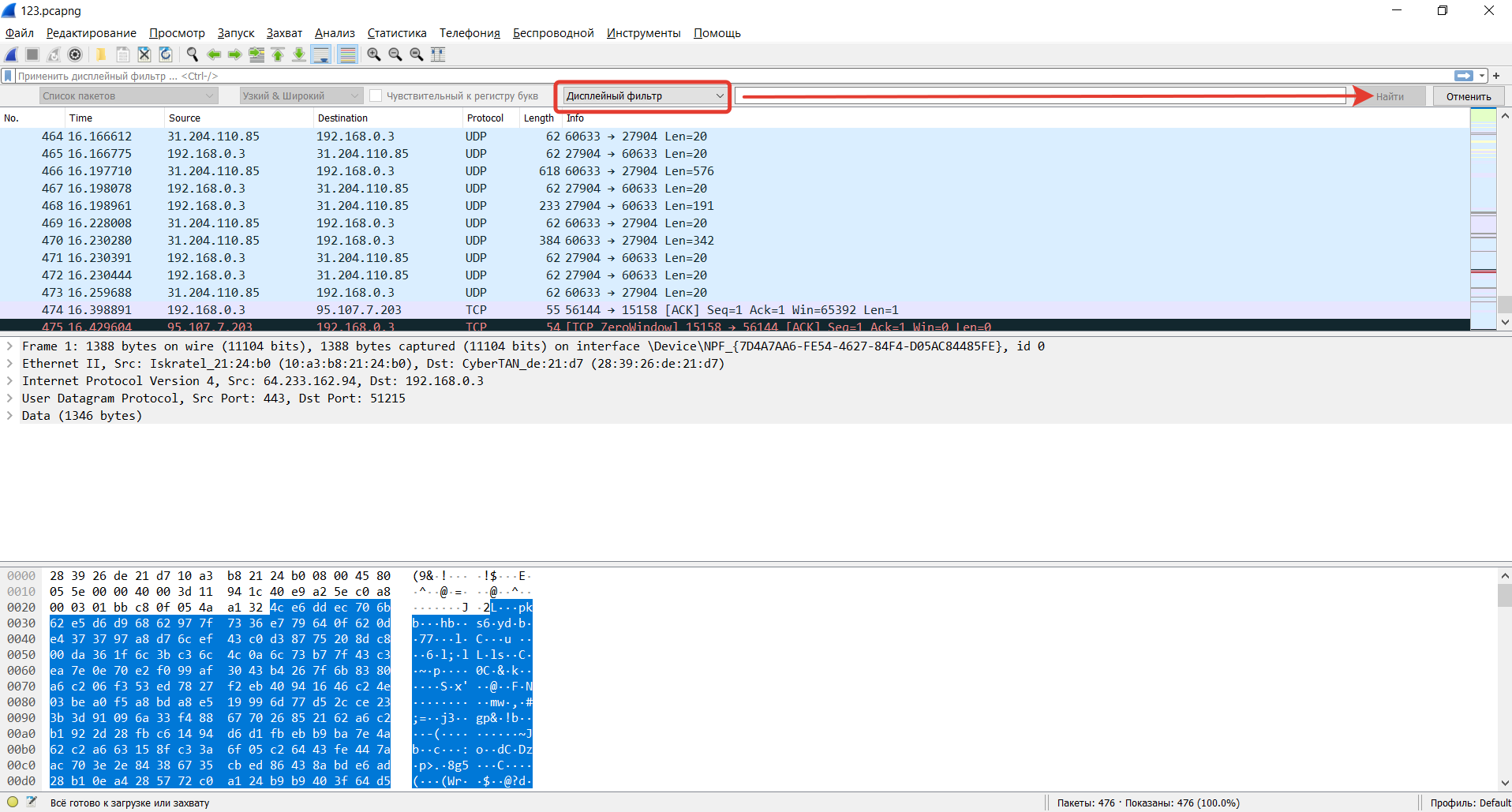

Основные приемы:

- Поиск по пакетам. Открывается панель поиска стандартной комбинацией клавиш Ctrl+F. После активации режима доступно несколько вариантов поиска. Наиболее востребованный режим «Дисплейный фильтр», он предназначен для обнаружения пакетов, отвечающих заданному выражению. Второй интересный вариант – «Строка».

- Отметка пакетов. Все интересующие нас пакеты помечаются цветовым выделением с помощью комбинации кнопок Ctrl+M (или через пункт выпадающего меню после нажатия правой кнопки мыши «Выполнить/Отменить пометку пакета»). Перемещение между ними работает комбинациями Shift+Ctrl+N (следующий) и Shift+Ctrl+B (предыдущий).

- Фильтры. Задают критерии исключения и включения в анализируемую подборку пакетов. Чем больше анализируемый дамп, тем детальнее фильтруется информация. Это упрощает работу с потоком данных и снижает риски механических ошибок пользователя.

Проще всего изучать функционал программы в «родной» сети, будет полезно попрактиковаться в переключении режимов сетевых адаптеров. Программа поддерживает 4 разных формата: управляемый, прямого подключения, ведущий и режим мониторинга. Их выбор позволяет менять способ подключения в зависимости от типа адаптера и поставленной задачи.

В любом случае оптимально сначала опробовать все возможности и лишь затем пытаться применять утилиту по прямому назначению.

Contents

- 1 Что делает Wireshark?

- 2 Как использовать Wireshark

- 3 Основные характеристики Wireshark

- 4 Как скачать и установить Wireshark

- 4.1 Установить на Windows

- 4.2 Установить на Mac

- 4.3 Установить на Unix

- 5 Как захватить пакеты данных

- 5.1 Беспорядочный режим

- 6 Как анализировать захваченные пакеты

- 6.1 Список пакетов

- 6.2 Детали пакета

- 6.3 Пакетные байты

- 7 Как использовать Wireshark для анализа производительности сети

- 7.1 Фильтры захвата и фильтры отображения

- 7.2 Использование цветовой кодировки

- 7.3 Просмотр статистики сети

- 7.4 Выбор меню статистики

- 8 Визуализация сетевых пакетов с графиками ввода-вывода

- 9 Как использовать образцы захвата

- 10 Расширение возможностей Wireshark

- 10.1 Монитор производительности сети SolarWinds: управление сетью на 360 градусов — (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

- 11 Wireshark: простой и универсальный

- 12 Другие учебники:

За последние несколько лет Wireshark приобрел репутацию один из самых надежных сетевых анализаторов, доступных на рынке. Пользователи по всему миру используют это приложение с открытым исходным кодом как полный инструмент сетевого анализа. С помощью Wireshark пользователи могут устранять неполадки в сети, изучать проблемы безопасности, отлаживать протоколы и изучать сетевые процессы..

В этом уроке вы узнаете, как работает Wireshark. Мы расскажем вам, как найти программу Wireshark и установить ее на свой компьютер. Вы узнаете, как запустить захват пакета и какую информацию вы можете ожидать от него. Учебник Wireshark также покажет вам, как получить максимальную отдачу от функций манипулирования данными в интерфейсе. Вы также узнаете, как получить более эффективные функции анализа данных, чем те, которые встроены в Wireshark..

Как использовать Wireshark

Как упоминалось выше, Wireshark — это инструмент сетевого анализа. По своей сути Wireshark был разработан для разделения пакетов данных, передаваемых по разным сетям. Пользователь может искать и фильтровать определенные пакеты данных и анализировать, как они передаются по сети. Эти пакеты могут быть использованы для анализа в режиме реального времени или в автономном режиме.

Пользователь может использовать эту информацию для генерации статистики и графиков. Wireshark изначально был известен как Ethereal, но с тех пор зарекомендовал себя как один из ключевых инструментов сетевого анализа на рынке. Это удобный инструмент для пользователей, которые хотят просматривать данные, генерируемые различными сетями и протоколами..

Wireshark подходит как для начинающих, так и для опытных пользователей. Пользовательский интерфейс невероятно прост в использовании, как только вы изучите начальные шаги для захвата пакетов. Более продвинутые пользователи могут использовать инструменты дешифрования платформы, чтобы также разбивать зашифрованные пакеты..

Основные характеристики Wireshark

Ниже приведено описание основных функций Wireshark:

- Захват данных в реальном времени

- Импортировать пакеты из текстовых файлов

- Просмотр данных пакета и информации о протоколе

- Сохранить захваченные данные пакета

- Показать пакеты

- Фильтр пакетов

- Искать пакеты

- Раскрасить пакеты

- Генерировать статистику

Большинство пользователей используют Wireshark для обнаружения сетевых проблем и тестирования своего программного обеспечения. Как проект с открытым исходным кодом, Wireshark поддерживается уникальной командой, поддерживающей высокие стандарты обслуживания. В этом руководстве мы рассмотрим, как использовать Wireshark. Дополнительную информацию можно найти в официальном руководстве пользователя Wireshark..

Как скачать и установить Wireshark

Прежде чем использовать Wireshark, первое, что вам нужно сделать, это загрузить и установить. Вы можете скачать Wireshark бесплатно с сайта компании. Для обеспечения максимальной плавности работы рекомендуется загрузить последнюю версию, доступную на вашей платформе, из раздела «стабильный выпуск»..

Установить на Windows

Как только вы загрузили программу, вы можете начать процесс установки. Во время установки вам может быть предложено установить WinPcap. Важно установить WinPcap, так как без него вы не сможете захватывать живой сетевой трафик. Без WinPcap вы сможете открыть только сохраненные файлы захвата. Чтобы установить, просто проверьте Установить WinPcap коробка.

Установить на Mac

Для того чтобы установить Wireshark на Mac, вам сначала необходимо скачать установщик. Для этого скачайте установщик, например exquartz. Сделав это, откройте терминал и введите следующую команду:

<% /Applications/Wireshark.app/Contents/Mac0S/Wireshark>

Затем дождитесь начала Wireshark.

Установить на Unix

Чтобы запустить Wireshark в Unix, вам сначала необходимо установить несколько других инструментов в вашей системе. Эти:

- GTK+, Набор инструментов GIMP и Glib, оба из одного источника.

- Вам также понадобится бойкий. Вы можете ознакомиться с обоими инструментами на https://www.gtk.org/

- Libpcap, который вы получаете с http://www.tcpdump.org/.

После установки вышеуказанного вспомогательного программного обеспечения и загрузки программного обеспечения для Wireshark необходимо извлечь его из файла tar..

gzip -d wireshark-1.2-tar.gz

tar xvf wireshark-1.2-tar

Перейдите в каталог Wireshark и затем выполните следующие команды:

./ Configure

сделать

сделать установку

Теперь вы можете запустить программу Wireshark на вашем компьютере Unix.

Как захватить пакеты данных

Одна из основных функций Wireshark как инструмента сетевого анализа — захват пакетов данных. Изучение того, как настроить Wireshark для захвата пакетов, необходимо для детального анализа сети. Тем не менее, важно отметить, что может быть трудно перехватывать пакеты, когда вы новичок в Wireshark. Прежде чем вы начнете перехватывать пакеты, вам нужно сделать три вещи:

- Убедитесь, что у вас есть права администратора чтобы начать живой захват на вашем устройстве

- Выберите правильный сетевой интерфейс захватить пакетные данные из

- Захватить пакетные данные из правильного места в вашей сети

После того, как вы сделали эти три вещи, вы готовы начать процесс захвата. Когда вы используете Wireshark для захвата пакетов, они отображаются в удобочитаемом формате, чтобы сделать их удобочитаемыми для пользователя. Вы также можете разбить пакеты с помощью фильтров и цветовой кодировки если вы хотите увидеть более конкретную информацию.

Когда вы впервые откроете Wireshark, вы увидите следующий экран запуска:

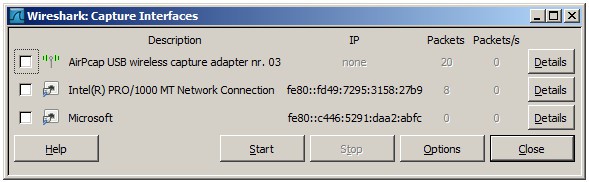

Первое, что вам нужно сделать, это посмотреть на доступные интерфейсы для захвата. Для этого выберите Захватить > Параметры. Откроется диалоговое окно «Интерфейсы захвата», как показано ниже:

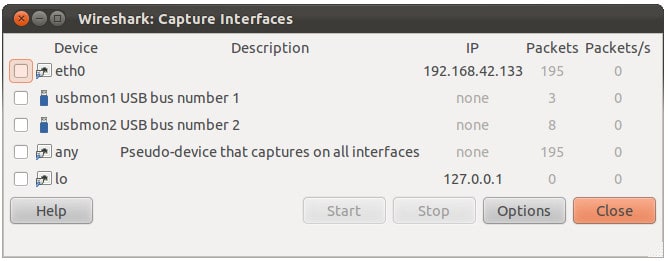

Установите флажок интерфейса, который вы хотите захватить, и нажмите Начало кнопку, чтобы начать. Вы можете выбрать несколько интерфейсов, если вы хотите захватывать данные из нескольких источников одновременно.

В Unix или Linux диалоговое окно отображается в похожем стиле:

Вы также можете запустить Wireshark с помощью следующей командной строки:

<¢ wireshark -i eth0 —k>

Вы также можете использовать кнопка плавника акулы на панели инструментов в качестве ярлыка для запуска захвата пакета. Как только вы нажмете эту кнопку, Wireshark начнет процесс захвата в реальном времени.

Если вы хотите остановить захват, нажмите на красный стоп Кнопка рядом с плавником акулы.

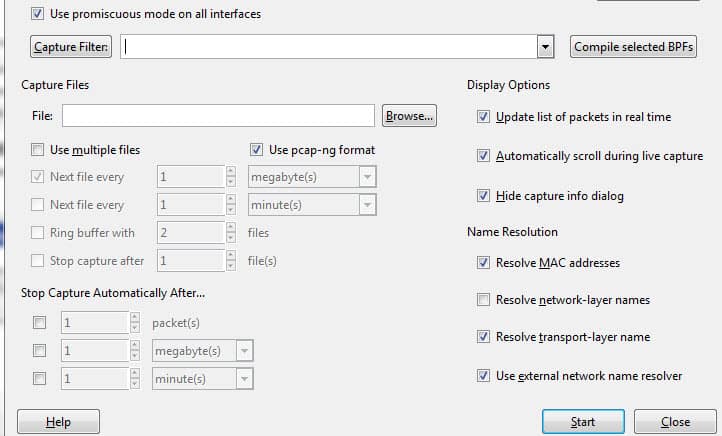

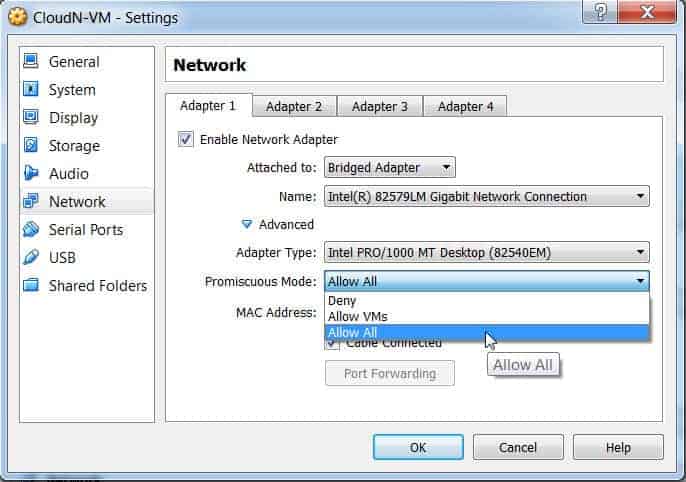

Беспорядочный режим

Если вы хотите получить представление о пересылке пакетов по сети, вам нужно активировать «случайный режим». Беспорядочный режим режим интерфейса, в котором Wireshark детализирует каждый пакет, который видит. Когда этот режим деактивирован, вы теряете прозрачность в вашей сети и создаете только ограниченный снимок вашей сети (это затрудняет проведение любого анализа).

Чтобы активировать беспорядочный режим, нажмите на Варианты захвата диалоговое окно и нажмите беспорядочный режим. Теоретически, это должно показать вам весь активный трафик в вашей сети. Блок случайного режима показан ниже:

Тем не менее, это часто не так. Многие сетевые интерфейсы устойчивы к случайному режиму, поэтому вам необходимо проверить информацию на вашем конкретном оборудовании на веб-сайте Wireshark..

В Windows полезно открыть Диспетчер устройств и проверьте, настроены ли ваши параметры, чтобы отклонить случайный режим. Например:

(Просто нажмите на сеть, а затем убедитесь, что ваш режим случайного режима установлен на Позволять все).

Если ваши настройки настроены на «отклонение» разнородного режима, то вы собираетесь ограничить количество пакетов, которые перехватывает Wireshark. Таким образом, даже если у вас включен смешанный режим в Wireshark, проверьте диспетчер устройств, чтобы убедиться, что ваш интерфейс не блокирует поступление данных. Потратив время на проверку сетевой инфраструктуры, вы убедитесь, что Wireshark получает все необходимые пакеты данных..

Как анализировать захваченные пакеты

После того, как вы захватили данные своей сети, вы захотите посмотреть на свои захваченные пакеты. На скриншоте ниже вы увидите три панели, список пакетов панель, байты пакета панель и детали пакета панель.

Если вам нужна дополнительная информация, вы можете нажать на любое из полей в каждом пакете, чтобы увидеть больше. Когда вы нажимаете на пакет, вы видите разбивку его внутренних байтов в разделе просмотра байтов..

Список пакетов

Панель списка пакетов показана в верхней части скриншота. Каждая часть разбита на число со временем, источником, местом назначения, протоколом и информацией о поддержке.

Детали пакета

Детали пакета можно найти посередине, показывая протоколы выбранного пакета. Вы можете развернуть каждый раздел, нажав на стрелку рядом с выбранным рядом. Вы также можете применить дополнительные фильтры, щелкнув правой кнопкой мыши по выбранному элементу.

Пакетные байты

Панель байтов пакета показана внизу страницы. Эта панель показывает внутренние данные выбранного вами пакета. Если вы выделите часть данных в этом разделе, соответствующая информация также будет выделена в области сведений о пакете. По умолчанию все данные отображаются в шестнадцатеричном формате. Если вы хотите изменить его на битовый формат, щелкните правой кнопкой мыши панель и выберите эту опцию в контекстном меню..

Как использовать Wireshark для анализа производительности сети

Если вы хотите использовать Wireshark для проверки вашей сети и анализа всего активного трафика, вам необходимо закрыть все активные приложения в вашей сети. Это снизит трафик до минимума, чтобы вы могли более четко видеть, что происходит в вашей сети. Однако даже если вы выключите все свои приложения, у вас все равно будет масса отправляемых и получаемых пакетов..

Использование Wireshark для фильтрации этих пакетов лучший способ подвести итоги вашей сети данных. Когда ваше соединение активно, тысячи пакетов передаются через вашу сеть каждую секунду. Это означает, что крайне важно, чтобы вы отфильтровали информацию, которая вам не нужна, чтобы получить четкое представление о том, что происходит.

Фильтры захвата и фильтры отображения

Фильтры захвата и Фильтры дисплея Два типа отдельных фильтров, которые можно использовать в Wireshark. Фильтры захвата используются для уменьшения размера захвата входящих пакетов, по существу, отфильтровывая другие пакеты во время захвата пакетов в реальном времени. В результате фильтры захвата устанавливаются перед началом процесса захвата в реальном времени..

Фильтры захвата нельзя изменить после начала захвата. С другой стороны, Фильтры дисплея может использоваться для фильтрации данных, которые уже были записаны. Фильтры захвата определяют, какие данные вы собираете из мониторинга в реальном времени, а Фильтры отображения определяют данные, которые вы видите при просмотре ранее захваченных пакетов..

Если вы хотите начать фильтрацию данных, один из самых простых способов сделать это — использовать поле фильтра под панелью инструментов. Например, если вы введете HTTP в поле фильтра, вам будет предоставлен список всех перехваченных пакетов HTTP. Когда вы начнете печатать, вас встретит поле автозаполнения. Поле фильтра показано ниже:

Вы можете использовать сотни различных фильтров, чтобы разбить информацию о вашем пакете, от 104apci до zvt. Обширный список можно найти на сайте Wireshark здесь. Вы также можете выбрать фильтр, щелкнув значок закладки слева от поля ввода. Это поднимет меню популярных фильтров.

Если вы решите установить фильтр захвата, ваши изменения вступят в силу после начала записи живого трафика. Чтобы активировать фильтр отображения, просто нажмите на стрелку справа от поля ввода. Кроме того, вы можете нажать анализировать > Фильтры дисплея и выберите фильтр из списка значений по умолчанию.

После выбора фильтра вы можете просмотреть диалог TCP за пакетом. Чтобы сделать это, щелкните правой кнопкой мыши на пакете и нажмите Follow > TCP поток. Это покажет вам обмен TCP между клиентом и сервером.

Если вы хотите получить больше информации о фильтрации Wireshark, руководство Wireshark по отображению фильтров является хорошим ориентиром.

Использование цветовой кодировки

В дополнение к фильтрации того, какие пакеты показываются или записываются, средство цветового кодирования Wireshark позволяет пользователю легче идентифицировать различные типы пакетов в соответствии с их цветом. Например, трафик TCP обозначается светло-фиолетовым, а трафик UDP — голубым. Важно отметить, что черный цвет используется для выделения пакетов с ошибками..

В настройках Wireshark по умолчанию доступно около 20 цветов. Вы можете редактировать, отключать или удалять их. Если вы хотите отключить раскраску, нажмите на Посмотреть меню и нажмите Раскрасить список пакетов поле, чтобы выключить его. Если вы хотите просмотреть дополнительную информацию о цветовом кодировании на Wireshark, нажмите Посмотреть >Правила раскраски.

Просмотр статистики сети

Для просмотра дополнительной информации о вашей сети выпадающее меню статистики невероятно полезно. Меню статистики может быть расположено в верхней части экрана и предоставит вам ряд метрик от размера и информации о времени до построенных диаграмм и графиков. Вы также можете применить фильтры отображения к этой статистике, чтобы сузить важную информацию.

Меню статистики Wireshark показано ниже:

В этом меню есть множество опций, которые помогут вам разбить вашу сетевую информацию.

Выбор меню статистики

Вот некоторые из основных разделов:

- Иерархия протокола — Параметр «Иерархия протоколов» открывает окно с полной таблицей всех захваченных протоколов. Активные фильтры отображения также отображаются внизу.

- Диалоги — Раскрывает сетевой разговор между двумя конечными точками (например, обмен трафиком с одного IP-адреса на другой).

- Endpoints — Отображает список конечных точек (конечная точка сети — это место, где заканчивается трафик протокола определенного уровня протокола).

- Графики ввода-вывода — Отображает пользовательские графики, визуализируя количество пакетов во время обмена данными.

- RTP_statistics — Позволяет пользователю сохранять содержимое аудиопотока RTP непосредственно в Au-файл.

- Время ответа службы — Отображает время ответа между запросом и ответом сети.

- TcpPduTime — Отображает время, необходимое для передачи данных из протокольного блока данных. Может использоваться для поиска повторных передач TCP.

- VoIP_Calls — Показывает звонки VoIP, полученные из живых захватов.

- Multicast Stream — Обнаруживает многоадресные потоки и измеряет размер пакетов и выходные буферы определенных скоростей..

Визуализация сетевых пакетов с графиками ввода-вывода

Если вы хотите создать визуальное представление ваших пакетов данных, то вам нужно открыть графики ввода-вывода. Просто нажмите на статистика меню и выберите Графики ввода-вывода. Затем вас встретит графическое окно:

Вы можете настроить графики ввода-вывода с вашими собственными настройками в соответствии с данными, которые вы хотите отобразить. По умолчанию включен только график 1, поэтому, если вы хотите активировать 2-5, вам нужно нажать на них. Аналогично, если вы хотите применить фильтр отображения для графика, щелкните значок фильтра рядом с графиком, с которым вы хотите взаимодействовать. Столбец стиля позволяет вам изменить структуру вашего графика. Вы можете выбрать между Линия, FBAR, точка, или Импульс.

Вы также можете взаимодействовать с метриками осей X и Y на вашем графике. На оси X интервалы между тиками позволяют определять продолжительность интервала от минут до секунд. Вы также можете проверить рассматривать как время суток флажок для того, чтобы изменить время оси X.

В разделе оси Y вы можете изменить единицу измерения с помощью любого из следующих параметров: Пакеты / Tick, Б / Tick, Биты / Tick, или продвинутый. Шкала позволяет выбрать шкалу измерения для оси Y графика.

После нажатия кнопки «Сохранить» график сохраняется в выбранном вами формате.

Как использовать образцы захвата

Если вы хотите попрактиковаться в использовании Wireshark, но ваша собственная сеть по какой-либо причине недоступна, используйте «выборочные захваты» — отличная альтернатива. Примеры захвата предоставляют вам пакетные данные другой сети. Вы можете скачать образец снимка, зайдя на вики-сайт Wireshark.

На вики-сайте Wireshark представлены различные примеры файлов захвата, которые можно загрузить по всему сайту. После того, как вы загрузили образец захвата, вы можете использовать его, нажав Файл > Откройте и затем нажмите на свой файл.

Файлы захвата также можно найти из следующих источников:

- ICIR

- OpenPacket

- PacketLife

Расширение возможностей Wireshark

Несмотря на то, что Wireshark — отличный анализатор пакетов, он не является основным и конечным инструментом сетевого анализа. Вы можете расширить Wireshark и поддерживать его дополнительными инструментами. Широкое сообщество поддерживающих плагинов и платформ может расширить возможности Wireshark.

Попробуйте эти дополнения Wireshark, чтобы улучшить свои аналитические возможности:

- Средство просмотра времени отклика SolarWinds для Wireshark позволяет пользователям рассчитать свое приложение и время отклика сети. Это можно использовать вместе с Wireshark для отображения данных и объема транзакций. Это помогает оценить производительность сети и определить возможные улучшения.

- Cloudshark это аналитический инструмент, который был специально написан для работы с захватами проволочной акулы. Однако он также может импортировать данные из других анализаторов пакетов. Плагин Cloudshark для Wireshark облегчает передачу данных в аналитический инструмент.

- NetworkMiner это еще один аналитический инструмент, который действует на каналы от Wireshark. Этот инструмент поставляется как в бесплатной, так и в платной версии..

- Показать трафик отображает данные трафика в реальном времени, идентифицируя пакеты по протоколу.

Средство просмотра времени отклика SolarWinds для WiresharkDownload 100% БЕСПЛАТНЫЙ инструмент

Инструмент полного сетевого анализа, такой как описанный ниже монитор SolarWinds, также станет хорошим дополнением к вашему набору инструментов для ИТ-администраторов..

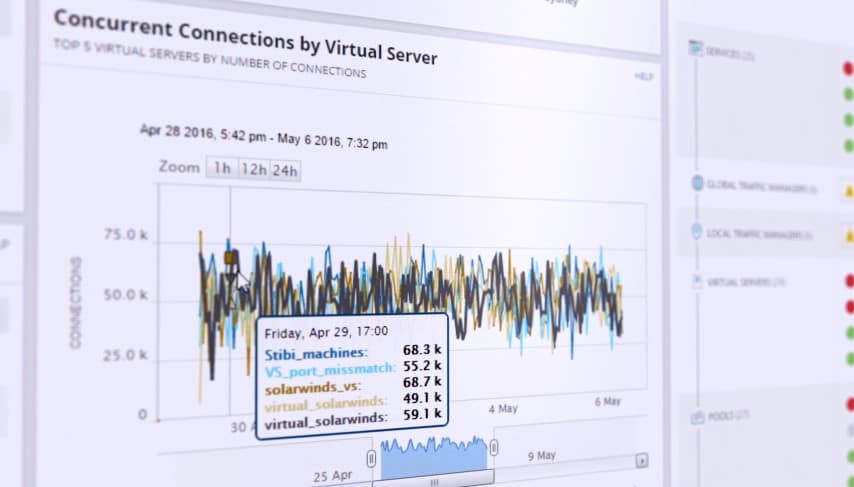

Монитор производительности сети SolarWinds: управление сетью на 360 градусов — (БЕСПЛАТНАЯ ПРОБНАЯ ВЕРСИЯ)

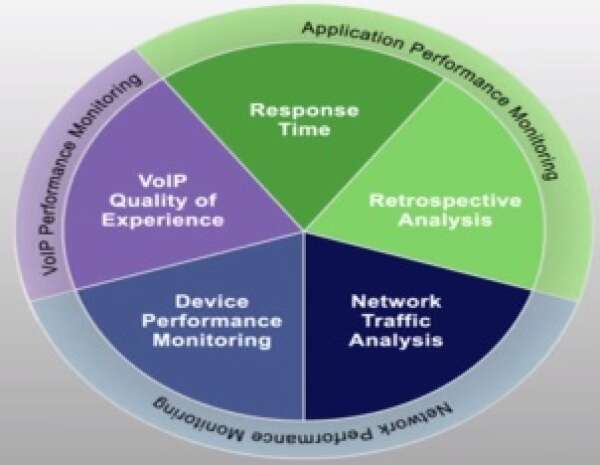

Как одно из ведущих решений для управления сетью на рынке, SolarWinds Network Performance Monitor предоставляет пользователю широкие функции сетевого мониторинга для обеспечения безопасности своей сети. От мониторинга пропускной способности до задержки в сети, пользователь может отслеживать все изменения в реальном времени с помощью панели анализа производительности.

Панель анализа производительности в реальном времени предоставляет обзор сетевой инфраструктуры пользователя в реальном времени. На визуальном дисплее отображаются все активные сетевые подключения и устройства. Это облегчает пользователю обнаружение неавторизованных устройств.

Удобный интерфейс позволяет пользователям определять свои собственные оповещения, чтобы они могли получать уведомления о необычных изменениях в своей сети. Если новое устройство пытается подключиться, это может быть помечено системой. Актуальные данные, сгенерированные на информационной панели анализа, также могут быть преобразованы в отчеты для получения дополнительной информации..

- Мониторинг сетей от нескольких поставщиков — Выявление и устранение проблем производительности нескольких поставщиков.

- Мониторинг беспроводной сети — Просмотр показателей производительности с точек доступа, беспроводных устройств и клиентов.

- Определить сеть мертвых зон — Просмотр тепловой карты беспроводной сети и определение областей со слабым сигналом.

- Панель анализа производительности — Просмотр всей вашей производительности сети на одной временной шкале. Перетащите данные производительности сети для создания визуализации данных в реальном времени.

- Интеллектуальные оповещения — Пользователи определяют, как генерируются оповещения. Выберите, какие условия срабатывания будут генерировать оповещение на приборной панели.

Монитор производительности сети SolarWindsСкачать бесплатную 30-дневную пробную версию на SolarWinds.com

Wireshark: простой и универсальный

На этом мы завершаем описание того, как использовать Wireshark. Являетесь ли вы новым пользователем или ветераном Wireshark, эта платформа является чрезвычайно универсальным инструментом сетевого анализа. Если вы хотите получить максимальную отдачу от Wireshark, настоятельно рекомендуется провести дополнительное исследование на веб-сайте Wireshark..

Это еще более важно, если вы хотите использовать более продвинутые функции и создавать свои собственные анализаторы протоколов. Официальное руководство пользователя Wireshark предлагает наиболее полное руководство по этому вопросу..

Не забудьте использовать внешние плагины и поддерживающие программы от SolarWinds, поскольку они могут значительно увеличить глубину ваших будущих усилий по анализу. Если вам нужна дополнительная информация о том, как оптимизировать сеть, ознакомьтесь с нашим подробным руководством по анализаторам сети..

Другие учебники:

- Шпаргалка

- Как расшифровать SSL с помощью Wireshark

- Использование Wireshark для получения IP-адреса неизвестного хоста

- Запуск удаленного захвата с Wireshark и tcpdump

- Wireshark: «интерфейсы не найдены», ошибка объяснена

- Определите оборудование с поиском OUI в Wireshark

- Лучшие альтернативы Wireshark