Любопытно, зачем, на самом деле, нужна программа Router Scan, как пользоваться ею. Используя инструменты подбора паролей, пользователи взламывают роутеры, маршрутизаторы. Сетевое оборудование нуждается в защите, но для этого необходимо поближе познакомиться с возможностями утилиты.

Содержание

- Для чего нужна программа Router Scan

- Запуск

- Настройка и запуск сканирования

- Модули сканирования

- Настройки сканера портов

- Взлом WiFi с помощью Router Scan

- Использование результатов сканирования

- Как защититься от Router Scan

- Дополнительные инструменты

Для чего нужна программа Router Scan

Wi-Fi Router Scan необходим, чтобы проверить безопасность сети. Многофункциональная утилита с легкостью определяет устройства, которые нуждаются в защите. Происходит автоматический подбор паролей, а также взлом эксплойта. Речь идет о программном коде. Exploit представляет собой набор команд для вычислительной системы.

Важно! Предусмотрен удаленный и локальный тип, защищающий серверные, а также клиентские приложения. Благодаря поиску уязвимостей в программном обеспечении разрешается улучшить модули операционной системы.

Запуск

У пользователей возникают вопросы, как запустить роутер скан, как пользоваться им? Многое зависит от операционной системы. Используя команду Winbind, разрешается произвести быстрый вход в программу. На компьютере происходит распаковка файлов и тем самым открываются инструменты.

Важно! На рабочем столе виден значок RouterScan.exe, он необходим для быстрого доступа. Также создаются ярлыки через контекстное меню.

Настройка и запуск сканирования

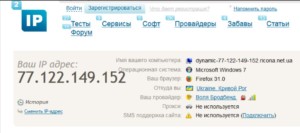

Прежде чем осуществить настройку приложения, стоит проверить личные параметры. На сайте 2ip.ru представлены характеристики IP-адреса, браузера, прокси и защиты. При запуске приложения отображаются данные, касательно подключенных устройств и общей статистике. Пользователь сможет уточнить информацию по количеству потоков передачи данных.

Отдельно продемонстрирован тайм-аут, шифровка. Под веб-интерфейсом предусмотрено несколько портов. Однако не все они находятся в рабочем состоянии. В верхней области экрана разрешается подстраивать диапазон сканируемых адресов. Типы атак взлома отображаются в нижней области экрана.

Важно! Если требуется помощь, можно посетить официальную страницу разработчика. В строке Enter IP прописывается IP-адрес и необходимо нажать OK.

Модули сканирования

Чтобы повысить защиту интерфейса, используется модуль сканирования. В сети он может называться Main и необходим для получения полной информации. Для работы с прокси серверами используется функция Detect proxy servers. Она включает в себя набор протоколов, понимает язык программирования HTTP.

В верхнем поле указывается надпись Proxy server и отдельно проверяется колонка WAN. В ней показывается действующий прокси-сервер, который можно поменять. Если интересует более подробные данные про сканирование, стоит открыть таблицу.

Use HNAP — дополнительная функция, которая свидетельствует о поддержке протокола Networ. Она показывает уязвимые места системы, нет необходимости использовать сторонние утилиты. Когда обнаружена неисправность, в нижней части окна появляется надпись Bypass aut. Таким образом, с беспроводной сетью что-то не так. Модуль быстро запускается, но требуется время, чтобы подобрать для интерфейса пароль автоматизации.

Настройки сканера портов

Говоря о настройках сканера портов, чаще всего речь идет о выборе режима. Когда злоумышленник пытается взломать сеть, используются различные инструменты. Стандартный пароль является первым ключиком к системе. Чтобы не прозевать атаку, лучше выбрать режим. Варианты на выбор:

- Normal,

- Fast Scan,

- Ultra Fast.

Normal создано исключительно для беспроводных сетей, защита происходит на нескольких каналах. Сканер отслеживает все процессы и опирается на время задержки. Учитываются данные аутентификации и запуска роутера.

Всё что касается устройств, подключённых через разъем Ethernet, отвечает Fast Scan. С английского переводится, как быстрое сканирование. По факту, система проверяет качество Wi-Fi сигнала, учитывает помехи при соединении. При тесте запрашивается статистика по IP-адресу, берётся в расчёт время задержки.

Производительные компьютеры с мощными маршрутизаторами могут работать в режиме Ultra Fast. Запрашиваются данные по провайдеру и адаптеру. Программа отслеживает изменения в сетевой среде, учитываются технические характеристики. После сканирования на компьютере отображаются доступные потоки, можно узнать о задержке.

Взлом WiFi с помощью Router Scan

Когда подключены неизвестные роутеры, маршрутизаторы, программа способна разузнать о них всю информацию. Учитывается тип беспроводной сети, выбранная защита. Некоторые устройства используют функцию шифрования. Подбирается ключ, имеются разные пароли. Программа демонстрирует данные о соединении WAN, выбранной локальной сети.

В основном поле показывается производитель, модель роутера.

Использование результатов сканирования

Когда производится сканирование, можно узнать о тайм коннекте и количестве потоков. Отображаются интерфейсы доступные адреса. В отдельном окне показывается информация касательно аутентификации. По результатам проверки видны точки доступа и пароли. На верхних строчках показываются сетевые настройки WPS-пин.

Таким образом, можно построить карту сетей, выявить всех гостей. Предусмотрен переход в диспетчер трафика, есть родительский контроль. Существует разделение по шестому протоколу, интернету, по локальной сети, беспроводной технологии.

Как защититься от Router Scan

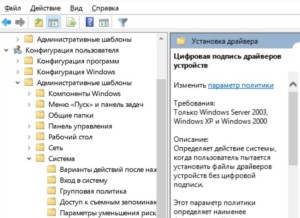

Как установлено выше, программа способна раскрыть точку доступа, однако не стоит опускать руки. Профессионалы уверяют, что простыми шагами можно повысить защищенность маршрутизатора. На первом этапе стоит обновить прошивку, проверить доступные драйвера.

Важно! Не обязательно перепроверять все характеристики, но оцениваются аутентификационные данные.

Во вторую очередь, меняются учётные данные от администратора. Вариант с надписью admin считается не корректным. Установка нового пароля — хорошее решение для борьбы с злоумышленниками. Специалисты рекомендуют использовать длинные надписи, содержащие преимущественно буквы.

Следующий шаг — изменение точки доступа. Сетевое оборудование Mikrotik умеет противостоять подобным атакам. Латвийский производитель изготавливает маршрутизаторы и коммутаторы. Для создания беспроводной точки используется платформа RouterBOARD.

Основные достоинства:

- простота использования,

- работа с брандмауэром,

- решение сложных задач,

- практичность,

- удалённое управление,

- подключение внешнего источника питания.

Среди производительных вариантов ценятся устройства CloudCore. Рассмотрена совместимость с различными сетевыми провайдерами, практически отсутствуют уязвимости. Вопросом занимались исследователи центра операционной безопасности. На примере обычного трояна удалось выяснить, что блок RCE способен избежать несанкционированного доступа.

Настройки производятся в автоматическом режиме, всё что требуется, просто авторизоваться пользователю. Защищенность кода — основное достоинство и на данный момент производитель работает над ПО WINBOX. С его помощью получится увеличить функциональные возможности роутеров, плюс сделать защиту более надежной.

Важно! Поскольку появляются новые трояны и отслеживать их становится всё сложнее.

Дополнительные инструменты

К дополнительным инструментам программы приписывают функцию аудита безопасности. При обнаружении роутера, веб-камеры, маршрутизаторов, разрешается выявить слабые стороны сетевого устройства. Подбор пароля к Wi-Fi не отнимет много времени. На официальной странице разработчика уже доступна обновлённая версия 2.60, которая включает поддержку роутеров многих производителей.

Функция беспроводного доступа — это ещё одна возможность. Поддерживается WPA/WPA2 сети и есть возможность провести атаку на незащищенное оборудование. Эксперименты продолжаются и надо усовершенствовать программу. Однако встречаются ограничения и об этом говорят ошибки ПК. Пользователь на экране может увидеть надписи Raw packet, Please install WinPcap.

Выше рассмотрена программа Router Scan и даны действенные советы по её использованию. Показаны особенности настроек, расписан запуск сканирования. Также есть описание модулей, плюс дополнительных инструментов.

Подгорнов Илья Владимирович

Всё статьи нашего сайта проходят аудит технического консультанта. Если у Вас остались вопросы, Вы всегда их можете задать на его странице.

Отказ от ответственности: Эта статья написана только для образовательных целей. Автор или издатель не публиковали эту статью для вредоносных целей. Если читатели хотели бы загрузить эту программу, чтобы использовать её для личной выгоды, то автор и издатель не должны нести ответственность за любой причиненный вред или ущерб.

Уголовно наказуемо! Статья 272.

Доброго утраднявечераночи читателям!

Сейчас я опишу технику получения халявного интернета не вставая из-за компа!

Требования:

- Компьютер/Ноут с ОС’ю линейки windows (Можно и linux но это друга статья)

- Интернет (Даже если нету интернета не забывайте, многие из вас сидят за NAT’om а значит, у вас под рукой целая локальная сеть!)

- И не много времени! (А может понадобиться много)

- Прямые руки!

Начнем с теории!

Пару формулировок простыми для обывателя словами:

NAT: это провайдорский маршрутизатор который позволяет экономить белые IP

VPN: это технология для соединения компьютеров поверх сети интернет

Перейдем к практике!

Многие слышали о такой софтине как

Ссылка скрыта от гостей

.

И максимум как её использовали — взломать онлайн камеры и т.п.

Но давайте поразмыслим!

Ведь это лишь малая часть того, как можно использовать этот софт!

Почему бы не использовать всеми любимые VPN туннели во благо для себя?!

Скачиваем Router Scan с официального сайта, запускаем!

Настройки:

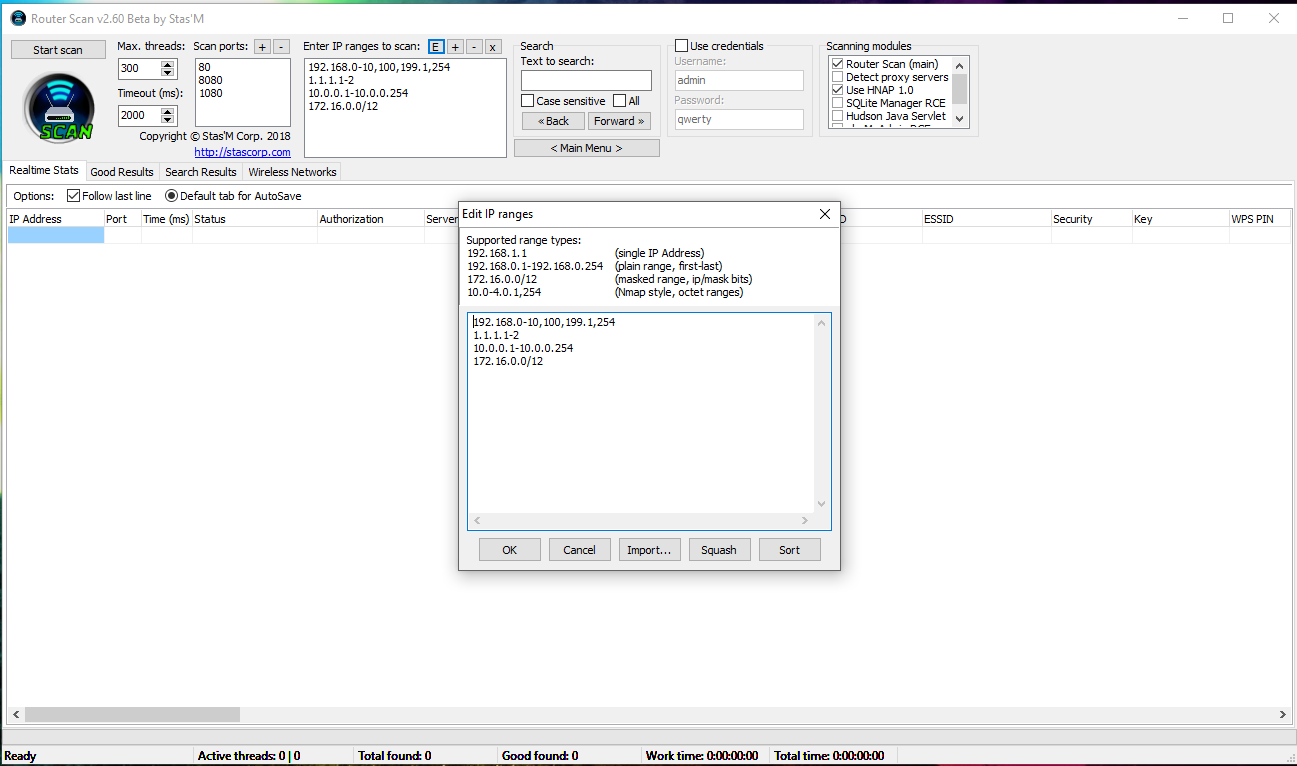

- Популярные порты для работы : 80,1080,8080 (Их нужно указать в окне [Scan ports])

- Max threads советую поставить 10-15 (Поставить больше, провайдер может временно заблокировать по подозрению во вредоносной активности [Проверено!])

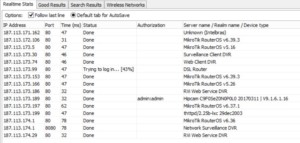

- IP: ( Тут самое интересное! ) если вы хотите сделать себе «запасной аэродром» на случай отключения интернета (Деньги забыли положить и т.д) Выбираем локальные ip адреса : 10.10.1.1 — 10.10.255.255 (Именно в этом диапазоне провайдеры любят хранить NAT’ov можно выбрать меньший диапазон (Указанный диапазон у меня сканировало 3-4 часа!! на скорости 100 Мбитс))

- scanning modules (Галочки можно поставить все — увеличит время работы, но результаты будут более подробными о вашей локальной сети, главное что бы стояла галочка «Router scan main» )

- Настройки завершены!

Когда настройки Router Scan завершены приступим к злодеяниям!

Пора запускать программу и ждать результата!

Когда пойдут ip адреса внимательно изучаем их!

Нам нужны эти роутеры в таблице «server name» «ASUS RT-N12 Rev.D1 Black» «ASUS RT-N12 Black»

Так как эти роутеры дырявы как андроид логин и пароль вы увидите в соотвествующей таблице [Authorization]

И так, мы насканировали нужный нам роутер, идем дальше!

- Копируем ip адрес!

- Запоминаем порт!

- Открываем браузер (chrome/firefox/opera)

- Вводим туда ip

ort (10.10.21.213:8080 < пример как должно быть)

- Enter

- Выскакивает окно входа!

- Вводим в окно входа логин и пароль которые указаны в таблице [Authorization]

- Enter

- Попадаем в админку роутера!

- Дальше интереснее!

Видим довольно привлекательное меню !

Нам нужен пункт где написано VPN

Выбрали?! Идем дальше))

- Нам нужно включить VPN server (Там хоть и на английском, но все предельно понятно)

- Пропускаем все пункты и спускаемся к таблице «Имя пользователя и пароль (Максимум : 16)«

- Вводим любой логин и пароль (Вы его создаете, только не вводите свой ip

)

- Ввели?! Теперь нажмите кнопку Добавить [+]

- Не удивляйтесь если увидите в списке уже добавленные имена и пароли, и не портите карму, не удаляйте их (Мы ведь добрые люди, да ?!

Пускай и другие пользуются)

- Ну когда мы все добавили нажимаем кнопку Применить!

- Когда все это сделано запиши в блокнот все данные! IP

ort Login/password Login/password (Заполненные в таблице для vpn туннеля)

Самое главное! Не забывайте о логах! Их нужно удалять!

- Переходим в пункт [Системный журнал]

- Очистить

- PROFIT!!!

- Не забывайте! логи нужно удалять каждый раз когда вы пользуетесь туннелем! Там все отображается и в случае чего, вас оооочень быстро найдет кто надо!

Ну теперь когда самое трудное сделано, можно сходить налить чайку и расслабится. (Да, встать все такий надо будет со стула )

Заключительные действия:

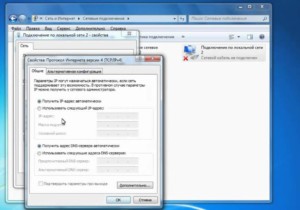

Идем в свой ПК (Не у всех будет точно так же, у меня 7 так что так)

- Пуск

- Панель управления

- Сеть и интернет

- Центр управления сетями и общим доступом

- Настройка нового подключения или сети

- Подключение к рабочему месту

- Использовать мое подключение к интернету (vpn)

- Заполняем поле : «Интернет адрес» — вводим IP роутера!

- Можно поставить галочку «Не подключаться сейчас»

- Далее вводим логин и пароль который вы указывали в таблице настроек VPN

- Далее!

Вся работа выполнена!

Теперь при подключении к туннелю, вы будете сидеть за счет владельца роутера (Он же ваш друг, мы же не нарушаем закон, правда?! )

Теперь у нас есть «запасной аэродром» ну или впн! (Кто для чего это делал )

Система работает и проверена легальным образом (Знакомые дали побаловаться с их сетью)

p.s: Я очень надеюсь что вам понравилась статья! Для тех кто будет пробовать — прочитайте в самом верху что написано красным цветом и вперед ))

Думаю многим эта статья будет полезна

Я постарался написать её максимально информативно и максимально доступно для всех! ))

В дополнении ко всему с такими роутерами можно делать что угодно))

Самый (ИМХО) изящный Dns spoofing — кто знает тот поймет

Содержание

- Инструкция по использованию Router Scan. Часть первая: Опции и анонимность сканирования

- Официальный сайт Router Scan

- Запуск Router Scan

- Сканирование локальных и глобальных IP

- Поиск нужных IP диапазонов

- Синтаксис IP диапазонов

- Анонимное сканирование Router Scan через Tor

- Установка Tor в Windows

- Настройка и запуск сканирования Router Scan

- Модули сканирования

- Настройки сканера портов

- Сохранение результатов в формате Excel

- Использование результатов сканирования Router Scan

- Защита от Router Scan

Инструкция по использованию Router Scan. Часть первая: Опции и анонимность сканирования

Router Scan умеет находить и определять различные устройства из большого числа известных роутеров/маршрутизаторов и, что самое главное, — вытаскивать из них полезную информацию, в частности характеристики беспроводной сети: способ защиты точки доступа (шифрование), имя точки доступа (SSID) и ключ точки доступа (парольная фраза).

Также получает информацию о WAN соединении (удобно при сканировании локальной сети) и выводит марку и модель роутера.

Получение информации происходит по двум возможным путям:

- Программа попытается подобрать пару логин/пароль к маршрутизатору из списка стандартных паролей, в результате чего получит доступ.

- Либо будут использованы неразрушающие уязвимости (или баги) для конкретной модели маршрутизатора, позволяющие получить необходимую информацию и/или обойти процесс авторизации.

Начиная с версии 2.60 в программе появились функции обнаружения и аудита беспроводных сетей стандартов 802.11a/b/g/n, для работоспособности этих функций требуется встроенный или внешний Wi-Fi адаптер.

Для лучшего качества беспроводного аудита была усовершенствована интеграция с сервисом 3WiFi, а также реализованы атаки на ключ сети WPA/WPA2 и поддержка аудита WPS PIN вместе с атакой Pixie Dust.

Официальный сайт Router Scan

Официальным сайтом Router Scan является: http://stascorp.com/

Если вы забыли адрес официального сайта и не хотите пользоваться поисковыми системами, то один из способов попасть на оф.сайт Router Scan – это нажать на эту кнопку (откроется страница браузера с правильным адресом):

На официальном сайте не только полностью безопасный файл (без вирусов, троянов и вредоносного программного обеспечения), но и самая последняя версия.

Программа работает на Windows, но имеется возможность запустить её на Linux через Wine. Скачать программу можно на сайте авторов. Пароль для архива:

Запуск Router Scan

Для запуска Router Scan дважды кликните по файлу RouterScan.exe.

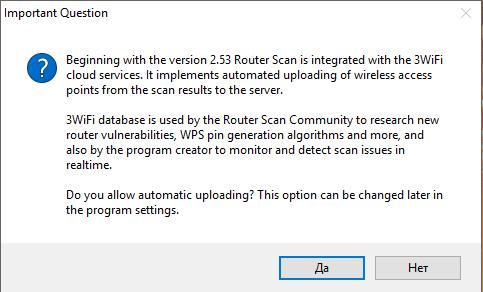

При первом запуске программа спросит, хотим ли мы отправлять полученные результаты сканирования в общую базу:

Впоследствии это можно изменить в настройках программы.

Сканирование локальных и глобальных IP

- Интерфейс с глобальным IP адресом выходит в интернет напрямую без посредников, и к нему имеют возможность подключаться все, у кого есть интернет.

- Остальные IP адреса — локальные.

Локальные адреса имеют следующие диапазоны:

- 10.0.0.0 — 10.255.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.0.0.0 или /8)

- 172.16.0.0 — 172.31.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.240.0.0 или /12)

- 192.168.0.0 — 192.168.255.255 (маска подсети для бесклассовой (CIDR) адресации: 255.255.0.0 или /16)

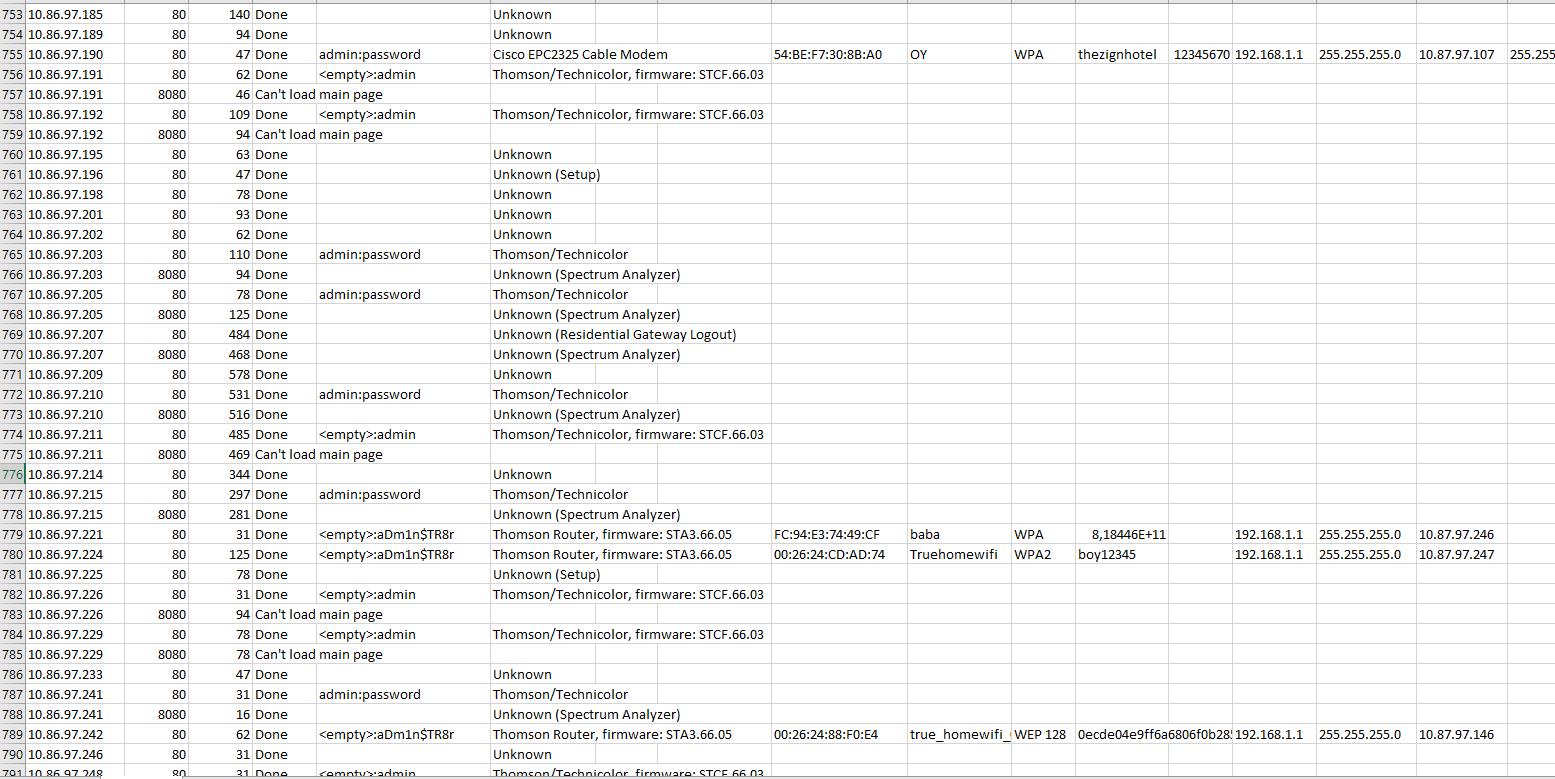

Пример интересных находок в моей локалке:

Поиск нужных IP диапазонов

Подробно о составлении различных диапазонов для Интернет-провайдеров и географических мест я говорил в заметке. Поскольку в ней показана работа в Linux, возможно, вам удобнее будет воспользоваться онлайн-сервисом suIP.biz:

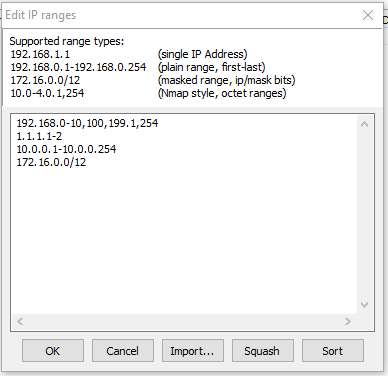

Синтаксис IP диапазонов

Router Scan поддерживает несколько типов диапазонов:

1. Единичный IP адрес — всего один адрес в строке.

2. Обычный диапазон — указываются начальный и конечный адреса, разделённые дефисом (минусом).

— Будет просканировано 254 адреса.

— Будет просканировано 10 адресов.

3. Диапазон с битовой маской — указывается IP адрес сети и количество фиксированных бит (маска сети), они разделяются косой чертой.

— Первые 24 бита адреса не меняются, остаётся 32 — 24 = 8 свободных бит.

— Будет просканировано 28 = 256 адресов.

— Первые 12 бит адреса не меняются, остаётся 32 — 12 = 20 свободных бит.

— Будет просканировано 220 = 1048576 адресов.

Подробнее о таких диапазонах можно почитать на Википедии.

4. Октетный диапазон в стиле Nmap — отдельные октеты IP адреса могут быть заданы в виде диапазонов через дефис, или в виде перечисления через запятую.

— Будет просканировано 254 адреса, от 10.0.0.1 до 10.0.0.254.

— Будет просканировано 2 адреса, 10.0.2.1 и 10.0.4.1.

Анонимное сканирование Router Scan через Tor

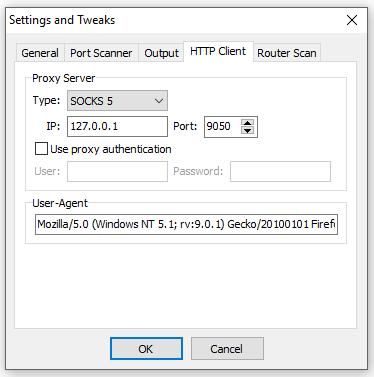

Router Scan поддерживает проксирование трафика через HTTP/HTTPS, HTTP CONNECT, SOCKS4, SOCKS4a, SOCKS5. Мы также можем использовать в качестве прокси Tor, извлекая все сопутствующие выгоды: скрытие IP, бесплатность, стабильность соединения, шифрование трафика.

Примечание: При использовании прокси сервера типа HTTP/HTTPS, он будет использоваться только для передачи HTTP запросов и ответов, попытки соединения с портами и сокетные передачи данных идут в обход прокси сервера. Для проксирования сокетных соединений, используйте либо HTTP CONNECT, либо SOCKS прокси.

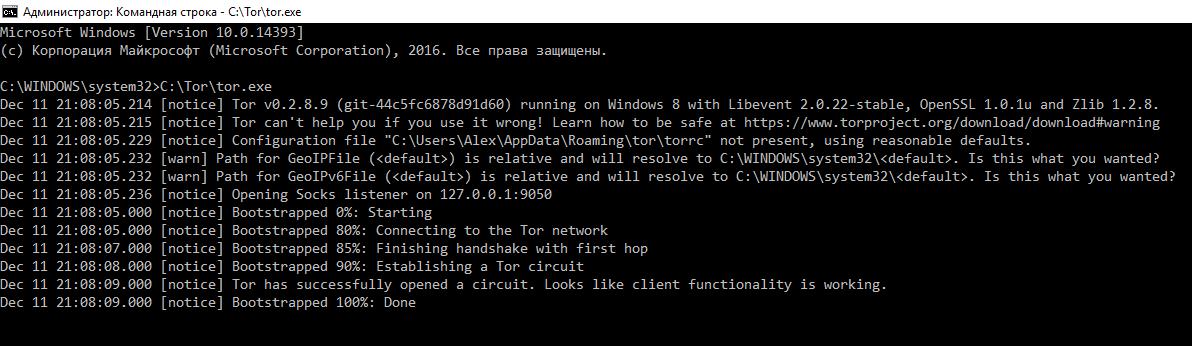

Установка Tor в Windows

Перейдите в раздел загрузок на сайте проекта Tor, выберите для загрузки Expert Bundle. Не браузер Tor, а именно Expert Bundle.

Скаченную папку распакуйте в любое место. Tor можно установить в качестве службы Windows. Это удобный вариант – не нужно запускать каждый раз, не нужно вводить команды. Но пока для быстроты и наглядности мы вручную запустим процесс Tor с дефолтными опциями.

Откройте командную строку Windows (как администратор) и перетащите туда файл tor.exe из скаченного архива, дождитесь, пока Tor завершит свои дела:

Это окно закрывать не надо! Иначе связь с сетью Tor прекратиться.

Теперь перейдите к настройкам Router Scan: , далее Settings and Tweaks, далее HTTP Client. В группе Proxy Server в выпадающем списке Type выберите SOCKS5. В качестве IPвпишите 127.0.0.1, а в качестве Port – 9050.

Теперь сканирование должно выполняться через Tor.

НО: черзе Tor невозможно сканировать локальные сети!

Настройка и запуск сканирования Router Scan

Главная кнопка многофункциональна. При запуске сканирования разделяется на две кнопки — для остановки и приостановки сканирования. Но также может выполнять ряд других функций:

- [Start scan] — запускает процесс сканирования IP диапазонов.

- [Stop scan] — останавливает сканирование.

- [||] — ставит сканирование на паузу.

- [>>] — возобновляет сканирование.

- [Force stop] — принудительно прекращает сканирование.

- [Stop import] — прерывает импорт файла в таблицу.

- [Stop upload] — прерывает выгрузку данных в базу 3WiFi (при автоматической выгрузке по завершению сканирования).

Макс. кол-во потоков

Этот параметр устанавливает максимальное количество потоков, то есть сколько устройств может сканироваться параллельно и одновременно.

Таймаут соединения

Устанавливает порог ожидания соединения с устройством в миллисекундах.

Примечание: В зависимости от провайдера, скорости и стабильности соединения, эти параметры придётся варьировать интуитивно, для получения стабильных результатов сканирования без потерь соединения. Если вам кажется, что программа задействует недостаточно потоков, и ваша система может отдать больше ресурсов, попробуйте изменить режим сканирования в настройках программы.

Список портов для сканирования

Определяет, какие TCP порты будут проверяться при сканировании IP диапазонов.

- [+] позволяет добавить новый порт в конец списка.

- [-] удаляет выбранный порт из списка.

Все порты сканируются с использованием обычного протокола HTTP/1.0, за исключением портов 443, 4343 и 8443 — они сканируются по HTTPS с использованием библиотеки OpenSSL.

Для увеличения угла обзора в сети, вы также можете добавить в список порты 81, 88, 8000, 8081, 8082, 8088, 8888, и подобные.

Также список портов можно изменить, редактируя файл ports.txt.

Автоматическое сохранение результатов в файл

Данная функция периодически выполняет автоматическое сохранение содержимого таблицы, выбранной для сохранения. Для выбора сохраняемой таблицы, воспользуйтесь соответствующей опцией. Настраиваемые параметры:

- Interval — интервал, с которым будет выполняться сохранение (в секундах).

- Format — в каком формате сохранять файл.

Поддерживаемые форматы файлов:

- XML 2003 Table — формат XML, используемый Microsoft Office 2003 (только экспорт).

- CSV Table — текстовый формат CSV (импорт/экспорт).

- Tab-delimited Text File — текстовый формат TXT с разделителями табуляциями (импорт/экспорт).

- IP:Port List — список адресов в формате IP адрес:порт (только экспорт).

- JavaScript Object Notation — формат JSON, который принимают многие интерпретаторы и среды разработки (только экспорт).

Все файлы сохраняются в папке программы, в кодировке UTF-8 (без BOM). Имена файлов соответствуют дате и времени экспорта.

Для хранения, последующей обработки, или повторного импорта данных, рекомендуется использовать формат TXT, либо XML.

IP или диапазоны IP, которые вы хотите просканировать, введите в поле «Enter IP ranges to scan»:

- [E] открывает окно редактора IP диапазонов.

- [+] позволяет добавить один новый диапазон в конец списка.

- [-] удаляет выбранный диапазон из списка.

- [x] полностью стирает весь список диапазонов, включая комментарии (будьте осторожны, это необратимое действие!).

Модули сканирования

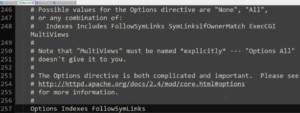

Последующие модули добавлены в качестве бонуса, и к роутерам прямого отношения не имеют.

- SQLite Manager RCE — определяет уязвимые сервера SQLite, в которых имеется уязвимость выполнения произвольного PHP кода. Если SQLite Manager будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «SQLite Good Check».

- Hudson Java Servlet — определяет уязвимые сервера Hudson CI (а также Jenkins CI), в которых имеется уязвимость выполнения произвольного Java кода. Если Hudson/Jenkins CI будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «Hudson Good Check».

- phpMyAdmin RCE — выполняет поиск phpMyAdmin на сканируемом узле, после чего проверяет его на уязвимость выполнения произвольного PHP кода (эксплойт). Если phpMyAdmin будет найден на узле, ссылка на него будет записана в колонку комментариев. Результат проверки уязвимости будет выведен в колонку имени/типа устройства. Если уязвимость будет обнаружена, то для индикации записи в таблице успешных результатов, в колонку DNS будет записан текст «PMA Good Check».

Также, важно знать, что модули работают друг за другом — они могут перезаписать информацию в колонках, которую получил предыдущий модуль.

Настройки сканера портов

Режимы сканирования

В зависимости от скорости вашего интернет соединения и свободных ресурсов ПК, можно выбирать различные режимы сканирования:

- () Normal — оптимизирован для работы через беспроводную сеть (т.е. когда вы подключены через Wi-Fi), также он не забивает канал соединениями и удобен, когда вам нужно во время сканирования пользоваться интернетом.

Технические характеристики: задержка 15 мс между каждой парой IP/порт.

- () Fast Scan — оптимизирован для работы через Ethernet (когда вы подключены по кабелю). Данный режим может вызвать проблемы, когда вы используете Wi-Fi в качестве основного соединения.

Технические характеристики: задержка 15 мс между каждым IP-адресом, все указанные порты проверяются в один момент.

- () Ultra Fast — может применяться при высокоскоростном соединении (1 Гбит/с и выше) на высокопроизводительных машинах. Используйте этот режим на свой страх и риск, т.к. на неподходящей конфигурации системы он может оборвать соединение с интернетом на долгое время, вызвать отказ в обслуживании вашего интернет провайдера, или нанести вред сетевому адаптеру.

Технические характеристики: без задержек, задействуются сразу все доступные потоки.

Кол-во попыток соединения

Этот параметр рекомендуется изменять, только если вы испытываете проблемы с соединениями. Он позволяет указать, сколько раз посылать пакет TCP SYN (запрос на соединение с портом) и ждать ответа.

Функция может быть полезна при работе под VPN с конфликтующими маршрутами, или с нестабильным соединением.

Действие по завершению сканирования

Если вы запустили сканирование на длительный период времени, вам может понадобиться данная функция. Можно выбрать следующие действия:

- Do nothing — ничего не делать.

- Close program — закрыть программу.

- Logoff user — выйти из пользовательского сеанса.

- Shutdown — выключить ПК.

- Suspend — перевести ПК в состояние сна (если функция доступна в системе).

- Hibernate — выполнить гибернацию и выключить ПК (если функция доступна в системе).

Если у вас отключено автоматическое сохранение результатов, их будет предложено включить, чтобы не потерять результаты сканирования.

«Тихий» режим

Данный режим позволяет открыть программу без видимого окна, и сразу запустить сканирование. При этом появится значок в системном лотке, по которому можно показать главное окно.

По завершению сканирования результаты будут сохранены в файл, даже если автосохранение выключено.

Примечание: Для включения или выключения данной опции необходим перезапуск программы.

Таймаут потока

Устанавливает время жизни потока в минутах, т.е. порог ожидания обработки устройства. Если процесс обработки не успел уложиться в отведённое время, он принудительно завершается программой, и в колонке состояния появится пометка Timed out.

Можно также отключить порог ожидания, установив флажок Unlimited, но тогда процесс сканирования может затянуться навечно, ожидая завершения зависших потоков.

Сохранение результатов в формате Excel

Если вы выбрали сохранение в формате .csv и открываете результате сканирования в MS Excel, то некоторые данные портятся. Например, число 818445915008 (пароль для одной из Wi-Fi сетей) после пересохранения файла будет иметь вид 8,18446E+11.

Использование результатов сканирования Router Scan

Если коротко, получение доступа к настройкам сетевого оборудования позволяет злоумышленнику манипулировать трафиком, в том числе совершать атаки, направленные на кражу паролей с сайтов, перенаправление на мошеннические сайты, блокировку Интернет-подключения, заражение вредоносными программами. У злоумышленника даже имеется возможность сменить прошивку роутера.

Защита от Router Scan

Принцип работы Router Scan основывается на проверке заводских паролей роутеров и на использование уязвимостей в их прошивках. Поэтому защита очевидна:

- смена заводских паролей для входа в панель администратора

- регулярное обновление прошивки устройства

- смена паролей для FTP, Telnet, SSH или отключение этих служб, если вы ими не пользуетесь