English (UK)

日本語

Русский

English (UK)

English (Global)

Deutsch

Français

English (US)

Personal Account

KSOS Management Console

CompanyAccount

Solutions

Downloads

Frequently asked questions (FAQ)

Knowledge Base

Online Help

Forum

Blog

Contact support

Product support lifecycle

Kaspersky Professional Services

Premium Support

Learning

Scan a file or link

Free tools

SecureList

For Partners

- Solutions

- Downloads

-

-

Frequently asked questions (FAQ)

-

Knowledge Base

-

Online Help

-

Forum

-

Blog

-

Contact support

-

Product support lifecycle

-

-

-

Kaspersky Professional Services

-

Premium Support

-

Learning

-

-

-

Scan a file or link

-

Free tools

-

SecureList

-

- For Partners

-

-

KSOS Management Console

-

CompanyAccount

-

-

日本語

Русский

English (UK)

English (Global)

Deutsch

Français

English (US)Нет результатов

Support

Support for Business Products

Kaspersky Anti Targeted Attack (KATA) Platform

Kaspersky Anti Targeted Attack (KATA) Platform

Knowledge Base

Online Help

FAQ

System requirements

Download

Forum

Contact support

Recovery tools

Product videos

Troubleshooting

Get maximum benefit from Kaspersky solutions

Try Kaspersky Professional Services or a Premium Support plan.

Articles

Sort by

Issues when upgrading Kaspersky Endpoint Agent 3.9 for Windows to version 3.1024 June 2021

Problems installing operating system images for the Sandbox component in Kaspersky Anti Targeted Attack Platform on VMware 6.705 October 2021

Showing 1-2 of 2

Did you find what you were searching for?

Thank you for your feedback!

Website feedback

What information, in your opinion, should we add to this page? Write your comment in the form below. If you want to contact technical support, close this pop-up and click Contact support.

Join us on Telegram

Release info, latest updates in the support lifecycle and new articles

Select language

Deutsch

English (Global)

English (UK)

English (US)

Français

Русский

日本語

- Установка и первоначальная настройка KATA и KEDR

- Обнаружение атак в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

- Реагирование на угрозы в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

- Управление компонентами и возможности интеграции

- Соответствие требованиям регуляторов и результаты независимых тестов

- Техподдержка «Лаборатории Касперского» в рамках комплекса KTMD

- Экспертные сервисы по кибербезопасности «Лаборатории Касперского»

- Выводы

Первая часть статьи — Обзор Kaspersky Threat Management and Defense (KTMD) — комплекса программных средств и сервисов по защите от передовых угроз и целенаправленных атак.

Установка и первоначальная настройка KATA и KEDR

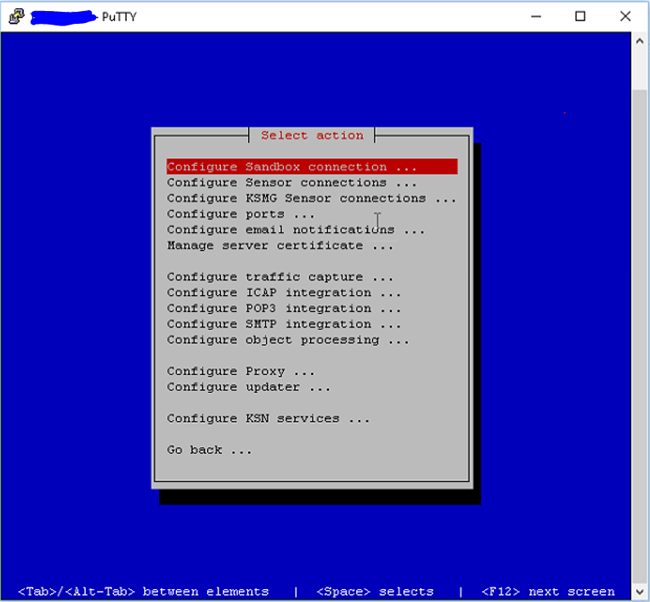

Ввиду того, что серверная часть решения построена на базе стандартной CentOS, после установки для инициализации компонентов (Sandbox, Central Node, Network Sensor) на каждый из них требуется зайти терминально, например, с помощью PuTTY.

Рисунок 1. Конфигурация серверных компонентов KATA/KEDR

Привычного для начального конфигурирования сетевых устройств «DOS’овского» интерфейса вполне хватает, чтобы настроить сетевые параметры и протоколы съема трафика.

После выполнения процедуры инициализации появляется возможность доступа к уже более приятному инструменту работы с решением — веб-интерфейсу. Основное окно работы — это вкладка Мониторинг. Оно является ситуационным центром для офицера информационной безопасности, здесь представлены дашборды, позволяющие оценить текущую ситуацию по обнаружению угроз. Причем область отображения данных можно гибко настраивать, удалять и перемещать графики, регулировать масштаб.

Рисунок 2. Дашборды мониторинга в KATA/KEDR

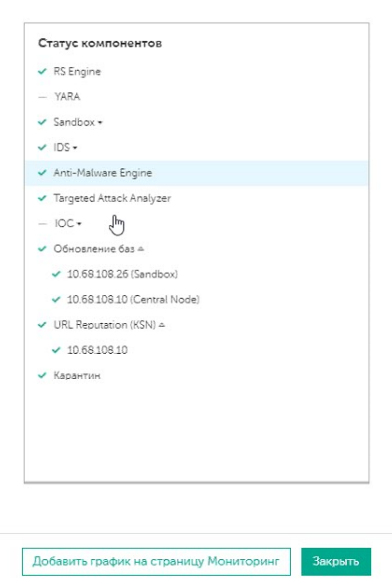

Среди прочего, крайне полезная и информативная функция — отображение графиков «Топ-10» применительно к наиболее часто встречающимся доменам, почтовым адресам или IP, а на графике «Мониторинг работоспособности модулей и компонентов» всегда можно получить данные о «здоровье» платформы в целом.

Рисунок 3. Статус компонентов

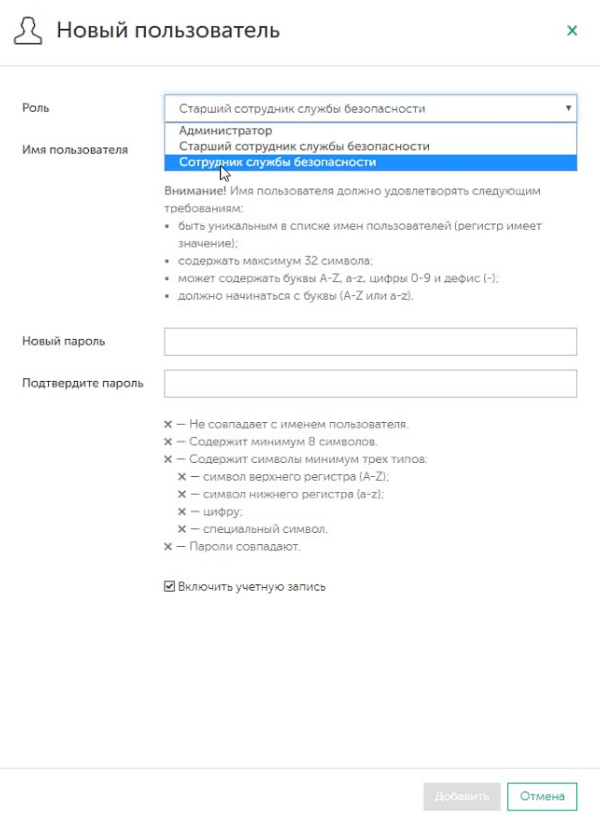

Добавление, изменение и управление пользователями производится в соответствующем меню. Примечательно, что по умолчанию доступны сразу три предустановленные учетные записи: Администратор, Старший сотрудник службы информационной безопасности и Сотрудник службы информационной безопасности. При этом различие между последними двумя не только в том, что под учетной записью с ролью Старший сотрудник (как и из-под Администратора) возможно добавлять, включать и отключать учетные записи пользователей, но также и изменять набор доступных им функций при работе с политиками и задачами. Наличие такого расширенного спектра функций обусловлено опытом практических внедрений, в ходе которых, например, требовалось разрешить мониторинг подозрительной активности в отношении VIP-пользователей компании только для CISO, но не для его подчиненных.

Рисунок 4. Работа с пользователями в KATA/KEDR

Обнаружение атак в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

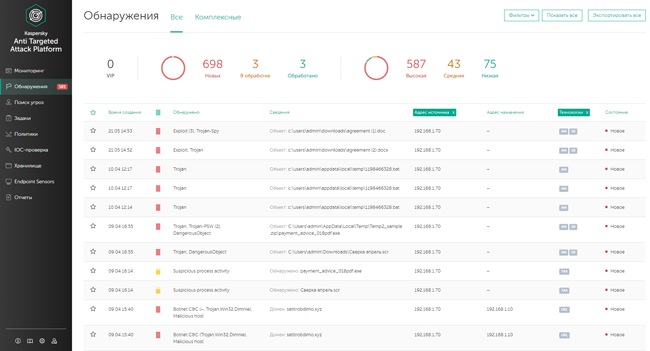

Как мы уже отмечали ранее, платформа собирает данные с различных сенсоров и из подключенных источников и отображает обнаруженные в них признаки целевых атак и вторжений в виде интерактивной таблицы обнаружений. Причем если сразу несколько аналитических движков детектировали одну и ту же угрозу, она попадает с повышенным приоритетом во вкладку «Комплексные обнаружения».

Рисунок 5. Возможности по обнаружению атак в KATA/KEDR

Для удобства поиска детектов предусмотрена гибкая система фильтров, используя которую можно отсортировать обнаружения для отображения в таблице по одной или нескольким графам или выполнить поиск по указанным показателям. Можно создавать персонализированные фильтры, сохранять и удалять (хранятся локально), а также запускать поиск обнаружений по условиям, заданным в них ранее. В каждое обнаружение можно «провалиться» и посмотреть детальную информацию о нем.

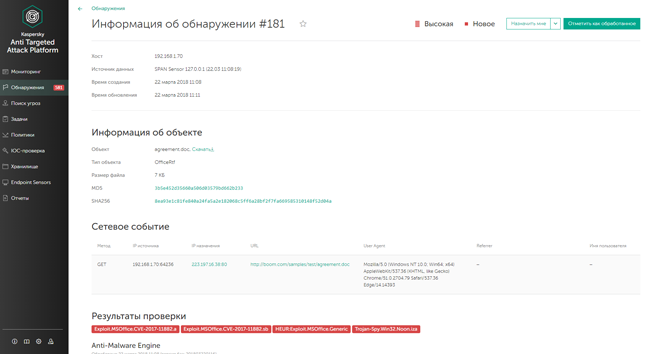

Рисунок 6. Информация об обнаружении в KATA/KEDR

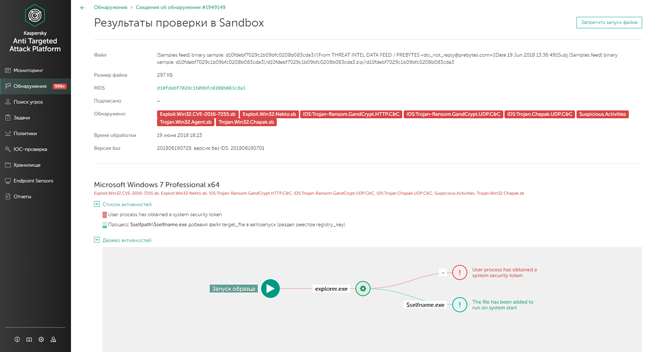

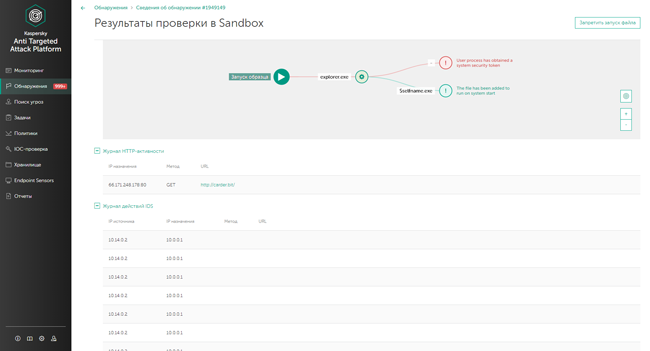

В зависимости от конкретной технологии решения, которая обнаружила угрозу, доступны подробные результаты соответствующей проверки. Так, во время проведения тестирования мы обнаружили пришедший по электронной почте вредоносный файл agreement.doc, проверка которого в песочнице показала наличие на борту известного эксплойта. Кстати, к одной платформе, развернутой на предприятии, можно подключать сколько угодно много песочниц, при этом конфигурирование каждой из них осуществляется независимо друг от друга посредством собственного интерфейса через прямой консольный доступ.

Рисунок 7. Результаты проверки файла в песочнице

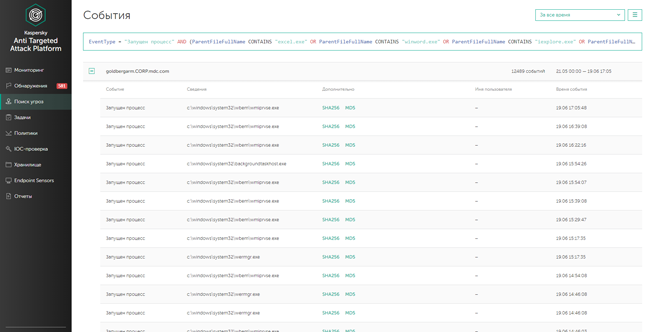

Одна из самых интересных и интерактивных функций решения — это «Поиск угроз».

Рисунок 8. Работа со списком угроз в KATA/KEDR

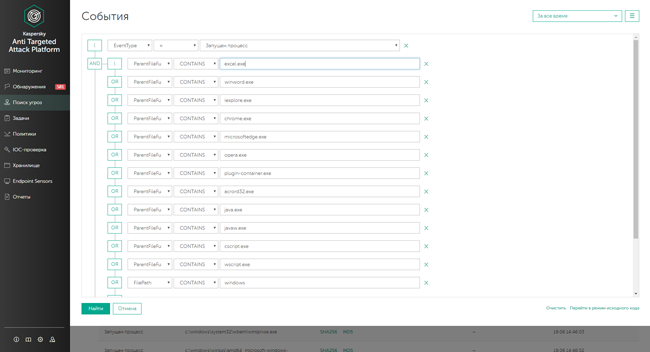

Для формирования поисковых запросов можно использовать три режима: режим конструктора, режим исходного кода и режим контекстного поиска. В режиме конструктора создание и изменение поисковых запросов осуществляется помощью раскрывающихся списков с вариантами типа значения поля и операторов. Для каждого типа значения поля доступен свой релевантный набор операторов сравнения. Например, при выборе типа значения поля EventType будут доступны операторы = и !=. Многие выражения и поля интуитивно понятны, а после изучения соответствующего раздела документации работа с такой «умной поисковой строкой» становится не такой уж сложной задачей. В режиме исходного кода поисковые запросы задаются с помощью специальных текстовых команд, синтаксис которых приближен к языкам программирования. Пример такой команды:

EventType = «filechange»

AND (

FileName CONTAINS «worm»

OR UserName = «director»

)

Самый интеллектуальный режим — контекстного поиска, используя его можно прямо из каждого детекта «провалиться» в поиск «похожих» событий на конечных точках.

Рисунок 9. Пример поиска угроз в KATA/KEDR

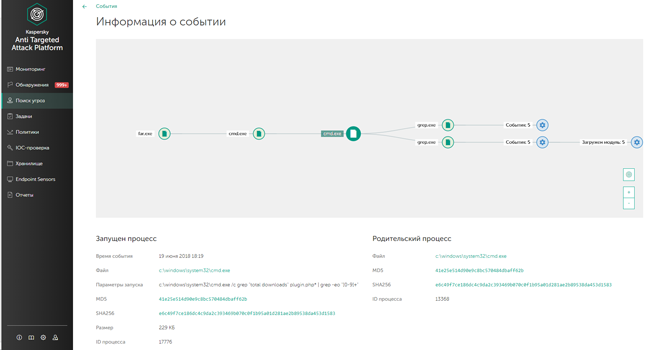

Обнаружив и выделив интересующую угрозу, далее возможно изучить все детали по ней. Причем данные о событии на примере обнаружения вредоносного файла представляют собой не просто сухую текстовую информацию, но и включают в себя интерактивную карту зависимостей, а также связанных между собой конкретных действий (создание, изменение файла, установка удаленного соединения, загрузка модулей, запуск процесса и т. п.).

Рисунок 10. Детализация событий в KATA/KEDR

Реагирование на угрозы в Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response

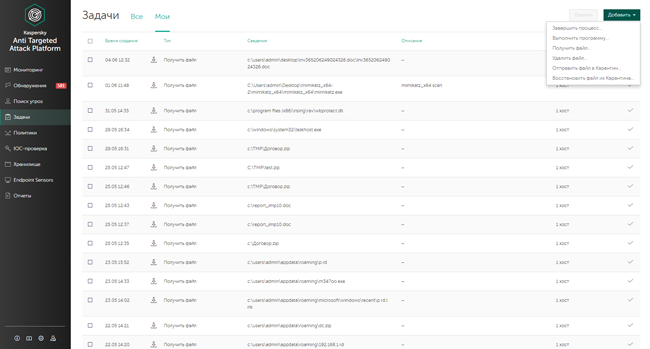

На этапе расследования из централизованного интерфейса поддерживается возможность по любому параметру (MD5, URL, путь файла и пр.) запустить задачу на автоматическое исполнение команды, результатом которой будет, например, удаление файла, завершение процесса, помещение файла в карантин, запуск скрипта или сторонней программы.

Рисунок 11. Реагирование на события в KATA/KEDR

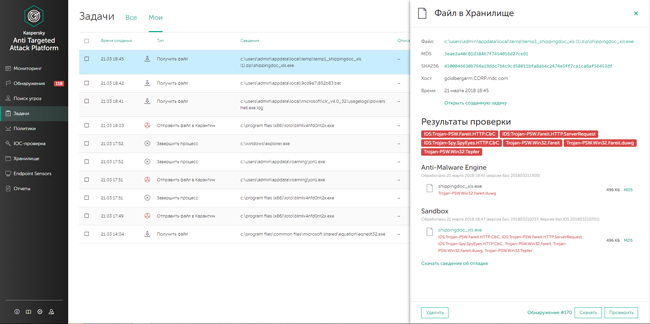

Весь пул обнаруженных угроз, в ответ на которые принято решение принимать неотложные меры, попадает в раздел «Задачи». Например, в ходе тестирования нам попался вредоносный объект вида Trojan-PSW, запакованный внутри архива .zip. При этом интерфейс этого раздела, помимо отображения списка задач и предпринятых действий, позволяет здесь же предоставить уточняющую информацию по каждой угрозе с учетом проверок всеми встроенными движками платформы. Когда каждый из них выносит негативный вердикт, сомнений в опасности данного обнаружения уже не остается, применяется реакция «удалить» или «отправить в карантин». Мы, обладая профессиональной паранойей, удалили вредонос, позже проверили и подтвердили результат, зайдя локально на рабочую станцию.

Рисунок 12. Работа с задачами в KATA/KEDR

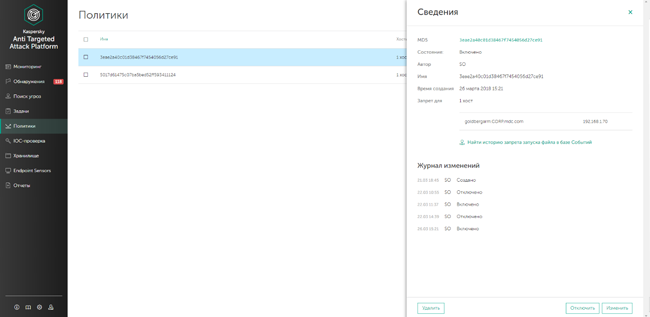

Для предотвращения повторных заражений по уже известным параметрам обнаруженных ранее вредоносных активностей, решение позволяет создавать автоматические политики. Например, можно управлять запретами запуска небезопасных файлов на выбранных хостах. Файлы идентифицируются по хешу с помощью алгоритмов хеширования MD5 и SHA256. Можете создавать, удалять и изменять запреты. Все изменения в политиках «прилетают» на рабочие станции после установки авторизованного соединения между локальными сенсорами и сервером управления. Если соединение с хостами по каким-то причинам временно отсутствует, продолжают действовать старые политики, кроме того, изменения в политиках на лету не влияют на уже запущенные процессы.

Рисунок 13. Процесс добавления политик в KATA/KEDR

Идея с максимально полной автоматизацией реагирования выглядит крайне актуальной. В ходе тестирования сотрудники «Лаборатории Касперского» рассказали нам о больших планах по развитию этой функциональности, пообещав добавить ее в следующих релизах.

Управление компонентами и возможности интеграции

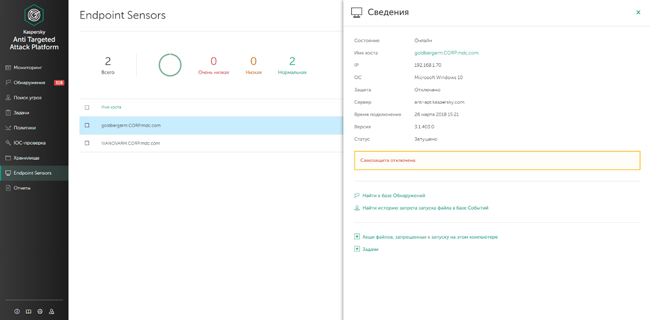

Как мы уже отмечали, компонент Endpoint Sensors устанавливается на компьютеры и серверы под управлением Windows. В соответствующем разделе интерфейса управления можно оценить регулярность получения данных с конечных точек, на которых установлен указанный компонент, а также регулировать обновление сведений о нем. Например, сотрудники службы информационной безопасности определяют, какой период бездействия конечных станций считать нормальной активностью, чтобы своевременно принимать меры при подозрениях на несанкционированное отключение агентов. Кроме очевидной возможности поиска среди самих хостов с установленными сенсорами, по каждому из них отображается детальная информация, такая как история запрета запусков файлов, перечень хэшей, список задач, проверка по базе обнаружений.

Рисунок 14. Управление компонентами Endpoint Sensors в KATA/KEDR

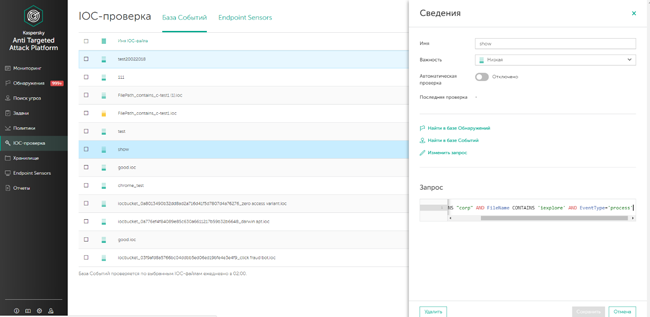

Платформа является открытой к получению данных об угрозах и их описанию из разного рода источников, в том числе благодаря поддержке импорта индикаторов компрометации — IoC (набор данных о вредоносном объекте или действии в определенном виде), формат которых для корректности интеграции должен базироваться на общедоступном стандарте OpenIoC. При их загрузке и учете в проверках вероятность обнаружения может повыситься, если в результате найдутся точные совпадения данных об объекте с уже известными в IoC-файлах.

Рисунок 15. IoC-проверка в KATA/KEDR

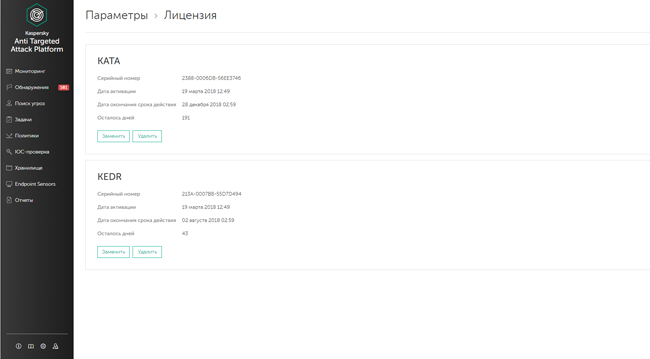

Управление лицензиями организовано аналогично другим решениям «Лаборатории Касперского»: чтобы начать пользоваться программой, необходимо загрузить полученный от производителя файл ключа с расширением *.key. При этом нет необходимости подключения к интернету в процессе активации, что может быть важным аспектом для некоторых организаций, в которых планируется использование платформы для защиты от сложных угроз в полностью изолированном режиме, без связи с внешними сетями (согласно внутрикорпоративным политикам безопасности). К таким компаниям, например, можно отнести некоторые субъекты критической информационной инфраструктуры и ряд ведомств.

Рисунок 16. Управление лицензиями в KATA/KEDR

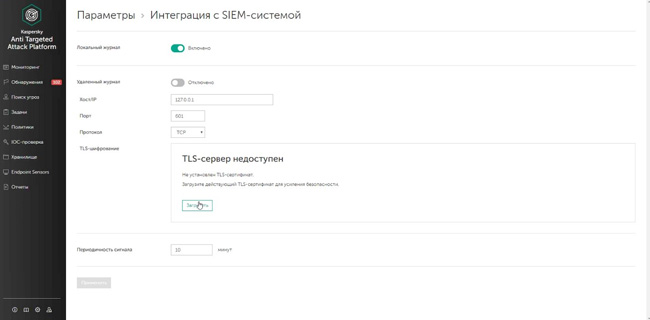

Возможность обогащения информацией об угрозах из различных внешних источников с целью принятия более релевантных решений, а также способность осуществлять реагирование по различным сценариям являются ключевыми особенностями платформы. Так, она способна публиковать обнаружения в SIEM-систему, которая уже используется в организации, по протоколу CEF или Syslog, при этом присутствует возможность настроить TLS-шифрование, загрузив соответствующий ключ.

Рисунок 17. Интеграция с SIEM-системой в KATA/KEDR

Соответствие требованиям регуляторов и результаты независимых тестов

«Лаборатория Касперского» является отечественным разработчиком средств информационной безопасности, и ее решения включены в реестр отечественного программного обеспечения. KATA здесь также не является исключением, что, согласитесь, немаловажный факт для многих российских заказчиков.

Решение KATA имеет сертификат ФСТЭК России на соответствие требованиям руководящего документа «Защита от несанкционированного доступа к информации. Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей» (Гостехкомиссия России, 1999) — по 4 уровню контроля и технических условий.

Очень важным в свете развития законодательства о безопасности критической информационной инфраструктуры стало получение KATA недавно (в феврале 2018 года) сертификата ФСБ России на соответствие требованиям к средствам обнаружения компьютерных атак класса В.

В ходе независимых тестов Advanced Threat Defense за 2017-2018, проводимых международной компанией ICSA Labs (исследовательское подразделение компании Verizon), платформа KATA показала стопроцентный результат обнаружения угроз, не допустив во время тестов ни одного ложного срабатывания.

Таким образом, KATA не только полностью готова технологически к применению на крупных и критически важных для страны предприятиях, но и позволяет реализовывать проекты по защите от сложных угроз и целенаправленных атак в полном соответствии с федеральным законом № 187-ФЗ от 26.07.2017 «О безопасности критической информационной инфраструктуры Российской Федерации», а также согласно нормативному регулированию по вопросам подключения к ГосСОПКА.

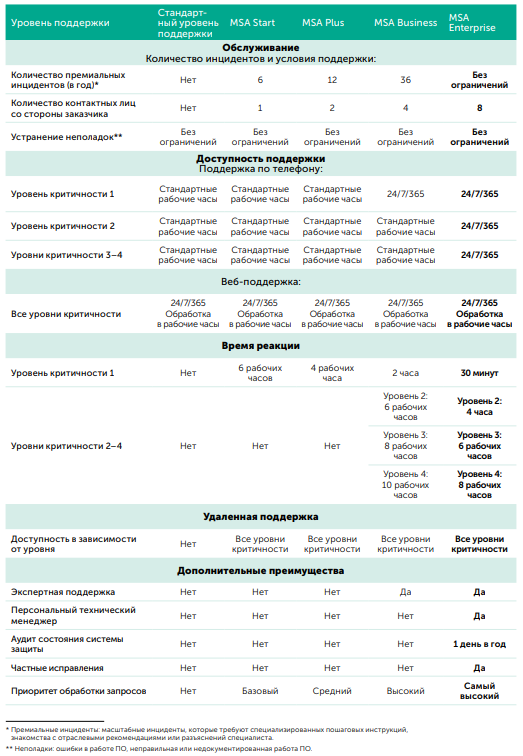

Техподдержка «Лаборатории Касперского» в рамках комплекса KTMD

Для осуществления технической поддержки пользователей Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response, равно как и для заказчиков других своих решений, «Лаборатория Касперского» предлагает рассмотреть различные варианты соглашения о сервисном обслуживании (Maintenance Service Agreement — MSA). Стандартный уровень сопровождения клиентов уже включен в лицензию и предполагает обработку запросов в рабочие часы в порядке очереди.

Рисунок 18. Уровни расширенной поддержки «Лаборатории Касперского»

Расширенный уровень обслуживания в зависимости от потребностей компании поможет обеспечить оперативную поддержку ее систем безопасности, в том числе KATA и KEDR. «Лаборатория Касперского» — глобальный производитель, поэтому имеет региональные команды опытных сертифицированных инженеров по всему миру, которые оперативно готовы ответить на запросы и помочь в устранении инцидентов, обнаруженных как описываемой платформой, так и другими решениями, а также спланировать стратегию безопасности таким образом, чтобы минимизировать их повторение в будущем.

Экспертные сервисы по кибербезопасности «Лаборатории Касперского»

Для повышения эффективности эксплуатации Kaspersky Anti Targeted Attack Platform, Kaspersky Endpoint Detection and Response и иных своих решений вендор предлагает экспертные сервисы информационной безопасности Kaspersky Cybersecurity Services, которые входят в единый комплекс Kaspersky Threat Management and Defense.

Одним из таких сервисов является круглосуточная служба мониторинга событий безопасности Kaspersky Managed Protection (KMP), которая включает в себя:

- Высокий уровень защищенности от целевых атак и вредоносных программ при поддержке аналитиков «Лаборатории Касперского».

- Обнаружение атак, выполняемых без применения вредоносных программ (non-malware attacks) или с применением неизвестных ранее инструментов, а также эксплуатирующих уязвимости нулевого дня.

- Мгновенная защита от только что обнаруженных угроз путем автоматического обновления антивирусных баз в режиме реального времени.

- Ретроспективный анализ инцидентов, включающий данные о методах и технологиях, использованных против вас злоумышленниками.

Вендор реализует комплексный подход: у «Лаборатории Касперского» есть технологические и сервисные продукты для организации полного цикла защиты от целевых атак: подготовка —обнаружение и расследование — анализ данных — автоматизированная защита. В рамках сервиса реагирования на обнаруженный у заказчика инцидент (Incident Response) «Лаборатория Касперского» проводит глубокое исследование инцидента, в результате которого формируются более эффективные действия по устранению атаки, а также мероприятия по недопущению подобных атак в будущем.

Сервисы реагирования на инциденты (Kaspersky Incident Response) и Kaspersky Managed Protection гармонично дополняют друг друга, поскольку результативная реакция может быть определена в рамках расследования инцидентов; вместе с тем, для расследования нужны факты, которые могут быть установлены с помощью анализа событий в рамках Kaspersky Managed Protection.

Несмотря на тесную связь и преимущества интеграции, Kaspersky Managed Protection и Kaspersky Incident Response представлены в виде разных сервисов в сервисном портфеле «Лаборатории Касперского», что позволяет заказчику более гибко определить подходящее для него предложение.

В рамках KTMD может быть поставлен сервис обнаружения целевых атак (Targeted Attack Discovery), предназначенный прежде всего для компаний с низким уровнем организации операционной безопасности (или вовсе без таковой). Эксперты «Лаборатории Касперского» выявят, идентифицируют и проанализируют как активные атаки, так и произошедшие в прошлом, установят список систем, которые были скомпрометированы в ходе этих атак, помогут обнаружить вредоносную активность, найти возможные источники инцидентов и спланировать наиболее эффективные действия по устранению последствий.

Для этого выполняются следующие работы:

- Анализ ландшафта угроз, специфичных для организации;

- Глубокая проверка IT-инфраструктуры и данных (например, файлов журналов) на наличие признаков компрометации;

- Анализ исходящих сетевых соединений на предмет подозрительной активности;

- Выявление возможных источников атаки и определение, какие еще системы могли подвергнуться компрометации. Результатом проведенных в рамках сервиса работ является финальный отчет. Он содержит результаты анализа данных из внешних источников, а также описания обнаруженных атак на базе анализа собранных данных в инфраструктуре заказчика. Отчет содержит рекомендации по устранению последствий обнаруженных атак.

Кроме того, вендор предлагает услугу информирования об угрозах, в рамках которой клиентам поставляются:

- Потоки данных об угрозах (Threat Data Feeds).

- Аналитические отчеты об APT и угрозах для финансового сектора.

- Кастомизированные отчеты об угрозах, актуальных для конкретной организации или региона.

- Threat Intelligence Portal (онлайн-платформа, предоставляющая доступ к непрерывно пополняемой базе знаний об индикаторах угроз и их взаимосвязях).

- Облачная песочница.

Команда экспертов «Лаборатории Касперского», обладая большим опыт и накопленными компетенциям по борьбе с разноплановыми киберугрозами, готова провести анализ защищенности как всей корпоративной инфраструктуры компании, так и отдельных сервисов или устройств. Приведем далеко не полный список подобных услуг:

- Тестирование на проникновение;

- Анализ защищенности приложений;

- Анализ защищенности банкоматов и POS-терминалов;

- Анализ защищенности транспортной инфраструктуры;

- Анализ защищенности критичных промышленных инфраструктур;

- Анализ защищенности Internet of Things и умных технологий.

Помимо описанных сервисов, у «Лаборатории Касперского» один из самых зрелых и широких в России набор тренингов для специалистов и программ повышения осведомленности для рядовых сотрудников по вопросам информационной безопасности. Например, эксперты вендора готовы провести курс для сотрудников службы ИБ предприятия «Расследование и реагирование на инциденты с помощью платформы KTMD».

Выводы

В этом обзоре (в рамках цикла статей про подходы «Лаборатории Касперского» к построению на предприятиях эффективной стратегии по обнаружению и реагированию на сложные угрозы и целенаправленные атаки) мы на практике познакомились с работой важнейшей технологической составляющей в реализации этой стратегии — решениями KATA/KEDR.

Тестирование платформы, несмотря на множество используемых передовых технологий в ней и ориентацию на сложные угрозы, не вызвал особых трудностей. Современный интуитивно понятный интерфейс, широкие возможности интеграции и подробные руководства от производителя позволят внедрить платформу в организациях любого масштаба, а наличие сертификатов ФСТЭК России и ФСБ гарантирует соответствие таких внедрений требованиям действующего законодательства, в том числе касающегося вопросов защиты КИИ и подключения к ГосСОПКА.

C учетом высокой скорости проникновения угроз и возможности нанесения потенциального ущерба, реакция на вредоносные действия должна быть максимально оперативной. Именно поэтому крайне важно применять такие продвинутые специализированные решения, как Kaspersky Anti Targeted Attack Platform и Kaspersky Endpoint Detection and Response в совокупности с сервисами в рамках единого комплекса Kaspersky Threat Management and Defense. Такие решения в значительной степени автоматизируют процесс поиска вредоносных программ и вторжений в корпоративную сеть и сводят время ответных действий к минимуму, тем самым «замыкая круг» процедур обеспечения информационной безопасности, включающих не только обнаружение, расследование, но и оперативное реагирование.

Вместе с тем, набор решений и сопутствующих сервисов «Лаборатории Касперского» по защите от сложных угроз и целенаправленных атак не одинок на рынке, подобные инструменты представлены известными в индустрии информационной безопасности иностранными производителями уже несколько лет.

Отметим серьезный прогресс «Лаборатории Касперского», который за сравнительно небольшой срок развития Kaspersky Anti Targeted Attack Platform (первый анонс датирован 2016 годом) помог сделать его первым отечественным решением в своем классе, заметным на мировом рынке. За неполных 2 года разработки по сравнению с первыми релизами решение KATA представило удобный интерфейс, современные технологии обнаружения, возможность корреляции и ретроспективного анализа, в основе чего лежит динамическое машинное обучение, а также способность подключать множество источников. Но самым главным и ожидаемым, на наш взгляд, стал выход в 2018 году решения Kaspersky Endpoint Detection and Response, благодаря которому комплексная стратегия «Лаборатории Касперского» по защите организаций от сложных угроз получила важнейший недостающий фрагмент пазла — полноценный охват возможных точек проникновения и оперативное реагирование на угрозы.

Достоинства

- Наличие сертификата ФСБ России, сертификата ФСТЭК России, присутствие в реестре отечественного ПО.

- Широкие возможности по интеграции различных источников данных об угрозах (особенно — со своими решениями).

- Обширные возможности по реагированию на конечных точках, тесно интегрированные с одним из лучших в своем классе решений EPP/AV — Kaspersky Endpoint Security.

- Возможность автоматической обработки данных для выявления сложных многовекторных угроз.

- Поиск поведенческих аномалий.

- Возможность развернуть локальный частный репутационный сервис, без потери качества детектирования при соблюдении обязательного требования отключения внешних сетей в компании.

- Локальная команда инженеров и экспертов в России.

- Активация лицензии без обязательного доступа в интернет.

Недостатки

- Для модуля IDS нельзя загружать свои правила.

- Отсутствие в настоящее время блокировок в веб-трафике (отметим, что в дорожной карте у «Лаборатории Касперского» на 2019 год запланирован выпуск веб-шлюза для защиты доступа к интернет-ресурсам Kaspersky Security Web Gateway (KSWG)).

- Интеграция возможна не со всеми сторонними решениями по защите рабочих станций и с рядом ограничений.

- Удобство интерфейса управления уступает некоторым конкурентам.

Время на прочтение

9 мин

Количество просмотров 1.4K

В конце 2021г вышла новая версия продуктов Kaspersky Anti Targeted Attack (KATA) Platform и Kaspersky Endpoint Detection and Response (KEDR) 4.0, а через полгода – версия 4.1.

Выход мажорной версии обычно подразумевает крупные изменения, также возможны изменения несовместимые с предыдущей версией.

Так как до выхода 4.0 в течении года актуальной была версия 3.7.2, а выход 4.1. произошел через полгода, после выхода 4.0, то очевидно, что большинство крупных изменений было введено в версии 4.0, а 4.1 в большей степени содержит исправление ошибок версии 4.0.

Таким образом в статье рассмотрим особенности перехода с версии 3.7.2 последовательно на версию 4.0 и затем на версию 4.1.

Что нового в KATA

У продуктов Лаборатории Касперского хорошая и всем доступная онлайн-справка, где перечислены все нововведения и ограничения версии 4.0, так и нововведения и ограничения версии 4.1. Новый функционал затрагивает как работу с обнаружениями, так и удобство использования KATA.

В новых версиях появились интересные возможности, которые наверняка найдут применение в повседневной эксплуатации продукта.

Так, наконец, в версии 4.0 появилась возможность использования доменных учетных записей для аутентификации в веб-интерфейсе KATA. Теперь не надо плодить дополнительные локальные учетные записи. Учет и контроль доступа к KATA значительно облегчится.

В версии 4.0 также появилась возможность автоматически отправлять файлы с хостов на проверку в Sandbox на основе выполнения правил TAA (IOA) “Лаборатории Касперского”. Данную фичу можно включать и отключать, а также наблюдать результаты отправки файлов на виджете.

В версии 4.1 в Sandbox в дополнении к трем виртуальным машинам с ОС Windows (XP, 7, и 10), появилась дополнительная виртуальная машина с операционной системой CentOS 7.8. При этом одновременно появилась возможность выбора используемых ВМ в Sandbox- либо только все ВМ с ОС Windows, либо все Windows + CentOS.

Полное описание новых возможностей, большая часть которых касается работы EDR, можно посмотреть по ссылкам, указанным выше.

Подготовка к обновлению

Стандартно, перед началом обновления рекомендуется выполнить:

-

Внеплановое резервное копирование виртуальных машин, для возможности восстановления системы в работоспособное состояние.

-

Резервное копирование настроек KATA c помощью средств CLI (GUI) и штатного механизма.

-

Сохранение TLS сертификатов сервера KATA, для дальнейшей установки его в систему КАТА. Это позволит сохранить текущие конфигурации агентов KEA и прочих систем, которые взаимодействуют с платформой.

-

Также рекомендуется сохранить скриншоты текущих настроек. Списки пользователей, паролей, исключения, пользовательские правила можно сохранить в текстовый файл путем копирования их из Web-интерфейса.

Порядок обновления

Предварительно рекомендуется провести тестирование обновления KATA в тестовой среде на стенде. В идеальном случае можно развернуть копию сервера и протестировать обновление на копии.

Обновление версии 3.7.2 выполняется путем последовательного запуска установки KATA версии 4.0 и 4.1 из файлов ISO поверх установленной версии 3.7.2 (4.0) с сохранением настроек.

В процессе установки будет обнаружена старая версия и будет предложено обновиться до новой.

Также в процессе обновления будет предложено обновить платформу, учитывая один из сценариев, где участвуют менее 5000 агентов KEA и больше 5000.

Сервер PCN обновляется без дополнительных изменений в распределенном режиме.

Сервера SCN перед обновлением необходимо перевести в автономное состояние (Standalone). После обновления сервера, необходимо будет заново переводить сервер в распределенную конфигурацию, подав запрос на авторизацию в PCN.

Sandbox КАТА версии 4.0, а затем и 4.1 использует более поздние версии ВМ, поэтому Sandbox подлежит полной переустановке с последующей интеграцией с CN.

Так как большое количество новых возможностей реализовано для хостов с компонентом Kaspersky Endpoint Agent для Windows версии 3.12 (для 4.0) и версии 3.13 для версии 4.1, то логично, для получения возможности использования всего нового функционала KATA 4.0 и 4.1, обновить агенты до версии 3.12 и 3.13 соответственно.

Старые версии KEA, начиная с версии 3.8 совместимы с KATA 4.1, но при этом объем передаваемых агентом данных ограничен.

Состав и объем данных, сохраняемых при обновлении программы с версии 3.7.2 до версии 4.0 и с версии 4.0 до версии 4.1

|

Тип данных |

Данные, сохраняемые при обновлении |

|

Параметры Central Node или PCN. |

Все данные, кроме: |

|

Базы данных программы на Central Node или PCN (база обнаружений, данные мониторинга работы программы, база пользовательских правил, задачи, политики, правила, добавленные в исключения). |

Все данные, кроме: |

|

База событий. |

Все данные. |

|

Хранилище и карантин. |

Все данные. |

|

Артефакты Sandbox. |

Все данные. |

Процесс обновления

В нашем случае производилось обновление KATA 3.7.2 в распределенной конфигурации: один PCN, два SCN, и всего 11 Sandbox (без выделенных сенсоров). Все серверы были развернуты на виртуальных машинах.

Первоначально было произведено обновление до версии 4.0. В тот момент версия 4.1 еще не вышла, поэтому нам повезло поработать с версией 4.0, а затем обновиться до версии 4.1.

Далее описан процесс обновления до версии 4.0.

Перед обновлением боевых серверов провели тестирование обновления версии 3.7.2 на стенде. На вновь развернутом сервере все прошло быстро и штатно, без ошибок.

Перед началом обновления все CN перевели в standalone режим. Первым начали обновлять PCN.

Первая часть процесса прошла в штатном режиме. Была обнаружена старая версия, затем предложено обновиться. Были заданы все необходимые вопросы, после чего началось само обновление.

В этот момент нам пришлось набраться терпения – на экране иногда проскакивали сразу десятки строк, а иногда процесс останавливался на 10-20 минут. В итоге обновление происходило более 3-х часов, и завершилось без сообщений об ошибках.

После входа в Web-интерфейс появилась внутренняя ошибка сервера.

Для устранения ошибки произвели попытку сброса настроек: apt-sedr-reset. Выполнение данной команды продолжалось около 30 минут и к успешному результату не привело. Как выяснилось позже, в версии 4.0 (и в версии 4.1), после восстановления базы, необходимо в обязательном порядке для переназначения идентификаторов выполнять следующую команду:

apt-settings-manager set --merge /configuration/agent_server {"server_installation_id": "`uuidgen`"}

После неудачи восстановили сервер из резервной копии и произвели повторную попытку обновления PCN. Более 3-х часов ожидания та же самая внутренняя ошибка сервера и снова восстановление сервера из резервной копии.

Учитывая, что две попытки обновления заняли весь рабочий день и не привели к успеху, возможным вариантом выхода из текущей ситуации была переустановка серверов KATA с нуля. Так же, при принятии решения о переустановке CN с нуля, учитывали следующие моменты:

-

в целом в KATA производится небольшое фиксированное количество настроек, которые легко настроить заново;

-

переустановка и настройка серверов CN KATA, в нашем случае, занимает гораздо меньше времени, чем обновление;

-

время переустановки серверов CN незначительно, по сравнению с переустановкой 11-ти серверов Sandbox;

-

у нас не было большого количества пользовательских правил и исключений. При этом правила можно импортировать из заранее сохраненного списка;

-

при переустановке теряются ранее зафиксированные KATA обнаружения. У нас обнаружения передавались и хранились в SIEM, так что их потеря в KATA не являлась критичной;

-

потеря данных мониторинга работы программы не критична;

-

количество интеграций с внешними системами легко восстанавливается;

-

агенты KEA легко подключаются заново групповой политикой в KSC.

Как и ожидалось, установка PCN и одного SCN с нуля прошла быстро, приступили к установке Sandbox. Процесс установки образов ВМ длительный, ошибок при установке не было. Однако после подключения SB к CN из 10-ти SB у 5-ти получили ошибку всех трех образов на Sandbox.

Перезагрузка Sandbox к устранению ошибки не приводила. Произвели повторную переустановку Sandbox. При этом устанавливали строго по одному образу, после каждого установленного образа производили перезагрузку SB. Такие «танцы с бубном» привели к нормальной установке еще 4-х SB, однако один SB так и остался с ошибками, которые устранили позже, в результате длительной переписки с вендором.

Третий SCN переустановили и подключили позже и также не без приключений.

В итоге процесс перехода на KATA 4.0 был завершен, трафик запущен.

При переходе на версию 4.1 уже решили судьбу не испытывать, и сразу переустановили все сервера на версию 4.1 с последующей настройкой.

В случае обновления с любой ранней версии на версию 4.1 рекомендуется полная переустановка всех серверов на версию 4.1 с последующей настройкой всех параметров и интеграций «вручную».

Особенности работы новых версий KATA (лайфхаки)

В процессе установки и эксплуатации KATA 4.0 и 4.1 столкнулись с некоторыми особенностями работы новых версий KATA.

Подключение распределенного SCN

При подключении SCN расположенного в другой контролируемой зоне выяснилось, что в отличии от версии 3.7.2, в KATA версии 4.0 для подключения SCN к PCN необходимо дополнительно открывать порт TCP 8443 в обе стороны.

Также, если у вас есть интеграция KATA с KPSN, сначала необходимо подключать все SCN к PCN и только после этого производить интеграцию PCN с KPSN. В противном случае, получаем ошибку подключения SCN к PCN. На самом деле, такое поведение не является особенностью версии 4.0: оно проявлялось также в версии 3.7.2. Просто надо об этом не забывать.

Использование собственного TLS сертификата

Если при эксплуатации KATA планируется использовать собственный TLS сертификат, то рекомендуется подготовить файл сертификата заранее и загрузить его в процессе первоначальной установки PCN.

Файл TLS-сертификата, предназначенный для загрузки, должен удовлетворять следующим требованиям:

-

Файл должен содержать сам сертификат и закрытый ключ шифрования соединения.

-

Файл должен иметь формат PEM.

-

Длина закрытого ключа должна быть 2048 бит или более.

Загрузить собственный сертификат можно и позже, но это приведет к повторной интеграции всех SCN, Sandbox, агентов KEA, почтовых сенсоров, и других подключаемых к KATA программ Лаборатории Касперского.

Ошибки всех образов на Sandbox

Время от времени на разных Sandbox возникает ошибка сразу всех образов виртуальных машин. При первом появлении, о чем я писал выше, перезагрузка Sandbox не устраняла ошибку. Специалисты техподдержки выяснили, что происходит некорректное обновление баз Sandbox в результате чего и возникает ошибка. В нашем случае обновление баз было настроено через PCN, который в свою очередь обновлялся через proxy-сервер.

По рекомендации вендора на проблемном Sandbox настроили прямое обновление баз через malware-интерфейс. После обновления баз и перезагрузки SB ошибка ушла.

Позже выяснили, что Proxy-сервер, через который производилось обновление баз SB, блокировал загрузку исполняемых файлов в обновлениях. Данную блокировку исключили для PCN.

Также обнаружили, что для Sandbox в версии 4.0 проявлялась ошибка подвисания worker service, которая была исправлена в версии 4.1.

Подключение KSMG

После перехода на версию KATA 4.0 заказчик интегрировал с KATA пилотируемый у них Kaspersky Server Mail Gateway.

Первоначальное подключение KSMG привело к появлению в окне мониторинга графика от нового источника Kaspersky Mail Sensor и скачку времени обработки трафика на Sandbox.

Позже опытным путем выяснили, что скачок времени обработки происходил каждый раз, при интеграции (или повторной интеграции) KSMG с KATA. Чрез 1-2 часа время обработки стабилизировалось и стало чуть больше обычного, что естественно связано с увеличением количества обрабатываемых файлов на Sandbox при подключении трафика KSMG.

В процессе выяснения причин увеличения времени обработки трафика и экспериментов с повторной интеграцией KSMG, график от Kaspersky Mail Sensor, как и сам источник, пропал, и восстановить его так и не удалось. При этом обработка трафика с KSMG происходила штатно, ошибок нет.

В версии 4.1 проблему интеграции KATA с KSMG так до конца решить не удалось. График не появился, а интеграция время от времени подвисает.

Скачивание журналов системы с Sandbox

Через некоторое время работы KATA 4.0 заметили, что стандартный вариант скачивания журнала системы с Sandbox, с использованием меню – «Администрирование – Журнал системы – Скачать», приводит к появлению ошибки сети – Network Error. При анализе видно, что скачивается чуть больше гигабайта, после чего появляется ошибка. Если размер меньше гигабайта, журнал скачивается нормально.

В результате переписки вендор подтвердил, что существует техническое ограничение на размер скачиваемого через web-интерфейс журнала системы. Изменить это ограничение невозможно, в т.ч. и в версии 4.1, т.к. могут возникнуть проблемы с производительностью и работоспособностью SB в целом.

В этом случае собирать и забирать журнал системы необходимо из CLI, используя следующую последовательность действий:

-

Запустите команду

sudo sb-logs --create '/tmp' '-7', где -7 — количество дней, за которые собирать лог. После завершения выполнения команда выведет путь к collect-логу. -

Выполните команду

chmod 777 <путь к collect-логу> -

Скачайте лог через scp:

scp admin@:/tmp/<название collect-архива>

Данное ограничение на размер скачиваемого через web-интерфейс журнала системы также осталось и для Sandbox версии 4.1

Уменьшение количества обнаружений

После установки KATA 4.0 столкнулись с тем, что довольно долго не было обнаружений в окне мониторинга офицера безопасности. Мы даже проверяли работу KATA при помощи тестовой вредоносной программы eicar.

Позже выяснили, что в KATA 4.0 действительно проводилась оптимизация обнаружений, с целью уменьшения ложноположительных срабатываний.

Аналогичная особенность присуща и версии 4.1

Итоги и рекомендации

KATA 4.1 с компонентом Kaspersky Endpoint Agent для Windows версии 3.13 и Kaspersky Endpoint Agent для Linux 3.12 предоставляет достаточно большое количество обновленных интересных возможностей, так что переход на новую версию видится целесообразным.

В целом версия 4.1 работает более стабильно, хотя не все проблемы удалось решить. Тем не менее не решенные проблемы KATA могут вас совсем не коснуться.

При переходе на новую версию KATA внимательно присмотритесь к варианту полной переустановки серверов CN, что может позволить сэкономить значительное количество времени и получить «чистую» систему. Сервера Sandbox переустанавливаются в любом случае.

Тем более переустановку целесообразно делать, если вы переходите на версию KATA 4.1 с версии 3.7.2 – просто ставите сразу версию 4.1, без промежуточной установки версии 4.0.

Устаревшие агенты KEA подключаете групповой политикой сразу после переустановки KATA и планируете время на установку последней версии KEA.

Помимо использования, автоматизированную систему необходимо также устанавливать и настраивать. Каким образом решается этот вопрос (ГОСТ 34)?

Назначение руководства администратора

Проектная документация на автоматизированную систему очень важна, так как является определяющей в процессе разработки и представляет собой то видение системы, которое будет в дальнейшем реализовано. Однако, не менее важны и эксплуатационные документы, которые позволят использовать и обслуживать систему правильно, эффективно и с минимальными затратами.

Одним из необходимых в процессе эксплуатации системы документов является Руководство администратора. Роль администратора системы заключается в том, чтобы организовывать и поддерживать работу конечных пользователей, тогда как обеспечение технической работоспособности системы обычно обеспечивается другими людьми. Таким образом, администратор лишь управляет работой системы, например:

– выполняет определенные действия по настройке программы;

– управляет учетными записями пользователей;

– настраивает права доступа;

– исправляет ошибки в данных;

– обеспечивает информационную поддержку.

Состав типового руководства администратора

Указанный выше список может меняться и дополняться в зависимости от особенностей конкретной АС. Необходимо предусмотреть все возможные функции, которые будет выполнять администратор программы, и предоставить четкие и понятные инструкции для выполнения конкретных действий. Для этого в документ Руководство администратора обычно включают такие разделы, как:

– Описание области применения и способа использования системы.

– Описание логики работы системы в виде основных правил и принципов ее работы.

– Описание функций администратора и перечень операций, необходимых для выполнения каждой из функций.

– Подробное описание порядка и способа выполнения каждой из операций функции администратора.

– Описание вида и порядка действий по обслуживанию системы.

– Описание вероятных ошибок и неполадок в работе системы и способов их устранения.

Стандарты для руководства администратора

Содержание и оформление Руководства администратора как эксплуатационного документа также регулируется государственными стандартами, так что и здесь необходимо соблюдать их требования. Несмотря на то, что не существует отдельного ГОСТа на создание Руководства администратора, его структура и оформление регламентируется РД 50-34.698-90, где описаны общие требования к содержанию документации.

Стоимость разработки руководства администратора

|

Наименование документа |

Наименование стандарта |

Стоимость разработки |

|---|---|---|

|

Руководство администратора на АС |

РД 50-34.698 |

80 тыс. р. |

В заключение хочется сказать, что, несмотря на все принципы и правила, у каждой системы всегда существуют особенности установки и настройки, которые нужно учесть в документации. Обратитесь к нам, и мы поможем вам преодолеть эти трудности и сэкономим ваше время!

Возможно, вас также заинтересует:

– разработка руководства пользователя;

– создание руководства программиста;

– разработка руководства оператора.