Посмотреть инструкция для Juniper SRX240H2 бесплатно. Руководство относится к категории Маршрутизаторы (роутеры), 1 человек(а) дали ему среднюю оценку 7.5. Руководство доступно на следующих языках: английский. У вас есть вопрос о Juniper SRX240H2 или вам нужна помощь? Задайте свой вопрос здесь

Не можете найти ответ на свой вопрос в руководстве? Вы можете найти ответ на свой вопрос ниже, в разделе часто задаваемых вопросов о Juniper SRX240H2.

В чем разница между роутером и модемом?

От чего зависит скорость загрузки в Интернете?

Вредно ли Wi-Fi-излучение?

Какой вес Juniper SRX240H2?

Инструкция Juniper SRX240H2 доступно в русский?

Не нашли свой вопрос? Задайте свой вопрос здесь

Juniper SRX240: Available Instructions

Note for Owners:

Guidesimo.com webproject is not a service center of Juniper trademark and does not carries out works for diagnosis and repair of faulty Juniper SRX240 equipment. For quality services, please contact an official service center of Juniper company. On our website you can read and download documentation for your Juniper SRX240 device for free and familiarize yourself with the technical specifications of device.

-

D-Link DSL 504G

1Modem Conguration GuideDlink DSL 504G Conguring in Layer2 PPPoE for Windows XP and 2000CONTENTS1. Network Configuration2. Restore Router To Factory Defaults3. Re-configure In Layer2 PPPoE4. OptionalPlease note: Some screen shots may differ due to different versions of firmware used. Please have your router powered on and connected directly to your PC via Ethernet cable before you begin1 …

DSL 504G Modem, 5

-

Cradlepoint MBR1000

WINDOWS 71) Click START2) Click CONTROL PANEL3) Click CONNECT TO A NETWORK4) Click NETWORK AND SHARING CENTER5) Click CONNECT TO A NETWORKYou’ll see a list of available wireless networks6) Click MBR-xxx7) Click CONNECTNOTE: If you are asked for an “8-digit PIN”, click CANCEL and retry the above steps. If prompted to set up your network, click CONNECT TO THE NETWORK WITHOUT SETTING IT UP.M …

MBR1000 Network Router, 2

-

Porter-Cable 691

InstructionmanualThe Model and Serial No. plate is located on themain housing of the tool. Record these numbers inthe spaces below and retain for future reference.Model No.____________________________________Type _________________________________________Serial No. ____________________________________IMPORTANTPlease be certain that the person who is to usethis equipment carefully reads and understa …

691 Power Tool, 15

-

Motorola DROID by

Tips and Tricks BASICSSlide to the three different panels of your Home screenYes, basically you have three Home screens. Slide your finger left across the screen and then right to see the dif-ferent panels. Bonus Tip: To move items/icons between panels, touch and hold the item, then drag it to the panel where you want it.Switch between your six most recent apps from anywhereIf you’re surfing the …

DROID by Switch, 10

-

Linksys WRVS4400N

PRODUCT DATABUSINESS SERIESWireless-N Gigabit Security Router with VPNModel: WRVS4400NSecure, high-speed wireless networking for growing businessesThe growth in mission critical, high bandwidth applications, such as storage and voice in the work place, has made network performance and security essential. With the introduction of 802.11n, wireless technology is no longer lagging behind wired perfo …

WRVS4400N Wireless Router, 3

-

TRENDnet TEW-413APBO

TRENDnet’s TEW-413APBO is a High Power Wireless Access Point designed for enterprise applications. The TEW-413APBO provides Wireless Access Point, Wireless Bridging, and Wireless Repeater functions integrated into one compact unit. The TEW-413APBO is constructed with all weather proofing materials, making the TEW-413APBO an ideal device for both indoor and …

TEW-413APBO Network Router, 2

-

Cisco 1721 — VPN Security Router Bundle

CHAPTER 1-1Cisco 1721 Router Hardware Installation Guide78-13834-021Cisco 1721 Router OverviewThis chapter introduces the Cisco 1721 router, also referred to in this guide as the router, and covers the following topics:• Key Features• Back Panel Ports and LEDs• Front Panel LEDs• Router Memory• Unpacking the Router• Additional Required Equipment …

1721 — VPN Security Router Bundle Network Router, 10

Popular Network Router User Guides:

Connecting the Modem at the SRX240 Services Gateway End

Before you can connect a dial-up modem to the console port on the SRX240 Services

Gateway, you must configure the modem to accept a call on the first ring and accept

DTR signals. You must also disable flow control on the modem.

NOTE: These instructions use Hayes-compatible modem commands to configure the

modem. If your modem is not Hayes-compatible, refer to the documentation for

your modem and enter the equivalent modem commands.

To configure the modem on the services gateway end:

Connect the modem to a PC or laptop computer.

1.

Power on the modem.

2.

From the PC or laptop computer, start your asynchronous terminal emulation

3.

application (such as Microsoft Windows HyperTerminal) and select the COM port

to which the modem is connected (for example, COM1 ).

Configure the port settings shown in Table 1.

4.

Table 1: Port Settings to Configure the Modem on Services Gateway End

Port Settings

Bits per second

Data bits

Parity

Stop bits

Flow control

In the HyperTerminal window, enter AT .

5.

For more information on the AT commands, see the JUNOS Software

Administration Guide.

An OK response verifies that the modem can communicate successfully with the

port on the PC or laptop.

COM

Configure the modem to answer a call on the first ring by entering ATS0=1 .

6.

Configure the modem to accept modem control DTR signals by entering AT&D1 .

7.

Disable flow control by entering AT&K0 .

8.

Save modem settings by entering AT&W .

9.

Connecting the Modem at the SRX240 Services Gateway End

Value

9600

8

None

1

None

1

Настройка Juniper SRX240

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые

Техническая

Наша компания специализируется на оказании профессиональных услуг по обеспечению информационной безопасности — мелкого, среднего и крупного бизнеса. Мы предлагаем современные и надежные ИТ-решения, которые позволяют осуществлять управление доступом к сети Интернет и осуществлять защиту сети от внешних угроз.

Портфель компетенций включает в себя внедрение, настройку и последующую поддержку следующих направлений:

1. Сетевые системы контроля доступа — межсетевые экраны Firewall и системы обнаружения/предотвращения вторжений (IPS/IDS):

- Cisco (ASA, FirePower, FTD), Juniper (SRX), Checkpoint, Palo-Alto; FortiNet, Barracuda (F-серия, X-серия), VMware (NSX);

- Cisco ISE, Windows RADIUS, Windows AD (NTLM, Kerberos, Смарт-карты, Windows PKI).

2. Безопасность данных (Data Secreсy) — сетевые системы защиты данных, в том числе на уровне конечных устройств:

- VPN: Cisco (ISR, ASR, CSR, ASA, FirePower), Juniper (SRX), Checkpoint;

- Anti-spam, anti-malware, proxy: Cisco (Ironport), Barracuda anti-spam;

- WAF: Barracuda WAF;

- DLP: IPS, SearchInform DLP, Cisco ISE (профилирование).

3. Контроль доступности данных:

- Системы резервного копирования — Veeam, HP dataProtector, VMwre SRM (Site Recovery Manager);

- Системы хранения данных с функциями зеркалирования, резервирования — NetApp (25xx, 85xx, 9xxx);

- Реализация любых других решений: AlienVault (SIEM).

Только сейчас — Бесплатная диагностика, расчёт сметы, техническая поддержка, гарантия — 2 месяца!

Почта для вопросов и заявок — info@lincas.ru, sales@lincas.ru

Горячая линия — Москва, Санкт-Петербург: +7 (499) 703-43-50, +7 (812) 309-84-39

Маршрутизатор, более относящийся к классу межсетевых экранов, Juniper SRX240 — способен обеспечивать высокий уровень безопасности для вашей сети.

Он также обеспечивает высокую защиту от DDoS-атак и способен к фильтрации трафика.

Сравнительно недорогая модель Juniper SRX240 поддерживает различные протоколы маршрутизации, что облегчает работу с устройством. Встроенный MPLS VPN позволяет создать защищенный туннель для передачи данных.

В данной статье предлагается к рассмотрению частичная базовая настройка межсетевого экрана, которая позволит вкратце показать его основные преимущества.

Настройка web-интерфейса

Итак, предположим, сетевой администратор уже подключился к устройству через консольный кабель, поскольку навыки и умения позволяют это сделать. Но стоит иметь в виду, что настройка Juniper немного отличается от Cisco. Поэтому у многих могут возникнуть вопросы.

Но это лучше смотреть на примере. Для начала необходимо предоставить удаленный доступ к устройству через web-интерфейс.

root@srx# set system services web-management http interface vlan.0

Команда указывает на то, что устройство будет доступно из внутренней сети, но недоступно из Интернета (что вполне логично).

Настройка SSH-доступа

root@srx# set system services ssh

SSH — это удаленное управление устройством, современная замена Telnet. SSH обеспечивает действительно достойный уровень безопасности, поэтому его использование сейчас практически повсеместно.

Теперь к устройству можно подключиться не через консоль, а через красивый графический интерфейс. Но тут — кому что удобно.

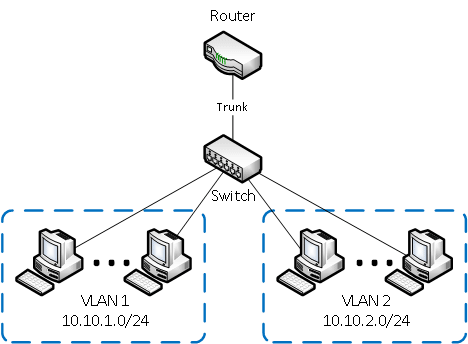

Настройка VLAN

Ранее в настройках уже упоминались VLAN-ы, теперь подробнее о них. По-хорошему, VLAN — это группа портов, к которой потом применяется свой набор правил, и обычно VLAN-ы могут общаться только внутри себя (VLAN — виртуальная локальная сеть). Можно поиграть с настройками и позволить некоторым из них контактировать друг с другом, но на практике это редко когда требуется.

Поэтому лучше перейти к настройке.

root@srx# set interfaces interface-range interfaces-trust member-range ge-0/0/1 to ge-0/0/7

Команда указывает на создание набора интерфейсов с названием interface trust,а также на подключение к ним портов с 1 по 7-ой.

root@srx# set interfaces interface-range interfaces-trust unit 0 family ethernet-switching vlan members vlan-trust

Данная команда уже указывает на то, что интерфейсы из данного набора являются портами коммутатора. Все они принадлежат одному VLAN под названием vlan-trust.

root@srx# set vlans vlan-trust vlan-id 3

root@srx# set vlans vlan-trust l3-interface vlan.0

Теперь происходит непосредственно создание самого VLAN-а (vlan-trust). Данный VLAN имеет свой IP-адрес на интерфейсе vlan.0.

root@srx# set interfaces vlan unit 0 family inet address 192.168.1.1/24

И наконец — создание интерфейса vlan.0 с указанным IP-адресом. Этот адрес принадлежит самому Juniper в данном VLAN. Он же будет основным шлюзом для клиентских устройств, которые подключаются к портам коммутатора.

Сброс настроек Бывают ситуации, когда вроде бы все настроено верно, но где-то нужно подправить. А разбираться, что и как не получилось — нет времени. В таком случае самый простой и быстрый вариант — сброс всех настроек.

Если устройство находится достаточно далеко, можно воспользоваться сбросом через консоль. Для этого необходим ряд команд.

Первым делом, необходимо залогиниться под пользователем с расширенными правами root, далее — режим конфигурации. И там загрузить стандартную конфигурацию.

Далее команды:

cli

configure

load factory-default

set system root-authentication plain-text-password

Вводим новый пароль.

Сохраняем, перезагружаем устройство.

commit and-quit

request system reboot

Готово. Теперь перед вами снова чистое, неиспользованное устройство. Можно начинать настройки заново.

Настройка VPN

Немаловажный параметр в Juniper SRX240 — настройка VPN. Это защищенный туннель, который позволяет передавать трафик из одной точки в другую при полной зашифрованности.

Через режим конфигурирования создается виртуальный интерфейс st0. Необходимо задать статический IP-адрес для juniper ipsec туннеля.

set interfaces st0 unit 1 family inet address 10.11.14.157/30

set interfaces st0 unit 1 description «Msk-kopus1 to NN»

Команда set interfaces st0 указывает на то, что на его основе создается дополнительный интерфейс с номером 1

Задается размер MTU.

set interfaces st0 unit 1 family inet mtu 1400

Вообще, настройка IPSec VPN — это процесс, который необходимо понимать. Он состоит из нескольких фаз, в нем много тонкостей. Но в данной статье будет приведена только сама настройка.

Итак, фаза IKE.

Произведем настройку профиля с параметрами.

Включим использование pre-shared keys, с помощью authentication-method pre-shared-keys.

set security ike proposal jun-msk-nn authentication-method pre-shared-keys

Далее происходит генерация общего приватного ключа.

set security ike proposal jun-msk-nn dh-group group14

Для аутентификации будет использоваться SHA-256.

set security ike proposal jun-msk-nn authentication-algorithm sha-256

Необходимо указать алгоритм шифрования в первой фазе.

set security ike proposal jun-msk-nn encryption-algorithm aes-256-cbc

Можно также указать описание proposal:

set security ike proposal jun-msk-nn description vpn-msk-korpus2-to-nn

Зададим время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) первой фазы

set security ike proposal jun-msk-nn lifetime-seconds 86400

Задаем режим работы

set security ike policy msk-to-nn mode main

Задаем сам PSK ключ

set security ike policy msk-to-nn pre-shared-key ascii-text «your password»

И привязываем его к proposal:

set security ike policy msk-to-nn proposals jun-msk-nn

Теперь нужно указать ip адрес шлюза (публичный ip, который будет виден в сети Интернет) для подключения и создать саму политику шлюза.

set security ike gateway g-msk-to-nn ike-policy msk-to-nn

Задаем интерфейс, через который будет проходить IPSec трафик

set security ike gateway g-msk-to-nn external-interface fe-0/0/2.0

Настройка первой фазы окончена. Можно переходить ко второй.

Необходимо задать протокол инкапсуляции.

set security ipsec proposal IPSecPro-for-nn protocol esp

Теперь выбор алгоритма аутентификации.

set security ipsec proposal IPSecPro-for-nn authentication-algorithm hmac-sha-256-128

И алгоритм шифрования:

set security ipsec proposal IPSecPro-for-nn encryption-algorithm aes-256-cbc

И также время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) второй фазы

set security ipsec proposal IPSecPro-for-nn lifetime-seconds 18600

Описание (чтобы было проще разбираться):

set security ipsec proposal IPSecPro-for-nn description vpn-msk-korpus2-to-nn

Теперь необходимо создать политику IPSec VPN.

set security ipsec policy msk-to-nn perfect-forward-secrecy keys group14

set security ipsec policy msk-to-nn proposals IPSecPro-for-nn

Следующим шагом нужно указать виртуальный интерфейс для построения IPSec туннеля.

set security ipsec vpn «vpn-msk-korpus2-to-nn» bind-interface st0.1

Указываем шлюз set security ipsec vpn «vpn-msk-korpus2-to-nn» ike gateway g-msk-to-nn

Связываем это с политикой и указываем на то, что туннель необходимо создать сейчас.

set security ipsec vpn «vpn-msk-korpus2-to-nn» ike ipsec-policy msk-to-nn

set security ipsec vpn «vpn-msk-korpus2-to-nn» establish-tunnels immediately

Аналогичные настройки проводятся и на остальных устройствах, которые будут использовать IPSec VPN.

Напоследок — необходимо разрешить трафик в зоне untrust like.

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ike

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ping

set security zones security-zone trust interfaces st0.1 host-inbound-traffic system-services all

set security zones security-zone trust interfaces st0.1 host-inbound-traffic protocols all

ВАЖНО! Не забыть добавить st0.1 в зону trust.

set security zones security-zone trust interfaces st0.1

Все основные штрихи по настройке IPSec закончены, теперь — настройка статических маршрутов.

set routing-options static route 192.168.4.0/24 next-hop

Настройка завершена.

Как видите, работать с Juniper не так уж и сложно.