MIFARE Classic Tool (MCT)

An Android NFC app for reading, writing, analyzing, etc. MIFARE Classic RFID tags.

Read this information in other languages:

- English

- 简体中文

Helpful links:

- MIFARE Classic Tool (Donate Version) on Google Play

- MIFARE Classic Tool on Huawei’s AppGallery

- Screenshots

- Help & Info/User Manual

- Additional stuff (Documentation, APK files, etc.)

- Thread at the Proxmark forum

- Donate with Paypal

Features

- Read MIFARE Classic tags

- Save, edit and share the tag data you read

- Write to MIFARE Classic tags (block-wise)

- Clone MIFARE Classic tags

(Write dump of a tag to another tag; write ‘dump-wise’) - Key management based on dictionary-attack

(Write the keys you know in a file (dictionary)).

MCT will try to authenticate with these keys against all sectors and read as much as possible.

See chapter Getting Started. - Format a tag back to the factory/delivery state

- Write the manufacturer block (block 0) of special MIFARE Classic tags

- Use external NFC readers like ACR 122U

(See the Help & Info section

for more information.) - Create, edit, save and share key files (dictionaries)

- Decode & Encode MIFARE Classic Value Blocks

- Decode & Encode MIFARE Classic Access Conditions

- Compare dumps (Diff Tool)

- Display generic tag information

- Display the tag data as highlighted hex

- Display the tag data as 7-Bit US-ASCII

- Display the MIFARE Classic Access Conditions as a table

- Display MIFARE Classic Value Blocks as integer

- Calculate the BCC (Block Check Character)

- Quick UID clone feature

- Import/export/convert files

- In-App (offline) help and information

- It’s free software (open source)

General Information

This tool provides several features to interact with (and only with)

MIFARE Classic RFID-Tags. It is designed for users who have at least

basic familiarity with the MIFARE Classic technology.

You also need an understanding of the hexadecimal number system,

because all data input and output is in hexadecimal.

Some important things are:

- The features this tool provides are very basic. There are no such

fancy things as saving a URL to an RFID-Tag with a nice looking

graphical user interface. If you want to save things on a tag,

you have to input the raw hexadecimal data. - This App can not crack/hack

any MIFARE Classic keys. If you want to read/write an RFID-Tag, you

first need keys for this specific tag. For additional information

please read/see chapter Getting Started. - There will be no «brute-force» attack

capability in this application. It is way too slow due

to the protocol. - Be aware! Uninstalling this app will delete all files

(dumps/keys) saved by it permanently. - The first block of the first sector of an original

MIFARE Classic tag is read-only i.e. not writable. But there

are special MIFARE Classic tags that support writing to the

manufacturer block with a simple write command (often called «magic tag

gen2» or «CUID»). This App is able to write to such tags and can therefore

create fully correct clones. «FUID» and «UFUID» tags should work too,

but they have not been tested so far. However, the app will not work with

all special tags. Some of them require a special command sequence (which

cannot be sent due to limitations in the Android NFC API) to

put them into the state where writing to the manufacturer block is possible.

These tags are often called «gen1», «gen1a» or «UID».

Remember this when you are shopping for special tags!

More information about magic cards can be found

here.

Also, make sure the BCC value (check out the «BCC Calculator Tool»),

the SAK and the ATQA values are correct. If you just want to clone a UID,

please use the «Clone UID Tool». - This app will not work on some devices because their hardware

(NFC-controller) does not support MIFARE Classic

(read more).

You can find a list of incompatible devices

here.

For further information about MIFARE Classic check

Wikipedia,

do some Google searches

or read the

MIFARE Classic (1k) ‘Datasheet’

(PDF) from NXP.

Getting Started

First of all, you need the keys for the tag you want to read.

Due to some weaknesses in MIFARE Classic, you can retrieve

all the keys (A and B) of a tag with tools like the

Proxmark3 or

normal RFID-Readers and some special software

(mfcuk,

mfoc).

The application comes with standard key files called

std.keys and extended-std.keys, which contain the

well known keys and some standard keys from a short Google search.

You can try to read a tag with these key files using

«Read Tag» from the main menu. Changes to these key files

will be lost. Create your own key file for your keys.

Once you know some keys, you can put them into a simple text

file (one key per line). You can do this on your PC and import

the file using MCT’s import/export tool, or you can create a new

key file via «Edit or Add Key File» from the main menu.

If you are finished setting up your key file, you can read a tag

using «Read Tag» from the main menu.

Advantages of the Key Files Concept:

- You don’t have to worry about which key is for which sector.

The application tries to authenticate with all keys from the key

file (dictionary). - You don’t have to know all the keys.

If neither key A nor key B for a specific sector is found in the

key file (dictionary), the application will skip reading said

sector.

This dictionary-attack based mapping process

(keys <-> sectors) makes it easy for you to read as much as

possible with the keys you know!

License

This application was originally developed by

Gerhard Klostermeier in cooperation with SySS GmbH

(www.syss.de) and Aalen

University (www.htw-aalen.de) in 2012/2013.

It is free software and licensed under the

GNU General Public License v3.0 (GPLv3)

Icons used in this application:

- Logo: Beneke Traub

(Creative Commons 4.0) - Oxygen Icons: www.oxygen-icons.org

(GNU Lesser General Public License) - RFID Tag: www.nfc-tag.de

(Creative Commons 3.0)

MIFARE® is a registered trademark of NXP Semiconductors.

Считывание пропусков nfc датчиком

MIFARE Classic Tool — MCT идеальный вариант для всех Mifare Classic

NFC Tools Более общая утилита

NFC TagInfo Только читалка

RFID NFC Tool аналог MCT но для многих других карт

MIFARE++ Ultralight как MCT но для Mifare Ultralight, ничего лишнего

Внешний NFC утилита для подключения RC522 или ACR122 к устройству

Транспортные карты Москвы и Области очень удобная утилита для чтения данных с московских проездных, поддерживает все

Мой проездной приложение для пополнения тройки

Метро Москвы ещё одно приложение для пополнения тройки

Сообщение отредактировал Raveboy — 22.08.20, 11:04

Mifare- это торговая марка? И что с того? На билеты же срабатывает nfc в телефоне, телефон читает эти метки, значит можно скопировать? Растолкуйте по-подробней.

Показывает, прекрасно показывает. Более того есть такая прога из маркета «nfc info» или как-то так называется, она всякую техническую информацию показывает.

Не хочу перевирать чужие слова 🙂

И не уверен, не обгоняй.

Не знаю как в Киеве, а у нас, в Новосибирске, на сколько я знаю, на каждой станции есть кэш-сервер для турникетов, котоырй периодически обновляется. Турникеты на станциях «онлайн» только с ним.

Так же есть защита от пополнения карт, так как сервер знает, сколько поездок и когда было приобетено, и если по данным базы поездок было куплено вчера 10, использовано вчера 5 и сегодня осталось еще 60 — карта блокируется, а у тетеньки на КПП срабатывает сигнализация.

Студенты из НГТУ пару лет назад получили доступ к единой транспортной карте и накинули на нее немного денег. На скольок мне известно, воспользоваться они не смогли.

Вопроса в инфраструктуре и скоростях связи нет, так как Новосибирский метрополитен является одним из двух игроков «рынка городской магистральной канализации», именно по метрополитену проложена бОльшая часть магистральных линий связи Новосибирска, один метро-мост через Обь чего стоит, в качестве «кабельканала». Второй игрок — РЖД, но ему «внутригород» мало интересен.

Сообщение отредактировал StasMan — 12.10.12, 19:20

StasMan,

Я не хочу «обмановать» метрополитен, я всего лишь хочу проходить не по билету, по телефону с nfc. То есть у меня есть проездной на год, я бы его «скопировал» в телефон и ходил спокойно)

Значит скопировать возможно? Теперь вопрос возможно ли загнать все в телефон?

dimitr6106,

А прикладывать к турникету вы что будете? Телефон? Или собираетесь спаят-сваять свой аппарат и прикрепить его к телефону?

Раньше шел разговор, что Момметро можно будет перевести на телефонный рассчет, но тогда нужно повязать номер билета с номером телефона, чтобы снимать деньги через опсоса (немного бумажной волокиты и эта часть дела в шляпе) и телефон должен быть с интегрированным модулем NFC (список таковых: http://www.nfcworld.com/nfc-phones-list/ ).

Сообщение отредактировал Pecten — 13.10.12, 20:53

Источник

Как добавить пропуск в телефон через NFC – алгоритм действий

Современная технология бесконтактных соединений имеет ограниченный радиус действия, составляющий не более десяти сантиметров. Процесс происходят на частоте в 13.56 МГц. Считывания информации выполняется автоматически, если пара гаджетов оказалась в зоне действия связи. Устройство НФС не только передает сведения, но и считывает метки, используется, как эмулятор пластиковых карточек, выполняет идентификацию пользователя, позволяя применять мобильное устройство вместо пропускной карты. Предлагаем разобраться, как добавить пропуск в телефон через NFC.

Суть работы

Мобильный телефон заменяет пропускную карточку. Приложив смартфон к считывающему элементу, вы предоставляете системе возможность распознать идентификатор, свериться с базой данных и разблокировать электронный замок в случае разрешения доступа.

Для стабильной работы потребуются:

- мобильный гаджет на операционной системе Андроид либо iOS;

- установка мобильного приложения;

- модуль НФС на телефоне;

- система СКУД.

Преимущества применения НФС в СКУД

В этой системе возможно применение любого устройства с НФС в качестве:

- идентификатора – сотрудник, имеющий смартфон, применяет его вместо карточки доступа;

- считывающего устройства – через смартфон возможна организация контроля за доступом.

Преимуществами при пользовании НФС в СКУД являются:

- создание эффективной системы безопасности;

- организация мобильной системы контроля;

- создание мобильного контрольно-пропускного пункта на любом объекте;

- ограничение доступа в конкретное место;

- экономия денежных средств, необходимых для приобретения пропускных карт, установки соответствующего оборудования.

Мобильный телефон с NFC может использоваться, как пропуск на работу, в нескольких контролирующих системах одновременно.

Отметим, что NFC, как эмулятор пропуска, использовать удобно. Например, при плановой смене системы паролей присутствие работника с его мобильным устройством необязательно, что очень важно при срочном принятии соответствующих мер, направленных на обеспечение безопасности.

Для сотрудника организации такой вариант пропускной системы удобен тем, что в случае потери или отказа бесконтактной карты проблемы не возникнут – смартфон продублирует пропуск.

Безопасность

Ее требуемый уровень обеспечивается психологическим фактором: сотрудник уделяет своему мобильному телефону достаточно внимания, риск его потери значительно ниже по отношению к пропускной карточке.

Помимо этого, в процессе связи мобильные устройства, интегрированные в систему контроля и управления движением, располагаются рядом. Это минимизирует вероятность перехвата информации злоумышленниками, как это возможно в процессе использования Блютуз.

Появляется возможность для применения многофакторной аутентификации, значительно усиливающая безопасность.

Чтобы повысить эффективность, в общую систему СКУД разрешается подключать прочие элементы контроля, одним из примеров которых являются видеокамеры.

Как интегрировать пропуск в телефон?

Единственным способом, как скопировать пропуск в смартфон с чипом НФС, считается перестановка микрочипа из карты в телефон вручную. В этом случае адаптер начнет функционировать при любых условиях.

Записать его, как платежную карточку, не получится, потому что чип пропускной карточки функционирует на другой частоте, составляющей 125 КГц, и для дополнительной защиты имеет специальную кодировку.

Итак, как привязать пропуск к телефону с NFC? Алгоритм действий выглядит следующим образом:

- в первую очередь из пропуска извлекается чип, запрограммированный на считывание информации с турникета;

- используя ацетон или расслаивающее пластик средство, размягчаем пропуск;

- для этого кладем пропуск в подходящую емкость, заливаем средством, покрыв пластик. Через три – четыре часа карта деформируется;

- аккуратно удаляем пластик, освобождая от него микросхему. В действиях соблюдайте осторожность и точность;

- для дополнительной надежности укрепляем соединение катушки и микрочипа скотчем;

- внедряем самодельную конструкцию в мобильный телефон, приклеив микрочип к аккумуляторной батарее или внутренней поверхности задней панели;

- собираем смартфон, осматриваем корпус, чтобы удостовериться, что внешность устройства не изменилась.

Перед началом работы потребитель должен твердо уяснить, что предстоит действовать осторожно – провода тонкие, повреждаются легко.

Заключение

Теперь вы знаете, как самостоятельно эмулировать пропуск на мобильном телефоне с NFC. Проверить качество работы можно только при посещении рабочего места.

Источник

Как открыть домофон телефоном с NFC: как скопировать ключ

Многих интересует, как открыть домофон телефоном с NFC? Ответ достаточно содержателен, ведь, прежде чем приступать к процедуре, нужно иметь в наличии соответствующую модель мобильного телефона и правильно его настроить.

Что такое технология NFC

Near Field Communication или NFC — это новая технология высокочастотной беспроводной связи, передающей информацию в малом радиусе (не более 10 сантиметров). В ее основе лежит автоматизированная идентификация, то есть способ RFID. За счет него идет запись и считывание данных посредством радиосигналов.

НФС в телефоне можно использовать в качестве:

- виртуального кошелька;

- п роездного;

- к люча;

- д исконта и пр.

Передаются данные со скоростью 424 Кбит/с. Соединение происходит за одну десятую секунды. Из-за того, что радиус действия незначительный, безопасность на высочайшем уровне. Перехватить данные посторонними не представляется возможным.

Как проверить есть NFC в телефоне?

Узнать, есть или нет бесконтактная технология в смартфоне, можно несколькими способами, а именно через:

- настройки;

- «шторку»;

- приложения;

- техническую характеристику.

Разберем детальнее каждый способ.

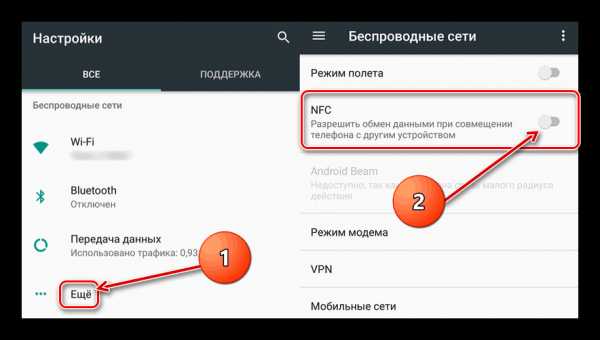

Получение информации в настройках

Чтобы узнать, есть NFC в гаджете, следует найти иконку с шестеренкой. За ней скрываются настройки смартфона. После нажать на «Еще». В перечне просмотреть все доступные функции. Если НФС нет, значит технология не встроена.

Внимание! При наличии чипа, стоит сразу активировать его (поставить рядом галочку или потянуть за рычажок).

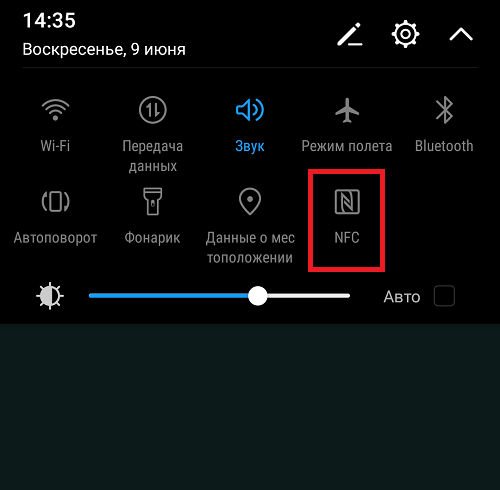

Просмотр в «шторке»

Иначе наз ывается меню «быстрыми настройками ». Нужно разблокировать смартфон и сделать свайп сверху вниз. В открывшейся шторке появится несколько иконок. Обычно NFC имеется среди них.

Имейте в виду! Иногда НФС есть, но не отображается в «шторке». Придется проверить модуль дополнительно при помощи другого способа.

Если НФС есть, но не высвечивается в меню быстр ого доступа , то нужно:

- войти в «Быстрые настройки»;

- зажать значок с шестеренкой;

- найти и кликнуть на «System UI Tuner»;

- открыть «Быстрые настройки»;

- удерживая иконку NFC, переместить ее в нужное место.

Через приложения

Узнать о наличии в смартфоне модуля помогут специальные программы. Скачать бесплатно их можно в Плей Маркет е на любо м телефон е . После установки просто зайдите в приложение и начните сканирование. При наличии бесконтактного модуля на экране возникнет соответствующая надпись, к примеру «supported». При отсутствии — «unsupported».

Приложений , позволяющих производить подобную проверку предостаточно, названия различны:

- NFC Enabled?;

- NFC Check;

- проверка NFC;

- NFC Check by Tapkey и др.

Суть всех программ та же, разница в интерфейсе.

Изучение технических характеристик

К каждому смартфону дается книжка, в которой содержатся инструкции и характеристика устройства. Именно там и будет описан весь функционал мобильного. При отсутствии бумажного варианта, най д и те в интернете электронный и проч тите .

Также можно увидеть НФС-антенну, если снять заднюю панель. Под крышкой или аккумулятором будет находиться модуль. В том месте производитель обычно крепит наклейку с надписью NFC. Подобный метод актуален лишь для разборных смартфонов.

Используют ли смартфон с NFC вместо карточки-пропуска или ключа

Достаточно распространенным вариантом в современном мире является использование телефона в виде пропуска или ключа. Но, чтобы это сделать, недостаточно иметь лишь модуль. В устройстве обязательно присутствие чипа Secure Element. Последний может эмулировать пропускные карточки и ключи.

Также важно, чтобы домофон или турникет имел возможность считывания NFC-меток. Устройства обязательно должны поддерживать НФС, иначе использовать смартфон вместо пропуска или домофонного ключа не получится.

Что делать если в смартфоне нет NFC

Если в мобильнике нет НФС, то попроб уйте встроить модуль собственноручно. Поможет :

- Специальная сим-карта. При помощи симки невозможно открывать двери, даже если домофон с NFC, но зато есть поддержка быстрых платежей.

- Внешняя антенна. Таковая легко встраивается под крышку телефона, около аккумулятора. Подходит лишь для тех смартфонов, у которых разбирается корпус.

- Метка НФС. Метки крепятся в любых местах. Они занимают минимум места и программир уются на различные задачи. Чтобы управлять ею, потребуется специальное приложение.

Названные устройства продаются в салонах связи. К ним прилагается инструкция по подключению и установке.

Внимание! Если открывание дверей смартфоном для вас не принципиально, то приобретите специальный брелок, браслет или кольцо с НФС. Такие аксессуары также способны помочь в осуществлении задуманного.

Является ли вмешательство в работу домофонной системы преступлением и когда?

Открытие дверей без использования ключа будет нарушением, если:

- Открывая через NFC домофон, вы его повреждаете и в дальнейшем он прекращает работать. Подобное могут считать порчей имущества.

- Проникновение происходит в чужую квартиру или дом, с целью хищения чего-либо. Уголовный Кодекс говорит, что это взлом и за такие противоправные действия злоумышленник должен понести наказание.

Если же будет открываться собственный домофон и в дальнейшем его функционированию ничто не помешает, можно ничего не бояться.

Открытие домофона без ключа: пошагово

Как открыть домофон с помощью NFC? Изначально нужно настроить смартфон:

- Установить специальную программу, которая поможет эмулировать теги (к примеру, NFC Tool).

- Открыть ее на смартфоне и скопировать тег замка домофона, записать на смартфон образ ключа.

После проб уйте использовать телефон с NFC в виде ключа от домофона. Для этого:

- Войдите в программу.

- Приблизьте мобильный к домофону на расстоянии не более 10 см.

- Дождитесь, пока произойдет считывание.

Привязать к смартфону можно также пропускные карты. Сделать это несложно через специальные программы и всплывающие подсказки.

Заключение

Сейчас стало возможным использовать мобильные с целью мгновенного открывания дверей и это происходит благодаря встроенной бесконтактной технологии. Ключ от домофона в телефоне с NFC нужно предварительно программировать. Сделать это несложно самостоятельно при помощи специальной программы.

Источник

Update: Удалось скопировать, обзор обновлен.

В одном из своих обзоров (Atmega8A в корпусе TQFP-32 прошивка через Arduino ISP), я уже упоминал о сборке считывателя/эмулятора для контактных домофонных ключей по проекту clusterr’а.

Устройство получилось хорошим, и решив, не останавливаться на достигнутом, принялся изучать теорию по работе с бесконтактными ключами (далее RFID). В частности интересовала возможность, создание копии ключа или полной копии, так называемого magic key (копируется не только содержание, но и ID-устройства), просмотрев информация в интернете решил заказать данный набор.

Доставка и внешний вид

Товар пришел в обычном желтом пакете без пинов был обмотан воздушно-пузырьковой пленкой и в целом отлично упакован. Продавец предоставил отслеживаемый трек.

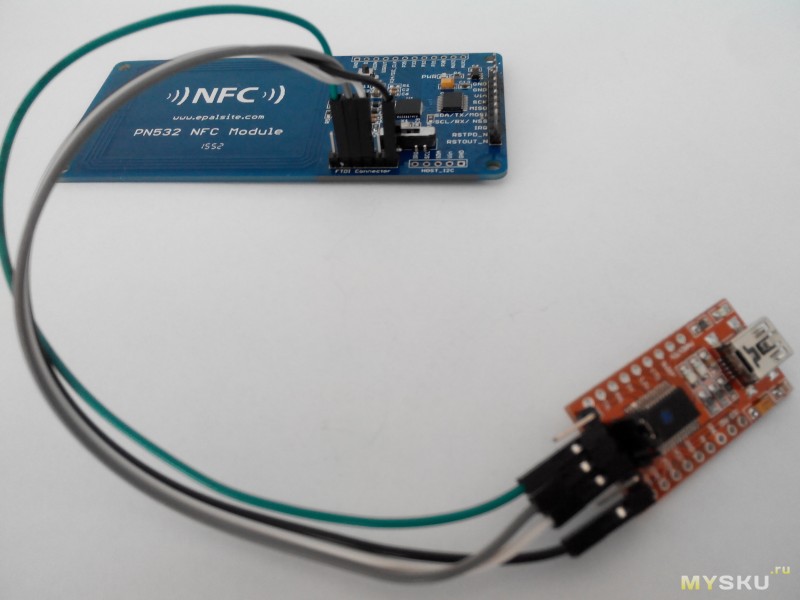

Состав лота:

— МодульPN532 NFC Чтение/Запись (3.3V-5V);

— S50 Белая карта;

— S50 Ключ карта.

Характеристики

На плате установлен чип NXP Pn532, который позволяет производить операции чтения и записи для Mifare Classic Card (13.56 МГц).

— Размер: 10.5см X 4.9см;

— Питание: 3.3V-5.0V;

— Интерфейсы: I2C, SPI, HSU(3.3V-5V совместимость);

— Кнопка Reset на плате;

— Шаг между пинами: 2.54 мм.

Подключение

Для подключения к компьютеру, лучше всего использовать HSU — High-speed UARTs и USB TTL основанный на чипе FT232RL, так же есть возможность подключения Pn532 NFC Module по SPI с Arduino и использовать последнюю, как USB TTL, более подробно можно прочитать по проекту mfocuino. К сожалению, у меня возникли проблемы с Cp2102, который я уже неоднократно упоминал в своих обзорах.

— Pn532 NFC Module TX -> FTDI TTL RX

— Pn532 NFC Module RX -> FTDI TTL TX

— Pn532 NFC Module VIN -> FTDI TTL VCC

— Pn532 NFC Module GND -> FTDI TTL GND

Установка и настройка программной части

Для работы с Mifare Classic существует свободная библиотека libnfc, которая содержит необходимый набор утилит для RFID. Установка поддерживается на множество популярных ОС, но я рекомендую использовать GNULinux и в частности DebianUbuntu.

Установка libnfc

Открываем Terminal, получаем права привилегированного пользователя (root) и устанавливаем необходимые пакеты.

sudo apt-get install autoconf libtool libpcsclite-dev libusb-dev gitДля удобства создадим папку nfc в домашней директории и перейдем в неё:

mkdir ~/nfc

cd ~/nfcПолучаем текущую версию из git-репозитория:

git clone https://github.com/nfc-tools/libnfc.gitСобираем libnfc из исходных кодов, которые были получены:

cd ./libnfc

autoreconf -vis

./configure --with-drivers=pn532_uart

make

sudo make install

sudo ldconfigУстановка mfoc

MFOC — это открытая реализация «offline nested» атаки от Nethemba.

Программа позволяет восстановить ключи аутентификации от MIFARE Classic card, только если известен один из ключей, кроме того список наиболее популярных ключей уже захаркодин в утилите, по которым будет идти проверка.

Получаем текущую версию из git-репозитория:

git clone https://github.com/nfc-tools/mfoc.git

cd ./mfoc

autoreconf -vis

./configure

sudo make

Установка mfcuk

MFCUK — это открытая реализация Darkside Attack. Данная утилита не требует знаний какого-либо из ключей.

Получаем текущую версию из git-репозитория:

git clone https://github.com/nfc-tools/mfcuk.git

cd ./mfcuk

autoreconf -vis

./configure

sudo make

Использование

Подключаем Pn532 NFC Module к USB TTL, а его в свою очередь к порту компьютера и прикладываем RFID ключ — пустой, который шел в комплекте.

Запускаем команду:

sudo nfc-listВ ответ получаем:

nfc-list use libnfc libnfc-1.7.1-89-g403650a

Connected to NFC device: Adafruit PN532 board via UART - PN532 v1.6 (0x07)

1 ISO14443A passive target(s) found:

ATQA (SENS_RES): 00 04

UID (NFCID1): dc b8 f9 2d

SAK (SEL_RES): 08Пробуем получить dump карты через утилиту mfoc.

cd ./mfoc/src

mfoc -O dump.mfd

Получаем дамп карты в файл dump.mfd

Ключи Key A: ffffffffffff Found Key B: ffffffffffff

Вывод команды

./mfoc -O dump.rfd

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): dc b8 f9 2d

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

Try to authenticate to all sectors with default keys...

Symbols: '.' no key found, '/' A key found, '' B key found, 'x' both keys found

[Key: ffffffffffff] -> [xxxxxxxxxxxxxxxx]

[Key: a0a1a2a3a4a5] -> [xxxxxxxxxxxxxxxx]

[Key: d3f7d3f7d3f7] -> [xxxxxxxxxxxxxxxx]

[Key: 000000000000] -> [xxxxxxxxxxxxxxxx]

[Key: b0b1b2b3b4b5] -> [xxxxxxxxxxxxxxxx]

[Key: 4d3a99c351dd] -> [xxxxxxxxxxxxxxxx]

[Key: 1a982c7e459a] -> [xxxxxxxxxxxxxxxx]

[Key: aabbccddeeff] -> [xxxxxxxxxxxxxxxx]

[Key: 714c5c886e97] -> [xxxxxxxxxxxxxxxx]

[Key: 587ee5f9350f] -> [xxxxxxxxxxxxxxxx]

[Key: a0478cc39091] -> [xxxxxxxxxxxxxxxx]

[Key: 533cb6c723f6] -> [xxxxxxxxxxxxxxxx]

[Key: 8fd0a4f256e9] -> [xxxxxxxxxxxxxxxx]

Sector 00 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 01 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 02 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 03 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 04 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 05 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 06 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 07 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 08 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 09 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 10 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 11 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 12 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 13 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 14 - Found Key A: ffffffffffff Found Key B: ffffffffffff

Sector 15 - Found Key A: ffffffffffff Found Key B: ffffffffffff

We have all sectors encrypted with the default keys..

Auth with all sectors succeeded, dumping keys to a file!

Block 63, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 62, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 61, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 60, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 59, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 58, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 57, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 56, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 55, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 54, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 53, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 52, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 51, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 50, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 49, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 48, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 47, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 46, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 45, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 44, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 43, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 42, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 41, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 40, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 39, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 38, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 37, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 36, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 35, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 34, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 33, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 32, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 31, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 30, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 29, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 28, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 27, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 26, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 25, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 24, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 23, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 22, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 21, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 20, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 19, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 18, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 17, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 16, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 15, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 14, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 13, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 12, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 11, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 10, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 09, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 08, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 07, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 06, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 05, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 04, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 03, type A, key ffffffffffff :00 00 00 00 00 00 ff 07 80 69 ff ff ff ff ff ff

Block 02, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 01, type A, key ffffffffffff :00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Block 00, type A, key ffffffffffff :dc b8 f9 2d b0 08 04 00 01 09 67 1b 75 49 46 1d

Убираем пустой RFID и прикладываем домофонный, выполняем команду:

./mfoc -O domofon_dump.rfdНе получилось со стандартными ключами No sector encrypted with the default key has been found, exiting…

Если нам известен один из ключей, то можно воспользоваться параметром -k key

Вывод команды

./mfoc -O domofon_dump.rfd

Found Mifare Classic 1k tag

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

* UID size: single

* bit frame anticollision supported

UID (NFCID1): f7 b2 d9 b9

SAK (SEL_RES): 08

* Not compliant with ISO/IEC 14443-4

* Not compliant with ISO/IEC 18092

Fingerprinting based on MIFARE type Identification Procedure:

* MIFARE Classic 1K

* MIFARE Plus (4 Byte UID or 4 Byte RID) 2K, Security level 1

* SmartMX with MIFARE 1K emulation

Other possible matches based on ATQA & SAK values:

Try to authenticate to all sectors with default keys...

Symbols: '.' no key found, '/' A key found, '' B key found, 'x' both keys found

[Key: ffffffffffff] -> [................]

[Key: a0a1a2a3a4a5] -> [................]

[Key: d3f7d3f7d3f7] -> [................]

[Key: 000000000000] -> [................]

[Key: b0b1b2b3b4b5] -> [................]

[Key: 4d3a99c351dd] -> [................]

[Key: 1a982c7e459a] -> [................]

[Key: aabbccddeeff] -> [................]

[Key: 714c5c886e97] -> [................]

[Key: 587ee5f9350f] -> [................]

[Key: a0478cc39091] -> [................]

[Key: 533cb6c723f6] -> [................]

[Key: 8fd0a4f256e9] -> [................]

Sector 00 - Unknown Key A Unknown Key B

Sector 01 - Unknown Key A Unknown Key B

Sector 02 - Unknown Key A Unknown Key B

Sector 03 - Unknown Key A Unknown Key B

Sector 04 - Unknown Key A Unknown Key B

Sector 05 - Unknown Key A Unknown Key B

Sector 06 - Unknown Key A Unknown Key B

Sector 07 - Unknown Key A Unknown Key B

Sector 08 - Unknown Key A Unknown Key B

Sector 09 - Unknown Key A Unknown Key B

Sector 10 - Unknown Key A Unknown Key B

Sector 11 - Unknown Key A Unknown Key B

Sector 12 - Unknown Key A Unknown Key B

Sector 13 - Unknown Key A Unknown Key B

Sector 14 - Unknown Key A Unknown Key B

Sector 15 - Unknown Key A Unknown Key B

mfoc: ERROR:

No sector encrypted with the default key has been found, exiting..Попробуем осуществить взлом через mfcuk.

Переходим в директорию

cd ~/nfc/mfcuk/src

mfcuk -C -R 0 -s 250 -S 250

Неудача

ERROR: mfcuk_key_recovery_block() (error code=0x03)

ERROR: mfcuk_key_recovery_block() (error code=0x03)

ERROR: mfcuk_key_recovery_block() (error code=0x03)

Вывод команды

libnfc - 1.7.1

Mifare Classic DarkSide Key Recovery Tool - 0.3

by Andrei Costin, zveriu@gmail.com, http://andreicostin.com

INFO: Connected to NFC reader: pn532_uart:/dev/ttyUSB0

VERIFY:

Key A sectors: 0 1 2 3 4 5 6 7 8 9 a b c d e f

Key B sectors: 0 1 2 3 4 5 6 7 8 9 a b c d e f

RECOVER: 0ERROR: mfcuk_key_recovery_block() (error code=0x03)

ERROR: mfcuk_key_recovery_block() (error code=0x03)

ERROR: mfcuk_key_recovery_block() (error code=0x03)Оставлял на сутки, ошибка циклически повторяется, при этом если запустить с ключём -v 3 процесс идет.

Ответ в интернете, я так и не нашел, перепробовал разные версии libnfc и mfcuk, оставлял вопросы разработчикам и пытался использовать специализированные дистрибутивы, типа kali linux, пытался взломать пустую карту, та же самая ошибка, результат одинаковый.

В одной из статей упоминается о успешном взломе с ACR122U reader libnfc-1.5.1 и mfcuk r65, но у меня сейчас нет такого устройства.

Решение проблемы

Как оказалось, существуют ‘weaker’ ключи, а в mfcuk не существует логики по данному типу. Огромное спасибо пользователю Stewart8 и его сообщению, где он описал проблему и пути её решения.

Для удобства я выкладываю отредактированные файлы crapto1.c и mfcuk.c, которые необходимо подменить в папке mfcuk/src и собрать утилиту заново.

Запускаем mfcuk

./mfcuk -C -R 0:A -s 250 -S 250И ждем пока maxhii=00ffffff и maxloi=00ffffff начнут повторяться:

Вывод mfcuk

mfcuk — 0.3.8

Mifare Classic DarkSide Key Recovery Tool — 0.3

by Andrei Costin, zveriu@gmail.com, andreicostin.com

INFO: Connected to NFC reader: pn532_uart:/dev/ttyUSB0

VERIFY:

Key A sectors: 0 1 2 3 4 5 6 7 8 9 a b c d e f

Key B sectors: 0 1 2 3 4 5 6 7 8 9 a b c d e f

RECOVER: 0

…

254592 candidates found, nonce 78882a2f

maxhi=3 maxhii=0030b0c5 maxlo=3 maxloi=00080e51

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

44928 candidates found, nonce 5578882a

maxhi=3 maxhii=000bee31 maxlo=3 maxloi=00080e51

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

354816 candidates found, nonce 5578882a

maxhi=4 maxhii=00895568 maxlo=3 maxloi=0000a513

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

153600 candidates found, nonce 688df49b

maxhi=4 maxhii=0030028f maxlo=4 maxloi=0016ef51

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

49152 candidates found, nonce a2701b19

maxhi=4 maxhii=0030028f maxlo=4 maxloi=0016ef51

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

59136 candidates found, nonce 02aa92c0

maxhi=5 maxhii=00ffffff maxlo=5 maxloi=00ffffff

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

206080 candidates found, nonce 32a03931

maxhi=6 maxhii=00ffffff maxlo=6 maxloi=00ffffff

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

40256 candidates found, nonce 78882a2f

maxhi=7 maxhii=00ffffff maxlo=7 maxloi=00ffffff

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

349440 candidates found, nonce a2701b19

maxhi=8 maxhii=00ffffff maxlo=8 maxloi=00ffffff

mfcuk: ERROR: mfcuk_key_recovery_block() (error code=0x03)

1344 candidates found, nonce 688df49b

maxhi=9 maxhii=00ffffff maxlo=9 maxloi=00ffffff

Обычно maxhi, maxlo не превышают в этот момент 5-6. На ошибки error code=0x03 не обращаем внимание.

Далее получаем ключ:ffffffffffff

maxhi=5 maxhii=00ffffff maxlo=5 maxloi=00ffffff

Запускам mfoc:

mfoc -O dump.mfd -k ffffffffffff-k ffffffffffff (ключ, который был получен через mfcuk)

В конце должны получить сообщение:

We have all sectors encrypted with the default keys..

Auth with all sectors succeeded, dumping keys to a file!Мы получили полный дамп, домофонного ключа, теперь запишем его в пустой ключ.

Делаем дамп пустого ключа:

mfoc -O blank_dump.mfdИ используя утилиту nfc-mfclassic (идет в комплекте с libnfc) записываем дамп в пустой ключ:

nfc-mfclassic w A ./blank_dump.mfd ./dump.mfd

NFC reader: Adafruit PN532 board via UART opened

Found MIFARE Classic card:

ISO/IEC 14443A (106 kbps) target:

ATQA (SENS_RES): 00 04

UID (NFCID1): dc b8 f9 2d

SAK (SEL_RES): 08

Guessing size: seems to be a 1024-byte card

Writing 64 blocks |...............................................................|

Done, 63 of 64 blocks written.

Если у вашей болванки Changeable UID или unlocked, т.е. у которой, можно изменить идентификатор и сделать полный дубликат, то запустив:

nfc-mfclassic W a ./blank_dump.mfd ./dump.mfdи получим magic key.

Можно скопировать полученные ключи в любой RFID Emulator на том же Android и использовать свой телефон, как ключ.

Заключение

Как итог, я получил большой опыт в работе с RFID,

но к сожалению создать копию без знания одного из ключей в данный момент не представляется мне возможным

благодаря Stewart8 удалось сделать копию. Всем спасибо и я очень счастлив!

Ссылки

Страница проекта nfc-tools на GitHub

ACR122U, mfcuk, and mfoc: Cracking MIFARE Classic on Arch Linux

Can’t recover keys from ‘weaker’ cards

Исправленные файлы mfcuk

Передовая технология MIFARE разрабатывалась специалистами для обеспечения безопасного доступа во многих сферах человеческой деятельности. Главные критерии ключей – конфиденциальность и безопасность гарантируются благодаря использованию особых алгоритмов сокрытия данных.

Системы идентификации RFID Mifare получили широкое распространение в системах платежей, на режимных объектах и в домофонах с криптографической защитой. Самыми часто встречающимися вариантами систем считаются MF Classic и Plus.

Содержание

- Основные характеристики

- Как работает

- Копирование идентификатора

- Процесс копирования

- Как программируют брелоки

- Можно ли взломать кодировку и каким образом?

- Как взломать?

- Выводы

Основные характеристики

Изготовление ключей основывается на использовании главных критериев моделей бесконтактных карт ISO 14443. Этот стандарт позволяет использовать ключ вместе с остальными технологиями доступа.

Сейчас в банковские карты массово внедряют технологию MF-идентифицирования. Также во многих современных телефонах есть встроенная программа NFC, позволяющая осуществлять беспроводную передачу данных на небольшом радиусе.

Брелок Mifare и ключ-карты Mifare – крайне удобные устройства с возможностью бесконтактного распознавания. Они характеризуются следующими преимуществами:

- Для них не нужны отдельные источники питания, которые требовали бы постоянной замены.

- Не нужно контактировать со считывающим устройством, процесс осуществляется на расстоянии до 10 см.

- Данные ключа считываются быстрее, чем за секунду.

Как работает

Каждый ключ Mifare оснащен индивидуальным номером идентификации, памятью с возможностью перезаписывания. Идентификационный номер не нуждается в защите и не является секретным. В некоторых случаях указывается на брелоке или карте. Доступ к памяти ключа надежно защищен.

Считывание данных из карты памяти и запись информации на нее осуществляется исключительно при наличии специальных кодов доступа. Данные, которые передаются между ключом и считывателем зашифрованы. Считыватели одновременно распознают как UID-код, так и информацию, расположенную в зашифрованной памяти. Недорогие системы доступа не обладают такой возможностью и считывают только UID.

UID – это не секретный идентификатор, поэтому сделать дубликат ключа не составит труда. Нужно лишь переписать данные UID, которые обеспечивают доступ в данное место. Дорогие считывающие системы поддерживают работу с двумя способами идентификации одновременно – с памятью и UID, поэтому копирование Mifare, взлом или кража данных в таких системах становится практически невозможной задачей.

Копирование идентификатора

Самые простые системы Mifare можно взломать, сделав дубликаты ключей. SMKey отлично подойдет для такой цели. Копирование ключей Mifare происходит следующим образом:

- Копировальщик делает дубликаты меток с закрытыми отделами.

- Полученные данные после используются для переноса на заготовки под ключ, заменяющие оригинальные брелоки.

Процесс копирования

Изначально на основании всей информации из считывателя рассчитывается криптоключ. Mifare-ключи не нужно подбирать, поэтому процесс осуществляется гораздо быстрее чем обычно. При помощи программы производится копирование основных меток MF Classic 1K и Ultralight. Частота выполнения процедуры составляет 13,56 МГц.

Метки MF Classic копируются, после чего программа-дубликатор брелоков от домофона Mifare записывает все полученные данные на заготовленный брелок. MF Zero и MF OTP считаются самыми популярными моделями для заготовок. Они позволяют однократно записать UID, благодаря чему можно обходить фильтры систем считывание идентификационных данных Iron Logiс. Дублированные метки Ultralight переписываются на заготовки типа MF UL.

SMKey – копировальщик информации с электронных ключей торговой марки Mifare, владеющий встроенной картой памяти, рассчитанной на 100 ячеек. При помощи него возможно считывать и записывать данные с различных ключей, осуществляя копирование карт Mifare.

Вся дублированная база данных может храниться на пользовательском компьютере с целью создания следующих дубликатов ключей. Это делается при помощи особой программы iKeyBase, работающей под основными операционными системами.

На видео: Как работать с SMKey

Как программируют брелоки

Специальное оборудование под названием программатор Mifare карт позволяет легко программировать брелоки для работы с системами доступа на основе криптоключей MF.

Важно! Понадобится не только программатор, но и готовая запрограммированная карта объекта.

Чтобы осуществить простой процесс программирования брелока, нужно сделать следующие действия:

- К оборудованию нужно поднести готовую карту объекта, чтобы он смог считать и запомнить все необходимые данные.

- Далее подносится заготовка ключа, которую нужно запрограммировать.

- Информация с устройства тут же переписывается на брелок.

Важно! Без данных, расположенных на ключ-карте невозможно запрограммировать новый объект, сделав из него ключ от домофона.

На видео: Копирование MIFARE на TMD 5s, инструкция дубликатора домофонных ключей

Можно ли взломать кодировку и каким образом?

Процесс взлома Мифайр карты займет немало времени и сил. Однако сделать это возможно. Для примера возьмем использование считывателя бесконтактных карт RD-03AB, обеспеченного специальным программным обеспечением.

Для взлома часто используют три основных программы:

- Mfoc производит взлом только при условии наличия хотя бы одного известного криптоключа.

- Mfcuk взламывает ключи Мифайр при помощи накопления информации Random генератора при помощи четырехбитных ответов процесса активации данных.

- Mfks применяется с целью восстановления ключей Мифайр на считывающих устройствах нового поколения.

Как взломать?

Для получения доступа к криптоключам необходим считыватель бесконтактных карт RD-03AB, а также готовая карта доступа. Чтобы подключить считывающее устройство к пользовательскому компьютеру, нужно использовать один из имеющихся портов: USB или COM.

Для программирования единственного криптоключа уходит до 30 минут. По окончании систему можно остановить и начать работу с другой программой – Mfoc.

Внимание! Эта программа выполняет алгоритмы гораздо быстрее, поэтому перед взломом Mifare ключей стоит удостовериться в возможности изъятия данных с карты-идентификатора.

Для чего нужно сделать следующие действия:

- Запустить программу Mfks, применить опцию «verbose_level 2», после чего нужно подождать в течение 40 минут. Если процесс не увенчался успехом, то его стоит прекратить.

- Программа Mfcuk запускается с этой же опцией, после чего длительное время ожидаются результаты. Скорость накопления данных статистики может меняться и составить до нескольких дней.

Обе программы могут взломать огромное количество криптоключей, однако в некоторых случаях их бывает недостаточно – идентификаторы просто не поддаются взлому и дублированию.

На видео: Клонирование Mifare карт с помощью Nfc модуля ACR122U

Выводы

Использование ключей Mifare повысило уровень безопасности на множестве объектов, таких как закрытые предприятия, строения жилого сектора, в домофонах которых технология Mifare активно используется уже долгое время.

Даже несмотря на высокий уровень безопасности существуют способы ее обхода. При выполнении взлома и дублирования ключей нужно помнить, что копия ключа от домофона не может использоваться в корыстных целях.

Вам будет полезно узнать – дубликатор домофонных ключей.

MIFARE Classic Tool на ПК

MIFARE Classic Tool, исходящий от разработчика IKARUS Projects, в прошлом работал на системе Android.

Теперь вы можете без проблем играть в MIFARE Classic Tool на ПК с помощью GameLoop.

Загрузите его в библиотеке GameLoop или результатах поиска. Больше не нужно смотреть на аккумулятор или разочаровывать звонки в неподходящее время.

Просто наслаждайтесь MIFARE Classic Tool на ПК на большом экране бесплатно!

MIFARE Classic Tool Введение

This is a low-level tool for reading, writing and analyzing MIFARE® Classic RFID tags. It is designed for users who have at least basic familiarity with the MIFARE® Classic technology. It provides several features to interact with (and only with) MIFARE® Classic RFID-Tags.

GENERAL INFORMATION

This tool provides several features to interact with (and only with) MIFARE Classic RFID-Tags.

It is designed for users who have at least basic familiarity with the MIFARE Classic technology.

Please read the whole page and make sure you got everything right before rating. If you like MCT please consider to buy the donate version.

My dump/key files are gone after updating MCT!

No. Read this: https://github.com/ikarus23/MifareClassicTool/issues/326

FEATURES

• Read MIFARE Classic tags

• Save and edit the tag data you read

• Write to MIFARE Classic tags (block-wise)

• Clone MIFARE Classic tags

(Write dump of a tag to another tag; write ‘dump-wise’)

• Key management based on dictionary-attack

(Write the keys you know in a file (dictionary).

MCT will try to authenticate with these

keys against all sectors and read as much as possible.)

• Format a tag back to the factory/delivery state

• Write the manufacturer block of special MIFARE Classic tags

• Create, edit and save key files (dictionaries)

• Decode & Encode MIFARE Classic Value Blocks

• Decode & Encode MIFARE Classic Access Conditions

• Compare dumps (Diff Tool)

• Display generic tag information

• Display the tag data as highlighted hex

• Display the tag data as 7-Bit US-ASCII

• Display the MIFARE Classic Access Conditions as a table

• Display MIFARE Classic Value Blocks as integer

• Calcualate the BCC

• Quick UID clone feature

• Import/export to common file types

• In-App (offline) help and information

• It’s open source (GPLv3)

IMPORTANT NOTES

Some important things are:

• The features this tool provides are very basic. There are no such

fancy things like saving a URL to an RFID-Tag with a nice looking

graphical user interface. If you want so save things on a tag,

you have to input the raw hexadecimal data.

• This App can NOT crack/hack

any MIFARE Classic keys. If you want to read/write an RFID-Tag, you

need keys for this specific tag first. For additional information

please read/see Getting Started from the links section.

• There will be no «brute-force» attack

capability in this application. It is way too slow due

to the protocol.

• The first block of the first sector of an original

MIFARE Classic tag is read-only i.e. not writable. But there

are special MIFARE Classic tags (aka magic tag gen2) that

support writing to the manufacturer block with a simple write command.

This App is able to write to such tags and can therefore create fully

correct clones. However, some special tags require a special command

sequence to put them into the state where writing to the manufacturer

block is possible.

These tags will not work.

Remember this when you are shopping for special tags!

• This app will NOT work on some devices because

their hardware (NFC-controller) does not support MIFARE Classic

( https://github.com/ikarus23/MifareClassicTool/issues/1 ).

You can find a list of unsupported devices here:

https://github.com/ikarus23/MifareClassicTool#general-information

LINKS

• Project Page on github:

https://github.com/ikarus23/MifareClassicTool

• MIFARE Classic Tool on F-Droid:

https://f-droid.org/repository/browse/?fdid=de.syss.MifareClassicTool

• Getting started & other help:

https://github.com/ikarus23/MifareClassicTool#getting-started

• Bug tracker:

IF YOU ENCOUNTER A PROBLEM PLEASE REPORT IT HERE

https://github.com/ikarus23/MifareClassicTool/issues

• Additional stuff:

http://publications.icaria.de/mct/

• Thread at the Proxmark3 Forum:

http://www.proxmark.org/forum/viewtopic.php?id=1535

MIFARE® is a registered trademark of NXP Semiconductors.