Настройка MikroTik hEX (RB750Gr3)

-

Описание

-

Отзывы (2)

Описание

MikroTik hEX (модель RB750Gr3) — это гигабитный роутер без Wi-Fi с поддержкой аппаратного шифрования IPsec.

Маршрутизатор оснащен пятью гигабитными сетевыми портами, полноразмерным портом USB 2.0 для подключения 3G/4G модемов или внешних накопителей, и слотом microSD для установки карт памяти.

Внутри устройства установлен двухъядерный процессор с частотой 880 МГц, работающий в 4 потока и поддерживающий аппаратное шифрование IPsec. При использовании алгоритма шифрования AES-128 с пакетами размером 1400 байт вы получите скорость до 472 Мбит/с. Оперативная память составляет 256 MБ.

Роутер можно удаленно запитать по сетевому кабелю по технологии POE.

В MikroTik RB750Gr3 установлена операционная система RouterOS Level4 с огромными возможностями по настройке. С ее помощью вы сможете ограничить скорость пользователям, запретить доступ к социальным сетям или торрентам, сделать в кафе или гостинице HotSpot с перенаправлением на рекламную страничку, организовать защищенное подключение к офису удаленных сотрудников или филиалов по VPN и многое другое.

Также маршрутизатор поддерживает установку The Dude Server, предназначенного для мониторинга в сети различных устройств, серверов, сервисов, установки связей между ними и оповещении при сбоях.

MikroTik hEX (модель RB750Gr3) имеет хорошую производительность, поддержку аппаратного шифрования IPsec, The Dude Server и доступную цену.

Настройка роутера MikroTik hEX (RB750Gr3)

Для настройки роутера MikroTik hEX (RB750Gr3) воспользуйтесь инструкциями:

- Базовая настройка MikroTik →

- Настройка интернета →

- Настройка локальный сети LAN(+Bribge+DHCP) →

- Настройка WiFi 2.4ГГц и 5ГГц →

- Проброс портов →

- Настройка FireWall →

- Настройка VPN сервера L2TP →

- Настройка FastTrack Connection →

- Настройка CapsMan WiFi →

- Backup конфигурации →

- Настройка MikroTik IpSec VPN →

- Изменение MAC адреса →

- Сброс до заводских настроек →

- Строгий FireWall в MikroTik →

- Настройка MikroTik VPN IpSec →

- Блокировка сканера портов →

- Два провайдера, балансировка и автопереключение →

- Ограничение скорости →

- Настройка DNS сервера →

- Настройка DDNS MikroTik Cloud →

Комплектация

|

|

|

|

|

Роутер MikroTik |

Блок питания |

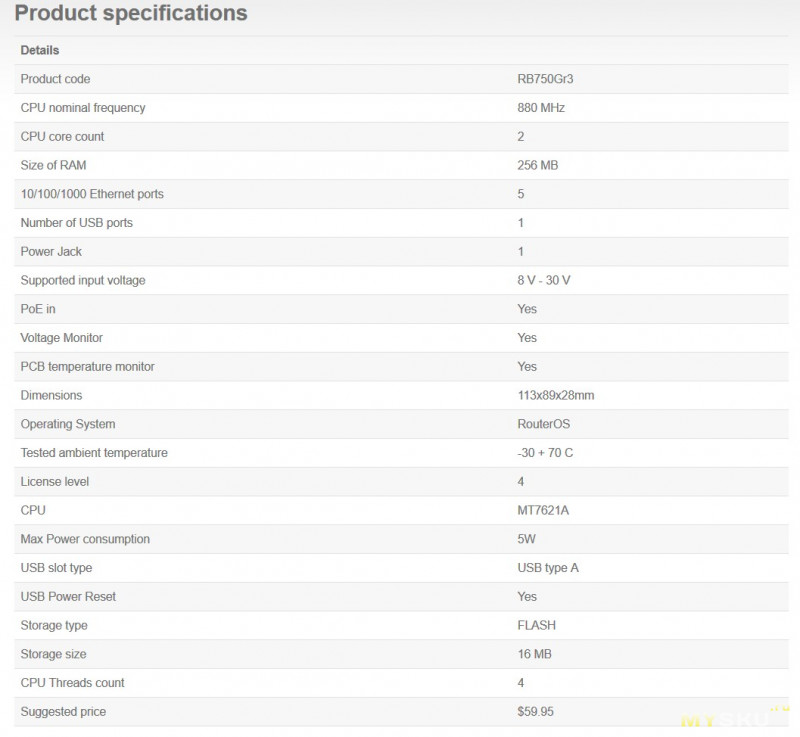

Характеристики

| Система | |

|---|---|

| Процессор: | MT7621A 880 МГц, 2 ядра и 4 потока |

| RAM: | 256 MB |

| Flash: | 16 MB |

| Разъемы: | 5 × 10/100/1000 Mbit/s Ethernet RJ45 1 × USB 2.0 1 × microSD slot |

| ОС: | MikroTik RouterOS Level4 |

| Другое | |

| Электропитание: | PoE: 8..30 V DC on Ethernet port1 jack:8..30 V DC |

| Потребление: | до 5 Вт |

| Размеры: | 113 × 89 × 28 мм |

| Вес: | 129 г |

| Рабочая температура: | от -30°C до +70°С |

Результаты теста производительности

|

RB750Gr3 |

MT7621A (880Mhz) 1G all port test |

||||||

|---|---|---|---|---|---|---|---|

|

Mode |

Configuration |

1518 byte |

512 byte |

64 byte |

|||

| kpps | Mbps | kpps | Mbps | kpps | Mbps | ||

| Bridging | none (fast path) | 162.4 | 1,972.2 | 443.7 | 1,817.4 | 1039.1 | 532.0 |

| Bridging | 25 bridge filter rules | 162.4 | 1,972.2 | 168.1 | 688.5 | 174.3 | 89.2 |

| Routing | none (fast path) | 162.4 | 1,972.2 | 444.4 | 1,820.3 | 1035.0 | 529.9 |

| Routing | 25 simple queues | 162.4 | 1,972.2 | 179.6 | 735.6 | 171.4 | 87.8 |

| Routing | 25 ip filter rules | 92.9 | 1,128.2 | 94.1 | 385.4 | 93.8 | 48.0 |

Руководство пользователя

Первое использование

- Выберите решение по питанию, см. Включение питания раздел возможностей.

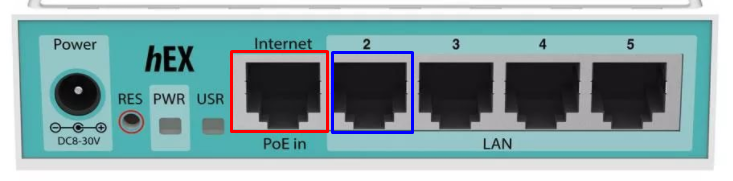

- Подключите интернет-кабель к порту 1 (с надписью «Интернет»), а компьютеры локальной сети к портам 2-5.

- Подключите разъем прямого входа питания, если не используется POE, чтобы запустить устройство.

- Если вы используете POE, см. раздел «Адаптер POE», чтобы узнать, как подключиться.

- Устройство загрузится и после короткого звукового сигнала сеть будет доступна для подключения.

- Установите автоматическую IP-конфигурацию вашего компьютера (DHCP).

- После подключения к сети откройте https://192.168.88.1 в вашей web браузер, чтобы начать настройку, поскольку по умолчанию пароль отсутствует, вы войдете в систему автоматически.

- Мы рекомендуем нажать кнопку «Проверить наличие обновлений» и обновить программное обеспечение RouterOS до последней версии, чтобы обеспечить максимальную производительность и стабильность.

- Установите свой пароль на экране, который загружается.

Исполнение

Это устройство предназначено для использования в помещении путем размещения его на плоской поверхности или крепления на стене, точки крепления показаны на рисунке ниже, а винты в комплект не входят. Хорошо подходят шурупы размером 4×25 мм, в зависимости от конструкции стены можно использовать дюбеля 6×30 мм и сверло 6 мм, если это необходимо. При настенном монтаже следите за тем, чтобы ввод кабеля был направлен вниз. Мы рекомендуем использовать кабель Cat6 для наших устройств. Шкала рейтинга IP для этого устройства — IPX0.

Включение питания

Устройство принимает питание от разъема питания или от первого порта Ethernet (пассивный PoE):

- Гнездо питания с прямым входом (5.5 мм снаружи и 2 мм внутри, розетка, положительный контакт) принимает 8–30 В ⎓DC.

- Первый порт Ethernet принимает пассивное питание через Ethernet 8–30 В ⎓DC. 12 В или более рекомендуется для компенсации потерь в кабелях.

Потребляемая мощность данного устройства при максимальной нагрузке с насадками 10 Вт. Без насадок 5 Вт.

Процесс загрузки

RouterOS включает множество параметров конфигурации в дополнение к тому, что описано в этом документе. Предлагаем начать здесь, чтобы ознакомиться с возможностями:

https://mt.lv/help. Если IP-соединение недоступно, инструмент Winbox (https://mt.lv/winbox) можно использовать для подключения к MAC-адресу устройства со стороны локальной сети (по умолчанию весь доступ через Интернет-порт заблокирован).

В целях восстановления можно загрузить устройство из сети, см. раздел Кнопка сброса.

Слоты и порты расширения

Устройство имеет пять отдельных портов Ethernet, поддерживающих автоматическую коррекцию перекрестного/прямого кабеля (Auto MDI/X), поэтому вы можете использовать как прямые, так и перекрестные кабели для подключения к другим сетевым устройствам.

- Слот для карты MicroSD.

- Слот USB типа А.

Пуговицы и перемычки

Кнопка сброса

Кнопка сброса RouterBOOT выполняет следующие функции. Нажмите кнопку и включите питание, затем:

- Отпустите кнопку, когда зеленый светодиод начнет мигать, чтобы восстановить настройки RouterOS по умолчанию.

- Отпустите кнопку, когда индикатор загорится зеленым, чтобы очистить все конфигурации и соединить все интерфейсы.

- Отпустите кнопку после того, как светодиод перестанет гореть (~ 20 секунд), чтобы устройство начало поиск серверов Netinstall (требуется для переустановки RouterOS по сети).

Независимо от используемого выше варианта, система загрузит резервный загрузчик RouterBOOT, если кнопка будет нажата до подачи питания на устройство. Полезно для отладки и восстановления RouterBOOT.

Кнопка режима

Действие кнопок режима можно настроить в программном обеспечении RouterOS для выполнения любого предоставленного пользователем сценария RouterOS. Вы также можете отключить эту кнопку.

Кнопку режима можно настроить в меню RouterOS/системной кнопке режима маршрутизатора.

Подключение к адаптеру POE:

- Подключите кабель Ethernet от устройства к порту POE адаптера POE.

- Подключите кабель Ethernet от вашей локальной сети к LAN-порту адаптера POE, обратите внимание на стрелки для потока данных и мощности.

- Подключите шнур питания к адаптеру, а затем вставьте шнур питания в розетку.

Аксессуары

В комплект поставки входят следующие аксессуары, которые идут в комплекте с устройством:

- Импульсный блок питания DC ⎓ EU/US 24 В, 0.38 А, 9 Вт, уровень VI, кабель: 1.5 м.

Характеристики

Для получения дополнительной информации об этом продукте, технических характеристиках и изображениях, пожалуйста, посетите наш web страницы: https://mikrotik.com/product/RB750Gr3

Поддержка операционной системы

Устройство поддерживает программное обеспечение RouterOS версии 6. Номер версии, установленной на заводе, указан в меню / системном ресурсе RouterOS. Остальные операционные системы не тестировались.

Заявление Федеральной комиссии по связи о помехах

Это оборудование было протестировано и признано соответствующим ограничениям для цифровых устройств класса B в соответствии с частью 15 правил FCC. Эти ограничения предназначены для обеспечения

разумная защита от вредных помех при установке в жилых помещениях.

Это оборудование генерирует, использует и может излучать радиочастотную энергию и, если оно установлено и используется не в соответствии с инструкциями, может создавать вредные помехи для радиосвязи. Однако нет гарантии, что помехи не возникнут при конкретной установке. Если это оборудование действительно создает недопустимые помехи для приема радио или телевидения, что можно определить путем включения и выключения оборудования, пользователю рекомендуется попытаться устранить помехи одним или несколькими из следующих способов:

- Изменить ориентацию или местоположение приемной антенны.

- Увеличьте расстояние между оборудованием и приемником.

- Подключить оборудование к розетке в цепи, отличной от той, к которой подключен приемник.

- Обратитесь за помощью к дилеру или опытному радио / телевизионному технику.

Предупреждение Федеральной комиссии по связи: любые изменения или модификации, явно не одобренные стороной, ответственной за соответствие, могут лишить пользователя права на эксплуатацию этого оборудования.

Это устройство соответствует требованиям части 15 правил FCC. Эксплуатация возможна при соблюдении следующих двух условий: (1) это устройство не может создавать вредных помех, и (2) это устройство должно принимать любые принимаемые помехи, включая помехи, которые могут вызвать нежелательную работу.

Примечание: Это устройство было протестировано с экранированными кабелями на периферийных устройствах. Для обеспечения соответствия с устройством необходимо использовать экранированные кабели.

Инновации, наука и экономическое развитие Канады

Это устройство содержит не требующие лицензии передатчики / приемники, которые соответствуют не требующим лицензирования RSS-каналам Канады в области инноваций, науки и экономического развития. Операция

при соблюдении следующих двух условий:

- Это устройство не должно вызывать помех.

- Это устройство должно принимать любые помехи, включая помехи, которые могут вызвать сбои в работе устройства.

КАНАЛА ICES-003 (B) / NMB-003 (B)

Декларация соответствия CE

Mikrotīkls SIA заявляет, что радиооборудование типа RouterBOARD соответствует Директиве 2014/30 / EU. Полный текст декларации соответствия ЕС доступен по следующему адресу в Интернете: https://mikrotik.com/products

Документы / Ресурсы

Рекомендации

На чтение 10 мин Просмотров 77.1к. Опубликовано 16.10.2017

Обновлено 03.11.2020

Продолжение предыдущих статей по организации единой локальной сети.

Содержание:

Создание домашней сети на базе устройств MikroTik: Часть 1

Создание домашней сети на базе устройств MikroTik: Часть 2 — Настройка hAP ac

Создание домашней сети на базе устройств MikroTik: Часть 3 — Настройка RB750Gr3 hEX (Вы тут)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Создание домашней сети на базе устройств MikroTik: Часть 5 — Создание EoIP туннеля

Создание домашней сети на базе устройств MikroTik: Часть 6 — Firewall защита доступа

Создание домашней сети на базе устройств MikroTik: Часть 7 — Firewall правильное перенаправление портов в сети с двумя шлюзами

Создание домашней сети на базе устройств MikroTik: Часть 8 — Установка и настройка MikroTik DUDE Network Monitor

Мы настроили наш основной роутер hAP ac для работы со статическим IP провайдера и провели базовую настройку не затрагивая настройку защищенного туннеля (VPN).

Произведем настройку для роутера hEX RB750Gr3. (hEX S похож на него)

Суть и методика настройки не особо отличается от настройки модели hAP ac. В этой модели просто нет Wi-Fi.

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

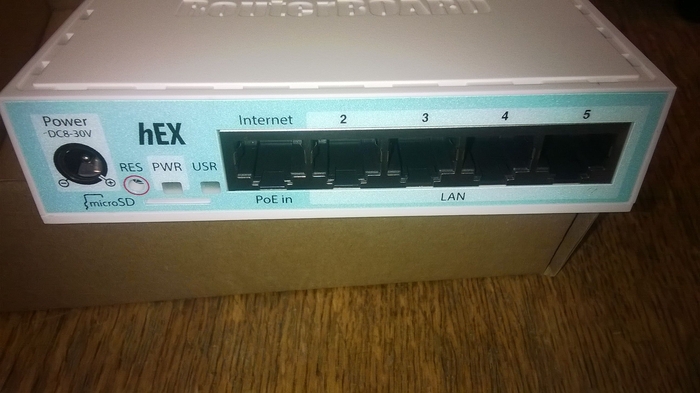

Подключим роутер к ПК/Ноутбуку через порт 2, а кабель провайдера в порт Internet.

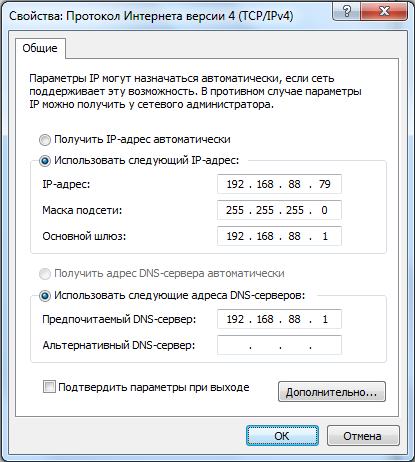

На ПК для сетевого интерфейса устанавливаем статический IP 192.168.88.5 и маску сети 255.255.255.0

Это нужно если у роутера отсутствует IP адрес.

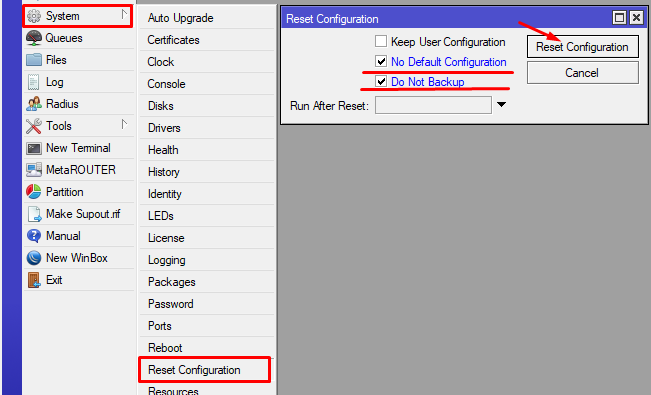

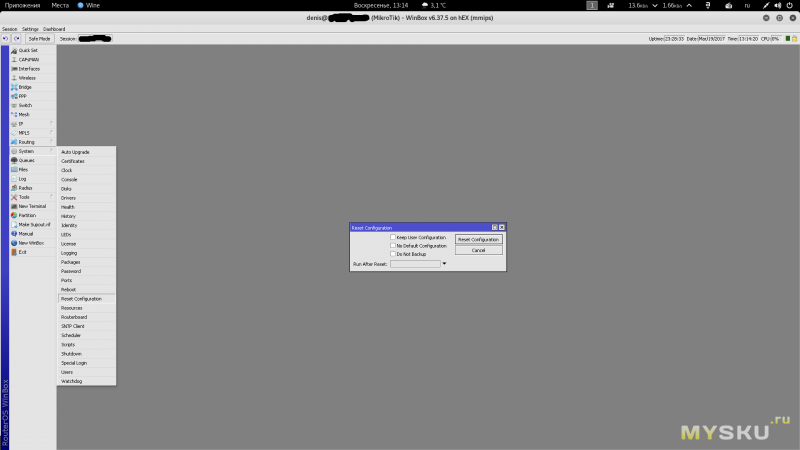

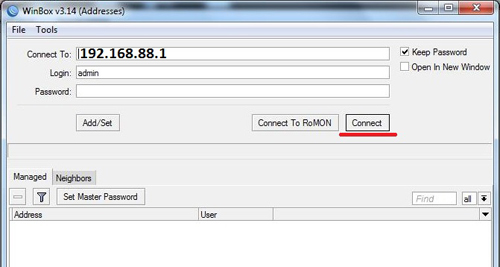

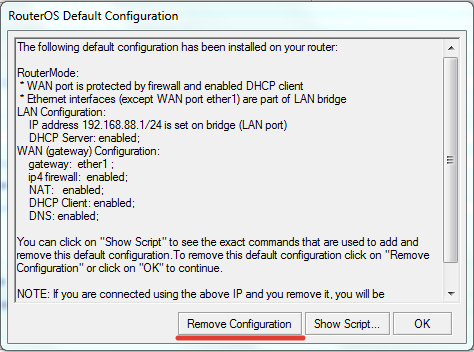

Открываем утилиту WinBox (Подробнее: Тут и Тут). Сбрасываем все заводские настройки, они нам не понадобятся!

Консольно:

/system reset-configuration no-defaults=yes skip-backup=yes

Подтверждаем сброс настроек.

После этой процедуры, у роутера не будет IP адреса, поэтому подключаемся по MAC адресу.

Все настройки будут сброшены, начнем настройку:

1. Настраиваем сетевые интерфейсы

Все также, как и для hAP ac.

Данный роутер будет располагаться территориально далеко, например в другом городе, соответственно все настройки делаем для используемого провайдера.

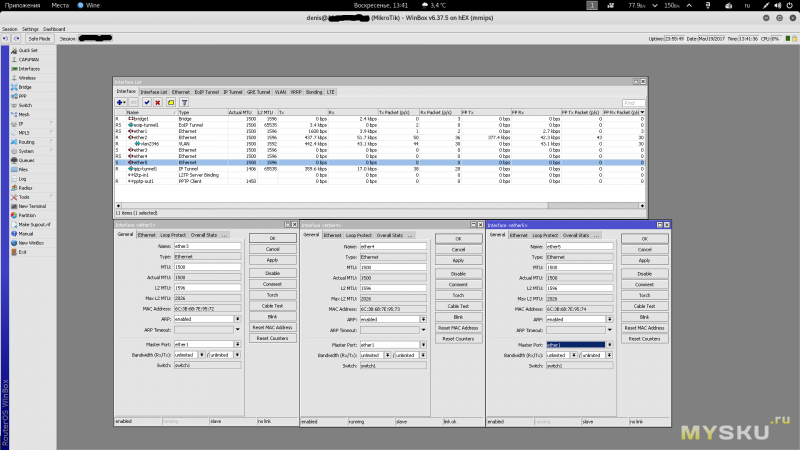

Все интерфейсы RJ45 входят в один свич(switch1) поэтому нам нужно отделить порт для провайдера, и порты для локальных соединений.

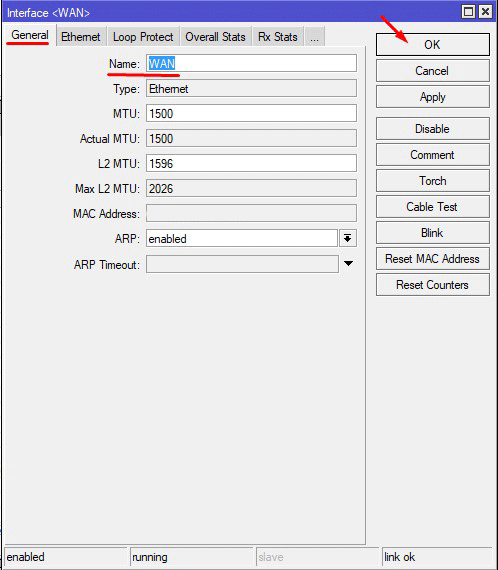

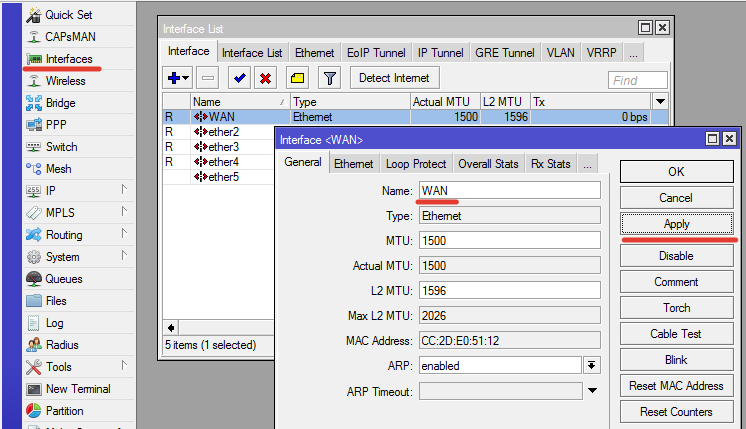

Выбираем интерфейс ether1 и переименовываем его в WAN

Консольно:

/interface ethernet

set [find default-name=ether1] name=WAN

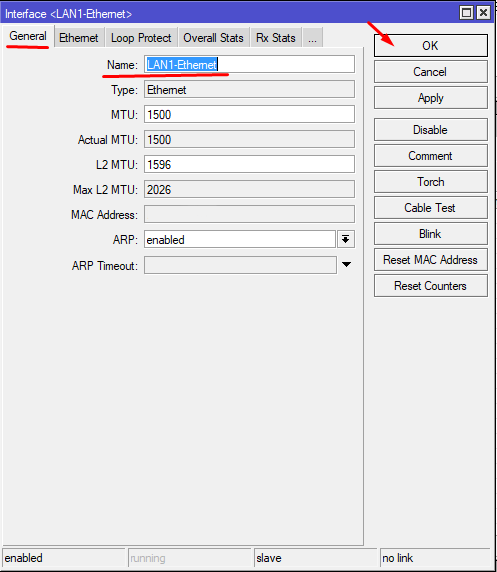

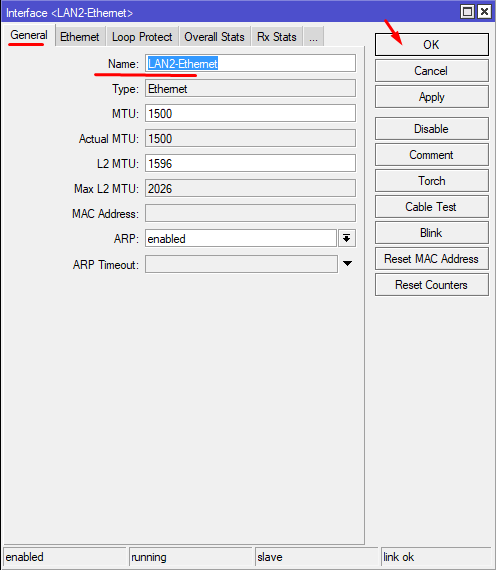

Выбираем интерфейс ether2 и переименовываем его в LAN1-Ethernet

Т.к все сетевые порты у нас находятся в свиче, мы можем сделать один из портов ведущим(Мастер порт), а остальные ведомыми(Слейв порты). По сути получится, как будто каждый из портов это один и тот же порт.

Из-за изменений в прошивке 6.41 в работе Сетевых мостов старый метод не работает. У сетевых портов исключили параметр Master Port.

Теперь в сетевой мост необходимо добавлять интерфейсы по отдельности.

Консольно:

/interface ethernet

set [find default-name=ether2] name=LAN1-Ethernet

Остальные ether3, ether4 и ether5 переименовываем соответствующе LAN2-Ethernet, LAN3-Ethernet, LAN4-Ethernet

Консольно:

/interface ethernet

set [find default-name=ether3] name=LAN2-Ethernet

set [find default-name=ether4] name=LAN3-Ethernet

set [find default-name=ether5] name=LAN4-Ethernet

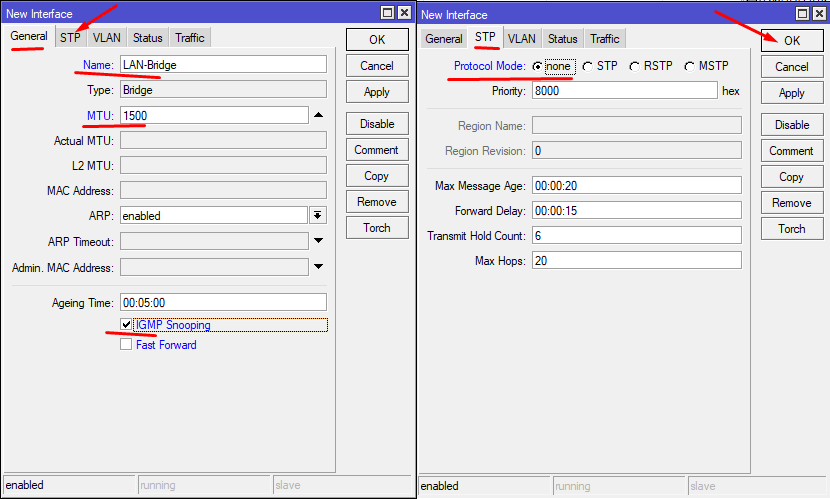

2. Создадим сетевой мост

Сетевой мост будет служить основным интерфейсом, который соберет в себе все наши локальные интерфейсы. Т.е. нужно добавить к новому сетевому мосту все нужные интерфейсы.

Также мы помним, что мы сделали мастер порт и часть портов привязали к нему, соответственно все второстепенные порты добавлять не нужно.

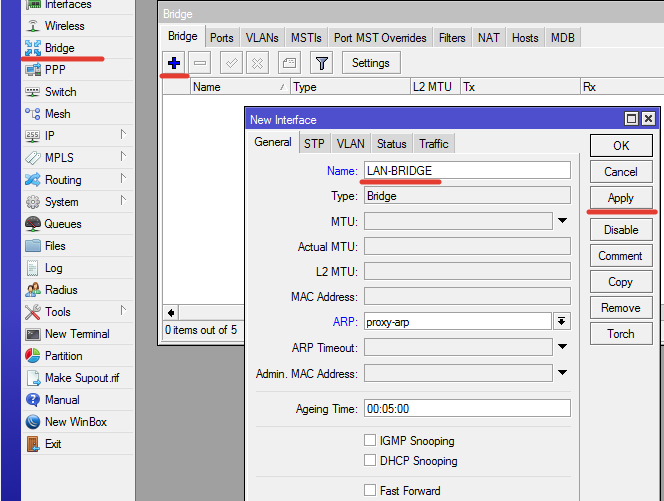

Создадим сам сетевой мост. Назовем его LAN-Bridge

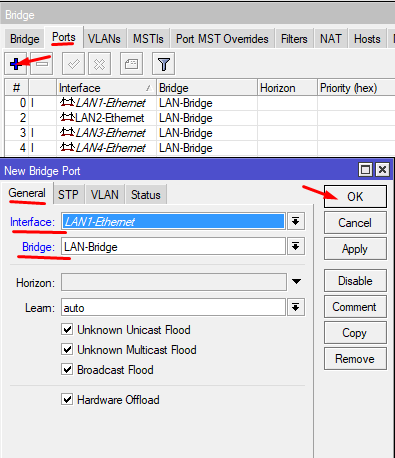

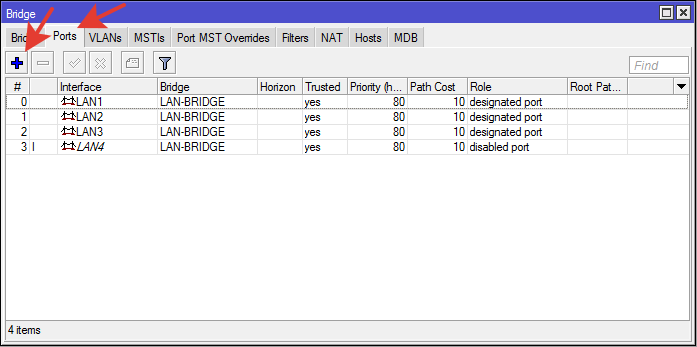

Начнем добавлять порты.

На данный момент в сетевой мост мы добавим только Мастер порт. В дальнейшем мы добавим в этот мост специальный интерфейс туннеля, но об этом позже.

В момент добавления интерфейса LAN1-Master Вас может отключить от роутера, в этом нет ничего страшного, просто подключаемся снова.

Консольно:

/interface bridge

add name="LAN-Bridge" comment="LAN" mtu=1500 fast-forward=no igmp-snooping=yes protocol-mode=none

/interface bridge port

add interface=LAN1-Ethernet disabled=no

add interface=LAN2-Ethernet disabled=no

add interface=LAN3-Ethernet disabled=no

add interface=LAN4-Ethernet disabled=no

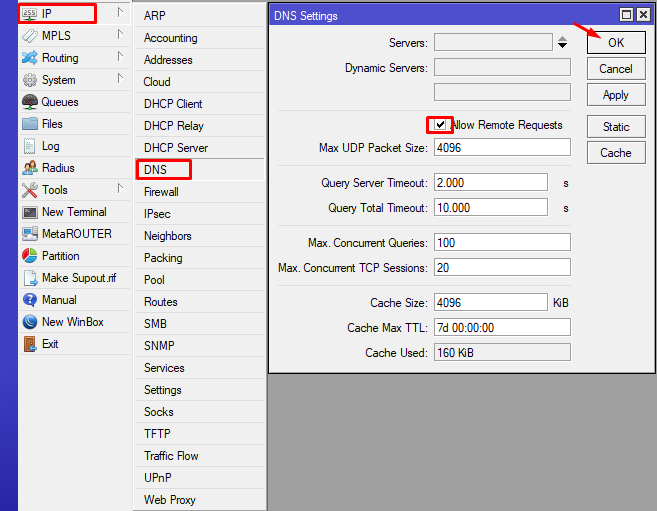

3. Разрешим нашему роутеру обрабатывать DNS

Консольно:

/ip dns set allow-remote-requests=yes cache-size=4096

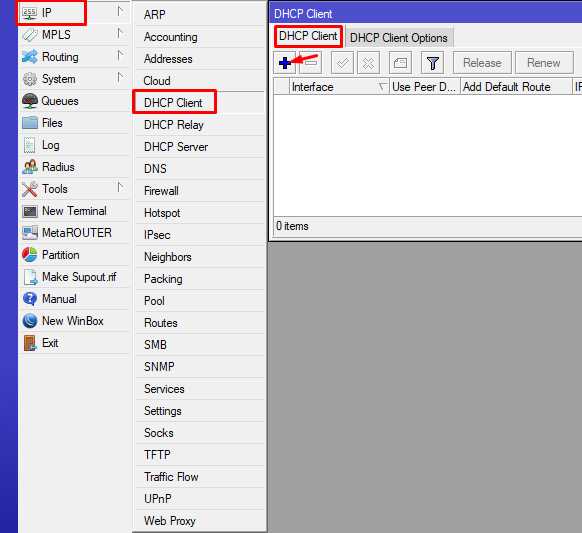

4. Подключение к провайдеру

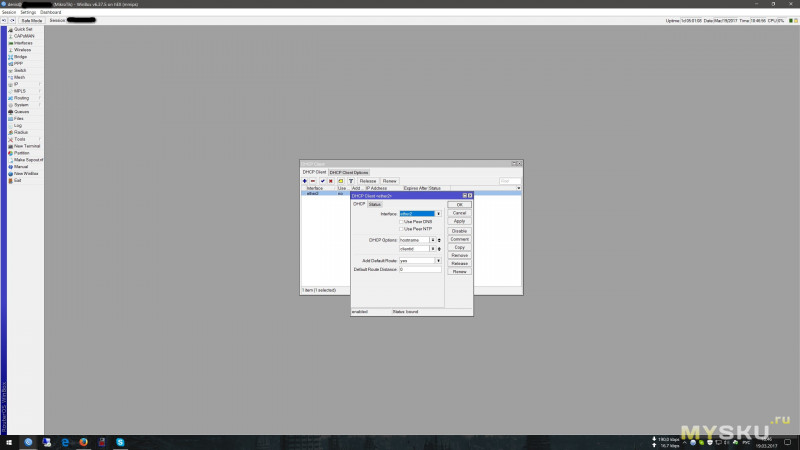

У меня и второй Интернет провайдер предоставляет интернет по DHCP. Т.е. необходимо настроить DHCP клиент на порт в который вставлен кабель провайдера (WAN)

В столбце IP Address мы должны увидеть IP от провайдера.

Консольно:

/ip dhcp-client

add interface=WAN add-default-route=yes disabled=no default-route-distance=1 use-peer-dns=yes use-peer-ntp=yes

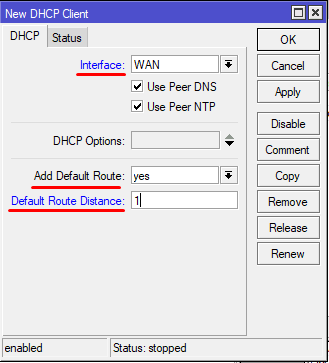

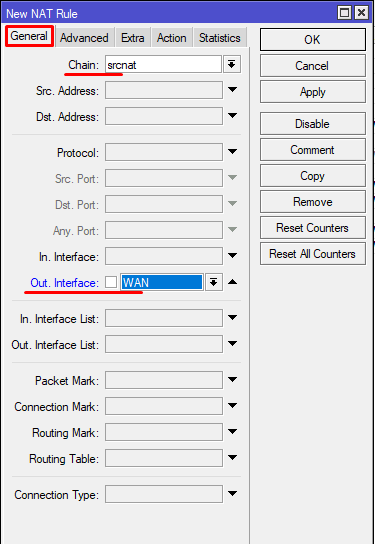

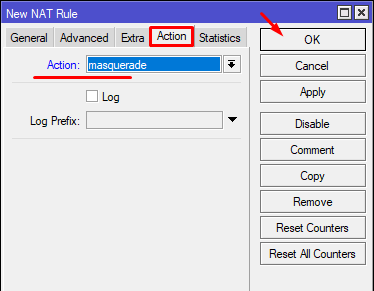

5. Доступ в интернет

Для того, чтобы наши клиенты могли выходить в сеть интернет, нам необходимо указать, через какой интерфейс они будут это делать.

Эти настройки делаются через Межсетевой экран (Firewall)

В принципе этого достаточно, чтобы на роутере уже появился интернет. Но у клиентов его не будет т.к. еще нет IP адреса и локального DHCP сервера.

Консольно:

/ip firewall nat

add chain=srcnat out-interface=WAN action=masquerade

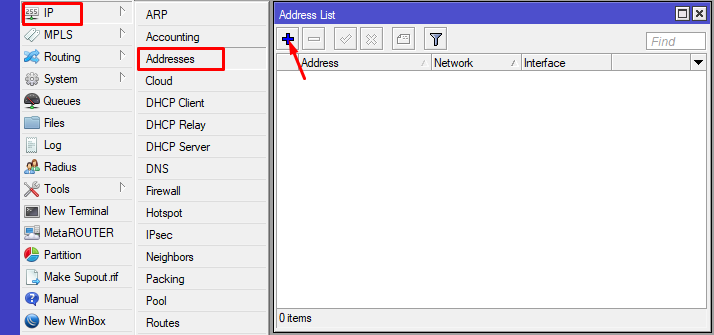

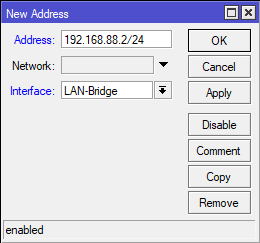

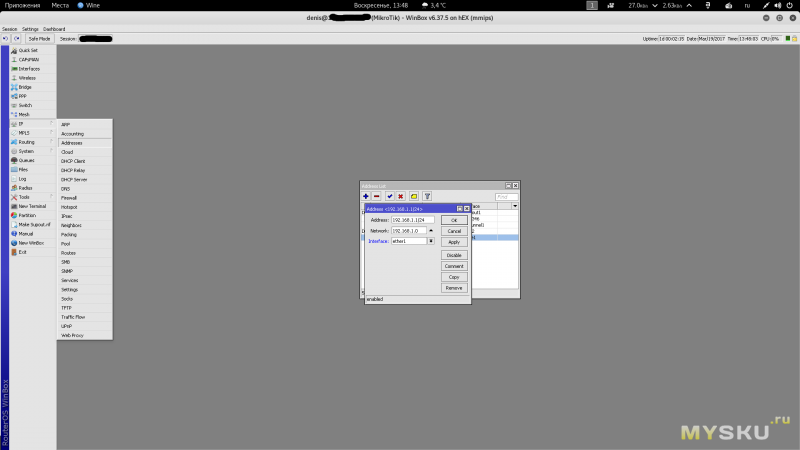

6. IP адрес роутера

Теперь назначим нашему роутеру IP адрес.

Мы определили, что в Локации 2 будет следующий разброс:

IP адрес роутера: 192.168.88.2

IP адреса для клиентов: 192.168.88.30 — 192.168.88.59

29 адресов должно хватить для всех устройств в квартире, даже с избытком.

Так мы указываем, что IP адрес 192.168.88.2 привязать к интерфейсу LAN-Bridge

Консольно:

/ip address

add address=192.168.88.2/24 interface=LAN-Bridge

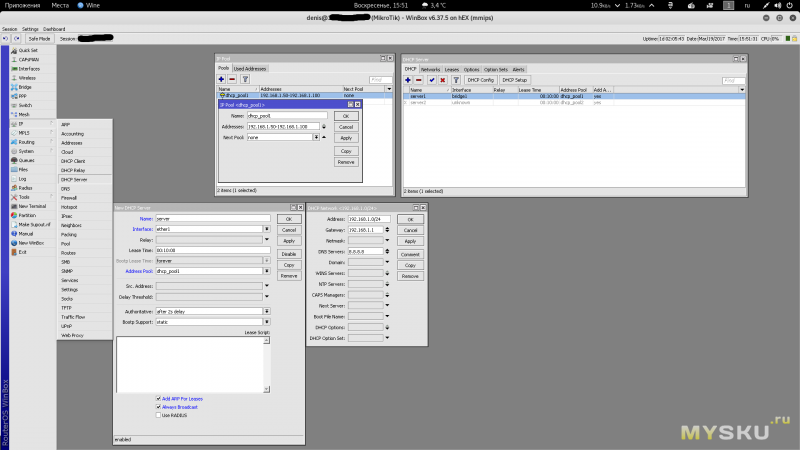

7. DHCP Сервер для локальных клиентов

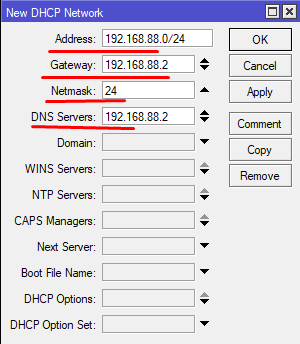

Для того, чтобы наши клиенты могли подключаться к нашему роутеру и получать от него IP адреса и другие параметры, необходимо настроить DHCP сервер.

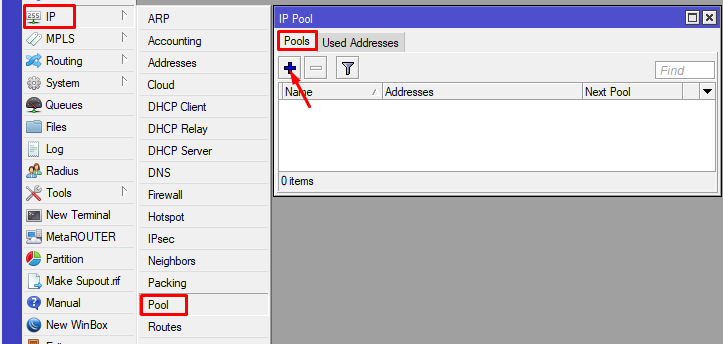

Первоначально укажем Pool IP адресов

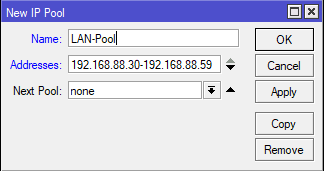

Теперь добавляем сам DHCP сервер

Осталось еще указать для какой сети и какие дополнительные параметры будут получать подключенные клиенты.

Каждый подключенный клиент будет получать от DHCP сервера набор параметров:

Шлюз и DNS — В нашем случае и тем и другим будет выступать сам роутер.

Консоль:

/ip pool

add name=LAN-Pool ranges=192.168.88.30-192.168.88.59

/ip dhcp-server

add name=DHCP-Server interface=LAN-Bridge lease-time=12h address-pool=LAN-Pool bootp-support=dynamic bootp-lease-time=lease-time add-arp=yes authoritative=yes

/ip dhcp-server network

add address=192.168.88.0/24 gateway=192.168.88.2 netmask=24 dns-server=192.168.88.2

Настройка роутера hEX (RB750Gr3) завершена.

Далее мы рассмотрим создание туннеля для связки двух роутеров и организации единой локальной сети с сетевой маской 255.255.255.0 (24)

Создание домашней сети на базе устройств MikroTik: Часть 4 — Создание OpenVPN туннеля

Список всех статей в хронологическом порядке: История статей

Поддержка блога

Если Вам не безразлична судьба блога или Вы просто хотите отблагодарить Автора за его труд, смело переходите на страницу Поддержки, там описана вся информация, по тому, как это сделать проще простого =)

UPD: 02.10.2018

Внесены правки в настройки проводных сетевых интерфейсов и сетевого моста из-за выхода прошивки 6.42.9 (Long-Term)

Как я уже рассказывал я пользуюсь исключительно прошивками ранее (Bugfix), которые сейчас изменены на ветку (Long-Term) т.е. длительной поддержки.

Подробнее прочитать про Bridge Hardware Offloading можно на Wiki MikroTik Switch_Chip_Features (Bridge_Hardware_Offloading) [ENG]

Важное замечание. На данном роутере Bridge Hardware Offloading поддерживается через switch chip MT7621

Но для его включения необходимо отключить у самого интерфейса бриджа IGMP Snooping и выбрать Protocol mode = none на вкладке STP

Поэтому если вы используете IGMP или STP/RSTP/MSTP и хотите получить аппаратную разгрузку бриджа, вам необходимо другое оборудование.

What’s new in 6.42.9 (2018-Sep-27 05:19)

Important note!!! Backup before upgrade!

RouterOS v6.41 and above contains new bridge implementation that supports hardware offloading (hw-offload).

This update will convert all interface «master-port» configuration into new bridge configuration, and eliminate «master-port» option as such.

Bridge will handle all Layer2 forwarding and the use of switch-chip (hw-offload) will be automatically turned on based on appropriate conditions.

The rest of RouterOS Switch specific configuration remains untouched in usual menus.

Please, note that downgrading below RouterOS v6.41 will not restore «master-port» configuration, so use backups to restore configuration on downgrade.

*) bridge — ignore tagged BPDUs when bridge VLAN filtering is used;

*) bridge — improved packet handling when hardware offloading is being disabled;

*) crs317 — fixed packet forwarding on bonded interfaces without hardware offloading;

*) crs326/crs328 — fixed packet forwarding when port changes states with IGMP Snooping enabled;

*) defconf — properly clear global variables when generating default configuration after RouterOS upgrade;

*) dns — fixed DNS cache service becoming unresponsive when active Hotspot server is present on the router (introduced in 6.42);

*) filesystem — fixed NAND memory going into read-only mode (requires «factory-firmware» >= 3.41.1 and «current-firmware» >= 6.43);

*) health — added missing parameters from export;

*) health — fixed voltage measurements for RB493G devices;

*) hotspot — properly update dynamic «walled-garden» entries when changing «dst-host»;

*) ike2 — fixed rare authentication and encryption key mismatches after rekey with PFS enabled;

*) ike2 — improved subsequent phase 2 initialization when no child exist;

*) ipsec — improved invalid policy handling when a valid policy is uninstalled;

*) ipsec — improved stability when using IPsec with disabled route cache;

*) led — added «dark-mode» functionality for wsAP ac lite, RB951Ui-2nD, hAP, hAP ac lite and LtAP mini devices;

*) lte — fixed LTE interface not working properly after reboot on RBSXTLTE3-7;

*) lte — fixed LTE registration in 2G/3G mode;

*) ospf — improved link-local LSA flooding;

*) ospf — improved stability when originating LSAs with OSPFv3;

*) routerboard — fixed memory tester reporting false errors on IPQ4018 devices («/system routerboard upgrade» required);

*) routerboard — show «boot-os» option only on devices that have such feature;

*) routerboot — fixed RouterOS booting on devices with particular NAND memory;

*) sniffer — made «connection», «host», «packet» and «protocol» sections read-only;

*) supout — added «files» section to supout file;

*) upgrade — fixed RouterOS upgrade process from RouterOS v5 on PowerPC;

*) upnp — improved UPnP service stability when handling HTTP requests;

*) userman — fixed «shared-secret» parameter requiring «sensitive» policy;

*) w60g — added «frequency-list» setting;

*) w60g — fixed interface LED status update on connection;

*) w60g — fixed random disconnects;

*) w60g — general stability and performance improvements;

*) webfig — fixed time interval settings not applied properly under «IP/Kid Control/Kids» menu;

*) webfig — fixed www service becoming unresponsive;

*) winbox — show «System/RouterBOARD/Mode Button» on devices that has such feature;

*) wireless — accept only valid path for sniffer output file parameter;

*) wireless — fixed «/interface wireless sniffer packet print follow» output;

Если Вы хотите изучить MikroTik, то это можно реализовать с помощью специального онлайн-курса «Настройка оборудования MikroTik». В курсе изучаются все темы из официальной программы MTCNA, а автором курса является официальный тренер MikroTik. Материал подходит и тем, кто уже давно работает с оборудованием MikroTik, и тем, кто даже не держал его в руках. В состав курса входят 162 видеоурока, 45 лабораторных работ и вопросы для самопроверки с конспектом. Кстати я получал сертификат MTCNA именно тут!

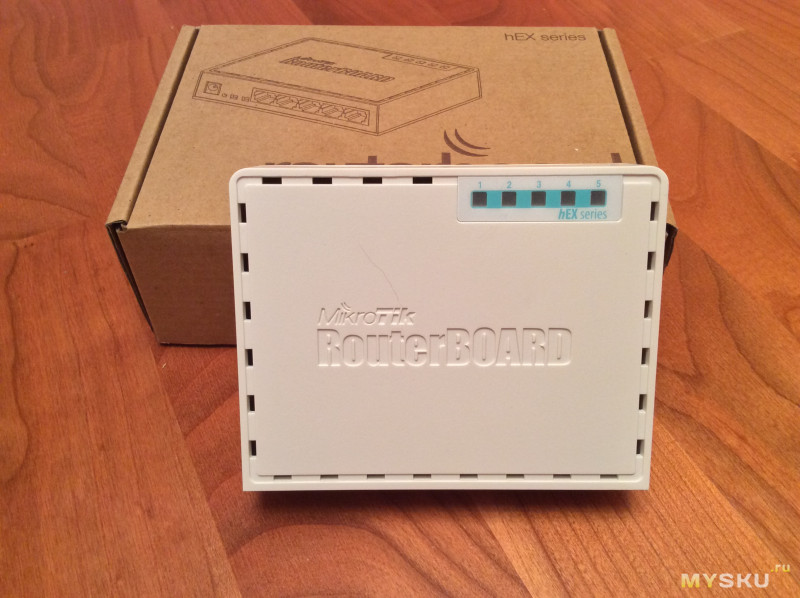

Приветствую читателей муськи! А не поломать ли нам с вами сегодня копья в комментариях по вопросу продукции компании Mikrotik? Сегодня я приглашаю вас посмотреть на одно очень интересное сетевое устройство, которое (можно смело сказать) уникально для нашего рынка. Эта непризентабельная на вид коробочка имеет на борту 2-х ядерный 4-х поточный процессор и обеспечивает аппаратное шифрование данных. Всех заинтересовавшихся прошу под кат.

Совсем недавно я стал обладателем роутера, который как мне казалось закрыл все мои сетевые «хотелки» и в ближайшее время мне не потребуется больше задумываться о каких-либо глобальных изменениях в локальной сети. Однако думал я неправильно, прошло пол года и вот, пришлось вносить изменения

Mikrotik hap AC (962-й) оказался очень интересным устройством, стабильным, с отличным покрытием беспроводной сети, шустрым и самое главное: ОЧЕНЬ гибким, по сути его RouterOS обеспечивает практически любым сетевым функционалом, а если вдруг чего-то нет, то можно смело воспользоваться скриптами (хотя конечно иной раз весьма досадно, что нет прямого доступа к шеллу). В общем все было у меня хорошо пока внезапно не закончились свободные сетевые порты в роутере )) Последний свободный сетевой порт заняла консоль PS4, а так как в перспективе мне потребуется по крайней мере еще один локальный сетевой порт, то я стал задумываться о покупке небольшого свича в локальную сеть. Думал как-то отстранено, так как особо не поджимало, и лениво просматривал Сеть на предмет будущей покупки. Так как меня уже можно смело зачислять в стан секты свидетелей Микротика, то выбирал я из продукции именно этой фирмы (от добра добра не ищут).

Одновременно с этим сетевой администратор на моей работе, решил поднять скорость туннеля, который обеспечивает связь между моим домом и работой. Решение со всех сторон правильное и я всеми руками ЗА, так как если удаленный рабочий стол по RDP текущие настройки скорости покрывают полностью, то передача более-менее объемных файлов превращается в долгий квест. В общем скорость тоннеля расширили до 40 Мегабит (в туннеле сейчас стоит ограничение трафика максимум 40 мегабит). И тут выяснилось следующее: в тоннеле используется шифрование данных, что естественно и по другому в моей компании быть не может (да в принципе и вообще в любой удаленной работе шифровать данные не грех). Собственно раньше скорость была 20 Мегабит и при работе туннеля достаточно сильно загружался процессор роутера (до 90%) Теперь, после повышения скорости, все стало печальнее: скорость возросла до 30 Мегабит а загрузка проца моего роутера упёрлась в 100%, таким образом если начать передавать данные с или на работу, то локальная сеть «умирает» пока загрузка туннеля не прекратится.

В общем задумался я над возможным решением и думал недолго: как раз недавно появился в продаже обновленный Mikrotik HEX 750Gr3 который судя по заявлениям производителя обеспечивает высокую производительность при шифровании и обладает 5 гигабитными портами. Как раз такое совмещение мне и требовалось. Заказ я оформил через ебей версию сайта евродекс подождал примерно 14 дней и вот наш герой у меня в руках. В этом обзоре я решил учесть недостатки предыдущего (в прошлый раз я впервые столкнулся с RouterOS и поэтому решил не особо отступать от сетевых руководств – делиться с вами было особо нечем), по шагам описать добавление нового устройства в локальную сеть и вообще в целом показать построение сети с помощью устройств от Микротика. Поэтому обзор обещает растянуться

Спецификация:

Приехал аппарат как всегда в привычной для продукции микротика серой коробке, внутри сам маршрутизатор, блок питания и куцый листик с описанием как зайти в настройки:

Дизайн маршрутизатора минималистически-спартанский, совершенно не креативный, но лично меня этим продукция микротика подкупает: терпеть не могу современные бессмысленные выкидыши маркетинга иных фирм по принципу чем больше ног/антенн тем круче

Пройдемся по фронтальному функционалу слева направо: разъем питания с широким допускам по БП (от 8 вольт и до 30 вольт) кнопка сброса, информационные светодиоды рабочих режимов, внизу притаился порт для microSD-карты, далее расположены 5 гигабитных портов. По первому порту может осуществляться питание через PoE.

По правому боку производитель сделал вывод USB2.0 для подключения 3G/LTE модема (использовать этот порт для подключения ХДД не получится)

Сверху располагаются светодиоды активности интерфейсов и лого производителя:

В комплекте отсутствует пачкорд, но для меня это не было сложностью ))

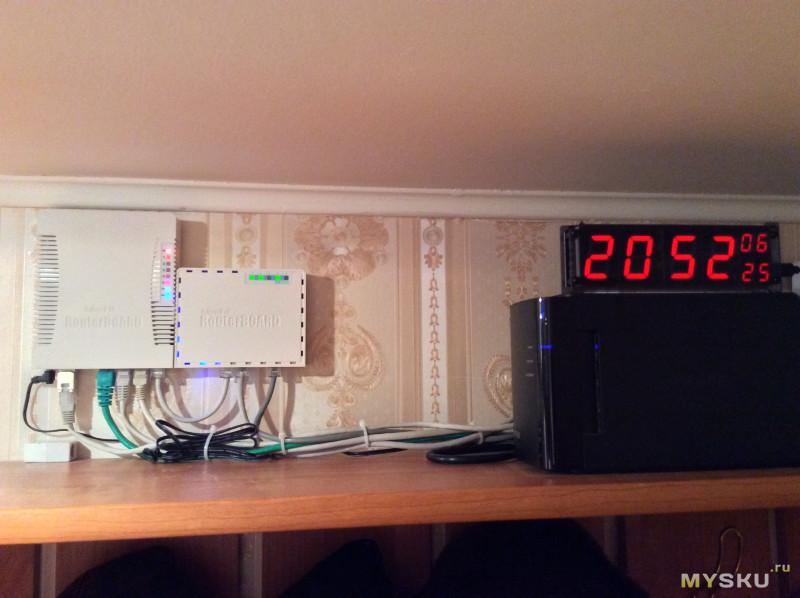

После распаковки, достал дрель, сделал пару дырок в стене и подвесил HEX, получилось вот так:

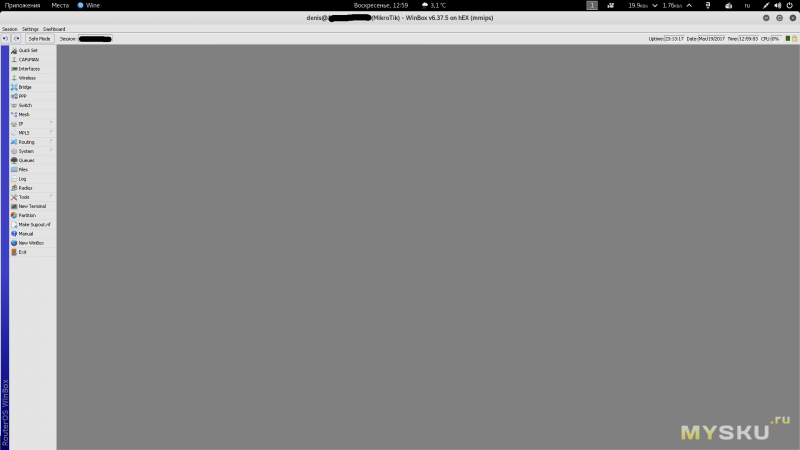

После этого сделал маленький хвостик для соединения маршрутизаторов и подключил питание через PoE-интерфейс. Далее заходим в программу управления Winbox (брать тут: mikrotik.com/download/winbox.exe) через вкладку Neighbors в которой отобразится новое устройство. Так как новый маршрутизатор будет иметь отличающейся от моей подсети IP то проще на него постучать через MAC-адрес. Логин admin Пароль пустой.

Попадаем в окно-управления роутером:

Первое что делаем, это сброс заводской конфигурации и обнуление настроек:

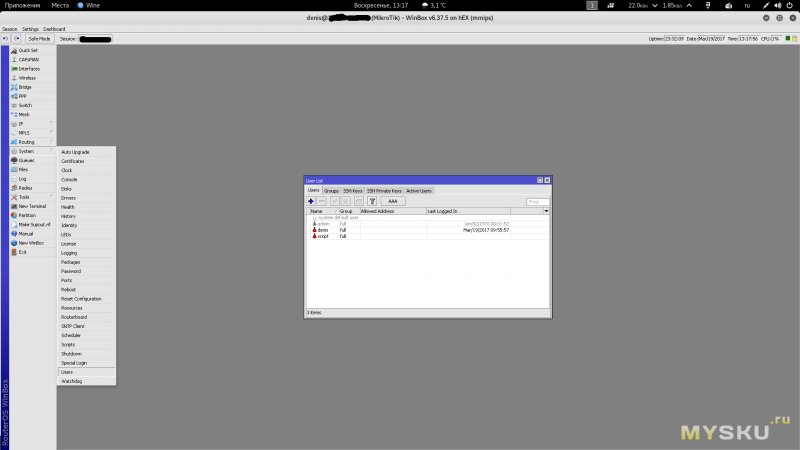

После перезагрузки маршрутизатора заходим в настройку пользователей System/User и создаем нового пользователя с каким-нибудь боле-менее нормальным паролем, пользователя admin отключаем (красный крестик вверху окошка пользователей):

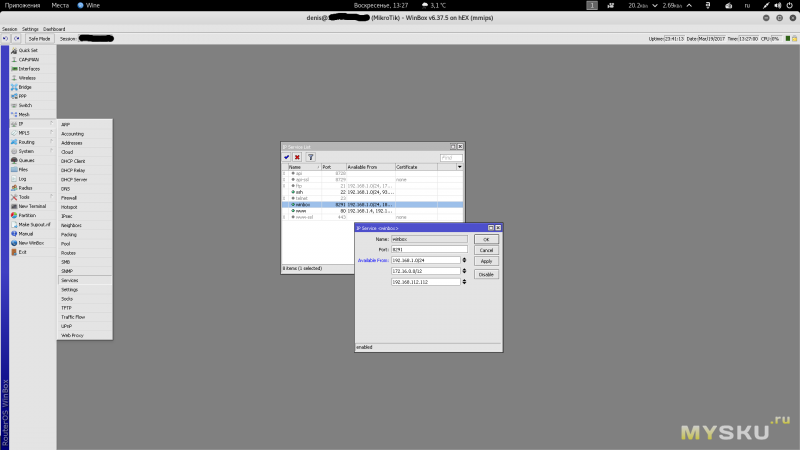

Заходим в сервисы: IP/Service и отключаем то, что не будем использовать. Оставляем доступ через Winbox и на всякий случай через SSH. Два раза щелкаем по сервису и прописываем для каждого сервиса доступ только из локальной сети или с тех внешних адресов в которых вы уверены. Настоятельно рекомендую отключить доступ через браузер (у меня он включен, но ограничен по локальной подсети).

После этих базовых настроек приступаем к конфигурированию сети:

Настройка Сети:

Собираем свитч: объединяем порты под управление мастер-порта. Заходим в Интерфейсы (третья вкладка сверху в панели-меню справа) Определяемся в каком порту у вас будет интернет от провайдера (у меня WAN-ом назначен второй порт), этот порт пока не трогаем. Остальные порты цепляем к мастер-порту (у меня это будет первый порт, который соединен с другим роутером). Щелкаем два раза по остальным портам (3,4,5) и назначаем мастер порт:

Затем создаем адресное пространство локальной подсети в моем случае это привычное 192.168.1.1/24 и привязываем его к мастер-интерфесу, который мы назначили в предыдущем шаге:

Теперь нам нужно поднять DHCP-server, который будет раздавать адреса в локалке. Вначале создаем пулл адресов, из которых будет сервером выдаваться динамические адреса: IPPool нажимаем добавить, указываем диапазон (в моем случае указано 192.168.1.50-192.168.1.100) Затем идем в IP/DHCP-server. На первой вкладке создаем сервер в настройках указываем имя сервера, и выбираем пулл адресов, который создали на предыдущем шаге. Затем преходем на вкладку Networks тут добавляем нашу сеть 192.168.1.0/24 указываем Gatway: 192.168.1.1 и можем при желании указать DNS 8.8.8.8 Все — DHCP сервер создан и клиенты будут получать адреса.

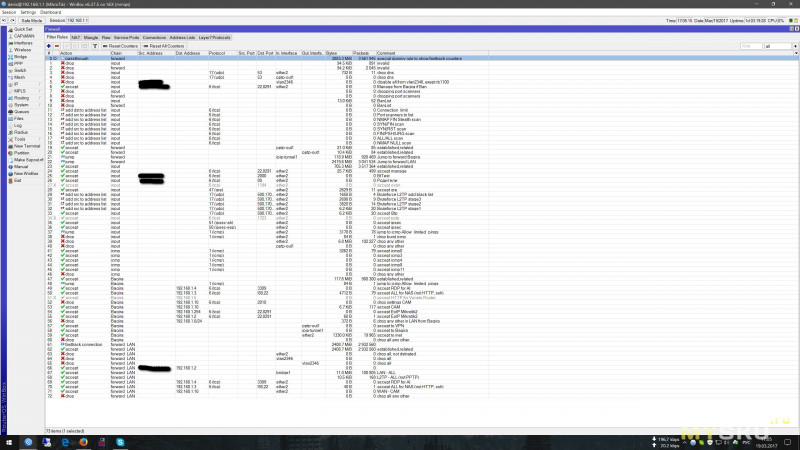

Следующий большой шаг это фаервол и NAT. Я буду писать настройки исходя из своих предпочтений и требований в безопасности сети. Поэтому попрошу не пугаться все правила постараюсь объяснить, а так же логику их написания. Погнали:

Firewall, NAT и DHCP-client

Идем в IP/Firewall, открываем окно. У меня уже написаны правила, пройдемся бегло по пунктам:

0. Правило создано автоматически роутером для правила fasttreka (правило №61)

1. Запрет invalid соединений идущих в роутер (сетевого мусора, битых пакетов, и атак от ботов которые претворяются мусором))

2. Запрет invalid соединений, которые идут транзитом в сеть.

3. Запрет для соединений по протоколу UDP для 53 порта для интерфейса WAN (у меня ether2) — не дает утекать трафику.

4. Тоже самое только для тоннеля (про туннели и зачем они мне — чуть ниже)

5. Запрет на доступ по вилан-интерфейсу кого либо кроме разрешенного адреса.

6. Разрешающее правило доступа для рабочей подсети

7,8. Запрет на доступ с тех адресов, которые попались на попытках сканирования портов.

9,10. Запрет на доступ с тех адресов, которые попались на попытках несанкционированного доступа к L2TP-серверу

11-18. Ловушка которая выявляет любителей по сканировать чужие сети и загоняет их в бан-лист на 30 дней.

19,20 Разрешены валидные, установленные соединения для входящих и исходящих соединений в тоннеле.

Далее я игрался с правилами джампирования (прыжок) на микротике, по большому счету можно бы было обойтись и без этого, но во первых это более структурно и наглядно, а во вторых — мне было интересно.

21. Пакеты пришедшие из ip-туннеля с работы попадают в специально отведенную для них ветку ветку и прыгают сразу к правилу №47

22. Пакеты идущие в локальную сеть отправляются к правилу №61

23. Разрешены валидные, установленные соединения для соединений адресованных роутеру.

24. Разрешено внешнее управление микротиком по портам Winbox и SSH.

25. Разрешено соединение на 2000 порт для возможности тестирование скорости соединения утилитой BTest.

26. Разрешен доступ к вебморде роутера с определенного внешнего адреса.

27. Временно отключенное правило для доступа по OpenVPN.

28. Разрешен gre-трафик для функционирования туннелей.

29-32. Ловушка для любителей постучать на L2TP-сервер автоматом заносит в баню на 30 дней.

33. Разрешен доступ для L2TP соединений.

34. Временно отключенное правило для доступа по PPTP

35,36. Разрешающее правило для IPsec-шифрования.

37. Джамп-правило для icmp-пакетов (ответы на пинги) если частота пинга нормальная — пропускает и отправляет запрос к правилу №41. Если частота запроса врезмерно высокая, не пропускает и отравляет пакет к следующиму запрещающему правилу.

38. Блокирование ненормальных пингов. (можно было бы не ставить это правило, так как следующее правило блокирует все в подряд, но хотелось посмотреть как часто стучат дятлы).

39. Отбрасывает все то, что не разрешено выше.

40. Отбрасывает все что входит из интерфейса туннеля.

41-45. Разрешение на ответ пинг-запросов

46. Запрет всего прочего касательно пингов.

47-60. Правила для разрешения/запрещения доступа из рабочего тоннеля в локальную сеть. (туннелем пользуюсь не только я, так что запрещающие правила это не приступ паронои, а необходимость).

61. Правило фаст-трека для разгрузки CPU роутера и увеличением пропускной способности канала интернет.

62. Разрешены валидные, установленные соединения для входящих и исходящих соединений в локальную сеть.

63-65. Запрещен VLAN-трафик из и в локальную сеть.

66. Разрешение доступа ко второму роутеру.

67. Разрешен трафик из локальной сети куда угодно.

68. Разрешен доступ из L2TP соединений куда угодно.

69. Разрешен RDP.

70. Разрешен доступ к NAS кроме доступа к вебморде и ssh

71. Доступ к камере.

72. Запрет всего остального.

Я не описываю по шагово создание каждого правила, иначе меня забанят на муське за непомерно большой размер общего количества скриншотов. Правила создаются легко, буквально в пару кликов. Главное ясно представлять зачем вы их делаете и в какое место ставите. Трафик идет строго сверху вниз от 1 правила в последующему.

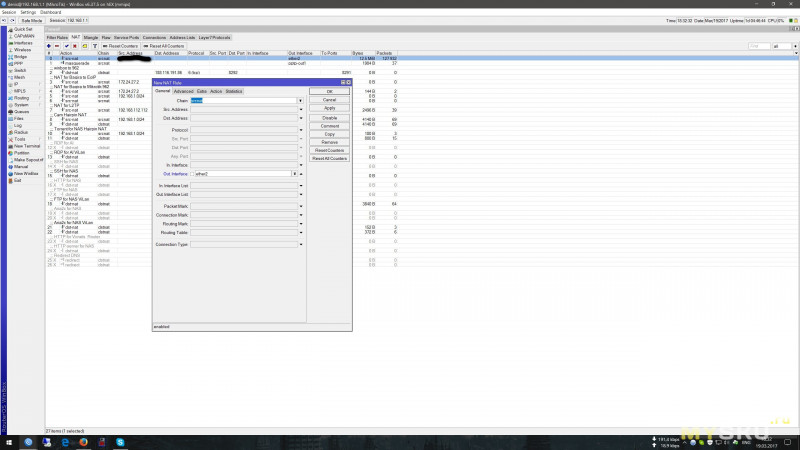

NAT

Тут у нас настройки проброса портов, и маскарадинга — правильного запросов/ответов из локальной сети в глобальную и наоборот.

Что бы у нас заработал доступ к интернету нужно либо прописать правило маскарадинга, либо правило src-nat, я не использую маскарадинг на статичных белых IP, предпочитаю src-nat

Проще всего с маскарадом: Нажимаем кнопку добавить, выбираем chain=srcnat исходящий интерфейс наш WAN = ether2, во вкладке Action выбираем masquerade. Все, теперь интернет должен нормально ходить из/в локалку.

DHCP-клиент:

Теперь осталось получить адрес от провайдера и зарегистрироваться в его сети. Идем в IP/DHCP-client.

Если все верно, то во вкладке статус можно увидеть полученный адрес от провайдера. Интернет есть.

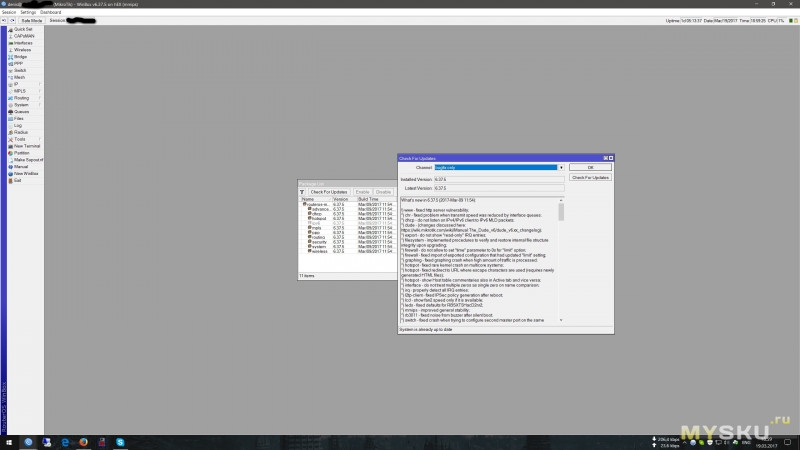

Теперь можно обновить прошивку устройства. Сделать это достаточно просто: для начала нужно при обновлении ROS также обновлять firmware:

system -> routerboard -> upgrade

Делаем перезагрузку.

Если этого не делать могут быть чудеса с железом. Львиная доля недовольств от микротов — именно от этого упущения.

Затем идем в: System/Packages и в появившемся окне нажимаем check update

Если на сервере есть более свежая версия прошивки — ее будет предложено скачать и установить.

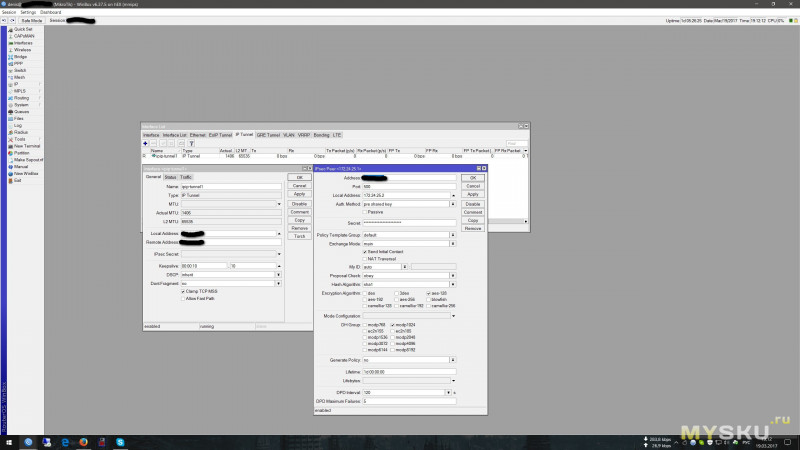

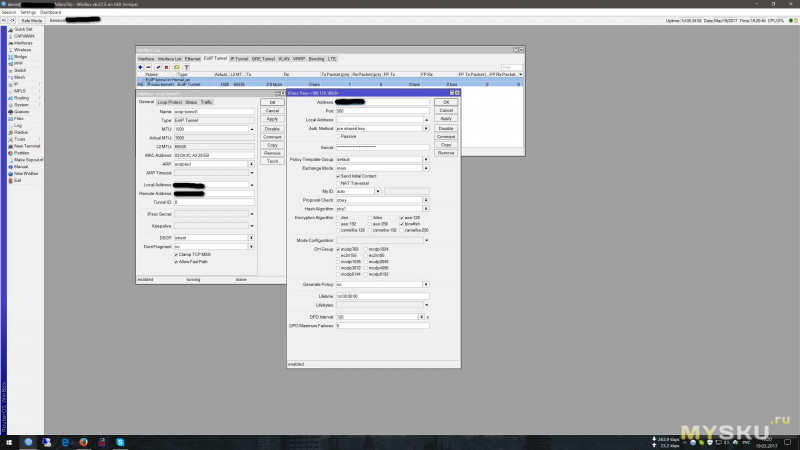

Двигаемся дальше, создаём туннели:

Создание туннелей и их применение

Прежде всего что и зачем.

1. Самый необходимый это рабочий туннель, по которому можно удаленно работать. У меня он реализован по ip-ip технологии и проброшен через vlan провайдера.

2. Как-то родители пришли в гости и очень понравилось отцу, что я по любому телевизору/устройству в доме получаю доступ к фильмотеке расположенной на NASе и он сказал: Технологии… У нас бы дома так…

3. Туннель VPN для доступа к сайтам, на которые пускают если проживаешь не в России. Сделано для удобства работы на планшетах/телефонах чтобы не заморачиваться с каждым устройством по отдельности.

4. L2TP-server для доступа к локальной сети из вне + для повышения безопасности при использовании открытых WiFi сетей.

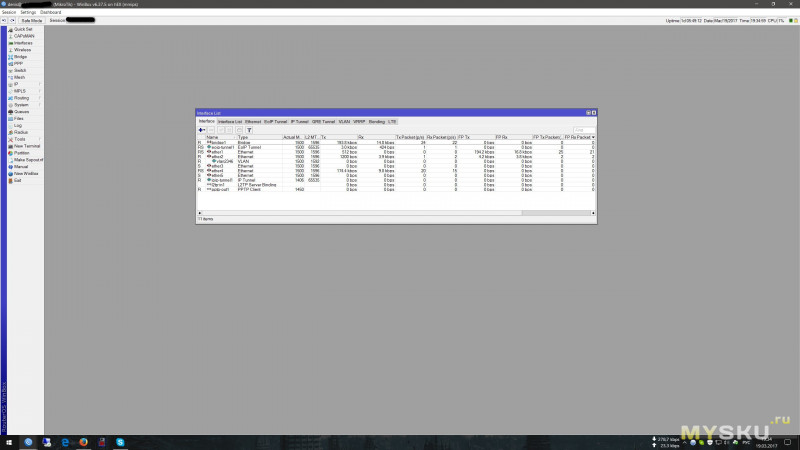

Итоговый список интерфейсов сейчас выглядит так:

Параноики на марше или Скрипты.

Работа со скриптами, реализация недокументированных возможностей и творческого подхода.

Самым удивительным для меня в устройствах микротика стала возможность практически не ограниченного творчества и реализации того что нужно, но чего изначально нет

1. Скрипт который подвешен к Netwatch

Роутер постояннопингует гугловские 8.8.8.8 и в случае падения интернета роутер в дневное время играет музыку спикером и запоминает время события.

:log error «Internet DOWN»;

:global time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=660 length=100ms;

:delay 150ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=510 length=100ms;

:delay 100ms;

:beep frequency=660 length=100ms;

:delay 300ms;

:beep frequency=770 length=100ms;

:delay 550ms;

:beep frequency=380 length=100ms;

:delay 575ms;

}

==========================

А когда интернет появляется снова в дневное время играет другая музыка и идет рапорт на мой Телеграмм и на почту:

/tool e-mail send from=»» server=

port=587 user= password= start-tls=yes

subject=«Internet»

to=

body=«Дома был отключен интернет в $time. Связь с Сетью была восстановлена в $[/system clock get time].»

/log error «Internet UP. Email Send.»;

/tool fetch url=«Internet Down in $time. Internet Up in $[/system clock get time].»

:local time [/system clock get time];

:local hour [: pick [/system clock get time] 0 2];

:if ($hour >= 9 and $hour <= 23) do={

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=600ms;

:delay 600ms;

:beep frequency=659 length=100ms;

:delay 100ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=600ms;

:delay 600ms;

:beep frequency=698 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=200ms;

:delay 200ms;

:beep frequency=784 length=200ms;

:delay 200ms;

:beep frequency=698 length=200ms;

:delay 200ms;

:beep frequency=659 length=200ms;

:delay 200ms;

:beep frequency=587 length=400ms;

:delay 400ms;

:beep frequency=932 length=400ms;

:delay 400ms;

:beep frequency=880 length=1200ms;

:delay 1200ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=932 length=100ms;

:delay 100ms;

:beep frequency=880 length=100ms;

:delay 100ms;

:beep frequency=784 length=100ms;

:delay 100ms;

:beep frequency=880 length=1600ms;

}

2. Сообщение о новом IP в сети.

Все устройства в моей локальной сети имеют статические IP. Это удобно, так как всегда знаешь кто-где и это необходимо, так как ко многим проброшены порты. Однако если DHCP-сервер вдруг отрабатывает и выдает новый IP в гостевой, локальной или в WiFi сетях, то мне на почту и в телеграмм приходит сообщение об этом событии. Удобно знать, что дома гости

:if ($leaseBound = 1) do={

/ip dhcp-server lease;

:foreach i in=[find dynamic=yes] do={

:local dhcpip

:set dhcpip [ get $i address ];

:local clientid

:set clientid [get $i host-name];

:if ($leaseActIP = $dhcpip) do={

:local comment «New IP»

:set comment ( $comment. «: «. $dhcpip. «: «. $clientid);

/log error $comment;

/tool e-mail send from=»» server=74.125.205.108

port=587 user= password= start-tls=yes

subject=«New IP»

to=

body=«IP:$leaseActIP;MAC:$leaseActMAC;Server:$leaseServerName;Name:$clientid»

/tool fetch url=text=New IP IP:$leaseActIP MAC: $leaseActMAC Server:$leaseServerName Name:$clientid»

}

}

}

3. WiFi защита

Одно время повадился кто-то из соседей постоянно пытаться подключится к моей точке. Переодически в логе шли попытки подключения и отвалы этого «хакера». Почему пишу в кавычках, потому как знаю, что вайфай не ломается попытками подключения/отключения к устройству. В общем все это заставило подумать над решением, в конце концов был поставлен на периодическое срабатывание этот скрипт. Он отслеживает лог и как только появляется сообщение о ошибочно введенном пароле WiFi — мак адрес вносится в баню. А мне летит сообщение о данном событии.

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-55)]

#if ([:len [/log find message~($mac. «@WiFigest_5: disconnected, unicast key exchange timeout»)] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = «» ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url=»=Add BanList WiFi Interfaces 5Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]»

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

:local pop 4

:local mac

:local wifi [/log find message~«disconnected, unicast key exchange timeout»]

foreach i in=$wifi do={

:set mac [:pick [/log get $i message ] 0 ([:len [/log get $i message ]]-57)]

:log error «$mac»

#if ([:len [/log find message~($mac. «@WiFigest_2.4: disconnected, unicast key exchange timeout»)] ] >= $pop) do={

if ([/interface wireless access-list find mac-address=$mac] = «» ) do={

/interface wireless access-list add mac-address=$mac authentication=no interface=all comment=«Add BanList in $[/system clock get date] $[/system clock get time]»

/tool fetch url=«api.telegram.org/=Add BanList WiFi Interfaces 2.4Ghz MAC=$mac in $[/system clock get date] $[/system clock get time]»

:log error «Add MAC=$mac in banlist WiFi»

}

}

#}

4. Сообщение о коннекте на L2TP

Собственно тут просто: если кто-то подрубается к L2TP — приходит сообщение.

:local id $«caller-id»

:local remaddres $«remote-address»

/tool e-mail send from=»» server=74.125.205.108

port=587 user= password=start-tls=yes

subject=«Connect L2TP»

to=

body=«Пользователь $user подключился по $[/ppp active get [/ppp active find where name=$user caller-id=$»caller-id» address=$«remote-address»] service] в $[/system clock get time].rnIP-адрес клиента — $«caller-id».rnИнфо об IP клиента — apps.db.ripe.net/search/query.html?searchtext=$«caller-id»»

/log error «Connect L2TP to Home. Email Send.»;

/tool fetch url=«api.telegram.org/=User: $user connect to: $[/ppp active get [/ppp active find where name=$user caller-id=$id address=$remaddres] service] in time: $[/system clock get time]. IP-addres: $id. Info Whois — apps.db.ripe.net/search/query.html?searchtext=$id»

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=750 length=500ms;

:delay 500ms;

:beep frequency=810 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=470 length=500ms;

:delay 500ms;

:beep frequency=400 length=500ms;

:delay 400ms;

:beep frequency=600 length=200ms;

:delay 100ms;

:beep frequency=500 length=500ms;

:delay 1000ms;

5. BackUP на NAS

Еженедельное автоматическое сохранение конфигурации.

{

local username «denis»

#ftp account

local ftphost «192.168.1.3»

local ftpuser «»

local ftppassword «»

local ftppath «/disk1/FTP/Rean/Mikrotik/BackUP_HEX/»

#create full system backup files

/system backup save name=»$username.backup»

:delay 10s;

#create config export files

/export compact file=»$username.rsc»

:delay 10s;

# upload the system backup

:log info message=«Uploading system backup»

/tool fetch address=»$ftphost» src-path=»$username.backup» user=»$ftpuser» mode=ftp password=»$ftppassword» dst-path=»$ftppath/$username.backup» upload=yes

:delay 15s;

# upload the config export

:log info message=«Uploading config export»

/tool fetch address=»$ftphost» src-path=»$username.rsc» user=»$ftpuser» mode=ftp password=»$ftppassword» dst-path=»$ftppath/$username.rsc» upload=yes

:delay 15s;

# find file name $username- then remove

:foreach i in=[/file find] do={ :if ([:typeof [:find [/file get $i name] «$username»]]!=«nil») do={/file remove $i}; }

:log info message=«Configuration backup finished.»;

/tool fetch url=«api.telegram.org/=Backup 750 upload to FTP»

}

Что я могу сказать в заключение? Своей цели я достиг: на работе скорость, которая идет по домашнему туннелю поднялась до 40 Мбит нагрузка на проц не превышает 20%. Домашняя сеть больше не уходит в задумчивый даун пока работает туннель. Кроме того лишними для меня гигабитные порты точно не будут и надолго не останутся пустыми.

В целом, мне кажется, что купив такой роутер, человек начнет интересоваться, развиваться и изучать что-то новое. Он получит стабильную железку, которая выполнит практически любые его сетевые задачи и потребности. Сложна ли настройка? Думаю что поначалу кажется что да, ведь нужно сделать много непривычных действий, однако руководств море и ставя галочки по шагам сложно ошибиться, да и по сути негде там особо блукать. Кроме того в каждом микротике есть кнопка быстрой настройки, которая сделана производителем на откуп желающим «чтобы нажал и заработало» она самая верхняя в списке меню Winbox и будь моя воля я бы ее спрятал и отключил от греха подальше. Так как ткнув в нее случайно можно нарушить работающую конфигурацию ))) (даже простой заход туда может пагубно сказаться на текущих настройках).

Не бойтесь чего-то нового, глядишь появится и у вас дома интересная железка, которую можно смело называть роутером, «который может все» (или почти все).

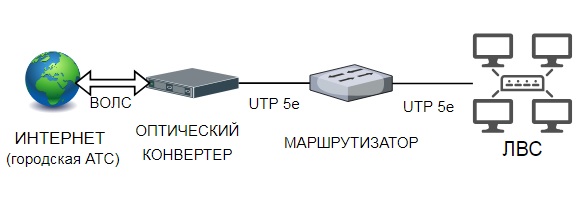

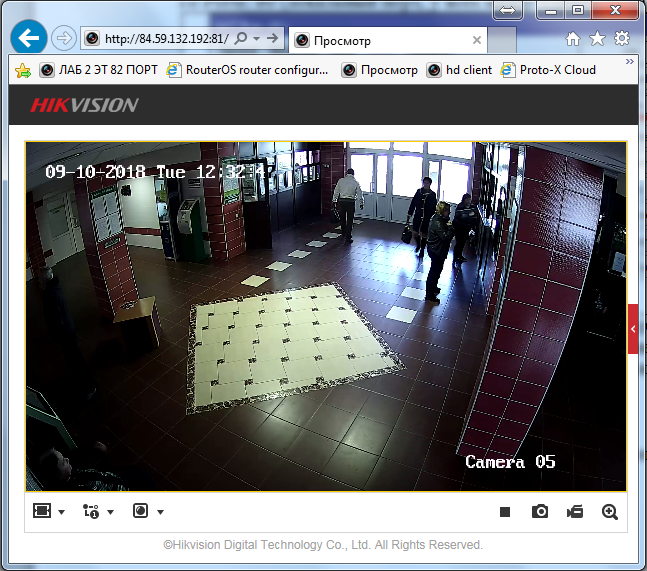

Настройки приведены на примере сети видеонаблюдения нашей организации для MikroTik RB750Gr3.

Постановка задачи: необходимо настроить подключение локальной сети к интернету для работы спец. ПО и пользователей, а так же открыть порты для круглосуточной передачи изображения с видеокамер через внешний статический IP адрес.

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.

Схема подключения маршрутизатора MikroTik ниже.

Доступ к маршрутизатору.

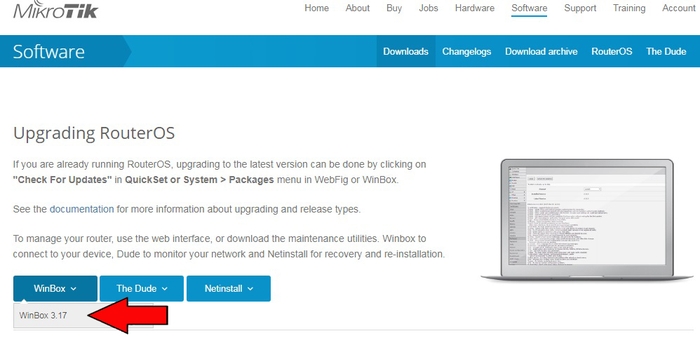

Доступ осуществим через ПО WinBox для Windows. Предварительно скачиваем WinBox с официального сайта.

В первый порт, подписанный как Internet, включаем провод внешней сети (от оптического конвертера), во второй порт подключаем ПК или ноут-бук, с которого будем работать, подключаем провод питания. Питание от адаптера 24В 800мА.

Подключаем ответную часть патч-корда в сетевую карту ПК. В настройках TCP/IP указываем адрес в одном диапазоне с роутером. Обычно у MikrоTik ip-адрес 192.168.88.1.

Запускаем WinBox, подключаемся к роутеру по ip-адресу.

Можно подключиться по MAC-адресу. Переписываем его с коробки в поле вместо ip-адреса и нажимаем – Connect.

На вкладке Neighbors можно увидеть все доступные в сети роутеры микротик.

Смена прошивки.

Перед началом выполнения настроек, желательно обновиться до последней версии прошивки. В новых прошивках, как правило, устранены известные проблемы.

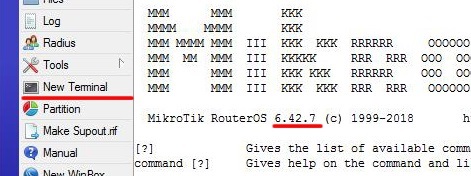

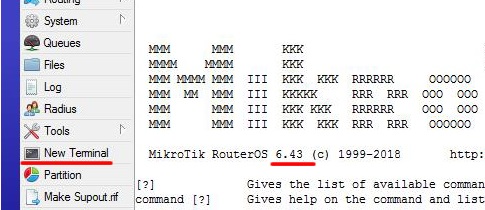

После соединения, в главном меню выбираем New Terminal и смотрим версию прошивки. В данном случае видим 6.42.7.

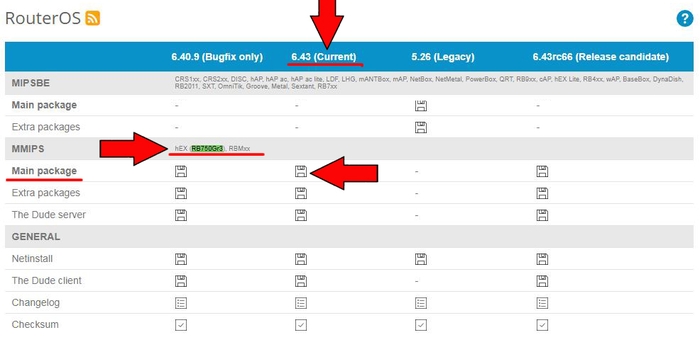

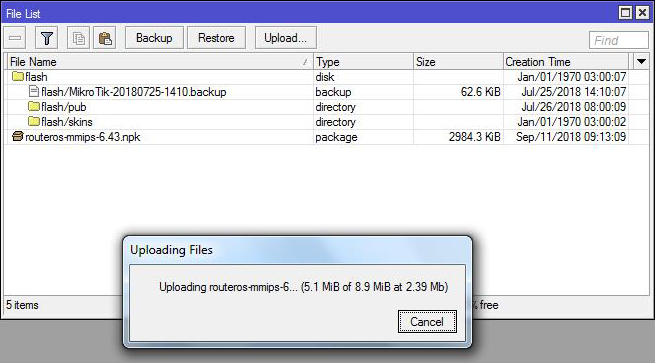

Переходим на страницу загрузок официального сайта. Находим нужный нам роутер по названию, в нашем случае RB750Gr3. Выбираем версию прошивки Current (текущая) либо Stable (стабильная). Изменения на сайте происходят довольно часто и расположение как на скриншоте ниже может быть другим. Скачиваем из строчки с надписью Main package. Файл прошивки называется в моем случае routeros-mmips-6.43.npk

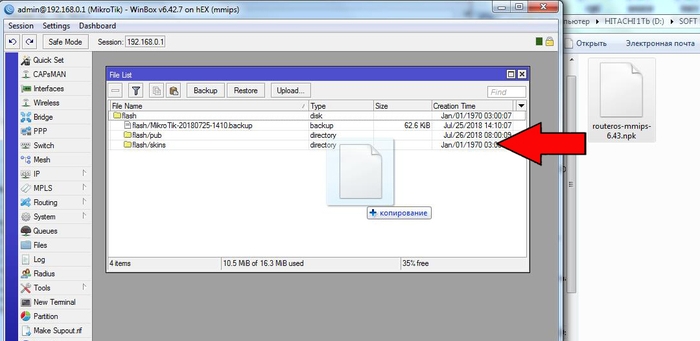

Открываем место, куда мы сохранили прошивку и перетягиваем её в окно MikroTik.

Появится сообщение о загрузке файла.

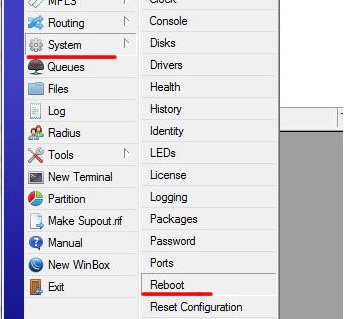

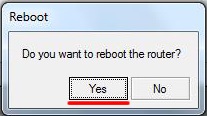

Перезагружаем роутер: System >> Reboot.

Подтверждаем перезагрузку и ждем примерно 1-2 мин.

После перезагрузки снова подключаемся к роутеру, запускаем терминал и проверяем версию прошивки. Она изменилась на 6.43.

Удаляем конфигурацию, настроенную по умолчанию.

Нужно помнить, что удаляя базовые настройки, удалятся параметры безопасности и их нужно будет настроить.

Настройка портов.

Переименуем порты, для удобства пользования. Это действие не обязательное и выполняется по желанию.

Открываем вкладку Interfaces. Изменяем название первого порта на WAN и нажимаем Apply.

Остальные порты переименовываем таким же образом и называем по порядку LAN1… LAN4.

Те же действия можно выполнить через текстовые команды в терминале. Открываем в боковом меню New Terminal и вводим команды.

|

/interface ethernet set [ find default—name=ether1 ] name=WAN /interface ethernet set [ find default—name=ether2 ] name=LAN1 /interface ethernet set [ find default—name=ether3 ] name=LAN2 /interface ethernet set [ find default—name=ether4 ] name=LAN3 /interface ethernet set [ find default—name=ether5 ] name=LAN4 |

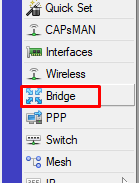

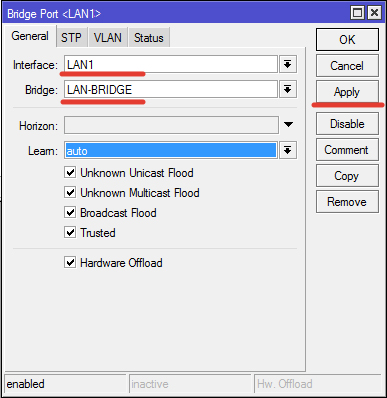

Создание моста.

Переходим на вкладку Bridge. Нажимаем синий крестик и добавляем новый интерфейс моста.

Name: LAN-BRIDGE

ARP: proxy-arp

Через командную строку терминала:

|

/interface bridge add name=LAN—BRIDGE arp=proxy—arp fast—forward=no |

Добавление портов в мост.

В разделе портов добавляем все наши LAN-порты (кроме WAN) нажимая синий крестик.

В каждом добавленном порте указываем:

Intrface: LAN1… LAN4;

Bridge: LAN-BRIDGE.

Это нужно для организации коммутатора. Изначально в роутере все порты сами по себе.

*можно назначить один порт мастером и привязать к нему остальные, затем в мост добавить только мастера, это было актуально для прошивок ниже 6.41.

Через командную строку терминала:

|

/interface bridge port add bridge=LAN—BRIDGE interface=LAN1 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN2 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN3 hw=yes /interface bridge port add bridge=LAN—BRIDGE interface=LAN4 hw=yes |

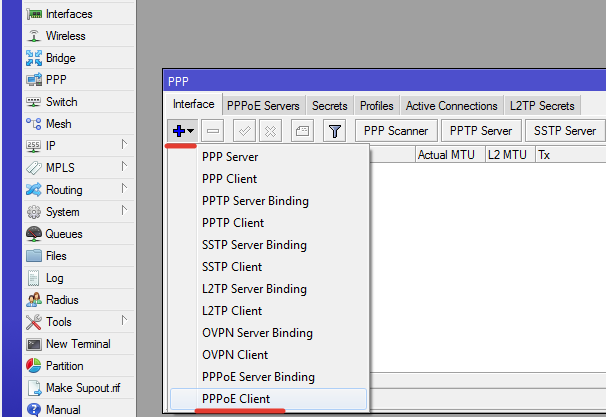

Подключение к интернету.

PPPoE.

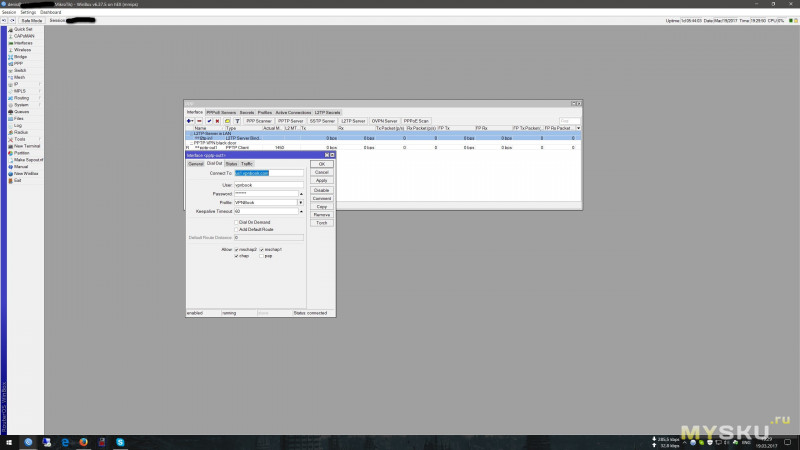

В нашем случае подключение PPPoE. Переходим на вкладку PPP. Нажимаем на синем крестике маленький треугольник и в выпадающем меню выбираем PPPoE Client в самом низу.

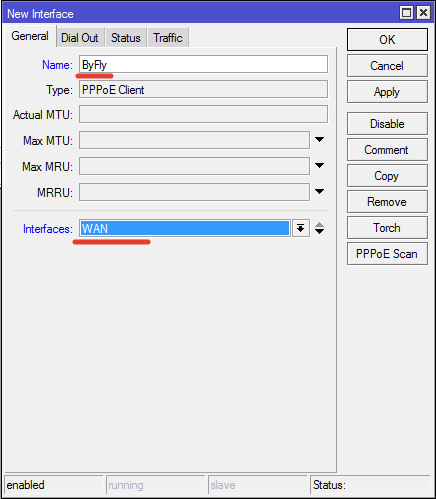

В создавшемся новом интерфейсе указываем на вкладке General имя и внешний порт WAN.

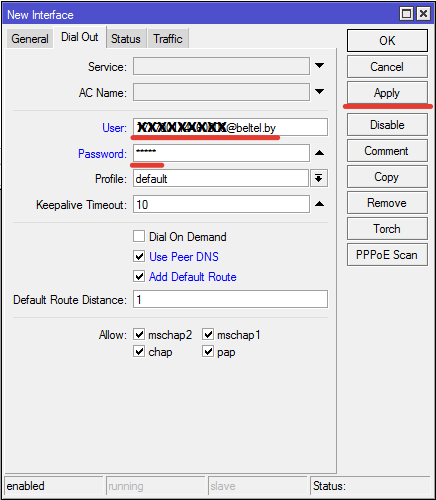

На вкладке Dial Out указываем логин и пароль из договора с провайдером. Все галочки как на картинке ниже. Apply. OK.

Через командную строку терминала:

|

/interface pppoe—client add name=ByFly interface=WAN user=123456789012345@beltel.by password=11111 use—peer—dns=yes add—default—route=yes disabled=no |

Правило для работы интернета.

Правило NAT выполняет замену IP-адресов локальной сети на IP-адрес внешней сети и обратно.

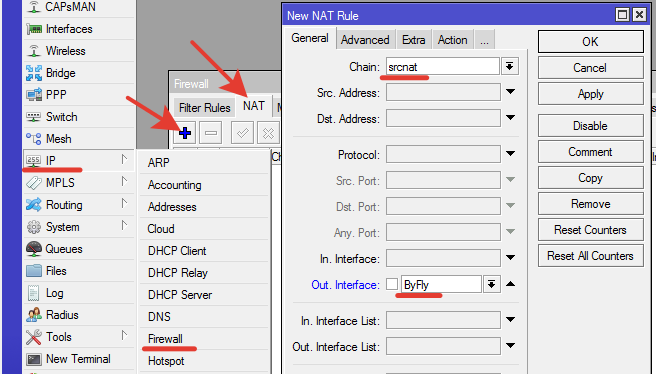

Переходим на вкладку IP. Выбираем Firewall.

В разделе NAT нажимаем синий крестик и добавляем новое правило как на картинке ниже.

На вкладке General выбираем:

Chain: srcnat;

Out. Interface: Byfly – наш ранее созданный внешний интерфейс PPPoE.

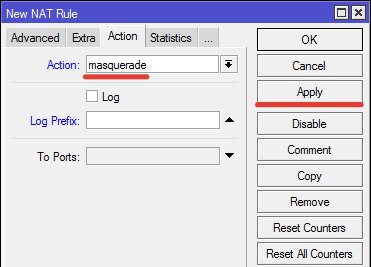

На вкладке Action в первом поле выбираем из выпадающего меню masquerade. Нажимаем Apply. OK.

Через командную строку терминала:

|

/ip firewall nat add chain=srcnat out—interface=WAN action=masquerade |

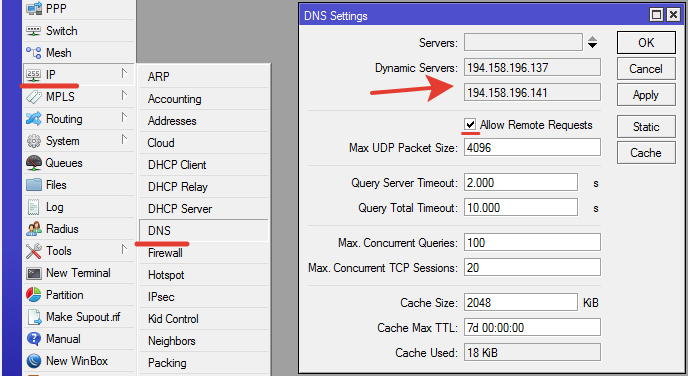

DNS.

Переходим в IP >> DNS.

Здесь нужно либо прописать DNS, либо как у меня они уже сами определились.

Обязательно ставим галочку Allow Remote Requests.

OK.

Через командную строку терминала (если DNS статический):

|

/ip dns set servers=8.8.8.8 allow—remote—requests=yes |

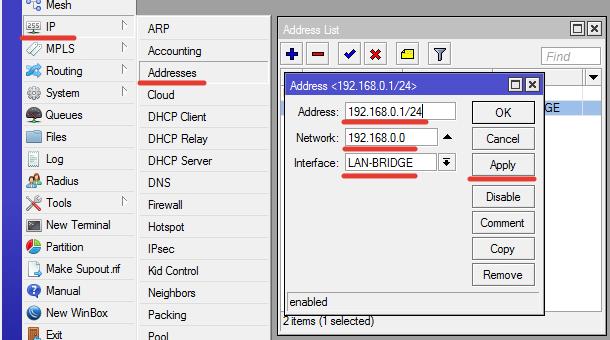

Локальная сеть.

Переходим в IP >> Addresses.

Пишем адрес для локальной сети. Выбираем ранее созданный интерфейс LAN-BRIDGE. Жмем Apply. OK.

Маска указывается через слэш (например /24), Network может появится автоматически.

Через командную строку терминала:

|

/ip address add interface=LAN—BRIDGE address=192.168.0.1/24 |

DHCP.

Настраиваем по необходимости. При DHCP сервере, подключаемые пользователи получают IP адреса от маршрутизатора автоматически.

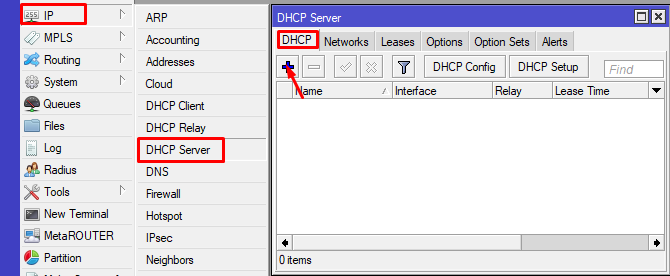

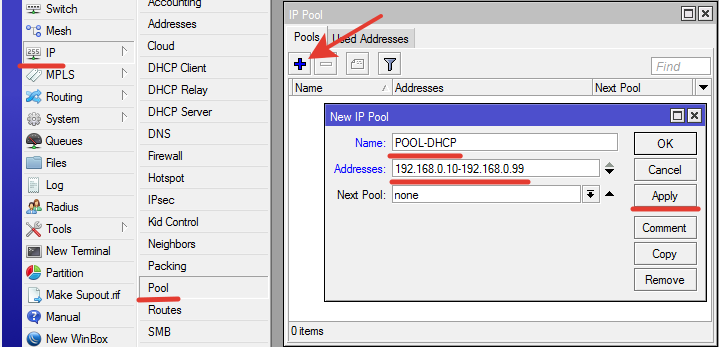

Создаем так называемый пул – диапазон IP адресов, которые будет раздавать наш DHCP сервер. Переходив на вкладку IP >> Pool. Жмем на синий крестик. В открывшейся форме заполняем имя и адреса, какие мы хотим чтоб раздавались. Apply. OK.

Через командную строку терминала:

|

/ip pool add name=POOL—DHCP ranges=192.168.0.10—192.168.0.99 |

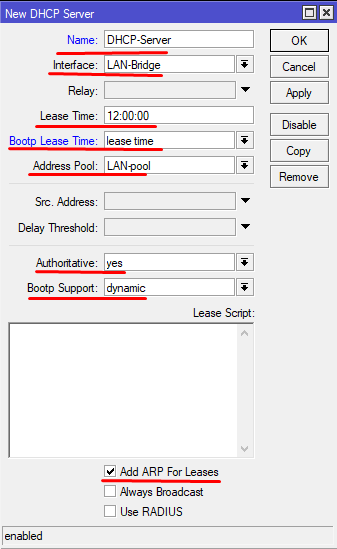

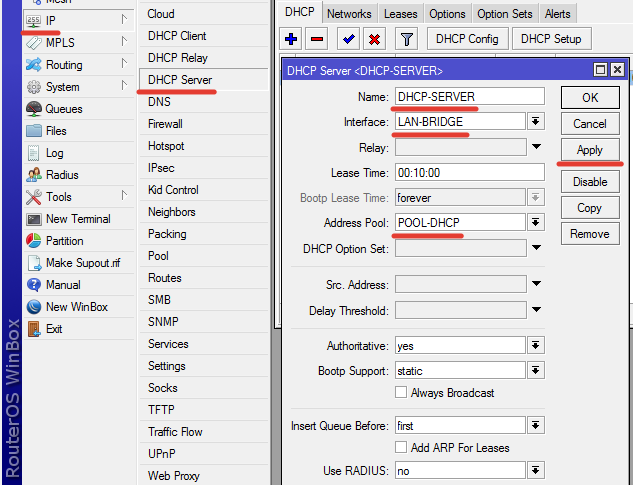

Создаем DHCP Server. IP >> DHCP Server.

Вводим имя, выбираем наш созданный сетевой мост LAN-BRIDGE.

Выбираем созданный на предыдущем шаге пул IP адресов POOL-DHCP.

Apply. OK.

Через командную строку терминала:

|

/ip dhcp—server add name=DHCP—SERVER interface=LAN—BRIDGE address—pool=POOL—DHCP disabled=no |

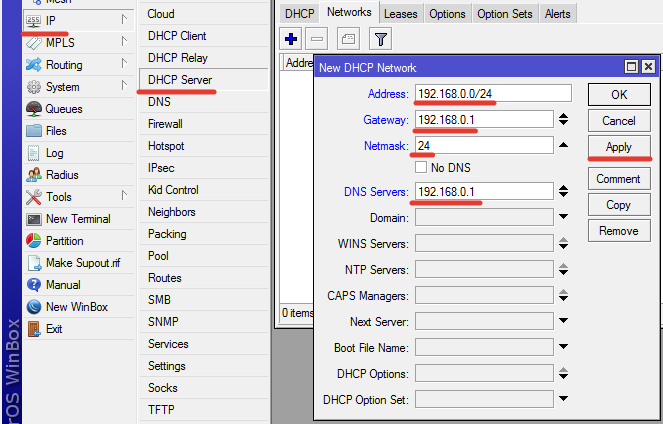

Создадим DHCP сеть. Вводим как на картинке ниже адрес сети, шлюз, маску и DNS server. Apply. OK.

Через командную строку терминала:

|

/ip dhcp—server network add address=192.168.0.0/24 dns—server=192.168.0.1 gateway=192.168.0.1 netmask=24 |

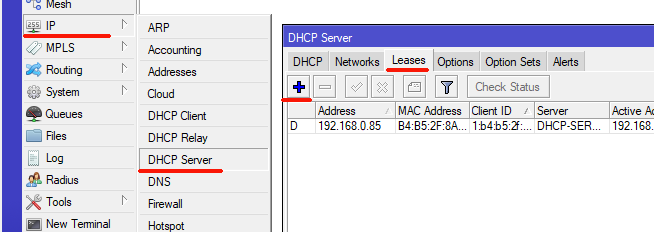

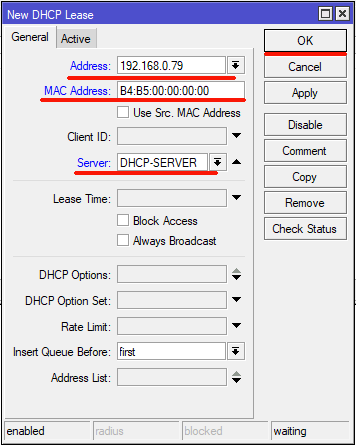

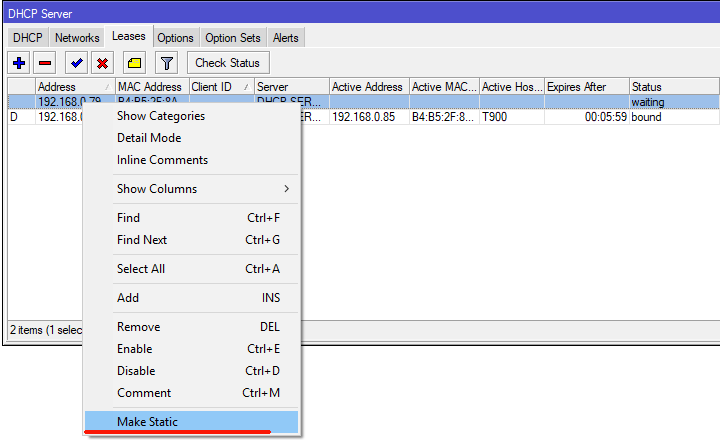

DHCP — привязка IP.

Привязка нужна для того, чтоб при подключении к сети одному и тому же пользователю всегда присваивался один и тот же IP-адрес.

Переходим в IP->DHCP Server->Leases-> нажимаем +

Указываем (выбираем) IP, MAC (устройства, которое хотим привязать) и наш созданный DHCP сервер. OK.

Можно привязать розданный IP-адрес. Правой кнопкой мыши на клиента DHCP -> Make Static. Теперь этому клиенту всегда будет раздаваться один и тот же IP-адрес.

Через командную строку терминала:

|

/ip dhcp—server lease add address=192.168.0.79 mac—address=A1:B2:C3:D4:E5:F6 server=DHCP—SERVER |

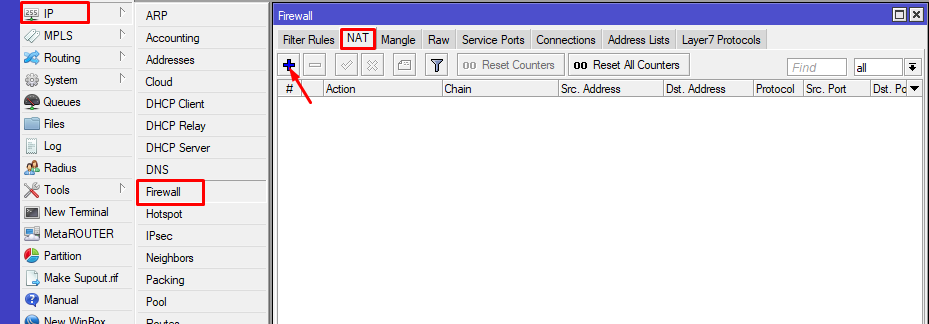

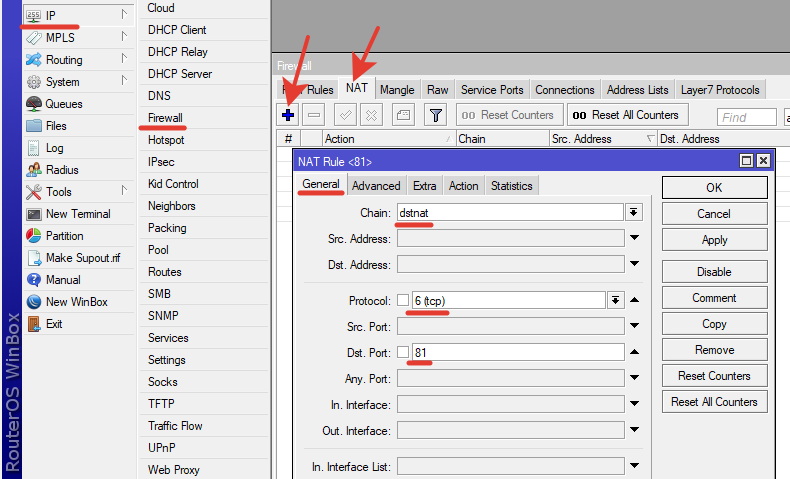

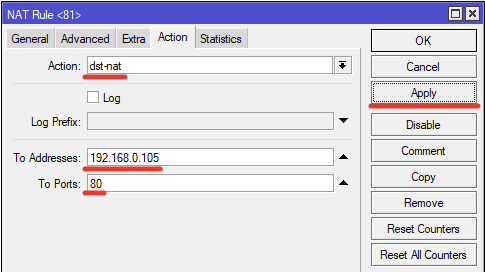

Открытие портов. (Проброс портов)

Переходим в IP >> Firewall >> NAT.

Добавляем новое правило на синий крестик.

На вкладке General отмечаем:

Chain: dstnat

Protocol: tcp

Dst.Port 81 (порт можно выбрать любой свободный)

На вкладке Action выбираем:

Action: dst-nat

To Addresses: 192.168.0.105 (адрес локальной камеры)

To Ports: 80 (локальный порт, у всех камер одинаковый)

Нажимаем Apply или OK.

Через командную строку терминала:

|

/ip firewall nat add action=dst—nat chain=dstnat dst—port=81 protocol=tcp to—addresses=192.168.0.105 to—ports=80 comment=«PORT 81» |

Проверяем, открылся ли порт и заработала камера.

У нас статический внешний IP адрес. Я захожу на него с указанием порта через браузер IE и вижу работающую камеру.

Открытый порт можно проверить на сервисе в интернете.

Если нужны еще камеры, создаем новые правила с другими внешними портами для других внутренних IP.

Firewall.

Правил достаточно много, по этому вводить их нужно через командную строку терминала. Правила взяты из настройки по умолчанию.

|

/ip firewall filter add action=accept chain=input connection—state=established,related comment=«accept established,related» /ip firewall filter add action=drop chain=input connection—state=invalid comment=«drop invalid» /ip firewall filter add action=accept chain=input protocol=icmp comment=«accept ICMP» /ip firewall filter add action=drop chain=input in—interface=!LAN—BRIDGE comment=«drop all not coming from LAN» /ip firewall filter add action=accept chain=forward connection—state=established,related,untracked comment=«accept established,related, untracked» /ip firewall filter add action=drop chain=forward connection—state=invalid comment=«drop invalid» /ip firewall filter add action=drop chain=forward connection—nat—state=!dstnat connection—state=new in—interface=WAN comment=«drop all from WAN not DSTNATed» |

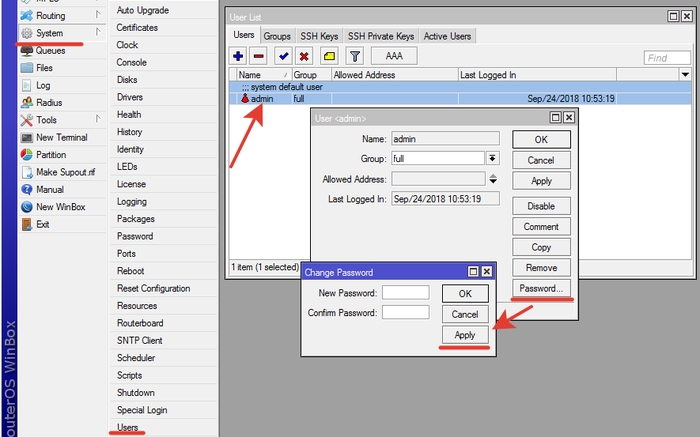

Установка пароля администратора.

В боковом меню выбираем System >> Users.

В открывшемся окне отмечаем admin или другого нужного пользователя.

Изменяем пароль нажав на кнопку Password.

Введя пароль, нажимаем Apply.

Учетную запись admin лучше заблокировать и не использовать в целях безопасности.

Создание учетной записи через командную строку терминала:

|

/user add name=Batman password=Qetuoadgjl!@#12345 group=full |

Удаление стандартной учетной записи admin через командную строку терминала:

Так же в целях безопасности нужно отключить неиспользуемые сервисные интерфейсы IP>>Services. У данного роутера оставлено подключение только через WinBox.

Через командную строку терминала:

|

/ip service set telnet disabled=yes /ip service set ftp disabled=yes /ip service set www disabled=yes /ip service set ssh disabled=yes /ip service set api disabled=yes /ip service set api—ssl disabled=yes |

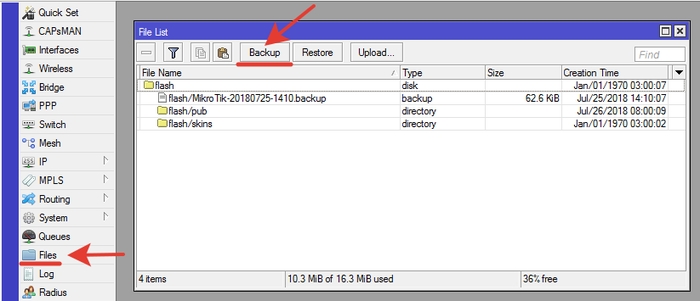

Когда все настройки выполнены и роутер работает как требуется делаем резервную копию конфигурации.

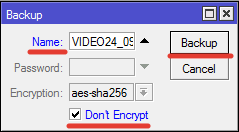

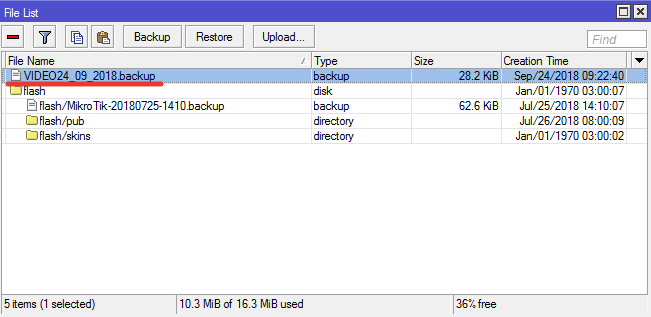

Резервная копия конфигурации.

В главном меню выбираем Files. Нажимаем Backup.

В открывшемся окне:

— в поле Name пишем имя для резервной копии;

— при желании устанавливаем пароль;

— отмечаем галочкой Don’t Encrypt.

Нажимаем Backup.

Среди файлов появится наша новая резервная копия. Можно перетащить её мышкой в папку ПК для сохранности.

Через командную строку терминала:

|

/system backup save name=config1 |

При восстановлении конфигурации из резервной копии выбираем нужный файл и нажимаем Restore. Перед этим рекомендуется выполнить сброс конфигурации.

Сброс в заводские настройки.

В процессе настроек ситуация может выйти из под контроля, и к роутеру пропадет доступ. Если WinBox, ping или сканер сети не находят подключенного роутер, то ничего не остается, как выполнить сброс настроек до заводской конфигурации. Для этого:

1.Отключаем питание роутера.

2.Нажимаем внутреннюю кнопку RES (reset) сброс, как на фото и подаем питание.

3.Продолжаем удерживать кнопку еще 10-15 сек.

-USR загорится зеленым и начнет мигать, затем перестанет;

-прозвучит одинарный сигнал;

-затем двойной звуковой сигнал.

На этом всё. Роутер сброшен до заводской конфигурации. Подключаемся к нему через WinBox по MAC адресу, либо по IP 192.168.88.1

Освоить MikroTik Вы можете с помощью онлайн-куса

«Настройка оборудования MikroTik». Курс содержит все темы, которые изучаются на официальном курсе MTCNA. Автор курса – официальный тренер MikroTik. Подходит и тем, кто уже давно работает с микротиками, и тем, кто еще их не держал в руках. В курс входит 162 видеоурока, 45 лабораторных работ, вопросы для самопроверки и конспект.