В статье описаны основы работы пользователей (слушателей курсов) с СДО Moodle и учебными курсами на примерах демонстрационных серверов компании «Открытые технологии» и СЭО 3KL Русский Moodle.

Примечание. Состав и настройки модулей системы, расположение блоков, навигация и внешний вид могут отличаться от других версий и сборок Moodle. Цель данной инструкции – знакомство слушателей с основными страницами системы СЭО 3KL Русский Moodle от v3.5.10+, включая работу с курсами.

1. Регистрация и авторизация на сайте

НАВЕРХ

Для получения доступа к СДО Moodle пользователь должен зарегистрироваться в системе. Сделать это можно двумя способами:

- Саморегистрация. Создается новая учетная запись, после чего на указанный адрес электронной почты приходит письмо со ссылкой для подтверждения регистрации.

- Принудительная регистрация. Аккаунт для пользователя создает сотрудник учебного заведения или организации, обладающий в системе Moodle правами администратора. В этом случае пароль и логин для входа пользователь может получить разными способами на усмотрение администрации (через СМС-уведомление, на электронную почту, на печатном носителе и т. д.).

Примечание. Регистрация в системе не означает автоматического получения доступа к конкретным курсам (за исключением случаев, когда подписка на курс – принудительная). После регистрации способом самозаписи пользователь не увидит в личном кабинете доступных курсов: на них необходимо подписываться отдельно.

Для авторизации в системе дистанционного обучения необходимо нажать кнопку «Вход» в правом верхнем углу и в соответствующих полях открывшегося окна авторизации ввести логин и пароль.

Авторизовавшись в системе, пользователь увидит в правой верхней части страницы свои имя и фамилию, место для размещения фотографии, пиктограммы портфолио достижений, поиска, витрины курсов и окно оповещения о личных сообщениях и уведомлениях.

2. Личный кабинет

НАВЕРХ

Для начала работы необходимо перейти в Личный кабинет, нажав на имя или фотографию пользователя, и в развернувшемся меню нажать ссылку «Личный кабинет». В этом же меню можно увидеть прямые ссылки для перехода в свой профиль (его могут просматривать и другие пользователи), журнал оценок и на страницу личных сообщений, а также перейти в режим настроек.

В Личном кабинете можно отредактировать данные своего профиля (загрузить фотографию, написать о своих интересах и увлечениях, указать свой номер телефона, дату рождения и т. д.).

Ниже основного блока с персональной информацией находится блок «История обучения»: он включает список курсов, которые слушатель будет проходить в соответствии с учебным планом и к которым он имеет доступ.

На странице Личного кабинета могут отображаться дополнительные блоки, такие как «Календарь предстоящих событий», «Опыт!», «Пользователи на сайте» и другие.

Изменить данные своего профиля можно на странице редактирования (кнопка «Редактировать данные»).

3. Как записаться на курс

НАВЕРХ

Примечание. Если вы уже записаны на курсы, можете пропустить этот пункт.

В системе предусмотрены разные способы записи на курсы. Пользователь может найти интересующий его курс в каталоге, через строку поиска или перейти на страницу конкретного курса по прямой ссылке (например, из электронного сообщения или рекламы).

Перейти к выбору подходящего учебного курса можно через иконку «Витрина курсов», которая находится в правой верхней части главной страницы сайта. При нажатии на иконку откроется страница, через которую найти доступные курсы можно будет по их названию или выбрать в разделе «Категории».

Используя опцию «Расширенный поиск», можно искать курсы, применяя различные фильтры (их наличие, виды и количество определяются настройками конкретного курса). На скриншоте ниже приводится пример, когда пользователь может отфильтровать доступные для записи курсы по дате начала и по стоимости. Здесь же можно просмотреть списки курсов, отсортированные по категориям.

Для выбора подходящей категории или нужного курса пользователь может использовать фильтры для сортировки учебных материалов по следующим параметрам:

-

название курса;

-

сезон;

-

календарный период обучения;

-

стоимость;

-

уровень образования и другие параметры.

После нахождения нужного курса через «афишу» можно попасть на страницу его описания, нажав кнопку «Подробнее»:

На открывшейся странице кроме краткого описания указывается дополнительная информация:

- краткое описание курса;

- возможные способы записи;

- дополнительные требования и условия.

Страница описания курса для авторизованного пользователя

Помимо дополнительной информации при нажатии кнопки «Подробнее» будут отображены способы записи на курс, доступные авторизованным пользователям:

Распространенные способы записи на курс:

-

(1) Гостевой доступ – учащийся может просмотреть содержимое курса, не подписываясь на него. Для этого требуется нажать на кнопку «Войти гостем в курс».

-

(2) Свободная самостоятельная запись – учащийся может самостоятельно оформить подписку, нажав на кнопку «Записаться на курс».

-

(3) Заказать курс – пользователю необходимо заполнить форму, которая отправляется преподавателю или менеджеру. После этого преподаватель/менеджер сам выбирает дальнейшие действия (выслать счет на оплату, подписать на курс вручную и т. д.).

-

(4) Скидочные купоны – требуется ввести код одноразового купона, после чего активируется подписка на курс.

-

(5) Платная самозапись – учащемуся требуется оплатить курс через форму на специальной странице, после чего будет открыт доступ к обучающим материалам.

Страница описания курса для неавторизованного пользователя

Для неавторизованного пользователя страница описания курса будет выглядеть так:

Варианты дальнейших действий:

- «Авторизоваться» (для зарегистрированных в системе пользователей, у которых уже есть логин и пароль);

- «Зарегистрироваться» (пройти процедуру регистрации, описанную в начале статьи);

- «Заказать курс».

Для выбора опции «Заказать курс» пользователь должен быть уже зарегистрирован. Если он уже имеет действующий аккаунт – ему необходимо авторизоваться, после чего станет доступна форма заявки для оформления заказа курса (показано на скриншоте):

В случае использования СДО компанией для внутренних целей сотруднику может быть выдан доступ к корпоративной системе обучения с условием самостоятельной регистрации и самозаписи на нужные курсы. Также пользователь может быть зарегистрирован в системе администратором и автоматически подписан на нужные курсы вручную.

4. Работа с курсом и его структура

НАВЕРХ

Курс состоит из тематических секций, которые содержат учебный материал. Он может быть представлен различными элементами и ресурсами, среди которых:

- страницы;

- лекции;

- файлы для скачивания;

- словари терминов;

- форумы;

- контрольные задания и тесты и т. д.

В начальной (нулевой) секции (на скриншоте ниже она обозначена цифрой «1») находится общая информация по всему курсу. Ниже располагаются секции с учебными материалами (на скриншоте эти секции обозначены цифрой «2»). Каждая тематическая секция обычно содержит теоретический материал для изучения и элементы тестирования для контроля полученных знаний.

Внимание! Не все материалы курса в тематических секциях могут быть доступны изначально или всем обучающимся в группе. Они могут открываться при выполнении определенных условий (прохождение промежуточных тестов, изучение предшествующих разделов, хорошие оценки за пройденные материалы и прочее). Свои оценки за выполненные задания, тесты и за прохождение всего курса можно посмотреть в отчете, перейдя в блоке «Навигация» в раздел «Оценки».

Все вопросы, возникающие в ходе изучения материалов, можно задать через блок «Спросить преподавателя» (1). В системе возможен обмен личными сообщениями и между пользователями. Для этого необходимо перейти в соответствующее меню, нажав кнопку «Сообщения» в правой верхней части страницы (2). Здесь можно написать новые и просмотреть полученные сообщения.

4.1.Основные элементы курса

НАВЕРХ

Тематические секции содержат учебные материалы, представленные в виде различных элементов и ресурсов. Они отличаются по содержанию и функциям. Ниже перечислены наиболее распространенные элементы и ресурсы. В одних курсах часть из них может отсутствовать, в то время как в других могут использоваться модули, нерассмотренные в этой статье (подробнее узнать обо всех элементах и ресурсах, использующиеся в СДО Moodle, можно здесь).

Страница

Страницы могут содержать текст, изображения, таблицы, встроенные аудио- и видеоматериалы, веб-ссылки на внешние ресурсы и другой контент для изучения.

Книга

Многостраничный ресурс с главами, подглавами и иллюстрациями. «Книга» может быть разбита на разделы и подразделы для упорядочивания и структурирования информации, которой в этом элементе значительно больше, чем в «Странице».

Лекция

Состоит из нескольких веб-страниц с промежуточным контролем усвоения материала. Переход на следующую страницу лекции может быть осуществлен после успешного прохождения теста по материалам предыдущей страницы. Лекция может иметь разветвленную структуру и предусматривать различные варианты перехода в зависимости от результатов ответа на контрольный вопрос.

Примечание. В большинстве случаев после прочтения определенных материалов лекции обучающийся должен отвечать на контрольные вопросы, чтобы перейти к следующим страницам и фрагментам, но это не является обязательным условиям, и лекция может представлять собой теоретический блок, изучение которого не требует дополнительного контроля и оценивания.

Файл

С помощью этого элемента преподаватели могут загружать в курс файлы разных форматов (видео, аудио, PDF и другие). Такая функция полезна в случаях, когда студенту для полноценного изучения материала недостаточно одного текста и могут потребоваться наглядные примеры в виде видеороликов, фотографий или дополнительных документов. Если формат файла не позволяет отобразить его содержимое, система предложит скачать файл (открыть его студент может на своем компьютере или мобильном устройстве, используя специальные программы и приложения).

Папка

Этот ресурс предназначается для размещения большого количества файлов различного типа. Использование такого элемента позволяет обучающимся скачать все содержимое в виде zip-архива.

Глоссарий

Элемент представляет собой словарь специальных терминов, использующихся в курсе. Из глоссария студенты могут узнать значение непонятных слов, встречающихся в учебных материалах.

Форум

Форум может использоваться для асинхронного общения студентов и преподавателей, а также служить инструментом оценивания в курсе.

Гиперссылка

Это ссылка на внешнюю веб-страницу, которая может быть связана с любым ресурсом, находящимся в свободном доступе в интернете. С помощью такого ресурса студенты могут переходить к внешним источникам информации, не включенным в состав курса.

4.2. Элементы контроля знаний

Эти элементы оценивания служат для проверки знаний пользователей. Преподаватели, используя такие модули, могут не только выставлять оценки, но и давать комментарии к ответам студентов. Результаты прохождения тестов и заданий заносятся в журнал оценок.

Задание

НАВЕРХ

Это элемент курса, предназначенный для проверки знаний учащихся. Ответ на задание может быть представлен в виде простого текста, который вводится в соответствующее поле, либо в виде файла. В зависимости от вопросов задания и его требований это может быть файл любого подходящего формата – от текстового документа до скриншота экрана или аудиофайла.

Ответ может быть отредактирован, если пользователь уже отвечал на это задание. В этом случае кнопка «Добавить ответ» превратится в кнопку «Редактировать ответ».

Прикрепляя файл к ответу, необходимо учитывать, что объем файла ограничен настройками сервера. Обычно он варьируется в диапазоне от 500 Кбайт до 8 Мбайт. Если задание предусматривает создание нескольких файлов, то лучше загрузить их в виде zip-архива.

Вернувшись на страницу контрольного задания после его завершения можно увидеть состояние своего ответа и отзыв преподавателя с комментариями.

Тест

НАВЕРХ

Тест – это инструмент автоматического контроля знаний. Как правило, прохождение теста ограничено по времени и количеству попыток. В системе Moodle предусмотрено 23 типа вопросов, использующихся при составлении тестов, но в основном используются лишь несколько из них:

- «Множественный выбор»;

- «Верно/неверно»;

- «На соответствие»;

- «Короткий ответ» и некоторые другие.

Ответ на вопрос может оцениваться в зависимости от сложности вопроса разным количеством баллов. Попытки могут быть ограниченными или неограниченными. Для перехода к тесту необходимо перейти на его начальную страницу и нажать кнопку «Начать тестирование».

Перед пользователем откроется страница с вопросами. Вопросы теста могут располагаться на одной странице или на нескольких (по одному на странице):

Во втором случае для перехода к каждому последующему вопросу или блоку вопросов пользователь должен нажимать кнопку «Следующая страница».

После того как даны ответы на все вопросы теста, необходимо нажать кнопку «Закончить попытку». Откроется окно подтверждения отправки результатов (для этого нужно нажать кнопку «Отправить все и завершить тест»).

После отправки ответов откроется окно с результатами прохождения теста. Здесь можно увидеть подробную информацию о времени, затраченном на прохождение теста, а если тест уже проверен – студент увидит количество полученных баллов, оценку и отзыв преподавателя.

В правой верхней части экрана имеется информационный блок, который поможет осуществлять навигацию по тесту. В этом блоке видно, какие из ответов учащегося являются правильными (выделяются зеленым цветом), неправильными (красный цвет) и частично верными (помечены желтым).

Просмотрев результаты, нужно нажать на кнопку «Закончить обзор». После этого откроется окно с результатами предыдущих попыток и предложением снова пройти тест или вернуться на главную страницу курса.

Результаты прохождения тестов отображаются в отчете по оценкам.

Внимание! Текстовые ответы на тесты могут быть чувствительны к регистру. Например, имена собственные, написанные с маленькой буквы, или слова, введенные при нажатой клавише Caps Lock, могут быть определены системой как неверные ответы.

5. Настройка уведомлений

Некоторые элементы и ресурсы СДО Moodle могут рассылать участникам курса уведомления. Для тех, кто изучает курс, такая функция может быть полезна возможностью своевременно получать необходимую информацию:

- размещение нового задания;

- новые ответы в элементах обратной связи;

- получение оценок за тестовые и проверочные работы;

- оформление сертификата;

- окончание срока подписки на курс;

- истечение срока обучения при самостоятельной подписке и прочее.

Для настройки таких уведомлений необходимо перейти в соответствующий раздел через «Настройки» в меню пользователя:

Далее нужно выбрать пункт «Настройка уведомлений»:

Уведомления доставляются тремя способами: во всплывающем окне, в виде СМС-сообщений и по электронной почте. Для отправки СМС в системе Moodle используется плагин OTSMS, который предварительно настраивается администратором курса.

Для получения уведомлений по электронной почте будет использоваться указанный в настройках email, который при необходимости можно изменить (1).

Установив флажок «Отключить уведомления» (2), пользователь отказывается от них. Но некоторые уведомления могут рассылаться принудительно, если администратор системы применит такие настройки. Отключить такие уведомления и изменить их способ доставки невозможно.

В меню настроек перечислены события, о которых будут отправляться уведомления (3). Здесь же можно выбрать один или несколько способов доставки с помощью кнопок «Вкл.» и «Вык.» (4).

Примечание. У каждого способа отправки по две кнопки включения и выключения, которые могут задействоваться одновременно или по раздельности. При включенной первой кнопке («На сайте») пользователь будет получать сообщения от системы только после авторизации. Если включена кнопка «Не в сети» – уведомления будут отправляться даже после выхода из системы. Соответственно, при двух включенных кнопках уведомления будут рассылаться вне зависимости от того, присутствует или отсутствует пользователь в системе.

6. Получение сертификата о прохождении курса

НАВЕРХ

Для студентов учебных заведений и клиентов частных образовательных организаций после изучения теории и выполнения практических заданий и тестов предусматривается получение сертификата о прохождении курса. В зависимости спецификации курса и настроек пользователю может быть выдан один или несколько сертификатов.

Сертификат выдается, когда после выполнения необходимых условий пользователю открывается доступ к соответствующему элементу курса:

Перейдя по такой ссылке, пользователь увидит кнопку «Получить сертификат»:

После нажатия на нее происходит автоматическое создание именного сертификата, в котором указываются:

- фамилия, имя и отчество пользователя;

- название завершенного курса;

- дата выдачи;

- серийный номер;

- QR-код (опционально);

- оценка за курс (опционально);

- другая дополнительная информация.

Пример готового сертификата показан на скриншоте:

Автоматическая выдача происходит при выполнении конкретных условий:

- получена итоговая оценка за курс (ее значение определяется создателями курса);

- за изучением курса проведено определенное время;

- выполнены необходимые задания или пройдены итоговые тесты.

В таких случаях во всплывающем окне и в панели уведомлений появится соответствующее сообщение.

Сертификат может автоматически открыться в новом окне в формате PDF-файла, доступного для скачивания. Другой вариант – его отправка на электронную почту пользователя. При соответствующих настройках курса пользователю отправляется только уведомление о выдаче сертификата, а сам документ может быть получен другими способами (например, в распечатанном виде).

Сертификат будет находиться в «Личном кабинете» или отображаться в блоке курса «Мои сертификаты», где будет доступен для скачивания.

Внимание! В выданном сертификате нельзя изменить информацию (имя, название курса и другие дополнительные сведения), поэтому еще на стадии регистрации в курсе следует внимательно проверять правильность ввода личных данных.

Теги: курс

Подборка по базе: Внедрение программно-аппаратного комплекса в систему защиты инфо, Базы данных. Системы управления БД (СУБД)..docx, Особенности защиты систем электронного документооборота-1.docx, Техническое обслуживание и ремонт системы питания дизельного дви, Разработка системы защиты информации ООО «ВЕГАС» (52 ПК, использ, СОВЕРШЕНСТВОВАНИЕ СИСТЕМЫ КАЧЕСТВА ПРЕДПРИЯТИЯ – ОСНОВА ЕГО ФИНА, Какие сведения включить в отчет о самообследовании в 2023 году -, Тема 2. 2. Мышечная система организма человека..pdf, Управление деятельностью контрактной службы с использованием инф, Отбор материалов для практической работы по распознаванию изобра

2

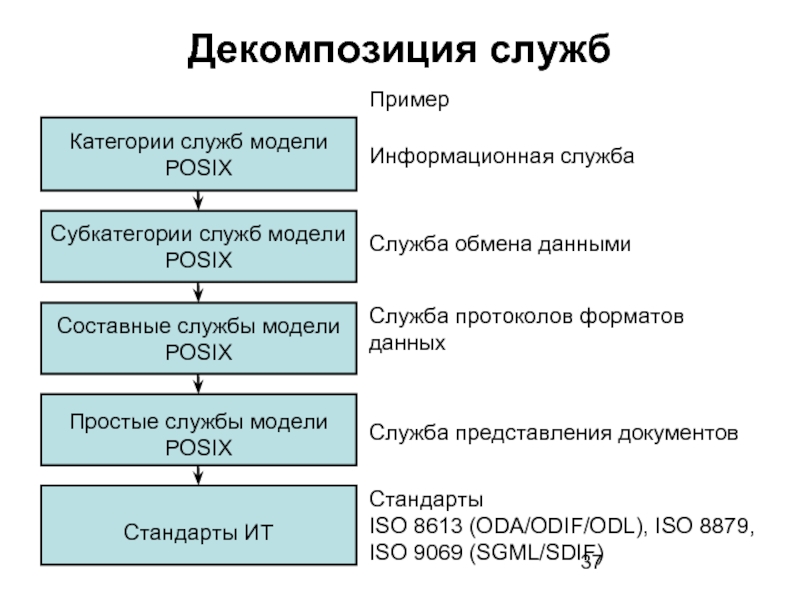

Методологический базис информационных технологий (ИТ), представляет собой основу для создания наиболее экономически рентабельных технологий и систем, удовлетворяющих свойствам открытости или, так называемых открытых систем.

Базовая эталонная модель взаимосвязи открытых систем (Basic Reference Model for Open Sysnems Interconnection — RM-OSI).

Руководство по окружению открытых систем POSIX (Portable Operating System Interface for Computer Environments — RM API)

Эталонная модель для открытой распределенной обработки (Reference Model for Open Distributed Processing — RM-ODP)

Эталонная модель управления данными (Reference Model for Data Management — RM DF) .

Эталонная модель машинной графики (Reference Model of Computer Graphics — RM CG) .

Эталонная модель текстовых и офисных систем (ISO/IEC TROTSM-1)

3

Процесс стандартизации информационных технологий должен иметь методологическое основание, которое позволило бы обоснованно определять методы и объекты стандартизации. При этом понятие «информационные технологии» трактуется следующим образом: «Информационные технологии включают в себя спецификацию, проектирование и разработку систем и средств, имеющих дело со сбором, представлением, обработкой, безопасностью, передачей, организацией, хранением и поиском информации, а также обменом и управлением информацией».

- Функциональный уровень, или уровень базовых спецификаций (базовых стандартов), — включает в себя также PAS и предназначен для определения индивидуальных функций или наборов функций, описанных в эталонных моделях;

- Предметные, или локальные, профили ИТ (например, OSI-профили, API-профили), т.е. профили, разрабатываемые на основе использования базовых спецификаций

- Концептуальный уровень-состоит из архитектурных спецификаций,называемых эталонными моделями (Reference Model), которые предназначены для структуризации спецификаций функций, определяющих семантику конкретных областей информационных технологий;

- OSE-профили прикладных технологий — полная спецификация окру жений прикладных технологий обработки данных (например, банковских систем, распределенных офисных приложений и т.п.), построенных на принципах открытости, т.е. удовлетворяющих условиям переносимости,интероперабельности , масштабируемости;

- Стратегические профили (например, International Standardized Profiles — IPS, Government Open System Interconnection Profile — GOSIP), т.е. профили, рассматриваемые в данном случае не как спецификации одной технологии, а как наборы стандартов, определяющих техническую политику в области телекоммуникации и открытых технологий крупной организации или даже государства.

- OSE- профили — спецификации поведения открытых систем на их границах (интерфейсах), объединяющие базовые спецификации и (или) профили, базирующиеся на различных эталонных моделях, в целевые комплексы;

- Полные OSE- профили открытых платформ и систем — спецификации, предназначенные для описания поведения ИТ — систем на всех их интерфейсах;

4

Базовые спецификации являются основными строительными блокками, из которых конструируются конкретные открытые технологии, и относятся к понятию «общедоступные спецификации» (Publicly Available Specifications — PAS). Система PAS охватывает стандарты де-факто, которые не являются международными стандартами

Полагаясь на анализ текущего состояния системы стандартов ИТ, а также на опыт работы в области стандартизации, предложим один из возможных способов классификации базовых спецификаций, выделив следующий набор базисных разделов пространства спецификаций ИТ, при этом для каждого раздела будем указывать в скобках соответствующие ему архитектурные спецификации:

1) Базовые функции операционных систем (архитектурные спецификации — RM OSE POSIX

2) Функции взаимосвязи открытых систем (архитектурные спецификации RM OSI

3) Функции управления базами данных (архитектурные спецификации — RM DM

4) Функции пользовательского интерфейса и машинной графики (архитектурные спецификации RM CG

5) Открытая распределенная обработка (архитектурные спецификации RM ODP

6) Структуры данных и документов, форматы данных (архитектурные спецификации – ISO/IEC 8613-1).

7) Программная инженерия и управление качеством продуктов (архитектурные спецификации — ISO 12207, ISO 9000-9004), эргономика компьютерных продуктов (архитектурные спецификации – ISO 9241).

Административное управление (архитектурные спецификации — ISO/IEC 7498-4, ISO/IEC 10040, ISO/IEC DIS 13244).

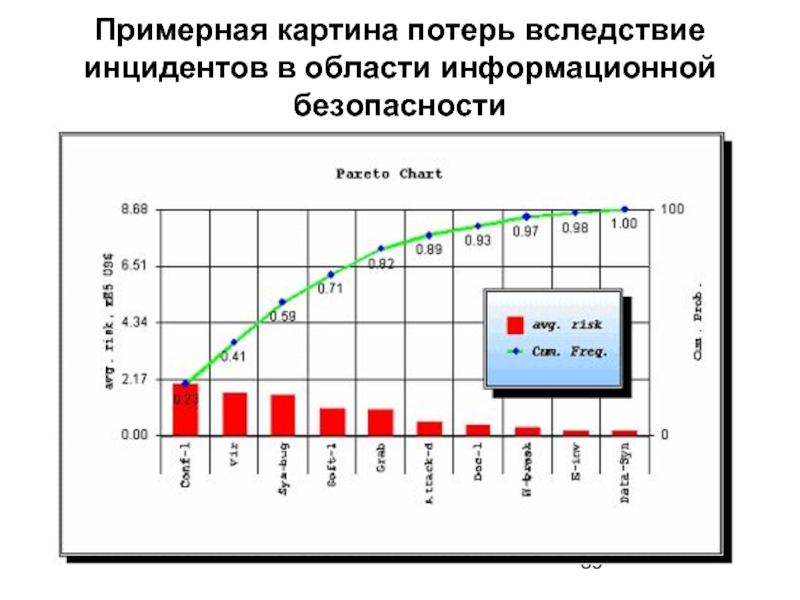

9) Управление безопасностью ИТ (архитектурные спецификации — ISO/IEC 7498-2, ISO/IEC DTR 10181-1, ISO/IEC TR 13335, ISO/IEC 17799).

10) Тестирование конформности ИТ (архитектурные спецификации ISO/IEC 9646-1: 1994/ITU-T X.290, ISO/IEC DIS 13210).

При разработке профилей ИТ удобно использовать специальные каталоги базовых спецификаций. Такими каталогами могут быть стратегические профили или структурированные списки базовых спецификаций ИТ, составленные собственно разработчиками профилей. Предложенная выше классификация базисных разделов спецификаций ИТ может оказаться полезной при построении такого рода каталогов и списков.

5

При создании и развитии сложных, распределенных, тиражируемых программных и информационных систем требуется гибкое формирование и применение согласованных (гармонизированных) совокупностей базовых стандартов и нормативных документов разного уровня, выделение в них требований и рекомендаций, необходимых для реализации заданных функций ИС. Для унификации и регламентирования такие совокупности базовых стандартов должны адаптироваться и конкретизироваться применительно к определенным классам проектов, процессов функций и компонентов разрабатываемых систем. В связи с этой потребностью выделилось и сформировалось понятие профиля как основного инструмента функциональной стандартизации.

Профиль — это совокупность нескольких (или подмножество одного) базовых стандартов с четко определенными и гармонизированными подмножествами обязательных и рекомендуемых возможностей, предназначенная для реализации заданной функции или группы функций ИТ/ИС в конкретной функциональной среде. Функциональная характеристика объекта стандартизации является исходной позицией для формирования и применения профиля этого объекта или процесса

Основными целями применения профилей при создании и использовании ИС являются:

Снижение трудоемкости и повышение связности проектов ИС;

Обеспечение переносимости ППО

Обеспечение расширяемости ИС по набору прикладных функций и масштабируемости

Предоставление возможности функциональной интеграции в ИС задач, которые раньше решались раздельно и менее эффективно

Повышение качества компонентов И С.

Выбор стандартов и документов для формирования конкретных профилей ИС зависит от того, какие из этих целей определены приоритетными.

6

Существующие базовые профили имеют достаточно жесткую смысловую и иерархическую структуру.

По широте охвата области стандартизации, степени признания и области функционального применения профили можно разделить на:

Стратегические (ISP, GOSIP),

OSE-профили прикладных технологий,

Полные OSE-профили (профили платформ, систем),

OSE-профили (специализация поведения открытых систем),

Локальные (OSI-профили).

Открытые системы как основа для построения Умного города

Время на прочтение

15 мин

Количество просмотров 8.5K

Ключевые слова: умный город, открытые системы, open source system, smart city, качество жизни, умные технологии.

Цель: определить понимание открытых систем как основы для проектирования Умного города, а также ознакомить с принципами концепции открытых систем.

Аннотация: В данном материале рассматриваются понятия умного города и открытых систем, основные компоненты, формирующие данные понятия и взаимодействие этих компонентов. На основе примеров авторами показано эффективное применение данных взаимодействий. В статье высказывается предположение об эффективности экономической, экологической, социальной для систем умного города, построенных на базе открытых систем.Статья посвящена теме построения Умного города на основе открытых систем.

Введение

Создание концепции «Умный город» связано с необходимостью обеспечения в ближайшем будущем современного качества жизни людей за счет применения инновационных технологий, предусматривающих экономичное, экологичное и безопасное использование городских систем жизнедеятельности. При этом разнообразные факторы городского развития объединяются в единую систему с помощью передовых информационно-коммуникационных технологий. Это глубоко интегрированная система, все компоненты которой неразрывно связаны друг с другом.

Понятие «Умного города»

Умный город — инновационный город, который внедряет комплекс технических решений и организационных мероприятий, направленных на достижение максимально возможного в настоящее время качества управления ресурсами и предоставления услуг, в целях создания устойчивых благоприятных условий проживания и пребывания, деловой активности нынешнего и будущих поколений [1].

Для выполнения целей Умного города и повышения качества обслуживания горожан городской власти необходимо контролировать то, что происходит в городе и взаимодействовать с инфраструктурой через информационно-коммуникационные технологии. С помощью систем умных датчиков, работающих в режиме реального времени, в центрах обработки данных собирается и накапливается информация, которая впоследствии обрабатывается и анализируется системами.

На практике выделяют несколько основных компонентов «Умного города»:

-

Энергетика: автоматизированная интеллектуальная энергосеть и гибкая распределительная система; интеллектуальная система учета и регулирование спроса; внедрение возобновляемых видов энергии; энергоэффективные здания и сооружения.

-

Водоснабжение: автоматизированные водозабор, водораспределение, водоотведение и обнаружение утечек; интеллектуальная система учета и регулирование спроса.

-

Транспорт: контроль транспортных потоков и качества дорожного покрытия; инфраструктура зарядных станций для электромобилей; программно-аппаратный комплекс управления дорожным движением и общественным транспортом.

-

Безопасность: системы видеонаблюдения, видеофиксации и обеспечения физической безопасности объектов инфраструктуры; системы обеспечения вызова экстренных оперативных служб; системы оповещения; программно-аппаратный комплекс управления системами безопасности.

-

Образование и здравоохранение: дистанционное обучение, механизмы оповещения о реализации тех или иных программ, электронные учебники; системы электронной записи на прием к врачу, электронная база пациентов и историй их болезней, решения для коммуникаций медиков-специалистов.

-

Правительство: системы поддержки принятия решений, анализа и прогнозирования, предоставления государственных и муниципальных услуг в электронном виде, публикации открытых данных.

-

Жители: пользователи объектов инфраструктуры и информационных услуг; поставщики информации в режиме «обратной связи»

Чтобы понять, как работает система “Умного города”, необходимо детализировать ознакомиться с ее технической частью, с подсистемами. Таким образом, спустившись на технический уровень, обращаемся к концепциям открытых систем, на основе которых существует “Умный город”.

Концепция открытых систем

«Открытая система — это система, которая состоит из компонентов, взаимодействующих друг с другом через стандартные интерфейсы». Это определение, данное одним из авторов упомянутого руководства Жаном-Мишелем Корну, подчеркивает системный аспект (структуру открытой системы). Данное руководство было издано Французской ассоциацией пользователей UNIX (АFUU) в 1992 году [2].

«Исчерпывающий и согласованный набор международных стандартов информационных технологий и профилей функциональных стандартов, которые описывают интерфейсы, службы и поддерживающие форматы, чтобы обеспечить интероперабельность и мобильность приложений, данных и персонала». Это определение, данное специалистами IЕЕЕ, подчеркивает аспект среды, которую предоставляет открытая система для ее использования (внешнее описание открытой системы) [3].

Вероятно, одно достаточно полное и общепринятое определение открытых систем еще не сформировалось. Однако сказанного выше уже достаточно, чтобы можно было рассмотреть общие свойства открытых систем.

Общие свойства открытых систем обычно формируются следующим образом:

-

расширяемость (масштабируемость),

-

мобильность (переносимость),

-

интероперабельность (способность к взаимодействию с другими системами),

-

дружественность к пользователю, в т.ч. — легкая управляемость.

Эти свойства, взятые по отдельности, были свойственны и предыдущим поколениям информационных систем и средств вычислительной техники. Новый взгляд на открытые системы определяется тем, что эти черты рассматриваются в совокупности, как взаимосвязанные, и реализуются в комплексе.

Основной принцип открытых систем состоит в создании среды, включающей программные и аппаратные средства, службы связи, интерфейсы, форматы данных и протоколы, которая в своей основе имеет развивающиеся, доступные и общепризнанные стандарты и обеспечивает переносимость, взаимодействие и масштабируемость приложений и данных.

C 2012 года произошел ряд качественных скачков в технологиях — были разработаны новые интерфейсы связи и протоколы передачи данных. Одним из наиболее известных интерфейсов связи является LoRa.

Технология LoRa — объединяет в себе метод модуляцииLoRа в беспроводных сетях LPWAN и открытый протокол LoRaWan, обеспечивает межмашинное взаимодействие (M2M) на расстояния до 15 км при минимальном потреблении электроэнергии, обеспечивающем несколько лет автономной работы на одном аккумуляторе АА. Диапазон применений данной технологии огромен: от домашней автоматизации и интернета вещей (IoT) до промышленности и Умных Городов.

Также рассмотрим протокол беспроводной сети IEEE 802.11ah, названный Wi-Fi HaLow. Этот протокол работает на не требующей лицензирования частоте 900 МГц, для обеспечения расширенного диапазона Wi-Fi сетей, по сравнению с обычными сетями Wi-Fi, работающими в диапазонах 2.4 ГГц и 5 ГГц. Его низкое энергопотребление является преимуществом, позволяющим создавать большие группы станций или датчиков, которые взаимодействуют чтобы распространять сигналы, поддерживая концепцию Интернета вещей (Internet of Things, IoT). Низкое энергопотребление протокола конкурирует с Bluetooth и имеет дополнительное преимущество — более высокие скорости передачи данных и более широкий диапазон покрытия.

Принцип, дополняющий основной, состоит в использовании методов функциональной стандартизации – построении и использовании профиля — согласованного набора базовых стандартов, необходимых для решения конкретной задачи или класса задач.

В связи с этим нужно уточнить представление об архитектуре систем и средств, как внешнем их описании с точки зрения того, кто ими пользуется. Архитектура открытой системы, таким образом, оказывается иерархическим описанием ее внешнего облика и каждого компонента: пользовательского интерфейса, среды проектирования, систем и инструментальных средств, архитектуры ЭВМ, интерфейсов оборудования.

Описания и реализации архитектуры могут быть предметом рассмотрения только в пределах системы. Тогда свойства ее открытости проявляются только на внешнем уровне. Однако значение идеологии открытых систем состоит в том, что она открывает методологические пути к унификации интерфейсов в пределах родственных по функциям групп компонентов для всего класса систем данного назначения или всего множества открытых систем.

Стандарты интерфейсов этих компонент определяют лицо массовых продуктов на рынке. Область распространения этих стандартов являются предметом согласования интересов разных групп участников процесса информатизации — пользователей, проектировщиков систем, поставщиков программных продуктов и поставщиков оборудования.

Помимо приведенных выше в качестве примера интерфейсов системы хочется привести два класса интерфейсов: интерфейс прикладной программы и интерфейс внешней среды:

-

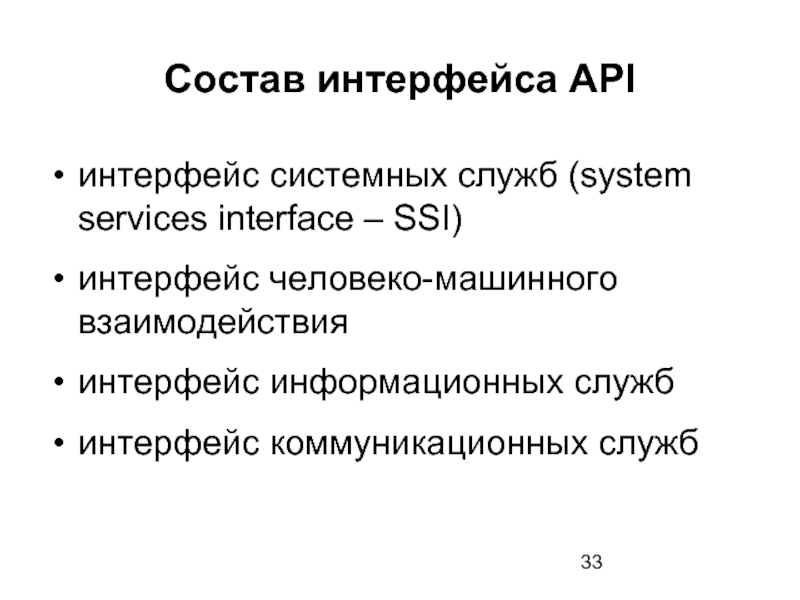

Интерфейс прикладного программирования (API): API — это интерфейс между прикладным программным обеспечением и платформой приложений. Его основная функция — поддерживать переносимость прикладного программного обеспечения. API классифицируется в соответствии с типами услуг, доступных через этот API.

-

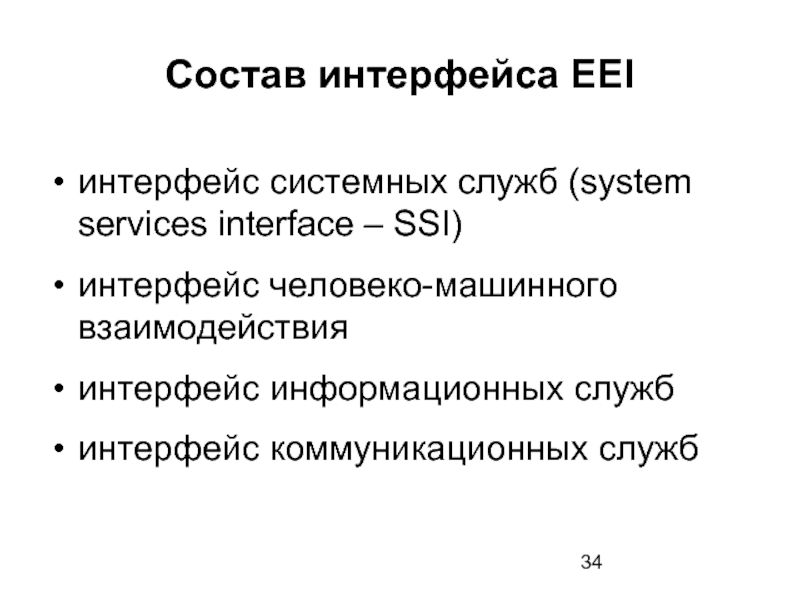

Интерфейс внешней среды (EEI): EEI — это интерфейс, который поддерживает передачу информации между платформой приложений и внешней средой, а также между приложениями, выполняющимися на одной платформе. Состоящий в основном из протоколов и поддерживающих форматов данных, EEI в значительной степени поддерживает функциональную совместимость. EEI классифицируется в соответствии с типом предоставляемых услуг передачи информации.

Роль открытых систем в Умном городе

Для реализации проектов в области умных городов важна перестройка принципов управления городом на основе полученных данных через формирование цифровых кросс-секторальных платформ, интегрирующих потоки данных из различных вертикальных сегментов города. Ключевое значение приобретает социально-ориентированный характер проектов в части создания эффективных потребительских сервисов на базе городских данных, коммуникационных площадок по развитию городской среды.

Отдельно это можно сделать только благодаря использованию открытых систем, которые должны иметь стандартный пользовательский интерфейс, чтобы выполнить требование о возможности интеграции с другими системами. Стандартизация пользовательского интерфейса снимает необходимость обучения операторов при переходе от одной открытой системы к другой. Единые стандарты и протоколы, обеспечат совместимость устройств, что облегчит обмен между потребителем и производителем.

К примеру, опыт создания программно-аппаратных комплексов, обобщавшийся в последние годы, привел к необходимости разработки концепции и комплекса стандартов, обеспечивающих эффективную по трудоемкости переносимость прикладных программ между различными аппаратными и операционными платформами. Ядром стала группа стандартов, созданная специалистами США под эгидой IEEE под общим названием – Интерфейсы переносимых операционных систем (Portable operating system interface – POSIX). Проблему переноса программ сосредоточили на унификации интерфейсов операционных систем ЭВМ с различными прикладными программами, а также с окружающей средой. Эти стандарты не ориентированы на определенную конкретную архитектуру ЭВМ, однако предполагают использование современной операционной среды и прежде всего UNIX, как стандарта де-факто, а также международных стандартов на языки программирования и стандартов верхних уровней взаимосвязи открытых систем. В совокупности они образуют нормативную базу открытых компьютерных систем – OCS, обеспечивающих программных устройств.

Все стандарты POSIX имеют рекомендательный характер. Они не должны служить препятствием для переноса объектного кода, ограничивать или работу устройства при стандартизированных интерфейсах и ограничивать формирование новых унифицированных интерфейсов по мере необходимости. Стандарты группы POSIX, регламентирующие интерфейсы мобильных программных средств с операционной средой, включают

1. IEEE 1003.0 – Руководство по POSIX окружению открытых систем. Набор POSIX стандартов.

2. ISO 09945-1:1990 (IEEE 1003.1) –Информационная технология. Интерфейсы переносимых операционных систем.

Использование стандартов, а также большие объемы данных систем необходимо масштабировать. До появления открытых систем обеспечение масштабируемости достигалось путем проектирования системы с большим запасом по габаритам, количеству слотов, интерфейсов. Наращиваемость открытой системы подразумевает иной путь, не требующий запаса ресурсов (и связанных с ним избыточных финансовых вложений). В частности, система, обладающая свойством платформенной независимости и интероперабельности, уже является расширяемой, поскольку она позволяет добавлять новое оборудование или заменять старое новыми модификациями, в том числе оборудованием других производителей.

Важно отметить, что концепция открытых систем позволит избежать монополии на рынках Умного города и обеспечит возможность конкуренции как для крупных компаний, так и для малого бизнеса.

Примеры

В последние годы возникло множество вариантов беспроводной передачи данных – давно знакомые GSM, GPRS, 3G, Wi-Fi, так и новые технологии, такие как LoRaWAN. Технология LoRaWAN в последнее время все активнее внедряется в приборный учет, освещение, управление энергосистемами.

Вкратце введем в архитектуру технологии LoRAWAN и детализируем ее описание:

-

Сенсоры LoRaWAN могут передавать информацию на дистанции 15 км — в малых городах и более 2 км — в плотно застроенных городах, обеспечивая скорость обмена данными от 300 бит/сек до 100 кбит/сек.

-

Сенсоры требуют мало энергии; многие из них могут бесперебойно функционировать вплоть до 10 лет, питаясь от одного аккумулятора AA.

-

Ключи шифрования AES128 делают фактически невозможными взлом и прослушивание.

-

Сеть LoRaWAN имеет топологию звезда из звёзд и включает в себя конечные узлы, шлюзы, сетевой сервер и сервер приложений.

-

Конечный узел осуществляет измерение и управляющие функции. Он содержит набор необходимых датчиков и управляющих элементов.

-

Шлюз LoRa — базовые станции, принимающее данные от конечных устройств с помощью радиоканала и передающее их в транзитную сеть, в качестве которых могут выступать Ethernet, сотовые сети.

-

Шлюз и конечные устройства образуют сетевую топологию типа звезда. Несколько базовых станций обеспечивают зону покрытия сети и прозрачную двунаправленную передачу данных между конечными узлами и сервером.

-

LoRaWAN позволяет строить распределенные беспроводные сети с большим числом конечных узлов. Один LoRa-шлюз допускает обслуживание до пяти тысяч конечных устройств, что достигается за счёт топологии сети, адаптивной скорости передачи данных, временным разделением, частотным разделением каналов.

-

Сервер сети предназначен для управления сетью: заданием расписания, адаптацией скорости, хранением и обработкой принимаемых данных. Сервер приложений собирает необходимые данные с конечных узлов и может вести удаленный контроль за их работой.

В России данную технологию поставляет ряд крупнейших компаний. Например, ООО «Лартех» является одним из производителей радиомодулей и оператором сети LoRaWAN. Лартех» с самого начала производил оборудование в полном соответствии со спецификацией разрабатываемого стандарта, поэтому даже ранее поставленное заказчикам оборудование уже работает в рамках национального стандарта LoRaWAN. Представленные проекты данной компании акцентированы на системе учета энергоресурсов. Это и теплосчетчики с радиомодулями, электросчетчики, счетчики показателей воды с считывателем.[4]

Что касается примеров практического применения технологии и уже полученных результатов, то можно сказать о проекте в Белгороде, запущенном в апреле 2017 года. Данный концепт был запущен для создания единой автоматизированной информационно-измерительной системы учета энергоресурсов. Проект, координатором которого выступил Департамент жилищно-коммунального хозяйства Белгородской области, направлен на сокращение показателей потери энергии, экономию потребления энергоресурсов, а также своевременное предупреждение и ликвидацию аварийных ситуаций. Достичь поставленных результатов планируется за счет использования сетей «интернета вещей» и, как следствие, перехода к принципиально новым решениям в области сбора, хранения, обработки и пользовательского представления данных, основанных на концепциях открытых систем.

Город, таким образом, выступил тестовой площадкой для отработки решения, которое в перспективе стало базой для развития полноценной умной городской инфраструктуры в условиях Белгорода. Результат показывает, что технология была отработана, а также была создана система автоматизированной информационно-измерительной системы учета, которая продолжает работать.

Другими примерами также могут служить запуск пилотного проекта Умный город в Подмосковье от компании МТС в сентябре 2019. Проект реализуется в рамках программы губернатора Московской области Андрея Воробьева «Безопасный район» и включает три направления: экомониторинг, оптимизацию вывоза бытовых отходов и установку в ряде жилых домов интерактивных инфопанелей.

Датчики экомониторинга призваны заменить находящийся на реконструкции сайт Мосэкомониторинга и контролировать уровень выбросов с полигона «Кучино». В рамках пилотного проекта МТС установила специальные датчики в районе «Новокосино-2», в районе железнодорожной станции «Реутов» и метро «Новокосино». Система в режиме реального времени отслеживает текущую экологическую обстановку в городе: температуру и влажность воздуха, выбросы углекислого газа и концентрацию меркаптанов и формальдегидов – токсичных веществ, которые не только являются причиной неприятного запаха, но и в высоких концентрациях вредны для здоровья человека. В случае превышения значений предельно допустимой концентрации веществ в воздухе, система автоматически проинформирует городские надзорные органы. Мониторинг позволяет следить за состоянием воздуха в городе, фиксировать частоту и масштаб выбросов вредных веществ.

На повышение эффективности управления ресурсами направлена система по оптимизации вывоза отходов. Предложенное решение позволяет формировать гибкий график вывоза отходов в зависимости от наполненности бака. Это позволит снизить стоимость вывоза мусора в среднем на 15% за счет экономии топлива и количества баков, обеспечивает полный контроль в выполнении работ. В перспективе комплексная система вывоза мусора позволяет спрогнозировать и снизить нагрузку на мусороперерабатывающие предприятия.

МТС установила в контейнеры пыле- и влагозащищенные ударопрочные датчики, которые фиксируют уровень его наполняемости, а также отслеживают наличие в воздухе определенных газов, что позволит оперативно отреагировать, например, на возгорание мусора. Датчики подходят для разных типов контейнеров: как для смешанного, так и раздельного сбора мусора. При помощи сети NB-IoT данные о состоянии контейнера отправляются в онлайн-систему планирования и контроля, которая прогнозирует скорость их наполнения. На основании прогноза система рассчитывает оптимальный маршрут сбора и вывоза отходов.

На текущий момент представленный проект продолжает развиваться и масштабируется на другие города Московской области. В 2021-2022 гг. запланировано строительство в 20 городах, в 2023-м — еще в семи городах. При выборе городов также учитывалось наличие массовой застройки и число зданий высокой этажности, близость к МКАД и степень экономической активности.

Контроль и обеспечение комфортного уровня движения транспортных средств — актуальная тема для многих крупнонаселенных городов. Для реализации транспортной подсистемы системы Умного город используются различные решения, основанные на базе открытых систем.

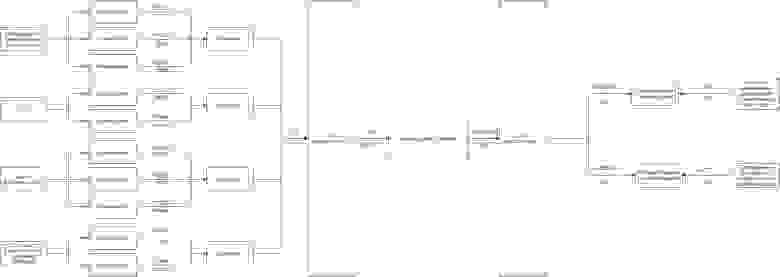

В качестве предлагаемого решения авторами статьи разработана и подготовлена архитектура взаимодействия подсистем в рамках транспортной системы Умного города с использованием интерфейсов и протоколов передачи данных открытых систем (Схема 1).

Преимущества использования открытых систем в «Умном городе»

На сегодняшний день администрации крупных городов и агломераций сталкиваются с серьезными проблемами. Жители ожидают от властей более эффективной работы и более оперативного реагирования на свои проблемы и запросы. Ответ на эти вызовы требует перевода управленческих процессов на электронные рельсы, модернизации административных процедур и консолидации ИТ-систем. Как следствие, платформы с открытым кодом становятся ключом к созданию «умных городов» будущего.

Открытость стимулирует инновации, так как большое количество частных компаний, госучреждений, органов власти, университетов и разработчиков ПО принимают активное участие в формировании и развитии решений с открытым исходным кодом в рамках соответствующих проектов разработки. Эти проекты строятся на сотрудничестве множества самых разных специалистов, которые отслеживают актуальные для своей сферы деятельности темы и транслируют их на язык софта, тем самым сохраняя свой цифровой суверенитет, причем ключевой момент здесь – понимание технологий и способность их развивать и ответственно использовать. В результате, инновационные решения создаются быстрее, чем это делают разработчики проприетарного софта. Как следствие, платформы с открытым кодом могут скорее адаптироваться к новым вызовам, что уже было продемонстрировано при выходе на сцену мобильных приложений, больших данных, облачных вычислений и программно определяемых систем хранения данных.

Облачная операционная система OpenStack служит отличным примером инновационного потенциала проектов с открытым кодом. Зародившись как экспериментальная ИТ-инфраструктура для университетов и грандов облачной индустрии, эта платформа превратилась в один из крупнейших проектов с открытым кодом и в настоящее время применяется большим количеством облачных провайдеров в качестве основы для предоставления услуг и сервисов представителям всех отраслей экономики.

Помимо этого, весьма остро стоит вопрос безопасности. В прошлом нередко можно было услышать, что безопасность и открытый код – это взаимопротиворечивые вещи. Правда же всегда заключалась в том, что ПО с открытым кодом не менее и не более безопасно, чем проприетарный софт, неважно, идет ли речь об операционных системах, связующем ПО, виртуализации или платформах разработки мобильных приложений.

Софт с открытым кодом способен предложить высокий уровень защищенности хотя бы потому, что за ним стоят люди, напрямую занятые решением проблем безопасности. Вендоры ПО, разработчики-фрилансеры и корпоративные заказчики участвуют в проектах с открытым кодом, поскольку высоко ценят эффект мультипликатора, возникающий в результате сотрудничества и позволяющий всем участникам применять коллективно наработанные программные исправления, усовершенствования и функциональные новшества. Когда дело касается информационной безопасности, открытый код значительно повышает шансы на раннее обнаружение и устранение рисков и уязвимостей. Крупные поставщики решений с открытым исходным кодом предлагают здесь комплексную поддержку по всем аспектам безопасности, начиная от оперативного выпуска программных исправлений и сертификации на соответствие требованиям Британского института стандартов BSI и заканчивая обширными базами знаний для специалистов по безопасности.

Заключение

В данной статье было определено понимание открытых систем как основы для проектирования Умного города. Исходя из приведенного обзора, можно утверждать, что значимость и применимость концепции открытых систем на примере интегрируемости в системы Умного города становится популярнее в силу возможной реализуемости и относительно недорогого исполнения. Открытые протоколы, на основе которых осуществляется интеграция компонентов системы, позволяют масштабироваться и создавать все более новые способы коммуникации, за счет которых появляются инновационные и технологические проекты, позволяющие автоматизировать повседневные процессы.

Внедрение технологий умного города повышает эффективность городского управления за счет формирования единой цифровой среды, которая позволяет управлять городом как единым целым. Благодаря этому укрепляется кооперация между отдельными заинтересованными компаниями. За счет беспрепятственного доступа к данным, благодаря открытым системам, в режиме реального времени появляется больше возможностей для бизнеса, а также для мер предупредительного характера в случае чрезвычайных ситуаций. Благодаря увеличению вовлеченных лиц и непрерывному анализу данных повышается устойчивость городской системы.

Список используемых источников

-

ПНСТ 439-2020 (ИСО/МЭК 30182:2017) Информационные технологии (ИТ). Умный город. Совместимость данных [Электронный ресурс] /. — Электрон. журн. — Режим доступа: http://docs.cntd.ru/document/1200174806

-

Открытые системы, процессы стандартизации и профили стандартов [Электронный ресурс] /. — Электрон. журн. — Режим доступа: http://citforum.ru/database/articles/art19.shtml

-

Открытая информационная система [Электронный ресурс] /. — Электрон. журн. — Режим доступа: https://ru.wikipedia.org/wiki/Открытаяинформационнаясистема(информатика)

-

Статус национального стандарта России [Электронный ресурс] /. — Электрон. журн. — Режим доступа: https://lar.tech/news/news-084

Структура современного методологического базиса открытых систем имеет определяющее значение для развития всей информационной индустрии. Предложенная в данной статье семиуровневая декомпозиция спецификаций информационных технологий может быть полезной для анализа данной области, а также при разработке профилей открытых систем.

Базовые понятия концепции открытых

систем

Структура методологического базиса

Многоуровневая модель

Архитектурные спецификации

Уровень базовых спецификаций

Заключение

Литература

Структура современного методологического базиса открытых систем имеет определяющее значение для развития всей информационной индустрии.

Структура современного методологического базиса открытых систем имеет определяющее значение для развития всей информационной индустрии. Предложенная в статье семиуровневая декомпозиция спецификаций информационных технологий может быть полезной для анализа данной области, а также при разработке профилей открытых систем.

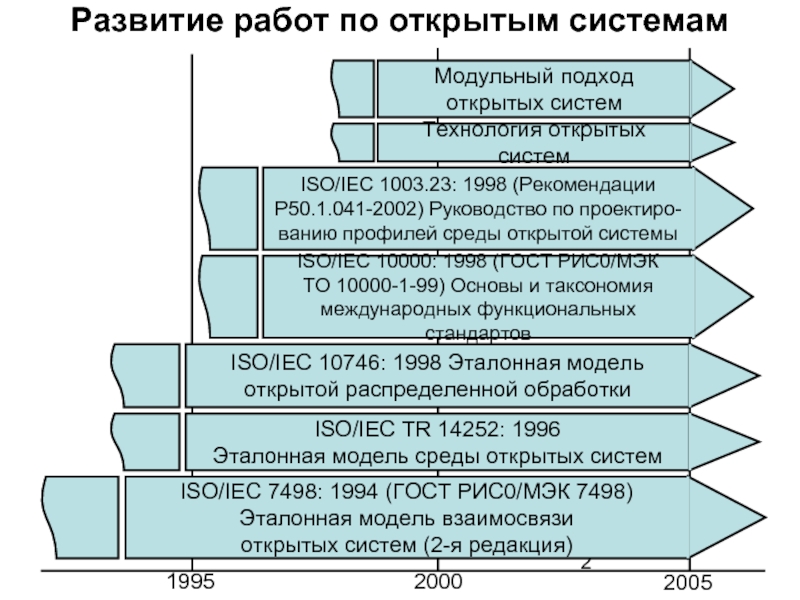

Методологический базис информационных технологий (ИТ), представляет собой основу для создания наиболее экономически рентабельных технологий и систем, удовлетворяющих свойствам открытости или, так называемых открытых систем. В первую очередь к свойствам открытости относятся переносимость и переиспользуемость программного обеспечения, интероперабельность и масштабируемость систем. Наиболее значительными результатами в становлении методологического базиса открытых систем сегодня являются:

- создание целостной системы авторитетных специализированных международных организаций по разработке и стандартизации ИТ открытых систем;

- разработка эталонных моделей и соответствующих им базовых спецификаций для важнейших разделов области ИТ, что позволило сформировать концептуальный и функциональный базис пространства ИТ;

- разработка и широкое использование концепции профиля, предоставляющей аппарат для спецификации и документирования комплексных открытых ИТ, параметризующих и комбинирующих функциональности базовых спецификаций и/или профилей;

- разработка таксономии профилей, представляющей собой классификационную систему ИТ и обеспечивающую систематическую идентификацию профилей в пространстве ИТ;

- разработка концепции и методологии конформности (соответствия) реализаций ИТ-систем тем спецификациям, которые ими реализуются.

По существу сформировались не только концептуальные и методологические основы открытых систем, но и достаточно развитый аппарат конструирования и сертифицирования новых открытых технологий в пространстве базовых стандартизованных решений. Таким образом сегодня можно говорить о формировании новой научной дисциплины, безусловно базовой для информатики, но не получившей еще общепризнанного названия. Предлагаемыми названиями являются: «IT Fundamentals», «The Foundations of IT», «Analysis of IT», «IT-Sience», «Itology», «Анализ ИТ» или «Итология».

Базовые понятия концепции открытых систем

Прежде, чем перейти к анализу указанных выше методологических основ, необходимо ввести набор базовых определений концепции открытых систем [1-4]. При этом следует иметь ввиду, что ИТ имеют две формы представления:

- в виде ИТ-спецификаций или описаний функциональных возможностей и поведения ИТ, задокументированных в строго регламентированной форме;

- в виде ИТ-систем, представляющих собой реализации конкретных ИТ-спецификаций.

Стандарт (по определению ISO). Технический стандарт или другой документ, доступный и опубликованный, коллективно разработанный или согласованный и общепринятый в интересах тех, кто им пользуется, основанный на интеграции результатов науки, технологии, опыта, способствующий повышению общественного блага и принятый организациями, признанными на национальном, региональном и международном уровнях.

Базовый стандарт или базовые спецификации (формальный стандарт или стандарт de-ure). Международный стандарт, принятый ISO или Рекомендация организации ITU-T (до 1993 г. — CCITT) — международного союза по телекоммуникации.

Эталонная модель (Reference Model). Структурированное множество понятий и их взаимосвязей для некоторой предметной области, осуществляющее концептуальную структуризацию данной области и имеющее достаточно обобщенное описание. По существу эталонная модель является формой метазнаний, определяющих принципиальную декомпозицию или архитектурную спецификацию конкретной предметной области.

ИТ-система (IT system). Совокупность ресурсов информационных технологий, предоставляющая сервисы на одном или более интерфейсов.

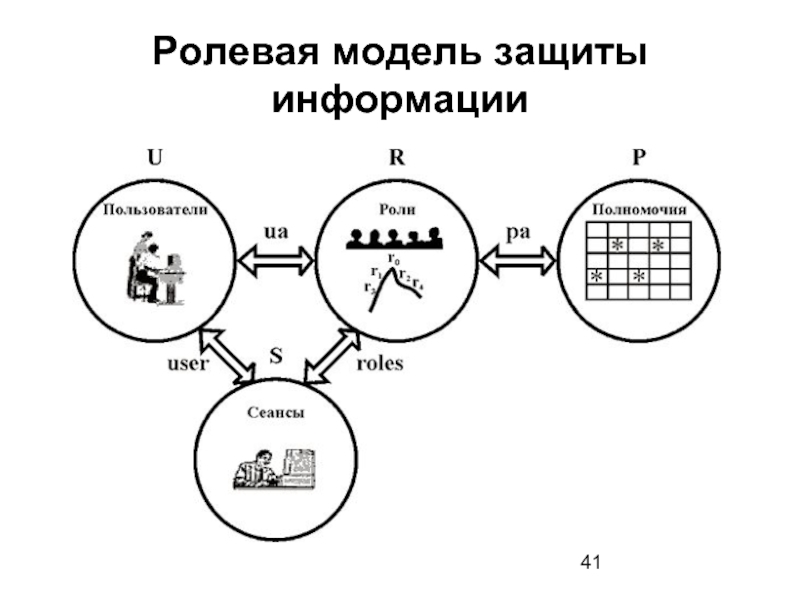

OSE (Open Systems Environment — Окружение открытых систем). Полный набор интерфейсов, услуг, форматов, а также пользовательских аспектов, обеспечивающих интероперабельность и/или переносимость приложений, и данных в рамках соответствующих спецификаций базовых стандартов и профилей ИТ. Важным и почти обязательным свойством открытости является свойство масштабируемости ИТ. В эталонной модели прикладного пользовательского интерфейса (API) [4] под открытой системой фактически понимается система, реализующая OSE — окружение, удовлетворяющее стандартам.

Переносимость (portability). Свойство ИТ-системы, позволяющее с возможно меньшими накладными расходами осуществлять перенос ее программного обеспечения, информации и пользователей с одной прикладной платформы на другую.

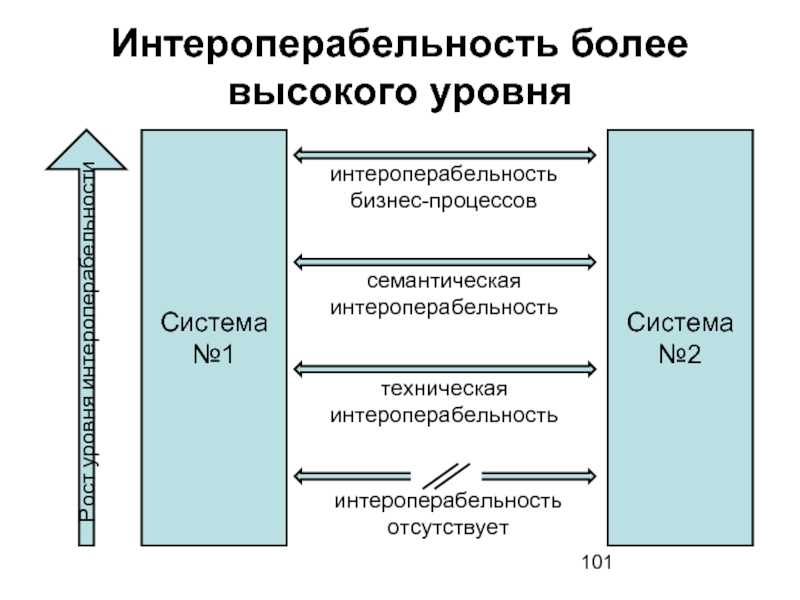

Интероперабельность (interoperability). Возможность совместного использования информации и ресурсов компонентами распределенной системы.

Масштабируемость (scalability). Свойство системы, позволяющее ей эффективно работать в широком диапазоне параметров, определяющих ее собственные технические и ресурсные характеристики и/или ее поддерживающей среды: число процессоров, число узлов сети, максимальное число обслуживаемых пользователей, количество обрабатываемых транзакций.

PAS (Publicly Available Specifications — Общедоступные спецификации). По существу это понятие охватывает опубликованные стандарты de-facto, например, промышленные стандарты. Близким по смыслу понятию PAS является понятие открытых спецификаций, определенное в эталонной модели API [4]. Примерами PAS могут служить спецификации IEEE POSIX и X/Open XPG4, разработанные с целью обеспечения переносимости приложений, а также спецификации IETF для TCP/IP.

Профиль (Profile). Набор, состоящий из одного или более базовых стандартов и/или ISP, содержащий указание области применимости, список выбранных классов сервиса, тестовых наборов, опций и параметров базовых стандартов и ISP, необходимых для выполнения конкретной прикладной функции.

ISP (International Standardized Profile — Международный стандартизованный профиль). Согласованный на международном уровне официальный документ, описывающий один или несколько профилей. В эталонной модели API используется близкое понятие стандартизованного профиля.

OSE-профиль. Профиль, который специфицирует все поведение ИТ-системы или часть ее поведения на одном или большем числе интерфейсов OSE.

OSI-профиль. Конкретный профиль, составленный из базовых спецификаций, соответствующих модели OSI [5], возможно дополненных базовыми стандартами и/или профилями для представления данных обмена и их форматов — так называемыми F-профилями.

API-профиль. Профиль, определяющий конкретную комбинацию базовых спецификаций прикладного пользовательского интерфейса в соответствии с моделью POSIX [6], возможно дополненных базовыми стандартами и/или профилями для представления данных обмена и их форматов.

Таксономия (Taxonomy) — классификационная схема, применяемая для однозначной идентификации профилей или наборов профилей.

Структура методологического базиса

МНОГОУРОВНЕВАЯ МОДЕЛЬ

Методологический базис ИТ, основную часть которого составляют спецификации ИТ различных уровней абстракции, формируется на основе иерархического подхода, что способствует анализу его структуру с помощью некоторой многоуровневой модели. На основе определенного опыта работы в данной области на рис.1 предложена семиуровневая модель, представляющая собой достаточно полную классификационную схему спецификаций ИТ. В данной модели выделены следующие уровни спецификаций ИТ:

Рис. 1. Структура знания итологии.

1) Концептуальный уровень или уровень метазнаний — состоит из архитектурных спецификаций, называемых эталонными моделями (Reference Models). Архитектурные спецификации предназначены для структуризации спецификаций функций, определяющих семантику конкретных областей ИТ.

2) Функциональный уровень или уровень базовых спецификаций (базовых стандартов), включающий также PAS и предназначенный для определения индивидуальных функций или наборов функций, описанных в эталонных моделях.

3) Предметные или локальные профили ИТ (например, OSI-профили, API-профили), т.е. профили, разрабатываемые на основе использования базовых спецификаций, относящихся к предметной области, описанной одной эталонной моделью (возможно вместе с профилями форматов данных, т.е. F-профилями).

4) OSE-профили — спецификации поведения открытых систем на их границах (интерфейсах), комплексирующие базовые спецификации и/или профили, базирующиеся на различных эталонных моделях.

5) Полные OSE-профили открытых платформ и систем — спецификации, предназначенные для описания поведения ИТ-систем на всех их интерфейсах.

6) OSE-профили прикладных технологий. Полная спецификация окружений прикладных технологий обработки данных (например, банковских систем, распределенных офисных приложений и т.п.), построенных на принципах открытости, т.е. удовлетворяющих условиям переносимости, интероперабельности, а также масштабируемости.

7) Стратегические профили (например, GOSEP — Government’s Open System Environ-ment Profole), т.е. профили, рассматриваемые в данном случае не как спецификации одной технологии, а как наборы стандартов, определяющих техническую политику в области телекоммуникации и открытых технологий крупной организации или даже государства.

Как следует из описания модели, нижние два уровня выполняют роль концептуального и функционального базиса области ИТ. Рассмотрим подробнее текущее состояние этих уровней.

АРХИТЕКТУРНЫЕ СПЕЦИФИКАЦИИ

Ядром рассматриваемой методологии служат метазнания, структурирующие область ИТ. Роль таких метазнаний выполняют эталонные модели, определяющие архитектуру наиболее важных и достаточно независимых разделов ИТ. Таким образом каждая эталонная модель представляет собой концептуальный и методологический базис конкретного раздела ИТ, определяя структуру множества базовых спецификаций, соответствующих данному разделу. Наиболее известными эталонными моделями являются:

- Базовая эталонная модель взаимосвязи открытых систем (Basic Reference Model for Open Sysnems Interconnection — RM-OSI) [5].

- Руководство по окружению открытых систем POSIX (Portable Operating System Interface for Computer Environments — RM API) [6].

- Эталонная модель для открытой распределенной обработки (Reference Model for Open Distributed Processing — RM-ODP) [7].

- Эталонная модель управления данными (Reference Model for Data Management — RM DF) [8].

- Эталонная модель машинной графики (Reference Model of Computer Graphics — RM CG) [9].

- Эталонная модель текстовых и офисных систем (ISO/IEC TROTSM-1) [10], а также общая (general) модель распределенных офисных приложений [11].

В процессе разработки находятся следующие эталонные модели:

- Конформность (соответствие, подобие) и методы тестирования конформности, называемые также методами аттестационного тестирования;

- основы общей безопасности (generic security frameworks);

- качество OSI-сервиса (Quality of Service for OSI).

УРОВЕНЬ БАЗОВЫХ СПЕЦИФИКАЦИЙ

Базовые спецификации являются основными строительными блоками, из которых конструируются конкретные открытые технологии. Хотя PAS, в соответствии с данным выше определением, охватывают стандарты de-facto, которые не являются международными стандартами, сейчас интенсивно осуществляется процесс принятия наиболее распространенных и сопровождаемых PAS в качестве международных стандартов (по специально разработанной ISO быстрой процедуре баллотирования PAS), что открывает возможность использования PAS в качестве элементов стандартизованных профилей ИТ. Системный подход к проектированию профилей [12] опирается на классификацию базовых спецификаций и PAS, в основе которой используется по существу ортогональный набор эталонных моделей. В частности, возможна следующая классификация базовых спецификаций и PAS.

a) Базовые функции ОС: определяются стандартами по окружению открытых систем POSIX (Portable Operaring System Interface for Computer Environments) [13].

б) Функции управления базами данных: язык баз данных SQL (Structured Query Language) [14]; информационно-справочная система IRD (Information Resource Dictionary System) [15]; протокол распределенных операций RDA (Remote Data base Access) [16]; PAS Microsoft на открытый прикладной интерфейс доступа к базам данных ODBC API [17].

в) Функции пользовательского интерфейса, которые включают следующие ИТ: MOTIF из OSF для графического пользовательского интерфейса (GUI) [18] и стандарт OPEN LOOK [19]; X Window вместе с GUI и телекоммуникациями [20]; стандарты для виртуального терминала (Virtual Terminal — VT) [21], включая процедуры работы VT в символьном режиме через TCP/IP; стандарты машинной графики GKS (Graphical Kernel System) [22], GKS-3D (Graphical Kernel System — 3 Dimentional) [23], PHIGS (Programmers Hierarchical Interactive Graphics System) [24], а также CGI (Computer Graphics Interface) [25].

г) Функции взаимосвязи открытых систем, включающие: спецификации сервиса и протоколов, разработанные в соответствии с моделью OSI (рекомендации серии X.200) [26]; стандарты для локальных сетей (IEEE 802) [27]; спецификации сети Internet [28, 29, 30].

д) Функции распределенной обработки, включая следующие базовые спецификации OSI: вызов удаленной процедуры RPC (Remote Procedure Call) [31], фиксация, параллельность и восстановление CCR (Commitment, Concurrency and Recovery) [32]; протокол надежной передачи (RT) [33]; обработка распределенной транзакции DTP (Distributed Transaction Processing) [34]; управление файлами, доступ к файлам и передача файлов FTAM (File Transfer, Access and Management) [35]; управление открытыми системами (OSI Management) [36]; API для доступа к сервису Object Request Broker (ORB) в архитектуре CORBA и API, определяющий базовые возможности такого сервиса (Commom Object Services — COS 1) [37], а также язык спецификации интерфейсов объектов IDL (Interface Definition Language) [37] и его проекции на объектно-ориентированные языки.

е) Распределенные приложения: спецификации специальных сервисных элементов прикладного уровня модели OSI, стандартов Internet, OMG, X/Open. Как, например: система обработки сообщений MHS (Message Handling System — X.400) [38], служба справочника (The Directory — X.500) [39]; спецификации распределенных приложений с архитектурой клиент-сервер [11] и распределенных объектных приложений [37].

ж) Структуры данных и документов, форматы данных: средства языка ASN.1 (Abstract Syntax Notation One) [40, 41], предназначенного для спецификации прикладных структур данных — абстрактного синтаксиса прикладных объектов; форматы метафайла для представления и передачи графической информации CGM (Computer Graphics Metafile) [42]; спецификация сообщений и электронных данных для электронного обмена в управлении, коммерции и транспорте EDIFACT (Electronic Data Interchange for Administration, Commence and Trade) [43]; спецификации документов: спецификации структур учрежденческих документов ODA (Open Document Architecture) [44]; спецификации структур документов для производства, например: SGML (Standard Generalized Markup Language) [45, 46]; языки описания документов гипермедиа и мультимедиа, например: HyTime [47], SMDL (Standard Music Description Language) [48], SMSL (Standard Multimedia/Hypermedia Scripting Language) [49], SPDS (Standard Page Description Language) [50], DSSSL (Document Style Semantics and Specification Language) [51], HTML (HyperText Markup Language) [45]; спецификация форматов графических данных, например: форматов JPEG [52], JBIG [53] и MPEG [54].

з) спецификации инструментальных окружений (в частности, языков реализации и их библиотек) и CASE-окружений (как, например, [55]). Анализ базовых спецификаций ИТ показывает, что современная методологическая база открытых систем представляет собой сложную систему концептуальных, структурных, функциональных, поведенческих и лингвистических моделей, взаимосвязанных между собой, а также вспомогательных процедур и средств. При этом следует отметить динамичность развития всей этой системы, поддерживаемого целенаправленной деятельностью развитой инфраструктуры специализированных международных институтов.

Естественно, что приведенный обзор базовых спецификаций ИТ является достаточно общим и возможны другие подходы к классификации и анализу спецификаций ИТ. Однако, следует подчеркнуть, что вся область спецификаций ИТ, несмотря на свою обширность и техническую сложность, легко систематизируется, что важно при использовании спецификаций в процессе разработки новых открытых систем и технологий, например, посредством аппарата профилирования.

***

В заключении хотелось бы выразить благодарность коллегам из специальной рабочей группы по функциональной стандартизации (Special Group on Functional Standardization — SGFS of JEC 1), и прежде всего ее председателю Dr. Willem Wakker, за предоставленную возможность участия в деятельности группы и возможность использования ее рабочих материалов.

Литература

1] ISO/IEC TR 10000-1:1995 (final text, June 1995), Information technology — Framework and taxonomy of International Standardized Profiles — Part 1:General Principles and Documentation Framework.

2] ISO/IEC TR 10000-2:1995 (final text, June 1995), Information technology — Framework and taxonomy of International Standardized Profiles — Part 2: Principles and Taxonomy for OSI Profiles.

3] ISO/IEC TR 10000-3:1995 (final text, June 1995), Information technology — Principles and taxonomy of International Standardized Profiles — Part 3: Principles and Taxonomy for Open System Environment Profiles.

4] P1003.0 Draft 18. STANDARDS PROJECT. Draft Guide to the POSIX Open System Environment. IEEE. February 1995.

5] ISO 7498:1984, Information processing systems — Open Systems Interconnection- Basic Reference Model [ITU-T Rec. X.200 (1994)].

6] ISO/IEC DTR 14252, Portable Operaring System Interface for Computer Environments — POSIX. (IEEE, P1003.0 Draft 18, Draft Guide to the POSIX Open System Environment, February 1995).

7] ITU-T Rec. 902|ISO/IEC 10746-2:1995, Reference Model for Open Distributed Processing.

8] DIS 9075:1992, Information technology — Reference Model for Data Management.

9] ISO/IEC 11072:1992, Information Technology — Computer Graphics — Computer Graphics Reference Model.

10] ISO/IEC TRTOSM-1, Information technology — Text and office systems reference model — Part 1. Basic reference model.

11] ISO/IEC 10031/1:1991, Information technology — Text communication — Distributed-office-applications model — Part 1. General model.

12] Draft ETGnn Development and Use of OSE Profiles. EMOS/EG-OSE/95/10, 1995.

13] ISO/IEC 9945/1:1990, (IEEE Std 1003.1 — 1990), Information technology — Portable Operating System Interface (POSIX) — Part 1:System Application Program Interface (API) [C Language].

14] ISO/IEC 9075:1992 (ANSI X3.135-1992), Information technology — Database — Database Language — SQL (Structured Query Language).

15] ISO/IEC 10027:1990, Information technology — Information Resource Dictionary System (IRDS) framework.

16] ISO/IEC 9579:1993, Information technology — Open Systems Interconnection — Remote Database Access (RDA).

[17] Роберт Сигнор, Михаэль О. Стегман. Использование ODBC для доступа к базам данных: Пер. с англ. — М. БИНОМ; НАУЧНАЯ КНИГА. — 386с.: ил.

[18] OSF/MOTIF, Open Software Foundation, MOTIF Release 1.2.

[19] Open Look. Draphical User Interface. Application Style Guidelines. Sun Microsystems, Inc. 1991.

[20] FIBS PUB 158-2: User Interface Component of Application Portability Profile (MIT X Window System) — X library API specification. (X Window System, Version 11, Realease 5, MIT X Consortium).

[21] ISO 9040:1990, Information technology — Open Systems Interconnection — Virtual terminal basic class service.

[22] ISO/IEC 7942:85, Information processing systems — Computer graphics — Graphical Kernel System (GKS) functional description.

[23] ISO/IEC 8805:88, Information processing systems — Computer graphics — Graphical Kernel System for three dementions (GKS-3D) functional description.

[24] ISO/IEC 9592/1:89, Information processing systems — Computer graphics — Programmer’s Hierarchical Interactive Graphics System (PHIGS) — Part 1. Functional description.

[25] ISO/IEC 9636:91, Information technology — Computer graphics — Interfacing techniques for dialogues with graphical devices (CGI) — Functional specification — Part 1 — 6.

[26] Зайцев С.С., М.И. Кравцунов, С.В. Ротанов СПРАВОЧНИК. Сервис открытых информационно-вычислительных сетей. М. Радио и связь, 1990. [ITU-T (CCITT), Rec. X.200-X.219, 1988].

[27] ISO/JEC 8802:1990 (IEEE Std 802-1990), Information processing systems — Local area networks.

[28] Transmission Control Protocol (TCP) — RFC 793.

[29] User Datagram Protocol (UDP) — RFC 768.

[30] Internet Protocol (IP) — RFC 791.

[31] ISO/IEC 10148, Information processing systems — Open Systems Interconnection — Basic Remote Procedure Call (RPC) using OSI Remote Operations.

[32] ISO/IEC 9804:1994, Information processing systems — Open Systems Interconnection — Service definition for the Commitment, Concurrency and Recovery service element.

[33] ISO/IEC 9075:1992, Information processing systems — Text communication — Reliable Transfer — Part 1. Model and service definition.

[34] ISO/IEC 10026:1992, Information technology — Open Systems Interconnection — Distributed Transaction Processing — Part 1: OSI TP Model.

[35] ISO 8571/1:1988, Information processing systems — Open Systems Interconnection — File transfer, access and management — Part 1. General introduction.

[36] ISO 10040:1992, Information technology — Open Systems Interconnection — System management overview.

[37] OMG Document Number 91.12.1. The Common Object Request Broker: Architecture and Specification. R.1.1.

[38] ISO/IEC 10021/1:1990, Information technology — Text communication — Message-Oriented Text Interchange System (MOTIS) — Part 1: System and service overview. [ITU-T Rec. X.400, Message handling system and service overview].

[39] ISO 9594:1990, Information technology — Open Systems Interconnection — The Directory — Part 1: Overview of concepts, models and services. [Rec. X.500].

[40] ISO 8824:1990, Information processing systems — Open Systems Interconnection — Specification of Abstract Syntax Notation One (ASN.1).

[41] ISO 8825:1990, Information processing systems — Open Systems Interconnection — Specification of Basic Encoding Rules for Abstract Syntax Notation One (ASN.1).

[42] ISO/IEC 8632/1:87, Information technology — Computer graphics — Metafile for the storage and transfer of picture description information — Part 1. Functional description.

[43] ISO 9735:1988, Electronic Data Interchange for Administration, Commerce and Transport (EDIFACT) — Application level syntax rules (Amended and reprinted 1990).

[44] ISO/IEC 8613/1:1994, Information technology — Open Document Architecture (ODA) and Interchange Format — Introduction and general principles. [ITU-T Rec. T.411(1993)].

[45] ISO/IEC 8879:1986, Information processing — Text and office systems — Standard Generalized Marking Language (SGML).

[46] ISO/IEC TR9573:1988, Information processing — SGML support facilities — Techniques for using SGML.

[47] ISO/IEC 10744:1992, Information technology — Hypermedia/time-based structuring language (HyTime).

[48] ISO/IEC 10743:1992, Standard Music Description Language (SMDL).

[49] ISO/SC1/WG8:1993, Standard Multimedia/Hypermedia Scripting Language (SMSL).

[50] ISO/IEC 10180:1994:…, Information technology — Text communication — Standard Page Description Language (SPDL).

[51] ISO/IEC 10179:…, Information technology — Text and office systems — Document Style Semantics and Specification Language (DSSSL).

[52] ISO DIS 11544, Joint Bi-level Image Expert Group (JBIG).

[53] ISO DIS 10918-1,2, Joint Photographic Expert Group (JPEG).

[54] ISO DIS 11172-1,2, Moving Pictures Expert Group (MPEG).

[55] ISO/IEC DIS 13719, ECMA Portable Common Tool Environment.

Владимир Сухомлин (www.sukhomlin.ru) — профессор факультета ВМиК МГУ им. Ломоносова (Москва).

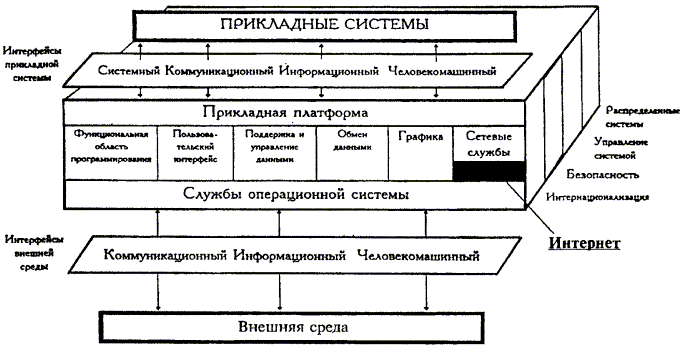

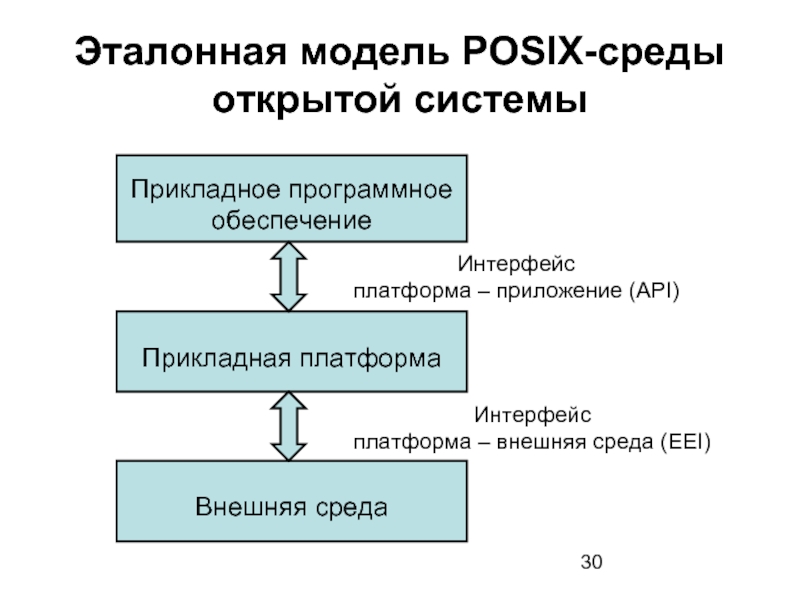

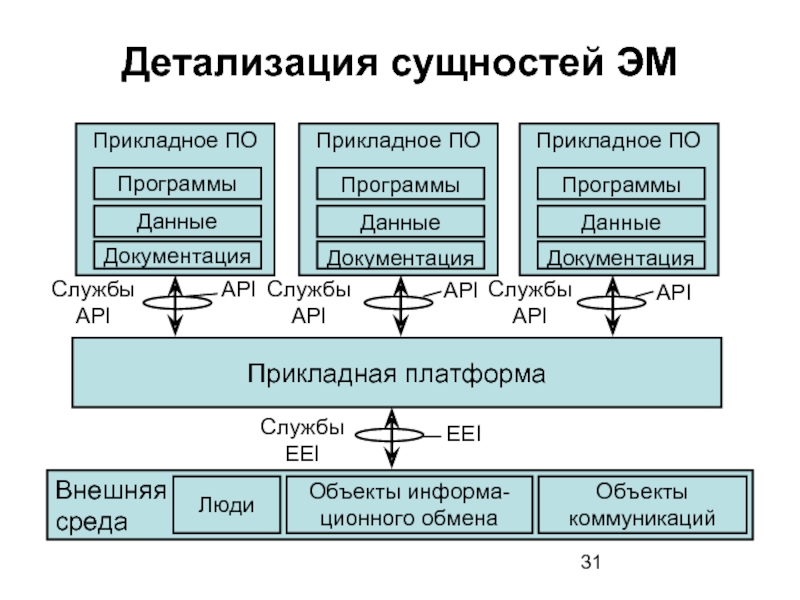

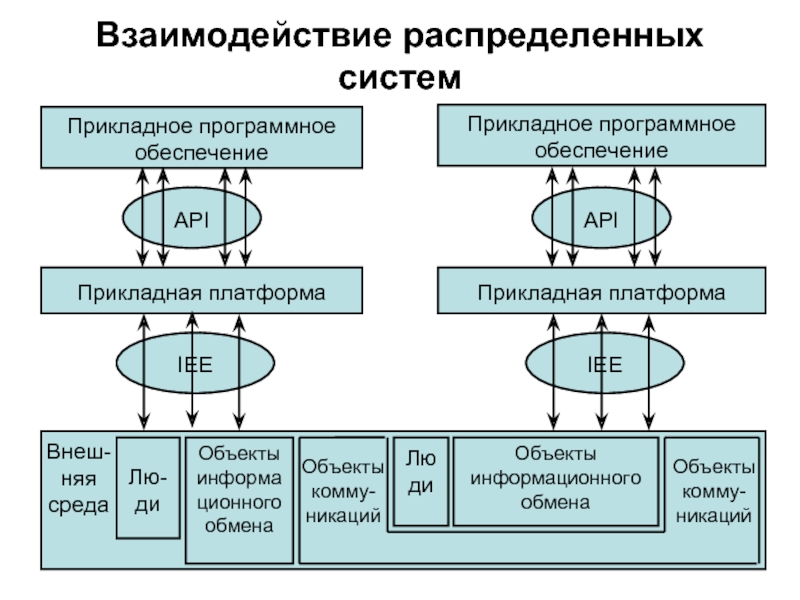

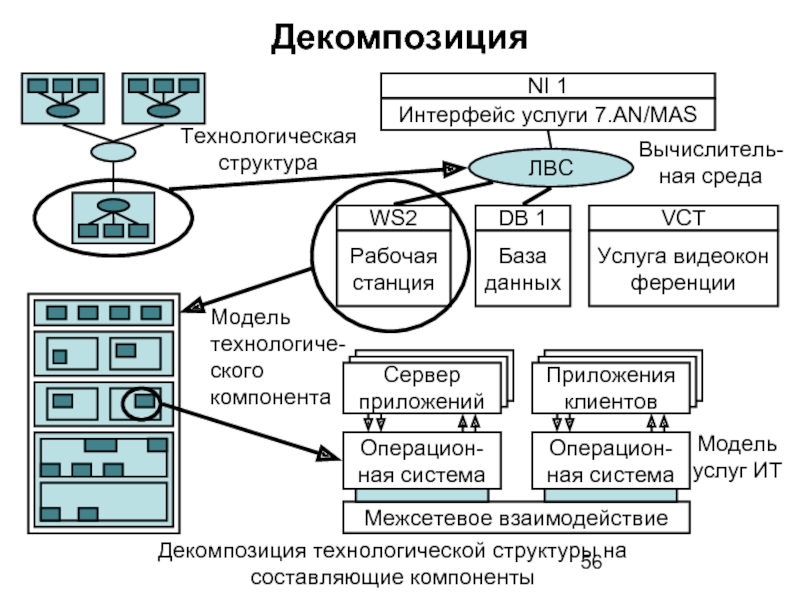

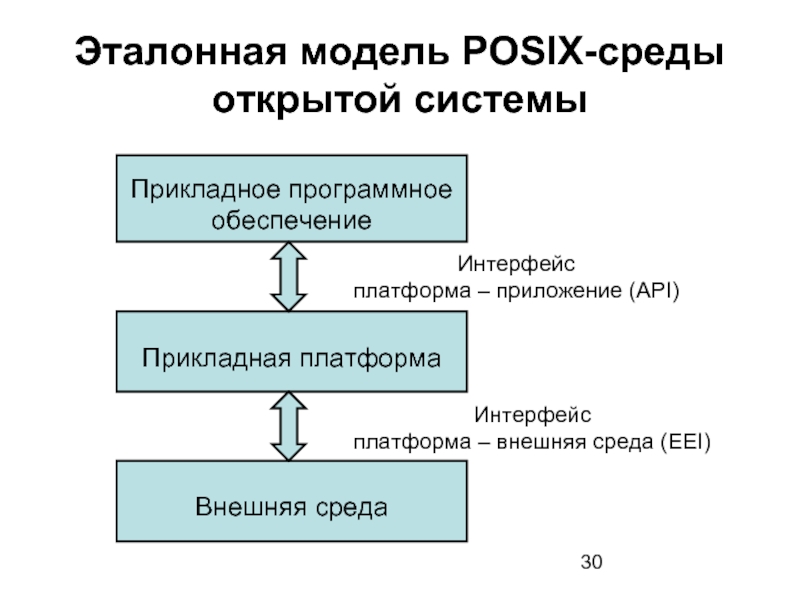

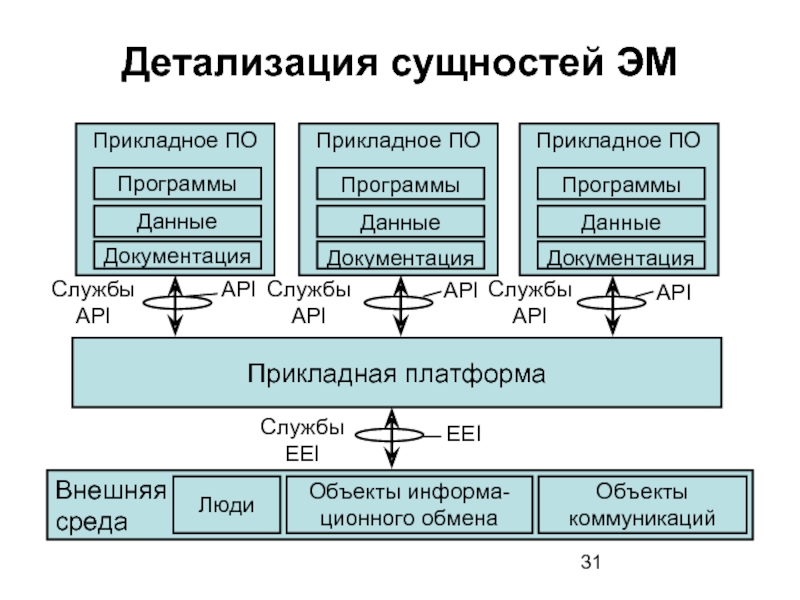

Единой моделью среды открытых систем

служит так называемая эталонная модель

среды открытых систем (Open System Environment

Reference Model – OSE/RM) (рис. 5).

Эта модель может модернизироваться в

зависимости от класса системы. Например,

для телекоммуникационных систем

используется 7-уровневая модель

взаимосвязи открытых систем ISO/IEC 7498 .

Модель OSE/RM выросла как расширение модели

взаимосвязи открытых систем OSIс детализацией верхнего прикладного

уровня.

Модель OSE/RM предложена Рабочей группой

POSIX Института инженеров по электронике

и электротехнике. Она предусматривает

разбиение среды на три составные части:

-

прикладное обеспечение;

-

прикладная платформа;

-

внешняя среда.

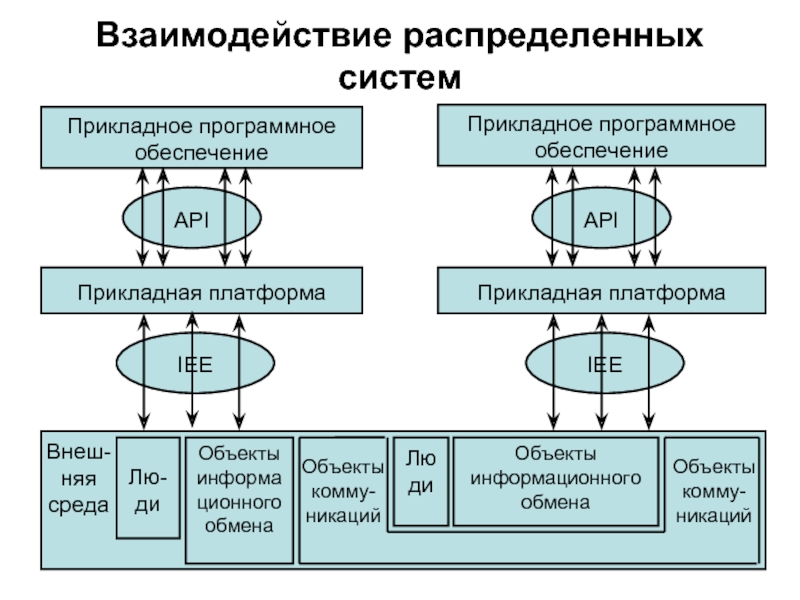

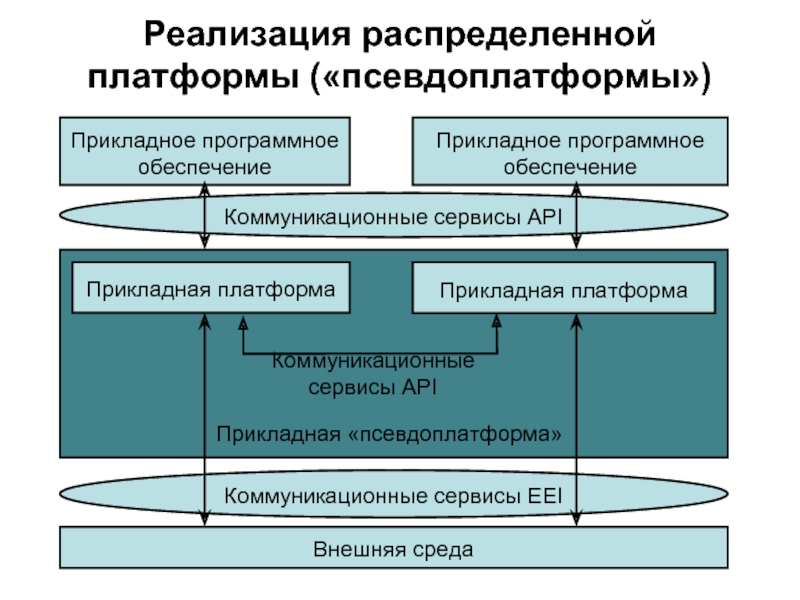

Взаимодействие между прикладным ПО и

прикладной платформой осуществляется

с помощью четырех программных

интерфейсов, между прикладной платформой

и внешней средой – с помощью трех типов

интерфейсов.

Эталонная модель является трехмерной.

По вертикалив ней можно выделить

следующие компоненты:

-

прикладные системы, приложения

(прикладное ПО включает прикладные

программы, данные, документацию и

средства обучения пользователей); -

платформу (прикладная платформа состоит

из аппаратной платформы и ПО. Сюда

входят операционная система, СУБД и

графические системы); -

внешнюю среду (внешняя среда – это

системные элементы, внешние по отношению

к прикладной платформе и прикладному

ПО, в т.ч. все периферийные устройства.

Достоинством данной модели является

выделение внешней среды в самостоятельный

элемент, имеющий определенные функции

и соответствующий интерфейс, и возможность

ее применения для описания систем,

построенных на основе архитектуры

«клиент-сервер»); -

интерфейс приложения с платформой;

-

интерфейс платформы с внешней средой.

Рис.5. Эталонная модель среды открытой

системы OSE/RM

По горизонталиимеются следующие