-

Загрузка и установка

-

Настройка и использование

-

Послесловие

Внимание! В декабре 2015 года Яндекс приобрёл технологии компании Agnitum. Эти технологии будут использоваться для защиты пользователей Яндекс.Браузера. В результате достигнутых договоренностей Agnitum прекращает прямые и партнерские продажи продуктовой линейки Outpost. Обновление антивирусных баз, исправление ошибок и техническая поддержка будут осуществляться до 31 декабря 2016 года.

Всем доброго времени суток.

Давным давно мной уже была выпущена статья о интернет защите и сетевой безопасности, а именно о том что такое фаерволл, зачем он нужен и как установить один из них (речь шла о Zone Alarm). После этого, как известно, выходило еще ряд статей связанных с сетевой безопасностью, а именно:

- Защита портов.

- “APS как “ловушка” и средство контроля за фаерволлом. Инструкция по использованию.” или “Защита портов. Часть 2″

Эти статьи описывали процесс расширенного мониторинга и защиты портов, а так же способ контроля за работой фаерволла.

Сегодня же я хочу рассказать Вам о еще одном фаерволле, который после многочисленных тестов таки решено было опубликовать на этом сайте. В данном случае речь пойдет о Outpost Firewall Free, позволяющим защитить Ваши порты ничуть не хуже некогда описанного мною Zone Alarm.

Да-да, речь пойдет именно о Outpost Firewall, о нем я некогда уже писал, правда конкретно о Pro (платной и расширенной версии) этого фаерволла. В этой же статье я хочу (и не могу не) коснуться и бесплатной — Free — версии этого продукта, как наиболее востребованной для домашнего пользователя.

Единственным недостатком у этого фаерволла для некоторых, окажется английский язык, хотя, впрочем, при желании, думаю каждый сможет найти русификатор к оному продукту. В остальном фаерволл довольно неплохо отрабатывает свои функции по обеспечению сетевой безопасности.

Ну что, пожалуй, приступим?

к содержанию ↑

Загрузка и установка

Скачать можно отсюда, либо напрямую с моего сайта, а именно отсюда.

Кстати, для владельцев x64-битных систем есть хорошая новость, а именно наличие 64-битной версии этого фаерволла, которую (версию) можно скачать отсюда, либо напрямую с моего сайта, а именно отсюда.

На самом деле установка программы предельно проста — там почти везде надо тыкать в Next, местами соглашаясь с лицензионными соглашениями методом перестановки кружочка.

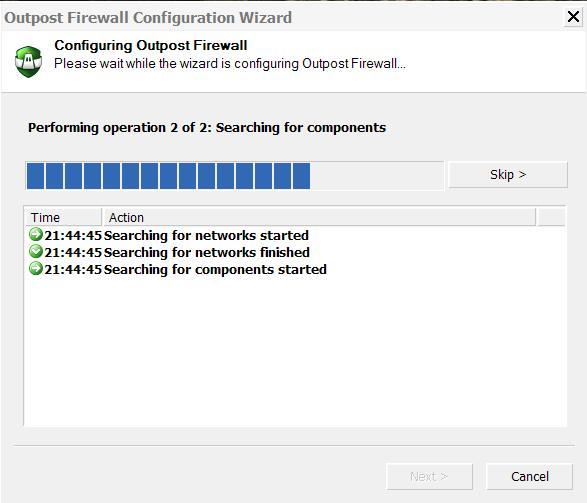

В конце установки будет стоять галочка для автоматического определения фаерволлом настроек сети. Не снимайте её и дождитесь окончания процесса.

к содержанию ↑

Настройка и использование

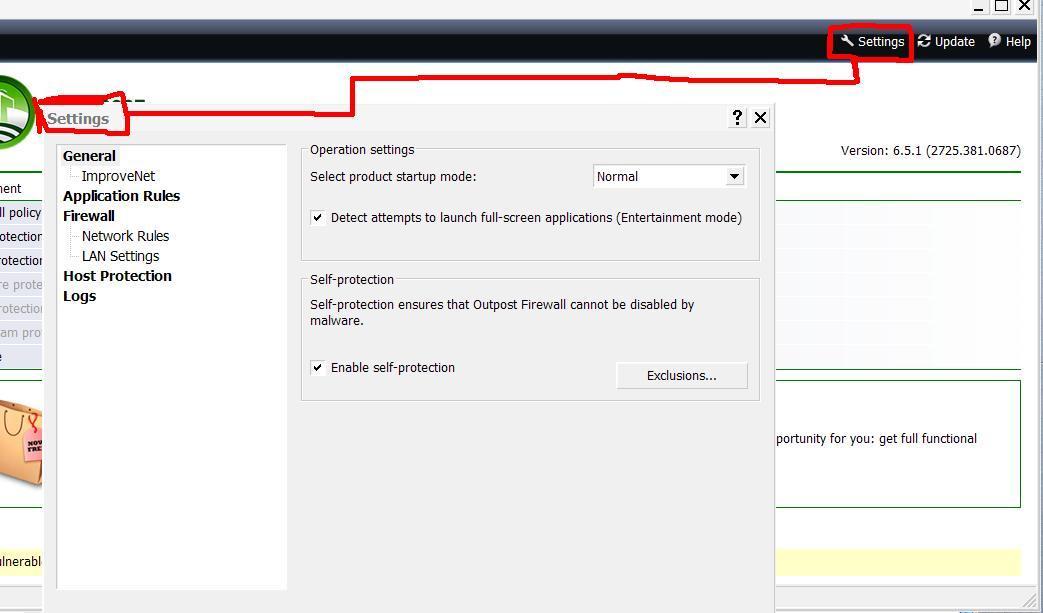

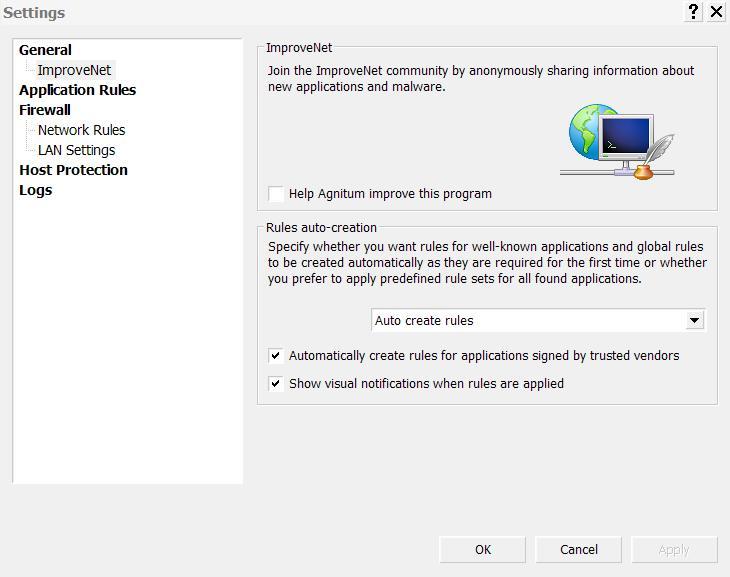

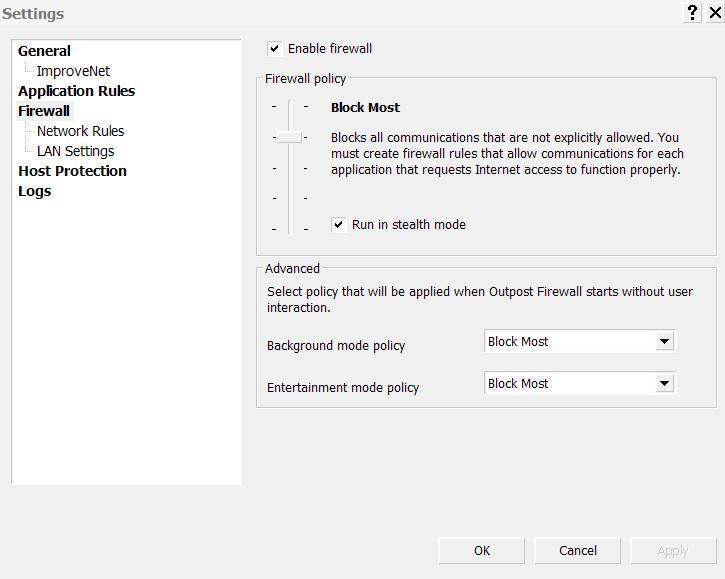

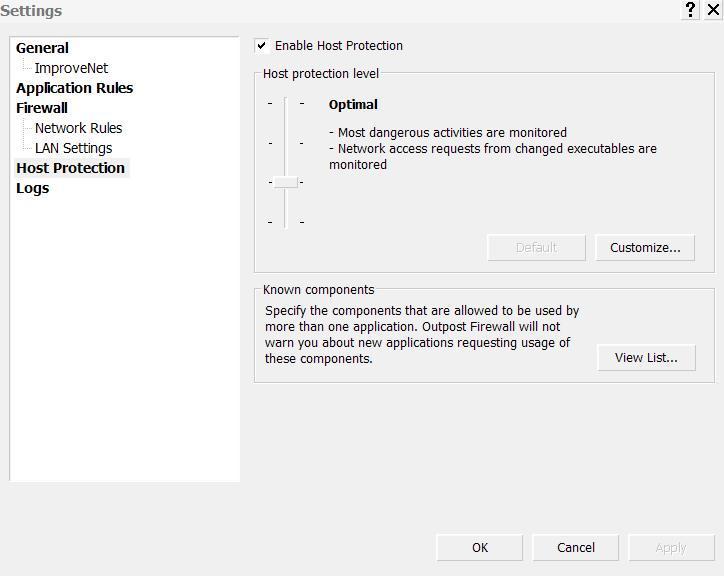

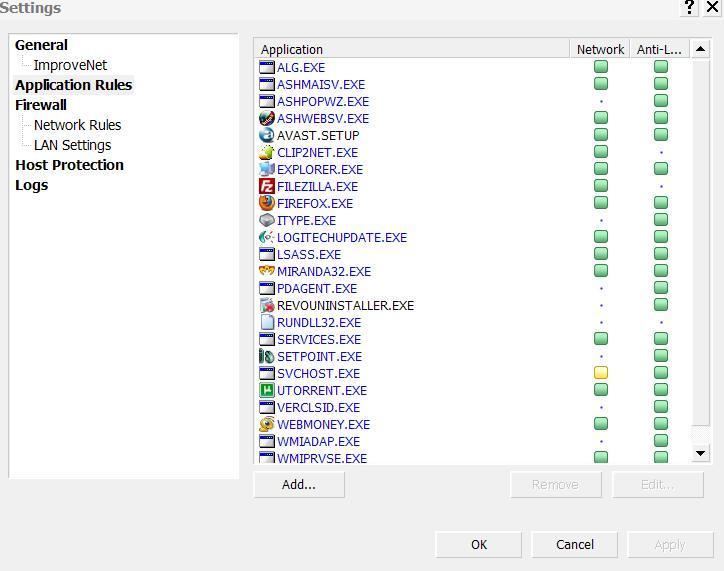

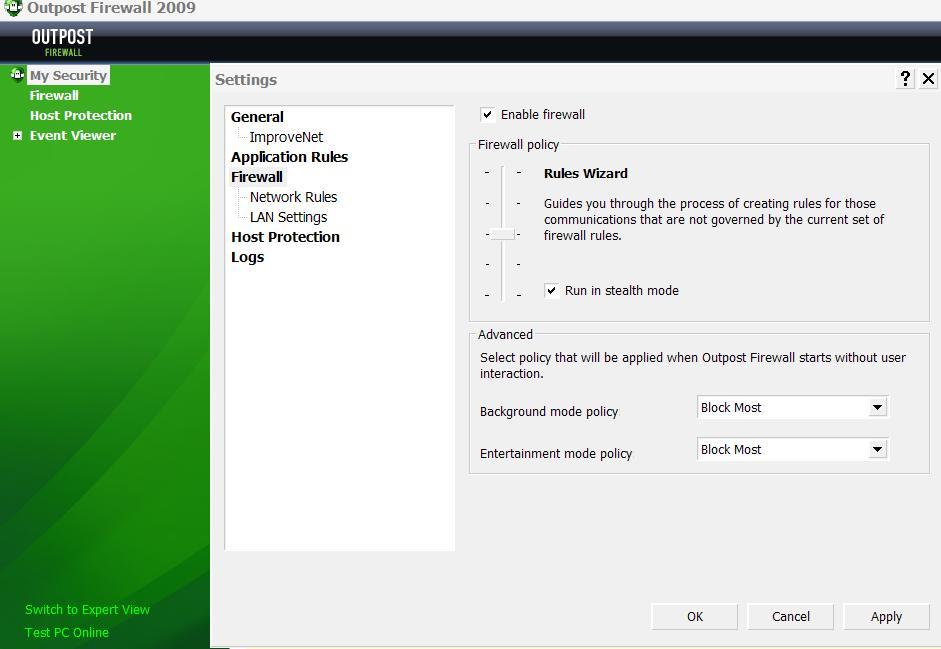

Собственно, после установки и перезагрузки Вам останется только настроить фаерволл для комфортной работы. Сделать это нетрудно, а именно, выставьте всё в соответствии с настройками на скриншотах ниже (настройки обитают по кнопке Settings в главном окне программы):

В настройки, на которые скриншотов выше нету, лучше не лазить, тем более, если не знаете зачем они нужны.

Дальше, что касается приложений. Если какое-то из них вдруг, не хочет работать с интернетом после установки фаерволла — это значит, что её надо добавить в список программ в фаерволле и выставить некоторые настройки для разрешения доступа оной. Чтобы это сделать зайдите в настройки (settings), а там в графу Applications Rules и нажмите кнопочку Add.

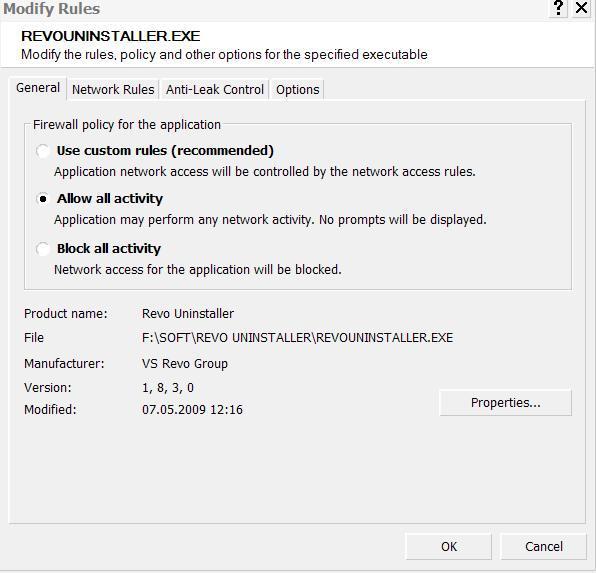

После сего укажите на .exe файлик программы, которая вредничает и не хочет работать и нажмите в кнопочку Open. После сей процедуры программа появится в списке и Вам надо будет выделить её, надавив следом в кнопку Edit. В открывшемся окне выберите второй из трех кружочков и нажмите ОК.

Все, можно бежать смотреть как работает программка, а работает она на ура

Как вариант, чтобы не добавлять постоянно программы вручную в список, Вы можете переключить фаерволл из состояния Block Most в состояние Rules Wizard.

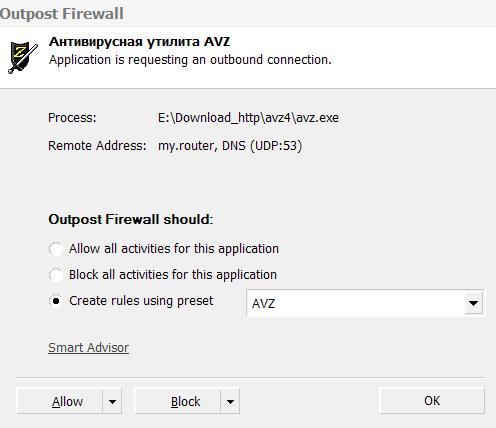

В этом случае, при каждом запуске программы для которой еще нет правила для доступа в интернет, будет появляться окошко:

Где Вам надо будет попросту поставить первый (или третий) кружочек, если Вы доверяете этой программе и нажать в OK.

Если не доверяете и не понимаете, что это такое лезет в интернет выберите второй кружочек и нажмите в ОК.

Что еще?

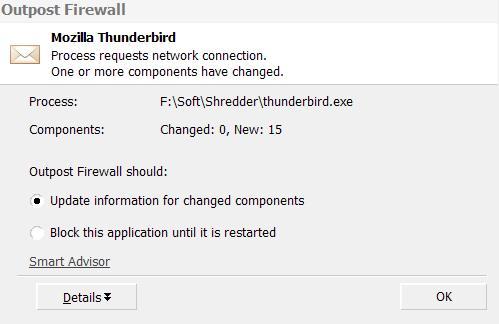

Еще на первых порах, особенно если Вы выбрали в настройках выше пункт «Maximum«, может донимать следующее сообщение при запуске различных программ:

Если Вы знаете, что за программу запустили, то просто жмите в OK, не меняя установленного кружочка.

Если не знаете, что за программа и чего она хочет, то смените кружок и нажмите в OK.

к содержанию ↑

Послесловие

Вот такие дела.

Теперь никакой хакер Пупкин Вам не страшен, а коннект Ваш чистый и спокойный

Оставайтесь со мной и помните, что Вы — лучшие!

..а значит всё будет хорошо!

PS: Если будут какие-то вопросы, замечания, проблемы и тд — говорите, будем думать вместе

Руководство по быстрому старту .pdf

Руководство пользователя .pdf

Рекомендация — не включаем GZip (сжатие страниц), по умолчанию Аутпост выключает gzip,

перестанет работать блокировка скриптов и рекламы.

Распространение продуктов Outpost прекращено. Загрузить Outpost с официального сайта более невозможно.

Основные настройки

Заходим в Настройки: через правый клик на иконку в трее, выбрать Дополнительные настроки…

Конфигурация

так мы зашли в меню Настройки и первое что мы делаем перед «танцами с бубном» это сохраняем свою Конфигурацию.

Общие > Конфигурация справа кнопка Сохранить… жмём и указываем путь для сохранения файла конфигурации

(…аналогично для восстановления кнопка Загрузить… указать путь к файлу) к примеру D:Backup_aof, можно писать дату Config_aof_20.07.2013 расширение .conf

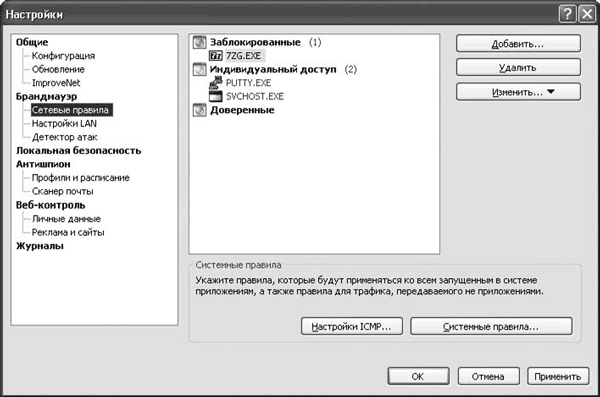

Создание правил

… добавляем правила к уже существующим Брандмауер > Сетевые правила справа кнопка Системные правила

Правила для полного блокирования входящего трафика ТСР-портов 135, 139, 445 и UDP-портов 135, 137, 138, блокируем 5000 порт и на входящие и на исходящие соединения (это Universal Plug and Play), можно также закрыть 5554 и 9996 по TCP и 1900 по UDP. Как утверждают — это наиболие уязвимые порты. Вы заметили правила перемещаем вверх, колонка: До правил для приложений полный запрет.

Block RPC (TCP)

Где протокол: TCP

Где направление: Входящее

Где локальный порт: 135,139,445

Блокировать эти данные

Block RPC (UDP)

Где протокол: UDP

Где локальный порт: 135,137,138

Блокировать эти данные

Block Incoming UPnP

Где протокол: TCP

Где направление: Входящее

Где локальный порт: 5000,5554,9996

Блокировать эти данные

Block Outgoing UPnP

Где протокол: TCP

Где направление: Исходящее

Где удаленный порт: 5000,5554,9996

Блокировать эти данные

Block Incoming SSDP

Где протокол: UDP

Где локальный порт: 1900

Блокировать эти данные

Block Outgoing SSDP

Где протокол: UDP

Где удаленный порт: 1900

Блокировать эти данные

Блокировка по TCP и UDP в конце правил

Следующие правила для блокировки неопределенных протоколов — ставим на свое усмотрение, поместите Строго последними в списке (перемещение: отметить правило справа кнопки вверх, вниз), то есть любое правило для TCP/UDP протоколов стоящие ниже по списку действовать не будет, при вкл.(поставить флажок) этих правил.

Block Other Out TCP Traffic

Где протокол: TCP

Где направление: Исходящее

Блокировать эти данные

Block Other In TCP Traffic

Где протокол: TCP

Где направление: Входящее

Блокировать эти данные

Block Other UDP Traffic

Где протокол: UDP

Блокировать эти данные

Как это работает: если нужно добавить новое приложение в Режиме обучения, снимаете флажки с этих 3-правил OK > Применить. Запускаем например Opera, создаём правила для неё в режиме обучения, всё можно снова влючить эти правила, больше вас спрашивать или беспокоить насчёт создания новых правил не будет.

Работая в сети рекомендую эти правила включить и в политиках: Общие > ImproveNet > Автосоздание правил применить: Не создавать правила автоматически.

Приведу на примере правил для программы Skype как добавляются: Block Other TCP/UDP для приложений. Такие действия нужны очень редко, только для программ с урезаными правами которые постоянно пытаються добавить свои.

1) Где протокол: TCP

Где направление: Исходящее

Где удаленный порт: 80,443

Разрешить эти данные

2) Где протокол: TCP

Где направление: Исходящее

Где удаленный порт: 1024-65535

Разрешить эти данные

3) Где протокол: UDP

Где направление: Исходящее

Где удаленный порт: 1024-65535

Разрешить эти данные

4) Где протокол: UDP

Где локальный порт: 1024-65535

Разрешить эти данные

5) Block Other TCP Traffic

Где протокол: TCP

Где направление: Исходящее

Блокировать эти данные

6) Block Other TCP Traffic

Где протокол: TCP

Где направление: Входящее

Блокировать эти данные

7) Block Other UDP Traffic

Где протокол: UDP

Блокировать эти данные

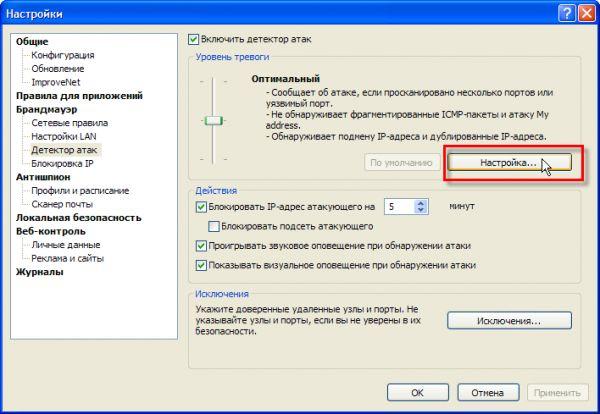

Детектор атак

Добавляем в список уязвимые порты, открываем Брандмауер > Детектор атак справа кнопка Настройка…

внизу видим ссылку Подробнее об уязвимых портах… Вы можете ознакомится.

…итак жмём Добавить

Протокол: указать TCP/UDP

Порт: указать

Вес: 8 (не критично при весе 2-по умолчанию чётко срабатывает)

Системные:

TCP: 21, 22, 23, 25, 79, 80, 110, 113, 119, 135, 137, 139, 143, 389, 443, 445, 1002, 1720, 1024-1050, 3128, 5000, 8080

UDP: 25, 135, 137, 139, 389, 445, 1025-1035, 1900

Malware (Троянские):

TCP: 21, 23, 25, 80, 113, 137, 139, 555, 666, 1001, 1025, 1026, 1028, 1243, 2000, 5000, 6667, 6670, 6711, 6776, 6969, 7000, 8080, 12345, 12346, 21554, 22222, 27374, 29559, 31337, 31338

UDP: 23, 31337, 31338

Указывая уязвимые порты, резко возростает реакция на сканироание системы и окупит Ваше потраченое время.

Некритично

… для комфортной работы в Сети можно создать правила, которые легко выключить при необходимости, как результат количество атак значительно уменьшится. Рекомендуют удалить в правилах для браузера разрешающее соединение на 21 порт (закрываем доступ по FTP), используйте к примеру CuteFTP.

Далее блокируем входящие TCP с 0 по 3000 порт оставляя 80-HTTP, нужен SSL разрешите 443-HTTPS (0-79, 81-442, 444-3000)

… в Глобальные правила добавляем:

Block Outgoing FTP

Где протокол: TCP

Где направление: Исходящее

Где удаленный порт: 21

Блокировать эти данные

Block Incoming FTP

Где протокол: TCP

Где направление: Входящее

Где локальный порт: 21

Блокировать эти данные

Block Incoming TCP 0-3000

Где протокол: TCP

Где направление: Входящее

Где локальный порт: 0-79,81-3000

Блокировать эти данные

Эти правила не перекрывают Правила для приложений, например если у Opera открыт доступ по FTP (21 порт), т.к. ставим в списке После правил для приложений если передвинуть в — До правил для приложений мы закроем 21-порт для всех программ, что делать не стоит.

Несколько слов по службе Svchost добавляем в Правила для приложений (отвечает за многие службы) но удаляем все правила для SVCHOST.EXE, можно оставить правило для синхронизации времени если используете.

Time synchronize TCP connection

Где протокол: TCP

Где направление: Исходящее

Где удаленный порт: 13,37,123

Разрешить эти данные

Time synchronize UDP connection

Где протокол: UDP

Где удаленный порт: 37,123

Разрешить эти данные

Доп.

• файл конфигурации Config версия AOF 8.0.

З.Ы. Перед обновлением версии Outpost Firewall Pro обязательно отключите интернет соединение,

также рекомендую предварительно сохранить свою Конфигурацию.

• баг версия Outpost Firewall Pro 8.1.1 (4312.687.1936) на Win XP (32-Bit) система виснет при открытии страниц в браузере, пришлось откатится на версию Outpost Firewall Pro 8.0 (4164…).

• версия Outpost Firewall Pro 8.1.2. (4313.670.1936) пишут:

исправлено возможное зависание системы при загрузке страниц в браузере на Windows XP.

• Архив версий | Архив x64

Настройка

Outpost Firewall Pro

В

последнее время все чаще говорят об

эпидемии вирусов, не детектируемых ни

одной антивирусной программой. К тому

моменту, когда пользователи замечают,

что с системой что-то не так, их пароли

и номера кредитных карт благополучно

попадают в базу данных хакеров. И это

закономерно, ведь установкой антивирусной

программы на компьютер решаются далеко

не все проблемы с безопасностью. Например,

антивирус со слабой эвристикой не сможет

запретить программе securevirus.exe отправить

злоумышленникам вашу конфиденциальную

информацию, если в базе антивирусной

программы она не фигурирует как вирус.

Также следует помнить, что помимо вирусов

вашему компьютеру (особенно, если у него

внешний IP-адрес) угрожают сетевые атаки:

сканирование опасных портов, DDoS, подмена

адреса шлюза интернет провайдера и т.д.

От этих неприятностей способен защитить

только правильно сконфигурированный

фаервол (межсетевой экран). В данной

лабораторной работе рассмотрим настройку

одного из наиболее популярных межсетевых

экранов — Outpost

Firewall Pro.

Правильно

настроенный Outpost Firewall защитит компьютер

от утечки информации, атак из интернета,

вредоносного содержимого на сайтах и

от растрат лишнего трафика.

Загрузить

последнюю версию Outpost Firewall Pro 2009 можно

с официального сайта разработчика

http://www.agnitum.ru/

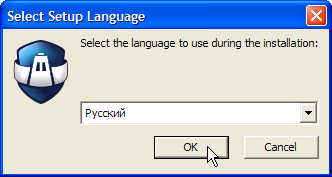

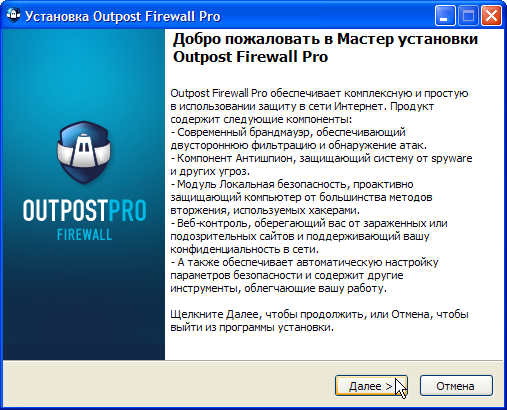

Для

начала установки на компьютер запустите

загруженный дистрибутив программы и

выберите русский язык.

Чтобы

продолжить установку нажмите «Далее».

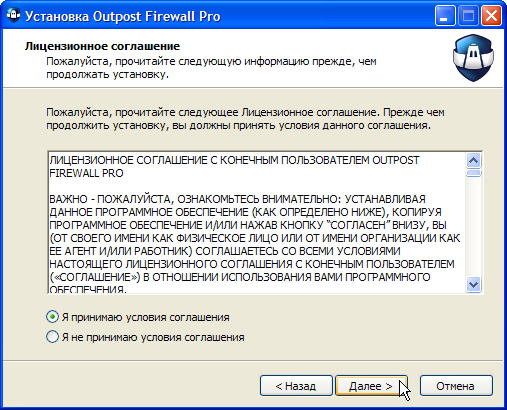

Прочитайте

и примите лицензионное соглашение и

вновь щелкните кнопку «Далее».

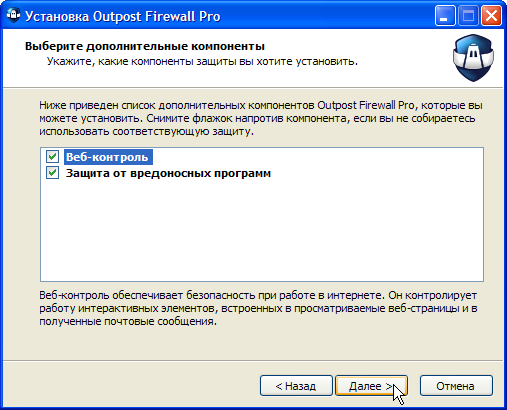

Выберите

компоненты Outpost Firewall для установки на

компьютер. Рекомендуется отмечать оба

компонента. Однако если на вашем

компьютере уже установлена антивирусная

программа, то компонент «Защита от

вредоносных программ» может быть

автоматически отключен во избежание

конфликта. Для продолжения установки

нажмите «Далее».

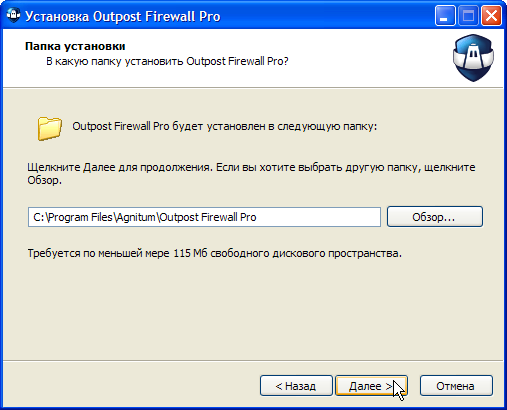

Outpost

Firewall предложит папку для инсталляции

программы. Если вас всё устраивает,

нажмите «Далее». В противном случае

щелкните кнопку «Обзор…» и выберите

другую папку для установки фаервола.

Задайте

уровень безопасности для Outpost Firewall.

Наилучшую защиту от вирусов и хакеров

обеспечивает Повышенный

уровень безопасности.

Однако если вы первый раз столкнулись

с межсетевым экраном, рекомендуется

выбрать Обычный уровень безопасности.

Это щадящий режим, при котором

дополнительных настроек фаервола не

потребуется, а проблемы с блокировкой

сайтов и доступа нужных программ в

интернет будут сведены к минимуму.

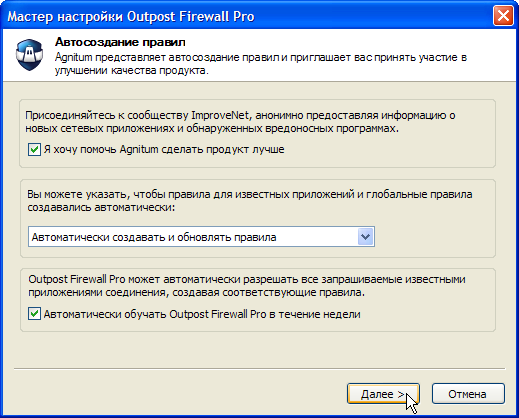

В

следующем окошке определяются важные

параметры Outpost Firewall. Рекомендуется

отметить пункты автоматического создания

правил и автообучения фаервола в течение

недели. Таким образом, Outpost Firewall настроит

себя сам, и почти не будет задавать вам

никаких вопросов. Для продолжения

установки щелкните «Далее».

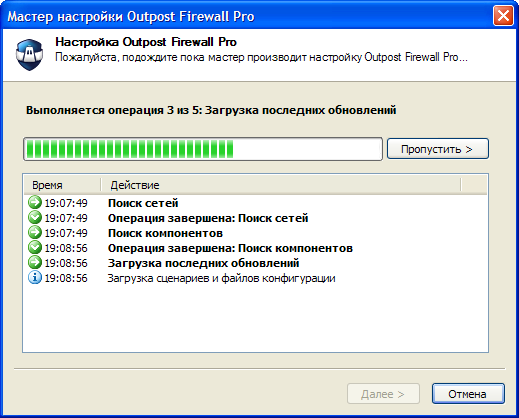

Outpost

Firewall самостоятельно обнаружит сетевые

настройки вашего компьютера, обновит

свои компоненты и составит список

установленных на ПК программ. Вам

останется лишь несколько минут понаблюдать

за этим процессом, а затем нажать «Далее».

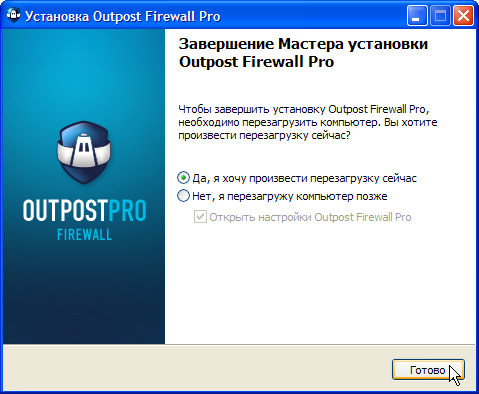

Итак,

установка Outpost Firewall завершена. Перезагрузите

систему.

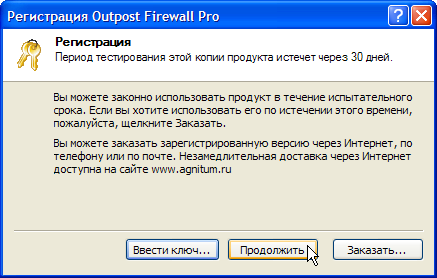

После

перезагрузки ПК Outpost Firewall предложит вам

зарегистрировать программу. Если вы

купили фаервол и у вас есть ключ, нажмите

кнопку «Ввести ключ…». В противном

случае нажмите «Продолжить».

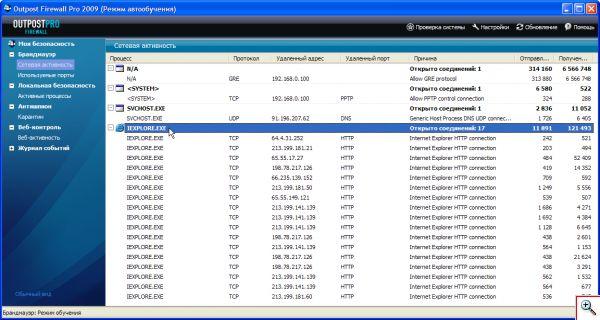

И

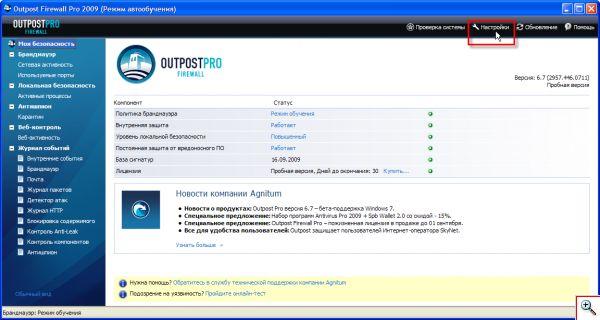

вот перед вами окно Outpost Firewall. Слева вы

увидите список разделов, в правом верхнем

углу кнопки меню. Раздел «Моя безопасность»

покажет общие сведения о состоянии

межсетевого экрана, а в разделе «Сетевая

активность» вы увидите список процессов

(программ и системных служб), работающих

в сети и интернете.

Чтобы

понять представленную в данном разделе

информацию нужно довольно хорошо знать

основы организации локальных и глобальных

сетей. Кратко охарактеризуем основные

столбики таблицы «Сетевая активность».

«Процесс»

— это программа или служба Windows, которая

вышла в интернет или локальную сеть.

Например, браузер соединяется с сайтом,

который вы просматриваете, Windows соединяется

с сервером обновлений, системные службы

соединяются с вашим провайдером

интернета, чтобы узнать адрес сайта и

т.п. Т.е. все программы, которым нужен

доступ в сеть периодически туда выходят.

Как и куда они выходят, станет известно

при изучении следующий столбцов.

«Протокол»

— правила передачи информации в сети.

Нельзя, чтобы программа как попало

передавала данные по сети. Она должна

передавать их определенным образом, а

также правильно отвечать на посланные

ей данные. Протоколов великое множество,

основные из них – это TCP (Transmission Control

Protocol) и UDP (User Datagram Protocol). Большинство

программ соединяются по протоколу TCP.

По протоколу UDP часто работают системные

службы Windows.

«Удаленный

адрес»

— с кем соединяется программа по сети.

Например, это может быть адрес сайта,

адрес сервера вашего интернет провайдера

или адрес сервера Microsoft, откуда Windows

скачивает обновления.

«Удаленный

порт»

— часть удаленного адреса, характеризующий,

куда именно подключилась программа,

чтобы получить или послать данные

удаленному узлу (компьютеру, серверу,

сайту и т.п.). Если удаленный адрес можно

сравнить с домом, то порт – это дверь в

доме. Дверей бывает много. Например, у

операционной системы Windows их более 65

тысяч. Одни порты закреплены за

определенными программами, службами и

протоколами. В другие же может войти и

выйти любая программа. Одной из функций

межсетевого экрана является прикрытие

портов вашей операционной системы,

чтобы никакая чужая программа или хакер

не смогли попасть из интернета в открытую

дверь вашего компьютера.

«Причина»

— почему программе разрешено или запрещено

вести сетевую активность. Поведение

программ в Outpost Firewall описывается

правилами. Правила разрешают либо

запрещают той или иной программе

соединяться с определенным удаленным

адресом (сервером, сайтом, компьютером

и т.п.) по определенному порту и протоколу.

Большинство правил создаются Outpost

Firewall автоматически. Вы также можете

создать свои правила для программ,

которым нужен доступ в интернет.

«Отправлено»

и «Получено»

— это объем исходящего и входящего

трафика в байтах. Outpost Firewall определяет,

сколько байтов отправила и получила

каждая программа и служба Windows в процессе

своей сетевой активности.

Значок

Outpost Firewall отображается в трее Windows рядом

с часами. Дважды щелкнув по нему левой

кнопкой мышки, вы откроете окно Outpost

Firewall.

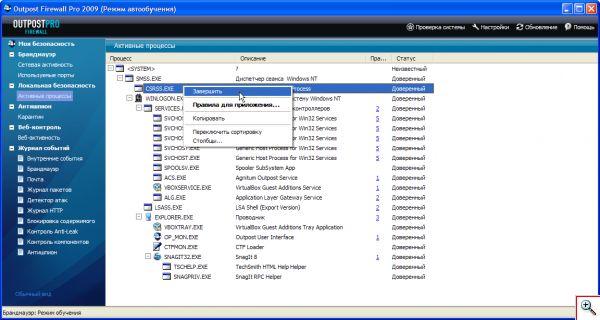

В

разделе «Активные

процессы»

представлена детальная информация о

запущенных на компьютере программах и

службах. Более того, щелкнув правой

кнопкой мыши по любому процессу, его

можно завершить точно так же, как в

обычном Диспетчере задач Windows.

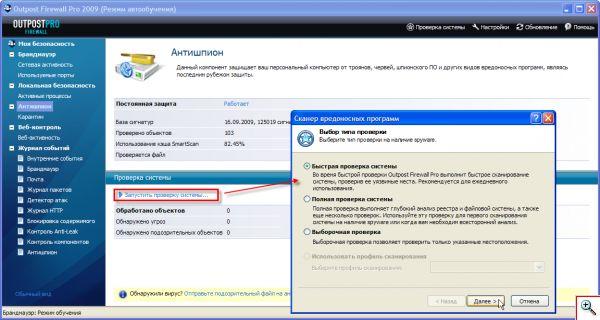

Раздел

«Антишпион»

содержит

средства проверки компьютера на предмет

вирусов-червей, троянских и шпионских

программ. Достаточно щелкнуть ссылку

«Запустить проверку системы» и выбрать

тип проверки – Быструю, Полную или

Выборочную. При быстрой проверке

шпионские программы ищутся в запущенных

процессах, автозагрузке, реестре и

системных папках Windows. Если выбрать

Полную проверку, то Outpost Firewall произведет

анализ реестра, автозапуска и глубокую

проверку всех дисков компьютера.

Выборочная проверка предназначена для

поиска шпионов в отдельной папке.

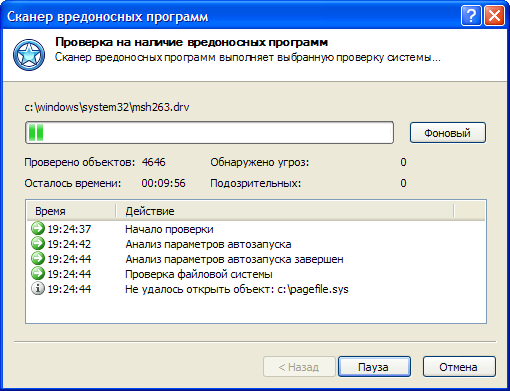

Быстрая

проверка занимает всего несколько

секунд. При полной проверке вам придется

подождать несколько минут или часов.

Окно с процессом сканирования можно

убрать, нажав кнопку «Фоновый». По

умолчанию Outpost Firewall просто перечислит

в списке все найденные вредоносные

объекты. Затем программа попытается их

вылечить, а неизлечимые удалит.

Антишпионский модуль Outpost Firewall ни в коем

случае не является заменой стандартному

антивирусу. Фаервол просто поможет

обеспечить более серьезную защиту

компьютера. В дополнение к Outpost Firewall

можно установить один из антивирусов,

например, Dr.Web, NOD или Avira Premium, хотя с

последним могут возникнуть проблемы

совместимости.

В

разделе «Веб-активность» представлена

полная статистика соединений браузера:

сайт (узел), загруженные объекты (страницы,

рисунки и т.п.) и их размер.

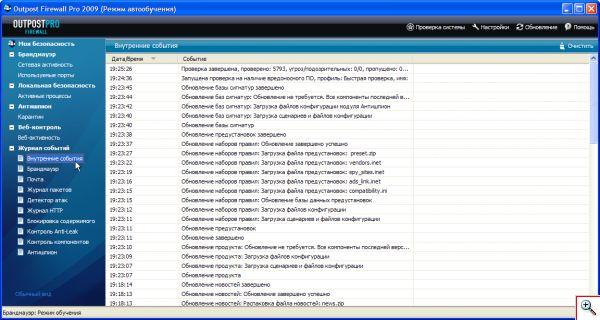

Наконец,

в журналах событий вы найдете список

разрешенных и заблокированных Outpost

Firewall соединений, данные об атаках на

ваш компьютер, которые фаервол успешно

отбил, список заблокированного содержимого

и другую полезную информацию.

Пока

Outpost Firewall работает в режиме автообучения,

вам необходимо запустить все программы,

которыми вы пользуетесь в интернете

или локальной сети, чтобы фаервол мог

автоматически создать для них правила.

По прошествии недели, когда правила для

приложений, сервисов и сетей созданы,

вам останется их лишь подкорректировать.

Для

изменения конфигурации фаервола,

предназначена кнопка«Настройки».

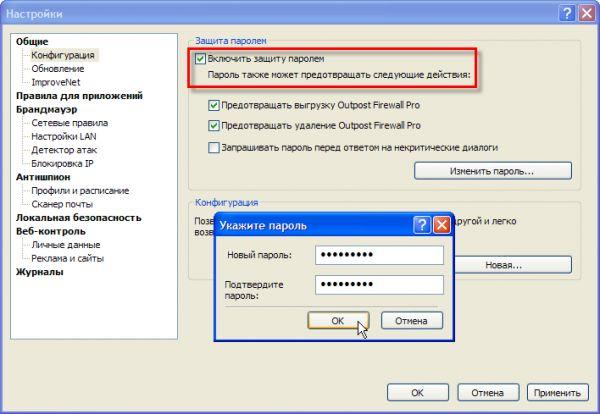

Прежде

всего, в разделе «Конфигурация» задайте

пароль для изменения важных настроек

Outpost Firewall, остановки защиты и удаления

программы. Таким образом, никакой вирус

не сможет нарушить работоспособность

фаервола. Отметьте галочкой пункт

«Включить защиту паролем» и нажмите

кнопку «Изменить пароль». В появившемся

окошке дважды введите пароль и нажмите

«ОК».

Теперь

перейдем к настройкам локальной сети.

Outpost Firewall уже определил все сети, к

которым подключен ваш компьютер и

перечислил их в списке. Если это домашняя

локальная сеть или локальная сеть

организации, можно оставить всё, как

показано на скриншоте. В противном

случае, снимите все галочки и нажмите

«ОК». Таким образом, вы защитите компьютер

от вирусов, распространяющихся по

глобальным сетям и сетям интернет

провайдеров. Если ваш ПК подключен к

интернету через роутер, его адрес также

будет присутствовать в списке. В некоторых

роутерах, например LAN ADSL, уже имеется

встроенный фаервол. Он никоим образом

не будет конфликтовать с Outpost Firewall.

Однако, для него можно настроить

доверенную зону и разрешить NetBIOS

(определение имен компьютеров по сети),

отметив галочками соответствующие

пункты напротив адреса роутера: «NetBIOS»

и «Доверенный». Если в вашей сети есть

сервер общего доступа в интернет, то

напротив его адреса также необходимо

установить галочку «Зона NAT».

Как

мы уже говорили, Outpost Firewall умеет защищать

компьютер от атак из интернета. Для того

чтобы он это делал лучше, перейдите в

раздел «Детектор атак» и нажмите кнопку

«Настройка».

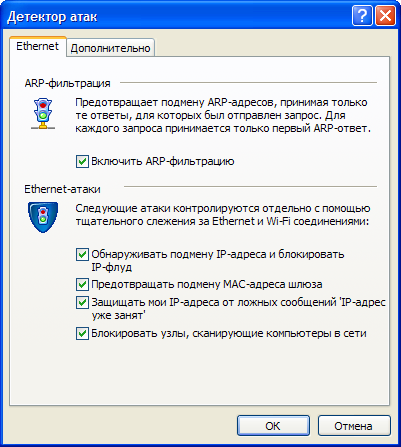

На

вкладке «Ethernet» установите все галочки.

Так вы сможете защитить компьютер от

всех типов атак извне. Для применения

настроек нажмите «ОК».

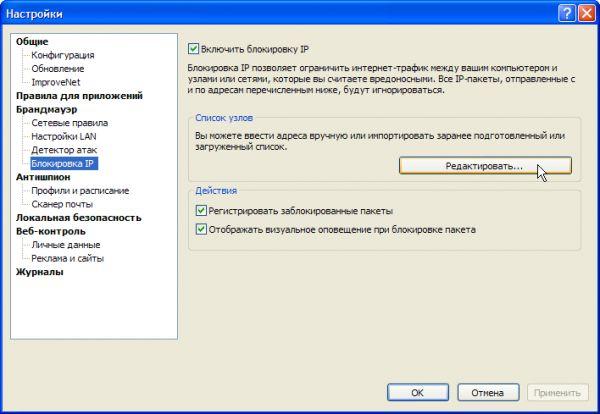

Если

вы хотите заблокировать загрузку

определенных сайтов, например тех, на

которых находятся вредоносные программы,

или которые не должен посещать ребенок,

перейдите в раздел «Блокировка IP». Здесь

необходимо отредактировать список

заблокированных узлов, нажав кнопку с

аналогичным названием.

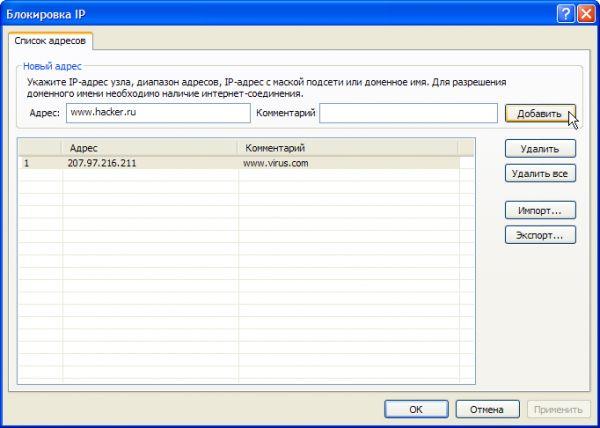

В

поле «Адрес» введите название сайта и

нажмите «Добавить». Сайт будет добавлен

в список заблокированных. Здесь можно

добавить любое количество сайтов, а

также IP-адресов серверов и других

компьютеров. Чтобы разблокировать сайт

или разрешить соединение с заблокированным

сервером, выделите его в списке и нажмите

«Удалить».

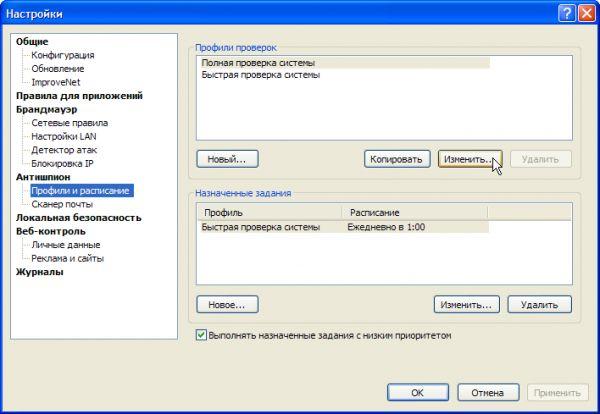

В

разделе «Антишпион» — «Профили и

расписание» можно задать настройки

полной и быстрой проверок системы, а

также время автоматического запуска

проверки.

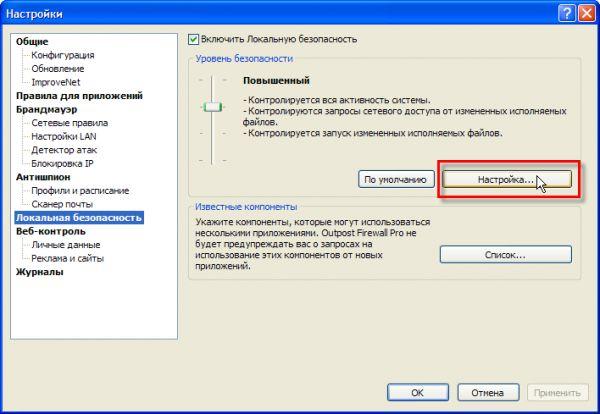

Уже

упоминалось, что Outpost Firewall умеет

контролировать активность Windows и

приложений. Фаервол отслеживает

изменяемые компоненты программ и может

выдавать вам запросы – разрешить либо

запретить запуск изменяемых компонентов.

Обычно компоненты программ меняются в

результате обновления, инсталляции

новых приложений и т.п. Чтобы не допустить

изменения вредоносными программами

компонентов приложений, в разделе

«Локальная безопасность» (или «Проактивная

защита») настройте уровень безопасности,

щелкнув кнопку «Настройка…».

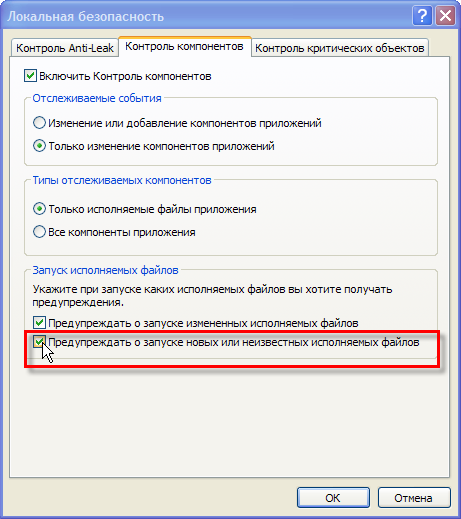

Отметьте

галочкой последний пункт на вкладке

«Контроль компонентов», чтобы Outpost

Firewall предупреждал вас всякий раз, когда

будет запущена новая или неизвестная

ранее программа. Так вы защититесь от

вредоносного действия многих вирусов.

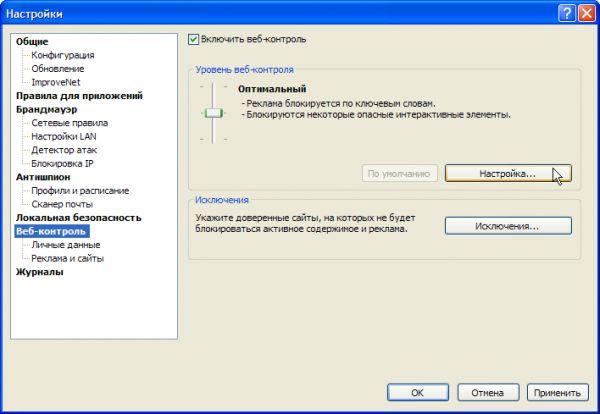

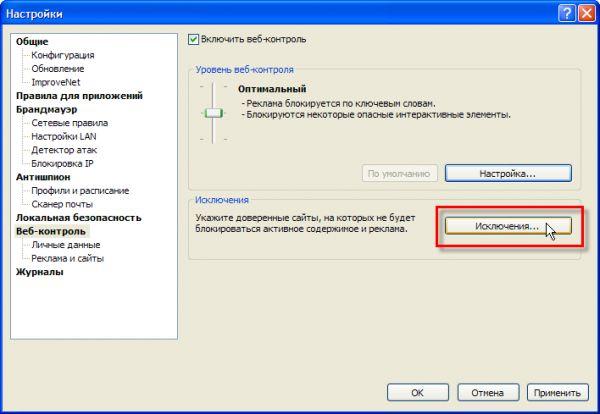

Поскольку

многие вирусы распространяются через

интернет сайты, необходимо настроить

компонент веб-контроля Outpost Firewall . Для

этого перейдите в одноименный раздел,

отметьте галочкой пункт «Включить

веб-контроль» (если галочка там еще не

стоит) и нажмите кнопку «Настройка».

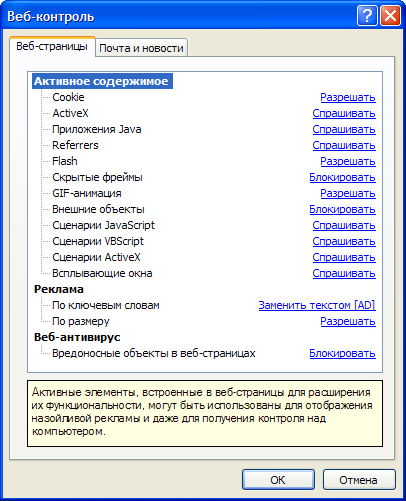

На

вкладке «Веб-страницы» установите

режимы «Спрашивать» и «Блокировать»

для интерактивного содержимого,

всплывающих окон и скрытых фреймов, как

показано на скриншоте. Имейте в виду,

что при таких настройках Outpost Firewall будет

постоянно задавать вам вопросы, разрешить

то или иное содержимое на сайте, либо

заблокировать его. Если вы не посещаете

сомнительных веб-ресурсов, можете

заблокировать лишь скрытые фреймы и

указать фаерволу, спрашивать вас при

наличии всплывающих окон на сайтах. Все

остальное содержимое можно разрешить.

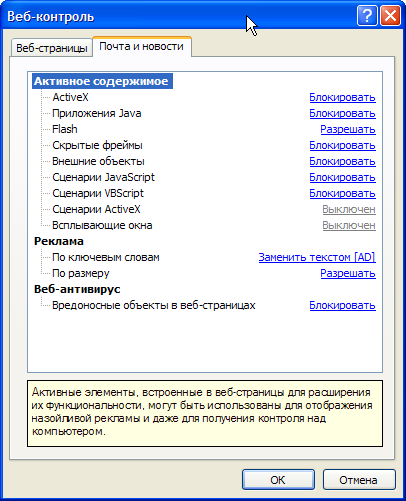

На

вкладке «Почта и новости» запретите

все, кроме flash. Таким образом, вы огородите

себя от вредоносного кода в сообщениях

электронной почты.

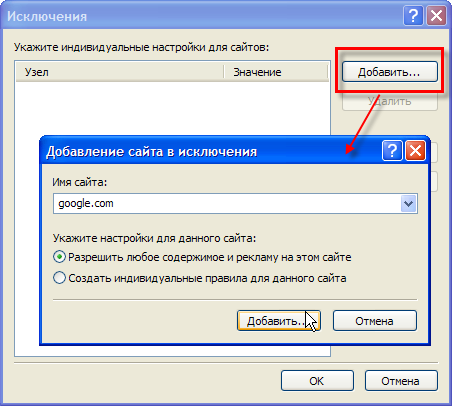

Естественно,

что помимо подозрительных веб-сайтов,

есть ресурсы, которым вы доверяете и

которые защищены настолько хорошо, что

вряд ли будут распространять со своих

страниц вредоносные объекты. Такие

доверенные сайты можно внести в список

исключений веб-контроля Outpost Firewall.

Щелкнув

кнопку «Добавить», введите название

доверенного сайта. На нем можно полностью

разрешить показ рекламы и любого

активного содержимого, либо создать

индивидуальное правило, разрешающее

загрузку определенных элементов,

например ActiveX и JavaScript.

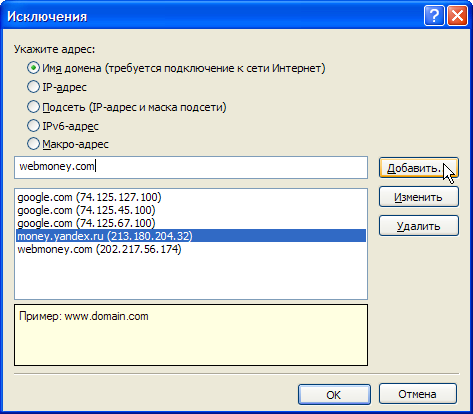

Если

у вас есть номера кредитных карт и

пароли, которые нужно защитить от утечки

в интернет, воспользуйтесь разделом

«Личные данные» веб-конроля Outpost Firewall.

Нажмите кнопку «Добавить»…

и

введите описание и пароль (номер карты)

для защиты. Обнаружив его в потоке

данных, Outpost Firewall заблокирует передачу

пароля или номера кредитки посторонним

сайтам. Это очень важно, т.к. многие сайты

специально создаются хакерами для кражи

ваших паролей, кодов и номеров карт.

Такие сайты по внешнему виду не отличаются

от легитимных ресурсов, однако могут

располагаться на другом домене. Например,

в названиях сайтов webmoney.ru и webmaney.ru многие

пользователи не сразу заметят разницу.

Но второй сайт может быть подставным.

Введя на нем свой номер кошелька и

пароль, вы рискуете по собственной

неосторожности подарить их хакерам.

Доверенные

сайты необходимо внести в список

исключений. Передача номеров кредитных

карт и паролей на них будет разрешена

Outpost Firewall.

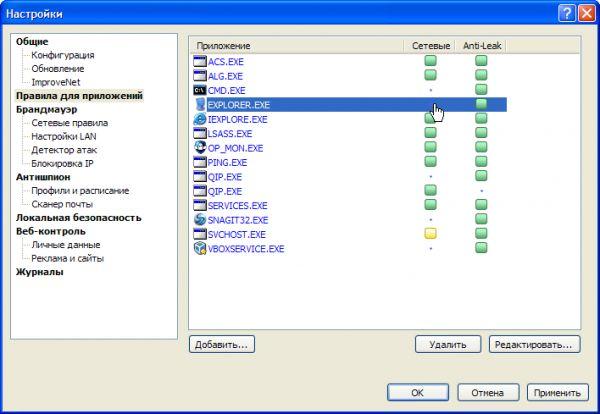

После

того, как вы настроили все основные

параметры Outpost Firewall, настало время

разобраться с программами и сервисами,

которым разрешен обмен данными с сетью.

Их список содержится в разделе «Правила

для приложения». Наведя курсор мыши на

название программы, вы увидите полный

путь к исполняемому файлу данного

приложения и сможете определить, кому

он принадлежит и зачем нужен на вашем

компьютере, а также, что самое главное,

действительно ли данной программе так

необходим доступ к сети.

Теперь

приступим к фильтрации приложений,

которым разрешен доступ в сеть. Напротив

них в столбике «Сетевые» будет стоять

зеленый прямоугольник. Щелкнув по нему,

вы попадете в Редактор правил для

программы. Как уже говорилось, все

правила Outpost Firewall создал автоматически

в режиме обучения. Вам лишь останется

их немного отредактировать. Для этого,

чтобы программа не могла выйти в сеть,

можно удалить все разрешающие ей это

правила (выделите правило и нажмите

«Удалить»), либо в самих правилах

запретить внешние соединения (дважды

щелкните по правилу и вместо «Разрешить»

выберите «Запретить»).

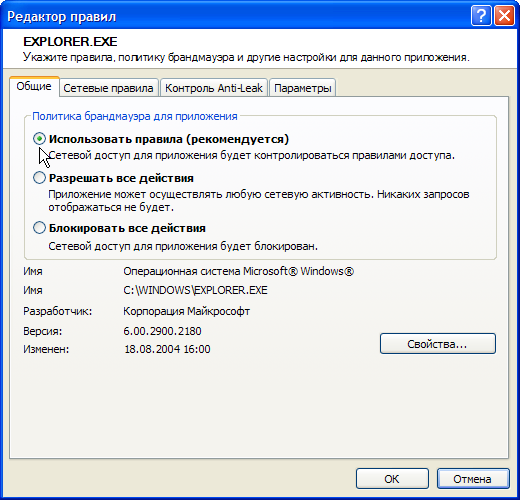

Также

на вкладке «Общие» Редактора правил

для конкретной программы можно отметить

пункт «Блокировать все действия». По

умолчанию сетевое поведение программ

контролируется созданными для нее

правилами. Если вы отметите пункт

«Разрешить все действия», приложение

сможет соединяться с кем угодно, по

какому угодно протоколу и порту. Поэтому

используйте данную опцию только в самых

крайних случаях, когда с другими

настройками программа отказывается

работать в сети.

Теперь

рассмотрим самый важный вопрос, каким

программам нужен доступ в интернет, а

каким его в срочном порядке следует

запретить.

ACS.EXE

– программный модуль самого Outpost

Firewall, отвечающий за обновление программы.

Для него подходят стандартные правила,

созданные фаерволом по умолчанию.

Far,

Total

Commander и подобные им программы, файловые

менеджеры и FTP-клиенты.

Для них Outpost Firewall также создает адекватные

правила, которые не требует редактирования.

Веб—браузеры

(Mozilla

Firefox,

Internet Explorer, Opera,

Chrome

и

т.д.).

Outpost

Firewall создаст для них соответствующие

правила по умолчанию, обеспечивающие

приемлемый уровень безопасности

компьютера. Блокировку нежелательного

контента на сайтах можно настроить в

модуле «Веб-контроль».

Почтовые

программы

(The

Bat!,

Microsoft Outlook и т.д.) прекрасно будет работать

со стандартными правилами Outpost Firewall для

почтовых клиентов. Если вы не пользуетесь

встроенными в почтовые программы

дополнительными функциями, например

чтения RSS, данные правила в настройках

Outpost Firewall лучше отключить, просто сняв

с них галочку.

Программы

для работы в Р2Р сетях

(FlylinkDC++, uTorrent

и другие). Для них Outpost Firewall также создаст

правила по умолчанию, разрешающие как

исходящие, так и входящие сетевые

подключения. Если вы не хотите, чтобы

другие пользователи получали доступ к

«расшаренным» вами файлам, в Редакторе

правил для данных программ запретите

входящие соединения.

ICQ,

IRC, Jabber, Skype

и прочие клиенты для общения, звонков

и обмена мгновенными сообщениями. Им

достаточно созданных Outpost Firewall по

умолчанию правил, хотя для некоторых

программ может потребоваться задать

дополнительные разрешения, например,

для соединения с серверами VoIP телефонии

при разговорах по SIPNET.

Антивирусные

программы.

Большинство антивирусов проверяют на

предмет вирусов не только файлы на

компьютере, но и электронную почту, а

также посещаемые вами веб-страницы,

поэтому должны иметь доступ в интернет,

в том числе и для обновления своих баз.

Соответствующие правила Outpost Firewall

создаст автоматически.

В

случае проблем вам останется лишь

дополнить их, переключив фаервол в режим

Обучения.

Приложение

svchost.exe

— самое уязвимое с точки зрения

безопасности, но требующее обязательного

подключения к интернету. По умолчанию

Outpost Firewall создает для svchost.exe ряд правил,

среди которых есть откровенно опасные.

Их рекомендуется отключить (снять

галочку) или удалить из списка разрешений

для svchost.exe вовсе. Итак, из безопасных

для svchost.exe

разрешений можно выделить следующие:

• «SSDP

Discovery Service» and «UPnP device Host» services

• Generic

Host Process Link-Local Multicast Name Resolution

• Generic

Host Process time synchronize UDP connection

• Generic

Host Process time synchronize TCP connection

• Generic

Host Process DNS UDP connection

• Generic

Host Process DNS TCP connection

Особенно

важны

в

этом

списке

«Generic Host Process DNS connection» и

«Generic Host Process time synchronize». Первое

правило разрешает соединение с DNS

сервером, без чего ваш интернет просто

не будет работать, второе – позволяет

вашему компьютеру синхронизировать

время с удаленным сервером. Если

установленная на вашем компьютере

операционная система Windows и её компоненты

постоянно обновляются, придется разрешить

svchost.exe соединения по протоколам HTTP и

HTTPS. Поскольку сервер обновлений известен

заранее и редко меняется, рекомендуем

в настройках данных правил для svchost.exe

обозначить Удаленный адрес.

Таким

образом, список приложений, которым

следует разрешить доступ в интернет,

довольно внушителен. При этом не были

упомянуты Справка Windows, сетевые утилиты,

WebMoney Keeper, менеджеры закачек и огромное

количество тех программ, м требуется

глобальная сеть.

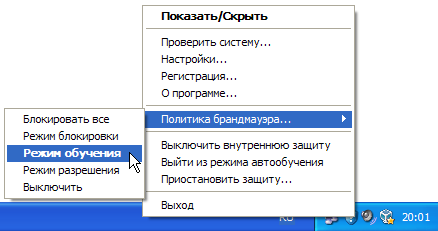

После

того, как вы отредактируете правила для

приложений, проверьте, что Outpost Firewall

работает в режиме обучения. Для этого

щелкните по значку программы в трее

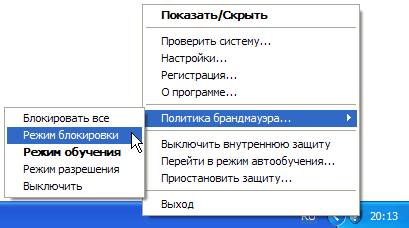

правой кнопкой мыши и выберите «Политика

брандмауэра» — «Режим обучения».

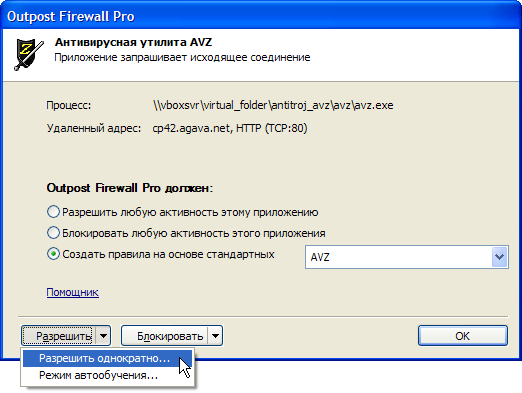

В

таком случае, когда какой-либо программе

потребуется доступ в интернет, Outpost

Firewall спросит вас об этом. Вы сможете

разрешить данному приложению сетевую

активность либо запретить ее окончательно.

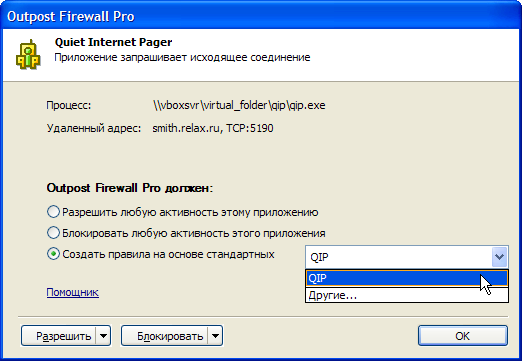

Для известных программ в окне запроса

Outpost Firewall выбирайте «Создать правила

на основе стандартных». Фаервол сам

найдет более подходящий набор правил

для программы.

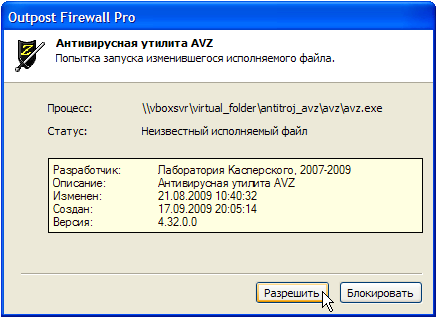

Когда

вы будете запускать новые или изменившиеся

приложения, Outpost Firewall также станет

задавать вам вопросы. Если вы доверяете

программе, разрешайте ее запуск. В

противном случае, когда приложение

вызывает подозрение, или вы не знаете,

откуда оно вообще взялось, заблокируйте

его.

При

запросе сетевых соединений, можно

разрешить программе выйти в сеть всего

лишь один раз. Для этого выберите пункт

«Разрешить однократно».

Точно

также можно и однократно заблокировать

соединение программы с сетью.

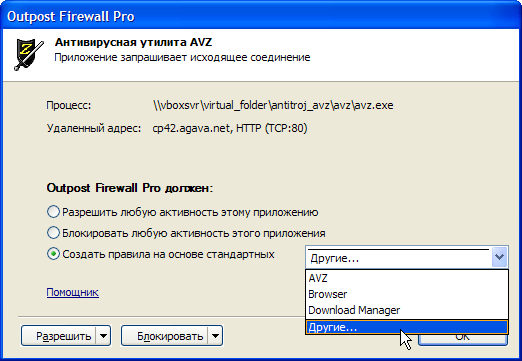

При

создании правил для программы, можно

самостоятельно определить, как и куда

ей разрешено соединяться, а куда

запрещено. Для этого в списке стандартных

правил выберите «Другие».

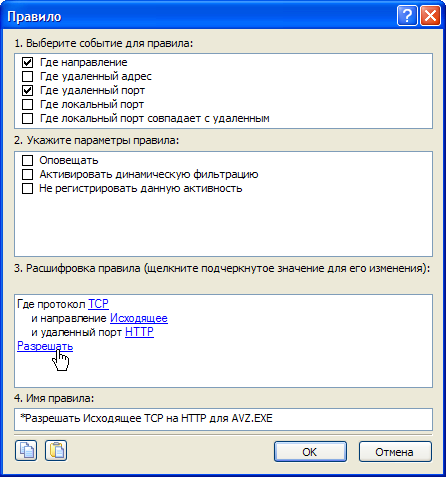

Откроется

окно редактора правил для программы.

Здесь можно определить направление,

адрес, порт и другие события для правила.

Для этого следует поставить напротив

нужного события галочку. В поле

«Расшифровка правила» щелкайте по синим

ссылкам и определяйте нужный протокол,

направление, порт и другие опции. Имейте

в виду, чтобы правильно задать данные

параметры, нужно знать основы работы

локальных сетей.

Outpost

Firewall сам подставляет в расшифровку

правила нужные значения. Вам останется

только выбрать «Разрешить» либо

«Блокировать» для программы сетевые

соединения с указанными характеристиками.

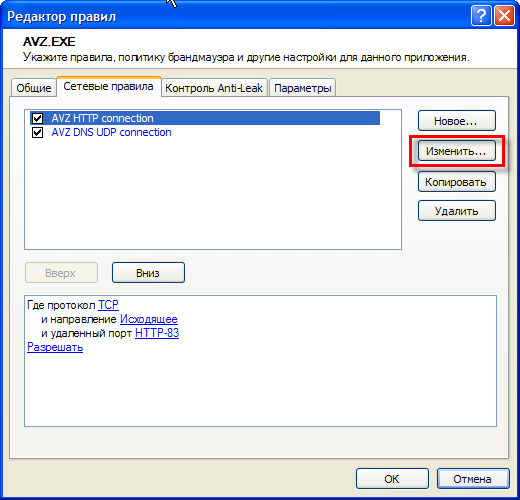

Когда

правила для приложения уже созданы, их

можно легко изменить. Для этого в списке

сетевых правил выделите нужное и нажмите

кнопочку «Изменить».

Вы

попадете в уже знакомое окно редактирования

правил для программы.

После

того, как все правила настроены, и

компьютер с Outpost Firewall работает стабильно

несколько дней, можете перевести фаервол

в режим блокировки. В этом случае

межсетевой экран станет блокировать

все сетевые подключения, кроме тех,

которые явно не разрешены созданными

для программ правилами.

В

заключение рассмотрим наиболее часто

встречающиеся вопросы, касательно

работы Outpost Firewall.

1.При

установке Outpost Firewall необязательно

отключать встроенный брандмауэр Windows,

т.к. они не конфликтуют.

2.Outpost

Firewall нельзя устанавливать на компьютер,

где уже имеется другой фаервол, например,

Kaspersky Internet Security, ESS или Avira Premium Security Suite.

Если он и инсталлируется (что сомнительно),

они будут конфликтовать.

Работа с Outpost Firewall

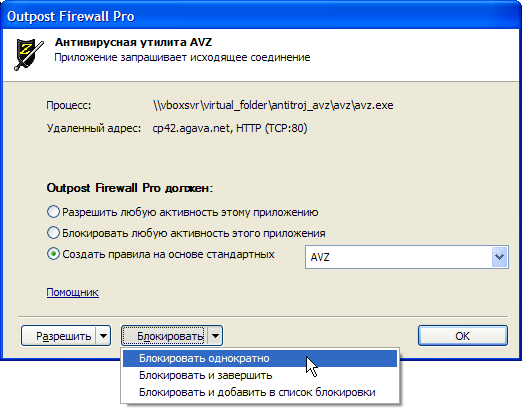

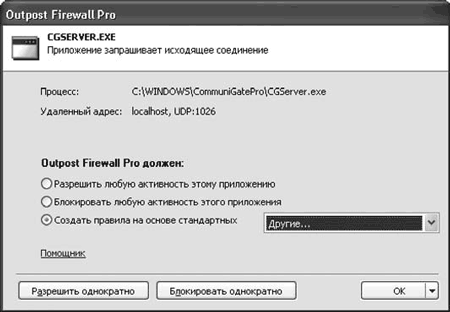

После установки Outpost Firewall настроен и готов к работе. Об этом свидетельствует значок, появившийся в области уведомлений, внешний вид которого зависит от выбранной политики. По умолчанию устанавливается режим обучения. Согласно ему при каждой попытке доступа к Сети приложения, для которого не установлено правило, пользователю выдается запрос (рис. 4.3), содержащий необходимую информацию, позволяющую в большинстве случаев принять решение: имя программы, удаленную службу, номер порта и IP-адрес.

Рис. 4.3. Приложение пытается получить доступ в Сеть

Дополнительно при включенном модуле Anti-Spyware анализируется запрос, и если все нормально, рядом с именем приложения появляется метка Шпионских программ не обнаружено. На основании полученной информации пользователь может принять одно из следующих решений:

• Разрешить любую активность этому приложению – приложение заносится в список доверенных, и все запрошенные им соединения автоматически разрешаются;

• Запретить любую активность этому приложению – приложение получает статус запрещенного, и все соединения автоматически блокируются;

• Создать правило на основе стандартных – большинству приложений необходим доступ в Сеть только по определенным протоколам и портам; в поставке Outpost имеются шаблоны, которые можно использовать при создании правил для таких приложений, – этом случае приложение будет ограничено указанными протоколами;

• Разрешить однократно или Блокировать однократно – если вы сомневаетесь в назначении программы, то можете однократно разрешить или запретить ей доступ в Сеть и проследить за реакцией приложения.

Нажав на ссылку Помощник, вы можете получить более подробную информацию о процессе, помогающую принять правильное решение, в том числе полученную с сайта разработчиков. В меню кнопки ОК можно активизировать Режим автообучения.

Для такого приложения вы также можете создать собственное правило c описанием. Для примера создадим правило для веб-браузера Firefox. В контекстном меню, вызываемом щелчком правой кнопкой мыши на значке в области уведомлений, выберите пункт Настройки, в появившемся окне (рис. 4.4) перейдите на вкладку Брандмауэр ? Сетевые правила и нажмите кнопку Добавить.

Рис. 4.4. Окно создания сетевых правил

Программа попросит указать путь к исполняемому файлу. С помощью файлового менеджера перейдите в каталог, куда был установлен Firefox (по умолчанию это C:Program FilesMozilla Firefox), где выберите файл firefox.exe. По умолчанию приложение попадает в категорию Заблокированные; чтобы разрешить ему выход в Сеть, в контекстном меню выберите пункт Всегда доверять этому приложению.

В этом случае приложение получит полный доступ. Чтобы настроить его поведение более тонко, в том же меню выберите пункт Использовать правила. Появится окно Редактор правил, где на вкладке Сетевые правила нужно нажать кнопку Новое. В появившемся окне отредактируйте правило, указав событие (направление, адрес и порт) и параметры (оповещать, активизировать динамическую фильтрацию, не регистрировать). Щелчком на подчеркнутой ссылке в поле Расшифровка правила можно изменить значения параметров.

После окончания периода обучения, то есть когда все правила созданы и пользователь больше не получает запросов, необходимо перейти в Фоновый режим работы. В этом случае брандмауэр работает в невидимом для пользователя режиме, не отображая значок в области уведомлений. Благодаря этому, например, родители могут незаметно для ребенка блокировать нежелательный трафик и контролировать работу в Сети. В данном режиме Outpost Firewall потребляет меньшее количество ресурсов.

Для перехода в фоновый режим вызовите окно настроек. На вкладке Общие в раскрывающемся списке Выберите режим загрузки установите Фоновый. Чтобы никто не смог изменить настройки брандмауэра, на этой же вкладке установите переключатель Защита паролем в положение Включить и задайте пароль.

Кроме Режима обучения существуют следующие политики (они доступны в контекстном меню значка в области уведомлений):

• Блокировать все – все соединения блокируются; эту политику можно использовать, например, для временного отключения компьютера от Сети;

• Режим блокировки – блокируются все соединения, кроме разрешенных; после этапа обучения стоит использовать именно эту политику;

• Режим разрешения – разрешаются все соединения, кроме запрещенных;

• Выключить – работа Outpost Firewall, в том числе и детектор атак, приостанавливается, все соединения разрешены.

Данный текст является ознакомительным фрагментом.

Читайте также

4.10.3. Firewall — не панацея

4.10.3. Firewall — не панацея

Установив Firewall, вы не получаете максимальной защиты, потому что существует множество вариантов обхода не только конкретных реализаций, а любого сетевого экрана.Firewall — это всего лишь замок на двери парадного входа. Злоумышленник никогда не

4.10.4. Firewall как панацея

4.10.4. Firewall как панацея

Может сложиться впечатление, что Firewall — это пустое развлечение и трата денег. Это не так. Если он хорошо настроен, постоянно контролируется, а в системе используются защищенные пароли, то сетевой экран может предотвратить большинство проблем.Хороший

4.10.5. Конфигурирование Firewall

4.10.5. Конфигурирование Firewall

Самый простой способ настроить сетевой экран — использовать графическую утилиту. Для этого загрузитесь в графическую оболочку и выберите из главного меню KDE строку SystemFirewall Configuration. Перед вами откроется окно из двух вкладок: Rules и Options.Первым

Глава 29 Firewall

Глава 29 Firewall

Эта глава посвящена одному из аспектов сетевой безопасности, а конкретно – защите сети от вторжения извне и изнутри. Для защиты локальной сети используется комплекс программного обеспечения, в литературе известный как firewall (брандмауэр), или межсетевой

8.2. rc.firewall.txt

8.2. rc.firewall.txt

Сценарий rc.firewall.txt – основное ядро, на котором основывается остальные сценарии. Глава Файл rc.firewall достаточно подробно описывает сценарий. Сценарий написан для домашней сети, где вы имеете одну ЛОКАЛЬНУЮ СЕТЬ и одно подключение к Internet. Этот сценарий также

8.3. rc.DMZ.firewall.txt

8.3. rc.DMZ.firewall.txt

Сценарий rc.DMZ.firewall.txt был написан для тех, кто имеет доверительную локальную сеть, одну «Демилитаризированную Зону» и одно подключение к Internet. Для доступа к серверам Демилитаризированной Зоны, в данном случае, извне, используется NAT «один к одному», то есть,

8.4. rc.DHCP.firewall.txt

8.4. rc.DHCP.firewall.txt

Сценарий The rc.DHCP.firewall.txt очень похож на оригинал rc.firewall.txt. Однако, этот сценарий больше не использует переменную STATIC_IP, это и является основным отличием от оригинала rc.firewall.txt. Причина в том, что rc.firewall.txt не будет работать в случае динамического IP адреса.

Firewall.cpl

Firewall.cpl

Апплет служит для настройки встроенного брандмауэра Windows (работает ли брандмауэр, за работой в сети каких программ он не следит). Окно этого апплета можно вызвать с помощью команды rundll32 firewall.cpl, ShowControlPanel.Кроме вызова окна настройки брандмауэра Windows, файл firewall.cpl

4.2. Персональный брандмауэр Outpost Firewall

4.2. Персональный брандмауэр Outpost Firewall

Начало Outpost Firewall было положено утилитой обнаружения хакерских атак Jammer, которая быстро стала популярной. Причина ее популярности оказалась банальной. Одна зарубежная правительственная компания использовала троян для слежения за

Установка Outpost Firewall Pro

Установка Outpost Firewall Pro

Установка Outpost Firewall Pro традиционна. На первом шаге можно выбрать язык установки – русский, на котором далее будут выводиться все сообщения. Примите условия лицензионного соглашения. В процессе установки можно, установив одноименный флажок,

Настройка Outpost Firewall Pro

Настройка Outpost Firewall Pro

Доступ к настройкам Outpost Firewall Pro можно получить, нажав одноименную кнопку. Основные пункты настроек совпадают с названиями в основном окне программы (рис. 4.6).

Рис. 4.6. Окно настроек Outpost Firewall ProРассмотрим наиболее часто используемые настройки и те,

Работа с Comodo Firewall Pro

Работа с Comodo Firewall Pro

Установка программы традиционна и, несмотря на отсутствие локализованного интерфейса, проста. В большинстве случаев достаточно соглашаться с установками по умолчанию и нажимать кнопку Next для перехода к следующему шагу. После сбора параметров

Outpost Firewall Pro

Outpost Firewall Pro

Основные характеристики:• официальный сайт программы – http://www.agnitum.ru/;• размер дистрибутива – около 23 Мбайт;• условия использования – условно бесплатно, стоимость технической поддержки и обновлений на одном компьютере на один год – 699 российских рублей;•

McAfee Firewall

McAfee Firewall

Основные характеристики:• официальный сайт программы – http://www.mcafee.сom/;• размер дистрибутива – около 15 Мбайт;• условия использования – условно бесплатно;• язык интерфейса – многоязычный, есть русский.Компания McAfee больше известна своим антивирусным пакетом, но

Outpost Firewall

Outpost Firewall

Производитель: Agnitum (http://www.agnitum.ru/).Статус: коммерческая.Страница для скачивания: http://www.agnitum.ru/products/outpost/download.php.Размер дистрибутива: 15 Мбайт.Outpost Firewall является одним из лучших брандмауэров. Он достаточно надежно защищает компьютер от атак и проникновения

Agnitum Outpost Firewall

Agnitum Outpost Firewall

Итак, посмотрим, чем же так хорош наш второй герой – Agnitum Outpost Firewall Pro (в данном случае мы рассматриваем версию 4.0; ввиду многочисленности настроек ограничимся лишь описанием ключевых особенностей работы; в ходе описания будут прокомментированы некоторые

Hi! All. Хочу с Вами поделится статейкой по настройке файервола Agnitum Outpost. Говорю сразу статья не моя, я ее нашел на какомто диске с софтом… Источник и автор не указаны. P.S. Я знаю, что сдесь уже есть хорошая статья по настройке этого файервола, но мне она показалась немного сложноватой для новичков, ИМХО

Итак. Установили программу. Ребутнулись. Прога предложит создать правила — согласились, потом разберёмся с ними.

Настройка глобальных правил:

Allow DNS Resolving — по умолчанию разрешен, и правильно, поскольку системе необходимо получить доступ к серверу DNS. Иначе станет невозможным преобразование имен из привычного для всех нас вида в IP-адреса, по которым и происходит поиск.

Allow Outgoing DHCP — позволяет использовать DHCP. По умолчанию эта возможность включена, хотя нужна она далеко не всем. Получить точный ответ о целесообразности этого правила можно у своего провайдера. Если провайдер скажет, что нужды в службе нет, то можно ее отрубить.

Allow Inbound Identification — пo умолчанию запрещен. Разумно поскольку для большинства пользователей получение входящих данных на порт 113 для идентификации ни к чему. Эксперты отмечают, что именно так чаще всего воруют пароли. При этом учтите, что порт 113 не имеет никакого отношения к активному режиму FTP, это ошибка. Поэтому закрытие порта никаких проблем в работе по ftp-протоколу не создаст и создать не может.

Allow Loopback — производить loopback-соединения, которые чаще называют замыканием на себя, приходится пусть не очень часто, но и не настолько редко. Знающие люди советуют снять галку.

Allow GRE Protocol — необходим всем, кто использует РРТР. Например, для организации VPN-доступа. Тут лучшим советчиком будет собственный провайдер. Я лично отключил.

Block Remote Procedure Call — блокировка удаленного вызова процедур. При проставленной галке блокировка есть, а при снятой — нет. По умолчанию галка стоит на своем месте, поскольку большинству пользователей удаленный вызов процедур абсолютно не нужен. Зато всяким плохим такое право непременно пригодится.

Deny Unknown Protocols — нужен для подстраховки. Это правило повторяет житейскую мудрость о том, что все непонятное является опасным. И предписывает файрволу блокировать любое соединение, если не удается определить тип протокола. Думаю, что спорить с народной мудростью не следует — себе дороже получится.

Дальше открываем вкладку «Приложеня» и удаляем оттуда всё! Ни чего не оставляем.

Включаем режим обучения и запускаем по очереди те программы, которые должны выходить в сеть. И здесь внимательно создаем правила для каждой программы.

Сколько программ, которым необходим постоянный выход в Сеть, нужно простому пользователю? Немного: браузер, почтовый клиент, аська и джаббер. ftp-клиент и менеджер закачек. Для всех этих программ Outpost предлагает свой набор правил, их мы и применяем как стандартные или базовые. Потом некоторые подредактируем.

Подправим некоторые базовые правила.

Для браузера Internet Explorer авторы файрволла определили правила — разрешаются все исходящие соединения по протоколу TCP через порты 21,70,80-83.443,554,1080, 3128, 8080, 8088 и входящие соединения по протоколу TCP через порт 1375, по протоколу UDP через порты 1040-1050. Дофига. (У меня он вообще выходит в сеть только домой за апдейтами, что бы залатать в системе старые дырки и получить новые — все). Ставим Лисицу или Оперу по умолчанию и порядок. При этом я не призываю к радикальным мерам — полному запрету этого браузера. Много веб-страниц заточены под него. Таковы реалии. Исходя из этих соображений, 21-й порт блокируется сразу и без раздумий, для загрузки файлов с ftp-серверов существуют специальные программы, более удобные, чем браузер. 443-й порт отвечает за соединения по протоколу HTTPS, который чаще называют SSL, использующемуся для организации криптографически защищенного канала для обмена данными (пароли, ключи, личная информация) в Сети. Думаю, что, активность программы через этот порт также следует запретить. Правда, исключения в данном случае имеются. Некоторые провайдеры допускают выход в интернет только по VPN-каналу, что приводит к необходимости внести изменения в таблицу маршрутизации. Решается это просто: пользователю надо запустить скрипт, находящийся на сервере, доступ к которому разрешен только по протоколу HTTPS. Легче всего это сделать, используя IE. Так что в таких случаях закрывать порт целесообразно только после выполнения всех необходимых операций.

Порт 1080 отвечает за SOCKS-соединения. SOCKS был создан для обеспечения удобного и безопасного использования сервиса сетевых файрволлов для приложений типа клиент-сервер, работающих по протоколам TCP и UDP. Если вы не пользуетесь SOCKS-серверами при работе с IE, порт можно смело отключать. С портами 3128; 8080 и 8088 еще прозрачнее. Исползуем прокси-серверы — оставляем, нет — заблокировать. Через 70-й порт можно задействовать так называемую систему Gopher. Некоторые специалисты называют Gopher прямым предшественником WWW, но сегодня она представляет интерес только для исследователей. Актуальность эта служба утратила уже давно, поэтому закрываем и его. Кстати говоря, года два назад дыра, связанная с неконтролируемом буфером, управляющим информацией, получаемой от сервера Gopher, наделала немало шума. Закрытие ТСР-порта 1375 и UDP-портов 1040-1050 тоже не должно вызвать неприятных последствий. И наконец, порт 554. Используется он исключительно в мультимедийных целях, поэтому закрыть его можно без проблем — намного проще закачать файл и посмотреть его при помощи специального плейера. После всего IE должен работать вполне исправно и с «кривыми» сайтами, и с прямыми. Теперь можно определить и правила для Mozilla или Opera, причем аналогия будет практически полной.

Microsoft Outlook (Express) пo умолчанию дозволительны исходящие ТСР-соединения через порты 25. 80-83,119, 110,143,389,443.995,1080. 3128. 8080. 8088 и 11523. Многовато для простых получения и отправки сообщений. 25 и 110 не трогаем — они отвечают за выполнение основной функции. С остальными — разберёмся.

На порт 119 приходят новости по протоколу NNTP, если вы не получаете новости подобным образом, то порт можно смело закрывать. Порт с номером 995 — получение почты по протоколу РОРЗ, используя защищенное соединение SSL/TLS. Если вам это не нужно, то 995-й порт закрываем. 143-й порт отвечает за работу с почтой по протоколу IMAP. Нет IMAP -нет порта. Через 389-й порт можно получить доступ к серверу LDAP. Штука удобная, широко используется в UNIX-системах, но дома она вряд ли может пригодиться. Стало быть, закрываем.А вот все оставшееся нужно для того, чтобы клиент мог вылезать в Сеть, реагируя на некоторые элементы, которые очень часто помещают в письма. Не знаю что сказать. Причина банальна: я не понимаю целесообразности этих возможностей и не вижу смысла включать в письмо что-то, кроме чистого текста. Русский словарь (как и любой другой) богат, и при помощи содержащихся там слов можно выразить сколь угодно сложную мысль. Если вы со мной согласны, то блокируйте остальные порты, если нет — дело ваше.

С ftp-клиентом все просто. Для нормальной работы ему следует разрешить исходящие соединения по протоколу TCP через 21-й порт, а потом по ситуации (в режиме обучения).

Менеджеру закачек разрешить исходящее соединения по протоколу TCP через порты 21, 80-83, 443, 1080, 3128, 8080, 8088 и 11523. У себя FlashGet’y я запретил лазить сюда 212.31.251.68 ; 212.31.251.67 ; 210.51.184.50 и сюда 208.184.39.132. ;208.185.54.9, а то он гад ключи там проверяет, становится опять не зарегистрированным и потом всякую ерунду от туда тащит и баннеры показывает.

Авто обновления следует тоже запретить. Всё должно быть строго по команде. А то лазают где попало и трафик зря сжирают. Самому Outpost’у я запретил вылазить в сеть, ему там делать не чего. Для обновлений существуют варезные сайты.

Следует обратить внимание на некоторые служебные программы, которые тоже лезут в Сеть. Alg.exe — Microsoft Application Layer Gateway Service. Он обеспечивает поддержку плагинов Internet Connection Sharing / Internet Connection Firewall. Эти службы дают возможность нескольким компьютерам сети подключиться к интернету через один компьютер. В большинстве случаев она просто не нужна. Кстати, если она не нужна, то запрет ее сетевой активности — банальная полумера. Заходим в HKEY_LOCAL_MACHINE SYSTEMCurrentControlSetSer-vicesALG и изменяем значение Start на DWORD:00000004 — экономия полтора мегабайта оперативной памяти.

Conf.exe — это тот самый Net-Meeting, о полной деинсталляции которого мечтает половина русских пользователей системы Windows (другая половина не мечтает, поскольку уже давно это проделала). Не нужен — отрубаем. Из той же серии программа dwwin.exe — Microsoft Application Error Reporting. Вам оно надо? Microsoft за эти сообщения денег нам не платит. Mstsc.exe — Microsoft Remote Desktop — отвечает за подключение к удаленному Рабочему столу. Если не надо и если раньше не прибили этот сервис — не пущать.

Explorer.exe — в сети ему делать нечего. Lsass.exe — это локальная подсистема аутентификации пользователей (Security Accounts Manager). К сожалению, эту нужную функцию используют несколько опасных сетевых червей. В некоторых случаях запрет ее сетевой активности возможен, в некоторых -нет. Этот вопрос следует обсудить с собственным провайдером, и, если он скажет, что служба должна работать, спасет только установка соответствующих патчей, которые выпускает любимая компания Microsoft. Я её запретил. Наконец, служба Messenger, которая пересылает сообщения между клиентами и серверами. По большому счету, домашнему пользователю она не нужна. Она позволяет принимать сообщения net send, которые пользователю не нужны, — если есть желание пообщаться, стучимся в аську и не выёживаемся. Тем не менее, если по каким-либо причинам эту службу отключить нельзя, то используйте файрволл для закрытия UDP-портов 135, 137, 138 и ТСР-портов 135, 139,445.

Можно смело блокировать 5000 порт и на вход и на выход (это Universal Plug&play — совершенно не нужное в реальной жизни)

Можно закрыть ещё 5554 и 9996 по TCP.

Остальные системные настройки я оставил по умолчанию.

Режим невидимости. Скрытые процессы — “спрашивать”.

Настроить подключаемые модули я думаю не очень сложно. Фильтр почтовых вложений я отключил, хватит антивируса. С остальными можно поковырятся.

Некоторые порты используются не только добросовестным софтом, но и всякими троянами. Краткий список портов, которым следует уделить особое внимание.

31 порт используется троянцем Master Paradise, 121 — ВО jammerkillahV, 456 — Hackers Paradise, 555 — Stealth Spy, Phase0 и NeTadmin, 666 — At¬tack FTP, 1001 и Silencer и WebEx, 1010 — Doly trojan v1.35, 1011 — Doly Trojan, 1015 — Doly trojan v1.5,1033 — Netspy, 1042 — Bla1.1,1080 — Win-gate, 1170 — Streaming Audio Trojan, 1243 — SubSeven, 1245 — Voodoo, 1269 — Maverick’s Matrix, 1492 — FTP99CMP, 1509 — Psyber, 1600 — Sivka Burka, 1807 — SpySender, 1981 — ShockRave, 1999 — Backdoor, 2001 — Tro-janCow, 2023 — Pass Ripper, 2115 — Bugs, 2140 — The Invasor, 2283 — HVL Rat5, 2300 — PC Xplorer v1.2, 2565 — Striker, 2583 — Wincrash2, 2801 -Phineas, 3791 — Total Eclipse 1.0, 4950 — IcqTrojan, 5000 — Blazer 5, BioNet Lite, Sockets De Troje , 5011 -OOTLT, 5031 — NetMetro 1.0, 5321 — Firehotcker, 5400 — BladeRunner 0.80 и BackConstruction 1.2, 5521 — Illusion Mailer, 5550 — Xtcp, 5569 -RoboHack, 5742 — Wincrash, 6400 — The tHing, 6669 — Vampire, 6670 -DeepThroath 1,2,3.x, 6883 — DeltaSource, 6912 — ShitHeep, 6969 — Gate¬crasher, 7306 — NetMonitor, 7789 — ICQKiller, 9400 — InCommand 1.0, 9872 — PortalOfDoom, 9989 — Inlkiller, 4567 — FileNail, 6939 — Indoctri¬nation, 9875 — PortalOfDoom, 10101 — BrainSpy, 10607 — Coma, 11000 -Senna Spy Trojans, 11223 — ProgenicTrojan, 12076 — Gjamer, 12223 — Hack-99 KeyLogger.

Разумеется, это не всё, поэтому рекомендуется время от времени посещать специальные ресурсы, посвященные сетевой безопасности, где можно найти актуальный на данный момент перечень потенциально опасных портов.