- Измерители-регуляторы

- Для ГВС, отопления, вентиляции и котельных

- Для пищевых производств

- Счетчики, таймеры, тахометры

- Для управления насосами

- Для электрических сетей

- Архиваторы

- Ручные задатчики сигналов

- Дополнительные устройства

- Программируемые реле

- Программируемые логические контроллеры

- Сенсорные панельные контроллеры

- Панели оператора

- Модули ввода/вывода

- Контроллеры для диспетчеризации, телемеханики и учета ресурсов

- Преобразователи частоты

- Дроссели

- Тормозные резисторы

- Блоки питания

- Устройства коммутации

- Устройства контроля и защиты

- Регуляторы мощности

- Твердотельные реле KIPPRIBOR

- Твердотельные реле Протон-Импульс

- Промежуточные реле

- Приборы для индикации и управления задвижками

- Микроклимат для шкафов управления

- Электротехническое оборудование MEYERTEC

- Датчики температуры

- Датчики влажности и температуры воздуха

- Преобразователи давления

- Датчики уровня

- Датчики газа

- Бесконтактные датчики

- Барьеры искрозащиты

- Нормирующие преобразователи

- Аксессуары к датчикам температуры

- Аксессуары к датчикам давления

- Аксессуары к датчикам уровня

- Аксессуары к датчикам влажности

- OwenCloud

- SCADA системы

- OPC-серверы

- Конфигураторы

- Среда программирования CODESYS

- Программное обеспечение Owen Logic

- Драйверы и библиотеки ОВЕН

- Коммутаторы

- Преобразователи интерфейсов и повторители

- Модемы

- PLC-модемы

- Аксессуары

- Новости

- Мероприятия

- Журнал АиП

- Где купить

- Контакты

- О заводе № 423

- История

- Профиль

- Наши клиенты

- Аттестация на право поверки

- Партнерам

- Работа в компании

- Политика обработки персональных данных

- Каталог продукции ОВЕН

- Материалы для вашего сайта

- Документация и ПО

- Видео

- Прайс-лист

- Новинки

- Каталог проектов

- Сервисный центр

- Проверить статус заказа

- Мастер подбора оборудования

- Энергетика

- Теплоснабжение

- Вентиляция

- Сельское хозяйство

- OwenCloud

- Учебный центр ОВЕН

- Региональные учебные центры

- Программа сотрудничества с ВУЗами

- Личные данные

- Корзина/оформление

- Оформленные заказы

ОВЕН – российский разработчик и производитель средств промышленной автоматизации. На сайте owen.ru представлен полный каталог продукции компании: контрольно-измерительные приборы, программируемые контроллеры, датчики.

Предложения и замечания по работе сайта пишите: internet@owen.ru

© 1991-2023 ОВЕН. Все права защищены.

Тел.: +7 (495) 64-111-56

E-mail: sales@owen.ru

1-я ул. Энтузиастов, д. 15, стр. 1

Общество с ограниченной ответственностью «Производственное Объединение ОВЕН»

ул. 2-я Энтузиастов, д.5, к.5

Москва, 111024

Россия

Аннотация

В данной части руководства приводится информация о разработке проекта развертывания, установке и первоначальной настройке программно-аппаратного комплекса ECSS-10 (в дальнейшем именуемого ECSS-10, комплекс или система).

Целевая аудитория

Руководство предназначено для технического персонала, выполняющего первичную установку и настройку ECSS-10. Квалификация технического персонала предполагает знание основ работы стеков протоколов ОКС-7, TCP/IP, UDP/IP, SIP, SIP-T, SIGTRAN, MEGACO, принципов построения Ethernet-сетей и практические навыки работы с UNIX-подобными ОС (Debian, Ubuntu, freeBSD, Red Hat Linux).

Разработка проекта системы

В данной главе приводится информация для начала разработки проект-схемы будущей системы.

Проект схемы выполняется перед инсталляцией системы.

При разработке проект-схемы необходимо знать:

- функциональный состав системы: протоколы, по которым будет осуществляться подключение шлюзов к ECSS-10; способы получения тарификационной и статистической информации;

- набор услуг, предоставляемый системой, помимо коммутации телефонных вызовов, уровень расчетной нагрузки по вызовам с услугами;

- предполагаемый уровень расчетной нагрузки на систему (количество вызовов в секунду на определенных направлениях, суммарная нагрузка на систему);

- необходимый уровень резервирования системы;

- требования по обеспечению поддержки СОРМ.

Исходя из требований по функционалу системы составляется перечень подсистем ECSS, которые необходимы.

Обязательными компонентами ECSS являются:

- кластер Storage;

- кластер BUS;

- кластер Core;

- кластер Mediator.

В зависимости от функциональных требований выбираются следующие компоненты:

- кластер Adapter SIP,

- кластер Adapter Megaco,

- кластер Adapter Sigtran.

Исходя из уровня расчетной нагрузки на систему и требований по резервированию выбираются:

- количество и характеристики аппаратных ресурсов (тип процессора, количество RAM, размер дискового массива, количество сетевых интерфейсов), на которых будет разворачиваться система;

- топология распределения кластеров на аппаратных ресурсах (серверах) системы.

Далее при известной информации об аппаратных ресурсах и распределении кластеров на этих ресурсах производится проектирование сетевого уровня системы. Интерфейсам назначаются сетевые адреса, определяется топология связи серверов между собой, исходя из требований по резервированию.

В итоговом документе, описывающем систему, должна содержаться следующая информация, таблица 1-3.

Таблица 1 — Аппаратная конфигурация системы

| Компонент | Модель | Характеристики |

|---|---|---|

| сервер 1 | HP G360 | CPU, RAM, HDD, Ethernet count |

| сервер 2 | HP G360 | CPU, RAM, HDD, Ethernet count |

| … | … | … |

| сервер n | HP G160 | CPU, RAM, HDD, Ethernet count |

Таблица 2 — Топология сетевых соединений

| Сервер | Имя сервера | Интерфейс | IP | MASK | Gateway | connected to |

|---|---|---|---|---|---|---|

| сервер 1 | ecss1 | Eth 0 | IP | MASK | Gateway | Switch 1:port 1 или сервер 2:Ethx |

| сервер 1 | ecss1 | Eth 1 | IP | MASK | Gateway | Switch 1:port 2 или сервер 2:Eth1 |

| сервер 2 | ecss2 | Eth 0 | IP | MASK | Gateway | Switch 1:port 3 или сервер 1:Ethn |

| сервер 2 | ecss2 | Eth 1 | IP | MASK | Gateway | Switch 1:port 4 или сервер 1:Eth1 |

Таблица 3 — Топология программных компонент

| Сервер | BUS | Core | Mediator | Adapter SIP | Adapter Megaco | Adapter Sigtran |

|---|---|---|---|---|---|---|

| сервер 1 | bus1@ecss1 | core1@ecss1 | sip1@ecss1 | |||

| сервер 2 | bus1@ecss2 | core1@ecss2 | ||||

| сервер 3 | bus1@ecss3 | sip1@ecss3 |

Удобным средством визуализации представленной выше информации является структурная схема ECSS.

Примеры типовых решений приведены ниже.

Пример: Структура ECSS для сертификации в ЦНИИС

Таблица 4 — Аппаратная конфигурация системы

| Компонент | Модель | Характеристики |

|---|---|---|

| сервер 1 | HP Proliant DL360 G7 | E5620 QuadCore, 2x2Gb, 2x300Gb 4хGbEth |

| сервер 2 | HP Proliant DL360 G7 | E5620 QuadCore, 2x2Gb, 2x300Gb 4хGbEth |

Таблица 5 — Топология сетевых соединений

| Сервер | Имя сервера | Интерфейс | IP | MASK | Gateway | connected to |

|---|---|---|---|---|---|---|

| сервер 1 | ecss1 | Eth 0 | 255.255.255.0 | Switch 1:port 1 | ||

| сервер 1 | ecss1 | Eth 1 | 255.255.255.0 | Switch 2:port 1 | ||

| сервер 1 | ecss1 | Eth 2 | 255.255.255.0 | Switch 1:port 2 | ||

| сервер 1 | ecss1 | Eth 3 | 255.255.255.0 | Switch 2:port 2 | ||

| сервер 2 | ecss2 | Eth 0 | 255.255.255.0 | Switch 1:port 3 | ||

| сервер 2 | ecss2 | Eth 1 | 255.255.255.0 | Switch 2:port 3 | ||

| сервер 2 | ecss2 | Eth 2 | 255.255.255.0 | Switch 1:port 4 | ||

| сервер 2 | ecss2 | Eth 3 | 255.255.255.0 | Switch 2:port 4 |

Таблица 6 — Топология программных компонент

| Сервер | Storage | BUS | Core | Mediator | Adapter SIP | Adapter Megaco | Adapter Sigtran |

|---|---|---|---|---|---|---|---|

| сервер 1 | ds1@ecss1 | mycelium1@ecss1 | core1@ecss1 | md1@ecss1 | sip1@ecss1 | megaco1@ecss1 | |

| сервер 2 | ds1@ecss2 | mycelium1@ecss2 | core1@ecss2 | md1@ecss2 | sip1@ecss2 | megaco1@ecss2 |

Подготовка сервера для инсталляции системы

В данной главе описываются инсталляция и настройка операционной системы Linux Ubuntu Server 18.04 LTS, инсталляция и настройка необходимых для работы ECSS-10 приложений. Инсталляция системы Softswitch ECSS-10 приведена в разделе Установка пакетов ECSS.

Данная инструкция описывает подготовку системы без резервирования.

Предварительно необходимо согласовать сетевые интерфейсы, разработать схему сети, подготовить план нумерации.

На данном этапе осуществляется подготовка серверов к инсталляции программных компонентов ECSS-10. Подготовка серверов заключается в установке операционной системы с заданным набором пакетов и их последующей настройке.

Программные компоненты системы ECSS-10 являются кроссплатформенными. Потенциально поддерживаются различные операционные системы, но на данный момент официально протестированной и поддерживаемой ОС является Ubuntu Server 18.04 64bit, порядок установки и настройки которой будет приведен ниже.

Требования к системе

Актуальная информация с требованиями к серверам, необходимымым для использования софтсвитча ECSS-10, указана в разделе Первоначальная установка системы без резервирования с одним сервером. Также, эта информация содержится в следующем файле.

Подразделы

Read the article BASIC CONFIGURATION OF THE CISCO ROUTER. ACCESS TO THE INTERNET in English

Рассмотрим схему подключения офиса к сети Интернет с помощью маршрутизатора Cisco. Для примера возьмем модель Cisco 881. Команды для настройки других маршрутизаторов (1841, 2800, 3825…) будут аналогичными Различия могут быть в настройке интерфейсов, вернее в их названиях и нумерации.

В схеме присутствуют:

- канал в Интернет со статическим адресом

- несколько компьютеров в локальной сети офиса

- маршрутизатор

- коммутатор, который используется для организации локальной сети офиса

Задача: обеспечить доступ компьютеров локальной сети в Интернет.

Шаг 0. Очистка конфигурации

Первое, с чего стоит начать настройку нового маршрутизатора – полностью очистить стартовую конфигурацию устройства. (Выполнять только на новом или тестовом оборудовании!) Для этого нужно подключиться с помощью специального кабеля к консольному порту маршрутизатора, зайти в командную строку и выполнить следующее:

Войти в привилегированный режим(#), возможно потребуется ввести логин/пароль.

router> enable

Удалить стартовую конфигурацию

router# write erase

/подтверждение/

Перезагрузить маршрутизатор

router# reload

/подтверждение/

После выполнения маршрутизатор должен перезагрузиться в течение 3ех минут, а при старте вывести запрос о начале базовой настройки. Следует отказаться.

Would you like to enter the basic configuration dialog (yes/no): no

В текущей конфигурации маршрутизатора будут только технологические строки по умолчанию, и можно приступать к основной настройке.

Шаг 1. Имя устройства

Задание имени маршрутизатора для удобства последующего администрирования выполняется командой hostname «название устройства»

router#conf t

router (config)#hostname R-DELTACONFIG

R-DELTACONFIG(config)#

Шаг 2. Настройка интерфейсов

Необходимо настроить 2 интерфейса: внешний и внутренний.

Через внешний интерфейс будет осуществляться связь с Интернет. На нем будут те ip адрес и маска сети, которые предоставил Интернет провайдер.

Внутренний интерфейс будет настроен для локальной сети 192.168.0.0 /24

Предположим, что оператор связи предоставил нам следующие адреса:

- Сеть 200.150.100.0

- Маска подсети 255.255.255.252 или /30

- Шлюз по умолчанию 200.150.100.1

Настроим внешний интерфейс: зададим ip адрес и сетевую маску, и включим его командой no shut

R-DELTACONFIG#conf t

R-DELTACONFIG (config)#

interface Fa 4

ip address 200.150.100.2 255.255.255.252

no shutdown

После этого соединяем этот интерфейс маршрутизатора с портом оборудования провайдера при помощи прямого патч корда и далее проверяем его доступность командой ping.

Сначала собственный интерфейс

R-DELTACONFIG#ping 200.150.100.2

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.2, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 ms

Затем соседний адрес — шлюз провайдера

R-DELTACONFIG#ping 200.150.100.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 200.150.100.1, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 2/4/10 ms

Убедившись в доступности шлюза Провайдера, переходим к настройке внутреннего интерфейса.

В локальной сети будет использоваться следующая адресация

- Сеть 192.168.0.0

- Маска подсети 255.255.255.0

- Внутренний адрес маршрутизатора, который выполняет роль шлюза в Интернет для всех хостов в сети, 192.168.0.1

- Диапазон внутренних адресов сети (пользователи, принтеры, серверы и.т.д.) советую начинать с адреса 192.168.0.5

- Максимально возможный доступный для использования адрес в этой сети будет 192.168.0.254

- Адреса с 192.168.0.2 до 192.168.0.4 оставим про запас для непредвиденных технологических нужд

Для настройки внутреннего интерфейса локальной сети следует зайти в режим конфигурирования виртуального интерфейса Vlan 1, задать на нем ip адрес и соотнести ему один из физических интерфейсов маршрутизатора (Fa 0).

R-DELTACONFIG#conf t

interface Vlan 1

Ip address 192.168.0.1 255.255.255.0

no shutdown

Выбираем физический интерфейс маршрутизатора и соотносим его с виртуальным Vlan

interface Fa 0

switchport access vlan 1

no shutdown

Для наглядности:

ip address => interface Vlan X => interface Fastethernet Y

Ip адрес присваивается виртуальному интерфейсу Vlan X, а он привязывается к физическому интерфейсу Fastethernet Y.

Интерфейс маршрутизатора Fa 0 нужно соединить с коммутатором, где располагаются рабочие станции локальной сети или напрямую с рабочей станцией администратора. После этого проверить доступность этого интерфейса маршрутизатора с помощью ping из командной строки.

Шаг 3 Настройка удаленного доступа к маршрутизатору

Получить доступ к консоли маршрутизатора можно не только с помощью консольного кабеля, но и удаленно с помощью протоколов Telnet(данные передаются в открытом виде) или SSH(защищенное соединение).

Рассмотрим настройку безопасного подключения.

Включаем протокол SSH 2 версии и задаем произвольное имя домена

R-DELTACONFIG (config)#

ip ssh ver 2

ip domain-name xxx.ru

Генерируем ключи rsa, необходимые для подключения. При запросе указываем 1024.

crypto key generate rsa

How many bits in the modulus [512]: 1024

Задаем имя пользователя с правами администратора и его пароль (*****)

username admin privilege 15 secret 0 *****

Включаем авторизацию через локальную базу устройства (тот пользователь, которого создали строчкой выше)

line vty 0 4

login local

Задаем пароль на привилегированный режим

enable secret 0 *****

После этого при помощи специальной программы, поддерживающей протокол SSH можно зайти в командную строку маршрутизатора удаленно с любой из рабочих станций локальной сети. При авторизации следует ввести логин и пароль, которые были задан. Подробнее про доступ на устройство по протоколу SSH написано в этой статье.

Шаг 4. Шлюз по умолчанию

Для маршрутизации пакетов в сеть Интернет на устройстве необходимо указать шлюз по умолчанию(default gateway).

R-DELTACONFIG (config)#

ip route 0.0.0.0 0.0.0.0 200.150.100.1

После этого можно проверить не только доступность оборудования провайдера, но и полностью канала в Интернет. Для этого необходимо запустить ping до любого адреса во внешней сети в цифровой форме(DNS для локальной сети лучше настраивать после настройки маршрутизатора). Для примера возьмем адрес лидера на рынке ping – www.yandex.ru (93.158.134.3)

R-DELTACONFIG#ping 93.158.134.3

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 93.158.134.3, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/5/10 ms

Важно!

Обратите внимание, что на данный момент ping внешних адресов работает только(!) будучи запущенным из консоли управления маршрутизатором. Рабочие станции локальной сети все еще не имеют доступа в Интернет.

Шаг 5 Настройка трансляции адресов (NAT)

Для доступа в Интернет из локальной сети необходимо динамически транслировать все внутренние адреса в определенный внешний ip адрес. В нашем случае, так как провайдер предоставляет только один внешний адрес 200.150.100.2 (определяется маской подсети /30 в условиях примера), то все адреса локальной сети должны транслироваться в него.

Указываем список внутренних адресов, которые будем транслировать во внешний адрес.

R-DELTACONFIG (config)#

ip access-list standard ACL_NAT

permit 192.168.0.0 0.0.0.255

Указываем внутренний интерфейс для процедуры трансляции

Interface Vlan 1

ip nat inside

Указываем внешний интерфейс для процедуры трансляции

Interface Fa 4

ip nat outside

Создаем правило трансляции (NAT)

ip nat inside source list ACL_NAT interface fa4

В результате должен появиться доступ с любой рабочей станции локальной сети в Интернет при условии, что шлюзом по умолчанию указан внутренний ip адрес маршрутизатора (192.168.0.1). Проверить можно с помощью команды ping до адреса в Интернет из командной строки. Желательно, чтобы проверяемый адрес был в цифровом виде, чтобы исключить потенциальные проблемы с DNS именами.

Важно!

В указанном примере меняется собственный адрес источника. Если в процессе работы необходимо транслировать адрес назначения — пускать траффик на вымышленный адрес, чтобы попасть на некий настоящий, то прочитайте статью ip nat outside.

Важно!

Не стоит оставлять полный доступ в Интернет со всех адресов локальной сети. Советую после проверки работоспособности соединения для безопасности ограничить доступ в Интернет и разрешить его только с конкретных адресов — например с прокси сервера и рабочих станций администратора и/или директора. О том как это сделать можно прочитать в статье «немного об access lists«.

Важно!

Не забудьте сохранить конфигурацию на всех устройствах командой write или copy run start. Иначе после перезагрузки все изменения будут потеряны.

R-DELTACONFIG#write

Building configuration...

[OK]

Перейти к оглавлению

Table Of Contents

Basic Router Configuration

Interface Port Labels

Viewing the Default Configuration

Information Needed for Configuration

Configuring Basic Parameters

Configure Global Parameters

Configure Fast Ethernet LAN Interfaces

Configure WAN Interfaces

Configure the Fast Ethernet WAN Interface

Configure the ATM WAN Interface

Configure the Wireless Interface

Configuring a Loopback Interface

Configuration Example

Verifying Your Configuration

Configuring Command-Line Access to the Router

Configuration Example

Configuring Static Routes

Configuration Example

Verifying Your Configuration

Configuring Dynamic Routes

Configuring RIP

Configuration Example

Verifying Your Configuration

Configuring Enhanced IGRP

Configuration Example

Verifying Your Configuration

Basic Router Configuration

This chapter provides procedures for configuring the basic parameters of your Cisco router, including global parameter settings, routing protocols, interfaces, and command-line access. It also describes the default configuration on startup.

Note Individual router models may not support every feature described throughout this guide. Features not supported by a particular router are indicated whenever possible.

This chapter contains the following sections:

•Interface Port Labels

•Viewing the Default Configuration

•Information Needed for Configuration

•Configuring Basic Parameters

•Configuring Static Routes

•Configuring Dynamic Routes

•Configuring Enhanced IGRP

Each section includes a configuration example and verification steps, as available.

For complete information on how to access global configuration mode, see the «Entering Global Configuration Mode» section in Appendix A, «Cisco IOS Basic Skills.» For more information on the commands used in the following tables, see the Cisco IOS Release 12.3 documentation set.

Interface Port Labels

Table 1-1 lists the interfaces supported for each router and their associated port labels on the equipment.

Table 1-1 Supported Interfaces and Associated Port Labels by Cisco Router

|

Router |

Interface |

Port Label |

|---|---|---|

|

Cisco 851 |

Fast Ethernet LAN |

LAN (top), FE0-FE3 (bottom) |

|

Fast Ethernet WAN |

WAN (top), FE4 (bottom) |

|

|

Wireless LAN |

(no label) |

|

|

Cisco 871 |

Fast Ethernet LAN |

FE0-FE3 |

|

Fast Ethernet WAN |

FE4 |

|

|

Wireless LAN |

LEFT, RIGHT/PRIMARY |

|

|

USB |

1-0 |

|

|

Cisco 857 |

Fast Ethernet LAN |

LAN (top), FE0-FE3 (bottom) |

|

ATM WAN |

ADSLoPOTS |

|

|

Wireless LAN |

(no label) |

|

|

Cisco 876 |

Fast Ethernet LAN |

LAN (top), FE0-FE3 (bottom) |

|

ATM WAN |

ADSLoISDN |

|

|

Wireless LAN |

LEFT, RIGHT/PRIMARY |

|

|

BRI |

ISDN S/T |

|

|

Cisco 877 |

Fast Ethernet LAN |

LAN (top), FE0-FE3 (bottom) |

|

ATM WAN |

ADSLoPOTS |

|

|

Wireless LAN |

LEFT, RIGHT/PRIMARY |

|

|

Cisco 878 |

Fast Ethernet LAN |

FE0-FE3 |

|

ATM WAN |

G.SHDSL |

|

|

Wireless LAN |

LEFT, RIGHT/PRIMARY |

|

|

BRI |

ISDN S/T |

Viewing the Default Configuration

When you first boot up your Cisco router, some basic configuration has already been performed. All of the LAN and WAN interfaces have been created, console and VTY ports are configured, and the inside interface for Network Address Translation has been assigned. Use the show running-config command to view the initial configuration, as shown in Example 1-1.

Example 1-1 Cisco 851 Default Configuration on Startup

Router# show running-config

Building configuration...

Current configuration : 1090 bytes

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

no ftp-server write-enable

speed basic-1.0 basic-2.0 basic-5.5 6.0 9.0 basic-11.0 12.0 18.0 24.0 36.0 48.0

Information Needed for Configuration

You need to gather some or all of the following information, depending on your planned network scenario, prior to configuring your network

•If you are setting up an Internet connection, gather the following information:

– Point-to-Point Protocol (PPP) client name that is assigned as your login name

–PPP authentication type: Challenge Handshake Authentication Protocol (CHAP) or Password Authentication Protocol (PAP)

–PPP password to access your Internet service provider (ISP) account

–DNS server IP address and default gateways

•If you are setting up a connection to a corporate network, you and the network administrator must generate and share the following information for the WAN interfaces of the routers:

–PPP authentication type: CHAP or PAP

–PPP client name to access the router

–PPP password to access the router

•If you are setting up IP routing:

–Generate the addressing scheme for your IP network.

–Determine the IP routing parameter information, including IP address, and ATM permanent virtual circuits (PVCs). These PVC parameters are typically virtual path identifier (VPI), virtual circuit identifier (VCI), and traffic shaping parameters.

–Determine the number of PVCs that your service provider has given you, along with their VPIs and VCIs.

–For each PVC determine the type of AAL5 encapsulation supported. It can be one of the following:

AAL5SNAP—This can be either routed RFC 1483 or bridged RFC 1483. For routed RFC 1483, the service provider must provide you with a static IP address. For bridged RFC 1483, you may use DHCP to obtain your IP address, or you may obtain a static IP address from your service provider.

AAL5MUX PPP—With this type of encapsulation, you need to determine the PPP-related configuration items.

•If you plan to connect over an ADSL or G.SHDSL line:

–Order the appropriate line from your public telephone service provider.

For ADSL lines—Ensure that the ADSL signaling type is DMT (also called ANSI T1.413) or DMT Issue 2.

For G.SHDSL lines—Verify that the G.SHDSL line conforms to the ITU G.991.2 standard and supports Annex A (North America) or Annex B (Europe).

Once you have collected the appropriate information, you can perform a full configuration on your router, beginning with the tasks in the «Configuring Basic Parameters» section.

Configuring Basic Parameters

To configure the router, perform one or more of these tasks:

•Configure Global Parameters

•Configure Fast Ethernet LAN Interfaces

•Configure WAN Interfaces

•Configuring a Loopback Interface

•Configuring Command-Line Access to the Router

A configuration example is presented with each task to show the network configuration following completion of that task.

Configure Global Parameters

Perform these steps to configure selected global parameters for your router:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

configure terminal Example: Router> enable Router# configure terminal Router(config)# |

Enters global configuration mode, when using the console port. If you are connecting to the router using a remote terminal, use the following: telnet router name or address Login: login id Password: ********* Router> enable |

|

Step 2 |

hostname name Example: Router(config)# hostname Router Router(config)# |

Specifies the name for the router. |

|

Step 3 |

enable secret password Example: Router(config)# enable secret cr1ny5ho Router(config)# |

Specifies an encrypted password to prevent unauthorized access to the router. |

|

Step 4 |

no ip domain-lookup Example: Router(config)# no ip domain-lookup |

Disables the router from translating unfamiliar words (typos) into IP addresses. |

For complete information on the global parameter commands, see the Cisco IOS Release 12.3 documentation set.

Configure Fast Ethernet LAN Interfaces

The Fast Ethernet LAN interfaces on your router are automatically configured as part of the default VLAN and as such, they are not configured with individual addresses. Access is afforded through the VLAN. You may assign the interfaces to other VLANs if desired. For more information about creating VLANs, see Chapter 5 «Configuring a LAN with DHCP and VLANs.»

Configure WAN Interfaces

The Cisco 851 and Cisco 871 routers each have one Fast Ethernet interface for WAN connection. The Cisco 857, Cisco 877, and Cisco 878 routers each have one ATM interface for WAN connection.

Based on the router model you have, configure the WAN interface(s) using one of the following procedures:

•Configure the Fast Ethernet WAN Interface

•Configure the ATM WAN Interface

Configure the Fast Ethernet WAN Interface

This procedure applies only to the Cisco 851 and Cisco 871 router models. Perform these steps to configure the Fast Ethernet interface, beginning in global configuration mode:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

interface type number Example: Router(config)# interface fastethernet 4

Router(config-int)# |

Enters the configuration mode for a Fast Ethernet WAN interface on the router. |

|

Step 2 |

ip address ip-address mask Example: Router(config-int)# ip address 192.168.12.2

255.255.255.0

Router(config-int)# |

Sets the IP address and subnet mask for the specified Fast Ethernet interface. |

|

Step 3 |

no shutdown Example: Router(config-int)# no shutdown

Router(config-int)# |

Enables the Ethernet interface, changing its state from administratively down to administratively up. |

|

Step 4 |

exit Example: Router(config-int)# exit

Router(config)# |

Exits configuration mode for the Fast Ethernet interface and returns to global configuration mode. |

Configure the ATM WAN Interface

This procedure applies only to the Cisco 857, Cisco 876, Cisco 877 and Cisco 878 models.

Perform these steps to configure the ATM interface, beginning in global configuration mode:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

For the Cisco 878 model only:

controller dsl 0 Example: Router(config)# controller dsl 0

Router(config-controller)# mode atm

Router(config-controller)# exit Router(config)# |

For routers using the G.SHDSL signaling, perform these commands. Ignore this step for routers using ADSL signaling. |

|

Step 2 |

interface type number Example: Router(config)# interface atm0

Router(config-int)# |

Identifies and enters the configuration mode for an ATM interface. |

|

Step 3 |

ip address ip-address mask Example: Router(config-int)# ip address 10.10.10.100

255.255.255.0

Router(config-int)# |

Sets the IP address and subnet mask for the ATM interface. |

|

Step 4 |

no shutdown Example: Router(config-int)# no shutdown

Router(config-int)# |

Enables the ATM 0 interface. |

|

Step 5 |

exit Example: Router(config-int)# exit

Router(config)# |

Exits configuration mode for the ATM interface and returns to global configuration mode. |

Configure the Wireless Interface

The wireless interface enables connection to the router through a wireless LAN connection. For more information about configuring a wireless connection, see Chapter 9 «Configuring a Wireless LAN Connection,» and the Cisco Access Router Wireless Configuration Guide.

Configuring a Loopback Interface

The loopback interface acts as a placeholder for the static IP address and provides default routing information.

For complete information on the loopback commands, see the Cisco IOS Release 12.3 documentation set.

Perform these steps to configure a loopback interface:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

interface type number Example: Router(config)# interface Loopback 0

Router(config-int)# |

Enters configuration mode for the loopback interface. |

|

Step 2 |

ip address ip-address mask Example: Router(config-int)# ip address 10.108.1.1

255.255.255.0

Router(config-int)# |

Sets the IP address and subnet mask for the loopback interface. |

|

Step 3 |

exit Example: Router(config-int)# exit

Router(config)# |

Exits configuration mode for the loopback interface and returns to global configuration mode. |

Configuration Example

The loopback interface in this sample configuration is used to support Network Address Translation (NAT) on the virtual-template interface. This configuration example shows the loopback interface configured on the Fast Ethernet interface with an IP address of 10.10.10.100/24, which acts as a static IP address. The loopback interface points back to virtual-template1, which has a negotiated IP address.

ip address 10.10.10.100 255.255.255.0 (static IP address)

interface Virtual-Template1

Verifying Your Configuration

To verify that you have properly configured the loopback interface, enter the show interface loopback command. You should see verification output similar to the following example.

Router# show interface loopback 0

Loopback0 is up, line protocol is up

Internet address is 10.10.10.100/24

MTU 1514 bytes, BW 8000000 Kbit, DLY 5000 usec,

reliability 255/255, txload 1/255, rxload 1/255

Encapsulation LOOPBACK, loopback not set

Last input never, output never, output hang never

Last clearing of "show interface" counters never

Output queue 0/0, 0 drops; input queue 0/75, 0 drops

5 minute input rate 0 bits/sec, 0 packets/sec

5 minute output rate 0 bits/sec, 0 packets/sec

0 packets input, 0 bytes, 0 no buffer

Received 0 broadcasts, 0 runts, 0 giants, 0 throttles

0 input errors, 0 CRC, 0 frame, 0 overrun, 0 ignored, 0 abort

0 packets output, 0 bytes, 0 underruns

0 output errors, 0 collisions, 0 interface resets

0 output buffer failures, 0 output buffers swapped out

Another way to verify the loopback interface is to ping it:

Router# ping 10.10.10.100

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 10.10.10.100, timeout is 2 seconds:

Success rate is 100 percent (5/5), round-trip min/avg/max = 1/2/4 ms

Configuring Command-Line Access to the Router

Perform these steps to configure parameters to control access to the router, beginning in global configuration mode.

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

line [aux | console | tty | vty] line-number Example: Router(config)# line console 0

Router(config)# |

Enters line configuration mode, and specifies the type of line. This example specifies a console terminal for access. |

|

Step 2 |

password password Example: Router(config)# password 5dr4Hepw3

Router(config)# |

Specifies a unique password for the console terminal line. |

|

Step 3 |

login Example: Router(config)# login

Router(config)# |

Enables password checking at terminal session login. |

|

Step 4 |

exec-timeout minutes [seconds] Example: Router(config)# exec-timeout 5 30

Router(config)# |

Sets the interval that the EXEC command interpreter waits until user input is detected. The default is 10 minutes. Optionally, add seconds to the interval value. This example shows a timeout of 5 minutes and 30 seconds. Entering a timeout of 0 0 specifies never to time out. |

|

Step 5 |

line [aux | console | tty | vty] line-number Example: Router(config)# line vty 0 4

Router(config)# |

Specifies a virtual terminal for remote console access. |

|

Step 6 |

password password Example: Router(config)# password aldf2ad1

Router(config)# |

Specifies a unique password for the virtual terminal line. |

|

Step 7 |

login Example: Router(config)# login

Router(config)# |

Enables password checking at the virtual terminal session login. |

|

Step 8 |

end Example: Router(config)# end

Router# |

Exits line configuration mode, and returns to privileged EXEC mode. |

For complete information about the command line commands, see the Cisco IOS Release 12.3 documentation set.

Configuration Example

The following configuration shows the command-line access commands.

You do not need to input the commands marked «default.» These commands appear automatically in the configuration file generated when you use the show running-config command.

transport input none (default)

Configuring Static Routes

Static routes provide fixed routing paths through the network. They are manually configured on the router. If the network topology changes, the static route must be updated with a new route. Static routes are private routes unless they are redistributed by a routing protocol. Configuring static routes on the Cisco 850 and Cisco 870 series routers is optional.

Perform these steps to configure static routes, beginning in global configuration mode:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

ip route prefix mask {ip-address | interface-type interface-number [ip-address]} Example: Router(config)# ip route 192.168.1.0

255.255.0.0 10.10.10.2

Router(config)# |

Specifies the static route for the IP packets. For details about this command and additional parameters that can be set, see the Cisco IOS IP Command Reference, Volume 2 of 4: Routing Protocols. |

|

Step 2 |

end Example: Router(config)# end

Router# |

Exits router configuration mode, and enters privileged EXEC mode. |

For complete information on the static routing commands, see the Cisco IOS Release 12.3 documentation set. For more general information on static routing, see «Concepts.»

Configuration Example

In the following configuration example, the static route sends out all IP packets with a destination IP address of 192.168.1.0 and a subnet mask of 255.255.255.0 on the Fast Ethernet interface to another device with an IP address of 10.10.10.2. Specifically, the packets are sent to the configured PVC.

You do not need to enter the commands marked «(default).» These commands appear automatically in the configuration file generated when you use the show running-config command.

ip route 192.168.1.0 255.255.255.0 10.10.10.2!

Verifying Your Configuration

To verify that you have properly configured static routing, enter the show ip route command and look for static routes signified by the «S.»

You should see verification output similar to the following example.

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.108.1.0 is directly connected, Loopback0

S* 0.0.0.0/0 is directly connected, FastEthernet0

Configuring Dynamic Routes

In dynamic routing, the network protocol adjusts the path automatically, based on network traffic or topology. Changes in dynamic routes are shared with other routers in the network.

The Cisco routers can use IP routing protocols, such as Routing Information Protocol (RIP) or Enhanced Interior Gateway Routing Protocol (EIGRP), to learn routes dynamically. You can configure either of these routing protocols on your router.

Configuring RIP

Perform these steps to configure the RIP routing protocol on the router, beginning in global configuration mode:

|

Command |

Task |

|

|---|---|---|

|

Step 1 |

router rip Example: Router> configure terminal

Router(config)# router rip

Router(config-router)# |

Enters router configuration mode, and enables RIP on the router. |

|

Step 2 |

version {1 | 2} Example: Router(config-router)# version 2

Router(config-router)# |

Specifies use of RIP version 1 or 2. |

|

Step 3 |

network ip-address Example: Router(config-router)# network 192.168.1.1

Router(config-router)# network 10.10.7.1

Router(config-router)# |

Specifies a list of networks on which RIP is to be applied, using the address of the network of directly connected networks. |

|

Step 4 |

no auto-summary Example: Router(config-router)# no auto-summary

Router(config-router)# |

Disables automatic summarization of subnet routes into network-level routes. This allows subprefix routing information to pass across classful network boundaries. |

|

Step 5 |

end Example: Router(config-router)# end

Router# |

Exits router configuration mode, and enters privileged EXEC mode. |

For complete information on the dynamic routing commands, see the Cisco IOS Release 12.3 documentation set. For more general information on RIP, see «Concepts.»

Configuration Example

The following configuration example shows RIP version 2 enabled in IP network 10.0.0.0 and 192.168.1.0.

Execute the show running-config command from privileged EXEC mode to see this configuration.

Verifying Your Configuration

To verify that you have properly configured RIP, enter the show ip route command and look for RIP routes signified by «R.» You should see a verification output like the example shown below.

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.108.1.0 is directly connected, Loopback0

R 3.0.0.0/8 [120/1] via 2.2.2.1, 00:00:02, Ethernet0/0

Configuring Enhanced IGRP

Perform these steps to configure Enhanced IGRP (EIGRP), beginning in global configuration mode:

|

Command |

Purpose |

|

|---|---|---|

|

Step 1 |

router eigrp as-number Example: Router(config)# router eigrp 109

Router(config)# |

Enters router configuration mode, and enables EIGRP on the router. The autonomous-system number identifies the route to other EIGRP routers and is used to tag the EIGRP information. |

|

Step 2 |

network ip-address Example: Router(config)# network 192.145.1.0

Router(config)# network 10.10.12.115

Router(config)# |

Specifies a list of networks on which EIGRP is to be applied, using the IP address of the network of directly connected networks. |

|

Step 3 |

end Example: Router(config-router)# end

Router# |

Exits router configuration mode, and enters privileged EXEC mode. |

For complete information on the IP EIGRP commands, see the Cisco IOS Release 12.3 documentation set. For more general information on EIGRP concepts, see «Concepts.»

Configuration Example

The following configuration example shows the EIGRP routing protocol enabled in IP networks 192.145.1.0 and 10.10.12.115. The EIGRP autonomous system number is 109.

Execute the show running-config command from privileged EXEC mode to see this configuration.

Verifying Your Configuration

To verify that you have properly configured IP EIGRP, enter the show ip route command, and look for EIGRP routes indicated by «D.» You should see verification output similar to the following example.

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route

Gateway of last resort is not set

10.0.0.0/24 is subnetted, 1 subnets

C 10.108.1.0 is directly connected, Loopback0

D 3.0.0.0/8 [90/409600] via 2.2.2.1, 00:00:02, Ethernet0/0

Обновлено 29.03.2019

Как настроить маршрутизатор cisco

Всем привет сегодня хочу рассказать вам, как настроить маршрутизатор ciscoили организовать сеть для небольшого офиса. Поговорим об отличиях коммутатора 3 уровня и маршрутизатора, и разберем схему организации малого офиса и среднего, с использованием роутера Cisco. Думаю это интересная тема и весьма часто встречающаяся.

Отличия роутера Cisco от коммутатора 3 уровня

Напомню в предыдущей статье мы настроили коммутатор cisco в качестве ядра, работающего на 3 уровне модели OSI, и разобрали, что он производительнее и дешевле, чем router cisco. Так, что же тогда заставляет покупать маршрутизаторы Cisco, все дело в мозгах, которые дают функционал, такой как:

- ip маршрутизация

- NAT

- VPN

- Межсетевой экран

Без которого сложно представить как связывать удаленные офисы с центральным. Такая вот хитрая политика партии у Cisco.

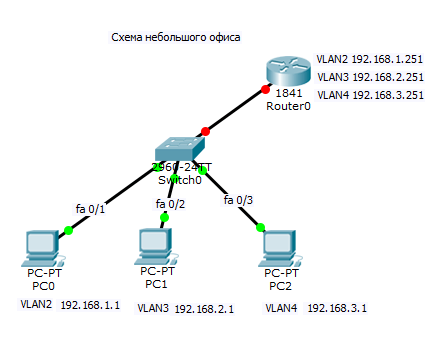

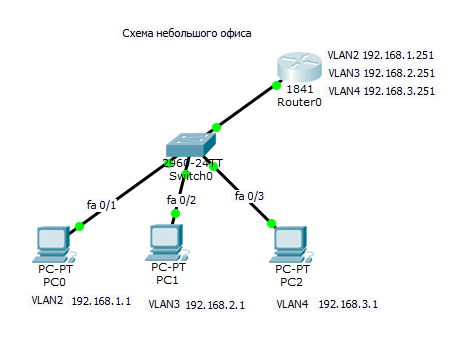

Схема для малого офиса

Схема филиала такая: 1 роутер Router0 модели Cisco 1841 для примера, один коммутатор Cisco 2960 и три компьютера. Как видите у нас есть 3 сегмента, для которых мы настроим vlan. Предполагается, что у вас уже произведена базовая настройка коммутатора Cisco.

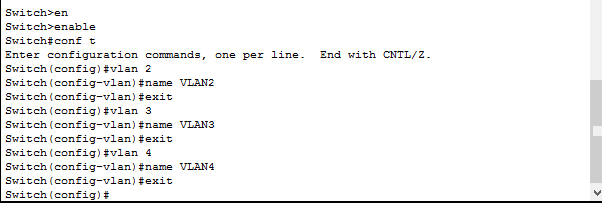

Создаем VLAN2, VLAN3, VLAN4. Логинимся на ваш cisco 2960 и переходим в режим конфигурирования/

enable

conf t

valn 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

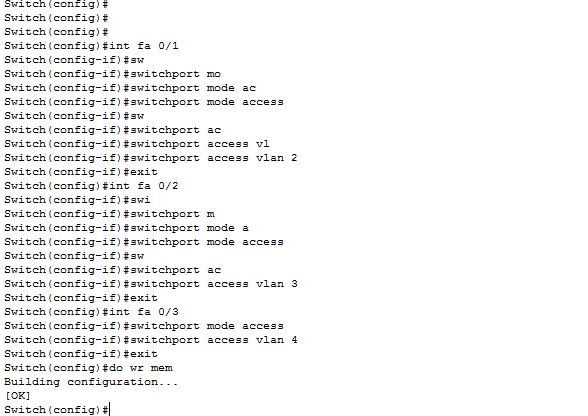

теперь определим каждый компьютер в нужный vlan. PC0 в vlan 2, PC1 в vlan 3, PC2 в vlan 4. У меня это порты fa0/1, fa0/2 и fa0/3.

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport mode access

switchport access vlan 3

exit

int fa 0/3

switchport mode access

switchport access vlan 4

exit

do wr mem

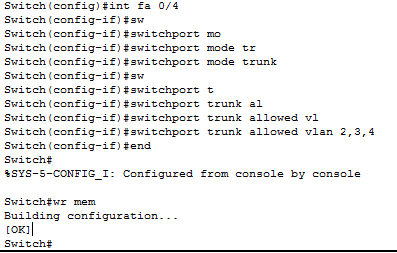

Следующим шагом будет настроить trunk порт до нашего роутера Cisco 1841. Вводим следующие команды

Выбираем нужный интерфейс

Выставляем режим trunk

разрешаем определенные vlan

switchport trunk allowed vlan 2,3,4

end

wr mem

Все работы на коммутаторе Cisco 2960 закончены, переходим к нашему роутеру.

Настройка маршрутизатор cisco 1841

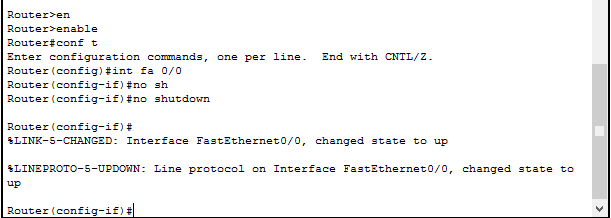

Начнем настраивать маршрутизатор cisco 1841, для того чтобы он маршрутизировал трафик между vlan и был в качестве интернет шлюза. По умолчанию все порты на маршрутизаторе находятся в выключенном состоянии, включим порт куда воткнут патчкорд от коммутатора cisco 2960, у меня это fa 0/0.

enable

conf t

int fa 0/0

no shutdown

exit

У вас появится нечто подобное, сообщая вам что порт стал быть активным.

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/0, changed state to up

Порт стал зеленым

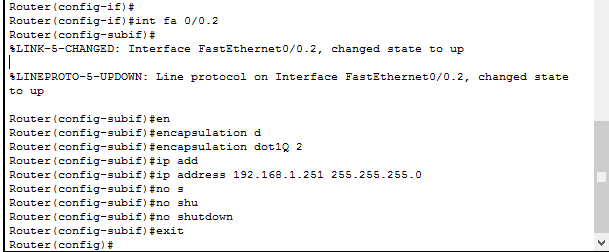

Следующим шагом нужно создать сабъинтерфейсы по количеству vlan. У роутеров просто нет vlan и их роль выполняют сабъинтерфейсы, где определенному vlan соответствует subinerface.

Создаем subinterface для vlan 2

указываем что он относится и случает пакеты vlan 2

настраиваем ip адрес

ip address 192.168.1.251 255.255.255.0

включаем порт

и сохраняем настройки командой

Настроим подобный образом subinterface для vlan 3,4

int fa 0/0.3

encapsulation dot1Q 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int fa 0/0.4

encapsulation dot1Q 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

ip routing

do wr mem

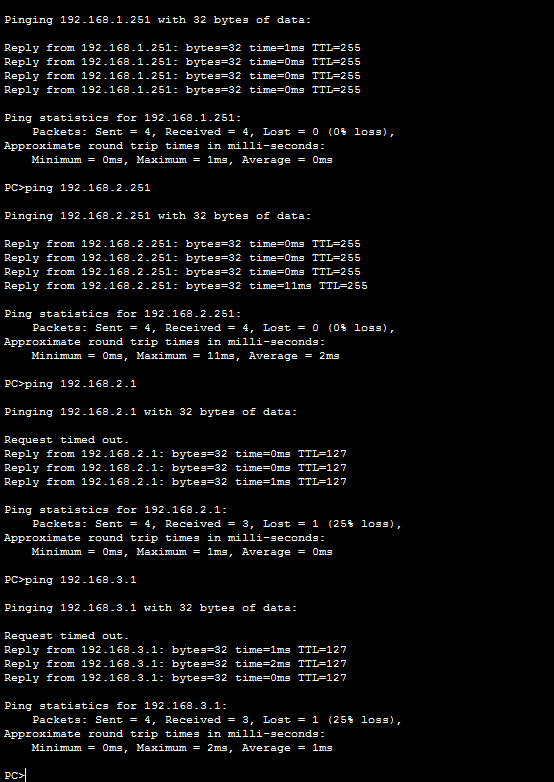

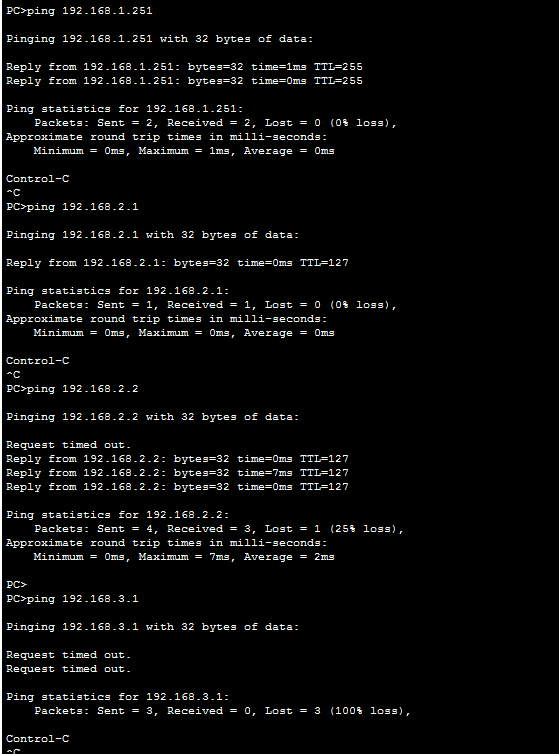

Пробуем пропинговать с компьютера PC0 компьютер PC3 и PC2. Как видим на скриншоте все ок.

ping 192.168.1.251

ping 192.168.2.1

ping 192.168.3.1

Вот так вот просто организовать локальную сеть в очень небольшом филиале и где быстро производится настройка маршрутизатора cisco. настройку NAT мы произведем в другой статье.

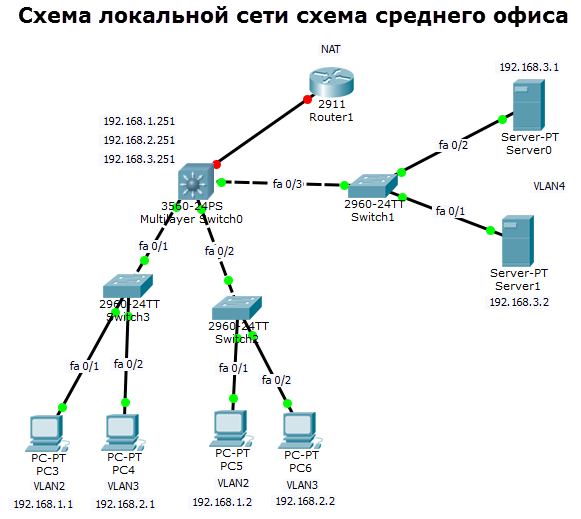

Схема для среднего офиса

Вот как выглядит схема локальной сети среднего офиса. Есть маршрутизатор cisco 2911, выступающий в роли интернет шлюза. Есть ядро сети коммутатор 3 уровня Cisco 3560. Он будет маршрутизировать локальный трафик между vlan сети. В Cisco 3560 воткнуты 3 коммутатора второго уровня Cisco 2960, которые уже подключают в себя конечные устройства. В сети есть 3 vlan 2,3,4.

Настройка Switch1

Начнем с настройки Switch1, сегмента серверов. Логинимся в режим глобальной конфигурации.

Создаем vlan 4

Закинем порты fa 0/1-2 в VLAN4

int range fa 0/1-2

switchport mode access

switchport access vlan 4

exit

do wr mem

Настроим trunk порт fa 0/3, разрешать будем только трафик vlan4

int fa 0/3

switchport mode trunk

switchport trunk allowed vlan 4

exit

do wr mem

Настройка Switch2

Все с сегментом серверов мы закончили. Переходим к такой же настройке на Switch2 и 3. И так Switch2 Cisco 2960.

Первым делом создаем vlan 2 и vlan3.

enable

conf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3

switchport mode trunk

switchport trunk allowed vlan 2,3,4

exit

do wr mem

Настройка Switch3

Тот же фокус проводим с настройкой Switch3 Cisco 2960

Первым делом создаем vlan 2 и vlan3.

enable

conf t

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

Теперь определим наши порты в которые подключены компьютеры в нужные vlan

int fa 0/1

switchport mode access

switchport access vlan 2

exit

int fa 0/2

switchport access vlan 3

exit

Настроим trunk порт на интерфейсе fa 0/3

int fa 0/3

switchport mode trunk

switchport trunk allowed vlan 2,3,4

exit

do wr mem

Настройка ядра сети

Приступаем к настройке маршрутизации, на ядре Cisco 3560, все три его порта нужно настроить как trunk, создать vlan и назначить им ip.

enable

conf t

создаем vlan 2,3,4

vlan 2

name VLAN2

exit

vlan 3

name VLAN3

exit

vlan 4

name VLAN4

exit

Задаем статический ip адрес vlan2,3,4

int vlan 2

ip address 192.168.1.251 255.255.255.0

no shutdown

exit

int vlan 3

ip address 192.168.2.251 255.255.255.0

no shutdown

exit

int vlan 4

ip address 192.168.3.251 255.255.255.0

no shutdown

exit

Настраиваем trunk порты

int fa 0/1

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/2

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

int fa 0/3

switchport trunk encapsulation dot1q

switchport mode trunk

switchport trunk allowed vlan 2,3

exit

Включаем маршрутизацию и сохраняем конфигурацию

ip routing

do wr mem

Ping будет производиться с компьютера PC3. Как видим, сервера и обычные компьютеры разделены.

О настройке интернета и NAT поговорим в следующих статьях на данную тему. Как видите конфигурирование маршрутизаторов cisco, не такое уж и сложное дело.

Материал сайта pyatilistnik.org

1

ББК 32.973.26-018.2.75 Л42 УДК 681.3.07

Издательский дом «Вильяме«

Зав. редакцией СИ. Тригуб Перевод с английского и редакция А.А. Голубченко

По общим вопросам обращайтесь в Издательский дом «Вильяме» по адресу: info@williamspublishing.com, http://www.williamspublishing.com

Леинванд, Аллан, Пински, Брюс.

Л42 Конфигурирование маршрутизаторов Cisco, 2-е изд. : Пер. с англ. — М. : Издательский дом «Вильяме«, 2001.

— 368 с. : ил. — Парад, тит. англ

ISBN 5-8459-0219-3 (рус.)

Эта книга, написанная специалистами—практиками, посвящена изучению основ конфигурирования операционной системы IOS, под управлением которой работают все устройства межсетевого взаимодействия компании Cisco Systems, Inc. Материал подается на примере типовой сети вымышленной компании ZIP. Книга будет полезна специалистам, работающим в области сетевых технологий, которые впервые решают задачу построения работоспособной сети, использующей мосты, коммутаторы и маршрутизаторы компании Cisco.

БК 32.973.26-018.2.75

Все названия программных продуктов являются зарегистрированными торговыми марками соответствующих фирм.

Никакая часть настоящего издания ни в каких целях не может быть воспроизведена в какой бы то ни было форме и какими бы то ни было средствами, будь то электронные или механические, включая фотокопирование и запись на магнитный носитель, если на это нет письменного разрешения издательства Cisco Press.

Authorized translation from the English language edition published by Cisco Press, Copyright © 2001 All rights reserved. No part of this book may be reproduced or transmitted in any form or by any

means, electronic or mechanical, including photocopying, recording or by any information storage retrieval system, without permission from the Publisher.

Russian language edition published by Williams Publishing House according to the Agreement with R&I Enterprises International, Copyright © 2001

|

ISBN 5-8459-0219-3 |

(рус ) |

© Издательский дом «Вильяме«, 2001 |

|

ISBN 1-57870-241-0 |

(англ.) |

© Cisco Press 2001 |

Оглавление

Введение Глава 1. Введение в технологии межсетевого взаимодействия

Глава 2. Основы конфигурирования устройств Глава 3. Основы интерфейсов устройств Cisco

Глава 4. Основы TCP/IP

Глава 5. Основы AppleTalk

Глава 6. Основы IPX

Глава 7. Основы администрирования и управления

Глава 8. Полная конфигурация ОС IOS для сети компании ZIP

Предметный указатель

3

Содержание

Об авторах О технических рецензентах

Посвящения

Введение

Цели книги На кого рассчитана эта книга

Структура книги Особенности и элементы книги

Краткая история компании Cisco Systems

Глава 1. Введение в технологии межсетевого взаимодействия

Эталонная модель взаимодействия открытых систем Уровень приложений Уровень представлений Сеансовый уровень Транспортный уровень Сетевой уровень Канальный уровень Физический уровень Процесс обмена данными

Типы устройств межсетевого взаимодействия Мосты и коммутаторы Маршрутизаторы Серверы доступа

Пример сетевого комплекса Резюме Дополнительная литература

Глава 2. Основы конфигурирования устройств

Предварительное конфигурирование Порт консоли

Режим диалога конфигурирования системы Система помощи Непривилегированный и привилегированный режимы

Вопросы конфигурирования памяти Память конфигурации устройства Флэш—память хранения ОС IOS

Пользовательский режим конфигурирования

Команды конфигурирования Удаление команд конфигурирования

Команды конфигурирования, используемые по умолчанию

Слияние и замещение команд конфигурирования

Резюме Дополнительная литература

4

Глава 3. Основы интерфейсов устройств Cisco

Базовое конфигурирование интерфейсов Команда show interfaces Команда encapsulation

Команда shutdown Команда description

Технологии локальных сетей

Технологии локальной сети Ethernet и IEEE802.3

Технология Fast Ethernet

Подкоманды конфигурирования интерфейсов Fast Ethernet и Ethernet

Технология Gigabit Ethernet

Технология Token Ring Технология FDDI

Технологии глобальных сетей и технологии взаимодействия по коммутируемым каналам связи

Протокол HDLC

Протокол Point-to Point

Протокол Х.25

Подкоманды конфигурирования интерфейса X 25

Протокол Frame Relay

Подкоманды конфигурирования интерфейса Frame Relay

Технология Asynchronous Transfer Mode

Подкоманды конфигурирования интерфейсов ATM

Технология Digital Subscriber Line

Технология ISDN

Подкоманды конфигурирования интерфейса ISDN

Резюме Дополнительная литература

Глава 4. Основы TCP/IP

ТСР/1Р—адресация

Структура адреса

Конфигурирование IP-адресов

Конфигурирование интерфейса локальной сети Конфигурирование интерфейса глобальной сети Проверка конфигурации IP-адресов

Конфигурирование IP-маршрутизации

Команды конфигурирования IP-маршрутизации Проверка конфигурации IP-маршрутизации Конфигурирование протоколов IP-маршрутизации

Конфигурирование протокола маршрутной информации Routing Information Protocol

Конфигурирование протокола внутренней маршрутизации между шлюзами компании Cisco Systems Interior Gateway Routing Protocol

Конфигурирование открытого протокола выбора первым наикратчайшего пути Open Shortest Path First Protocol

Конфигурирование усовершенствованного IP-протокола IGRP компании

Cisco

Конфигурирование протокола пограничной маршрутизации Border

5

Gateway Protocol

Управление информацией протоколов динамической маршрутизации

Просмотр информации протоколов динамической маршрутизации

Конфигурирование IP-фильтрации с помощью списков доступа

Задание списка доступа Наложение списков доступа

Конфигурирование основных IP-служб работы с коммутируемыми каналами

передачи данных Конфигурирование асинхронного удаленного доступа по коммутируемым каналам Удаленный ISDN-доступ

Верификация IP-взаимодействия и устранение неполадок

Конфигурирование других опций протокола IP

Конфигурирование служб имен доменов Переадресация широковещательных IP-пакетов

Динамическое назначение адресов с помощью DHCP-сервера ОС IOS Резервное дублирование в IP-сетях с помощью протокола

маршрутизатора горячего резерва

Резюме Дополнительная литература

Глава 5. Основы AppleTalk

Система адресации и структура адресов в протоколе AppleTalk

Конфигурирование адресов для протокола AppleTalk

Конфигурирование интерфейсов локальных сетей Конфигурирование интерфейсов глобальных сетей Проверка конфигурации AppleTalk-адресов

Конфигурирование маршрутизации по протоколу AppleTalk

Команды конфигурирования маршрутизации по протоколу AppleTalk

Конфигурирование статической маршрутизации

Проверка конфигурации маршрутизации по протоколу AppleTalk

Конфигурирование протоколов динамической маршрутизации, работающих с протоколом

AppleTalk

Конфигурирование протокола AppleTalk RTMP Конфигурирование протокола AppleTalk EIGRP

Конфигурирование фильтрации в протоколе AppleTalk с применением

списков доступа Задание списков доступа

Наложение списков доступа

Конфигурирование основных служб удаленного доступа по коммутируемым каналам связи протокола AppleTalk

Верификация взаимодействия в сети с протоколом AppleTalk и устранение

неполадок

Резюме Дополнительная литература

6

Глава 6. Основы IPX

Система адресации и структура адреса в протоколе IPX

Конфигурирование IPX-адресов

Конфигурирование интерфейсов локальной сети Конфигурирование интерфейсов глобальной сети Проверка конфигурации IPX-адресов

Конфигурирование IPX-маршрутизации

Команды конфигурирования IPX-маршрутизации

Конфигурирование статической маршрутизации Проверка конфигурации IPX-маршрутизации

Конфигурирование протоколов маршрутизации, работающих с протоколом IPX Протокол SAP

Фильтры сообщений протокола SAP

Конфигурирование протокола IPX RIP

Конфигурирование протокола NLSP Конфигурирование протокола IPX EIGRP

Конфигурирование фильтрации в протоколе IPX с применением списков доступа

Задание списков доступа Наложение списков доступа

Конфигурирование основных служб удаленного доступа по коммутируемым каналам связи протокола IPX

Верификация взаимодействия в сети с протоколом IPX и устранение неполадок Конфигурирование переадресации IPX-пакетов типа

Резюме Дополнительная литература

Глава 7. Основы администрирования и управления

Основы управления доступом Подключение к виртуальному терминалу с использованием протокола

Telnet и оболочки SSH

Активация SSH-сервера

Проверка конфигурации протокола SSH

Защита порта консоли и виртуальных терминалов Активация ААА—служб

Протокол RADIUS

Протокол TACACS+

Сравнение протоколов RADIUS и TACACS+

Основы предотвращения атак ТСР—перехват

Одноадресная пересылка по обратному пути Основы управления сетью

Основы управления временем Конфигурирование даты и времени вручную Протокол сетевого времени Простой протокол сетевого времени

Резюме

7

Дополнительная литература

Глава 8. Полная конфигурация ОС IOS для сети компании ZIP

Маршрутизатор в Куала—Лумпуре Маршрутизатор SF-1 Маршрутизатор SF-2 Маршрутизатор SF-Core-1 Маршрутизатор SF-Core-2 Маршрутизатор в Сан—Хосе Маршрутизатор Seoul-1 Маршрутизатор Seoul-2

Маршрутизатор в Сингапуре Сервер доступа SinglSDN Сервер доступа Sing2511

Резюме

Предметный указатель

8

Об авторах

Аллан Леинванд (Allan Leinwand) — главный технолог и вице—президент по конструированию компании Telegis Networks, Inc. Ранее, занимая аналогичный пост в компании Digital Island, Inc., отвечал за техническое развитие глобальной сети компании и стратегию распространения информации. До этого он работал менеджером по техническому консалтингу в компании Cisco Systems, Inc. и решал вопросы, связанные с проектированием глобальных сетей для клиентов компании. Свою степень бакалавра по вычислительной технике Аллан получил в 1988 году в Университете штата Колорадо (г. Боулдер) и с того времени работает в области технологий межсетевого взаимодействия крупных корпораций. Он также ведет курс компьютерных сетей для аспирантов в Университете г. Беркли (штат Калифорния). Леинванд опубликовал множество статей, посвященных управлению и проектированию сетей. Кроме того, он является одним из соавторов выпущенной издательством Addison-Wesley монографии Network Management: Practical Perspective, Second Edition.

Брюс Пински (Bruce Pinsky) — сертифицированный Cisco эксперт по межсетевому взаимодействию (сертификат № 1045), вице—президент компании Telegis Networks, Inc. по конструированию продуктов и сетевым инфраструктурам. Ранее, будучи ведущим специалистом по информатизации, вице—президентом по техническим вопросам и старшим специалистом по стратегии развития сетей в компании Digital Island, Inc., отвечал за развитие и

внедрение корпоративных инфраструктурных технологий и перспективные исследования в области технологий. До компании Digital Island Брюс работал старшим технологом по поддержке межсетевых комплексов компании Cisco и решал возникавшие у заказчиков сложные технические проблемы. До и после получения степени бакалавра по вычислительной технике в Калифорнийском государственном университете (г. Хайвард) в 1988 году он

занимался технологиями межсетевых взаимодействий и системной интеграцией для больших корпораций и консалтинговых фирм. Являясь одним из первых сертифицированных Cisco экспертов по сетевым комплексам, Брюс обладает большим опытом в таких областях, как поиск и устранение неисправностей в сетях, анализ протоколов, проектирование и конфигурирование сетей, а также в области серверных операционных систем и операционных систем рабочих станций. Он регулярно читает курсы по конфигурированию, проектированию, поиску и устранению неисправностей в сетях, а также является одним из авторов запатентованной технологии маршрутизации.

О технических рецензентах

Генри Бенджамин (Henry Benjamin) — обладатель сертификатов Cisco по сетевым комплексам, сетям и проектированию, бакалавр технических наук, является сертифицированным Cisco

экспертом в области сетевых комплексов и инженером по информационным сетям компании Cisco. У него более чем десятилетний опыт работы с сетями на основе устройств компании Cisco, включая планирование, проектирование и реализацию больших IP-сетей, использующих протоколы Динамической маршрутизации IGRP, EIGRP и OSPF. В последний год Генри

сосредоточил свои усилия на проектировании архитектуры и реализации внутренних сетей компании Cisco в Австралии и в азиатско—тихоокеанском регионе. Бенджамин написал книгу, посвященную сдаче письменного экзамена на звание сертифицированного Cisco эксперта по сетевым комплексам. Генри имеет степень бакалавра технических наук Сиднейского университета.

Кевин Бюргесс (Kevin Burgess) в течение 10 лет занимается вопросами проектирования, анализа и технического сопровождения сетей. Последние пять лет он в качестве инженера по сетям компании EDS принимал участие в различных проектах на территории Канады. Кевин является обладателем ряда сертификатов от компаний Novell и Cisco и в настоящее время работает над получением звания сертифицированного Cisco эксперта по сетевым комплексам.

9

Андре Пари-Хафф (Andre Paree-Huf!) — сертифицированный специалист по ряду программ, занимается вычислительной техникой более 8 лет. В настоящее время работает в Североамериканском центре поддержки клиентов компании Compaq Computer Corporation в Колорадо—Спрингс (штат Колорадо) инженером III категории по технической поддержке сетей. Андре занимается поиском и устранением неисправностей в сетевой аппаратуре, специализируясь на 2 и 3 уровнях модели OSI. Он является соавтором четырех технических руководств, посвященных сетям, и был техническим редактором многих других изданий. В настоящее время Андре готовится получить звание сертифицированного Cisco эксперта по сетевым комплексам.

Дейв Самтер (Dave Sumter) — сертифицированный Cisco эксперт по сетевым комплексам (сертификат № 4942). В сетевой промышленности Дейв работает около пяти лет, а последние три года полностью сосредоточен на решениях компании Cisco. Работает в компании Cisco Systems, Inc. в ЮАР. В настоящее время его обязанности связаны с проектированием

крупномасштабных кампусов и глобальных сетей для корпоративных и правительственных клиентов в ЮАР. Кроме того, Самтер постоянно обучает партнеров компании и принимает экзамены у кандидатов на звание сертифицированного Cisco эксперта по сетевым комплексам в

Лаборатории маршрутизации и коммутирования центра подготовки экспертов по сетевым комплексам в ЮАР.

Майкл Труетт (Michael Truett) — сертифицированный Cisco специалист в области сетей, инженер по сетям в крупной организации, специализирующейся на передаче речи по протоколу IP (VoIP). В настоящее время работает над получением звания сертифицированного Cisco специалиста по проектированию и эксперта по сетевым комплексам. Майкл занимается проектированием, поиском и устранением неполадок в крупных сетях, работающих в различных средах, включая Frame Relay и спутниковые каналы связи. В свободное время Майкл также ведет несколько классов по маршрутизаторам и коммутаторам компании Cisco.

10