Хакерство — это поиск уязвимостей в сети или компьютере с целью получения доступа. Стать хакером непросто, и в этой статье мы затронем основы.

Чтобы стать хакером, необходимы глубокие знания языков программирования, методов взлома, поиска уязвимостей, устройства сетей, операционных систем и проч. Также у вас должен быть творческий тип мышления. Вы должны быстро адаптироваться под ситуацию, находить нестандартные решения, проявлять креативность.

Если описанные выше навыки можно развить со временем, то чтобы понять, например, устройство MySQL или научиться работать с PGP-шифрованием, придется много учиться. И долго.

Чтобы стать хакером, вам нужно:

Изучить и использовать UNIX-систему, например, Ubuntu или MacOS

Изначально UNIX-системы были предназначены для программистов, разрабатывающих ПО, а не для пользователей, которые никак не относятся к сфере IT. UNIX-системы — это системы, на которых стоит почти весь Интернет, т. к. в качестве сервера в основном используют их же (чаще всего Debian и Ubuntu). Вы не можете стать хакером, не изучив их и не научившись работать с терминалом.

Для пользователей Windows

Если вы используете Windows, для вас есть хорошая новость: не надо удалять текущую систему и форматировать диск. Есть несколько вариантов работы с Linux:

- Изучите VirtualBox (программа-эмулятор для операционной системы). Изучив его, вы сможете запускать операционную систему в операционной системе. Звучит страшно, но программа бывает очень полезна.

- Установите Linux рядом с Windows. Если вы всё сделаете правильно, загрузчики систем не будут конфликтовать. Делается это довольно просто: есть много мануалов в Интернете.

Изучить язык разметки HTML

Если вы ещё не знакомы с программированием, тогда я вообще не понимаю, что вы делаете на этом сайте тогда у вас есть отличная возможность начать свой путь с изучения Hyper Text Mark-Up Language. Независимо от того, что вы видите на сайте, знайте, что всё это HTML.

Приведу пример использования HTML, пусть он и немного связан с PHP. В начале 2015 года была обнаружена уязвимость в теме WordPress, позволяющая закачивать производные (исполнительные) файлы на сервер. Файл, в котором была найдена уязвимость — admin/upload-file.php. Вот он:

<?php

//Upload Security

$upload_security = md5($_SERVER['SERVER_ADDR']);

$uploaddir = '../uploads/';

if($_FILES):

foreach($_FILES as $file):

$file = $uploaddir . basename($file['name']);

if (move_uploaded_file($_FILES[$upload_security]['tmp_name'], $file)) {

echo "success";

} else {

echo "error".$_FILES[$upload_security]['tmp_name'];

}

endforeach;

endif;

?>

Чтобы сделать форму отправки для этого файла, нужно знать HTML. Отправив файл, который, к примеру, вытаскивает все пароли или даёт доступ к базе данных, вы вольны делать с веб-сервисом всё, что вам угодно.

Итак, знание HTML нужно для того, чтобы:

- Искать уязвимости веб-ресурсов.

- Использовать эти уязвимости.

Изучить несколько языков программирования

Как мы все знаем, чтобы нарушать правила, нужно для начала знать их. Этот же принцип работает для программирования: чтобы взломать чей-то код, вы должны знать, как работают языки программирования, и самому уметь программировать. Некоторые из наиболее рекомендуемых ЯП для изучения:

- Python : это, пожалуй, самый лучший язык для веб-разработки. На нём написаны два крупных фреймворка, на которых создано огромное кол-во веб-приложений, это Flask и Django. Язык хорошо построен и задокументирован. Самое главное, что его очень просто выучить. К слову, много разработчиков используют Python для создания простой и полной автоматизации.

- C++ : язык, использующийся в промышленном программировании. Его преподают в школах, вузах. На нём пишутся сервера. Рекомендую начать изучение языков с него, т. к. он содержит в себе все принципы ООП. Научившись работать с ним, вы с лёгкостью освоите другие языки.

- JavaScript, JQuery : в основном, практически все сайты используют JS и JQuery. Необходимо знать, что на этих сайтах зависит от JS, например, формы для ввода паролей. Ведь некоторые сайты не дают выделить и скопировать некоторую информацию, не дают скачать файл или просмотреть содержимое, однако, чтобы сделать это, достаточно отключить JS в браузере. Ну а чтобы отключить JavaScript, нужно знать: а) в каких ситуациях работа (защита) сайта зависит от него; б) как JavaScript подключается и какими способами можно блокировать работу скриптов.

- SQL : самое интересное. Все пароли, личные данные, хранятся в базах данных, написанных на SQL. Самая распространённая система управления БД — MySQL. Чтобы понять, как использовать MySQL-инъекцию, нужно знать, что такое MySQL-инъекция. Чтобы уловить суть MySQL-инъекции, нужно знать, что такое MySQL-запросы, каков синтаксис этих запросов, каково устройство базы данных, как хранятся данные, что такое таблицы и т. д.

Изучить устройства сетей

Вы должны чётко понимать устройства сетей и принципы их работы, если хотите стать хакером. Важно понять, как создаются сети, понять различие между протоколами TCP/IP и UDP и проч. Узнайте, какой сетью пользуетесь вы. Научитесь настраивать её. Выясняйте возможные векторы атаки.

Имея глубокие знания о различных сетях, вы сможете использовать их уязвимости. Также вам необходимо понять устройство и принцип работы веб-сервера и веб-сайта.

Изучить криптографию

Это неотъемлемая часть обучения. Необходимо понимать алгоритмы различных шифров, например, SHA-512, алгоритм OpenSSL и проч. Также нужно разобраться с хешированием. Криптография используется везде: пароли, банковские карты, криптовалюты, торговые площадки и проч.

Kali Linux: некоторый полезный софт

- NMAP :- Nmap (“Network Mapper”) бесплатная open-source программа, которая является предустановленной в Kali. Написана Gordon Lyon (также известен под псевдонимом Fyodor Vaskovich). Она нужна для обнаружения хостов и различных сервисов, создавая таким образом «карту сети». Она используется для проверки сети или аудита безопасности, для быстрого сканирования больших сетей, хотя она отлично работает с одиночными хостами. Программное обеспечение предоставляет ряд функций для исследование компьютерных сетей, включая обнаружение узлов и операционной системы. Nmap использует необработанные IP-пакеты чтобы определить, какие хосты доступны в сети, какие службы (имя и версия приложения) эти хосты предлагают, какие ОС они запускают, какие типы фильтров пакетов/файрволлы используют, а также десятки других характеристик.

- Aircrack-Ng :- Aircrack — это одна из самых популярных программ для взлома WEP/WPA/WPA2 протокола. Комплект Aircrack-ng содержит инструменты для захвата пакетов и «рукопожатий», деавторизации подключённых пользователей, создания трафика и инструментов для брутфорса сети и атак по словарю.

Заключение

В этой статье мы разобрались в основах, без которых вы вряд ли сможете стать хакером. К слову о трудоустройстве. Как правило, люди, занимающиеся информационной безопасностью либо работают фрилансерами, выполняя заказы частных лиц, либо работают на компанию, обеспечивая безопасность хранящихся данных, выполняют работу системного администратора, etc.

Cтатьи по теме:

- 6 лучших книг о Linux для глубокого понимания системы

- 4 книги, которые должен прочитать каждый хакер

- Разбираем по косточкам компьютерные сети: HTTP, TCP, REST

Время на прочтение

4 мин

Количество просмотров 140K

Добрый день, друзья. Я достаточно долго шёл к этому посту, перелопатил немало форумов, телеграм каналов, ютуб каналов, прочитал комментариев, изучил слитых курсов и я думаю что теперь я готов написать данный пост. Путь я свой начал вообще не из хакинга и даже не из тестирования и сетевого администрирования а самого обычного digitial маркетинга, поэтому объяснять все буду достаточно прозрачно даже для людей не в теме.

Начну с того что понятие «этичный хакер» — для меня это что-то вроде слова «маркетолог». То есть в общем обо всем и ни о чем вообще. В хакинге как и во многих отраслях нужна специализация. Когда приходят какие то заказы на этичный взлом они, как правило приходят на команду, и в этой команде есть уже какая-то специализация.

Часть материала я взял у Codeby здесь и тут, которые я считаю обязательными к изучению, часть позаимствовал из своего личного XMIND, часть из телеграм каналов

Начну с того, что Хакинг делится на следующие области:

-

Web-Hacking — взлом сайтов и все что с этим связано

-

Network Hacking — взлом сетей и всего сетевого

-

OSINT — отдельное направление связанной с разведкой, но так или иначе Вам нужно в этом разбираться

-

Forensic — цифровая криминалистика, отлов хакеров преступников и прочих личностей

-

Anonimity — все что связано с анонимностью. Настройка безопасной машины, VPS, подмена ip и проч. Это скорее средство для работы в смежных областях нежели специальность. Обязательный и минимально необходимый скилл для Black Hat

-

Reverse Engineering — это разбор программ на 0 и 1 с целью попытаться как она работает, разобрать её, изменить и запустить заново на языке Assembler

-

Социальная инженерия — обман людей, проход на территорию противника обманным путем, психология, НЛП, разведка и все что с этим связано. Тесно интегрируется c OSINT. Обязательная ветка развития для Black Hat

-

Application Security — динамический и статический анализ исходного кода. Это вы проверяете насколько все грамотно спрограммировано и выявляете потенциальные уязвимости

-

App pentest — тестирование Android и IOS приложений на проникновение. Также ваша отдельная ветка развития.

-

Wi-FI Hacking взлом беспроводных сетей

-

Coding — написание скриптов, программ для взлома. Это ветка развития программистов.

Я боюсь я перечислил здесь далеко не все, но со временем вы поймете какую ветку развития своего персонажа вы выберете и что Вам ближе. Но есть базовые скиллы с которых Вам нужно начать. Просто необходимо и которые нужно отработать в первую очередь.

Также для меня большим удивлением было когда я начал въезжать в тему что специалисты по информационной безопасности занимаются далеко не тестированием а по большому счету бумажной работой. Что отбило у меня интерес идти в классическую информационную безопасность, так как я не увидел там того хакинга в чистом виде которого я жаждал.

Итак начнем.

Linux. Базовое знание системы

Это прям MUST HAVE для всех. Нашему брату лучше сразу себе поставить Kali Linux или Parrot OS в качестве домашней системы -для быстрого въезжания в суть вопроса.

РЕСУРСЫ:

Канал на Youtube Кирилла Семаева — это первое что нужно начать изучать вместе с установкой Linux.

Командная строка Linux. Полное руководство | Шоттс Уильям — отличная книга чтобы начать изучать командную строку

Канал на Youtube PLAFON — канал про Linux Manjaro, но для базового понимания линукса я считаю один из лучших

Следующий пункт в нашем списке

Знание сетей, TCP/IP и модели OSI

Канал на Youtube Андрея Созыкина — лучший канал для въезжания в тему и понимания что происходит вообще

Сети для самых маленьких — это после изучения первого, параллельно читаем статью

Telegram чат Sys-Admin Help в помощь

Танненбаум «Компьютерные сети» — это классика, одна из лучших книг по сетям

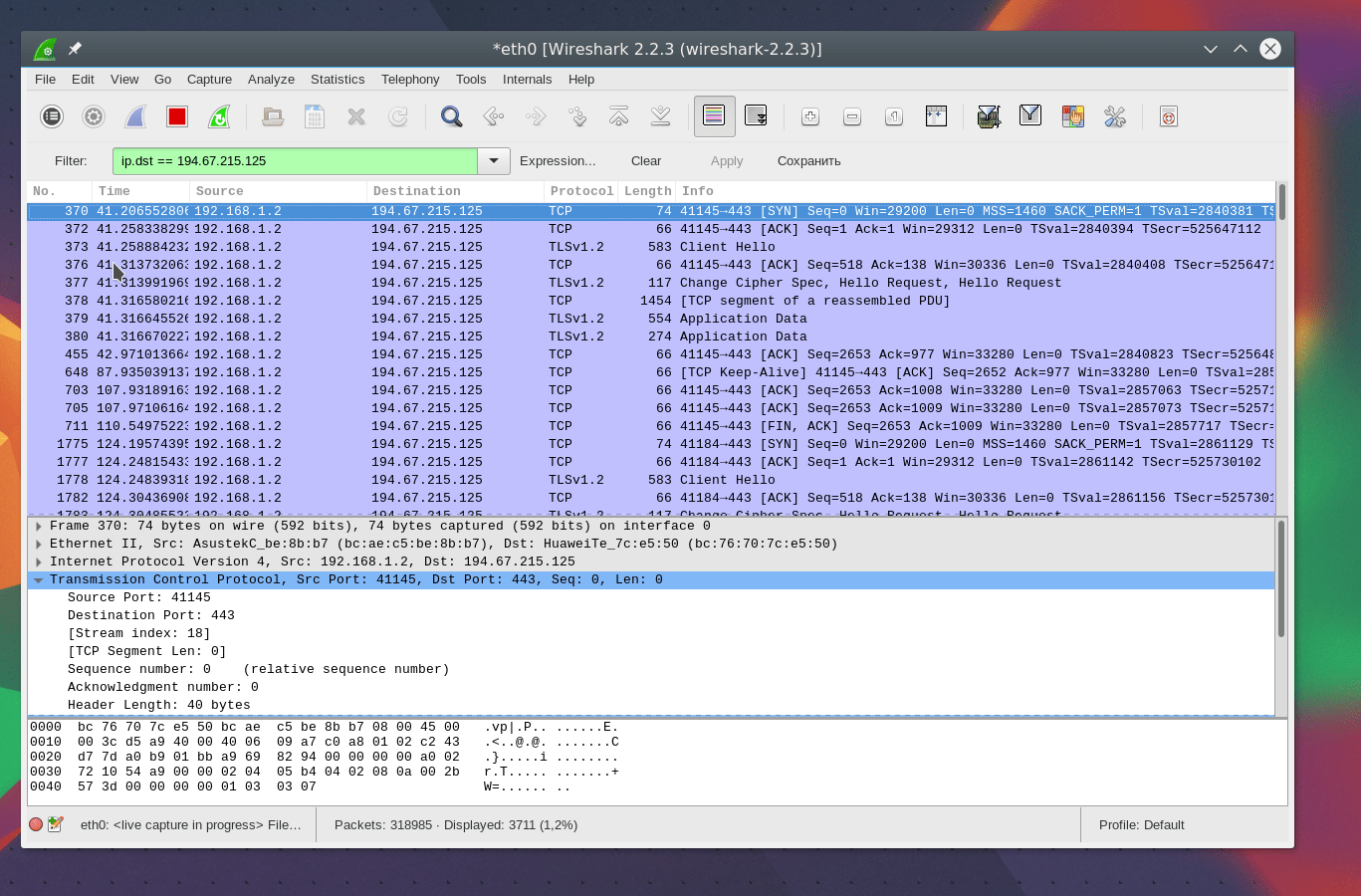

Полный курс по WireShark — смотрим и учимся

Английский Язык

Без него на самом деле никуда. Огромное количество учебного материала, документации — все то на английском языке. Для изучения Английского языка мы поступаем следующим образом:

-

0 уровень — вообще никогда не учил, он мне никогда не давался, и вообще это не мое

-

1 уровень — учил в школе, что-то помню, не плохо вспомнить и подтянуть

Все это находится на канале Александра Бебриса — лучшего преподавателя английского языка в Ютубе на просторах Рунета

Языки программирования

Тут сложно что-то рекомендовать, но я все же порекомендую. Не знаете какой язык программирования учить — тупо учите Python! Python нужен во многих сферах хакинга, это универсальный язык и очень хороший язык для того чтобы начать.

Ресурсы по Python я приводить не буду их море, и это тема отдельной статьи

После освоения данного материала пора выбирать специализацию. На самом деле к моменту изучения всего этого вы уже найдете ресурсы для дальнейшего кача я все таки выложу лучшие ресурсы

Этичный Хакинг

Большая MindMap по пентесту на русском языке — тут вы можете изучить отличную Mindmap на Русском языке, в которой представлено огромное количество информации для каждого этапа проведения тестирования на проникновение.

Перевод курса «Секреты Хакеров» — очень мягкое и легкое погружение в тему. Как прогулка по парку

Перевод курса Ermin Kreponic от команды Codeby — отличное погружение в этичный хакинг, всего по чуть-чуть и вы уже в теме

За тобой не придут с болгаркой vol.1 и vol.2 — лучшие курсы по анонимности и безопасности в Рунете

Ютуб Канал VectorT13 — это все про анонимность и чтобы Вас не отследили. Также все очень грамотно и разжевано

Супер курс от HackerDom — супер курс для полных бананов, где все отлично разжевано и разложено по полочкам

Telegram канал Мифодия Келевры — выше сверху вы посмотрели курсы Мефодия, сразу же после этого следуйте в его канал

Авторский Telegram канал White2Hack — один из лучших телеграм каналов по хакингу с кучей ссылок и ресурсов

Ветка форума Codeby посвященная этичному хакингу — тут вы найдете огромное число ответов на огромное количество ваших вопросов

Телеграм канал Ralph Hacker — зарубежный ресурс и очень крутой

Телеграм канал S.E. Book — тут вообще есть все что нужно. Зайдете, поймете

Телеграм канал Geek Girl — тут постят просто какой-то нереальный жир в нереальном количестве. Но опять же знание языка необходимо

Обязательная статья №1 для изучения

Обязательная статья №2 для изучения

Обязательная статья №3 для изучения

Обязательная статья для Web-пентеста

Дневник начинающего Хакера

Лучшее видео этого года на тему хакинга. Must see всем начинающим и немного понимающим английский язык

BOOKS:

-

Занимайся хакингом с ловкостью порнозвезды

-

Занимайся хакингом с ловкостью Бога

-

Занимайся расследованием киберпреступлений как рок-звезда

-

Занимайся хакингом как легенда

-

Линукс глазами хакера и остальная серия книг «Глазами хакера»

Площадки для оттачивания навыков

После того как вы изучите это все Вам захочется отточить свои навыки. Читаем здесь. В этой статье я максимально подробно рассмотрел данный вопрос.

После изучения всего этого материала, я надеюсь я помогу новичкам в этом направлении, мне такой статьи очень не хватало в начале моего пути. Всем спасибо за внимание

Тему сливаю с зарубежного форума. Почитал посидел,довольно занимательно. Думаю многим понравится. Перевод местами корявенький будет,так что пардоньте.

Привет, парни!

Мой пост в основном для начинающих, которые не имеют ни малейшего представления о взломе и хотят научиться Linux быть Хакером или Тестером проникновения. Здесь я рассказываю вам точные способы стать успешным хакером.

—————————————————————————————————————————————————————————————————————————————-

В Интернете много полезных ресурсов для начала. Но если вы хотите быть хакером, то вам всегда нужно собирать лучшие знания

Для начала вам понадобятся несколько книг. Но по моему личному опыту, на рынке есть много книг, но все они написаны не с точки зрения читателя. Здесь я даю несколько замечательных книг для изучения Linux с нуля.

Тогда вам понадобится идеальная ОС Linux для практики и тестирования на проникновение.

Наконец, для начала вам понадобятся хакерские ресурсы.

Я даю все в этом посте, чтобы пользователи могли начать изучать Linux и быть тестером на проникновение

—————————————————————————————————————————

Книги: →

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

отсюда, скачайте или прочитайте книги шаг за шагом и обязательно попрактикуйтесь, потому что это повысит ваши навыки.

Кроме того, вы можете прочитать

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

и

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

. Эти две тоже классные книги.

Операционная система: →

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, из моего опыта я скажу вам использовать Parrot OS. Kali Linux также очень популярен, но, вероятно, не для начинающих.

Смотрите отличия

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Знание программирования: →

Чтобы стать Хакером, вы должны выучить хотя бы (9-10) языков программирования и овладеть ими.

Программирование — это самые сложные вещи, но интересные (забавно, когда Билл Гейтс, Марк Цукерберг и другие говорят, что их очень легко показать). Печально, что люди хотят стать хакерами, не изучая ни одного языка программирования.

Будет лучше, если вы справитесь с этим: →

- Python (очень популярный и простой в изучении) (большое значение во взломе)

- Язык программирования оболочки

- C / C ++

- Джава

- HTML5, PHP, CSS (не язык программирования)

- Рубин

- JavaScript

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.и PowerShell

Кроме того, есть также некоторые современные языки программирования, такие как Cython Jython и т. Д. (Они предназначены для продвинутых целей).

Навыки: →

Стать хакером очень сложно. Вам понадобятся некоторые навыки, чтобы стать успешным хакером.

Есть некоторые обязательные навыки, чтобы стать хакером. Без них вас не считают хакером.

Фундаментальные навыки: →

Это основы, которые должен знать каждый хакер, прежде чем даже пытаться взломать. Как только вы хорошо разберетесь во всем в этом разделе, вы можете перейти на промежуточный уровень.

1. Основные навыки работы с компьютером:

Скорее всего, само собой разумеется, что для того, чтобы стать хакером, нужны базовые навыки работы с компьютером. Эти навыки выходят за рамки умения создавать документы Word или путешествовать по Интернету. Вы должны иметь возможность использовать командную строку в Windows, редактировать реестр и настраивать параметры сети.

Многие из этих базовых навыков можно приобрести на курсе базовых навыков работы с компьютером, например, A +.

2. Сетевые навыки:

Вы должны понимать основы работы в сети, такие как следующее:

- DHCP

- NAT

- Subnetting

- IPv4

- IPv6

- Публичный против частного IP

- DNS

- Маршрутизаторы и коммутаторы

- Сети VLAN

- Модель OSI

- MAC-адресация

- ARP

Поскольку мы часто используем эти технологии, чем лучше вы понимаете, как они работают, тем успешнее вы будете. Обратите внимание, что я не написал два руководства ниже, но они очень информативны и охватывают некоторые из основ сети, упомянутых выше.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Навыки Linux:

Чрезвычайно важно развивать навыки Linux, чтобы стать хакером. Почти все инструменты, которые мы используем в качестве хакера, разработаны для Linux, и Linux дает нам возможности, которых у нас нет в Windows.

Если вам нужно улучшить свои навыки работы с Linux или вы только начинаете работать с Linux, ознакомьтесь с серией Linux для начинающих ниже.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

4. Wireshark или Tcpdump:

Wireshark — наиболее широко используемый анализатор / анализатор протокола, в то время как tcpdump — анализатор / анализатор командной строки. Оба могут быть чрезвычайно полезны при анализе трафика TCP / IP и атак.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

5. Виртуализация:

Вы должны стать опытным в использовании одного из пакетов программного обеспечения для виртуализации, таких как

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

или

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

. В идеале, вам нужна безопасная среда, чтобы практиковать свои хаки, прежде чем вывести их в реальный мир. Виртуальная среда предоставляет вам безопасную среду для тестирования и уточнения ваших хаков, прежде чем начать с ними жить.

6. Концепции и технологии безопасности:

Хороший хакер понимает концепции и технологии безопасности. Единственный способ преодолеть препятствия, установленные администраторами безопасности, — это ознакомиться с ними. Хакер должен понимать такие вещи, как PKI (инфраструктура открытых ключей), SSL (уровень защищенных сокетов), IDS (система обнаружения вторжений), брандмауэры и т. Д.

Хакер-новичок может приобрести многие из этих навыков в рамках базового курса безопасности, такого как Security +.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

7. Беспроводные технологии:

Чтобы иметь возможность взломать беспроводную сеть, вы должны сначала понять, как она работает. Такие вещи, как алгоритмы шифрования (WEP, WPA, WPA2), четырехстороннее рукопожатие и WPS. Кроме того, понимание таких вещей, как протокол для подключения и аутентификации и правовых ограничений на беспроводные технологии.

Чтобы начать, ознакомьтесь с приведенным ниже руководством по началу работы с беспроводными терминами и технологиями, а затем прочитайте нашу коллекцию руководств по взлому Wi-Fi для получения дополнительной информации о каждом виде алгоритмов шифрования и примеров того, как работает каждый взлом.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Средний уровень навыков: →

Именно здесь все становится интересным, и где вы действительно начинаете чувствовать свои возможности хакера. Знание всего этого позволит вам перейти к более интуитивным способам взлома, когда вы вызываете все кадры, а не к каким-либо другим хакерам.

1. Сценарии:

Без

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, хакер будет вынужден использовать инструменты других хакеров. Это ограничивает вашу эффективность. Каждый день появляется новый инструмент, теряющий эффективность, поскольку администраторы безопасности придумывают защиту.

Чтобы разработать свои собственные уникальные инструменты, вам нужно стать опытным, по крайней мере, в одном из языков сценариев, включая оболочку BASH. Они должны включать один из Perl, Python или Ruby.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

2. Навыки базы данных:

Если вы хотите уметь умело

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, вам необходимо понимать базы данных и то, как они работают. Это включает в себя язык SQL. Я также рекомендовал бы освоить одну из основных СУБД, такую как SQL Server, Oracle или MySQL.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Веб-приложения:

Веб-приложения, вероятно, являются наиболее плодотворной почвой для хакеров в последние годы. Чем больше вы понимаете, как работают веб-приложения и базы данных за ними, тем успешнее вы будете. Кроме того, вам, вероятно, потребуется создать собственный веб-сайт для фишинга и других гнусных целей.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

4. Криминалистика:

Чтобы стать хорошим хакером, вы не должны быть пойманы! Вы не можете стать профессиональным хакером, сидящим в тюремной камере в течение 5 лет. Чем больше вы знаете о

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

, тем лучше вы сможете избежать и избежать обнаружения.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

5. Расширенный TCP / IP:

Начинающий хакер должен понимать основы TCP / IP, но чтобы подняться до промежуточного уровня, вы должны в деталях понять стек и поля протокола TCP / IP. Они включают в себя, как, среди прочего, каждое из полей (флаги, окно, df, tos, seq, ack и т. Д.) В пакете TCP и IP можно манипулировать и использовать против системы-жертвы, чтобы разрешить атаки MITM.

6. Криптография:

Хотя для того, чтобы быть хорошим хакером, не нужно быть криптографом, чем больше вы понимаете сильные и слабые стороны каждого криптографического алгоритма, тем больше шансов победить его. Кроме того, хакер может использовать криптографию, чтобы скрыть свою деятельность и избежать обнаружения.

7. Обратный инжиниринг:

Реверс-инжиниринг позволяет вам открыть часть вредоносного ПО и перестроить его с помощью дополнительных функций и возможностей. Так же, как в разработке программного обеспечения, никто не создает новое приложение с нуля. Почти каждый новый эксплойт или вредоносная программа использует компоненты других существующих вредоносных программ.

Кроме того, обратный инжиниринг позволяет хакеру использовать существующий эксплойт и изменять его подпись, чтобы он мог пролететь мимо

IDS и

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Нематериальные навыки: →

Наряду со всеми этими компьютерными навыками, успешный хакер должен обладать некоторыми нематериальными навыками. К ним относятся следующие.

1. Думайте творчески:

Существует ВСЕГДА способ взломать систему и множество способов сделать это. Хороший хакер может творчески подумать о нескольких подходах к одному и тому же хаку.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок. -

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

2. Навыки решения проблем:

Хакер всегда сталкивается с, казалось бы, неразрешимыми проблемами. Это требует, чтобы хакер привык думать аналитически и решать проблемы. Это часто требует, чтобы хакер точно диагностировал, что не так, а затем разбивал проблему на отдельные компоненты. Это одна из тех способностей, которая приходит со многими часами практики.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

3. Постоянство:

Хакер должен быть настойчивым. Если у вас не получится сначала, попробуйте еще раз. Если это не помогло, придумайте новый подход и попробуйте снова. Только с настойчивостью вы сможете взломать самые безопасные системы.

-

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Я надеюсь, что это дает вам некоторые рекомендации относительно того, что нужно изучать и освоить, чтобы подняться на промежуточный уровень взлома. В следующей статье я расскажу, что вам нужно освоить, чтобы подняться на продвинутый уровень или уровень мастер-хакера, так что продолжайте возвращаться, мои начинающие хакеры!

Фазы взлома: →

В основном во взломе есть пять фаз

Не обязательно, чтобы хакер следовал этим пяти шагам последовательно. Это поэтапный процесс, и при его выполнении дает лучший результат.

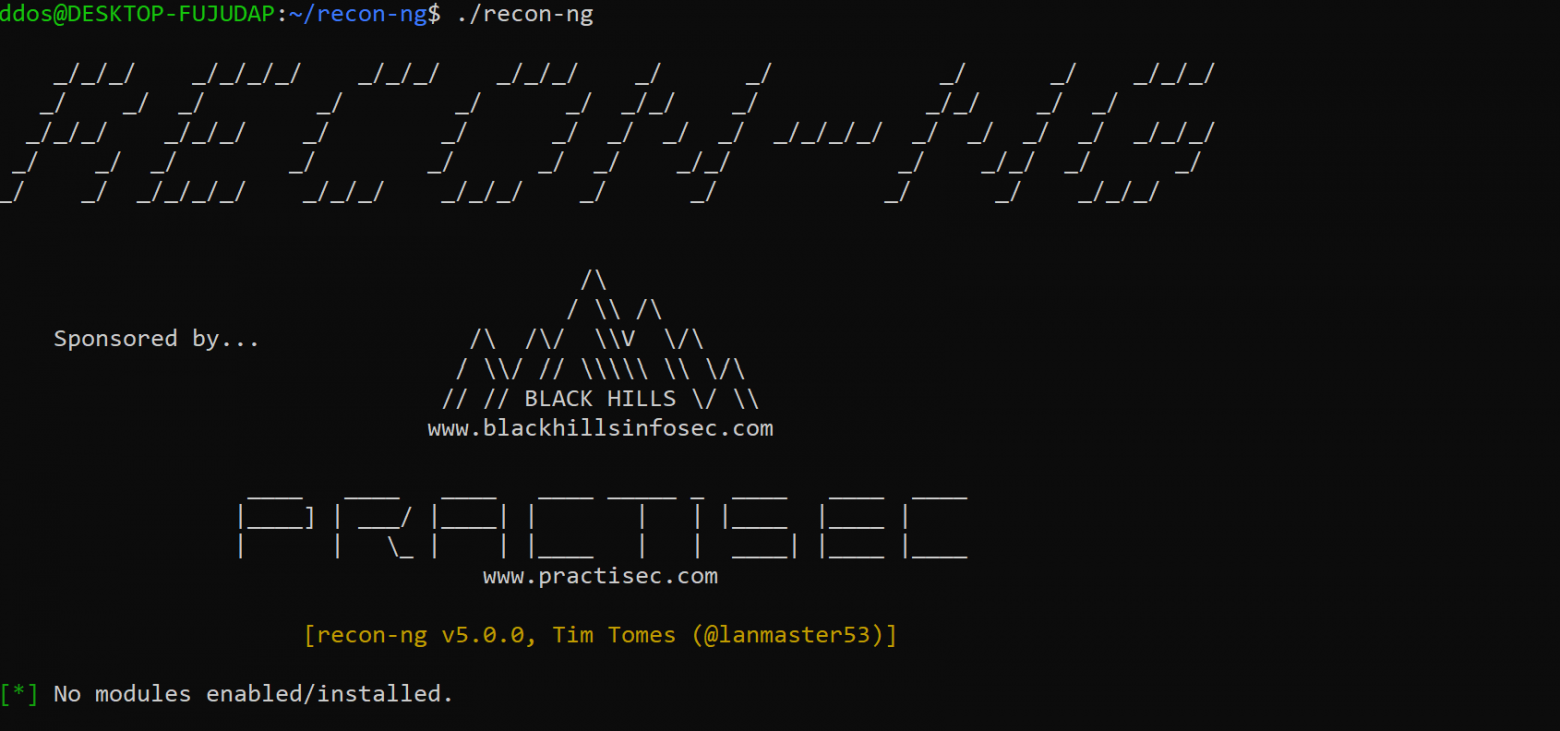

1. Разведка:

Это первый шаг взлома. Он также называется этапом сбора отпечатков и сбора информации. Это подготовительный этап, на котором мы собираем как можно больше информации о цели. Обычно мы собираем информацию о трех группах,

- сеть

- хозяин

- Вовлеченные люди

Есть два типа Footprinting:

- Активно: напрямую взаимодействует с целью, чтобы собрать информацию о цели. Например, используя инструмент Nmap для сканирования цели

- Пассивный: попытка собрать информацию о цели без прямого доступа к цели. Это включает сбор информации из социальных сетей, публичных веб-сайтов и т. Д.

2. Сканирование:

Три типа сканирования участвуют:

- Сканирование портов. Эта фаза включает в себя сканирование целевой информации на наличие открытых портов, систем Live, различных служб, запущенных на хосте.

- Сканирование уязвимостей: проверка цели на наличие слабых сторон или уязвимостей, которые могут быть использованы. Обычно делается с помощью автоматизированных инструментов

- Сопоставление сети: определение топологии сети, маршрутизаторов, серверов брандмауэров, если таковые имеются, а также информация о хосте и создание схемы сети с доступной информацией. Эта карта может служить ценной информацией на протяжении всего процесса взлома.

3. Получение доступа:

На этом этапе злоумышленник врывается в систему / сеть, используя различные инструменты или методы. После входа в систему он должен повысить свои привилегии до уровня администратора, чтобы он мог установить нужное ему приложение или изменить данные или скрыть данные.

4. Поддержание доступа:

Хакер может просто взломать систему, чтобы показать, что она уязвима, или он может быть настолько вредным, что он хочет сохранить или сохранить соединение в фоновом режиме без ведома пользователя. Это можно сделать с помощью троянов, руткитов или других вредоносных файлов. Цель состоит в том, чтобы сохранить доступ к цели, пока он не завершит задачи, которые он запланировал выполнить в этой цели.

5. Очистка дорожки:

Ни один вор не хочет быть пойманным. Интеллектуальный хакер всегда очищает все доказательства, так что в более поздний момент времени никто не найдет никаких следов, ведущих к нему. Это включает в себя изменение / повреждение / удаление значений журналов, изменение значений реестра и удаление всех приложений, которые он использовал, и удаление всех папок, которые он создал.

Взлом ресурсов: →

Сначала я скажу вам, что в ОС Pentesing вы будете использовать все больше и больше инструментов тестирования на проникновение для различных типов взлома.

Но вы заметили, что максимальное количество инструментов было взято из GitHub ???

Да, от GitHub !!!

Итак, здесь я даю вам список интересных ресурсов от GitHub для начала взлома.

Не удивительные ресурсы здесь

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

Кроме того, попробуйте найти другие инструменты взлома и их руководства в GitHub (по возможности присоединяйтесь к программам разработки программного обеспечения с открытым исходным кодом)

Практиковать вещи: →

Действительно практика делает человека идеальным. Вы должны практиковаться все больше и больше, чтобы обогатить свои навыки в этой области хакерства. Для этого вы можете сначала настроить таргетинг на свои собственные машины (не на хост-компьютер). Попробуйте найти уязвимости и попытаться получить доступ

В Интернете есть много веб-сайтов, на которых можно попрактиковаться в хакерских навыках, таких как

Пожалуйста, войдите

Вход

или зарегистрируйтесь

Регистрация

для просмотра ссылок.

для проверки своих хакерских навыков и использования CTF. Некоторые из них размещены на нашем сайте (этот сайт). Попробуйте решить проблемы и найти ответ. Если вы постоянно терпите неудачу, вам нужно больше практиковаться, и тогда вы сможете решить проблему.

Наконец: →

Люди смеялись, когда я говорю, что Google & TOR — ваш лучший друг

для сбора навыков, чтобы стать хакером

Просто найдите вещи с точным названием и целями, и вы получите их (знание бесплатно, но это зависит от того, как вы его используете)

Попробуйте учиться на подсказках и попытаться проанализировать их. Кроме того, чтобы стать успешным хакером, вы должны изучать все больше и больше языков программирования. По крайней мере, что я упомянул (не говорю вам изучать каждый синтаксис и каждое использование этих языков программирования)

Мне действительно нелегко стать Хакером. Люди действительно терпят неудачу в этом разделе обучения, так как они не могут продолжать процесс непрерывного обучения и самооценки.

Взлом — это широко используемая сфера информационных технологий и безопасности. Теперь это стало индустрией за миллиард долларов. Средства массовой информации являются еще одним фактором, способствующим продвижению так называемых хакеров, и такие хакеры становятся кумиром для новичков, и их использует индустрия обучения в области кибербезопасности.

В середине 80-х и 90-х хакерство было названо программной субкультурой сообщества разработчиков. Но позже его замаскировали дебилы из СМИ, которые мало разбираются во взломе и технологиях безопасности.

СМИ ложно связывают взлом с киберпреступностью. Какой-то придурок начал использовать очень красивое слово — этический, чтобы предшествовать взлому, и это стало этическим взломом . Просто смешно.

С годами наблюдается огромный рост обучения кибербезопасности. Большинство из них просто подделка. И невинные молодые люди, которые считают кибербезопасность требовательной областью информатики, стремятся стать хакерами.

Никто не может стать хакером с помощью таких уличных курсов, как CEH. Никто не может стать успешным хакером (LOL!) С помощью двух или трехлетних бессмысленных курсов для выпускников или дипломов. Чтобы стать успешным экспертом по безопасности, требуется много потных часов на учебу и много бессонных ночей, чтобы разбираться во многих системах.

Люди, которые не могут справиться с CLI, должны просто уйти из поля информационной безопасности. Кроме того, системные языки сценариев, такие как bash, csh, sh, perl, python, должны написать свой собственный код для работы с системами и общения с сетью. Использование простого инструмента, доступного в Kali Linux или использование Metasploit и т. Д., Не означает, что вы являетесь хорошим экспертом по безопасности или так называемым хакером.

Я часто вижу вопрос о том, как Quora спрашивает, застрял ли я в CLI или что-то в этом роде, в Kali Linux или любом другом дистрибутиве Linux также являются хакерами-претендентами. Это похоже на плавание в глубоком море после одного или двухдневного тренировочного курса по плаванию.

Кибербезопасность — это вопрос собственного опыта работы с уязвимостями и угрозами. Я был свидетелем многих студентов, которые успешно закончили курсы хакерства, такие как CEH, и все еще пытаются сбежать, если застряли в простом Linux Linux.

Так называемый этический взлом — бессмысленная вещь в кибербезопасности. Вы действительно думаете, что вы действительно хотели бы быть овцой?

Каждый просто хочет легкого успеха. Но поверьте мне, чтобы стать успешным хакером, нужны действительно годы и огромная жертва, чтобы стать профессионалом

Практика все больше и больше действительно поможет вам в этом. Так что вы выбираете, какие типы хакеров вы хотите (BlackHat, GreyHat, WhiteHat) действительно зависит от вашего выбора и работы.

Думаю, что вы получили ответ.

Эта статья охватит основы становления полноценным хакером. Она будет полезна для тех, кто только собирается или задумывается стать хакером.

В данной статье вы узнаете основы становления полноценным хакером. Если вы уже чувствуете, что всё это знаете, подождите и мы выпустим статью для продвинутых хакеров. Нет необходимости учить что-то более одного раза.

Учитесь быть зрелым

Как вы могли заметить, на сайте нет некачественных ссылок или неправильного использования грамматики, здесь не используется l337 5p35k.

«Почему», спросите вы? Потому что нам больше не 12 лет. Требования для получения максимальной отдачи от этого сайта будут по крайней мере соответствовать уровню зрелости 15-летнего. Мы здесь не для того, чтобы дурачиться с чем-то таким тривиальным, как «давай говорить». Я уже знаю, что я элита, зачем тратить свое время, чтобы доказать это кучке новичков?

Настоящие хакеры хорошо защищены, и они не дают больше информации о себе, чем должны. Вы узнаете больше, когда говорите меньше, что дает вам время больше слушать. Люди смотрят на других, которые кажутся крутыми и собранными, и это то, что значит быть зрелым хакером.

Тем не менее, есть время, когда много говорить, может быть уместным. Продолжайте читать ниже о том, как выбрать подходящий хакерский дескриптор.

Выбор правильного псевдонима

Если вы не придумали хитрый дескриптор или «псевдоним», чтобы называть себя, это то, что вы должны прочитать. Он поможет скрыть вашу истинную личность (главный приоритет хакера), что может пригодиться, если службы выследят вас. Поверьте мне, найти кого-то по имени dividesbyzer0 намного сложнее, чем «Джим Эриксон». Выбор псевдонима гораздо шире, чем кажется обычному человеку. Следующие шаги помогут вам создать свою настоящую личность хакера.

Не заморачивайтесь с очевидным

Чтобы придумать имя, вам нужно быть оригинальным. Иметь имя, созданное кем-то другим, совершенно не круто. Считайте список дескрипторов ниже запрещенным и используйте их как руководство к тому, что не следует выбирать самим:

- squagle;

- m4g3;

- Нео;

- N30;

- dividesbyzer0;

- d1vid35byz3r0;

- schiz0phrenic;

- schiz0id;

- schiz0richard;

- c4n7g37141d;

- 1337m4n;

- Ментор;

- 31447 х4х0р;

- t3h h4ck3r;

- h4x0r_666.

Очевидно, что эти имена довольно хороши, и еще более очевидно, что кто-то уже занял их. Это сделало творчество настоящей болью, но, зная это руководство, вы мгновенно придумаете уникальный псевдоним.

Определите, как вы воспринимаете себя

Это довольно простое правило для подражания. Ручка поможет тем, кто определит, как вы хотите, чтобы вас воспринимали. Например, если вы хотите встретить людей, которые могут выполнить невозможное, dividesbyzer0 – это исключительное имя, так как деление на ноль невозможно. Не называйте себя так, хотя, зная dividesbyzer0, и если он поймает, что вы подделываете его имя, он взломает вас примерно через… 5 секунд.

Другим хорошим примером этого является тот, кто любит думать, что он клевый, считая себя психически неполноценным. В этом нет ничего плохого, и многие люди находят, что это круто/интересно. Дескриптор, такой как schiz0id или schiz0richard, может легко достигнуть этого.

Как уже упоминалось ранее, при выборе псевдонима рекомендуется использовать leet talk (или 1337 5p34k для тех, кто не умеет читать), просто убедитесь, что она дружественная. Общее правило – ограничить себя одним числом до трех букв. Люди должны не знать, кто вы, но они должны быть в состоянии идентифицировать вас. Как только вы выбрали подходящее имя со смесью элитных персонажей, пришло время перейти к выбору правильной операционной системы.

Выберите операционную систему

ОС – это то, что запускает ваш компьютер и ваши хакерские инструменты. По сути, у вас есть выбор между двумя операционными системами:

- Windows;

- Linux;

- Apple / Mac OS.

Ну, ответ впереди. Хотя Windows и Mac различаются, у каждого из них есть свои преимущества, которые помогут хакеру выполнить свою работу правильно.

Windows

Windows была изобретена Биллом Гейтсом и Microsoft в 1985 году. Люди были впечатлены, потому что это была первая операционная система, и она была несколько стабильной. За последние пару десятилетий Windows стала выбором № 1 для всех (включая хакеров). Основные преимущества использования Microsoft в качестве хакерской станции перечислены здесь:

- Первая операционная система в мире.

- Самая старая и самая стабильный.

- Большинство людей используют его.

- Обеспечивает хороший пользовательский интерфейс.

- Вы можете скачать его бесплатно (если вы знаете, что делаете).

APPLE / MAC OS

Хотя ОС Macintosh не так стабильна, как Windows (я даже не знаю, на чем она основана, но это не Windows, поэтому она НЕ МОЖЕТ быть такой стабильной), но она обеспечивает достаточную стабильность с его лучшей особенностью: глазной леденец.

Как упоминалось выше, как люди воспринимают вас, вы можете определить свой уровень, и, хотя у вас могут быть элитные навыки хакерства, они не столь впечатляющие, если вы не сделаете это стильно. Это то, что делает MacOS идеальным выбором для людей, которым не хватает навыков, и восполняют их с помощью хорошо выглядящей операционной системы. Оба из которых чрезвычайно важны.

Основные плюсы Macintosh:

- Аппаратные средства / компьютер действительно выглядят изящно.

- Очень дорого, вы получаете то, за что платите. Это стоит денег, чтобы стать по-настоящему элитным хакером

- Рабочий стол выложен действительно красиво.

- Красивые, интерактивные меню.

- Нет необходимости загружать операционную систему – она поставляется с компьютером!

- Хорошие графические эффекты.

- Интерактивные меню позволяют хакерам легко получать доступ к своим инструментам и программам – в стиле.

- Просто работает.

Если вы можете себе это позволить, это путь. Несмотря на то, что он не обладает стабильностью своего конкурента, Windows 10, MacOS компенсирует это многими другими способами.

Суть здесь в том, чтобы выбрать, какая ОС работает лучше для вас. Если вы никогда не пользовались MacOS и вам удобно работать с Windows 10, оставайтесь с Microsoft. Если у вас есть дополнительные деньги и вы можете получить достаточно денег для хорошей системы Macintosh, я настоятельно рекомендую это. Обеспечит вам достаточную стабильность, а тем более красивый рабочий стол.

Обязательные программы

Наличие хорошего рабочего стола – только один шаг процесса. Остальное – выбор правильных программ для выполнения работы. От Winamp до блокнота, ниже приведен полный список того, что нужно для взлома сайтов и серверов.

- Блокнот – полнофункциональный универсальный HTML / текстовый редактор.

- Winamp – лучший медиаплеер.

- CrystalXP – Windows Eye Candy , создайте аутентичный хакерский рабочий стол.

- Trillian – лучший мессенджер. Вы можете войти на два или более аккаунтов!

- Objectdock – Глазная конфета. Довольно весело

- Блокнот – на тот случай, если вы не читали выше, лучший текстовый редактор в мире.

- Telnet – хакерская программа для подключения к другим компьютерам, на которые вы хотите взломать

ЗАКЛЮЧЕНИЕ

Идите и настраивайте свой ПК и устанавливается все необходимые инструменты. Овладение такими программами, как Notepad и Telnet, жизненно важно для повседневного хакерского процесса.

Introduction to Ethical Hacking

The digital world is developing rapidly and furiously, and there is a need to secure data at every stage. Since everything – personal information, bank information, friends, family, etc. is shared online now, data has to be secure at every point. Many cybercriminals are looking for opportunities to steal confidential data for many purposes, including conflict of interest, national security breach, terrorist activities, and so on.

Ethical hacking services provide a solution to safeguard business and government networks from such attacks and provide high data security. We can prevent data from being stolen or misused through ethical hacking, identify vulnerabilities or weak points, implement secure networks, and protect the data. There are five main types of ethical hacking, and most of us know most of them:

- Web application hacking

- Web server hacking

- System hacking

- Wireless network hacking

- Social engineering

Each type of hacking requires certain skills, tools, and techniques, and the ethical hackers need to think just how an actual malicious hacker would for a thorough test. They should identify loopholes, know about penetration testing, use the appropriate tools to carry out the hack, and be prepared. Even if there is an actual attack, the loss is minimal.

Types of Hackers

Hacking is an exciting topic, and so are the hackers. That’s why there are different types of them based on their intentions:

- White Hat Hacker: Well, these are the good guys or ethical hackers. They exploit the security systems to look for loopholes so that the ‘bad guys’ don’t do that. They have permission from respective companies to do so for the sole purpose of identifying potential security threats. Companies like Google, Facebook, and Microsoft, that store sensitive data hire white-hat hackers.

- Grey Hat Hacker: Grey-hat hackers are one step ahead of white-hat hackers and exploit the networks left and right to identify vulnerabilities and also correct them to get money from the organization. They do not have malicious intentions and inform the authorities and intelligence agencies about security loopholes that can be dangerous.

- Black Hat Hacker: This type of hacker tries to gain unauthorized access into a network to compromise security systems, shutting down systems, and altering website functions. These hackers try to get access to personal data, financial data, and passwords.

10 Best Ethical Hacking Books

In the above introduction, we have tried to cover fundamental information about hacking. Once you start reading about hacking, you will be more interested in learning and understanding how things work, and nothing can beat books when it comes to learning! So, here we have the top 10 ethical hacking books, through which you will gain knowledge and be able to hack some systems and know the loopholes if any. Remember that ethical hacking means having permission to hack; otherwise, hacking is a serious offense.

Ethical Hacking Books for Beginner to Intermediate

1. Hands-on Ethical Hacking and Network Defense

This is a solid foundational book for beginners and best books learn hacking including freshers who have no idea about networking, security, hacking, etc. The author uses simple and effective language and gives thorough explanations of the various concepts. It is mostly a theory book and doesn’t have much implementation or techniques explained. It is a good book to overview all the high-level hacking concepts like security testing, various tools, penetration testing techniques, mobile security, and ways to protect networks.

Highlights

- Easy to read and doesn’t go too much into technical details or implementations.

- There are a lot of case scenarios and questions at the end of each chapter.

- The book introduces many concepts and terminologies, and if you wish to read in-depth about any term or concept, you can supplement the learning using other resources or books.

- The book lists quite good resources and additional reference material in Appendix B.

You can buy the book here.

2. The Basics of Hacking and Penetration Testing — Patrick Engebretson

If you plan to be a penetration tester (pen-tester), this will be a good first book for you. The book covers a wide range of tools like Backtrack and Kall Linux, Nmap, Social-Engineer Toolkit, Netcat, and many more. The book is well-structured and covers each topic step-by-step for a thorough understanding. The author’s tone is quite entertaining and engaging. It is a complete ethical hacking training material for beginners.

Highlights

- This book is a must for you if you don’t know what to start with ethical hacking.

- The author takes time to create a solid understanding of foundational concepts.

- The author gives a lot of attention to detail and explains why something is being done in a particular way, rather than just explaining what’s being done.

- The author sticks to basics and doesn’t overload you with too many technical details or advanced concepts.

- There are many examples in each chapter, end-of-chapter exercises, and extra resources to enhance the reading experience.

You can buy the book here.

3. The Web Application Hacker’s Handbook: Finding and Exploiting Security Flaws

This is one of the highly popular and commercially successful books for hacking. It follows an efficient approach. The book is thorough on website security and good for reference as well. The author doesn’t spoon-feed you with facts; he tries to make you think at every point. The book has loads of real-world best practices and scenarios. The book is well-organized, with the first few chapters discussing major web components and potential vulnerabilities, the next few focus on hack steps for sessions, databases, etc.

Highlights

- There are a lot of techniques presented to attack and protect web applications.

- Some sections help you build your own code and have examples in C++, ASP.Net, and Java.

- The author introduces readers to many tools and encourages the use of their own product, Burp Suite.

- Though Burp Suite is not free (it’s rather costly), you will gain a lot from the content and test the book’s techniques.

- The book is for both beginners and intermediate learners.

You can buy the book here.

4. Black Hat Python: Python Programming for Hackers and Pentesters

This book is great for those who have some programming experience (not necessarily Python) but no Hacking experience. As Python is easy to learn, you can learn it side by side through this book. For more information, you can refer to online materials once in a while. The book uses Python 2 and mostly focuses on how to write effective hacking tools using Python. The book is thorough with the techniques and challenges you at various levels. You can use it as reference material as well as for learning from scratch.

Highlights

- The author gives a lot of interesting tricks for basic hacking using Python.

- Although some code is outdated (Python2), you can easily change it to the corresponding Python3 and use it.

- The author’s language is crisp and to the point.

- The book encourages you to extend the existing techniques to create your own exploits and play around with the concepts.

- No prior knowledge of networking or hacking is required; the book covers all the necessary basics.

- The book also covers GitHub and how to build a Git-Hub aware Trojan.

You can buy the book here.

5. Hacking: The Art of Exploitation by Jon Erickson

This intermediate book for hacking has a different perspective on hacking. The author encourages you to have a solid technical foundation apart from knowing networking and security and explains how arcane hacking techniques work. This is a hands-on and practical book that works its way through examples while exploring various hacking areas. The author emphasizes the need to think like a hacker, be creative, and investigate areas never touched before.

Highlights

- Though the book covers a bit about C, it is better to have a basic understanding before you start the book.

- You should know the basic concepts of Python, TCP/IP, OSI, and the operating system (Linux).

- It is very insightful and deep, so you should start the book when you have the time to learn everything about hacking thoroughly – it’s not a quick reference guide.

- The book doesn’t just give you use cases but tries to build a strong foundation so you can think of your own ways of hacking.

- Comes with a CD for Linux that helps you practice what you read.

You can buy the book here.

6. Gray Hat Hacking: The Ethical Hacker’s Handbook, Fifth Edition 5th Edition

The book covers all the basics and then moves on to some intermediate concepts as well. So, whether you are a fresher or not, you will benefit from this book in some way. This is an interesting and well-written book in a neat and crisp style. Although some concepts are not covered too much in-depth, it is sufficient for you to start with ethical hacking, networking, and cybersecurity.

Highlights

- The book is totally divided into five parts where Part I talks about hacking in general and preparatory work for hacking like learning a programming language (C), using gdb, etc., Part II starts with core concepts of hacking and penetration testing, Part III explores how to exploit systems left and right, Part IV covers some advanced malware analysis. Part V talks about IoT that can be hacked.

- Each chapter has labs and additional exercises at the end of practice. The authors also give references at the end of the chapter.

- Along with the various strategies and case studies, the book also tells how you have to be careful about cyber-attacks and lists out the clear distinction between ethical and unethical hacking.

You can buy the book here.

Advanced Ethical Hacking Books

So far, we have discussed books that cover basics and foundational concepts and some intermediate concepts here and there. The below books go one level deeper and help readers understand hacking in a more organized and deeper manner.

7. Advanced Penetration Testing: Hacking the world’s most Secure Networks

The book covers some complex scenarios and techniques to face those. This is for professionals who want to think like professional hackers and perform pen-testing on highly secure networks. Many examples in the book use C, Java, JavaScript, VBA, Windows Scripting Host, Flash, etc. The author introduces you to many scanning tools and standard library applications in these languages.

Highlights

- A very engaging book; it is like reading a storybook, except that it is technical!

- Very relatable examples and a true opener of how vulnerable we are when we go digital.

- Although advanced, the book teaches you how to write custom code step by step and helps you understand the importance of pen-testing tools.

- You can read the book even if you don’t have programming knowledge (but some computer background). You can learn the languages along the way through other reference materials.

- This is also a great book for those who want to take up certifications as a pen-tester.

You can buy the book here.

8. Exploiting Software: How to Break Code by Greg Hoglund and Gary R. McGraw

The book is deeply technical and written knowledgeably and educationally. It is for those who have some working knowledge of reverse engineering and exploitation but want to go deep into exploring black hat techniques for exploiting software vulnerabilities. The book emphasizes attack patterns, which we have not seen in any other book in so much detail. The author gives a lot of examples and case studies that are relevant in today’s scenario.

Highlights

- The book focuses on how software quality problems can lead to security lapses and how they can be corrected quickly.

- You will learn how to write your own cracking tools (the book assumes you have a basic understanding of x86 processor)

- Many chapters are dedicated to attacking patterns like stack overflow, string format overflow, URL encoding, etc., and explore how to overcome them with examples from different languages like C++, Java.

- The author covers in detail rootkits, writing them, call hooking, and many more advanced concepts.

You can buy the book here.

9. Penetration Testing – A Hands-On Introduction to Hacking

The book starts by explaining the fundamental skills and techniques that every pentester should possess. As the name suggests, the book contains many examples, practical lessons with tools, and a machine-based lab. This way, you will be able to closely understand how a hacker gains access to security systems, cracks network keys and passwords, and write exploits on your own for all of the above and more.

Highlights

- The book is not purely technical and doesn’t overload you with too much information and technical jargon.

- The lab setup is a little outdated (1st edition), but all the relevant information can still be found on the web (for example, exploit-DB)– the book is worth in-spite of this!

- If you are new to hacking, this book will provide you a good introduction, and if you are experienced, you can get a lot of practical knowledge through the exercises and lab.

- The author’s tone is engaging and crisp and focuses on example-based learning.

You can buy the book here.

10. The Tangled Web by Michal Zalewski

This is a thorough and comprehensive guide, and not only that, but it is also written in a fascinating, engaging manner. Since we all use the web for some other reasons, you can relate to many scenarios covered in the book as a reader. It is an eye-opener of how our data is so vulnerable and what are the weak points that make hacking possible on a large scale. The book also gives a solution to these problems through various tools and techniques.

Highlights

- Every chapter contains security engineering cheat sheets that offer quick solutions to the most common problems.

- Covers a wide range of basic and advanced tasks like URL parsing, building mashups, and embedding gadgets, use modern security features to protect the network and its users

- The book focuses on the problems faced in today’s web browsers, including how they operate and how to build secure browser applications, which means that this is a must-have book for web developers.

- The author’s guidance and tips are outstanding and show the author’s experience in the field.

- The user starts with URL, HTML, CSS, etc., and explains the behavior of each, and then moves to browser security features. The author also gives some foresight on new security features (which may be old now, but still worth reading!).

You can buy the book here.

Further Learning

If you have no programming experience before getting into hacking, you should learn some basics about at least one programming language like C, C++, Python, Java. Also, you should know about what a network is, DBMS, and how they are structured. This will help you focus better on hacking. Some of the above books cover these topics, but having prior knowledge is a good option for your own learning.

There is a lot of material that can add value to your learning, along with these books, such as blogs and online tutorials. Here are some of the best hacking courses listed by hackr.io that can further enhance your learning experience.

Want To Learn Hacking Faster? Take This Course!

Learn Ethical Hacking From Scratch

People are also reading:

- Ethical Hacking Course

- Cyber Security Certifications

- Security Testing Tools

- A Complete Guide on Selenium Web Driver

- What is Selenium?

- Top Selenium Interview Questions & Answers

- Selenium IDE: A Complete Guide

- Top Manual Testing Interview Questions

- What is Cloud Computing?

- Types of Software Testing

- Best Blockchain Courses

- Best Penetration Testing Certifications