Безопасность Windows — это встроенная служба Windows 10, которая предлагает удобный интерфейс и инструменты для управления общими функциями безопасности операционной системы. Сюда относится «Защитник Windows», который предлагает защиту компьютера в реальном времени от вирусов и других вредоносных программ.

В этом руководстве мы расскажем, как начать работу с настройками безопасности Windows 10 и выполнять повседневные задачи с помощью встроенного антивируса, чтобы защитить свой компьютер от вредоносных программ и хакеров.

Содержание

- Безопасность Windows и Windows Defender

- Обзор возможностей безопасности Windows 10

- Как проверить компьютер на наличие вредоносных программ

- Как просмотреть журнал защиты

- Как временно отключить антивирус Windows 10

- Как включить защиту от программ-вымогателей

- Как исключить файлы и папки для сканирования

- Как проверить защиту учётной записи

- Как управлять сетевой безопасностью с помощью брандмауэра

- Как защитить устройство от вредоносного кода

- Как включить изоляцию ядра в Windows Security

- Как просмотреть отчёт о работоспособности и производительности

- Как управлять родительским контролем и отслеживать устройства

- Настройка уведомлений безопасности Windows

Безопасность Windows и Windows Defender

Прежде чем углубиться в руководство, необходимо понять разницу между терминами «Защитник Windows» (он же Windows Defender) и «Безопасность Windows»:

- Безопасность Windows — это служба, которая предлагает единый интерфейс для просмотра состояния и управления функциями безопасности, такими как антивирус, брандмауэр, производительность и прочие.

- Защитник Windows — это встроенное ПО, которое в реальном времени предлагает защиту от вредоносных программ, вирусов, шпионского ПО, программ-вымогатели и так далее.

Установка стороннего антивируса автоматически отключает Защитника, но не влияет на работоспособность службы «Безопасность Windows». Точно так же отключение встроенного антивируса или брандмауэра, не приведёт к отключению «Безопасности Windows».

Обзор возможностей безопасности Windows 10

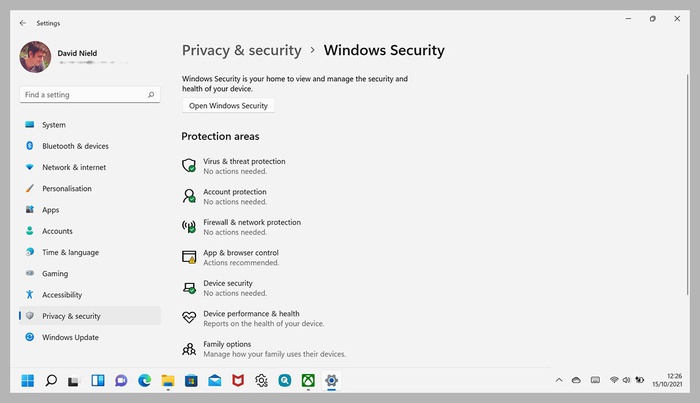

Безопасность Windows — это простое интуитивно понятное приложение. Вы можете открыть его из меню «Пуск» или дважды щёлкнув значок щита в области уведомлений на панели задач.

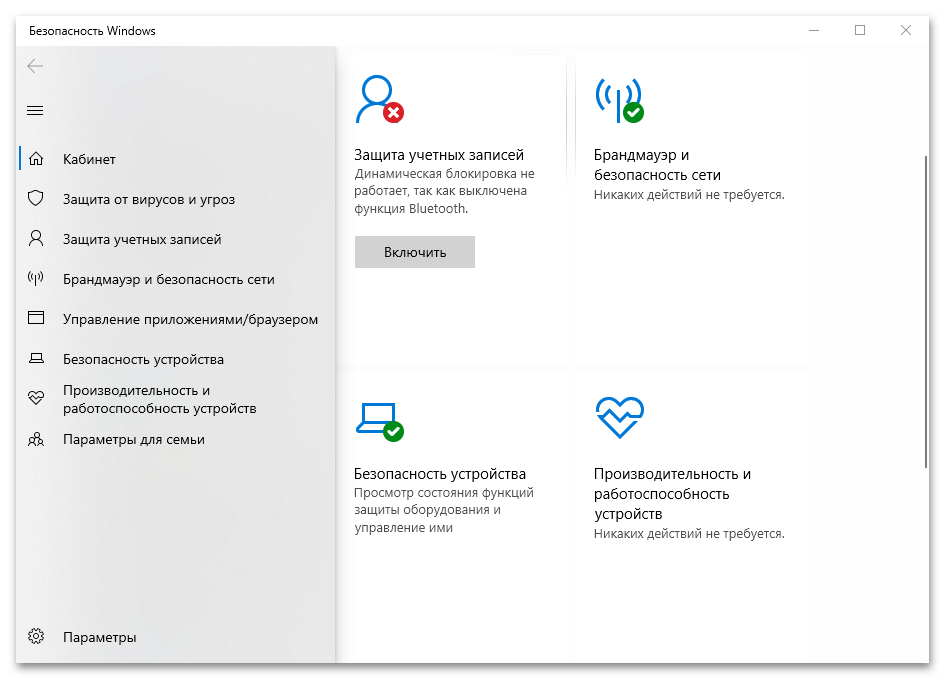

На домашней странице можно смотреть состояние безопасности всех функций защиты, доступных по умолчанию в Windows 10. Здесь же отображаются предупреждения обо всех действиях, которые необходимо предпринять для обеспечения безопасности вашего компьютера.

Значок щита в области уведомлений панели задач также может предупредить вас, когда необходимо выполнить действие. Если имеется более одного предупреждения, отображается только самое серьёзное предупреждение.

Безопасность Windows включает семь областей защиты, которыми вы можете управлять:

- Защита от вирусов и угроз — содержит настройки встроенного антивируса. Он позволяет отслеживать защиту от вредоносных программ, сканировать устройство на наличие угроз, запускать автономное сканирование, настраивать расширенную функцию защиты от программ-вымогателей.

- Защита учётных записей — позволяет настаивать защиту своей учётную запись в Windows 10.

- Брандмауэр и безопасность сети — позволяет отслеживать сетевые подключения и настраивать различные параметры встроенного брандмауэра.

- Управление приложениями и браузером — помогает защититься от вредоносного кода, скрытого в приложениях, файлах или сайтах.

- Безопасность устройства — содержит функции безопасности на уровне оборудования, такие как изоляция ядра для защиты компьютера от атак.

- Производительность и работоспособность устройства — отчёт о работоспособности вашего компьютера.

- Параметры для семьи — предлагает лёгкий доступ к управлению устройствами семьи с помощью учётной записи Microsoft.

Как проверить компьютер на наличие вредоносных программ

Windows 10 автоматически обновляет базы вредоносного ПО и регулярно сканирует устройство на наличие вредоносных программ. Но вы можете выполнять все эти проверки вручную.

Быстрая проверка на вирусы

Быстрое сканирование занимает меньше минуты и проверяет только те части системы, в которых наиболее вероятно могут скрываться вредоносные программы.

Чтобы запустить проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

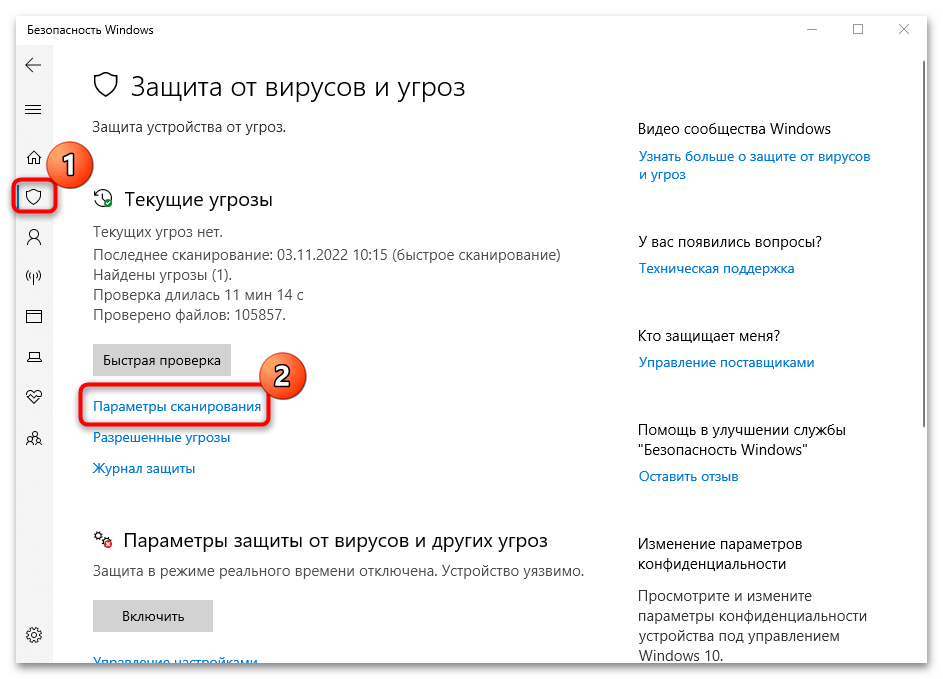

- Щёлкните Защита от вирусов и угроз.

- Нажмите кнопку Быстрая проверка.

После выполнения этих шагов начнётся сканирование системы, а в разделе «Текущие угрозы» будут показаны обнаруженные угрозы, а также время, необходимое для завершения сканирования, и количество просканированных файлов.

Если вы подозреваете, что на вашем компьютере есть вирус, попробуйте выполнить полное сканирование.

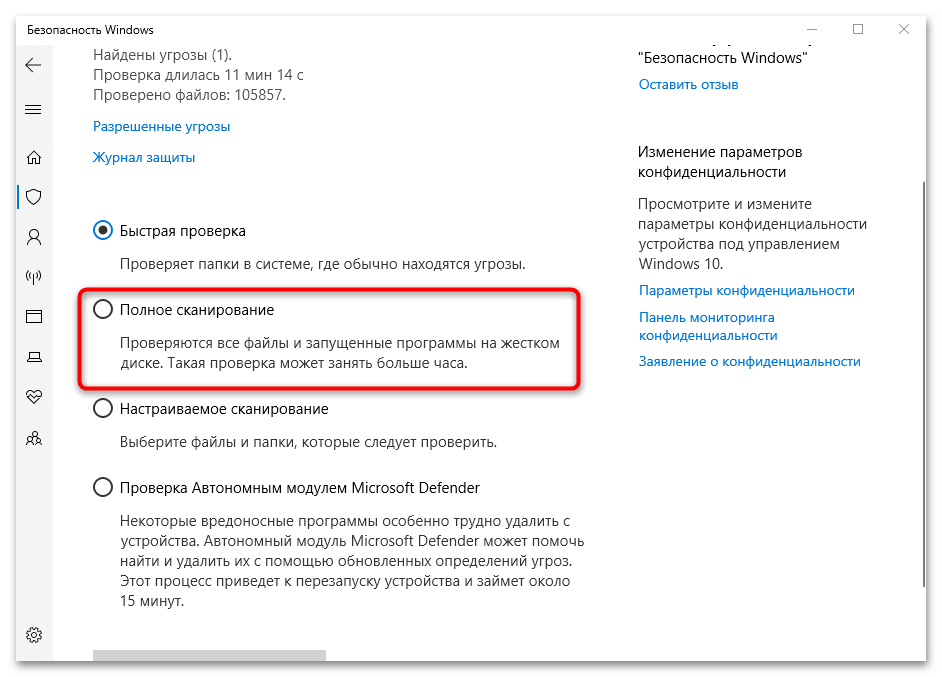

Полная проверка на вирусы

Полная проверка на вирусы занимает больше времени, но при этом проверяются все файлы, папки и приложения.

Чтобы запустить полную проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования .

- Выберите опцию Полная проверка, нажмите кнопку Выполнить сканирование сейчас.

После выполнения этих шагов можно продолжить использование устройства, антивирус выполнит полное сканирование для обнаружения любых потенциальных вредоносных программ в фоновом режиме.

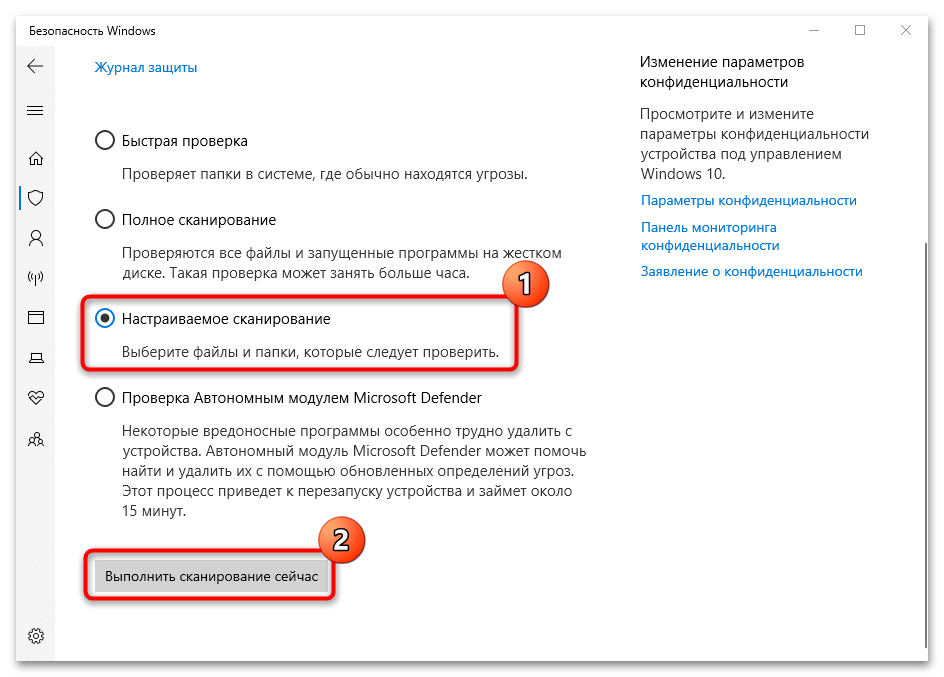

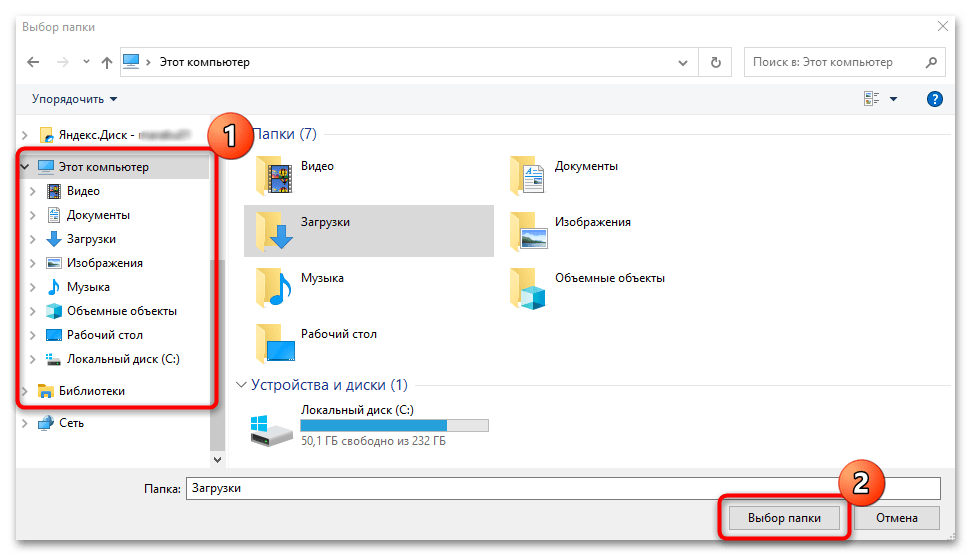

Настраиваемое сканирование на вирусы

Если вы хотите сканировать только определённую папку или файл, антивирус Windows 10 предоставляет возможность выполнить насраиваемое сканирование.

Для запуска настраиваемого сканирования на вирусы, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите вариант Выборочное сканирование, нажмите кнопку Выполнить сканирование сейчас.

- Выберите место для сканирования и нажмите кнопку «Выбор папки».

Вы можете щёлкнуть правой кнопкой мыши диск, папку или файл и выбрать параметр «Проверка с использованием Microsoft Defender» в контекстном меню, чтобы выполнить выборочное сканирование.

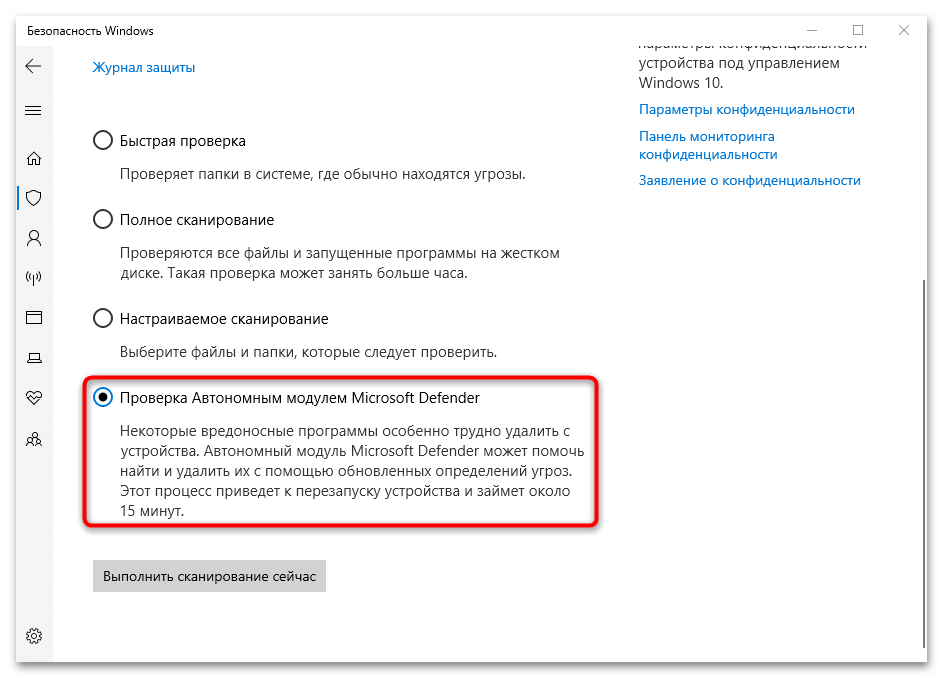

Проверка на вирусы автономным модулем

Иногда, если вы имеете дело с серьёзным вирусом или другим типом вредоносного ПО, антивирус может не удалить его во время работы Windows 10. В этом случае можно использовать Microsoft Defender для автономного сканирования.

При использовании функции автономного модуля компьютер автоматически перезагружается в среде восстановления и выполняет полное сканирование перед запуском Windows 10.

Чтобы запустить проверку на вирусы автономным модулем, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите опцию Проверка автономным модулем Microsoft Defender.

- Нажмите кнопку Выполнить сканирование сейчас.

- В открывшемся окне щёлкните кнопку Проверка.

После того, как вы выполните эти шаги, устройство перезагрузится и загрузится с автономным модулем антивируса Microsoft Defender, которая просканирует весь ПК. Если вредоносный код обнаружен, он будет автоматически удалён или помещён в карантин.

После сканирования устройство автоматически загрузит Windows 10, и вы сможете просмотреть отчёт в приложении «Безопасность Windows».

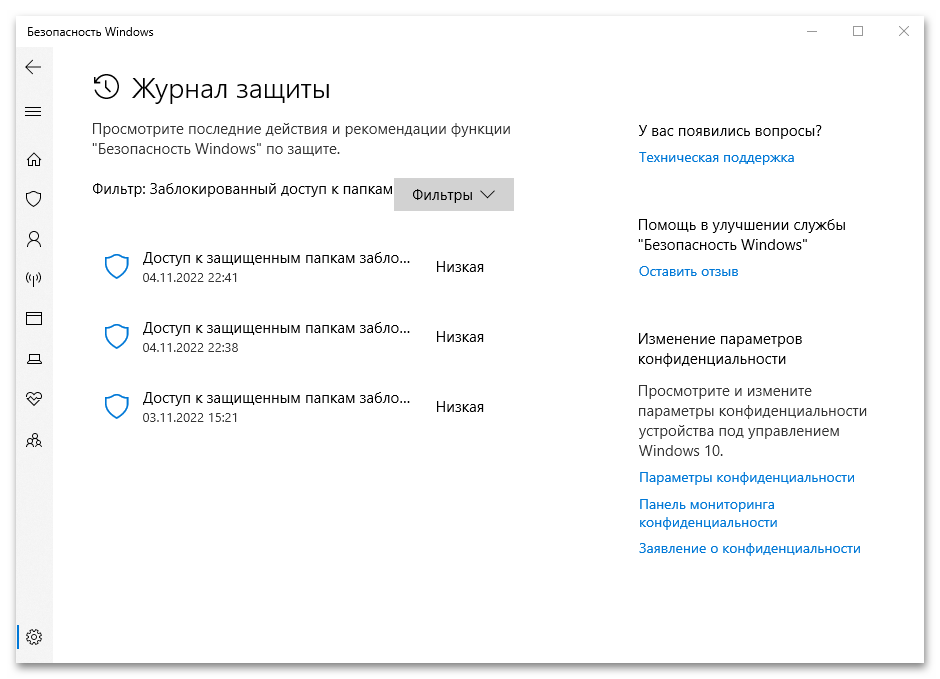

Как просмотреть журнал защиты

В антивирусе Microsoft Defender есть область, в которой вы можете просматривать последние действия и рекомендации по защите.

Чтобы просмотреть журнал защиты, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- Щёлкните параметр Журнал защиты.

- Щёлкните раскрывающееся меню «Фильтры» и выберите что хотите посмотреть: рекомендации, помещённые в карантин, удалённые или заблокированные файлы.

После выполнения этих шагов вы увидите отчёт с файлами, которые были удалены, очищены или всё ещё ждут вашего действия.

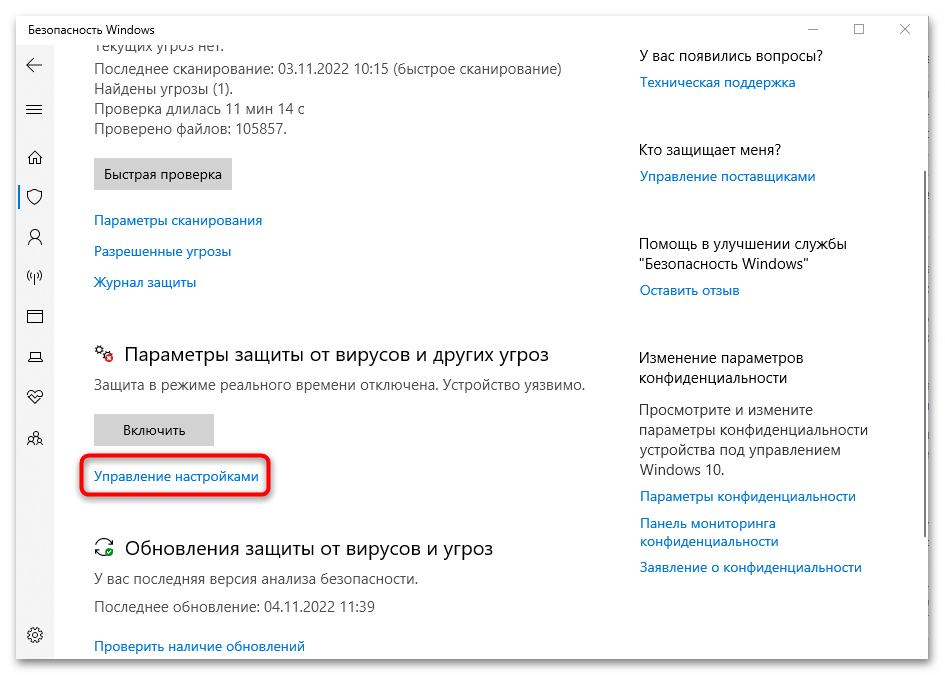

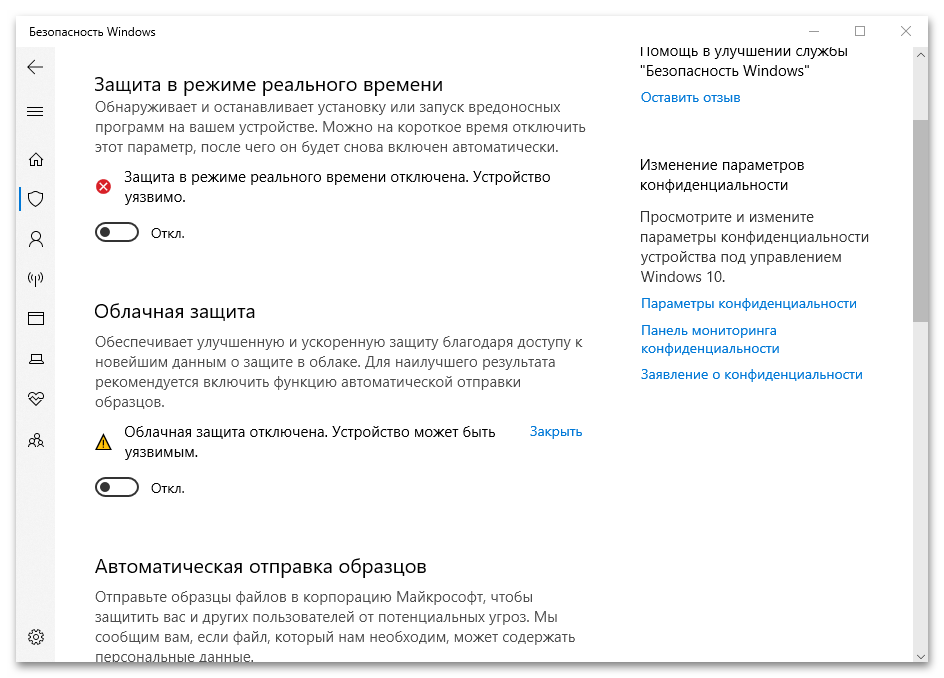

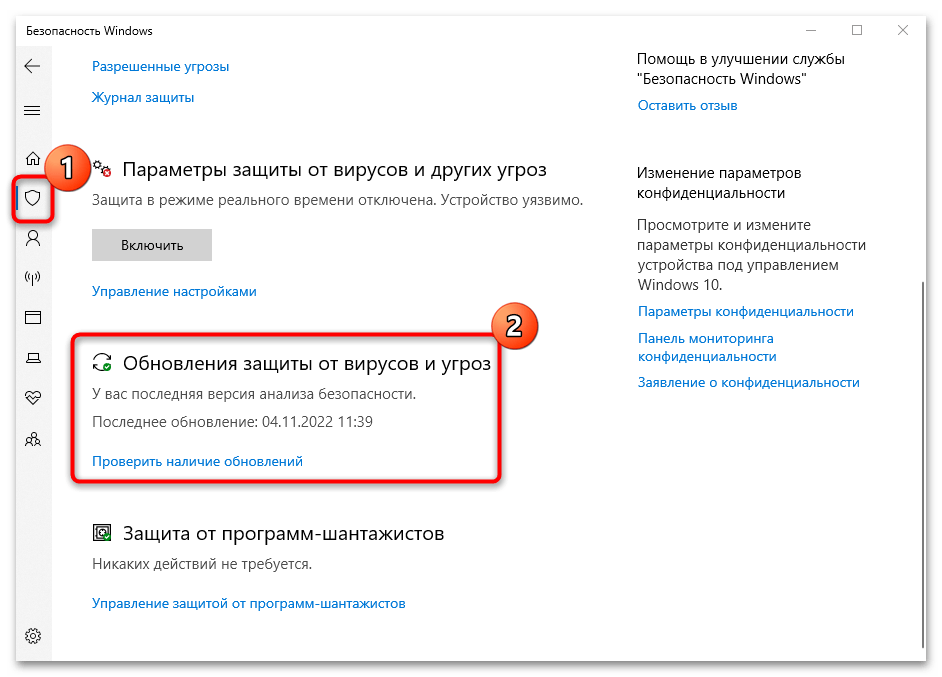

Как временно отключить антивирус Windows 10

Не рекомендуется использовать компьютер без защиты от вредоносных программ, но иногда антивирус может мешать установке приложения или обновления программного обеспечения. В этом случае вы можете временно отключить антивирус Windows 10, чтобы завершить установку своего ПО.

Чтобы отключить антивирус Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление настройками».

- Выключите ползунок Защита в режиме реального времени.

Выполнив эти шаги, вы сможете выполнить задачи, которые конфликтовали с антивирусом.

Если не включить антивирус повторно, он будет автоматически активирован при перезагрузке компьютера.

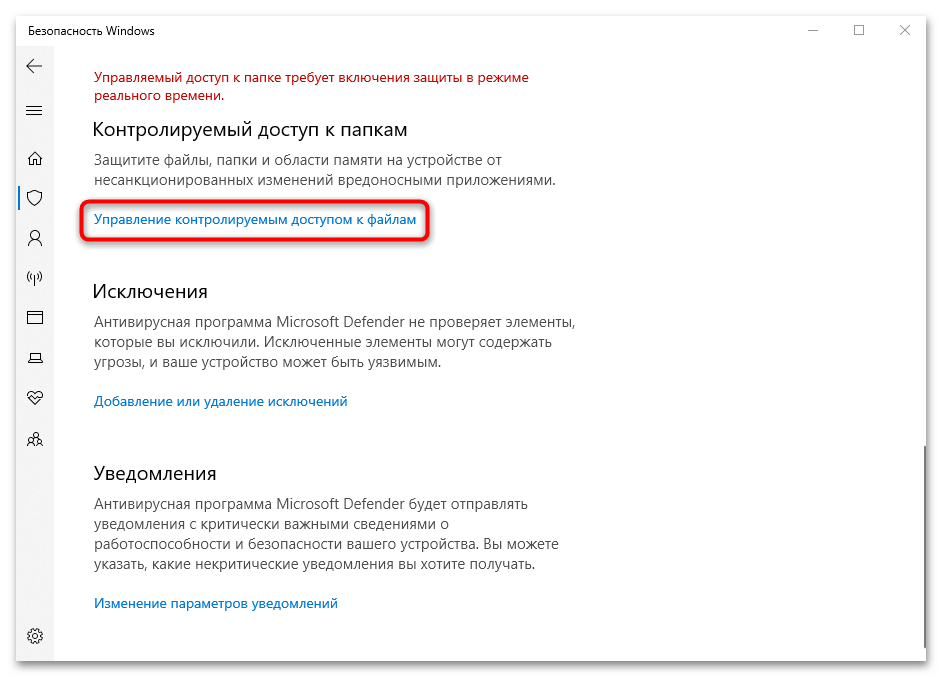

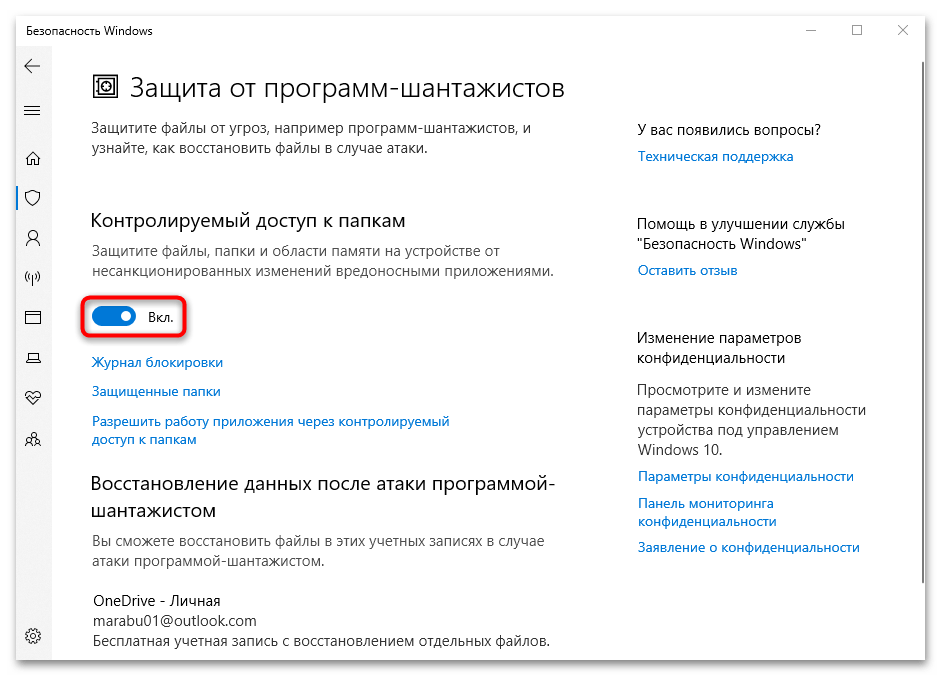

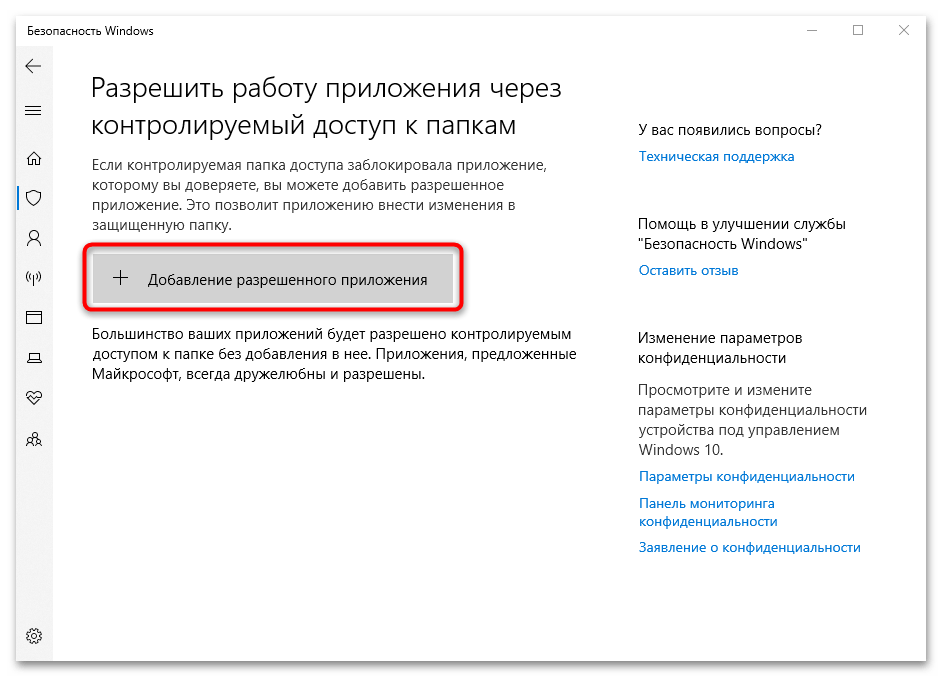

Как включить защиту от программ-вымогателей

Windows 10 включает функцию контролируемого доступа к папкам, предназначенную для мониторинга и защиты ваших данных от атак программ-вымогателей или нежелательных изменений со стороны вредоносных программ.

Поскольку эта функция может вызывать ложные срабатывания, она по умолчанию неактивна. Вам нужно включить её вручную с помощью приложения безопасности Windows.

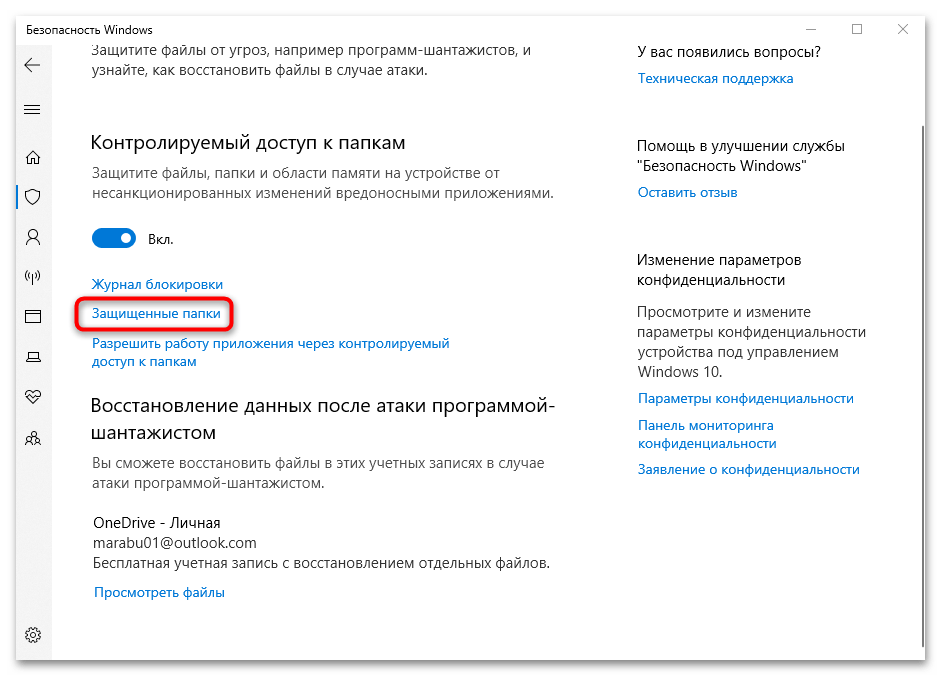

Чтобы включить контролируемый доступ к папкам в Windows 10, выполните следующие действия:

- Щелкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление параметрами».

- В разделе «Контролируемый доступ к папкам» выберите опцию Управление контролируемым доступом к файлам.

- Активируйте ползунок.

После выполнения этих шагов функция безопасности будет отслеживать приложения, пытающиеся внести изменения в файлы в защищённых папках.

Если приложение помечено как вредоносное или неизвестное, контролируемый доступ к папке заблокирует попытку внесения изменений, а вы получите уведомление об этом.

Как исключить файлы и папки для сканирования

Если у вас есть папка с файлами, которую вы не хотите проверять на вирусы, можно исключить её из процесса сканирования.

Чтобы антивирус не сканировал определённые папки, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и других угроз» выберите «Управление настройками».

- В разделе «Исключения» выберите параметр «Добавление или удаление исключений».

- Нажмите кнопку Добавить исключение.

- Выберите тип исключения, который вы хотите настроить: файл, папка, тип файла, процесс и его расположение.

После того, как вы выполните эти шаги, антивирус не будет сканировать указанный файл, папку, тип файла или процесс.

За один раз можно добавить одно исключение. Чтобы добавить больше исключений, повторите шаги выше несколько раз.

Рекомендуем ознакомиться со статьёй про то, как сканировать на вирусы сетевые файлы в Windows 10.

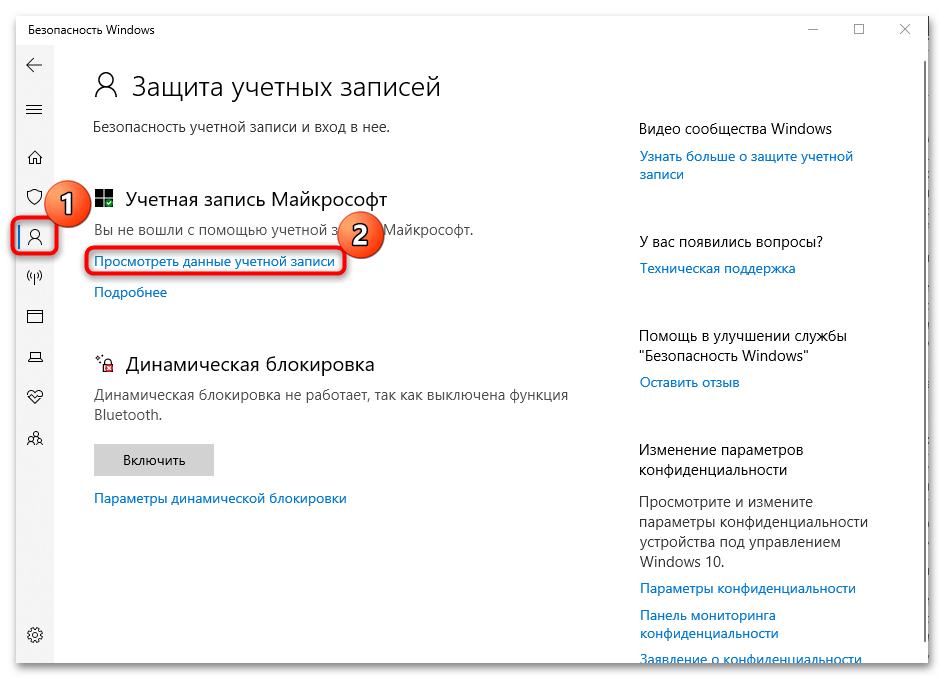

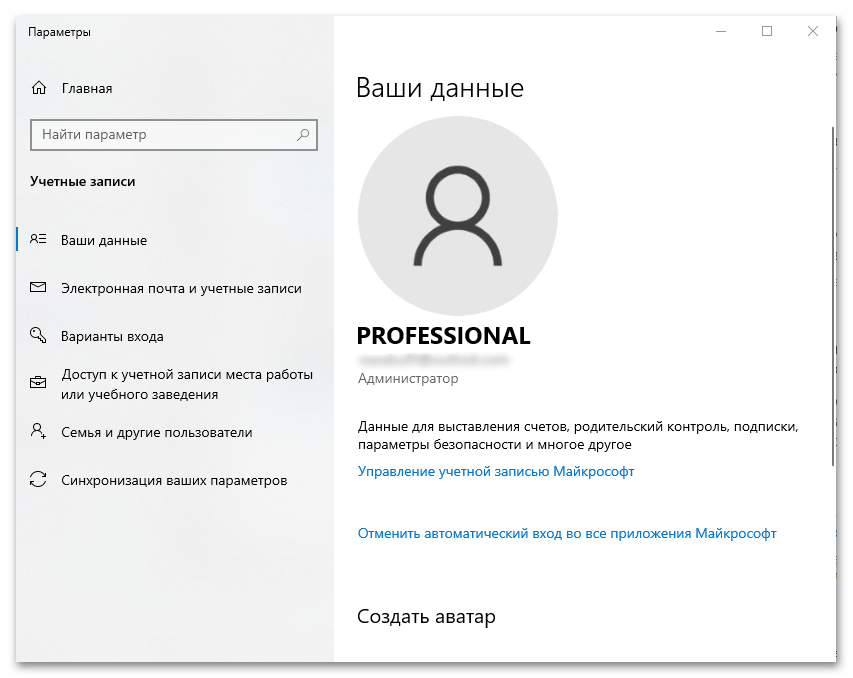

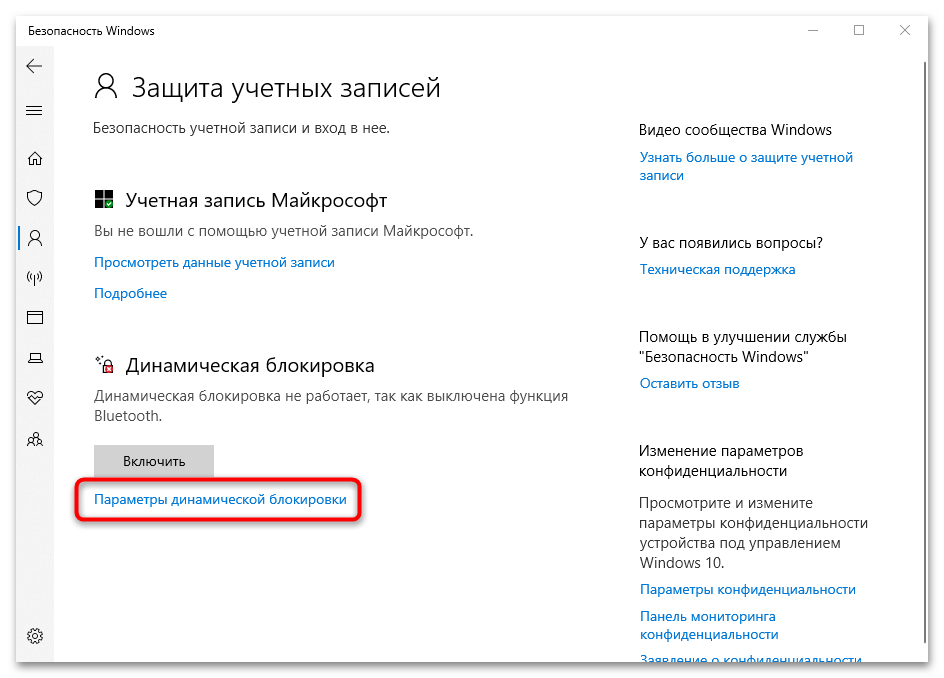

Как проверить защиту учётной записи

Функция защиты учётной записи Windows 10 предназначена для отслеживания и уведомления о любых проблемах с вашей учётной записью.

Чтобы проверить защиту учётной записи в Windows 10, выполните следующие действия:

- Щёлкните Защита учётных записей.

- Убедитесь, что учётная запись Microsoft, Windows Hello и динамическая блокировка имеют зелёную отметку, указывающую на то, что всё работает правильно.

Если один из элементов защиты учётной записи требует вашего внимания, вы увидите предупреждение о необходимости принять меры по устранению проблемы.

Если вы используете пароль для входа в систему, система порекомендует настроить учётную запись с помощью одного из доступных методов проверки подлинности Windows Hello, таких как отпечаток пальца, распознавания лица или PIN-кода.

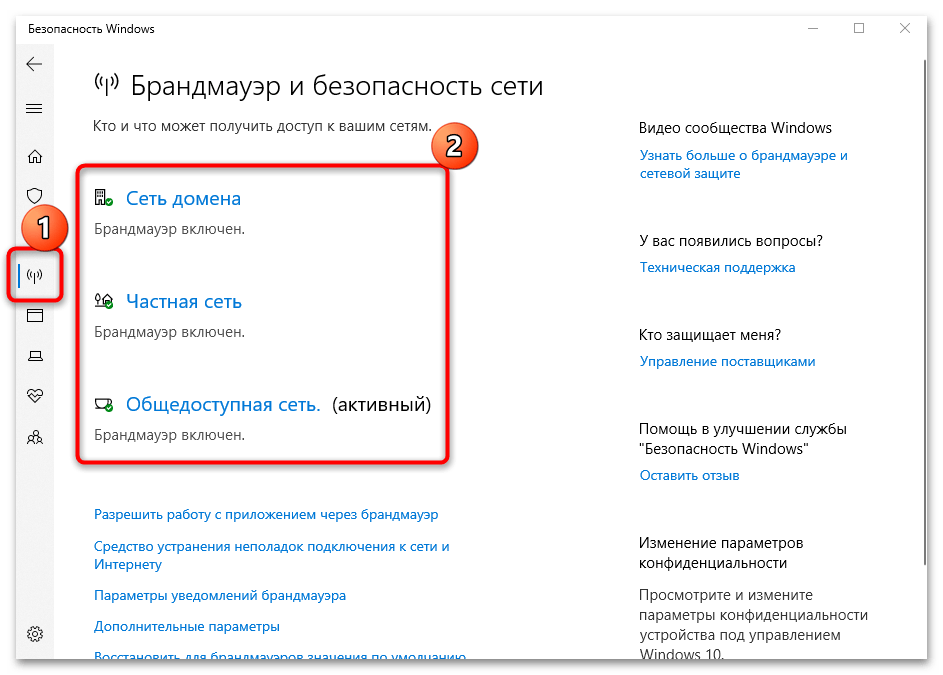

Как управлять сетевой безопасностью с помощью брандмауэра

В приложении есть область для мониторинга и управления настройками брандмауэра Microsoft Defender.

Просмотр статуса брандмауэра

Чтобы получить доступ к настройкам брандмауэра с помощью безопасности Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

На странице вы можете увидеть, какой сетевой профиль включён в данный момент. Тот, что отмечен как активный — это текущий сетевой профиль, который используется.

На странице также отображаются настройки параметров брандмауэра, позволяющие приложениям проходить через брандмауэр. Однако эти параметры являются ссылками для изменения конфигурации через Панель управления.

Включить или отключить брандмауэр

Чтобы включить или отключить брандмауэр Защитника Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

- Щёлкните активный брандмауэр. Например, Частная сеть.

- Включите или выключите тумблер брандмауэра защитника Microsoft.

Здесь же можно установить флажок, заблокировав все входящие подключения, включая те, что указаны в списке разрешённых приложений.

После того, как вы выполните эти шаги, на вашем компьютере отключится брандмауэр.

Если вы отключаете брандмауэр для тестирования приложения, не забудьте снова включить его после теста. Если проблема была в брандмауэре, лучше всего создать правило исключения, а не полностью отключать функцию безопасности.

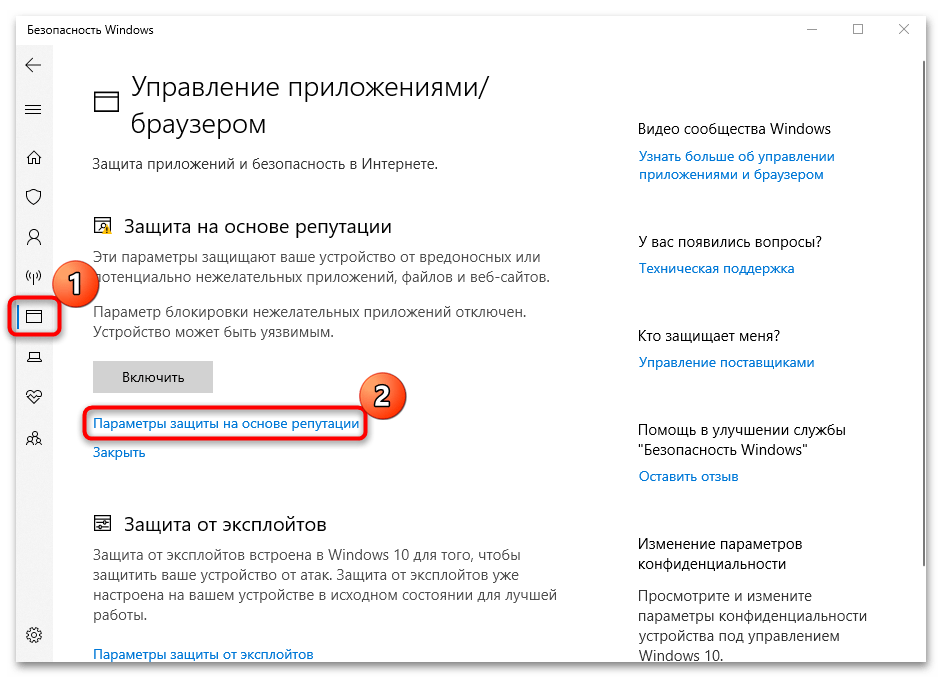

Как защитить устройство от вредоносного кода

На странице «Управление приложениями/браузером» можно настроить защиту приложений и параметры безопасности в интернете, которые помогут защитить компьютер от сайтов, приложений и файлов с вредоносным кодом.

Параметры по умолчанию — это рекомендуемая конфигурация, которую вы должны использовать (их можно изменить в любой момент).

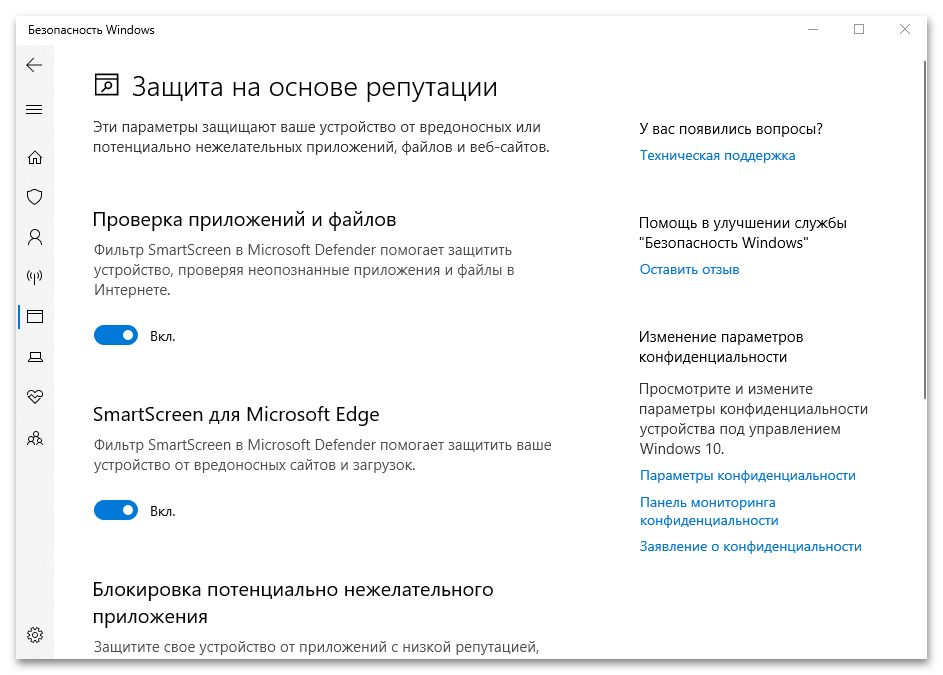

Защита репутации

Чтобы защитить устройство с помощью защиты на основе репутации, выполните следующие действия:

- Откройте Безопасность Windows .

- Щёлкните Управление приложениями и браузером .

- Выберите Параметры защиты на основе репутации.

- Включите или выключите нужные параметры в соответствии с вашими предпочтениями.

Доступны несколько вариантов:

- Проверять приложения и файлы — защита от нераспознанных приложений и файлов из Интернета.

- SmartScreen для Microsoft Edge — защищает устройство от вредоносных загрузок и сайтов.

- Блокировка потенциально нежелательных приложений блокирует приложения с низкой репутацией.

- SmartScreen для приложений Microsoft Store — проверяет веб-контент, который используют приложения из магазина Microsoft Store.

Примечание: Windows 10 по умолчанию имеет оптимальные настройки этой функции. Вы можете выборочно включать или отключать их в зависимости от личных предпочтений.

После выполнения этих действий антивирус Microsoft Defender защитит ваше устройство от нежелательных приложений, файлов и сайтов.

Изолированный просмотр

Изолированный просмотр — это возможность редакций Windows 10 Pro, Education и Enterprise, которая разработана для изоляции браузера Microsoft Edge на аппаратном уровне, чтобы защитить устройство и данные от вредоносных программ или атак нулевого дня.

Если этот параметр доступен, вы можете получить доступ к его настройкам в Защитнике Microsoft, выполнив следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Изменить параметры Application Guard.

Если вы используете поддерживаемую версию Windows 10, то сможете получить доступ к настройкам, если компонент «Microsoft Defender Application Guard» включён с помощью функции «Включение или отключение компонентов Windows».

Выполнив эти шаги, вы можете начать новый сеанс безопасного просмотра, открыв новый браузер Microsoft Edge на базе движка Chromium, нажав кнопку главного меню (трехточечную) и выбрав параметр «Новое окно Application Guard».

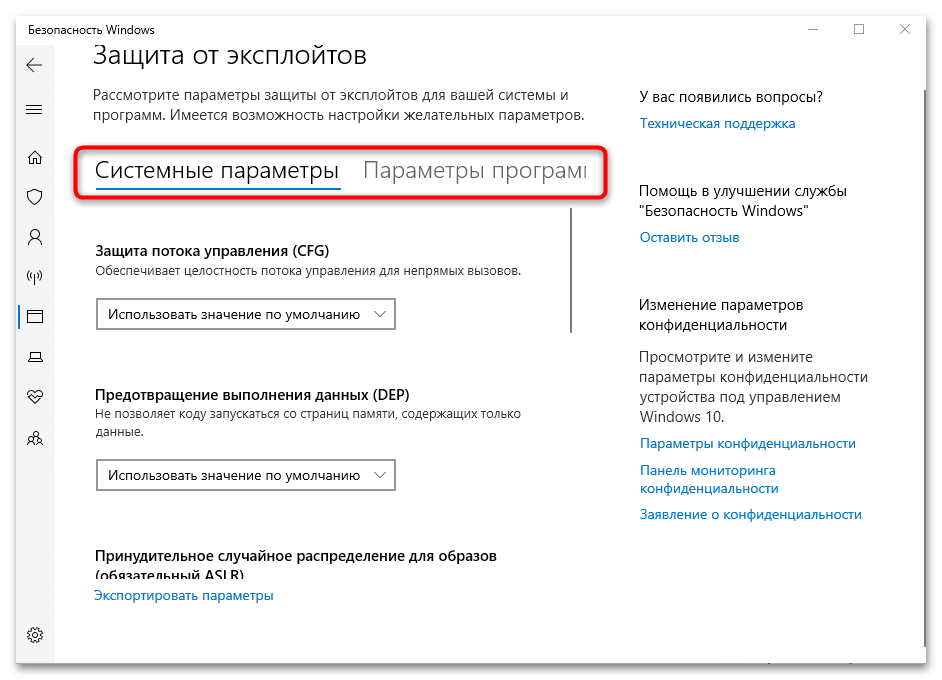

Защита от эксплойтов

Защита от эксплойтов — это расширенная функция, которая может помочь уменьшить количество вредоносных программ и уязвимостей.

Windows 10 включает наиболее оптимальные настройки для защиты от эксплойтов. Не следует вносить какие-либо изменения в них, если вы не знаете, что делаете.

Чтобы настроить параметры защиты от эксплойтов, выполните следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Параметры защиты от эксплойтов.

- Выберите вкладку Системные параметры и настройте параметры в соответствии с личными предпочтениями.

- Аналогично настройте вкладку Параметры программы.

После выполнения этих шагов защита от эксплойтов будет работать на устройстве в соответствии с вашими настройками.

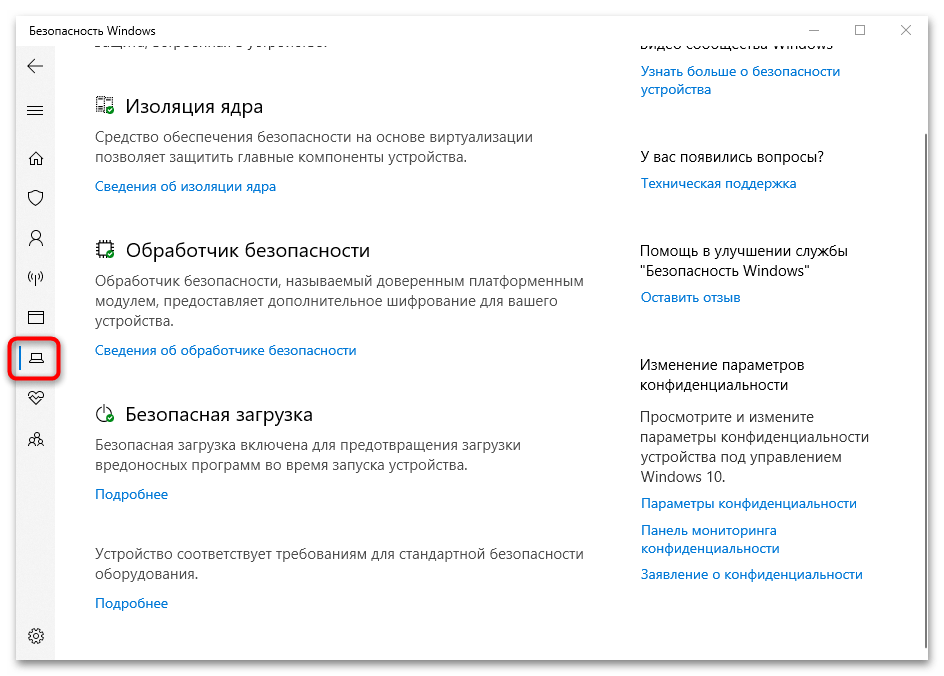

Как включить изоляцию ядра в Windows Security

Изоляция ядра — это технология виртуализации, которая добавляет дополнительный уровень защиты от сложных атак.

Как правило, не нужно беспокоиться об этой функции, но вы можете включить её, выполнив следующие действия:

- Щёлкните Безопасность устройства.

- Щёлкните параметр Сведения об изоляции ядра.

- Включите ползунок целостности памяти.

После выполнения этих действий необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Если вы не видите этот параметр, скорее всего, виртуализация не включена в базовой системе ввода-вывода (BIOS) или унифицированном расширяемом интерфейсе микропрограмм (UEFI).

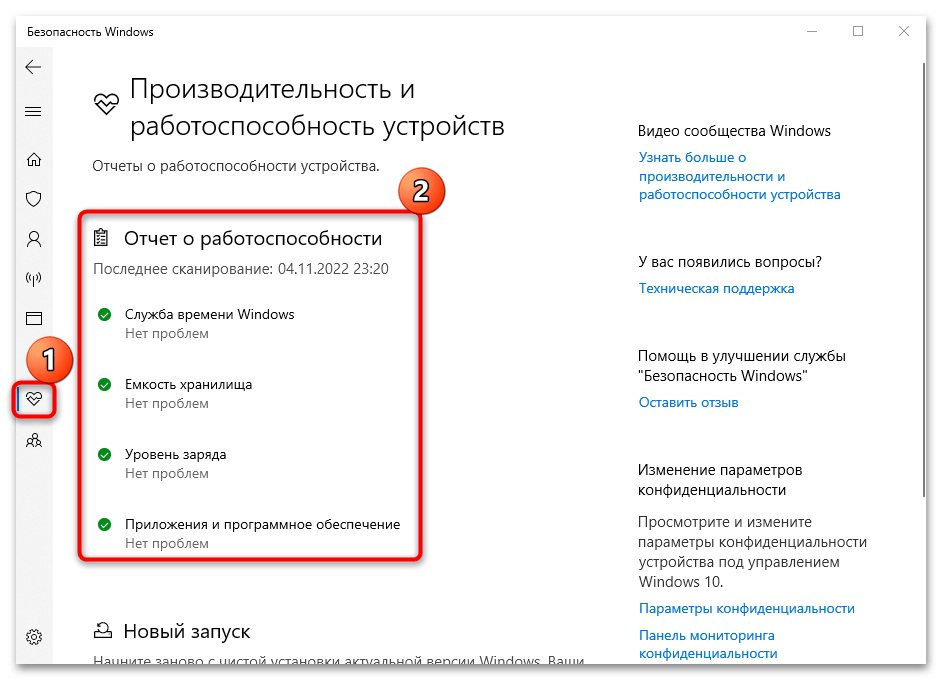

Как просмотреть отчёт о работоспособности и производительности

Служба безопасности Windows включает информацию о состоянии и производительности компьютера.

Чтобы просмотреть отчёт о работоспособности и производительности устройства, выполните следующие действия:

- Щёлкните Производительность и работоспособность устройств.

В отчёт включены статусы Центра обновления Windows, хранилища, драйвера устройства и аккумулятора. Если необходимо предпринять какие-то действия, вы увидите предупреждение с рекомендациями по устранению проблемы.

Вот значения для каждого возможного состояния статуса:

- Зелёный: всё работает правильно.

- Жёлтый: рекомендация доступна.

- Красный: предупреждение, требующее немедленного внимания.

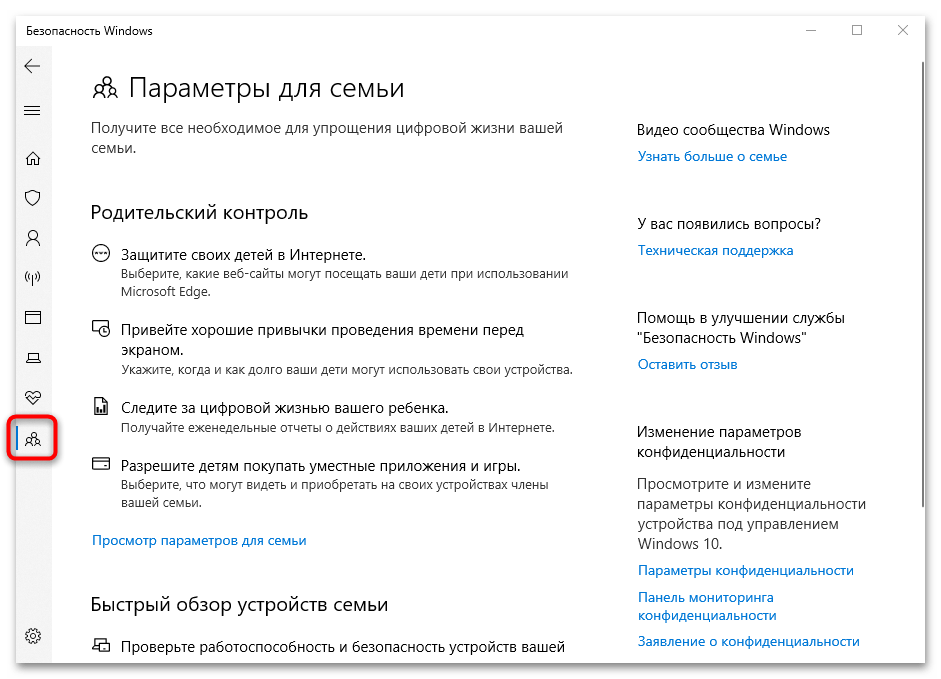

Как управлять родительским контролем и отслеживать устройства

Раздел «Параметры для семьи» — это не то место, где можно управлять какими-либо настройками. Здесь предлагается доступ к учётной записи Microsoft для управления родительским контролем и другими устройствами, подключёнными к учётной записи.

Чтобы получить доступ к семейным параметрам, выполните следующие действия:

- Щёлкните Параметры семьи.

- В разделе «Родительский контроль» выберите параметр « Просмотр параметров семьи», чтобы открыть эти параметры в своей учётной записи Microsoft в Интернете.

- В разделе «Быстрый обзор устройств семьи» выберите «Просмотр устройств», чтобы открыть эти настройки в своей учётной записи Microsoft в Интернете.

Настройка уведомлений безопасности Windows

Есть страница настроек, которая позволяет управлять сторонним антивирусом и файерволом, а также настройками уведомлений.

Чтобы отключить уведомления защитника Windows 10, выполните следующие действия:

- Нажмите кнопку «Параметры» в левом нижнем углу окна.

- В разделе «Уведомления» выберите параметр «Управление уведомлениями».

- Настройте уведомления в соответствии со своими предпочтениями.

После выполнения этих шагов уведомления будут вести себя в соответствии с вашей конфигурацией.

На странице настроек вы также заметите раздел «Обновления системы безопасности», который отображает список установленных сторонних решений безопасности — веб-защита, брандмауэр и антивирус. Здесь нельзя настраивать какие-либо параметры, но можно использовать эту страницу, чтобы открыть настройки в самом приложении.

Подводя итог стоит отметить, что вы можете использовать сторонние решения от популярных компаний, таких как Norton, AVG, Kaspersky, Avast, Bitdefender, но стандартные возможности Windows 10 предлагают хороший набор инструментов с простым интерфейсом, которые работают быстро и могут конкурировать с любым другим решением.

Содержание

- Как открыть «Безопасность Windows»

- Важные сведения о безопасности ОС

- Обзор возможностей и их настройка

- Защита от вирусов и угроз

- Защита учетных записей

- Брандмауэр и безопасность сети

- Управление приложениями/браузером

- Безопасность устройства

- Параметры для семьи

- Как задать расписание проверок на вирусы

- Вопросы и ответы

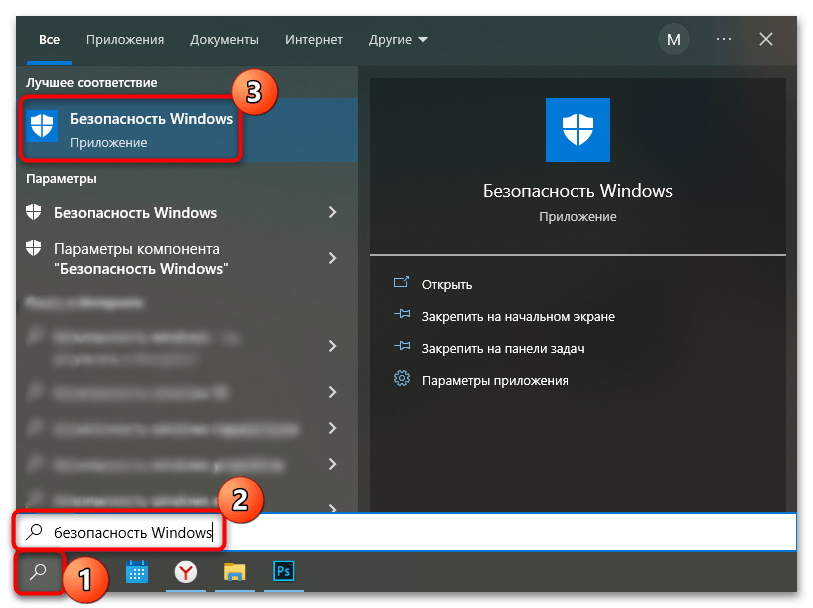

В приложении «Безопасность Windows» доступны тонкие настройки и управление соответствующими средствами операционной системы. Здесь есть параметры «Защитника Windows», который обеспечивает защиту компьютера в реальном времени от различного вредоносного программного обеспечения. Чтобы открыть службу, можно воспользоваться поисковой строкой меню «Пуск», введя запрос «Безопасность Windows».

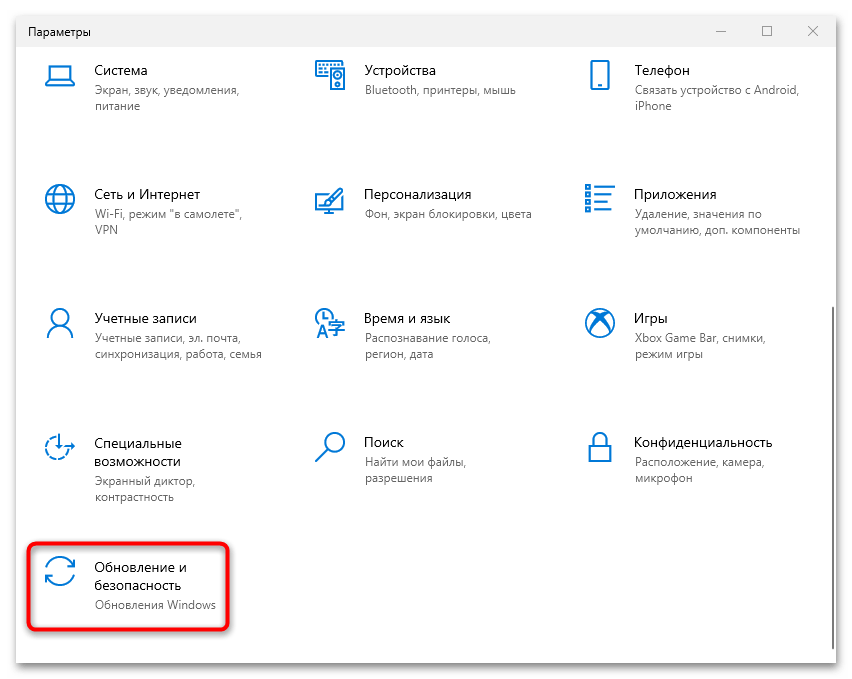

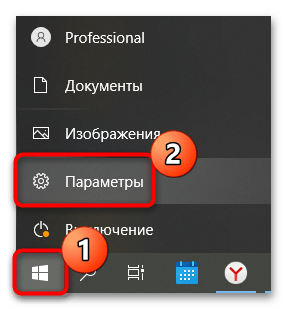

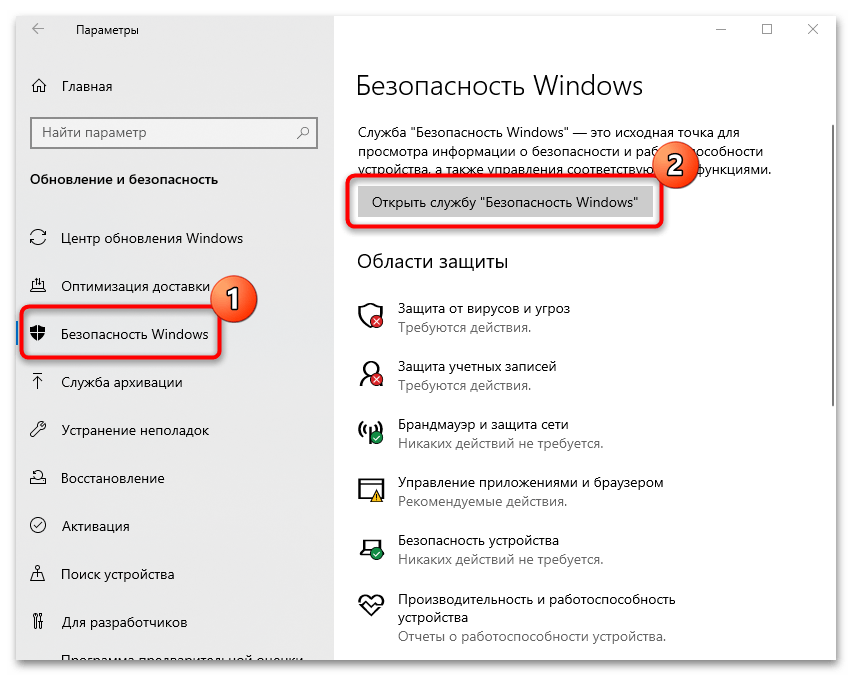

Также существует еще один способ перейти к настройкам встроенной защиты:

- Кликните по иконке «Пуск», затем нажмите на пункт «Параметры».

- В появившемся окне перейдите в раздел «Обновление и безопасность».

- Щелкните по вкладке «Безопасность Windows», затем по строке «Открыть службу «Безопасность Windows»».

Отобразится простой и интуитивно понятный интерфейс, функции которого размещены в отдельных разделах, что обеспечивает удобство при навигации.

Важные сведения о безопасности ОС

Чтобы понимать, какие настройки можно производить, а также для чего нужно то или иное средство, следует ознакомиться с несколькими важными нюансами.

По умолчанию операционная система использует встроенную антивирусную программу «Защитник Windows 10», или «Microsoft Defender».

Читайте также: Как отключить / включить Защитник Windows 10

Если на ПК устанавливается другая антивирусная программа, то «Защитник» автоматически отключается, а после удаления такого софта – самостоятельно включается снова.

В более ранних операционных системах приложение называлось «Центр безопасности Windows».

Обзор возможностей и их настройка

Все настройки безопасности ОС находятся в интерфейсе службы, откуда пользователь может управлять ими, отключать или включать различные средства.

На домашней странице располагается состояние функций безопасности, которые доступны в Windows 10. Отсюда можно узнать о действиях, которые вам рекомендуется предпринять для обеспечения защиты компьютера.

Зеленая галочка рядом со средством говорит о том, что никаких действий не требуется. Желтый восклицательный предупреждает о том, что есть рекомендации по безопасности, а красный крестик означает, что необходимо срочно принять меры.

Разберем разделы с настройками функций безопасности, а также их возможности и настройки.

Защита от вирусов и угроз

В разделе «Защита от вирусов и угроз» располагаются настойки встроенной антивирусной программы. Если установлен сторонний софт, то отобразятся его параметры, а также кнопка для его запуска. Через область возможно сканирование компьютера на наличие потенциально опасных угроз и подозрительных утилит, а также настройка автономной проверки и расширенной функции защиты от утилит-шантажистов.

Текущие угрозы

В блоке «Текущие угрозы» настраивается сканирование системы на вирусы. При нажатии на кнопку «Быстрая проверка» запустится процедура, которая поможет выявить подозрительные файлы и утилиты, но при этом не произведет глубокого анализа, соответственно, проверка не займет много времени. Также имеются и другие типы сканирования:

- Кликните по строке «Параметры сканирования».

- На новой странице есть несколько вариантов, включая быструю проверку. При нажатии на кнопку «Полное сканирование» антивирусная программа произведет глубокий анализ, что займет достаточно времени, но при этом будут проверены все файлы, приложения и другие данные на всех накопителях. Продолжительность зависит от количества информации на компьютере.

- Функция «Настраиваемое сканирование» позволяет пользователю самостоятельно выбрать папки, которые нужно проверить. Отметьте пункт, затем нажмите на кнопку «Выполнить сканирование сейчас».

- После этого запустится встроенный «Проводник», через ветки которого можно отыскать подозрительный каталог. Выделите нужное, затем кликните по кнопке «Выбор папки». Встроенная защита проверит только выбранный элемент.

Отдельного внимания заслуживает функция «Проверка Автономным модулем Microsoft Defender». С помощью нее выполняется глубокий анализ системы, позволяющий найти и обезвредить вирусы, которые очень сложно отыскать обычными методами. Принцип работы функции заключается в том, что произойдет автоматический перезапуск Windows, и во время загрузки системы средство выполнит тщательный поиск затаившихся вредоносных утилит.

Параметры защиты от вирусов и других угроз

Одна из важнейших составляющих программного обеспечения – это функция параметров, обеспечивающих защиту в реальном времени, облачную защиту, блокировку несанкционированного доступа к ПК и пользовательским данным, контроль получения доступа к каталогам, списки исключения и другие возможности.

Нажмите на строку «Управление настройками», чтобы перейти на страницу с расширенными возможностями.

В этом окне можно включать или отключать различные средства защиты, которые были перечислены выше. Активируйте или деактивируйте опции «Защита в режиме реального времени», «Облачная защита», «Автоматическая отправка образцов» и «Защита от подделки» по своему усмотрению.

В блоке «Контролируемый доступ к папкам» подразумевается настройка защиты от программ-вымогателей и другого вредоносного софта:

- Кликните по строке «Управление контролируемым доступом к файлам».

- Произойдет переход в раздел «Защита от программ-шантажистов», в который также можно попасть через главную страницу «Защита от вирусов и угроз». По умолчанию настройка отключена — активируйте ее, чтобы открылись дополнительные возможности.

- На странице «Журнала блокировки» отображаются сведения о недавно заблокированном подозрительном ПО и действиях в системе.

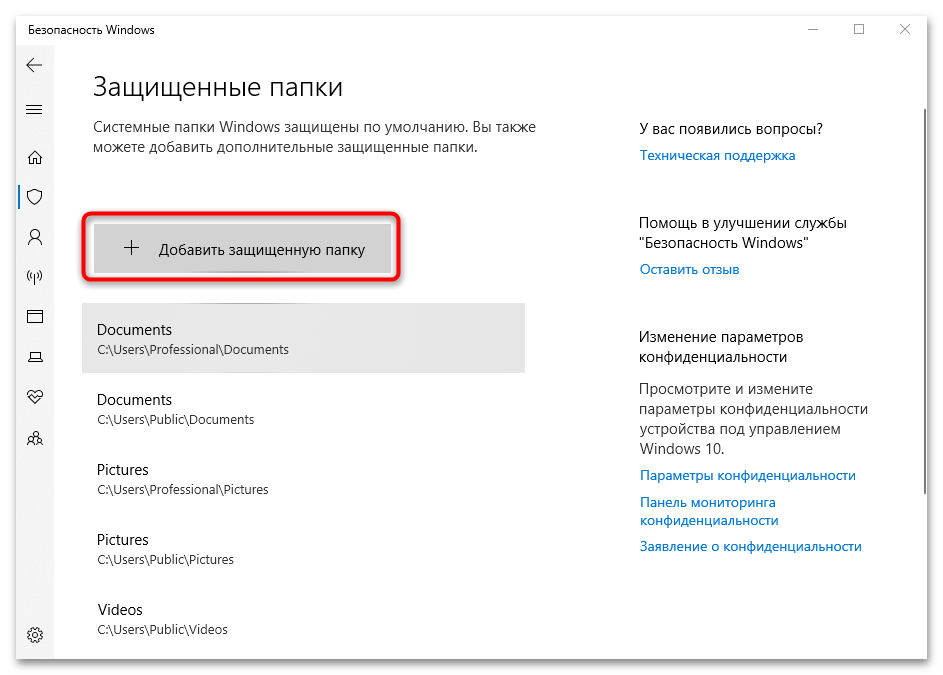

- Чтобы поставить защиту на определенные папки, нажмите на строку «Защищенные папки».

- По умолчанию пользовательские папки на локальном системном диске уже защищены, но вы можете добавить и другие каталоги. Для этого нажмите на соответствующую кнопку.

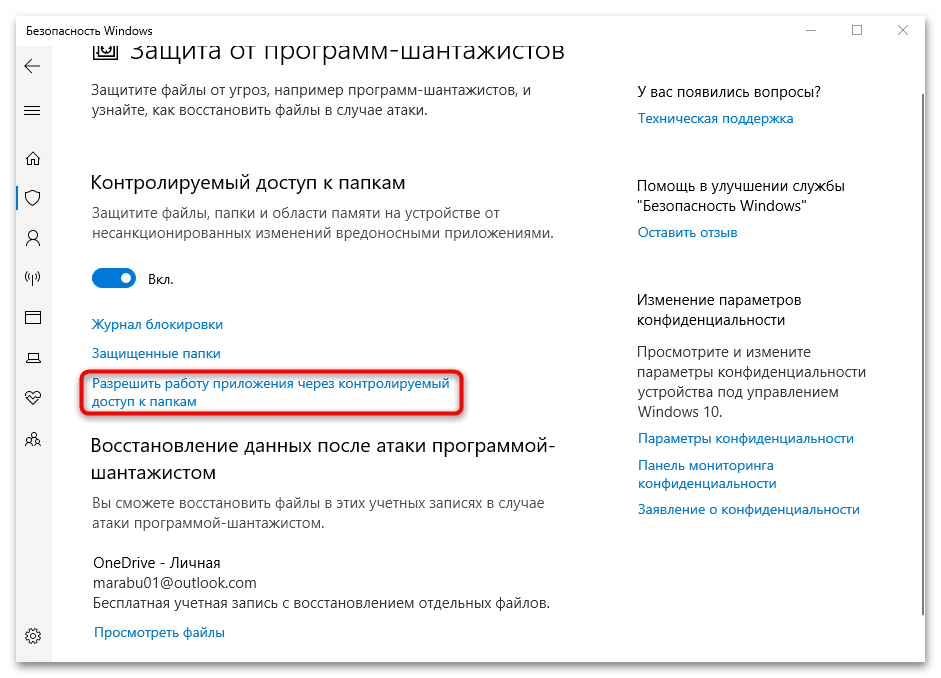

- Если контролируемый каталог заблокировал какое-либо приложение, которому вы доверяете, можете добавить его в список исключений. Для этого щелкните по ссылке «Разрешить работу приложения через контролируемый доступ к папкам».

- На новой странице находится выбор приложений. Нажмите на кнопку добавления для отображения всплывающего меню, где и выберите нужный пункт. Добавление происходит путем указания пути к исполняемому файлу или ярлыку через «Проводник».

Также в разделе «Защита от вирусов и угроз» можно проверить обновление средства. Здесь указаны дата и время последней проверки, и если актуальная версия для функции есть, то она автоматически загрузится и установится.

Защита учетных записей

В блоке с настройкой защиты учетных записей доступны параметры аккаунта Microsoft. Чтобы через него можно посмотреть его данные, нажмите по соответствующей строке.

Осуществится переход в раздел «Учетные записи» приложения «Параметры». На вкладке «Ваши данные» отображается ник, аватар, привязанная электронная почта. При необходимости можно перейти на страницу управления аккаунтом.

Вернемся в интерфейс «Безопасность Windows» и разберем, что такое «Динамическая блокировка» — еще один пункт на странице с учетными данными. Она настраивается пользователем самостоятельно и предназначена для автоматической блокировки компьютера, что особенно актуально в общественных местах или на работе. Причем компьютер самостоятельно определяет, что пользователя нет рядом.

Личные данные не всегда в безопасности даже дома, поэтому «Динамическая блокировка» позволяет защитить конфиденциальные данные на то время, пока вы отошли от компьютера.

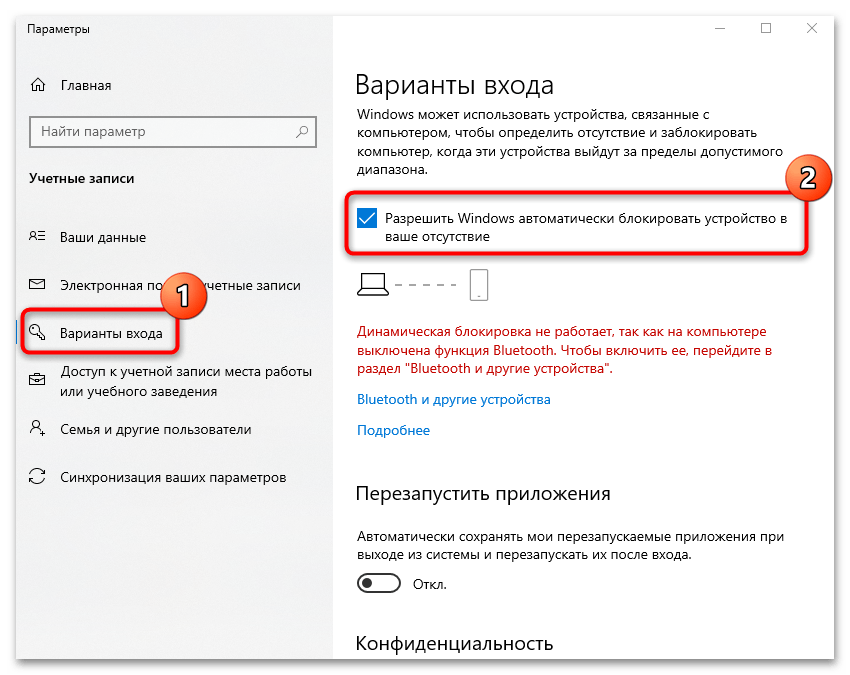

- Нажмите на кнопку «Параметры динамической блокировки», чтобы открыть «Параметры» с настройкой функции.

- На вкладке «Варианты входа» можно выбрать способ разблокировки системы. Еще здесь есть блок «Динамическая блокировка» с возможностью активации. Отметьте пункт «Разрешить Windows автоматически блокировать устройство в ваше отсутствие».

Чтобы функция полноценно работала, потребуется активировать модуль Bluetooth и синхронизировать через него компьютер и мобильное устройство. После соединения устройства по Bluetooth всякий раз, когда вы уходите и покидаете радиус действия беспроводной связи, система автоматически блокируется.

Функция не сработает, если подключенный смартфон останется рядом с ПК или ноутбуком.

Брандмауэр и безопасность сети

В разделе «Брандмауэр и безопасность сети» есть параметры встроенного брандмауэра, а также через него можно отслеживать события, которые происходят с сетями и подключениями к интернету.

На странице отображается доменная, частная и общедоступная сети. Чтобы настроить один из этих параметров, щелкните по нему левой кнопкой мыши. Причем для каждого из подключений можно активировать или выключить встроенный брандмауэр Microsoft Defender и запретить входящие соединения, что особенно актуально для подключений в общественных местах.

Также имеются дополнительные настройки брандмауэра:

- добавление приложений и портов в список исключений, файлы и данные которых не будут проверяться встроенной защитой;

- запуск встроенного средства устранение неполадок подключения к сети;

- настройка отображения уведомлений от Microsoft Defender;

- кнопка «Дополнительные параметры», перенаправляющая в интерфейс утилиты «Монитор брандмауэра в режиме повышенной безопасности» для более тонких настроек «Защитника»;

- сброс настроек брандмауэра.

Читайте также:

Руководство по настройке брандмауэра в Windows 10

Добавление исключений в Защитнике Windows 10

Открываем порты в брандмауэре Windows 10

Управление приложениями/браузером

Через этот раздел осуществляется управление защитой программ и сетевых подключений. Здесь доступно обновление параметров фильтра SmartScreen, а также тонкие настройки для защиты устройство от потенциально опасных приложений, загрузок, файлов.

Защита на основе репутации

Параметр предназначен для блокировки нежелательных приложений, поскольку устройство может оказаться уязвимым к различному опасному программному обеспечению. После его включения кликните по строке параметров, чтобы открыть более тонкие настройки.

В новом окне предусмотрены инструменты для проверки неопознанных приложений в интернете. Если вы используете фирменный браузер Microsoft Edge, лучше для него включить фильтр SmartScreen, что обеспечит защиту от подозрительных загрузок из интернета или открытия потенциально опасных веб-ресурсов.

Еще есть фильтр SmartScreen для приложений, скачиваемый через официальный магазин Microsoft Store.

Защита от эксплойтов

Как известно, эксплойты – это программы, части кода или скрипты, которые получают выгоду при обнаружении уязвимости в системе. В их составе есть исполняемый код или даже данные, способные уничтожить или повредить информацию на локальном или удаленном компьютере.

При переходе на страницу с параметрами защиты от эксплойтов отобразится список функций с описанием, для которых в большинстве случаев доступно несколько действий: использование по умолчанию, выключено и включено. Каждый пункт дополнительно настраивается вручную.

Возможно управление не только системными параметрами, но и параметрами программ. Переключение между разделами происходит через вкладки вверху.

Безопасность устройства

В окне с информацией безопасности устройства есть сведения о состоянии нескольких возможностей аппаратной защиты компьютера, если таковая предусматривается компонентами ПК. Внизу должно быть уведомление, соответствует ли компьютер требованиям для аппаратной защиты.

В разделе есть еще несколько важных параметров:

| Параметр | Описание |

|---|---|

| «Изоляция ядра» | Функция, обеспечивающая защиту от вредоносных утилит и различных атак посредством изоляции процессов от самого устройства и операционной системы |

| «Обработчик безопасности» | Доверенный платформенный модуль TPM, тот самый необходимый для установки Windows 11 |

| «Безопасная загрузка» | Предотвращение заражения системы на аппаратном уровне во время загрузки системы |

В зависимости от возможностей ПК пункты могут различаться. О каждом параметре можно узнать более подробную информацию, если кликнуть по строке со сведениями.

Производительность и работоспособность устройств

На странице с информацией о производительности и работоспособности устройства даются общие сведения о работе вашего компьютера в виде отчета с указанием последнего сканирования.

Если на устройстве есть проблемы с хранилищем, аккумулятором, приложениями или программным обеспечением, то средство оповестит об этом, чтобы пользователь мог оперативно исправить появившуюся неполадку.

Параметры для семьи

Следующий раздел предназначен, скорее, для информирования о возможностях родительского контроля. Он пригодится, когда компьютером пользуются и дети. У вас есть возможность выбрать сайты, которые может посещать ребенок, а также определять время, в течение которого ему разрешено проводить время перед ПК, а также контролировать действия детей в интернете с помощью еженедельных отчетов.

Переходите по ссылке ниже, чтобы узнать, как включить и настроить функцию в Windows 10.

Подробнее: Особенности «Родительского контроля» в Windows 10

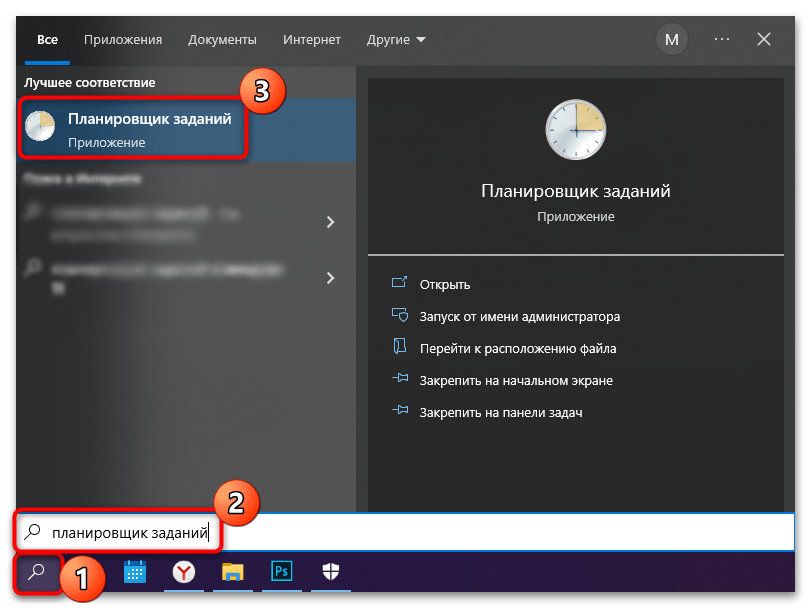

Как задать расписание проверок на вирусы

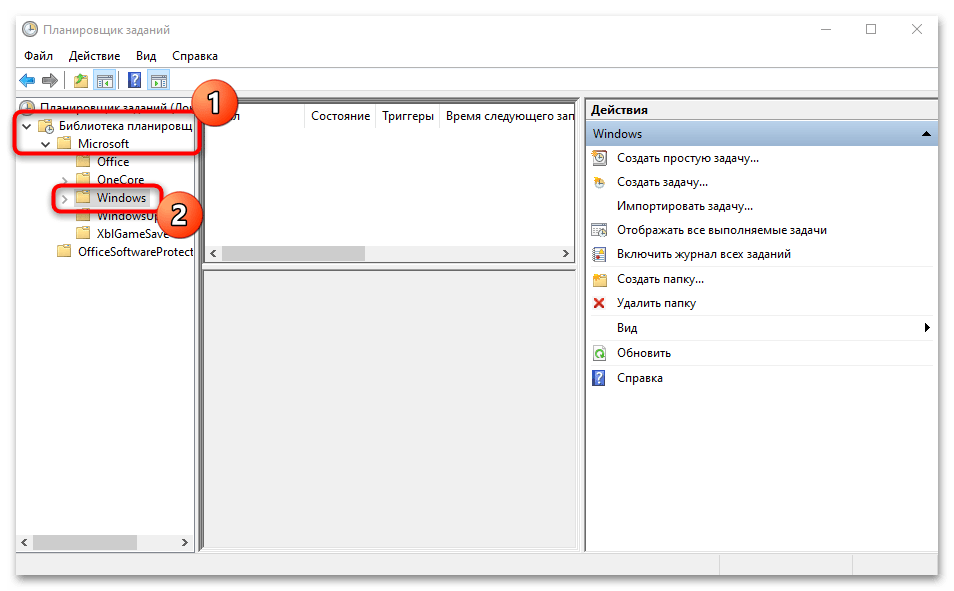

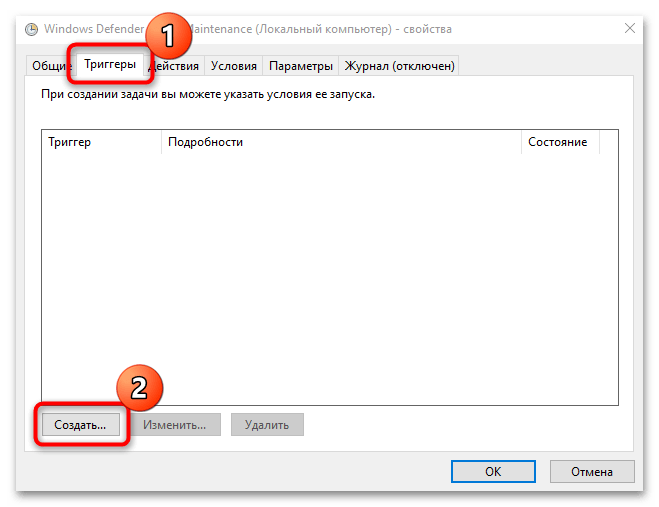

Выше мы рассматривали способы проверки компьютера с помощью встроенной защиты Windows 10. Несмотря на то, что все методы активируются вручную, в ОС есть возможность задать расписание сканирования, которое позволит сэкономить время, при этом поддерживая безопасность устройства:

- Через системный поиск «Пуска» найдите приложение «Планировщик заданий».

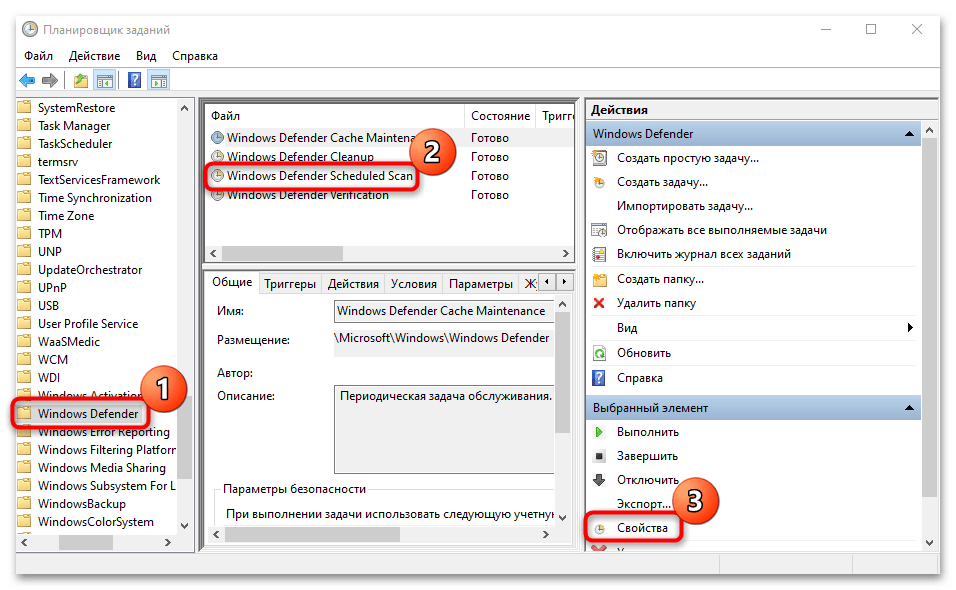

- Разверните ветку библиотеки на левой панели, затем поочередно папки «Microsoft» и «Windows».

- В раскрывшемся списке отыщите параметр «Windows Defender». На панели в центре кликните по пункту «Windows Defender Scheduled Scan». Справа нажмите на пункт «Свойства» в разделе «Действия».

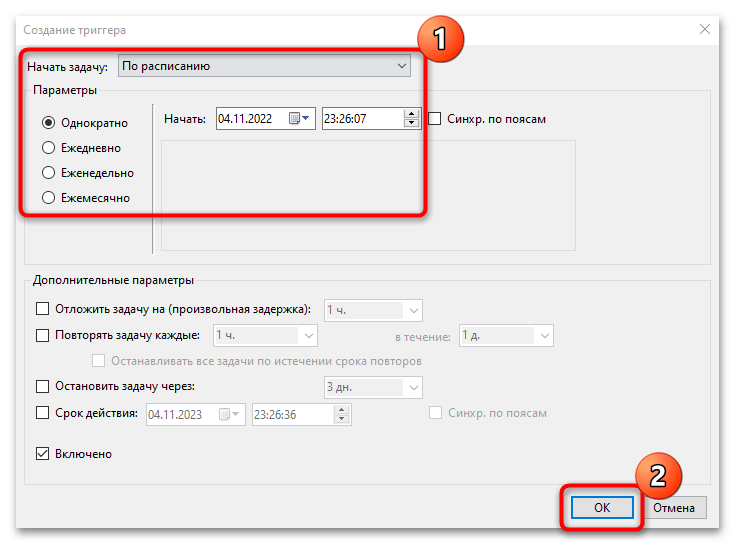

- Откроется новое окно, где нужно перейти на вкладку «Триггеры». Щелкните по кнопке «Создать».

- Останется задать время проверки и периодичность. Подтвердите действие.

После этого система будет автоматически запускать сканирование устройства на наличие вирусов в заданное время и с указанной периодичностью.

Microsoft Windows — самая популярная операционная система в мире, поэтому большинство атак направлены именно на нее. В Windows 10 разработчики заложили значительный защитный потенциал, начиная с Защитника Windows и заканчивая групповыми политиками, BitLocker и Virtualization-Based Security — их нужно только грамотно настроить.

- Введение

- Безопасность Windows 7 и Windows 10

- Защита от бесфайловой атаки

- Виртуализация Windows 10

- Защита данных от утечки

- Выводы

Введение

Защита Windows 10 устроена интересным образом и делится на 3 больших параметра:

- Управление идентификацией и доступом

- Защита от угроз

- Защита информации

Если полностью описать весь набор правил, настроек и функций безопасности Windows 10, то придется написать книгу. Даже если детально присмотреться к пункту «Защита от угроз» в локальной политике, то сразу станет понятно, что все не так просто. Существует масса ключевых моментов при настройке как «Защитника Windows», так и всех его ответвлений. Поэтому придется коснуться частных случаев целевых атак, и показать опции и функции, которые нам любезно предоставили разработчики Windows 10, чтобы помочь сохранить время, деньги и нервы в подобных случаях.

Безопасность Windows 7 и Windows 10

На момент выпуска Windows 7, а это 2009 год, защита была построена таким образом, какого требовало время выпуска данной операционной системы и обстоятельства атак. На момент написания статьи она еще получает пакеты обновления, в которые входят заплатки для уязвимостей, патчи и т. д. Кардинально она уже не меняется, и новых функций не добавляется. А 14 января 2020 года, как заявляет Microsoft, поддержка этой операционной системы вовсе закончится. И, как бы многим ни было трудно принимать сей факт, — Windows 7 является устаревшим продуктом.

В отношении Windows 10 подход с обновлениями изменился — каждый год выпускается новый релиз. Другими словами, каждые полгода с обновлениями устанавливаются не только исправления ошибок кода и патчи, но также обновляются и добавляются новые функции безопасности.

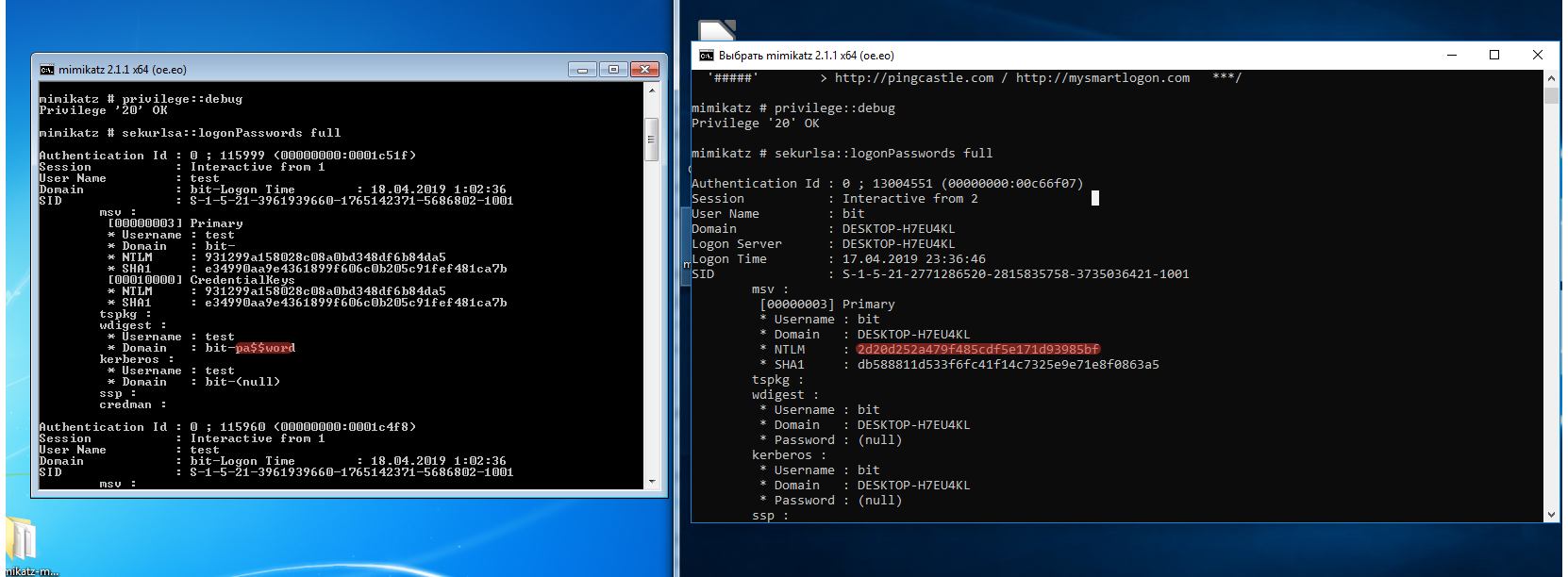

Если сравнивать разницу защищенности Windows 7 и 10, то встроенный антивирус в «десятке» — это не весь спектр защиты. Возьмем, к примеру, хранение учетных данных в памяти этих операционных систем, и сравним.

На практике делается это очень просто: есть масса программ, которые смогут сделать дамп памяти, к примеру Mimicatz.

Открываем его в командной строке от имени администратора на обеих операционных системах и вводим последовательность команд:

mimikatz # privilege::debug

mimikatz # sekurlsa::logonPasswords full

Рисунок 1. Работа программы Mimikatz

Данной утилитой мы атакуем процесс lsass.exe, который хранит учетные данные пользователей. Получаем пароль пользователя Windows 7 в открытом виде, а Windows 10 — только NTLM-хеш пароля. К сравнению: пароли на более новой операционной системе не хранятся в открытом виде. Отсюда следует, что чем новее программное обеспечение, тем оно острее отвечает на атаки. Чем быстрее организации обновляют парк программного обеспечения, тем менее уязвима информационная инфраструктура организации.

Защита от бесфайловой атаки

Хакеры часто применяют для начала атаки спам-кампании. Основаны они на рассылке писем с вредоносными файлами, запуск которых сулит открыть двери в сеть для злоумышленников.

Файлы бывают разных типов и эксплуатируют они разные уязвимости операционных систем. Однако если система под защитой антивируса, скорее всего, вредоносные действия будут заблокированы, а файл удален. Но существуют атаки, которые антивирус не в состоянии блокировать. Например, документы MS Office с вредоносными макросами. Сам документ по своей сути может быть безвреден и подозрительной сигнатуры, и странного поведения в себе не несет. Но макрос может быть написан таким способом, что боевую нагрузку он скачает с удаленного сервера и исполнит на системе. Ни встроенный в Windows 10, ни сторонний антивирус не сможет отреагировать на такую атаку, так как файл был проверен перед запуском, и он лишь исполняет макрос. А вот какие конкретно действия производит код, уже никто не смотрит. Да и бороться антивирусу особо не с чем — остается лишь код в памяти. Такие типы атак называются бесфайловыми или бестелесными (самого исполняемого файла нет), и они являются наиболее опасными при спаме.

Для тех, кто не использует макросы, защититься легче — просто отключить их. Но какие меры предпринять, когда это необходимо использовать? Ведь встает задача различать макросы, которые необходимы, от тех, которые используют атакующие. Для этой цели в Windows 10 разработали Windows Defender Exploit Guard. Это набор функций, который включает в себя:

- защиту от эксплойтов;

- уменьшение поверхности атаки;

- защиту сети;

- контролируемый доступ к папкам.

В документации Microsoft можно найти описание всех функций более подробно.

Важный момент: практически все компоненты зависят от встроенного в Windows 10 антивируса. То есть если установлен сторонний антивирус — то в Windows Defender Exploit Guard возможно будет пользоваться только защитой от эксплойтов. Остальные перечисленные функции будут работать только при включенном Windows Defender!

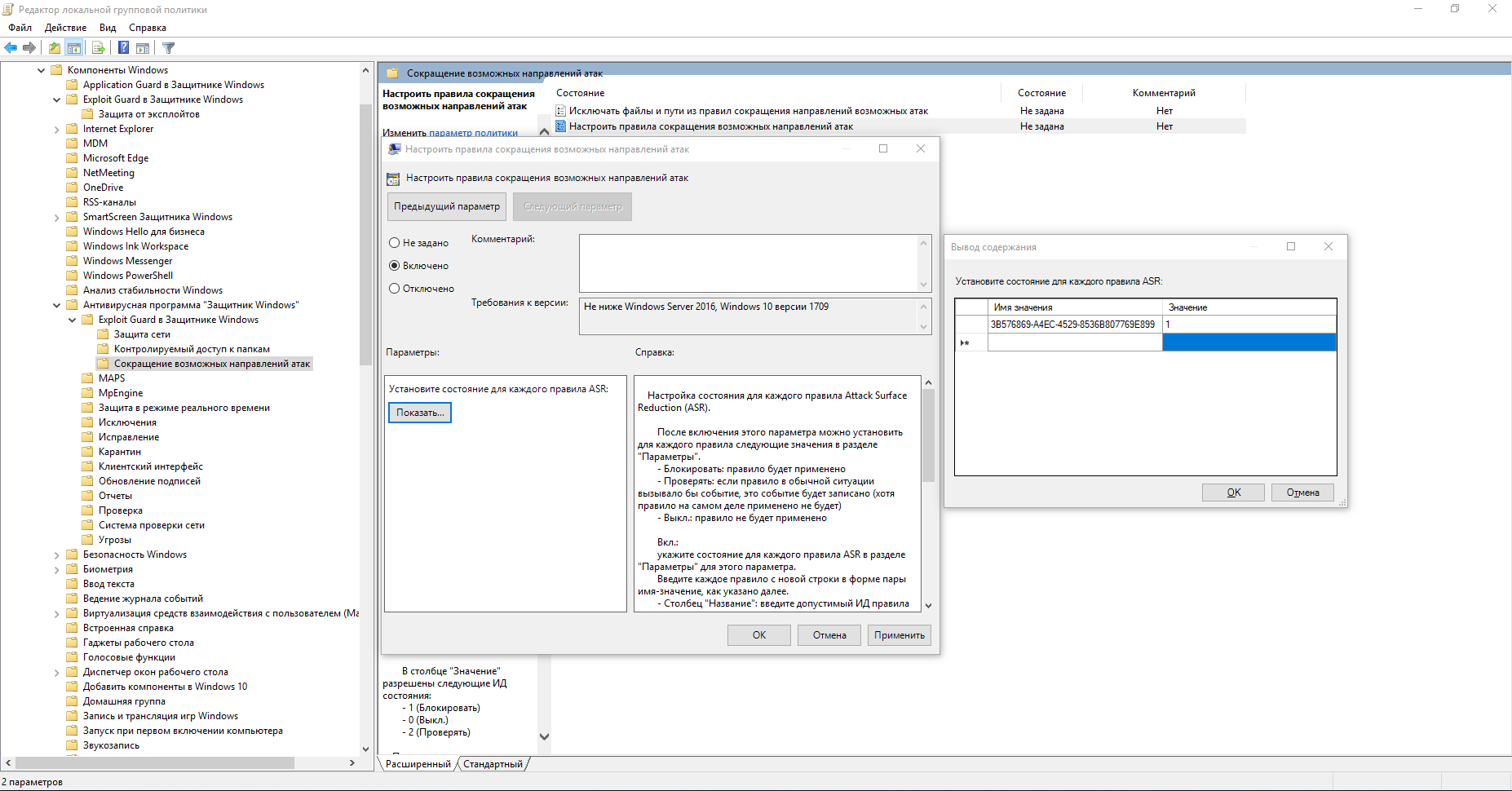

Для защиты от бесфайловой атаки необходима функция уменьшения поверхности атаки. Она содержит в себе порядка 14 правил. На странице представлены описания правил и их GUID. В данном случае необходимо включить правило «Блокировка создания исполняемого содержимого приложениями Office» с GUID «3B576869-A4EC-4529-8536-B80A7769E899». Это правило блокирует запуск сторонних приложений непосредственно макросом.

Чтобы включить данное правило, необходимо перейти в редактор локальных групповых политик и во вкладке «Конфигурация компьютера» идти по цепочке: Административные шаблоны → Компоненты Windows → Антивирусная программа «Защитник Windows» → Exploit Guard в Защитнике Windows → Сокращение возможных направлений атак. Далее необходимо открыть «Настроить правила сокращения возможных направлений атак».

Включаем функцию, выбрав переключатель «Включено», и нажимаем кнопку «Показать». В открывшемся окне вводим GUID правила и значение. Значения принимают вид:

0 — не работает

1 — блокирует

2 — не блокирует, но записывает логи.

Рисунок 2. Добавление правила в Windows Defender Exploit Guard

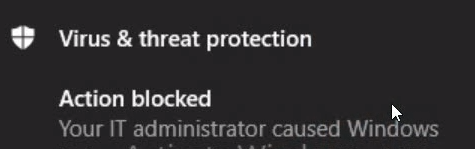

Включаем функцию, добавляем правило и пытаемся запустить файл с вредоносным макросом.

Рисунок 3. Оповещение о блокировке вредоносных действий

В этот момент появится уведомление о том, что действия макроса заблокированы. Но если запустить макрос, который, к примеру, посчитает стоимость скидки на товар внутри таблицы, его блокировать Защитник не будет.

Виртуализация Windows 10

В идеале политика защиты информационной безопасности в организации строится так, что ни на одной рабочей станции у пользователей не должно быть прав локального администратора, но на практике это тяжело выполнить. В любом случае на одной-двух станциях обычно бывают такие права. И в примере с Mimikatz было показано, как из дампа процесса lsass.exe можно достать NTLM-хеш пароля пользователя. Им все еще можно воспользоваться. Сложнее, но всё же.

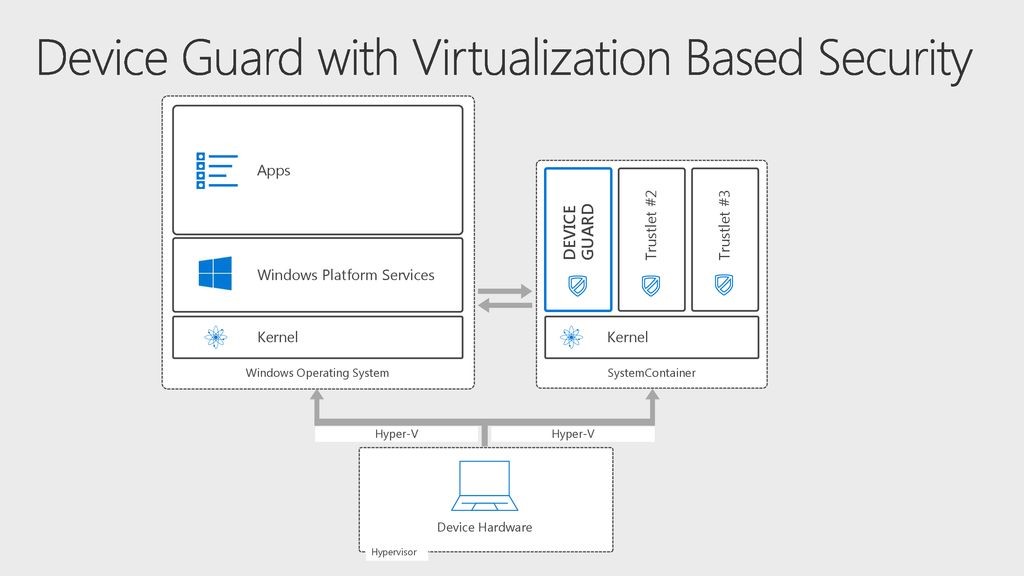

На этом этапе выявляется проблема архитектуры операционной системы Windows. Если у пользователя есть права локального администратора — он может делать все на данной машине. И эту парадигму сломать нельзя, так как на ней строится большинство приложений Windows. Возник вопрос: как защитить какие-то данные, чтобы к ним не мог получить доступ никто, независимо от того, какие у него привилегии, и в то же время оставить локального администратора? В Windows 10 на этот вопрос ответ нашелся в функции Windows 10 Virtualization-Based Security.

Эта функция позволяет запустить виртуальную среду за пределами операционной системы, и внутри этой виртуализации запустить контейнеры с данными. А так как гипервизор к аппаратной части компьютера ближе, чем сама операционная система, то виртуальная среда сама определяет уровень доверия к виртуальным контейнерам.

Рисунок 4. Архитектура Windows 10 Virtualization-Based Security

В итоге ситуация выглядит таким образом: даже если в системе работает локальный администратор, он не может получить доступ к данным в виртуальном контейнере. И лишь только некоторые системные запросы могут отправляться в этот контейнер.

Но в виртуальных контейнерах нельзя хранить все что угодно. В них хранятся специально разрабатываемые так называемые Trustlet. Один из них — это Credential Guard. То есть уже нельзя сделать дамп процесса lsass.exe со всеми учетными данными, которые там есть. Если быть совсем точным: дамп сделать можно, но процесс lsass раздваивается, и та часть, которая хранит в себе «учетки», находится в виртуальном контейнере.

Из минусов данной технологии:

- Пока так защитить можно только доменные учетные данные (если были введены другие учетные данные, то они так и останутся в памяти).

- Необходимо современное оборудование, желательно с крипточипами ТМ 1.2 или 2.0.

- Данную технологию можно запустить только на Windows Enterprise, что требует отдельного лицензирования и довольно дорого.

Переводить всю инфраструктуру на эту технологию нецелесообразно, но на двух-трех рабочих станциях, где используются учетные данные локального администратора, она была бы не лишней.

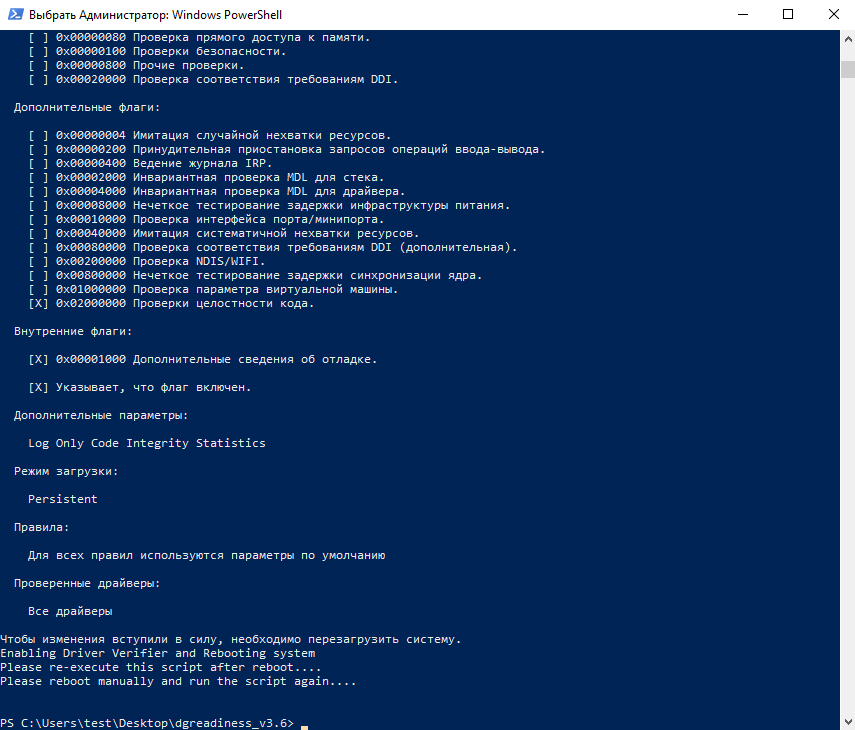

Чтобы проверить готовность рабочей станции к включению данного программного обеспечения, а также для самого включения можно скачать Device Guard and Credential Guard hardware readiness tool с официального сайта Microsoft. Это программное обеспечение представляет собой скрипт PowerShell. Обычный его запуск проверит на пригодность машины, а ключи «-Eneble -CG» запустят Windows Credential Guard с Windows 10 Virtualization-Based Security.

Рисунок 5. Проверка готовности системы к запуску виртуализации

После запуска и перезагрузки в диспетчере задач появится еще один процесс (если компьютер находится в домене): lsalso.exe — это и есть вторая часть lsass.exe, которая хранится в контейнере вместе с учетными данными. Сделать дамп этого процесса невозможно, а в lsass содержится зашифрованный NTLM-хеш, использовать который на практике нереально.

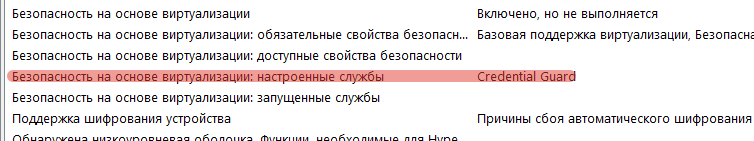

Чтобы убедиться, что виртуализация запустилась, необходимо зайти в «Сведения о системе», и напротив пункта «Безопасность на основе виртуализации: настроенные службы» должно быть значение Credential Guard.

Рисунок 6. Запущенная служба виртуализации

Защита данных от утечки

В рамках определенного сценария есть предположение, что пользователь случайно (или нет) может передавать информацию третьим лицам. Эти данные могут быть очень ценными, и от них может зависеть репутация или работа компании.

Также не исключены ситуации, когда носитель информации был утерян, или к устройству был получен несанкционированный доступ. В таких случаях получение данных с устройств — это лишь вопрос времени, причем очень короткого.

К примеру, можно взять ситуацию, когда злоумышленник получает доступ к рабочей станции. Достаточно загрузиться с загрузочного носителя, и через командную строку (вызывается сочетанием клавиш Shift+F10) мы получаем полный доступ к данным на жестком диске: можем их копировать и удалять.

Чтобы избежать такой ситуации и оградить хакера от информации на диске, в Windows 10 было разработано шифрование данных функцией BitLocker, правда, работает она только на Windows 10 версий Pro, Enterprise и Education.

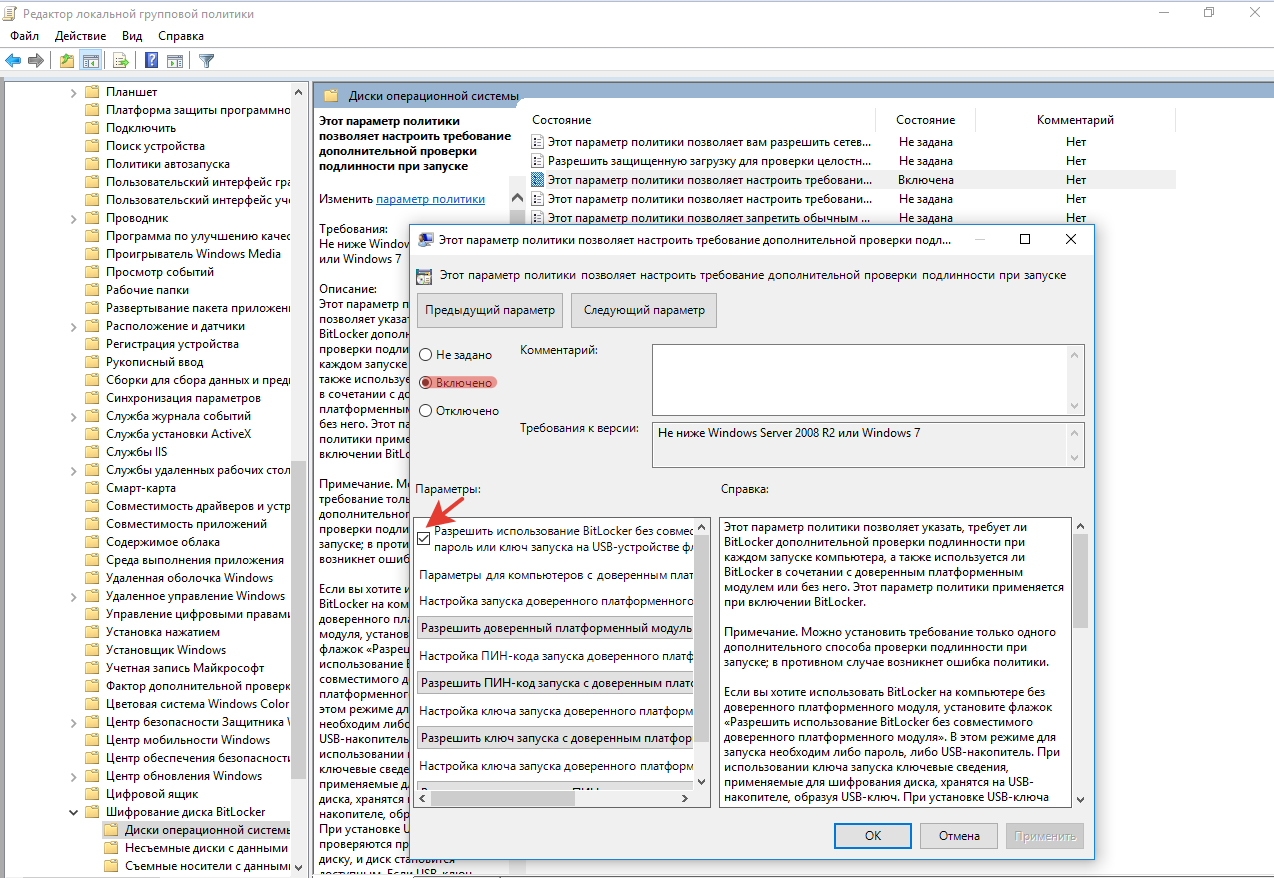

Чтобы включить шифрование диска, необходимо в групповых политиках пройти по цепочке Конфигурация Компьютера > Административные шаблоны > Компонент Windows и выбрать «Диски операционной системы». Далее выбираем «Этот параметр политики позволяет настроить требование дополнительной проверки подлинности при запуске».

В новом окне выберите пункт «Включено», поставьте галочку напротив «Разрешить использование BitLocker без совместимого доверенного платформенного модуля» и нажмите OK.

Рисунок 7. Изменение групповых политик для включения BitLocker

Теперь открываем «Панель управления» и заходим в раздел «Шифрование диска BitLocker», нажимаем «Включить BitLocker» и следуем инструкциям, появившимся на экране.

После шифрования диска при загрузке придется вводить пароль, который был указан при включении самой функции.

Рисунок 8. BitLocker просит ввести пароль для загрузки ОС

Если не ввести пароль в течение минуты, компьютер автоматически выключится.

Есть пара важных моментов, которые необходимо учесть при шифровании диска:

- Необходимо обзавестись ключами восстановления — на случай, если не удается получить доступ к шифрованному диску. И в рамках компании хранить такие ключи удобнее в Active Directory.

- Необходимо иметь копию данных, которые находятся на зашифрованном диске. Если, к примеру, диск был поврежден физически и из него надо извлечь данные, то нет гарантии, что будет возможность их расшифровать.

Выводы

Разработчики Microsoft провели колоссальную работу в направлении защиты Windows 10. Эта операционная система способна достойно ответить не только на вредоносный exe-файл (встроенный антивирус справляется с вредоносными программами не хуже, чем сторонние антивирусы с громкими именами, жаль только, что обновления баз данных происходит намного реже), но и отразить множество других хитрых атак хакеров.

Как уже косвенно упоминалось, обновление программного обеспечения — неотъемлемое звено в цепи защиты информации организации. К сожалению, зачастую это звено является слабым, наряду с ослабленной бдительностью администраторов и халатностью пользователей.

Исходя из всего сказанного, обновление парка операционных систем до Windows 10 — не просто необходимое, а вынужденное действие, которое должно войти в стратегию защиты информационного пространства любой организации на ближайшее время. Но, как и любое другое программное обеспечение, защита Windows 10 должна осуществляться грамотными специалистами, знающими свое дело.

Содержание

- Как версия системы Windows безопаснее – сравним «семерку» и «десятку»

- Защита идентификационных данных

- Защита информации

- Противодействие угрозам

- Безопасность устройства

- Руководство по безопасности Windows 10 для начинающих

- Безопасность Windows и Windows Defender

- Обзор возможностей безопасности Windows 10

- Как проверить компьютер на наличие вредоносных программ

- Быстрая проверка на вирусы

- Полная проверка на вирусы

- Настраиваемое сканирование на вирусы

- Проверка на вирусы автономным модулем

- Как просмотреть журнал защиты

- Как временно отключить антивирус Windows 10

- Как включить защиту от программ-вымогателей

- Как исключить файлы и папки для сканирования

- Как проверить защиту учётной записи

- Как управлять сетевой безопасностью с помощью брандмауэра

- Просмотр статуса брандмауэра

- Включить или отключить брандмауэр

- Как защитить устройство от вредоносного кода

- Защита репутации

- Изолированный просмотр

- Защита от эксплойтов

- Как включить изоляцию ядра в Windows Security

- Как просмотреть отчёт о работоспособности и производительности

- Как управлять родительским контролем и отслеживать устройства

- Настройка уведомлений безопасности Windows

Как версия системы Windows безопаснее – сравним «семерку» и «десятку»

Об отдельных версиях системы Windows циркулирует множество мифов, часть из них это диктуется личными симпатиями и антипатиями пользователей. Однако, когда вопрос касается безопасности наших машин, лучше всего руководствоваться проверенными данными.

В этой статье мы сравним основные механизмы защиты, доступные в операционных системах Windows 7 и Windows 10. Они отличаются не только внешним видом, интерфейсом, механизмы обновления, встроенными функциями и поддержкой различных типов программного обеспечения. 6 лет разницы – это также серьезные изменение в области безопасности и защиты конфиденциальности.

Перейдём теперь к прямому сравнению функций безопасности, которые Microsoft делит на четыре категории.

Защита идентификационных данных

- Фишинг-атака на пароли пользователей имеет больше шансов завершиться успехом.

- Многофакторные решения, такие как смарт-карты, часто громоздки, а их реализации дорогостоящая.

- Атаки типа «Pass the hash» позволяют злоумышленникам красть личные данные, вторгаться в сети и избегать обнаружения.

- Устройства BYOD (Bring Your Own Device) имеют ограниченный доступ к сети из-за опасности.

- Windows Hello – это простая в использовании многофакторная альтернатива для традиционных текстовых паролей, которая для проверки подлинности использует биометрические данные или другой тип данных.

- Аппаратура Windows Hello (Companion Devices), такая как ободки, smartwatch, другие мобильные устройства, позволяет быстро войти в систему Windows 10 и выполнить проверку подлинности на бизнес-ресурсах – без ввода текстового пароля.

- Credential Guard помогает защитить маркеры доступа пользователей (например, NTLM Hash) от кражи или неправильного использования, сохраняя их в защищенном, изолированном контейнере.

- Microsoft Azure Active Directory (Azure AD) обеспечивает комплексное решение для управления идентификацией и доступом в облаке.

Защита информации

- BitLocker позволяет настроить шифрование дисков.

- Предотвращение случайных утечек данных требует использования дополнительных и, как правило, внешних услуг.

- Защита информации, как правило, негативно влияет на пользовательский опыт.

- BitLocker значительно улучшен, настраиваемый и может быть автоматически развернут на многих новых устройствах.

- Windows Information Protection (WIP) помогает защищать бизнес-данные. WIP представляет собой «ворота», исключающие выход защищаемых данных. Инструмент защищает ваши данные независимо от того, где они находятся, и не влияет на пользовательский опыт.

Противодействие угрозам

- Большинство нарушений в системе безопасности инициализируется через браузер и быстро реализуются, оставляя пользователю и IT-отделу небольшую или нулевую возможность ответа.

- Все приложения являются доверенными до тех пор, пока не будут восприняты как угроза или явно заблокированы.

- Антивирусная программа не предоставляется сразу и требует установки дополнительного программного обеспечения.

- Взлом сети остаётся незамеченными, в среднем, 200 дней. Организации получают мало или ноль информации об источнике нарушения.

- Microsoft Edge использует технологию сандбокса, чтобы изолировать браузер от ОС и плагинов, таких как Flash. В случае нарушений, операционная система не пострадает.

- Device Guard предлагает полную защиту приложений, только убедившись в безопасности приложения, разрешает его запуск.

- Windows Defender обеспечивает первоклассную антивирусную защиту, а его эффективность является одной из самых высоких в отрасли.

- Windows Defender Advanced Threat Protection (ATP) позволяет клиентам компании узнавать, расследовать и предотвращать угрозы и атаки в сети.

Безопасность устройства

- Безопасность платформы основана на том, что умеет программа. После инфекции нет никакой гарантии, что защита системы сможет выполнять свои функции в полном порядке, без изменений.

- Вредоносные программы могут скрываться в оборудовании или же операционной системе. Не существует надежного способа, чтобы проверить целостность, когда дело доходит до такого нарушения.

- Если злоумышленник получил контроль на уровне ядра, он получает широкий доступ к системе.

- Надежная защита, основанная на оборудовании, помогает сохранить и проверить целостность оборудования и системы.

- UEFI Secure Boot помогает предотвратить появление вредоносных программ в оборудовании или стартовом наборе приложений. Trusted Boot помогает сохранить целостность остальных систем.

- Защита, основанная на виртуализации (VBS), передаёт некоторые из наиболее чувствительных процессов Windows в безопасную среду выполнения, что помогает предотвратить изменения, а также тогда, когда было нарушено ядро (kernel) Windows. В Windows 10 VBS приводит в действие такие функции, как Device Guard, Credential Guard, Virtual TPM и Windows Hello, которые противодействуют вредоносным программам, хакерским утилитам и взлому.

Недавняя статистика «Лаборатории Касперского» ясно показала, что WannaCry заразил в основном Windows 7, в то время как доля 10 была незначительной.

Руководство по безопасности Windows 10 для начинающих

Безопасность Windows — это встроенная служба Windows 10, которая предлагает удобный интерфейс и инструменты для управления общими функциями безопасности операционной системы. Сюда относится «Защитник Windows», который предлагает защиту компьютера в реальном времени от вирусов и других вредоносных программ.

В этом руководстве мы расскажем, как начать работу с настройками безопасности Windows 10 и выполнять повседневные задачи с помощью встроенного антивируса, чтобы защитить свой компьютер от вредоносных программ и хакеров.

Безопасность Windows и Windows Defender

Прежде чем углубиться в руководство, необходимо понять разницу между терминами «Защитник Windows» (он же Windows Defender) и «Безопасность Windows»:

- Безопасность Windows — это служба, которая предлагает единый интерфейс для просмотра состояния и управления функциями безопасности, такими как антивирус, брандмауэр, производительность и прочие.

- Защитник Windows — это встроенное ПО, которое в реальном времени предлагает защиту от вредоносных программ, вирусов, шпионского ПО, программ-вымогатели и так далее.

Установка стороннего антивируса автоматически отключает Защитника, но не влияет на работоспособность службы «Безопасность Windows». Точно так же отключение встроенного антивируса или брандмауэра, не приведёт к отключению «Безопасности Windows».

Обзор возможностей безопасности Windows 10

Безопасность Windows — это простое интуитивно понятное приложение. Вы можете открыть его из меню «Пуск» или дважды щёлкнув значок щита в области уведомлений на панели задач.

На домашней странице можно смотреть состояние безопасности всех функций защиты, доступных по умолчанию в Windows 10. Здесь же отображаются предупреждения обо всех действиях, которые необходимо предпринять для обеспечения безопасности вашего компьютера.

Значок щита в области уведомлений панели задач также может предупредить вас, когда необходимо выполнить действие. Если имеется более одного предупреждения, отображается только самое серьёзное предупреждение.

Безопасность Windows включает семь областей защиты, которыми вы можете управлять:

- Защита от вирусов и угроз — содержит настройки встроенного антивируса. Он позволяет отслеживать защиту от вредоносных программ, сканировать устройство на наличие угроз, запускать автономное сканирование, настраивать расширенную функцию защиты от программ-вымогателей.

- Защита учётных записей — позволяет настаивать защиту своей учётную запись в Windows 10.

- Брандмауэр и безопасность сети — позволяет отслеживать сетевые подключения и настраивать различные параметры встроенного брандмауэра.

- Управление приложениями и браузером — помогает защититься от вредоносного кода, скрытого в приложениях, файлах или сайтах.

- Безопасность устройства — содержит функции безопасности на уровне оборудования, такие как изоляция ядра для защиты компьютера от атак.

- Производительность и работоспособность устройства — отчёт о работоспособности вашего компьютера.

- Параметры для семьи — предлагает лёгкий доступ к управлению устройствами семьи с помощью учётной записи Microsoft.

Как проверить компьютер на наличие вредоносных программ

Windows 10 автоматически обновляет базы вредоносного ПО и регулярно сканирует устройство на наличие вредоносных программ. Но вы можете выполнять все эти проверки вручную.

Быстрая проверка на вирусы

Быстрое сканирование занимает меньше минуты и проверяет только те части системы, в которых наиболее вероятно могут скрываться вредоносные программы.

Чтобы запустить проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- Нажмите кнопку Быстрая проверка.

После выполнения этих шагов начнётся сканирование системы, а в разделе «Текущие угрозы» будут показаны обнаруженные угрозы, а также время, необходимое для завершения сканирования, и количество просканированных файлов.

Если вы подозреваете, что на вашем компьютере есть вирус, попробуйте выполнить полное сканирование.

Полная проверка на вирусы

Полная проверка на вирусы занимает больше времени, но при этом проверяются все файлы, папки и приложения.

Чтобы запустить полную проверку на вирусы с помощью Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования .

- Выберите опцию Полная проверка, нажмите кнопку Выполнить сканирование сейчас.

После выполнения этих шагов можно продолжить использование устройства, антивирус выполнит полное сканирование для обнаружения любых потенциальных вредоносных программ в фоновом режиме.

Настраиваемое сканирование на вирусы

Если вы хотите сканировать только определённую папку или файл, антивирус Windows 10 предоставляет возможность выполнить насраиваемое сканирование.

Для запуска настраиваемого сканирования на вирусы, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите вариант Выборочное сканирование, нажмите кнопку Выполнить сканирование сейчас.

- Выберите место для сканирования и нажмите кнопку «Выбор папки».

Вы можете щёлкнуть правой кнопкой мыши диск, папку или файл и выбрать параметр «Проверка с использованием Microsoft Defender» в контекстном меню, чтобы выполнить выборочное сканирование.

Проверка на вирусы автономным модулем

Иногда, если вы имеете дело с серьёзным вирусом или другим типом вредоносного ПО, антивирус может не удалить его во время работы Windows 10. В этом случае можно использовать Microsoft Defender для автономного сканирования.

При использовании функции автономного модуля компьютер автоматически перезагружается в среде восстановления и выполняет полное сканирование перед запуском Windows 10.

Чтобы запустить проверку на вирусы автономным модулем, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Текущие угрозы» щёлкните ссылку Параметры сканирования.

- Выберите опцию Проверка автономным модулем Microsoft Defender.

- Нажмите кнопку Выполнить сканирование сейчас.

- В открывшемся окне щёлкните кнопку Проверка.

После того, как вы выполните эти шаги, устройство перезагрузится и загрузится с автономным модулем антивируса Microsoft Defender, которая просканирует весь ПК. Если вредоносный код обнаружен, он будет автоматически удалён или помещён в карантин.

После сканирования устройство автоматически загрузит Windows 10, и вы сможете просмотреть отчёт в приложении «Безопасность Windows».

Как просмотреть журнал защиты

В антивирусе Microsoft Defender есть область, в которой вы можете просматривать последние действия и рекомендации по защите.

Чтобы просмотреть журнал защиты, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- Щёлкните параметр Журнал защиты.

- Щёлкните раскрывающееся меню «Фильтры» и выберите что хотите посмотреть: рекомендации, помещённые в карантин, удалённые или заблокированные файлы.

После выполнения этих шагов вы увидите отчёт с файлами, которые были удалены, очищены или всё ещё ждут вашего действия.

Как временно отключить антивирус Windows 10

Не рекомендуется использовать компьютер без защиты от вредоносных программ, но иногда антивирус может мешать установке приложения или обновления программного обеспечения. В этом случае вы можете временно отключить антивирус Windows 10, чтобы завершить установку своего ПО.

Чтобы отключить антивирус Microsoft Defender, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление настройками».

- Выключите ползунок Защита в режиме реального времени.

Выполнив эти шаги, вы сможете выполнить задачи, которые конфликтовали с антивирусом.

Если не включить антивирус повторно, он будет автоматически активирован при перезагрузке компьютера.

Как включить защиту от программ-вымогателей

Windows 10 включает функцию контролируемого доступа к папкам, предназначенную для мониторинга и защиты ваших данных от атак программ-вымогателей или нежелательных изменений со стороны вредоносных программ.

Поскольку эта функция может вызывать ложные срабатывания, она по умолчанию неактивна. Вам нужно включить её вручную с помощью приложения безопасности Windows.

Чтобы включить контролируемый доступ к папкам в Windows 10, выполните следующие действия:

- Щелкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и угроз» выберите параметр «Управление параметрами».

- В разделе «Контролируемый доступ к папкам» выберите опцию Управление контролируемым доступом к файлам.

- Активируйте ползунок.

После выполнения этих шагов функция безопасности будет отслеживать приложения, пытающиеся внести изменения в файлы в защищённых папках.

Если приложение помечено как вредоносное или неизвестное, контролируемый доступ к папке заблокирует попытку внесения изменений, а вы получите уведомление об этом.

Как исключить файлы и папки для сканирования

Если у вас есть папка с файлами, которую вы не хотите проверять на вирусы, можно исключить её из процесса сканирования.

Чтобы антивирус не сканировал определённые папки, выполните следующие действия:

- Щёлкните Защита от вирусов и угроз.

- В разделе «Параметры защиты от вирусов и других угроз» выберите «Управление настройками».

- В разделе «Исключения» выберите параметр «Добавление или удаление исключений».

- Нажмите кнопку Добавить исключение.

- Выберите тип исключения, который вы хотите настроить: файл, папка, тип файла, процесс и его расположение.

После того, как вы выполните эти шаги, антивирус не будет сканировать указанный файл, папку, тип файла или процесс.

За один раз можно добавить одно исключение. Чтобы добавить больше исключений, повторите шаги выше несколько раз.

Рекомендуем ознакомиться со статьёй про то, как сканировать на вирусы сетевые файлы в Windows 10.

Как проверить защиту учётной записи

Функция защиты учётной записи Windows 10 предназначена для отслеживания и уведомления о любых проблемах с вашей учётной записью.

Чтобы проверить защиту учётной записи в Windows 10, выполните следующие действия:

- Щёлкните Защита учётных записей.

- Убедитесь, что учётная запись Microsoft, Windows Hello и динамическая блокировка имеют зелёную отметку, указывающую на то, что всё работает правильно.

Если один из элементов защиты учётной записи требует вашего внимания, вы увидите предупреждение о необходимости принять меры по устранению проблемы.

Если вы используете пароль для входа в систему, система порекомендует настроить учётную запись с помощью одного из доступных методов проверки подлинности Windows Hello, таких как отпечаток пальца, распознавания лица или PIN-кода.

Как управлять сетевой безопасностью с помощью брандмауэра

В приложении есть область для мониторинга и управления настройками брандмауэра Microsoft Defender.

Просмотр статуса брандмауэра

Чтобы получить доступ к настройкам брандмауэра с помощью безопасности Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

На странице вы можете увидеть, какой сетевой профиль включён в данный момент. Тот, что отмечен как активный — это текущий сетевой профиль, который используется.

На странице также отображаются настройки параметров брандмауэра, позволяющие приложениям проходить через брандмауэр. Однако эти параметры являются ссылками для изменения конфигурации через Панель управления.

Включить или отключить брандмауэр

Чтобы включить или отключить брандмауэр Защитника Windows, выполните следующие действия:

- Щёлкните Брандмауэр и безопасность сети.

- Щёлкните активный брандмауэр. Например, Частная сеть.

- Включите или выключите тумблер брандмауэра защитника Microsoft.

Здесь же можно установить флажок, заблокировав все входящие подключения, включая те, что указаны в списке разрешённых приложений.

После того, как вы выполните эти шаги, на вашем компьютере отключится брандмауэр.

Если вы отключаете брандмауэр для тестирования приложения, не забудьте снова включить его после теста. Если проблема была в брандмауэре, лучше всего создать правило исключения, а не полностью отключать функцию безопасности.

Как защитить устройство от вредоносного кода

На странице «Управление приложениями/браузером» можно настроить защиту приложений и параметры безопасности в интернете, которые помогут защитить компьютер от сайтов, приложений и файлов с вредоносным кодом.

Параметры по умолчанию — это рекомендуемая конфигурация, которую вы должны использовать (их можно изменить в любой момент).

Защита репутации

Чтобы защитить устройство с помощью защиты на основе репутации, выполните следующие действия:

- Откройте Безопасность Windows .

- Щёлкните Управление приложениями и браузером .

- Выберите Параметры защиты на основе репутации.

- Включите или выключите нужные параметры в соответствии с вашими предпочтениями.

Доступны несколько вариантов:

- Проверять приложения и файлы — защита от нераспознанных приложений и файлов из Интернета.

- SmartScreen для Microsoft Edge — защищает устройство от вредоносных загрузок и сайтов.

- Блокировка потенциально нежелательных приложений блокирует приложения с низкой репутацией.

- SmartScreen для приложений Microsoft Store — проверяет веб-контент, который используют приложения из магазина Microsoft Store.

Примечание: Windows 10 по умолчанию имеет оптимальные настройки этой функции. Вы можете выборочно включать или отключать их в зависимости от личных предпочтений.

После выполнения этих действий антивирус Microsoft Defender защитит ваше устройство от нежелательных приложений, файлов и сайтов.

Изолированный просмотр

Изолированный просмотр — это возможность редакций Windows 10 Pro, Education и Enterprise, которая разработана для изоляции браузера Microsoft Edge на аппаратном уровне, чтобы защитить устройство и данные от вредоносных программ или атак нулевого дня.

Если этот параметр доступен, вы можете получить доступ к его настройкам в Защитнике Microsoft, выполнив следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Изменить параметры Application Guard.

Если вы используете поддерживаемую версию Windows 10, то сможете получить доступ к настройкам, если компонент «Microsoft Defender Application Guard» включён с помощью функции «Включение или отключение компонентов Windows».

Выполнив эти шаги, вы можете начать новый сеанс безопасного просмотра, открыв новый браузер Microsoft Edge на базе движка Chromium, нажав кнопку главного меню (трехточечную) и выбрав параметр «Новое окно Application Guard».

Защита от эксплойтов

Защита от эксплойтов — это расширенная функция, которая может помочь уменьшить количество вредоносных программ и уязвимостей.

Windows 10 включает наиболее оптимальные настройки для защиты от эксплойтов. Не следует вносить какие-либо изменения в них, если вы не знаете, что делаете.

Чтобы настроить параметры защиты от эксплойтов, выполните следующие действия:

- Щёлкните Управление приложениями и браузером.

- Щёлкните параметр Параметры защиты от эксплойтов.

- Выберите вкладку Системные параметры и настройте параметры в соответствии с личными предпочтениями.

- Аналогично настройте вкладку Параметры программы.

После выполнения этих шагов защита от эксплойтов будет работать на устройстве в соответствии с вашими настройками.

Как включить изоляцию ядра в Windows Security

Изоляция ядра — это технология виртуализации, которая добавляет дополнительный уровень защиты от сложных атак.

Как правило, не нужно беспокоиться об этой функции, но вы можете включить её, выполнив следующие действия:

- Щёлкните Безопасность устройства.

- Щёлкните параметр Сведения об изоляции ядра.

- Включите ползунок целостности памяти.

После выполнения этих действий необходимо перезагрузить компьютер, чтобы изменения вступили в силу.

Если вы не видите этот параметр, скорее всего, виртуализация не включена в базовой системе ввода-вывода (BIOS) или унифицированном расширяемом интерфейсе микропрограмм (UEFI).

Как просмотреть отчёт о работоспособности и производительности

Служба безопасности Windows включает информацию о состоянии и производительности компьютера.

Чтобы просмотреть отчёт о работоспособности и производительности устройства, выполните следующие действия:

- Щёлкните Производительность и работоспособность устройств.

В отчёт включены статусы Центра обновления Windows, хранилища, драйвера устройства и аккумулятора. Если необходимо предпринять какие-то действия, вы увидите предупреждение с рекомендациями по устранению проблемы.

Вот значения для каждого возможного состояния статуса:

- Зелёный: всё работает правильно.

- Жёлтый: рекомендация доступна.

- Красный: предупреждение, требующее немедленного внимания.

Как управлять родительским контролем и отслеживать устройства

Раздел «Параметры для семьи» — это не то место, где можно управлять какими-либо настройками. Здесь предлагается доступ к учётной записи Microsoft для управления родительским контролем и другими устройствами, подключёнными к учётной записи.

Чтобы получить доступ к семейным параметрам, выполните следующие действия:

- Щёлкните Параметры семьи.

- В разделе «Родительский контроль» выберите параметр « Просмотр параметров семьи», чтобы открыть эти параметры в своей учётной записи Microsoft в Интернете.

- В разделе «Быстрый обзор устройств семьи» выберите «Просмотр устройств», чтобы открыть эти настройки в своей учётной записи Microsoft в Интернете.

Настройка уведомлений безопасности Windows

Есть страница настроек, которая позволяет управлять сторонним антивирусом и файерволом, а также настройками уведомлений.

- Нажмите кнопку «Параметры» в левом нижнем углу окна.

- В разделе «Уведомления» выберите параметр «Управление уведомлениями».

- Настройте уведомления в соответствии со своими предпочтениями.

После выполнения этих шагов уведомления будут вести себя в соответствии с вашей конфигурацией.

На странице настроек вы также заметите раздел «Обновления системы безопасности», который отображает список установленных сторонних решений безопасности — веб-защита, брандмауэр и антивирус. Здесь нельзя настраивать какие-либо параметры, но можно использовать эту страницу, чтобы открыть настройки в самом приложении.

Подводя итог стоит отметить, что вы можете использовать сторонние решения от популярных компаний, таких как Norton, AVG, Kaspersky, Avast, Bitdefender, но стандартные возможности Windows 10 предлагают хороший набор инструментов с простым интерфейсом, которые работают быстро и могут конкурировать с любым другим решением.

Windows 10 предлагает целый ряд настроек безопасности, чтобы обеспечить безопасность вашего компьютера. Однако навигация по стольким параметрам безопасности может быть сложной и запутанной для обычного пользователя. Вы найдете эти параметры разбросанными по всей панели управления, то есть вы не найдете все параметры безопасности, удобно расположенные на одной странице.

Чтобы помочь вам с настройками безопасности Windows 10, рассмотрим пять важных угроз безопасности и способы их устранения. Оттуда вы также найдете другие варианты безопасности, которые помогут обеспечить безопасность вашего компьютера.

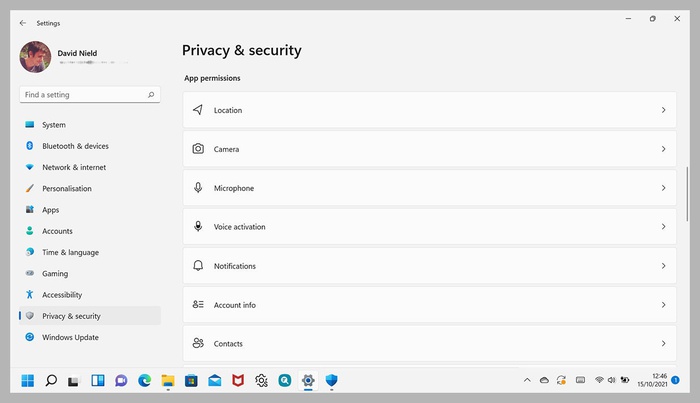

1. Конфиденциальность

Одной из угроз безопасности в Windows 10 является совместное использование личных данных, особенно для использования личных служб. Например, Windows 10 автоматически присваивает рекламный идентификатор каждому пользователю, чтобы обеспечить индивидуальную рекламу, когда он работает в Интернете и использует поддерживаемые приложения. Microsoft также собирает и синхронизирует данные пользователей со своими серверами, что особенно проблематично для бизнес-пользователей.

Чтобы защитить вашу конфиденциальность, Windows 10 позволяет отключить определенные типы обмена данными. Вот как:

Перейти к настройкам.

Нажмите на Конфиденциальность.

Нажмите на вкладку Общие.

Отсюда вы можете переключать различные параметры конфиденциальности, такие как отключение идентификатора рекламы и отслеживания местоположения. Вы также можете ограничить доступ к своей камере и микрофону, а также контролировать, какие приложения имеют доступ к вашим контактам, календарю и сообщениям. Вы можете установить, сколько данных Microsoft собирает о вашей речи, наборе текста и использовании другого компьютера для персонализации Cortana и других служб.

2. Обновления Windows

Как и предыдущие версии Windows, Windows 10 отправляет регулярные обновления программного обеспечения и исправления безопасности, а затем автоматически устанавливает их. Проблема возникает, когда обновления мешают вашей работе или замедляют производительность, а также когда существуют угрозы безопасности из-за их установки.

Хотя пользователи не имеют свободы выбора частей обновления для установки, настройки безопасности Windows 10 позволяют выбирать способ доставки обновлений и время их установки.

Вот как получить доступ к настройкам обновлений Windows:

Нажмите на кнопку Пуск.

Перейти к настройкам.

Выберите «Обновление и безопасность».

Выберите Центр обновления Windows слева.

Нажмите на Дополнительные параметры.

Отсюда вы можете выбрать автоматическую установку обновлений Windows, когда вы не используете компьютер, а также убедиться, что ваши обновления поступают напрямую от Microsoft, а не от сторонних сетей или служб.

3. Настройки Wi-Fi

Защита настроек Wi-Fi — один из лучших способов защитить себя от кибератак. Windows 10 облегчает поиск и подключение к незащищенным точкам Wi-Fi, но это сопряжено со значительными рисками безопасности. Хакеры могут легко получить доступ к вашим личным данным через общедоступные сети, поэтому лучше всего отключить соединения для открытия незащищенных точек Wi-Fi. Вы можете сделать это, выбрав «Настройки», нажав «Сеть и Интернет», а затем выбрав «Управление настройками Wi-Fi».

Windows 10 также позволяет вам делиться своими подключениями Wi-Fi с друзьями, используя определенные приложения, такие как Facebook и Outlook. Несмотря на то, что концепция хороша в теории, и когда ваши друзья действительно нуждаются в ней, это обычно риск для безопасности, если она всегда включена. Вы можете отключить общий доступ к Wi-Fi на странице настроек сети и Интернета.

4. Резервные копии

Windows 10 может автоматически создавать резервные копии для восстановления вашей системы в случае сбоя или кибератаки. Однако эти резервные копии не защищены и могут быть доступны любому, кто взломает ваш компьютер. В качестве альтернативы вы можете создать свой собственный образ всей системы на внешнем носителе, таком как USB, DVD или внешний накопитель.

Вот как:

Откройте панель управления.

Перейти к истории файлов.

Нажмите на Резервное копирование образа системы.

Выберите, где сохранить резервную копию.

Нажмите на «Начать резервное копирование».

Если у вас Windows 10 Professional, вы также защищаете свою резервную копию паролем. Просто щелкните файл правой кнопкой мыши, выберите «Дополнительно» и установите флажок «Шифровать содержимое для защиты данных». Затем вам нужно будет ввести пароль Windows 10, чтобы открыть и запустить резервное копирование.

5. Скрытые расширения