Групповые политики Windows являются неотъемлемой частью администрирования Windows-систем. Рассмотрим примеры работы с этим инструментом на VDS под управлением ОС семейства Windows Server.

Что такое групповые политики и как ими пользоваться:

- Для чего необходимы групповые политики

- Клиентский и серверный компоненты групповых политик

- Настройка управления групповыми политиками

- Как создать новый объект групповой политики

- Как настроить управление групповыми политиками

- Как найти нужный объект групповой политики

- Как удалить объект групповой политики

Для чего необходимы групповые политики

Говоря простым языком, Групповая политика – это инструмент архитектуры Active Directory, который позволяет управлять настройками серверов и рабочих терминалов, подключенных к домену, централизованно. Также, с помощью групповых политик достаточно просто распространить программное обеспечение. Администратор может указать политики для группы в одном месте, а затем применить их к целевой группе пользователей.

Во многих компаниях, как правило, применяется деление на отделы: отдел кадров, бухгалтерия, юристы, отдел системного администрирования. Предположим, что каждому отделу необходим собственный минимальный набор программного обеспечения, а рабочие станции должны быть настроены для конкретных нужд и под конкретные задачи. Благодаря групповым политикам появляется возможность создать настройки для конкретных групп пользователей в домене. При помощи Active Directory GPO администратор может устанавливать и управлять стандартизированными наборами настроек, конкретно для бухгалтерии или отдела кадров.

Настроить рабочие места (компьютеров и пользователей) проще и эффективнее потому что расположены по тому что располагаются централизованно и требуют дублирования на каждом ПК.

Клиентский и серверный компоненты групповых политик

Выделяют два компонента групповых политик – клиентский и серверный, т.е. формируется структура “клиент-сервер”.

Серверный компонент представляет оснастка MMC (Microsoft Management Console), предназначенная для настройки групповой политики. MMC можно использовать для создания политик, а также для контроля и управления административными шаблонами, настройками безопасности (установка ПО, скрипты и т.п.). Обобщенное название “возможностей” называется расширением. Каждое расширение может иметь дочернее расширение, которое разрешает добавление новых или удаление старых компонентов, а также их обновление.

Клиентский компонент получает и применяет настройки групповой политики. Клиентские расширения являются компонентами запускаемыми на клиентской ОС, которые отвечают за интерпретацию и обработку объектов групповой политики.

Для администрирования GPO используют оснастки MMC – Group Policy Management Console (GPMC) и Group Policy Management Editor.

Сценарии использования Active Directory GPO:

- Централизованная настройка пакета программ Microsoft Office.

- Централизованная настройка управлением питанием компьютеров.

- Настройка веб-браузеров и принтеров.

- Установка и обновление ПО.

- Применение определенных правил в зависимости от местоположения пользователя.

- Централизованные настройки безопасности.

- Перенаправление каталогов в пределах домена.

- Настройка прав доступа к приложениям и системным программам.

Как настроить управление групповыми политиками

Сперва следует установить роль сервера Active Directory Domain Service (AD DS) на контроллер домена. После этого будет доступна оснастка Group Policy Management, для ее запуска вызываем окно “Выполнить” (Windows + R). В открывшемся окне вводим команду:

gpmc.msc

И нажимаем “OK”.

Возможно оснастка не сможет открыться т.к. не была установлена ранее. Исправим это.

Открываем диспетчер серверов и выбираем установку ролей и компонентов.

На этапе выбора типа установки, отметим параметр “Установка ролей и компонентов”. Кликаем по кнопке “Далее”.

Так как установка выполняется для текущего сервера – нажимаем “Далее”.

Установку серверных ролей пропускаем нажатием на кнопку “Далее”.

На этапе выбора компонентов отметим галкой “Управление групповой политикой”. Кликаем по кнопке “Далее”.

Завершаем установку компонентов как обычно.

Окно оснастки управления групповой политикой выглядит так:

Как создать новый объект групповой политики

Добавим новый объект групповой политики. В левой части, проследуем по пути: Лес → Домены → <Ваш Домен> → Объекты групповой политики.

В правой части окна, кликаем правой кнопкой мыши в свободном месте. В открывшемся контекстном меню, выбираем “Создать”.

В открывшемся окне, вводим имя новой политики. Нажимаем “OK”.

Добавленный объект появится в общем списке:

Настройка созданного объекта групповой политики

Для настройки нового объекта кликаем по нему правой кнопкой мыши. В контектстном меню выбираем “Изменить”.

Откроется окно редактора управления групповыми политиками. Займемся “полезным” делом – удалим папку со стандартными играми из меню Пуск. Для этого, в меню слева проследуем по пути Конфигурация пользователя Конфигурация пользователя → Политики → Административные шаблоны: получены определения политик (ADMX-файлы) с локального компьютера → Меню “Пуск” и панель задач.

В правой части окна найдем параметр “Удалить ссылку “Игры” из меню “Пуск””. Для удобства поиска можно воспользоваться сортировкой по имени, вверху окна.

Кликаем по этому параметру правой кнопкой мыши, выбираем “Изменить”.

В открывшемся окне изменим состояние на “Включено”. В поле комментария рекомендуем не игнорировать. Для завершения настройки нажимаем “OK”.

Создание объектов можно считать оконченным.

Как найти нужный объект групповой политики

В корпоративных средах, как правило, создается большое количество объектов GPO. Хорошо было бы уметь находить нужный объект. У консоли есть данный функционал. Для этого, в левой части окна кликаем правой кнопкой мыши по лесу. В открывшемся меню выбираем “Найти…”

В открывшемся окне выбираем в каком домене выполнять поиск. Можно выполнить поиск и по всем доменам, но это может занять продолжительное время.

Попробуем найти созданный ранее объект.

В поле “Элемент поиска” из выпадающего списка выбираем “Имя объекта групповой политики”. В условии оставляем вариант “Содержит”. В “Значение“ указываем имя созданной ранее политики. Именно по этой причине следует создавать понятные имена политик. Нажимаем кнопку “Добавить”.

Критерии поиска заданы. нажимаем кнопку “Найти” и просматриваем результаты поиска.

Как удалить объект групповой политики

Если в объекте GPO пропадает необходимость, будет лучше его удалить. Кликаем по созданному объекту правой кнопкой мыши, в контекстном меню выбираем “Удалить”. Если уверены в своем решении, на вопрос подтверждения отвечаем “Да”.

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

191028

Санкт-Петербург

Литейный пр., д. 26, Лит. А

+7 (812) 403-06-99

700

300

ООО «ИТГЛОБАЛКОМ ЛАБС»

Время на прочтение

7 мин

Количество просмотров 124K

Групповая политика — важный элемент любой среды Microsoft Active Directory (AD). Её основная цель — дать ИТ-администраторам возможность централизованно управлять пользователями и компьютерами в домене. Групповая политика, в свою очередь, состоит из набора политик, называемых объектами групповой политики (GPO). У Microsoft реализованы тысячи разных политик и настроек, в которых можно утонуть и потом не всплыть. Все они подробно описаны в справочной таблице.

В этой статье мы расскажем о работах по настройке групповых политик и удобном инструменте для упрощения управления ими — Quest GPOAdmin. Подробности под катом.

Как устроены групповые политики

При создании домена AD автоматически создаются два объекта групповой политики:

Политика домена по умолчанию устанавливает базовые параметры для всех пользователей и компьютеров в домене в трех плоскостях: политика паролей, политика блокировки учетных записей и политика Kerberos.

Политика контроллеров домена по умолчанию устанавливает базовые параметры безопасности и аудита для всех контроллеров домена в рамках домена.

Для вступления настроек в силу, объект групповой политики необходимо применить (связать) с одним или несколькими контейнерами Active Directory: сайт, домен или подразделение (OU). Например, можно использовать групповую политику, чтобы потребовать от всех пользователей в определённом домене использовать более сложные пароли или запретить использование съемных носителей на всех компьютерах только в финансовом подразделении данного домена.

Объект групповой политики не действует, пока не будет связан с контейнером Active Directory, например, сайтом, доменом или подразделением. Любой объект групповой политики может быть связан с несколькими контейнерами, и, наоборот, с конкретным контейнером может быть связано несколько объектов групповой политики. Кроме того, контейнеры наследуют объекты групповой политики, например, объект групповой политики, связанный с подразделением, применяется ко всем пользователям и компьютерам в его дочерних подразделениях. Аналогичным образом, объект групповой политики, применяемый к OU, применяется не только ко всем пользователям и компьютерам в этом OU, но и наследуется всем пользователям и компьютерам в дочерних OU.

Настройки различных объектов групповой политики могут перекрываться или конфликтовать. По умолчанию объекты групповой политики обрабатываются в следующем порядке (причем созданные позднее имеют приоритет над созданными ранее):

- Локальный (индивидуальный компьютер)

- Сайт

- Домен

- Организационная единица

В эту последовательность можно и нужно вмешиваться, выполнив любое из следующих действий:

Изменение последовательности GPO. Объект групповой политики, созданный позднее, обрабатывается последним и имеет наивысший приоритет, перезаписывая настройки в созданных ранее объектах. Это работает в случае возникновения конфликтов.

Блокирование наследования. По умолчанию дочерние объекты наследуют все объекты групповой политики от родительского, но вы можете заблокировать это наследование.

Принудительное игнорирование связи GPO. По умолчанию параметры родительских политик перезаписываются любыми конфликтующими политиками дочерних объектов. Вы можете переопределить это поведение.

Отключение связей GPO. По умолчанию, обработка включена для всех связей GPO. Вы можете предотвратить применение объекта групповой политики для конкретного контейнера, отключив связь с объектом групповой политики этого контейнера.

Иногда сложно понять, какие политики фактически применяются к конкретному пользователю или компьютеру, определить т.н. результирующий набор политик (Resultant Set of Policy, RSoP). Microsoft предлагает утилиту командной строки GPResult, который умеет генерировать отчет RSoP.

Для управления групповыми политиками Microsoft предоставляет консоль управления групповыми политиками (GPMC). Используя этот бесплатный редактор групповой политики, ИТ-администраторы могут создавать, копировать, импортировать, создавать резервные копии и восстанавливать объекты групповой политики, а также составлять отчеты по ним. Microsoft также предлагает целый набор интерфейсов GPMC, которые можно использовать для программного доступа ко многим операциям, поддерживаемым консолью.

По умолчанию любой член группы администраторов домена может создавать объекты групповой политики и управлять ими. Кроме того, существует глобальная группа под названием «Владельцы-создатели групповых политик»; его члены могут создавать объекты групповой политики, но они могут изменять только созданные ими политики, если им специально не предоставлены разрешения на редактирование других объектов групповой политики.

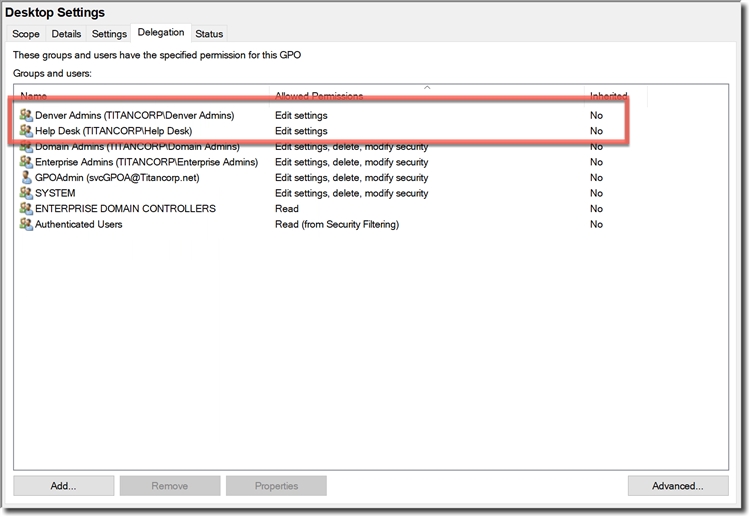

В этой же консоли можно делегировать вспомогательным ИТ-администраторам разрешения для различных действий: создание, редактирование и создание связей для определенных объектов групповой политики. Делегирование — ценный инструмент; например, можно предоставить группе, ответственной за управление Microsoft Office, возможность редактировать объекты групповой политики, используемые для управления настройками Office на рабочем столе пользователей.

Управление групповой политикой и делегирование

Делегирование— та вещь, которая быстро выходит из-под контроля. Права делегируются то так то эдак и, в конце концов, не те люди могут получить не те права.

Ценность групповой политики заключается в ее силе. Одним махом вы можете применить политики в домене или подразделении, которые значительно укрепят безопасность или улучшат производительность бизнеса. Или наоборот.

Но этой властью также можно злоупотребить, намеренно или случайно. Одно неправильное изменение объекта групповой политики может привести к нарушению безопасности. Взломщик или злонамеренный администратор могут легко изменить объекты групповой политики, чтобы, например:

- Разрешить неограниченное количество попыток угадать пароль учетной записи.

- Включить возможность подключения съемных носителей для упрощения кражи данных.

- Развернуть вредоносное ПО на всех машинах в домене.

- Заменить сайты, сохранённые в закладках браузеров пользователей, вредоносными URL-адресами.

- Запустить вредоносный сценарий при запуске или завершении работы компьютера.

Интересно, что хакерам даже не нужно много навыков, чтобы взломать объекты групповой политики. Все, что им нужно сделать, это получить данные учетной записи, имеющую необходимые права для нужного объекта групповой политики. Есть инструмент с открытым исходным кодом BloodHound (прямо как известная группа, только без Gang), который предоставит им список этих учетных записей. Несколько целевых фишинговых атак и хакер контролирует объект групповой политики. Политика домена по умолчанию (Default Domain Policy) и политика контроллеров домена по умолчанию (Default Domain Controllers Policy) — наиболее популярные цели, т.к. они создаются автоматически для каждого домена и контролируют важные параметры.

Почему встроенные инструменты работы с GPO недостаточно удобны

К сожалению, встроенные инструменты не всегда позволяют в удобном формате поддерживать безопасность и контроль групповой политики. Изменения, внесенные в объекты групповой политики, по умолчанию вступают в силу, как только окно закрывается — отсутствует кнопка «Применить», которая могла бы дать администраторам шанс остановиться, одуматься и выявить ошибки, прежде чем организация подвергнется атаке.

Из-за того, что разрешения безопасности основаны на объектах групповой политики, любой администратор домена может изменять любой параметр безопасности объекта групповой политики. И даже параметры, которые должны препятствовать злонамеренным действиям этого человека. Например, администратор может отключить объект групповой политики, который отвечает за разрешение входа в систему на определенном сервере, на котором размещены конфиденциальные данные. Ну, а дальше скопировать часть или весь ценный контент на свой компьютер

и продать в даркнете

.

Но самое ужасное во всей этой истории с безопасностью GPO — изменения настроек не отслеживаются в собственных журналах безопасности, нет предупреждений, следовательно, невозможно отслеживать такие нарушения, даже если использовать SIEM-систему.

Как обезопасить GPO (объекты групповой политики)

Лучший способ минимизировать риск неправильной настройки объектов групповой политики — это создать многоуровневую структуру безопасности, которая дополняет собственные инструменты. Для надёжной защиты групповой политики нужны решения, которые позволят:

- Понять, кто и к каким объектам групповой политики имеет доступ.

- Внедрить воркфлоу с опцией согласования и разделением обязанностей для управления изменениями в GPO.

- Отслеживать, выполнять мониторинг и оповещать об изменениях в GPO.

- Предотвратить изменение наиболее важных настроек GPO.

- Быстро откатывать нежелательные изменения в GPO.

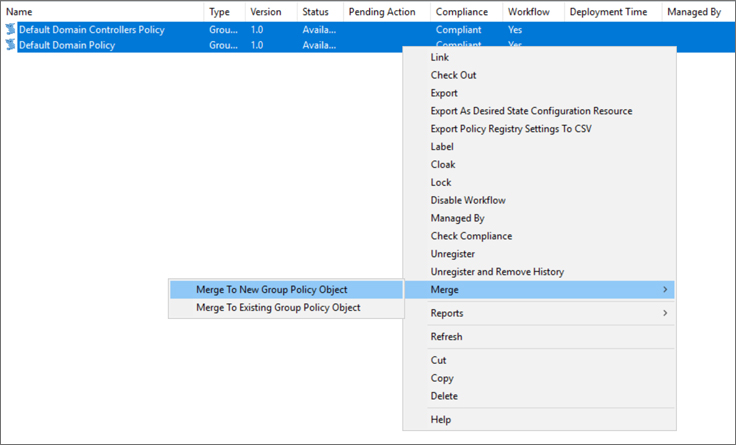

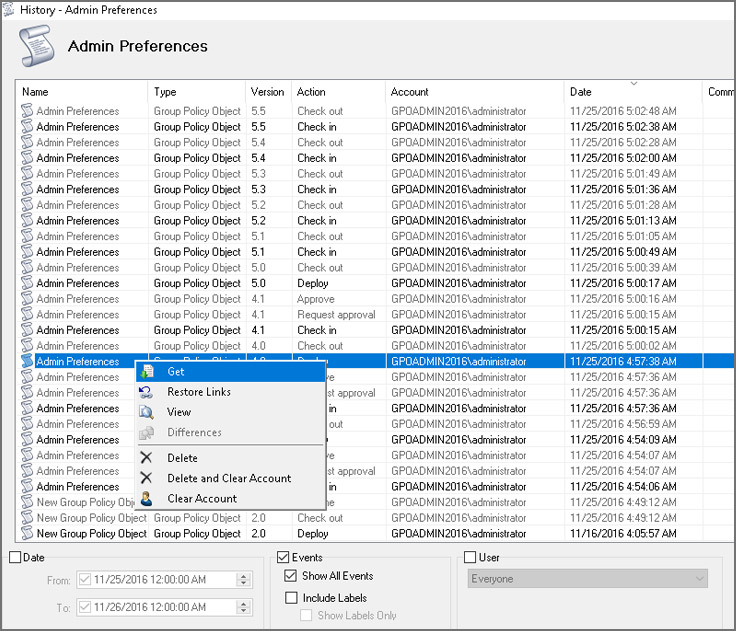

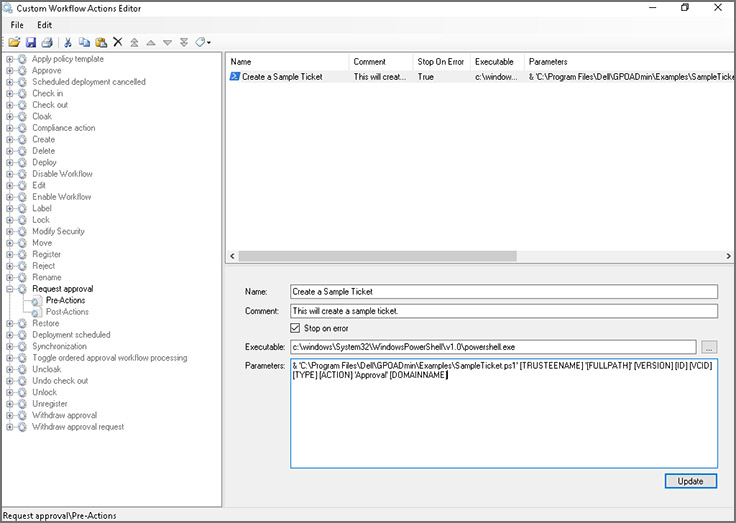

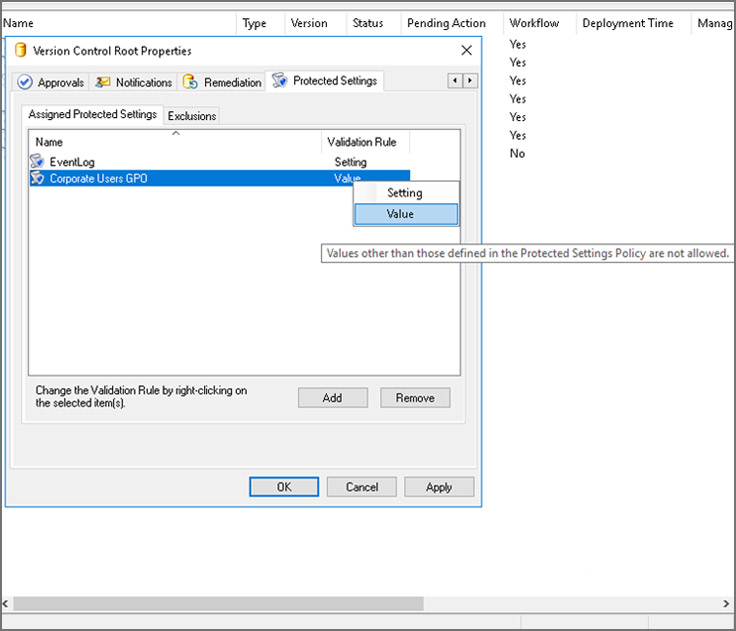

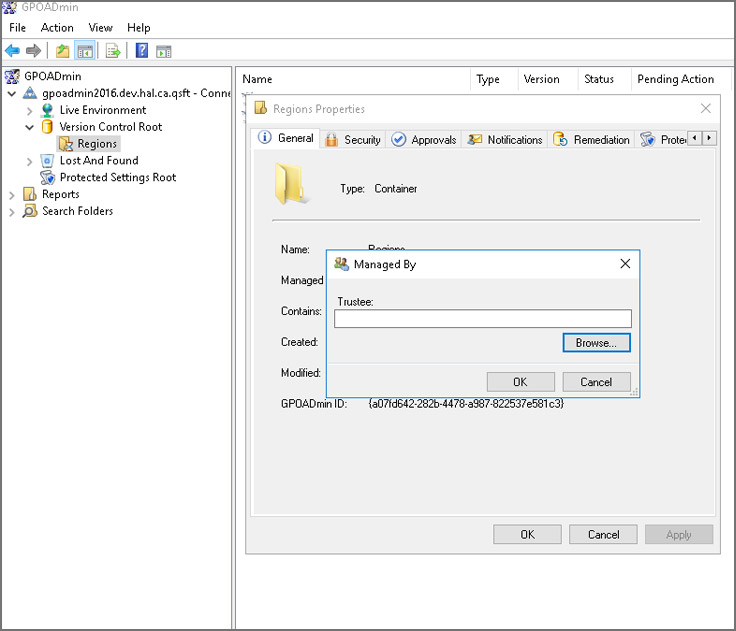

Для выполнения перечисленных выше задач (и не только их) предлагаем присмотреться к специальному прокси-решению GPOAdmin. Ниже мы приведём несколько скриншотов интерфейса этого продукта и расскажем о его возможностях.

Консолидация GPO

В интерфейсе можно выбрать избыточные или конфликтующие параметры групповой политики и объединить их в один объект групповой политики или создать новый.

Откат. Можно легко откатиться к предыдущим версиям объектов групповой политики и устранить негативные последствия.

Настраиваемый воркфлоу. В интерфейсе GPOADmin можно заранее определить автоматические действия для различных сценариев.

Политики защищенных настроек. Определите список параметров, по которым проверяются разрешенные настройки для политик.

Управление объектами. В интерфейсе легко определить, кто отвечает за управление определенными политиками.

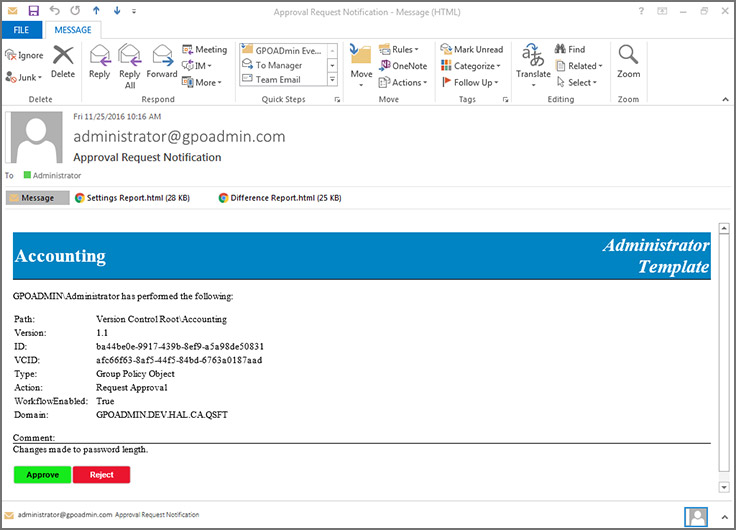

Подтверждение по электронной почте. Утверждать или отклонять запросы на изменение объекта групповой политики можно прямо из письма в почте.

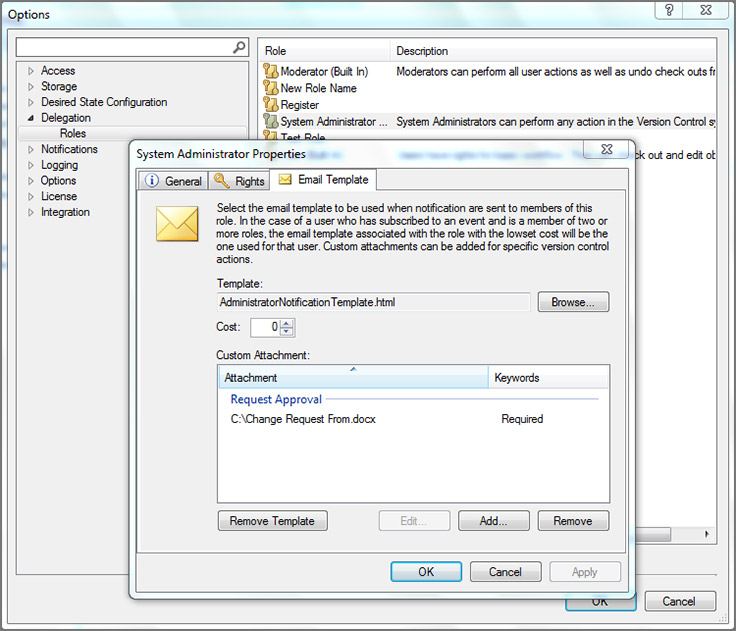

Пользовательские шаблоны писем. Для определенных ролей шаблоны писем можно кастомизировать.

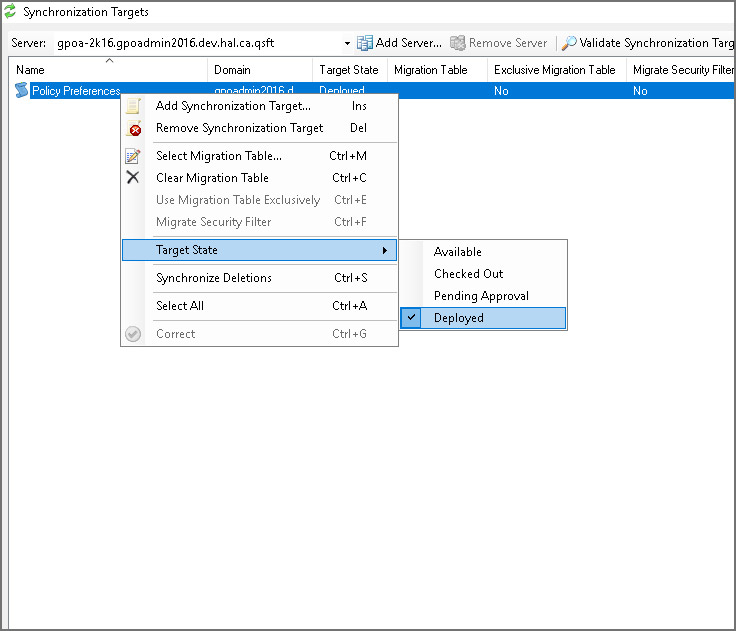

Синхронизация GPO. Доступна возможность синхронизации настроек между несколькими GPO.

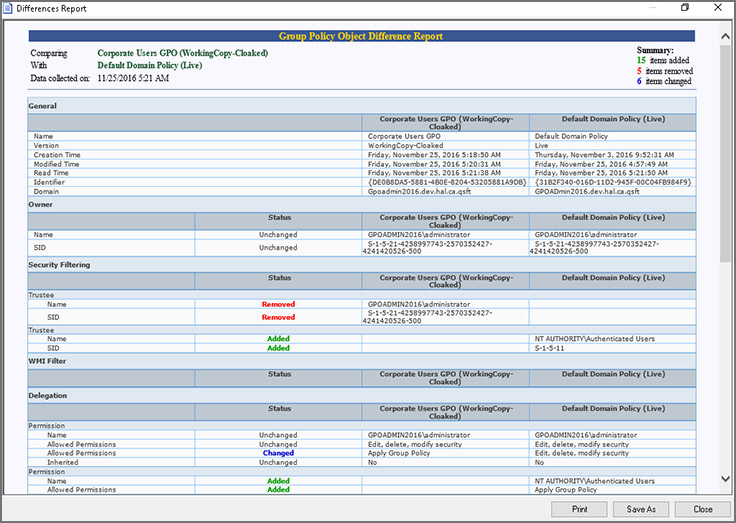

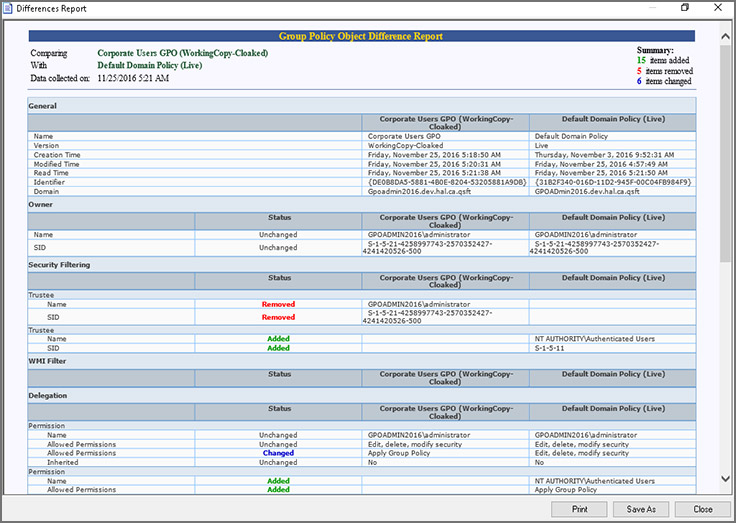

Сравнение GPO. Обеспечьте целостность настроек GPO и снизьте риск нарушения политики.

С GPOAdmin можно навести порядок в работе десятка администраторов, которые могут намеренно или случайно вносить неправильные изменения в объекты групповой политики. Теперь о каждом изменении будут знать все.

Мы готовы провести для вас демонстрацию или развернуть решение в вашей инфраструктуре, чтобы вы могли убедиться в ценности GPOAdmin для вашей организации. Решение, действительно, поможет уберечься от фатальных ошибок и навести порядок в домене. Свяжитесь с нами удобным для вас способом.

А еще у нас есть:

- А кто это сделал? Автоматизируем аудит информационной безопасности

- Что полезного можно вытащить из логов рабочей станции на базе ОС Windows

- Управление доступом и формирование отчётов безопасности для окружения Microsoft в Quest Enterprise Reporter

- Сравним инструменты для аудита изменений в Active Directory: Quest Change Auditor и Netwrix Auditor

- Sysmon теперь может записывать содержимое буфера обмена

- Включаем сбор событий о запуске подозрительных процессов в Windows и выявляем угрозы при помощи Quest InTrust

- Как InTrust может помочь снизить частоту неудачных попыток авторизаций через RDP

- Как снизить стоимость владения SIEM-системой и зачем нужен Central Log Management (CLM)

- Выявляем атаку вируса-шифровальщика, получаем доступ к контроллеру домена и пробуем противостоять этим атакам

- Группа в Facebook

- Канал в Youtube.

How to apply a Group Policy Object to individual users or computers

Привет, Хабр! Речь пойдет про групповые политики и Security Filtering. В зависимости от размера вашего домена, его логической структуры и количества OU, инструмент Security Filtering может быть вам очень полезным.

Используя Security Filtering вы можете применить политику к пользователям или к ПК которые расположены разных OU, разместив вашу политику в корне домена и применив фильтр.

Типовая задача для фильтрации это монтирование сетевых папок и принтеров. Но на принтерах и папках все только начинается и заканчивается вашей фантазией.

Читайте под катом, как применять групповые политики к отдельным пользователям/группам, и на что обратить внимание если при использовании Security Filtering ваши политики не работают.

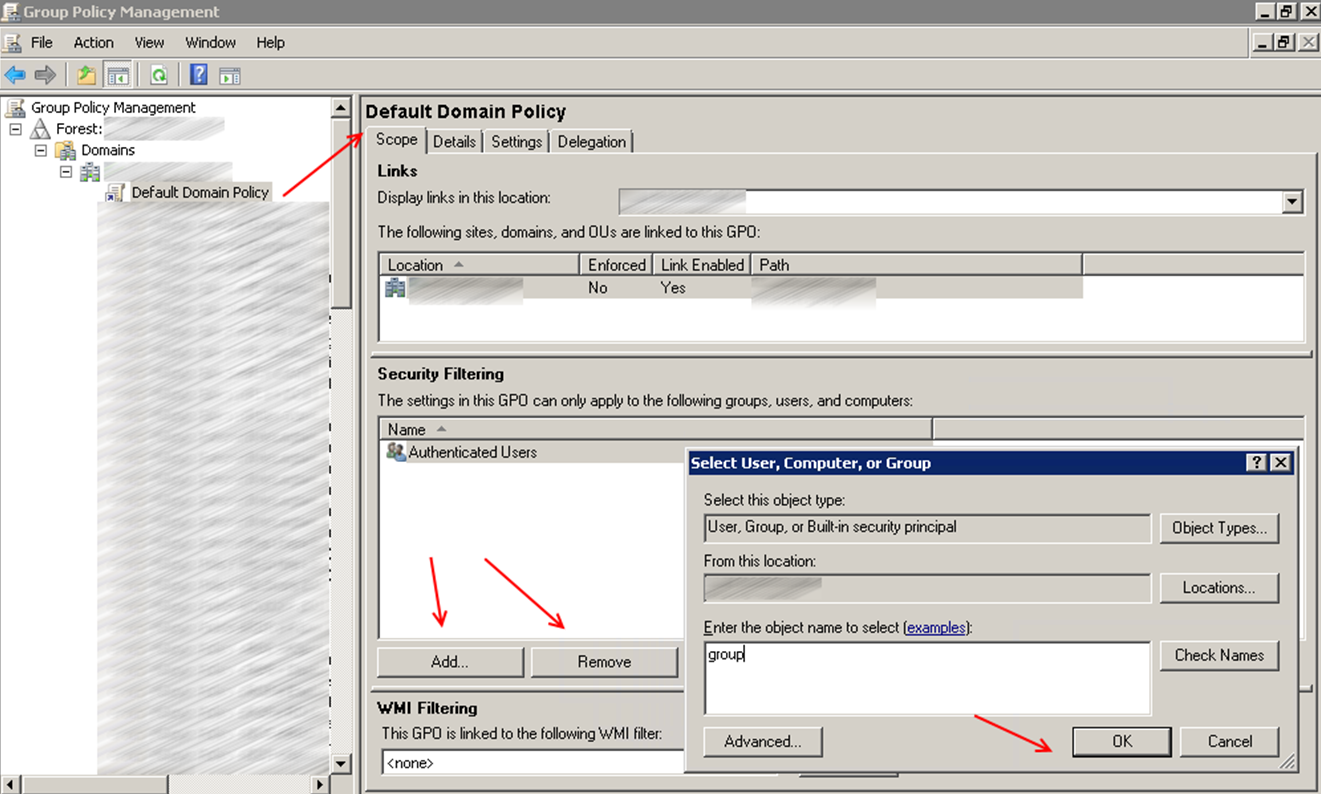

Механизм фильтрации прост, в закладке Security Filtering указаны группы к которым применяется политика, по умолчания политика применяется к группе Authenticated Users. Удалите группу Authenticated Users и укажите группы пользователей или ПК к которым должна применяться ваша политика.

Про проблемы и диагностику

После установки обновлений перестали работать некоторые политики.

Первое что я заметил, перестала работать политика которая монтировала сетевой диск пользователям. Долго я не разбирался и закрыл эту проблему инструментами Item-level targeting, а в настройках Security Filtering вернул стандартную группу Authenticated Users.

Item-level targeting можно использовать только для group policy preferences, и по этому это применимо не во всех случаях.

В чем же причина?

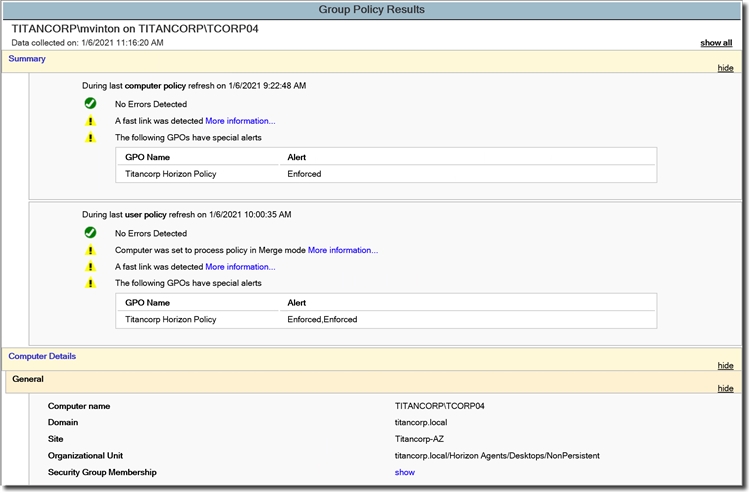

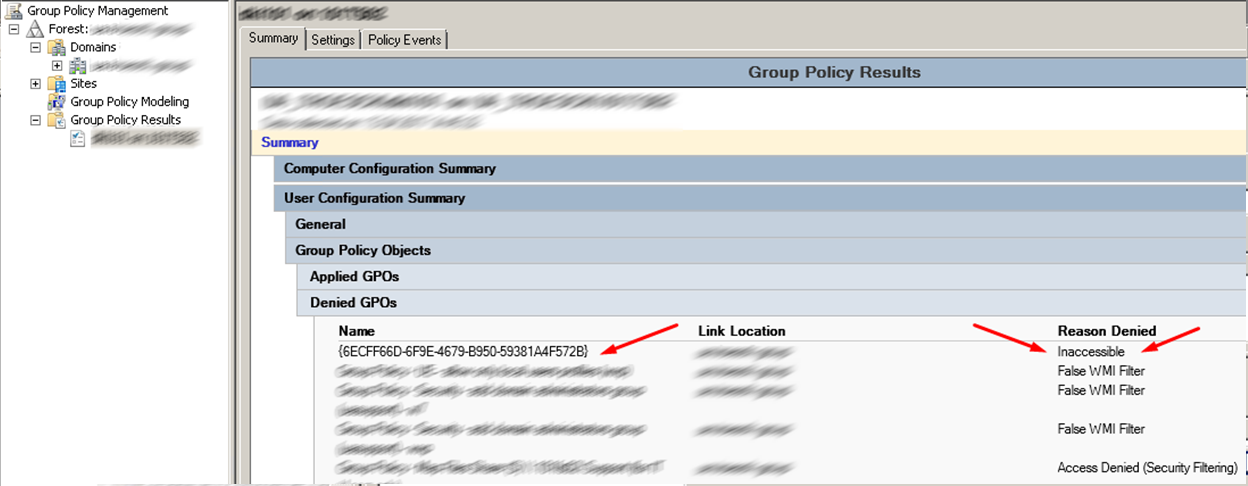

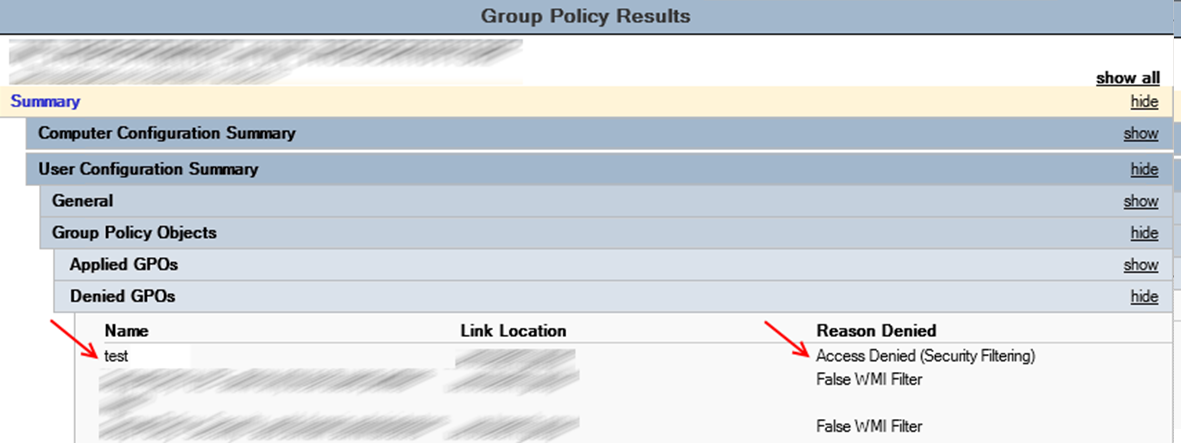

Если запустить визард Group Policy Results видно что политика с фильтром безопасности не применилась из за ошибки Inaccessable.

Решение я нашел на GROUP POLICY CENTRAL, это отличный ресурс посвященный групповым политикам, и на нем есть две статьи посвященных Security Filtering.

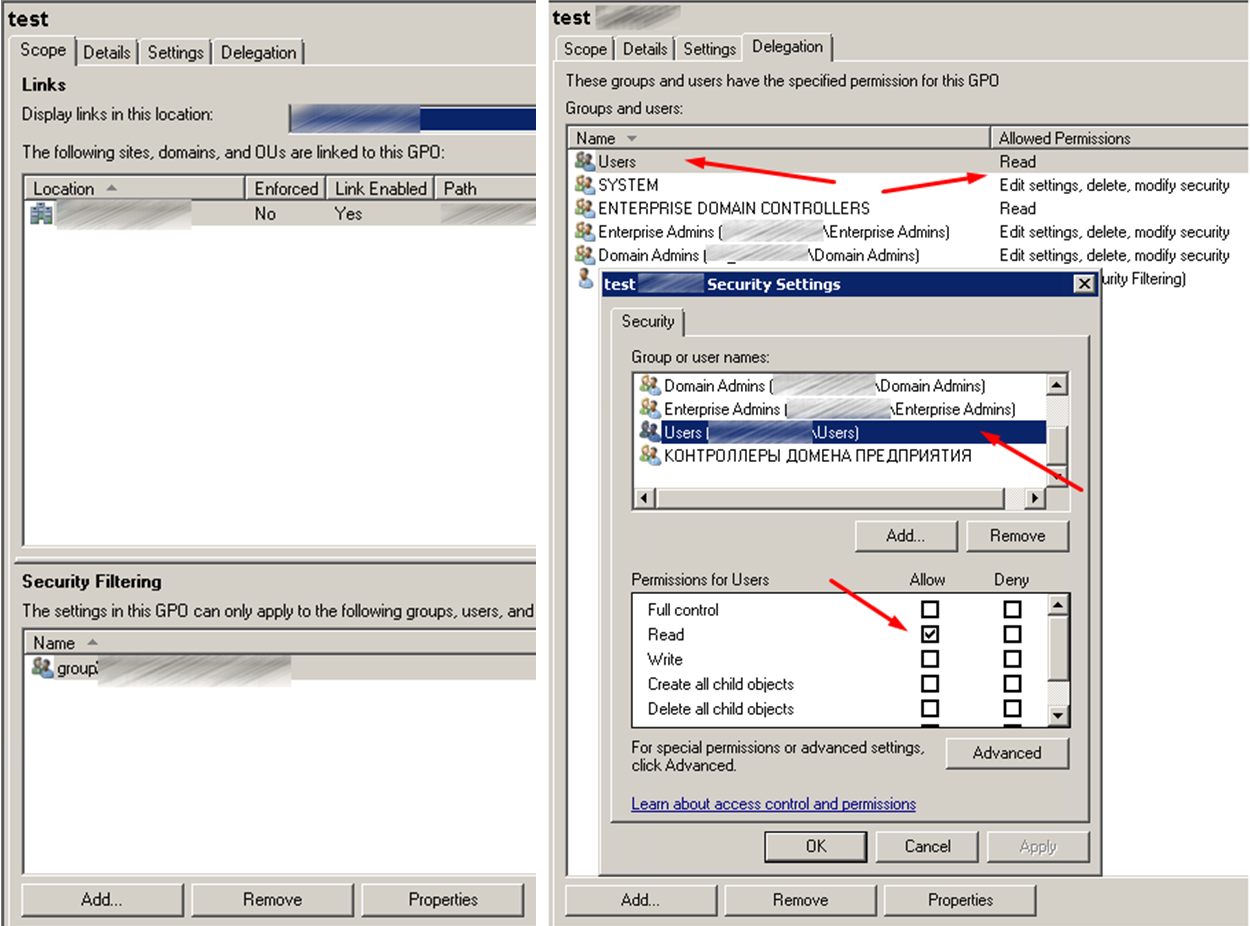

Автор пишет о том что нельзя удалять из фильтра безопасности группу Authenticated Users, и рекомендует использовать закладку GPO Delegation Advanced для фильтрации. Также говорится про то что политика будет работать, но микрософт все чаще преподносит сюрпризы своими обновлениями.

You should never do this as this however as this can cause “Inaccessible” (see image below) error messages on Group Policy Objects in the Group Policy Management Console for anyone who is not an Domain Administrator. This happens because you have removed the ability to for the user to read contents GPO but don’t worry this does not mean the policy will be applied to that user.

Я решил просто делегировал группе Users права только на чтение.

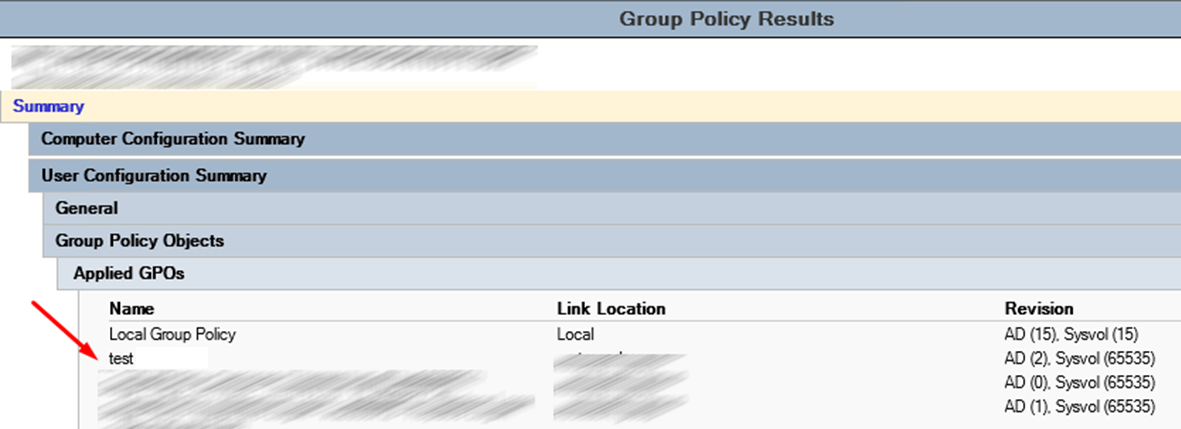

Проверяем Group Policy Results, политика применилась и нормально читается.

Если исключить пользователя из группы, причина отказа будет Access Denied (Security Filtering), все работает как и задумывалось.

Вот что по поводу проблем с Security Filtering пишут в микрософт

Коллеги из микрософта пишут что нужно предоставить права на чтение группе Authenticated Users или Domain Computers.

Symptoms

All user Group Policy, including those that have been security filtered on user accounts or security groups, or both, may fail to apply on domain joined computers.

Cause

This issue may occur if the Group Policy Object is missing the Read permissions for the Authenticated Users group or if you are using security filtering and are missing Read permissions for the domain computers group.

Resolution

To resolve this issue, use the Group Policy Management Console (GPMC.MSC) and follow one of the following steps:

— Add the Authenticated Users group with Read Permissions on the Group Policy Object (GPO).

— If you are using security filtering, add the Domain Computers group with read permission.

Подробный разбор MS16-072 уже присутствует на хабре — отличная статья

Более опытные коллеги предлагают изменить схему домена. Интересное решение, но я для себя не вижу проблемы руками настроить безопасность объекта групповой политики.

Пару слов про исключения пользователей.

Это отличный инструмент когда вам нужно исключить пользователей или ПК из зоны действия политики.

Пример: Такой политикой на терминальных серверах я скрываю от пользователей локальные диски в проводнике. Политика применяется на стандартную группу Authenticated Users, а в настройках безопасности для группы Administrators назначаю права Denay для Allow Apply group policy.

Так приходится делать потому что применив политику на группу по умолчанию Authenticated Users, вы автоматически применяете ее на всех пользователей, ведь администраторы автоматически являются участниками группы Authenticated Users.

Использование множественной локальной групповой политики

Эта статья является продолжением цикла руководств по групповым политикам операционных систем Windows. В связи с тем, что при помощи групповых политик домена можно управлять настройками всех компьютеров и пользователей, которые входят его состав, у вас может возникнуть вопрос: «Возможна ли реализация настроек групповых политик для отдельных групп и пользователей моего локального компьютера?». В свою очередь, в операционной системе Windows XP локальные политики применяются ко всем группам пользователей, включая администраторов. Теперь оснастка объектов локальной групповой политики позволяет управлять настройками вашего локального компьютера, а также текущего пользователя, которые не входят в состав домена. В операционных системах Windows, начиная с Windows Vista, вы можете это сделать благодаря функционалу «Множественной локальной групповой политики».

Множественная локальная групповая политика (MLGPO) является неким расширением для оснастки «Объекты локальной групповой политики» по отношению ко всем операционным системам, предшествующим Windows Vista. Этот функционал представляет собой набор объектов локальной групповой политики, который обеспечивает управление для компьютеров, групп, а также пользователей, которые не состоят в домене. К набору объектов множественной локальной групповой политики можно отнести следующее:

Политика локального компьютера. Эта политика также известна как «Локальная групповая политика» и является основным объектом для множественной групповой политики. Данная локальная групповая политика применяет параметры политики к компьютеру и всем вошедшим пользователям. Используя этот набор объектов, вы можете изменять как настройки компьютера, так и пользователя, но пользовательские настройки будут применены только к группе администраторов. По существу, этот набор объектов является идентичным тем, которые были в операционной системе Windows XP.

Политика группы «Администраторы» и пользователей, не входящих в группу «Администраторы». В любой операционной системе Windows создаются несколько групп и пользователей по умолчанию. Одной из этих групп является группа «Администраторы». Группа «Администраторы» создается при установке или обновлении системы по умолчанию и в этой группе по умолчанию создается один пользователь – «Администратор». Все пользователи, которые входят в эту группу являются администраторами компьютера. Локальная групповая политика группы «Администраторы» применяет параметры политики пользователя к членам этой группы.

Для всех остальных пользователей, которые не входят в группу «Администраторы» применяется набор объектов локальной групповой политики «Не администраторы».

Политика для отдельных локальных пользователей. Помимо встроенных учетных записей, администраторы систем Windows могут самостоятельно создавать учетные записи с разными правами. При помощи функционала множественной групповой политики вы можете управлять настройками для определённой учетной записи.

Открытие оснастки «Множественная локальная групповая политика»

Как таковой, оснастки «Множественная локальная групповая политика» не существует. Для того чтобы воспользоваться этим функционалом вам нужно выполнить следующие действия:

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить»;

- Для того чтобы выбрать нужный объект групповой политики, в появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор»;

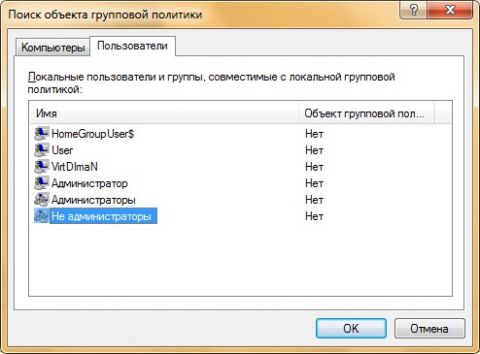

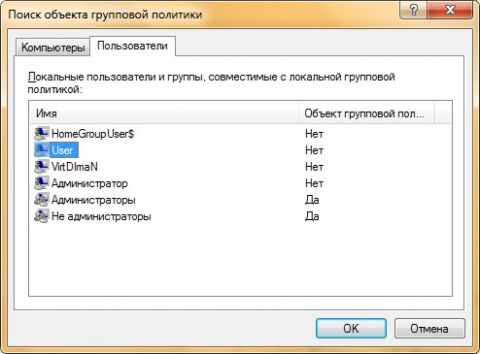

- В диалоге «Поиска объекта групповой политики» перейдите на вкладку «Пользователи» и выберите объект, над которым будут проводиться настройки групповой политики, например «Не администраторы»;

Как видно на следующем скриншоте, для этого объекта вы можете настраивать только узел «Конфигурация пользователя»:

Если вы планируете и в дальнейшем проводить настройки для выбранного объекта, то вам понадобится сохранить текущую оснастку. Для этого в меню «Файл» выберите команду «Сохранить как». В появившемся диалоге «Сохранить как» выберите папку, в которую должен быть сохранен файл. По умолчанию выбрана папка %USERPROFILE%AppDataRoamingMicrosoftWindowsStart MenuProgramsAdministrative Tools. Если требуется сохранить файл оснастки в новой папке, то ее можно создать непосредственно из этого диалога, используя контекстное меню или кнопку «Создание новой папки» на панели действий. В поле «Имя файла» введите имя и нажмите на кнопку «Сохранить».

Примеры использования множественной локальной групповой политики

В следующих примерах вы узнаете, как используется множественная локальная групповая политика для всех четырех ее объектов.

Политика локального компьютера

В этом примере проиллюстрирован способ настройки объекта политики локального компьютера. Использование этого объекта ничем не отличается от действий, выполняемых при помощи оснастки «Редактор локальной групповой политики». Соответственно, для этого объекта доступны оба узла групповых политик – «Конфигурация компьютера» и «Конфигурация пользователя».

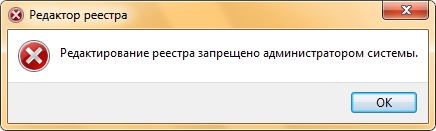

Используя политику локального компьютера, запретим всем пользователям вашего локального компьютера открывать редактор системного реестра, а также использовать командную строку. Для этого выполните следующее:

- Откройте объект политики локального компьютера;

- Откройте узел Конфигурация пользователяАдминистративные шаблоныСистема;

- Откройте параметр «Запретить использование командной строки» и выберите опцию «Включить» и в раскрывающемся списке параметров команду «Да». При необходимости введите комментарий. Нажмите кнопку «Применить», а затем кнопку «Следующий параметр»;

- В диалоговом окне настроек параметра «Запретить доступ к средствам редактирования реестра» выберите опцию «Включить» и в раскрывающемся списке параметров команду «Да».

- Нажмите на кнопку «ОК».

Перезагрузите компьютер для проверки параметров.

После перезагрузки, для того чтобы проверить результат настройки групповой политики локального компьютера, выполните следующие действия:

- Попробуйте открыть редактор системного реестра. Для этого нажмите на кнопку «Пуск», в поле поиска введите regedit, а затем нажмите на кнопку «Enter». Вместо открытия приложения вы увидите следующее предупреждение:

Локальная групповая политика группы «Администраторы»

Из этого примера вы увидите, как действуют настройки объектов набора локальной групповой политики группы «Администраторы». Этот набор объектов действует только на те учетные записи, которые являются членами группы «Администраторы». В этом примере, используя локальную групповую политику группы «Администраторы добавьте в меню «Пуск» команду «Выполнить» и отключите «Windows Media Center». Для этого выполните следующие действия:

- Запустите объект локальной групповой политики группы «Администраторы»;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныМеню «Пуск» и панель задач;

- Откройте параметр «Добавить команду «Выполнить» в меню «Пуск»», в открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК»;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsWindows Media Center;

- Откройте параметр «Не запускать Windows Media Center», в открывшемся диалоге выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК».

Перезагрузите компьютер для проверки параметров.

После перезагрузки компьютера, для того чтобы проверить результат настройки групповой политики группы «Администраторы», войдите в систему под учетной записью, которая состоит в группе «Администраторы». Нажмите на кнопку «Пуск» для открытия меню. Как показано на следующем скриншоте, в меню появилась команда «Выполнить», причем, эта ссылка есть в меню «Пуск», независимо от того, установлен ли в диалоговом окне «Настройка меню «Пуск»» флажок на опции «Команда «Выполнить»» или нет.

Локальная групповая политика пользователей, не входящих в группу администраторов

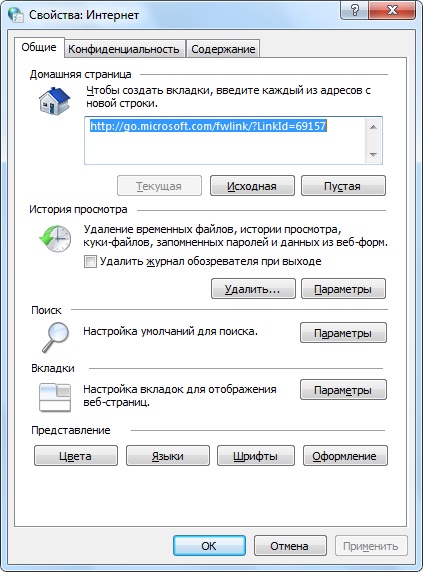

Из этого примера вы узнаете, как можно настроить групповые политики для пользователей, которые не входят в группу «Администраторы». Для того чтобы выполнить действия, которые описаны в следующей процедуре, у вас должна быть учетная запись обычного пользователя. Способы создания учетных записей пользователей были расписаны в статье «Работа с учетными записями пользователей в Windows 7 — подробное руководство (Часть 1)». В этом примере, используя локальную групповую политику для пользователей, которые не входят в группу администраторы, отключим в браузере Internet Explorer вкладки «Дополнительно», «Безопасности», «Программы» и «Подключение», а также включим ClearType и анимацию для веб-страниц. Для этого выполните следующие действия:

- Запустите объект локальной групповой политики для пользователей, которые не входят в группу администраторы;

- Разверните узел Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsInternet ExplorerПанель управления браузером;

- Откройте параметр «Отключить вкладку «Безопасности»». В открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК»;

- Повторите эти действия для следующих параметров: «Отключить вкладку «Дополнительно»», «Отключить вкладку «Программы»» и «Отключить вкладку «Подключения»»;

- Разверните узел «Конфигурация пользователяАдминистративные шаблоныКомпоненты WindowsInternet ExplorerПанель управления браузеромВкладка «Дополнительно»;

- Откройте параметр «Включить ClearType», в открывшемся диалоговом окне выберите опцию «Включить». При необходимости введите комментарий, затем нажмите на кнопку «ОК».

- Повторите эти действия для параметра «Показывать анимацию на веб-страницах».

Перезагрузите компьютер для проверки параметров.

После перезагрузки компьютера, для того чтобы проверить результат настройки групповой политики пользователей, не входящих в группу «Администраторы», войдите в систему под учетной записью, которая не состоит в группе «Администраторы». Откройте «Свойства обозревателя» веб-браузера Internet Explorer. Как видите на следующем скриншоте, вкладки, которые были отключены при помощи групповых политик не отображаются. Причем, открыв этот же диалог под учетной записью, которая входит в группу «Администраторы» все отключенные выше вкладки будут отображаться.

Локальная групповая политика для отдельного пользователя

Этот пример показывает способ настройки параметров групповой политики для определенного пользователя, который есть на вашем компьютере. В этом примере, мы укажем для пользователя конкретную визуальную тему и запретим изменять все параметры окна персонализации. Для этого выполните следующие действия:

- Выберите в диалоге «Поиск групповой политики» оснастки групповой политики консоли управления ММС любого пользователя, созданного на вашем компьютере;

Перезагрузите компьютер для проверки параметров.

После перезагрузки, зайдите в систему под учетной записью того пользователя, для которого вы изменяли параметры групповой политики. Зайдите в окно «Персонализация». Как видно на следующем скриншоте, под этой учетной записью у вас нет прав для изменения текущих настроек, причем у всех остальных учетных записей вашего компьютера на выполнение этих действия права остаются.

Удаление объектов локальной групповой политики

В некоторых случаях, перед вами может стоять необходимость удаления объектов локальной групповой политики. Вы можете удалить любой из четырех существующих наборов объектов локальной групповой политики. Удалить их вы можете следующим образом:

- Войдите в систему под учетной записью, которая создавалась при инсталляции операционной системы;

- Откройте «Консоль управления MMC». Для этого нажмите на кнопку «Пуск», в поле поиска введите mmc, а затем нажмите на кнопку «Enter»;

- Откроется пустая консоль MMC. В меню «Консоль» выберите команду «Добавить или удалить оснастку» или воспользуйтесь комбинацией клавиш Ctrl+M;

- В диалоге «Добавление и удаление оснасток» выберите оснастку «Редактор объектов групповой политики» и нажмите на кнопку «Добавить»;

- Для того чтобы выбрать нужный объект групповой политики, в появившемся диалоге «Выбор объекта групповой политики» нажмите на кнопку «Обзор»;

- В диалоге «Поиска объекта групповой политики» перейдите на вкладку «Пользователи», где из контекстного меню политики, которую нужно удалить выберите команду «Удалить объект групповой политики»;

- В диалоге с предупреждением нажмите на кнопку «Да»;

Заключение

В данной статье рассмотрен вопрос применения и настройки «Множественной локальной групповой политики». Множественная локальная групповая политика (MLGPO) является неким расширением для оснастки «Объекты локальной групповой политики» по отношению ко всем операционным системам, предшествующим Windows Vista. Используя инструкции данной статьи, вы научились открывать оснастку «Множественная локальная групповая политика», познакомились с примерами использования множественной локальной групповой политики. В описанных выше примерах вы узнали, как используется множественная локальная групповая политика для всех четырех ее объектов: политики локального компьютера, локальной групповой политики группы «Администраторы», локальной групповой политики пользователей, не входящих в группу администраторов, а также локальной групповой политики для отдельного пользователя. Ознакомившись с инструкцией удаления объектов локальной групповой политики, вы можете удалить любой из четырех существующих наборов объектов локальной групповой политики

Как применить групповую политику к группе пользователей

Создай групповую политику домена,

в редакторе групповой политики на вкладке Delegation жмешь кнопку Advanced, открывается окно Security Settings,

группе «Прошедшие проверку» снимаешь галку «Применение групповой политики»,

добавляешь нужную группу безопасности,

выставляешь права Чтение и Применение групповой политики.

На клиентском ПК делаем

и убеждаемся что политика применяется на пользователя (члена этой группы безопасности).

Обзор групповой политики

Групповая политика представляет собой самый простой способ настройки компьютера и параметров пользователей в сетях на основе доменных служб Active Directory. Если ваша компания не использует групповую политику, вы упускаете отличную возможность для снижения расходов, управления конфигурациями, поддержания производительности и удобства для пользователей, а также повышения уровня безопасности. Групповая политика дает возможность настроить многочисленные параметры одновременно.

В данном техническом документе приведены простые и понятные требования и инструкции по использованию групповой политики.

- Сеть должна работать на основе доменных служб Active Directory (то есть хотя бы на одном сервере должна быть установлена роль доменных служб Active Directory). Чтобы узнать больше о доменных службах Active Directory, см. Обзор доменных служб Active Directory на веб-сайте TechNet.

- Компьютеры, которыми требуется управлять, должны быть присоединены к домену, а пользователи, которыми нужно управлять, должны использовать на своих компьютерах для входа в систему учетные данные домена.

- Необходимо разрешение для изменения групповой политики в домене.

Хотя в центре внимания этого технического документа находится использование групповой политики в доменных службах Active Directory, параметры групповой политики можно также настроить локально на каждом компьютере. Эта возможность хорошо подходит для однократных сценариев или компьютеров рабочей группы, но локальную групповую политику не рекомендуется использовать в коммерческих сетях на основе доменных служб Active Directory. Причина проста. Групповая политика на основе домена централизует управление, что позволяет работать с множеством компьютеров из одного места. Локальная групповая политика требует работы с каждым компьютером по отдельности, что не является идеальным сценарием для больших сред. Чтобы получить дополнительные сведения о настройке локальной групповой политики, см. Редактор локальной групповой политики на веб-сайте TechNet.

Windows 7 применяет параметры политики, определенные с помощью групповой политики. В большинстве случаев для применения таких параметров отключается пользовательский интерфейс. Кроме того, поскольку Windows 7 сохраняет параметры групповой политики в безопасных расположениях реестра, стандартные учетные записи пользователей не позволяют изменить такие параметры. Таким образом, за один раз параметр можно настроить и применить на множестве компьютеров. Если параметр больше не применяется к компьютеру или пользователю, групповая политика удаляет этот параметр политики, восстанавливает исходный параметр и включает соответствующий пользовательский интерфейс. Эта функциональность является одновременно удивительной и чрезвычайно мощной.

Примечание Примечание |

|---|

| Стандартными учетными записями пользователей являются учетные записи пользователей, входящих в группу локальных пользователей, но не входящих в группу локальных администраторов. Их возможность настраивать параметры системы ограничена. Windows 7 поддерживает стандартные учетные записи пользователей лучше, чем предыдущие версии Windows, что позволяет таким учетным записям изменять часовой пояс, устанавливать принтеры, устранять проблемы с сетевыми подключениями и т. д. Развертывание стандартных учетных записей пользователей является лучшей методикой, и для этого всего лишь не нужно добавлять учетные записи пользователей в группу локальных администраторов. При присоединении компьютера к домену Windows 7 автоматически добавляет группу пользователей домена в группу локальных пользователей. |

Основные концепции групповой политики

Всеми аспектами групповой политики можно управлять с помощью консоли управления групповыми политиками. На рисунке 1 показана консоль управления групповыми политиками, и в данном техническом документе по мере изучения важных концепций групповой политики будет встречаться множество ссылок на этот рисунок.

Консоль управления групповыми политиками запускается из меню «Пуск». Щелкните Пуск, Все программы, Администрирование, Управление групповыми политиками. Можно также щелкнуть Пуск, ввести Управление групповыми политиками и выбрать Управление групповыми политиками в разделе Программы меню «Пуск». Windows Server 2008 и Windows Server 2008 R2 включают консоль управления групповыми политиками при выполнении роли доменных служб Active Directory. В противном случае консоль управления групповыми политиками можно установить на Windows Server 2008, Windows Server 2008 R2 или Windows 7, как описано далее в разделе «Установка консоли управления групповыми политиками в Windows 7» данного технического документа.

Объекты групповой политики

Объекты групповой политики содержат параметры политики. Объекты групповой политики можно рассматривать как документы политики, применяющие параметры к находящимся под их контролем компьютерам и пользователям. Если объекты групповой политики подобны документам политики, то консоль управления групповыми политиками подобна проводнику. Консоль управления групповыми политиками используется для создания, перемещения и удаления объектов групповой политики точно так же, как проводник используется для создания, перемещения и удаления файлов.

В консоли управления групповыми политиками можно увидеть все объекты групповой политики домена в папке объектов групповой политики. На рисунке 1 выноской 1 отмечены три объекта групповой политики для домена corp.contoso.com. Это следующие объекты групповой политики.

- Accounting Security. Этот пользовательский объект групповой политики создан специально для компании Contoso, Ltd.

- Default Domain Controller Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются именно к контроллерам домена.

- Default Domain Policy. Эта политика создается по умолчанию при установке роли сервера доменных служб Active Directory. Она содержит параметры политики, которые применяются ко всем компьютерам и пользователям в домене.

Связи групповой политики

На верхнем уровне доменных служб Active Directory находятся сайты и домены. В простых случаях имеется один сайт и один домен. В домене можно создать подразделения. Подразделения похожи на папки в проводнике. Однако вместо файлов и подпапок они могут содержать компьютеры, пользователей и другие объекты.

Например, на рисунке 1 можно увидеть подразделение под названием Departments. Ниже подразделения Departments находятся четыре подпапки: Accounting, Engineering, Management и Marketing. Это дочерние подразделения. На рисунке 1 нет подразделений, кроме подразделений контроллеров домена.

Для чего нужны связи групповой политики? Объекты групповой политики, находящиеся в папке объектов групповой политики, не оказывают никакого влияния, если они не связаны с сайтом, доменом или подразделением. Если объект групповой политики связан с контейнером, групповая политика применяет параметры этого объекта групповой политики к компьютерам и пользователям в этом контейнере. На рисунке 1 выноской 1 отмечены два объекта групповой политики, связанные с подразделениями.

- Первый объект групповой политики называется Default Domain Policy, и он связан с доменом corp.contoso.com. Этот объект групповой политики применяется к каждому компьютеру и пользователю в домене.

- Второй объект групповой политики называется Accounting Security, и он связан с подразделением Accounting. Этот объект групповой политики применяется к каждому компьютеру и пользователю подразделения Accounting.

В консоли управления групповыми политиками можно создавать объекты групповой политики в папке объектов групповой политики, а затем связывать их — за два шага. Объект групповой политики можно также создать и связать за один шаг. В большинстве случаев объекты групповой политики создаются и связываются за один шаг, как описано далее в разделе «Создание объекта групповой политики» этого технического документа.

Наследование групповой политики

Как было отмечено в предыдущем разделе, при связывании объекта групповой политики с доменом этот объект групповой политики применяется ко всем компьютерам и пользователям всех подразделений и дочерних подразделений домена. Подобным же образом при связывании объекта групповой политики с подразделением этот объект групповой политики применяется ко всем компьютерам и пользователям всех дочерних подразделений. Эта концепция называется наследованием.

Например, если создать объект групповой политики под названием Windows Firewall Settings и связать его с доменом corp.contoso.com на рисунке 1, параметры этого объекта групповой политики будут применены ко всем подразделениям на рисунке: Departments, Accounting, Engineering, Management, Marketing и Domain Controllers. Если вместо этого связать объект групповой политики с подразделением Departments, то параметры этого объекта групповой политики будут применены только к подразделениям Departments, Accounting, Engineering, Management и Marketing. Они не будут применены ко всему домену или подразделению Domain Controllers. Если переместиться ниже на один уровень и связать тот же объект групповой политики с подразделением Accounting на рисунке 1, параметры объекта групповой политики будут применены только к подразделению Accounting, так как у него нет дочерних подразделений. В консоли управления групповыми политиками можно увидеть, что контейнер объекта групповой политики наследуется, если щелкнуть вкладку Group Policy Inheritance (выноска 1 на рисунке 2).

Что произойдет, если один параметр будет содержаться в нескольких объектах групповой политики? В этом случае используется порядок приоритета. Вообще говоря, приоритет определяется порядком, в котором групповая политика применяет объекты групповой политики. Порядок следующий: сайт, домен, подразделение и дочерние подразделения. В результате объекты групповой политики в дочерних подразделениях имеют более высокий приоритет, чем объекты групповой политики, связанные с родительскими подразделениями. Последние имеют более высокий приоритет по сравнению с объектами групповой политики, связанными с доменом, приоритет которых, в свою очередь, выше, чем у объектов групповой политики, связанных с сайтом. Проще говоря, групповая политика применяет объекты групповой политики сверху вниз, постоянно перезаписывая параметры. Однако в более сложных сценариях порядок приоритета можно переопределить.

В пределах одного подразделения могут быть также несколько объектов групповой политики, содержащих один и тот же параметр. Как и в предыдущем случае, порядок приоритета определяется порядком, в котором групповая политика применяет объекты групповой политики. На рисунке 2 можно видеть два объекта групповой политики, связанных с доменом corp.contoso.com: Windows Firewall Settings и Default Domain Policy. Групповая политика применяет объекты групповой политики с более низким порядком связи после применения объектов групповой политики с более высоким порядком связи. В данном случае объект Windows Firewall Settings будет применен после объекта Default Domain Policy. Просто помните, что порядок связи 1 имеет первый приоритет, а порядок связи 2 имеет второй приоритет. Порядок связи для контейнера можно изменять, щелкая стрелку вверх и стрелку вниз, как показано выноской 2 на рисунке 2.

Примечание Примечание |

|---|

| Вероятно, уже стало ясно, что групповая политика представляет собой удивительно разносторонний инструмент. Однако групповая политика дает возможность сделать все слишком запутанным. В простых средах, таких как лаборатории и небольшие компании, нет ничего плохого в том, чтобы связать все объекты групповой политики с доменом. Не надо усложнять. Сложность должна быть оправданной. На рисунке 1, если нужно создать объект групповой политики и связать его только с подразделениями Engineering и Marketing, оправданием может служить то, что этот объект групповой политики содержит параметры, которые применяются только к этим двум отделам и не должны применяться к другим отделам. Если такого оправдания не существует, следует связать объект групповой политики с доменом, чтобы не создавать сложностей. |

Параметры групповой политики

Мы уже познакомились с объектами групповой политики. Изучили, что консоль управления групповыми политиками для объектов групповой политики и подразделений значит то же самое, что проводник для файлов и папок. Объекты групповой политики представляют собой документы политики. В какой-то момент потребуется изменить один из таких документов, и в этом случае в качестве редактора следует использовать редактор «Управление групповыми политиками», показанный на рисунке 3. Чтобы открыть объект групповой политики в редакторе «Управление групповыми политиками», следует щелкнуть его правой кнопкой мыши в консоли управления групповыми политиками и выбрать команду Править. По окончании правки нужно просто закрыть окно. Редактор «Управление групповыми политиками» автоматически сохраняет изменения, поэтому нет необходимости выполнять сохранение.

Выноски 1 и 2 на рисунке 3 указывают соответственно на папки Computer Configuration и User Configuration. Папка Computer Configuration содержит параметры, которые применяются к компьютерам независимо от того, какие пользователи входят в систему. Это главным образом параметры системы и безопасности, настраивающие и контролирующие компьютер. Папка User Configuration содержит параметры, которые применяются к пользователям независимо от того, какой компьютер они используют. Эти параметры главным образом влияют на работу пользователей.

В папках Computer Configuration и User Configuration можно увидеть две подпапки (выноски 3 и 4 на рисунке 3).

- Policies. Папка Policies содержит параметры политики, применяемые групповой политикой.

- Preferences. Папка Preferences содержит параметры предпочтений, которые можно использовать для изменения почти любого параметра реестра, файла, папки или другого элемента. С помощью параметров предпочтений можно настроить приложения и функции Windows, не зависящие от групповой политики. Например, можно создать параметр предпочтений, который настраивает значение реестра для стороннего приложения, удаляет папку «Образцы изображений» из профиля пользователя или конфигурирует INI-файл. Можно также выбрать, будет ли групповая политика применять каждый из параметров предпочтений. Однако стандартные учетные записи пользователей позволяют изменять большинство параметров предпочтений, определяемых в папке User Configuration между обновлениями групповой политики. Дополнительную информацию о параметрах предпочтений см. в документе Обзор предпочтений групповой политики.

При первом знакомстве с групповой политикой большая часть настраиваемых параметров будет находиться в папках «Административные шаблоны». Это параметры политики на основе реестра, применяемые групповой политикой. Они отличаются от других параметров политики по двум причинам. Во-первых, групповая политика сохраняет эти параметры в особых расположениях реестра под названием ветви политик, которые нельзя изменить с помощью стандартных учетных записей пользователей. Зависящие от групповой политики функции и приложения Windows ищут эти параметры в реестре. Если они их находят, то используют эти параметры политики вместо обычных параметров. В соответствии с этими параметрами они также часто отключают пользовательский интерфейс.

Во-вторых, шаблоны для этих параметров определяются файлами административных шаблонов, имеющими расширение .admx. Эти шаблоны не только определяют место параметров политики в реестре, но также описывают, как их вызывать в редакторе «Управление групповыми политиками». Например, в параметре групповой политики, показанном на рисунке 4, файл административного шаблона определяет текст справки, доступные параметры, поддерживаемые операционные системы и т. д.

В процессе правки параметра политики можно столкнуться с вариантами, указанными выносками 1–3 на рисунке 4. Выбор этих вариантов приводит к следующим результатам.

- Enabled: запись параметра политики в реестр со значением, включающим его.

- Disabled: запись параметра политики в реестр со значением, выключающим его.

- Not Configured: параметр политики остается неопределенным. Групповая политика не записывает этот параметр политики в реестр, поэтому он не оказывает влияния на компьютеры или пользователей.

Невозможно обобщить, что означает включение и выключение для каждого параметра политики. Для точного определения значения этих вариантов можно прочитать текст справки, указанный выноской 5. Необходимо также внимательно читать имя параметра политики. Например, один параметр политики может указывать «Включить функцию X», а другой — «Выключить функцию Y». В каждом случае включение и выключение имеет разные значения. Пока не освоитесь, читайте текст справки для настраиваемых параметров политики.

Некоторые параметры политики имеют дополнительные настраиваемые параметры. Выноска 4 на рисунке 4 показывает параметры, доступные для параметра политики интервала обновления групповой политики. В большинстве случаев значения по умолчанию совпадают со значениями по умолчанию для Windows. В тексте справки обычно также содержатся подробные сведения о настраиваемых параметрах.

Обновление групповой политики

Как было сказано в предыдущем разделе, объекты групповой политики содержат параметры компьютеров и пользователей. Групповая политика применяет их следующим образом.

- Параметры компьютера при запуске Windows.

- Параметры пользователя после входа пользователя в систему.

Групповая политика также регулярно обновляет объекты групповой политики, чтобы обеспечить применение новых и измененных объектов групповой политики, не ожидая перезагрузки компьютера или выхода пользователя из системы. Промежуток времени между такими обновлениями называется интервалом обновления групповой политики. По умолчанию используется значение 90 минут с небольшим фактором случайности, позволяющим предотвратить одновременное обновление всех компьютеров. Если изменить объект групповой политики в середине рабочего дня, групповая политика применит эти изменения в течение примерно 90 минут. Не надо будет ждать конца рабочего дня, когда пользователи выйдут из системы или перезапустят компьютеры. В более сложных сценариях интервал обновления по умолчанию можно изменить.

Примечание Примечание |

|---|

| В любой момент можно обновить групповую политику вручную с помощью команды Gpupdate.exe. Например, после обновления объекта групповой политики может потребоваться обновить групповую политику на компьютере, чтобы тестировать изменения, не дожидаясь интервала обновления групповой политики. Пошаговые инструкции приведены далее в этом техническом документе в разделе «Обновление клиентов». |

Основные задачи групповой политики

Мы познакомились с основными концепциями групповой политики. Мы знаем, что объект групповой политики подобен документу, содержащему параметры политики. Объектами групповой политики можно управлять с помощью консоли управления групповыми политиками, и их можно править с помощью редактора «Управление групповыми политиками».

Известно также, что объекты групповой политики связываются с сайтами, доменами и подразделениями доменных служб Active Directory для применения параметров объектов групповой политики к этим контейнерам. Домены, подразделения и дочерние подразделения наследуют параметры родителей. Однако дублирующиеся параметры в объектах групповой политики, связанных с дочерними подразделениями, обладают приоритетом по сравнению с теми же параметрами в объектах групповой политики, связанных с родительскими подразделениями; последние обладают приоритетом по сравнению с объектами групповой политики, связанными с доменом, и т. д.

Нам также известно, что в пределах сайта, домена или подразделения порядок связи определяет порядок приоритета (чем меньше номер, тем выше приоритет). Наконец, мы получили базовые знания по методам правки объектов групповой политики и типам содержащихся в них параметров.

Теперь, после изучения основных концепций, мы готовы ознакомиться с основными задачами. В данном разделе описываются создание, правка и удаление объектов групповой политики. В нем также описывается множество других задач. Для каждой задачи приводятся объяснение цели и пошаговые инструкции со снимками экрана для каждого шага.

Примечание Примечание |

|---|

| Функция пакета Microsoft Desktop Optimization Pack, которая называется расширенным управлением групповыми политиками, дополняет групповую политику новыми возможностями, такими как автономная правка, управление версиями и ролевое делегирование. Любая организация может использовать для управления групповыми политиками преимущества расширенного управления групповыми политиками. Дополнительные сведения о расширенном управлении групповыми политиками см. в документе Расширение групповой политики с помощью управления изменениями. |

Создание объекта групповой политики

Объект групповой политики создается с помощью консоли управления групповыми политиками. Объект групповой политики можно создать двумя способами.

- Создать и связать объект групповой политики за один шаг.

- Создать объект групповой политики в папке объектов групповой политики, а затем связать его с доменом или подразделением.

Инструкции в данном разделе описывают создание и связывание объекта групповой политики за один шаг.

Можно начать с пустого объекта групповой политики, который описывается инструкциями, или использовать начальный объект групповой политики. Начальные объекты групповой политики являются дополнительной темой, с которой можно ознакомиться с помощью статьи Работа с начальными объектами групповой политики.

Создание и связывание объекта групповой политики в домене или подразделении

Правка объекта групповой политики

В консоли управления групповыми политиками можно открывать объекты групповой политики из любого контейнера в редакторе «Управление групповыми политиками» и править. Чтобы увидеть все объекты групповой политики, независимо от места их связи, для правки следует использовать папку объектов групповой политики.

Выполнение правки объекта групповой политики в домене, подразделении или папке объектов групповой политики

Связывание объекта групповой политики

Если объекты групповой политики создаются и связываются за один шаг, не требуется вручную связывать объекты групповой политики с доменом или подразделениями. Однако если объект групповой политики создается в папке объектов групповой политики или его связь была разорвана и ее требуется восстановить, такой объект групповой политики нужно будет связать вручную. Простой способ связать объект групповой политики состоит в его перетаскивании из папки объектов групповой политики на домен или подразделение, с которым его нужно связать.

Связывание объекта групповой политики с доменом или подразделением

Удаление связи объекта групповой политики

Связь объекта групповой политики удаляется, если больше не требуется применять его к домену или подразделению (или к соответствующим дочерним подразделениям). Позднее связь можно восстановить, как описано в разделе «Связывание объекта групповой политики».

При удалении связи объекта групповой политики из домена или подразделения сам объект групповой политики не удаляется. Удаляется только связь. После удаления связи объект групповой политики остается в папке объектов групповой политики консоли управления групповыми политиками.

Удаление связи объекта групповой политики из домена или подразделения

Удаление объекта групповой политики

Обновление клиентов

При тестировании, правке или устранении неполадок объектов групповой политики нет необходимости ждать интервала обновления групповой политики (по умолчанию 90 минут). Групповую политику на любом клиентском компьютере можно обновить вручную, выполнив команду Gpupdate.exe. Команда Gpupdate.exe поддерживает множество параметров командной строки, о которых можно узнать, введя gpupdate.exe /? в окне командной строки. Однако в большинстве случаев для обновления групповой политики достаточно следовать инструкциям, приведенным в данном разделе.

Обновление групповой политики вручную с помощью команды Gpupdate.exe

Резервное копирование объектов групповой политики

Резервное копирование важных файлов является полезным делом, и объекты групповой политики не составляют исключения. В случае ошибочного изменения или случайного удаления объект групповой политики можно быстро восстановить из резервной копии. С помощью консоли управления групповыми политиками можно создавать резервные копии объектов групповой политики в любом местоположении.

Выполнение резервного копирования объекта групповой политики в папку

| 1 | В консоли управления групповыми политиками щелкните папку Объекты групповой политики. |  |

| 2 | Щелкните правой кнопкой мыши объект групповой политики, для которого нужно создать резервную копию, и выберите команду Резервное копирование. |  |

| 3 | В поле Расположение диалогового окна Резервное копирование объекта групповой политики введите путь к папке, в которой нужно создать резервную копию объекта групповой политики. Можно также нажать кнопку Обзор и выбрать папку. Затем введите краткое описание объекта групповой политики в поле Описание и щелкните Резервное копирование. |  |

| 4 | Проверьте результаты в диалоговом окне Резервное копирование и нажмите кнопку ОК. |  |

Восстановление объектов групповой политики

Установка консоли управления групповыми политиками в Windows 7

Windows Server 2008 и Windows Server 2008 R2 включают консоль управления групповыми политиками при выполнении роли доменных служб Active Directory. В противном случае можно установить консоль управления групповыми политиками на Windows Server 2008, Windows Server 2008 R2 или Windows 7. Чтобы установить консоль управления групповыми политиками, нужно загрузить Средства удаленного администрирования сервера для Windows 7 с пакетом обновления 1 (SP1) и установить на компьютере один из следующих файлов:

- Windows6.1-KB958830-x64-RefreshPkg.msu. Этот пакет устанавливается на компьютерах с архитектурой x64, включая работающие под управлением Windows Server 2008 R2.

- Windows6.1-KB958830-x86-RefreshPkg.msu. Этот пакет устанавливается на компьютерах с архитектурой x86.

Установка обновления просто добавляет эту функцию в Windows. Кроме того, средства управления групповыми политиками необходимо включить с помощью раздела «Программы и компоненты» панели управления. В инструкциях, приведенных в данном разделе, описывается установка обновления, а также включение средств управления групповыми политиками.

Установка средств удаленного администрирования сервера для Windows 7 с пакетом обновления 1 (SP1)

| 1 | Выполните один из следующих файлов, загруженных ранее:

Затем нажмите кнопку Да, чтобы установить обновление. |

|

| 2 | На странице Прочтите условия лицензионного соглашения (1 из 1) изучите условия и, если согласны, щелкните Принимаю. |  |

| 3 | На странице Установка завершена нажмите кнопку Закрыть. |  |

Включение средств управления групповыми политиками

Заключение

Мы прошли долгий путь. Изучили важные концепции групповой политики, такие как объекты групповой политики, связи, наследование и т. д. Мы также изучили использование консоли управления групповыми политиками и редактора «Управление групповыми политиками» для выполнения основных задач, например создания, правки и удаления объектов групповой политики.

Чтобы узнать больше о групповой политике и развить навыки, можно использовать множество доступных ресурсов Майкрософт. Прежде всего страницу ресурсов групповой политики технического центра Windows Server, где можно найти любое необходимое техническое содержимое, связанное с групповой политикой. На этой странице представлено множество руководств по началу работы, а также видеозаписи. Чтобы получить рекомендации по групповой политике, относящиеся к Windows 7, посетите Зону обеспечения безопасности и управления клиентами Windows.

http://technet.microsoft.com/ru-ru/library/hh147307(v=ws.10).aspx

Данное руководство представляет собой пошаговую инструкцию по созданию и настройке локальной групповой политики, а также групповых политик на уровне доменов и подразделений в Windows Server 2008 R2.

Групповые политики – это набор правил, обеспечивающих инфраструктуру, в которой администраторы локальных компьютеров и доменных служб Active Directory могут централизовано развертывать и управлять настройками пользователей и компьютеров в организации. Все настройки учетных записей, операционной системы, аудита, системного реестра, параметров безопасности, установки программного обеспечения и прочие параметры развертываются и обновляются в рамках домена при помощи параметров объектов групповой политики GPO (Group Policy Object).

I. Область действия групповых политик

Все групповые политики имеют свою область действия (scope), которая определяет границы влияния политики. Области действия групповых политик условно можно разделить на четыре типа:

Локальные групповые политики

Групповые политики, применяемые к локальному компьютеру, или локальные групповые политики. Эти политики настраиваются в оснастке «Редактор локальных групповых политик» и применяются только к тому компьютеру, на котором они были настроены. Они не имеют механизма централизованного развертывания и управления и, по сути, не являются групповыми политиками.

Групповые политики доменов

Объекты групповых политик, применяемые к домену Active Directory (AD) и оказывающие влияние на все объекты, имеющие отношение к данному домену. Поскольку в рамках домена работает механизм наследования, то все политики, назначенные на домен, последовательно применяются и ко всем нижестоящим контейнерам.

Групповые политики подразделения

Политики, применяемые к подразделению (Organizational Unit policy, сокр. OU) и оказывающие влияние на все содержимое данного OU и дочерних OU (при их наличии).

Групповые политики сайтов

Сайты в AD используются для представления физической структуры организации. Границы сайта определяются одной или несколькими IP-подсетями, которые объединены высокоскоростными каналами связи. В один сайт может входить несколько доменов и наоборот, один домен может содержать несколько сайтов. Объекты групповой политики, примененные к сайту AD, оказывают влияние на все содержимое этого сайта. Следовательно, групповая политика, связанная с сайтом, применяется ко всем пользователям и компьютерам сайта независимо от того, к какому домену они принадлежат.

II. Порядок применения и приоритет групповых политик

Порядок применения групповых политик напрямую зависит от их области действия. Первыми применяются Локальные политики, затем Групповые политики сайтов, затем отрабатывают Доменные политики и затем OU политики. Если на одну OU назначено несколько GPO, то они обрабатываются в том порядке, в котором были назначены (Link Order).

Приоритет GPO напрямую зависит от порядка их применения — чем позднее применяется политика, тем выше ее приоритет. При этом нижестоящие политики могут переопределять вышестоящие — например Локальная политика будет переопределена Доменной политикой сайта, Доменная политика — политикой OU, а политика вышестоящего OU — нижестоящими политиками OU.

III. Создание локальной групповой политики

1. Для создания локальной групповой политики зайдите на рабочую станцию, нажмите Пуск, в поле поиска введите Выполнить, затем, в поисковой выдаче, выберите Выполнить (Рис.1).

Рис.1

.

2. В открывшемся окне введите в поле gpedit.msc, затем нажмите OK (Рис.2).

Рис.2

.

3. В открывшемся окне Вы увидите две основные категории параметров групповой политики — параметры конфигурации компьютера и параметры конфигурации пользователя. Параметры конфигурации компьютера применяются к компьютеру в целом, то есть действуют в отношении всех пользователей, входящих в систему на данном компьютере, без различия, гости они, пользователи или администраторы. Параметры конфигурации пользователя действуют только в отношении конкретно заданных пользователей (Рис.3).

Рис.3

.

4. Выберите: Конфигурация пользователя > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.4).

Рис.4

.

5. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Green_Local.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер (Рис.5).

Рис.5

.

6. После перезагрузки компьютера Вы увидите, что политика отработала и фон рабочего изменился (Рис.6).

Рис.6

.

IV. Создание и настройка групповой политики на уровне домена

1. Для создания групповой политики на уровне домена зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.7).

Рис.7

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.8).

Рис.8

.

3. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-1), затем нажмите ОК (Рис.9).

Рис.9

.

4. Выберите созданную групповую политику (прим. GPO-1), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.10).

Рис.10

.

5. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.11).

Рис.11

.

6. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это C:Yellow_Domain_GPO-1.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (Рис.12).

Рис.12

.

7. После перезагрузки компьютера Вы увидите, что групповая политика домена отработала и фон рабочего стола на компьютере изменился (прим. на компьютере доменные политики успешно применились и переопределили настройки, задаваемые локальными политиками. Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым) (Рис.13).

Рис.13

.

V. Создание и настройка групповой политики на уровне подразделения

1. Для создания групповой политики на уровне подразделения (Organizational Unit policy, сокр. OU) зайдите на сервер, выберите Пуск > Администрирование > Управление групповой политикой (Рис.14).

Рис.14

.

2. Выберите домен (прим. в данном руководстве это example.local), через правую кнопку мыши вызовите меню, в котором выберите Создать подразделение (Рис.15).

Рис.15

.

3. В появившемся окне выберите, в соответствующем поле, имя нового подразделения (прим. в данном руководстве это OU-1), затем нажмите ОК (Рис.16).

Рис.16

.

4. Выберите созданное подразделение (прим. OU-1), через правую кнопку мыши вызовите меню, в котором выберите Создать объект групповой политики в этом домене и связать его… (Рис.17).

Рис.17

.

5. В появившемся окне выберите, в соответствующем поле, имя новой групповой политики (прим. в данном руководстве это GPO-2), затем нажмите ОК (Рис.18).

Рис.18

.

6. Выберите созданную групповую политику (прим. GPO-2), через правую кнопку мыши вызовите меню, в котором выберите Изменить (Рис.19).

Рис.19

.

7. Выберите: Конфигурация пользователя > Политики > Административные шаблоны > Рабочий стол > Active Desktop. В правой колонке выберите Фоновые рисунки рабочего стола и нажмите Изменить (меню вызывается через правую кнопку мыши) (Рис.20).

Рис.20

.

8. В появившемся окне выберите пункт Включить, затем в поле Имя фонового рисунка введите путь к фоновому рисунку (прим. в данном примере это Red_OU_OU-1_GPO-2.jpg), после чего нажмите Применить и ОК. Затем перезагрузите компьютер на котором ранее устанавливали локальную групповую политику (прим. на этом же компьютере она была переопределена доменной групповой политикой) (Рис.21).

Рис.21

.

9. После перезагрузки компьютера Вы увидите, что доменная политика (GPO-1) переопределена политикой (GPO-2), назначенной на OU. (Т.о. установленный локальной политикой зеленый фон был переопределён и, в соответствии с доменной политикой, стал жёлтым, после чего доменная политика была переопределена политикой OU и фон стал красным) (Рис.22).

Рис.22

.

VI. Наследование в групповых политиках

1. На все политики в домене распространяется наследование, т.е. политики, назначенные на родительский контейнер (домен или OU), последовательно применяются ко всем дочерним контейнерам. При необходимости это можно изменить, отключив наследование для отдельно взятого OU. Для этого необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужное OU (прим. в данном руководстве это OU-1), кликнуть на нем правой клавишей мыши и в контекстном меню отметить пункт Блокировать наследование. После этого для данного OU и его дочерних OU (при их наличии) отменяется воздействие всех вышестоящих политик (Рис.23).

Примечание! Политика Default Domain Policy содержит настройки, определяющие политику паролей и учетных записей в домене. Эти настройки не могут быть заблокированы.

Рис.23

.

VII. Форсирование применения групповых политик

1. Форсирование применения групповых политик применяется тогда, когда данная политика должна отработать независимо от остальных политик. Если политика форсирована, то, вне зависимости от своей области действия она получает наивысший приоритет. Это значит, что ее настройки не могут быть переопределены нижестоящими политиками, а также на нее не действует отмена наследования. Чтобы форсировать политику, необходимо перейти в управление групповой политикой (прим. Пуск > Администрирование > Управление групповой политикой), выбрать нужную политику (прим. в данном руководстве это GPO-1), кликнуть на ней правой клавишей мыши и в контекстном меню отметить пункт Принудительный (Рис.24).

Рис.24

.

Надеемся, что данное руководство помогло Вам!

.