��� ����������� �� ��������� ������������� ����� �������� � ������ ����, ��� ����������� TLS/SSL � X.509 (SSL), � ��� ����� ��������������� �����������. � � ������������ �������� ����, ��� ����� �������� ��������������� �������� ������ (Public Key Infrastructure, PKI).

��, ��� �� � ����������� �������� ������������� SSL, � ���������������� ������ ���������� ������������� X.509. ������ «���������� SSL» ������� ��������������� � ����� � ���������� Netscape ������� ����������� X.509 (������ �� ���������� ����� ��������� X.500 ITU) ��� ���������� ���� ��������� ������������ ������ ��������� SSL (Secure Socket Layer) � �� �������������� �������, ����� ��� ��� �ݣ �����, �� ������� ������� ���������, � �������� ��� ����������� ������. ������ «���������� SSL» ����������� �, ������ �����, ���������� � ��������� �������, ��������� ��� ������������ «���������� SSL» � «���������� X.509» ������ �� ���� ������������ �������. ����������, ��������-��������� ������ ������������ ��� ����������, �������� �� ��, ��� S ������ ���� ��������, ��� X. ��� ���, ������� ��������, ������� ������������ ������ ����� � ���, ��� ��� ������.

� ��������� ������ ����������� �������� SSL, TLS, ��������� ������ � X.509 � �� ����������, � ����� ���-����� ����������� � ����� ������������, � ��� ����� � ������������ EV, � � �������� �������. �������� ��������������� ������������ ������������ � ���� �������� ������� ������������� ������ OpenSSL.

�� ������ ���� ������ ���������� SSL (X.509), ���� ������������� ���� ����������� (���������������) ��� ������������ ���, � ����������� �� ����������, ���� ���������� � ���������������� �����. ������� �������: ��� ������������� ��������������� ������������ �� ���������� ��������� ���������� �����. ������ �������: ��� ������������� ��������������� ������������ ����� ����� ��� � (��������) ����� ��������� ������������� �� ������ �� ��������. ��, ������ ��� ����������� ��� ���� ���������� �� ��������� ��������� ���������� X.509 (SSL) ��� ���� �� ����� ������� ���������� EV SSL (X.509), ���, ��������, �������� �� �����, ��� ��� ������ � ��� ��� ��� ������. � ���� �� �������� � ������ ��� ������ ���� �������� �������� �� SSL, ������ ���������� � ������������ — ����� ����� ���� ������. ��� ����������� �� ����� ̣���� ������.

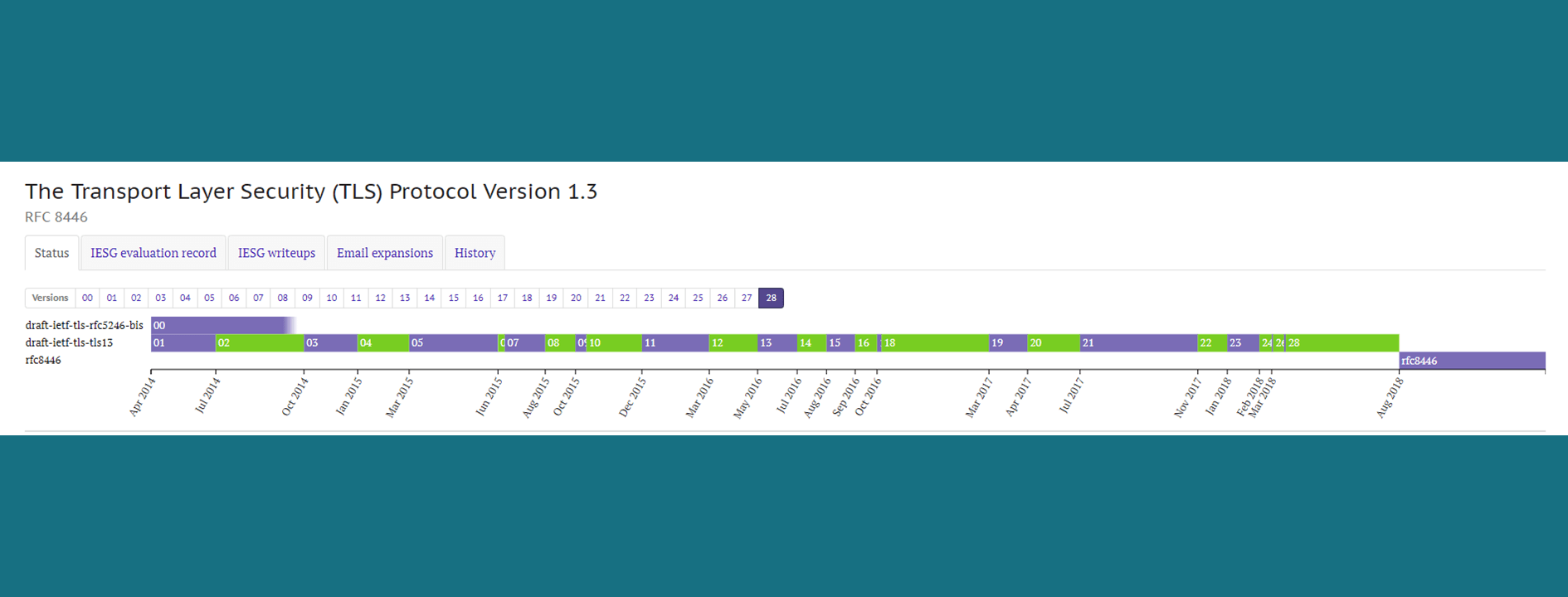

<������������� ��������> � �����ģ���� ���� ������ RFC ����������� ��������� �� ��������� ������, ������� �� ����������� �� ��� ����, ����� ��� RFC ���� ��������. �� �������� ������ ��� �����, ����� �����, ����� RFC ����������� � �����-�� �������� ������, ������ �������� ��ϣ ��������������, � ������������������ � ����������� ���� ������������ ��������� ������ ������� (����� �������). ������� �ӣ ��� ������ �� ���. � IETF � IANA ���� �������� ���-����� � ���������� ������������������� � ��������� ������������������� �������������. ��� �� �����, �� ������ ���������� ��������� ����� ������������� �������� ��� ������ ������� ������� (������� ��� ����� ������ �� �������…).

����������: ���� �� ������/�������������/���������� � ����� ����������� ������������� RFC, �� ��������� ���������� ���������� ��� ���. �������� ����������� RFC �������������� IETF, ��������� ������ (������� ��������� ������������) ����� ����� �� www.ietf.org/rfc/rfcXXXX.txt ��� �� www.rfc-editor.org/rfc/rfcXXXX.txt (��� XXXX — ��������� �� 4 ���� ����� RFC, ��� ������������� ����������� ����� ������). �������������� �� ��������� ������ RFC ��������� �� https://www.rfc-editor.org/info/rfcXXXX, ����� ���������� ��������� ���������� � ������ �� ��������� (�����������) � PDF (�������������) ������ ����������. RFC � ����� ����� ���������� �� http://datatracker.ietf.org/doc/rfcXXXX/, ����� �� ���������� ��������� ��������� ���������� �� RFC (� ��� ����� ��������� �� �������), � ����� ������ �� �������� � ��������� ��������, ����� ��� �����, PDF � HTML (��� ������ ����������, ����������� � ������). �������, ���������� �������� ������ �� RFC.</������������� ��������>

���������� �����������: � ������� �������� �������� ������ ��������� �� HTML-������ RFC �� ����� https://tools.ietf.org/html/.

����� �� �������, ����� ��� ������ ����� ������ ���� �����, �� ��������� ��� �������� � ��ģ� ������ ���������.

����������:

- ����� ��������� TLS/SSL

- ������������������ ������ ����������� ���������� TLS/SSL

- TLS/SSL — ��������� ��������

- ���������� — �����

- ����� ����������� X.509

- ���� � ������������ ������������ X.509

- ������� ������������ X.509

- ������������� ������������ X.509 (�� � ����� � ��� �����?)

- ����������� X.509 � ������������, ��������������� ������ ���-��������

- ���������, ��������� � ������������� (CMP, CMC/CMS, SCVP, OCSP, HTTP)

- �������� ������-��������� ������� ����������� (OCSP)

- ������ ����������� X.509

- ��������� �� ����� ����������� subject � subjectAltName

- ������ ������ ������������ X.509 (CRL)

- ������� ������� — �������������� ������ � ����������� X.509

- ����������� X.509 ����������� ��������� (EV)

- ������ — �������� ��������������� ������������ (OpenSSL, ��������� �������)

- ������ — �������� �����Σ���� ��, ������������� ������������ � �����-������������ (OpenSSL)

- ������ — �������� ������������ � ����������� ������� ����� (OpenSSL)

- ��������� �� �������� ������, ��������� � SSL

- ������ PEM

- �������� ����� (�����) � ������� BEGIN PEM-�����

- ����� ������ � �� ����������

- ������ ������������

- ������� OpenSSL ��� �����������, ���������� � ����������� � ������������� � �������

- ������� ������������ ���������� PKCS#X � RFC

- ������ � ������������� � �������� ���������

- RFC �� ����

�������� TLS/SSL

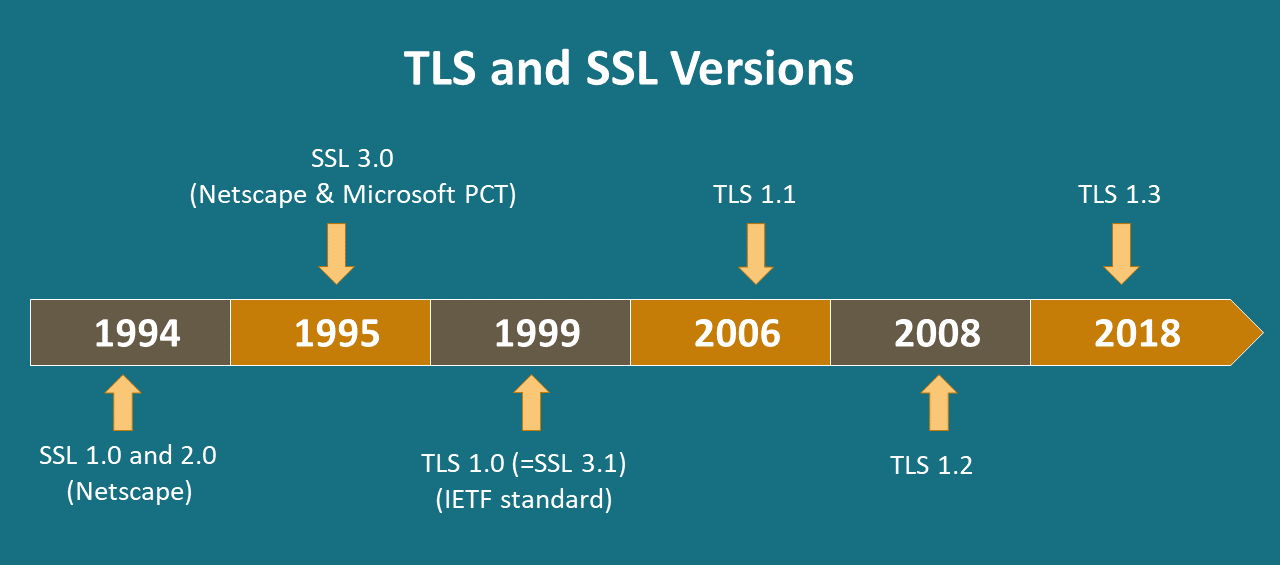

�������� �������������� ������������ SSL (X.509) — ������������� ��������� � ���������� TLS/SSL. Secure Sockets Layer (SSL, ������� ����ݣ���� �������) — ��������, ���������� ������������� Netscape � 1992 ���� ��� ����������� ������ ����������� ����� web-�������� � ��������� �� ������ݣ���� �����. ��������� ��������� ���������, �������� ������ 3 ���������� 1995 ����� � ������������ � ��������� ������-��������� �����������. � ����� � �������� Netscape ������������ SSL � ���������� ����������� �� �����. ����� �������, ���� �������� �������� ������ ���������� ͣ������ �������, �, � ����� ������, � RFC 7568 SSL v3 ������� ����������. ������ ��� ���������� ͣ����� ��������, � ������ ������ ��� ������������ �� �����, ���� �� ���� ���������� �� ����� ���������� ���������, ������� � �������.

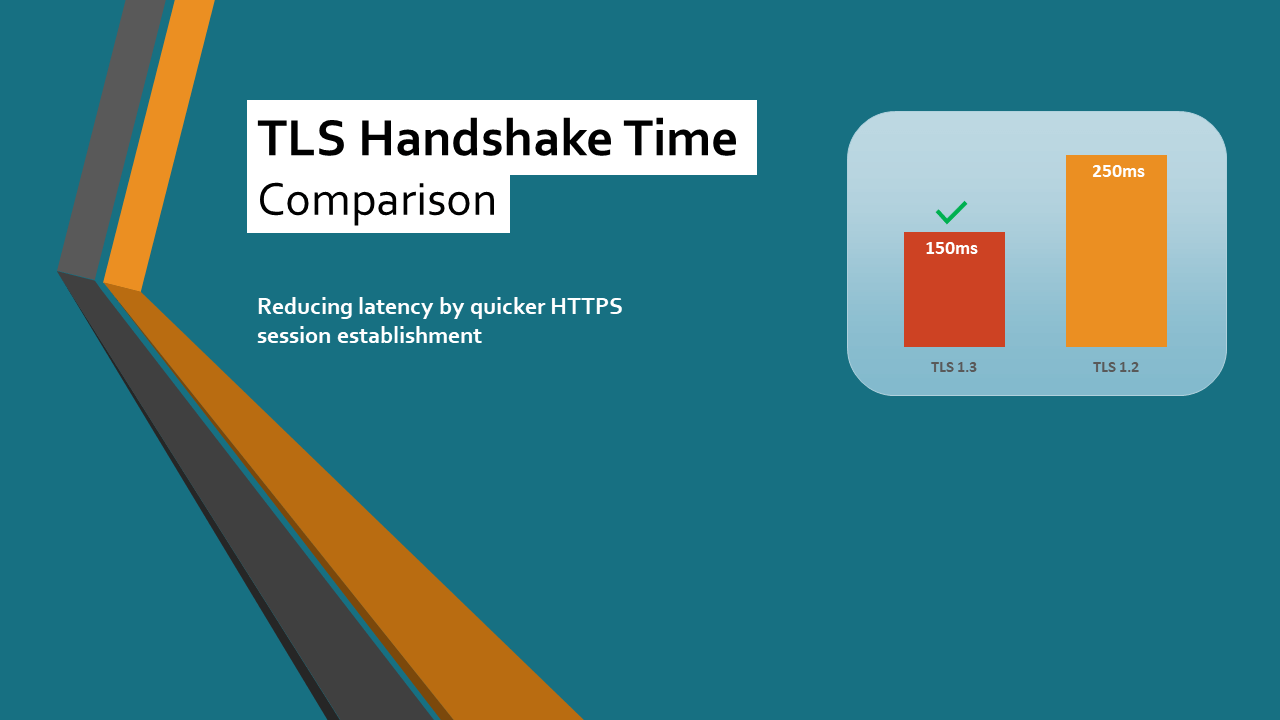

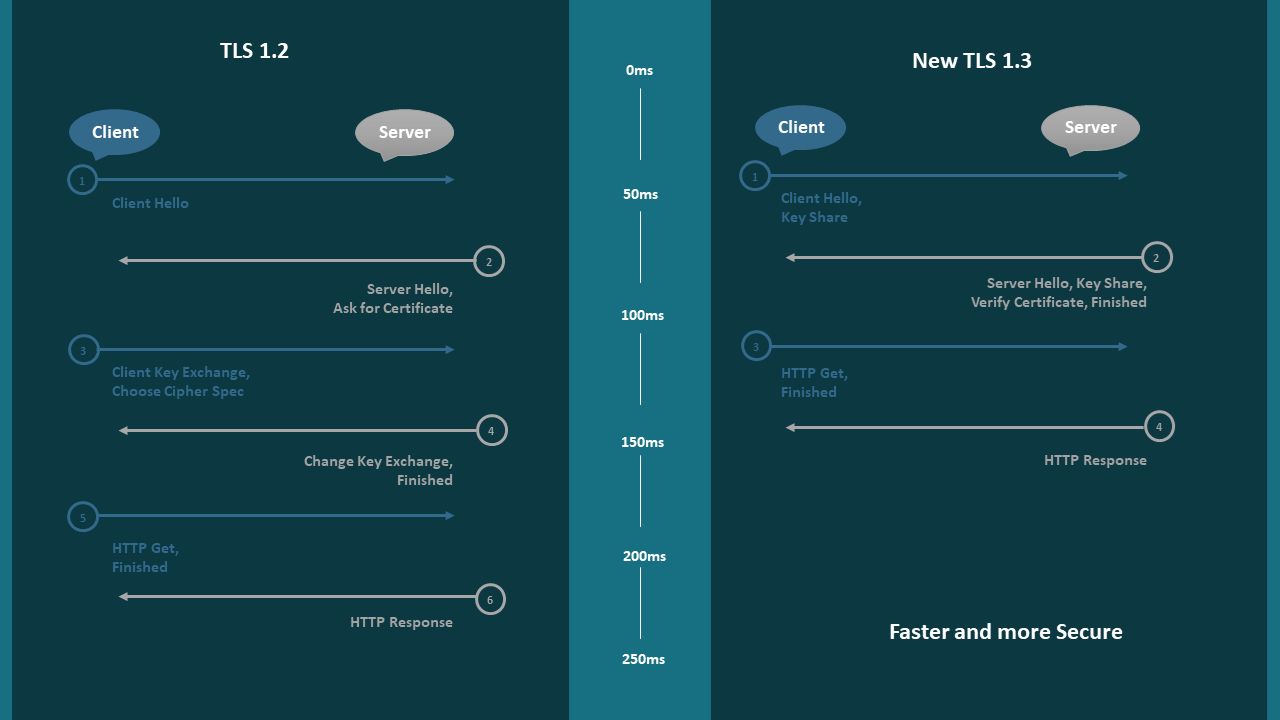

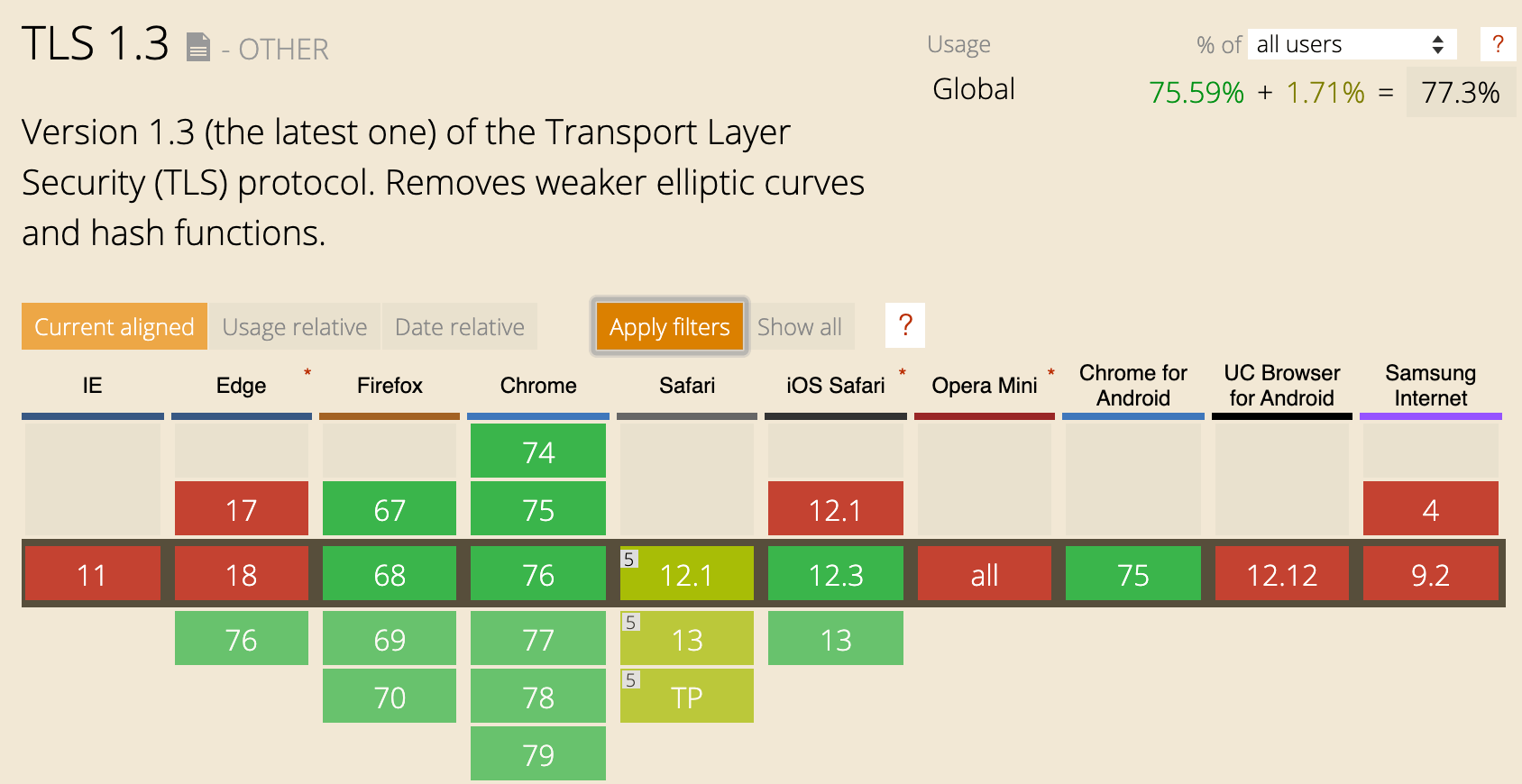

IETF ����������������� Transport Layer Security (TLS, ������������ ������������� ������) ������ 1, ������������� ������������ �� SSL, � RFC 2246, ������ 1.1 � RFC 4346, ������� ������ 1.2 � RFC 5246. ����� ����, � RFC 3546 ���������� ��������� ���������� ��� �������, ����� TLS ������������ � �������� � ������������ ���������� ������������, ����� ��� ������������ ����, � RFC 6066 ������̣� ��� ���������� TLS, ���ӣ���� � ������ ������������ ����������� ������� (��������������� � TLS 1.2), � RFC 6961 ������̣� ����� ���������� �������, ����� ������ ����������� � ������� ���������� � ��������� �����������. �, �������, � RFC 7925 ������������, ��� ���������� � TLS (� DTLS) ��� ��� ������������� � IoT (Internet of Things, ��������� ����� ��� ��������� �������, ��� ������������ �������� ��� ��).

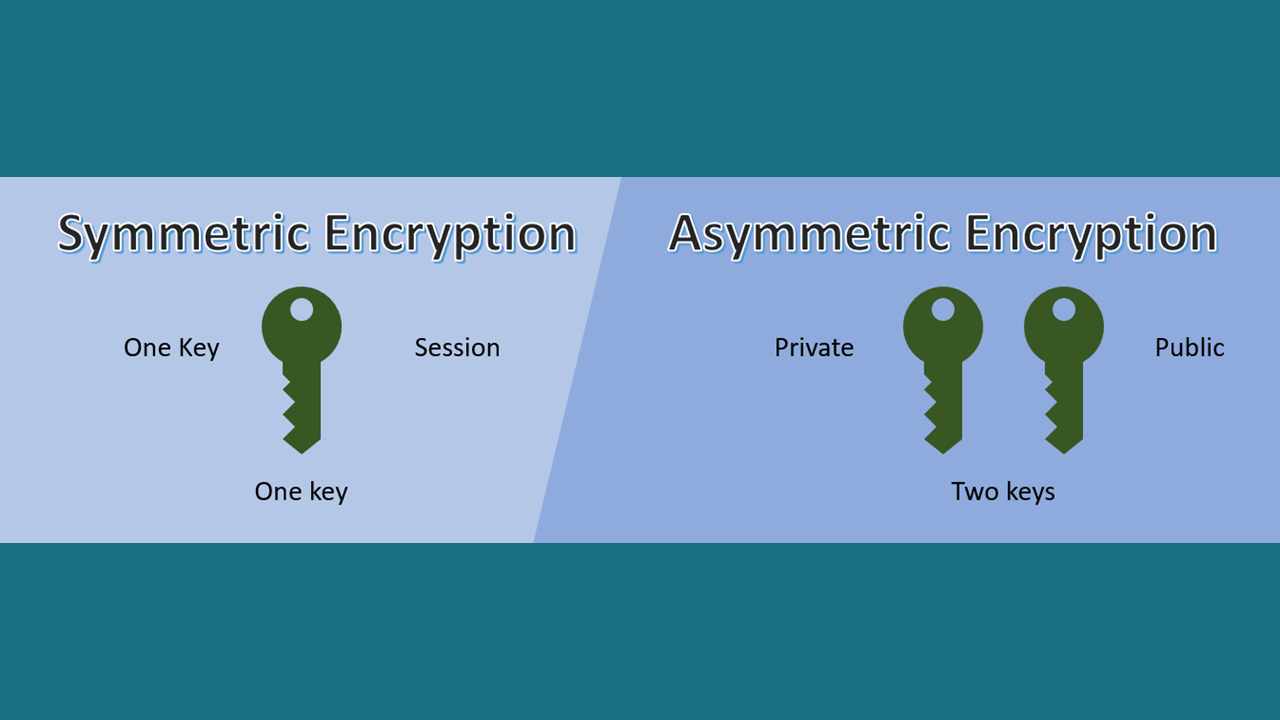

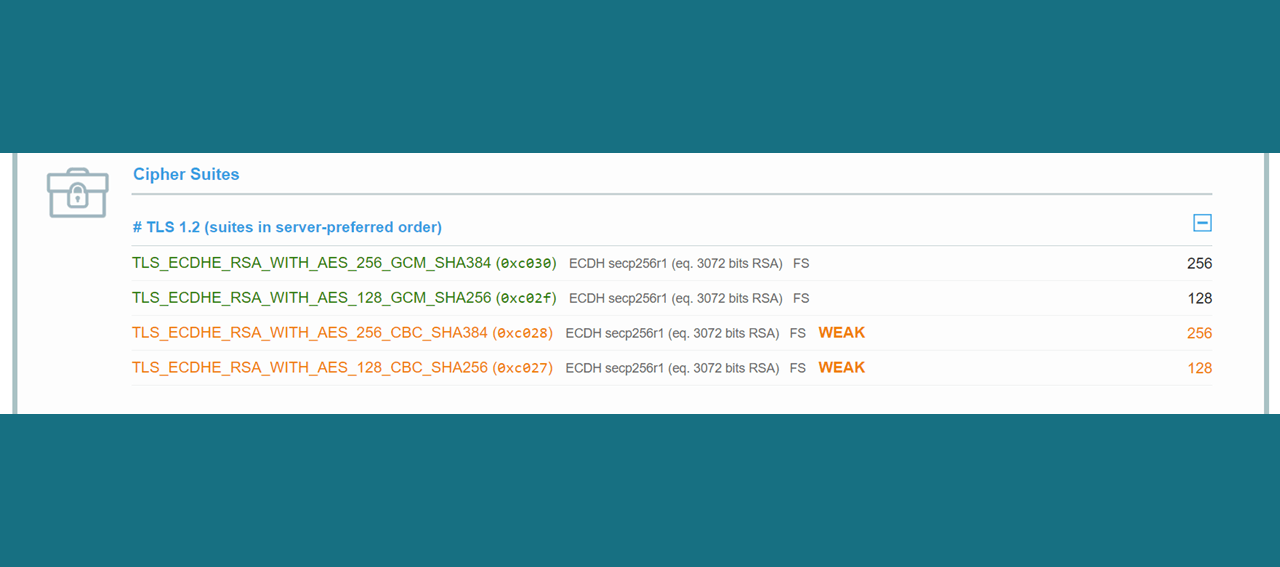

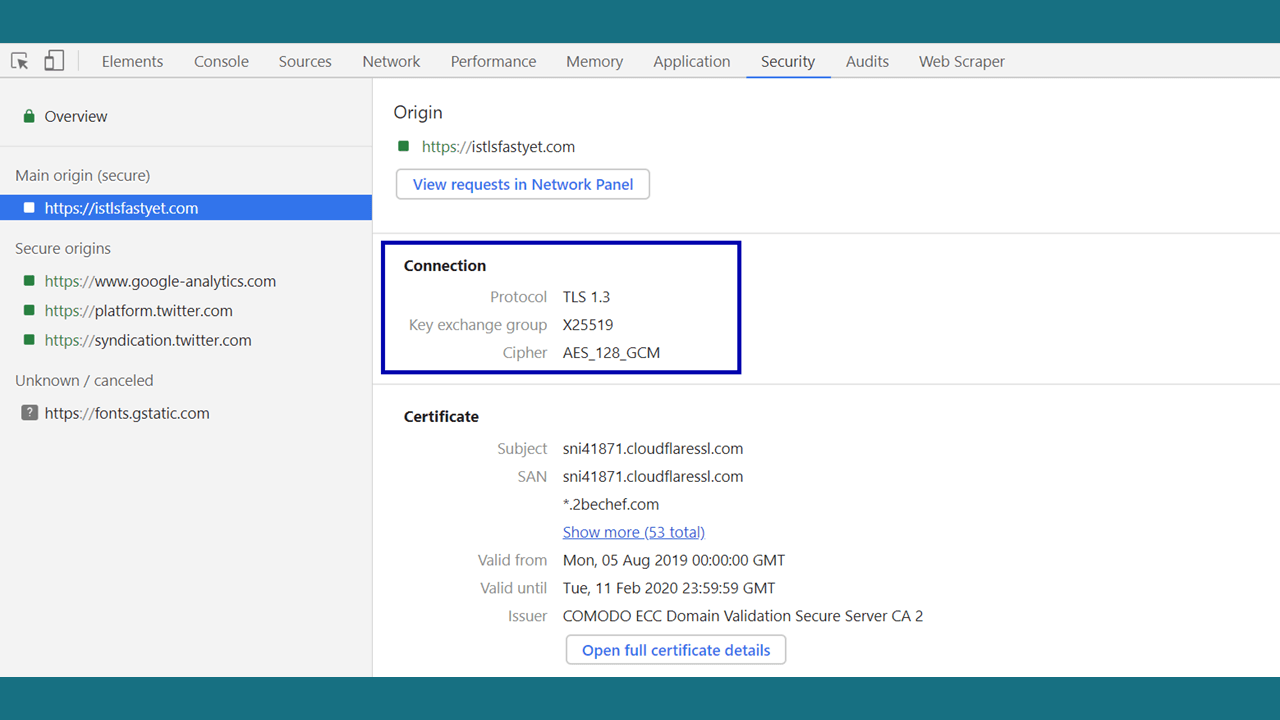

��� �������������� ��������� ����ݣ����� ����������, � ����������� �� ����������, ����� ����������� ���������� � ��������� ����������� ��������� �� ������ SSLv3, TLSv1, TLSv1.1 ��� TLSv1.2. ��� ��� �������� � �������� SSL, ��� � ����������� ������� ��, ��� �������� SSL, ������ ����� �������� �������������� TLS — ��������, OpenSSL ������������ � SSL (������ 3) � TLS (������ 1, 1.1 � 1.2). ��������� SSL � TLS ���������� ���� �� ����� ���� � �������, ���������� �������� ��������� � ����� ����������.

����������: SSLv2 ��� ����Σ� RFC 6176, � ������� ���������� ��������� ������ ���� ��� �����������. �� �� ��������� ������ ������ �������� � SSLv3: �� ��� ����Σ� RFC 7568. ��� ������������� ����� ���������� SSL ��������� � ������ �� ������� �������� ��������������� ����� ������� (�� �� ��� ��� ������������ ����, ��� TLS), ������ ��������� ������� �������, ��� ���� �ģ� � TLS.

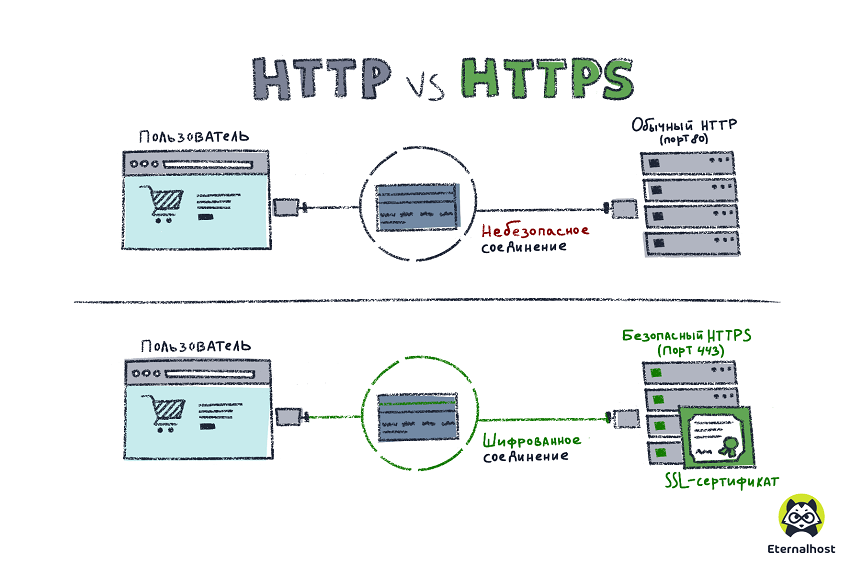

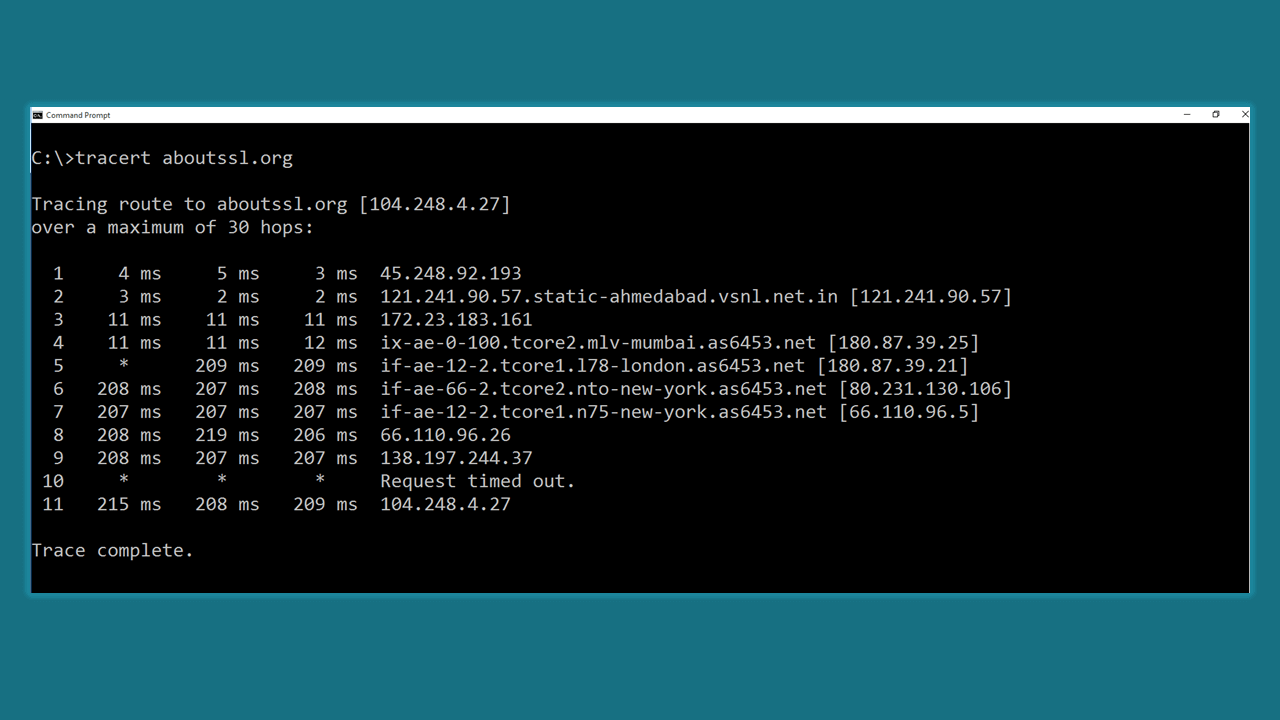

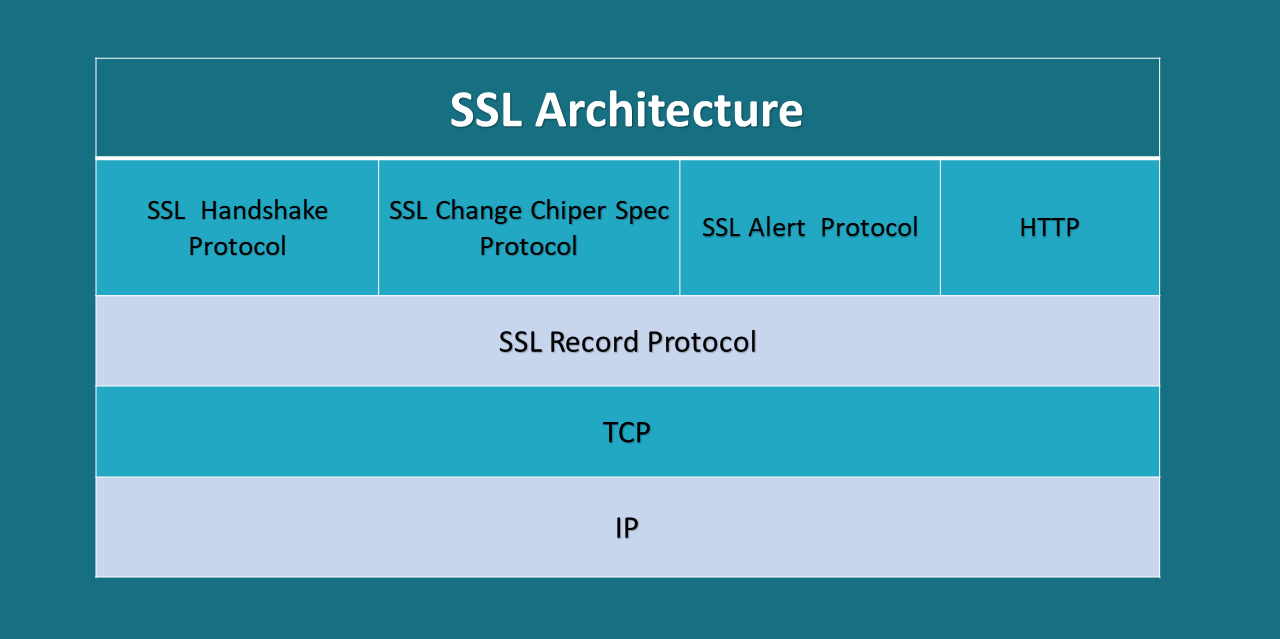

TLS/SSL �������� ������ TCP, �� ���� �� ������ ��� �������� ���������������� ����������, ������� ��� ��������, ����� ��� HTTP ��� IMAP (��� �������� �� ������� 1):

������� 1 — ������� TLS/SSL

�� ������ ����������� TLS/SSL �� ���������� ������-���� �������������� ������ ����� — ������ ����� ��� ������������� � ���������� ����� �������� ������, �������� HTTP, ������� ����������, ��� ���� �������� ����� ������������ ����ݣ���� ������� (HTTPS � ������ HTTP), � �������� ��� ��� ���� ������������� ����� ����� (��� ���� �� ���������). ����������� HTTPS ������ ��������� �� ��, ��� ���������� �������� HTTP ����� �������� ������ ���������� TLS/SSL, ������� � ���� ������� �������� ������ TCP. � ������ HTTPS ������������� ����� ����� — 443, � ������ IMAPS — 993, POP3S — 995 � ��� �����.

���������� �������� ������� ���������� ���������� � ��������� MAC (Message Authentication Code, ������������������ ��� ���������), ������������� ����, ������������ � ������������� ����������������� ���������. ��� ���, ��� � ���� �� ������, ������������� �������� ��� ����������� �� ���������, ���������� ������������. ���������, ��������� ����� ��������� ����� �������� ������������� � �����.

����������:

-

����������� ��������, Datagram Transport Layer Security (DTLS, ������������ ������������� ������ ��� ����������), ���������� ������ ������������ ��� ������������� UDP (RFC 6347, �����̣� � RFC 7507). ��������� ��� �������� ���������� TLS, � ���������� � ������ ����������� DTLS �� �����������.

-

������ TLS 1.2 Suite B (������̣���� � RFC 6460) ���������� ����� ������ (�������� ����), ����������� � NSA Suite B Cryptography, � ����� �������� ������ ��� ������������� TLS ��� ���������� � ��������� ������������ ������������ ���.

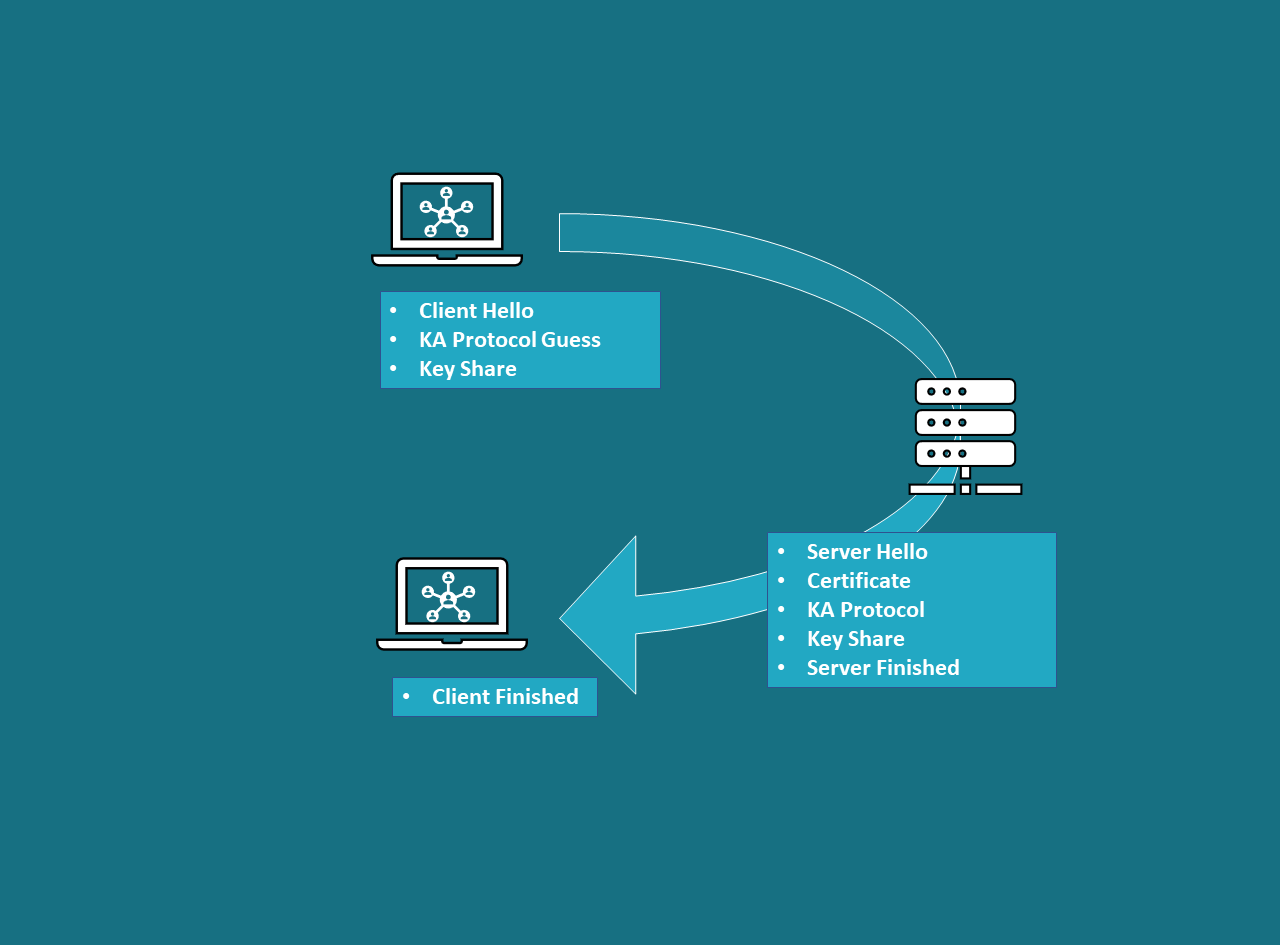

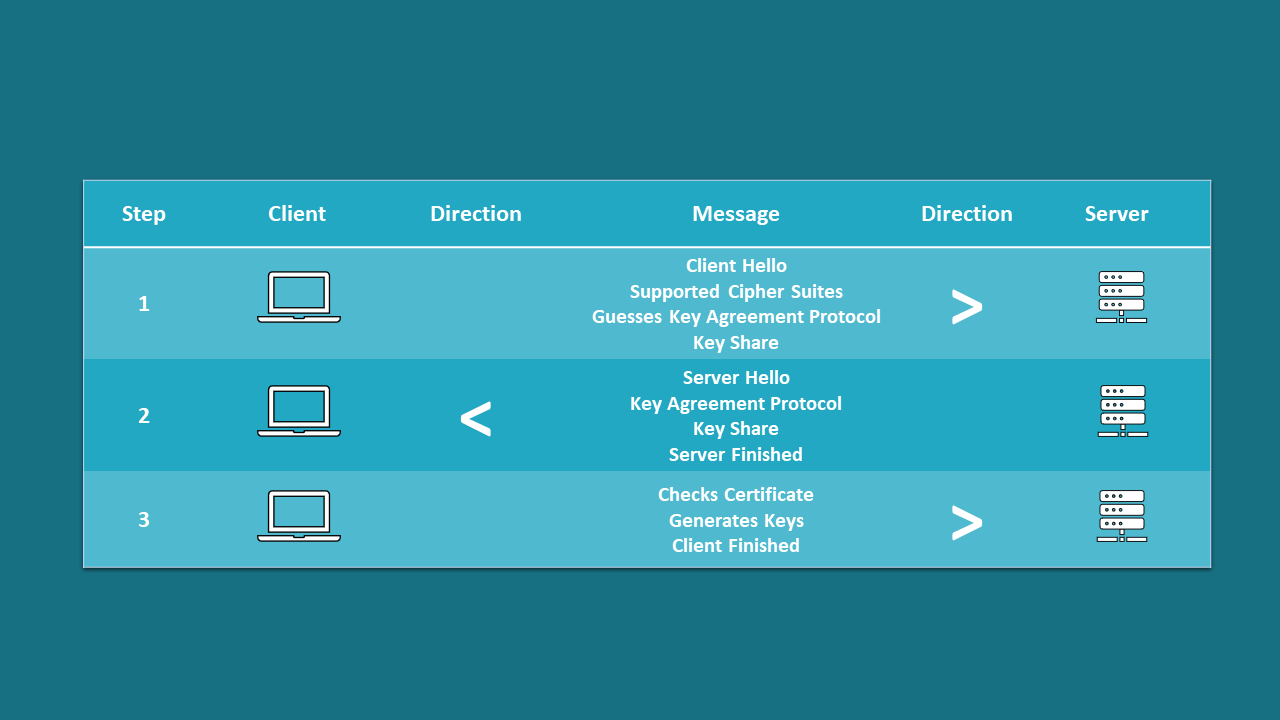

����� — ������������ ����������� ����������

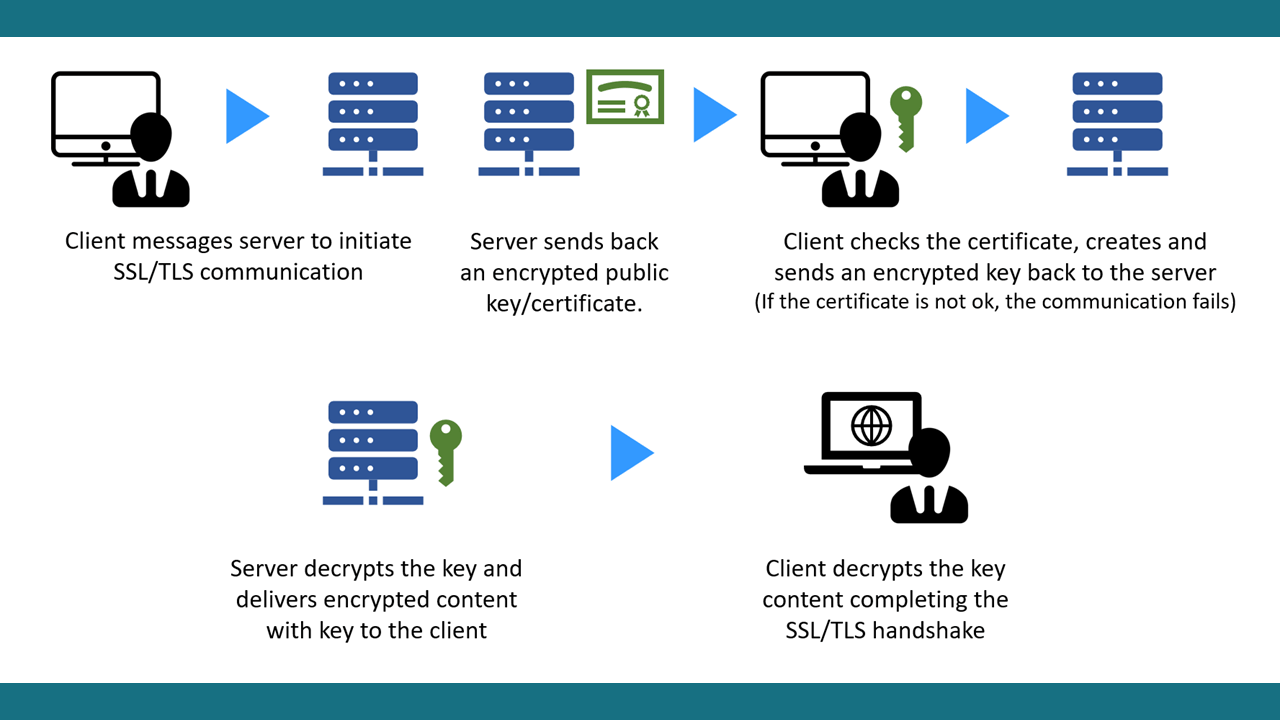

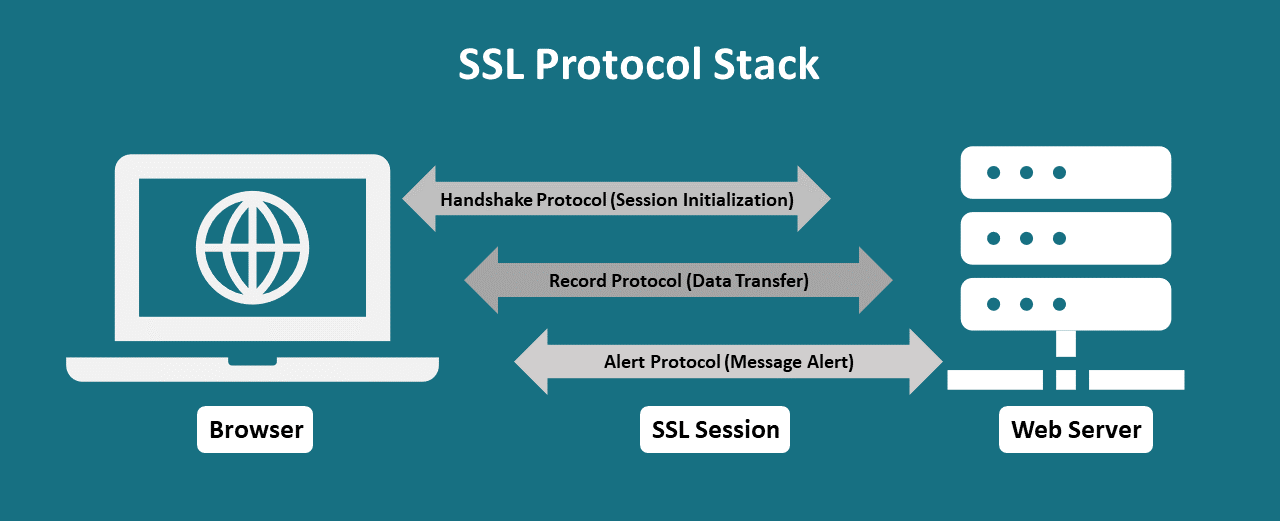

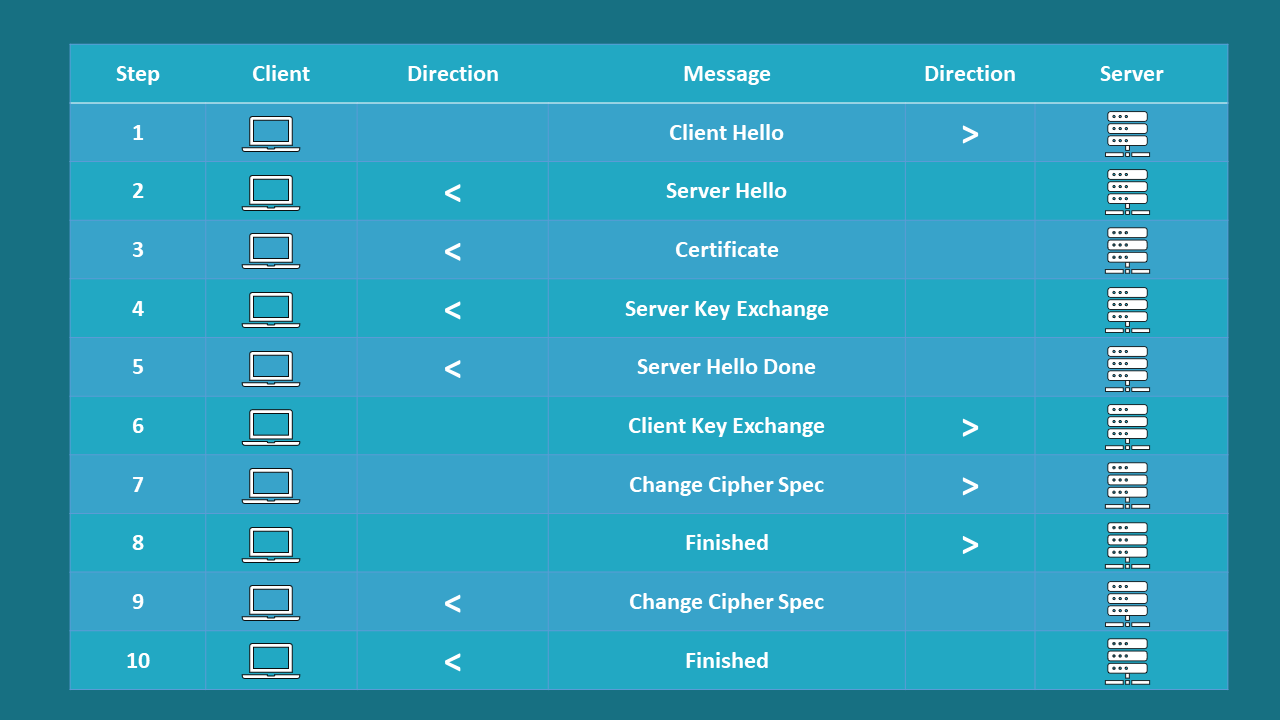

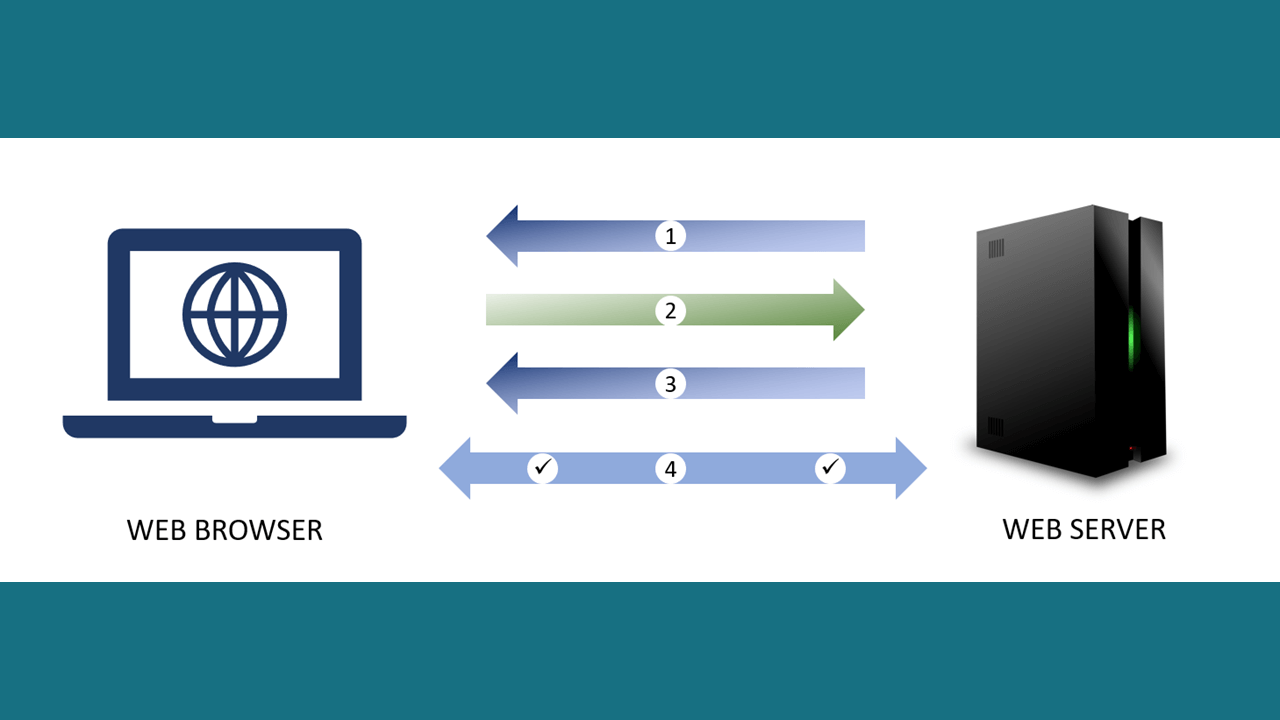

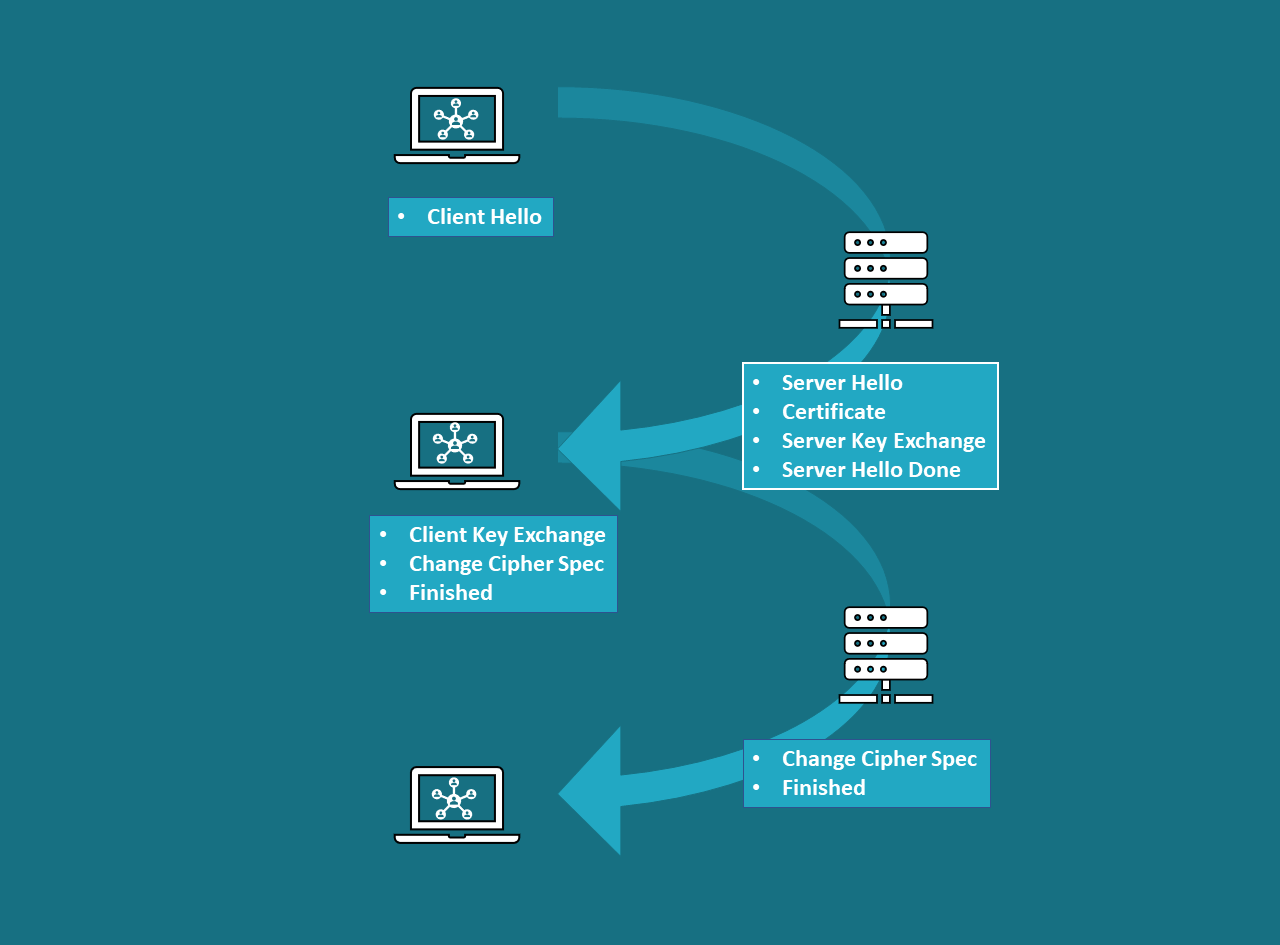

��� ������������ ����������� ���������� � ������� TLS/SSL, �������� ��� ������������� HTTPS (���� �� ��������� — 443), ����� ��������, ������� ������ �������� ����������� ����������, � �������� ���������� ����� �����������. ������ ����� ��������� ���������� ���������� ����������� (Handshake Protocol), ����� ������ ����� ����������� � ������ � ������ ������ � �������� ������ (��� ������) (Record (Data) Protocol). ��� ������ ����������� �� ����� ��������� ����������� ����������� ��������� ����:

-

���������������, ����� ������� ��������� �� ��������������� (� ����������� �� ����������) ������, — SSLv3, TLSv1, TLSv1.1, TLSv1.2, — ����� ��������������. ������ ���������� ����� ��������� �� ��������� ���������, �� ���� � TLSv1 ������ ����� ��������� ����� SSLv3 � ������, ���� � ������ � ������ ������������ ��� ��������. ������ ���������� ������ ���������, � ������ �������� �� ������������� ������.

-

������������ ������������������ ������. ������ ������ �������� ������������������ ���������� � ����� ����������� (���������� � ����������) X.509 (SSL), �� �������� ������������ � ������ ������.

-

��������������� ������������� (ID) ������, ����� �������, ��� ������������� ������ ����� ���� ������������.

-

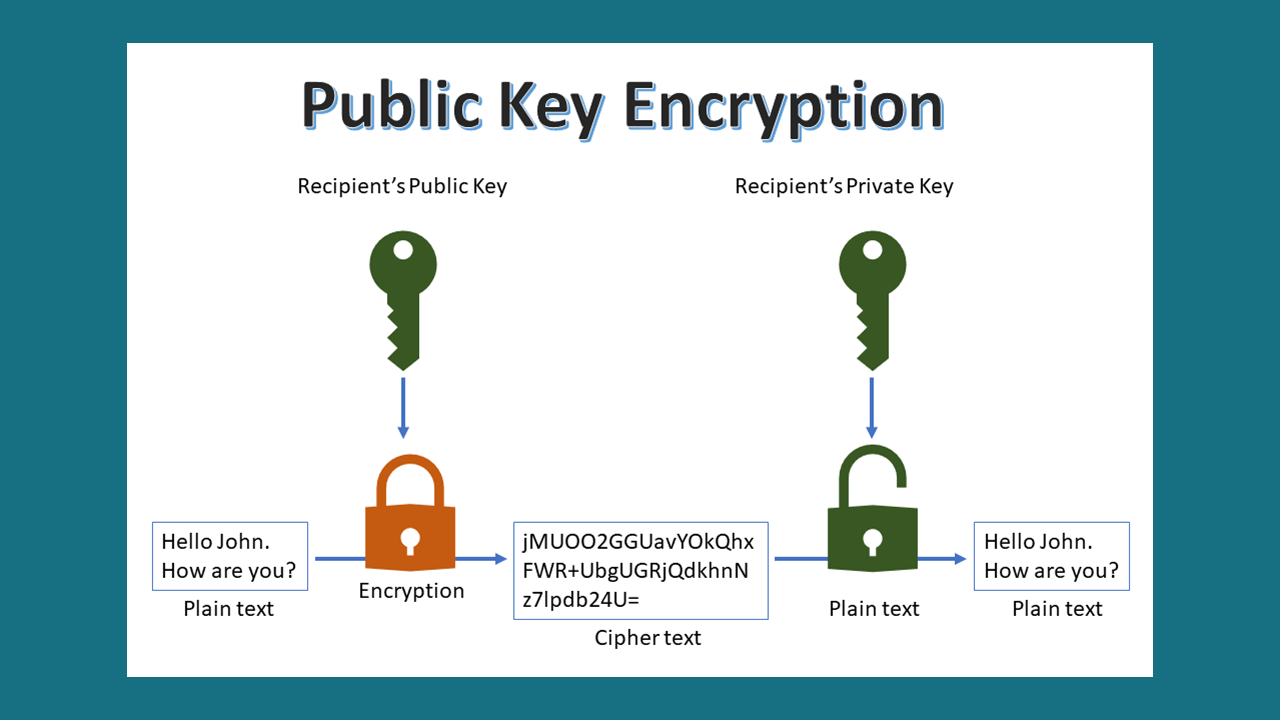

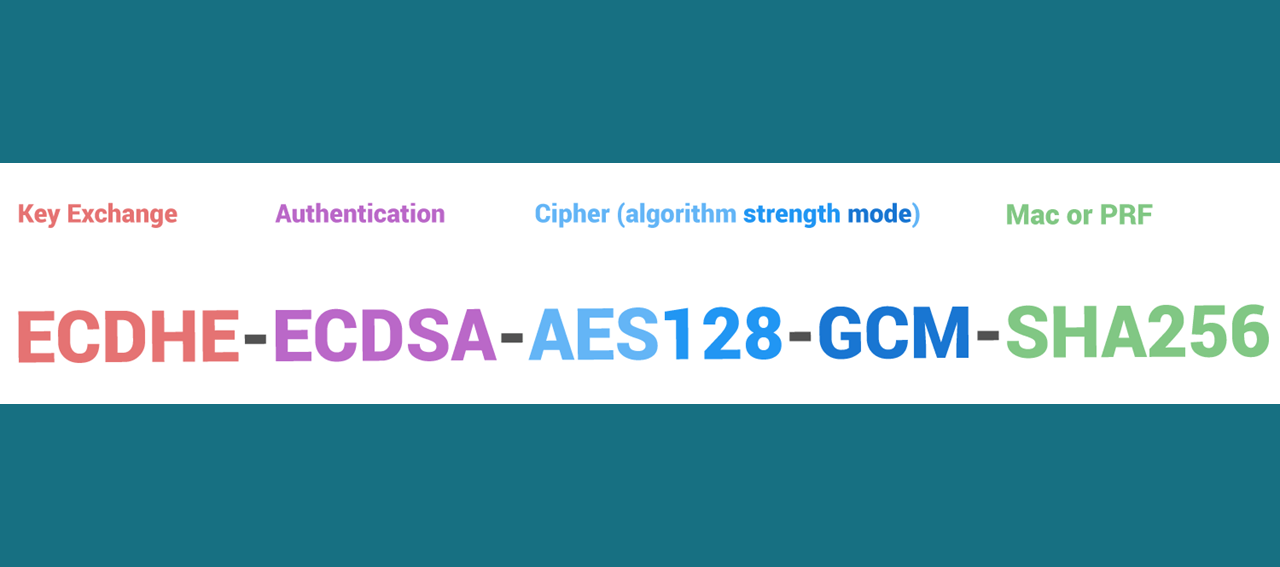

���������� ���������� � ������ ������, ��������� �� ��������� ������ ������� ������ � ����� ��������� ���������� ��ߣ���� ������ � ����� MAC, ������� ����� �������������� � ����������� ������ ������ ������� (�������� ������). ������ � �������� ��������� ������ ������� ������������ ������������� �������� (� �������� � �������� ������), ����� ��� RSA, DSA ��� ECC (Elliptic Curve Cipher, ���� �� ������ ������������� ������, �������� RFC 5289). ������������� ��������� ���������� ����� ����� �������� ���������� � ������ ��� ������������ ���������� �������� ������ (�������� ������) ������������ ������������ �����. ��������� ������ ������� ����������� ��� �������� ����������, �� ��������� ������� ����� ���� ���������� ��������� ��������� ����� ��� ������������� �����. MAC ������������ ��� ������ ����������� ������������/���������� ������ �� ����� ��������� ������.

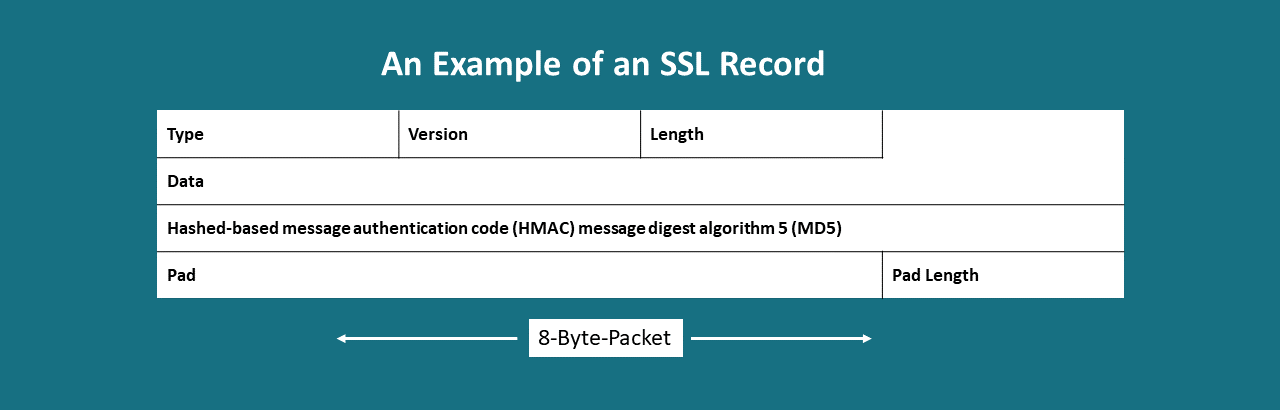

�������, ��� ����ݣ���� �����, � �� ����� ������������ ���������� ����� ����������� ����� � ������� �������, ��������, � �������� ��� ���������� �������� �������������� � ������� ��� ��� �������������� ����� ���� �������� ���������� X.509 (SSL), �� ��������� ���� ������� — ��� �������� ���������������� ������, ��� �� � ����������������� �� ������� 2:

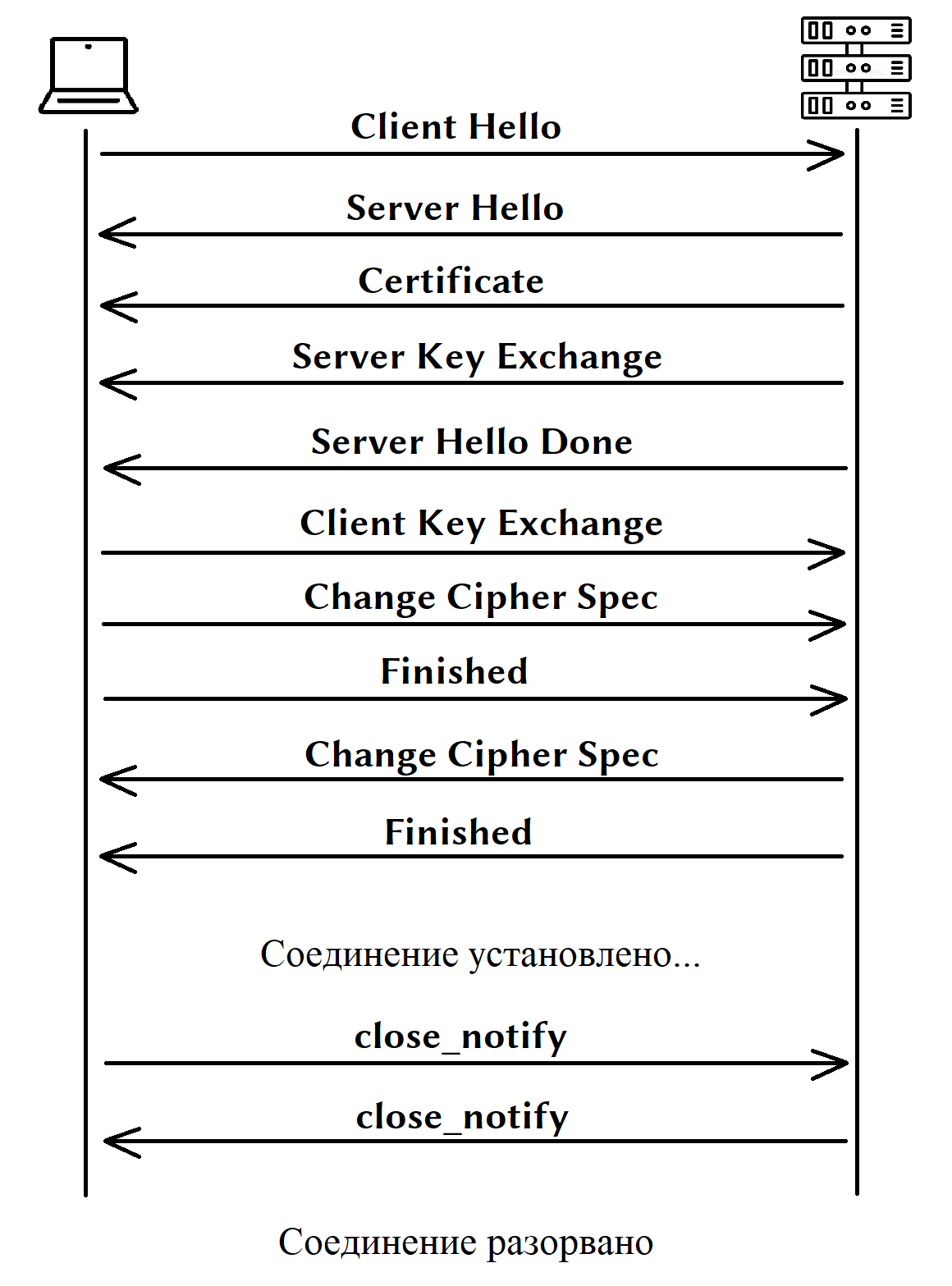

������� 2 — ������������������ ������ ����������� ���������� TLS/SSL

����������:

-

� ���� ��������� ����������� ���������� ���������� � ��������������� ����������, � � ���� ��������� ������ ���������� �������� (������������) �������������� ������ ������, ����� ��� HTTP, SMTP ��� IMAP.

-

�� ������� 2 ޣ����� ��������� �������� ���������, ������������ �������� ������� (���������������); ������ — ���������, ������������ � �������������� ��������� �����, ���������������� �������� (� ������� ����� ������ �������), ��� �� ��������� ���������, ����� � ������� ��� ������ � ���������������� ��������� �����; ��̣���� — ���������, ������������ � �������������� ���� ��������� ���������� ��ߣ���� ������ � ���� MAC, � ������� ������� ������������ � �������� �����������.

-

TLS/SSL ��������� ������������ �� ������������� ������-���� ��������� ������ ������ (��� ��������� ����� ������ ������). � �ޣ��� �������� ����������� ����� ������ ������ ������������ �ӣ ���� ��� ������ �� ������������, � ������ �������� ���������� ��������� ������ � ������������� ������ ������ ��������������� � NULL (�� ������������).

TLS/SSL — ��������� ��������

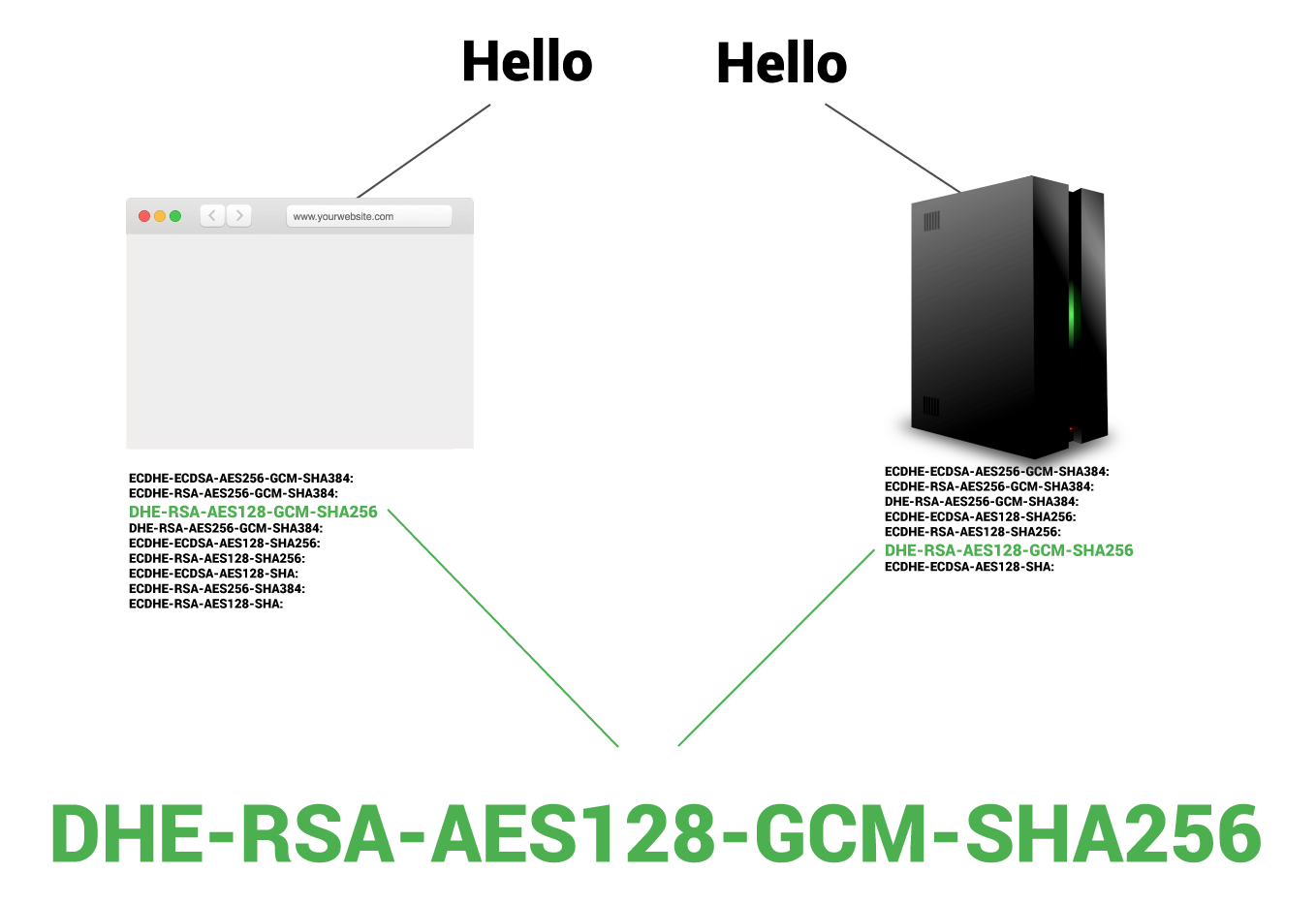

� ������ ������� ���������� ����� ��������� �������� ������ ����������� ���������� TLS/SSL (�������� ������� 2 ����) ��� ���, ��� ����� ���������� �� �������������. ���� ��� ������� �������� � ���, ��� «� ���� ���������� ����� ����������», ����� ���������� ���� ������, ����� �� ��������� ���������.

-

ClientHello (1): ��������� ClientHello ���������� ������ �������������� ������/��������� ����������, �������������� ������ ������ � ������� ������������ � ������ ���������� ������ (������ NULL). ������ ����� �������� ��������� �������� �������� � 32 ����� (������� �������� �������), ������� ������� ����� �������������� ��� ���������� ������������� �����, � ������������� ������, ������� ����� ����� ����, ���� �� ���� ���������� ������, ���� ���������� ��������, ���� ������ �������, ��� ���������� ������ ����������.

-

������ ����� ������ ������� �� ��������� ������ �������, ��������� ���������� ��ߣ���� ������ � ��������� MAC (�����������).

-

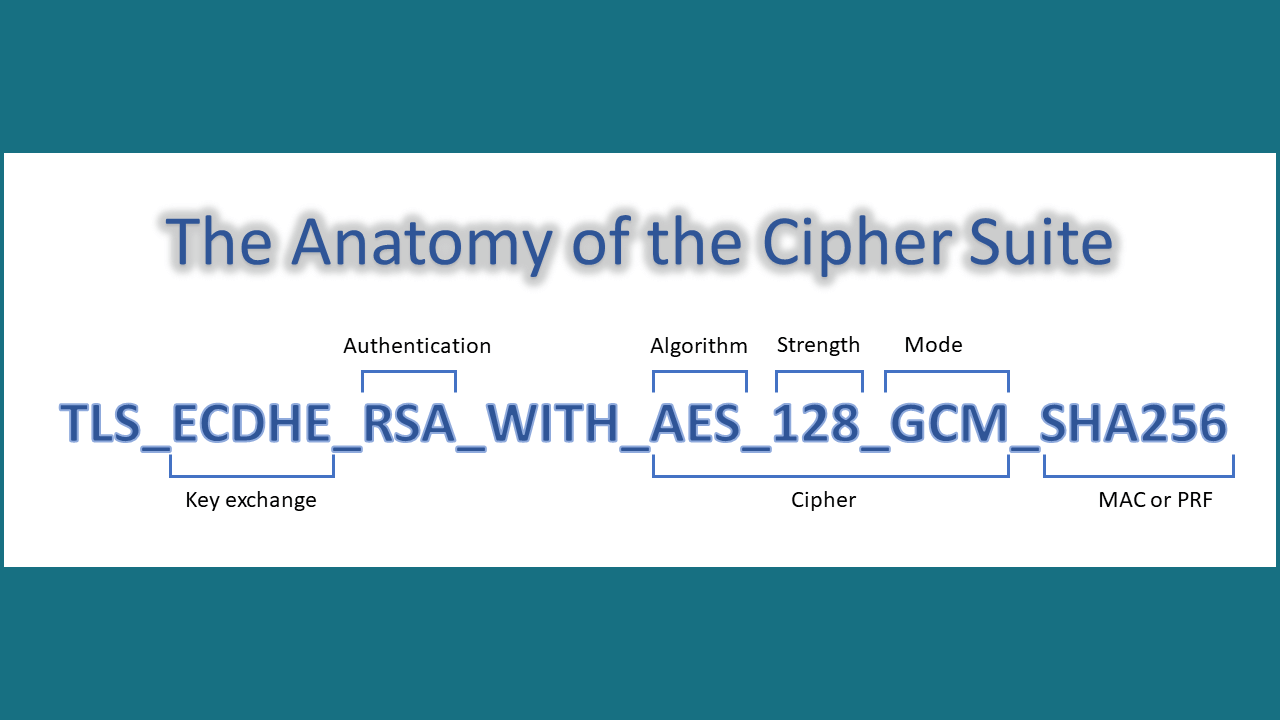

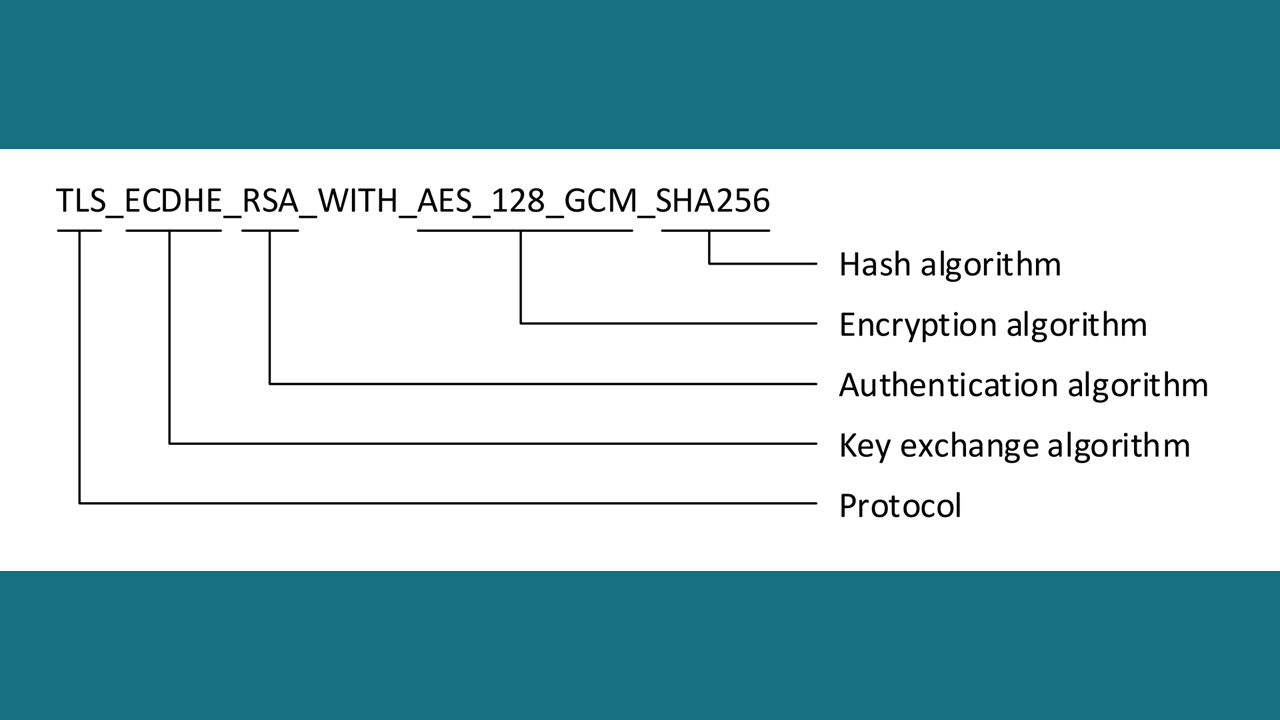

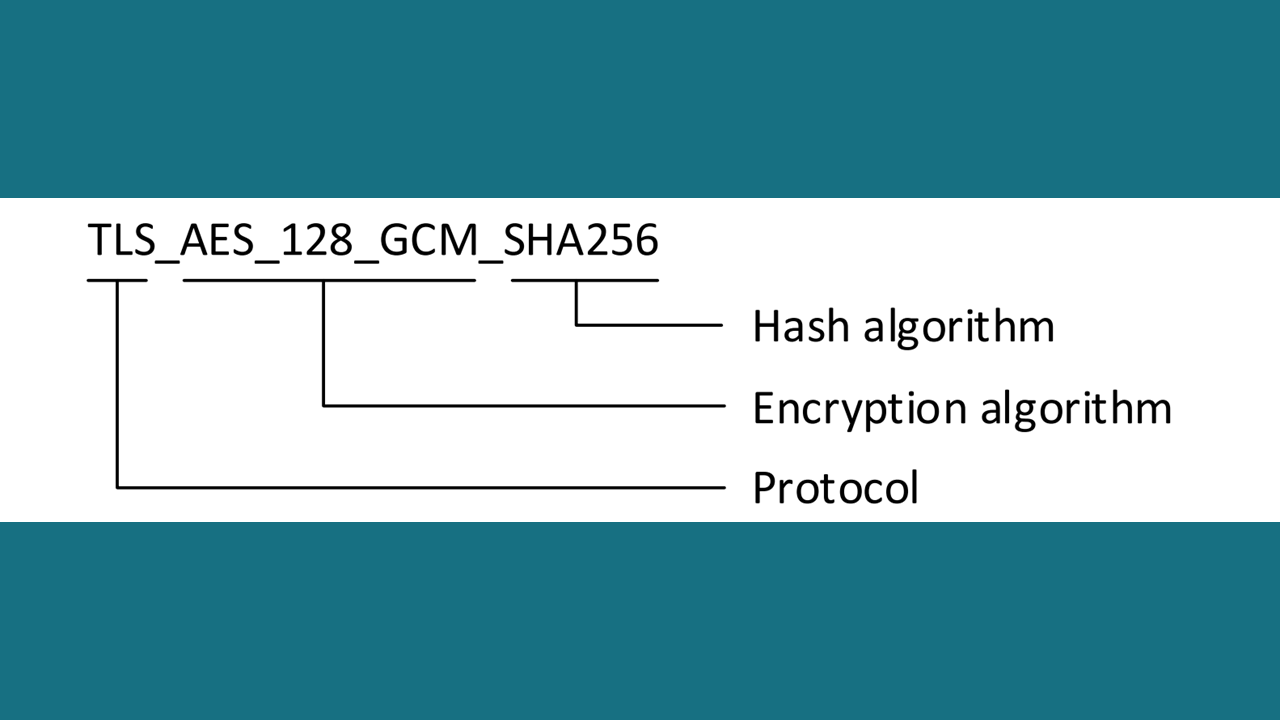

����� ������, ������������ � �������� � ��������, ��� �������������� ���������� �����:

TLS_NULL_WITH_NULL_NULL (0x00, 0x00) # ������ NULL — �������� ������ ������� # ��������� �� ��� WITH_NULL ���������� �������� ���������� ��ߣ���� ������ # ��������� NULL ���������� MAC

��� �������� ������� � ���, ��� ���������� ����������� �� ����� � ������ ��� ��������� �� Client Key Exchange (ClientKeyMessage) ����� ������������ �������� �������.

-

�������� ����� ������:

TLS_RSA_WITH_3DES_EDE_CBC_SHA (0x00, 0x0A) # RSA — �������� ������ ������� # WITH_3DES_EDE_CBC ���������� �������� ���������� ��ߣ���� ������ # (Triple DES � ����������� �������� ������) # SHA — ��� MAC (���)

����������:

-

������� ������ ������ �������� ���� ���. �������� ����� ���� (��� ������) ���������� ���������� ��������� ������ ������ (Signaling Cipher Suite Value, SCSV) — �ݣ ���� ����� ��� ������ ���-���������.

-

���������� �������� ������� ������ ����� ����� � ����������� C RFC �� TLS (RFC 2246 ��� TLS 1, RFC 4346 ��� TLS 1.1 � RFC 5246 ��� TLS 1.2). �������� ��� ECC (������ �� ������ ������������� ������) ��������� � RFC 4492 � RFC 7027.

-

����� EXPORT, ������������� � ��������� ��������� ������� ������, ������� � ���, ��� ��� ����� �������� ���������������, �� ���� ��������� ����� ��������� ������������ ������ � ������̣���� ������� (�������� ������������ ���� �������������� � ������������ (BIS) ������������ �������� ��� � ������������ ����������), � ��� ���������� ��������� ��� ��������� �������, ������� ����� �������������� �� ������������� ������.

-

����������, ������̣���� � RFC 3546 � � �������� ������������ � ������������ �����, ����� ���� ��������� � ��������� ClientHello �� ����� ����������� �������� �������������. RFC 6066 ����������� ����������� ���������� ���������� TLS, ������ �� ������� ����� �������������� � ������� (�� ������������) �����. ������ ����� ����� ��������������� �� ����������, ������� �� �� ��������.

-

� RFC 6066 ����������� ��� ���������� TLS Certificate Status (status_request), � �������, �� ��������, �������: «� (������) ��������� �� ������� ������ (�������) �����������, �� � ���� ��������� �������� ������ (�������) ������ �� ��� ������ (Certificate Status) � ���������� �����������(!)». ����� �� ������ Certificate Status (������ ���������� � ������� OCSP) ���������� � ��������� CertificateStatus ����� ����� ��������� Certificate (�������� ����). ������, ������� Certificate Status (status-request) ����� ��������� ��������� (����� ������������ ���������?), ��� ���� ���� ������� OCSP-��������. � RFC 6961 ������������ ���������� «certificate_request_v2», ��������� ��ߣ�� ������� �� ������� TLS ������� OCSP ��ԣ� ���������� ������� �� ��� ���������� ������ OCSP, � ����� �� ������� TLS ������� TLS ��ԣ� ���������� ������� �� ��� ���������� ��� ����������� ����������, � ��� ����� � ������������� ������������, � ����� ��������� CertificateStatus.

-

-

� RFC 6066 ���������� ������������ ���������� Server Name Indication (SNI), ����������� ������� ��� ��������� ��������������� ���������� TLS/SSL �������� ��� �������, ����� ��� www.example.com. ������ ����������� (�������������� ������������ ����������� ���������) ��������� web-�������, �������������� ��������� web-������, (��������, Apache � ����������� �������� VirtualHost) ���������� ����������� ��� ����� ���������� � ��ϣ� ��������� Certificate (3). ������������ Apache 2 ��� ��������� SNI.

-

� RFC 7250 ���������� ���������� client_certificate_format, ������� ����� ����������� ��� �������� ������� ������������� �����������. ��� ����� ���� ���������� ������ X.509 ��� ������ RawPublicKey, ��� ������� � ����������� ���������� �������� ����������� ��������� ����������� ���������� ����������� �� ������ �������� subjectPublicKeyInfo.

-

������ TLS/SSL-������� ��� ������������� ������� ������ ����� �������� ���������� ����� �� ����� ������ ������ ���������, ��� ����� �������� � ��������������� ���������� ����������. � RFC 7507 ������̣� ����� ����:

TLS_FALLBACK_SCSV {0x56, 0x00}TLS/SSL-������� ����� �������� ��� ��������� � ����� ������� ����������� � ��������� ������ ���������. ������ ������� ������������� ����� ���������, � ����� ���������� �������� ��������������� ���������� � ����� ������ ������� ���������. ����� �������, ������������ ��� ���������, ����� ��������� ���������� � �������� � �������� �������������� inappropriate_fallback (86), ���� ������������ �������� ������ ��������� ����, ��� ��, ��� �������������� ��������. ����� ������� �������������� ������, ����� �������� ������������ ���������� � �������������� ��������� ������ ���������.

-

� RFC 7685 ���������� ����������, ������� ����� ���� ������������ ��� ���������� (������) ������� ��������� ClientHello � ����� ��������� ������� �� ������ ��������� ���������� TLS (������ �� �� �ݣ �� ���������).

-

� RFC 7633 ���������� ����� ���������� ����������� X.509, ������� �������� � ���� ������ ���������� TLS, �������������� ���� ������������. ���� ������ �� ������������� ��������� ���������� TLS, ������ ����� ������� ������������� � ������������� �������������� ������ � �������� ţ. ��������, ��� ����� ������� ������ ������ ������� �� ������� ��������� ���� Certificate ����������� TLS.

-

-

ServerHello (2): ��������� ServerHello ���������� ��������� �������/����� ������ ���������, ����� ������ � �������� ������. ������ �������� ��������� �������� �������� � 32 ����� (������� �������� �������), ������� ������� ����� �������������� ��� ���������� ������������ ������. ���� ������������� ������ � ��������� ClientHello ��� ����� ����, ������ ������� � ���Σ� ������������� ������. ���� � ��������� ClientHello ��� ��������� ������������� ���������� ������, ��������� ������� �������, �� �������� ����������� ����� �����ģ� �� ����ݣ���� �����. ���� ������ ��������� ����������� ������� ������������� ������, ������ ���������� ����� ������������� ������ � �������� ����������� ���������� �� ������ �����.

� RFC 7250 ���������� ���������� server_certificate_format, ������� ����� ����������� ��� �������� ������� ������������� �����������. ��� ����� ���� ���������� ������ X.509 ��� ������ RawPublicKey, ��� ������� � ����������� ���������� �������� ����������� ��������� ����������� ���������� ����������� �� ������ �������� subjectPublicKeyInfo.

-

Certificate (3): ������ �������� ���� ���������� X.509, ���������� �������� ���� �������, �������� �������� ������ ��������� � ���������� ������ ������� � ��������� ������ ������. �������� ���������� � ������ ������ �������� ��������� �����, — �����, ��������, ������ ������� �� ������ DNS KEY/TLSA RR, — �� ���������� X.509 �������� ����������� ������������ �������. ���� ������� ��������� — ��������� �������� �� ����������� ��������� ��������� ����� �������, ������� ����� ����� �������������� ���� �������� ��� �������� �������������� ���������.

����������:

-

���� � ���� ��������� ������ ���������� ������ ���� ����������, ����� ������� � ��� ���������� ������ ������������ (certificate bundle) — ����� ������ ����������� � PEM-�����. ��������, ������ ������������ ����� ���� ���������� � ������� ��������� Apache SSLCertificateChainFile, ����� ��� ��������� ���������� ������ ���� ������̣� ���������� SSLCertificateFile. ������ ������ ������������ ��� ������� �����-������������, ������������ � ���������� ��������� ����� ���������������� �����������, ��������, ��� ������������� ���������� ����� �������� ������ ��� ��������� �����/������� ����� ��������������� ������ (CA).

-

�������� DNSSEC DANE (RFC 6698) ��������� �������� �������� ����� ����������� X.509 ������� � ������� ������� � ������� DNS. ������, �����������, ���������� �� ������� DNS � ������� DANE, �������� ��������������� �� ��������� � ���, ������� �������� � �������� ����������� ������ ������������� TLS/SSL, � ������ ������ ��� ����, ����� �������������� ��������� ����� �������� �������������� �����������, � ������ � ����� ��������� ������������ �������� ������� (���� ������ ��������).

-

RFC 7250 ���������� ����ݣ���� ������ �����������, � ������� �������� ���� � ������ ���� ��������������� � �£����, ��������� �� �������� SubjectPublicKeyInfo (������������ ��� �������� ������� ��������� �����). ��� �������� ��� � ������� ����� ��������� ������� ��������� ��������� ����� ��������������� �� �������������������� ���������, ������ ��� ����ݣ���� DNS-������ DNSSEC.

-

-

ServerDone (4): ��� ��������� ��������� �� ��������� ��������� ����� ������ ������������������ ������� � ��������� ������� ���������� ������������������ ���������. ����������: � ���� ����� ������ ����� ��������� ���������� ���������� ��� ���������� �������� ��������������. ������������������ ������ ���������� ������������ ���� ������� �� �������� ������������������ ���������, ��������� ������ ��� �� ������������ � ţ ��������� ��������� �� ������ ��������.

-

ClientKeyExchange (5): ������ ��������� ��� ���������� ���� pre-master key, ��������� ��������� ����� (��� ������� �������� �������) ������� � �������. �� ������� ���� ���� � ������� ��������� ����� �������, ����������� �� ���������������� ����������� X.509. ������ ������ ����� ������������ ������ ��������� ����� �������� ������. ��� ������� ���������� ���� �� ����� ��������� ����� ��������� ���� master key �� ����� pre-master, ��������� ������̣���� � ��������� ��������. ����� ��������� �����, ������� ����� �������������, ����� ������������ �� ����� ����� master key.

����������:

-

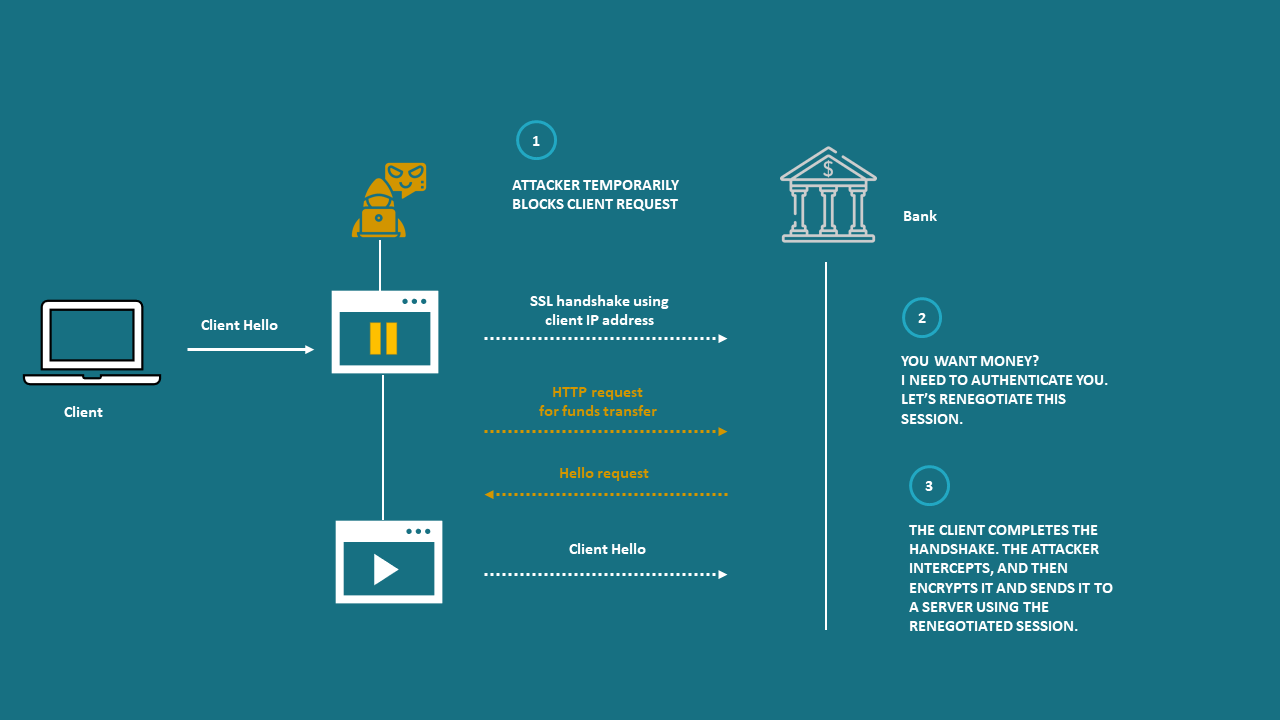

��� ��������, TLS (� DTLS) ����� ���� ������� � ������ ���� «������� ����������» (Man-in-The-Middle, MTM). ��� ���������� ���� ���������� � RFC 7627 ��� ����������̣� ����� ���������� ����� master secret (���������� ������̣���� � RFC 5246). � ����� ������ ������ ��������� ����� ������� � ������� ������������ ��� ������ ������ �� ��������� ClientHello �� ��������� ClientKeyExchange. ������ �������������, ��� �� �������� ������������ ����� (����������̣����) �������� ���������� master secret, ��ԣ� �������� � ClientHello ������� ���������� extended_master_secret. ���� ������ ������������ ����� ��������, �� ����� �������� ������ ���������� extended_master_secret � ��������� ServerHello. ���� ������ ��� ������ �� ������������ ����� �������� (RFC 7627), ���, ������� ��, ����� �������� ������, ���� ���������� ţ � �������������� ������� ��������� (RFC 5246).

-

-

ChangeCipherSpec — ������ (6): ��� ��������� ���������, ��� ���� ����������� ������, ��������� �� ������� �������, ����� ���������� � ������� ���������� (� ���������� �����������) ��������� ���������� ��ߣ���� ������ � ����� ��������� MAC, �������������� �� ���������� ���������. ���������� ��� ��������� ������ ����� ����������� ������� ������, ������� � ������ ������������ ���������� ����� NULL, �, �������������, ������ ��������� ���������� �� ��������� ��� ������������ � �������� ����. �������� �� ��, ��� ��� ��������� �������� �� ��������� ��������� ��� ������������ ��������, ����� ��� ������������ � ���������� Client Key Exchange.

-

Finished — ������ (7): ��� ��������� �������� ��� ���������, ������������ � ���������� �� ����� ��������� �����������, �� ����������� ��������� Finished. ��� ��������� � ������� ��������� ���������� �������� ������ � ���������� � ������� ��������� MAC, � ������� ������������ �������. ���� ������ ����� ������������ � �������������� ��� ��������� (���������� ��� ���������� ���������), ��������� ���������� ����������� �� ��������� ����, ������ ������ ��� ��������. ���� �� ���, �� ���� ����� ������ ��������� ������ � ���������� ��������� Alert � ��������� (��������, ������������) ����������� �� ������.

����������: � RFC 7918 �������, ��� ��� ������̣���� �������� ������ ����� ������ �������� ������ ����� �� ����� �������� ������� ��������� ��� ���������� ������� �������� ����������. ���� ��� ��������� ����������� ��������� �� ������� �������ģ� ������, �� ���������� ����� ���������, �� ������ ����������������� �� �����.

-

ChangeCipherSpec — ������ (8): ��� ��������� ���������, ��� ���� ����������� ������, ��������� �� ������� �������, ����� ���������� � ������� ���������� (� ���������� �����������) ��������� ���������� ��ߣ���� ������ � ����� ��������� MAC, �������������� �� ���������� ���������. ���������� ��� ��������� ������ ����� ����������� ������� ������, ������� � ������ ������������ ���������� ����� NULL, �, �������������, ������ ��������� ���������� �� ��������� ��� ������������ � �������� ����. ��������� ������� ��������� ������ ������� ������� � ���, ��� ������ ������� � ���� ���������� ��������� Finished ����� �������.

-

Finished — ������ (9): ��� ��������� �������� ��� ���������, ������������ � ���������� �� ����� ��������� �����������, �� ����������� ��������� Finished. ��� ��������� � ������� ��������� ���������� �������� ������ � �������� MAC, � ������� ������������ �������. ���� ������ ����� ������������ ��� ���������, ��������� ���������� ����������� �� ��������� ����, ������ ������ ��� ��������. ���� �� ���, ������ ��������� ���������� � ������ ��������� Alert � ���������� (���� � �� ������ ����������) ��� ������.

-

Record Protocol (�������� ������): ����������� ��������� ����� �������� � �������� ��������� � ������� ��������� ���������� �������� ������ � �������� MAC, � ������� ������������ �������.

����������: ���� �� ����� ����������� �� ������������ TLS/SSL ������ �������� ���������� �������, �� ������ ������ ��������� ���� ���������� (� ��� �� �������, ������� ��������� ��� �������, � ��� �����������, ��� RFC 6066 ��������� ������ ������� �������� URL ����������� ������ ������� �����������) ��������������� �� ���������� ServerDone � �� ��������� ClientKeyExchange.

����������:

-

��������� ��������, ���������� �������� � ��������, � ����������� ��������� ���� pre-master �������� � ���� �������� ������� ��������� ��� ����� (��� �������������� ���� ����������) � ������, ��� � �� ���� ����������������� ��������, � ������ � ������ ������ ������������ ������������������ �������� �������, ����� ��� NTP.

-

��� ���������� ���������� �������� ��� �������� � ������� ��������� Alert ����������� ��� ������ ����� ���� �������� (�, ��������, �����������), ����� �� ������������� ������ ������� �������������� ����������, ������� ����� ���� �� ������������ � ����������� ������.

����� ������������ X.509 (SSL)

������������ �������� ITU-T X.509, � ������� ����������� �������� ��ϣ ������������ ���, — ���� �� ����� ���������� ������������ ��������� X.500. ������������� ������������ X.509 � �������� ����������������� IETF � RFC 5280, ������������ ������ ����������� X.509, � ����� � RFC 4210, ������������ �������� ���������� ������������� (Certificate Management Protocol, CMP), ������� ������������ ��� �������� �� ������ � ��������� ������������ X.509 (���� ����� ��� �������������� ����������, ������������ ��� ��������� � �������� ������������). �������, � RFC 3739 ������������ ��, ��� ���������� ����������������� ������������ (Qualified Certificate), ����������� � ����������� ��������� �� ����������� �������� (��������� 1999/93/EC).

��� ��������������: ��������� �������� X.500 ITU-T ����������, ������ �������, �������� DAP (Directory Access Protocol), ������� �������������� ��� ��������� ������������ ��������� OSI-������� X.400. � IETF ������ �������� ������ ��������� ��� ���� ���� OSI-��������� � ������� �������� LDAP (Lighweight Directory Access Protocol). ��� ��� ��� ����������� � ������������ X.509 ����������� ����������� ��ң� ��ϣ ������ �� DAP/LDAP.

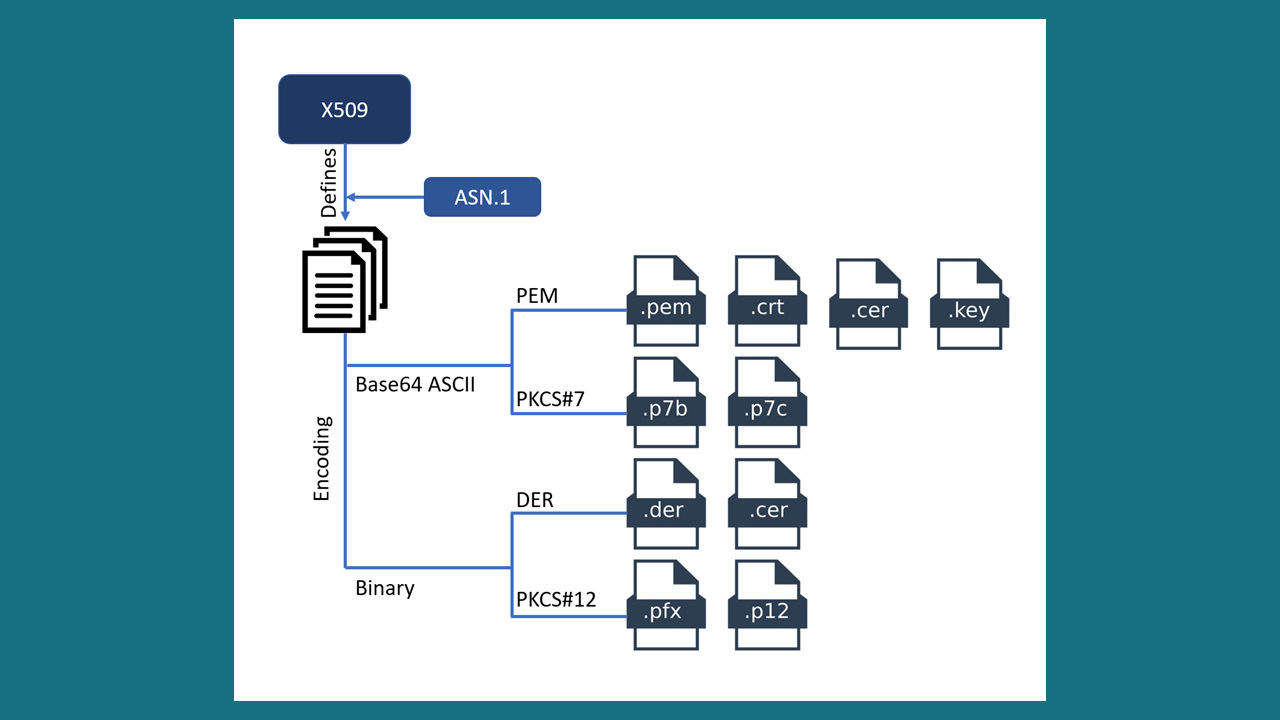

X.509 ��������� ���������� ����� � ������������ ��� ������������. � ���������, ��� ����������� ����� � ����������� � Σ� ������������ ������ «������������� ���» (Distinguished Name, DN). DN ���������� IETF � ����� RFC �� LDAP, ����������, � RFC 4514 (���.). ����� ������������ ������� «����������� ������� ���������� 1» (Abstract Syntax Notation 1, ASN.1) � «������������� �������» (Object Identifier, OID), ��������� � ����� ���������� X.680 ITU. �������, ��� ����������� ������������ «������ (��� ����������) ������� �����������» (Distinguished Encoding Rules, DER), ��������� � X.690 ITU.

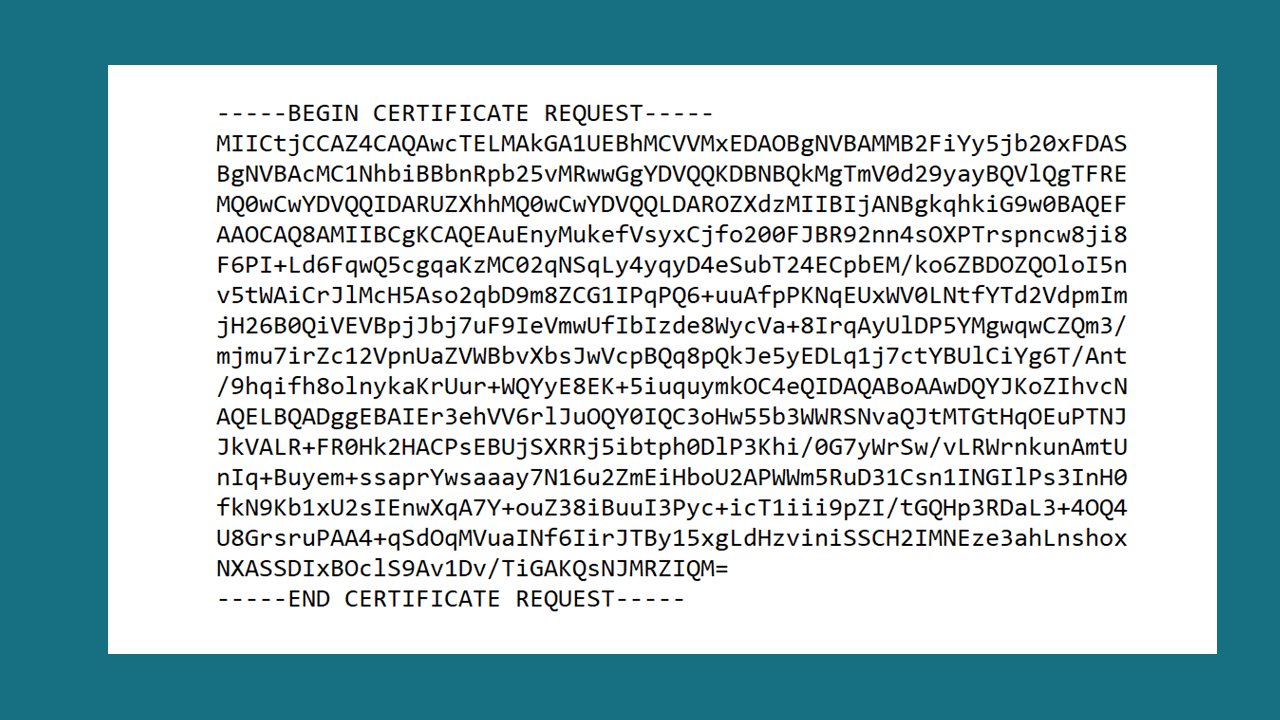

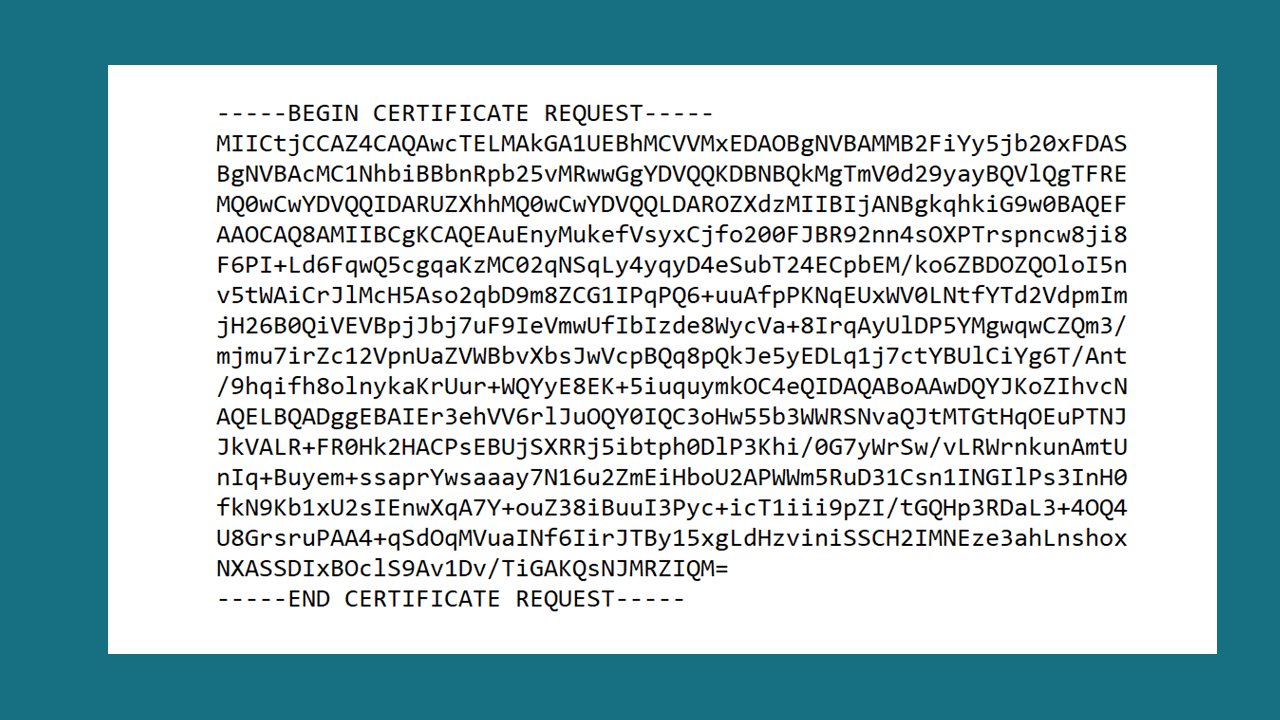

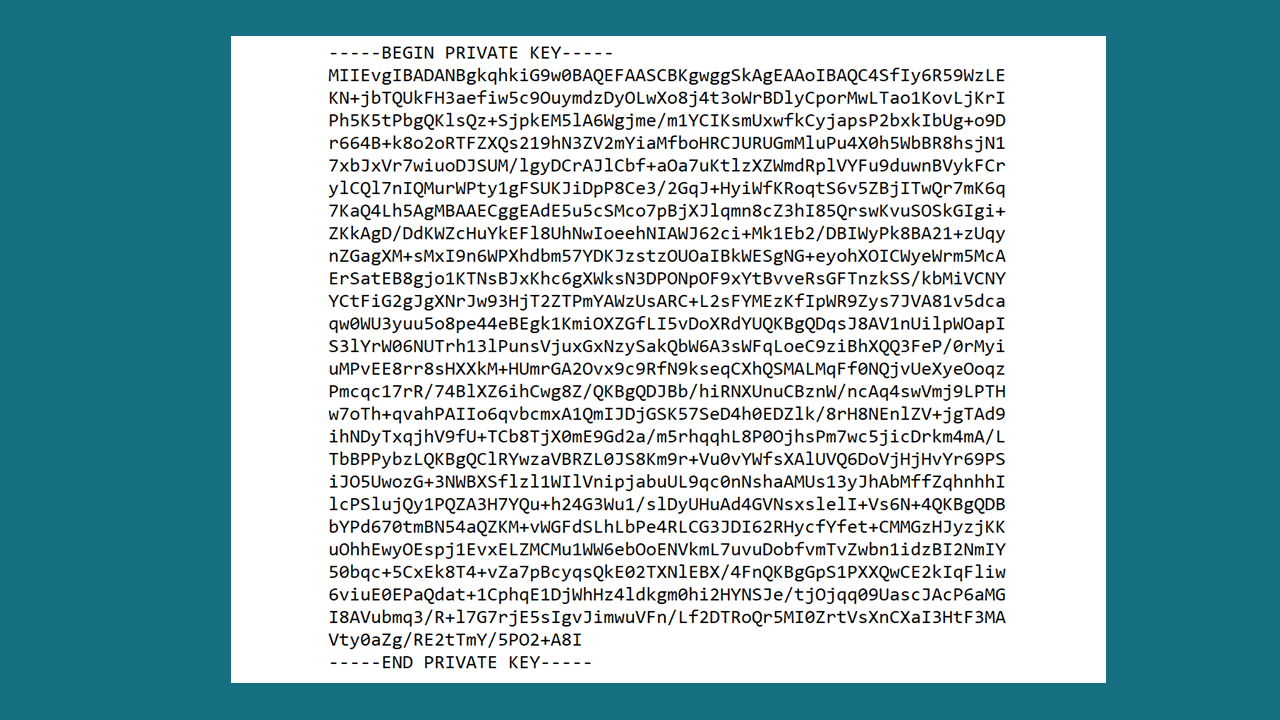

����� ���������� ������� ���������� ��������� � ����������� ������������� ����������, ���������� ��� PKCS#X (��� X — �����), ��������, PKCS#10 ���������� ������ ������� �� ������� ����������� (Certificate Signing Request, CSR). ��� ��������� � ����������, ������������ RSA Laboratories. ��������� �� ���� ���������� ���� �������������� ����������� ��� ��������� � �������� RFC, ��������, ���������� ���� PKCS#10 ��� ����������� ��� RFC 2986 (�����̣� � RFC 5967). � ���������� � ���������� �� IETF, RSA � ITU-T, X.509 ��� ���������������� � ���� �����, � ����� ���������� ������������� �������������. ��, ��� ������ �� ���� ��������, � ����� ��, ��� ���������� �����������, �������� �������� �� ��, ��� �������� ��������������� ���������� ����� �������� � ��������� ��������� � ���������� � �������������. ��� �������� ���������, ������� � �������� ����� ������� �� ���������� X.509 �� Peter Gutmann.

���������� X.509 ��������� ��� ��������� �������:

-

���������� X.509 (� ��������� ����� X.509v3) ������ ����������� ��� ��������� �����, ������� ����� ���� ����������� ��� �������� ��� ��������� ��������� �������� (end entity, EE), ������ ��� ���-���� ��� LDAP-������. ���� ������� ������̣� � ���� subject �����������. ������� � ���� subject ����������� � ����� ����������� ��� �������������� ����� (Distinguished Name, DN), — ������ ������������ � LDAP, — ���������� �� ���� ������������� ���������� �ͣ� (Relative Distinguished Name, RDN), ������ �� ������� ������������ ����� ���������� ������ �������, ���������� ��������� (Attribute). � ���������, ������� CN (commonName), ���������� RDN ����������� �����, ������ �������� �������� ��������� ��������, �������� ����� ����������. �������� CN ����� ���� ����� ���-�����, ����� ��� CN=www.example.com. ������ DN � ���� subject ����� ��������� ���� ��� ����� �� ��������� RDN: CN= (commonName, ������������ ���, ������������ ��������� ��������, ��������, website ��� www.example.com), C= (������), ST= (���� ��� ������� � ������� ������), L= (��������������, ���������� ���������� �����, �� ������������ � ������ �����, �� ����������� ������������ EV, ��� ��� �������������� ������ ����������), OU= (organizationalUnitName, �������� ������������� �������� ��� �����-���� ���� ������������), O= (organizationName, ������ �������� ��������).

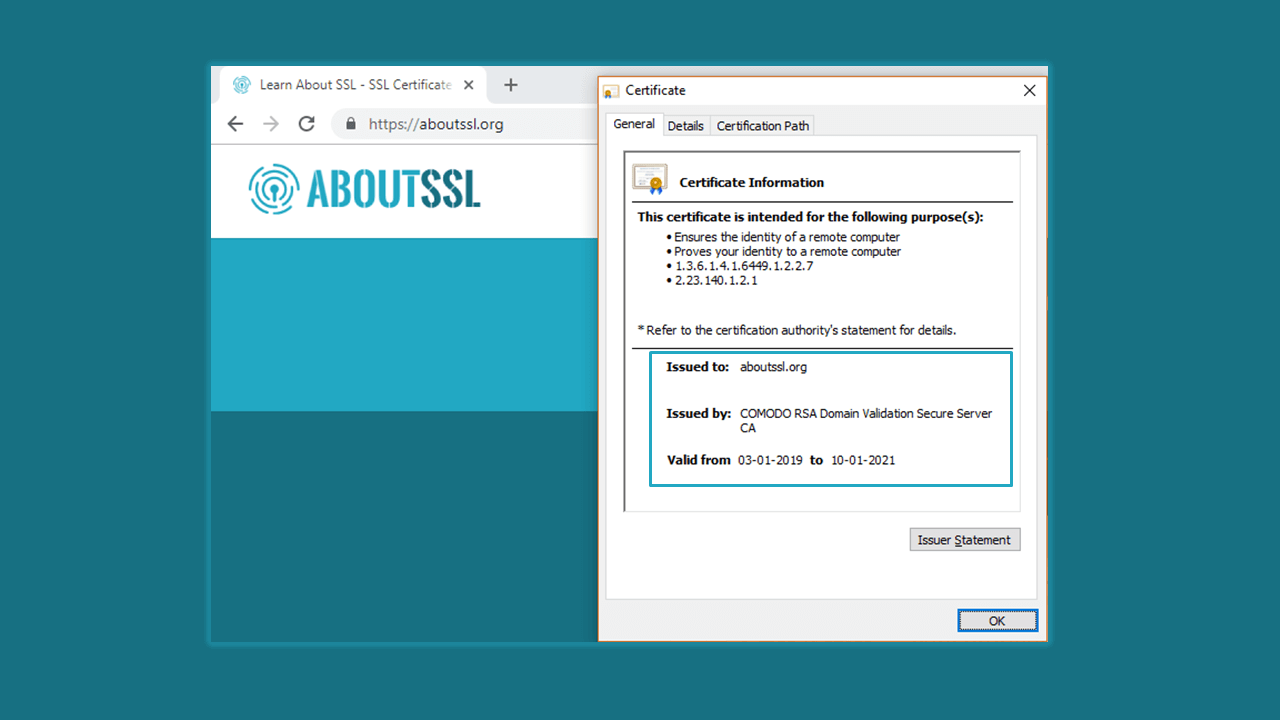

-

���������� X.509 �������� �������� �������� ���������� �������������� ����������� (������ ���������� �������������� ������� (Certificate Authority) ��� ������ CA), ���������� ��� (DN) ������� ������� � ���� issuer �����������. ��� ��������, ��-������, ��� ����, ����� ���������, ��� ������ ���������� �� ��� ��������, � ��-������, ��� ����, ����� ����������� (������������), ��� ������ �������� ���� ��� ��������, ���������� � ���� subject �� ����� ���� �������� �������� ������ ��� ������� ��������. ���� ������� ������� �� ������ �����. ������������� ����������� ����� ���� �������������� ������� (Certification Authority, CA), ��������������� ������� (Registration Authority, RA) ��� �����-�� ������ ������������� ������� (����� ��� �����Σ���� �������������� ����� (subordinate CA)), ����� ���� ���������� ����� ���� ���������������. ����������: �������� ����, ��������������� � �������� ���ޣ� � ����������� X.509 ������������, ������ �������� � ������������ � ������� �� ������������ ������������� �����������.

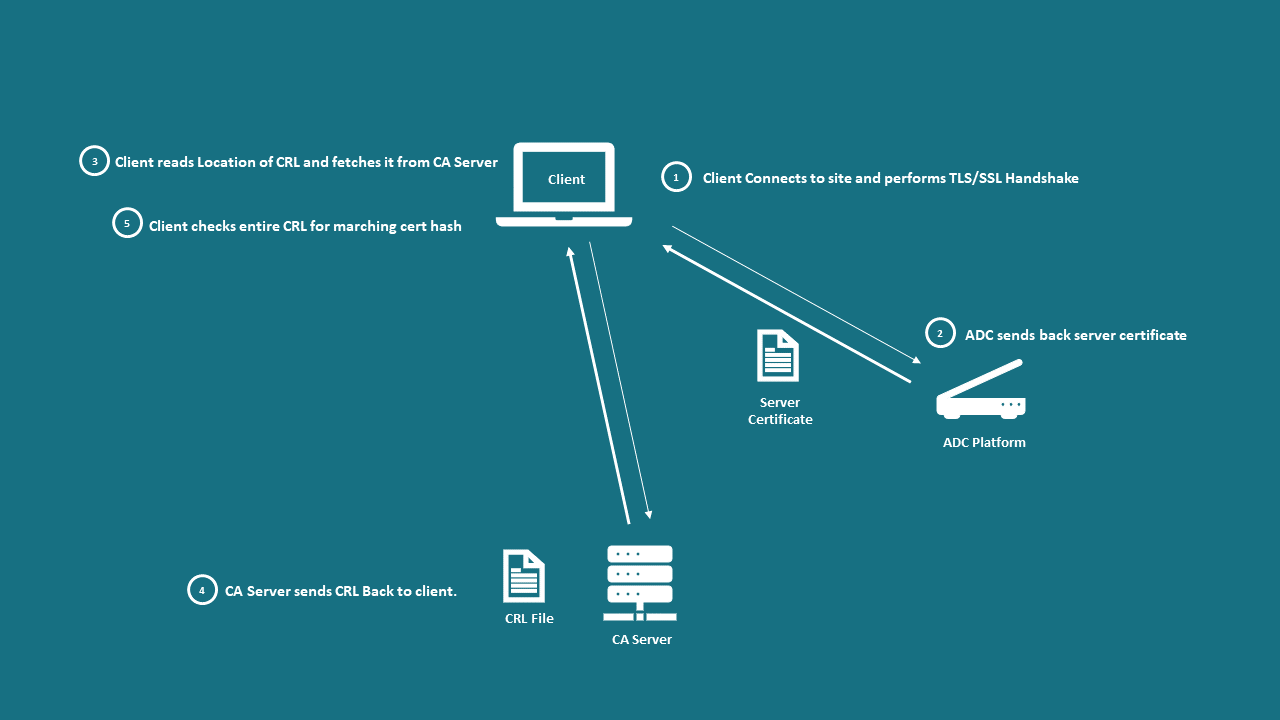

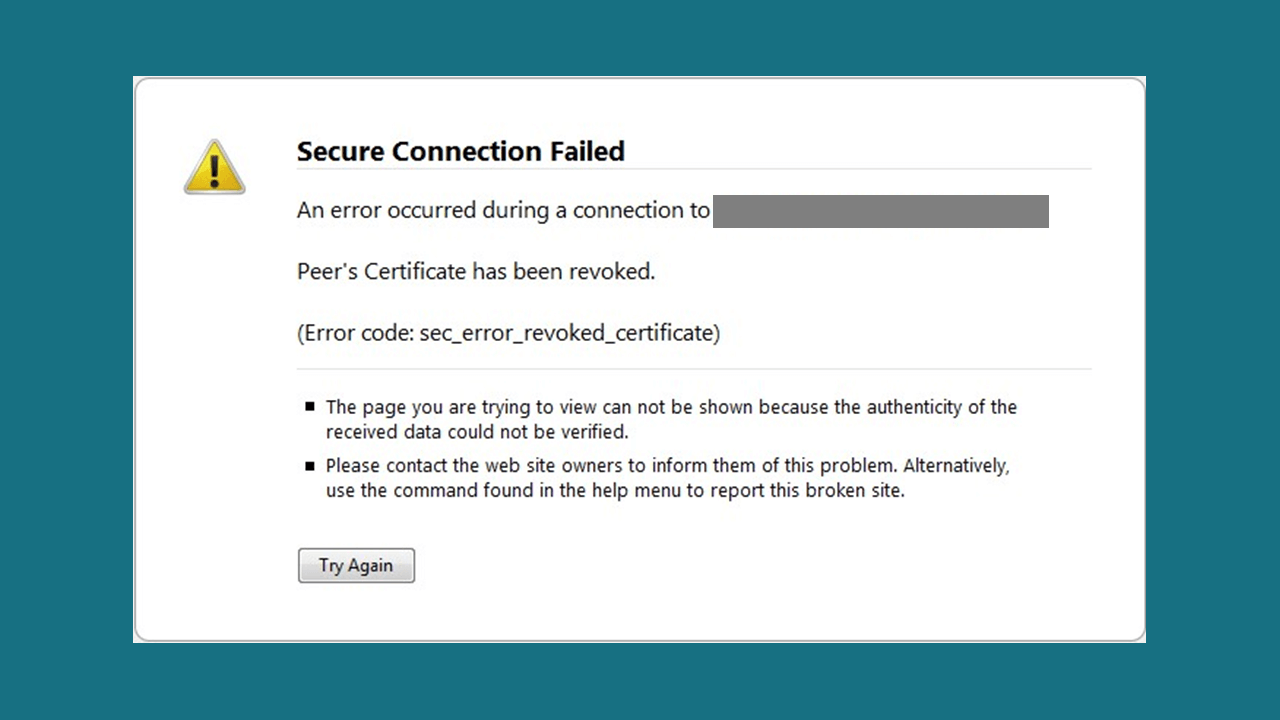

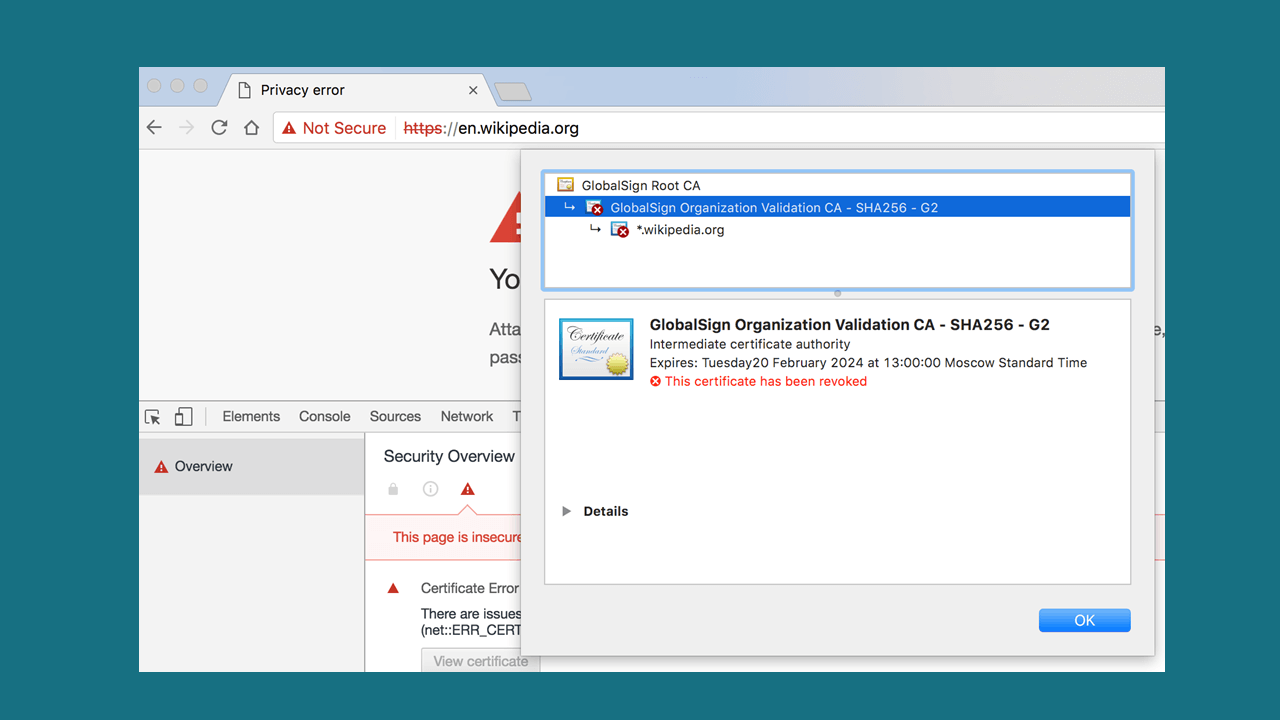

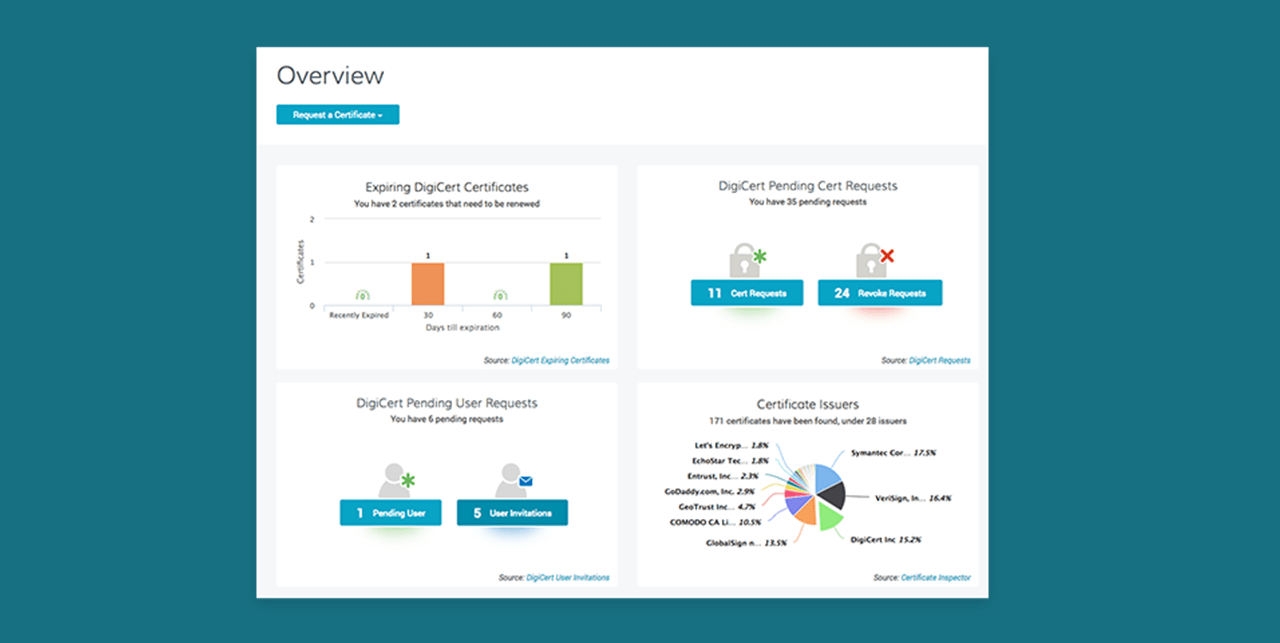

��������� ��������� X.509, ���������� ������� �������������� (��� ����������) ������������ (Certificate Revocation List, CRL, � ��������� ������ CRLv2) ������������� ���������� � ������������, ������� �� ��� ��� ���� �������� ���� ������������ ��� �������� �����������������. �� ����, CRL ������������ ����� ����������� «��������» ������ ������ � ��������������� �������������. � ��� ���������� ������� (����� ���� ����� �������) ������ ���� ������������, ������� ���� ��������. ���� ������������ (�� ��������� ������) ����������� ��� � ������ CRL, ��������������, ��� �� �ݣ ������������. � ������� CRL ���� ��������� �������: ��� ����� ����������� ������ ������������ � ������ �� (��������� ������������), ��-�� �������� ������� CRL �������� ��������� �� (���� ������ ��� ������) �������� � �����������. ������ ������, ��� �� ����� ������� � ����������� ������. ��� �������� �������� ������� ����������� ����������� (����� ��, ������������� �� ��������� ������) �ӣ ���� � ���� ������������ ������-������ (OCSP), � ������������ SSL-������������ EV, ������ ������� ������������� ������������� OCSP.

������� ����� ���������� � ���� ������� ������������� �� ������������� X.509 ��� ��������� ������������ �������. X.509 ����� ����� �������������� � ��� ������ �����, ����� ��� ������������� ������������� (������� �������� �������) � S/MIME, ������� �� ����������� ����������, ����� (����) ������ ������ ����������.

���� ������������ X.509 � ������������

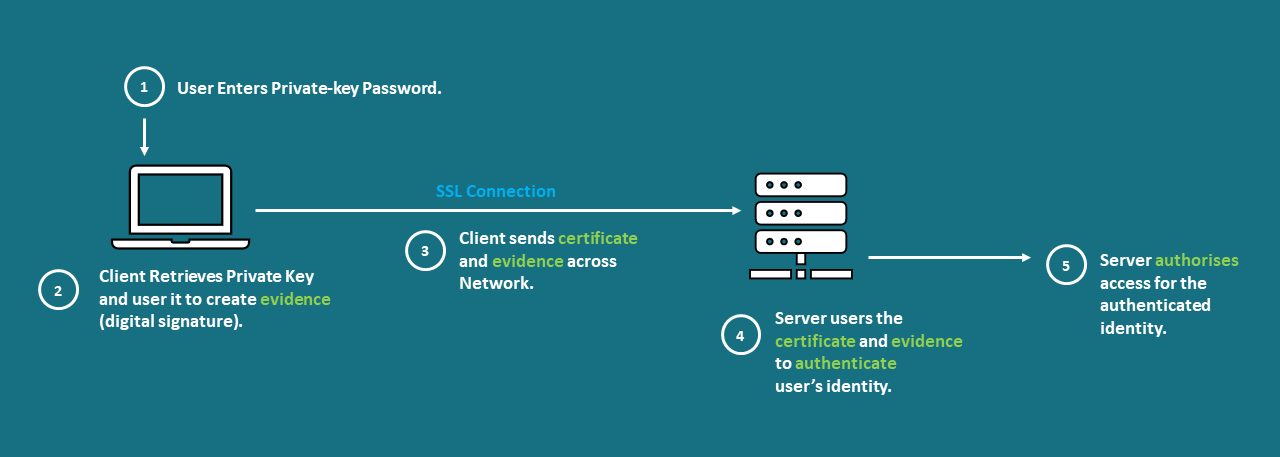

��� ���������� ��������, ��������� � ������������� X.509 (SSL), ������������ ��������� ���������� ��������. ������ ��� ����������� ���������������, �� � �������� — ���, ��� ������ ��������� �����������. ���� � RFC, �����ݣ���� ������������, ��� ������ ����������� ������������, �������, ����� ����� � ���� ������� ���� � RFC 4210. ��� �������, �������������� ������ (��) ���������� ��������� ����� ������������. �� ����������� ������������ EV � ����������������� ������������, ������� ������ ���������� � �����������, ��� ��� ���� ������������, �� �������� �ޣ��, — ������������� ���������, ���� ������� — ������������ ����� �� ����/����������������. ������� �� ����������� ���� ������������� ������� �������� ����� ������������, � ������ ������ ������������ ������� ����������� ������������. �������, �� ��� �� ���������. ���� ����������� �� �������� �������� ����������������� �������������, ������� ��������� ����������� ��� ��������������� ���� ��� ����� ������������� �������������, ��� �� ������ ��� (�� ����� �� ����� ������ �� ����������, ������������ � ������ � ��������, ��� ���). ��� ������� ����������� ���������� ��������� ������������!

����� ����������� ������� ���������� �������� ����� ������������ ������� �� �������������� ������� � ����� ������������ � ����� ����, ��� ���� ������� � ���������� ���������. ������������ ��������� ����� �� ����������� ������������ (� �������� �� RFC, �������� RFC 4210), � ����� � ���-������ �������������� �������.

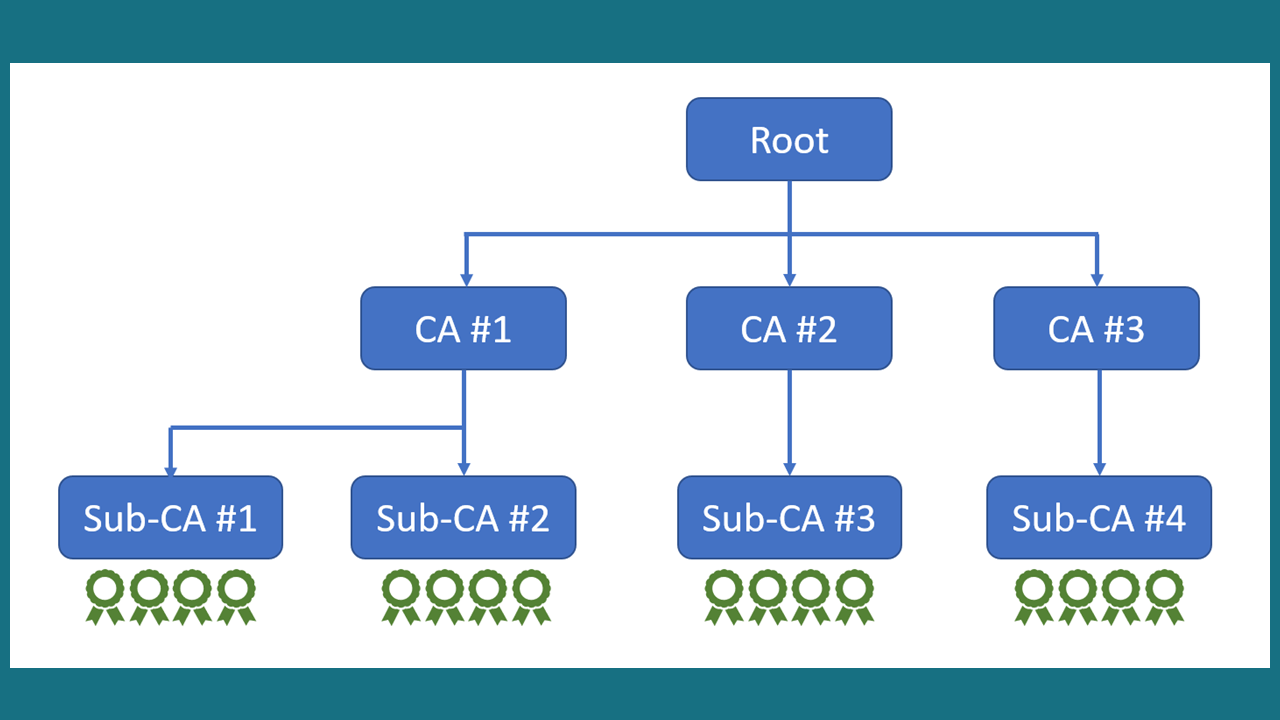

�������������� ����� (��, �� �� �������� ��, ����. Certificate Authority (CA) a.k.a. root CA): ������ «�������������� �����» ������������ ��� �������, ������������� �����������, � ������� ��������� ��������� �������: ���� issuer � subject ���������, ���� KeyUsage ����������� � keyCertSign �/��� � ���� basicConstraints ������� cA ���������� � TRUE. ��� �������, � ������� ������������ ���������� ��������� �� �������� ������������ ������ �������� ������, ������ RFC 4210 ����������, ��� �������� �� ����� ���� ����� �������� (issuer), ���������� �������� ������� �������� ��������� (��������, ���������) � ���������� ����������� �������� ���������. ��������� ������������� ������� � ������ ������ ����������� �������� �� ���� ��, ������� � ������� ������ �������������� ����������� ����� ���� �������� ������ ���������.

��������������� ����� (��, �� �� ��������������� ��, ����. Registration Authority (RA) a.k.a. Registration CA): ��������������� ����� (RA) ����� ������������� � ������������ �������� ��� ��������� ������������� ������������� �����������, ��������, �� ����� ���� ����������� ������������ �������������� ������� ��� ������������� �� ������������ ������������, � ������ �� ����� ������������������ �� ������������ ��������. ��, ���� ������� ������ �������, ��������, �� ����, ����� ��������� ��� ����������������� ��������. �� ����� ����������� ����������� (��� �������� ��), �� ����� �����, �������� ��������������� �������� ��������� ��������, ���������� ������ �� ���������� ��������� ��.

�����Σ���� ����� (�����Σ���� ��, ����. Subordinate Authority a.k.a. Subordinate CA): ����� ������. ����� �������, ������������� �����������, �� �� ���������� �������� ��. ��������� �����Σ���� �� — �������� ��, ������� �������� ��� ������ ��������� ��������� ��������� �� — ����� ���� �������� ��� �� (����� �������������� ���������� BasicContraints � cA ����� ����������� � True). �� ����, ���� �� ����������� �����������, �� �� ������ ��� ��� �����Σ���� ��, � ���� �� �������� ��� ��������� ��������� ��, �� �� ����� ����� ���� �������, ��� ��.

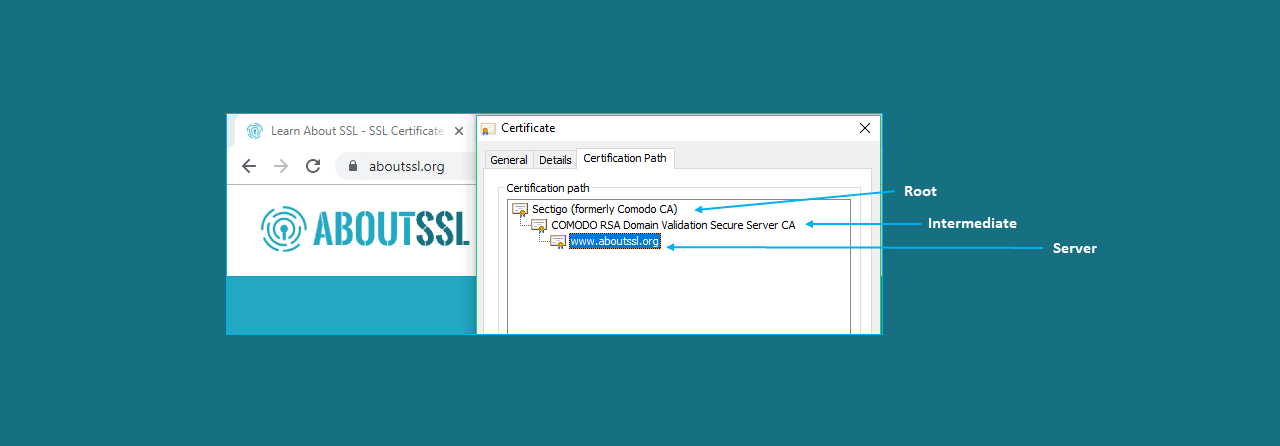

������������� ����� (������������� ��, ����. Intermediate Authority a.k.a. Intermediate CA): �������� ������, ������ ������������ ��� ����������� ��������, ���������� ������������� �����������, �, ����� �������, ���������� �� � ��������� ��.

�����-����������� (��� �� ����������� ��������� ��� �������� �����������, ����. Cross certificates a.k.a. Chain or Bridge certificate): �����-���������� ������������ ����� ����������, � ������� �������� � ����� subject � issuer �� ���������, �� ��� �������� ��������������� �������� (������������ ���������� BasicConstraints � ���� cA ����������� � True). ��� �������, ����� ����������� ������������, ����� �� ������� ��������� �������� ���� �������� ������� ������������� (����� ���� ��������� ����� �������� ����� ��� ����� ����), ���� ����� ���� �� ��� �����ݣ� ������, � �����������, �������� �����ݣ���� ��, ������������� � ������ ���������, ����� ����� ���� ���������� �� ������������� ����� �������� �������� ������������. ��� ������������� � ������ ��������� ������ ���������� ��������� ��������� �� ��, ��� ���� ������� ����� ��������, � ������ ���������� �������� ������������ (�� ������������� � ������ �� ��� ��������� ������� ����� � ����). �����-����������� ����� ���� ����������� �� ������� (��� ����� ������ ������������ — �������� ���������� � ������� �������� TLS, ��������� Certificate), �� ��� ������������� ��� ����������� �������� �������������, ��������, ��� ��������� EV-����������� ������������� � EV ��������, �����-���������� ��������������� �� �������. �� ����������� ����, ��� ���� cA ����������� � True (���, ���������� ������, ���� ��� ������) �����-���������� ������������ ����� ������������ ������������� ����������.

������������� ����������� (��� �� ����������� ���������, ����. Intermediate certificates a.k.a. Chain certificates): �������� ������, ����������� � ������ �����������, �� ������������ �������� ��. ������������� ����������� ��������� �������, � ������� �� ���� �� ����������� ��������� �������� �� ��������� ����������� ����� ���� ������� ������ ������������� ������������. ������������� ����������� ����� ���� �������� ���������� ��, �� ��� ���� �������� �������� �� (���� ���������� �� ������� �������� �����-�������������) ��� ��������� �����: ����������� ��������, ���������� ��� ���� ������ ��� �������������� �������. � ������ ��������� ������ ��������� ������������ (���� ������ ���� � ��������), �� ������ ��������� �� ��, ��� ���������� �������� ������ �����-�� �������.

������ ������������ (����. Certificate Bundle): ����� ������, ����������� �� ��, ��� � ���� ���� (������ � ������� PEM) ���������� ��������� ������������ X.509. ������ ������������ ����� ������������ �� ����� ��������� ����������� TLS/SSL. ������ ������ ������������ ������������ ��� ���������������� ����� �� ����� ��������� ��������� ��������� ��, ��������, ����������, ��������� ��������, �����, ���� ��������� ����� �������� ����� � �.�.

����������������� ����������� (����. Qualified certificates): ������̣���� � RFC 3739 ������ «����������������� �����������» ��������� � ������������ ������������ (� �� � ������������ �������� ��� ������������ ��������� ��������) � ��������� �� ��������� ������������ ����� �� ����������� ������� (1999/93/EC), ��������������� �� ������������� ����������� ����������� � ����� ����������� �������, ����������� ��� ��������������. � ���������, ������ RFC ��������� ��������� � ���� subject � ������� ���ң������ �������� commonName (CN=), givenName (GN=) ��� pseudonym=, ����� ����� �������������� ���� subjectDirectoryAttributes, ���������� �����-���� �� ��������� dateOfBirth=, placeOfBirth=, gender=, countryOfCitizenship= � countryOfResidence=. �������, � ���� RFC ���������� ��� ����� ���������� biometricInfo � Qualified Certificate statements (qcStatements). ����������������� ���������� ������������ �� ������� ���������� qcStatements �� ��������� qcStatement-2. ����������� ������������ ���������� ����� �������� ��� ��������� � ����� ����������� ��� �������������� �����. � ��������� ������� �� �� ���� �������� �������, � ������ — ������ ������� ������������������ ���� ������� � ������� ����������� ����� ���, ��� ���������� ����������� ���������� ������������.

������������������� ����������� (����. non-Qualified certificates): ������, ��� �������� ������������ �����������, �� ��������������� ����������� ��������� ����������������� ������������. �������� ����������������� ������������ ����� ����������� ���� ������ �� ��������� � ������ ������������ � ��ͣ��� �� ��, ��� ��� ����������� ����� ������� ��������.

���������� ��������� ��������, �� �� �������� ���������� (����. End-Entity Certificate a.k.a Leaf Certificate): ��� �ӣ ��������. ������ «�������� �������» (� ���������� �������� ����� �������������� ��� end-entity, ��� � end entity) ���������� ������������ � X.509, � ����� � RFC 4949 � RFC 5280. �� ���� ������� ����� � ���, ��� ���������� ��������� �������� — ��� ����������, � ������� ��� ������ ��������� ��������, ���������� � �������� CN= ����� subject ��� subjectAltName, ������������ �������� ���� (��������������� ��������� �����, ���������� � ����������� ��������� ��������). � ������ �������, ������ ���� ������ ������������ ��� �������� �� ��, ��� �������� ���� (��������������� ��������� �����, ���������� � ����������� ��������� ��������) �� ������������ ��� ������� ������������, �� ����, ���������� ��������� �������� �� �������� ������������� ������������, ��� �������, �� �������� �������� (CA) ������������, �, �������������, �� ������������ � �����-���� �������� �������� �������. ������ «�������� ����������» ������������ ��� �������� �� ��, ��� ���������� ��������� ��������, ��� �������, �������� ��������� ������������ � �������. ���� �������, �������� �������� ������� �������� ������������, ��� ������ ������ �����.

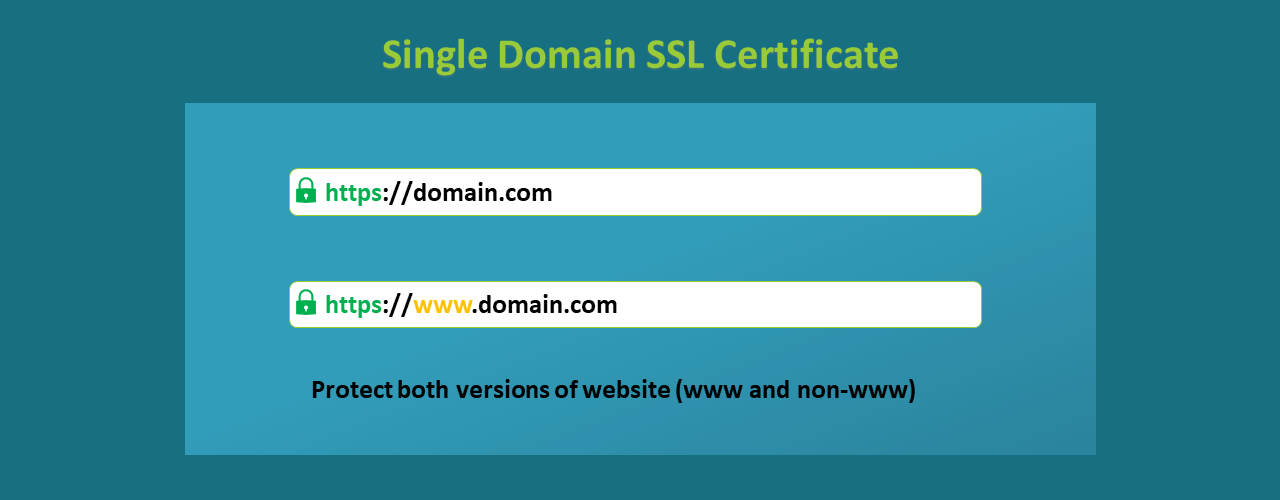

�������������� ����������� (����. Multi-host certificates): ���������� ������� ������ � ���� subject �������� ������� CN=hostname, ��������, CN=www.example.com. ��� ����� ����������� �������� DNS, ������� ����� �������� ��� ����� ����� ��������� IP-������� (���� � DNS ������� ��������� ������� A ��� AAAA). � ���� ������ ��������� ���������� X.509 (SSL) � ����� � ��� �� ������ ����� ����� ���� ������������ �� ��� �������� ����� (��������, ��������������� �������� ���� ����� ������ ���� ������������ �� ������ ����, ��� ����� ������������ ����� �������� ��� ������������� ���������� ����������������� ���������, � ���� ������ ��������� �� � ������������� �������� ��� �������������� ����������� (������� ����� ���������� ���������������) ����� ������ ��� ��������). ���� �� ������������ ��������� �ͣ� ������, ����� ��� www.example.com, example.com ��� www1.example.com, � ����� ������ ��������� ����������� ������ � ����������� ���� ������������, ��������� ���� ��� �������������� ����������� � ����������� � ������������ �����������.

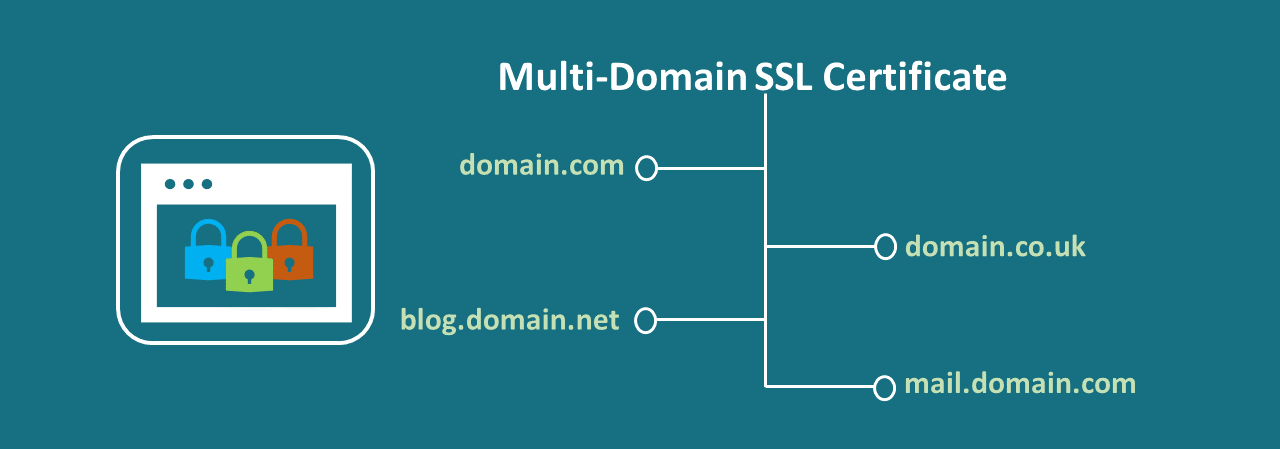

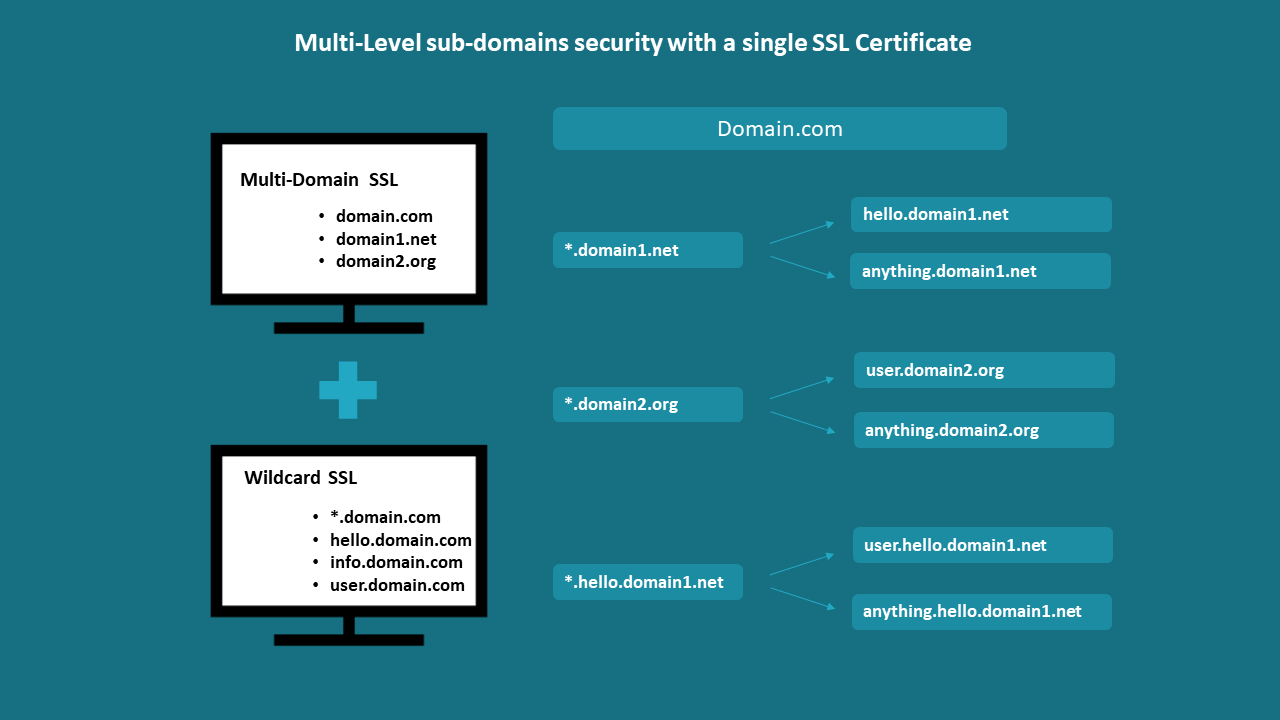

�������������� ����������� (����. Multi-domain certificates): ��������� �� ������� �������������� �����������, ������������ ��������� �������� �ͣ�, ��������, ����� ��� www.example.com, example.com ��� ���� www.example.net. ��� ����������� ��ԣ� ������������� ���������� ������� � ���� subjectAltName � ����������� �����. � ����������� ����� ������ �� ���� ������� ����������� ��� �����������, ��������, � ����� ����������� X.509 (SSL) ����� �������������� www.example.com � www.example.net, �� � ����������� �� ������������� �� ��� �����-���� ������������ �����������, �������, �������, ������ ����� ���������� ��ԣ� �������������� ����������������. ������ ��� ���� ����� ����� ������������ ��������� ���� ����������� � ������������ �����������, �� ����� ������ � ����� ������������ ���������� ����� �������.

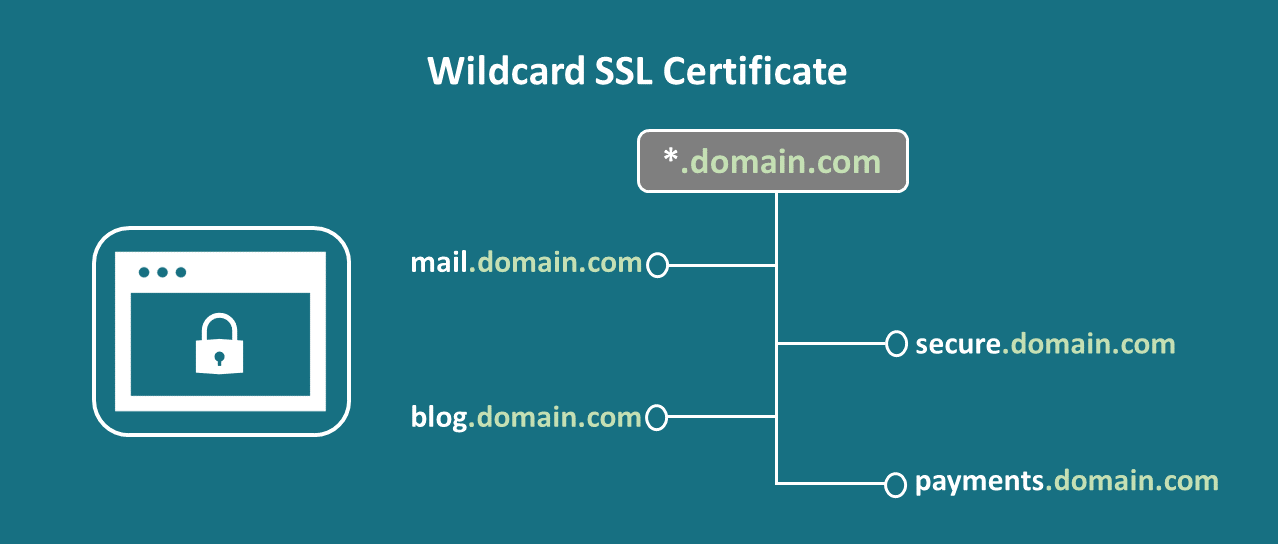

����������� � ������������ ����������� (����. Wildcard certificates): ��������� �� ������� ����������� � ������������ �����������, � ������� ���� subject �������� CN=*.example.com (* — ��� ������ �����������). ����� ����������� ������������ ����� ��� ����� � ������� ������, �� ���� *.example.com ����� ������������ www.example.com � mail.example.com, �� �� example.com �, ��������, �� example.net (��� ���� ����� ����� ������� ��������� ���� �������������� �����������).

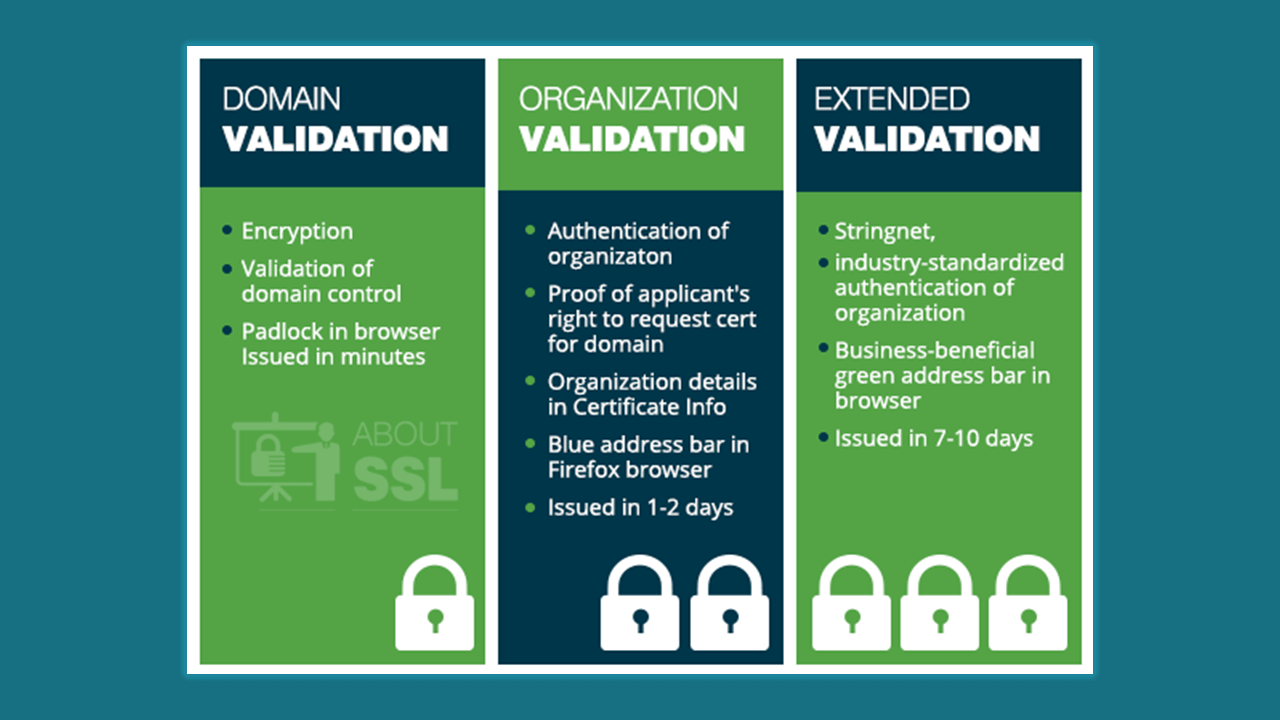

����������� EV (����������� ����������� ��������� ��� �� ����������� �����������, ����. EV (Extended Validation) Certificates a.k.a. Extended Certificates): ����������� EV ���������� �������� ���������� CertificatePolicies, ����������� ������������������ OID � ���� policyIdentifier. ��������� ����������� EV ������� ����.

����������� DV (����������� ��������� ������, ����. DV (Domain Validation) Certificates): ��������� �� ��������� ��, ��� ���������� ������������� ��������� ������ (DV). ���� ������ �� ������������ �����������. ���������������, ��� �������������� ����� ������������ ������ ��� ����, ��� ���� ��� �����������, ����������� ������ ����������, �������� ���������� ��������� �����. �� ���� �������� CN= � ����� subject ��� subjectAltName, ��������, www.example.com, ����� ��������������� ��� ������, � ��� ���������� �� ����������� (C=, ST=, L=, OU= ��� O=) �� ������ ��������������� ��� ������, � ��� �������� ������ ���� ���� �������, ���� ��������� ��������������� �����, ��������, «not valid» («�������»).

����������� OV (����������� ��������� �����������, ����. OV (Organizational Validation) Certificates): ��������� �� ��������� ��, ��� ���������� ������������� ��������� ����������� (OV). ���� ������ �� ������������ �����������. ���������������, ��� �������������� ����� ������������ ��� ����, ��� ���� ��� �����������, ����������� ������ ����������, �������� ���������� ��������� �����, � ����� ������������ ��������������� � ����������� �������� �� �����������. �� ���� �������� CN=, C=, ST=, L=, OU= ��� O= � ����� subject ��� subjectAltName ����� ��������������� ��� ������. ���� �� ������ ������ ��� �������� ������ ������������, �ӣ �� ����� ����������� �� ���������� �� ������ ������������ EV, ��������� �������������� ������� ������������.

�������������� ����������� (����. Domain-Only Certificates): ����� ������, ������ ��ӣ� ���������� �������, ����������� � ������������, � ������� ������� ����������� ��������� ������������, � ����� ������ ���, ��� ��������� ������ ������, ����������� �� �������������� �� ������ ��������.

����������� ������ �������� ��� �������� �������� (Digital Transmission Content Protection, DTCP): ����� ����������� ����������� � ����������� ��������������� �������������� �������� �������� (Digital Transmission Licencing Administrator, DTLA — www.dtcp.com) � ������ ������������ Smart-������������, �����-�������� � ������� ��������� ������������ ��� ������������ �� ��� ������������ ����������. ����������� DTCP �� ���������� ������ X.509, �� ��� ����� ���� ������������� � ��������� ����������� TLS (RFC 7562). ����� � ���� ��������� ��� �� �����������.

������� ������������ X.509

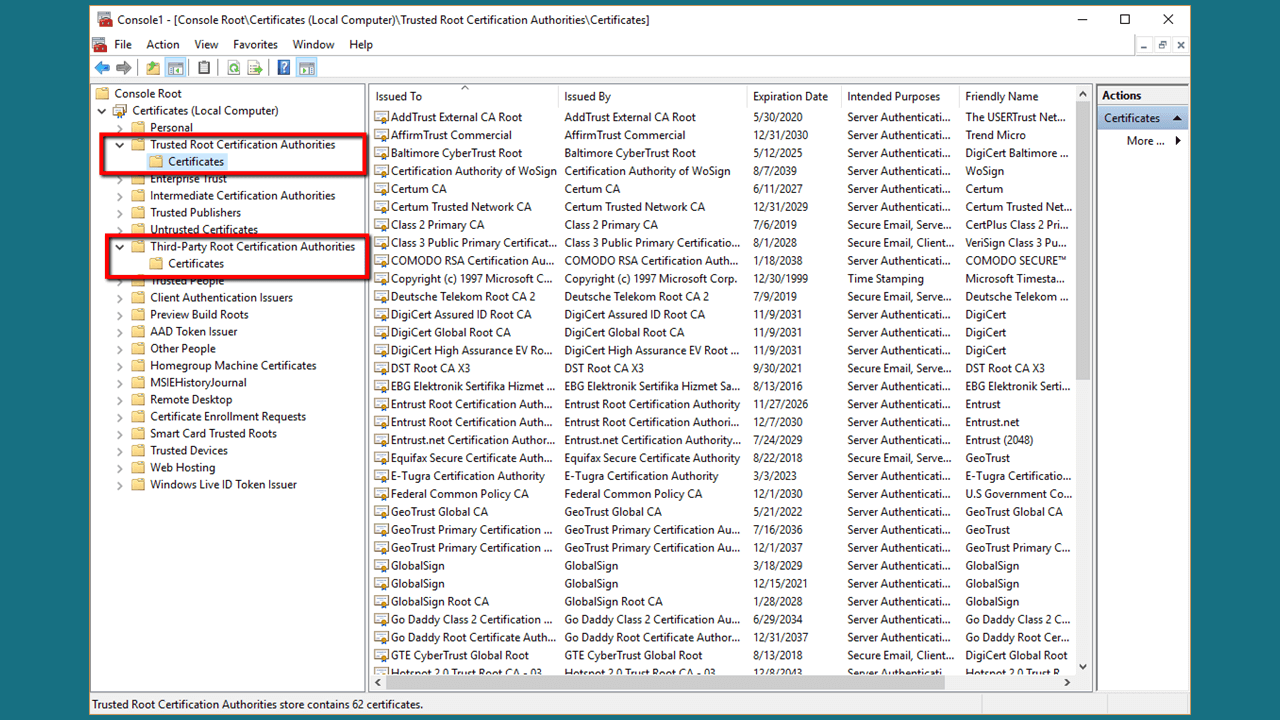

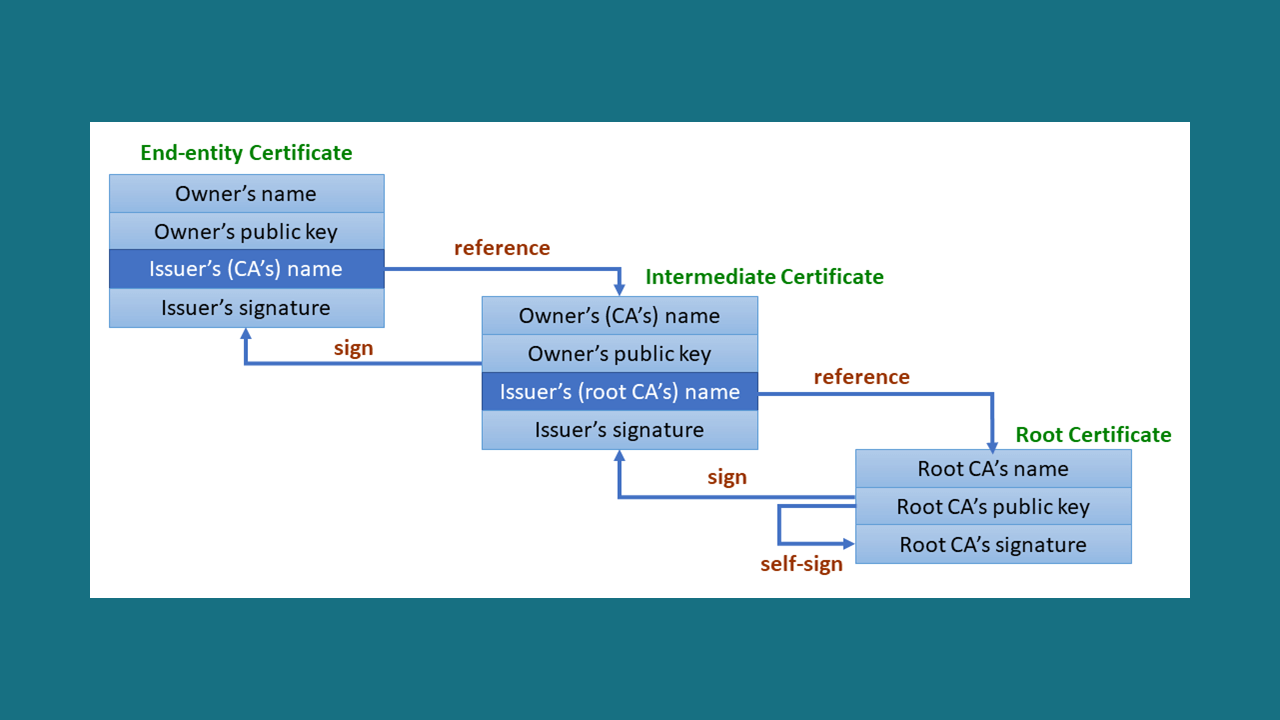

����������� X.509 ����� ����������� �������, �� ���� ��� ����� ���� ��������� ����� ��� ����� �������������� ��������������� �������� � ������������� ������, ���� ���������� ����� ���� ������ �������� �������� �� ��������. ��������� ��������������� ������� (��), ����������� � ���� ������������� ������������� �������������� �������, ������������ � ���������� ���� RFC. ������� «��������������� ����� (��)» (������ � ���������� EV ��������� «�����Σ���� ��»), �������� ��� �������� �����������, � ������� �� ����� ���� ��� �������ԣ� ���������� X.509, ��������, ���������������� ������, ���������� �������� �������� (��������, ����� � ���������� ������������� ������� ����������) �������������� �������, �������������� ����� �� ������ �������� ������ ��� �������� ��. �� ��������� ���-�� ������ �� ���������� ������� DNS � �������������, ���� ����������� DNS ��� �������. � RFC 4158 ���� ��������, �� ������ ���������� � �������������� ���������� � ���, ��� ����� ��ģ��� ��������� ������� ������������ � ������� ��� ����� subject � issuer, �������� ��, ����� ����� �������, ������ SubjectKeyIdentifier � AuthorityKeyIdentifier.

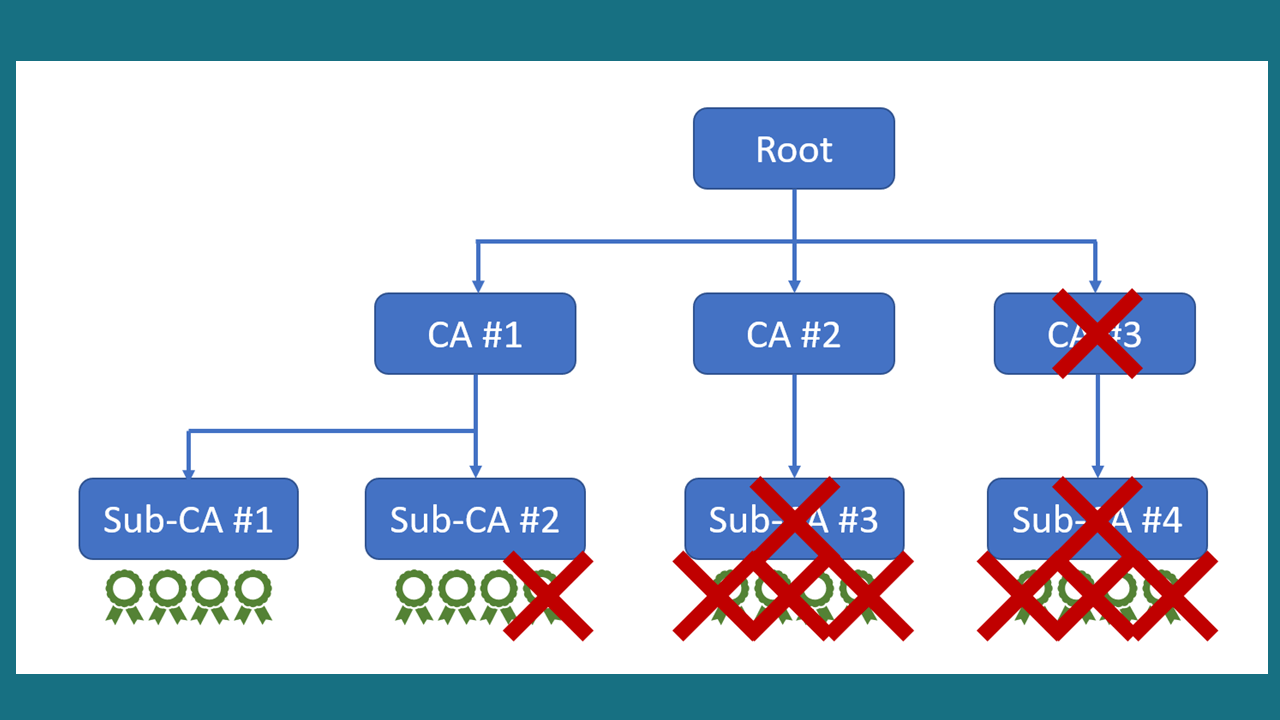

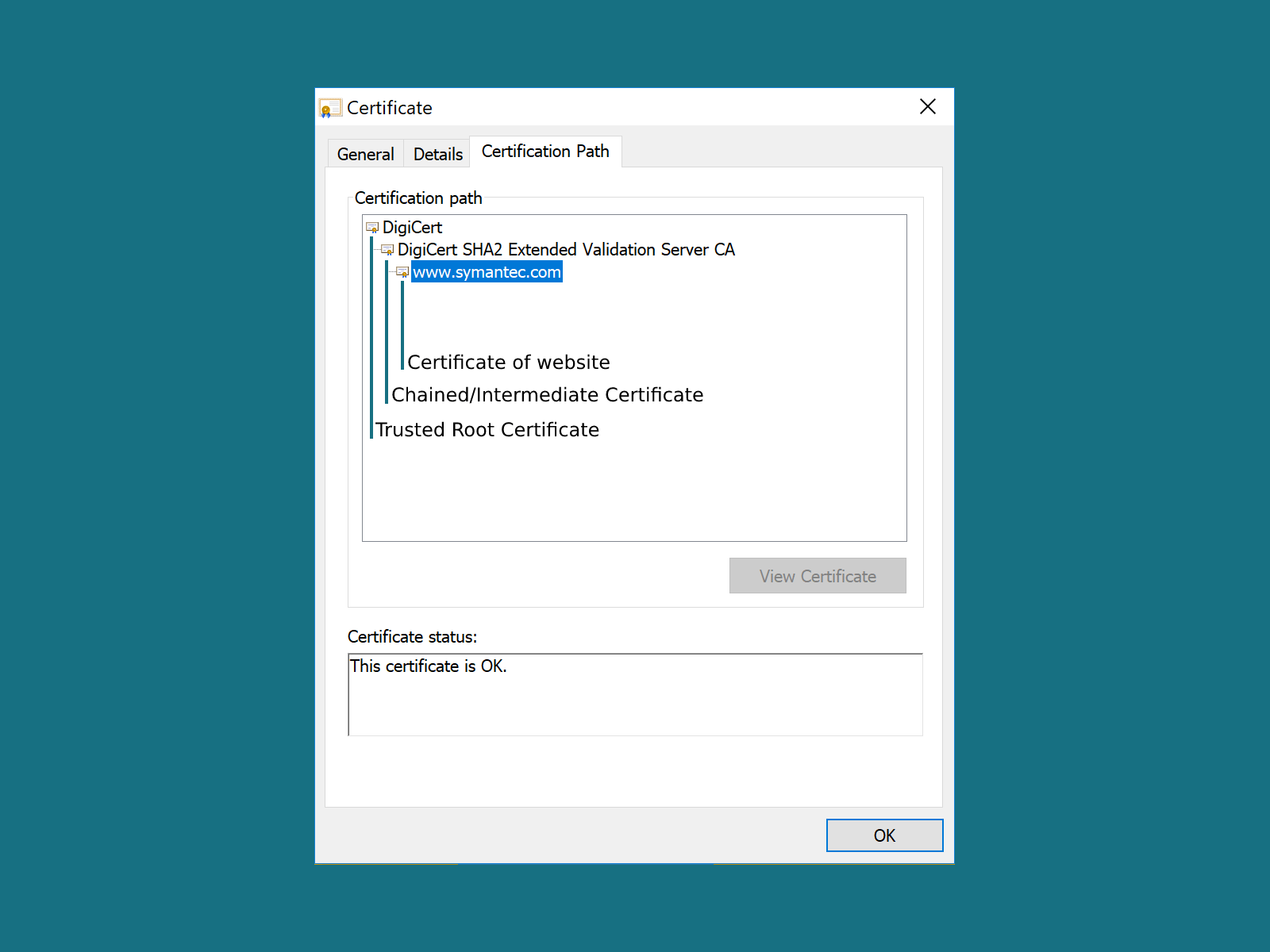

���������� ������ �������� ������ � �������� ���������� ���������� �������� ������������, ������������ �� ��� ���� ������ �������� ������������ ��. �������� ����������� ���������� �����-���� ���������� �������� (� ������ ��������� ��� ���������������� � ����������� ������������ �������� � ������������ �����������) � ��� ��������� ������� ������������ ������ ���������� ������� �������. ��� ��������� �� ������� � �������� ����������� TLS/SSL ����������� (��� ������ ������������) ��������� ��������, ���������, ���������� ����������, ������ ��������� ��� � ���� ���� �� ��������� ����������� (����������� ��), �������, ��� �������������, ��� ������������� ����������� (�������, ����� ��, ������ ���������������� � ����������� ������������ ��������). �������� ���������� (���������� ��) ������������ �� ������� ���������� �������� � ����� issuer � subject, �� ����, ��� ���� KeyUsage ����������� � keyCertSign �/��� � ���� BasicConstraints ������� cA ���������� � TRUE. ������� ���������� ������� ������������ ������ � RFC 4158, ��������� ������� ������������ ������� � RFC 5280. ��������� �������� ���������� ������������ �������� �� ������� 3:

������� 3 — ������� ������������ X.509

������������� ������������ X.509

�������� ����������� (issuer) ���������������� � �������������� ������� Distinguished Name (DN, ����������� �����), ������� � ��������� �������������� ��� ������������� ������������ ������� � DIT (�������������� ������ ��������) DAP ��� LDAP. DN �� ������� ������ � ������� ������� ��� URL/URI. ������ DN ����� ������ CN=Type of Certificate, OU=Certificate Division, O=Certificate Company name,C=Country (CN=, OU=, O=, C=), �� ����� ����� � ����� ������� ������ OU=, O=, C=, ��� ���� CN=, O=, C=, ������� (����� ������� �������� ��������) �� ����� ����� ������ CN=, OU=, DC=, DC=. � �����, ������ ����� ���� ������ — ��������� �����. DN ������� �� ���������� �����̣���� �������� RDN (Relative Distinguished Names, ������������� ���������� �ͣ�), �� ���� CN= ��� C= ������������ ����� RDN � ������� DN. ���������� X.509 �� �������� URI ��� ��������� �� ���� ����� ���� ������������ ��� ����������� �������, �� �� ����� ��������� (� ������ �����) URI ��� ��������� CRL. ������������ ����������� ����������, — � �������, �������� ��� �������� �������, — ������ ������� �������� �������� ����������, � ���� ���������� ������� ������������, �� � ��� ������������� �����������, �����-���� ��������, �� ���� ��� ���. �������� ����������� �������� ��������� �� ���������������� � ���������� (� �������� ��� ��������������� �� �������� ��������), �������� ������ «������ � ������������� � �������� ���������».

����������: ���������������� � ����������� ������������ ����������� ��������� (� �������� ��������) �������� ����������� ����������� � ������������ � ����������, ������������� ����������� ��������, � �������������� �� «��� ������ ��������» �� ��������� �������� ������������ �� � ������������ �� ������ �����������.

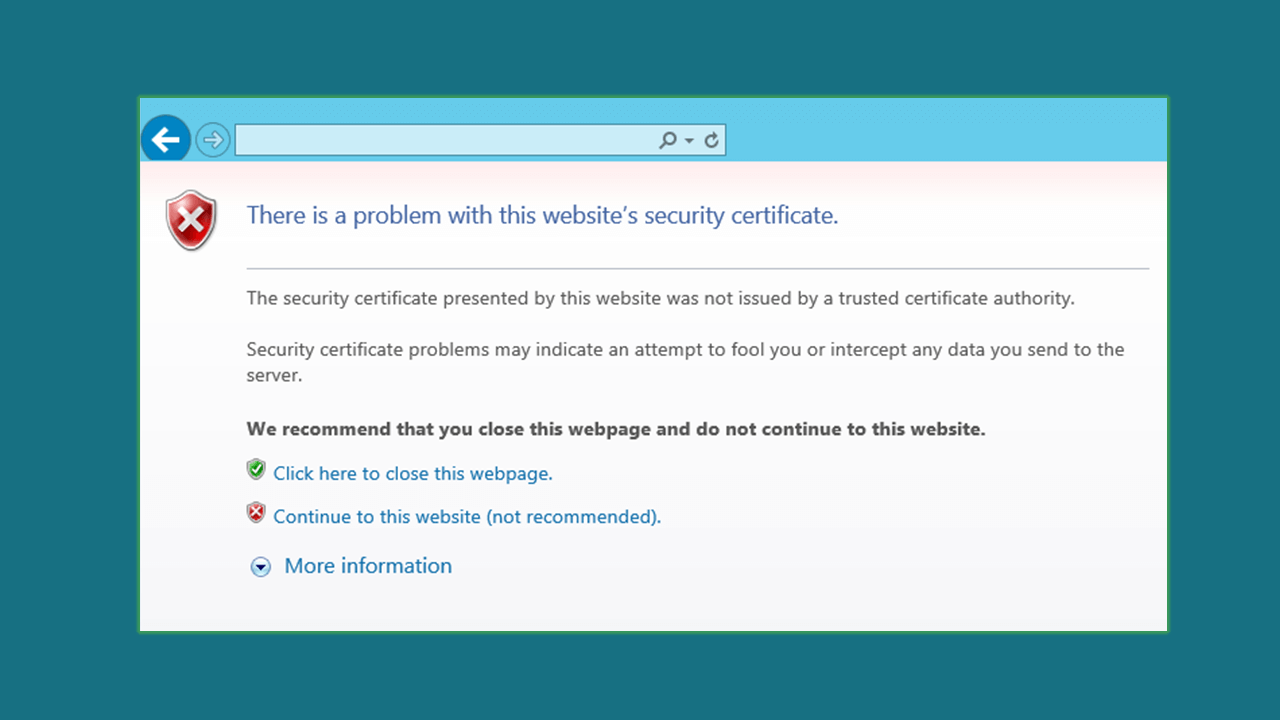

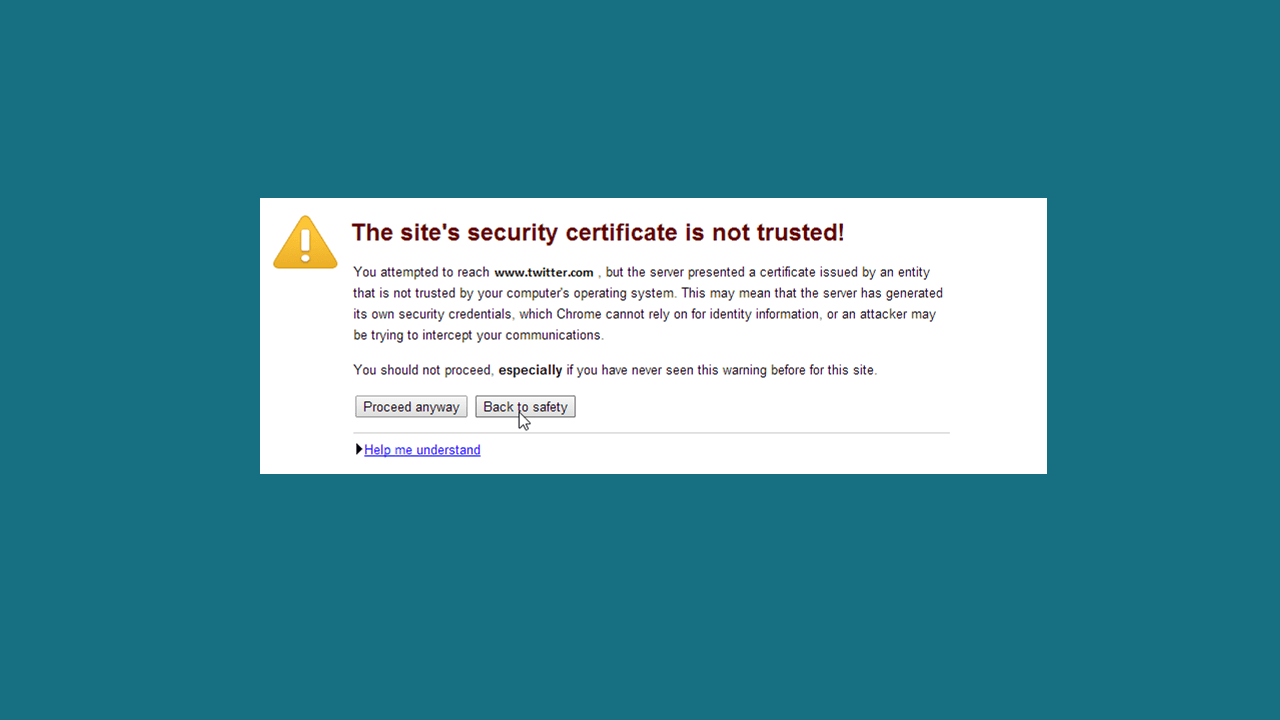

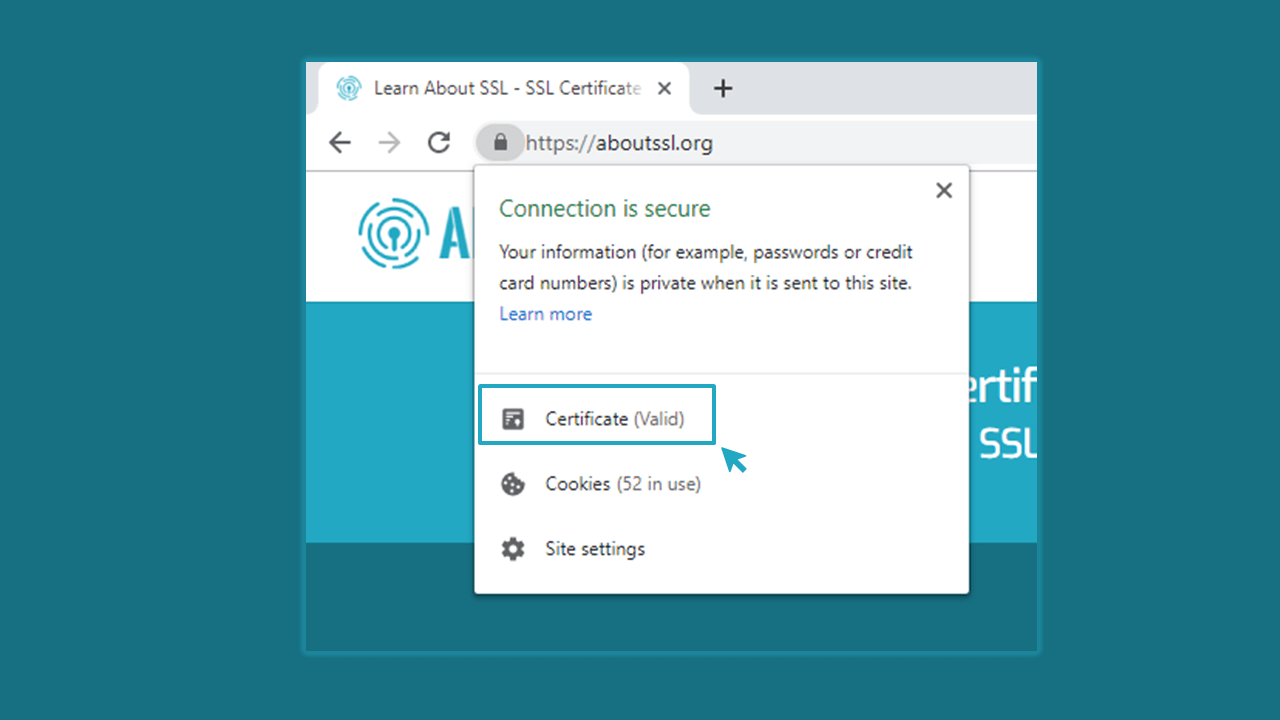

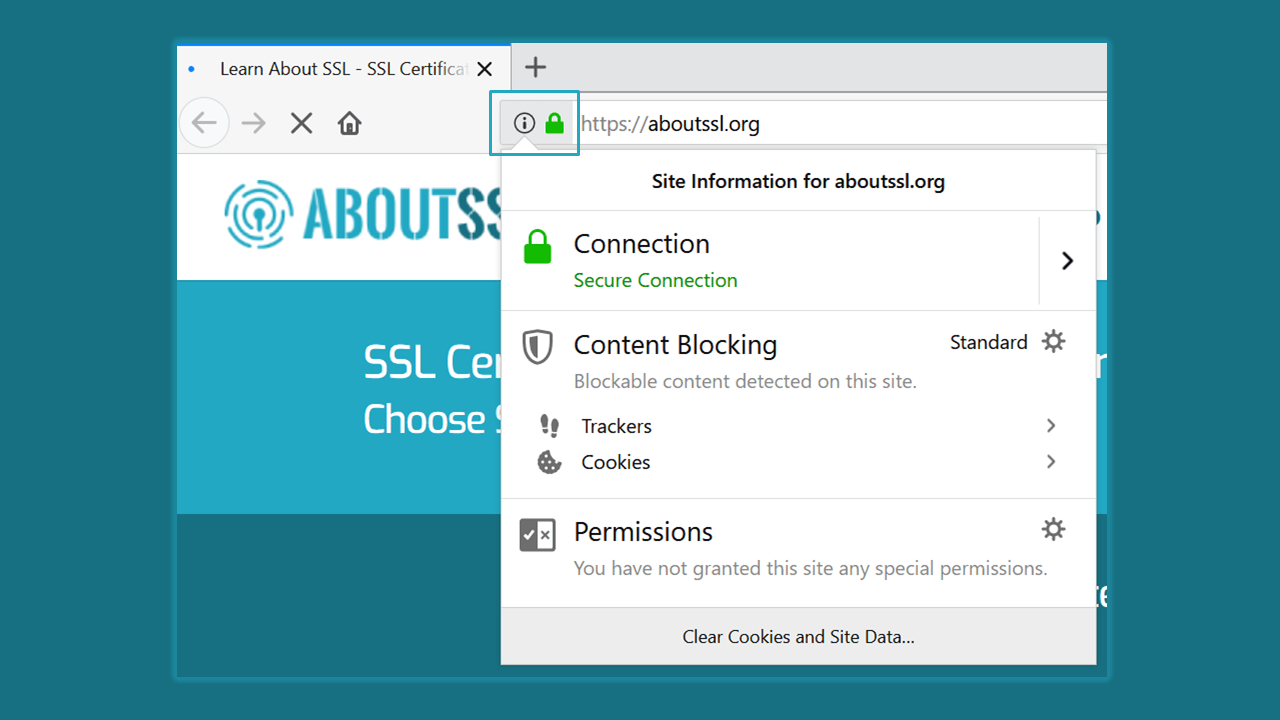

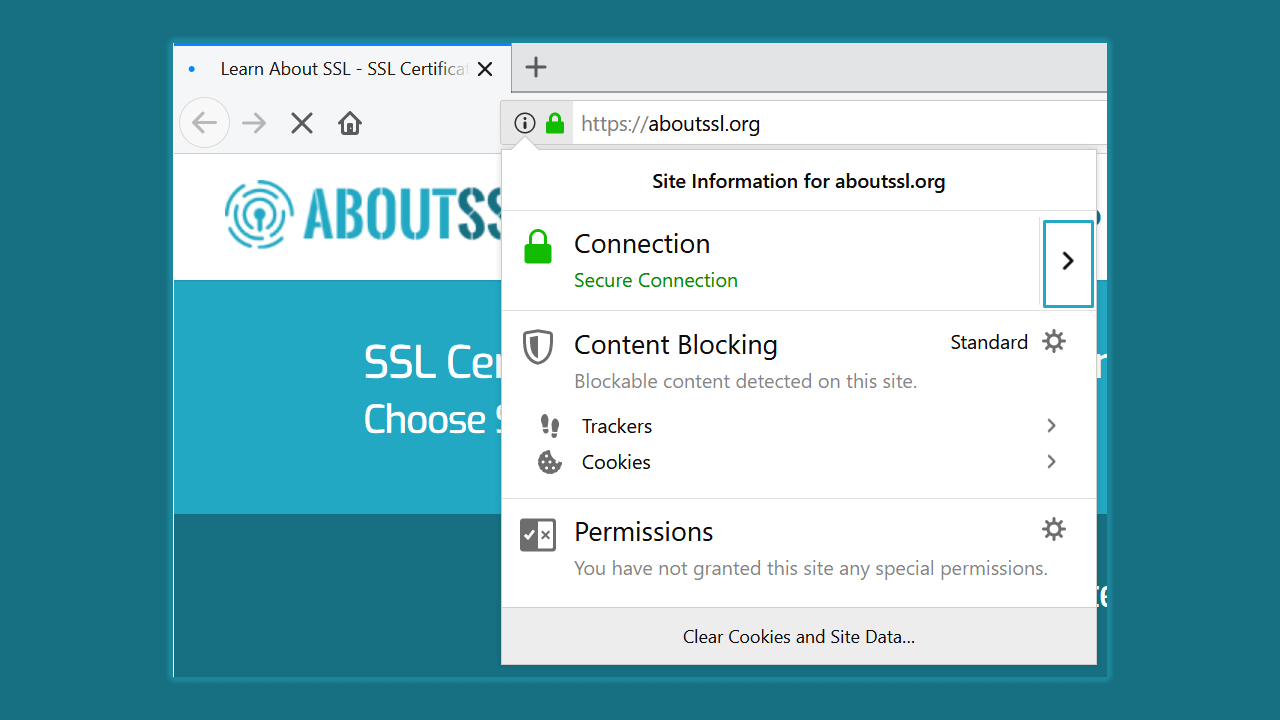

��� ��������� ���������� � ������� � ���������� TLS/SSL, � �������� ������� ����������� TLS/SSL ��� �������� ���������� (��� ������ ������������) �������. ����� ����� ���������� (��������, �������) ������� ������� CN �� DN � ���� subject (�/��� � ���� subjectAltName, �������� RFC 6125) ��� �������� �������� (������, ������ ���-�������, ������ ��� www.example.com). ����� ���� ���������� ����� ������������ DN � ���� issuer ����������� X.509 ������� ��� ���������� ���������������� ��������� ����������� � ��ϣ� ��������� ��������� (�, ���� �������� �� ����������, ��������� ���������� — ������ � ���� �����������, ��������� ������������ �������). ���� ������ �������� �������� ����������, �� ��� ����� ����������� ���������������� �������� ����������� ��������� �������������. � ����� (���� �ӣ ������ �������) �������� ����, ������������ � ����������� X.509, ��������� ���������� (����������) � ��������� ��� ���������� ������������ � ��������� � ���� subject ���������.

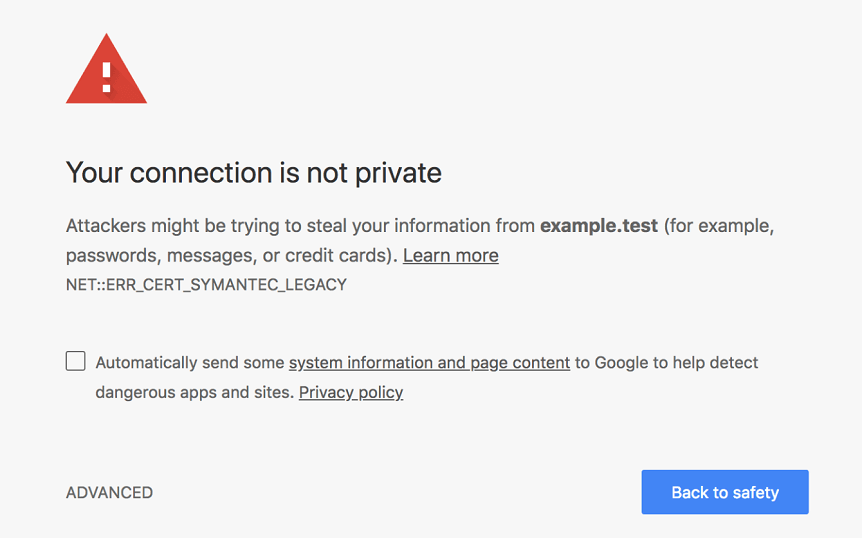

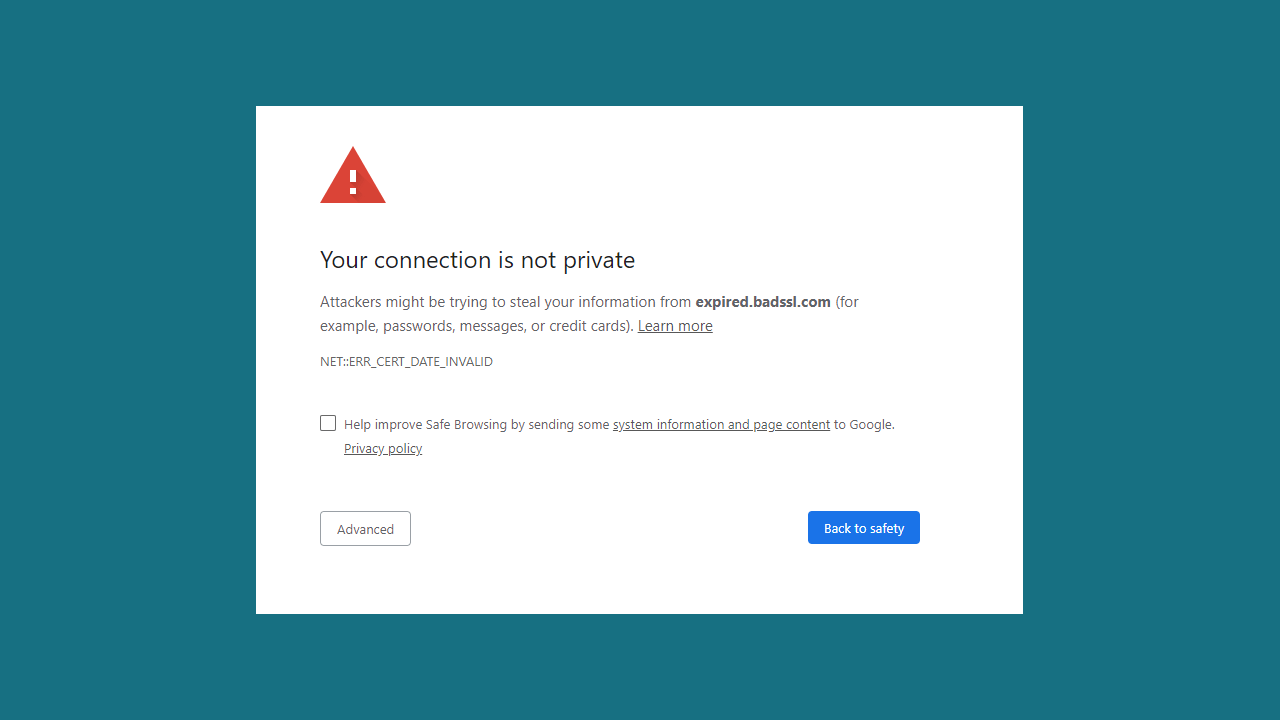

�������� ������ ��������� ������ ���� ����������� ���������� (�����������) � �� ��������� �������� ������������ — ��� ������ �������� ���� ����������� �������, � ��������� ������������ �� ����������. ������ TLS/SSL ��������� ��������� �������� ���������, � ���� ������ � ������ � ������ ���������� ���� �����������. ���� ���������� �������, ����� ������ ������������ ���� ����������, �� ������ ������ ����� ���������� ��������� ����������� �����������, ��� ���� � ���� ������ ������� ��� ����������� �������� � ������������� �����������, ���������� ����� ��ԣ�, ��������, �� ����� ��� � ���-������ �������������� �������.

������� 4 — ������������� ������������ X.509

��������� �� ����� ����������� subject � subjectAltName

����������� X.509 � ������������, ��������������� ������ ���-��������

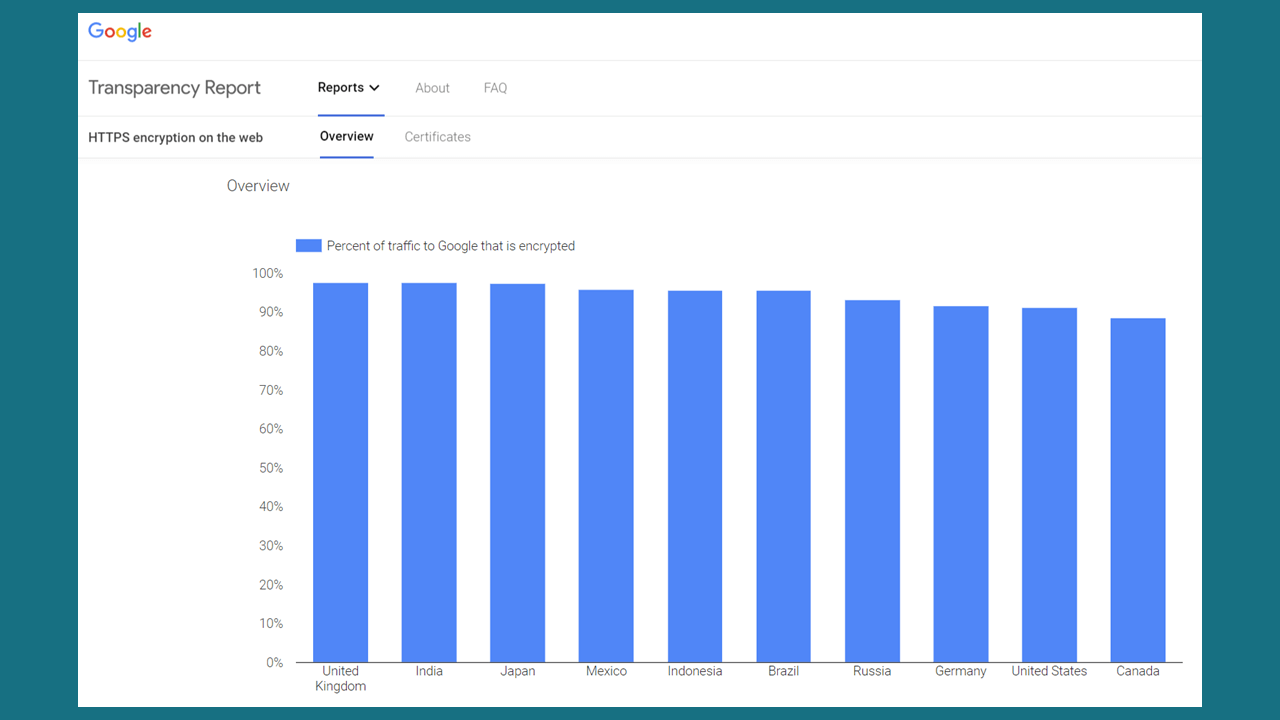

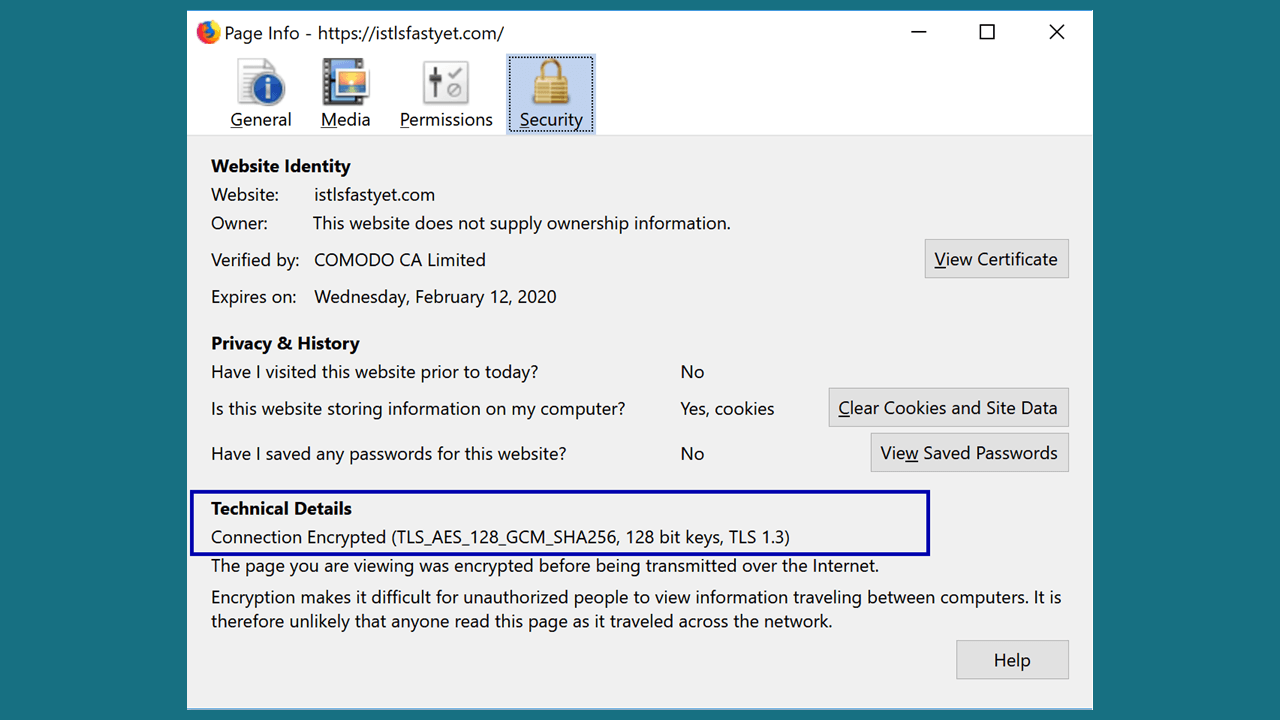

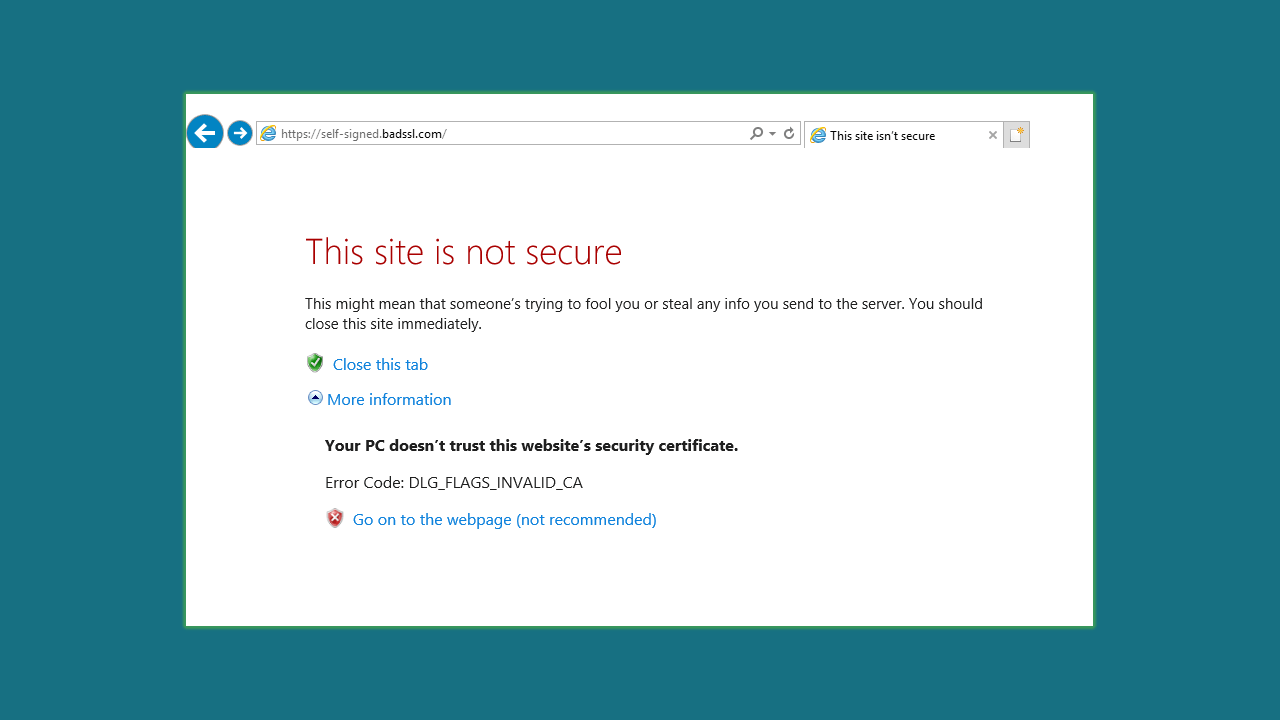

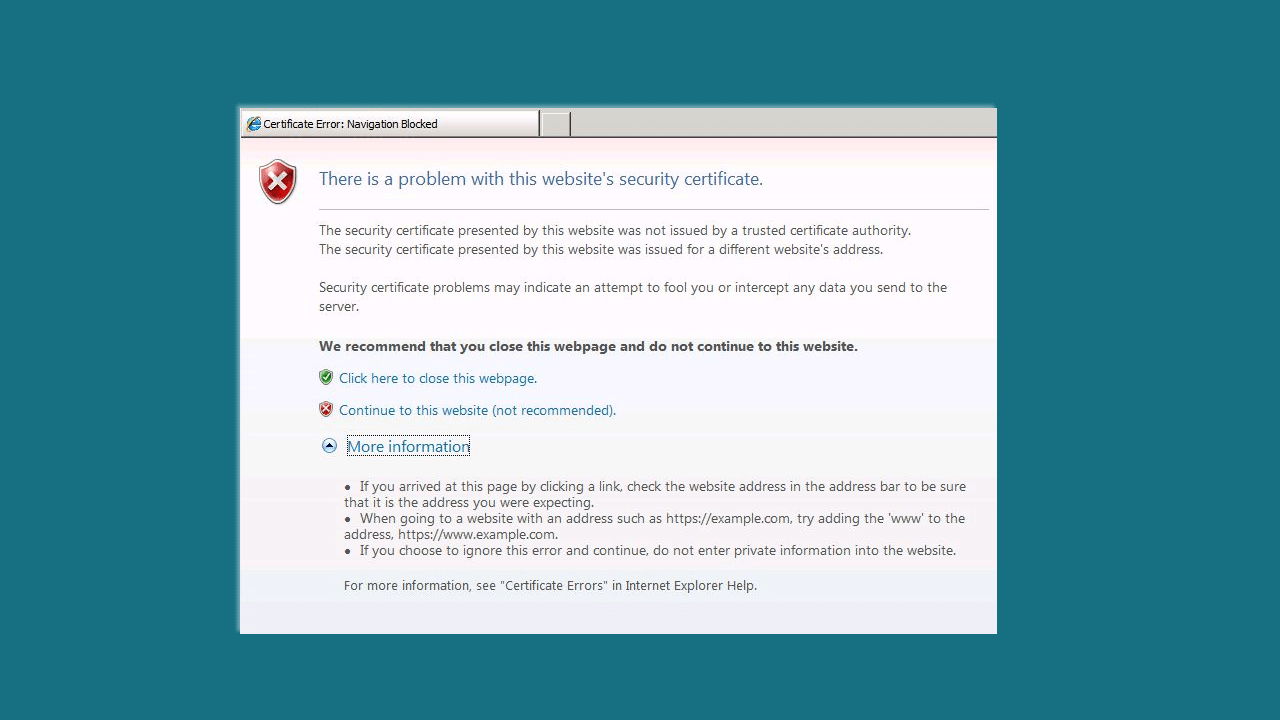

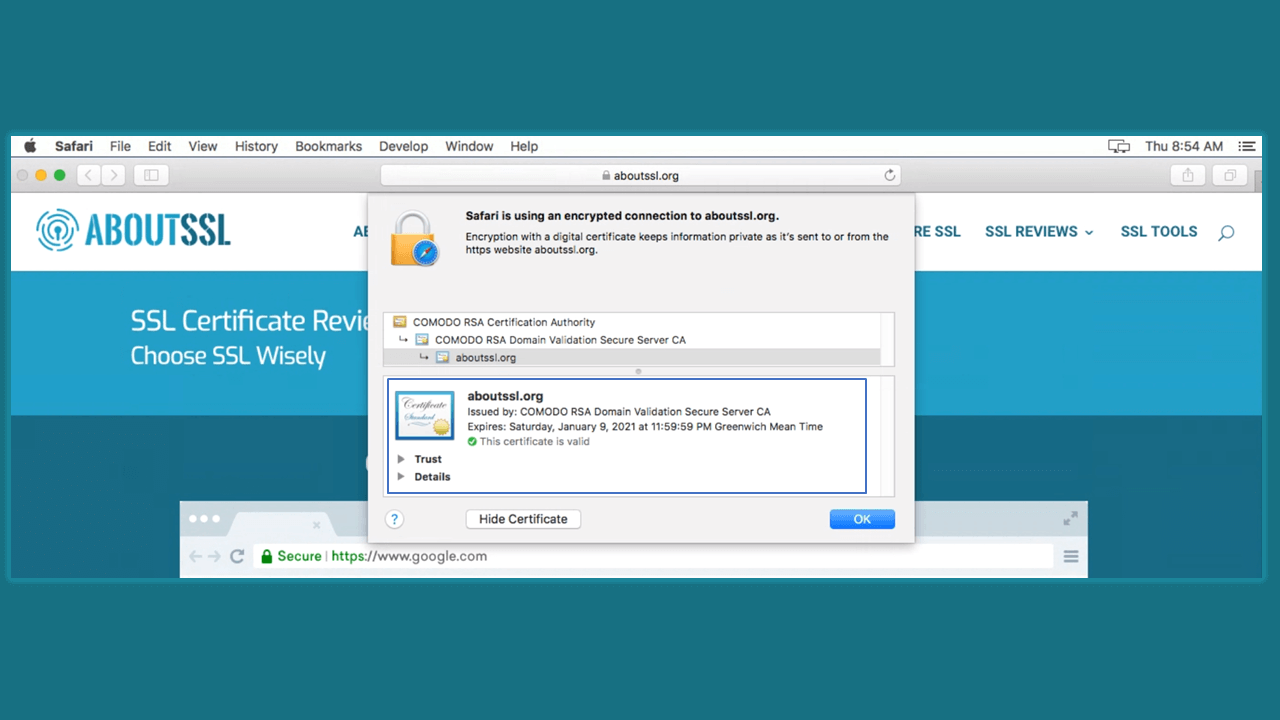

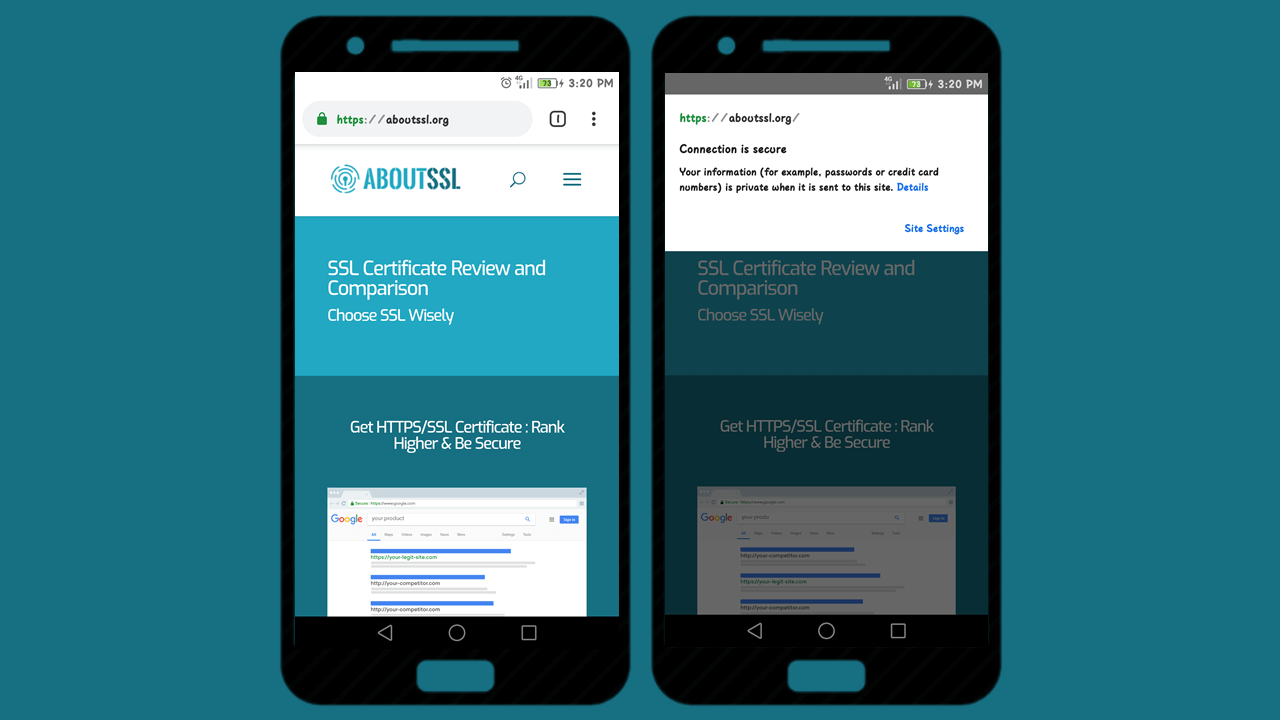

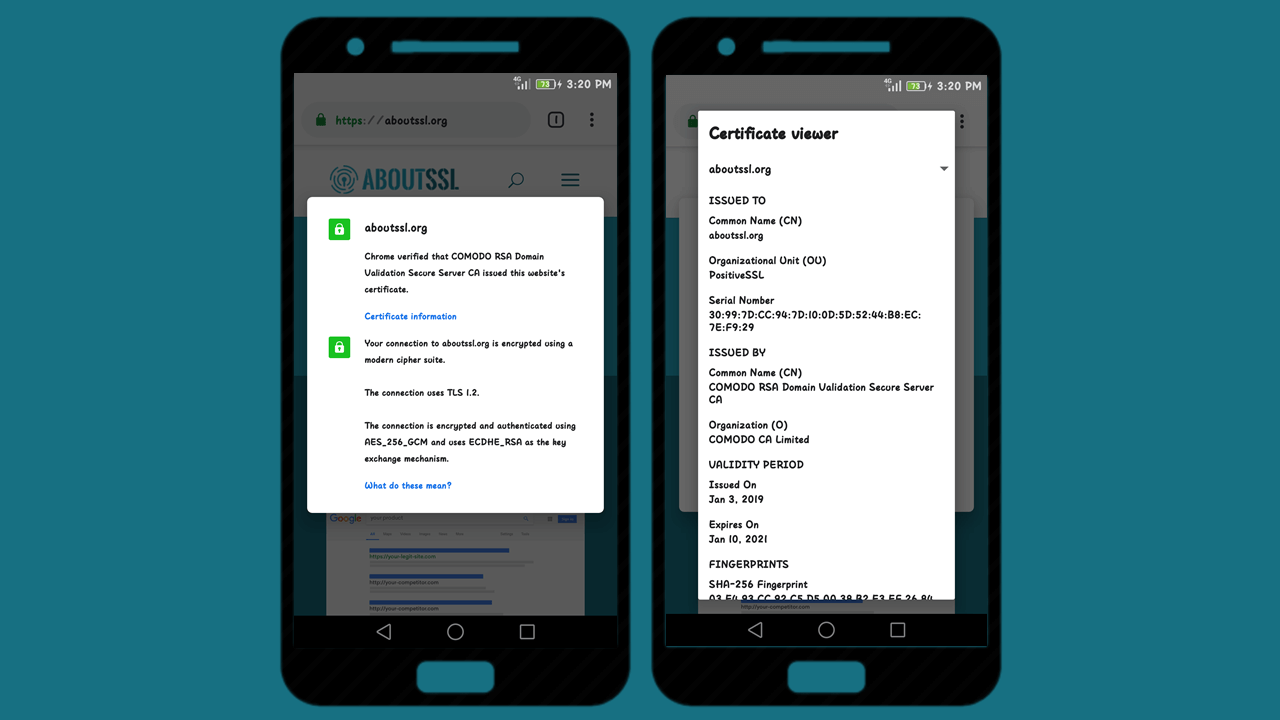

��������� ���-������ ������������ ������������� �������� �� ������ ��������� ���������� �� ������ ������������ X.509 (SSL). ��������� ����� �������� ������ ����� ������ ��������� (�� ��� �� ������� � ���, ��� ��� �����).

����� �������� ���-����� ������������ �������� � ��� ����������, ����� ��������� �� ������� ������� �������. ��������/�������� ����� ������ ������ ������������, �������� �� ��������� TLS ������������ �����������. � ������ �������, ������ ��������� ������ ���������� ������� ��������� ����� ������������ ���-����������� �������� (��� ���������� ��������������������� �����). � ��� ����� ���������� ����� ���أ���� ��������.

��� � ޣ� �� ����?

�������� ������� � ������� ������������ X.509, � ����� � ��������� ��������� �������, ���������������� � ���� ������������ X.509. � ���������, ����� ����� ���� ������������ (� ����������� �������) ���������� (����� 5 � ������������������ ������ ����������� ��������� TLS), � ������� ���������, ����� � ������� ��� ������ � ��������� ����� ���������������� ����������� (��������, ��� � ������������� ������������ (� �������� � �������� �������) ������ ������� ��������� � �������������� ��������� �����, � ������ �������� ��������� �����, — � ������ ������ ������, — ����� ������������ ��� ���������).

������ �����������, ��� ����������� example.com ����������� ������������ ���-����� � ���� �������� ������ ���-����������� �����������, ������� �������� ��� example.net. ���� ������� ������������ ����������� � TLS-�������� �� www.example.com, �� �� ������� ������� ���������� � ������ www.example.com (�� ���� � ������ ���� �����, � �������� �� ������������). ���� �� �� ������� ���������� � ������ www.example.net (�������� ��� ����������� �����������), �� ����� ������� ��������� (�� ����� ���� �� ���� ���� �������� �������� ������������ ���������� ���������, ���� ��������� �������� ������ ���������� ������� ������).

����� �������� �� ���� ����� ������, � RFC 6066 ���� ������� SNI (Server Name Indication, ��������� ����� �������), ����������� ������� (��������) ���� ������� � ��������� ServerHello, ��� �� ������������ � www.example.com, ����� ����������� ������ �����-������ ������� ������������� ��������� ���������� (www.example.com). ������! ������� ����� ��������, ���!

�� ��� ������.

�� ���� ���������� �������������� ����� (CA) �� ������ ���������� ��� example.com ������-�� ��� example.net. ������ �������� ������ (������� ������ ��� ��� ���� �������� �������� ��ϣ ����� �������������) ����� �������� ���������� �� ���� �����. ������, ��� �� ������ �� ������ 5 ������������������ ������ ����������� ��������� TLS, ��������� ���� ������ ����� � ���� �� ������ ����������, �� � ��������������� � ��� �������� ����. ��! ������ ��� �������� �������� ����! ��-��-��!

� RFC 7711 ������������ �������, ��� ������� ������������ (example.com) ����� (��������� ��������� ������ DNS SRV) ���� ������������ �������������� SSL-����������� ������� ������� (� ����� ������ example.net) ��� �������� ����������� ������ �����, ��ԣ� �������� �� ������������� ���-�� �� ���-����� ���������� �������������� ������ � ������� JSON. ������������ �� ����� �������� ������� ������� SSL-���������� �, �������������, �� ����� ������������� ���� �������� ���� �������-����������. � ������, ����� ���������� ���-����� ������������ ��� ������� ����� ��������� ������ DNS SRV, � �����, ��������� ���������� URL, ����ԣ� ������ ������������� (�����������, �� ������ ������ �������, � ���� ������ �������, ��� ���������� ������������ example.net). ��� ��������� ���� ����������, ������� � �������� ������ ���������� �� example.net ��� ������� � example.com. ��� ������� �������, ������� ���������� ��������� � ���������� ������. ��� ���������, �����, �������, �������.

����������: � ���� �� RFC ����������� ������������ ����������� �������, ��� �� ��������� ����������� ������ �������-���������� ���� ���������� X.509 (�, ������, ���� �������� ����).

� ���� �������� ���������� � ������ ��������� ������� � �������������� DNSSEC � DANE, �����-������ �� ��� ���� ����������� ���������������. ������ �� ���������, ��� ��� ����� �����.

�������������� ��������� �� ����� ����������� subject � subjectAltName

���������, ��������� � ������������� (CMP, CMC/CMS, CRMF, SCVP, OCSP, HTTP)

���������� X.509 ������������ ����� ��������� ������. ��������� ��������� ��������� ����������� ����������� � ������������� ����� ���������������� ����. ����� �������� � ������������� X.509, ��� �������� ������� �� ����������, ��������� ������������ ����������� � ������, ����������, � ���������, � ��������� ���������� ������������� (Certificate Management Protocol, CMP, RFC 4210) � � PKCS #10 (RFC 2986), � ������� ����� � ���� �����������.

������ �����: ��� ����������� � ������������� � �������� ������ ������������ (Certificate Revocation Lists, CRL) ��������� ��� ����������. �������� ���������� ������������� (Certificate Management Protocol, CMP, RFC 4210, �����̣� � RFC 6712) ������������� ������ ��� ����������� ������������� (������ ��������� ������������ (Certificate Request Message Format, CRMF) ������̣� � RFC 4211). � RFC 4210 ���������� ��������� ���������������� ������� (����� ��� HTTPS), ������� ����� ���� ������������ ��� ��������������� �������� ����������� �� ����, �� �� ���� ������ ����������� ������������� ��������� ��� ��������� ������������ (�������� CMC/CMS ����).

�������� CMC/CMS (Certificate Management over CMS, ���������� ������������� ������ CMS), ������̣� � RFC 5272, RFC 5273, RFC 5274 � �����̣� � RFC 6402, ��������� ������������ ���������� ��������������� �������� ����������� �� ������������� ������� � �� (������� ����� ������������� ��) � �������. ������ ��������� ����� ���� ���� PKCS #10 (RFC 2896), ���� CMRF (RFC 4211). ���� �������� ������� �������� CMC, �� ������ ��� �������� CMS. ����������, CMS — ��� Cryptographic Message Syntax (��������� ������������������ ���������), � ������� ����������� ������ ������ �������� ������� � ������ (��� PKCS #10 ��� CRMF). ������ �������� ���������� ��� ��������, ������� ����� ���� ��������� ��� �������������, � ��� ����� ���������� ������ ������� (�������� ������������), �������������� � ������������� ���������� �������. ��� ������� � ���������� (�������) ��������.

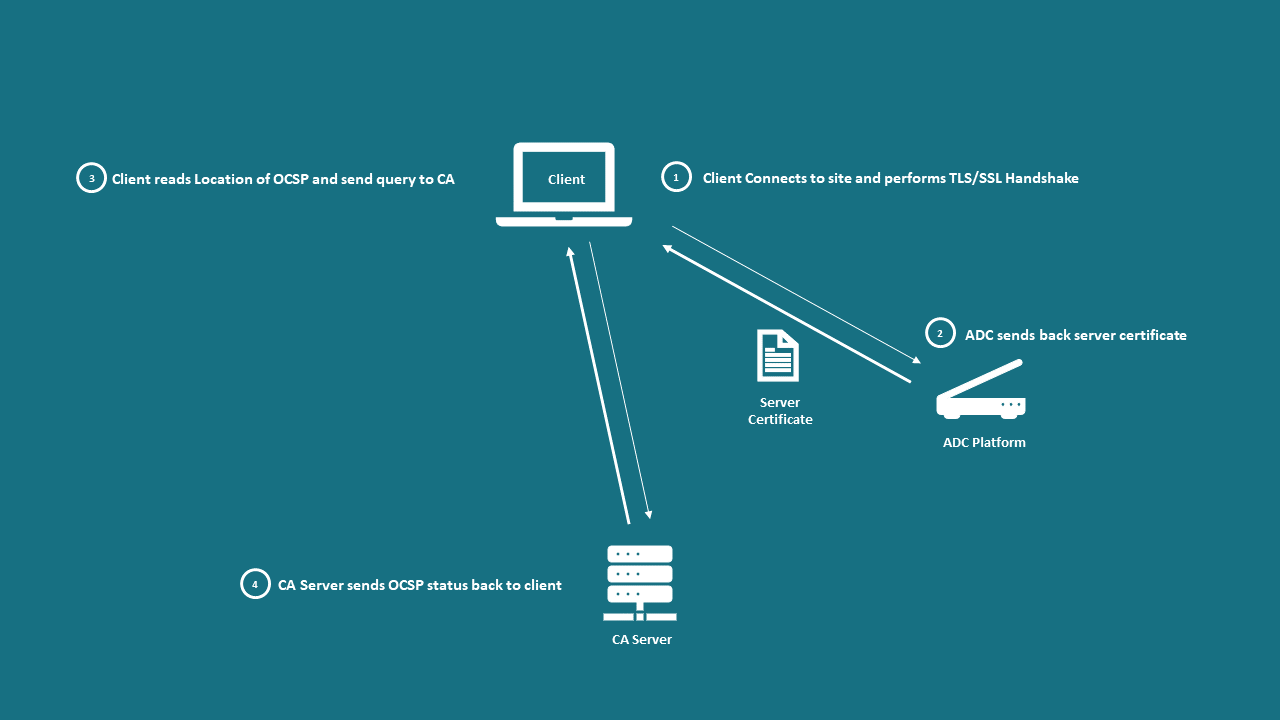

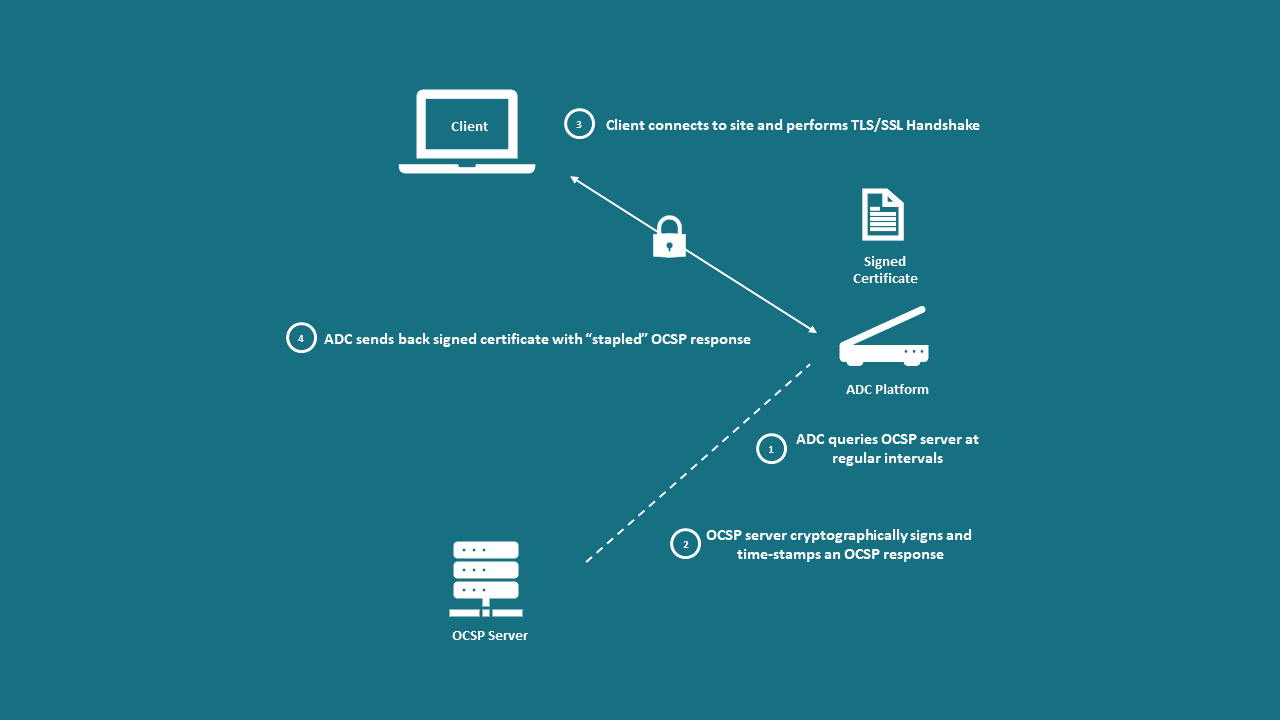

�������� ������-��������� ������� ����������� (Online Certificate Status Protocol, OCSP, RFC 6960) — ��� �������� ��� ������-�������� ����������� ������������. RFC 6066 ��������� �������� TLS ����� ������ ��� ����������� OCSP-������ ����������� �� ����� ���� ��������� �����������, � RFC 6961 ���������� ����ݣ���� ������ ‘certificate_request_v2’, ����������� ������� ��ߣ�� ������� ������� OCSP.

�������� ��������� ��������� ������������ (Server-Based Certificate Validation Protocol, SCVP, RFC 5055) ��������� ������������ ������������� ������� ��������� ���������� �������, � ������ ���������� � ��������� ���� ������������. ���� �� ������ SCVP �������� �ݣ � ����������, �� �� ����� ������������� �������������� ����������������, ��������, �������� ������� ����������� (��� OCSP) ��� ��������� ������������� ������������ (��� CMP).

� RFC 4387 ���������� ��������� ������������ ����������� � ������������� X.509, ������� � �������� CRL �� ��������� HTTP � �������������� ������ GET (��� ��� ���� ����� �� ������������, ����� ��������� ��� �������� ���������� X.509). RFC 4386 ���������� ������������� DNS-������� SRV ��� ����������� ������������ ������������ � �������� OCSP.

�������� ���������� ������������� (Certificate Management Protocol, CMP)

�������� ���������� ������������� (CMP) ������̣� � RFC 4210 (�����̣� � RFC 6712), ������ ��������� ������� ������������ (Certificate Request Message Format, CRMF) ������̣� � RFC 4211.

� ���������� �������� ����� ���������.

�������� ��������� ��������� ������������ (Server-Based Certificate Validation Protocol, SCVP)

� ���������� ����� ��������� ��������. �������� OCSP � ������������ ������� �������� ���� ��������.

���������� ������������� ������ CMS (Certificate Management over CMS, CMC/CMS)

� ���������� ����� ��������� ��������.

�������� ������-��������� ������� ����������� (Online Certificate Status Protocol, OCSP)

�������� ������-��������� ������� ����������� (OCSP) ������̣� � RFC 6960, � ��������������, �������������� ������� ������������������ ������ ��������� ������̣� � RFC 5019 (The Lightweight Online Certificate Status Protocol (OCSP) Profile for High-Volume Environments (�����ޣ���� ������� OCSP ��� ���������������� ����)). � ���� ������� ����������� �������� ������ OCSP-�������� ��� ������ ����������� � ��������� ����������� �������������� (OPTIONAL) ����� � �������� � ������� (�������� ���������� ����). RFC 6960 (���������� �������� RFC 2560 � RFC 6277) ������ �������� ��������� ������� � ������������ RFC ��� ���������� ������� ������������� � RFC 5019, � ����� ��������� ���� �����������, ���������� ����� �������� ����� � ������������. � RFC 6961 ������̣� ����� ������ ‘certificate_request_v2’, ����������� �������� ���������� (���������) ������, � ����� ����������� �������� � ����� ��������� ���������� � ���� ������� ��������� � ������� ������������ (������� �������������).

OCSP — ��� ������ ������������ ������� ������ ������������ (Certificate Revokation List, CRL). ���� �������������� ����� ������������ ������ OCSP, URI ����� ������� ������ ����������� � ���� AuthorityInfoAccess (AIA) ����������� (�������������� ������, ����������� ����������� EV, ������� ������������ OSCP). ������ ���������� ������, ����������� ����������� ����������� ��������, ���������������� ����������, ������� ��������� ���������, � �������� �� ������� OCSP ����������� �����, ����������� ������ ����������� ��� ����������� (good), ���������� (revoked) ��� ����������� (unknown). � RFC ��������� ���������� ������� � ������ ����������� ���� ��������� ������������ ���������� (� ���������, � �������� �������� ��������� LDAP, SMTP � HTTP) � ��������� ���������� ������������ ����� � URI ���� AIA �����������, ��������������� ��������. ����� RFC ���������� ������ ��������� HTTP (������������ GET � POST) ��� ��������������� OCSP. ������ ��������� ������� � ������:

# ������ �������

OCSPRequest

TBSRequest

version 0 = v1

requestorName OPTIONAL

requestList (���� ��� ���������, � ������ RFC 5019 - ������ ����)

reqCert

hashAlgorithm AlgorithmIdentifier

issuerNameHash ��� DN ��������

issuerKeyHash ��� ��������� ����� ��������

serialNumber CertificateSerialNumber

singleRequestExtensions OPTIONAL

requestExtensions OPTIONAL

optionalSignature OPTIONAL

����������:

-

������� ������� OCSP �������� ��������������, �, ���� ��� ������������, � ���� requestorName ������ ���� ������ �������, ����������� ���������. ��������, ��� �������� ������� � ���������� ��������� ������ ���� �������� ���� ��������, ������������ ��������� (��� ��� ��������������� ������).

-

���������� ������������ EV (Extended Validation) ������� ������������� ������ OCSP, ��� ���� ��������� ����� ������������ ���� ������ �������� ������������.

# ������ ������

OCSPResponse

responseStatus

successful 0 -- ����� �������� ���������� ������

malformedRequest 1 -- �������� ������ �������

internalError 2 -- ���������� ������ ������� ��������

tryLater 3 -- ��������� ������� �����

-- (4) �� ������������

sigRequired 5 -- ������ ������ ���� ��������

unauthorized 6 -- ������ �������������

responseBytes OPTIONAL

responseType OID (1.3.6.1.5.5.7.48.1.1 =BasicOCSPResponse)

BasicOCSPResponse

response

ResponseData

version 0 - ������, �� ��������� v1

responderID ���� �� ����:

byName 1 - ���

byKey 2 - ��� ��������� ����� ��������

producedAt GeneralizedTime

responses

certID

hashAlgorithm AlgorithmIdentifier

issuerNameHash -- ��� DN ��������

issuerKeyHash -- ��� ��������� ����� ��������

serialNumber CertificateSerialNumber

certStatus CertStatus

good 0

revoked 1

unknown 2

thisUpdate GeneralizedTime

nextUpdate GeneralizedTime OPTIONAL

singleExtensions OPTIONAL

responseExtensions OPTIONAL

signatureAlgorithm AlgorithmIdentifier,

signature ��� ������ ������

certs OPTIONAL

����������:

-

������ good � ���� certStatus �������� RFC �������� «�� �������», �� � ����� ���������� (Extensions) ����� ���� �������� �������������� ����������.

-

������ unauthorized � ���� responseStatus ��������� �� ��, ��� ������, �������� �����, �� ����� ����������� ���������� �� ����� �����������.

-

� RFC 6960 ���������� ��������� ���������� ��� ���������, ����� ����, � ��� ����� �������� ����� ���������� CRL (RFC 2459).

-

������ ����� ������������� ��, �������� ����������, ��������� � ���� serialNumber, �� �������� ��������� ����������� ����� ��������������� ��������������� ������. � ���� ������ ����� ������ �������� ���������� (���������� �������� ���� ��������������� ������, ������������ �����) � ���� certs, � ���� ���������� ������ ���� �������� ��������� �����������, ���������� � ���� serialNumber.

-

RFC 5019 ���������� ������������������� ������ ��������� (��������� ����������� � ������ �������� OCSP) ��ԣ� ���������� ����������� �������������� (OPTIONAL) ����� � ����� �������� �������� �� ���� ��� �������� ���������. ������������ � ���������: ��������� OCSP ������ HTTP ������ � �������������� ������� GET � POST. ������������ � ��������: ������ �������������� ������������ ������������ (�������� ���� requestList ����� 1), ��������� ��� ��������������� ���� singleRequestExtensions, �������������� �������� requestExtensions � optionalSignature (���� ������ ��������, ���������� ������ ������ ��������������� �������). ������������ � �������: ��ԣ� ��������������� ����������� �� ���� ���������� � �������, RFC 5019 ��� ��������� ��������� (� ������) ������, ����� ����, ��������� �������������� ���� responseExtensions (�� ���� singleResponseExtensions ����� ���� ��������). ����� ��, ���� ����� �������� �������������� ��, �� ������ �������� ���������� (���������� �������� ���� ��������������� ������, ������������ �����) � ���� certs, � ���� ���������� ������ ���� �������� ��������� �����������, ���������� � ���� serialNumber.

����� ����� OCSP

OCSP �������������� ��� ������� ��������� ������� (� ����������������� �������� ������� ������������ ������� CRL), ��� ��� ������������ ������� ����� ��������� ������ ������ ����������� �� ��� �������� � �������������. � ���������, ��� ��������� ����������� EV ����� ���������� ������� (��������, �������) � ���������� ������ ������� ��������� OCSP-�������� ����� ����������� ��������� ������������ EV. ��� ��������, � �������, ��� � ���������� ������� ��������� � ������� HTTPS ����� (� � ������ EV ������) ����������� �������������� �������� �� ����������� ��������� � ������� OCSP. ��������� �ӣ ������ ������ ��������� ���������������, ��, �� ��������, ��������� �������� ������������� HTTPS ��� ����� ������ (������ ����, ����� ��������� ����� �������� � ��ģ���� ������ DNSSEC), ������������������ �������� OCSP ����� ��������� � ��� ������ ������ �� ������ �� ������ ���� DDoS-����� (���� � �� ������ ����������).

RFC 6066 ��������� �������� TLS, ����� ������ ��� ����������� ������ ����������� � ������� TLS (OCSPStatusRequest), ��� �����, ��������, �ݣ ����� ��������� �������� �������� OCSP, �������� ���������� ������ OCSP � ������� ������� ������� ��� ���������. � RFC 6961 ����������� ������� ������ �������� �������� OCSP ��ԣ� ������������� ������ ������� TLS ‘certificate_request_v2’, �������, ����������������, ��������� (���� ��� ������ OCSP ������ �� ����������� ������ �������������� ������ ���������) ���������� ������ OCSP �� ������� (������ ��� ����� �������� OCSP ��-�� �������� ������������� � ������ ��������� �������) � �������� ��������� ��������� � ������� ������������ (������� ��� ������������� �����������) � ����� �����. � ������� (�� �� ��� ��������, ��� ��� ����� �����), ��������� �������������� ������������� ����������� ����� � ����� ����� ���أ���� ������, � RFC 7924 ������̣� �����, � ������� �������� ������ ����� �������� �������, ��� � ���� ��� ���� ��� ����������� ��� �������� ������������� �����������.

������ ����������� X.509

� ���� ������� � ����������������� (�� �� �������������) ������������ ����������� ������ � ���������� �������� ����� (���������� ���������� ����������) ����������� X.509. ���� ������ ������̣� � RFC 5280 (�����̣� � RFC 6818).

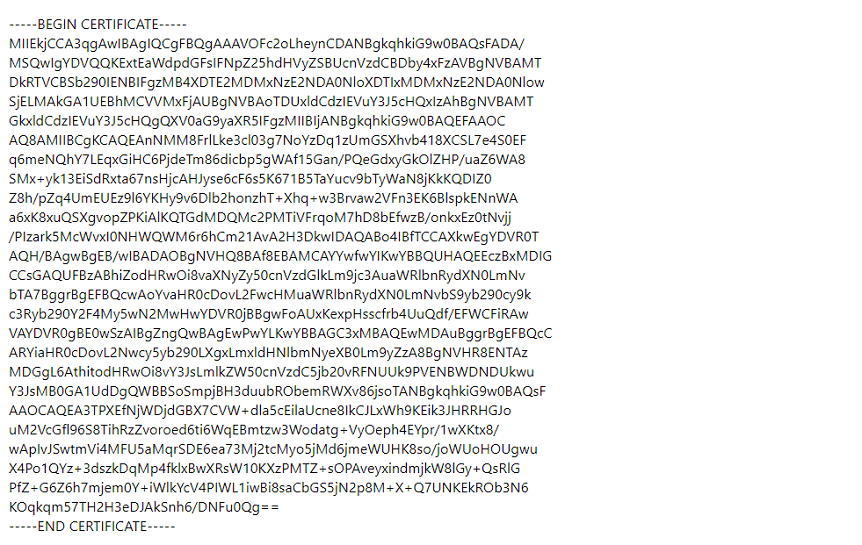

���������� X.509 ������������ ����� ��������� ASN.1, �������������� � ������� ������̣���� � X.690 ���������� ������ ����������� (Distinguished Encoding Rules, DER), � ���������� � ���� �������������� ������ �� ��������� ���������� �������������� �������� (Object Identifiers, OID).

����������:

-

� X.509 (� LDAP) ������ ���������� ����������� ���������������� ������� (��� lowerCamelCase, ���� �� ������������� ���� ������). � ����� ������ ����� �������, ��� ������ ���������� X.509 ������������� � �������� ��������, ������� — ���. ����� ����, ��� ������� ������������ LDAP, ����������� � ��������������� DN, �������� ����������������� � ��������; ��� ��������, ��� ����� ��������� ��������������� � ��������.

-

RFC 7250 ���������� ����ݣ���� ������ ����������� ��� �������, ����� �������� ���� ��� ������� � ���������� ������ ���������� ��������� (��������, ���-����). ���� ����������� ������ ����������� ���������� ������ ������� subjectPublicKeyInfo (� ��� ��� �������). � ���, ��� ����� ����������� ������ ����������� ������ �����������, ����������� � ���������� ClientHello � ServerHello � ���� ����������� TLS/SSL.

��������� OpenSSL ���������� X.509 �������� ��� (�������� ���� ������� ����):

Certificate:

Data:

Version: 3 (0x2)

Serial Number:

bb:7c:54:9b:75:7b:28:9d

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=MY, ST=STATE, O=CA COMPANY NAME, L=CITY, OU=X.509, CN=CA ROOT

Validity

Not Before: Apr 15 22:21:10 2008 GMT

Not After : Mar 10 22:21:10 2011 GMT

Subject: C=MY, ST=STATE, L=CITY, O=ONE INC, OU=IT, CN=www.example.com

Subject Public Key Info:

Public Key Algorithm: rsaEncryption

RSA Public Key: (1024 bit)

Modulus (1024 bit):

00:ae:19:86:44:3c:dd...

...

99:20:b8:f7:c0:9c:e8...

38:c8:52:97:cc:76:c9...

Exponent: 65537 (0x10001)

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

Netscape Comment:

OpenSSL Generated Certificate

X509v3 Subject Key Identifier:

EE:D9:4A:74:03:AC:FB...

X509v3 Authority Key Identifier:

keyid:54:0D:DE:E3:37...

Signature Algorithm: sha1WithRSAEncryption

52:3d:bc:bd:3f:50:92...

...

51:35:49:8d:c3:9a:bb...

b8:74

����������: � �����ģ���� ����������� ������, ���� ��� ������ ��� ��������� ���������, ���� �������� ��� ���� ��������� (����� ��������� ���������� ������������).

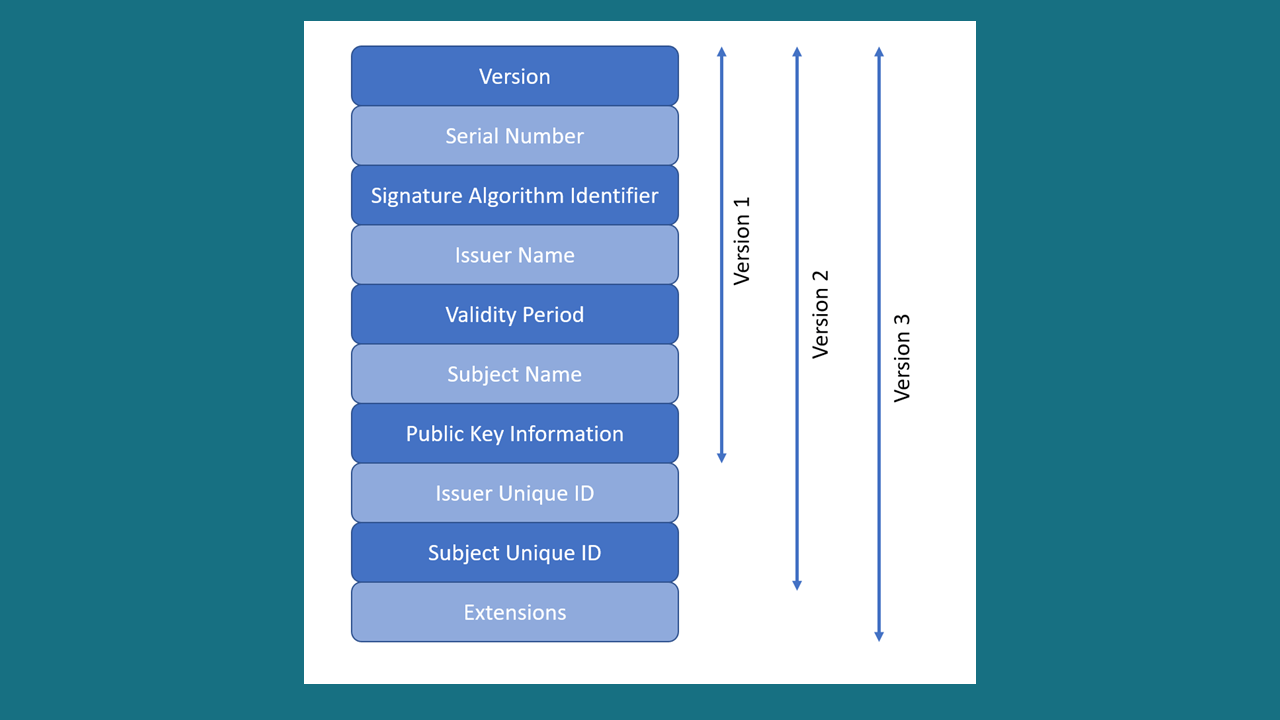

���������� X.509 ������� �� ��������� ����� (���������):

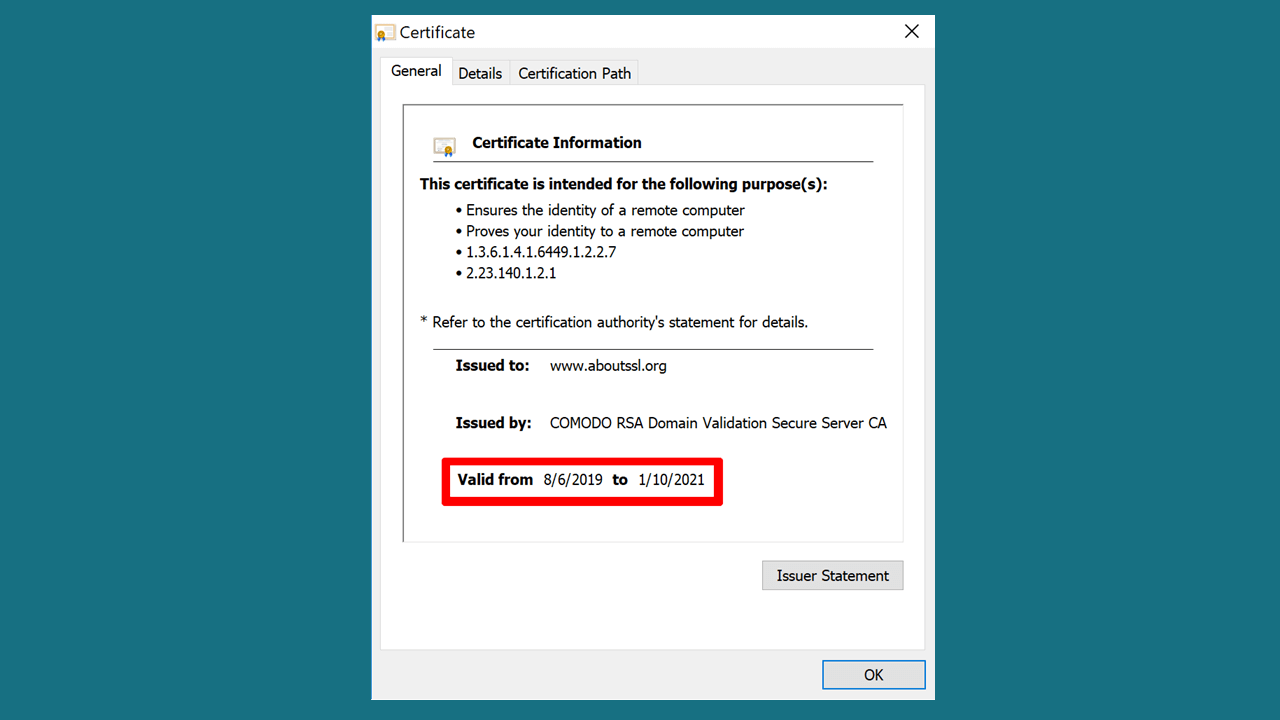

| Version | � ����� ������ ��� ���� ����� ��������� �� ������ 3 (X.509v3). ��������� ��������� ���������� � ����, �������� ����� ���� ����� 2. ���� ���� �������, ��������������� ������ 1 (�������� 0). |

| Serial Number | ������������� ����� �������� �������� �� 20 �������. ���������� ���������� �������� ����� ������� �����������, ����������� ���������� �������������� ������� (�� ���� ��� �� ����, � ���������� ������, �� ���������� ����������) � ��������������, ����� ����� �������, � ������� ������ ������������ (CRL). |

| Signature | ��������� ������� ���� ������ ���� ��� �� OID, ��� ������ � ���� SignatureAlgorithm ����. |

| Issuer | DN (Distinguished Name) ��������������� ������, ������������ �, �������������, ��������� ������ ����������. ��� ����� ���� �������� ��� ���������� �������������� �����. �������� ���� issuer ����� �������� �� ������������ ������ ��������� domainComponent (DC=), countryName (C=), commonName (CN=), surname (SN=), givenName (GN=), pseudonym=, serialNumber=, title=, initials=, organizationName (O=), organizationalUnitName (OU=), stateOrProvinceName (ST=) � localityName (L=). ������ �������������� ������ �������� CN=, C=, ST=, O=, OU= � serialNumber=, ��������� �������� ������������� (serialNumber= ����������� �����, �� ��� ������������ EV �������� ������������, � L= ����������� ����� (���� � ���������� �����������), �� � ������������ EV ������������ ��� ���������� ��������). ������������, � RFC 5280 ��������� ����� ��������� ���������� ������ ���������� DN (������ X.500 O=, C= ��� ������ IETF DC=, DC=), �� ��-����� ��� �������������� ������� X.500. DN �������� ����� ��������� �������� ���:

# ��������� �� ��� ������ �������� ������������� ��� �������� C=MY,ST=some state,L=some city,O=Expensive Certs inc, OU=X.509 certs,CN=very expensive certs # ���������� ��������� ������������� ����� RDN, # ����� ������������ ������������ ��������. # C = ������������� ��� ������ �������� ISO3166 # ST = ���� ��� ������� (����) # L = ��������������, ������ - ����� # O = ����������� - �������� �������� # OU = ������������� �����������, ������ - ��� ����������� ��� ����� # CN = ������������ ���, ������ - ������������ �������� ��� ����� |

| Validity | ������������ ����� ��� ������� (��������) notBefore � notAfter, ������������ ������ �������, � ������� ���������� �������� ��������������, ���, ���� ������������ ������ ������� NotAfter, ��� �������� ���������� ��� ������, ����� ������������ ����� ���ģ��� ��������������� ��������������� ������ (��������). ���� �� 2049 ���� ������������ ���������� ��� UTCTime (������ YYMMDDHHMMSSZ, ��-��, ��� ������������ ����� �������), � ����� 2050 ���� — ��� GeneralizedTime (������ YYYYMMDDHHMMSSZ, ��� ������������ �������� �������). Z � ������� ������������� ������� — ���������� ���������, ����������� �� ������������� �������� ����� Zulu Time (UTC, �� �� ����� �� ��������), ��� ţ ���������� ��������������� ��������� �����. |

| Subject | DN, ������������ ��������, ���������������� � ���� ������������. ���� ��� �������� ����������, � ����� issuer � subject ����� ���������� DN (� � ���� BasicConstraints CA ����� ����������� � TRUE). � ����������� ��������� ������������/������� DN � ���� subject ��� ��� ���� �������� �������������� ��������� ��������. ��� �������, ������� CN (RDN) ������� DN �������������� ��������� ���������� ��� ��������� ��������, ������� ����� �������������� ��� ����������������. �������� ���� subject ����� �������� �� ������������ ������ ��������� domainComponent (DC=), countryName (C=), commonName (CN=), surname (SN=), givenName (GN=), pseudonym, serialNumber, title, organizationName (O=), organizationalUnitName (OU=), stateOrProvinceName (ST=) � localityName (L=). DN �������� ��� �������������� ������� � ���-����� ����� ��������� ���: