1. Введение

2. Описание решения

3. Архитектура решения

4. Описание защитных механизмов

4.1. Защита от несанкционированного доступа

4.1.1. Защита входа в систему

4.1.2. Идентификация и аутентификация пользователей

4.1.3. Блокировка компьютера

4.1.4. Функциональный контроль подсистем

4.1.5. Контроль целостности

4.1.6. Дискреционное управление доступом к ресурсам файловой системы

4.1.7. Полномочное управление доступом

4.1.8. Затирание данных

4.1.9. Замкнутая программная среда

4.1.10. Контроль подключения и изменения устройств компьютера

4.1.11. Контроль печати

4.1.12. Теневое копирование выводимых данных

4.2. Защита дисков и шифрование контейнеров

4.3. Защита информации на локальных дисках

4.4. Шифрование данных в криптоконтейнерах

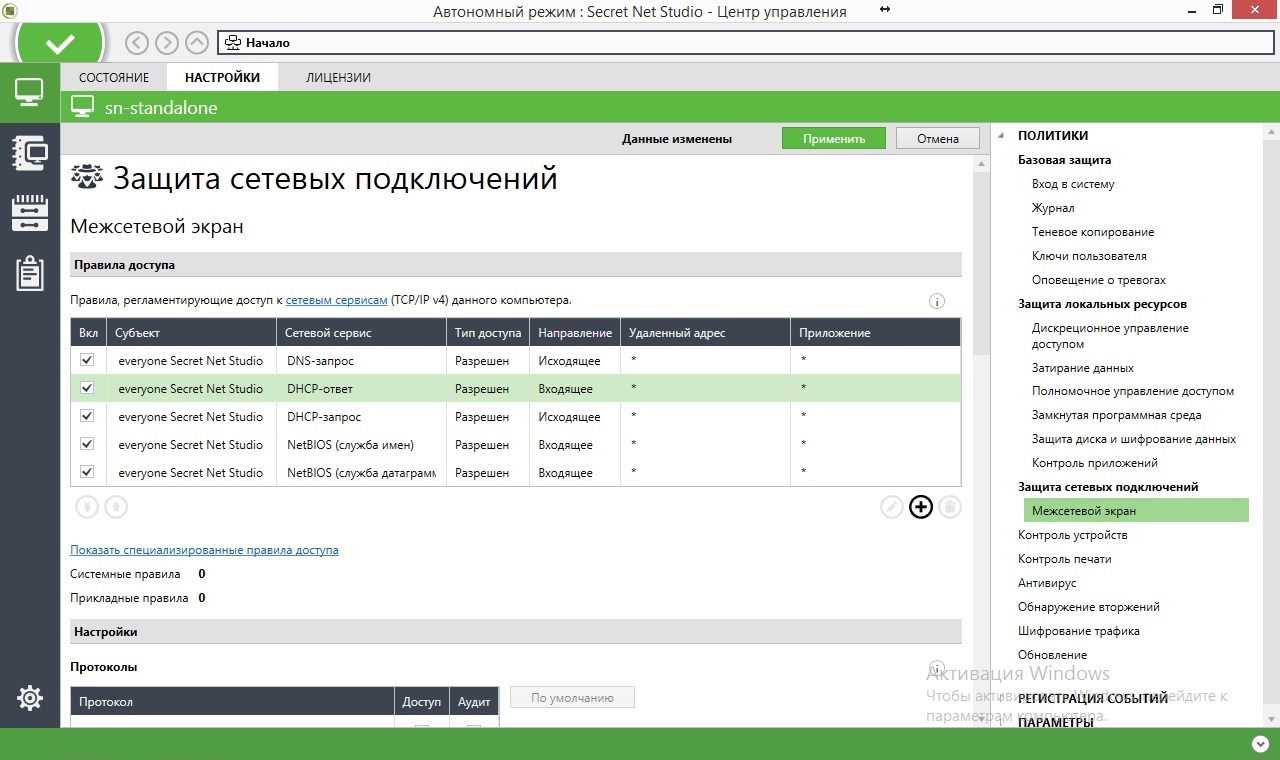

4.5. Персональный межсетевой экран

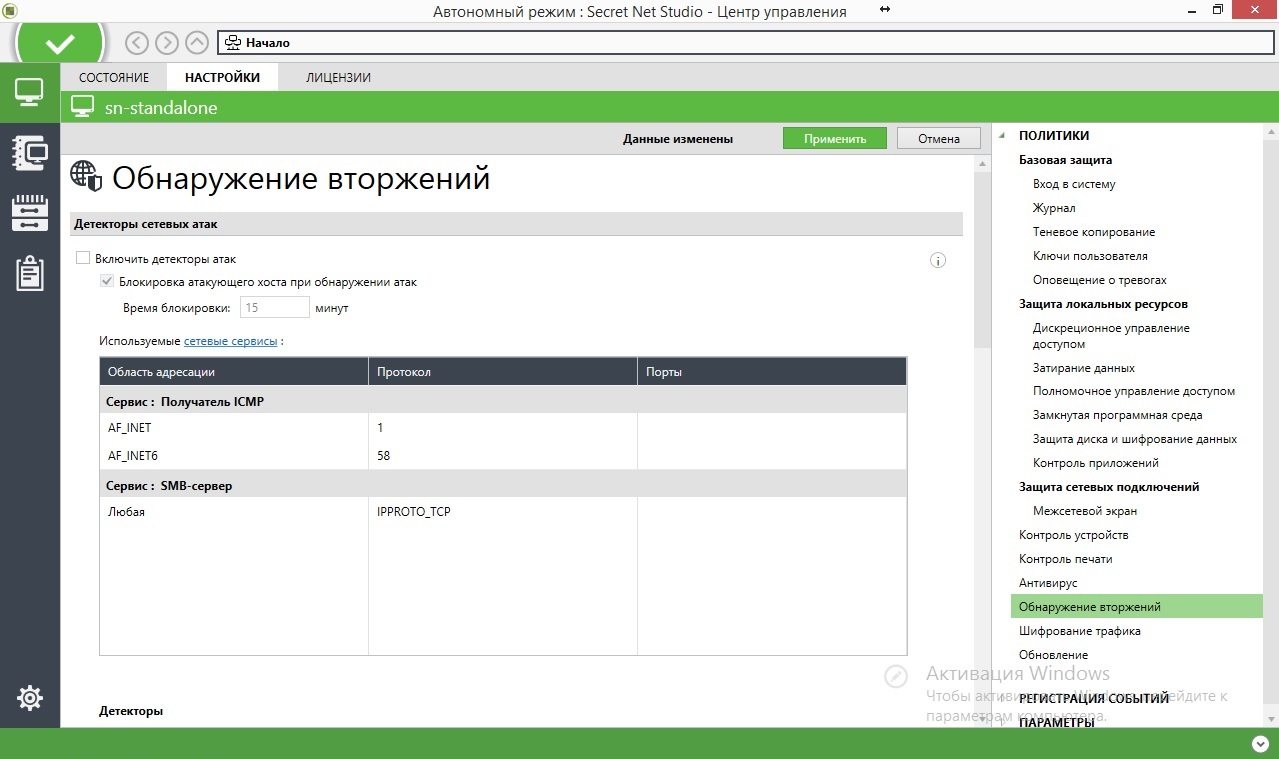

4.6. Обнаружение и предотвращение вторжений

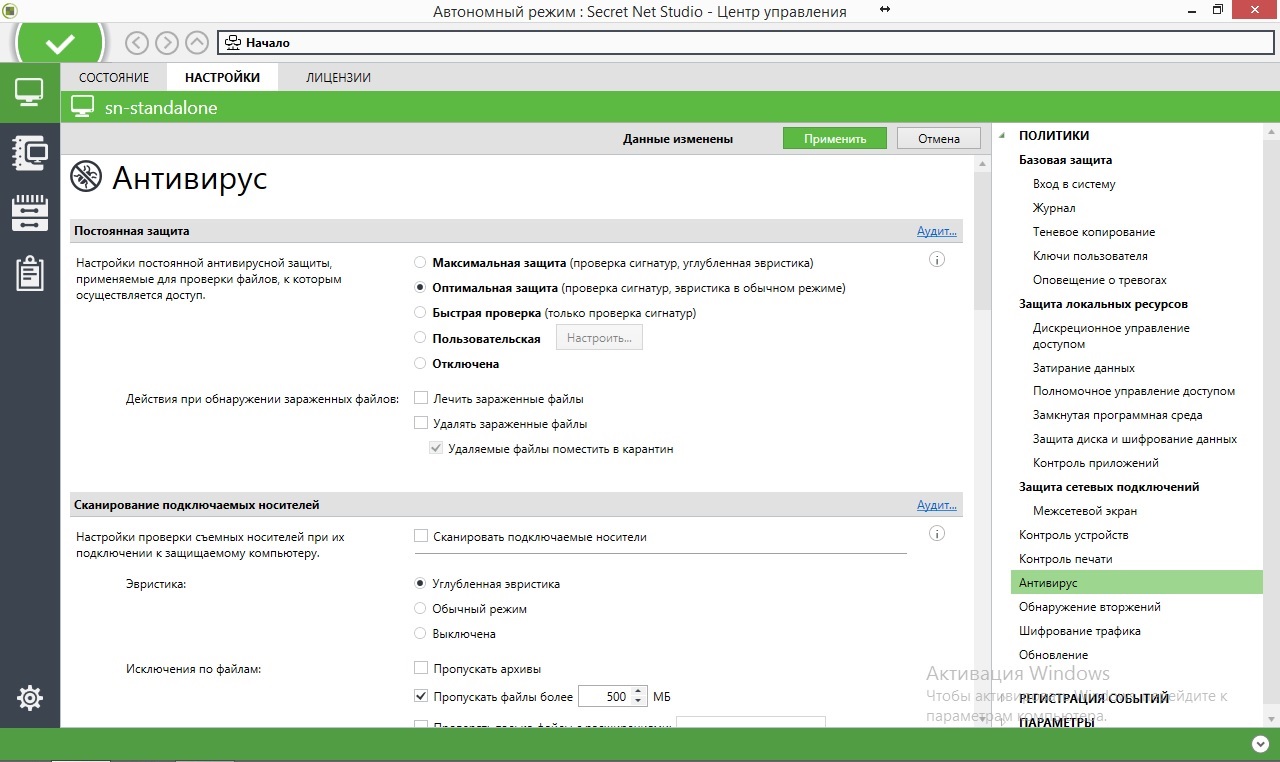

4.7. Антивирус

4.8. Шифрование сетевого трафика

5. Выводы

Введение

Значительную часть работ по защите информации составляют задачи обеспечения безопасности рабочих станций и серверов. Для их решения применяются продукты класса Endpoint Security, которые компенсируют внутренние и внешние угрозы с помощью различных подсистем безопасности (антивирус, СЗИ от НСД, персональный межсетевой экран и др.).

Отражение классических угроз безопасности компьютеров можно найти и в нормативных документах. ФСТЭК России включает требования к защите рабочих станций в обязательные для исполнения приказы: №21 о защите персональных данных, №17 о защите государственных информационных систем (ГИС), руководящие документы по защите автоматизированных систем. Эти требования также выполняются установкой на рабочие станции и сервера соответствующих средств защиты класса Endpoint Security.

Модель угроз информационной безопасности традиционно включает целый перечень актуальных для рабочих станций и серверов угроз. До сегодняшнего дня их не получалось нейтрализовать одним-двумя средствами защиты информации (далее — СЗИ), поэтому администраторы устанавливали 3-5 различных продуктов, каждый из которых выполнял определенный набор задач: защиту от несанкционированного доступа, вирусов, фильтрацию сетевого трафика, криптографическую защиту информации и т. д.

Такой подход сводит работу администраторов к непрерывной поддержке СЗИ из различных консолей управления и мониторинга. Кроме того, продукты разных вендоров плохо совместимы, что приводит к нарушению функционирования и замедлению защищаемой системы, а в некоторых случаях — и вовсе ко сбою в работе.

Сегодня на рынке появляются комплексные решения, которые объединяют несколько защитных механизмов. Такие СЗИ упрощают администрирование и выбор мер по обеспечению безопасности: у них единая консоль управления, отсутствуют конфликты в работе подсистем безопасности, продукты легко масштабируются и могут применяться в распределенных инфраструктурах.

Одним из комплексных средств защиты является продукт Secret Net Studio 8.1, разработанный компанией «Код Безопасности». В этой статье мы подробно рассмотрим защитные механизмы Secret Net Studio. Механизмы централизованного управления будут рассмотрены в другой статье.

Описание решения

СЗИ Secret Net Studio — это комплексное решение для защиты рабочих станций и серверов на уровне данных, приложений, сети, операционной системы и периферийного оборудования. Продукт объединяет в себе функционал нескольких средств защиты «Кода Безопасности» (СЗИ от НСД Secret Net, межсетевой экран TrustAccess, СЗИ Trusted Boot Loader, СКЗИ «Континент-АП»), а также включает ряд новых защитных механизмов.

В рамках данного продукта решаются следующие задачи:

- Защита от внешних угроз:

- защита рабочих станций и серверов от вирусов и вредоносных программ;

- защита от сетевых атак;

- защита от подделки и перехвата сетевого трафика внутри локальной сети;

- защищенный обмен данными с удаленными рабочими станциями.

- Защита от внутренних угроз:

- защита информации от несанкционированного доступа*;

- контроль утечек и каналов распространения защищаемой информации;

- защита от действий инсайдеров;

- защита от кражи информации при утере носителей.

- Соответствие требованиям регуляторов:

- Secret Net Studio находится на сертификации во ФСТЭК России и после получения сертификата позволит выполнять требования регуляторов при аттестации (оценке соответствия) информационных систем, в которых обрабатывается конфиденциальная информация, на соответствие различным требованиям российского законодательства (защита государственных информационных систем до класса К1, защита персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (гостайна с грифом «совершенно секретно» и т. д.).

*по результатам исследования «Кода Безопасности», доля их продуктов (SecretNet + ПАК «Соболь») на рынке СЗИ от НСД в 2012-2014 гг. составляла более 60% общего объема рынка.

Архитектура решения

Secret Net Studio 8.1 предоставляется в двух вариантах исполнения:

- автономный вариант — предусматривает только локальное управление защитными механизмами;

- сетевой вариант — предусматривает централизованное управление защитными механизмами, а также централизованное получение информации и изменение состояния защищаемых компьютеров.

В автономном варианте исполнения защитные механизмы устанавливаются и управляются локально (без привязки к серверу безопасности). При таком исполнении в состав продукта входят следующие компоненты:

- Клиент — устанавливается на серверах и рабочих станциях и предназначен для реализации их защиты.

- Центр управления (локальный режим) — программа управления в локальном режиме осуществляет прямую работу с защитными компонентами на компьютере.

- Сервер обновления антивируса — предназначен для обеспечения централизованной раздачи в локальной сети обновлений баз данных признаков компьютерных вирусов для антивируса по технологии ESET.

В сетевом варианте исполнения защитные механизмы устанавливаются на все сервера и рабочие станции, при этом осуществляется централизованное управление этими защитными механизмами. В дополнение к автономному варианту в сетевой вариант исполнения входят:

- Сервер безопасности — является основным элементом, обеспечивает взаимодействие объектов управления, реализует функции контроля и управления, а также осуществляет обработку, хранение и передачу информации.

- Программа управления — устанавливается на рабочих местах администраторов и используется для централизованного управления защищаемыми компьютерами.

- Сервер аутентификации — обеспечивает работу механизмов персонального межсетевого экрана и авторизации сетевых соединений (входит в состав ПО сервера безопасности).

Описание защитных механизмов

В Secret Net Studio 8.1 обеспечивается защита информации на 5 уровнях, для каждого из которых представлены определенные защитные механизмы (продукт объединяет более 20 взаимно интегрированных защитных механизмов). Информация об уровнях защиты и соответствующих им механизмах представлена на рисунке ниже:

Рисунок 1. Уровни защиты и соответствующие им защитные механизмы

Лицензируются следующие компоненты системы:

- защита от несанкционированного доступа (включает в себя механизмы, обеспечивающие защиту входа в систему, доверенную информационную среду, контроль утечек и каналов распространения защищаемой информации);

- контроль устройств (входит в защиту от НСД, но может также приобретаться отдельно);

- защита диска и шифрование контейнеров;

- персональный межсетевой экран;

- средство обнаружения и предотвращения вторжений;

- антивирус;

- шифрование сетевого трафика.

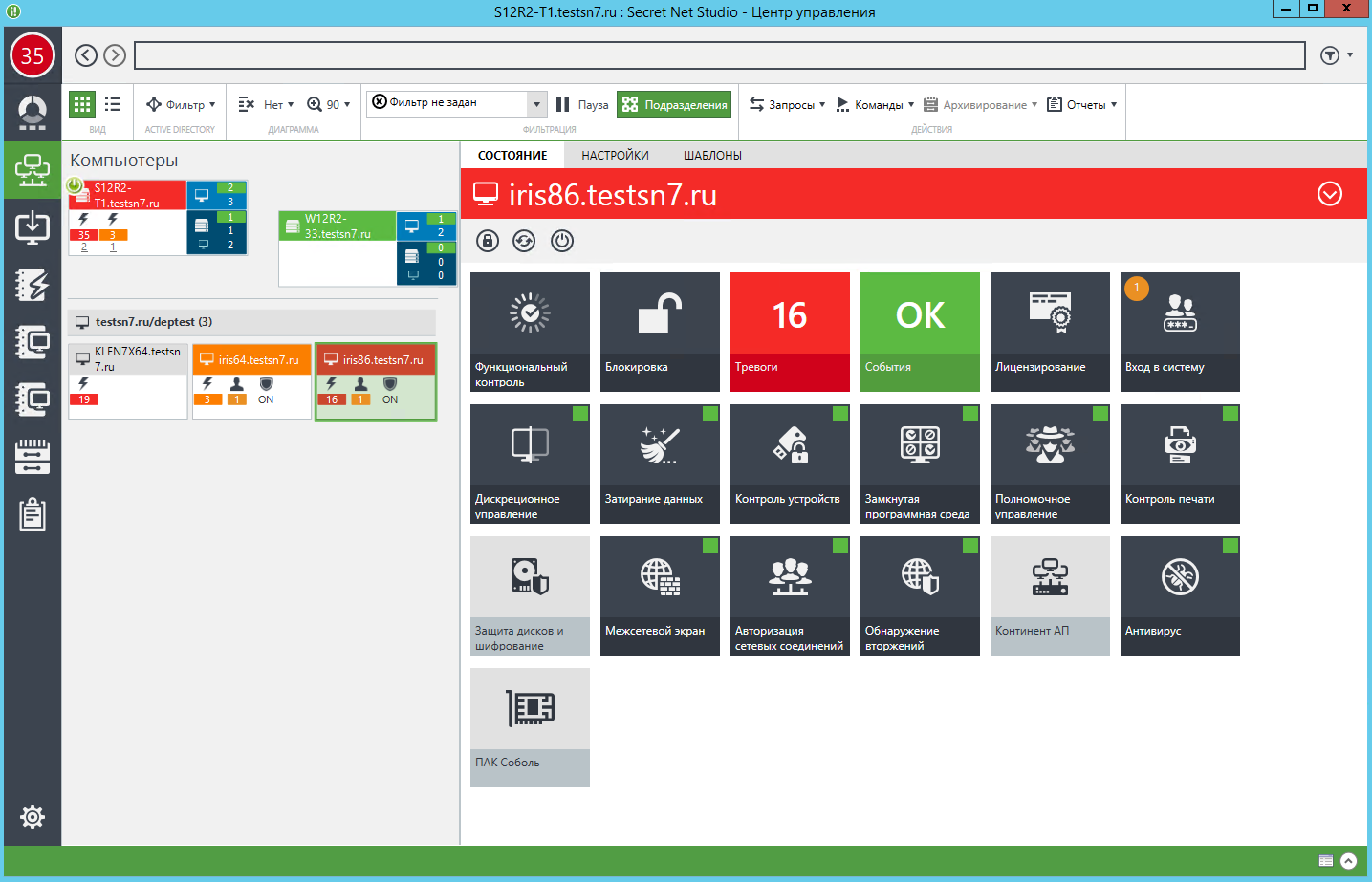

Рисунок 2. Централизованное управление защитными компонентами Secret Net Studio

Защита от несанкционированного доступа

Защита от НСД обеспечивается механизмами, применяемыми в СЗИ от НСД Secret Net. Их описание приведено ниже.

Защита входа в систему

Защита входа в систему обеспечивает предотвращение доступа посторонних лиц к компьютеру. К механизму защиты входа относятся следующие средства:

- средства для идентификации и аутентификации пользователей;

- средства блокировки компьютера;

- аппаратные средства защиты от загрузки ОС со съемных носителей (интеграция с ПАК «Соболь»).

Идентификация и аутентификация пользователей

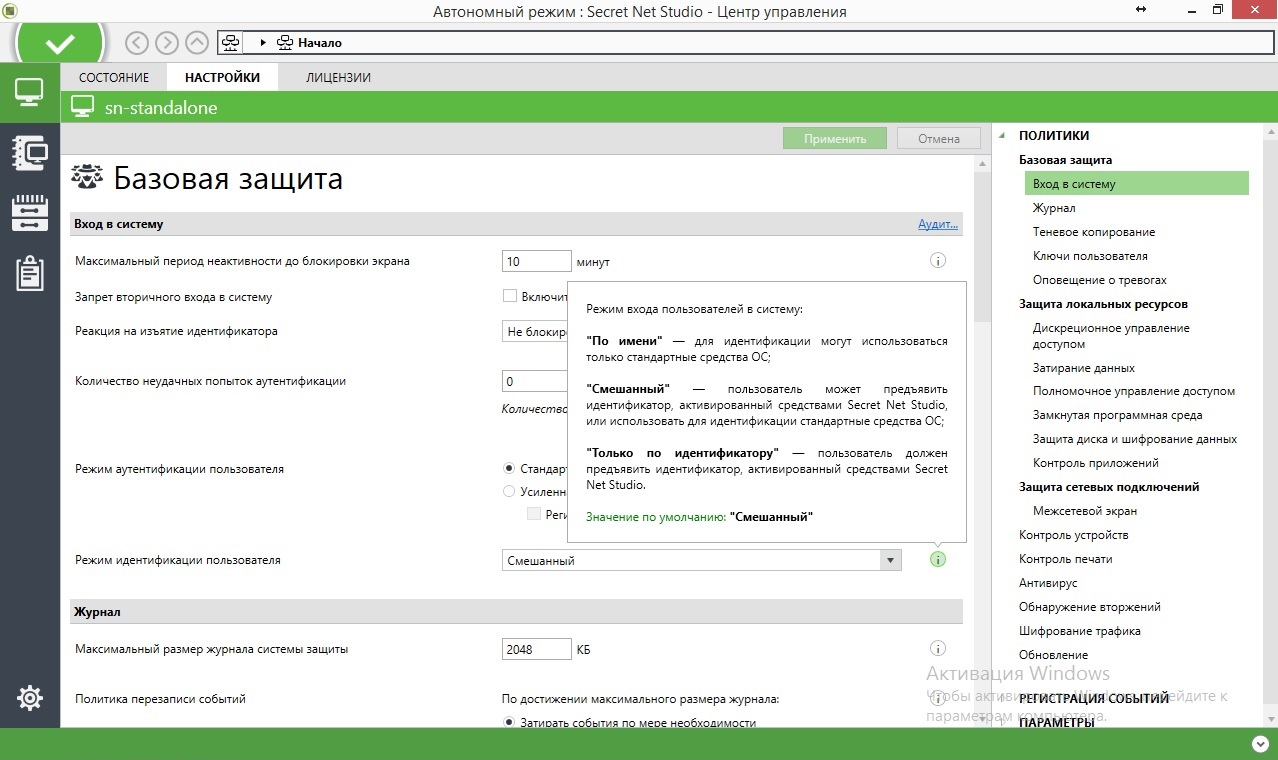

Идентификация и аутентификация выполняются при каждом входе в систему. В системе Secret Net Studio идентификация пользователей осуществляется по одному из 3-х вариантов: по имени (логин и пароль), по имени или токену, только по токену.

Рисунок 3. Политики в Secret Net Studio. Настройка входа в систему

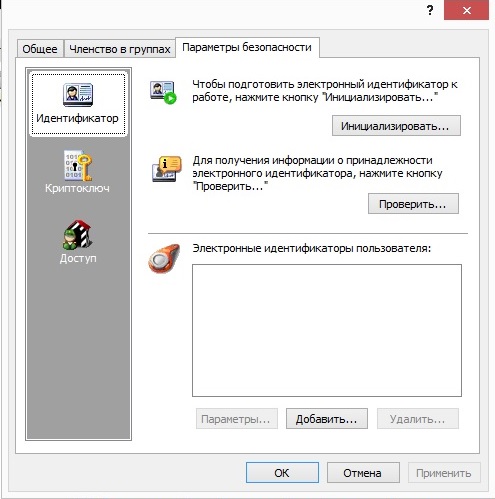

В Secret Net Studio 8.1 поддерживается работа со следующими аппаратными средствами:

- средства идентификации и аутентификации на базе идентификаторов eToken, iKey, Rutoken, JaCarta и ESMART;

- устройство Secret Net Card;

- программно-аппаратный комплекс (ПАК) «Соболь».

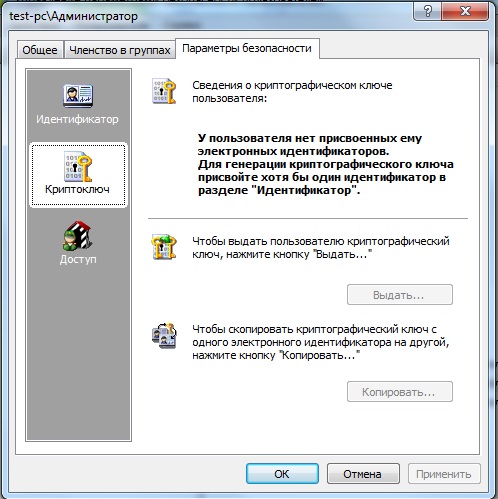

Рисунок 4. Настройка электронных идентификаторов для пользователей в Secret Net Studio

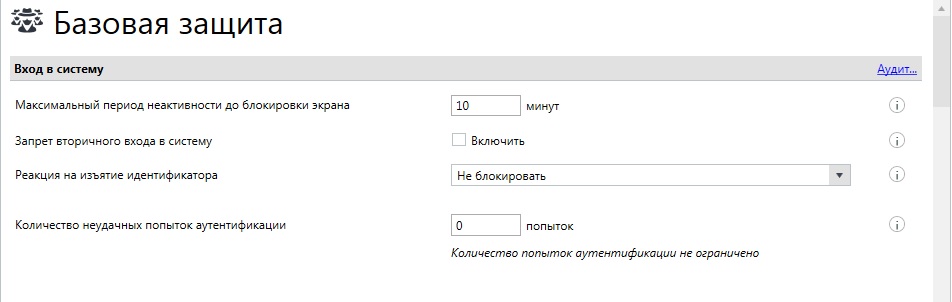

Блокировка компьютера

Средства блокировки компьютера предназначены для предотвращения его несанкционированного использования. В этом режиме блокируются устройства ввода (клавиатура и мышь) и экран монитора. Предусмотрены следующие варианты:

- блокировка при неудачных попытках входа в систему;

- временная блокировка компьютера;

- блокировка компьютера при срабатывании защитных подсистем (например, при нарушении функциональной целостности системы Secret Net Studio);

- блокировка компьютера администратором оперативного управления.

Рисунок 5. Настройка средств блокировки в Secret Net Studio

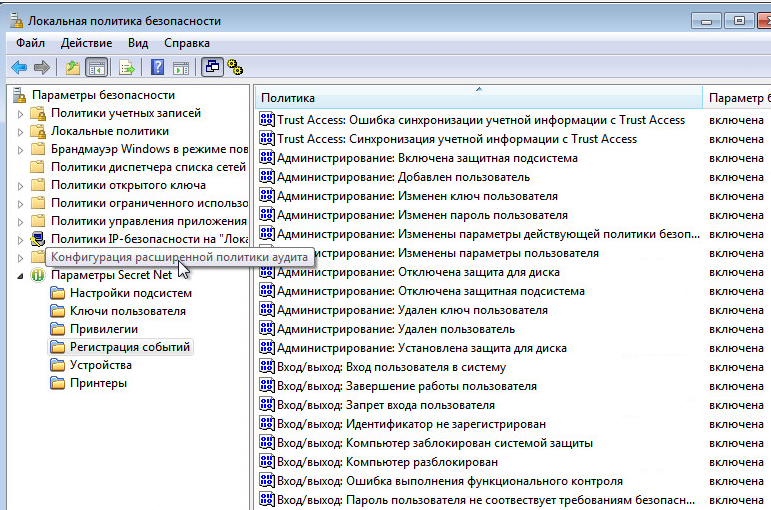

Функциональный контроль подсистем

Функциональный контроль предназначен для обеспечения гарантии того, что к моменту входа пользователя в ОС все ключевые защитные подсистемы загружены и функционируют.

В случае успешного завершения функционального контроля этот факт регистрируется в журнале Secret Net Studio. При неуспешном завершении регистрируется событие с указанием причин, вход в систему разрешается только пользователям из локальной группы администраторов компьютера.

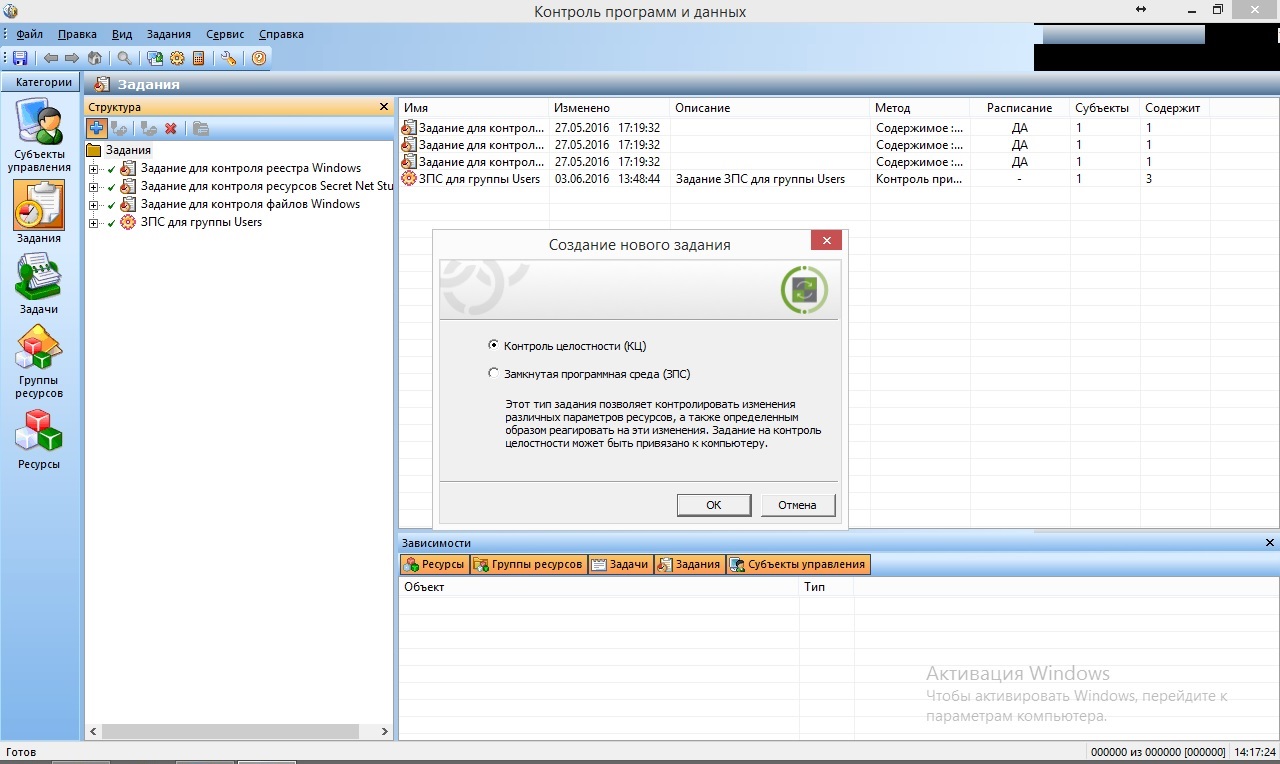

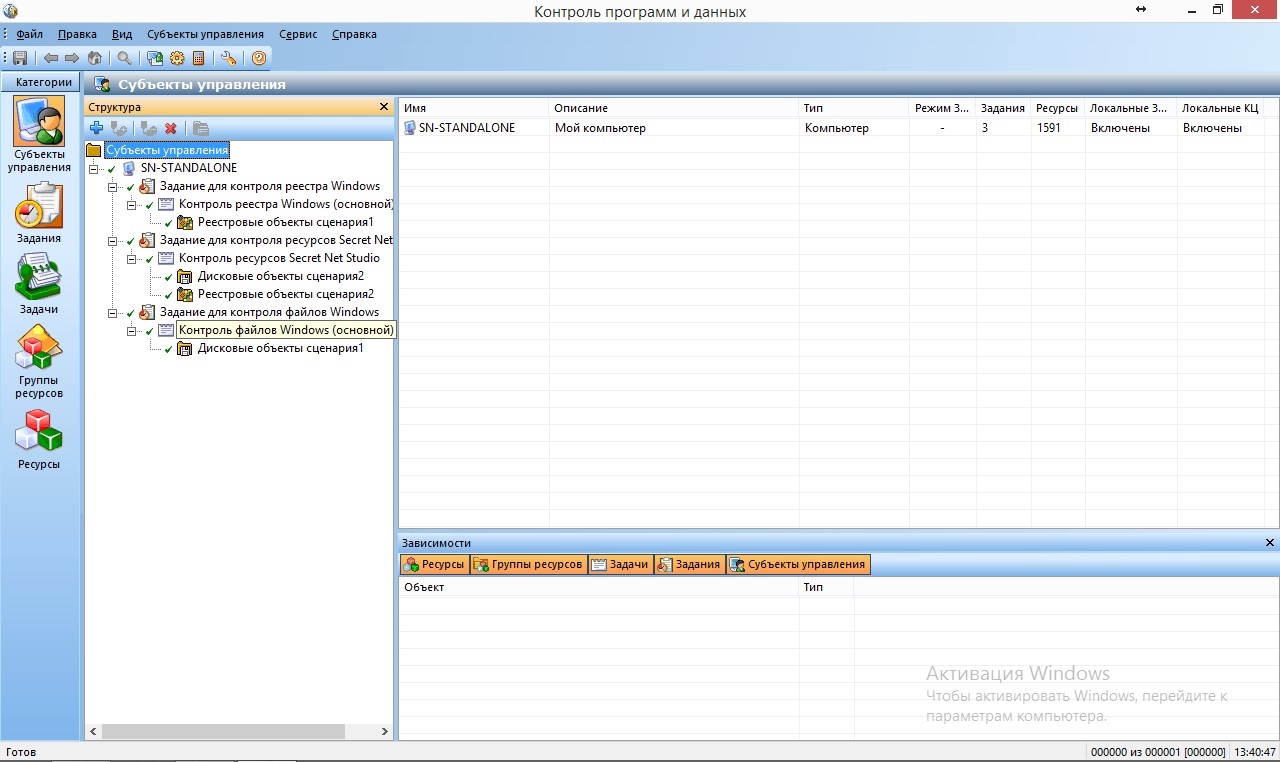

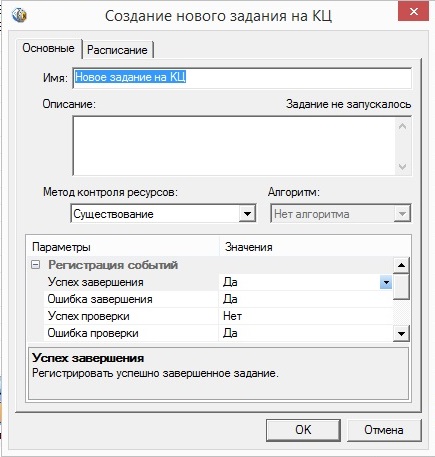

Контроль целостности

Механизм контроля целостности следит за неизменностью контролируемых объектов. Контроль проводится в автоматическом режиме в соответствии с заданным расписанием. Объектами контроля могут быть файлы, каталоги, элементы системного реестра и секторы дисков (последние только при использовании ПАК «Соболь»).

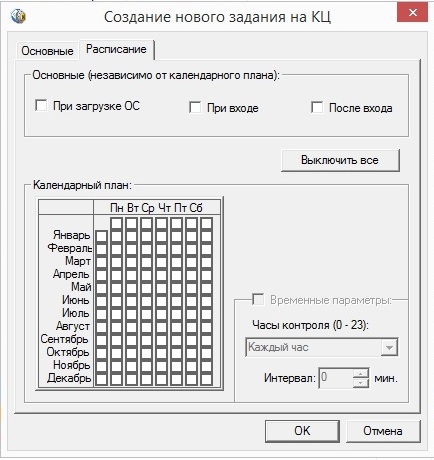

Рисунок 6. Создание нового задания для контроля целостности в Secret Net Studio

При обнаружении несоответствия возможны различные варианты реакции на ситуации нарушения целостности. Например, регистрация события в журнале Secret Net Studio и блокировка компьютера.

Вся информация об объектах, методах, расписаниях контроля сосредоточена в модели данных. Она хранится в локальной базе данных системы Secret Net Studio и представляет собой иерархический список объектов с описанием связей между ними.

Рисунок 7. Создание модели данных для контроля целостности в Secret Net Studio

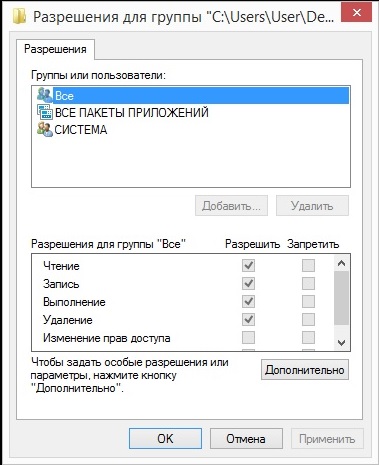

Дискреционное управление доступом к ресурсам файловой системы

В состав системы Secret Net Studio 8.1 входит механизм дискреционного управления доступом к ресурсам файловой системы. Этот механизм обеспечивает:

- разграничение доступа пользователей к каталогам и файлам на локальных дисках на основе матрицы доступа субъектов (пользователей, групп) к объектам доступа;

- контроль доступа к объектам при локальных или сетевых обращениях, включая обращения от имени системной учетной записи;

- запрет доступа к объектам в обход установленных прав доступа;

- независимость действия от встроенного механизма избирательного разграничения доступа ОС Windows. То есть установленные права доступа к файловым объектам в системе Secret Net Studio не влияют на аналогичные права доступа в ОС Windows и наоборот.

Рисунок 8. Настройка дискреционных прав доступа в Secret Net Studio

Кроме того, пользователю предоставляется возможность определения учетных записей, которым даны привилегии по управлению правами доступа.

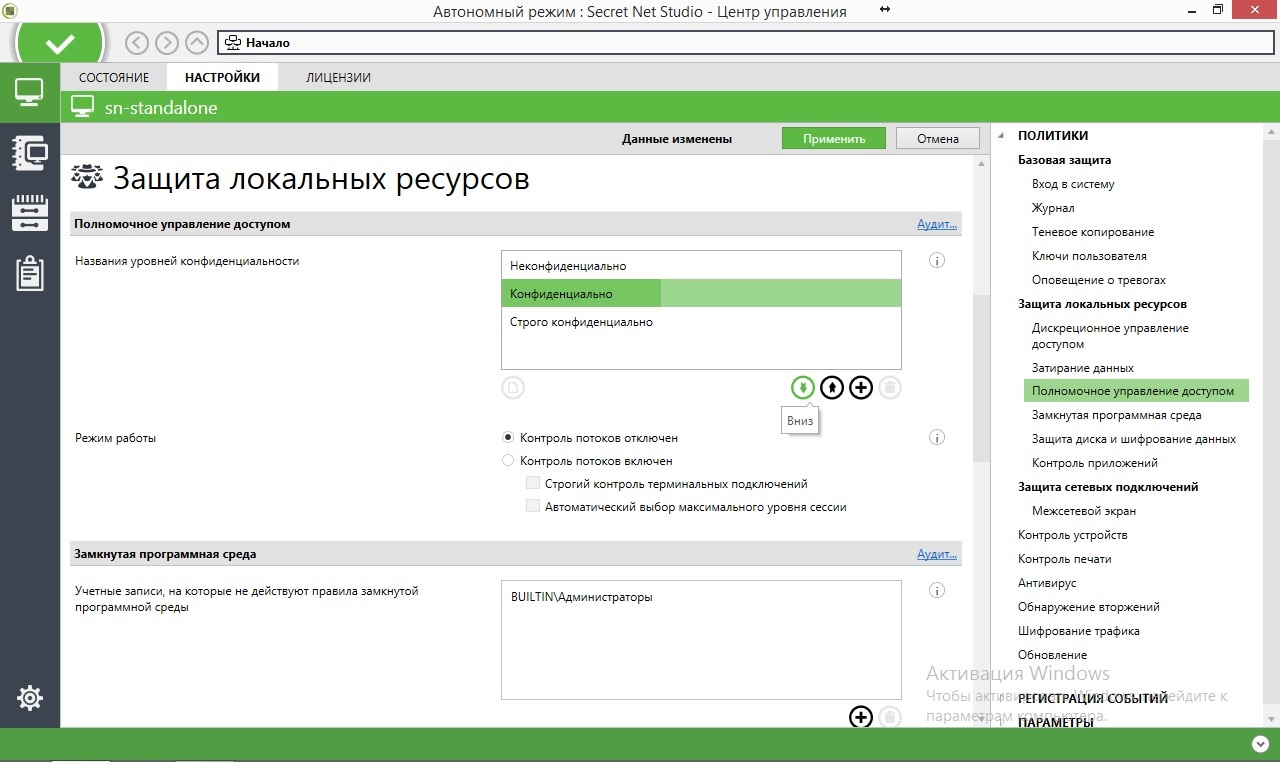

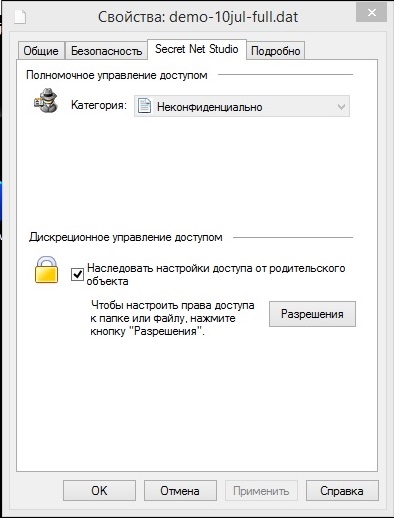

Полномочное управление доступом

Механизм полномочного управления доступом обеспечивает:

- разграничение доступа пользователей к информации, которой назначена категория конфиденциальности (конфиденциальная информация);

- контроль подключения и использования устройств с назначенными категориями конфиденциальности;

- контроль потоков конфиденциальной информации в системе;

- контроль использования сетевых интерфейсов, для которых указаны допустимые уровни конфиденциальности сессий пользователей;

- контроль печати конфиденциальных документов.

Рисунок 9. Политики в Secret Net Studio. Настройка полномочного управлении доступом

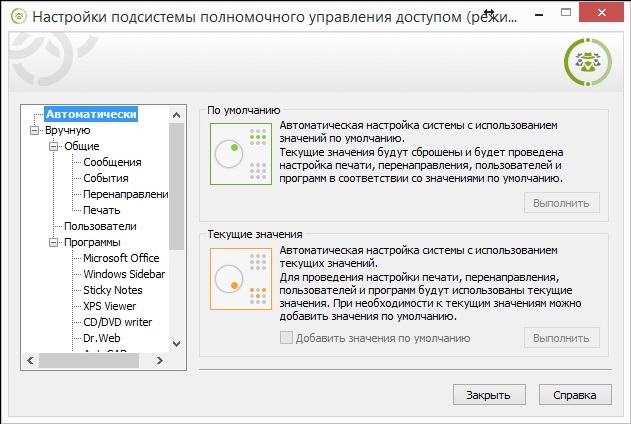

Чтобы обеспечить функционирование механизма полномочного управления доступом при включенном режиме контроля потоков, требуется выполнить дополнительную настройку локально на компьютере. Для этого используется программа настройки подсистемы полномочного управления доступом для режима контроля. Настройка выполняется перед включением режима контроля потоков, а также при добавлении новых пользователей, программ, принтеров, для оптимизации функционирования механизма.

Рисунок 10. Программа настройки подсистемы полномочного управления доступом в Secret Net Studio

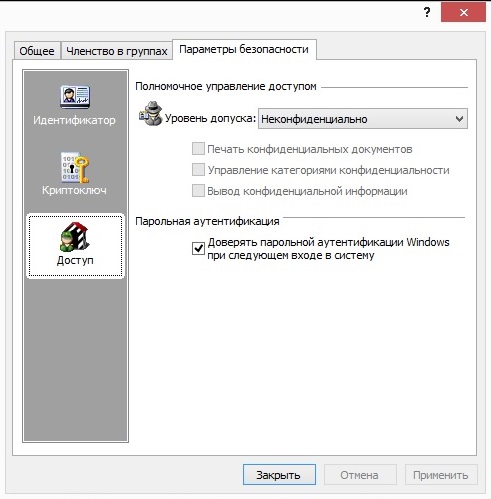

Доступ пользователя к конфиденциальной информации осуществляется в соответствии с его уровнем допуска. Например, если уровень допуска пользователя ниже, чем категория конфиденциальности ресурса — система блокирует доступ к этому ресурсу.

Рисунок 11. Назначение уровней допуска и привилегий пользователям в Secret Net Studio

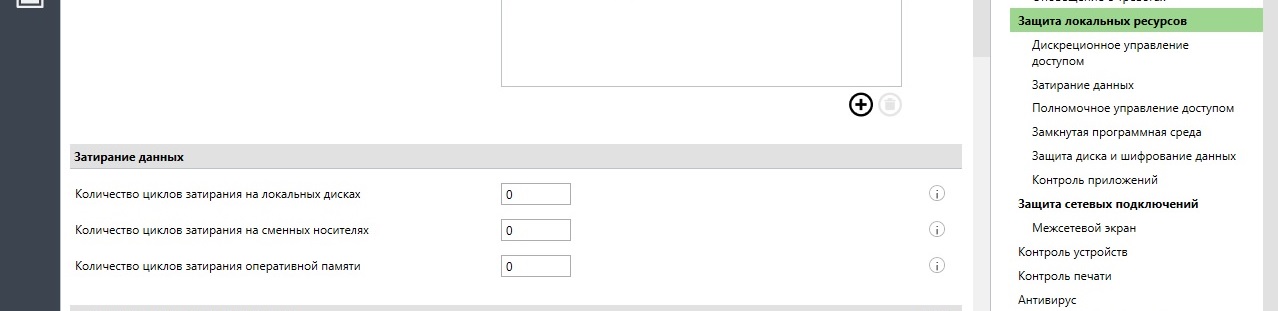

Затирание данных

Затирание удаляемой информации делает невозможным восстановление и повторное использование данных после удаления. Гарантированное уничтожение достигается путем записи последовательности случайных чисел на место удаленной информации в освобождаемой области памяти. Для большей надежности может быть выполнено несколько циклов (проходов) затирания.

Рисунок 12. Политики в Secret Net Studio. Настройка механизма затирания данных

Замкнутая программная среда

Механизм замкнутой программной среды позволяет определить для любого пользователя индивидуальный перечень разрешенного программного обеспечения. Система защиты контролирует и обеспечивает запрет использования следующих ресурсов:

- файлы запуска программ и библиотек, не входящие в перечень разрешенных для запуска и не удовлетворяющие определенным условиям;

- сценарии, не входящие в перечень разрешенных для запуска и не зарегистрированные в базе данных.

Попытки запуска неразрешенных ресурсов регистрируются в журнале как события тревоги.

На этапе настройки механизма составляется список ресурсов, разрешенных для запуска и выполнения. Список может быть сформирован автоматически на основании сведений об установленных на компьютере программах или по записям журналов, содержащих сведения о запусках программ, библиотек и сценариев. Также предусмотрена возможность формирования списка вручную.

Рисунок 13. Создание модели данных для замкнутой программной среды в Secret Net Studio

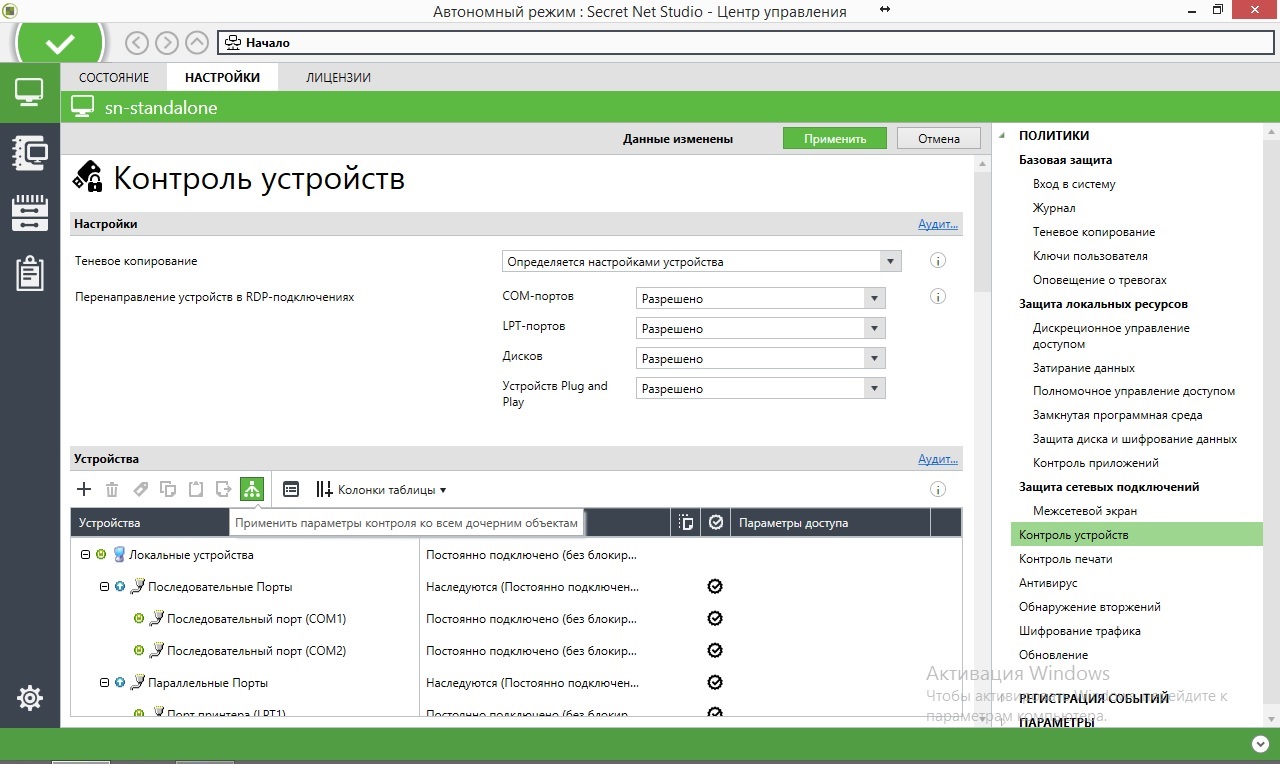

Контроль подключения и изменения устройств компьютера

Механизм контроля подключения и изменения устройств компьютера обеспечивает:

- своевременное обнаружение изменений аппаратной конфигурации компьютера и реагирование на эти изменения;

- поддержание в актуальном состоянии списка устройств компьютера, который используется механизмом разграничения доступа к устройствам.

Начальная аппаратная конфигурация компьютера определяется на этапе установки системы. Настройку политики контроля можно выполнить индивидуально для каждого устройства или применять к устройствам наследуемые параметры от моделей, классов и групп, к которым относятся устройства.

Рисунок 14. Политики в Secret Net Studio. Настройка политики контроля устройств компьютера

При обнаружении изменений аппаратной конфигурации система требует у администратора безопасности утверждение этих изменений.

На основании формируемых списков устройств осуществляется разграничение доступа пользователей к ним: разрешение/запрет на выполнение операций и настройки уровней конфиденциальности.

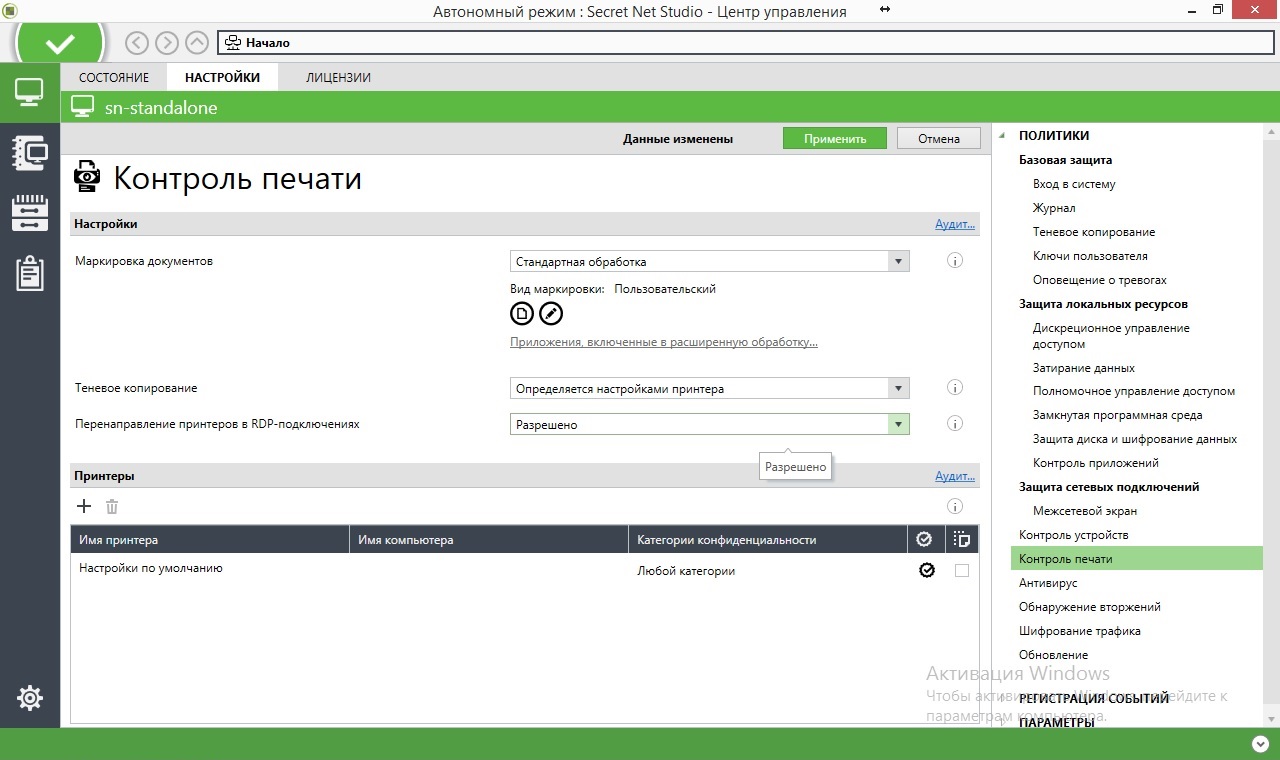

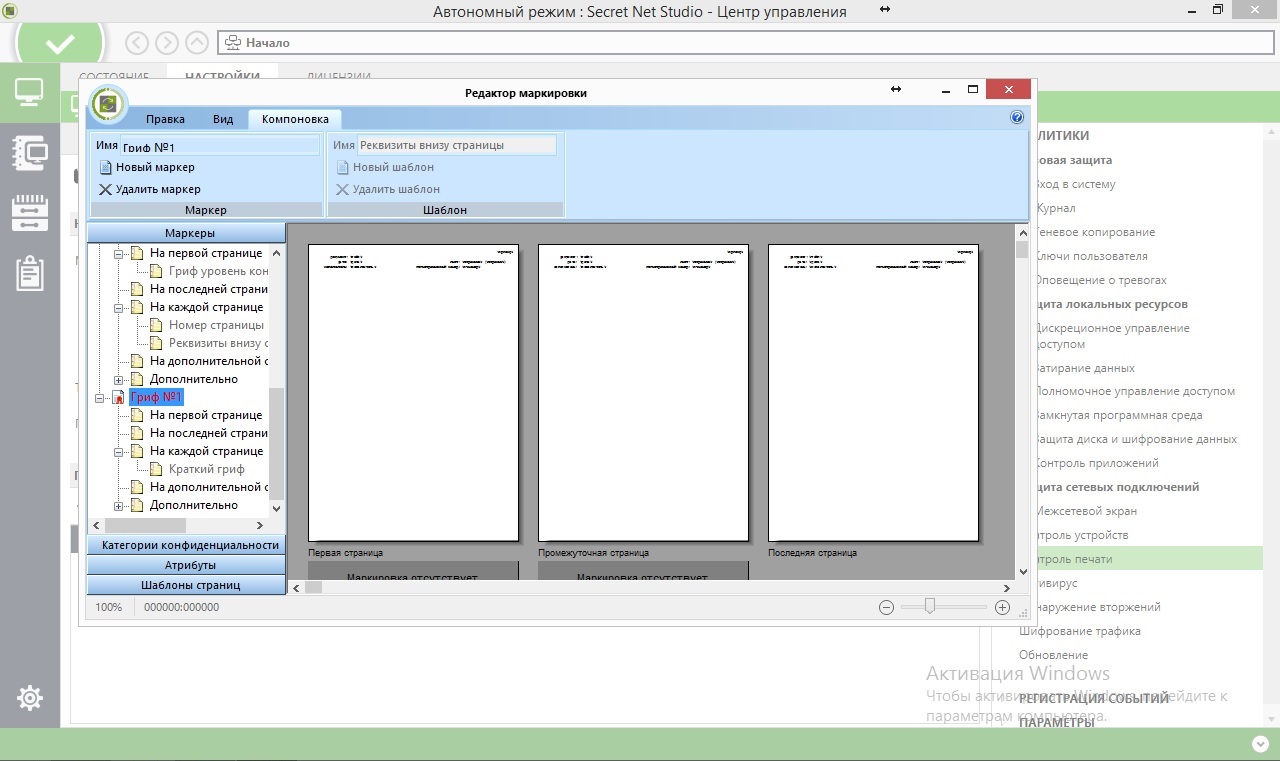

Контроль печати

Механизм контроля печати обеспечивает:

- разграничение доступа пользователей к принтерам;

- регистрацию событий вывода документов на печать в журнале Secret Net Studio;

- вывод на печать документов с определенной категорией конфиденциальности;

- автоматическое добавление грифа в распечатываемые документы (маркировка документов);

- теневое копирование распечатываемых документов.

Рисунок 15. Политики в Secret Net Studio. Настройка контроля печати

Для реализации функций маркировки и/или теневого копирования распечатываемых документов в систему добавляются драйверы «виртуальных принтеров».

Рисунок 16. Редактирование маркировки распечатываемых документов

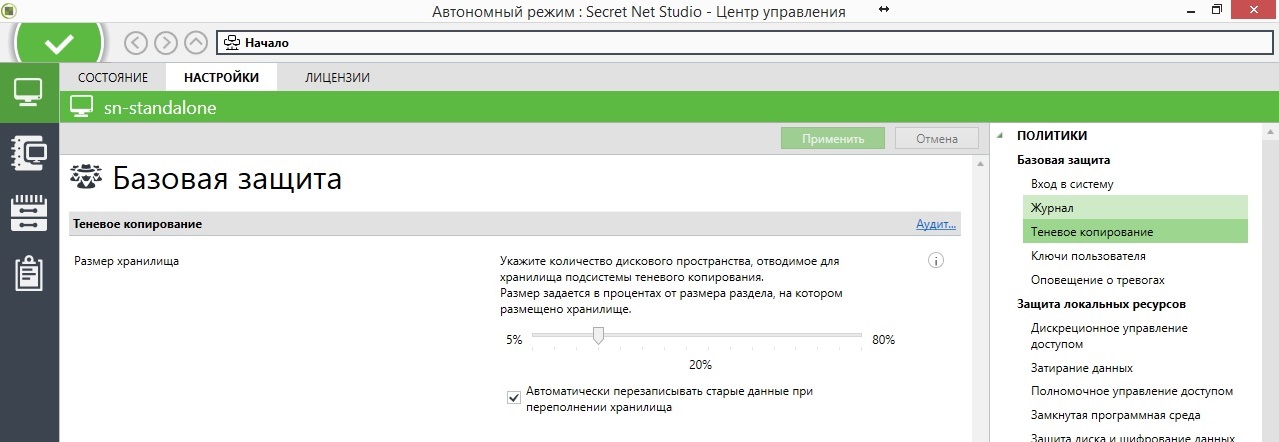

Теневое копирование выводимых данных

Механизм теневого копирования обеспечивает создание в системе дубликатов данных, выводимых на отчуждаемые носители информации. Дубликаты (копии) сохраняются в специальном хранилище, доступ к которому имеют только уполномоченные пользователи. Действие механизма распространяется на те устройства, для которых включен режим сохранения копий при записи информации.

Рисунок 17. Политики в Secret Net Studio. Настройка теневого копирования

При включенном режиме сохранения копий вывод данных на внешнее устройство возможен только при условии создания копии этих данных в хранилище теневого копирования. Если по каким-либо причинам создать дубликат невозможно, операция вывода данных блокируется.

Теневое копирование поддерживается для устройств следующих видов:

- подключаемые по USB жесткие диски, флешки и др. накопители;

- дисководы CD- и DVD-дисков с функцией записи;

- принтеры;

- дисководы гибких дисков.

Защита дисков и шифрование контейнеров

В рамках указанного компонента реализованы два защитных механизма, описание которых представлено ниже.

Защита информации на локальных дисках

Механизм защиты информации на локальных дисках компьютера (механизм защиты дисков) предназначен для блокирования доступа к жестким дискам при несанкционированной загрузке компьютера. Несанкционированной считается загрузка с внешнего носителя или загрузка другой ОС, установленной на компьютере, без установленного клиентского ПО Secret Net Studio.

Шифрование данных в криптоконтейнерах

Система Secret Net Studio 8.1 предоставляет возможность шифрования содержимого объектов файловой системы (файлов и папок). Для этого используются специальные хранилища — криптографические контейнеры.

Физически криптоконтейнер представляет собой файл, который можно подключить к системе в качестве дополнительного диска.

Для работы с шифрованными ресурсами пользователи должны иметь ключи шифрования. Реализация ключевой схемы шифрования криптоконтейнеров базируется на алгоритмах ГОСТ Р34.10–2012, ГОСТ Р34.11–2012 и ГОСТ 28147-89.

Рисунок 18. Управление криптографическими ключами пользователей

Персональный межсетевой экран

Система Secret Net Studio 8.1 обеспечивает контроль сетевого трафика на сетевом, транспортном и прикладном уровнях на основе формируемых правил фильтрации. Подсистема межсетевого экранирования Secret Net Studio реализует следующие основные функции:

- фильтрация на сетевом уровне с независимым принятием решений по каждому пакету;

- фильтрация пакетов служебных протоколов (ICMP, IGMP и т. д.), необходимых для диагностики и управления работой сетевых устройств;

- фильтрация с учетом входного и выходного сетевого интерфейса для проверки подлинности сетевых адресов;

- фильтрация на транспортном уровне запросов на установление виртуальных соединений (TCP-сессий);

- фильтрация на прикладном уровне запросов к прикладным сервисам (фильтрация по символьной последовательности в пакетах);

- фильтрация с учетом полей сетевых пакетов;

- фильтрация по дате / времени суток.

Рисунок 19. Политики в Secret Net Studio. Настройка межсетевого экрана

Фильтрация сетевого трафика осуществляется на интерфейсах Ethernet (IEEE 802.3) и Wi‑Fi (IEEE 802.11b/g/n).

Авторизация сетевых соединений в Secret Net Studio осуществляется с помощью механизма, основанного на протоколе Kerberos. С его помощью удостоверяются не только субъекты доступа, но и защищаемые объекты, что препятствует реализации угроз несанкционированной подмены (имитации) защищаемой информационной системы с целью осуществления некоторых видов атак. Механизмы аутентификации защищены от прослушивания, попыток подбора и перехвата паролей.

События, связанные с работой межсетевого экрана, регистрируются в журнале Secret Net Studio.

Обнаружение и предотвращение вторжений

В Secret Net Studio 8.1 выполняется обнаружение и блокирование внешних и внутренних атак, направленных на защищаемый компьютер. С помощью групповых и локальных политик администратор Secret Net Studio настраивает параметры работы системы.

Рисунок 20. Политики в Secret Net Studio. Настройка механизма обнаружения вторжений

Вся информация об активности механизма обнаружения и предотвращения вторжений регистрируется в журнале Secret Net Studio.

Антивирус

Защитный модуль «Антивирус» в Secret Net Studio 8.1 осуществляет обнаружение и блокировку вредоносного кода по технологии ESET NOD32.

Таким образом, Secret Net Studio позволяет осуществлять эвристический анализ данных и автоматическую проверку на наличие вредоносных программ, зарегистрированных в базе сигнатур. При проверке компьютера осуществляется сканирование жестких дисков, сетевых папок, внешних запоминающих устройств и др. Это позволяет обнаружить и заблокировать внешние и внутренние сетевые атаки, направленные на защищаемый компьютер.

Благодаря использованию в рамках одного продукта СЗИ от НСД и антивируса время на проверку и открытие файлов составляет на 30% меньше, чем при независимой реализации защитных механизмов.

Обновление антивируса можно осуществлять как в режиме онлайн с серверов «Кода Безопасности» при подключении защищаемого компьютера к интернету, так и с сервера обновлений компании (в случае, когда компьютер не имеет прямого выхода в интернет).

Администратору доступна настройка параметров антивируса с помощью групповых и локальных политик в программе управления Secret Net Studio. Вся информация об активности механизма регистрируется в журнале Secret Net Studio.

Рисунок 21. Политики в Secret Net Studio. Настройка антивируса

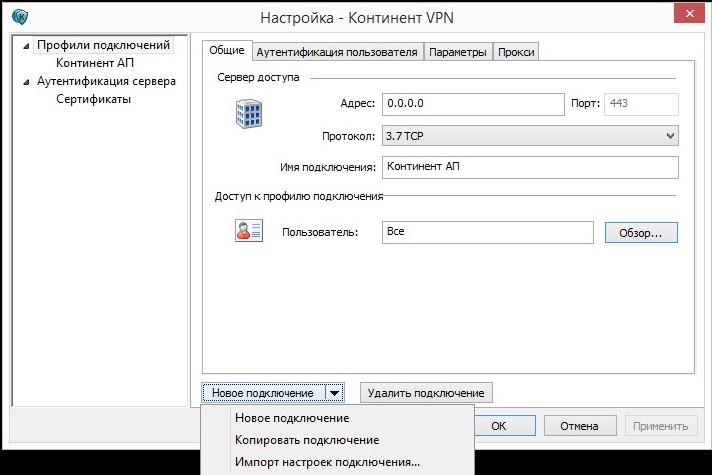

Шифрование сетевого трафика

В состав клиентского ПО системы Secret Net Studio 8.1 включен VPN-клиент, предназначенный для организации доступа удаленных пользователей к ресурсам, защищаемым средствами АПКШ «Континент». VPN-клиент «Континент-АП» обеспечивает криптографическую защиту трафика, циркулирующего по каналу связи, по алгоритму ГОСТ 28147-89.

При подключении абонентского пункта к серверу доступа выполняется процедура установки соединения, в ходе которой осуществляется взаимная аутентификация абонентского пункта и сервера доступа. Процедура установки соединения завершается генерацией сеансового ключа, который используется для шифрования трафика между удаленным компьютером и сетью предприятия.

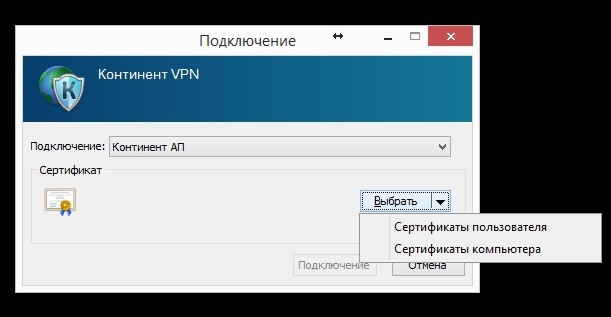

Рисунок 22. Подключение «Континент-АП» через Secret Net Studio

При аутентификации используются сертификаты x.509v3. Расчет хэш-функции выполняется по алгоритму ГОСТ Р 34.11–1994 или ГОСТ Р 34.11–2012, формирование и проверка электронной подписи — по алгоритму ГОСТ Р 34.10–2001 или ГОСТ Р 34.10–2012.

Рисунок 23. Настройка «Континент-АП» в Secret Net Studio

Выводы

Secret Net Studio 8.1 представляет собой сбалансированный набор защитных механизмов, которые обеспечивают защиту информации на рабочих станциях и файловых серверах как от внешних, так и от внутренних угроз. Наличие единой консоли управления упрощает администрирование СЗИ, а интегрированность защитных механизмов между собой исключает возможность нарушения функционирования защищаемой системы.

В текущем виде Secret Net Studio можно считать полноценным комплексным решением для защиты конечных точек сети от всех видов угроз, включающим в себя все необходимые для этого модули. Наличие в составе модулей контроля приложений (контроль доступа к сети, контроль запуска приложений, поведения приложения), интеграции со средствами доверенной загрузки и встроенного VPN-клиента делает Secret Net Studio уникальным для российского рынка.

Необходимо отметить, что в продукте реализован целый ряд защитных механизмов, позволяющих выполнить различные требования законодательства России в части обеспечения безопасности информации. В частности, после получения сертификата ФСТЭК Secret Net Studio можно будет применять для защиты государственных информационных систем и АСУ ТП до класса К1, защиты персональных данных до УЗ1, автоматизированных систем до класса 1Б включительно (гостайна с грифом «совершенно секретно»).

О механизмах централизованного управления и мониторинга читайте во второй части статьи.

Содержание

- Функциональные возможности

- Механизм управления

- Политики безопасности

- Защита входа в систему

- Разграничение доступа

- Отчеты и журналы

- Преимущества Secret Net Studio

Secret Net Studio представляет собой набор специализированных программных решений, которые призваны пресекать любые попытки несанкционированного проникновения в локальную сеть компании и доступа к секретной информации. Данное ПО позволяет привести информационные системы организации в соответствие актуальным требованиям нормативной документации и обезопасить бизнес от злоумышленников.

Secret Net Studio используется на более чем 15 000 различных отечественных предприятий и учреждений. Это СЗИ выбирают за надежность и эффективность.

Функциональные возможности

Secret Net Studio — это высокотехнологичный программный продукт, который предлагается в двух версиях:

- базовой – для защиты конфиденциальной информации (Secret Net Studio);

- cпециальной – для защиты государственных тайн и секретов (Secret Net Studio-C).

Модульное решение SNS ориентировано на надежную защиту IT-инфраструктуры на пяти уровнях. Речь идет о защищенности:

- операционной системы;

- сети;

- приложений;

- файлов с данными;

- периферийных устройств и оборудования.

Перечень функций Secret Net Studio весьма обширен. Среди них:

- Формирование доверенной информационной среды. Достигается за счет надежной защиты компьютеров от несанкционированной загрузки, а также благодаря всестороннему контролю используемого ПО.

- Защита данных от НСД и утечки. Обеспечивается механизмами, используемыми в СЗИ Secret Net Studio, которые отличаются высокой эффективностью.

- Контроль потоков и каналов распространения информации. Полномочное и дискреционное управление доступом, а также функциональный контроль отчуждения, теневого копирования, печати и уничтожения информации.

- Защита входа в систему. Уникальная двухфакторная аутентификация сотрудников по персональным идентификаторам и паролям. Софт Secret Net Studio поддерживает работу самых популярных идентификаторов и механизмов безопасности для доменных пользователей.

- Межсетевое экранирование. Использование межсетевого экрана – это фильтрование протоколов и мониторинг сетевой активности ПК по определенным политикам безопасности, а также подпись трафика сети и автогенерация правил безопасности.

- Функциональный контроль нарушения аппаратной конфигурации. Обеспечение низменности конфигурации аппаратной составляющей работающей системы, а также контроль интеграции сторонних (внешних) устройств, например, принтера или накопителя, с реализацией разных сценариев реагирования на их подключение.

- Антивирусная защита. Формирование качественной защиты серверов и ПК от вредоносных программ с возможностью запуска антивируса ESET по расписанию или запросу, а также в режиме сканирования.

- Шифрование контейнеров. Защита целостности и сохранности данных путем их шифрования по алгоритму ГОСТ 2814789 для предотвращения кражи секретной информации.

- Аудит действий приложений (HIPS). Выявление нетипичной активности приложений посредством эвристических методик. Настройка политик безопасности с поддержкой исключений.

- Защита соединения с удаленными ПК. Обеспечивается программным VPN-клиентом, защищающим соединение сервера с рабочими станциями по криптоалгоритму ГОСТ 2814789, а также поддержкой инфраструктуры PKI.

- Минимизация рисков ИБ. Система корреляции событий безопасности, интегрированная в систему централизованного мониторинга, позволяет осуществлять приоритизацию инцидентов и категорирование важности ПК.

- Защита от сетевых атак (NIPS). Выявление атак (DoS-атак, аномальных пакетов и т.д.) с последующим блокированием соответствующих хостов.

- Централизованное развертывание Secret Net Studio. Установка софта осуществляется на все компьютеры подконтрольного домена с дальнейшей настройкой групповых и сквозных политик безопасности посредством одного агента.

- Надежная работа в ИТ-инфраструктуре компаний, распределенных территориально. Программное решение отличается высокой масштабируемостью и разграничением полномочий администраторов (если речь о сложных структурах), а также поддержкой резервирования серверов безопасности и их иерархии.

- Групповой мониторинг работы. Централизованный сбор журналов событий со всех ПК для оперативного анализа критичных ситуаций и адекватного реагирования на угрозы.

- Расследование инцидентов безопасности. Формирование отчетов и регистрация всех событий позволяют собирать всю необходимую информацию для выявления и отслеживания атак, а также деятельности инсайдеров с привязкой ко времени.

- Затирание данных. Уничтожение всех следов удаленной секретной информации гарантирует невозможность ее восстановления для дальнейшего применения. Осуществляется это методом перезаписи на месте удаленных данных случайных последовательностей чисел в несколько циклов.

Механизм управления

СЗИ от МСД Secret Net Studio может работать как в автономном, так и в сетевом режиме. В первом случае все настройки ПО задаются администратором системы, а управление механизмами безопасности осуществляется локально. При этом определенные параметры работы интегрируются в операционную систему Windows, а потому настраиваются во вкладке проводника.

Что до сетевого режима, то он предусматривает централизованное взаимодействие с событиями безопасности и управление защитными механизмами СЗИ. Это достигается путем формирования двух моделей данных в глобальном каталоге, а именно для ПК с 32-разрядной и 64-разрядной ОС, что позволяет учитывать специфику программного обеспечения разных платформ, установленных на рабочих станциях.

Сервера безопасности Secret Net Studio поддерживают подчиненные иерархические структуры, а также резервирование и разграничение прав администраторов, дают возможность выстраивать сложные инфраструктуры.

Централизованное управление осуществляется в режимах мониторинга и конфигурирования. В первом случае ведется работа с отчетами и событиями, а также политиками механизмов защиты, тогда как во втором – с иерархией систем, находящихся под защитой.

Политики безопасности

Secret Net Studio позволяет проводить инициализацию гибкой системы управления посредством формирования групп серверов или ПК, создания политик безопасности для конкретных групп, серверов безопасности или подразделений:

- Групповые политики — стандартные механизмы управления политиками, похожие на Active Directory. Отличаются низким приоритетом и распределяются согласно иерархии компании.

- Политики сервера безопасности. Отличаются высоким приоритетом. Чем выше сервер в иерархии, тем больший приоритет его политики.

- Политики организационных подразделений. Имеют более расширенные механизмы в сравнении со стандартными, а также возможность назначения в доменах безопасности без глобальных административных прав. Политики организационных подразделений могут заменить групповые политики. Больший приоритет отдается политикам подразделений, находящихся в иерархии ниже.

Рассматриваемые СЗИ проводят сканирование и проверку параметров ИБ по установленному расписанию. При этом все критерии проверки системы задаются администратором.

Если сканирование пропущено, к примеру, из-за выключенного ПК, проверка запускается принудительно сразу после следующего подключения рабочей станции к сети.

Защита входа в систему

Secret Net обеспечивает усиленную защиту входа пользователей в систему, используя как материнские СЗИ, обеспечивающие парольную аутентификацию, так и стороннее ПО, позволяющее формировать двухфакторную аутентификацию. В последнем случае применяются аппаратные идентификаторы вроде Ibutton, eToken, Jakarta, «Рутокен» и т.д.

Идентификаторы получают все пользователи, после чего они могут входить в систему после введения кода безопасности или подключения идентификатора к ПК.

Для обеспечения максимального уровня защиты СКИ блокируют сеть, если компьютер долго не используется. При этом пользователи могут выбрать период включения блокировки самостоятельно при помощи средств ОС, а также установить запрет несанкционированного вызова или вторичного входа в систему. О том, как это делается, написано в инструкции по настройке ПО и применению системы защиты, которая поставляется в сопроводительной документации или в руководстве администратора.

Разграничение доступа

В Secret Net Studio предусмотрено полномочное и дискреционное управление доступом. Второй вариант подразумевает присвоение конкретному пользователю собственных папок, тогда как первый гарантирует контроль сетевых интерфейсов и печати конфиденциальных документов, использование устройств с заданными категориями секретности. При этом задать можно до 16 уровней конфиденциальности.

Строгое соответствие требованиям полномочного доступа обеспечивается активацией контроля потоков конфиденциальной информации в системе.

Отчеты и журналы

Secret Net Studio фиксирует и сохраняет все события безопасности на локальную рабочую станцию. Центр управления осуществляет централизованный сбор журналов по заданным настройкам, что позволяет проводить анализ состояния системы.

Несанкционированный доступ — это критичное событие безопасности, которое попадает в специальную вкладку. Собираются такие события моментально, а не по расписанию. При этом они поступают как сигнал тревоги, что требует от службы безопасности оперативной реакции для отслеживания и фильтрации угроз на серверах в реальном времени.

Работать с событиями НСД одновременно могут несколько администраторов системы Secret Net. Этому способствует реализованный механизм квитирования.

Параллельно с журналом критических событий ведется журнал действий пользователей. В Secret Net есть и механизм отчетов, которые создаются по электронным идентификаторам или ресурсам рабочего места.

Эксперты по ИБ отмечают такие преимущества Secret Net Studio:

- высокий уровень защиты информации благодаря применению сертифицированных технологий;

- демократичная стоимость ПО при приобретении комплексных лицензий;

- риск-ориентированный подход к ИБ;

- простота формирования согласованной работы защитных подсистем;

- снижение нагрузки на ПК, находящихся под защитой;

- минимальные риски конфликтов защитных механизмов;

- 20 механизмов защиты данных в одном продукте;

- высокая масштабируемость программного решения;

- снижение издержек на администрирование СЗИ;

- поддержка распределенных инфраструктур;

- качественная техподдержка от разработчика.

Лицензирование Secret Net Studio выполняется по количеству компонентов защиты и ПК в сети, а также периоду действия лицензий. Покупатель может выбрать только необходимые механизмы безопасности, которые лицензируются отдельно. Добавить новые можно в любое время.

Сегодня Secret Net Studio активно используется для аттестации информационных систем финансово-кредитных организаций и банков, а также структур, где требуется обработка персональных данных или иной конфиденциальной информации в соответствии с требованиями ФСБ и ФСТЭК.

Secret Net Studio отвечает требованиям программы импортозамещения, является сертифицированным программно-аппаратным решением, включенным в Единый реестр отечественного ПО для баз данных Минсвязи РФ.

Представлением вашему вниманию подборку видео уроков по настройке СЗИ от НСД SecretNet отечественного разработка SecurityCode (Код Безопасности). СЗИ имеет все необходимые сертификаты ФСТЭК, подтверждающие соответствие РД по 2 уровню контроля на отсутствие НДВ и 3 классу защищенности по СВТ, что позволяет использовать СЗИ в автоматизированных системах до класса 1Б включительно и в ИСПДн до 1 класса включительно.

Введение

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы в соответствие требованиям регулирующих документов:

- №152-ФЗ («О персональных данных»);

- №98-ФЗ («О коммерческой тайне»);

- №5485-1-ФЗ («О государственной тайне»);

- СТО БР ИББС (Стандарт Банка России).

Возможности СЗИ

- Аутентификация пользователей.

- Разграничение доступа пользователей к информации и ресурсам автоматизированной системы.

- Доверенная информационная среда.

- Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг и аудит безопасности.

- Масштабируемая система защиты, возможность применения Secret Net (сетевой вариант) в организации с большим количеством филиалов.

- Защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI).

Варианты развертывания Secret Net

- Автономный режим – предназначен для защиты небольшого количества (до 20-25) рабочих станций и серверов. При этом каждая машина администрируется локально.

- Сетевой режим (с централизованным управлением) – предназначен для развертывания в доменной сети c Active Directory. Данный вариант имеет средства централизованного управления и позволяет применить политики безопасности в масштабах организации. Сетевой вариант Secret Net может быть успешно развернут в сложной доменной сети (domain tree/forest).

Архитектура

Компоненты Secret Net 7 (сетевой режим):

- Secret Net 7 – Клиент;

- Secret Net 7 – Сервер безопасности;

- Secret Net 7 – Программа управления.

Клиент Secret Net 7 устанавливается на всех защищаемых компьютерах. Он следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на сервер безопасности, а также прием от него оперативных команд и их выполнение.

Сервер безопасности является основным элементом в сетевой структуре системы

Secret Net 7. Этот компонент обеспечивает взаимодействие объектов управления,

реализует функции контроля и управления, а также осуществляет обработку,

хранение и передачу информации.

Программа оперативного управления («Монитор»)

В состав СЗИ Secret Net 7 включена программа оперативного управления, заменяющая средства оперативного управления предыдущих версий СЗИ.

Программа оперативного управления предназначена для конфигурирования сетевой структуры, централизованного управления защищаемыми компьютерами и для работы с записями журналов, поступивших на хранение в базу данных сервера безопасности. Программа устанавливается на рабочих местах администраторов. При работе программа взаимодействует с сервером безопасности, который обрабатывает все управляющие команды администратора.

Дополнительно может использоваться и лицензироваться модуль блокировки НСД к жесткому диску, который осуществляет сокрытие данных на диске при загрузке компьютера с внешних носителей.

Ранее приобретенная лицензия на СЗИ Security Studio 6 – Trusted Boot Loader может использоваться для активации этого механизма в Secret Net 7.

Список видео уроков:

1. Установка и настройка клиента. Вариант №1

2. Установка контроллера домена и Oracle для Сервера безопасности Secret Net

3. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ в БД AD

4. Настройка замкнутой программной среды

5. Настройка механизма контроля целостности

6. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ вне БД AD

7. Программа локального конфигурирования

8. Управление персональными идентификаторами. Защита входа в систему

9. Режимы механизма защиты входа в систему

10.Устновка сервера безопасности с SQL Server 2012 R2

11.Вход в систему в административном режиме

12 Удаление домена безопасности и всех компонентов

13.Установка SQL Server 2012 Standart для работы с SN7.4

14.Изменение учетных данных для подключения СБ к серверу СУБД

15.Управление ключами для усиленной аутентификации.

16.Установка и настройка ПО Rutoken

17.Разрешение разового входа при усиленной аутентификации по паролю.

18.Идентификация и аутентификация * Secret Net 7 * приказ № 17

19. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 1-Два сервера безопасности

20. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 2 — Резервная копия

Документация к версии – Secret Net 7

| Руководство администратора. Принципы построения

В руководстве содержатся сведения об общих принципах построения и функционирования системы Secret Net 7. Secret_Net_Admin_Guide_Construction_Principles.pdf |

|

| Руководство администратора. Установка, обновление и удаление

В руководстве содержатся сведения, необходимые администраторам для развертывания системы, ее обновления, исправления и удаления. Secret_Net_Admin_Guide_Install.pdf |

|

| Руководство администратора.Локальная работа с журналами регистрации

Secret_Net_Admin_Guide_Local_Audit.pdf |

|

| Руководство администратора.Работа с программой оперативного управления

В руководстве содержатся сведения, необходимые для работы с компонентом «Secret Net 7 — Программа управления». Secret_Net_Admin_Guide_Operative_Management_Program.pdf |

|

| Руководство администратора. Настройка механизмов защиты

В руководстве содержатся сведения, необходимые администраторам для настройки и управления основными механизмами защиты. Secret_Net_Admin_Guide_Security_Settings.pdf |

|

| Руководство пользователя

В руководстве содержатся сведения, необходимые пользователю для работы с системой Secret Net 7, установленной на компьютере. Secret_Net_User_Guide.pdf |

|

| Сведения о совместимости с другими программными средствами

Данный документ содержит сведения о совместимости СЗИ Secret Net 7 версии 7.6.604.0 с некоторыми другими программными средствами при совместном функционировании. |

Представлением вашему вниманию подборку видео уроков по настройке СЗИ от НСД SecretNet отечественного разработка SecurityCode (Код Безопасности). СЗИ имеет все необходимые сертификаты ФСТЭК, подтверждающие соответствие РД по 2 уровню контроля на отсутствие НДВ и 3 классу защищенности по СВТ, что позволяет использовать СЗИ в автоматизированных системах до класса 1Б включительно и в ИСПДн до 1 класса включительно.

Введение

Secret Net является сертифицированным средством защиты информации от несанкционированного доступа и позволяет привести автоматизированные системы в соответствие требованиям регулирующих документов:

- №152-ФЗ («О персональных данных»);

- №98-ФЗ («О коммерческой тайне»);

- №5485-1-ФЗ («О государственной тайне»);

- СТО БР ИББС (Стандарт Банка России).

Возможности СЗИ

- Аутентификация пользователей.

- Разграничение доступа пользователей к информации и ресурсам автоматизированной системы.

- Доверенная информационная среда.

- Контроль утечек и каналов распространения конфиденциальной информации.

- Контроль устройств компьютера и отчуждаемых носителей информации на основе централизованных политик, исключающих утечки конфиденциальной информации.

- Централизованное управление системой защиты, оперативный мониторинг и аудит безопасности.

- Масштабируемая система защиты, возможность применения Secret Net (сетевой вариант) в организации с большим количеством филиалов.

- Защита терминальной инфраструктуры и поддержка технологий виртуализации рабочих столов (VDI).

Варианты развертывания Secret Net

- Автономный режим – предназначен для защиты небольшого количества (до 20-25) рабочих станций и серверов. При этом каждая машина администрируется локально.

- Сетевой режим (с централизованным управлением) – предназначен для развертывания в доменной сети c Active Directory. Данный вариант имеет средства централизованного управления и позволяет применить политики безопасности в масштабах организации. Сетевой вариант Secret Net может быть успешно развернут в сложной доменной сети (domain tree/forest).

Архитектура

Компоненты Secret Net 7 (сетевой режим):

- Secret Net 7 – Клиент;

- Secret Net 7 – Сервер безопасности;

- Secret Net 7 – Программа управления.

Клиент Secret Net 7 устанавливается на всех защищаемых компьютерах. Он следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на сервер безопасности, а также прием от него оперативных команд и их выполнение.

Сервер безопасности является основным элементом в сетевой структуре системы

Secret Net 7. Этот компонент обеспечивает взаимодействие объектов управления,

реализует функции контроля и управления, а также осуществляет обработку,

хранение и передачу информации.

Программа оперативного управления («Монитор»)

В состав СЗИ Secret Net 7 включена программа оперативного управления, заменяющая средства оперативного управления предыдущих версий СЗИ.

Программа оперативного управления предназначена для конфигурирования сетевой структуры, централизованного управления защищаемыми компьютерами и для работы с записями журналов, поступивших на хранение в базу данных сервера безопасности. Программа устанавливается на рабочих местах администраторов. При работе программа взаимодействует с сервером безопасности, который обрабатывает все управляющие команды администратора.

Дополнительно может использоваться и лицензироваться модуль блокировки НСД к жесткому диску, который осуществляет сокрытие данных на диске при загрузке компьютера с внешних носителей.

Ранее приобретенная лицензия на СЗИ Security Studio 6 – Trusted Boot Loader может использоваться для активации этого механизма в Secret Net 7.

Список видео уроков:

1. Установка и настройка клиента. Вариант №1

2. Установка контроллера домена и Oracle для Сервера безопасности Secret Net

3. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ в БД AD

4. Настройка замкнутой программной среды

5. Настройка механизма контроля целостности

6. Установка сервера безопасности Secret Net 7 с размещением хранилища объектов ЦУ вне БД AD

7. Программа локального конфигурирования

8. Управление персональными идентификаторами. Защита входа в систему

9. Режимы механизма защиты входа в систему

10.Устновка сервера безопасности с SQL Server 2012 R2

11.Вход в систему в административном режиме

12 Удаление домена безопасности и всех компонентов

13.Установка SQL Server 2012 Standart для работы с SN7.4

14.Изменение учетных данных для подключения СБ к серверу СУБД

15.Управление ключами для усиленной аутентификации.

16.Установка и настройка ПО Rutoken

17.Разрешение разового входа при усиленной аутентификации по паролю.

18.Идентификация и аутентификация * Secret Net 7 * приказ № 17

19. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 1-Два сервера безопасности

20. Отказоустойчивость серверов безопасности Secret Net 7 * Часть 2 — Резервная копия

Документация к версии – Secret Net 7

| Руководство администратора. Принципы построения

В руководстве содержатся сведения об общих принципах построения и функционирования системы Secret Net 7. Secret_Net_Admin_Guide_Construction_Principles.pdf |

|

| Руководство администратора. Установка, обновление и удаление

В руководстве содержатся сведения, необходимые администраторам для развертывания системы, ее обновления, исправления и удаления. Secret_Net_Admin_Guide_Install.pdf |

|

| Руководство администратора.Локальная работа с журналами регистрации

Secret_Net_Admin_Guide_Local_Audit.pdf |

|

| Руководство администратора.Работа с программой оперативного управления

В руководстве содержатся сведения, необходимые для работы с компонентом «Secret Net 7 — Программа управления». Secret_Net_Admin_Guide_Operative_Management_Program.pdf |

|

| Руководство администратора. Настройка механизмов защиты

В руководстве содержатся сведения, необходимые администраторам для настройки и управления основными механизмами защиты. Secret_Net_Admin_Guide_Security_Settings.pdf |

|

| Руководство пользователя

В руководстве содержатся сведения, необходимые пользователю для работы с системой Secret Net 7, установленной на компьютере. Secret_Net_User_Guide.pdf |

|

| Сведения о совместимости с другими программными средствами

Данный документ содержит сведения о совместимости СЗИ Secret Net 7 версии 7.6.604.0 с некоторыми другими программными средствами при совместном функционировании. |

Н И П И Н Ф О Р М З А Щ И Т А

Система

защиты

информации

Secret Net

Аппаратные средства

Руководство

по установке и эксплуатации

УВАЛ. 00300-07 96

© ЗАО НИП “ИНФОРМЗАЩИТА”, 2003. Все права защищены.

Все авторские права на эксплуатационную документацию защищены.

Этот документ входит в комплект поставки программного обеспечения, и на него

распространяются все условия лицензионного соглашения. Без специального

письменного разрешения НИП “ИНФОРМЗАЩИТА” этот документ или его часть в

печатном или электронном виде не могут быть подвергнуты копированию и передаче

третьим лицам с коммерческой целью.

Информация, содержащаяся в этом документе, может быть изменена разработчиком

без специального уведомления, что не является нарушением обязательств по

отношению к пользователю со стороны НИП “ИНФОРМЗАЩИТА”.

Научно-инженерное предприятие

"ИНФОРМЗАЩИТА"

Почтовый адрес: 127018, Москва, а/я 55

Телефон: (7-095) 937-33-85

Факс: (7-095) 219-31-88

e-mail: hotline@infosec.ru

Web: http: // www.infosec.ru

Версия: 4.00.45.0 Последнее обновление: 19.12.03

Система защиты информации Secret Net. Аппаратные средства

Оглавление

Введение ......................................................................................................................................... 5

Глава 1. Аппаратная поддержка системы Secret Net ............................................................. 9

Устройства ввода идентификационных признаков ..................................................... 11

iButton (Touch Memory) ........................................................................................................ 11

Smart Card ............................................................................................................................ 13

eToken................................................................................................................................... 14

Proximity ................................................................................................................................ 15

Изделия аппаратной поддержки системы защиты Secret Net ................................... 16

Электронные замки "Соболь-PCI" и "Соболь" ................................................................... 16

Изделия Secret Net Touch Memory Card PCI и Secret Net Touch Memory Card................ 17

Сетевой адаптер с микросхемой Secret Net ROM BIOS.................................................... 18

Изделие Secret Net Card...................................................................................................... 18

Варианты применения аппаратных средств Secret Net ............................................. 20

Базовые варианты ............................................................................................................... 20

Дополнительные варианты ................................................................................................. 22

Глава 2. Установка аппаратных средств системы Secret Net............................................. 23

Электронные замки "Соболь-PCI" и "Соболь" ............................................................. 24

Установка электронного замка "Соболь-PCI" для работы в автономном режиме .......... 24

Установка электронного замка "Соболь" для работы в автономном режиме ................. 25

Интеграция электронных замков с системой Secret Net ................................................... 25

Изделия Secret Net Touch Memory Card....................................................................... 28

Установка Secret Net Touch Memory Card PCI ................................................................... 28

Установка Secret Net Touch Memory Card .......................................................................... 29

Сетевой адаптер с микросхемой Secret Net ROM BIOS............................................. 31

Изделие Secret Net Card................................................................................................ 32

Словарь терминов ...................................................................................................................... 34

Литература .................................................................................................................................... 36

3

Введение 1

Введение

Из этого раздела Вы узнаете:

• О назначении и структуре книги

• О других источниках информации

• Об используемых терминах и принятых обозначениях

5

Система защиты информации Secret Net. Аппаратные средства

Данное руководство предназначено для администратора системы защиты инфор-

мации Secret Net (далее по тексту – система Secret Net) и содержит сведения, необ-

ходимые для установки, настройки и эксплуатации средств аппаратной поддержки

системы Secret Net.

Структура Материал руководства организован следующим образом:

руководства

• В Главе 1 содержатся сведения об используемых в системе Secret Net средст-

вах аппаратной поддержки и различных вариантах их применения.

• Глава 2 посвящена особенностям установки, настройки и эксплуатации этих ап-

паратных средств.

Рекомендуемая Для изучения вопроса об использовании аппаратных средств также рекомендуется

литература познакомиться с другими книгами, входящими в комплект поставки.

• "Secret Net. Принципы построения и применения" позволяет получить общее

представление об архитектуре, функциональных возможностях и принципах ра-

боты основных защитных механизмов.

• "Secret Net. Сервер безопасности. Руководство по установке и эксплуатации"

содержит сведения, необходимые администратору для установки и эксплуата-

ции сервера безопасности.

• "Secret Net. Подсистема управления. Руководство по администрированию.

Книга первая. Управление центральной базой данных" содержит сведения,

необходимые администратору для эксплуатации подсистемы управления.

• "Secret Net 9x. Клиент для Windows 9x. Руководство по администрированию",

"Secret Net NT. Клиент для Windows NT. Руководство по администрированию",

"Secret Net 2000. Клиент для Windows 2000. Руководство по администриро-

ванию" содержат сведения, необходимые для установки, настройки и управле-

ния работой клиентов сетевого варианта системы Secret Net.

• "Secret Net 9x. Автономный вариант для Windows 9х. Руководство по админи-

стрированию", "Secret Net NT. Автономный вариант для Windows NT. Руково-

дство по администрированию", "Secret Net 2000. Автономный вариант для

Windows 2000. Руководство по администрированию" содержат сведения, необ-

ходимые для установки, настройки и управления работой автономного варианта

системы Secret Net.

• "Программно-аппаратный комплекс "Соболь-PCI". Руководство админист-

ратора", "Электронный замок "Соболь". Руководство администратора" со-

держат сведения, необходимые для установки и настройки электронных замков.

Условные В руководстве для выделения некоторых элементов текста (примечаний и ссылок)

обозначения используется ряд условных обозначений.

Перекрестные ссылки

В тексте руководства могут встречаться ссылки на другие части данного руково-

дства или другие источники информации. Внутренние ссылки, как правило, содер-

жат указание на номер страницы с нужными сведениями, необходимую таблицу,

рисунок или документ. Например, ссылка на первую таблицу данного руководства

выглядит следующим образом: (см. Табл. 1).

Примечания

Особо важная и дополнительная информация оформлена в виде примечаний. Сте-

пень важности содержащихся в них сведений отражают пиктограммы на полях:

• Так обозначается дополнительная информация, которая может содержать опреде-

ления, примеры, ссылки на другие документы или другие части этого руководства.

• Такой пиктограммой выделяется важная информация, которую необходимо при-

нять во внимание.

6

Введение

Соглашения о Некоторые термины, содержащиеся в тексте руководства, уникальны для системы

терминах Secret Net, другие используются в специфическом смысле, третьи выбраны из сооб-

ражений краткости. Смысл основной части терминов объясняется по ходу изложе-

ния материала при первом их употреблении в тексте руководства. Словарь

терминов содержится в специальном разделе (см. стр. 34).

7

Система защиты информации Secret Net. Аппаратные средства 8

глава 1

Аппаратная поддержка системы Secret Net

Из этой главы Вы узнаете:

• Об используемых в Secret Net устройствах ввода идентификационных признаков

• Об изделиях аппаратной поддержки системы Secret Net

• О вариантах применения аппаратных средств

9

Система защиты информации Secret Net. Аппаратные средства

Система Secret Net предназначена для организации защиты информации в локаль-

ных вычислительных сетях, рабочие станции и серверы которой работают под

управлением различных операционных систем (ОС): MS Windows 2000, MS Windows

NT, семейства MS Windows 9х и др. Система защиты информации Secret Net являет-

ся программно-аппаратным комплексом, дополняющим стандартные механизмы за-

щиты операционных систем функциями защиты от несанкционированного доступа

(НСД) к информационным ресурсам компьютеров.

Назначение В системе Secret Net поддерживается работа значительного числа аппаратных

аппаратных средств (см. Табл. 1), каждое из которых выполняет определённые задачи. В общем

средств случае, средства аппаратной поддержки Secret Net обеспечивают:

Secret Net

• защиту от НСД к информационным ресурсам компьютеров - реализация меха-

низма идентификации и аутентификации, блокировка загрузки ОС со съёмных но-

сителей и т.д.;

• оперативный контроль и регистрацию - контроль целостности программной сре-

ды, ведение журнала регистрации событий;

• хранение ключевой информации.

Применение конкретного типа устройства или их комбинации зависит от различных

факторов (желания заказчика, конфигурации и ОС защищаемого компьютера, вари-

антов использования Secret Net и др.). В Табл. 1 представлены варианты возможно-

го применения аппаратных средств в зависимости от ОС защищаемого компьютера

("+" – поддержка работы изделия, "-" – отсутствие поддержки).

Табл. 1 – Аппаратные средства системы защиты информации Secret Net

Изделие ОС Windows 9х ОС Windows

NT/2000

+ +

Программно-аппаратный комплекс "Соболь-PCI"

+ +

Электронный замок "Соболь"

+ +

Secret Net Touch Memory Card PCI

+ +

Secret Net Touch Memory Card

+ +

Сетевой адаптер с микросхемой Secret Net ROM

BIOS

+ +

Secret Net Card

+ +

Идентификатор iButton (Touch Memory)

+ +

Считыватель Touch Memory

+ +

COM-считыватель Touch Memory

- +

Идентификатор Smart Card

- +

Считыватель Smart Card

- +

Идентификатор Proximity

- +

Считыватель Proximity

+ +

Идентификатор eToken R2

Работу системы Secret Net с аппаратными средствами обеспечивают специальные

программы-драйверы, управляющие обменом информацией между устройством и

программными модулями системы защиты.

10

Глава 1. Аппаратная поддержка системы Secret Net

Устройства ввода идентификационных признаков

Доступ пользователя к информационным ресурсам компьютера осуществляется при

успешном выполнении операций идентификации и аутентификации. Идентификация

заключается в распознавании субъекта (объекта) по присущему или присвоенному

ему идентификационному признаку. Проверка принадлежности субъекту (объекту)

доступа предъявленного им идентификатора (подтверждение подлинности) осущест-

вляется в процессе аутентификации. В системах контроля и управления доступом

широко используются аппаратные средства идентификации и аутентификации, назы-

ваемые устройствами ввода идентификационных признаков (УВИП).

Российский стандарт ГОСТ Р 51241-98 "Средства и системы контроля и управления

доступом. Классификация. Общие технические требования. Методы испытаний" ус-

танавливает классификацию УВИП, в состав которых входят идентификаторы и счи-

тыватели, по способу считывания идентификационных признаков:

• с ручным вводом;

• контактные;

• дистанционные (бесконтактные);

• комбинированные.

Ручной ввод идентификационных признаков производится с помощью нажатия кла-

виш, поворотом переключателей или других подобных элементов.

Контактное считывание идентификационных признаков подразумевает непосредст-

венный контакт идентификатора и считывателя. Чтение информации происходит пу-

тём проведения идентификатора через считыватель или их простым

прикосновением. В системе защиты Secret Net поддерживается применение контакт-

ных УВИП на базе iButton (Touch Memory), Smart Card и eToken.

Дистанционный (бесконтактный) способ считывания не требует чёткого позициониро-

вания идентификатора и считывателя. Чтение информации происходит либо при

поднесении идентификатора на определенное расстояние к считывателю (радиочас-

тотный метод), либо при попадании идентификатора в поле сканирования считы-

вающего устройства (инфракрасный метод). В системе Secret Net нашёл применение

радиочастотный УВИП на базе Proximity.

Комбинированный способ подразумевает сочетание нескольких различных способов

считывания.

iButton (Touch Memory)

Широкое внедрение систем контроля и управления доступом к информационным ре-

сурсам компьютеров в производстве, финансовой области, торговле, социальной

сфере потребовало создания надёжных и относительно дешёвых УВИП. К таким

средствам можно с полным основанием отнести идентификатор iButton (Touch Mem-

ory) американской компании Dallas Semiconductor. В дальнейшем в тексте использу-

ется прежнее название – идентификатор Touch Memory.

Идентификаторы Touch Memory семейства DS199X представляют собой микросхему,

вмонтированную в герметичный корпус, выполненный из нержавеющей стали (см.

Рис. 1). Корпус отдаленно напоминает батарейку для наручных часов и имеет диа-

метр 17,35 мм при высоте 5,89 мм (корпус F5) или 3,1 мм (корпус F3). Обмен с внеш-

ними устройствами происходит по двухпроводному интерфейсу с использованием

широтно-импульсной модуляции. Контактами служит сам корпус прибора, гарантиро-

ванное количество контактов составляет несколько миллионов. Корпус выполняет

также защитные функции от различных внешних воздействий и обеспечивает высо-

кую живучесть прибора в условиях агрессивных сред, пыли, влаги, внешних электро-

магнитных полей, механических ударов и т.п.

11

Система защиты информации Secret Net. Аппаратные средства

Обмен данными с компьютером осуществляется по двухпроводной шине посредст-

вом контактного устройства Touch Probe. Для этого необходимо прикоснуться иден-

тификатором к контактному устройству. Время контакта - не более 5 мс.

Рис. 1. Идентификатор Touch Memory

В системах защиты от НСД используются несколько модификаций идентификаторов

семейства DS199X (см. Табл. 2), которые отличаются ёмкостью памяти, функцио-

нальными возможностями и, соответственно, ценой.

Табл. 2 – Идентификаторы Touch Memory

Тип Ёмкость Ёмкость Ёмкость Защита Конструкция

изделия постоянной блокнотной оперативной доступа к корпуса

памяти, байт памяти, бит памяти, Кбит памяти

64 - - - F3/F5

DS 1990А

64 512 0,5 + F5

DS 1991L

64 256 1 - F5

DS 1992L

64 256 4 - F5

DS 1993L

64 256 4 - F5

DS 1994L

64 256 16 - F5

DS 1995L

64 256 64 - F5

DS 1996L

В структуре Touch Memory можно выделить следующие основные части: постоянное

запоминающее устройство (ПЗУ или ROM), блокнотную память, оперативное запоми-

нающее устройство (ОЗУ или RAM), часы реального времени (для DS1994), а также

элемент питания - встроенную миниатюрную литиевую батарейку (кроме DS1990A).

В ПЗУ хранится 64-разрядный код, состоящий из 8-разрядного кода типа идентифи-

катора, 48-разрядного уникального серийного номера и 8-разрядной контрольной

суммы. Блокнотная память (вариант буферной памяти) служит для предотвращения

записи новых данных на место имеющихся или записи по неверному адресу.

В системе Secret Net поддерживается применение всех модификаций идентификато-

ров Touch Memory. В автономном варианте для Secret Net 9x используются DS1990 -

DS1996, в автономном для Secret Net NT/2000 и сетевом варианте для Secret Net

9x/NT/2000 нашли применение DS1992 - DS1996.

В системе Secret Net контактное устройство Touch Probe используется в двух вариан-

тах. В первом варианте контактное устройство подсоединяется к последовательному

порту компьютера (в дальнейшем – COM-считыватель Touch Memory). Во втором ва-

рианте (в дальнейшем – считыватель Touch Memory) контактное устройство подключа-

ется к внешнему (или внутреннему) разъёму изделий Secret Net Touch Memory Card,

Secret Net Touch Memory Card PCI, Электронный замок "Соболь" и Программно-

аппаратный комплекс "Соболь-PCI".

12

Глава 1. Аппаратная поддержка системы Secret Net

К достоинствам УВИП на базе идентификаторов Touch Memory относятся:

• долговечность (время хранения информации в памяти идентификатора состав-

ляет не менее 10 лет);

• высокая степень механической и электромагнитной защищённости;

• малые размеры, удобство хранения;

• относительно невысокая стоимость.

Недостатком устройства является зависимость его срабатывания от точности сопри-

косновения идентификатора и считывателя, выполняемого пользователем.

Smart Card

В системах разграничения доступа широкое применение находят УВИП на базе

идентификаторов, называемых смарт-картами (от англ. Smart Card – интеллектуаль-

ная карта). Основой внутренней организации смарт-карт является так называемая

SPOM-архитектура (Self Programming One-chip Memory). Архитектура SPOM преду-

сматривает наличие в смарт-карте процессора, ПЗУ, ОЗУ и электрически перепро-

граммируемой постоянной памяти (РПЗУ или EEPROM).

Процессор отвечает за разграничение доступа к хранящейся в памяти информации и

выполнение процедур обработки данных. Как правило, в карте также присутствует спе-

циализированный сопроцессор, предназначенный для реализации криптографических

алгоритмов. В постоянной памяти хранится исполняемый код внутреннего процессора,

оперативная память используется в качестве рабочей, и, наконец, к перепрограмми-

руемой памяти возможен доступ извне для чтения/записи произвольной информации.

По отношению к компьютеру устройства чтения смарт-карт могут внешними и внутренними

(например, встроенными в клавиатуру, гнездо 3,5"-дисковода, корпус компьютера). Считы-

ватель работает под управлением специальной программы - драйвера устройства чтения.

Начиная с 1987 года, международная организация по стандартизации ISO приняла

шесть стандартов на смарт-карты, объединенных в общую группу ISO7816 "Идентифи-

кационные карты. Карты с микросхемой и контактами". Ряд известных фирм (IBM, Micro-

soft, Gemplus и другие, всего десять компаний) на базе ISO7816 разработали единый,

стандартный интерфейс для работы со смарт-картами. Данный интерфейс включает в

себя спецификации PC/SC, облегчающие интеграцию смарт-карт-технологий в про-

граммно-аппаратные комплексы на базе платформы персонального компьютера и соз-

дание средств разработки приложений для смарт-карт.

Система Secret Net для ОС Windows NT/2000, используя спецификации PC/SC, под-

держивает взаимодействие с УВИП различных фирм-производителей.

Так, например, в состав поддерживаемого Secret Net комплекса ASE Developer's Kit

компании Aladdin Knowledge Systems входят: ASECards – набор смарт-карт, ASE-

Drive – считыватели для смарт-карт, ASESoft – программное обеспечение. На Рис. 2

показан внешний вид считывателя ASEDrive с помещённой в него смарт-картой.

Рис. 2. Считыватель смарт-карт ASEDrive

К достоинствам УВИП на базе смарт-карт относят:

• удобство хранения идентификатора (например, в бумажнике среди других карто-

чек) и считывания идентификационных признаков;

13

Система защиты информации Secret Net. Аппаратные средства

• возможность обмена данными с компьютером через различные устройства вво-

да-вывода (клавиатурный порт PS/2, последовательный порт, свободный слот

расширения, параллельный порт, интерфейс SCSI, в ближайшей перспективе

порт универсальной, последовательной шины USB).

К недостаткам следует отнести ограниченный срок эксплуатации смарт-карт из-за неустой-

чивости к механическим повреждениям, высокую стоимость считывателей смарт-карт.

eToken

В последнее время широкое применение находят УВИП, не требующие наличия аппа-

ратных считывателей. К таким устройствам относят так называемые USB-ключи, которые

подключаются к USB-порту непосредственно или с помощью соединительного кабеля.

На российском рынке наибольшей популярностью пользуются следующие USB-

ключи: iKey 1000, iKey 2000 фирмы Rainbow Technologies, eToken R2, eToken Pro

компании ALADDIN Software Security R.D, WebIdentity фирмы Eutron. В Табл. 3 пред-

ставлены характеристики некоторых модификаций USB-ключей.

Табл. 3. - USB-ключи

Изделие Ёмкость памяти, Разрядность Алгоритм шифрования

Кбайт серийного номера

16, 32, 64 32 DESX (ключ 120 бит), MD5

eToken R2

8, 16, 32, 64, 128 64 Хэш-функция MD5

iKey 1000

8, 16, 32 32 Triple DES, MD5

WebIdentity

В системе Secret Net поддерживается работа персональных идентификаторов eTo-

ken R2, основным назначением которых является осуществление идентификации

пользователей и безопасное хранение ключей шифрования, цифровых сертифика-

тов, любой другой важной информации.

Идентификатор eToken R2 (см. Рис. 3) производится в виде брелка небольшого раз-

мера (47х16х7 мм), который легко размещается на связке с ключами. Брелоки выпус-

каются в цветных корпусах и имеют световые индикаторы работы

Рис. 3. Идентификатор eToken R2

Закрытая информация хранится в защищенной памяти брелка ёмкостью от 16 до 64

Кбайт. Каждый идентификатор имеет уникальный серийный 32-разрядный номер. При

обмене информацией между eToken R2 и компьютером используется шифрование дан-

ных. Поддержка спецификаций PC/SC позволяет без труда переходить от смарт-карт к

идентификаторам eToken.

Достоинствами USB-ключей являются:

• малые размеры, удобство хранения;

• отсутствие аппаратного считывателя;

• простота подсоединения к USB-порту.

К недостаткам USB-ключей можно отнести их относительно высокую стоимость и ма-

лое время эксплуатации, ограниченное слабой механической защищённостью брелка.

14

Глава 1. Аппаратная поддержка системы Secret Net

Proximity

Широко распространённые радиочастотные идентификаторы Proximity (от англ.

proximity – близость, соседство) конструктивно выпускаются в виде карточек, брело-

ков, браслетов, ключей и т.п. Они имеют встроенные антенну, приёмо-передатчик и

память.

Внутри идентификатора Proximity также может находиться химический источник пи-

тания - литиевая батарея. Идентификаторы с батареей называются активными. Они

обеспечивают взаимодействие со считывателем на значительном расстоянии (еди-

ницы метров). Идентификаторы без батареи называются пассивными. Дистанция

считывания составляет десятки сантиметров.

Считыватель Proximity постоянно излучает радиосигнал низкой мощности, который

питает идентификатор. Когда он оказывается на определенном расстоянии от считы-

вателя (см. Рис. 4), сигнал поглощается расположенной внутри нее антенной и дан-

ная энергия питает микросхему, также расположенный внутри карточки. После

получения энергии карта излучает идентификационные данные, принимаемые счи-

тывателем. Дистанция считывания в значительной степени зависит от характеристик

антенного и приёмо-передающего трактов считывателя. Весь процесс занимает не-

сколько десятков микросекунд.

Рис. 4. Идентификатор и считыватель Proximity

Устройство чтения может быть помещено внутрь корпуса компьютера. Взаимная

ориентация идентификатора и считывателя не имеет значения, а ключи или другие

предметы, находящиеся в контакте с картой, не мешают передаче информации.

В мире насчитывается большое число производителей идентификаторов и считыва-

телей Proximity, основными из которых являются фирмы HID (Hughes Identification

Devices), Motorola Indala, Texas Instruments. Среди отечественных предприятий мож-

но отметить НПФ "Сигма", ОАО "Ангстрем", PERCo, ARSEC и ряд других.

Система Secret Net поддерживает взаимодействие с радиочастотными УВИП раз-

личных фирм-производителей. Для работы с идентификатором Proximity используют-

ся изделия Secret Net Touch Memory Card и Secret Net Touch Memory Card PCI.

Основными достоинствами УВИП Proximity являются:

• долговечность пассивных идентификаторов (некоторые производители дают на

карты пожизненную гарантию);

• отсутствие необходимости чёткого позиционирования идентификатора и считы-

вателя, удобство считывания идентификационных признаков.

К недостаткам можно отнести слабую электромагнитную защищённость, относитель-

но высокую стоимость.

15

Система защиты информации Secret Net. Аппаратные средства

Изделия аппаратной поддержки системы защиты Secret Net

Рассмотренные выше контактные и бесконтактные УВИП обеспечивают важнейший

механизм защиты – идентификацию и аутентификацию пользователей. В зависимо-

сти от решаемых Secret Net задач их функционирование осуществляется совместно с

линейкой изделий аппаратной поддержки системы (см. Табл. 1), выпускаемых ЗАО

НИП "ИНФОРМЗАЩИТА".

Свои основные функции многие изделия аппаратной поддержки реализуют до загруз-

ки операционной системы компьютера. Для этого в составе каждого средства имеет-

ся собственная память EEPROM, содержимое которой дополняет базовую систему

ввода-вывода BIOS компьютера. При включении компьютера выполняется копирова-

ние содержимого EEPROM BIOS аппаратного средства в так называемую теневую

область (Shadow Memory) оперативной памяти, с которой и ведется дальнейшая ра-

бота. Поэтому не допускается использование системной BIOS режима Shadow Mem-

ory для адресного пространства, в котором размещается расширение BIOS,

содержащееся в EEPROM изделий.

Электронные замки "Соболь-PCI" и "Соболь"

Изделия "Программно-аппаратный комплекс "Соболь-PCI" и "Электронный замок

"Соболь" версии 1.0" (в дальнейшем – электронные замки "Соболь-PCI"и "Соболь")

предназначены для организации защиты компьютера от НСД посторонних пользова-

телей. Они обеспечивает:

• идентификацию и аутентификацию пользователей с помощью УВИП на базе

Touch Memory;

• блокировку загрузки операционной системы с внешних съёмных носителей;

• блокировку пользователя при превышении им количества допустимых попыток

ввода неправильного пароля;

• контроль целостности программной среды компьютера до загрузки ОС;

• регистрацию событий, связанных с попытками входа пользователей и результа-

тами работы подсистемы контроля целостности.

В состав каждого изделия входят плата электронного замка, идентификатор Touch

Memory и контактное устройство (считыватель Touch Memory). Плата электронного

замка "Соболь-PCI" устанавливается в разъём системной шины PCI, а плата "Со-

боль" - в разъём системной шины ISA. Считыватель Touch Memory может подклю-

чаться как к внешнему разъёму платы, так и к внутреннему. На плате (см. Рис. 5)

размещаются микросхемы энергонезависимой памяти, перепрограммируемая логи-

ческая матрица, реле аппаратной блокировки устройств (на плате "Соболь-PCI" – 3

реле, на плате "Соболь" – 2 реле), встроенный датчик случайных чисел.

В состав энергонезависимой памяти входят микросхемы оперативной памяти и

EEPROM, содержимое которой дополняет системную BIOS компьютера. В электрон-