Скад сигнатура руководство администратора

Скад сигнатура руководство администратораСкачать

Документация по СКАД Сигнатура толковая есть? (Страница 1) — СКАД

Типа НЕ для чайников в целом, но для человека никогда НЕ работавшего с ситемами шифрования и очень отдаленно понимающего 17 чер. 2013 — повідомлень: 30 — авторів: 13 29 бер. 2006 — повідомлень: 2 — 1 автор

Формат подписи для обмена с ЦБ (Страница 1) — СКАД Сигнатура

в связи с предстоящим переходом на Сигнатуру версии 5 .. строки, Если посмотрите в Пуск =СКАД Сигнатура она там будет )) . СРЕДЕ Руководство администратора информационной безопасности. модулей ПО СКАД «Сигнатура» 5.0.311.0 необходимо: 1. необходимо удалить отсутствующие модули и поля: дата, версия и описание файла;. 26 лип. — повідомлень: 24 — авторів: 2

Формат подписи для обмена с ЦБ (Страница 1) — СКАД Сигнатура

Документация автоматизированного рабочего места клиента Банка России для версии АРМ КБР. Показать Документация СКАД Сигнатура. Показать 9 груд. 2013 — повідомлень: 8 — авторів: 3

Driver brother mfc 8820d

Видео инструкция как правильно делать кунилингус

Genius eye 320 se драйвер

Срок кредитного договора закончился

Грундфос инструкция по эксплуатации

| Цитата |

|---|

| Администратор пишет:

Кстати на секлабе скоро будет реализована возможность блогов для компаний. |

Ребята! Вы просто молодцы, что оперативно организовали такой живой форум!

Кстати, на банкир.ру аналог тоже не очень интересный…

Все-таки в России 89 регионов, в каждом есть терр. управление ЦБ и у них

десятки (может у кого и сотни?) клиентов. И все мы (ну или почти все) много

лет парились в командной строке с TULASIGN и CRNET!

И вот теперь снова годы и годы будем париться с командной строкой SPKI1UTL.EXE …

Воистину — мы не ищем легких путей!

Жуть какая-то, когда читаешь признания типа:

| Цитата |

|---|

| sergesim пишет:

(а в утилите много чего ещё не хватает к сожалению, но четкого задания |

Тем паче, что нас в здешнем ТУ «лечат» тем, что задание путное как раз было,

но типа в Туле все программеры разбежались и делать было некому…

Так или иначе — теперь неважно! Главное, что нам-то сплошная головная боль.

Кому хоть однажды довелось работать с АРМ ЭЦП от Информзащиты или с той же

ЭЦП Crypton LITE for Windows от фирмы АНКАД , тот поймет, про что я.

Там после инсталляции продукта просто в контекстном меню проводника

появляется доп. пункт. И ВСЕ!!!

ВЫБИРАЙ! ПОДПИСЫВАЙ! ПРОВЕРЯЙ! Хоть 10, хоть 100 файлов.

Успех — ЗЕЛЕНЕНЬКОЕ на экране.

Ошибка — КРАСНЕНЬКОЕ сообщение! МАЛИНА !!!

К слову сказать, внимательно перечитал все сообщения на всех трех страницах форума.

И лишь однажды слово «дешифрация» попалось. А так в основном «подпись», «подпись»…

Что сие означает? Что СКАД преимущественно для ЭЦП используется? И у всех каналы

с ТУ типа Континентами закрыты? Везет людям… А вопрос на самом деле не праздный,

каким может показаться. Лично от нас, к примеру, при отравке требуют :

ARJ -> ЭЦП -> Шиф-ние -> ЭЦП

Тот, кто с ЭЦП дружит не первый год, понимает, что в долголетний архив

(на случай возможного разбора конфликтных ситуаций — наверняка такое приложение

у всех в Договоре есть!) надо складывать файлы подписанные, но никак не

закриптованные.

Во всяком случае нам в ТУ сказали, что и через 5 лет, когда нынешние ключики

давно умрут, но и с новыми ключиками, имея сохраненные базы

local.pse и local.gdbm ЭЦП на старых файлах проверить можно будет.

А вот расшифровать потом уже будет невозможно. Конечно, я за что купил,

за то и продаю — ведь как проверишь? До новых ключиков-то еще дожить надо?

В т.ч. и самой СКАД Сигнатуре тоже надо бы?

Короче, раз так говорят, значит — номер :

SPKI1UTL.EXE -sign -encrypt ……………

за один проход делать смысла нет!

Поэтому ИМХО в этой ситуации (с учетом того, что отправлять/получать приходится

за раз и по 60-70 файлов) батник типа …

SPKI1UTL.EXE -sign -in %1 -out out%1

SPKI1UTL.EXE -verify -in out%1 -out uu%1

особого счастья (как неоднократно нас заверяли выше) наверно не принесет?

А меж тем в документе «СКАД Сигнатура. Программный исполняемый модуль

командной строки для ОС Windows. Руководство пользователя

(ЯЦИТ.00109-03 34 06)» вот такой пример ну точно никому бы наверно

не помешал?

@echo off

rem Командный файл для: ЭЦП —> Шиф-ние —> ЭЦП

rem ПРИМЕР ЗАПУСКА: otpravka.BAT C:mail_out*.arj !!! Работает только в W2K/XP !!!

set FILES=%1

set LOGFILE=C:log.txt

cd /D C:KEYSOPER1 (если в этой папке и pki1.conf поместить, и local.pse и local.gdbm

для пользователя OPER1, то все работает как часы!)

for %%F in (%FILES%) do (

spki1utl.exe -sign -profile OPER1 -in %%~fF -out %%~fF.sign 2>> %LOGFILE%

IF ERRORLEVEL==0 spki1utl.exe -encrypt -profile OPER1 -in %%~fF.sign -out %%~fF.crypt 2>> %LOGFILE%

IF ERRORLEVEL==0 spki1utl.exe -sign -profile OPER1 -in %%~fF.crypt -out C:TERMINALOUT%%~nF%%~xF 2>> %LOGFILE%

IF ERRORLEVEL==0 ( del %%~fF.crypt & del %%~fF & move %%~fF.sign …… ( куда-нить в архив )

echo. >> %LOGFILE% )

(Слава богу, язык командных файлов в W2K/XP намного помощней, чем в Win9* !

Да и в Windows 2000 Resource Kit утилит полезных поприбавилось!

Так что при необходимости и желании вышеприведенный костяк можно на любой

вкус до ума довести!)

А на вход хоть сотню, хоть две файлов подавай — и никаких операторов shift

не надо !!! Просто сиди и жди, когда сие «безобразие» закончится!

Разумеется, справочник сертификатов в это время должен быть уже загружен!

В конце цикла в лог вставляется пустая строка, чтобы выходной

поток сообщений для каждого файла был хоть как-то разделен.

Впрочем лог — это ВООБЩЕ (!) отдельная тема для разговора…

Если она кому-то интересна.

| Цитата |

|---|

| George on-Don пишет:

Ну попробуй в бат файле циклом for ))) — я тоже скоро буду этот вопрос решать))) |

George! Как считаешь? Вопрос частично решен? )

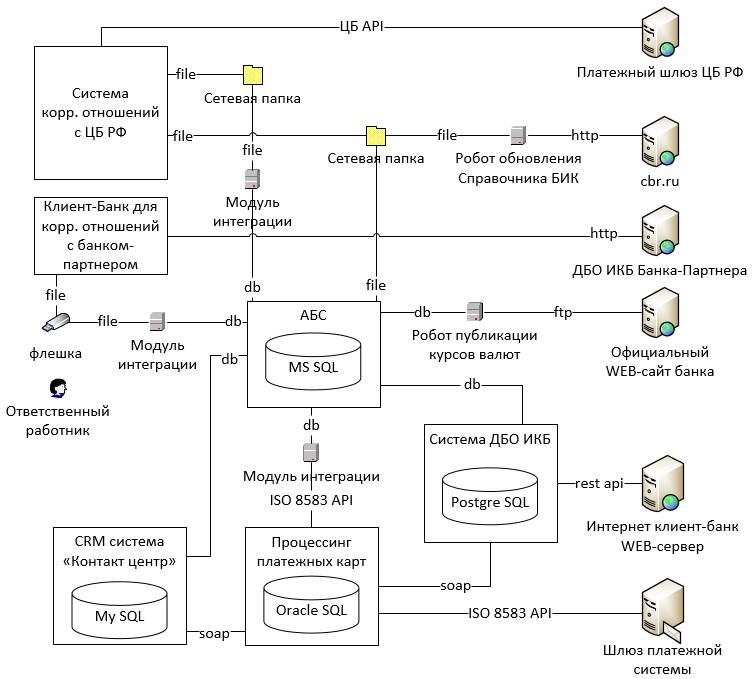

Рис. 1.

О чем исследование

Ссылки на другие части исследования

В первой части нашего исследования мы рассмотрели работу системы банковских безналичных платежей c экономической точки зрения. Теперь настало время посмотреть на внутреннее устройство ИТ-инфраструктуры банка, с помощью которой эти платежи реализуются.

Disclaimer

Статья не содержит конфиденциальной информации. Все использованные материалы публично доступны в Интернете, в том числе на сайте Банка России.

Глава 1. Общее описание ИТ-инфраструктуры

Основные термины

В 90-x годах прошлого века в ГОСТах и нормативных документах ФСТЭК России (тогда еще Гостехкомиссии при Президенте РФ) часто употреблялся термин — автоматизированная система. «ГОСТ 34.003-90 Информационная технология (ИТ). Комплекс стандартов на автоматизированные системы. Автоматизированные системы. Термины и определения» дает следующее определение данного термина:

автоматизированная система; AC: Система, состоящая из персонала и комплекса средств автоматизации его деятельности, реализующая информационную технологию выполнения установленных функций.

Спустя некоторое время, в обиход вошел новый термин — информационная система. В п.3 ст. 2 Федерального закона от 27.07.2006 N 149-ФЗ «Об информации, информационных технологиях и о защите информации» данный термин определяется следующим образом:

информационная система — совокупность содержащейся в базах данных информации и обеспечивающих ее обработку информационных технологий и технических средств;

В рамках данного исследования оба термина будут использоваться как синонимы.

Справедливость подобного подхода можно доказать тем, что в Приказе ФСТЭК России от 11.02.2013 N 17 «Об утверждении Требований о защите информации, не составляющей государственную тайну, содержащейся в государственных информационных системах» для защиты информационных систем госрегулятор предписывает руководствоваться ГОСТами по автоматизированным системам.

Помимо информационных систем в IT-инфраструктуре банка можно выделить еще один тип элементов — информационные сервисы, или, как их часто называют, роботы.

Дать определение понятию информационный сервис довольно сложно, поэтому просто перечислим его основные отличия от информационной системы:

- Информационный сервис гораздо проще информационной системы, но в тоже время его нельзя назвать компонентом последней, поскольку результатами его работы могут пользоваться одновременно несколько информационных систем.

- Информационные сервисы предназначены для автоматизации простых, рутинных задач.

- Информационные сервисы не содержат в своем составе базы данных.

- Информационные сервисы работают в автоматическом режиме без участия (или с минимальным участием) человека.

Автоматизированная банковская система

Ядром информационной инфраструктуры любого банка является автоматизированная банковская система или сокращенно АБС.

Стандарт Банка России СТО БР ИББС-1.0-2014 «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения» определяет АБС следующим образом:

автоматизированная система, реализующая банковский технологический процесс.

Данное определение позволяет подвести под него практически любую IT-систему в банке. В то же время обычные банковские служащие называют АБС ту систему, которая занимается учетом банковских счетов, проводок между ними (движением денежных средств) и остатков. Второе определение не противоречит первому и более четко его детализирует, им и будем пользоваться дальше.

В современных Российских банках наиболее распространенными являются следующие АБС :

- Diasoft FA#,

- Инверсия XXI век,

- RS-Bank,

- ЦФТ-Банк.

Некоторые, особо большие банки используют не тиражные, а специально разработанные под них АБС. Но подобные случаи единичны, собственно как и особо большие банки.

Иногда в банках параллельно используют несколько АБС различных производителей. Зачастую это происходит, когда банк пытается перейти с одной АБС на другую, но возможны и менее тривиальные причины.

Прикладные информационные системы

Несмотря на то что АБС автоматизирует довольно большое количество задач, она не покрывает все нужды банка. Есть задачи, которые АБС не делает вообще или делает не так, как хочет того банк. Поэтому к АБС подключаются (интегрируются) другие информационные системы, автоматизирующие отдельные бизнес-процессы. В дальнейшем подобные информационные системы будем называть — прикладными информационными системами.

Примерами прикладных информационных систем могут быть:

- системы дистанционного банковского обслуживания Интернет Клиент-Банк (ДБО ИКБ, например, iBank2, BS-Client, InterBank),

- процессинг платежных карт (например, TranzWare, SmartVista, Way4),

- системы автоматизации контакт-центров (например, Avaya Call Center, Cisco Unified Contact Center),

- системы автоматического скоринга заемщиков (например, FICO),

- и др.

В зависимости от размеров банка и оказываемых им услуг количество прикладных информационных систем может измеряться количеством от единиц до сотен.

Инфраструктурные информационные системы

Помимо АБС и прикладных информационных систем, автоматизирующих основные бизнес-процессы, в банках также присутствует приличное количество вспомогательных инфраструктурных информационных систем. Примерами подобных систем могу быть:

- служба каталогов Active Directory,

- служба доменных имен (DNS),

- корпоративная электронная почта,

- службы предоставления доступа работников в Интернет;

- системы контроля и управления доступом (СКУД) в помещения;

- IP-видеонаблюдение;

- IP-телефония;

- и многое другое.

Информационные сервисы

В банках используется гигантское количество различных информационных сервисов, выполняющих простые, рутинные функции, например, загрузка справочников БИК и ФИАС, публикация курсов валют на официальном сайте и т.д.

Клиентские части сторонних информационных систем

Отдельного упоминания стоят клиентские части внешних по отношению к банку информационных систем. В качестве примеров приведу:

- модули интеграции с государственными информационными системами: ГИС ГМП, ГИС ЖКХ;

- клиентские части внешних платежных систем;

- биржевые торговые терминалы;

- и так далее.

Типовые способы интеграции информационных систем

Для интеграции информационных систем обычно применяются следующие механизмы:

- Интеграция через API (например, Web-сервисы).

- Интеграция через СУБД:

- путем предоставления доступа только к хранимым процедурам;

- путем предоставления доступа к хранимым процедурам и таблицам баз данных.

- Файловый обмен:

- через компьютерную сеть;

- через отчуждаемые машинные носители информации (ОМНИ, например – флешки).

- Реализация сервис ориентированной архитектуры (SoA).

Модули интеграции

Под модулем интеграции будем понимать виртуальный элемент IT-инфраструктуры, реализующий интеграцию других элементов IT-инфраструктуры.

Данный элемент мы назвали виртуальным, потому что его функционал может быть реализован, как в виде отдельного специализированного элемента ИТ-инфраструктуры (например, информационного сервиса), так и в виде компонентов интегрируемых информационных систем. Более того, в качестве модуля интеграции может выступать даже человек, «вручную» переносящий информацию между интегрируемыми информационными системами.

Пример ИТ-инфраструктуры банка

На Рис.1 можно увидеть фрагмент типовой информационной инфраструктуры банка, содержащий рассмотренные выше типы элементов.

Глава 2. Инфраструктура безналичных расчетов

Если посмотреть на эту схему (Рис.1) с точки зрения осуществления безналичных расчетов, то можно увидеть, что банк реализует их при помощи:

- прямых корреспондентских отношений с банком-партнером,

- международной платежной системы (МПС) (например, VISA, MasterCard).

- корреспондентских отношений с Банком России.

Технически прямые корреспондентские отношения с банками-партнерами могут быть организованы с помощью:

- обычных систем ДБО ИКБ, применяемых банками для обслуживания юридических лиц (в рассматриваемом примере (Рис.1) используется именно этот способ);

- межбанковских платежных систем (например, SWIFT);

- специализированных систем обмена платежными сообщениями (например, REX400, TELEX);

- специализированного ПО, разработанного одним из взаимодействующих банков.

Подключение к платежным системам, обслуживающим пластиковые карты, осуществляется через стандартные модули, входящие в состав процессинговых систем.

Для успешного функционирования банк обязан обеспечивать у себя информационную безопасность всех перечисленных способов осуществления платежей. Рассмотреть их в рамках одного, даже крупного исследования весьма проблематично, и поэтому мы сконцентрируемся только на одном наиболее критичном, с точки зрения возможных потерь, направлении — платежном взаимодействии банка с Банком России.

Инфраструктура обеспечения платежного взаимодействия с Банком России

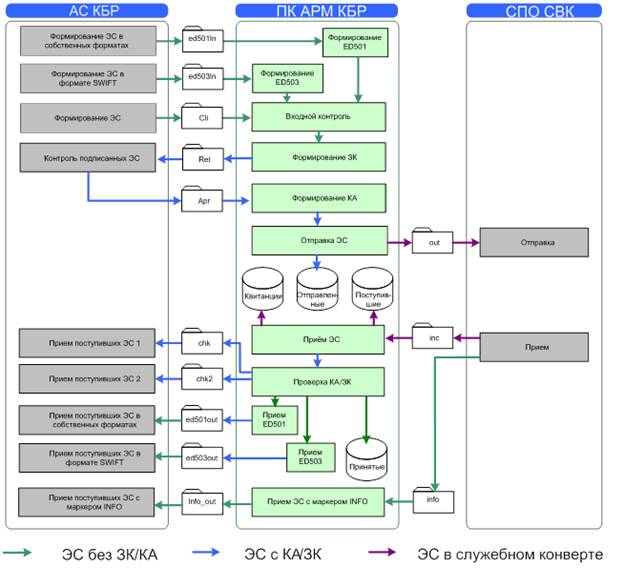

Рис. 2.

IT-инфраструктуру платежного взаимодействия банка с Банком России будем рассматривать на примере исполнения платежа, отправляемого в адрес клиента другого банка.

Как мы помним из первой части, вначале клиент должен передать в банк платежное поручение. Сделать это он может двумя способами:

- Явиться лично в отделение банка и передать заверенное платежное распоряжение на бумажном носителе.

- Направить платежное распоряжение через систему ДБО ИКБ.

Тут важно отметить, что системы ДБО ИКБ — это лишь системы, обеспечивающие юридически значимый электронный документооборот между клиентом и банком, самостоятельно они платежи не проводят. Именно поэтому, когда клиент открывает расчетный счет в банке, он обычно заключает два договора. Первый – договор обслуживания банковского счета, второй – договор на осуществление электронного документооборота с помощью системы ДБО ИКБ. Если второй договор заключен не будет, то клиент все равно сможет пользоваться своим счетом, но только при личном визите в отделение банка.

Если клиент передал платежное поручение на бумажном носителе, то работник банка на его основании делает электронное платежное поручение в АБС. Если распоряжение было подано через ДБО ИКБ, то через модуль интеграции оно попадает в АБС автоматически.

Доказательством того, что именно клиент сделал распоряжение о переводе денежных средств, в первом случае является лично подписанный им бумажный документ, а во втором, электронный документ в ДБО ИКБ, заверенный в соответствии с договором.

Обычно для заверения электронных документов клиентов — юридических лиц в ДБО ИКБ применяют криптографическую электронную подпись, а для документов клиентов — физических лиц коды SMS-подтверждений. С юридической точки зрения для заверения электронных документов в обоих случаях банки обычно применяют правовой режим аналога собственноручной подписи (АСП).

Попав в АБС, платежное поручение в соответствии с внутренними регламентами банка проходит контроль и передается для исполнения в платежную систему Банка России.

Технические средства взаимодействия с платежной системой Банка России

Технические средства (программное обеспечение), используемые для взаимодействия с платежной системой Банка России могут варьироваться в зависимости от территориального учреждения Банка России, обслуживающего корр. счет банка.

Для банков, обслуживаемых в Московском регионе, применяется следующее ПО:

- АРМ КБР – автоматизированное рабочее место клиента Банка России;

- УТА – специальное программное обеспечение файлового взаимодействия клиента Банка России (универсальный транспортный адаптер);

- СКАД Сигнатура — средство криптографической защиты информации (СКЗИ) «Аппаратно-программный комплекс Сигнатура-клиент» версия 5, сертификаты ФСБ России – СФ/114-2680 (уровень криптозащиты КС1), для уровня криптозащиты КС2 – СФ/124-2681 (уровень криптозащиты КС2). СКАД расшифровывается как система криптографической аутентификации документов.

АРМ КБР

АРМ КБР – это ПО, с помощью которого уполномоченные работники банка осуществляют шифрование и электронную подпись исходящих платежных документов, а также расшифровку и проверку электронной подписи платежных документов, поступающих из Банка России. Но, если быть более точным, то АРМ КБР в своей работе оперирует не платежными документами, а электронными сообщениями (ЭС), которые бывают двух типов:

- электронные платежные сообщения (ЭПС), например, ED101 «Платежное поручение»;

- электронные служебно-информационные сообщения (ЭСИС), например, ED201 «Извещение о результатах контроля ЭС».

Перечень и форматы электронных сообщений устанавливает Банк России, путем выпуска Альбома унифицированных форматов электронных банковских сообщений (УФЭБС).

Для того чтобы АРМ КБР мог обработать платеж, он должен быть преобразован в файл, содержащий электронное платежное сообщение формата УФЭБС. За подобное преобразование отвечает модуль интеграции АБС с платежной системой Банка России. С технической точки зрения подобные преобразования довольно просты, поскольку формат УФЭБС основан на XML.

Файлы электронных сообщений покидают модуль интеграции АБС в открытом виде и помещаются в специальную папку файловой системы (обычно это сетевая папка), которая настроена в АРМ КБР для электронных сообщений, имеющих статус «Введенные». На ранее представленной схеме (Рис. 2.) эта папка обозначена как «Папка 1».

Затем в процессе обработки электронные сообщения меняют свои статусы на «Контролируемые», «Отправленные» и т. д., что технически реализуется путем перемещения файла с электронным сообщением в соответствующие папки, которые настроены в АРМ КБР. На схеме (Рис. 2.) эти папки обозначены как «Папка 2».

В определенный момент технологической обработки (установленный внутренними регламентами банка) исходящих электронных сообщений они шифруются и подписываются электронной подписью с помощью СКАД Сигнатура и закрытых криптографических ключей ответственных работников.

СКАД Сигнатура

СКАД Сигнатура, это СКЗИ, разработанное компанией ООО «Валидата» по заказу Банка России и предназначенное для защиты информации в платежной системе Банка России. Данного СКЗИ нет в открытом доступе (кроме документации, размещенной на сайте ЦБ РФ), и оно распространяется Банком России только среди участников его платежной системы. К отличительным особенностям данного СКЗИ можно отнести:

- Данное СКЗИ, в отличии от других распространенных в деловых кругах России СКЗИ (например, как Крипто-ПРО CSP, VIPNET CSP и др.), реализует собственную, изолированную от операционной системы инфраструктуру открытых ключей (PKI). Это проявляется в том, что справочник открытых ключей, содержащий сертификаты, список доверенных сертификатов, список отозванных сертификатов, и т. д. криптографически защищен на закрытом ключе пользователя, что не позволяет злоумышленнику внести в него изменения, например, установить доверенный сертификат без ведома пользователя.

Примечание. СКЗИ Верба-OW реализует схожую ключевую модель. - Следующая особенность вытекает из предыдущей. В СКЗИ для того, чтобы сделать рабочие ключи, необходимо сначала создать справочник сертификатов с помощью специальных ключей регистрации. По истечении срока действия рабочих ключей генерируются новые, но для того, чтобы их сгенерировать, нужно обладать действующими предыдущими рабочими ключами. Ключи создаются по децентрализованной схеме с участием Банка России в качестве Центра Сертификации.

- СКЗИ поддерживает работу с функционально-ключевыми носителями (vdToken), выполняющими функции электронной подписи и шифрования у себя на борту, без передачи закрытых ключей в память ЭВМ.

- Криптографические ключи, используемые для взаимодействия с платежной системой Банка России, бывают двух видов:

- «Только шифрование» – позволяют зашифровывать / расшифровывать электронные сообщения.

- «Шифрование и подпись» – делают то же самое, что и в первом случае, а также позволяют подписывать электронные сообщения.

УТА

Зашифрованные и подписанные электронные сообщения помещаются в специальную папку, на схеме (Рис. 2.) это «Папка 3». УТА непрерывно мониторит эту папку и, если он видит там новые файлы, передает их в ЦБ РФ одним из следующих способов:

- «По Интернет», хотя на самом деле это не совсем так. Вместо Интернет используется специализированный оператор связи, предоставляющий выделенные каналы связи до ЦБ РФ, но поскольку сеть IP-адресуемая то говорят, что отправка идет через Интернет.

- «По модему». На случай аварии первого вида связи есть резерв в виде модемного соединения по телефонной сети общего пользования.

- На случай выхода из строя всех каналов связи предусмотрена доставка электронных сообщений на ОМНИ (отчуждаемый машинный носитель информации) с помощью курьера. Кстати говоря, это один из способов, с помощью которого банки с отозванной лицензией проводят платежи во время своей ликвидации.

Достучавшись до ЦБ (первым или вторым способом), УТА передает электронные сообщения через публикуемый ЦБ API. Во время сеансов связи УТА также получает из ЦБ входные электронные сообщения.

Следует отметить, что все электронные сообщения, с которыми работает УТА, зашифрованы и подписаны электронной подписью.

Получив зашифрованное электронное сообщение, УТА перекладывает его в папку с входящими зашифрованными сообщениями. Уполномоченный работник с помощью своих криптоключей и АРМ КБР проверяет электронную подпись и расшифровывает сообщение.

Далее обработка производится в зависимости от типа электронного сообщения. Если это платежное сообщение, то оно через модуль интеграции передается в АБС, где на его основании формируются бухгалтерские проводки, изменяющие остатки на счетах. Важно отметить, что при взаимодействии АБС (модуля интеграции) и АРМ КБР используются файлы стандартного формата в открытом виде.

В процессе функционирования АРМ КБР ведет журнал своей работы, который может быть реализован в виде текстовых файлов или с помощью БД, работающих под управлением СУБД.

Альтернативные схемы обработки

Мы рассмотрели «классическую» схему работы системы. В реальности существует множество ее разновидностей. Рассмотрим некоторые из них.

Разновидность 1. Разделение контуров отправки и приема сообщений

Реализуется схема с двумя АРМ КБР. Первый работает с участием человека и выполняет только отправку сообщений, второй работает в автоматическом режиме и выполняет только прием сообщений.

Разновидность 2. Полный автомат

АРМ КБР настраивается на работу полностью в автоматическом режиме без участия человека

Разновидность 3. Изолированный АРМ КБР

АРМ КБР функционирует как выделенный компьютер, не подключенный к сети банка. Электронные сообщения передаются на него человеком-оператором с помощью ОМНИ.

Перенос электронной подписи из АРМ КБР в АБС

Банк России планирует перейти на новую технологическую схему обработки платежей, при которой электронные сообщения будут подписываться не в АРМ КБР, как было ранее, а в АБС (точнее в модуле интеграции АБС — АРМ КБР).

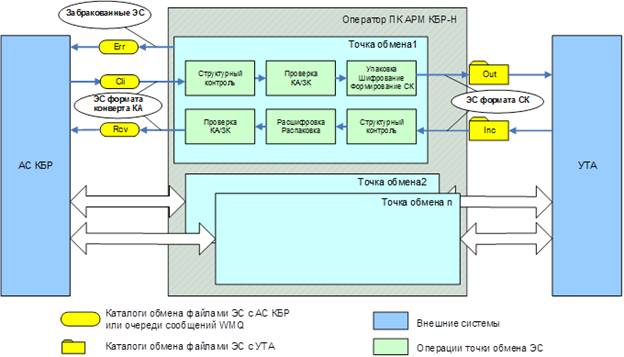

Для реализации данного подхода выпущена новая версия АРМ КБР, которая стала называться АРМ КБР-Н (новая). Все основные изменения можно увидеть, если сравнить схемы информационных потоков, проходящих через АРМ КБР старой и новой версии.

Рассмотрим схему информационных потоков в классическом АРМ КБР. Источник схемы – официальная документация на АРМ КБР «АВТОМАТИЗИРОВАННОЕ РАБОЧЕЕ МЕСТО КЛИЕНТА БАНКА РОССИИ. Руководство программиста. ЦБРФ.61209-04 33 01».

Рис. 3.

Примечания.

- Условное обозначение «АС КБР» (автоматизированная система клиента Банка России) соответствует условному обозначению АБС на предыдущих схемах.

- Условное обозначение «СПО СВК» соответствует условному обозначению УТА на предыдущих схемах.

- КА – код аутентификации (электронная подпись) электронного сообщения.

- ЗК – защитный код еще один вид электронной подписи, но в отличии от КА, который формируется исходным сообщением без изменений, ЗК формируется только под значащими данными без учета разметки. Более подробно о технических нюансах КА и ЗК можно почитать в документации УФЭБС «Защита электронных сообщений (Пакетов ЭС)». С юридической точки зрения ЗК – технологическая мера защиты информации, в то время как КА, согласно договорам и правилам платежной системы Банка России, признается электронной подписью.

Теперь взглянем на аналогичную схему для нового АРМ КБР-Н. Источник «АВТОМАТИЗИРОВАННОЕ РАБОЧЕЕ МЕСТО КЛИЕНТА БАНКА РОССИИ НОВОЕ. Руководство программиста. ЦБРФ.61289-01 33 01»

Рис. 4.

С точки зрения криптографии АРМ КБР-Н отвечает за шифрование / расшифрование электронных сообщений, а также за проверку электронных подписей на них. Формирование электронных подписей перенесено в модуль интеграции АБС.

Логично предположить, что данный модуль также должен будет проверять подписи под сообщениями, полученными из АРМ КБР-Н. С технической точки зрения это не является обязательным, но с точки зрения обеспечения безопасности имеет критическое значение, поскольку обеспечивает целостность сообщений, передаваемых между АБС и АРМ КБР-Н.

Помимо файлового интерфейса взаимодействия между АБС, АРМ КБР-Н и УТА добавлен интерфейс IBM WebSphere MQ, что позволяет строить сервис-ориентированную ИТ-инфраструктуру банка и решить проблему старой схемы с организацией одновременной работы нескольких операторов, ответственных за отправку платежей.

Заключение

Мы рассмотрели внутреннее устройство платежной ИТ-инфраструктуры банка. В следующих частях рассмотрим угрозы информационной безопасности, которые здесь возникают.

Банк-Клиент КОМИТА КУРЬЕР JE.

Инструкция по эксплуатации.

ZIP ~5.42 Mb

Банк-Клиент КОМИТА КУРЬЕР JE. Модуль «Администратор системы».

Инструкция по эксплуатации.

ZIP ~3.19 Mb

Банк-Клиент КОМИТА КУРЬЕР JE. Модуль «Автоматическая обработка».

Инструкция по эксплуатации.

ZIP ~32.6 Kb

Интернет-Клиент КОМИТА КУРЬЕР WE.

Инструкция по эксплуатации системы для Клиента.

ZIP ~1.24 Mb

Интернет-Клиент КОМИТА КУРЬЕР WE

(Инструкция по установке системы на стороне Клиента (Криптография SUN))

ZIP ~1.46 Mb

Интернет-Клиент КОМИТА КУРЬЕР WE

(Инструкция по установке системы на стороне Клиента (Криптография КриптоПро))

ZIP ~1.59 Mb

Интернет-Клиент КОМИТА КУРЬЕР WE. Модуль «Администратор системы».

Инструкция по эксплуатации.

ZIP ~262 Kb

Дистрибутив CrystalRuntime — CrystalRuntime 8.5

Дистрибутив CrystalRuntime — CrystalRuntime 10 (для фин.мониторинга)

Эксплуатационная документация АРМ Финансового мониторинга (модернизированного).

контроль ZIP ~2,68 Mb

контроль отказ ZIP ~2,74 Mb

выбор контроль ZIP ~3,37 Mb

выбор контроль отказ ZIP ~3,42 Mb

Инструкция по сжатию и восстановлению БД

безопасности информации

1.8.1. Организация администрирования безопасности информации в локальной вычислительной сети (ЛВС).

Издание приказа о назначении администратора безопасности (согласование, утверждение, регистрация).

Начальник отдела ИТ:

— составляет на имя руководителя Отделения служебную записку о назначении администратора безопасности информации;

— отдает распоряжение о подготовке проекта приказа уполномоченному работнику Отделения.

Уполномоченный работник отдела ИТ:

— готовит проект приказа о назначении администратора безопасности информации;

— вносит исправления в случае необходимости;

— передает проект приказа на утверждение руководителю Отделения;

— подшивает копию приказа в дело в соответствии с номенклатурой дел Отделения.

Проверка состояния используемых СЗИ от НСД и правильности их настройки.

Администратор безопасности информации:

— проверяет целостность пломбы на системном блоке, свидетельствующей о том, что его никто не вскрывал;

— проверяет работоспособность СЗИ, контролируя выполняемые им те или иные функции, в зависимости от типа СЗИ;

— проверяет настройки аппаратно – программного средства защиты информации в соответствии с требованиями безопасности информации.

Разработка и сопровождение матрицы доступа к информационным ресурсам.

Администратор безопасности информации:

— создает список групп пользователей с правами доступа к информационным ресурсам на основании служебной записки от начальников отделов Отделения;

— назначает права доступа к необходимым информационным ресурсам совместно с администратором ЛВС Отделения для каждой конкретной группы пользователей.

Разработка и настройка парольной защиты.

Администратор безопасности информации:

— знакомит пользователей паролей с требованиями о формировании паролей под роспись;

— генерирует пароль, либо предоставляет пользователям выбрать пароль самостоятельно с учетом необходимых требований;

— осуществляет полную плановую смену паролей пользователей не реже одного раза в квартал;

— осуществляет периодический контроль за действиями пользователей при работе с паролями;

— осуществляет проверку соблюдения порядка смены паролей пользователей с отметкой в «Журнале учета паролей».

Проверка инструктажа пользователей по правилам работы с СЗИ.

Администратор безопасности информации:

— осуществляет проверку знаний инструкций по правилам работы с СЗИ;

— указывает на выявленные ошибки при тестировании СЗИ;

— производит запись в «Журнале регистрации Инструктажа и проверки знаний работников Отделения»;

— проводит повторный инструктаж при необходимости.

Административная поддержка функционирования применяемых СЗИ от НСД.

Администратор безопасности информации:

— принимает меры по защите компьютерных систем от воздействия вредоносных программ (вирусов);

— производит систематический контроль работоспособности аппаратных СЗИ от НСД;

— производит своевременное обновление программного обеспечения, драйверов, необходимых для надежной работы СЗИ от НСД.

Внесение изменений в конфигурацию ПО, соблюдение порядка проверки работоспособности СЗИ.

Администратор безопасности информации:

— получает заявку от начальников отделов Отделения, либо указание от начальника отдела информационных технологий;

— вносит изменения в конфигурацию ПО в соответствии с заявкой;

— осуществляет проверку работоспособности СЗИ ежеквартально.

Проведение инструктажа пользователей по правилам работы с СЗИ.

Администратор безопасности информации:

— предлагает кандидатуры работников Отделения для проведения инструктажа по порядку работы с СЗИ на рассмотрение руководителю Отделения;

— готовит методический материал для инструктажа;

— проводит инструктаж работников Отделения по работе с СЗИ;

— производит запись в «Журнале регистрации Инструктажа и проверки знаний работников Отделения»;

Организация хранения и выдачи дискет ЭЦП.

Уполномоченный работник:

— оформляет ГМД по образцу маркировки дискет;

— регистрирует ГМД в “Журнале поэкземплярного учета ключевых документов (КД)”;

— помещает ГМД в специальный бокс (шкаф, сейф) для хранения дискет, оборудованный приспособлением для опечатывания или запираемый на ключ;

— оформляет «Карточки учета выдачи дискет»;

— регистрирует ГМД в «Карточке учета выдачи дискет» с простановкой даты выдачи ГМД под роспись пользователя ГМД;

— передает ГМД пользователю.

Внесение изменений в организационно-распорядительные документы.

Начальник отдела ИТ:

— изучает изменения, внесенные в законодательные (нормативные) акты;

— вносит коррективы в организационно-распорядительные документы Отделения;

— передает проект организационно-распорядительных документов на утверждение руководителю Отделения;

— доводит до исполнителей под роспись;

— подшивает организационно-распорядительный документ (оригинал или копию) в дело в соответствии с номенклатурой дел Отделения.

1.8.2. Изготовление и сертификация ЭЦП при работе с ГУ Банка России по Самарской области (только для Отделений, являющихся пользователями кода аутентификации)

Подготовка исходных данных к проекту приказа, ответственных за ЭЦП.

Начальник ИТ:

— составляет, на основании служебной записки от начальника соответствующего отдела Отделения, на имя руководителя Отделения служебную записку о назначении Администраторов АРМ обмена электронными документами, Администраторов безопасности информации и Пользователей КА (ЭЦП).

Издание приказа (согласование, утверждение, регистрация).

В соответствии с пунктом.8.1.1. настоящих Стандартов.

Согласование и получение в РЦИ ключей регистрации по количеству Пользователей КА (ЭЦП).

Администратор безопасности информации:

— согласовывает дату и время прибытия в РЦИ для получения в РЦИ ключей и сертификатов регистрации;

— форматирует ГМД по количеству Пользователей КА (ЭЦП);

— регистрирует ГМД в «Журнале поэкземплярного учета ключевых документов (КД)»;

— делает копию приказа о назначении Администраторов АРМ обмена электронными документами, Администраторов безопасности информации и Пользователей КА (ЭЦП);

— получает в РЦИ сертификаты ключей ЭЦП регистрации по количеству операторов на бумажном носителе и в электронном виде.

Генерация ключей ЭЦП в электронном виде.

Администратор безопасности информации:

— генерирует ключ ЭЦП на учтенном ГМД в присутствии Пользователя КА (ЭЦП);

— формирует запросы на сертификаты для каждого Пользователя КА (ЭЦП);

— выводит на печать запросы на выпуск сертификатов в двух экземплярах;

— подписывает запросы у главного бухгалтера и руководителя Отделения.

Отправка в РЦИ запросов на выработку сертификатов ключей ЭЦП.

Администратор безопасности информации:

— готовит документы: письмо и подписанные запросы на выпуск сертификатов открытого ключа ЭЦП;

— отправляет в РЦИ письмо и запросы на выпуск сертификатов открытого ключа ЭЦП (почтой или нарочно).

Получение и установка сертификатов.

Администратор безопасности информации:

— получает по электронной почте от РЦИ сертификаты открытых ключей ЭЦП по количеству Пользователей КА (ЭЦП);

— обеспечивает установку полученных сертификатов в рабочие справочники ответственных за КА (ЭЦП).

Подготовка сертификатов ключей ЭЦП.

Администратор безопасности информации:

— получает из РЦИ распечатки сертификатов открытых ключей ЭЦП на бумажном носителе в двух экземплярах;

— готовит сопроводительное письмо в РЦИ;

— отдает на подпись главному бухгалтеру и руководителю Отделения;

— возвращает вторые экземпляры распечаток сертификатов с сопроводительным письмом в РЦИ;

— подшивает первые экземпляры сертификатов в дело в соответствии с номенклатурой дел Отделения.

Выдача ключей ЭЦП Пользователям КА (ЭЦП) и проведение инструктажа.

Администратор безопасности информации:

— оформляет «Карточки учета выдачи дискет»;

— регистрирует ГМД в «Карточке учета выдачи дискет» с простановкой даты выдачи ГМД под роспись Пользователю ГМД;

— передает ГМД Пользователю ГМД;

— проводит инструктаж с Пользователями КА (ЭЦП) в соответствии с «Порядком получения, использования, хранения и возврату ГМД»;

— производит запись в «Журнале регистрации Инструктажа и проверки знаний работников Отделения»;

Контроль при работе с ЭЦП.

Администратор безопасности информации:

— проверяет правильность хранения ГМД в соответствии с «Порядком получения, использования, хранения и возврату ГМД».

Архивирование и резервное копирование, выведенных из обращения ключей ЭЦП.

Администратор безопасности информации:

— архивирует выведенные из действия ключевые документы;

— копирует архив ключевых документов на съемный магнитный носитель информации для хранения;

— осуществляет уничтожение выведенных из действия ключевых документов;

— составляет акт на уничтожение ключевых документов.

Проведение плановой смены ключевых документов.

Администратор безопасности информации:

— получает извещение РЦИ о проведении плановой смены;

— формирует электронные и оформляет документальные запросы на выпуск сертификатов КА (ЭЦП) с использованием действующих КА (ЭЦП);

— отправляет электронные запросы в РЦИ в зашифрованном виде;

— согласовывает дату и время прибытия в РЦИ для получения в РЦИ ключей регистрации и ключей шифрования;

— готовит проект приказа о назначении Администраторов АРМ обмена электронными документами, Администраторов безопасности информации и Пользователей КА (ЭЦП);

— получает в двух экземплярах распечатки сертификатов открытых ключей и ключи шифрования новой серии;

— подписывает оба экземпляра сертификатов открытых ключей у главного бухгалтера и руководителя Отделения;

— возвращает вторые экземпляры с сопроводительным письмом в РЦИ (почтой или нарочно);

— получает по электронной почте от РЦИ сертификаты открытых ключей ЭЦП по количеству Пользователей КА (ЭЦП);

— обеспечивает установку полученных сертификатов в рабочие справочники ответственных за КА (ЭЦП);

— вводит в действие новые ключевые документы в установленную РЦИ дату и время.

Подготовка акта на уничтожение ключей шифрования и ЭЦП.

Администратор безопасности информации:

— архивирует ключевые документы;

— копирует архив ключевых документов на съемный магнитный носитель информации для хранения;

— осуществляет уничтожение выведенных из действия ключевых документов;

— готовит акт об уничтожении ключевых документов;

— направляет акт об уничтожении ключевых документов в РЦИ;

— делает копию акта об уничтожении ключевых документов;

— подшивает документ в дело в соответствии с номенклатурой дел Отделения.

Получение и установка обновленного справочника ключей ЭЦП.

Администратор безопасности информации:

— получает из РЦИ справочник отозванных сертификатов (СОС);

— устанавливает СОС в справочник сертификатов, ответственных за ЭЦП, в указанные РЦИ сроки.

Изучение, установка, настройка и тестирование ПО СКАД «Сигнатура».

Администратор безопасности информации:

— изучает необходимую документацию (руководство по установке, руководство Администратора, руководство Пользователя);

— удаляет все ранее существующие версии установленного ПО и модуля криптографической поддержки;

— проверяет целостность дистрибутива ПО СКЗИ программой проверки целостности;

— устанавливает ПО СКЗИ «СКАД «Сигнатура» новой версии;

— выполняет настройку программу;

— осуществляет запуск и тестирование ПО.

1.8.3. Изготовление и сертификация ЭЦП при работе со сторонними организациями в системе СЭД.

Генерация ключа ЭЦП на ГМД участнику СЭД.

Администратор безопасности информации:

— на основании документов (служебной записки начальника отдела Отделения и приказа сторонней организации о назначении операторов) в присутствии участника обмена ЭД генерирует ключ ЭЦП на учтенный ГМД;

— распечатывает заявку на выпуск сертификата участнику обмена ЭД;

— передает ГМД (основной и резервный) участнику обмена ЭД под роспись.

Формирование и отправка заявки на получение сертификата ключа ЭЦП в Уполномоченном Удостоверяющем Центре (Далее — УУЦ).

Уполномоченный работник:

— открывает в программе «Блокнот» файл-запрос на выпуск сертификата, полученный при генерации ключа ЭЦП;

— выделяет и копирует содержимое файла в буфер обмена;

— запускает обозреватель Internet Explorer (страница WebHandler);

— выбирает на стартовой странице Регистрацию;

— выбирает необходимую политику (APM-ECP-UFK42; SED-FULL-UFK42);

— осуществляет вставку информации из буфера обмена;

— отправляет запрос на издание сертификата в Центр регистрации Центрального аппарата ФК, запоминая идентификатор транзакции.

Получение сертификата ключа ЭЦП и его регистрация в СЭД.

Администратор безопасности информации:

— запускает обозреватель Internet Explorer (страница WebHandler);

— получает сертификат по идентификатору транзакции;

— сверяет данные полученного сертификата с данными, указанными в заявке на издание сертификата;

— подписывает сертификат у администратора безопасности информации и владельца сертификата, и заверяются гербовой печатью Отделения;

— выдает сертификат владельцу в электронном виде и на бумажном носителе под роспись в «Журнале регистрации сертификатов открытых ключей СЭД Отделения»;

— копирует полученный сертификат на основной и резервный носители ключевой информации;

— передает сертификат в электронном виде администратору СЭД для установки их на АРМ участника обмена ЭД.

Создание резервной копии ГМД с ключом ЭЦП участнику СЭД.

Уполномоченный работник:

— запускает специальную программу для создания/восстановления образа ГМД;

— вставляет в дисковод основной носитель ключевой информации в присутствии владельца ГМД;

— средствами программы для создания/восстановления образа ГМД осуществляет копирование на локальный диск содержимого основного носителя ключевой информации с ЭЦП в виде образа;

— вставляет в дисковод резервный носитель ключевой информации;

— средствами программы для создания/восстановления образа ГМД осуществляет восстановление образа на резервный носитель ключевой информации с ЭЦП;

— образ носителя ключевой информации с ЭЦП участника обмена ЭД переносится с локального диска на дискету владельца.

Подготовка ключа ЭЦП для АРМ ЭЦП.

В соответствии с пунктами 8.3.1. – 8.3.4. настоящих Стандартов.

Подготовка порядка обращения с ЭЦП по СЭД со сторонними организациями.

Администратор безопасности информации:

— изучает законодательные (нормативные) акты по применению средств ЭЦП;

— разрабатывает предложения по порядку обращения с ЭЦП;

— готовит проект документов;

— передает проект документов на утверждение руководителю Отделения;

— передает пакет документов сторонней организации.

Описание программного обеспечения

Наименования программного обеспечения

Предыдущие и (или) альтернативные наименования

СКАД «Сигнатура» версия 6

Класс программного обеспечения по классификатору, утвержденному приказом от 22.09.2020 № 486

Основной

05.07 Специализированное ПО органов исполнительной власти Российской Федерации, государственных корпораций, компаний и юридических лиц с преимущественным участием Российской Федерации для внутреннего использования

Коды продукции

Коды продукции в соответствии с Общероссийским классификатором продукции по видам

экономической деятельности

58.29.29 Обеспечение программное прикладное прочее на электронном носителе

Сведения о программном обеспечении

Адрес страницы сайта правообладателя, на которой размещена документация, содержащая описание

функциональных характеристик программного обеспечения и информацию, необходимую для установки и

эксплуатации

Адрес страницы сайта правообладателя с информацией о стоимости программного обеспечения или

сведения о возможности использования на условиях открытой лицензии или иного безвозмездного лицензионного

договора

Наличие функционала поддержки работы пользователей с ограничениями по слуху

Наличие функционала поддержки работы пользователей с ограничениями по зрению

Сведения об основаниях возникновения исключительного права

Сведения об основаниях возникновения у правообладателя (правообладателей)

исключительного

права на программное обеспечение на территории всего мира и на весь срок действия исключительного

права

Свидетельство о государственной регистрации программы для ЭВМ

Сведения о государственной регистрации программного обеспечения

Номер регистрации

2016614588

Дата регистрации

27.02.2016

Дата регистрации

05.07.2022

Информация

об уязвимостях

Данная информация содержится в Банке данных угроз безопасности информации ФСТЭК России